JP6427661B2 - 個人データ管理システム及びその方法 - Google Patents

個人データ管理システム及びその方法 Download PDFInfo

- Publication number

- JP6427661B2 JP6427661B2 JP2017508674A JP2017508674A JP6427661B2 JP 6427661 B2 JP6427661 B2 JP 6427661B2 JP 2017508674 A JP2017508674 A JP 2017508674A JP 2017508674 A JP2017508674 A JP 2017508674A JP 6427661 B2 JP6427661 B2 JP 6427661B2

- Authority

- JP

- Japan

- Prior art keywords

- data

- data management

- personal

- personal data

- user terminal

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Active

Links

- 238000013523 data management Methods 0.000 title claims description 355

- 238000000034 method Methods 0.000 title claims description 44

- 230000005540 biological transmission Effects 0.000 claims description 53

- 238000011084 recovery Methods 0.000 claims description 30

- 239000000284 extract Substances 0.000 claims description 23

- 238000013500 data storage Methods 0.000 claims description 18

- 238000012545 processing Methods 0.000 claims description 18

- 238000004891 communication Methods 0.000 claims description 11

- 238000012790 confirmation Methods 0.000 claims description 8

- 238000007726 management method Methods 0.000 claims description 7

- GNFTZDOKVXKIBK-UHFFFAOYSA-N 3-(2-methoxyethoxy)benzohydrazide Chemical compound COCCOC1=CC=CC(C(=O)NN)=C1 GNFTZDOKVXKIBK-UHFFFAOYSA-N 0.000 claims description 5

- FGUUSXIOTUKUDN-IBGZPJMESA-N C1(=CC=CC=C1)N1C2=C(NC([C@H](C1)NC=1OC(=NN=1)C1=CC=CC=C1)=O)C=CC=C2 Chemical compound C1(=CC=CC=C1)N1C2=C(NC([C@H](C1)NC=1OC(=NN=1)C1=CC=CC=C1)=O)C=CC=C2 FGUUSXIOTUKUDN-IBGZPJMESA-N 0.000 claims description 2

- 238000000605 extraction Methods 0.000 claims description 2

- 238000010586 diagram Methods 0.000 description 8

- 230000008901 benefit Effects 0.000 description 2

- 230000005574 cross-species transmission Effects 0.000 description 1

- 238000011161 development Methods 0.000 description 1

- 230000000694 effects Effects 0.000 description 1

- 238000005516 engineering process Methods 0.000 description 1

- 238000003384 imaging method Methods 0.000 description 1

- 238000012986 modification Methods 0.000 description 1

- 230000004048 modification Effects 0.000 description 1

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W12/00—Security arrangements; Authentication; Protecting privacy or anonymity

- H04W12/12—Detection or prevention of fraud

- H04W12/126—Anti-theft arrangements, e.g. protection against subscriber identity module [SIM] cloning

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/60—Protecting data

- G06F21/62—Protecting access to data via a platform, e.g. using keys or access control rules

- G06F21/6218—Protecting access to data via a platform, e.g. using keys or access control rules to a system of files or objects, e.g. local or distributed file system or database

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/60—Protecting data

- G06F21/602—Providing cryptographic facilities or services

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/30—Authentication, i.e. establishing the identity or authorisation of security principals

- G06F21/31—User authentication

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/60—Protecting data

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F11/00—Error detection; Error correction; Monitoring

- G06F11/07—Responding to the occurrence of a fault, e.g. fault tolerance

- G06F11/14—Error detection or correction of the data by redundancy in operation

- G06F11/1402—Saving, restoring, recovering or retrying

- G06F11/1446—Point-in-time backing up or restoration of persistent data

- G06F11/1458—Management of the backup or restore process

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F2201/00—Indexing scheme relating to error detection, to error correction, and to monitoring

- G06F2201/805—Real-time

Landscapes

- Engineering & Computer Science (AREA)

- Theoretical Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Computer Hardware Design (AREA)

- Software Systems (AREA)

- Physics & Mathematics (AREA)

- General Engineering & Computer Science (AREA)

- General Physics & Mathematics (AREA)

- Health & Medical Sciences (AREA)

- Bioethics (AREA)

- General Health & Medical Sciences (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- Databases & Information Systems (AREA)

- Storage Device Security (AREA)

- Information Transfer Between Computers (AREA)

- Computer And Data Communications (AREA)

Description

従って、1つの金融サーバーには数百万件の大量の個人情報が格納されているので、金融サーバはハッカーが狙えるターゲットとなる。実際に多くの金融サーバーがハッキングを受けて、複数の個人情報が不法使用のために流通されている。

金融サーバーがハッカーの標的になる最大の理由は、活用可能な個人情報を非常に多く含んでいるためである。即ち、時間を有して努力してハッキングに成功した場合は、活用できる大量の個人情報が得られるので、頻繁にハッカーの標的になる。

一方、最近の携帯情報端末はデジタルカメラと無線インターネットが可能であるので、様々な私生活を撮像したデータを格納しているが、非常に頻繁に個人のプライバシーデータがインターネット上に流出して大変な苦労をする。特に、芸能人などのスターの場合は、個人のプライバシーデータが流出すると、全国民に及ぼすその波及効果が非常に大きいと言える。

図1は本発明の第1実施形態に係る個人データ管理システムの構成を示す模式図であり、図2は本発明の第1実施形態に係る個人データ管理システムを用いたデータの格納先選定の状態を示す図であり、図3は本発明の第1実施形態に係る個人データ管理システムを用いたデータの分割格納及び復旧の状態を示す図である。

即ち、本発明の第1実施形態に係る個人データ管理システムは、いずれかの記憶媒体にユーザが格納しようとするデータの全体を一括して格納せずに全体のデータを複数に分割して分散格納させることによって、いずれかの格納手段がハッキングを受けても、データが流出する恐れがないシステムである。

この時、ユーザ端末2は分割前の元データ4を格納しており、実際に元データ4を分割し、分割されたデータを別の記憶媒体に伝送し、再分割されたデータを元データ4に復旧させるデータ分割及び復旧用のユーザ端末2と;ユーザ端末2から伝送される分割データ8を格納する格納用のユーザ端末2に区分できる。

即ち、これらのユーザ端末2は、その内部に個人データ管理アプリケーション6をインストールすることで、データの分割及び伝送を行うことができ、分割されたデータを受信して格納することもでき、分割されたデータを復旧することもできる。

そして、以下には説明の便宜のためにA001のコードが与えられたユーザ端末2を第1ユーザ端末2−1と称し、B001−E001のコードが与えられたユーザ端末2は第2ユーザ端末2−2と称する。

即ち、第1ユーザ端末2−1がデータを分割して格納しようとする格納先に関する情報をデータ管理サーバ10に要求すると、データ管理サーバ10は予め分割データを格納することができる格納先に関する情報を抽出して第1ユーザ端末2−1に伝送する。

従って、データ管理サーバ10は分割データを格納する格納先に関する情報を格納している。ここで、格納先とは第2ユーザ端末2−2を意味する。

好ましく、第1ユーザ端末2−1の個人データ管理アプリケーション6はデータ管理サーバ10から提供されたユーザ端末識別情報のうち所定数の識別情報をランダムに抽出するように構成される。

即ち、データ管理サーバ10は第2ユーザ端末2−2の識別情報をランダムに抽出して、第1ユーザ端末2−1に提供したものと同様に、第1ユーザ端末2−1もデータ管理サーバ10から提供された識別情報のうち一部の第2ユーザ端末2−2の識別情報をランダムに抽出し、その抽出情報をデータ管理サーバ10に伝送する。

これによって、本発明の第1実施形態に係る個人データ管理システムに含まれるデータの管理サーバー10は、第1ユーザ端末2−1が格納しようとするいずれかの分割データを格納せずに、単に分割データがどの端末に格納されているかに関する情報のみを保持する。従って、ハッカーによって不法にハッキングされてもハッカーがユーザのデータを取得することができない。

即ち、第1ユーザ端末2−1にインストールされた個人データ管理アプリケーション6は複数に分割されたデータのうちいずれかのデータは第1ユーザ端末2−1に格納し、それ以外のデータは特定識別番号の複数のユーザ端末2、即ち第2ユーザ端末2−2に分散して格納するように構成される。

この時、分散データを格納する複数の第2ユーザ端末2−2はサーバやPC、または無線端末のうちいずれか一つである。

特に、通常は、いずれかのサーバーに複数のユーザデータが格納されているため、ハッキング時のハッキングに係る労力に対する対価が得られるが、本発明では、データ管理サーバ10をハッキングしても、ハッカーが得ることができる元データ4が全く格納されておらず、いずれかの一人の個人データを取得するためには無数のユーザ端末2をハッキングしなければならない。そのため、現実的にはハッカーが得ることができる代価がほとんどなくなる。

一方、好ましく、本発明の第1実施形態に係る個人データ管理システムは、いずれかの第2ユーザ端末2−2を紛失したか、または応答できない場合を想定して、データをバックアップする構造に設計した。

即ち、第1ユーザ端末2−1にインストールされた個人データ管理アプリケーション6は、複数のデータ伝送先の端末、例えば、第2ユーザ端末2−2に分割データを伝送し、同じ分割データをバックアップ先である他の第2ユーザ端末2−2側に伝送してバックアップ格納するように処理する。データの復旧時には、一定時間内に特定の分割データの復旧が行われないと、バックアップデータを用いた復旧処理を行うように構成する。

従って、第1ユーザ端末2−1にインストールされた個人データ管理アプリケーション6は、分割データを格納する第2ユーザ端末2−2の識別情報と、バックアップデータを格納する第2ユーザ端末2−2の識別情報をそれぞれ格納している。

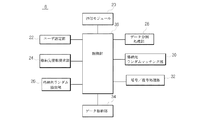

これらの図を参照すれば、個人データ管理アプリケーション6は、その内部に、データを分散格納する複数のユーザ端末2及びデータ管理サーバ10と通信する通信モジュール20と、個人識別情報の認証を通じてユーザを認証するユーザ認証部22と、データ管理サーバ10にデータを分散格納する格納先情報を自動で要求する格納先情報要求部24を含んで構成される。

また、個人データ管理アプリケーション6は、その内部に、ユーザが選択した特定データを分割処理するデータ分割処理部28と、通信データの暗号化及び復号化を行う暗号/復号処理部32と;分割処理したデータのうち一部のデータを格納し、各分割処理したデータが格納されている格納先情報を格納するデータ格納部34と、データ管理サーバ10と通信してデータ格納先情報の提供を受け、特定データを分割して一部のデータは格納し、それ以外のデータは複数のデータ格納先端末に伝送して分散格納するように処理し、データの復旧時に格納先端末側に特定データの伝送要求信号を伝送して復旧を行う制御部36を含んで構成される。

また、個人データ管理アプリケーション6は、その内部に、分割されたデータとデータの格納先とがランダムにマッチングされるように処理する格納先ランダムマッチング部30を更に含んで構成される。

図5は本発明の第1実施形態に係る個人データ管理システムの信号の流れを示すフローチャートである。

まず、本発明の第1実施形態に係る個人データ管理システムに含まれたユーザ端末2、例えば、第1ユーザ端末2−1を所有しているユーザが特定データを分散格納するために、個人データ管理アプリケーション6を駆動し、パスワードなどの個人認証情報を入力して認証を行う。

認証が成功すると、個人データ管理アプリケーション6はデータ分散モードが選択されたか否かを判断する。

データ分散モードが選択された場合、個人データ管理アプリケーション6は特定データの分散選択信号が印加されたか否かを判断する。

特定データが選択されると、個人データ管理アプリケーション6はデータ伝送先の情報をデータ管理サーバ10に要求する。

即ち、分割されたデータを格納するための格納先の識別情報をデータ管理サーバ10に要求すると、データ管理サーバ10は複数の分割データ伝送先の端末である第2ユーザ端末2−2の識別情報を格納している。複数の第2ユーザ端末2−2のうち一部の第2ユーザ端末2−2の識別情報をランダムに抽出して、第1ユーザ端末2−1の個人データ管理アプリケーション6に提供する。

そして、個人データ管理アプリケーション6はデータを所定数のデータに分割処理し、各分割データをデータ伝送先の端末である第2ユーザ端末2−2とランダムにマッチングさせて伝送する。

この時、個人データ管理アプリケーション6は、分割されたバックアップデータを別のデータバックアップ先の端末に伝送する。

即ち、第1ユーザ端末2−1にインストールされた個人データ管理アプリケーション6は複数のデータ伝送先の端末、例えば、第2ユーザ端末2−2に分割データを伝送し、同じ分割データをバックアップ先であるまた他の第2ユーザ端末2−2側に伝送してバックアップ格納するように処理する。

そして、第1ユーザ端末2−1の個人データ管理アプリケーション6はデータの格納先の端末、例えば、第2ユーザ端末2−2にデータ伝送要求の処理を行う。

複数の分割データの受信が完了すると、個人データ管理アプリケーション6は元データを復旧する。

この時、一部の第2ユーザ端末2−2から、前記個人データ管理アプリケーション6がデータの格納先端末にデータ伝送を要求した時点から一定時間の経過時までデータが受信されないと、個人データ管理アプリケーション6はデータのバックアップ格納先の端末情報を抽出する。

この時、一部の第2ユーザ端末2−2から一定時間の経過時までデータが受信されないと、個人データ管理アプリケーション6はデータのバックアップ格納先の端末情報を抽出する。

そして、個人データ管理アプリケーション6はバックアップ格納先の端末側にデータ伝送要求の処理を行って、元データ4を復旧する。

図6は本発明の第2実施形態に係る個人データ管理システムの構成を示す模式図であり、図7は本発明の第2実施形態に係る個人データ管理システムの構造を示す概念図であり、図8は本発明の第2実施形態に係る個人データ管理システムを用いた認証対象ユーザの選定状態を示す図である。

これらの図を参照すれば、本発明の第2実施形態に係る個人データ管理システムは、第1実施形態に加えて、オフライン認証プロセスを含むシステムである。

オフライン認証を含む本発明の第2実施形態に係る個人データ管理システムは、第1ユーザ端末2−1からデータ復旧を試みる場合、追加の認証プロセスを更に含んでいるものであって、第1ユーザ端末2−1で分割されたいずれかの分割データ8を格納している第2ユーザ端末2−2のうちいずれかの端末でユーザ認証を行う認証処理を行うようにしたシステムである。

この時、認証対象となる特定の第2ユーザ端末2−2の所有者を認証ユーザと称し、データ管理サーバ10は第1ユーザ端末2−1を通じて分割された特定データの識別情報にマッチングされるように、認証ユーザの情報を乱数処理モジュール12を通じてランダムに生成させて格納する。

即ち、データ管理サーバ10は特定データの復旧時に認証が必要な単一の認証ユーザ情報をデータ分散格納時に登録し、第1ユーザ端末2−1の個人データ管理アプリケーション6はデータ復旧を要求すると、認証ユーザ情報を個人データ管理アプリケーション6に提供する。

従って、第1ユーザ端末2−1の個人データ管理アプリケーション6はデータ管理サーバ10から認証ユーザ情報が提供されると、認証ユーザのユーザ端末2(例えば、第2ユーザ端末2−1)側に個人認証情報(例えば、パスワードや指紋、虹彩情報など)の入力を要求するように構成され、個人認証成功時に認証ユーザの第2ユーザ端末2−2は第1ユーザ端末2−1の個人データ管理アプリケーション6に認証確認信号を伝送する。

特に、本発明の第2実施形態に係る個人データ管理システムにおいては、データ管理サーバ10がテキストメッセージや電子メールを通じて認証ユーザ情報を個人データ管理アプリケーション6に伝送するように構成される。

一方、認証ユーザの対象となった特定の第2ユーザ端末2−2はユーザの認証情報の入力を通じて個人データ管理アプリケーション6のユーザ認証が成功しなければならない。しかし、一定時間が経過するように、認証ユーザの認証成功信号が第1ユーザ端末2−1の個人データ管理アプリケーション6に受信されない場合もある。

その場合、個人データ管理アプリケーション6は所定時間の経過時まで認証ユーザの認証確認情報が受信されないと、データ管理サーバ10に新規な認証ユーザ情報を要求するように構成されることも可能である。

図9、10、11は本発明の第2実施形態に係る個人データ管理システムを用いたデータ復旧プロセスを示すフローチャートである。

まず、本発明の第2実施形態に係る個人データ管理システムは、分割して遠隔地に分散格納した分割データを復旧する過程で、特定のユーザの認証を行うオフライン認証の概念と、異種通信の概念を更に含むものである。

認証ユーザの指定の場合は、第1ユーザ端末2−1からデータ復旧要求がある時点でデータ管理サーバ10が行うようになる。

好ましく、第1ユーザ端末2−1は特定データの分割データを格納している複数の第2ユーザ端末2−2の識別情報を格納することもできるが、第1ユーザ端末2−1は情報をデータ管理サーバ10に伝送して格納し、第1ユーザ端末2−1にはデータの格納先端末である第2ユーザ端末2−2の情報を削除することもできる。

この時、情報を削除した状態であれば、データの復旧時に第1ユーザ端末2−1の個人データ管理アプリケーション6はデータ管理サーバ10に復旧しようとする特定データの識別情報(例えば、Pig2013)を伝送すると同時に、認証ユーザの識別情報を要求する。

この時、好ましく、本発明の第2実施形態に係る個人データ管理システムは、オフラインの概念を加えて、異種通信の概念を含む。従って、データ管理サーバ10から認証ユーザの識別情報を第1ユーザ端末2−1に伝送する際に、第1ユーザ端末2−1を所有しているユーザの電子メールでその認証ユーザの識別情報を伝送する。その場合、ハッカーがたとえ第1ユーザ端末2−1の個人データ管理アプリケーション6のパスワードを知っていてもユーザの電子メールサーバ40をハッキングしていなければデータを復旧させることができない。

それによって、第2ユーザ端末2−2を所有しているユーザは第2ユーザ端末2−2の個人データ管理アプリケーション6に認証情報を入力して認証を行うようにする。この時、好ましく、個人データ管理アプリケーション6のパスワードを入力すればよい。

パスワード認証が成功すると、第2ユーザ端末2−2の個人データ管理アプリケーション6は第1ユーザ端末2−1の個人データ管理アプリケーション6に認証成功信号を伝送する。

それによって、第2ユーザ端末2−2の個人データ管理アプリケーション6は分割データ8を第1ユーザ端末2−1に伝送する。

第1ユーザ端末2−1の個人データ管理アプリケーション6は分割されたデータが全て受信したか否かを判断し、分割データの受信が完了すると、データを復旧する。

それに対して、第2ユーザ端末2−2の個人データ管理アプリケーション6が個人認証情報を入力したが、パスワードの不一致などにより個人認証に失敗した場合は、第2ユーザ端末2−2の個人データ管理アプリケーション6は第1ユーザ端末2−1の個人データ管理アプリケーション6に、認証失敗情報を伝送し、第1ユーザ端末2−1の個人データ管理アプリケーション6は再びデータ管理サーバ10に認証ユーザの認証失敗情報を伝送する。

その場合にも、同様に、第1ユーザ端末2−1の個人データ管理アプリケーション6はデータ管理サーバ10に認証信号未受信に関する情報を伝送することができる。いずれの場合も、データ管理サーバ10が新規な認証ユーザの識別情報を要求する。

また、図11に示すように、認証が成功したが、一定時間が経過する時点まで分割データが第1ユーザ端末2−1の個人データ管理アプリケーション6に受信されない場合は、第1ユーザ端末2−1個人データ管理アプリケーション6が受信されない分割データのバックアップデータを格納した第2ユーザ端末2−2の識別情報を抽出して、第2ユーザ端末2−2の個人データ管理アプリケーション6にバックアップデータの伝送を要求することができる。

この場合は、図11に示すように、第1ユーザ端末2−1の個人データ管理アプリケーション6はデータ管理サーバ10に受信されない分割データのバックアップデータを要求することができる。

その後、データ管理サーバ10は分割データのバックアップデータを格納した第2ユーザ端末2−2の識別情報を抽出して、第2ユーザ端末2−2の個人データ管理アプリケーション6にバックアップデータの伝送を要求して受信を受け、受信したバックアップデータを再び第1ユーザ端末2−1に伝送してデータ復旧が行われるようすることができる。

図12は本発明の第3実施形態に係る個人データ管理システムの構成を示す模式図である。

この図を参照すれば、本発明の第3実施形態に係る個人データ管理システムは、複数の第2ユーザ端末2−2に格納された第1ユーザ端末(2a:以下2−1で説明する)の分割データを第1ユーザ端末2−1の元データ4に復旧せず、第1ユーザ端末2−1が指定した特定の第3ユーザ端末(2b:以下2−3に説明する)に復旧するようにしたシステムである。

これらの機能は電子メールの伝送やSNSを通じて特定データを特定のユーザに伝送する時、データセキュリティの維持に非常に効果的である。

そして、第1ユーザ端末2−1の個人データ管理アプリケーション6は残りの分割データを複数の第2ユーザ端末2−2の個人データ管理アプリケーション6に伝送して格納させる。

その状態で、第3ユーザ端末2−3の個人データ管理アプリケーション6にデータの閲覧が可能なパスワードが入力されると、その第3ユーザ端末2−3の個人データ管理アプリケーション6はパスワード情報を第1ユーザ端末2−1の個人データ管理アプリケーション6に伝送する。

それによって、第1ユーザ端末2−1の個人データ管理アプリケーション6はパスワードを認証して正当なデータ閲覧者であるか否かを認証するようになり、パスワードが一致した場合、第1ユーザ端末2−1の個人データ管理アプリケーション6はデータを分散格納している複数の第2ユーザ端末2−2にデータ伝送送号を発生させる。

それによって、第3ユーザ端末2−3の個人データ管理アプリケーション6はデータを復旧することができる。

これらの機能は電子メールサーバと連動して動作することができる。

即ち、第1ユーザ端末2−1の個人データ管理アプリケーション6からメール伝送をクリックすると、ユーザが予め指定した電子メールアプリケーション(不図示)を自動で駆動するように、第1ユーザ端末2−1の個人データ管理アプリケーション6で信号を発生させる。

そして、第1ユーザ端末2−1の個人データ管理アプリケーション6は特定データに対して、分割されたいずれかの分割データ(例えば、D−1)を電子メールに自動で添付させ、パスワードと格納個所情報、例えば、第2ユーザ端末2−2の個人データ管理アプリケーション6の識別情報を電子メールの本文に入力して伝送する。

この時、第1ユーザ端末2−1の個人データ管理アプリケーション6は、電子メールを受信するユーザの電子メール情報と共に受信者の端末である第3ユーザ端末2−3の識別情報、第2ユーザ端末2−2の個人データ管理アプリケーション6の識別情報を共に格納していなければならない。

そして、第1ユーザ端末2−1の個人データ管理アプリケーション6は残りの分割データを第2ユーザ端末2−2に伝送する。

その状態で、第3ユーザが個人データ管理アプリケーション6を通じてデータの復旧命令を第2ユーザ端末2−2の個人データ管理アプリケーション6に発生させると、第2ユーザ端末2−2の個人データ管理アプリケーション6は第3ユーザ端末2−3に分割データを伝送する。

それによって、第3ユーザ端末2−3の個人データ管理アプリケーション6は分割データを受信するようになり、第1ユーザが伝送したパスワードを入力すると、データが画面に出力されるようになる。

2−1、2−2、2−3 第1、2、3ユーザ端末

4 元データ

6 個人データ管理アプリケーション

8 分割データ

10 データ管理サーバ

Claims (27)

- a)ユーザ端末2にインストールされた個人データ管理アプリケーション6が駆動信号を受信する段階と;

b)データ分散選択信号が印加されたか否かを前記個人データ管理アプリケーション6が判断する段階と;

c)特定データが選択されたか否かを前記個人データ管理アプリケーション6が判断する段階と;

d)前記個人データ管理アプリケーション6がデータ伝送先の情報をデータ管理サーバ10に要求する段階と;

e)前記データ管理サーバ10がデータ伝送先の情報を前記個人データ管理アプリケーション6に提供する段階と;

f)前記個人データ管理アプリケーション6がデータを所定数のデータに分割処理する段階と;

g)各分割データをデータ伝送先の端末側とランダムにマッチングさせて伝送する段階と;を含む

ことを特徴とする個人データの管理方法。 - 前記e)段階は、前記データ管理サーバ10が格納先となる端末識別情報プール(Pool)から所定数の識別情報をランダムに抽出する段階を更に含む

請求項1に記載の個人データの管理方法。 - 前記f)段階は、前記個人データ管理アプリケーション6が前記データ管理サーバ10から提供されたデータ伝送先の端末のうち一部をランダムに抽出することによって、最終伝送先の端末を決定する段階を更に含む

請求項1に記載個人データの管理方法。 - 前記g)段階は、前記個人データ管理アプリケーション6が分割されたバックアップデータを別のデータバックアップ先の端末に伝送する段階を更に含む

請求項1に記載の個人データの管理方法。 - 前記g)段階の後に、

h)前記個人データ管理アプリケーション6がデータ復旧モードが選択されたか否かを判断する段階と;

i)特定データ復旧信号が受信されると、前記個人データ管理アプリケーション6がデータの分割データを分散格納する格納先端末情報を抽出する段階と;

j)前記個人データ管理アプリケーション6がデータの格納先端末にデータ伝送要求の処理を行って、データを受信する段階と;

k)データの受信が完了すると、前記個人データ管理アプリケーション6がデータを復旧する段階を更に含む

請求項1に記載の個人データの管理方法。 - 前記k)段階は、一部の端末から、前記個人データ管理アプリケーション6がデータの格納先端末にデータ伝送要求の処理を行った時点から一定時間の経過時までデータが受信されないと、前記個人データ管理アプリケーション6がデータのバックアップ格納先の端末情報を抽出する段階と;

前記個人データ管理アプリケーション6がバックアップ格納先の端末側にデータ伝送要求の処理を行う段階を更に含む

請求項5に記載の個人データの管理方法。 - 前記g)段階の後に、前記個人データ管理アプリケーション6が前記データ管理サーバ10にデータ伝送先の端末情報を伝送する段階を更に含む

請求項1に記載の個人データの管理方法。 - 前記h)段階とi)段階との間には、

l)前記個人データ管理アプリケーション6が復旧するデータ情報を前記データ管理サーバ10に伝送し、データの認証ユーザ情報を要求する段階と;

m)前記データ管理サーバ10がデータの認証ユーザ情報を個人データ管理アプリケーション6に伝送する段階と;

n)前記個人データ管理アプリケーション6が認証ユーザ端末2に個人認証情報の入力を要求する段階と;

o)認証ユーザ端末2で個人認証成功時に認証ユーザのユーザ端末2は前記個人データ管理アプリケーション6に認証確認信号を伝送する段階を更に含む

請求項5に記載の個人データの管理方法。 - 前記m)段階は、前記データ管理サーバ10がショートメッセージや電子メールを通じて認証ユーザ情報を個人データ管理アプリケーション6に伝送する段階である

請求項8に記載の個人データの管理方法。 - 前記o)段階は、認証失敗信号が前記認証ユーザ端末2から受信されると、前記個人データ管理アプリケーション6は前記データ管理サーバ10に認証失敗情報を伝送する段階と;

前記個人データ管理アプリケーション6が認証ユーザ端末2に個人認証情報の入力を要求した時点から所定時間の経過時まで認証信号が受信されないと、個人データ管理アプリケーション6は前記データ管理サーバ10に新規な認証ユーザ情報を要求する信号を伝送する段階と;

前記データ管理サーバ10が個人データ管理アプリケーション6に新規な認証ユーザ情報を伝送する段階を更に含む

請求項8に記載の個人データの管理方法。 - 前記k)段階は、前記個人データ管理アプリケーション6がデータの格納先端末にデータ伝送要求の処理を行った時点から所定時間の経過時まで特定の分割データが受信されたか否かを判断する段階と;

特定の分割データが受信されない時、バックアップデータを格納するユーザ端末情報を抽出する段階と;

前記個人データ管理アプリケーション6がバックアップデータを格納するユーザ端末2側にデータ伝送を要求する段階を更に含む

請求項5に記載の個人データの管理方法。 - データを分割して伝送する伝送ユーザ端末2−1と、分割格納したデータを復旧しようとする受信ユーザ端末2−3が互いに異なる場合、前記伝送ユーザ端末2−1は前記受信ユーザ端末2−3側に前記伝送ユーザ端末2−1により分割されて格納されるデータと、受信認証情報と、残りの分割データの格納端末情報を伝送する段階を更に含む

請求項1に記載の個人データの管理方法。 - ユーザ認証により駆動され、ユーザが選択した特定データを複数のデータに自動分離して、データ管理サーバ10から伝送された特定識別番号の複数の第2ユーザ端末2−2に分散して伝送し、ユーザの復旧指令に応じて分散データをまとめて復旧させる個人データ管理アプリケーション6がインストールされた第1ユーザ端末2−1と;

前記個人データ管理アプリケーション6がインストールされた第1ユーザ端末2−1の識別情報を格納し、前記第1ユーザ端末2−1からデータの分散信号を受けて、データの分散格納先となる特定のユーザ端末識別情報を抽出して前記第2ユーザ端末2−2に伝送処理するデータ管理サーバー10と;を含む

ことを特徴とする個人データ管理システム。 - 前記データ管理サーバ10は、特定のユーザ端末識別情報を抽出する際、格納先となる端末識別情報プール(Pool)から所定数の識別情報をランダムに抽出するように構成される

請求項13に記載の個人データ管理システム。 - 前記個人データ管理アプリケーション6は、前記データ管理サーバ10から提供されたユーザ端末識別情報のうち所定数の識別情報をランダムに抽出するように構成される

請求項13に記載の個人データ管理システム。 - データを分散して伝送する前記第1ユーザ端末2−1と、データを分散して伝送する前記第2ユーザ端末2−2、前記データ管理サーバ10との間に伝送されるデータは暗号化されたデータである

請求項13に記載の個人データ管理システム。 - 前記個人データ管理アプリケーション6は複数に分割されたデータのうちいずれかのデータを第1ユーザ端末2−1に格納し、それ以外のデータは特定識別番号の複数の第2ユーザ端末2−2に分散して格納するように構成される

請求項13に記載の個人データ管理システム。 - 前記個人データ管理アプリケーション6は、その内部に、データを分散格納する複数の第2ユーザ端末2−2及びデータ管理サーバ10と通信する通信モジュール20と、

個人識別情報の認証を通じてユーザを認証するユーザ認証部22と、

前記データ管理サーバ10にデータを分散格納する格納先情報を自動で要求する格納先情報要求部24と;

ユーザが選択した特定データを分割処理するデータ分割処理部28と、

通信データの暗号化及び復号化を行う暗号/復号処理部32と;

分割処理したデータのうち一部のデータを格納し、各分割処理したデータが格納されている格納先情報を格納するデータ格納部34と、

前記データ管理サーバ10と通信してデータ格納先情報の提供を受け、特定データを分割して一部のデータは格納し、それ以外のデータは複数のデータ格納先端末に伝送して分散格納するように処理し、データの復旧時に格納先端末側に特定データの伝送要求信号を伝送して復旧を行う制御部36と、を含む

請求項13に記載の個人データ管理システム。 - 前記個人データ管理アプリケーション6は、その内部に、前記データ管理サーバ10から受信した格納先情報のうち一部をランダムに抽出する格納先ランダム抽出部26を更に含む

請求項18に記載の個人データ管理システム。 - 前記個人データ管理アプリケーション6は、その内部に、分割されたデータとデータの格納先とがランダムにマッチングされるように処理する格納先ランダムマッチング部30を更に含む

請求項18に記載の個人データ管理システム。 - 前記個人データ管理アプリケーション6は、複数のデータ伝送先の端末に分割データを伝送し、同じ分割データをバックアップ先の端末側に伝送してバックアップ格納するように処理し、データの復旧時に一定時間内に特定の分割データの復旧が行われないと、バックアップデータを用いた復旧処理を行うように構成される

請求項13に記載の個人データ管理システム。 - 前記データ管理サーバ10は、特定データの復旧時に認証が必要な単一の認証ユーザ情報をデータ分散格納時に登録し、前記個人データ管理アプリケーション6のデータ復旧要求時に、認証ユーザ情報を個人データ管理アプリケーション6に提供するように構成される

請求項13に記載の個人データ管理システム。 - 前記個人データ管理アプリケーション6は前記データ管理サーバ10から認証ユーザ情報が提供されると、認証ユーザのユーザ端末2側に個人認証情報の入力を要求するように構成され、個人認証成功時に認証ユーザの第3ユーザ端末2−3は前記個人データ管理アプリケーション6に認証確認信号を伝送するように構成される

請求項22に記載の個人データ管理システム。 - 前記データ管理サーバ10が前記個人データ管理アプリケーション6に伝送する認証ユーザ情報は、テキストメッセージや電子メールを通じて伝送するように構成される

請求項22に記載の個人データ管理システム。 - 前記個人データ管理アプリケーション6は、前記個人データ管理アプリケーション6が認証ユーザのユーザ端末2側に個人認証情報の入力を要求した時点から所定時間の経過時まで認証ユーザの認証確認情報が受信されないと、前記データ管理サーバ10に新規な認証ユーザ情報を要求するように構成される

請求項23に記載の個人データ管理システム。 - 元データを分割する前記第1ユーザ端末2−1と、元データを復旧する第3ユーザ端末2−3が互いに異なって構成される場合、前記第1ユーザ端末2−1は前記第3ユーザ端末2−3に前記第1ユーザ端末2−1により分割されて格納されるデータと、受信認証情報と、残りの分割データの格納端末情報を伝送するように構成される

請求項13に記載の個人データ管理システム。 - 分散データを格納する前記複数の第2ユーザ端末2−2はサーバ、PC、及び無線端末のうちいずれか一つである

請求項13に記載の個人データ管理システム。

Applications Claiming Priority (3)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| KR1020140107267A KR101687287B1 (ko) | 2014-08-18 | 2014-08-18 | 개인 데이터 관리 시스템 및 그 방법 |

| KR10-2014-0107267 | 2014-08-18 | ||

| PCT/KR2015/008458 WO2016028027A1 (ko) | 2014-08-18 | 2015-08-12 | 개인 데이터 관리 시스템 및 그 방법 |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2017527900A JP2017527900A (ja) | 2017-09-21 |

| JP2017527900A5 JP2017527900A5 (ja) | 2018-06-07 |

| JP6427661B2 true JP6427661B2 (ja) | 2018-11-21 |

Family

ID=55350927

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2017508674A Active JP6427661B2 (ja) | 2014-08-18 | 2015-08-12 | 個人データ管理システム及びその方法 |

Country Status (9)

| Country | Link |

|---|---|

| US (1) | US10387671B2 (ja) |

| EP (1) | EP3185158B1 (ja) |

| JP (1) | JP6427661B2 (ja) |

| KR (1) | KR101687287B1 (ja) |

| CN (1) | CN106687982B (ja) |

| AU (1) | AU2015304185A1 (ja) |

| CA (1) | CA2958433C (ja) |

| SG (1) | SG11201701261PA (ja) |

| WO (1) | WO2016028027A1 (ja) |

Families Citing this family (8)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US10437791B1 (en) * | 2016-02-09 | 2019-10-08 | Code 42 Software, Inc. | Network based file storage system monitor |

| TWI650665B (zh) * | 2017-05-18 | 2019-02-11 | 南基元 | 個人資料管理系統及其管理方法 |

| KR101971632B1 (ko) * | 2018-04-05 | 2019-04-23 | 주식회사 인포바인 | 데이터를 분산하여 저장 및 복원하는 방법 및 장치 |

| CN109298836B (zh) * | 2018-09-04 | 2022-07-08 | 航天信息股份有限公司 | 处理数据的方法、装置和存储介质 |

| KR102181645B1 (ko) * | 2018-12-26 | 2020-11-24 | 주식회사 아이콘루프 | 데이터를 분산해서 저장하는 시스템 및 방법 |

| KR102150806B1 (ko) * | 2019-11-15 | 2020-09-02 | (주)키프코프롬투 | 데이터 보호 방법 |

| KR102419433B1 (ko) * | 2019-11-27 | 2022-07-12 | 주식회사 와임 | 분할 기능을 이용한 보안이 강화된 평가 데이터 조회 방법 및 시스템 |

| CN116547943A (zh) | 2020-12-04 | 2023-08-04 | 三星电子株式会社 | 用于管理安全密钥的方法和设备 |

Family Cites Families (15)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US7669051B2 (en) * | 2000-11-13 | 2010-02-23 | DigitalDoors, Inc. | Data security system and method with multiple independent levels of security |

| JP2003271782A (ja) * | 2002-03-14 | 2003-09-26 | Nec Corp | 個人情報管理システム |

| JP3871996B2 (ja) * | 2002-10-25 | 2007-01-24 | エヌ・ティ・ティ・コミュニケーションズ株式会社 | データ分割管理方法及びプログラム |

| CN101375284B (zh) * | 2004-10-25 | 2012-02-22 | 安全第一公司 | 安全数据分析方法和系统 |

| JP4746004B2 (ja) * | 2007-05-14 | 2011-08-10 | 富士通株式会社 | 登録装置 |

| JP2009139990A (ja) * | 2007-12-03 | 2009-06-25 | Internatl Business Mach Corp <Ibm> | 情報の不正取得を防止する技術 |

| JP2009157437A (ja) * | 2007-12-25 | 2009-07-16 | Dainippon Printing Co Ltd | 分散記憶システム |

| JP4917116B2 (ja) * | 2009-02-25 | 2012-04-18 | 株式会社エヌ・ティ・ティ・ドコモ | データ暗号化システム、通信機器、及びデータ暗号化方法 |

| JP2011232834A (ja) * | 2010-04-23 | 2011-11-17 | Fujitsu Ltd | データ分散プログラム、データ復元プログラム、データ分散装置、データ復元装置、データ分散方法、およびデータ復元方法 |

| JP5647058B2 (ja) * | 2011-04-19 | 2014-12-24 | 佐藤 美代子 | 情報処理システムおよびデータバックアップ方法 |

| KR20130049623A (ko) * | 2011-11-04 | 2013-05-14 | 주식회사 케이티디에스 | 데이터 분산 저장 시스템 및 그 방법 |

| KR101278722B1 (ko) * | 2011-12-28 | 2013-06-25 | 에스케이텔레콤 주식회사 | 이기종 네트워크 기반 데이터 동시 전송 방법 및 이에 적용되는 장치 |

| KR101329488B1 (ko) * | 2012-02-21 | 2013-11-13 | 윤경한 | 데이터 보호 방법 |

| KR101873530B1 (ko) * | 2012-04-10 | 2018-07-02 | 삼성전자주식회사 | 모바일 기기, 모바일 기기의 입력 처리 방법, 및 모바일 기기를 이용한 전자 결제 방법 |

| JP6042692B2 (ja) * | 2012-10-18 | 2016-12-14 | 株式会社日立システムズ | 分割ファイルバックアップシステム |

-

2014

- 2014-08-18 KR KR1020140107267A patent/KR101687287B1/ko active IP Right Grant

-

2015

- 2015-08-12 EP EP15834568.6A patent/EP3185158B1/en active Active

- 2015-08-12 CA CA2958433A patent/CA2958433C/en not_active Expired - Fee Related

- 2015-08-12 US US15/504,653 patent/US10387671B2/en active Active

- 2015-08-12 WO PCT/KR2015/008458 patent/WO2016028027A1/ko active Application Filing

- 2015-08-12 AU AU2015304185A patent/AU2015304185A1/en not_active Abandoned

- 2015-08-12 JP JP2017508674A patent/JP6427661B2/ja active Active

- 2015-08-12 SG SG11201701261PA patent/SG11201701261PA/en unknown

- 2015-08-12 CN CN201580044257.XA patent/CN106687982B/zh active Active

Also Published As

| Publication number | Publication date |

|---|---|

| EP3185158B1 (en) | 2019-06-12 |

| US20170255791A1 (en) | 2017-09-07 |

| CN106687982A (zh) | 2017-05-17 |

| EP3185158A1 (en) | 2017-06-28 |

| WO2016028027A1 (ko) | 2016-02-25 |

| CA2958433A1 (en) | 2016-02-25 |

| CN106687982B (zh) | 2019-12-13 |

| JP2017527900A (ja) | 2017-09-21 |

| EP3185158A4 (en) | 2018-04-18 |

| SG11201701261PA (en) | 2017-03-30 |

| KR101687287B1 (ko) | 2017-01-02 |

| CA2958433C (en) | 2019-07-09 |

| AU2015304185A1 (en) | 2017-04-20 |

| KR20160021670A (ko) | 2016-02-26 |

| US10387671B2 (en) | 2019-08-20 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP6427661B2 (ja) | 個人データ管理システム及びその方法 | |

| US9684898B2 (en) | Securing personal identification numbers for mobile payment applications by combining with random components | |

| CN106664202B (zh) | 提供多个设备上的加密的方法、系统和计算机可读介质 | |

| US8045714B2 (en) | Systems and methods for managing multiple keys for file encryption and decryption | |

| US20130007465A1 (en) | Apparatus, Systems and Method for Virtual Desktop Access and Management | |

| US20200013052A1 (en) | Offline cryptocurrency wallet with secure key management | |

| JP2005327235A (ja) | 暗号化バックアップ方法および復号化リストア方法 | |

| JP2020528675A (ja) | Id情報に基づく暗号鍵管理 | |

| CN101923876A (zh) | 卡管理装置和卡管理系统 | |

| KR101479290B1 (ko) | 보안 클라우드 서비스를 제공하기 위한 에이전트 및 보안 클라우드 서비스를위한 보안키장치 | |

| CN110431803B (zh) | 基于身份信息管理加密密钥 | |

| KR102104823B1 (ko) | 인증프로세스의 단계분할과 생체인증을 접목한 개인정보침해 방어 방법 및 시스템 | |

| EP3289505B1 (en) | Resumption of logon across reboots | |

| JP2011035739A (ja) | 生体認証装置および生体認証方法 | |

| EP2966586A1 (en) | System and method for managing application passwords | |

| TWI650665B (zh) | 個人資料管理系統及其管理方法 | |

| KR20160050605A (ko) | 서비스 서버 및 그 동작 방법 | |

| CN111179522A (zh) | 自助设备程序安装方法、装置及系统 | |

| US11907936B2 (en) | Non-custodial, recoverable wallet that stores private key amongst multiple secure storage mechanisms | |

| EP3054398B1 (en) | Method and system for performing secure i/o operation in a pluggable flash storage device | |

| KR102176430B1 (ko) | 복원자동화장치 및 그 동작 방법 | |

| JP2022050700A (ja) | 秘密分散管理システム、秘密分散管理装置およびプログラム |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20180123 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20180420 |

|

| A524 | Written submission of copy of amendment under article 19 pct |

Free format text: JAPANESE INTERMEDIATE CODE: A524 Effective date: 20180420 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20180605 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20180904 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20181002 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20181029 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 6427661 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |