JP6328123B2 - アドレス可能な無線装置 - Google Patents

アドレス可能な無線装置 Download PDFInfo

- Publication number

- JP6328123B2 JP6328123B2 JP2015536059A JP2015536059A JP6328123B2 JP 6328123 B2 JP6328123 B2 JP 6328123B2 JP 2015536059 A JP2015536059 A JP 2015536059A JP 2015536059 A JP2015536059 A JP 2015536059A JP 6328123 B2 JP6328123 B2 JP 6328123B2

- Authority

- JP

- Japan

- Prior art keywords

- value

- address

- wireless device

- hash

- counter

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Expired - Fee Related

Links

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3226—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials using a predetermined code, e.g. password, passphrase or PIN

- H04L9/3228—One-time or temporary data, i.e. information which is sent for every authentication or authorization, e.g. one-time-password, one-time-token or one-time-key

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3236—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials using cryptographic hash functions

- H04L9/3242—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials using cryptographic hash functions involving keyed hash functions, e.g. message authentication codes [MACs], CBC-MAC or HMAC

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L2209/00—Additional information or applications relating to cryptographic mechanisms or cryptographic arrangements for secret or secure communication H04L9/00

- H04L2209/80—Wireless

- H04L2209/805—Lightweight hardware, e.g. radio-frequency identification [RFID] or sensor

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- Power Engineering (AREA)

- Mobile Radio Communication Systems (AREA)

- Telephonic Communication Services (AREA)

Description

計数器から値を得ることと、

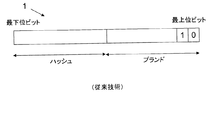

(i)前記値と(ii)前記値と前記装置の身元解読キーの組み合わせであるハッシュとを含むアドレスを計算することと、を含む。

(i)計数器から得られる値と(ii)前記値と前記装置の身元解読キーの組み合わせであるハッシュとを含む、送信側無線装置のアドレスを含む無線伝送を受信し、

前記受信ハッシュが、前記受信値と、前記送信側無線装置と関係付けられた格納済身元解読キーとの組み合わせであることを判定し、

前記受信値が、所定の鮮度条件を満たしていることを判定する、

ように構成される。

(i)計数器から得られる値と(ii)前記値と前記第一の無線装置の身元解読キーの組み合わせであるハッシュとを含む、前記第一の無線装置のアドレスを含む無線伝送を送信し、

第二の無線装置は、

前記無線伝送を受信し、

前記受信ハッシュが、前記受信値と、前記第一の無線装置と関係付けられた格納済身元解読キーとの組み合わせであることを判定し、

前記受信値が、所定の鮮度条件を満たしていることを判定する、

ように構成される。

Claims (19)

- 連続した整数値として1ずつ増分する計数器を備えるアドレス可能な無線装置であって、

前記アドレス可能な無線装置は、(i)前記計数器の現在の値と(ii)前記現在の値と前記無線装置の身元解読キーの組み合わせであるハッシュとを含むアドレスを有し、

前記アドレス可能な無線装置は、前記アドレスを含む無線メッセージを送信するか、または、前記アドレスを含む無線メッセージを受信して応答するように構成される

ことを特徴とする、アドレス可能な無線装置。 - 前記計数器の前記値は長さが24ビットであり、前記ハッシュは長さが24ビットである

ことを特徴とする、請求項1に記載のアドレス可能な無線装置。 - アドレスを生成する手段を備えている

ことを特徴とする、請求項1または請求項2に記載のアドレス可能な無線装置。 - 前記ハッシュは、前記計数器の前記値を、前記身元解読キーを暗号化キーとして使用した高度暗号化標準(AES)によって暗号化した出力の関数である

ことを特徴とする、請求項1乃至請求項3のいずれか一項に記載のアドレス可能な無線装置。 - 前記身元解読キーは、128ビットの数である

ことを特徴とする、請求項1乃至請求項4のいずれか一項に記載のアドレス可能な無線装置。 - 前記アドレスは、(i)計数器の前記値と(ii)前記ハッシュとを連結したものである

ことを特徴とする、請求項1乃至請求項5のいずれか一項に記載のアドレス可能な無線装置。 - 計数器を増分することによって、そのアドレスを一定の間隔で変更するように構成される

ことを特徴とする、請求項1乃至請求項6のいずれか一項に記載のアドレス可能な無線装置。 - ほぼブルートゥース低エネルギー装置として動作するように構成される

ことを特徴とする、請求項1乃至請求項7のいずれか一項に記載のアドレス可能な無線装置。 - アドレス可能な無線装置用のアドレスを生成する方法であって、前記方法は、

連続した整数値として1ずつ増分するように構成される計数器の値を決定することと、

(i)前記値と(ii)前記値と前記装置の身元解読キーの組み合わせであるハッシュとを含むアドレスを計算することと、を含む

ことを特徴とする方法。 - 計数器を増分すること、をさらに含む

ことを特徴とする、請求項9に記載の方法。 - アドレス可能な無線装置を動作させる方法であって、前記方法は、前記装置が無線で(i)連続した整数値として1ずつ増分するように構成される計数器の値と(ii)前記値と前記装置の身元解読キーの組み合わせであるハッシュとを含むアドレスを送信することを含む

ことを特徴とする方法。 - アドレス可能な無線装置を動作させる方法であって、前記無線装置は(i)連続した整数値として1ずつ増分するように構成される計数器の値と(ii)前記値と前記装置の身元解読キーの組み合わせであるハッシュとを含むアドレスを有し、前記方法は、前記無線装置が前記アドレスを含む無線伝送を受信して処理することを含む

ことを特徴とする方法。 - 無線装置を動作させる方法であって、前記方法は、前記無線装置が無線伝送を受信して処理することを含み、前記無線伝送は、第二の、送信側無線装置のアドレスを含み、前記アドレスは、(i)連続した整数値として1ずつ増分するように構成される計数器の値と(ii)前記値と前記送信側無線装置の身元解読キーの組み合わせであるハッシュとを含む

ことを特徴とする方法。 - 前記受信ハッシュが、前記受信値と、前記送信側無線装置と関係付けられた格納済身元解読キーとの組み合わせのハッシュであることを前記装置が判定することと、

前記受信値が所定の鮮度条件を満たしていることを前記装置が判定することと、をさらに含む

ことを特徴とする、請求項13に記載の方法。 - 前記鮮度条件は、前記受信値が、前記送信側無線装置と関係付けられた格納済ローカル計数値よりも大きいことを含む

ことを特徴とする、請求項14に記載の方法。 - 前記鮮度条件は、前記受信値が、前記送信側無線装置と関係付けられたローカル計数値よりも大きい鮮度閾値量以下であることを含む

ことを特徴とする、請求項14または請求項15に記載の方法。 - (i)連続した整数値として1ずつ増分するように構成される計数器の値と(ii)前記値と送信側装置の身元解読キーの組み合わせであるハッシュとを含む、前記送信側無線装置のアドレスを含む無線伝送を受信し、

前記受信ハッシュが、前記受信値と、前記送信側無線装置と関係付けられた格納済身元解読キーとの組み合わせのハッシュであることを判定し、

前記受信値が、所定の鮮度条件を満たしていることを判定する、

ように構成される

ことを特徴とする無線装置。 - 前記鮮度条件は、前記受信値が、前記送信側無線装置と関係付けられた格納済ローカル計数値よりも大きいことを含む

ことを特徴とする、請求項17に記載の無線装置。 - 前記鮮度条件は、前記受信値が、前記送信側無線装置と関係付けられたローカル計数値よりも大きい鮮度閾値量以下であることを含む

ことを特徴とする、請求項17または請求項18に記載の無線装置。

Applications Claiming Priority (5)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| EP12188252.6 | 2012-10-11 | ||

| EP12188252.6A EP2720404A1 (en) | 2012-10-11 | 2012-10-11 | Addressable radio device |

| GB1218296.0 | 2012-10-11 | ||

| GB1218296.0A GB2494550B (en) | 2012-10-11 | 2012-10-11 | Addressable radio device |

| PCT/EP2013/070285 WO2014056744A1 (en) | 2012-10-11 | 2013-09-27 | Addressable radio device |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2016504778A JP2016504778A (ja) | 2016-02-12 |

| JP2016504778A5 JP2016504778A5 (ja) | 2016-11-10 |

| JP6328123B2 true JP6328123B2 (ja) | 2018-05-23 |

Family

ID=49253318

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2015536059A Expired - Fee Related JP6328123B2 (ja) | 2012-10-11 | 2013-09-27 | アドレス可能な無線装置 |

Country Status (4)

| Country | Link |

|---|---|

| JP (1) | JP6328123B2 (ja) |

| KR (1) | KR20150068471A (ja) |

| CN (1) | CN104704771A (ja) |

| WO (1) | WO2014056744A1 (ja) |

Families Citing this family (8)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP6144228B2 (ja) * | 2014-04-25 | 2017-06-07 | 株式会社トーコー | 無線通信システムおよび該システムを用いた通信方法 |

| JP6933022B2 (ja) * | 2016-08-01 | 2021-09-08 | 株式会社リコー | 通信装置、通信端末、及び通信システム |

| CN106658125A (zh) * | 2016-11-10 | 2017-05-10 | 江苏惠通集团有限责任公司 | 从设备及其开机的方法 |

| CN106658661A (zh) * | 2016-11-10 | 2017-05-10 | 江苏惠通集团有限责任公司 | 主设备、从设备及重新建立连接的方法 |

| US11330431B2 (en) * | 2018-03-28 | 2022-05-10 | Denso International America, Inc. | Targeted advertising with privacy and anti-replay protection |

| CN108769973B (zh) * | 2018-07-19 | 2021-04-02 | 深圳全志在线有限公司 | 一种蓝牙设备的隐私保护方法 |

| KR20220037507A (ko) * | 2019-09-19 | 2022-03-24 | 구글 엘엘씨 | 개인 분석가능 어드레스들을 이용한 네트워크 필터링 |

| US11882434B2 (en) | 2020-07-09 | 2024-01-23 | Western Digital Technologies, Inc. | Method and device for covertly communicating state changes |

Family Cites Families (5)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2002215030A (ja) * | 2001-01-17 | 2002-07-31 | Advanced Mobile Telecommunications Security Technology Research Lab Co Ltd | 乱数発生方法 |

| US7783756B2 (en) * | 2005-06-03 | 2010-08-24 | Alcatel Lucent | Protection for wireless devices against false access-point attacks |

| WO2009027770A1 (en) * | 2007-08-31 | 2009-03-05 | Nokia Corporation | Method and apparatus for propagating encryption keys between wireless communication devices |

| KR101560416B1 (ko) * | 2009-11-18 | 2015-10-14 | 삼성전자주식회사 | 근거리 통신에서 보안 채널 형성 방법 및 장치 |

| EP2487629B1 (en) * | 2011-02-10 | 2016-11-30 | Nxp B.V. | Secure smart poster |

-

2013

- 2013-09-27 KR KR1020157012340A patent/KR20150068471A/ko not_active Application Discontinuation

- 2013-09-27 JP JP2015536059A patent/JP6328123B2/ja not_active Expired - Fee Related

- 2013-09-27 CN CN201380052695.1A patent/CN104704771A/zh active Pending

- 2013-09-27 WO PCT/EP2013/070285 patent/WO2014056744A1/en active Application Filing

Also Published As

| Publication number | Publication date |

|---|---|

| CN104704771A (zh) | 2015-06-10 |

| KR20150068471A (ko) | 2015-06-19 |

| JP2016504778A (ja) | 2016-02-12 |

| WO2014056744A1 (en) | 2014-04-17 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| US9107069B2 (en) | Addressable radio device | |

| JP6328123B2 (ja) | アドレス可能な無線装置 | |

| US11025414B2 (en) | Key exchange method and apparatus | |

| JP6938702B2 (ja) | 通信保護を備えた聴覚装置および関連する方法 | |

| CN101473668B (zh) | 用于对初始信令消息中的原始用户标识进行安全保护的方法和设备 | |

| EP2850862B1 (en) | Secure paging | |

| US20100199095A1 (en) | Password-Authenticated Association Based on Public Key Scrambling | |

| GB2494550A (en) | Dynamic address allocation to a radio device | |

| JP2005525047A (ja) | セキュアな無線ローカルエリアネットワーク又は無線メトロポリタンエリアネットワーク、及び関連する方法 | |

| JP5877623B2 (ja) | 送信端末、受信端末および情報配信システム | |

| CN104584602A (zh) | 加密发现分组中的服务宣告消息 | |

| CN104604206A (zh) | 使mac地址模糊化 | |

| WO2007059558A1 (en) | Wireless protocol for privacy and authentication | |

| CN107342977A (zh) | 适用于点对点即时通信的信息保密方法 | |

| CN104584516A (zh) | 协商mac地址的改变 | |

| CN112398651A (zh) | 一种量子保密通信方法、装置、电子设备以及存储介质 | |

| WO2012055204A1 (zh) | 一种基于wapi的管理帧保护方法和装置 | |

| JP7451738B2 (ja) | 鍵更新方法および関連装置 | |

| US11019037B2 (en) | Security improvements in a wireless data exchange protocol | |

| EP2720404A1 (en) | Addressable radio device | |

| CN103595529A (zh) | 一种单向密钥的切换方法及实现装置 | |

| Saxena et al. | BVPSMS: A batch verification protocol for end-to-end secure SMS for mobile users | |

| Moscaritolo et al. | Silent circle instant messaging protocol protocol specification | |

| CN110572261A (zh) | 一种数据加密传输方法 | |

| CN111093193B (zh) | 一种适用于Lora网络的MAC层安全通信的方法 |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A521 | Written amendment |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20160916 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20160916 |

|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20170825 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20170919 |

|

| A601 | Written request for extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A601 Effective date: 20171215 |

|

| A521 | Written amendment |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20180219 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20180320 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20180417 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 6328123 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| LAPS | Cancellation because of no payment of annual fees |