JP6252268B2 - 管理方法、管理装置および管理プログラム - Google Patents

管理方法、管理装置および管理プログラム Download PDFInfo

- Publication number

- JP6252268B2 JP6252268B2 JP2014052693A JP2014052693A JP6252268B2 JP 6252268 B2 JP6252268 B2 JP 6252268B2 JP 2014052693 A JP2014052693 A JP 2014052693A JP 2014052693 A JP2014052693 A JP 2014052693A JP 6252268 B2 JP6252268 B2 JP 6252268B2

- Authority

- JP

- Japan

- Prior art keywords

- characteristic

- psychological

- user

- value

- data

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Expired - Fee Related

Links

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/14—Network architectures or network communication protocols for network security for detecting or protecting against malicious traffic

- H04L63/1408—Network architectures or network communication protocols for network security for detecting or protecting against malicious traffic by monitoring network traffic

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/20—Network architectures or network communication protocols for network security for managing network security; network security policies in general

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Computer Hardware Design (AREA)

- Computing Systems (AREA)

- General Engineering & Computer Science (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- Management, Administration, Business Operations System, And Electronic Commerce (AREA)

Description

2 IT被害経験データ

3、3a ログデータ

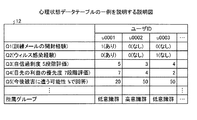

10 心理特性抽出部

11 心理情報収集部

12 心理状態データテーブル

13、23、31 統計分析部

14 心理特性データテーブル

20 行動特性抽出部

21 行動情報収集部

22 行動ログデータテーブル

24 行動特性データテーブル

30 計算部

32 関係式データ

40 ユーザ検知部

41 検知部

42 ユーザ検知テーブル

50 配信部

100、100a、100b 管理装置

200 端末装置

N 通信ネットワーク

R 領域

Claims (6)

- 管理装置が

特定の事例経験者に特徴的な心理特性を抽出し、

特定の事例経験者に特徴的な行動特性を抽出し、

抽出された心理特性の項目それぞれについて、行動特性として抽出された複数の項目との関係式を求め、

各ユーザについて、心理特性の項目それぞれの前記関係式と、ログデータの値とから心理特性の値を計算し、当該心理特性の値が所定の値を超過したユーザに対して、超過した心理特性に対応する対策を配信する

処理を実行することを特徴とする管理方法。 - 前記行動特性を抽出する処理は、

前記特定の事例経験者における、予め設定された期間内のログに基づいて行動特性を抽出する

ことを特徴とする請求項1に記載の管理方法。 - 前記対策を配信する処理は、

前記計算された心理特性の値が、複数のユーザについて計算された心理特性の値の分布において、特定の事例経験者が属する側の上位である場合のユーザに対して、心理特性に対応する対策を配信する

ことを特徴とする請求項1又は2に記載の管理方法。 - 前記関係式を求める処理は、

前記特定の事例経験者と、前記特定の事例経験者以外の人との間に、所定量以上の差のある心理特性及び行動特性の項目についての関係式を求める、

ことを特徴とする請求項1乃至3のいずれか一項に記載の管理方法。 - 特定の事例経験者に特徴的な心理特性を抽出する心理特性抽出部と、

特定の事例経験者に特徴的な行動特性を抽出する行動特性抽出部と、

抽出された心理特性の項目それぞれについて、行動特性として抽出された複数の項目との関係式を求める計算部と、

計算された関係式を示すデータを記録する記録部と、

各ユーザについて、特定の事例経験者に特徴的な心理特性の項目それぞれについて前記特定の事例経験者に特徴的な行動特性として抽出された複数の項目との関係式と、ログデータの値とから心理特性の値を計算し、当該心理特性の値が所定の値を超過したユーザを検知する検知部と、

前記検知されたユーザに対して、超過した心理特性に対応する対策を配信する配信部と

を有することを特徴とする管理装置。 - 管理装置のコンピュータに、

特定の事例経験者に特徴的な心理特性を抽出し、

特定の事例経験者に特徴的な行動特性を抽出し、

抽出された心理特性の項目それぞれについて、行動特性として抽出された複数の項目との関係式を求め、

計算された関係式を示すデータを記録し、

各ユーザについて、特定の事例経験者に特徴的な心理特性の項目それぞれについて前記特定の事例経験者に特徴的な行動特性として抽出された複数の項目との関係式と、ログデータの値とから心理特性の値を計算し、当該心理特性の値が所定の値を超過したユーザを検知し、

前記検知されたユーザに対して、超過した心理特性に対応する対策を配信する

処理を実行させることを特徴とする管理プログラム。

Priority Applications (2)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2014052693A JP6252268B2 (ja) | 2014-03-14 | 2014-03-14 | 管理方法、管理装置および管理プログラム |

| US14/631,359 US10284572B2 (en) | 2014-03-14 | 2015-02-25 | Management method, management device, and management program |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2014052693A JP6252268B2 (ja) | 2014-03-14 | 2014-03-14 | 管理方法、管理装置および管理プログラム |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| JP2015176375A JP2015176375A (ja) | 2015-10-05 |

| JP6252268B2 true JP6252268B2 (ja) | 2017-12-27 |

Family

ID=54070279

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2014052693A Expired - Fee Related JP6252268B2 (ja) | 2014-03-14 | 2014-03-14 | 管理方法、管理装置および管理プログラム |

Country Status (2)

| Country | Link |

|---|---|

| US (1) | US10284572B2 (ja) |

| JP (1) | JP6252268B2 (ja) |

Families Citing this family (3)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2017079042A (ja) * | 2015-10-22 | 2017-04-27 | 富士通株式会社 | 注意喚起対処支援プログラム、注意喚起対処支援装置、及び注意喚起対処支援方法 |

| JP2017107512A (ja) * | 2015-12-11 | 2017-06-15 | 富士通株式会社 | リスク算定方法、リスク算定プログラムおよびリスク算定装置 |

| JP7411859B2 (ja) * | 2020-07-09 | 2024-01-12 | 株式会社ロイヤリティマーケティング | 情報処理装置、情報処理方法およびプログラム |

Family Cites Families (30)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| GB2354089B (en) | 1999-09-08 | 2003-09-17 | Sony Uk Ltd | Artificial intelligence user profiling |

| US7346492B2 (en) * | 2001-01-24 | 2008-03-18 | Shaw Stroz Llc | System and method for computerized psychological content analysis of computer and media generated communications to produce communications management support, indications, and warnings of dangerous behavior, assessment of media images, and personnel selection support |

| US20020116247A1 (en) * | 2001-02-15 | 2002-08-22 | Tucker Kathleen Ann | Public-initiated incident reporting system and method |

| US20040210159A1 (en) * | 2003-04-15 | 2004-10-21 | Osman Kibar | Determining a psychological state of a subject |

| US7707122B2 (en) * | 2004-01-29 | 2010-04-27 | Yahoo ! Inc. | System and method of information filtering using measures of affinity of a relationship |

| US20050183143A1 (en) * | 2004-02-13 | 2005-08-18 | Anderholm Eric J. | Methods and systems for monitoring user, application or device activity |

| US7607164B2 (en) * | 2004-12-23 | 2009-10-20 | Microsoft Corporation | Systems and processes for managing policy change in a distributed enterprise |

| US8214398B1 (en) * | 2005-02-16 | 2012-07-03 | Emc Corporation | Role based access controls |

| US20060224408A1 (en) * | 2005-03-30 | 2006-10-05 | Veley Carl D | System and method for evaluation of problem solving measures and corrective actions |

| US7486177B2 (en) * | 2006-01-06 | 2009-02-03 | International Business Machines Corporation | System and method for performing interventions in cars using communicated automotive information |

| US20080015927A1 (en) * | 2006-07-17 | 2008-01-17 | Ramirez Francisco J | System for Enabling Secure Private Exchange of Data and Communication Between Anonymous Network Participants and Third Parties and a Method Thereof |

| US8359278B2 (en) * | 2006-10-25 | 2013-01-22 | IndentityTruth, Inc. | Identity protection |

| US20080147567A1 (en) * | 2006-12-19 | 2008-06-19 | Asset Management Advisors, Llc | Method for providing a wealth management service |

| US9746985B1 (en) * | 2008-02-25 | 2017-08-29 | Georgetown University | System and method for detecting, collecting, analyzing, and communicating event-related information |

| US20090293121A1 (en) * | 2008-05-21 | 2009-11-26 | Bigus Joseph P | Deviation detection of usage patterns of computer resources |

| US8326987B2 (en) * | 2008-11-12 | 2012-12-04 | Lin Yeejang James | Method for adaptively building a baseline behavior model |

| US20100179930A1 (en) * | 2009-01-13 | 2010-07-15 | Eric Teller | Method and System for Developing Predictions from Disparate Data Sources Using Intelligent Processing |

| US8972325B2 (en) * | 2009-07-01 | 2015-03-03 | Oracle International Corporation | Role based identity tracker |

| US8549594B2 (en) * | 2009-09-18 | 2013-10-01 | Chung-Yu Lin | Method of identity authentication and fraudulent phone call verification that utilizes an identification code of a communication device and a dynamic password |

| JP2012094056A (ja) * | 2010-10-28 | 2012-05-17 | Ntt Comware Corp | ユーザ状態推定システム、ユーザ状態推定方法及びユーザ状態推定プログラム |

| US9703953B2 (en) * | 2010-11-29 | 2017-07-11 | Biocatch Ltd. | Method, device, and system of differentiating among users based on user classification |

| US20120284080A1 (en) * | 2011-05-04 | 2012-11-08 | Telefonica S.A. | Customer cognitive style prediction model based on mobile behavioral profile |

| JP5800184B2 (ja) | 2011-07-14 | 2015-10-28 | 日本電気株式会社 | 情報処理システム、ユーザの行動促進方法、情報処理装置及びその制御方法と制御プログラム |

| US10096033B2 (en) * | 2011-09-15 | 2018-10-09 | Stephan HEATH | System and method for providing educational related social/geo/promo link promotional data sets for end user display of interactive ad links, promotions and sale of products, goods, and/or services integrated with 3D spatial geomapping, company and local information for selected worldwide locations and social networking |

| US8793790B2 (en) * | 2011-10-11 | 2014-07-29 | Honeywell International Inc. | System and method for insider threat detection |

| CA2948240A1 (en) * | 2012-01-20 | 2013-08-25 | Neurio Technology, Inc. | System and method of compiling and organizing power consumption data and converting such data into one or more user actionable formats |

| US9390243B2 (en) * | 2012-02-28 | 2016-07-12 | Disney Enterprises, Inc. | Dynamic trust score for evaluating ongoing online relationships |

| US9374374B2 (en) * | 2012-06-19 | 2016-06-21 | SecureMySocial, Inc. | Systems and methods for securing social media for users and businesses and rewarding for enhancing security |

| US9336302B1 (en) * | 2012-07-20 | 2016-05-10 | Zuci Realty Llc | Insight and algorithmic clustering for automated synthesis |

| US20140244762A1 (en) * | 2013-02-26 | 2014-08-28 | Facebook, Inc. | Application distribution platform for rating and recommending applications |

-

2014

- 2014-03-14 JP JP2014052693A patent/JP6252268B2/ja not_active Expired - Fee Related

-

2015

- 2015-02-25 US US14/631,359 patent/US10284572B2/en active Active

Also Published As

| Publication number | Publication date |

|---|---|

| US10284572B2 (en) | 2019-05-07 |

| US20150264075A1 (en) | 2015-09-17 |

| JP2015176375A (ja) | 2015-10-05 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| De Coninck et al. | Perceived vulnerability to disease and attitudes towards public health measures: COVID-19 in Flanders, Belgium | |

| Zhang et al. | Predicting depressive symptom severity through individuals’ nearby bluetooth device count data collected by mobile phones: preliminary longitudinal study | |

| Zegers et al. | Adverse events and potentially preventable deaths in Dutch hospitals: results of a retrospective patient record review study | |

| Sari et al. | Sensitivity of routine system for reporting patient safety incidents in an NHS hospital: retrospective patient case note review | |

| Doherty et al. | Does cardiac rehabilitation meet minimum standards: an observational study using UK national audit? | |

| Boxall et al. | Intimate partner violence during the COVID-19 pandemic: A survey of women in Australia | |

| Rohde et al. | The self-reinforcing dynamics of economic insecurity and obesity | |

| CN110782376A (zh) | 一种考试防作弊方法、装置、电子装置和存储介质 | |

| Kassas et al. | Perception versus preference: The role of self-assessed risk measures on individual mitigation behaviors during the COVID-19 pandemic | |

| JP6252268B2 (ja) | 管理方法、管理装置および管理プログラム | |

| Sommerfeld et al. | Multidimensional measurement within adult protective services: Design and initial testing of the tool for risk, interventions, and outcomes | |

| Scheid et al. | Parenting practices and intergenerational cycle of victimization in Peru | |

| US20200259862A1 (en) | System and method for near real time detection of attacks and influence in social networks | |

| US20170169452A1 (en) | Risk calculation method, computer-readable recording medium, and risk calculation apparatus | |

| Anveden et al. | Self‐reported skin exposure–a population‐based study | |

| Reeve et al. | Modelling the relationship between child abuse and long‐term health care costs and wellbeing: Results from an Australian community‐based survey | |

| JP2016122273A (ja) | アラート発信方法、プログラム、及び装置 | |

| JP7070994B2 (ja) | 処理装置、処理方法及びプログラム | |

| Massamba et al. | Assessment of the healthy worker survivor effect in the relationship between psychosocial work-related factors and hypertension | |

| Harber et al. | Component analysis of respirator user training | |

| He | Examining intensity and types of interagency collaboration between child welfare and drug and alcohol service providers | |

| JP2011233044A (ja) | 主観評価のための装置、方法およびプログラム | |

| Cambron et al. | Examining area‐and individual‐level differences in suicide ideation severity and suicide attempt among youth | |

| Jackson et al. | Determining the frequency, kinds and cues of violence displayed by patients in an acute older person ward environment: findings from an observational study | |

| Meyer et al. | Correcting for bias using multidimensional measures of Socially Desirable Response |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20160804 |

|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20170726 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20170815 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20171004 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20171031 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20171113 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 6252268 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| LAPS | Cancellation because of no payment of annual fees |