JP6207340B2 - 画像形成装置及びその制御方法、並びにプログラム - Google Patents

画像形成装置及びその制御方法、並びにプログラム Download PDFInfo

- Publication number

- JP6207340B2 JP6207340B2 JP2013217689A JP2013217689A JP6207340B2 JP 6207340 B2 JP6207340 B2 JP 6207340B2 JP 2013217689 A JP2013217689 A JP 2013217689A JP 2013217689 A JP2013217689 A JP 2013217689A JP 6207340 B2 JP6207340 B2 JP 6207340B2

- Authority

- JP

- Japan

- Prior art keywords

- security policy

- policy

- image forming

- forming apparatus

- reset

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Expired - Fee Related

Links

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04N—PICTORIAL COMMUNICATION, e.g. TELEVISION

- H04N1/00—Scanning, transmission or reproduction of documents or the like, e.g. facsimile transmission; Details thereof

- H04N1/44—Secrecy systems

- H04N1/4406—Restricting access, e.g. according to user identity

- H04N1/4433—Restricting access, e.g. according to user identity to an apparatus, part of an apparatus or an apparatus function

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/10—Network architectures or network communication protocols for network security for controlling access to devices or network resources

- H04L63/102—Entity profiles

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/20—Network architectures or network communication protocols for network security for managing network security; network security policies in general

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04N—PICTORIAL COMMUNICATION, e.g. TELEVISION

- H04N2201/00—Indexing scheme relating to scanning, transmission or reproduction of documents or the like, and to details thereof

- H04N2201/0077—Types of the still picture apparatus

- H04N2201/0094—Multifunctional device, i.e. a device capable of all of reading, reproducing, copying, facsimile transception, file transception

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Signal Processing (AREA)

- Computer Hardware Design (AREA)

- Computing Systems (AREA)

- General Engineering & Computer Science (AREA)

- Computer Networks & Wireless Communication (AREA)

- Multimedia (AREA)

- Accessory Devices And Overall Control Thereof (AREA)

- Facsimiles In General (AREA)

- Computer And Data Communications (AREA)

- Storage Device Security (AREA)

Description

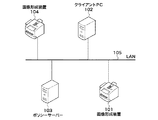

図1は、本発明の第1の実施形態に係る画像形成装置が配置されたネットワーク環境の一例を示す図である。

次に、本発明の第2の実施形態について説明する。

102 クライアントPC

103 ポリシーサーバー

201 CPU

301 HTTPアクセス制御部

302 セキュリティポリシー制御部

331 アクセス受信機能

313 ポリシー制御機能

314 ポート制御機能

331 ポリシーデータベース

Claims (9)

- 外部からアクセス要求を受信する受信手段と、

前記受信手段で受信したアクセス要求を解析する第1の解析手段と、

前記第1の解析手段により、前記アクセス要求が、再設定ができなくなるセキュリティポリシーの変更確定要求であると判断された場合、前記受信手段が現在使用している第1のポートとは異なる第2のポートを開く制御手段とを備えることを特徴とする画像形成装置。 - 前記再設定ができなくなるセキュリティポリシーは、少なくともHTTPアクセスを禁止するポリシーが含まれることを特徴とする請求項1に記載の画像形成装置。

- 前記受信手段が前記第2のポートを使用して、再設定が可能になるセキュリティポリシーを受信したときは、前記制御手段は、前記再設定ができなくなったセキュリティポリシーを、前記再設定が可能になるセキュリティポリシーに変更することを特徴とする請求項1または2に記載の画像形成装置。

- 外部からアクセス要求を受信する受信手段と、

前記受信手段で受信したアクセス要求を解析する第1の解析手段と、

前記第1の解析手段により、前記アクセス要求が、再設定ができなくなるセキュリティポリシーの変更確定要求であると判断された場合、再設定が可能になるセキュリティポリシーを外部から取得する制御手段とを備えることを特徴とする画像形成装置。 - 前記制御手段は、前記再設定が可能になるセキュリティポリシーが格納されたサーバーから定期的に取得して、前記再設定ができなくなったセキュリティポリシーを、前記再設定が可能になるセキュリティポリシーに変更することを特徴とする請求項4に記載の画像形成装置。

- 前記第1の解析手段により、前記アクセス要求がセキュリティポリシーの変更要求であると判断された場合、変更されるセキュリティポリシーを解析する第2の解析手段と、

前記第2の解析手段により、前記変更されるセキュリティポリシーが、前記再設定ができなくなるセキュリティポリシーであると判断された場合、前記アクセス要求の要求元に対して警告を行う警告手段とをさらに備えることを特徴とする請求項1乃至5のいずれか1項に記載の画像形成装置。 - 外部からアクセス要求を受信する受信工程と、

前記受信工程で受信したアクセス要求を解析する解析工程と、

前記解析工程にて、前記アクセス要求が、再設定ができなくなるセキュリティポリシーの変更確定要求であると判断された場合、前記受信工程で現在使用しているポートとは異なるポートを開く制御工程とを備えることを特徴とする画像形成装置の制御方法。 - 外部からアクセス要求を受信する受信工程と、

前記受信工程で受信したアクセス要求を解析する解析工程と、

前記解析工程にて、前記アクセス要求が、再設定ができなくなるセキュリティポリシーの変更確定要求であると判断された場合、再設定が可能になるセキュリティポリシーを外部から取得する制御工程とを備えることを特徴とする画像形成装置の制御方法。 - 請求項7または8に記載の制御方法を画像形成装置に実行させるためのコンピュータに読み取り可能なプログラム。

Priority Applications (3)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2013217689A JP6207340B2 (ja) | 2013-10-18 | 2013-10-18 | 画像形成装置及びその制御方法、並びにプログラム |

| US14/511,565 US20150109629A1 (en) | 2013-10-18 | 2014-10-10 | Image forming apparatus capable of resetting security policy, method of controlling the same, and storage medium |

| CN201410549433.2A CN104580139B (zh) | 2013-10-18 | 2014-10-16 | 能够重新设置安全策略的图像形成装置及其控制方法 |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2013217689A JP6207340B2 (ja) | 2013-10-18 | 2013-10-18 | 画像形成装置及びその制御方法、並びにプログラム |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| JP2015079451A JP2015079451A (ja) | 2015-04-23 |

| JP6207340B2 true JP6207340B2 (ja) | 2017-10-04 |

Family

ID=52825929

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2013217689A Expired - Fee Related JP6207340B2 (ja) | 2013-10-18 | 2013-10-18 | 画像形成装置及びその制御方法、並びにプログラム |

Country Status (3)

| Country | Link |

|---|---|

| US (1) | US20150109629A1 (ja) |

| JP (1) | JP6207340B2 (ja) |

| CN (1) | CN104580139B (ja) |

Families Citing this family (3)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP6555218B2 (ja) * | 2016-09-21 | 2019-08-07 | 京セラドキュメントソリューションズ株式会社 | 情報処理システムおよび情報処理方法 |

| JP2020154955A (ja) * | 2019-03-22 | 2020-09-24 | 日本電気株式会社 | 情報処理システム、情報処理装置、情報処理方法、及びプログラム |

| KR20220159130A (ko) * | 2021-05-25 | 2022-12-02 | 휴렛-팩커드 디벨롭먼트 컴퍼니, 엘.피. | 서비스 제공자 장치에 의한 화상 형성 장치의 환경 설정 데이터 제어 |

Family Cites Families (18)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| FI111590B (fi) * | 2001-04-20 | 2003-08-15 | Swelcom Oy | Menetelmä ja laite datan lokalisointia varten |

| US20030163692A1 (en) * | 2002-01-31 | 2003-08-28 | Brocade Communications Systems, Inc. | Network security and applications to the fabric |

| US20030233463A1 (en) * | 2002-06-14 | 2003-12-18 | O'connor Neil | Network device operation and control |

| JP3806105B2 (ja) * | 2003-08-22 | 2006-08-09 | 株式会社東芝 | 通信装置、通信方法、および通信プログラム |

| JP2005250965A (ja) * | 2004-03-05 | 2005-09-15 | Fuji Xerox Co Ltd | 情報処理装置 |

| KR20060084431A (ko) * | 2004-05-05 | 2006-07-24 | 리서치 인 모션 리미티드 | 안전 메시지들을 송신하기 위한 시스템 및 방법 |

| US10015140B2 (en) * | 2005-02-03 | 2018-07-03 | International Business Machines Corporation | Identifying additional firewall rules that may be needed |

| US7929517B2 (en) * | 2005-04-01 | 2011-04-19 | Cisco Technology, Inc. | Voice over IP auto-switching/backup for emergency calls |

| JP2007011700A (ja) * | 2005-06-30 | 2007-01-18 | Brother Ind Ltd | 情報処理装置、通信システム、管理装置、及び、プログラム |

| JP4705863B2 (ja) * | 2006-03-07 | 2011-06-22 | ソフトバンクBb株式会社 | セッション制御システム、セッション制御方法及び移動端末装置 |

| US7962567B1 (en) * | 2006-06-27 | 2011-06-14 | Emc Corporation | Systems and methods for disabling an array port for an enterprise |

| JP2009033540A (ja) * | 2007-07-27 | 2009-02-12 | Canon Inc | 通信装置 |

| JP5051656B2 (ja) * | 2008-06-05 | 2012-10-17 | 日本電気株式会社 | 通信制御システムおよび通信制御方法 |

| JP2010253724A (ja) * | 2009-04-22 | 2010-11-11 | Canon Inc | 画像形成装置 |

| JP5503276B2 (ja) * | 2009-11-18 | 2014-05-28 | キヤノン株式会社 | 情報処理装置及びそのセキュリティ設定方法 |

| JP2012118757A (ja) * | 2010-12-01 | 2012-06-21 | Buffalo Inc | ネットワーク機器 |

| JP5691607B2 (ja) * | 2011-02-18 | 2015-04-01 | 日本電気株式会社 | 接続防止システム、不正接続検知装置、アクセス管理方法、プログラム |

| US20130124852A1 (en) * | 2011-11-11 | 2013-05-16 | Michael T. Kain | File-based application programming interface providing ssh-secured communication |

-

2013

- 2013-10-18 JP JP2013217689A patent/JP6207340B2/ja not_active Expired - Fee Related

-

2014

- 2014-10-10 US US14/511,565 patent/US20150109629A1/en not_active Abandoned

- 2014-10-16 CN CN201410549433.2A patent/CN104580139B/zh not_active Expired - Fee Related

Also Published As

| Publication number | Publication date |

|---|---|

| JP2015079451A (ja) | 2015-04-23 |

| US20150109629A1 (en) | 2015-04-23 |

| CN104580139A (zh) | 2015-04-29 |

| CN104580139B (zh) | 2018-10-30 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| KR101805820B1 (ko) | 액세스 제공 메커니즘을 이용한 소셜 네트워크 시스템 및 그 작동 방법 | |

| US9071601B2 (en) | Authority delegate system, server system in authority delegate system, and control method for controlling authority delegate system | |

| JP5987656B2 (ja) | 情報処理システム、情報処理装置、情報処理方法、及び情報処理プログラム | |

| JP5797060B2 (ja) | アクセス管理方法およびアクセス管理装置 | |

| US9172746B2 (en) | Information processing system | |

| US9088566B2 (en) | Information processing system, information processing device, and relay server | |

| US8402265B2 (en) | Image forming apparatus, image processing system, method for controlling image processing system, and storage medium | |

| US9836254B2 (en) | Image forming apparatus, control method therefor, and storage medium storing control program therefor | |

| JP6900839B2 (ja) | 機器システム、サーバ、データ処理方法 | |

| US7865933B2 (en) | Authentication agent apparatus, authentication method, and program product therefor | |

| US9881181B2 (en) | Device-installation-information distribution apparatus and system | |

| JP6207340B2 (ja) | 画像形成装置及びその制御方法、並びにプログラム | |

| US10135869B2 (en) | Information processing system, information processing apparatus, and method for controlling information processing system | |

| JP6160753B2 (ja) | 情報処理システム、情報処理装置、情報処理方法、及び情報処理プログラム | |

| JP2019152965A (ja) | 情報処理装置およびプログラム | |

| US10560477B2 (en) | Information processing system, control method therefor, image processing apparatus, control method therefor, and storage medium storing control program therefor | |

| CN116248805A (zh) | 图像处理设备及其控制方法和存储介质 | |

| JP6432268B2 (ja) | 画像形成装置、画像形成システム、及びプログラム | |

| JP2017094742A (ja) | 画像処理装置及びその制御方法、並びにプログラム | |

| JP2005190315A (ja) | アカウント情報管理装置および方法 | |

| JP2016139434A (ja) | アクセス管理方法およびアクセス管理装置 | |

| JP4602707B2 (ja) | WWWサーバ機能を有する組み込み機器、ポート情報共有方法、ポート情報共有プログラム、および、Webシステム | |

| JP2021068126A (ja) | 文書管理システム |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20161017 |

|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20170719 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20170808 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20170905 |

|

| R151 | Written notification of patent or utility model registration |

Ref document number: 6207340 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R151 |

|

| LAPS | Cancellation because of no payment of annual fees |