JP6079394B2 - 証明書生成方法、証明書生成装置、情報処理装置、通信機器、及びプログラム - Google Patents

証明書生成方法、証明書生成装置、情報処理装置、通信機器、及びプログラム Download PDFInfo

- Publication number

- JP6079394B2 JP6079394B2 JP2013082631A JP2013082631A JP6079394B2 JP 6079394 B2 JP6079394 B2 JP 6079394B2 JP 2013082631 A JP2013082631 A JP 2013082631A JP 2013082631 A JP2013082631 A JP 2013082631A JP 6079394 B2 JP6079394 B2 JP 6079394B2

- Authority

- JP

- Japan

- Prior art keywords

- communication device

- certificate

- address

- information

- communication

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Expired - Fee Related

Links

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3263—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials involving certificates, e.g. public key certificate [PKC] or attribute certificate [AC]; Public key infrastructure [PKI] arrangements

- H04L9/3268—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials involving certificates, e.g. public key certificate [PKC] or attribute certificate [AC]; Public key infrastructure [PKI] arrangements using certificate validation, registration, distribution or revocation, e.g. certificate revocation list [CRL]

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/06—Network architectures or network communication protocols for network security for supporting key management in a packet data network

- H04L63/062—Network architectures or network communication protocols for network security for supporting key management in a packet data network for key distribution, e.g. centrally by trusted party

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/08—Network architectures or network communication protocols for network security for authentication of entities

- H04L63/0823—Network architectures or network communication protocols for network security for authentication of entities using certificates

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/08—Network architectures or network communication protocols for network security for authentication of entities

- H04L63/0853—Network architectures or network communication protocols for network security for authentication of entities using an additional device, e.g. smartcard, SIM or a different communication terminal

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/12—Applying verification of the received information

- H04L63/126—Applying verification of the received information the source of the received data

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3247—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials involving digital signatures

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L2209/00—Additional information or applications relating to cryptographic mechanisms or cryptographic arrangements for secret or secure communication H04L9/00

- H04L2209/12—Details relating to cryptographic hardware or logic circuitry

- H04L2209/127—Trusted platform modules [TPM]

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- Computer Hardware Design (AREA)

- Computing Systems (AREA)

- General Engineering & Computer Science (AREA)

- Data Exchanges In Wide-Area Networks (AREA)

Description

(付記1)

耐タンパ性を有する情報処理装置を備える通信機器から送信される、前記情報処理装置によって収集された前記通信機器の固有情報及び構成情報を受信し、

受信した前記通信機器の固有情報及び構成情報の組み合わせが、記憶部に予め記憶されている情報に合致する場合に、当該固有情報に基づいて、前記通信機器について通信アドレスを決定し、

受信した前記通信機器の固有情報と構成情報とのうち、一部又は全部を含む情報と、決定した前記通信アドレスと、を含む電子証明書を生成し、

前記電子証明書を、前記通信機器に送信する、

処理をコンピュータが実行する証明書生成方法。

(付記2)

前記受信する処理は、前記情報処理装置の秘密鍵による電子署名を更に受信し、

前記決定する処理は、前記電子署名が正当な場合に、前記通信アドレスを決定する付記1記載の証明書生成方法。

(付記3)

耐タンパ性を有する情報処理装置を備える通信機器から送信される、前記情報処理装置によって収集された前記通信機器の固有情報及び構成情報を受信する受信部と、

前記受信部が受信した前記通信機器の固有情報及び構成情報の組み合わせが、記憶部に予め記憶されている情報に合致する場合に、当該固有情報に基づいて、前記通信機器について通信アドレスを決定する決定部と、

前記受信部が受信した前記通信機器の固有情報と構成情報とのうち、一部又は全部を含む情報と、前記決定部が決定した前記通信アドレスと、を含む電子証明書を生成する生成部と、

前記電子証明書を、前記通信機器に送信する送信部と、

を有する証明書生成装置。

(付記4)

通信機器が備える耐タンパ性を有する情報処理装置であって、

前記通信機器の固有情報と前記通信機器の構成情報とを収集する収集部と、

収集された前記固有情報及び前記構成情報を含み、当該情報処理装置の秘密鍵によって電子署名が付与された、電子証明書の発行要求を送信する送信部と、

前記発行要求に応じて返信される電子証明書を受信する受信部と、

受信された電子証明書を記憶する記憶部と、

を有する情報処理装置。

(付記5)

耐タンパ性を有する情報処理装置を備える通信機器であって、

前記情報処理装置に記憶されている、当該通信機器の通信アドレスと当該通信機器の固有情報とを含む電子証明書に対応する秘密鍵による電子署名と、前記通信アドレスとを含むデータを送信する送信部を有する通信機器。

(付記6)

耐タンパ性を有する情報処理装置を備える通信機器に、

前記情報処理装置に記憶されている、当該通信機器の通信アドレスと当該通信機器の固有情報とを含む電子証明書に対応する秘密鍵による電子署名と、前記通信アドレスとを含むデータを送信する処理を実行させるプログラム。

11 認証要求受付部

12 認証データ検証部

13 ルーティング部

14 再認証要求部

15 証明書リスト記憶部

16 セッション情報記憶部

17 ルーティングポリシー記憶部

18 ルーティング情報記憶部

20 通信機器

21 レポート生成部

22 証明書発行要求部

23 証明書受信部

24 アドレス設定部

25 通信制御部

26 機器証明書記憶部

30 証明書発行装置

31 発行要求受信部

32 発行要求検証部

33 アドレス決定部

34 証明書生成部

35 応答返信部

36 ホワイトリスト記憶部

37 機器情報記憶部

40 サーバ装置

41 サーバ通信部

42 サブネット証明書記憶部

50 負荷分散装置

60 証明書取得装置

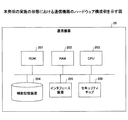

201 ROM

202 RAM

203 CPU

204 補助記憶装置

205 インタフェース装置

206 セキュリティチップ

300 ドライブ装置

301 記録媒体

302 補助記憶装置

303 メモリ装置

304 CPU

305 インタフェース装置

B バス

Claims (4)

- 耐タンパ性を有する情報処理装置を備える通信機器から送信される、前記情報処理装置によって収集された前記通信機器の固有情報及び構成情報を受信し、

受信した前記通信機器の固有情報及び構成情報の組み合わせが、記憶部に予め記憶されている情報に合致する場合に、当該固有情報に基づいて、前記通信機器について通信アドレスを決定し、

受信した前記通信機器の固有情報と構成情報とのうち、一部又は全部を含む情報と、決定した前記通信アドレスと、を含む電子証明書を生成し、

前記電子証明書を、前記通信機器に送信する、

処理をコンピュータが実行する証明書生成方法。 - 前記受信する処理は、前記情報処理装置の秘密鍵による電子署名を更に受信し、

前記決定する処理は、前記電子署名が正当な場合に、前記通信アドレスを決定する請求項1記載の証明書生成方法。 - 耐タンパ性を有する情報処理装置を備える通信機器から送信される、前記情報処理装置によって収集された前記通信機器の固有情報及び構成情報を受信する受信部と、

前記受信部が受信した前記通信機器の固有情報及び構成情報の組み合わせが、記憶部に予め記憶されている情報に合致する場合に、当該固有情報に基づいて、前記通信機器について通信アドレスを決定する決定部と、

前記受信部が受信した前記通信機器の固有情報と構成情報とのうち、一部又は全部を含む情報と、前記決定部が決定した前記通信アドレスと、を含む電子証明書を生成する生成部と、

前記電子証明書を、前記通信機器に送信する送信部と、

を有する証明書生成装置。 - 通信機器が備える耐タンパ性を有する情報処理装置であって、

前記通信機器の固有情報と前記通信機器の構成情報とを収集する収集部と、

収集された前記固有情報及び前記構成情報を含み、当該情報処理装置の秘密鍵によって電子署名が付与された、電子証明書の発行要求を送信する送信部と、

前記発行要求に応じて返信される電子証明書を受信する受信部と、

受信された電子証明書を記憶する記憶部と、

を有する情報処理装置。

Priority Applications (4)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2013082631A JP6079394B2 (ja) | 2013-04-11 | 2013-04-11 | 証明書生成方法、証明書生成装置、情報処理装置、通信機器、及びプログラム |

| EP20140158812 EP2790374A1 (en) | 2013-04-11 | 2014-03-11 | Certificate generation method, certificate generation apparatus and information processing apparatus |

| US14/219,153 US9438583B2 (en) | 2013-04-11 | 2014-03-19 | Certificate generation method, certificate generation apparatus, information processing apparatus, and communication device |

| US15/230,520 US20160344562A1 (en) | 2013-04-11 | 2016-08-08 | Certificate generation method, certificate generation apparatus, information processing apparatus, and communication device |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2013082631A JP6079394B2 (ja) | 2013-04-11 | 2013-04-11 | 証明書生成方法、証明書生成装置、情報処理装置、通信機器、及びプログラム |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| JP2014207510A JP2014207510A (ja) | 2014-10-30 |

| JP6079394B2 true JP6079394B2 (ja) | 2017-02-15 |

Family

ID=50272371

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2013082631A Expired - Fee Related JP6079394B2 (ja) | 2013-04-11 | 2013-04-11 | 証明書生成方法、証明書生成装置、情報処理装置、通信機器、及びプログラム |

Country Status (3)

| Country | Link |

|---|---|

| US (2) | US9438583B2 (ja) |

| EP (1) | EP2790374A1 (ja) |

| JP (1) | JP6079394B2 (ja) |

Families Citing this family (11)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US9386008B2 (en) * | 2013-08-19 | 2016-07-05 | Smartguard, Llc | Secure installation of encryption enabling software onto electronic devices |

| US9843452B2 (en) | 2014-12-15 | 2017-12-12 | Amazon Technologies, Inc. | Short-duration digital certificate issuance based on long-duration digital certificate validation |

| US9807083B2 (en) * | 2015-06-05 | 2017-10-31 | Sony Corporation | Distributed white list for security renewability |

| DE102016200382A1 (de) * | 2016-01-14 | 2017-07-20 | Siemens Aktiengesellschaft | Verfahren zur Überprüfung einer Sicherheitseinstufung eines ersten Geräts mit Hilfe eines digitalen Zertifikats, ein erstes und zweites Gerät sowie eine Zertifikat-Ausstellungsvorrichtung |

| US10819696B2 (en) | 2017-07-13 | 2020-10-27 | Microsoft Technology Licensing, Llc | Key attestation statement generation providing device anonymity |

| CN108768664B (zh) * | 2018-06-06 | 2020-11-03 | 腾讯科技(深圳)有限公司 | 密钥管理方法、装置、系统、存储介质和计算机设备 |

| JP2020010297A (ja) * | 2018-07-12 | 2020-01-16 | 三菱電機株式会社 | 証明書発行システム、要求装置、証明書発行方法および証明書発行プログラム |

| US11522919B2 (en) * | 2019-01-31 | 2022-12-06 | Medtronic, Inc. | Establishing a secure communication link |

| US11997219B1 (en) * | 2019-02-25 | 2024-05-28 | United Services Automobile Association (Usaa) | Network security for remote workers |

| CN110941849B (zh) * | 2019-10-10 | 2022-09-06 | 数字广东网络建设有限公司 | 线下电子证照出示方法、装置、系统和计算机设备 |

| CN114244541B (zh) * | 2020-09-08 | 2024-11-15 | 四零四科技股份有限公司 | 凭证转移系统及凭证转移方法 |

Family Cites Families (18)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US6789193B1 (en) * | 2000-10-27 | 2004-09-07 | Pitney Bowes Inc. | Method and system for authenticating a network user |

| US7209479B2 (en) * | 2001-01-18 | 2007-04-24 | Science Application International Corp. | Third party VPN certification |

| KR20020096581A (ko) * | 2001-06-21 | 2002-12-31 | 스타브리지커뮤니케이션 주식회사 | 지불결제용 단말기인증방법 및 이를 이용한 지불결제방법 |

| EP1355447B1 (en) * | 2002-04-17 | 2006-09-13 | Canon Kabushiki Kaisha | Public key certification providing apparatus |

| US8015399B2 (en) * | 2003-09-30 | 2011-09-06 | Ricoh Company, Ltd. | Communication apparatus, communication system, certificate transmission method and program |

| WO2006002068A2 (en) * | 2004-06-15 | 2006-01-05 | Passmark Security, Inc. | Method and apparatus for making accessible a set of services to users |

| JP4938408B2 (ja) * | 2006-10-12 | 2012-05-23 | Kddi株式会社 | アドレス管理システム、アドレス管理方法およびプログラム |

| WO2008072009A1 (en) * | 2006-12-15 | 2008-06-19 | Hewlett-Packard Development Company, L.P. | Evidence of manufacturing processes |

| WO2008096825A1 (ja) * | 2007-02-07 | 2008-08-14 | Nippon Telegraph And Telephone Corporation | 証明書認証方法、証明書発行装置及び認証装置 |

| US7844614B2 (en) * | 2007-04-30 | 2010-11-30 | Intel Corporation | Apparatus and method for enhanced revocation of direct proof and direct anonymous attestation |

| CN101911090B (zh) * | 2007-12-28 | 2014-01-15 | 皇家飞利浦电子股份有限公司 | 信息交换系统及设备 |

| JP2009163676A (ja) * | 2008-01-10 | 2009-07-23 | Nec Corp | 構成証明機器接続システム、検証端末、構成証明機器接続方法、及びプログラム |

| JP2009267638A (ja) | 2008-04-23 | 2009-11-12 | Nippon Telegr & Teleph Corp <Ntt> | 端末認証・アクセス認証方法および認証システム |

| JP5011233B2 (ja) * | 2008-08-25 | 2012-08-29 | 株式会社Pfu | 改竄検出用情報出力システム、方法およびプログラム |

| JP2010187223A (ja) * | 2009-02-12 | 2010-08-26 | Alaxala Networks Corp | 認証サーバ |

| JP5287980B2 (ja) * | 2009-03-31 | 2013-09-11 | 富士通株式会社 | 情報処理装置,情報処理装置の起動制御方法及び起動プログラム |

| JP2012238047A (ja) * | 2011-05-10 | 2012-12-06 | Hitachi Solutions Ltd | ライセンス認証システムおよびライセンス認証方法 |

| JP6063317B2 (ja) * | 2013-03-26 | 2017-01-18 | 株式会社富士通エフサス | 端末装置および判定方法 |

-

2013

- 2013-04-11 JP JP2013082631A patent/JP6079394B2/ja not_active Expired - Fee Related

-

2014

- 2014-03-11 EP EP20140158812 patent/EP2790374A1/en not_active Withdrawn

- 2014-03-19 US US14/219,153 patent/US9438583B2/en not_active Expired - Fee Related

-

2016

- 2016-08-08 US US15/230,520 patent/US20160344562A1/en not_active Abandoned

Also Published As

| Publication number | Publication date |

|---|---|

| JP2014207510A (ja) | 2014-10-30 |

| EP2790374A1 (en) | 2014-10-15 |

| US9438583B2 (en) | 2016-09-06 |

| US20140310822A1 (en) | 2014-10-16 |

| US20160344562A1 (en) | 2016-11-24 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP6079394B2 (ja) | 証明書生成方法、証明書生成装置、情報処理装置、通信機器、及びプログラム | |

| US8272036B2 (en) | Dynamic authentication in secured wireless networks | |

| US9692743B2 (en) | Securing organizational computing assets over a network using virtual domains | |

| CN104813328B (zh) | 受信容器 | |

| CN103685282B (zh) | 一种基于单点登录的身份认证方法 | |

| US11233790B2 (en) | Network-based NT LAN manager (NTLM) relay attack detection and prevention | |

| US9979716B2 (en) | Certificate authority | |

| US11350276B2 (en) | Secure mobile internet-of-things (IOT) device registry management | |

| JP5953991B2 (ja) | 通信制御方法、通信制御装置、通信機器、及びプログラム | |

| CN110771087B (zh) | 私钥更新 | |

| CN104052829A (zh) | 自适应名字解析 | |

| KR102062851B1 (ko) | 토큰 관리 데몬을 이용한 싱글 사인 온 서비스 인증 방법 및 시스템 | |

| KR100901279B1 (ko) | 챕 챌린지 메시지를 이용한 네트워크 액세스 인증 방법 및시스템. | |

| CN108429726B (zh) | 一种安全wifi证书加密验证接入方法及其系统 | |

| WO2005046119A1 (fr) | Procede d'etablissement d'association entre l'identification d'une transaction de session et l'entite d'application de reseau | |

| US20240364700A1 (en) | Method and System for Securely Exchanging Cryptographic Challenge/Response Messages | |

| JP2018011190A (ja) | 機器リスト作成システムおよび機器リスト作成方法 | |

| TW201911938A (zh) | 自動連線安全無線網路的方法與系統 |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20160113 |

|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20161028 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20161108 |

|

| A521 | Written amendment |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20161130 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20161220 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20170102 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 6079394 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| LAPS | Cancellation because of no payment of annual fees |