JP5961599B2 - 端末装置、サーバ装置、その制御方法、および制御プログラム、並びに情報処理システム - Google Patents

端末装置、サーバ装置、その制御方法、および制御プログラム、並びに情報処理システム Download PDFInfo

- Publication number

- JP5961599B2 JP5961599B2 JP2013253014A JP2013253014A JP5961599B2 JP 5961599 B2 JP5961599 B2 JP 5961599B2 JP 2013253014 A JP2013253014 A JP 2013253014A JP 2013253014 A JP2013253014 A JP 2013253014A JP 5961599 B2 JP5961599 B2 JP 5961599B2

- Authority

- JP

- Japan

- Prior art keywords

- user

- terminal device

- registered

- registration data

- information

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Expired - Fee Related

Links

Images

Landscapes

- Computer And Data Communications (AREA)

Description

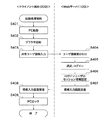

図1は、本発明の第1の実施形態によるサーバ装置および端末装置を備える情報処理システムの一例についてその構成を示す図である。

次に、本発明の第2の実施形態によるサーバ装置および端末装置を備える情報処理システムの一例について説明する。なお、第2の実施形態に係る情報処理システムの構成は、図1及び図2に示す情報処理システムと同様であるので、ここでは説明を省略する。

200 クライアント端末

301 ログイン要求部

302 登録データ送信部

303 登録ユーザ情報送信部

304 利用制御部

305 設定部

306 登録データ受信部

307 データ登録部

308 登録ユーザ情報受信部

309 データ特定部

310 ユーザ識別情報登録部

Claims (13)

- セッションを管理するサーバ装置と通信可能な端末装置であって、

共有ユーザに係る共有ユーザ情報を送信して前記サーバ装置へログインを要求するログイン要求手段と、

前記ログイン要求に基づいて開始された前記共有ユーザ情報に係るセッションにおいて入力されたデータを登録データとして前記サーバ装置に送信する登録データ送信手段と、

前記共有ユーザ情報に対応して前記サーバ装置に登録された登録データを、前記端末装置を使用したユーザが登録した登録データとすべく、前記登録データ送信手段による前記登録データの送信とは別の通信により、当該端末装置を使用するために受け付けたユーザに係るユーザ識別情報を、前記サーバ装置に送信する登録ユーザ情報送信手段と、

を有することを特徴とする端末装置。 - ユーザの識別を行うため所定の読取対象物を読み取って得た読取情報によるユーザ認証に応じて前記端末装置の利用を許可する許可制御手段と、

前記許可制御手段によって前記端末装置の利用が許可された前記読取情報を記憶部に記憶する記憶制御手段とを有し、

前記登録ユーザ情報送信手段は、前記記憶部に記憶された前記読取情報を所定のタイミングで前記ユーザ識別情報として前記サーバ装置に送信することを特徴とする請求項1に記載の端末装置。 - 前記記憶制御手段は前記端末装置の利用を許可した時間であるロック解除時間を前記記憶部に記録することを特徴とする請求項2に記載の端末装置。

- 前記許可制御手段は、前記読取対象物の読取が不可な状態となると、前記端末装置の利用を不許可として前記端末装置をロック設定し、

前記記憶制御手段は、前記ロック設定が行われたロック設定時間を前記記憶部に記憶し、

前記登録ユーザ情報送信手段は、前記読取対象物の読取が不可な状態となった場合に、前記ロック解除時間および前記ロック設定時間を前記サーバ装置に送信することを特徴とする請求項3に記載の端末装置。 - 前記共有ユーザ情報の認証結果に応じて前記サーバから送信され、前記登録データを入力するためのデータ入力画面を受信した後、前記端末装置をロック状態とするロック手段を有することを特徴とする請求項1〜4のいずれか1項に記載の端末装置。

- 共有ユーザに係る共有ユーザ情報を送信してサーバ装置へログインを要求するログイン要求手段と、前記ログイン要求に基づいて開始された前記共有ユーザ情報に係るセッションにおいて入力されたデータを登録データとして前記サーバ装置に送信する登録データ送信手段と、前記共有ユーザ情報に対応して前記サーバ装置に登録された登録データを、端末装置を使用したユーザが登録した登録データとすべく、前記登録データ送信手段による前記登録データの送信とは別の通信により、当該端末装置を使用するために受け付けたユーザに係るユーザ識別情報を前記サーバ装置に送信する登録ユーザ情報送信手段とを備える端末装置と通信可能なセッションを管理するサーバ装置であって、

前記端末装置から前記共有ユーザ情報にかかるセッションで受信した前記登録データを、前記端末装置から受信した前記ユーザ識別情報を用いて更新する更新手段を有することを特徴とするサーバ装置。 - 前記ユーザ識別情報を受信すると、当該ユーザ識別情報に対応するユーザが登録した登録データを特定するデータ特定手段を有し、

前記更新手段は、前記データ特定手段によって特定された登録データの登録者として前記ユーザ識別情報を登録することを特徴とする請求項6に記載のサーバ装置。 - 前記データ特定手段は、前記端末装置から当該端末装置の利用を許可した時間であるロック解除時間と前記端末装置の利用を不許可した時間であるロック設定時間を受けて、前記ユーザ識別情報に応じて前記ロック解除時間と前記ロック設定時間との間で登録された登録データを特定することを特徴とする請求項7に記載のサーバ装置。

- セッションを管理するサーバ装置と、該サーバ装置と通信可能な端末装置とを有する情報処理システムであって、

前記端末装置は、

共有ユーザに係る共有ユーザ情報を送信して前記サーバ装置へログインを要求するログイン要求手段と、

前記ログイン要求に基づいて開始された前記共有ユーザ情報に係るセッションにおいて入力されたデータを登録データとして前記サーバ装置に送信する登録データ送信手段と、

前記共有ユーザ情報に対応して前記サーバ装置に登録された登録データを、前記端末装置を使用したユーザが登録した登録データとすべく、前記登録データ送信手段による前記登録データの送信とは別の通信により、当該端末装置を使用するために受け付けたユーザに係るユーザ識別情報を、前記サーバ装置に送信する登録ユーザ情報送信手段とを有し、

前記サーバ装置は、前記端末装置から前記共有ユーザ情報にかかるセッションで受信した前記登録データを、前記端末装置から受信した前記ユーザ識別情報を用いて更新する更新手段を有することを特徴とする情報処理システム。 - セッションを管理するサーバ装置と通信可能な端末装置の制御方法であって、

共有ユーザに係る共有ユーザ情報を送信して前記サーバ装置へログインを要求するログイン要求ステップと、

前記ログイン要求に基づいて開始された前記共有ユーザ情報に係るセッションにおいて入力されたデータを登録データとして前記サーバ装置に送信する登録データ送信ステップと、

前記共有ユーザ情報に対応して前記サーバ装置に登録された登録データを、前記端末装置を使用したユーザが登録した登録データとすべく、前記登録データ送信ステップによる前記登録データの送信とは別の通信により、当該端末装置を使用するために受け付けたユーザに係るユーザ識別情報を、前記サーバ装置に送信する登録ユーザ情報送信ステップと、

を有することを特徴とする制御方法。 - 共有ユーザに係る共有ユーザ情報を送信してサーバ装置へログインを要求するログイン要求手段と、前記ログイン要求に基づいて開始された前記共有ユーザ情報に係るセッションにおいて入力されたデータを登録データとして前記サーバ装置に送信する登録データ送信手段と、前記共有ユーザ情報に対応して前記サーバ装置に登録された登録データを、端末装置を使用したユーザが登録した登録データとすべく、前記登録データ送信手段による前記登録データの送信とは別の通信により、当該端末装置を使用するために受け付けたユーザに係るユーザ識別情報を前記サーバ装置に送信する登録ユーザ情報送信手段とを備える端末装置と通信可能なセッションを管理するサーバ装置の制御方法であって、

前記端末装置から前記共有ユーザ情報にかかるセッションで受信した前記登録データを、前記端末装置から受信した前記ユーザ識別情報を用いて更新する更新ステップを有することを特徴とする制御方法。 - セッションを管理するサーバ装置と通信可能な端末装置で用いられる制御プログラムであって、

前記端末装置が備えるコンピュータに、

共有ユーザに係る共有ユーザ情報を送信して前記サーバ装置へログインを要求するログイン要求ステップと、

前記ログイン要求に基づいて開始された前記共有ユーザ情報に係るセッションにおいて入力されたデータを登録データとして前記サーバ装置に送信する登録データ送信ステップと、

前記共有ユーザ情報に対応して前記サーバ装置に登録された登録データを、前記端末装置を使用したユーザが登録した登録データとすべく、前記登録データ送信ステップによる前記登録データの送信とは別の通信により、当該端末装置を使用するために受け付けたユーザに係るユーザ識別情報を、前記サーバ装置に送信する登録ユーザ情報送信ステップと、

を実行させることを特徴とする制御プログラム。 - 共有ユーザに係る共有ユーザ情報を送信してサーバ装置へログインを要求するログイン要求手段と、前記ログイン要求に基づいて開始された前記共有ユーザ情報に係るセッションにおいて入力されたデータを登録データとして前記サーバ装置に送信する登録データ送信手段と、前記共有ユーザ情報に対応して前記サーバ装置に登録された登録データを、端末装置を使用したユーザが登録した登録データとすべく、前記登録データ送信手段による前記登録データの送信とは別の通信により、当該端末装置を使用するために受け付けたユーザに係るユーザ識別情報を前記サーバ装置に送信する登録ユーザ情報送信手段とを備える端末装置と通信可能なセッションを管理するサーバ装置で用いられる制御プログラムであって、

前記サーバ装置が備えるコンピュータに、

前記端末装置から前記共有ユーザ情報にかかるセッションで受信した前記登録データを、前記端末装置から受信した前記ユーザ識別情報を用いて更新する更新ステップを実行させることを特徴とする制御プログラム。

Priority Applications (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2013253014A JP5961599B2 (ja) | 2012-12-07 | 2013-12-06 | 端末装置、サーバ装置、その制御方法、および制御プログラム、並びに情報処理システム |

Applications Claiming Priority (3)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2012268068 | 2012-12-07 | ||

| JP2012268068 | 2012-12-07 | ||

| JP2013253014A JP5961599B2 (ja) | 2012-12-07 | 2013-12-06 | 端末装置、サーバ装置、その制御方法、および制御プログラム、並びに情報処理システム |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2014132448A JP2014132448A (ja) | 2014-07-17 |

| JP2014132448A5 JP2014132448A5 (ja) | 2015-08-13 |

| JP5961599B2 true JP5961599B2 (ja) | 2016-08-02 |

Family

ID=51411487

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2013253014A Expired - Fee Related JP5961599B2 (ja) | 2012-12-07 | 2013-12-06 | 端末装置、サーバ装置、その制御方法、および制御プログラム、並びに情報処理システム |

Country Status (1)

| Country | Link |

|---|---|

| JP (1) | JP5961599B2 (ja) |

Families Citing this family (3)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP6341031B2 (ja) * | 2014-09-22 | 2018-06-13 | 富士通株式会社 | アクセス制御プログラム、アクセス制御方法及び情報処理装置 |

| US10356072B2 (en) | 2015-06-04 | 2019-07-16 | Ricoh Company, Ltd. | Data process system, data process apparatus, and data protection method |

| JP7027647B2 (ja) * | 2019-11-08 | 2022-03-02 | Egセキュアソリューションズ株式会社 | プログラム、情報処理装置及び情報処理方法 |

Family Cites Families (4)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US6748420B1 (en) * | 1999-11-23 | 2004-06-08 | Cisco Technology, Inc. | Methods and apparatus for providing shared access to an application |

| JP5097749B2 (ja) * | 2009-06-08 | 2012-12-12 | 京セラドキュメントソリューションズ株式会社 | 画像形成システムおよびサーバ装置 |

| JP5499684B2 (ja) * | 2009-12-17 | 2014-05-21 | キヤノンマーケティングジャパン株式会社 | 情報処理装置、情報処理方法、プログラム及び情報処理システム |

| JP2012190372A (ja) * | 2011-03-14 | 2012-10-04 | Konica Minolta Business Technologies Inc | プリントシステム、プリントサーバ、プリント方法およびプログラム |

-

2013

- 2013-12-06 JP JP2013253014A patent/JP5961599B2/ja not_active Expired - Fee Related

Also Published As

| Publication number | Publication date |

|---|---|

| JP2014132448A (ja) | 2014-07-17 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| US10091210B2 (en) | Policy enforcement of client devices | |

| US8914855B2 (en) | Portable password keeper with internet storage and restore | |

| US7464186B2 (en) | Method and system for server synchronization with a computing device via a companion device | |

| CN104205723B (zh) | 用于透明地主存在云中的组织的身份服务 | |

| US9571494B2 (en) | Authorization server and client apparatus, server cooperative system, and token management method | |

| JP6600156B2 (ja) | 動的な提示およびデータの構成を使用するセキュリティ保護されたモバイル共同アプリケーションを構築するためのプラットフォーム | |

| JP2005535947A (ja) | 異なるタイプのバックエンド・データ・ストアにアクセスするためのシステムおよび方法 | |

| JP2009211632A (ja) | サービスシステム | |

| JP2016018507A (ja) | データ同期システム、その制御方法、認可サーバー、およびそのプログラム | |

| JP4858945B2 (ja) | システムにアクセスする方法及びネットワークシステム | |

| TWI306203B (en) | Processes for controlling access to a host computer via user specific smart cards and for using low-cost memory cards to log onto a host computer and apparatus for performing the same | |

| JP5961599B2 (ja) | 端末装置、サーバ装置、その制御方法、および制御プログラム、並びに情報処理システム | |

| WO2013035409A1 (ja) | クラウドコンピューティングシステム | |

| JP2016212656A (ja) | 情報処理装置、端末、情報処理装置と端末を有するシステム、情報処理方法及びプログラム | |

| US20120246311A1 (en) | Session management system, session management device, session management method and session management program | |

| US20110125875A1 (en) | Terminal management system, terminal management server, and terminal device | |

| JP6118128B2 (ja) | 認証システム | |

| JP2011215688A (ja) | データベースアクセスシステム及び方法 | |

| JP2010020647A (ja) | 認可サーバ装置、情報処理方法及びプログラム | |

| JP5535998B2 (ja) | データ管理システムおよびデータ管理方法 | |

| US20170054699A1 (en) | Information processing apparatus, information processing method, program, storage medium, and password entry apparatus | |

| US20170011482A1 (en) | License number management system and license number management method | |

| JP2007258806A (ja) | サーバ装置および通信システム | |

| JP2016085638A (ja) | サーバー装置、端末装置、システム、情報処理方法及びプログラム | |

| JP5069168B2 (ja) | ネットワーク運用監視システム、マネージャ装置、及びネットワーク運用監視方法 |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A711 | Notification of change in applicant |

Free format text: JAPANESE INTERMEDIATE CODE: A711 Effective date: 20150422 Free format text: JAPANESE INTERMEDIATE CODE: A712 Effective date: 20150422 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20150622 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20150622 |

|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20160428 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20160607 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20160627 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 5961599 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| S531 | Written request for registration of change of domicile |

Free format text: JAPANESE INTERMEDIATE CODE: R313531 |

|

| R350 | Written notification of registration of transfer |

Free format text: JAPANESE INTERMEDIATE CODE: R350 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| LAPS | Cancellation because of no payment of annual fees |