JP5906363B1 - 認証システム、リマインダ端末、ならびに、情報記録媒体 - Google Patents

認証システム、リマインダ端末、ならびに、情報記録媒体 Download PDFInfo

- Publication number

- JP5906363B1 JP5906363B1 JP2015560117A JP2015560117A JP5906363B1 JP 5906363 B1 JP5906363 B1 JP 5906363B1 JP 2015560117 A JP2015560117 A JP 2015560117A JP 2015560117 A JP2015560117 A JP 2015560117A JP 5906363 B1 JP5906363 B1 JP 5906363B1

- Authority

- JP

- Japan

- Prior art keywords

- user

- resource server

- password

- character string

- terminal

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Active

Links

- 230000005540 biological transmission Effects 0.000 claims abstract description 21

- 238000000034 method Methods 0.000 claims description 27

- 230000004044 response Effects 0.000 claims description 13

- 238000006243 chemical reaction Methods 0.000 claims description 12

- 238000004891 communication Methods 0.000 description 23

- 238000010586 diagram Methods 0.000 description 21

- 230000006870 function Effects 0.000 description 20

- 125000002066 L-histidyl group Chemical group [H]N1C([H])=NC(C([H])([H])[C@](C(=O)[*])([H])N([H])[H])=C1[H] 0.000 description 9

- 238000012545 processing Methods 0.000 description 9

- 230000005012 migration Effects 0.000 description 8

- 238000013508 migration Methods 0.000 description 8

- 230000008859 change Effects 0.000 description 6

- 238000010079 rubber tapping Methods 0.000 description 6

- 238000004422 calculation algorithm Methods 0.000 description 5

- 238000005516 engineering process Methods 0.000 description 5

- 239000000284 extract Substances 0.000 description 4

- 230000004048 modification Effects 0.000 description 3

- 238000012986 modification Methods 0.000 description 3

- 230000008569 process Effects 0.000 description 3

- 230000008901 benefit Effects 0.000 description 2

- 238000012790 confirmation Methods 0.000 description 2

- 238000013461 design Methods 0.000 description 2

- 230000000694 effects Effects 0.000 description 2

- 230000007704 transition Effects 0.000 description 2

- 235000014510 cooky Nutrition 0.000 description 1

- 230000001419 dependent effect Effects 0.000 description 1

- 238000002474 experimental method Methods 0.000 description 1

- 230000010365 information processing Effects 0.000 description 1

- 230000008520 organization Effects 0.000 description 1

- 238000007639 printing Methods 0.000 description 1

- 230000002040 relaxant effect Effects 0.000 description 1

- 150000003839 salts Chemical class 0.000 description 1

- 239000004065 semiconductor Substances 0.000 description 1

- 230000001960 triggered effect Effects 0.000 description 1

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/08—Network architectures or network communication protocols for network security for authentication of entities

- H04L63/083—Network architectures or network communication protocols for network security for authentication of entities using passwords

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/30—Authentication, i.e. establishing the identity or authorisation of security principals

- G06F21/31—User authentication

- G06F21/34—User authentication involving the use of external additional devices, e.g. dongles or smart cards

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/30—Authentication, i.e. establishing the identity or authorisation of security principals

- G06F21/31—User authentication

- G06F21/36—User authentication by graphic or iconic representation

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/08—Network architectures or network communication protocols for network security for authentication of entities

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/08—Network architectures or network communication protocols for network security for authentication of entities

- H04L63/0853—Network architectures or network communication protocols for network security for authentication of entities using an additional device, e.g. smartcard, SIM or a different communication terminal

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/08—Key distribution or management, e.g. generation, sharing or updating, of cryptographic keys or passwords

- H04L9/0891—Revocation or update of secret information, e.g. encryption key update or rekeying

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/12—Transmitting and receiving encryption devices synchronised or initially set up in a particular manner

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3226—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials using a predetermined code, e.g. password, passphrase or PIN

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3297—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials involving time stamps, e.g. generation of time stamps

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W12/00—Security arrangements; Authentication; Protecting privacy or anonymity

- H04W12/06—Authentication

- H04W12/068—Authentication using credential vaults, e.g. password manager applications or one time password [OTP] applications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/10—Network architectures or network communication protocols for network security for controlling access to devices or network resources

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/20—Network architectures or network communication protocols for network security for managing network security; network security policies in general

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3271—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials using challenge-response

- H04L9/3273—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials using challenge-response for mutual authentication

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Signal Processing (AREA)

- Computer Networks & Wireless Communication (AREA)

- Computer Hardware Design (AREA)

- General Engineering & Computer Science (AREA)

- Theoretical Computer Science (AREA)

- Computing Systems (AREA)

- Software Systems (AREA)

- General Physics & Mathematics (AREA)

- Physics & Mathematics (AREA)

- Information Transfer Between Computers (AREA)

- Telephonic Communication Services (AREA)

- Storage Device Security (AREA)

Abstract

Description

(A)前記リマインダ端末は、

ランダムに生成された文字列を各要素に格納した表を生成する表生成部、

前記生成された表をユーザに視認させて、前記ユーザに、

(1)前記ユーザにあらかじめ割り当てられた選択順序で前記視認された表から要素を抜き出し、前記抜き出された要素に格納された文字列を並べることにより、登録用文字列を得て、

(2)前記得られた登録用文字列を、前記ユーザが有するユーザ名に対するパスワードとして、前記リソースサーバにおいて更新登録もしくは新規登録する

ように促すパスワード登録部、

前記リソースサーバが有するリソースサーバ名および前記ユーザ名の組み合わせに対応付けて、前記視認された表が記憶される記憶部、

前記ユーザからの指示により前記組み合わせが選択されると、前記組み合わせに対応付けて前記記憶された表を前記ユーザに提示して、前記ユーザに、

(a)前記ユーザにあらかじめ割り当てられた選択順序で前記提示された表から要素を抜き出し、前記抜き出された要素に格納された文字列を並べることにより、認証用文字列を得て、

(b)前記得られた認証用文字列を、前記ユーザ名により前記リソースサーバの資源を利用する要求に係るパスワードに採用する

ように促す提示部、

前記組み合わせに対応付けて前記記憶された表が前記ユーザに提示された旨の報告を送信する送信部、

を備え、

(B)前記管理サーバは、

前記リマインダ端末から送信された前記報告が前記管理サーバにより受信されると、前記報告に係る組み合わせに対する有効期間であって前記報告が前記管理サーバに受信された時点を含む有効期間を定め、

(C)前記リソースサーバは、

前記ユーザ名により前記リソースサーバの資源を利用する要求が、前記アクセス端末から前記リソースサーバへ送信され、前記要求に係るパスワードが、前記リソースサーバにて前記ユーザ名に対して登録されたパスワードと一致すると、前記管理サーバへ、前記ユーザ名に係る問合せを送信し、

(D)前記管理サーバは、

前記問合せが前記管理サーバにより受信されると、許可条件「前記問合せの送信元であるリソースサーバのサーバ名および前記問合せに係るユーザ名の組み合わせに対して定められた有効期間内に、前記問合せが前記管理サーバにより受信された」が成立するか否かを判定し、前記判定された結果が指定された回答を、前記リソースサーバへ送信し、

(E)前記リソースサーバは、

前記回答が前記リソースサーバにより受信され、前記受信された回答にて前記許可条件が成立する旨が指定されていれば、前記リソースサーバの資源を利用させるための応答を前記アクセス端末へ送信する。

以下では、本発明の典型的な態様の概要を説明する。リマインダ端末121は、各リソースサーバ161のサーバ名および当該各リソースサーバ161にてユーザが使用するユーザ名の組み合わせに対応付けて、各要素にランダムな文字列が格納された表を生成して記憶する。

また、ユーザが各リソースサーバ161の資源を利用しようとする際(ログインあるいはサインインしようとする際)にも、リマインダ端末121は、ユーザが選択したリソースサーバ名とユーザ名の組み合わせに応じて、リマインダ端末121内に記憶された表をユーザに提示する。

図2は、本発明の実施例に係るリマインダ端末の概要を示す説明図である。以下、本図を参照して説明する。

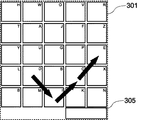

図3Aは、本発明の実施例に係るリマインダ端末に表が表示される様子を示す説明図である。図3Bは、本発明の実施例に係るリマインダ端末に表が表示される様子を示す説明図である。以下、これらの図を参照して説明する。

図4は、本発明の実施例に係る選択順序の例を示す説明図である。以下、本図を参照して説明する。

図5は、本発明の実施例に係る認証システムにおける情報のやりとりの様子を示す説明図である。以下、本図を参照して説明する。

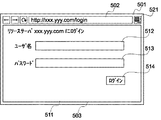

なお、アクセス端末141のブラウザ501等に表示されたログインフォーム511においては、JavaScript(登録商標)による非同期XML通信技術であるAJAX等によるスクリプトを用いて、以下のように構成しても良い。

(1)スクリプトは、ユーザ名欄512に文字が入力される度に、アクセス端末141は、リソースサーバ161もしくは管理サーバ181へ、現在日時が、ユーザ名欄512に入力済の文字列からなるユーザ名を持つユーザに対して定められた有効期間内か、を問い合わせる。

(2)問い合わせ先は、アクセス端末141からの問い合わせに回答する。問い合わせ先がリソースサーバ161であれば、リソースサーバ161は、管理サーバ181へ適宜有効期間に係る問い合わせを行って、その内容に基づいて、アクセス端末141へ回答する。

(3a)有効期間内であれば、スクリプトは、パスワード欄513を編集可能ならびに可視状態に設定する。

(3b)有効期間外であれば、スクリプトは、パスワード欄513を編集不可能もしくは不可視状態に設定する。

(4)スクリプトは、パスワード欄513に文字列が入力されるまでは、ログインボタン514を操作不可能もしくは不可視状態に設定し、文字列が入力された後に、操作可能ならびに可視状態に設定する。

上記説明では、リソースサーバ161にアクセスしようとするユーザが自発的にリマインダ端末121を起動していたが、アクセス端末141で動作するブラウザ501のプラグイン、および、携帯端末等が備える通知の受取機能を利用することで、簡易にリマインダ端末121を起動することができる。

リマインダ端末121とアクセス端末141が近傍にあって通信可能であることを利用すれば、ユーザが手作業で認証用文字列を入力するのではなく、リマインダ端末121に提示された表から要素を順に選択するだけで、アクセス端末141に表示されたログインフォーム511のユーザ名欄512とパスワード欄513に認証用文字列が入力されるように構成することもできる。

上記の態様では、アクセス要求がアクセス端末141からリソースサーバ161へ送られ、ログインフォーム511がリソースサーバ161からアクセス端末141へ送られ、ユーザはパスワードをアクセス端末141に入力することとしていたが、パスワードの入力は、アクセス端末141以外の認証端末から行われることとしても良い。認証端末は、リマインダ端末121と同じ機器でも良いし、異なる機器でも良い。

上記の説明では、リマインダ端末121に登録された表301の各要素は、ランダムに生成されていることを前提としていたが、既存のリソースサーバ161をパスワードを変更せずにリマインダ端末121に登録する際には、たとえば、以下のような手順をとれば良い。

(1)リマインダ端末121は、ユーザに、無地の表を提示する。

(2)ユーザは、既存のリソースサーバ161のパスワードを自分で分割して、自分の選択順序にしたがって、無地の表に手動で書き込んでいく。

(3)分割されたパスワードの書き込みが終わったら、リマインダ端末121が、それ以外の要素に、ランダムに生成された文字列を埋め込む。

(4)できあがった表を、既存のリソースサーバ161のサーバIDに対応付けて、リマインダ端末121の記憶部201に記憶する。

当初からリマインダ端末121にてリソースサーバ161用のパスワードの管理を開始する際には、リソースサーバ161のリソースサーバ名およびユーザ名の組み合わせに対する表を新たに生成して、その表から取得された登録用文字列をパスワードとしてリソースサーバ161に登録する必要がある。

また、一旦リマインダ端末121にてリソースサーバ161用のパスワードの管理を開始した後は、定期的に、パスワードを変更することが望ましい。従来より、サーバへログインした時に、パスワードが前回更新されてから一定期間(たとえば90日間)経過していると、パスワードを変更するよう警告する対策はとられているが、パスワードを変更する際には、新たなパスワードを考え直す手間がある。

本実施例によれば、各リソースサーバ用のパスワードを個別に更新するだけでなく、ユーザに割り当てられる選択順序を更新することもできる。これは、従来技術でいうマスターパスワードの更新に相当する。

(s)サンプルの表においてユーザが採用した選択順序により抜き出される要素の内容を、無地の表においてユーザが採用した選択順序により抜き出される要素に移動し、

(t)前記あらかじめ割り当てられた選択順序により抜き出される要素以外の要素の内容を、前記新たに割り当てられるべき選択順序により抜き出される要素以外の要素に移動する。

4行2列 -> 1行1列;

5行3列 -> 2行2列;

4行4列 -> 5行5列;

3行5列 -> 3行5列

のように、要素が移動される。

上記した態様には、リソースサーバ161の資源を利用するための事前認証として、当該リソースサーバ161用の表がリマインダ端末121において表示されることを利用し、管理サーバ181と協働することによって事前認証が成功したことを条件に、リソースサーバ161にてユーザ名とパスワードによる本認証に進める態様、すなわち、許可条件が成立したことを確認した後に本認証を行う態様が含まれている。この態様では、リソースサーバ161は、事前認証が成功したか否かを、管理サーバ181に問い合わせていた。

リマインダ端末121を特殊キーボードとする態様では、セキュリティを高めるため、リマインダ端末121とリソースサーバ161との間で時刻同期する暗号化方式を共有することもできる。あるリソースサーバ161で管理されるユーザ名毎に異なるシードが与えられ、異なる暗号化方式により時刻同期することとしても良いし、リソースサーバ161のユーザ全体が1つのシードに基づいて時刻同期する暗号化方式を共有しても良い。

e(g(v,k),s[k])

を計算する。ここで、演算e(x,y)は、後述する演算c(x,z)に対して、以下のような関係を満たす。

y = c(x,e(x,y))

S = 〔s[1], s[2], …, s[M]〕

であったとする。すると、暗号化済文字列Eは、以下のように表現できる。

E = 〔E[1], E[2], …, E[M]〕=〔e(g(v,1),s[1]), e(g(v,2),s[2]), …, e(g(v,M),s[M])〕

r[1] = 〔c(g(u[1],1),E[1]), c(g(u[1],2),E[2]), …, c(g(u[1],M),E[M])〕;

r[2] = 〔c(g(u[2],1),E[1]), c(g(u[2],2),E[2]), …, c(g(u[2],M),E[M])〕;

…;

r[N] = 〔c(g(u[N],1),E[1]), c(g(u[N],2),E[2]), …, c(g(u[N],M),E[M])〕;

上記態様では、リマインダ端末121にて、これからアクセスしようとするリソースサーバ161のサーバ名ならびにアクセスに使用するユーザ名の組み合わせに対応付けられた表301が、ユーザに提示されたことを、リマインダ端末121が外部の機器に報告することにより、リマインダ端末121をセキュリティトークンや特殊キーボードとして機能させることができた。

上記の各実施例のリマインダ端末121、アクセス端末141、リソースサーバ161、管理サーバ181は、各種のプログラムを各種のコンピュータのハードウェア上で実行することにより、実現することができる。

以上説明した通り、本認証システムは、リマインダ端末と、リソースサーバと、管理サーバと、アクセス端末と、を備え、

(A)前記リマインダ端末は、

ランダムに生成された文字列を各要素に格納した表を生成する表生成部、

前記生成された表をユーザに視認させて、前記ユーザに、

(1)前記ユーザにあらかじめ割り当てられた選択順序で前記視認された表から要素を抜き出し、前記抜き出された要素に格納された文字列を並べることにより、登録用文字列を得て、

(2)前記得られた登録用文字列を、前記ユーザが有するユーザ名に対するパスワードとして、前記リソースサーバにおいて更新登録もしくは新規登録する

ように促すパスワード登録部、

前記リソースサーバが有するリソースサーバ名および前記ユーザ名の組み合わせに対応付けて、前記視認された表が記憶される記憶部、

前記ユーザからの指示により前記組み合わせが選択されると、前記組み合わせに対応付けて前記記憶された表を前記ユーザに提示して、前記ユーザに、

(a)前記ユーザにあらかじめ割り当てられた選択順序で前記提示された表から要素を抜き出し、前記抜き出された要素に格納された文字列を並べることにより、認証用文字列を得て、

(b)前記得られた認証用文字列を、前記ユーザ名により前記リソースサーバの資源を利用する要求に係るパスワードに採用する

ように促す提示部、

前記組み合わせに対応付けて前記記憶された表が前記ユーザに提示された旨の報告を送信する送信部、

を備え、

(B)前記管理サーバは、

前記リマインダ端末から送信された前記報告が前記管理サーバにより受信されると、前記報告に係る組み合わせに対する有効期間であって前記報告が前記管理サーバに受信された時点を含む有効期間を定め、

(C)前記リソースサーバは、

前記ユーザ名により前記リソースサーバの資源を利用する要求が、前記アクセス端末から前記リソースサーバへ送信され、前記要求に係るパスワードが、前記リソースサーバにて前記ユーザ名に対して登録されたパスワードと一致すると、前記管理サーバへ、前記ユーザ名に係る問合せを送信し、

(D)前記管理サーバは、

前記問合せが前記管理サーバにより受信されると、許可条件「前記問合せの送信元であるリソースサーバのサーバ名および前記問合せに係るユーザ名の組み合わせに対して定められた有効期間内に、前記問合せが前記管理サーバにより受信された」が成立するか否かを判定し、前記判定された結果が指定された回答を、前記リソースサーバへ送信し、

(E)前記リソースサーバは、

前記回答が前記リソースサーバにより受信され、前記受信された回答にて前記許可条件が成立する旨が指定されていれば、前記リソースサーバの資源を利用させるための応答を前記アクセス端末へ送信する

ように構成する。

前記アクセス端末と前記リマインダ端末とが、所定の距離内で確立された有線接続もしくは無線接続により通信可能に接続されていれば、前記報告は、前記有線接続もしくは前記無線接続を介して、前記アクセス端末に送信され、

前記アクセス端末から前記リソースサーバの資源を利用する要求に係るユーザ名およびパスワードを入力するためのログインフォームが、前記アクセス端末の画面に表示されており、かつ、前記リマインダ端末にて選択された組み合わせに係るサーバ名が、前記リソースサーバのサーバ名であれば、

前記アクセス端末は、前記選択された組み合わせに係るユーザ名を、前記ログインフォームのユーザ名欄に入力し、

前記リマインダ端末は、前記提示された表から、前記ユーザに要素を選択させ、

前記リマインダ端末は、前記選択された要素に格納された文字列を並べることにより、伝達用文字列を得て、

前記リマインダ端末は、前記得られた伝達用文字列を、前記有線接続もしくは前記無線接続を介して、前記アクセス端末に伝達し、

前記アクセス端末は、前記リマインダ端末から伝達された伝達用文字列を、前記ログインフォームのパスワード欄に入力する

ように構成することができる。

前記リマインダ端末は、前記表の各要素に格納された文字列を隠して、前記表を提示し、

前記リマインダ端末は、前記リソースサーバと時刻同期する暗号化方式により、前記選択された要素に格納された文字列を暗号化して、前記伝達用文字列とし、

前記リソースサーバは、前記要求に係る認証用文字列を前記暗号化方式により復号した復号済文字列が、前記ユーザ名に対して登録されたパスワードと一致すれば、前記要求に係るパスワードが前記ユーザ名に対して登録されたパスワードと一致するとみなす

ように構成することができる。

前記提示された表から前記要素を前記ユーザが選択するごとに、前記選択された要素に格納された文字列を前記暗号化方式により暗号化してから前記アクセス端末に伝達し、

前記アクセス端末は、前記リマインダ端末から前記暗号化された文字列が伝達されるごとに、前記ログインフォームのパスワード欄に、前記伝達された前記暗号化された文字列を追加入力する

ように構成することができる。

前記表とともに、ランダムに生成された文字列であって前記表の各要素に格納された文字列とは字種が異なる付加要素を生成し、

前記生成された付加要素とともに、前記生成された表を、前記ユーザに視認させならびに提示し、

前記登録用文字列ならびに前記認証用文字列は、前記抜き出された要素に格納された文字列ならびに前記付加要素を並べることにより得られる

ように構成することができる。

前記表が前記組み合わせに対応付けられて記憶されて後、前記組み合わせに係るリソースサーバ名に対応付けられる更新期間を経過すると、

前記表生成部は、新たな表を生成し、

前記パスワード登録部は、前記生成された新たな表を前記ユーザに視認させて、前記ユーザに、

(1)前記ユーザにあらかじめ割り当てられた選択順序で前記視認された新たな表から要素を抜き出し、前記抜き出された要素に格納された文字列を並べることにより、新たな登録用文字列を得て、

(2)前記得られた新たな登録用文字列を、前記組み合わせに係るユーザ名に対するパスワードとして、前記リソースサーバにおいて更新登録する

ように促し、

前記組み合わせに対応付けて、前記新たな表を、前記記憶部に記憶させる表登録部

をさらに備える

ように構成することができる。

前記ユーザにあらかじめ割り当てられた選択順序と、前記ユーザに新たに割り当てられるべき選択順序と、の入力を、前記ユーザから受け付ける受付部、

前記入力が受け付けられると、

(s)前記あらかじめ割り当てられた選択順序により抜き出される要素の内容を、前記新たに割り当てられるべき選択順序により抜き出される要素に移動し、

(t)前記あらかじめ割り当てられた選択順序により抜き出される要素以外の要素の内容を、前記新たに割り当てられるべき選択順序により抜き出される要素以外の要素にランダムに移動する

変換規則を生成する規則生成部、

前記記憶部に記憶される表を、前記生成された変換規則により変換することにより、前記記憶部に記憶されるすべての表を更新する全更新部

をさらに備える

ように構成することができる。

前記受付部による受付に先立って、前記選択順序の長さと同じ長さのガイド文字列であって重複する文字を含まないガイド文字列を生成し、

前記受付部は、

(u)前記ユーザが表から要素を選択することにより、前記ユーザにあらかじめ割り当てられた選択順序の入力を受け付け、前記要素が選択されるごとに、当該要素に前記生成されたガイド文字列内の当該選択の順に対応付けられる文字を表示し、

(v)前記ユーザが表から要素を選択することにより、前記ユーザに新たに割り当てられるべき選択順序の入力を受け付け、前記要素が選択されるごとに、当該要素に前記生成されたガイド文字列内の当該選択された順に対応付けられる文字を表示し、

前記全更新部は、前記表内の位置のうち、

(x)前記ユーザに新たに割り当てられるべき選択順序で選択される順の位置に、前記ガイド文字列内の当該順に対応付けられる文字を割り当て、

(y)前記ユーザに新たに割り当てられるべき選択順序で選択される順以外の位置に、ランダムに重複なく文字を割り当てる

ことにより、前記表内の各位置にガイド文字を割り当て、

前記提示部は、前記複数のリソースサーバに対応付けられる表のいずれを前記ユーザに提示する際にも、当該表内の各位置に割り当てられたガイド文字を、当該各位置の要素とともに、前記ユーザに提示する

ように構成することができる。

(a)前記アクセス端末は、

前記リソースサーバの資源を利用しようとするユーザからの要求を、前記リソースサーバに送信し、

(b)前記リソースサーバは、前記送信された要求を受信すると、

前記アクセス端末に、ログインフォームを送信し、

(c)前記アクセス端末は、前記送信されたログインフォームを受信すると、

前記受信されたログインフォームを前記ユーザに提示し、

(d)前記リマインダ端末は、

前記リソースサーバに対応付けられて記憶された表を、前記ユーザに提示し、

前記表が前記ユーザに提示された旨の報告を、管理サーバもしくは前記リソースサーバへ送信し、

(e)前記アクセス端末は、

前記提示されたログインフォームに含まれる入力欄において、前記ユーザから、前記ユーザにあらかじめ割り当てられた選択順序で前記提示された表の要素を抜き出して並べることにより得られるパスワードを、受け付け、

前記受け付けられたパスワードを、前記リソースサーバに送信し、

(f)前記管理サーバもしくは前記リソースサーバは、

前記報告が受信されると、当該報告が受信された時点を含む有効期間を定め、

(g)前記リソースサーバは、

前記パスワードが受信された時点が、前記定められた有効期間に含まれれば、前記受信されたパスワードに基づいて、前記ユーザからの前記要求に対する可否を決定する。

前記リマインダ端末は、前記報告を前記管理サーバへ送信し、

前記リソースサーバは、前記管理サーバへ前記有効期間を問い合わせ、もしくは、前記パスワードが受信された時点が前記定められた有効期間に含まれるか否かを問い合わせる

ように構成することができる。

前記リマインダ端末は、前記報告を前記管理サーバへ送信し、

前記アクセス端末は、前記管理サーバへ前記有効期間を問い合わせ、もしくは、現時点が前記定められた有効期間内であるか否かを問い合わせ、

(i)現時点が前記定められた有効期間内であれば、前記ユーザから前記パスワードを受け付けできるように前記入力欄を設定して、

(j)前記有効期間が定められておらず、もしくは、現時点が前記定められた有効期間外であれば、前記ユーザから前記パスワードを受け付けできないように前記入力欄を設定する

ように構成することができる。

前記アクセス端末は、前記ログインフォームが提示された前記ユーザから、前記リソースサーバに関するリマインダ表示の指示を受け付けると、前記管理サーバに、通知を前記リマインダ端末へ送信させ、

前記リマインダ端末は、前記通知が受信されたことを契機として、前記リソースサーバに対応付けられて記憶された前記表を、前記ユーザに提示する

ように構成することができる。

前記ユーザに前記表を提示したリマインダ端末は、前記ユーザからパスワードの入力を受け付け、前記入力されたパスワードを、前記アクセス端末に伝達し、

前記アクセス端末は、前記伝達されたパスワードを、前記ログインフォームに入力する

ように構成することができる。

前記リマインダ端末は、

前記表が、前記リソースサーバに対応付けられて記憶された後、前記リソースサーバに対応付けられる更新期間を経過すると、新たな表をランダムに生成し、

前記ユーザに、前記リソースサーバに対するパスワードを、前記ユーザにあらかじめ割り当てられた前記選択順序で前記生成された表の要素を抜き出して並べることにより得られる新たなパスワードに更新するよう促し、

前記リソースサーバに対するパスワードが、前記新たなパスワードに更新されると、前記新たな表を、前記リソースサーバに対応付けて記憶する

ように構成することができる。

前記提示された表は、欄外に付加要素を含み、

前記パスワードは、前記ユーザにあらかじめ割り当てられた選択順序で前記提示された表の要素を抜き出し、前記提示された表の欄外に含まれる付加要素とともに並べることにより、得られる

ように構成することができる。

前記認証システムは、他のリソースサーバを含み、

前記他のリソースサーバは、前記他のリソースサーバの資源を利用しようとする前記ユーザからの他の要求を、前記アクセス端末から受信すると、前記リソースサーバへの前記要求に対して決定された可否ならびに当該決定の時期に基づいて、前記ユーザからの前記他の要求に対する可否を決定する

ように構成することができる。

複数のリソースサーバの各リソースサーバに対応付けられる表が記憶される記憶部、

前記複数のリソースサーバからいずれかを選択するユーザの指示により、前記選択されたリソースサーバに対応付けられて前記記憶部に記憶された表を、前記ユーザに提示する提示部

を備え、

前記各リソースサーバに対応付けられる表の各要素には、ランダムに生成された情報が格納され、

前記各リソースサーバに対応付けられる表から、前記ユーザにあらかじめ割り当てられた選択順序で要素を抜き出して並べることにより、前記各リソースサーバの資源の利用の可否を決定するためのパスワードが得られる。

前記表が前記ユーザに提示された旨の報告を、管理サーバもしくは前記提示された表に対応付けられる前記各リソースサーバへ送信する送信部

をさらに備えるように構成することができる。

前記複数のリソースサーバの各リソースサーバに対応付けられる前記表が、前記各リソースサーバに対応付けられて記憶された後、前記各リソースサーバに対応付けられる更新期間を経過すると、新たな表を生成する表生成部、

前記ユーザによる前記リソースサーバの資源の利用の可否を決定するためのパスワードを、前記ユーザにあらかじめ割り当てられた前記選択順序で前記生成された表の要素を抜き出して並べることにより得られる新たなパスワードに更新するように、前記ユーザに促し、もしくは、前記管理サーバに命ずるパスワード更新部、

前記ユーザによる前記リソースサーバの資源の利用の可否を決定するためのパスワードが、前記新たなパスワードに更新されると、前記新たな表を、前記リソースサーバに対応付けて記憶する表登録部

をさらに備えるように構成することができる。

前記ユーザにあらかじめ割り当てられた選択順序と、前記ユーザに新たに割り当てられるべき選択順序と、の入力を、前記ユーザから受け付ける受付部、

前記入力が受け付けられると、

(s)前記あらかじめ割り当てられた選択順序により抜き出される要素の内容を、前記新たに割り当てられるべき選択順序により抜き出される要素に移動し、

(t)前記あらかじめ割り当てられた選択順序により抜き出される要素以外の要素の内容を、前記新たに割り当てられるべき選択順序により抜き出される要素以外の要素に移動する

変換規則を生成する規則生成部、

前記複数のリソースサーバの各リソースサーバに対応付けて前記記憶部に記憶される表を、前記生成された変換規則により変換することにより、前記記憶部に記憶されるすべての表を更新する全更新部

をさらに備えるように構成することができる。

前記記憶される表は、欄外に付加要素を含み、

前記パスワードは、前記ユーザにあらかじめ割り当てられた選択順序で前記提示された表の要素を抜き出し、前記記憶された表の欄外に含まれる付加要素とともに並べることにより、得られる

ように構成することができる。

前記受付部による受付に先立って、前記選択順序の長さと同じ長さのガイド文字列であって重複する文字を含まないガイド文字列を生成し、

前記受付部は、

(u)前記ユーザが表から要素を選択することにより、前記ユーザにあらかじめ割り当てられた選択順序の入力を受け付け、前記要素が選択されるごとに、当該要素に前記生成されたガイド文字列内の当該選択の順に対応付けられる文字を表示し、

(v)前記ユーザが表から要素を選択することにより、前記ユーザに新たに割り当てられるべき選択順序の入力を受け付け、前記要素が選択されるごとに、当該要素に前記生成されたガイド文字列内の当該選択された順に対応付けられる文字を表示し、

前記全更新部は、前記表内の位置のうち、

(x)前記ユーザに新たに割り当てられるべき選択順序で選択される順の位置に、前記ガイド文字列内の当該順に対応付けられる文字を割り当て、

(y)前記ユーザに新たに割り当てられるべき選択順序で選択される順以外の位置に、ランダムに重複なく文字を割り当てる

ことにより、前記表内の各位置にガイド文字を割り当てる

ように構成することができる。

前記提示部は、前記複数のリソースサーバに対応付けられる表のいずれを前記ユーザに提示する際にも、当該表内の各位置に割り当てられたガイド文字を、当該各位置の要素とともに、前記ユーザに提示する

ように構成することができる。

本願においては、世界知的所有権機関に対して平成26年(2014年)9月8日(月)に出願した国際出願PCT/JP2014/073704を基礎とする優先権を主張するものとし、指定国の法令が許す限り、当該基礎出願の内容を本願に取り込むものとする。

121 リマインダ端末

141 アクセス端末

161 リソースサーバ

181 管理サーバ

191 コンピュータ通信網

201 記憶部

202 提示部

203 送信部

204 表生成部

205 パスワード登録部

206 表登録部

207 受付部

208 規則生成部

209 全更新部

301 表

303 サーバID

304 ユーザ名

305 付加要素

311 ナビゲーション

312 ナビゲーション

313 ナビゲーション

321 完了ボタン

322 キャンセルボタン

501 ブラウザ

502 URL欄

503 コンテンツ欄

511 ログインフォーム

512 ユーザ名欄

513 パスワード欄

514 ログインボタン

521 プラグインアイコン

551 試行表

552 進むボタン

561 移行表

562 更新ボタン

Claims (10)

- リマインダ端末と、リソースサーバと、管理サーバと、アクセス端末と、を備える認証システムであって、

(A)前記リマインダ端末は、

ランダムに生成された文字列を各要素に格納した表を生成する表生成部、

前記生成された表をユーザに視認させて、前記ユーザに、

(1)前記ユーザにあらかじめ割り当てられた選択順序で前記視認された表から要素を抜き出し、前記抜き出された要素に格納された文字列を並べることにより、登録用文字列を得て、

(2)前記得られた登録用文字列を、前記ユーザが有するユーザ名に対するパスワードとして、前記リソースサーバにおいて更新登録もしくは新規登録する

ように促すパスワード登録部、

前記リソースサーバが有するリソースサーバ名および前記ユーザ名の組み合わせに対応付けて、前記視認された表が記憶される記憶部、

前記ユーザからの指示により前記組み合わせが選択されると、前記組み合わせに対応付けて前記記憶された表を前記ユーザに提示して、前記ユーザに、

(a)前記ユーザにあらかじめ割り当てられた選択順序で前記提示された表から要素を抜き出し、前記抜き出された要素に格納された文字列を並べることにより、認証用文字列を得て、

(b)前記得られた認証用文字列を、前記ユーザ名により前記リソースサーバの資源を利用する要求に係るパスワードに採用する

ように促す提示部、

前記組み合わせに対応付けて前記記憶された表が前記ユーザに提示された旨の報告を送信する送信部、

を備え、

(B)前記管理サーバは、

前記リマインダ端末から送信された前記報告が前記管理サーバにより受信されると、前記報告に係る組み合わせに対する有効期間であって前記報告が前記管理サーバに受信された時点を含む有効期間を定め、

(C)前記リソースサーバは、

前記ユーザ名により前記リソースサーバの資源を利用する要求が、前記アクセス端末から前記リソースサーバへ送信され、前記要求に係るパスワードが、前記リソースサーバにて前記ユーザ名に対して登録されたパスワードと一致すると、前記管理サーバへ、前記ユーザ名に係る問合せを送信し、

(D)前記管理サーバは、

前記問合せが前記管理サーバにより受信されると、許可条件「前記問合せの送信元であるリソースサーバのサーバ名および前記問合せに係るユーザ名の組み合わせに対して定められた有効期間内に、前記問合せが前記管理サーバにより受信された」が成立するか否かを判定し、前記判定された結果が指定された回答を、前記リソースサーバへ送信し、

(E)前記リソースサーバは、

前記回答が前記リソースサーバにより受信され、前記受信された回答にて前記許可条件が成立する旨が指定されていれば、前記リソースサーバの資源を利用させるための応答を前記アクセス端末へ送信する

ことを特徴とする認証システム。 - 前記アクセス端末と前記リマインダ端末とが、所定の距離内で確立された有線接続もしくは無線接続により通信可能に接続されていれば、前記報告は、前記有線接続もしくは前記無線接続を介して、前記アクセス端末に送信され、

前記アクセス端末から前記リソースサーバの資源を利用する要求に係るユーザ名およびパスワードを入力するためのログインフォームが、前記アクセス端末の画面に表示されており、かつ、前記リマインダ端末にて選択された組み合わせに係るサーバ名が、前記リソースサーバのサーバ名であれば、

前記アクセス端末は、前記選択された組み合わせに係るユーザ名を、前記ログインフォームのユーザ名欄に入力し、

前記リマインダ端末は、前記提示された表から、前記ユーザに要素を選択させ、

前記リマインダ端末は、前記選択された要素に格納された文字列を並べることにより、伝達用文字列を得て、

前記リマインダ端末は、前記得られた伝達用文字列を、前記有線接続もしくは前記無線接続を介して、前記アクセス端末に伝達し、

前記アクセス端末は、前記リマインダ端末から伝達された伝達用文字列を、前記ログインフォームのパスワード欄に入力する

ことを特徴とする請求項1に記載の認証システム。 - 前記リマインダ端末は、前記表の各要素に格納された文字列を隠して、前記表を提示し、

前記リマインダ端末は、前記リソースサーバと時刻同期する暗号化方式により、前記選択された要素に格納された文字列を暗号化して、前記伝達用文字列とし、

前記リソースサーバは、前記要求に係る認証用文字列を前記暗号化方式により復号した復号済文字列が、前記ユーザ名に対して登録されたパスワードと一致すれば、前記要求に係るパスワードが前記ユーザ名に対して登録されたパスワードと一致するとみなす

ことを特徴とする請求項2に記載の認証システム。 - 請求項3に記載の認証システムにおけるリマインダ端末であって、

前記提示された表から前記要素を前記ユーザが選択するごとに、前記選択された要素に格納された文字列を前記暗号化方式により暗号化してから前記アクセス端末に伝達し、

前記アクセス端末は、前記リマインダ端末から前記暗号化された文字列が伝達されるごとに、前記ログインフォームのパスワード欄に、前記伝達された前記暗号化された文字列を追加入力する

ことを特徴とするリマインダ端末。 - 前記リマインダ端末は、

前記表とともに、ランダムに生成された文字列であって前記表の各要素に格納された文字列とは字種が異なる付加要素を生成し、

前記生成された付加要素とともに、前記生成された表を、前記ユーザに視認させならびに提示し、

前記登録用文字列ならびに前記認証用文字列は、前記抜き出された要素に格納された文字列ならびに前記付加要素を並べることにより得られる

ことを特徴とする請求項4に記載のリマインダ端末。 - 前記表が前記組み合わせに対応付けられて記憶されて後、前記組み合わせに係るリソースサーバ名に対応付けられる更新期間を経過すると、

前記表生成部は、新たな表を生成し、

前記パスワード登録部は、前記生成された新たな表を前記ユーザに視認させて、前記ユーザに、

(1)前記ユーザにあらかじめ割り当てられた選択順序で前記視認された新たな表から要素を抜き出し、前記抜き出された要素に格納された文字列を並べることにより、新たな登録用文字列を得て、

(2)前記得られた新たな登録用文字列を、前記組み合わせに係るユーザ名に対するパスワードとして、前記リソースサーバにおいて更新登録する

ように促し、

前記組み合わせに対応付けて、前記新たな表を、前記記憶部に記憶させる表登録部

をさらに備えることを特徴とする請求項4に記載のリマインダ端末。 - 前記ユーザにあらかじめ割り当てられた選択順序と、前記ユーザに新たに割り当てられるべき選択順序と、の入力を、前記ユーザから受け付ける受付部、

前記入力が受け付けられると、

(s)前記あらかじめ割り当てられた選択順序により抜き出される要素の内容を、前記新たに割り当てられるべき選択順序により抜き出される要素に移動し、

(t)前記あらかじめ割り当てられた選択順序により抜き出される要素以外の要素の内容を、前記新たに割り当てられるべき選択順序により抜き出される要素以外の要素にランダムに移動する

変換規則を生成する規則生成部、

前記記憶部に記憶される表を、前記生成された変換規則により変換することにより、前記記憶部に記憶されるすべての表を更新する全更新部

をさらに備えることを特徴とする請求項4に記載のリマインダ端末。 - 前記リマインダ端末は、

前記受付部による受付に先立って、前記選択順序の長さと同じ長さのガイド文字列であって重複する文字を含まないガイド文字列を生成し、

前記受付部は、

(u)前記ユーザが表から要素を選択することにより、前記ユーザにあらかじめ割り当てられた選択順序の入力を受け付け、前記要素が選択されるごとに、当該要素に前記生成されたガイド文字列内の当該選択の順に対応付けられる文字を表示し、

(v)前記ユーザが表から要素を選択することにより、前記ユーザに新たに割り当てられるべき選択順序の入力を受け付け、前記要素が選択されるごとに、当該要素に前記生成されたガイド文字列内の当該選択された順に対応付けられる文字を表示し、

前記全更新部は、前記表内の位置のうち、

(x)前記ユーザに新たに割り当てられるべき選択順序で選択される順の位置に、前記ガイド文字列内の当該順に対応付けられる文字を割り当て、

(y)前記ユーザに新たに割り当てられるべき選択順序で選択される順以外の位置に、ランダムに重複なく文字を割り当てる

ことにより、前記表内の各位置にガイド文字を割り当て、

前記提示部は、前記複数のリソースサーバに対応付けられる表のいずれを前記ユーザに提示する際にも、当該表内の各位置に割り当てられたガイド文字を、当該各位置の要素とともに、前記ユーザに提示する

ことを特徴とする請求項7に記載のリマインダ端末。 - コンピュータを、請求項4に記載のリマインダ端末の各部として機能させることを特徴とするプログラムが記録された非一時的なコンピュータ読取可能な情報記録媒体。

- 前記リソースサーバと、前記管理サーバと、が、一つのサーバコンピュータにより実現されることを特徴とする請求項1に記載の認証システム。

Applications Claiming Priority (3)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JPPCT/JP2014/073704 | 2014-09-08 | ||

| PCT/JP2014/073704 WO2016038665A1 (ja) | 2014-09-08 | 2014-09-08 | 認証システム、ならびに、リマインダ端末 |

| PCT/JP2015/075391 WO2016039309A1 (ja) | 2014-09-08 | 2015-09-08 | 認証システム、リマインダ端末、ならびに、情報記録媒体 |

Related Child Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2016055206A Division JP6549058B2 (ja) | 2014-09-08 | 2016-03-18 | 認証システム、リマインダ端末、ならびに、情報記録媒体 |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| JP5906363B1 true JP5906363B1 (ja) | 2016-04-20 |

| JPWO2016039309A1 JPWO2016039309A1 (ja) | 2017-04-27 |

Family

ID=55458458

Family Applications (3)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2015560117A Active JP5906363B1 (ja) | 2014-09-08 | 2015-09-08 | 認証システム、リマインダ端末、ならびに、情報記録媒体 |

| JP2016055206A Active JP6549058B2 (ja) | 2014-09-08 | 2016-03-18 | 認証システム、リマインダ端末、ならびに、情報記録媒体 |

| JP2019118776A Active JP6721924B2 (ja) | 2014-09-08 | 2019-06-26 | リマインダ端末、その制御方法、ならびに、情報記録媒体 |

Family Applications After (2)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2016055206A Active JP6549058B2 (ja) | 2014-09-08 | 2016-03-18 | 認証システム、リマインダ端末、ならびに、情報記録媒体 |

| JP2019118776A Active JP6721924B2 (ja) | 2014-09-08 | 2019-06-26 | リマインダ端末、その制御方法、ならびに、情報記録媒体 |

Country Status (5)

| Country | Link |

|---|---|

| US (2) | US10425404B2 (ja) |

| EP (1) | EP3193273B1 (ja) |

| JP (3) | JP5906363B1 (ja) |

| CN (1) | CN107077559B (ja) |

| WO (2) | WO2016038665A1 (ja) |

Cited By (1)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US11113377B2 (en) | 2016-08-22 | 2021-09-07 | Passlogy, Co., Ltd. | Authentication system, and information recording medium |

Families Citing this family (10)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US10395065B2 (en) * | 2015-12-28 | 2019-08-27 | International Business Machines Corporation | Password protection under close input observation based on dynamic multi-value keyboard mapping |

| US10341448B2 (en) | 2016-06-12 | 2019-07-02 | Apple Inc. | Notification extensions for applications |

| US10628567B2 (en) * | 2016-09-05 | 2020-04-21 | International Business Machines Corporation | User authentication using prompted text |

| US10171465B2 (en) * | 2016-09-29 | 2019-01-01 | Helene E. Schmidt | Network authorization system and method using rapidly changing network keys |

| KR102489487B1 (ko) * | 2017-12-19 | 2023-01-18 | 삼성전자주식회사 | 전자 장치, 그 제어 방법 및 컴퓨터 판독가능 기록 매체 |

| WO2020136722A1 (ja) * | 2018-12-25 | 2020-07-02 | パスロジ株式会社 | リモコンシステム、リモコン方法、プログラム、ならびに、情報記録媒体 |

| CN109714365B (zh) * | 2019-02-25 | 2019-08-16 | 南京金信通信息服务有限公司 | 基于多重散列计算的密码管理方法和系统 |

| US11277373B2 (en) | 2019-07-24 | 2022-03-15 | Lookout, Inc. | Security during domain name resolution and browsing |

| US11546334B2 (en) * | 2019-07-29 | 2023-01-03 | Citrix Systems, Inc. | Client device configuration for remote digital workspace access |

| CN111612475A (zh) * | 2020-04-03 | 2020-09-01 | 佛山市一鼎医疗器械有限公司 | 一种医疗器械防伪认证方法 |

Citations (3)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2008027222A (ja) * | 2006-07-21 | 2008-02-07 | Nomura Research Institute Ltd | 認証システム、認証方法および認証プログラム |

| WO2013070124A1 (en) * | 2011-11-08 | 2013-05-16 | Telefonaktiebolaget L M Ericsson (Publ) | Apparatus and methods for obtaining a password hint |

| US20130312088A1 (en) * | 2012-05-18 | 2013-11-21 | Hon Hai Precision Industry Co., Ltd. | Electronic device and method for managing accounts and passwords of application systems |

Family Cites Families (22)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US6052785A (en) * | 1997-11-21 | 2000-04-18 | International Business Machines Corporation | Multiple remote data access security mechanism for multitiered internet computer networks |

| US6571336B1 (en) * | 1998-02-12 | 2003-05-27 | A. James Smith, Jr. | Method and apparatus for securing a list of passwords and personal identification numbers |

| US6981028B1 (en) | 2000-04-28 | 2005-12-27 | Obongo, Inc. | Method and system of implementing recorded data for automating internet interactions |

| JP3696804B2 (ja) * | 2001-06-04 | 2005-09-21 | エヌ・ティ・ティ・コミュニケーションズ株式会社 | サービス提供方法、サービス提供システム、処理センタ装置及びプログラム |

| KR100716082B1 (ko) | 2002-02-13 | 2007-05-08 | 패슬로지 가부시키가이샤 | 사용자 인증 방법 및 사용자 인증 시스템 |

| JP4294987B2 (ja) * | 2003-01-09 | 2009-07-15 | 株式会社山武 | パスワード入力用テーブル作成方法、パスワード入力用テーブル作成装置及びパスワード入力用テーブル作成プログラム |

| JP2006311529A (ja) | 2005-03-30 | 2006-11-09 | Seiko Epson Corp | 認証システムおよびその認証方法、認証サーバおよびその認証方法、記録媒体、プログラム |

| US7743256B2 (en) | 2005-05-02 | 2010-06-22 | Vince Yang | Method for verifying authorized access |

| JP2007102777A (ja) * | 2005-10-04 | 2007-04-19 | Forval Technology Inc | ユーザ認証システムおよびその方法 |

| JP2007108833A (ja) | 2005-10-11 | 2007-04-26 | Nec Corp | 複数パスワード記憶装置及びパスワード管理方法 |

| CA2524971A1 (en) * | 2005-10-14 | 2006-09-22 | Timur Medjitov | Personal passwords management system |

| JP2008234440A (ja) | 2007-03-22 | 2008-10-02 | Sharp Corp | パスワード入力システム及び方法 |

| US8255696B2 (en) * | 2007-05-01 | 2012-08-28 | Microsoft Corporation | One-time password access to password-protected accounts |

| JP2009301446A (ja) * | 2008-06-17 | 2009-12-24 | Kddi Corp | 複数の端末を用いた利用者の認証方法、認証サーバ及びプログラム |

| US8949955B2 (en) | 2008-10-29 | 2015-02-03 | Symantec Corporation | Method and apparatus for mobile time-based UI for VIP |

| JP5276658B2 (ja) * | 2009-01-09 | 2013-08-28 | 秀治 小川 | 認証システム |

| US9608988B2 (en) * | 2009-02-03 | 2017-03-28 | Inbay Technologies Inc. | Method and system for authorizing secure electronic transactions using a security device having a quick response code scanner |

| CA2712089A1 (en) * | 2010-01-29 | 2010-04-07 | Norman F. Goertzen | Secure access by a user to a resource |

| WO2011099161A1 (ja) | 2010-02-15 | 2011-08-18 | 株式会社 シー・エス・イー | コンテンツ提示型認証システム |

| JP2011215753A (ja) * | 2010-03-31 | 2011-10-27 | Nomura Research Institute Ltd | 認証システムおよび認証方法 |

| WO2012029776A1 (ja) | 2010-08-31 | 2012-03-08 | Ogawa Hideharu | 通信装置、リマインダ装置、ならびに、情報記録媒体 |

| JP5843261B2 (ja) * | 2011-12-16 | 2016-01-13 | インターナショナル・ビジネス・マシーンズ・コーポレーションInternational Business Machines Corporation | 文字列がオートマトンに受理されるか否かを認証するシステム |

-

2014

- 2014-09-08 WO PCT/JP2014/073704 patent/WO2016038665A1/ja active Application Filing

-

2015

- 2015-09-08 WO PCT/JP2015/075391 patent/WO2016039309A1/ja active Application Filing

- 2015-09-08 US US15/509,459 patent/US10425404B2/en active Active

- 2015-09-08 CN CN201580056707.7A patent/CN107077559B/zh active Active

- 2015-09-08 EP EP15840293.3A patent/EP3193273B1/en active Active

- 2015-09-08 JP JP2015560117A patent/JP5906363B1/ja active Active

-

2016

- 2016-03-18 JP JP2016055206A patent/JP6549058B2/ja active Active

-

2019

- 2019-06-26 JP JP2019118776A patent/JP6721924B2/ja active Active

- 2019-09-05 US US16/562,039 patent/US11277400B2/en active Active

Patent Citations (3)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2008027222A (ja) * | 2006-07-21 | 2008-02-07 | Nomura Research Institute Ltd | 認証システム、認証方法および認証プログラム |

| WO2013070124A1 (en) * | 2011-11-08 | 2013-05-16 | Telefonaktiebolaget L M Ericsson (Publ) | Apparatus and methods for obtaining a password hint |

| US20130312088A1 (en) * | 2012-05-18 | 2013-11-21 | Hon Hai Precision Industry Co., Ltd. | Electronic device and method for managing accounts and passwords of application systems |

Cited By (1)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US11113377B2 (en) | 2016-08-22 | 2021-09-07 | Passlogy, Co., Ltd. | Authentication system, and information recording medium |

Also Published As

| Publication number | Publication date |

|---|---|

| CN107077559B (zh) | 2019-09-03 |

| JP6549058B2 (ja) | 2019-07-24 |

| WO2016039309A1 (ja) | 2016-03-17 |

| US11277400B2 (en) | 2022-03-15 |

| JPWO2016039309A1 (ja) | 2017-04-27 |

| CN107077559A (zh) | 2017-08-18 |

| EP3193273B1 (en) | 2019-10-30 |

| JP6721924B2 (ja) | 2020-07-15 |

| EP3193273A4 (en) | 2018-04-11 |

| EP3193273A1 (en) | 2017-07-19 |

| US10425404B2 (en) | 2019-09-24 |

| WO2016038665A1 (ja) | 2016-03-17 |

| JP2016146197A (ja) | 2016-08-12 |

| US20170279790A1 (en) | 2017-09-28 |

| US20190394185A1 (en) | 2019-12-26 |

| JP2019194897A (ja) | 2019-11-07 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP6721924B2 (ja) | リマインダ端末、その制御方法、ならびに、情報記録媒体 | |

| US10574647B2 (en) | User authentication method and system for implementing same | |

| JP2014529837A (ja) | 身分認証管理装置及びその方法 | |

| KR102055625B1 (ko) | 인증 서버 장치, 프로그램 및 인증 방법 | |

| US10375061B2 (en) | Communication apparatus, reminder apparatus, and information recording medium | |

| US11803816B2 (en) | Workflow service email integration | |

| JP6118479B1 (ja) | サーバ装置、サービス方法、プログラム、ならびに、非一時的なコンピュータ読取可能な情報記録媒体 | |

| JP2011238036A (ja) | 認証システム、シングルサインオンシステム、サーバ装置およびプログラム | |

| JP4932047B1 (ja) | コンテンツ又はアプリケーションの提供システム、コンテンツ又はアプリケーションの提供システムの制御方法、端末装置、端末装置の制御方法、認証装置、認証装置の制御方法、プログラム、及び情報記憶媒体 | |

| JPWO2017115427A1 (ja) | ユーザ認証方法及びかかる方法を実現するためのシステム | |

| US9692753B2 (en) | Password encode card system and method | |

| JP2016024715A (ja) | 情報処理装置及びプログラム | |

| US10678895B2 (en) | Data input method, and electronic device and system for implementing the data input method | |

| US10866711B1 (en) | Providing account information to applications | |

| JP6499736B2 (ja) | ユーザ認証方法及びかかる方法を実現するためのシステム | |

| JP4623293B2 (ja) | 個人パスワード管理方法、個人パスワード連想支援装置、個人パスワード連想支援プログラム、個人パスワード管理システム | |

| JP2013097661A (ja) | 認証装置及び認証方法 | |

| JP2010186380A (ja) | 情報管理システム | |

| JP2004334859A (ja) | 異なる複数のオペレータによって使用される情報処理装置、その方法、及びプログラム | |

| KR102027259B1 (ko) | 검증url 기반 인증객체의 인증정보 중계 시스템 | |

| KR101479246B1 (ko) | 위치심볼을 이용한 인증시스템 및 그 방법 | |

| JP2018010520A (ja) | 認証装置、端末、認証システムおよび認証方法 | |

| JP2016146068A (ja) | 情報処理システム及び情報処理方法 |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| TRDD | Decision of grant or rejection written | ||

| A975 | Report on accelerated examination |

Free format text: JAPANESE INTERMEDIATE CODE: A971005 Effective date: 20160216 |

|

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20160223 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20160318 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 5906363 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |