JP4748762B2 - 署名生成方法及び情報処理装置 - Google Patents

署名生成方法及び情報処理装置 Download PDFInfo

- Publication number

- JP4748762B2 JP4748762B2 JP2004244132A JP2004244132A JP4748762B2 JP 4748762 B2 JP4748762 B2 JP 4748762B2 JP 2004244132 A JP2004244132 A JP 2004244132A JP 2004244132 A JP2004244132 A JP 2004244132A JP 4748762 B2 JP4748762 B2 JP 4748762B2

- Authority

- JP

- Japan

- Prior art keywords

- signature

- data

- content

- input

- control information

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Expired - Fee Related

Links

- 238000000034 method Methods 0.000 title claims description 44

- 230000010365 information processing Effects 0.000 title claims description 30

- 230000008569 process Effects 0.000 claims description 26

- 238000000605 extraction Methods 0.000 claims description 7

- 238000004590 computer program Methods 0.000 claims 2

- 238000012545 processing Methods 0.000 description 23

- 238000012795 verification Methods 0.000 description 23

- 230000006870 function Effects 0.000 description 22

- 238000007639 printing Methods 0.000 description 7

- 238000010586 diagram Methods 0.000 description 5

- 238000006243 chemical reaction Methods 0.000 description 4

- 238000004891 communication Methods 0.000 description 4

- 230000009471 action Effects 0.000 description 3

- 230000007246 mechanism Effects 0.000 description 3

- 230000008859 change Effects 0.000 description 2

- 230000000694 effects Effects 0.000 description 2

- 238000005516 engineering process Methods 0.000 description 2

- 230000004044 response Effects 0.000 description 2

- 230000004075 alteration Effects 0.000 description 1

- 238000004364 calculation method Methods 0.000 description 1

- 239000000470 constituent Substances 0.000 description 1

- 125000004122 cyclic group Chemical group 0.000 description 1

- 238000013524 data verification Methods 0.000 description 1

- 238000007726 management method Methods 0.000 description 1

- 230000003287 optical effect Effects 0.000 description 1

- 238000012546 transfer Methods 0.000 description 1

Images

Classifications

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/60—Protecting data

- G06F21/64—Protecting data integrity, e.g. using checksums, certificates or signatures

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Theoretical Computer Science (AREA)

- Software Systems (AREA)

- General Health & Medical Sciences (AREA)

- Computer Hardware Design (AREA)

- Bioethics (AREA)

- Physics & Mathematics (AREA)

- General Engineering & Computer Science (AREA)

- General Physics & Mathematics (AREA)

- Health & Medical Sciences (AREA)

- Management, Administration, Business Operations System, And Electronic Commerce (AREA)

- Storage Device Security (AREA)

Description

デジタル署名データの生成には、ハッシュ関数と公開鍵暗号とが用いられる。これは、秘密鍵をKs、公開鍵をKpとすれば、送信者は、入力データMにハッシュ処理を施して固定長データH(M)を算出した後、秘密鍵Ksでその固定長データH(M)を変換してデジタル署名データSを作成し、その後、デジタル署名データSと入力データMとを受信者に送信する。

次に、デジタル署名データの生成を高速化するために用いられるハッシュ関数について説明する。このハッシュ関数は、任意の長さのデータMに処理を行い、一定の長さの出力データを生成する機能を有する。ここで、出力H(M)を平文データMのハッシュデータと呼ぶ。特に、一方向性ハッシュ関数は、データMを与えたとき、H(M’)=H(M)となる平文データM’の算出が計算量的に困難であるという性質を持っている。ここで、一方向性ハッシュ関数としてはMD2、MD5、SHA−1などの標準的なアルゴリズムが存在しており、これらのアルゴリズムは公開されている。

次に、公開鍵暗号について説明する。公開鍵暗号は、2つの異なる鍵を利用し、片方の鍵で暗号処理したデータは、もう片方の鍵でしか復号処理できないという性質を持っている。2つの鍵のうち、一方の鍵は公開鍵と呼ばれ、広く公開するようにしている。また、もう片方の鍵は秘密鍵と呼ばれ、本人のみが持つ鍵である。

非特許文献1に記載の方式を説明する。p,qを素数とし,p−1はqを割り切るものする。gをZ_p*(位数pの巡回群Z_pから0を省いた乗法群)から任意に選択した、位数qの元(生成元)とする。Z_p*から任意に選択したxを秘密鍵とし、それに対する公開鍵yをy:=gx mod pとおく。H()はハッシュ関数とする。

文書Mに対する署名の作成手順

1)αをZ_qから任意に選択し、T:=(gα mod p) mod qとおく。

2)c:=H(M)とおく。

3)s:=α−1(c+xT) mod qとおき,(s,T)を署名データとする。

文書Mに対する署名データ(s,T)の検証手順

T=(gH(M)/syT/s mod p) mod qか否かを検証する。

Federal Information Processing Standards (FIPS) 186-2, Digital Signature Standard (DSS) , January 2000

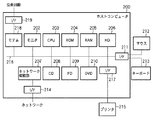

図3は、実施例1における署名作成処理を示すフローチャートである。尚、この処理は図2に示す情報処理装置200、特にマウス212やキーボード213からの入力指示によりHD206等に格納されている所定のプログラムをCPU203などが実行することによって実現される処理である。

ここで、記号「||」はデータの連結を意味するが、どのような構造化データであってもかまわない。

<mdf>

<contents>

<binary_embeded type="base64" id="image1">

deadbeef…

</binary_embeded>

</contents>

<contents_condition>

<target ref="#image1" >

<conditions>

<print>

<amount upper="5">0</amount>

</print>

</conditions>

</target>

</contents_condition>

</mdf>。

DATA_U:

<contents_condition>

<target ref="#image1">

<conditions>

<print>

<amount>5</amount>

</print>

</conditions>

</target>

</contents_condition>

DATA_L:

<contents_condition>

<target ref="#image1">

<conditions>

<print>

<amount>0</amount>

</print>

</conditions>

</target>

</contents_condition>。

DATA_(U+L):

<contents_condition>

<target ref="#image1">

<conditions>

<print>

<amount>lower="0" upper="5"</amount>

</print>

</conditions>

</target>

</contents_condition>。

次に、図4を用いて上述した署名作成処理で作成された署名データを検証する署名検証処理について説明する。

最後に、ステップS405において、制御対象となっている数値化データが上限値及び下限値の範囲内に含まれているか検証を行う。

<mdf>

<contents>

<binary_embeded type="base64" id="image1">

deadbeef…

</binary_embeded>

</contents>

<contents_condition>

<target ref="#image1">

<conditions>

<print>

<amount upper="5">2</amount>

</print>

</conditions>

</target>

</contents_condition>

<signature>…</signature>

</mdf>。

<mdf>

<contents>

<binary_embeded type="base64" id="image1">

deadbeef…

</binary_embeded>

</contents>

<contents_condition>

<target ref="#image1">

<conditions>

<print>

<amount upper="5">0</amount>

</print>

<display>

<time lower="2000-01-01-0900" upper="2000-01-31-2100">

#include-time

</time>

</display>

</conditions>

</target>

</contents_condition>

<signature>…</signature>

</mdf>。

DATA_U:

<contents_condition>

<target ref="#image1">

<conditions>

<print>

<amount>5</amount>

</print>

<display>

<time>2000-01-01-0900</time>

</display>

</conditions>

</target>

</contents_condition>

DATA_L:

<contents_condition>

<target ref="#image1">

<conditions>

<print>

<amount>0</amount>

</print>

<display>

<time>2000-01-31-2100</time>

</display>

</conditions>

</target>

</contents_condition>。

上記実施例では、上限と下限がある場合について説明したが、上限だけ、もしくは、下限しか持たない場合でも適用可能であることは言うまでもない。

Claims (5)

- 情報処理装置が行う署名生成方法であって、

前記情報処理装置が有する入力手段が、コンテンツと、該コンテンツごとに動的に変化する数値化データを含む利用制御情報とを入力する入力工程と、

前記情報処理装置が有する抽出手段が、前記入力工程において入力された利用制御情報に含まれる数値化データの上限値及び下限値を抽出する抽出工程と、

前記情報処理装置が有する被署名データ生成手段が、前記利用制御情報に含まれる数値化データを前記抽出工程において抽出された上限値及び下限値に設定して被署名データを生成する被署名データ生成工程と、

前記情報処理装置が有する署名生成手段が、前記被署名データ生成工程において生成された前記被署名データと前記コンテンツとを連結し、署名を施して署名データを生成する署名生成工程と、

前記情報処理装置が有する出力手段が、前記入力工程において入力されたコンテンツと、前記入力工程において入力された利用制御情報と、前記署名生成工程において生成された署名データとを出力する出力工程と、

を有することを特徴とする署名生成方法。 - 前記利用制御情報は、拡張可能マークアップ言語(XML)で記述されていることを特徴とする請求項1に記載の署名生成方法。

- コンテンツと、該コンテンツごとに動的に変化する数値化データを含む利用制御情報とを入力する入力手段と、

前記入力手段により入力された利用制御情報に含まれる数値化データの上限値及び下限値を抽出する抽出手段と、

前記利用制御情報に含まれる数値化データを前記抽出工程において抽出された上限値及び下限値に設定して被署名データを生成する被署名データ生成手段と、

前記被署名データ生成手段により生成された前記被署名データと前記コンテンツとを連結し、署名を施して署名データを生成する署名生成手段と、

前記入力手段により入力されたコンテンツと、前記入力手段により入力された利用制御情報と、前記署名生成手段により生成された署名データとを出力する出力手段と、

を有することを特徴とする情報処理装置。 - コンピュータを、請求項3に記載の情報処理装置が有する各手段として機能させるためのコンピュータプログラム。

- 請求項4に記載のコンピュータプログラムを記録したコンピュータ読み取り可能な記録媒体。

Priority Applications (2)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2004244132A JP4748762B2 (ja) | 2004-08-24 | 2004-08-24 | 署名生成方法及び情報処理装置 |

| US11/202,491 US20060053155A1 (en) | 2004-08-24 | 2005-08-12 | Signature generating method, signature verifying method, and information processing device |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2004244132A JP4748762B2 (ja) | 2004-08-24 | 2004-08-24 | 署名生成方法及び情報処理装置 |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2006065408A JP2006065408A (ja) | 2006-03-09 |

| JP2006065408A5 JP2006065408A5 (ja) | 2007-10-04 |

| JP4748762B2 true JP4748762B2 (ja) | 2011-08-17 |

Family

ID=35997441

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2004244132A Expired - Fee Related JP4748762B2 (ja) | 2004-08-24 | 2004-08-24 | 署名生成方法及び情報処理装置 |

Country Status (2)

| Country | Link |

|---|---|

| US (1) | US20060053155A1 (ja) |

| JP (1) | JP4748762B2 (ja) |

Families Citing this family (4)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP6089577B2 (ja) * | 2012-10-19 | 2017-03-08 | 富士通株式会社 | 画像処理装置、画像処理方法および画像処理プログラム |

| JP5838248B1 (ja) * | 2014-09-24 | 2016-01-06 | 株式会社 ディー・エヌ・エー | ユーザに所定のサービスを提供するシステム及び方法 |

| JP2017058800A (ja) * | 2015-09-15 | 2017-03-23 | 富士ゼロックス株式会社 | 情報処理装置及びプログラム |

| US10853057B1 (en) * | 2017-03-29 | 2020-12-01 | Amazon Technologies, Inc. | Software library versioning with caching |

Family Cites Families (7)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US5943422A (en) * | 1996-08-12 | 1999-08-24 | Intertrust Technologies Corp. | Steganographic techniques for securely delivering electronic digital rights management control information over insecure communication channels |

| US6282653B1 (en) * | 1998-05-15 | 2001-08-28 | International Business Machines Corporation | Royalty collection method and system for use of copyrighted digital materials on the internet |

| US6367019B1 (en) * | 1999-03-26 | 2002-04-02 | Liquid Audio, Inc. | Copy security for portable music players |

| JP4447821B2 (ja) * | 2002-04-15 | 2010-04-07 | ソニー株式会社 | 情報処理装置および方法 |

| US7631318B2 (en) * | 2002-06-28 | 2009-12-08 | Microsoft Corporation | Secure server plug-in architecture for digital rights management systems |

| US7278168B1 (en) * | 2002-11-27 | 2007-10-02 | Adobe Systems Incorporated | Dynamic enabling of functionality in electronic document readers |

| US20050044397A1 (en) * | 2003-08-19 | 2005-02-24 | Telefonaktiebolaget Lm Ericsson | Method and system for secure time management in digital rights management |

-

2004

- 2004-08-24 JP JP2004244132A patent/JP4748762B2/ja not_active Expired - Fee Related

-

2005

- 2005-08-12 US US11/202,491 patent/US20060053155A1/en not_active Abandoned

Also Published As

| Publication number | Publication date |

|---|---|

| JP2006065408A (ja) | 2006-03-09 |

| US20060053155A1 (en) | 2006-03-09 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP4993674B2 (ja) | 情報処理装置、検証処理装置及びそれらの制御方法、コンピュータプログラム及び記憶媒体 | |

| JP4764639B2 (ja) | ファイルの暗号化・復号化プログラム、プログラム格納媒体 | |

| US20100046749A1 (en) | Content protection apparatus, and content utilization apparatus | |

| JP4827468B2 (ja) | 情報処理装置及び情報処理装置の制御方法、並びにコンピュータプログラム及びコンピュータ可読記憶媒体 | |

| US9043606B2 (en) | Apparatus for verifying and for generating an encrypted token and methods for same | |

| CN111327620B (zh) | 云雾计算框架下的数据安全溯源及访问控制系统 | |

| JP4776906B2 (ja) | 署名生成方法及び情報処理装置 | |

| US8392723B2 (en) | Information processing apparatus and computer readable medium for preventing unauthorized operation of a program | |

| JP4561146B2 (ja) | コンテンツ流通システム、暗号化装置、暗号化方法、情報処理プログラム、及び記憶媒体 | |

| EP1805638A1 (en) | Contents encryption method, system and method for providing contents through network using the encryption method | |

| JP2004180278A (ja) | 情報処理装置、サーバ装置、電子データ管理システム、情報処理システム、情報処理方法、コンピュータプログラム及びコンピュータ読み取り可能な記憶媒体 | |

| EP2065828A2 (en) | Media storage structures for storing content, devices for using such structures, systems for distributing such structures | |

| US7849308B2 (en) | Data generating device and control method thereof, data analyzing device and control method thereof, data processing system, program and machine-readable storage medium | |

| JP2009049731A (ja) | 暗号化方法,復号方法,および,鍵管理方法 | |

| JP2008306395A (ja) | 情報処理装置、情報処理方法 | |

| JP4748762B2 (ja) | 署名生成方法及び情報処理装置 | |

| JP4703668B2 (ja) | コンテンツ転送方法 | |

| JP2008283273A (ja) | 画像形成システム、画像形成装置、画像形成方法、画像形成プログラム及び記録媒体 | |

| JP2005020608A (ja) | コンテンツ配信システム | |

| JP2004184516A (ja) | デジタルデータ送信端末 | |

| JP2005175652A (ja) | コンテンツ流通システム | |

| CN115952473A (zh) | 基于nft技术的智能算法版权鉴权方法、装置及相关介质 | |

| JP2007249865A (ja) | 文書管理装置及び文書管理装置用プログラム | |

| JP2002351877A (ja) | 情報処理装置、情報処理システム、コンテンツ管理方法、記憶媒体、及びプログラム | |

| JP2008054355A (ja) | 電子データの真正性保証方法,電子データの開示方法,および,電子データの公開システム |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20070822 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20070822 |

|

| RD03 | Notification of appointment of power of attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7423 Effective date: 20070822 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20100514 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20100712 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20110513 |

|

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20110516 |

|

| R150 | Certificate of patent or registration of utility model |

Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20140527 Year of fee payment: 3 |

|

| LAPS | Cancellation because of no payment of annual fees |