JP4636366B2 - 分散コンピューティング・ドメインのためのアプリケーション・サーバのオブジェクト・レベル・セキュリティ - Google Patents

分散コンピューティング・ドメインのためのアプリケーション・サーバのオブジェクト・レベル・セキュリティ Download PDFInfo

- Publication number

- JP4636366B2 JP4636366B2 JP2004537309A JP2004537309A JP4636366B2 JP 4636366 B2 JP4636366 B2 JP 4636366B2 JP 2004537309 A JP2004537309 A JP 2004537309A JP 2004537309 A JP2004537309 A JP 2004537309A JP 4636366 B2 JP4636366 B2 JP 4636366B2

- Authority

- JP

- Japan

- Prior art keywords

- security

- objects

- application server

- user

- managed

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Expired - Lifetime

Links

- 238000000034 method Methods 0.000 claims abstract description 50

- 230000008569 process Effects 0.000 claims abstract description 32

- 238000004891 communication Methods 0.000 claims abstract description 29

- 230000006870 function Effects 0.000 claims description 21

- 238000013475 authorization Methods 0.000 claims description 16

- 230000009471 action Effects 0.000 claims description 9

- 238000004590 computer program Methods 0.000 claims description 4

- 239000003795 chemical substances by application Substances 0.000 description 8

- 229920001690 polydopamine Polymers 0.000 description 8

- 235000006719 Cassia obtusifolia Nutrition 0.000 description 5

- 235000014552 Cassia tora Nutrition 0.000 description 5

- 244000201986 Cassia tora Species 0.000 description 5

- 230000003993 interaction Effects 0.000 description 4

- 230000007246 mechanism Effects 0.000 description 4

- 239000013316 polymer of intrinsic microporosity Substances 0.000 description 3

- 230000005540 biological transmission Effects 0.000 description 2

- 230000006872 improvement Effects 0.000 description 2

- 230000002093 peripheral effect Effects 0.000 description 2

- 238000012545 processing Methods 0.000 description 2

- 238000012552 review Methods 0.000 description 2

- 238000012546 transfer Methods 0.000 description 2

- 235000010627 Phaseolus vulgaris Nutrition 0.000 description 1

- 244000046052 Phaseolus vulgaris Species 0.000 description 1

- 238000013459 approach Methods 0.000 description 1

- 238000003491 array Methods 0.000 description 1

- 230000027455 binding Effects 0.000 description 1

- 238000009739 binding Methods 0.000 description 1

- 230000001419 dependent effect Effects 0.000 description 1

- 238000013461 design Methods 0.000 description 1

- 238000009434 installation Methods 0.000 description 1

- 230000010354 integration Effects 0.000 description 1

- 239000004973 liquid crystal related substance Substances 0.000 description 1

- 238000012544 monitoring process Methods 0.000 description 1

- 230000008520 organization Effects 0.000 description 1

- 230000004044 response Effects 0.000 description 1

- 230000004043 responsiveness Effects 0.000 description 1

- 238000013515 script Methods 0.000 description 1

- 239000000344 soap Substances 0.000 description 1

- 239000010409 thin film Substances 0.000 description 1

Images

Classifications

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F9/00—Arrangements for program control, e.g. control units

- G06F9/06—Arrangements for program control, e.g. control units using stored programs, i.e. using an internal store of processing equipment to receive or retain programs

- G06F9/46—Multiprogramming arrangements

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/30—Authentication, i.e. establishing the identity or authorisation of security principals

- G06F21/31—User authentication

Landscapes

- Engineering & Computer Science (AREA)

- Theoretical Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Software Systems (AREA)

- Physics & Mathematics (AREA)

- General Engineering & Computer Science (AREA)

- General Physics & Mathematics (AREA)

- Computer Hardware Design (AREA)

- Computer And Data Communications (AREA)

- Stored Programmes (AREA)

- Multi Processors (AREA)

- Storage Device Security (AREA)

Description

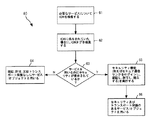

(a) アプリケーション・サーバ・セキュリティが有効であり、かつグローバル・セキュリティが有効であるときには、ドメイン内の所与のサーバ上の(ユーザ及び管理)オブジェクトのすべてが保護される;

(b) アプリケーション・サーバ・セキュリティが無効であり、かつグローバル・セキュリティが有効であるときには、特定サーバ上でユーザ・オブジェクトのみが非セキュアであり、管理オブジェクトがセキュアに維持される;

(c) グローバル・セキュリティが無効であるときには、ドメイン内のすべてのサーバについてすべてのオブジェクト(ユーザ・オブジェクト及び管理オブジェクト)が非セキュアである。

Claims (6)

- 管理オブジェクト及びユーザ・オブジェクトを含む1つ又は複数のアプリケーション・サーバにおいて、オブジェクト単位でセキュリティ機能を実行する方法であって、

管理オブジェクトのアプリケーション・サーバ・レベル・セキュリティのために定義され、管理オブジェクトへのインターフェースに関連付けられたアプリケーション・サーバ・セキュリティ・フラグを記憶手段が記憶するステップと、

管理オブジェクトのドメイン・レベル・セキュリティのために定義されたグローバル・セキュリティ・フラグ及び前記アプリケーション・サーバ・セキュリティ・フラグが有効である場合に、ユーザ・オブジェクト及び管理オブジェクトをセキュアな通信で保護する第1モードと、前記グローバル・セキュリティ・フラグが有効であり、かつ前記アプリケーション・サーバ・セキュリティ・フラグが無効である場合に、ユーザ・オブジェクトを非セキュアな通信で用いるが、管理オブジェクトをセキュアな通信で保護する第2モードと、前記グローバル・セキュリティ・フラグが無効である場合に、ユーザ・オブジェクト及び管理オブジェクトを非セキュアな通信で用いる第3モードとを含むモードのうちの1つに従って、アプリケーション・サーバが、管理オブジェクト及びユーザ・オブジェクトごとに別個のセキュアな通信または非セキュアな通信をクライアント・プロセスと実行するステップと

を含む、前記方法。 - アプリケーション・サーバ・セキュリティ・フラグの管理オブジェクト・インターフェースへの関連付けが、アプリケーション・サーバのユーザ・オブジェクト・セキュリティが有効である場合に、アプリケーション・サーバ上のユーザ・オブジェクトについてタグ付きコンポーネントを備えたCORBA 相互運用オブジェクト参照(IOR)をエクスポートするアクション、及びアプリケーション・サーバのユーザ・オブジェクト・セキュリティが有効である場合に、アプリケーション・サーバ上のユーザ・オブジェクトについてUDDIレジストリにオブジェクト・タイプを提供するアクションを含む群から選択されるアクションを実行することによって行われる、請求項1に記載の方法。

- 前記セキュアな通信を実行することが、認証、許可、及びトランスポート保護から選択されたセキュリティ・オペレーションを実行することを含む、請求項1に記載の方法。

- 前記セキュアな通信を実行することが、シンプル・オブジェクト・アクセス・プロトコル(SOAP)及びオブジェクト・リクエスト・ブローカ(ORB)間プロトコルを含む群から選択されたセキュリティ・プロトコルを使用することによって行われる、請求項1に記載の方法。

- 管理オブジェクト及びユーザ・オブジェクトを含む1つ又は複数のアプリケーション・サーバにおいて、オブジェクト単位でセキュリティ機能を実行するためのコンピュータ・プログラムであって、コンピュータに請求項1に記載の方法の各ステップを実行させる前記コンピュータ・プログラム。

- 管理オブジェクト及びユーザ・オブジェクトを含む1つ又は複数のアプリケーション・サーバにおいて、オブジェクト単位でセキュリティ機能を実行するオブジェクト・レベル・セキュリティ・システムであって、

管理オブジェクトのアプリケーション・サーバ・レベル・セキュリティのために定義され、管理オブジェクトへのインターフェースに関連付けられたアプリケーション・サーバ・セキュリティ・フラグを記憶する手段と、

前記記憶する手段に記憶されたアプリケーション・サーバ・セキュリティ・フラグを読み取り、管理オブジェクトのドメイン・レベル・セキュリティのために定義されたグローバル・セキュリティ・フラグ及び前記アプリケーション・サーバ・セキュリティ・フラグが有効である場合に、ユーザ・オブジェクト及び管理オブジェクトをセキュアな通信で保護する第1モードと、前記グローバル・セキュリティ・フラグが有効であり、かつ前記アプリケーション・サーバ・セキュリティ・フラグが無効である場合に、ユーザ・オブジェクトを非セキュアな通信で用いるが、管理オブジェクトをセキュアな通信で保護する第2モードと、前記グローバル・セキュリティ・フラグが無効である場合に、ユーザ・オブジェクト及び管理オブジェクトを非セキュアな通信で用いる第3モードとを含むモードのうちの1つに従って、アプリケーション・サーバに、管理オブジェクト及びユーザ・オブジェクトごとに別個のセキュアな通信または非セキュアな通信をクライアント・プロセスと実行させる手段と

を備えている、前記システム。

Applications Claiming Priority (2)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| US10/246,909 US7448066B2 (en) | 2002-09-19 | 2002-09-19 | Application server object-level security for distributed computing domains |

| PCT/GB2003/004063 WO2004027612A2 (en) | 2002-09-19 | 2003-09-19 | Application server object-level security for distributed computing domains |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2006517690A JP2006517690A (ja) | 2006-07-27 |

| JP2006517690A5 JP2006517690A5 (ja) | 2007-07-12 |

| JP4636366B2 true JP4636366B2 (ja) | 2011-02-23 |

Family

ID=31992391

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2004537309A Expired - Lifetime JP4636366B2 (ja) | 2002-09-19 | 2003-09-19 | 分散コンピューティング・ドメインのためのアプリケーション・サーバのオブジェクト・レベル・セキュリティ |

Country Status (10)

| Country | Link |

|---|---|

| US (2) | US7448066B2 (ja) |

| EP (1) | EP1540474B1 (ja) |

| JP (1) | JP4636366B2 (ja) |

| KR (1) | KR100834347B1 (ja) |

| CN (1) | CN100336021C (ja) |

| AT (1) | ATE441150T1 (ja) |

| AU (1) | AU2003269163A1 (ja) |

| DE (1) | DE60329002D1 (ja) |

| TW (1) | TWI273811B (ja) |

| WO (1) | WO2004027612A2 (ja) |

Families Citing this family (27)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US7363487B2 (en) * | 2003-07-01 | 2008-04-22 | International Business Machines Corporation | Method and system for dynamic client authentication in support of JAAS programming model |

| US7676562B2 (en) * | 2004-01-20 | 2010-03-09 | Microsoft Corporation | Computer system for accessing instrumentation information |

| US7523195B2 (en) * | 2004-10-29 | 2009-04-21 | International Business Machines Corporation | Method and system for monitoring server events in a node configuration by using direct communication between servers |

| US20060106864A1 (en) * | 2004-11-12 | 2006-05-18 | International Business Machines Corporation | System, computer program product and method of narrowing an enterprise Java bean (EJB) object reference to a home implementation class name |

| US8250226B2 (en) * | 2005-07-21 | 2012-08-21 | Ca, Inc. | Generating one or more clients for generating one or more synthetic transactions with one or more web service operations |

| DE602006002885D1 (de) * | 2006-07-24 | 2008-11-06 | Alcatel Lucent | Verfahren, Server und Client zur Bereitstellung von Diensten in einem Computernetzwerk |

| US7912047B2 (en) * | 2006-12-22 | 2011-03-22 | International Business Machines Corporation | Method and program for classifying fragmented messages |

| KR100918114B1 (ko) * | 2007-10-17 | 2009-09-22 | 한국전자통신연구원 | 이동단말기의 프레임워크 장치 및 컴포넌트의 상호 운용성보장 방법 |

| JP5227605B2 (ja) * | 2008-02-15 | 2013-07-03 | アズビル株式会社 | ポータルサーバシステムおよびポータルサーバシステムにおけるサーバアクセス方法 |

| US20100111836A1 (en) * | 2008-10-31 | 2010-05-06 | Searete Llc, A Limited Liability Corporation Of The State Of Delaware | Compositions and methods for therapeutic delivery with frozen particles |

| US8893156B2 (en) * | 2009-03-24 | 2014-11-18 | Microsoft Corporation | Monitoring of distributed applications |

| US9804899B2 (en) * | 2009-07-31 | 2017-10-31 | Ixia | Communications using the common object request broker architecture (CORBA) |

| CN101655789B (zh) * | 2009-09-22 | 2012-10-24 | 用友软件股份有限公司 | 一种实现应用组件热插拔的方法和装置 |

| CN102043922A (zh) * | 2009-10-13 | 2011-05-04 | 中兴通讯股份有限公司 | 一种提高corba接口安全性的方法及装置 |

| US9170800B2 (en) * | 2012-10-16 | 2015-10-27 | Citrix Systems, Inc. | Application wrapping for application management framework |

| US9450820B2 (en) * | 2014-02-26 | 2016-09-20 | International Business Machines Corporation | Dynamic extensible application server management |

| US9876822B2 (en) | 2014-11-28 | 2018-01-23 | International Business Machines Corporation | Administration of a context-based cloud security assurance system |

| US9762616B2 (en) | 2015-08-08 | 2017-09-12 | International Business Machines Corporation | Application-based security rights in cloud environments |

| US10348730B2 (en) | 2015-12-28 | 2019-07-09 | International Business Machines Corporation | Reducing complexities of authentication and authorization for enterprise web-based social applications |

| KR20180060807A (ko) | 2016-11-29 | 2018-06-07 | 충남대학교산학협력단 | 티어 기반 분산 저장 장치 및 방법 |

| US10819731B2 (en) | 2018-02-06 | 2020-10-27 | Bank Of America Corporation | Exception remediation logic rolling platform |

| US11265340B2 (en) | 2018-02-06 | 2022-03-01 | Bank Of America Corporation | Exception remediation acceptable use logic platform |

| US10862915B2 (en) | 2018-02-06 | 2020-12-08 | Bank Of America Corporation | Exception remediation logic routing and suppression platform |

| US11089042B2 (en) | 2018-02-06 | 2021-08-10 | Bank Of America Corporation | Vulnerability consequence triggering system for application freeze and removal |

| US10812502B2 (en) | 2018-02-06 | 2020-10-20 | Bank Of America Corporation | Network device owner identification and communication triggering system |

| CN110413327B (zh) * | 2019-07-16 | 2022-07-19 | 创新先进技术有限公司 | 一种基于硬件抽象层的硬件驱动方法和装置 |

| CN110471742B (zh) * | 2019-08-15 | 2022-03-29 | 中国银行股份有限公司 | 分布式环境下的Java对象监控管理系统及方法 |

Citations (3)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2000003348A (ja) * | 1998-04-01 | 2000-01-07 | Hewlett Packard Co <Hp> | 遠隔的にコマンドを実行する装置 |

| JP2002215486A (ja) * | 2000-08-31 | 2002-08-02 | Schneider Autom | Wsdlに基づいたコントローラ装置用通信システム |

| JP2002528815A (ja) * | 1998-10-28 | 2002-09-03 | クロスロジックス インコーポレイテッド | 分散コンピュータネットワーク内でのセキュリティの維持 |

Family Cites Families (29)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US5802291A (en) * | 1995-03-30 | 1998-09-01 | Sun Microsystems, Inc. | System and method to control and administer distributed object servers using first class distributed objects |

| JP2000503154A (ja) * | 1996-01-11 | 2000-03-14 | エムアールジェイ インコーポレイテッド | デジタル所有権のアクセスと分配を制御するためのシステム |

| US6226746B1 (en) * | 1998-03-20 | 2001-05-01 | Sun Microsystems, Inc. | Stack-based system and method to combine security requirements of methods |

| US5881230A (en) * | 1996-06-24 | 1999-03-09 | Microsoft Corporation | Method and system for remote automation of object oriented applications |

| US6044409A (en) * | 1996-06-26 | 2000-03-28 | Sun Microsystems, Inc. | Framework for marshaling and unmarshaling argument object references |

| DE59604239D1 (de) * | 1996-08-20 | 2000-02-24 | Alcatel Sa | Verfahren zur Unterstützung des Erzeugens eines Objektes |

| EP0825524B1 (de) * | 1996-08-20 | 2000-01-19 | Alcatel | Verfahren zur Verwaltung der Benennung von Objekten |

| US5908469A (en) | 1997-02-14 | 1999-06-01 | International Business Machines Corporation | Generic user authentication for network computers |

| US6687761B1 (en) * | 1997-02-20 | 2004-02-03 | Invensys Systems, Inc. | Process control methods and apparatus with distributed object management |

| KR19990040321A (ko) * | 1997-11-17 | 1999-06-05 | 정선종 | 다수의 보안 영역을 갖는 분산 시스템 환경에서 사용자접근 제어 방법 및 이를 위한 서버의 구조 |

| GB9725742D0 (en) * | 1997-12-04 | 1998-02-04 | Hewlett Packard Co | Object gateway |

| US6438616B1 (en) * | 1997-12-18 | 2002-08-20 | Sun Microsystems, Inc. | Method and apparatus for fast, local corba object references |

| US6219787B1 (en) | 1997-12-22 | 2001-04-17 | Texas Instruments Incorporated | Method and apparatus for extending security model to native code |

| US6321334B1 (en) * | 1998-07-15 | 2001-11-20 | Microsoft Corporation | Administering permissions associated with a security zone in a computer system security model |

| US6330677B1 (en) * | 1998-10-27 | 2001-12-11 | Sprint Communications Company, L. P. | Object-based security system |

| US6549908B1 (en) | 1998-11-18 | 2003-04-15 | Siebel Systems, Inc. | Methods and apparatus for interpreting user selections in the context of a relation distributed as a set of orthogonalized sub-relations |

| US6487665B1 (en) * | 1998-11-30 | 2002-11-26 | Microsoft Corporation | Object security boundaries |

| US6298478B1 (en) | 1998-12-31 | 2001-10-02 | International Business Machines Corporation | Technique for managing enterprise JavaBeans (™) which are the target of multiple concurrent and/or nested transactions |

| WO2000045256A1 (en) * | 1999-01-29 | 2000-08-03 | Iona Technologies, Inc. | Method and system for dynamic configuration of interceptors in a client-server environment |

| US6422460B1 (en) * | 1999-01-29 | 2002-07-23 | Verisign, Inc. | Authorization system using an authorizing device |

| US6453320B1 (en) * | 1999-02-01 | 2002-09-17 | Iona Technologies, Inc. | Method and system for providing object references in a distributed object environment supporting object migration |

| GB2350971A (en) * | 1999-06-07 | 2000-12-13 | Nokia Mobile Phones Ltd | Security Architecture |

| JP2001056810A (ja) * | 1999-06-07 | 2001-02-27 | Kawasaki Steel Systems R & D Corp | データベースアクセスシステム |

| US6922685B2 (en) * | 2000-05-22 | 2005-07-26 | Mci, Inc. | Method and system for managing partitioned data resources |

| KR100343069B1 (ko) | 2000-08-26 | 2002-07-05 | 박태규 | 다중 등급 보안 방식에 의한 강제적 객체접근 제어 방법및 이를 프로그램화하여 수록한 컴퓨터로 읽을 수 있는기록매체 |

| US6442460B1 (en) * | 2000-09-05 | 2002-08-27 | Hunter Engineering Company | Method and apparatus for networked wheel alignment communications and services |

| US6873067B2 (en) * | 2000-09-29 | 2005-03-29 | Matsushita Electric Works, Ltd. | Linear oscillator |

| US6968553B1 (en) * | 2001-03-01 | 2005-11-22 | Alcatel | Element manager common gateway architecture system and method |

| US6795791B2 (en) * | 2001-06-22 | 2004-09-21 | Bea Systems, Inc. | System and method for testing time-varying signals |

-

2002

- 2002-09-19 US US10/246,909 patent/US7448066B2/en active Active

-

2003

- 2003-07-21 TW TW092119802A patent/TWI273811B/zh not_active IP Right Cessation

- 2003-09-19 KR KR1020057002717A patent/KR100834347B1/ko active IP Right Grant

- 2003-09-19 WO PCT/GB2003/004063 patent/WO2004027612A2/en active Application Filing

- 2003-09-19 JP JP2004537309A patent/JP4636366B2/ja not_active Expired - Lifetime

- 2003-09-19 AU AU2003269163A patent/AU2003269163A1/en not_active Abandoned

- 2003-09-19 DE DE60329002T patent/DE60329002D1/de not_active Expired - Lifetime

- 2003-09-19 AT AT03750943T patent/ATE441150T1/de not_active IP Right Cessation

- 2003-09-19 CN CNB038222574A patent/CN100336021C/zh not_active Expired - Lifetime

- 2003-09-19 EP EP03750943A patent/EP1540474B1/en not_active Expired - Lifetime

-

2008

- 2008-05-20 US US12/123,693 patent/US7810132B2/en not_active Expired - Fee Related

Patent Citations (3)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2000003348A (ja) * | 1998-04-01 | 2000-01-07 | Hewlett Packard Co <Hp> | 遠隔的にコマンドを実行する装置 |

| JP2002528815A (ja) * | 1998-10-28 | 2002-09-03 | クロスロジックス インコーポレイテッド | 分散コンピュータネットワーク内でのセキュリティの維持 |

| JP2002215486A (ja) * | 2000-08-31 | 2002-08-02 | Schneider Autom | Wsdlに基づいたコントローラ装置用通信システム |

Also Published As

| Publication number | Publication date |

|---|---|

| ATE441150T1 (de) | 2009-09-15 |

| US7810132B2 (en) | 2010-10-05 |

| WO2004027612A2 (en) | 2004-04-01 |

| WO2004027612A3 (en) | 2004-07-29 |

| CN1820254A (zh) | 2006-08-16 |

| KR20050060068A (ko) | 2005-06-21 |

| EP1540474A2 (en) | 2005-06-15 |

| EP1540474B1 (en) | 2009-08-26 |

| TWI273811B (en) | 2007-02-11 |

| TW200405710A (en) | 2004-04-01 |

| US7448066B2 (en) | 2008-11-04 |

| KR100834347B1 (ko) | 2008-06-02 |

| CN100336021C (zh) | 2007-09-05 |

| US20080222697A1 (en) | 2008-09-11 |

| JP2006517690A (ja) | 2006-07-27 |

| AU2003269163A1 (en) | 2004-04-08 |

| DE60329002D1 (de) | 2009-10-08 |

| US20040059940A1 (en) | 2004-03-25 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP4636366B2 (ja) | 分散コンピューティング・ドメインのためのアプリケーション・サーバのオブジェクト・レベル・セキュリティ | |

| US7870188B2 (en) | Systems and methods for exposing web services | |

| AU750435B2 (en) | Method and apparatus for implementing an extensible authentication mechanism in a web application server | |

| US7478246B2 (en) | Method for providing a scalable trusted platform module in a hypervisor environment | |

| US7117504B2 (en) | Application program interface that enables communication for a network software platform | |

| US7530081B2 (en) | System for creating a dynamic OGSI service proxy framework using runtime introspection of an OGSI service | |

| US20130124695A1 (en) | Mobility Device Method | |

| US20040143625A1 (en) | Component proxy with interception logic in remote component container | |

| US20050050184A1 (en) | Method, system, and storage medium for providing life-cycle management of grid services | |

| US20080301443A1 (en) | Mobility device platform | |

| US20080082679A1 (en) | Method and system for management protocol-based data streaming | |

| JP2005505831A (ja) | Javaサーブレットを非同期メッセージと統合するための方法 | |

| US11327816B2 (en) | Monitoring components in a service framework | |

| US7076476B2 (en) | Method and system for integrated service administration via a directory service | |

| US11392359B2 (en) | Non specification supported application deployment descriptors and web application deployment descriptors | |

| US7703144B2 (en) | Method, apparatus, and program to post process applications encrypting sensitive objects that are logged | |

| US20070078855A1 (en) | Method and apparatus for session management in an enterprise java bean session bean | |

| Michael et al. | GridSphere’s grid portlets | |

| US7406457B2 (en) | Dynamic sample data switch | |

| US20060085372A1 (en) | Copy template/read only data in application tables | |

| Novotny et al. | GridLab Portal Design | |

| US8214499B2 (en) | System and method for enabling software applications as a service in a non-intrusive manner | |

| Duett et al. | EZHPC: easy access to high performance computing |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20060711 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20070525 |

|

| RD03 | Notification of appointment of power of attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7423 Effective date: 20090206 |

|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20090907 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20091013 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20100106 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20100309 |

|

| A601 | Written request for extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A601 Effective date: 20100601 |

|

| A602 | Written permission of extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A602 Effective date: 20100608 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A821 Effective date: 20100617 |

|

| RD12 | Notification of acceptance of power of sub attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7432 Effective date: 20100617 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A821 Effective date: 20100617 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A821 Effective date: 20100806 |

|

| A601 | Written request for extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A601 Effective date: 20100806 |

|

| A602 | Written permission of extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A602 Effective date: 20100819 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A821 Effective date: 20100908 Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20100908 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20101108 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A821 Effective date: 20101108 |

|

| RD14 | Notification of resignation of power of sub attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7434 Effective date: 20101108 |

|

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20101111 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20131203 Year of fee payment: 3 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 4636366 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| EXPY | Cancellation because of completion of term |