JP4474845B2 - Crl発行通知機能付き認証基盤システム - Google Patents

Crl発行通知機能付き認証基盤システム Download PDFInfo

- Publication number

- JP4474845B2 JP4474845B2 JP2003128549A JP2003128549A JP4474845B2 JP 4474845 B2 JP4474845 B2 JP 4474845B2 JP 2003128549 A JP2003128549 A JP 2003128549A JP 2003128549 A JP2003128549 A JP 2003128549A JP 4474845 B2 JP4474845 B2 JP 4474845B2

- Authority

- JP

- Japan

- Prior art keywords

- crl

- certificate

- verification server

- issuance notification

- notification

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Expired - Fee Related

Links

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/006—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols involving public key infrastructure [PKI] trust models

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3263—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials involving certificates, e.g. public key certificate [PKC] or attribute certificate [AC]; Public key infrastructure [PKI] arrangements

- H04L9/3268—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials involving certificates, e.g. public key certificate [PKC] or attribute certificate [AC]; Public key infrastructure [PKI] arrangements using certificate validation, registration, distribution or revocation, e.g. certificate revocation list [CRL]

Description

【発明の属する技術分野】

本発明は、公開鍵証明書の失効リストを発行する認証局と、公開鍵証明書の有効性を検証する証明書検証サーバと、上記証明書検証サーバを利用するクライアントと、からなる認証基盤システムに関する。

【0002】

【従来の技術】

政府認証基盤(以下、GPKI、と記述する)をはじめとして、電子文書の作成者を明らかにし、かつ、当該電子文書が改ざんされていないことを保証するために、公開鍵認証基盤(Public Key Infrastructure、以下、PKI、と記述する)を利用したシステムが普及してきている(例えば、非特許文献1参照)。PKIを利用したシステムでは、電子文書に対して、電子署名を行う者(以下、署名者、と記述する)のみが保有する、秘密鍵(Private key)と呼ばれる鍵によって電子署名が施される。電子署名が施された電子文書を受信した場合には、上記電子署名を検証することで、電子文書の作成者と、当該電子文書が改ざんされていないことと、を確認する。

【0003】

高い信頼が要求される用途では、電子署名の検証を行うためには、上記署名者の公開鍵証明書(以下、証明書、と記述する)に含まれている、公開鍵と呼ばれる鍵によって、当該電子署名を検証するだけではなく、上記署名者の証明書が電子署名を検証する者(以下、検証者、と記述する)にとって有効な証明書であるか否か、を確認する必要がある。上記署名者の証明書が上記検証者にとって有効であるか否か、を検証するには、(1)認証パスの構築と、(2)認証パスの検証と、という、処理が必要である。

【0004】

認証パスとは、上記検証者から上記署名者までの信頼の連鎖であり、証明書のチェーンとして表現される。特に、認証局同士がお互いに証明書を発行しあうような場合には、相互認証証明書という、特殊な証明書を発行する。認証局11から認証局19までの9個の認証局が図2に示したような相互認証の関係を持っている場合には、認証局12が発行した証明書を持つ検証者から認証局11が発行した証明書を持つ署名者までの認証パスは、一番目が相互認証証明書918、二番目が相互認証証明書968、三番目が相互認証証明書946、四番目が相互認証証明書924、最後が検証者の証明書、という順序の証明書チェーンとなる。このようにして構築された検証パスを検証する方法については、上記非特許文献1に詳細に記述されている。

【0005】

また、上記GPKIの仕様書には、証明書の有効性を検証するモデルとして、エンドエンティティモデルと、証明書検証サーバモデルが記載されている。(例えば、非特許文献2参照。)上記証明書検証サーバモデルは、証明書の有効性を検証するために、クライアントに代わってオンラインで証明書の有効性を確認する機能を提供する、証明書検証サーバを利用する。

【0006】

上記証明書検証サーバモデルは、上記エンドエンティティモデルに比べて、次のような利点がある。まず、上記証明書検証サーバモデルでは、上記認証パスを構築する認証パス構築機能をクライアントに実装する必要がないため、クライアントの署名検証プログラムを小さくすることができる。また、クライアントは上記証明書検証サーバの判定結果を信頼するため、上記証明書検証サーバの設定を変更するだけで、システム構成の変化に柔軟に対応できる。上記非特許文献2によれば、証明書が失効されているか否かを判定するには、上記認証局が発行する証明書失効リスト(Certificate Revocation List、以下、CRL、と記述する)やOCSPレスポンダが利用される。

【0007】

検証を行う毎に上記認証局から上記CRLを取得するのは効率が悪いため、特許文献1では、上記証明書検証サーバが上記証明書や上記CRLや上記検証パスをキャッシュすることにより証明書の有効性判定処理を高速化する方式が開示されている。

【0008】

ところで、電子署名を検証したり、検証パスを構築したりするためには、署名者の証明書を入手することが必要である。署名者の証明書を入手する方法は大きく二つに分類することができる。

【0009】

一つは、署名者からは電子署名付き電子文書が送付されるのみであり、当該署名者の証明書は別途入手する、という方法である。例えば、電子署名付き電子文書とともに、当該電子署名を検証するための証明書が格納されている場所を示すURLを通知する方法などが該当する。この方法では、上記検証者は、上記証明書が格納された場所(以下、証明書リポジトリ、と記述する)などにアクセスし、当該証明書を入手する必要がある。もう一つは、署名者が、電子署名付き電子文書とともに、当該電子署名を検証するために利用する証明書を添付して送付する、という方法である。

【0010】

【特許文献1】

特開2002−72876号公報

【非特許文献1】

ITU、ITU-T Recommendation X.509 “Information technology - Open systems interconnection - The Directory: Public-key and attribute certificate frameworks”、ITU、2000年3月、p.7-53

【非特許文献2】

「政府認証基盤(GPKI) 政府認証基盤相互運用性仕様書」p.18-20,27-29、[online]、平成13年4月25日、基本問題専門部会了承、[2003年3月14日検索]、インターネット<URL:http://www.soumu.go.jp/gyoukan/kanri/010514_2.pdf>

【0011】

【発明が解決しようとする課題】

証明書の有効性判定処理を高速化するために上記CRLをキャッシュすると、上記認証局が上記CRLを緊急に発行した場合に、キャッシュしている上記CRLが最新のものではなくなる。特許文献1にはこの点について言及していない。

【0012】

上記の課題を解決する方法の一つとしては、上記CRLが緊急発行された場合にも有効性検証が正しく行われるために、上記証明書検証サーバが、上記CRLの格納場所(以下、CRLリポジトリと呼ぶ)に定期的にアクセスし、上記CRLが更新されていないかを確認する方法がある。上記方法は、さらに、上記証明書検証サーバ自身がネットワークを介して確認を行う方式と、上記CRLリポジトリにCRL発行確認ソフトウェアを導入して確認を行う方式と、の2種類がある。

【0013】

上記CRLが更新されていないかを定期的に確認する方法を利用して、上記証明書の有効性検証結果の精度を高めるためには、上記確認の間隔をできる限り短くすることが必要である。しかし、上記証明書検証サーバ自身がネットワークを介して確認を行う方式では、上記確認の間隔を短くするとネットワークの負荷が大きくなる、という課題がある。

【0014】

一方、上記CRLリポジトリに確認を行うためのCRL発行確認ソフトウェアを導入する方式の場合には、上記CRLリポジトリの運営者と上記証明書検証サーバの運営者とが異なると、上記CRL発行確認ソフトウェアのインストールが許可されず、上記確認が行えない場合がある、という課題がある。

【0015】

また、複数の上記証明書検証サーバが存在する環境では、すべての上記証明書検証サーバが上記CRLリポジトリに導入された上記CRL発行確認ソフトウェアを利用しなければ、すべての上記証明書検証サーバが同じ精度で証明書有効性検証を行うことができないため、稼動している上記証明書検証サーバの数を増減させたい場合には、上記CRL発行確認ソフトウェアの設定を変更する必要があるが、上記CRLリポジトリの運営者と上記証明書検証サーバの運営者とが異なると、上記証明書検証サーバの数を柔軟に変更することが困難である、という課題がある。

【0016】

さらに、上記検証パスをキャッシュしているとしても、上記認証局によって古い相互認証証明書が破棄され、新しい相互認証証明書が発行されていた場合には、新しい相互認証証明書を含む検証パスを構築する必要がある。

【0017】

また、複数の上記証明書検証サーバが存在する環境では、複数の上記証明書検証サーバが、同じ上記証明書の有効性を検証した場合でも、各々の上記証明書検証サーバが上記認証パスの構築や、上記CRLの取得などを行うため、特定の上記CRLリポジトリや上記証明書リポジトリにアクセスが集中したり、ネットワークの負荷が大きくなったりする可能性がある。特許文献1にはこれらについて言及していない。

【0018】

また、上記証明書を別途入手する方法では、上記クライアントは、上記証明書検証サーバに上記証明書の有効性検証を依頼するため、まず、上記証明書リポジトリにアクセスして上記証明書を取得しなければならない、という課題がある。

【0019】

従って、上記各課題を解決する新たな手法が求められている。

【0020】

【課題を解決するための手段】

本発明は、上記証明書を発行する証明書発行手段と、上記CRLを発行するCRL発行手段と、を備えた認証局と、上記認証局が発行した上記証明書を格納する証明書格納手段を備えた証明書リポジトリと、上記認証局が発行した上記CRLを格納するCRL格納手段を備えたCRLリポジトリと、上記証明書の有効性を検証する証明書有効性検証手段と、上記CRLリポジトリから取得した上記CRLをキャッシュするCRLキャッシュ手段と、上記証明書有効性検証手段が上記証明書の有効性を検証するために構築した検証パスをキャッシュする検証パスキャッシュ手段と、を備えた証明書検証サーバと、電子署名を検証する電子署名検証手段と、上記証明書検証サーバに上記証明書の有効性検証を依頼する証明書有効性検証依頼手段と、を備えたクライアントと、から構成される、認証基盤システムにおいて、上記認証局に、上記CRLを発行すると同時に、上記証明書検証サーバに「上記CRLが発行された」旨を通知する、CRL発行通知を送信する、CRL発行通知送信手段、を設け、上記証明書検証サーバに、上記認証局から上記CRL発行通知を受信する、CRL発行通知受信手段、を設けたことを特徴とする。

【0021】

また、本発明は、上記証明書検証サーバの上記CRLキャッシュ手段は、上記CRL発行通知受信手段によって、上記CRL発行通知を受信した場合に、上記認証局が新たに発行した上記CRLを上記CRLリポジトリから取得するものであること、を特徴とする。

【0022】

さらに、本発明は、上記証明書検証サーバに、上記CRLが新たに発行されたことを発見した場合に、予め登録された、他の証明書検証サーバに対して、「CRLが発行された」旨を通知する、CRL発行通知送信手段、を設けたことを特徴とする。

【0023】

また、本発明は、上記認証局に、上記証明書発行手段によって上記証明書が発行された場合に、上記証明書検証サーバに「証明書が発行された」旨を通知する証明書発行通知を送信する、証明書発行通知送信手段を設け、前記証明書検証サーバに、上記証明書発行通知を受信する、証明書発行通知受信手段を設け、上記証明書有効性検証手段は、上記証明書発行通知受信手段が上記証明書発行通知を受信した場合に、新たに発行された上記証明書を含むような、上記検証パスを作成するものであって、上記検証パスキャッシュ手段は当該検証パスをキャッシュするものであること、を特徴とする。

【0024】

さらに、本発明は、上記証明書検証サーバに、上記検証パスを構築した場合に、予め登録された、他の証明書検証サーバに当該検証パスを送信する、検証パス送信手段を設け、上記検証パスキャッシュ手段は、他の証明書検証サーバから上記検証パスを受信した場合に、当該検証パスをキャッシュするものであること、を特徴とする。

【0025】

さらに、本発明は、上記クライアントは、上記電子署名を検証するために必要な、上記証明書の取得を、上記証明書検証サーバに依頼する、証明書取得依頼手段、を設け、上記証明書検証サーバに、上記クライアントから取得を要求された上記証明書を上記証明書リポジトリから取得し、かつ、上記証明書検証手段によって、当該証明書が有効であると判定された場合に、上記クライアントに当該証明書を送信する、証明書取得手段、を設けたことを特徴とする。

【0026】

さらに、本発明は、「上記CRL発行通知の送信を依頼する」旨のメッセージを作成する手段を上記証明書検証サーバに設け、上記CRL発行通知依頼メッセージを受信する手段を上記認証局に設け、さらに、上記認証局の上記CRL発行通知送信手段は、当該認証局に対して上記CRL発行通知依頼メッセージを送信してきた証明書検証サーバに対して、上記CRL発行通知を送信することを特徴とする。

【0027】

また、本発明は、上記CRLリポジトリに新たなCRLが格納されたことを発見した場合に、「CRLが発行された」旨のCRL発行通知を送信するCRL発行通知送信手段と、「上記CRL発行通知の送信を依頼する」旨のCRL発行通知依頼メッセージを受信するCRL発行通知依頼受信手段とを、上記CRLリポジトリに備えたことを特徴とする。

【0028】

また、本発明のCRL発行確認ソフトウェアは、CRLの発行を監視し、新たなCRLの発行された場合に、CRL発行通知を送信する手段を実現するものであり、CRL発行通知依頼メッセージを受信する手段を実現し、上記CRL発行通知送信手段は、上記CRL発行通知を受信した上記CRL発行通知依頼メッセージの送信元に送信することを特徴とする。

【0029】

さらに、本発明の上記証明書検証サーバは、前記CRL発行通知依頼作成手段によって作成されたCRL発行通知依頼メッセージを受信する手段を設けたことを特徴とする。

【0030】

【発明の実施の形態】

以下、図面を用いて本発明の実施の形態について説明する。なお、これによって本発明が限定されるものではない。

【0031】

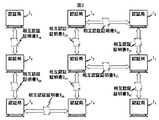

図1は、本発明の実施例である電子署名付き電子文書交換システムの一構成を示した図である。認証局11から認証局19までの9個の認証局(以下、まとめて、認証局1、と記述する)と、証明書リポジトリ2と、CRLリポジトリ3と、証明書検証サーバ41から証明書検証サーバ4nまでのn個の証明書検証サーバ(以下、まとめて、証明書検証サーバ4、と記述する)と、上記証明書検証サーバ4に証明書の有効性の検証を依頼する、クライアント端末51からクライアント端末5mまでのm個のクライアント端末(以下、まとめて、クライアント端末5、と記述する)と、がネットワーク0を介して接続されている。

【0032】

上記認証局1は、上記クライアント端末5に証明書509を発行し、かつ、当該証明書509のコピーを上記証明書リポジトリ2に格納する証明書発行機能101と、失効した上記証明書509のリストであるCRL7を発行し、かつ、当該CRL7を上記CRLリポジトリに格納するCRL発行機能102と、上記CRL7が発行されたことを通知するCRL発行通知8を、上記証明書検証サーバ4に対して送信する、CRL発行通知機能103と、「上記CRL発行通知8の送信を依頼する」旨の、CRL発行通知依頼メッセージ10を受信するCRL発行通知依頼受信機能105と、を備えている。

【0033】

また、認証局11から認証局19までの、上記認証局1は、相互認証証明書9を発行しあい、図2に示したような、相互認証の関係がある。

【0034】

上記証明書リポジトリ2は、上記証明書509を保持する、証明書DB201と、上記認証局1から上記証明書509を受信し、かつ、当該証明書509を上記証明書DB201に格納し、さらには、指定された上記証明書509を上記証明書DB201から検索して返信する、証明書DB管理機能202と、を備えている。

【0035】

上記CRLリポジトリ3は、上記CRL7を保持する、CRLDB301と、上記認証局1から上記CRL7を受信し、かつ、当該CRLを上記CRLDB301に格納し、さらには、指定された上記CRL7を上記CRLDB301から検索して返信する、証明書DB管理機能302と、を備えている。

【0036】

上記証明書検証サーバ4は、

上記CRL7をキャッシュしたCRLキャッシュ401と、

上記証明書509の有効性を検証するために使用する、検証パスをキャッシュした検証パスキャッシュ402と、

上記クライアント端末5からの要求を受けて、証明書の有効性を検証する証明書検証機能403と、

上記クライアント端末5からの要求を受けて、上記証明書リポジトリ2から上記証明書509を取得し、かつ、当該証明書509の有効性を上記証明書検証機能403によって検証し、さらには、当該証明書509が有効であった場合に上記クライアント端末5に返信する、証明書取得機能404と、

上記CRLリポジトリ3から上記CRL7を取得し、かつ、当該CRL7を上記CRLキャッシュ401に格納する、CRL管理機能405と、

上記認証局1から上記CRL発行通知8を受信し、かつ、上記認証局1から上記CRL発行通知8を受け取った場合に、予め登録された、あるいは、上記CRL発行通知依頼メッセージ10を送信することにより当該CRL発行通知8の転送を依頼してきた、他の証明書検証サーバ4に当該CRL発行通知8を転送する、CRL発行通知管理機能406と、

上記証明書検証機能403が作成した上記検証パスを上記検証パスキャッシュ402にキャッシュし、かつ、当該検証パスを予め登録された他の証明書検証サーバ4に対して送信し、さらには、他の証明書検証サーバ4から受信した上記検証パスを上記検証パスキャッシュ402にキャッシュする、検証パス管理機能407と、

上記認証局1に対して上記CRL発行通知8の送信を依頼する、CRL発行通知依頼メッセージ10を作成する、CRL発行通知依頼作成機能410と、

他の証明書検証サーバ4から上記CRL発行通知依頼メッセージ10を受信する、CRL発行通知依頼受信機能411と、を備えている。

【0037】

上記クライアント端末5は、

他のクライアント端末5と電子文書6を交換する、電子文書交換機能501と、

上記電子文書6に電子署名を行い、かつ、他のクライアント端末5から受信した上記電子文書6に行われた電子署名を検証する、電子署名機能502と、

上記証明書検証サーバ4に上記証明書509の有効性の検証を要求し、かつ、上記証明書検証サーバ4から上記証明書509の有効性検証の結果を受信する、証明書検証要求機能503と、

上記電子文書6に上記証明書509ではなく、上記証明書509の格納場所を示したURLが添付されていた場合に、当該URLに格納されている上記証明書509を取得するために上記証明書検証サーバ4に当該証明書識別情報を送信し、かつ、上記証明書検証サーバ4から当該証明書509を受信する、証明書取得依頼機能506と、

上記電子署名作成機能502が利用する、秘密鍵508と、

上記認証局1が発行した、上記証明書509と、を備えている。

【0038】

なお、上記クライアント端末51の上記証明書5091は上記認証局11から発行されており、上記クライアント端末52の上記証明書5092は上記認証局12から発行されている。

【0039】

また、本実施例では、上記証明書検証要求機能503と、上記証明書取得依頼機能506と、が利用する上記証明書検証サーバ4は、上記証明書検証サーバ41から上記証明書検証サーバ4nまでの上記証明書検証サーバ4のうち、予め定められた、特定の上記証明書検証サーバ4を利用する。

【0040】

例えば、クライアント端末52は上記証明書検証サーバ41を利用する。

【0041】

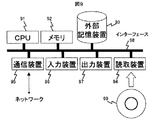

なお、図1に示す認証局1、証明書リポジトリ2、CRLリポジトリ3、証明書検証サーバ4、クライアント端末5、の各装置は、例えば、図9に示すような、CPU91と、メモリ92と、ハードディスク等の外部記憶装置93と、CD-ROM等の可搬性を有する記憶媒体99から情報を読み取る読取装置94と、ネットワークを介して他装置と通信を行うための通信装置95と、キーボードやマウス等の入力装置96と、モニタやプリンタ等の出力装置97と、これらの各装置間のデータ送受を行うインターフェース98とを備えた、一般的な電子計算機において、CPU91がメモリ92上にロードされた所定のプログラムを実行することにより、実現できる。

【0042】

すなわち、証明書発行機能101、CRL発行機能102、CRL発行通知機能103、CRL発行通知依頼受信機能105、証明書DB管理機能202、CRLDB管理機能302、証明書検証機能403、証明書取得機能404、CRL管理機能405、CRL発行通知管理機能406、検証パス管理機能407、CRL発行通知依頼作成機能410、CRL発行通知依頼受信機能411、電子文書交換機能501、電子署名機能502、証明書検証要求機能503、証明書取得依頼機能504、はCPU91が所定のプログラムを実行することによるプロセスとして実現できる。また、証明書DB201、CRLDB301、CRLキャッシュ401、検証パスキャッシュ402、は、CPU91がメモリ92や外部記憶装置63を利用することにより実現できる。

【0043】

このような電子計算機上に、上記各装置を実現するための所定のプログラムは、読取装置94を介して電子計算機が利用可能な記憶媒体99から導入されてもよいし、あるいは、通信装置96を介してネットワークまたはネットワークを伝搬する搬送波といった、電子計算機が利用可能な通信媒体を介して他のサーバから導入されてもよい。

【0044】

導入に際しては、一旦、外部記憶装置93に格納された後、そこからメモリ92上にロードされてCPU91に実行されてもよいし、あるいは、外部記憶装置93に格納されることなく、直接メモリ92上にロードされて、CPU91に実行されてもよい。

【0045】

次に、図1の電子署名利用システムの動作について、上記証明書検証サーバ4が上記認証局1に対して上記CRL発行通知8の送信を依頼する場合の動作について、図面を用いて説明する。

【0046】

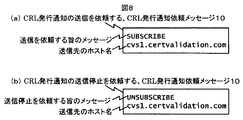

図7は、図1の電子署名利用システムにおいて、上記証明書検証サーバ4が上記認証局1に対して上記CRL発行通知8の送信を依頼する場合の、上記証明書検証サーバ4と、上記認証局1と、の動作を示す。

【0047】

上記証明書検証サーバ4において、上記CRL発行通知依頼作成機能410が、上記CRL発行通知依頼メッセージ10を作成し(ステップ7101)、上記認証局1に送信する(ステップ7102)。

【0048】

図8(a)に例示する、CRL発行通知依頼メッセージ10は、「上記CRL発行通知8の送信を依頼する」旨のメッセージと、上記CRL発行通知8の送信先となるネットワーク0上のアドレスであるホスト名と、から構成されている。

【0049】

上記認証局1では、上記CRL発行通知依頼受信機能105が、上記CRL発行通知依頼メッセージ10を受信する(ステップ7201)と、当該CRL発行通知依頼メッセージ10を送信してきた、上記証明書検証サーバ4のホスト名をCRL発行通知送信先リスト104に追加する(ステップ7202)。

【0050】

上記証明書検証サーバ41から上記証明書検証サーバ42への上記CRL発行通知8の転送を依頼する場合には、まず、上記証明書検証サーバ41の上記CRL発行通知依頼作成機能410が上記CRL発行通知依頼メッセージ10を作成し、上記証明書検証サーバ42に送信する。

【0051】

上記証明書検証サーバ42のCRL発行通知依頼受信機能411は、当該CRL発行通知依頼メッセージ10を受信し、送信元である上記証明書検証サーバ4のホスト名をCRL発行通知転送先リスト408に追加する。

【0052】

上記証明書検証サーバ4が上記認証局1に対して上記CRL発行通知8の送信停止を依頼する場合には、図8(b)に例示するような、CRL発行通知依頼メッセージ10を、上記認証局1に送信する。

【0053】

図8(b)のCRL発行通知依頼メッセージ10は、「上記CRL発行通知8の送信停止を依頼する」旨のメッセージと、上記CRL発行通知8の送信先のホスト名と、から構成されている。

【0054】

上記認証局1は、図8(b)のCRL発行通知依頼メッセージ10を受信したら、記載されている上記証明書検証サーバ4のホスト名をCRL発行通知転送先リスト408から削除する。

【0055】

上記証明書検証サーバ4が、他の証明書検証サーバ4に上記CRL発行通知8の転送を依頼したり、転送停止を依頼したりする場合には、依頼先の証明書検証サーバ4に、上記CRL発行通知依頼メッセージ10を送信する。

【0056】

次に、図1の電子署名利用システムにおいて、上記CRL7が発行された場合の、上記認証局1と、上記CRLリポジトリ3と、上記証明書検証サーバ4と、の動作について、図面を用いて説明する。

【0057】

図3は、図1の電子署名利用システムにおいて、上記CRL7が発行された場合の、上記認証局1と、上記CRLリポジトリ3と、上記証明書検証サーバ4と、の動作を示す図である。

【0058】

まず、上記認証局1の動作について説明する。

【0059】

上記認証局1は、上記CRL発行機能102が上記CRL7を作成する(ステップ3101)と、当該CRL発行機能102が当該CRL7を上記CRLリポジトリ3に送信する(ステップ3102)。

【0060】

次に、上記CRL発行通知機能103が、上記CRL発行通知8を作成し、予め定められた、あるいは、上記CRL発行通知依頼メッセージ10を送信することにより当該CRL発行通知8の送信を依頼してきた、上記証明書検証サーバ4に送信する(ステップ3103)。

【0061】

なお、本実施例では、認証局1は、CRL発行通知送信先リスト104にホスト名が記載されている、上記証明書検証サーバ4に上記CRL発行通知8を送信する。

【0062】

図6の(a)は、上記認証局1が管理しているCRL発行通知送信先リスト104の一例であり、上記証明書検証サーバ41のホスト名と、上記証明書検証サーバ4nのホスト名と、が記載されている。

【0063】

したがって、上記認証局1の上記CRL発行通知機能103は、上記証明書検証サーバ41と、上記証明書検証サーバ4nと、に上記CRL発行通知8を送信する。

【0064】

次に、上記CRLリポジトリ3の動作について説明する。

【0065】

上記CRLリポジトリ3の上記CRLDB管理機能302は、上記認証局1、あるいは、上記証明書検証サーバ4からのアクセスを待ち受け、上記認証局1から上記CRL7を受信する(ステップ3301)と、当該CRL7を上記CRLDB301格納し(ステップ3302)、再び、上記認証局1、あるいは、上記証明書検証サーバ4からのアクセスを待ち受ける。

【0066】

一方、上記証明書検証サーバ4から、上記CRL7を送信するように依頼を受ける(ステップ3303)と、上記CRLDB301から当該CRL7を検索し(ステップ3304)、上記証明書検証サーバ4に当該CRL7を送信して(ステップ3305)、再び、上記認証局1、あるいは、上記証明書検証サーバ4からのアクセスを待ち受ける。

【0067】

次に、上記証明書検証サーバ4の動作について説明する。

【0068】

ここでは、上記認証局1から上記CRL発行通知8を受信する上記証明書検証サーバ41の動作によって、上記証明書検証サーバ4の動作を説明する。

【0069】

まず、上記証明書検証サーバ41では、上記CRL発行通知管理機能406が、上記認証局1、あるいは、他の証明書検証サーバ4、から上記CRL発行通知8を受信する(ステップ3401)と、まず、当該CRL発行通知8を既に受信したかどうかを調べ(ステップ3402)、当該CRL発行通知8を既に受信していた場合には、そのまま処理を終了する。

【0070】

一方、上記CRL発行通知8を初めて受信した場合には、上記CRL管理機能405が、上記CRLリポジトリ3にアクセスし(ステップ3403)、上記CRL7を取得し(ステップ3404)、上記CRLキャッシュ401キャッシュする(ステップ3405)。

【0071】

次に、上記CRL発行通知管理機能406は、予め登録された、あるいは、上記CRL発行通知依頼メッセージ10を送信することにより当該CRL発行通知8の転送を依頼してきた、他の証明書検証サーバ4に、上記CRL発行通知8を転送する(ステップ3406)。

【0072】

上記証明書検証サーバ4は、CRL発行通知転送先リスト408というリストを利用して、上記CRL発行通知6を転送する、上記証明書検証サーバ4を管理している。

【0073】

図6の(b)は、上記証明書検証サーバ41が管理している上記CRL発行通知転送先リスト408の一例であり、上記証明書検証サーバ42のホスト名と、上記証明書検証サーバ43のホスト名と、上記証明書検証サーバ4nのホスト名とが記載されている。

【0074】

したがって、上記CRL発行通知管理機能406は、上記CRL発行通知6を、上記証明書検証サーバ42と、上記証明書検証サーバ43と、上記証明書検証サーバ4nに転送する。

【0075】

なお、本実施例では、上記証明書検証サーバ41から上記証明書検証サーバ4nまでの各々のホスト名は、上記証明書検証サーバ41から上記証明書検証サーバ4nまでの証明書検証サーバ4が各々に保持している、上記CRL発行通知転送先リスト408のいずれかに必ず記載されているようにしている。

【0076】

こうすることにより、どれか一つの上記証明書検証サーバ4が上記認証局1から上記CRL発行通知6を受け取れば、上記証明書検証サーバ41から上記証明書検証サーバ4nまでのすべての証明書検証サーバ4が上記CRL発行通知6を受け取ることができる。

【0077】

また、上記証明書検証サーバ4を新たに追加する場合には、上記証明書検証サーバ41から上記証明書検証サーバ4nまでの証明書検証サーバ4が各々に保持している、上記CRL発行通知転送先リスト408のいずれかに当該証明書検証サーバ4のホスト名を追加すれば、上記CRL発行通知送信先リスト104を変更する必要はなくなる。

【0078】

以上が、上記CRL7が発行された場合の、図1の電子署名利用システムの動作である。

【0079】

次に、図1の電子署名付き電子文書交換システムにおいて、上記クライアント端末51から、上記クライアント端末52に、上記電子文書6を送信する場合の動作について、図面を用いて説明する。

【0080】

なお、本実施例では、上記電子文書6に施された電子署名を検証するための上記証明書509は、上記電子文書6に添付される場合と、上記電子文書6に添付されない場合と、の二つの場合があるが、まずは、上記電子文書6に施された電子署名を検証するための上記証明書509が、上記電子文書6に添付される場合について説明する。

【0081】

図4は、図1の電子署名付き電子文書交換システムにおいて、上記電子文書6に施された電子署名を検証するための上記証明書509が、上記電子文書6に添付される場合に、上記クライアント端末51から、上記クライアント端末52に、上記電子文書6を送信する際の、上記クライアント端末51と、上記クライアント端末52と、上記証明書検証サーバ41と、上記証明書検証サーバ42と、の動作を示した図である。

【0082】

まず、上記クライアント端末51の動作について説明する。

【0083】

上記クライアント端末51は、上記電子文書交換機能501が、上記クライアント端末52に送信する、上記電子文書6を作成する(ステップ4501)と、上記電子署名機能502が、上記秘密鍵5081を使用して、当該電子文書6に電子署名を施す(ステップ4502)。

【0084】

次に、上記電子文書交換機能501は、電子署名が施された、上記電子文書6を、上記証明書5091とともに、上記クライアント端末52に送信する(ステップ4503)。

【0085】

次に、上記クライアント端末52の動作について説明する。

【0086】

上記クライアント端末52は、上記電子文書6を受信する(ステップ4511)と、上記電子文書6とともに送信されてきた上記証明書5091の有効性を検証するため、上記証明書有効性確認機能503が、上記証明書検証サーバ41に当該証明書5091の有効性検証を依頼し(ステップ4512)、上記証明書検証サーバ41から有効性検証の結果を受信する(ステップ4513)。

【0087】

ここで、上記有効性検証の結果が、上記証明書5091は、上記クライアント端末52にとって有効ではない、というものであった場合、処理を終了する。

【0088】

一方、上記有効性検証の結果が、上記証明書5091は、上記クライアント端末52にとって有効である、というものであった場合、上記電子署名機能503は、上記証明書5091から公開鍵を取り出し、上記電子文書6に施されている電子署名を検証する(ステップ4515)。ここで、上記電子署名が正しくないと判定された場合には処理を終了する。

【0089】

一方、上記電子署名が正しいと判定された場合には、上記電子署名6を保存する(ステップ4516)。

【0090】

次に、上記証明書検証サーバ4の動作について説明する。

【0091】

まず、上記証明書検証サーバ41は、上記クライアント端末52から上記証明書5091の有効性検証を依頼される(ステップ4401)と、上記証明書検証機能403が、上記クライアント端末52から上記クライアント端末51までの検証パスが、上記検証パスキャッシュ402に存在しているかを確認する(ステップ4402)。

【0092】

ここで、上記検証パスキャッシュ402に、当該検証パスが存在する場合には、ステップ4404に進む。一方、上記検証パスキャッシュ402に、当該検証パスが存在しなかった場合には、当該検証パスを構築し(ステップ4403)、ステップ4404に進む。

【0093】

ステップ4404では、上記証明書検証403は、上記CRLキャッシュ401から上記CRL7を取り出し、上記検証パスが有効か否かを判定する。次に、判定結果を上記クライアント端末52に送信する(ステップ4405)。

【0094】

ここで、上記検証パスが、ステップ4403で新たに構築されたものでない場合には、処理を終了する。一方、上記検証パスが、ステップ4403で新たに構築されたものであった場合には、検証パス送信先リスト409にホスト名が記載されている、上記証明書検証サーバ4に当該検証パスを送信し(ステップ4407)、処理を終了する。

【0095】

上記検証パス送信先リスト409は、新たに構築した上記検証パスを送信する上記証明書検証サーバ4のホスト名を記載したリストであり、本実施例では、上記CRL発行通知転送先リスト408を上記検証パス送信先リスト409にも利用している。

【0096】

したがって、ステップ4407では、上記検証パスは、上記証明書検証サーバ42と、上記証明書検証サーバ43と、上記証明書検証サーバ4nと、に送信される。

【0097】

なお、本実施例では、上記CRL発行通知転送先リスト408と、上記検証パス送信先リスト409と、に同じリストを使用しているが、本発明はそれに限定されるものではなく、個々に異なるリストを利用しても良い。

【0098】

一方、上記証明書検証サーバ42や、上記証明書検証サーバ43や、上記証明書検証サーバ4nは、上記証明書検証サーバ41から上記検証パスを受信する(ステップ4411)と、上記検証パス管理機能407は当該検証パスが上記検証パスキャッシュ402にキャッシュされているかどうかを確認する(ステップ4412)。

【0099】

ここで、上記検証パスキャッシュ402に上記検証パスがキャッシュされていれば、何もせず、処理を終了する。一方、上記検証パスキャッシュ402に上記検証パスがキャッシュされていなければ、当該検証パスを上記検証パスキャッシュ402にキャッシュし(ステップ4413)、検証パス送信先リスト409にホスト名が記載されている、上記証明書検証サーバ4に当該検証パスを送信し(ステップ4414)、処理を終了する。

【0100】

なお、本実施例では、上記証明書検証サーバ4の上記検証パス管理機能407は、検証パスを送受したり、キャッシュしたりするようにしているが、本発明はそれに限定されるものではなく、上記検証パスを一意に識別できるような検証パス情報を送受したり、キャッシュしたりし、必要なときに当該検証パス情報から対応する検証パスを構成するようにしてもよい。

【0101】

以上が、上記電子文書6に施された電子署名を検証するための上記証明書509が上記電子文書6に添付される場合の、上記クライアント端末51から上記クライアント端末52に上記電子文書6を送信する際の、図1の電子署名付き電子文書交換システムの動作である。

【0102】

次に、上記電子文書6に施された電子署名を検証するための上記証明書509が上記電子文書6に添付されない場合の、上記クライアント端末51から上記クライアント端末52に上記電子文書6を送信する際の、図1の電子署名付き電子文書交換システムの動作について、図面を用いて説明する。

【0103】

図5は、図1の電子署名付き電子文書交換システムにおいて、上記電子文書6に施された電子署名を検証するための上記証明書509が、上記電子文書6に添付されない場合に、上記クライアント端末51から上記クライアント端末52に上記電子文書6を送信する際の、上記クライアント端末51と、上記クライアント端末52と、上記証明書検証サーバ4と、上記証明書リポジトリ2と、の動作を示した図である。

【0104】

まず、上記クライアント端末51の動作について説明する。

【0105】

上記クライアント端末51は、上記電子文書交換機能501が、上記クライアント端末52に送信する、上記電子文書6を作成する(ステップ5501)と、上記電子署名機能502が、上記秘密鍵5081を使用して、当該電子文書6に電子署名を施す(ステップ5502)。

【0106】

次に、上記電子文書交換機能501は、電子署名が施された、上記電子文書6を、上記証明書5091の格納場所を示したURLとともに、上記クライアント端末52に送信する(ステップ5503)。

【0107】

なお、本実施例では、上記電子文書6とともに、上記証明書509の格納場所を示したURLを送信するようにしているが、本発明はこれに限定されるものではなく、上記証明書509に記載されている情報の一部を送信するようにしてもよい。

【0108】

次に、上記クライアント端末52の動作について説明する。

【0109】

上記クライアント端末52は、上記電子文書6を受信する(ステップ5511)と、上記証明書取得依頼機能504が、上記電子文書6とともに送信されてきた上記URLに対応する上記証明書5091を上記証明書検証サーバ41に取得するように依頼し(ステップ5512)、上記証明書検証サーバ41から依頼結果を受信する(ステップ5513)。

【0110】

ここで、上記依頼結果に上記証明書5091が含まれていなかった場合、すなわち、上記URLが示す上記証明書5091が上記クライアント端末52にとって有効なものでない、と上記証明書検証サーバ41が判断した場合には、処理を終了する。一方、上記依頼結果に上記証明書5091が含まれていた場合、上記電子署名機能503は、上記証明書5091から公開鍵を取り出し、上記電子文書6に施されている電子署名を検証する(ステップ5515)。ここで、上記電子署名が正しくないと判定された場合には、処理を終了する。一方、上記電子署名が正しいと判定された場合には、上記電子署名6を保存し(ステップ5516)、処理を終了する。

【0111】

次に、上記証明書検証サーバ4の動作について説明する。

【0112】

上記証明書検証サーバ41の上記証明書取得機能404は、上記クライアント端末52から、上記証明書5091を取得するように依頼を受けると(ステップ5401)、上記クライアント端末52から送信された上記URLを用いて、上記証明書リポジトリ2にアクセスし(ステップ5402)、上記証明書5091を取得する(ステップ5403)。

【0113】

次に、上記証明書検証機能403によって、上記証明書5091が、上記クライアント端末52にとって、有効な証明書であるか否かを判定する(ステップ5404)。

【0114】

ここで、上記証明書検証機能403の動作については、図4のステップ4402からステップ4409までの動作と同じであり、説明を省略する。

【0115】

上記判定によって、上記証明書5091が、上記クライアント端末52にとって、有効な証明書である、と判定された場合、当該証明書5091を含む依頼結果を作成し(ステップ5405)、上記クライアント端末52に送信する(ステップ5407)。一方、上記証明書5091が、上記クライアント端末52にとって、有効な証明書でない、と判定された場合には、「有効でない」旨を示す依頼結果を作成し(ステップ5406)として上記クライアント端末52に送信する(ステップ5407)。

【0116】

次に、上記証明書リポジトリ2の動作について説明する。

【0117】

上記証明書リポジトリ2の上記証明書DB管理機能202は、上記証明書検証サーバ41から、上記証明書5091を送信するように依頼を受ける(ステップ5201)と、上記証明書DB201から当該証明書5091を検索し(ステップ5202)、上記証明書検証サーバ4に当該証明書5091を送信する(ステップ5203)。

【0118】

以上が、上記電子文書6に施された電子署名を検証するための上記証明書509が上記電子文書6に添付されない場合の、上記クライアント端末51から上記クライアント端末52に上記電子文書6を送信する際の、図1の電子署名付き電子文書交換システムの動作である。

【0119】

このように、本実施例の電子署名付き電子文書交換システムでは、上記認証局1が上記CRL7を発行する際に、上記CRL発行通知8を、上記CRL発行通知送信先リスト104にホスト名が記載された、上記証明書検証サーバ4に送信することで、上記CRL7を発行したことを上記証明書検証サーバ4に通知し、かつ、上記CRL発行通知8を受信した上記証明書検証サーバ4は、上記CRLリポジトリ3から上記CRL7を取得して、キャッシュするようにしている。

【0120】

このため、上記認証局1が上記CRL7を緊急に発行したような場合でも、上記証明書検証サーバ4がキャッシュしているCRLは最新のものであるため、上記証明書509の有効性検証結果の精度を保証することができる。

【0121】

また、本実施例の電子署名付き電子文書交換システムでは、上記CRL発行通知8を受信した上記証明書検証サーバ4は、上記CRL発行通知転送先リスト408にホスト名が記載されている、他の証明書検証サーバ4に、当該CRL発行通知8を転送するようにしている。

【0122】

このため、新しく証明書検証サーバ4を追加するような場合でも、上記証明書検証サーバ4の上記CRL発行通知転送先リスト408に、新たな証明書検証サーバ4のホスト名を記載するだけで、上記CRL発行通知8を受信することができるようになり、上記認証局1側の設定を変更する必要はない。

【0123】

また、本実施例の電子署名付き電子文書交換システムでは、上記証明書検証サーバ4が、他の証明書検証サーバ4から上記検証パスを受信した場合に、当該検証パスをキャッシュし、かつ、上記証明書検証サーバ4が新たに検証パスを構築した場合には、上記検証パス送信先リスト409にホスト名が記載されている、他の証明書検証サーバ4に、当該新たな検証パスを送信するようにしている。

【0124】

このため、複数の上記証明書検証サーバ4の間で検証パスを共有することができるため、上記証明書リポジトリ2や上記CRLリポジトリ3へのアクセスが集中したり、ネットワークの負荷が増大することを防ぐことができる。

【0125】

さらに、本実施例の電子署名付き電子文書交換システムでは、上記クライアント端末5が、上記証明書509の格納場所を示したURLを受信した場合に、上記証明書リポジトリ2にアクセスするのではなく、上記証明書検証サーバ4に上記証明書509の取得を依頼し、かつ、上記証明書検証サーバ4は、上記証明書リポジトリ2から取得した上記証明書509が、上記クライアント端末5にとって有効な証明書であった場合にのみ、上記証明書509を上記クライアント端末5に返信するようにしている。

【0126】

このため、上記クライアント端末5には、上記証明書リポジトリ2にアクセスする機能を実装する必要がない。

【0127】

なお、本実施例では、上記CRL発行通知8には、「CRLが発行された旨」の通知のみが記載されているが、本発明はそれに限定されるものではない。

【0128】

例えば、上記CRL発行通知8には、新たに発行された上記CRL7自身が含まれていたり、あるいは、以前に発行されたCRL7と、新たに発行されたCRL7との、差分情報が含まれていたりしてもよい。さらには、新たに失効された証明書509の識別情報の一覧が含まれていてもよい。

【0129】

上記CRL発行通知8に、新たに発行された上記CRL7自身や、以前に発行されたCRL7と新たに発行されたCRL7との差分情報や、新たに失効された証明書509の識別情報の一覧を含めることにより、当該CRL発行通知8を受信した上記証明書検証サーバ4は、上記CRLリポジトリ3にアクセスして新たに発行されたCRL7を取得する処理を省くことができる。

【0130】

また、本実施例では、上記CRL発行通知8の送信や、上記CRL発行通知依頼メッセージ10の受信は、上記認証局1が行うようにしているが、本発明はそれに限定されるものではない。例えば、上記CRL発行通知8の送信や、上記CRL発行通知依頼メッセージ10の受信を上記CRLリポジトリ3が行うようにしてもよい。

【0131】

あるいは、CRLリポジトリ3に、上記CRL7の発行を監視し、新たなCRL7が発行されたことを確認した場合に上記CRL発行通知8を送信する機能を実現するCRL発行確認ソフトウェアを導入し、さらに当該CRL発行確認ソフトウェアは上記CRL発行通知依頼受信機能を実現し、上記CRL発行通知送信機能は、受信した上記CRL発行通知依頼メッセージの送信元に、上記CRL発行通知を送信するようにしてもよい。

【0132】

上記CRL発行確認ソフトウェアを利用することで、上記CRL発行通知送信機能を持たない上記認証局1や上記CRLリポジトリ3をも利用することが可能になる。さらに、上記CRL発行通知依頼受信機能が上記CRL発行通知の送信先を管理すれば、上記CRLリポジトリの運営者と上記証明書検証サーバの運営者とが異なっても上記証明書検証サーバの数を柔軟に変更することができる。

【0133】

本実施例によれば、上記CRL発行通知は上記認証局が上記CRLを発行した時に当該認証局から上記証明書検証サーバに対して行われるだけであるので、一定時間毎に上記CRLが発行されているかどうかを確認する必要がなく、ネットワーク0にかかる負荷が小さくて済む。

【0134】

また、上記CRL発行通知8は上記認証局1によって行われるため、上記CRLリポジトリ3と、上記証明書検証サーバ4の運営者が異なる場合でも、高い精度の証明書有効性検証を行うことができる。

【0135】

さらに、上記証明書検証サーバ4は、上記CRL発行通知依頼メッセージ10を送信することにより上記CRL発行通知8の送信を依頼することができるため、上記CRLリポジトリ3の運営者と上記証明書検証サーバ4の運営者とが異なっても上記証明書検証サーバ4の数を柔軟に変更することができる。

【0136】

さらに、上記証明書検証サーバが新たなCRLが発行されたことを発見した場合、当該証明書検証サーバが他の証明書検証サーバに新たな上記CRLが発行されたことを通知する。

【0137】

送信する上記証明書検証サーバを変更したい場合には、当該証明書検証サーバの設定を変更すればよいため、上記CRLリポジトリの運営者と上記証明書検証サーバの運営者とが異なっても上記証明書検証サーバの数を柔軟に変更することができる。

【0138】

さらに、上記証明書検証サーバが、検証パスを新たに構築した場合、当該検証パスを他の証明書検証サーバにも転送し、検証パスを共有するため、特定の上記CRLリポジトリや上記証明書リポジトリへのアクセスの集中や、ネットワーク負荷を抑えることができる。

【0139】

また、上記証明書を別途入手する方法を利用した場合にも、上記クライアントは、上記証明書リポジトリにアクセスして上記証明書を取得するのではなく、上記証明書検証サーバに、上記証明書を取得し、かつ、当該証明書の有効性を検証するように依頼するため、クライアントに、上記証明書リポジトリにアクセスして上記証明書を取得する機能を実装する必要がない。

【0140】

【発明の効果】

したがって、本発明によれば、上記証明書の有効性検証を高い精度と少ない負荷で確実に行なうことができる。

【図面の簡単な説明】

【図1】本発明の一実施形態が適用された、電子署名付き電子文書交換システムのシステム構成を示す図である。

【図2】図1の電子署名付き電子文書交換システムにおいて、認証局1間の相互認証の関係を示す図である。

【図3】図1の電子署名付き電子文書交換システムにおいて、CRL7が発行された場合の動作を示す図である。

【図4】図1の電子署名付き電子文書交換システムにおいて、証明書509が電子文書とともに送付される場合に、クライアント端末5が電子文書6を送受する際の動作を示す図である。

【図5】図1の電子署名付き電子文書交換システムにおいて、証明書509が電子文書とともには送付されない場合に、クライアント端末5が電子文書6を送受する際の動作を示す図である。

【図6】CRL発行通知送信先リスト104と、CRL発行通知転送先リスト408の一例を示す図である。

【図7】図1の電子署名付き電子文書交換システムにおいて、証明書検証サーバ4が認証局1に対してCRL発行通知8の送信を依頼する場合の動作を示す図である。

【図8】CRL発行通知依頼メッセージ10の一例を示す図である。

【図9】図1に示す認証局1、証明書リポジトリ2、CRLリポジトリ3、証明書検証サーバ4、クライアント端末5の各々のハードウエア構成例を示す図である。

【符号の説明】

0・・・ネットワーク、1、11〜19・・・認証局、2・・・証明書リポジトリ、3・・・CRLリポジトリ、4、41〜4n・・・証明書検証サーバ、5、51〜5m・・・クライアント端末、6・・・電子文書、7・・・CRL、8・・・CRL発行通知、9・・・相互認証証明書、10・・・CRL発行通知依頼メッセージ、91・・・CPU、92・・・メモリ、93・・・外部記憶装置、94・・・読取装置、95・・・通信装置、96・・・入力装置、97・・・出力装置、98・・・インターフェース、99・・・記憶媒体、104・・・CRL発行通知送信先リスト、408・・・CRL発行通知転送先リスト、409・・・検証パス送信先リスト、508、5081〜508m・・・秘密鍵、509、5091〜509m・・・証明書。

Claims (5)

- 証明書を発行する証明書発行手段と、CRLを発行するCRL発行手段とを備えた認証局装置と、

前記認証局装置が発行した前記CRLを格納するCRL格納手段を備えたCRLリポジトリ装置と、

前記証明書の有効性を検証する証明書有効性検証手段と、前記CRLリポジトリ装置から取得した前記CRLをキャッシュするCRLキャッシュ手段と、前記CRLリポジトリ装置から前記CRLを取得するCRL管理手段を備えた証明書検証サーバ装置と、を備え、

前記認証局装置は、前記CRLを発行した場合に前記証明書検証サーバ装置に前記CRL管理手段によって当該CRLを取得させるために「CRLが発行された」旨を通知するCRL発行通知を、前記証明書検証サーバ装置に送信するCRL発行通知送信手段を備え、

前記証明書検証サーバ装置は、前記認証局装置から前記CRL発行通知を受信するCRL発行通知受信手段を備え、

前記CRL発行通知受信手段によって前記CRL発行通知を受信した場合に、前記CRL管理手段は、前記認証局装置が新たに発行した前記CRLを前記CRLリポジトリ装置から取得する

ことを特徴とする認証基盤システム。 - 請求項1記載の認証基盤システムであって、

前記証明書検証サーバ装置は、前記CRLが新たに発行されたことを発見した場合に、予め登録された他の証明書検証サーバ装置に対して、「CRLが発行された」旨を通知する、CRL発行通知送信手段を備える

ことを特徴とする、認証基盤システム。 - 証明書を発行する証明書発行手段と、

CRLを発行するCRL発行手段と、

「CRLが発行された」旨を通知するCRL発行通知の送信を依頼するCRL発行通知依頼メッセージを受信する、CRL発行通知依頼受信手段と、

前記CRLを発行した場合に、前記CRL発行通知を、受信した前記CRL発行通知依頼メッセージの送信元に送信するCRL発行通知送信手段

を備えることを特徴とする認証局装置。 - 請求項1記載の認証基盤システムであって、

前記証明書検証サーバ装置は、CRL発行通知依頼メッセージを作成する、CRL発行通知依頼作成手段を備え、

前記認証局装置は、前記CRL発行通知依頼メッセージを受信する、CRL発行通知依頼受信手段を備え、

前記認証局装置の前記CRL発行通知送信手段は、当該認証局装置に対して前記CRL発行通知依頼メッセージを送信してきた証明書検証サーバ装置に対して、前記CRL発行通知を送信する

ことを特徴とする認証基盤システム。 - 請求項4記載の認証基盤システムであって、

前記証明書検証サーバ装置は、

他の証明書検証サーバ装置から前記CRL発行通知依頼メッセージを受信する、CRL発行通知依頼受信手段と、

前記CRL発行通知を受信した場合に、前記CRL発行通知依頼メッセージを送信してきた証明書検証サーバ装置に対して、前記CRL発行通知を転送する、CRL発行通知管理手段を備える

ことを特徴とする認証基盤システム。

Priority Applications (8)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2003128549A JP4474845B2 (ja) | 2002-06-12 | 2003-05-07 | Crl発行通知機能付き認証基盤システム |

| TW092115568A TW200410539A (en) | 2002-06-12 | 2003-06-09 | Authentication and authorization infrastructure system with CRL issuance notification function |

| US10/456,549 US7392380B2 (en) | 2002-06-12 | 2003-06-09 | Authentication and authorization infrastructure system with CRL issuance notification function |

| EP07002858A EP1780938B1 (en) | 2002-06-12 | 2003-06-10 | Public key infrastructure and certification authority system |

| EP03013043A EP1372293B1 (en) | 2002-06-12 | 2003-06-10 | Authentication and authorization infrastructure system with notification function for issuance of certificate revocation list |

| DE60313530T DE60313530T2 (de) | 2002-06-12 | 2003-06-10 | Authentifizierungs- und Berechtigungsinfrastruktursystem mit Benachrichtigungsfunktion für die Ausgabe von Zertifikatrücknahmelisten |

| SG200303681A SG103927A1 (en) | 2002-06-12 | 2003-06-11 | Authentication and authorization infrastructure system with crl issuance notification function |

| CNB031412963A CN1231862C (zh) | 2002-06-12 | 2003-06-12 | 具有crl发行通知功能的认证基础结构系统 |

Applications Claiming Priority (2)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2002170798 | 2002-06-12 | ||

| JP2003128549A JP4474845B2 (ja) | 2002-06-12 | 2003-05-07 | Crl発行通知機能付き認証基盤システム |

Related Child Applications (2)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2006070161A Division JP4582030B2 (ja) | 2002-06-12 | 2006-03-15 | Crl発行通知機能付き認証基盤システム |

| JP2009219905A Division JP5018849B2 (ja) | 2002-06-12 | 2009-09-25 | Crl発行通知機能付き認証基盤システム |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2004072717A JP2004072717A (ja) | 2004-03-04 |

| JP2004072717A5 JP2004072717A5 (ja) | 2006-05-11 |

| JP4474845B2 true JP4474845B2 (ja) | 2010-06-09 |

Family

ID=29586050

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2003128549A Expired - Fee Related JP4474845B2 (ja) | 2002-06-12 | 2003-05-07 | Crl発行通知機能付き認証基盤システム |

Country Status (7)

| Country | Link |

|---|---|

| US (1) | US7392380B2 (ja) |

| EP (2) | EP1372293B1 (ja) |

| JP (1) | JP4474845B2 (ja) |

| CN (1) | CN1231862C (ja) |

| DE (1) | DE60313530T2 (ja) |

| SG (1) | SG103927A1 (ja) |

| TW (1) | TW200410539A (ja) |

Families Citing this family (27)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US20050138388A1 (en) * | 2003-12-19 | 2005-06-23 | Robert Paganetti | System and method for managing cross-certificates copyright notice |

| US20080152150A1 (en) * | 2004-03-29 | 2008-06-26 | Akio Higashi | Information Distribution System |

| US20060242406A1 (en) | 2005-04-22 | 2006-10-26 | Microsoft Corporation | Protected computing environment |

| CA2564904C (en) * | 2004-04-30 | 2011-11-15 | Research In Motion Limited | System and method for handling certificate revocation lists |

| JP4717378B2 (ja) * | 2004-06-08 | 2011-07-06 | キヤノン株式会社 | 情報処理装置 |

| US9436804B2 (en) | 2005-04-22 | 2016-09-06 | Microsoft Technology Licensing, Llc | Establishing a unique session key using a hardware functionality scan |

| US9363481B2 (en) | 2005-04-22 | 2016-06-07 | Microsoft Technology Licensing, Llc | Protected media pipeline |

| US7590841B2 (en) * | 2005-07-19 | 2009-09-15 | Microsoft Corporation | Automatic update of computer-readable components to support a trusted environment |

| US7650492B2 (en) * | 2005-07-19 | 2010-01-19 | Microsoft Corporation | Automatic update of computer-readable components to support a trusted environment |

| JP4917335B2 (ja) * | 2006-03-15 | 2012-04-18 | 株式会社リコー | 通信装置 |

| JP4501885B2 (ja) * | 2006-03-30 | 2010-07-14 | 村田機械株式会社 | 失効リスト取得機能付きサーバー装置。 |

| US8583917B2 (en) * | 2006-11-30 | 2013-11-12 | Red Hat, Inc. | Distribution of certification statements into repository |

| JP4594962B2 (ja) * | 2007-06-04 | 2010-12-08 | 株式会社日立製作所 | 検証サーバ、プログラム及び検証方法 |

| US8464045B2 (en) * | 2007-11-20 | 2013-06-11 | Ncr Corporation | Distributed digital certificate validation method and system |

| US8595484B2 (en) * | 2008-07-29 | 2013-11-26 | Motorola Solutions, Inc. | Method and device for distributing public key infrastructure (PKI) certificate path data |

| JP5329184B2 (ja) * | 2008-11-12 | 2013-10-30 | 株式会社日立製作所 | 公開鍵証明書の検証方法及び検証サーバ |

| US8255685B2 (en) * | 2009-03-17 | 2012-08-28 | Research In Motion Limited | System and method for validating certificate issuance notification messages |

| JP5131238B2 (ja) * | 2009-03-31 | 2013-01-30 | ブラザー工業株式会社 | 通信装置及びコンピュータプログラム |

| EP2733885A4 (en) * | 2011-07-15 | 2015-06-17 | Hitachi Ltd | METHOD FOR DETERMINING AN ENCRYPTION ALGORITHM USED FOR A SIGNATURE AND VERIFICATION SERVER AND PROGRAM THEREFOR |

| TWI433558B (zh) | 2011-12-05 | 2014-04-01 | Ind Tech Res Inst | 動態調整憑證撤銷清單更新頻率的方法及系統 |

| CN103401844B (zh) * | 2013-07-12 | 2016-09-14 | 天地融科技股份有限公司 | 操作请求的处理方法及系统 |

| US11244364B2 (en) | 2014-02-13 | 2022-02-08 | Apptio, Inc. | Unified modeling of technology towers |

| CN104811309B (zh) * | 2015-03-24 | 2018-07-17 | 天地融科技股份有限公司 | 一种远程使用智能密钥设备的方法及系统 |

| US9882727B1 (en) * | 2015-10-02 | 2018-01-30 | Digicert, Inc. | Partitioning certificate revocation lists |

| JP2017152986A (ja) * | 2016-02-25 | 2017-08-31 | キヤノン株式会社 | 認証システム、画像形成装置とその制御方法、及びプログラム |

| JP6471112B2 (ja) * | 2016-02-29 | 2019-02-13 | Kddi株式会社 | 通信システム、端末装置、通信方法、及びプログラム |

| TWI735332B (zh) * | 2020-09-08 | 2021-08-01 | 四零四科技股份有限公司 | 憑證轉移系統及憑證轉移方法 |

Family Cites Families (10)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US5699431A (en) * | 1995-11-13 | 1997-12-16 | Northern Telecom Limited | Method for efficient management of certificate revocation lists and update information |

| US5745574A (en) * | 1995-12-15 | 1998-04-28 | Entegrity Solutions Corporation | Security infrastructure for electronic transactions |

| WO1998052316A1 (en) * | 1997-05-09 | 1998-11-19 | Connotech Experts-Conseils Inc. | Initial secret key establishment including facilities for verification of identity |

| US6134550A (en) * | 1998-03-18 | 2000-10-17 | Entrust Technologies Limited | Method and apparatus for use in determining validity of a certificate in a communication system employing trusted paths |

| US6314517B1 (en) * | 1998-04-02 | 2001-11-06 | Entrust Technologies Limited | Method and system for notarizing digital signature data in a system employing cryptography based security |

| US6301658B1 (en) * | 1998-09-09 | 2001-10-09 | Secure Computing Corporation | Method and system for authenticating digital certificates issued by an authentication hierarchy |

| US7225164B1 (en) * | 2000-02-15 | 2007-05-29 | Sony Corporation | Method and apparatus for implementing revocation in broadcast networks |

| EP1162781B1 (en) * | 2000-06-09 | 2006-09-06 | Northrop Grumman Corporation | System and method for generation of a signature certificate in a public key infrastructure |

| GB2366013B (en) * | 2000-08-17 | 2002-11-27 | Sun Microsystems Inc | Certificate validation mechanism |

| JP3588042B2 (ja) * | 2000-08-30 | 2004-11-10 | 株式会社日立製作所 | 証明書の有効性確認方法および装置 |

-

2003

- 2003-05-07 JP JP2003128549A patent/JP4474845B2/ja not_active Expired - Fee Related

- 2003-06-09 TW TW092115568A patent/TW200410539A/zh not_active IP Right Cessation

- 2003-06-09 US US10/456,549 patent/US7392380B2/en not_active Expired - Fee Related

- 2003-06-10 DE DE60313530T patent/DE60313530T2/de not_active Expired - Lifetime

- 2003-06-10 EP EP03013043A patent/EP1372293B1/en not_active Expired - Fee Related

- 2003-06-10 EP EP07002858A patent/EP1780938B1/en not_active Expired - Fee Related

- 2003-06-11 SG SG200303681A patent/SG103927A1/en unknown

- 2003-06-12 CN CNB031412963A patent/CN1231862C/zh not_active Expired - Fee Related

Also Published As

| Publication number | Publication date |

|---|---|

| EP1372293A3 (en) | 2004-05-06 |

| EP1780938B1 (en) | 2011-11-16 |

| EP1372293A2 (en) | 2003-12-17 |

| DE60313530T2 (de) | 2007-12-27 |

| SG103927A1 (en) | 2004-05-26 |

| TW200410539A (en) | 2004-06-16 |

| US20040111609A1 (en) | 2004-06-10 |

| CN1469274A (zh) | 2004-01-21 |

| DE60313530D1 (de) | 2007-06-14 |

| EP1372293B1 (en) | 2007-05-02 |

| TWI300303B (ja) | 2008-08-21 |

| EP1780938A3 (en) | 2008-02-20 |

| US7392380B2 (en) | 2008-06-24 |

| CN1231862C (zh) | 2005-12-14 |

| EP1780938A2 (en) | 2007-05-02 |

| JP2004072717A (ja) | 2004-03-04 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP4474845B2 (ja) | Crl発行通知機能付き認証基盤システム | |

| US8380985B2 (en) | Certificate validation method and certificate validation server and storage medium | |

| TWI252662B (en) | Method and apparatus for accelerating public-key certificate validation | |

| EP2187590B1 (en) | Method of validation public key certificate and validation server | |

| JP3588042B2 (ja) | 証明書の有効性確認方法および装置 | |

| JP5099139B2 (ja) | 公開鍵証明書状態の取得および確認方法 | |

| US20030037234A1 (en) | Method and apparatus for centralizing a certificate revocation list in a certificate authority cluster | |

| WO2019142428A1 (ja) | 情報処理装置およびその処理方法 | |

| JP2004185263A (ja) | 分散協調型コンテンツ配信システム | |

| JP5785875B2 (ja) | 公開鍵証明書の検証方法、検証サーバ、中継サーバおよびプログラム | |

| JP5743946B2 (ja) | サービス提供装置、共同署名検証装置、利用者の識別・認証方法及びプログラム | |

| JP2006229735A (ja) | 情報処理装置及びシステム | |

| JP5018849B2 (ja) | Crl発行通知機能付き認証基盤システム | |

| JP4582030B2 (ja) | Crl発行通知機能付き認証基盤システム | |

| JP3754342B2 (ja) | 公開鍵証明書の有効性検証システム | |

| JP4704055B2 (ja) | 公開鍵証明書失効リスト更新システムおよび方法、ならびにサービス提供サーバ、プログラム | |

| CN114143010A (zh) | 数字证书获取方法、装置、终端、系统和存储介质 | |

| CN110324290B (zh) | 网络设备认证的方法、网元设备、介质及计算机设备 | |

| JP5899351B2 (ja) | 認証局装置、証明書更新装置および証明書管理方法 | |

| JP2013225938A (ja) | 公開鍵証明書の検証方法及び検証サーバ | |

| JP5772148B2 (ja) | 認証システム、認証装置、認証局、認証方法、及びプログラム | |

| JP2006287455A (ja) | 証明書検証装置及び方法並びに証明書検証サーバ | |

| JP2003058050A (ja) | 検証処理方法及びその実施システム並びにその処理プログラム | |

| JP2005234916A (ja) | 属性証明書適用装置及び方法 | |

| JP2011101083A (ja) | 署名装置、検証装置、署名生成・署名検証システム、署名生成・署名検証方法、及びプログラム |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A521 | Written amendment |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20060315 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20060315 |

|

| RD01 | Notification of change of attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7421 Effective date: 20060420 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20090728 |

|

| A521 | Written amendment |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20090925 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20100216 |

|

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20100301 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20130319 Year of fee payment: 3 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20130319 Year of fee payment: 3 |

|

| LAPS | Cancellation because of no payment of annual fees |