JP4406799B2 - 情報提供システム及び情報提供装置 - Google Patents

情報提供システム及び情報提供装置 Download PDFInfo

- Publication number

- JP4406799B2 JP4406799B2 JP25366299A JP25366299A JP4406799B2 JP 4406799 B2 JP4406799 B2 JP 4406799B2 JP 25366299 A JP25366299 A JP 25366299A JP 25366299 A JP25366299 A JP 25366299A JP 4406799 B2 JP4406799 B2 JP 4406799B2

- Authority

- JP

- Japan

- Prior art keywords

- content

- key

- information

- data

- unit

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Expired - Fee Related

Links

Images

Description

【発明の属する技術分野】

本発明は、情報提供システム及び情報提供装置に関し、コンテンツ保有者又は販売者が、コンテンツを安全にコンテンツ利用者に配送し得る情報送信システムに適用して好適なものである。

【0002】

【従来の技術】

従来、音楽などの情報(コンテンツ)を暗号化し、所定の契約を交わしたユーザの情報処理装置に送信し、ユーザがその情報処理装置でコンテンツを復号して、利用するシステムである。

【0003】

例えば図91に示すように、2つのコンテンツ送信装置および1つのコンテンツ受信装置が設けられている場合について説明する。

【0004】

第1のコンテンツ送信装置300は、データ暗号部301、データ暗号部302、コンテンツ鍵生成部303、耐タンパメモリ(Tamper Resistant Memory )304を有している。なお、ここで言う耐タンパメモリとは、第3者に容易にデータを読み出されないものであればよく、特にハードウェア的制限は必要ない(例えば、入室管理された部屋の中にあるハードディスクや、パスワード管理されたパソコンのハードディスク等でよい)。耐タンパメモリ304にはコンテンツ鍵(Content Key )Kcoを暗号化するのに必要な配送鍵(Distribution Key)Kd が、予め電子配信サービスセンタ(図示せず)から供給され、保存されている。

【0005】

コンテンツ送信装置300は、コンテンツ受信装置320に渡すデータを生成するため、コンテンツ鍵生成部303を用いてコンテンツ鍵Kco1 を生成し、この鍵を用いてデータ暗号部301にてコンテンツを暗号化する。また、コンテンツ鍵Kco1 はデータ暗号部302にて配送鍵Kd を用いて暗号化される。これら暗号化されたコンテンツおよびコンテンツ鍵Kco1 がコンテンツ受信装置320に送信される。

【0006】

因に、第2のコンテンツ送信装置310は、コンテンツ送信装置300と同様にして、データ暗号部311、データ暗号部312、コンテンツ鍵生成部313、耐タンパメモリ314を有し、コンテンツ鍵生成部313においてコンテンツ鍵Kco2 を生成し、この鍵を用いてデータ暗号部311によりコンテンツを暗号化する。またデータ暗号部312は電子配信サービスセンタ(図示せず)から供給される配送鍵Kd を用いてコンテンツ鍵Kco2 を暗号化する。かくして第2のコンテンツ送信装置310は、暗号化されたコンテンツ及び暗号化されたコンテンツ鍵Kco2 をコンテンツ受信装置320は送信する。

【0007】

コンテンツ受信装置320は、送受信部321、上位コントローラ322、暗号処理部323、メモリ324、データ復号部325、データ復号部326、耐タンパメモリ327を有する。なお、コンテンツ利用者が不特定多数であり、コンテンツ利用者が機器をどのように扱うか把握できないため、ここで言う耐タンパメモリとはハードウェア的に内部データが保護される必要性があり、従って暗号処理部323は、外部からアクセスしにくい構造を持った半導体チップで、多層構造を有し、その内部の耐タンパメモリはアルミニュウム層等のダミー層に挟まれ、また、動作する電圧及び又は周波数の幅が狭い等、外部から不正にデータの読み出しが難しい特性を有する。そして、耐タンパメモリ327には、電子配信サービスセンタ(図示せず)から予め供給された配送鍵Kd が保存されている。

【0008】

因に、コンテンツ送信装置300及び310の耐タンパメモリ304、314は、外部からアクセス可能なメモリであるが、そのアクセス方法に制約を設けている。それがパスワードであったり、入室管理であったりする。一方、コンテンツ受信装置320の耐タンパメモリ327においては、メモリそのものが外部から不正にアクセスされない構造を有し、正規のアクセス手段で外部から内部データを読み出す方法も限定されているか、全くない。なお、耐タンパメモリ327は外部からその内部データを読み出すことは全くできないが、以前の鍵データ等を用いれば、外部からデータの変更のみできるアクセス方法がある場合がある。また、暗号処理部323内では、メモリにアクセスして所定のデータを読み出すことができるのに対して、外部から内部のメモリを読み出すことができないようになされている。

【0009】

コンテンツ送信者300または310から送信されてきたコンテンツおよびコンテンツ鍵Kco1 及びKco2 は、送受信部321で受信され、上位コントローラ322に引き渡される。上位コントローラ322は、これらのデータをいったんメモリ324に保存し、コンテンツを利用する場合には、コンテンツ鍵Kco、コンテンツを暗号処理部323に引き渡す。これを受信した暗号処理部323は、データ復号部325で予め耐タンパメモリ327に保存しておいた配送鍵Kd を用いて復号化し、引き続きコンテンツをデータ復号部326でコンテンツ鍵Kcoを用いて復号化し、コンテンツを利用する。この時、課金処理を伴う場合がある。

【0010】

【発明が解決しようとする課題】

しかしながら、図101に示す従来の情報処理システムにおいては、コンテンツ送信装置300に接続されたコンテンツ受信装置320をユーザが所有することを前提としているため、当該コンテンツ受信装置320を所有していない他の人に対してはコンテンツを容易には提供し難い問題があった。

【0011】

本発明は、以上の点を考慮してなされたもので、コンテンツデータを容易に提供し得る情報提供システム及び情報提供装置を提案しようとするものである。

【0012】

【課題を解決するための手段】

課題を解決するため本発明においては、情報送信装置に、所定のコンテンツデータを所定のコンテンツ鍵で暗号化する暗号化手段と、コンテンツ鍵の使用条件を規定した取扱方針を生成する取扱方針生成手段と、コンテンツ鍵及び取扱方針を送信し、またコンテンツ鍵で暗号化されたコンテンツデータを送信する送信手段とを設けると共に、情報提供装置に、コンテンツデータを記録する記録媒体が着脱自在に挿入され、またコンテンツデータを格納し、当該格納したコンテンツデータの管理機能を有するデータ格納装置が着脱自在に挿入される挿入手段と、情報送信装置から送信されたコンテンツ鍵及び取扱方針を受信し、また情報送信装置から送信されたコンテンツ鍵で暗号化されたコンテンツデータを受信する受信手段と、コンテンツ鍵で暗号化されたコンテンツデータを当該コンテンツ鍵で復号化する復号化手段と、コンテンツ鍵で復号化されたコンテンツデータに所定の情報を電子透かしにより挿入する電子透かし挿入手段と、当該情報が挿入されたコンテンツデータを記録媒体に記録するデータ記録手段と、取扱方針に基づいて、コンテンツデータの利用権を規定した使用許諾条件情報を作成する使用許諾条件情報作成手段と、コンテンツ鍵及び当該コンテンツ鍵で暗号化されたコンテンツデータと共に、使用許諾条件情報をデータ格納装置に送信して格納する格納手段と、挿入手段に記録媒体及びデータ格納装置の何れが挿入されたのかを判別する判別手段と、判別手段により挿入手段に記録媒体が挿入されたと判別されると、コンテンツ鍵で暗号化されたコンテンツデータを当該コンテンツ鍵で復号化し、コンテンツ鍵で復号化したコンテンツデータに情報を挿入し、当該情報を挿入したコンテンツデータを記録媒体に記録するように復号化手段、電子透かし挿入手段及びデータ記録手段を制御し、判別手段により挿入手段にデータ格納装置が挿入されたと判別されると、コンテンツ鍵で暗号化されたコンテンツデータを当該コンテンツ鍵で復号化し、取扱方針に基づいて当該コンテンツデータ用の使用許諾条件情報を作成し、コンテンツ鍵及び当該コンテンツ鍵で暗号化されたコンテンツデータと共に使用許諾条件情報をデータ格納装置に送信して格納するように復号化手段、使用許諾条件情報作成手段及び格納手段を制御する制御手段とを設けるようにし、情報提供装置を店舗内、公共施設内に設置するようにした。

【0013】

従って本発明は、情報利用者がコンテンツデータの受信装置を所有していなくても、情報利用者の記録媒体やデータ格納装置に、コンテンツデータを安全性を確保して記録することができる。

【0014】

また、本発明においては、所定のコンテンツデータを記録する記録媒体が着脱自在に挿入され、またコンテンツデータを格納し、当該格納したコンテンツデータの管理機能を有するデータ格納装置が着脱自在に挿入される挿入手段と、情報送信装置から送信された所定のコンテンツ鍵と、当該コンテンツ鍵の使用条件を規定した取扱方針とを受信し、また情報送信装置から送信されたコンテンツ鍵で暗号化されたコンテンツデータを受信する受信手段と、コンテンツ鍵で暗号化されたコンテンツデータを当該コンテンツ鍵で復号化する復号化手段と、コンテンツ鍵で復号化されたコンテンツデータに所定の情報を電子透かしにより挿入する電子透かし挿入手段と、当該情報が挿入されたコンテンツデータを記録媒体に記録するデータ記録手段と、取扱方針に基づいて、コンテンツデータの利用権を規定した使用許諾条件情報を作成する使用許諾条件情報作成手段と、コンテンツ鍵及び当該コンテンツ鍵で暗号化されたコンテンツデータと共に、使用許諾条件情報をデータ格納装置に送信して格納する格納手段と、挿入手段に記録媒体及びデータ格納装置の何れが挿入されたのかを判別する判別手段と、判別手段により挿入手段に記録媒体が挿入されたと判別されると、コンテンツ鍵で暗号化されたコンテンツデータを当該コンテンツ鍵で復号化し、コンテンツ鍵で復号化したコンテンツデータに情報を挿入し、当該情報を挿入したコンテンツデータを記録媒体に記録するように復号化手段、電子透かし挿入手段及びデータ記録手段を制御し、判別手段により挿入手段にデータ格納装置が挿入されたと判別されると、コンテンツ鍵で暗号化されたコンテンツデータを当該コンテンツ鍵で復号化し、取扱方針に基づいて当該コンテンツデータ用の使用許諾条件情報を作成し、コンテンツ鍵及び当該コンテンツ鍵で暗号化されたコンテンツデータと共に使用許諾条件情報をデータ格納装置に送信して格納するように復号化手段、使用許諾条件情報作成手段及び格納手段を制御する制御手段とを設けるようにし、本装置を店舗内、公共施設内に設置するようにした。

【0015】

従って本発明は、情報利用者がコンテンツデータの受信装置を所有していなくても、情報利用者の記録媒体やデータ格納装置に、コンテンツデータを安全性を確保して記録することができる。

【0020】

【発明の実施の形態】

以下、図面について本発明の一実施の形態を詳述する。

【0021】

(1)情報配信システム

図1は、本発明を適用したEMD(Electronic Music Distribution :電子音楽配信)システム10を説明する図である。このシステムでユーザに配信されるコンテンツ(Content )とは、情報そのものが価値を有するディジタルデータで、この例の場合、1つのコンテンツは、1曲分の音楽データに相当する。コンテンツは、1つのコンテンツが1つの単位(シングル)として、または複数のコンテンツが1つの単位(アルバム)としてユーザに提供される。ユーザは、コンテンツを購入し(実際には、コンテンツ鍵Kcoを利用する権利を購入し)、提供されるコンテンツを利用する(実際には、コンテンツ鍵Kcoを用いてコンテンツを復号化し、利用する)。なお、勿論、音楽データだけでなく、映像、ゲームプログラム等、コンテンツの販売全てに適用可能である。

【0022】

電子配信サービスセンタ(END Service Center)1は、コンテンツプロバイダ(Content Provider)2に個別鍵Ki 、コンテンツプロバイダ2の公開鍵証明書を送信し、サービスプロバイダ(Service Provider)3にサービスプロバイダ3の公開鍵証明書を送信し、ユーザホームネットワーク5に対しては配送鍵Kd や登録情報を送信し、ユーザホームネットワーク5から、コンテンツの利用に応じた課金情報等や登録情報を受信し、課金情報に基づいて利用料金を精算し、コンテンツプロバイダ2、サービスプロバイダ3および電子配信サービスセンタ1自身へ利益分配の処理を行う。

【0023】

コンテンツプロバイダ2は、ディジタル化されたコンテンツを有し、自己のコンテンツであることを証明するために電子透かし(ウォータマーク(Watermark ))をコンテンツに挿入し、コンテンツを圧縮し、および暗号化し、コンテンツの取扱方針を生成し、署名データを付加してサービスプロバイダ3へ送信する。

【0024】

サービスプロバイダ3は、専用のケーブルネットワーク、インターネット、または衛星通信などから構成されるネットワーク4を介して、コンテンツプロバイダ2から供給されたコンテンツに価格情報を追加し、署名データを付加して、ユーザホームネットワーク5に送信する。

【0025】

ユーザホームネットワーク5は、サービスプロバイダ3から価格情報を付して送付されたコンテンツを入手し、コンテンツ利用権を購入し、購入処理を実行する。購入した利用権は、例えば再生利用権であったり、コピーする権利であったりする。そして、購入処理により生成された課金情報は、ユーザの保持する機器の、暗号処理部内の耐タンパメモリに保存され、ユーザホームネットワーク5が配送鍵Kd を電子配信サービスセンタ1から入手する際に、電子配信サービスセンタ1に送信される。

【0026】

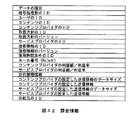

図2は、電子配信サービスセンタ1の機能の構成を示すブロック図である。サービスプロバイダ管理部11は、サービスプロバイダ3にサービスプロバイダ3の公開鍵証明書及び利益分配の情報を供給すると共に、必要に応じてコンテンツに付される情報(価格情報)を受信する。コンテンツプロバイダ管理部12は、コンテンツプロバイダ2に個別鍵Ki 、配送鍵Kd で暗号化した個別鍵Ki およびコンテンツプロバイダ2の公開鍵証明書を送信すると共に、利益分配の情報を供給し、必要に応じてコンテンツに付される情報(取扱方針)を受信する。著作権管理部13は、ユーザホームネットワーク5のコンテンツ利用の実績を示す情報を、著作権を管理する団体、例えば、JASRAC(Japanese Society for Rights of Authors, Composers and Publishers:日本音楽著作権協会)に送信する。鍵サーバ14は、システム全てに使用する鍵の生成、保持、管理を行っており、例えば、コンテンツプロバイダ毎に異なる個別鍵Ki が生成されるとともに、配送鍵Kd で暗号化された個別鍵Ki も併せて生成され、これらはコンテンツプロバイダ管理部12を介してコンテンツプロバイダ2に供給され、さらに配送鍵Kd で暗号化された個別鍵Ki も必要に応じて認証局22に供給され、配送鍵Kd はユーザ管理部18を介してユーザホームネットワーク5に供給される。また、電子配信サービスセンタ1の公開鍵・秘密鍵、ユーザの保持する機器に固有の公開鍵・秘密鍵も全て生成、管理され、公開鍵は認証局22に送信され、公開鍵証明書作成に利用される。また、後述する暗号処理部92に固有の機器別IDに応じた保存鍵Ksaveを生成、保持する場合もある。

【0027】

電子配信サービスセンタ1からコンテンツプロバイダ2およびユーザホームネットワーク5を構成するホームサーバ51(後述する)への、鍵の定期的な送信の例について、図3乃至図6を参照に説明する。図3は、コンテンツプロバイダ2がコンテンツの提供を開始し、ユーザホームネットワーク5を構成するホームサーバ51がコンテンツの利用を開始する、2000年1月における、電子配信サービスセンタ1が有する配送鍵Kd 、個別鍵Ki 、コンテンツプロバイダ2が有する個別鍵Ki 、およびホームサーバ51が有する配送鍵Kd を示す図である。なお、以下省略するが、コンテンツプロバイダ2は、個別鍵Ki に対応する、配送鍵Kd で暗号化された個別鍵Ki も保持しているものとする。

【0028】

図3の例において、配送鍵Kd 、個別鍵Ki は、暦の月の初日から月の末日まで、使用可能であり、例えば、所定のビット数の乱数である”aaaaaaaa”の値を有するバージョン1である配送鍵Kd 、”zzzzzzzz”の値を有するバージョン1である個別鍵Ki は、2000年1月1日から2000年1月31日まで使用可能(すなわち、2000年1月1日から2000年1月31日の期間にサービスプロバイダ3がユーザホームネットワーク5に配布するコンテンツを暗号化するコンテンツ鍵Kcoは、バージョン1である個別鍵Ki で暗号化され、バージョン1である個別鍵Ki は、バージョン1である配送鍵Kd で暗号化されている)であり、所定のビット数の乱数である”bbbbbbbb”の値を有するバージョン2である配送鍵Kd 、”yyyyyyyy”の値を有するバージョン2である個別鍵Ki は、2000年2月1日から2000年2月29日まで使用可能(すなわち、その期間にサービスプロバイダ3がユーザホームネットワーク5に配布するコンテンツを暗号化するコンテンツ鍵Kcoは、バージョン2である個別鍵Ki で暗号化され、バージョン2である個別鍵Ki は、バージョン2である配送鍵Kd で暗号化されている)である。同様に、バージョン3である配送鍵Kd 、個別鍵Ki は2000年3月中に使用可能であり、バージョン4である配送鍵Kd 、個別鍵Ki は2000年4月中に使用可能であり、バージョン5である配送鍵Kd 、個別鍵Ki は2000年5月中に使用可能であり、バージョン6である配送鍵Kd 、個別鍵Ki は2000年6月中に使用可能である。

【0029】

コンテンツプロバイダ2がコンテンツの提供を開始するのに先立ち、電子配信サービスセンタ1は、コンテンツプロバイダ2に、2000年1月から6月まで利用可能な、バージョン1乃至バージョン6の6つの個別鍵Ki と、それぞれを同一バージョンの配送鍵Kd で暗号化したものを送信し、コンテンツプロバイダ2は、6つの個別鍵Ki および配送鍵Kd で暗号化された個別鍵Ki を受信し、記憶する。6月分の個別鍵Ki および配送鍵Kd で暗号化された個別鍵Ki を記憶するのは、コンテンツプロバイダ2は、コンテンツを提供する前のコンテンツおよびコンテンツ鍵Kcoの暗号化などの準備に、所定の期間が必要だからである。

【0030】

また、ホームサーバ51がコンテンツの利用を開始するのに先立ち、電子配信サービスセンタ1は、ホームサーバ51に2000年1月から2000年3月まで、利用可能なバージョン1乃至バージョン3である3つの配送鍵Kd を送信し、ホームサーバ51は、3つの配送鍵Kd を受信し、記憶する。3月分の配送鍵Kd を記憶するのは、ホームサーバ51が、回線の混雑等を原因として、電子配信サービスセンタ1に接続できないなどのトラブルにより、コンテンツの購入が可能な契約期間にもかかわらずコンテンツが購入できない等の事態を避けるためであり、また、電子配信サービスセンタ1への接続の頻度を低くしたり、個々の機器の電子配信サービスセンタ1への同時アクセスを押さえ、電子配信サービスセンタ1の負荷を低減するためである。

【0031】

2000年1月1日から2000年1月31日の期間には、バージョン1である配送鍵Kd および個別鍵Ki が、電子配信サービスセンタ1、コンテンツプロバイダ2、ユーザホームネットワーク5を構成するホームサーバ51で利用される。

【0032】

2000年2月1における、電子配信サービスセンタ1の配送鍵Kd および個別鍵Ki のコンテンツプロバイダ2、およびホームサーバ51への送信を図4で説明する。電子配信サービスセンタ1は、コンテンツプロバイダ2に、2000年2月から2000年7月まで利用可能な、バージョン2乃至バージョン7の6つの個別鍵Ki と、それぞれを同一バージョンの配送鍵Kd で暗号化したものを送信し、コンテンツプロバイダ2は、6つの個別鍵Ki および配送鍵Kd で暗号化された個別鍵Ki を受信し、受信前に記憶していた個別鍵Ki および配送鍵Kd で暗号化された個別鍵Ki に上書きし、新たな個別鍵Ki および配送鍵Kd で暗号化された個別鍵Ki を記憶する。電子配信サービスセンタ1は、ホームサーバ51に2000年2月から2000年4月まで、利用可能なバージョン2乃至バージョン4である3つの配送鍵Kd を送信し、ホームサーバ51は、3つの配送鍵Kd を受信し、受信前に記憶していた配送鍵Kd に上書きし、新たな配送鍵Kd を記憶する。電子配信サービスセンタ1は、バージョン1〜7である配送鍵Kd および個別鍵Ki をそのまま記憶する。これは、不測のトラブルが発生したとき、若しくは不正が発生し、または発見されたときに、過去に利用した配送鍵Kd を利用できるようにするためである。

【0033】

2000年2月1日から2000年2月29日の期間には、バージョン2である配送鍵Kd および個別鍵Ki が、電子配信サービスセンタ1、コンテンツプロバイダ2、ユーザホームネットワーク5を構成するホームサーバ51で利用される。

【0034】

2000年3月1における、電子配信サービスセンタ1の配送鍵Kd および個別鍵Ki のコンテンツプロバイダ2、およびホームサーバ51への送信を図5で説明する。電子配信サービスセンタ1は、コンテンツプロバイダ2に、2000年3月から2000年8月まで利用可能な、バージョン3乃至バージョン8の6つの個別鍵Ki と、それぞれを同一バージョンの配送鍵Kd で暗号化したものを送信し、コンテンツプロバイダ2は、6つの個別鍵Ki および配送鍵Kd で暗号化された個別鍵Ki を受信し、受信前に記憶していた個別鍵Ki および配送鍵Kd で暗号化された個別鍵Ki に上書きし、新たな個別鍵Ki および配送鍵Kd で暗号化された個別鍵Ki を記憶する。電子配信サービスセンタ1は、ホームサーバ51に2000年3月から2000年5月まで、利用可能なバージョン3乃至バージョン5である3つの配送鍵Kd を送信し、ホームサーバ51は、3つの配送鍵Kd を受信し、受信前に記憶していた配送鍵Kd に上書きし、新たな配送鍵Kd を記憶する。電子配信サービスセンタ1は、バージョン1〜8である配送鍵Kd および個別鍵Ki をそのまま記憶する。これは、不測のトラブルが発生したとき、若しくは不正が発生し、または発見されたときに、過去に利用した配送鍵Kd を利用できるようにするためである。

【0035】

2000年3月1日から2000年3月31日の期間には、バージョン3である配送鍵Kd および個別鍵Ki が、電子配信サービスセンタ1、コンテンツプロバイダ2、ユーザホームネットワーク5を構成するホームサーバ51で利用される。

【0036】

2000年4月1における、電子配信サービスセンタ1の配送鍵Kd および個別鍵Ki のコンテンツプロバイダ2、およびホームサーバ51への送信を図6で説明する。電子配信サービスセンタ1は、コンテンツプロバイダ2に、2000年4月から2000年9月まで利用可能な、バージョン4乃至バージョン9の6つの個別鍵Ki と、それぞれを同一バージョンの配送鍵Kd で暗号化したものを送信し、コンテンツプロバイダ2は、6つの個別鍵Ki および配送鍵Kd で暗号化された個別鍵Ki を受信し、受信前に記憶していた個別鍵Ki および配送鍵Kd で暗号化された個別鍵Ki に上書きし、新たな個別鍵Ki および配送鍵Kd で暗号化された個別鍵Ki を記憶する。電子配信サービスセンタ1は、ホームサーバ51に2000年4月から2000年6月まで利用可能な、バージョン4乃至バージョン6である3つの配送鍵Kd を送信し、ホームサーバ51は、3つの配送鍵Kd を受信し、受信前に記憶していた配送鍵Kd に上書きし、新たな配送鍵Kd を記憶する。電子配信サービスセンタ1は、バージョン1〜9である配送鍵Kd および個別鍵Ki をそのまま記憶する。これは、不測のトラブルが発生したとき、若しくは不正が発生し、または発見されたときに、過去に利用した配送鍵Kd を利用できるようにするためである。

【0037】

2000年4月1日から2000年4月30日の期間には、バージョン4である配送鍵Kd および個別鍵Ki が、電子配信サービスセンタ1、コンテンツプロバイダ2、ユーザホームネットワーク5を構成するホームサーバ51で利用される。

【0038】

このように、あらかじめ先の月の配送鍵Kd および個別鍵Ki を配布しておくことで、仮にユーザが1、2ヶ月全くセンタにアクセスしていなくても、一応、コンテンツの買い取りが行え、時を見計らって、センタにアクセスすることにより鍵を受信することができる。

【0039】

電子配信サービスセンタ1の経歴データ管理部15(図2)は、ユーザ管理部18が集めたコンテンツの利用の実績を示す情報である課金情報、必要に応じてそのコンテンツに対応する価格情報(サービスプロバイダ3から送られてくるものと、ユーザが課金情報に付加して送ってくるものの、どちらか一方又は両方)、および必要に応じてそのコンテンツに対応する取扱方針(コンテンツプロバイダ2から送られてくるものと、ユーザが課金情報に付加して送ってくるものの、どちらか一方又は両方)を保持・管理し、サービスプロバイダ管理部11又はコンテンツプロバイダ管理部12等が課金情報や利用履歴等を利用する際にデータを出力する。なお、価格情報及び取扱方針は、課金情報に必要なデータが書き込まれている場合サービスプロバイダ3やコンテンツプロバイダ2から送られてこない場合がある。利益分配部16は、経歴データ管理部15から供給された、課金情報、必要に応じて価格情報、および取扱方針に基づき、電子配信サービスセンタ1、コンテンツプロバイダ2、およびサービスプロバイダ3の利益を算出する。これらの情報は、出納部20へ供給され、出納部20を介して利益分配を行う場合もあるが、利益分配を行なわず、これらの情報のみをサービスプロバイダ管理部11、コンテンツプロバイダ管理部12、著作権管理部13に送信し、売上そのものはサービスプロバイダに入金させ、サービスプロバイダ3が各受益者に利益を分配する場合がある。相互認証部17は、コンテンツプロバイダ2、サービスプロバイダ3、およびユーザホームネットワーク5の所定の機器と後述する相互認証を実行する。

【0040】

ユーザ管理部18は、ユーザ登録データベースを有し、ユーザホームネットワーク5の機器から登録の要求があったとき、ユーザ登録データベースを検索し、その記録内容に応じて、その機器を登録したり、または登録を拒否する等の登録情報を作成する。ユーザホームネットワーク5が電子配信サービスセンタ1と接続が可能な機能を有する複数の機器から構成されているとき、ユーザ管理部18は、登録情報に決済をする機器を規定し、決済IDを登録し、更に、コンテンツの購入処理動作を規定したり、ユーザホームネットワークを構成する機器の範囲を規定したり、取引停止等の情報を規定し、ユーザホームネットワーク5の所定の機器(決済可能機器)に送信する。

【0041】

図7に示すユーザ登録データベースの例は、ユーザホームネットワーク5内で構築されたネットワークグループ毎の登録状況を示したもので、各グループには、グループのIDを示すグループID、ホームネットワーク5を構成する機器に固有のID、そのIDに対応して(すなわち、そのIDを有する機器毎に)、電子配信サービスセンタ1と接続が可能か否か、決済処理可能か否か、コンテンツの購入ができるか否か、決済処理を行うのはどの機器か、コンテンツの購入を依頼する機器はどれか、登録可能か否か、等の情報を記録する。

【0042】

ユーザ登録データベースに記録されたグループIDはユーザホームネットワーク毎に割り振られ、このグループ単位で決済、情報更新が行われる。従って、原則的にはグループ内の代表機器が電子配信サービスセンタ1と通信、決済処理、情報更新を一括して行い、グループ内の他の機器は電子配信サービスセンタ1とのやりとりを直接は行わない。ユーザ登録データベースに記録されたIDは、機器毎に個別に割り振られたIDで、機器を識別するのに使用される。

【0043】

ユーザ登録データベースに記録された電子配信サービスセンタ1と接続が可能か否かの情報は、その機器が、電子配信サービスセンタ1と物理的に接続が可能であるか否かを示し、接続できると記録された機器でも、決済処理可能であるとされた機器以外は、原則的に電子配信サービスセンタ1に接続されることがない(ただし、グループ内の代表機器が何らかの原因で決済処理動作しなくなった場合、代理で一時的に電子配信サービスセンタ1に接続されることはある)。また、接続ができないと記録された機器は、ユーザホームネットワーク5の決済処理可能な機器を介して、電子配信サービスセンタ1に、課金情報等を出力する。

【0044】

ユーザ登録データベースに記録された決済処理が可能か否かの情報は、その機器が、決済可能か否かを示す。ユーザホームネットワーク5が、コンテンツの利用権の購入などが可能な複数の機器で構成されているとき、その中の決済処理が可能である1台の機器は、電子配信サービスセンタ1に、ユーザホームネットワーク5の電子配信サービスセンタ1に登録されている全ての機器の、課金情報、必要に応じて価格情報、および取扱方針を送信し、決済処理の完了に応じて電子配信サービスセンタ1から配送鍵Kd 、登録情報を受信する。こうすることで、機器毎に処理を行うのに比べ、電子配信サービスセンタ1の処理が軽減される。

【0045】

ユーザ登録データベースに記録された購入処理が可能か否かの情報は、その機器が、コンテンツの利用権の購入ができるか否かを表す。購入不可の機器においては、他の購入可の機器から利用権の代理購入(別の機器で権利を購入し、その権利を全て譲り受けるものを言う。供給側には全く権利は残らない)、再配布(既に購入したコンテンツの利用権を、同一利用権内容または異なる利用権内容でもう一度購入し、別機器に供給する方式を言う。このとき、供給側には全く権利は残らない。再配布は、割引を行うことを主たる目的とする。割引の特典を受けられるのは、同一決済IDを使用しているグループであることが条件である。なぜなら、同一決済IDに属するグループ内の処理においては、電子配信サービスセンタ1の処理負担が軽減され、従って、その代償として割引が受けられるからである)または管理移動(コンテンツ再生権、特に無期限再生権の移動ができるが、再生権送信器においては再生権受信器がどの機器であるか管理され、再生権の返還がない場合、再度管理移動ができず、再生権受信器においては、再生権送信器がどの機器であるかが管理され、再度管理移動が全くできず、唯一、再生権を与えてくれた再生権送信器に再生権を返還することのみできる)を行ってもらってコンテンツ利用権を取得する。

【0046】

ここで、コンテンツの利用方法/利用権及び購入方法について簡単に説明する。コンテンツの利用方法としては、コンテンツの利用権を自己で管理保持しているものが利用する場合と、他機器の保持する利用権を行使して自己の機器において利用する、2つのものがある。コンテンツの利用権としては、無制限再生権(コンテンツの再生期間及び回数に制限がないもの、なお、音楽コンテンツの場合は再生であるが、ゲームプログラム等では実行になる)、時間制限付き再生権(コンテンツの再生できる期間が限られているもの)、回数制限付き再生権(コンテンツの再生できる回数が限られているもの)、無制限複製権(コンテンツの複製期間及び回数に制限がないもの)、回数制限付き複製権(コンテンツの複製に回数制限があるもの)(複製権には、コピー管理情報なし複製権、コピー管理情報付き複製権(SCMS)等、その他専用メディア向け複製権等がある)(また時間制限付き複製権もある場合がある)、管理移動権がある。そして、利用権の購入方法としては、これらの利用権を直接購入する通常の購入に加え、既に購入した利用権の内容を別の内容に変更する利用権内容変更、他の機器で既に購入した権利に基づき利用権を別途購入する再配布、他の機器で利用権の購入を代理で行ってもらう代理購入、複数のコンテンツ利用権を一括して購入管理するアルバム購入等がある。

【0047】

ユーザ登録データベースに記録された代理決済者に記された情報は、コンテンツの利用権を購入した際に生成した課金情報を、代理で電子配信サービスセンタ1に送信してもらう機器のIDを示す。

【0048】

ユーザ登録データベースに記録された代理購入者に記された情報は、コンテンツの利用権の購入ができない機器に対し、代理で利用権の購入を行ってくれる機器のIDを示す。ただし、購入処理可能なグループ内機器全てが代理購入者ということにしてした場合には、特に記録しておく必要はない。

【0049】

ユーザ登録データベースに記録された登録が可能か否かの情報は、決済機関(例えば、銀行)、またはクレジットカード会社などから供給される料金の未払い、不正処理等の情報を基に、更新される。登録が不可と記録されたIDを有する機器の登録の要求に対して、ユーザ管理部18は、その登録を拒否し、登録を拒否された機器は、以降、このシステムのコンテンツの購入ができないだけでなく、ユーザホームネットワーク5内の他機器とのデータ送受信もできなくなる。また場合によっては購入済のコンテンツの利用も制限される場合がある(ただし、電子配信サービスセンタ1等に機器を持ち込み、検査等を済ませた後再登録されることはある)。また、「登録可」、「登録不可」だけでなく、「決済未処理」、「一時停止」等の状態もあり得る。

【0050】

また、ユーザ管理部18は、ユーザホームネットワーク5の機器から課金情報、登録情報、必要に応じて価格情報や取扱方針が供給され、課金情報、価格情報、および取扱方針を経歴データ管理部15に出力し、ユーザホームネットワーク5の機器に、配送鍵Kd 、登録情報を供給する。供給されるタイミングについては後述する。

【0051】

ここで、図8を用いて登録情報を説明する。図8の登録情報はユーザ登録データベースの情報に加え、決済IDおよび署名が付加されており、同一決済グループの情報のみが含まれている。決済IDとは、決済を行う際に課金請求部19および出納部20が使用するユーザの、ユーザ情報データベース(例えば銀行口座番号やクレジットカード番号)内のIDを示している。署名の生成については、後述する。

【0052】

再び図2にもどり、課金請求部19は、経歴データ管理部15から供給された、課金情報、必要に応じて価格情報、および取扱方針に基づき、ユーザへの課金を算出し、その結果を、出納部20に供給する。また、必要に応じてユーザ管理部18を介してユーザに決済情報を提供する。出納部20は、ユーザ、コンテンツプロバイダ2、およびサービスプロバイダ3への出金、徴収すべき利用料金の金額を基に、図示せぬ外部の銀行等と通信し、決済処理を実行する。なお、出納部20は、サービスプロバイダ3へ売上のすべてを送金させ、利益分配部16を介して送信された分配金情報をもとに、サービスプロバイダ3が利益分配をする場合がある。監査部21は、ユーザホームネットワーク5の機器から供給された課金情報、価格情報、および取扱方針を、コンテンツプロバイダ2から供給された取扱方針と、サービスプロバイダ3から供給された価格情報とからその正当性を監査する。

【0053】

また、監査部21の処理としては、ユーザホームネットワーク5から入金された金額と、利益分配した合計金額又はサービスプロバイダ3へ送った金額との整合性を監査する処理や、ユーザホームネットワーク5の機器から供給された課金情報内のデータに例えば存在し得ないコンテンツプロバイダID、サービスプロバイダIDや考えられない取り分、価格等が含まれているか否かを監査する処理がある。

【0054】

認証局22は、鍵サーバ14から供給された公開鍵の証明書を生成し、コンテンツプロバイダ2、サービスプロバイダ3へ供給し、ユーザ機器製造時にホームサーバ51の大容量記憶部68(後述する)や、据置機器52の小容量記憶部75(後述する)に保存される公開鍵証明書も生成する。コンテンツプロバイダ2がコンテンツのオーサリングを行わない場合、これを代替えする方法として、コンテンツを保持するコンテンツサーバ23、コンテンツオーサリング24がある。

【0055】

図9は、コンテンツプロバイダ2の機能の構成を示すブロック図である。コンテンツサーバ31は、ユーザに供給するコンテンツを記憶し、電子透かし(ウォータマーク)付加部32に供給する。電子透かし付加部32は、コンテンツサーバ31から供給されたコンテンツに自分の所有物であることを示すコンテンツプロバイダIDを電子透かしの形で挿入し、圧縮部33に供給する。圧縮部33は、電子透かし付加部32から供給されたコンテンツを、ATRAC(Adaptive Transform Acoustic Coding)(商標)等の方式で圧縮し、コンテンツ暗号手段であるコンテンツ暗号部34に供給する。因に、圧縮方式としてはATRACに代えてMP3やAAC等の方式を用いることができる。コンテンツ暗号部34は、圧縮部33で圧縮されたコンテンツを、コンテンツ鍵生成部35から供給された鍵(以下、この鍵をコンテンツ鍵Kcoと称する)を用いて、DES(Data Encryption Standard)などの共通鍵暗号方式で暗号化し、その結果を送信手段である署名生成部38に出力する。

【0056】

コンテンツ鍵生成部35は、コンテンツ鍵Kcoとなる所定のビット数の乱数を生成し、この中で弱鍵(例えば、Kco=1E1E1E1E0E0E0E0Eや1EE01EE00EF00EF0など)と呼ばれる暗号化に不適なビット列を除いたものをコンテンツ暗号部34、コンテンツ鍵暗号部36に供給する。そのような不適なビット列がない暗号アルゴリズムを使用するときは、不適なビット列を除く処理は不要である。コンテンツ鍵暗号部36は、コンテンツ鍵Kcoを電子配信サービスセンタ1から供給された個別鍵Ki を使用して、DESなどの共通鍵暗号方式で暗号化し、その結果を署名生成部38に出力する。因に、暗号化方式としては、DESに限らず、例えばRSA(Rivest,Shamir,Adleman )等の公開鍵暗号方式を用いるようにしても良い。

【0057】

DESは、56ビットの共通鍵を用い、平文の64ビットを1ブロックとして処理する暗号方式である。DESの処理は、平文を撹拌し、暗号文に変換する部分(データ撹拌部)と、データ撹拌部で使用する鍵(拡大鍵)を共通鍵から生成する部分(鍵処理部)からなる。DESの全てのアルゴリズムは公開されているので、ここでは、データ撹拌部の基本的な処理を簡単に説明する。

【0058】

まず、平文64ビットは、上位32ビットのH0、および下位32ビットのL0に分割される。鍵処理部から供給された48ビットの拡大鍵K1、および下位32ビットのL0を入力として、下位32ビットのL0を撹拌したF関数の出力が算出される。F関数は、数値を所定の規則で置き換える「換字」およびビット位置を所定の規則で入れ替える「転置」の2種類の基本変換から構成される。次に、上位32ビットのH0と、F関数の出力が排他的論理和され、その結果はL1とされる。L0は、H1とされる。

【0059】

上位32ビットのH0および下位32ビットのL0を基に、以上の処理を16回繰り返し、得られた上位32ビットのH16および下位32ビットのL16が暗号文として出力される。復号は、暗号化に使用した共通鍵を用いて、上記の手順を逆にたどることで実現される。

【0060】

なお、本実施の形態では共通鍵暗号としてDESを示したが、NTT(商標)が提案するFEAL(Fast Encryption Algorithm )、IDEA(International Data Encryption Algorithm )、E2や、米国次期暗号標準であるAES(Advanced Encryption Standard)など、いずれでもよい。

【0061】

取扱方針生成部37は、コンテンツの取扱方針を生成し、暗号化されるコンテンツに対応して、取扱方針を署名生成部38に出力する。なお、取扱方針生成部37は、生成した取扱方針を図示せぬ通信手段を介して電子配信サービスセンタ1に供給する場合があり、そのデータは保持・管理されている。署名生成部38は、暗号化されたコンテンツ、暗号化されたコンテンツ鍵Kco、暗号化された個別鍵Ki 、取扱方針に電子署名を付加し、コンテンツプロバイダ2の証明書Ccpと共にサービスプロバイダ3に送信する(以降、暗号化されたコンテンツ、暗号化されたコンテンツ鍵Kco、暗号化された個別鍵Ki 、取扱方針のそれぞれにコンテンツプロバイダ3の秘密鍵を使用して電子署名を付加したものを、コンテンツプロバイダセキュアコンテナと称する)。なお、個々のデータに署名を別々に付加するのではなく、データ全体に対して1つの署名を付けるようにしてもよい。

【0062】

相互認証部39は、電子配信サービスセンタ1と相互認証し、また、必要に応じてサービスプロバイダ3へのコンテンツプロバイダセキュアコンテナの送信に先立ち、サービスプロバイダ3と相互認証する。メモリ40Aは、コンテンツプロバイダ2が秘密裏に保持しなくてはならない個別鍵Ki を保持するため、第3者に容易にデータを読み出されない耐タンパメモリが望ましいが、特にハードウェア的制限は必要ない(例えば、入室管理された部屋の中にあるハードディスクや、パスワード管理されたパソコンのハードディスク等でよい)。また、メモリ40Bは、配送鍵Kd で暗号化された個別鍵Ki 、コンテンツプロバイダ2の公開鍵証明書が保存されるだけであるため、通常の記憶装置等何でもよい(公開情報であるため、秘密にする必要がない)。なお、メモリ40A、40Bを一つにしてもかまわない。

【0063】

署名は、データまたは後述する証明書に付け、改竄のチェックおよび作成者認証をするためのデータであり、送信したいデータを基にハッシュ関数でハッシュ値をとり、これを公開鍵暗号の秘密鍵を使用して作成される。

【0064】

ハッシュ関数および署名ついて説明する。ハッシュ関数は、送信したい所定のデータを入力とし、所定のビット長のデータに圧縮し、ハッシュ値として出力する関数である。ハッシュ関数は、ハッシュ値(出力)から入力を予測することが難しく、ハッシュ関数に入力されたデータの1ビットが変化したとき、ハッシュ値の多くのビットが変化し、また、同一のハッシュ値を持つ入力データを探し出すことが困難である特徴を有する。ハッシュ関数としては、MD(Message Digest)4、MD5、SHA(Secure Hash Algorithm )−1などが用いられる。

【0065】

データと署名を送信する送信装置(コンテンツプロバイダ2)の署名生成部38は、例えば、公開鍵暗号方式である楕円曲線暗号を用いて署名を生成する。この処理を、図10を用いて説明する(EC-DSA(Elliptic Curve Digital Signature Algorithm)、IEEE P1363/D3 )。ステップS1で、Mをメッセージ、pを標数、a、bを楕円曲線の係数(楕円曲線:y2 =x3 +ax+b)、Gを楕円曲線上のベースポイント、rをGの位数、Ks を秘密鍵(0<Ks <r)とする。ステップS2で乱数uを0<u<rになるように乱数発生ユニットで生成する。ステップS3でベースポイントをu倍した座標を計算する。なお、楕円曲線上の加算、2倍算は次のように定義されている。

【0066】

P=(X0 、Y0 )、Q=(X1 、Y1 )、R=(X2 、Y2 )=P+Qとし、 P≠Qの時、

X2 =λ2 −X0 −X1

Y2 =λ(X0 −X2 )−Y0

λ=(Y1 −Y0 )/(X1 −X0 )

P=Qの時、

X2 =λ2 −2X0

Y2 =λ(X0 −X2 )−Y0

λ=(3X0 2+a)/2Y0

となり、これらを用いて点Gのu倍を計算する(速度は遅いが、最もわかりやすい演算方法として次のように行う。G、2G、4G・・を計算し、uを2進数展開して1が立っているところに対応する(2i )×Gを加算する(iはuのLSBから数えた時のビット位置))。ステップS4でc=Xv mod rを計算し、ステップS5でこの値が0になるかどうか判定し、0でなければステップS6へと進み、メッセージMのハッシュ値を計算し、f=SHA−1(M)とする。次に、ステップS7において、d=[(f+cKs )/u] mod r を計算し、ステップS8でdが0であるかどうか判定する。dが0出なければ、cおよびdを署名データとする。仮に、rを160ビット長の長さであると仮定すると、署名データは320ビット長となる。

【0067】

ステップS5において、cが0であった場合、ステップS2に戻って新たな乱数を生成し直す。同様に、ステップS8でdが0であった場合も、ステップS2に戻って乱数を生成し直す。

【0068】

署名とデータを受信した受信装置(ユーザホームネットワーク5)は、例えば、公開鍵暗号方式である楕円曲線暗号を用いて署名を検証する。この処理を、図11を用いて説明する。(受信装置は)ステップS10で、Mをメッセージ、pを標数、a、bを楕円曲線の係数(楕円曲線:y2 =x3 +ax+b)、Gを楕円曲線上のベースポイント、rをGの位数、GおよびKs Gを公開鍵(0<Ks <r)とする。ステップS11で署名データcおよびdが0<c、d<rを満たすか検査する。これを満たしていた場合、ステップS12で、メッセージMのハッシュ値を計算し、f=SHA−1(M)とする。次に、ステップS13でh=1/d mod r を計算し、ステップS14でh1 =fh、h2 =ch mod r を計算する。ステップS15において、既に計算したh1 およびh2 を用い、P=(Xp 、Yp )=h1 G+h2 Ks Gを計算する。署名検証者は、公開鍵GおよびKsGを知っているので、ステップS3と同様にこの計算ができる。そして、ステップS16でPが無限遠点かどうか判定し、無限遠点でなければステップS17に進む(実際には、無限遠点の判定はステップS15でできてしまう。つまり、P=(X、Y)、Q=(X、−Y)の加算を行うと、前述のλが計算できず、Rが無限遠点であることが判明している。ステップS17でXp mod rを計算し、署名データcと比較する。この値が一致していた場合、ステップS18に進み、署名が正しいと判定する。

【0069】

署名が正しいと判定された場合、受信データは改竄されておらず、公開鍵に対応した秘密鍵を保持する送信装置から送信されたデータであることがわかる。

【0070】

ステップS11において、署名データcおよびdが0<c、d<rを満たさなかった場合、ステップS19に進む。また、ステップS16において、Pが無限遠点であった場合もステップS19に進む。さらにまた、ステップS17において、Xp mod rの値が、署名データcと一致していなかった場合にもステップS19に進む。ステップS19において、署名が正しくないと判定する。

【0071】

署名が正しくないと判定された場合、受信データは改竄されているか、公開鍵に対応した秘密鍵を保持する送信装置から送信されたデータではないことがわかる。

【0072】

なお、本実施の形態では、ハッシュ関数としてSHA−1を使用したが、MD4、MD5などいずれの関数を使用してもよい。また、署名の生成および検証はRSA暗号を用いて行ってもよい(ANSI X9.31−1)。

【0073】

次に公開鍵暗号方式の暗号化・復号化について説明する。暗号化および復号化で同一の鍵(共通鍵)を使用する共通鍵暗号方式に対して、公開鍵暗号方式は、暗号化に使用する鍵と復号化に使用する鍵が異なる。公開鍵暗号方式を用いる場合、鍵の一方を公開しても他方を秘密に保つことができ、公開してもよい鍵は、公開鍵と称され、他方の秘密に保つ鍵は、秘密鍵と称される。

【0074】

公開鍵暗号方式の中で代表的な楕円曲線暗号化方法を説明する。図12において、ステップS20で、Mx 、My をメッセージ、pを標数、a、bを楕円曲線の係数(楕円曲線:y2 =x3 +ax+b)、Gを楕円曲線上のベースポイント、rをGの位数、GおよびKs Gを公開鍵(0<Ks <r)とする。ステップS21で乱数uを0<u<rになるように生成する。ステップS22で公開鍵Ks Gをu倍した座標Vを計算する。なお、楕円曲線上のスカラー倍は署名生成のところで説明した方法と同一のため、ここでは説明を省略する。ステップS23で、VのX座標をMx 倍してpで剰余を求めX0 とする。ステップS24でVのY座標をMy 倍してpで剰余を求めY0 とする。なお、メッセージの長さがpのビット数より少ない場合、My は乱数を使い、復号部ではMy を破棄するようにする。ステップS25において、uGを計算し、ステップS26で暗号文uG、(X0 、Y0 )を得る。

【0075】

ここで公開鍵暗号方式の復号化について、図13を用いて説明する。ステップS30において、uG、(X0 、Y0 )を暗号文データ、pを標数、a、bを楕円曲線の係数(楕円曲線:y2 =x3 +ax+b)、Gを楕円曲線上のベースポイント、rをGの位数、Ks を秘密鍵(0<Ks <r)とする。ステップS31において、暗号データuGを秘密鍵Ks 倍する。ステップS32では、暗号データの内、(X0 、Y0 )のX座標を取り出し、X1 =X0 /Xv mod pを計算する。ステップS33においては、Y1 =Y0 /Yv mod pを計算する。そして、ステップS34でX1 をMx とし、Y1 をMy としてメッセージを取り出す。この時、My をメッセージにしていなかった場合、Y1 は破棄する。

【0076】

このように公開鍵暗号方式では、秘密鍵をKs 、公開鍵をG、Ks Gとすることで、暗号化に使用する鍵と復号化に使用する鍵を、異なる鍵とすることができる。

【0077】

また、公開鍵暗号方式の他の例としてはRSA暗号(Rivest、Shamir、Adleman )が知られている。

【0078】

図14は、サービスプロバイダ3の機能の構成を示すブロック図である。コンテンツサーバ41は、コンテンツプロバイダ2から供給された、コンテンツプロバイダ2の公開鍵証明書および暗号化されているコンテンツを記憶している。コンテンツプロバイダ2の公開鍵証明書は、証明書検査部42で、証明書内の署名が認証局22の公開鍵で検証され、検証に成功した場合、コンテンツプロバイダ2の公開鍵を署名検証部43に供給する。署名検証部43においては、コンテンツサーバ41に記憶されている取扱方針に対するコンテンツプロバイダ2の署名を、先ほど検証したコンテンツプロバイダ2の公開鍵を用いて検証し、検証に成功した場合、取扱方針を値付け部44に供給する。値付け部44においては、取扱方針から価格情報を作成し、署名生成部45に供給する。署名生成部45においては、図示せぬ耐タンパメモリ(コンテンツプロバイダ2内の40Aと同様)に保持されたサービスプロバイダ3の秘密鍵を用い、価格情報に対する署名を生成する(以降、コンテンツプロバイダセキュアコンテナおよび価格情報にサービスプロバイダ3の秘密鍵を用いて電子署名を付加したものを、サービスプロバイダセキュアコンテナと称する)。なお、価格情報に署名を付加するのではなく、コンテンツプロバイダセキュアコンテナと価格情報全体に対して1つの署名を生成するようにしてもよい。そして、サービスプロバイダセキュアコンテナ、コンテンツプロバイダ2の公開鍵証明書、サービスプロバイダ3の公開鍵証明書を、ネットワーク4(図1)を介してユーザホームネットワーク5へ供給する。相互認証部46は、電子配信サービスセンタ1と相互認証し、また、必要に応じてコンテンツプロバイダ、およびインターネット、ケーブル通信等を介し、可能であればユーザホームネットワーク5と相互認証する。

【0079】

図15は、ユーザホームネットワーク5の構成を示すブロック図である。ホームサーバ51は、ネットワーク4を介して、サービスプロバイダ3からコンテンツを含んだセキュアコンテナを受信し、コンテンツの利用権を購入し、その権利を行使してコンテンツの復号、伸張、再生、複製を行う。

【0080】

通信部61は、ネットワーク4を介してサービスプロバイダ3、または電子配信サービスセンタ1と通信し、所定の情報を受信し、または送信する。上位コントローラ62は、入力手段63からの信号を受信し、所定のメッセージ等を表示手段64に表示し、暗号処理部65を利用してコンテンツの利用権購入処理等を行い、伸張部66に大容量記憶部68から読み出した暗号化されたコンテンツを供給し、大容量記憶部68に暗号化されたコンテンツ等を記憶する。入力手段63は、リモートコントローラからの信号や入力ボタンからの入力データを上位コントローラ62に送信する。表示手段64は、液晶表示器のような表示デバイスで構成され、ユーザに指示を出したり、情報を表示したりする。入力手段63および表示手段64は、必要に応じてタッチパネル式液晶表示器などになり、一つにまとめられる場合がある。暗号処理部65は、サービスプロバイダ3、または電子配信サービスセンタ1若しくはその他の機器の暗号処理部と相互認証し、コンテンツ利用権を購入すると共に、所定のデータの暗号化/復号化を行い、コンテンツ鍵Kcoおよび使用許諾条件情報を保持する外部メモリを管理し、さらに配送鍵Kd 、課金情報等を記憶する。伸張部66は、暗号処理部65と相互認証してコンテンツ鍵Kcoを受信し、このコンテンツ鍵Kcoを用いて上位コントローラ62から供給された暗号化されたコンテンツを復号化し、ATRAC等の所定の方式で伸張し、さらに所定の電子透かしをコンテンツに挿入する。外部メモリ67は、フラッシュメモリ等の不揮発メモリやバックアップ電源付き揮発性メモリで構成され、保存鍵Ksaveで暗号化されたコンテンツ鍵Kcoおよび使用許諾条件情報を保存する。大容量記憶部68はHDDや光ディスク等の記憶デバイスで、コンテンツプロバイダセキュアコンテナおよびサービスプロバイダセキュアコンテナ(暗号化されたコンテンツ、個別鍵Ki で暗号化されたコンテンツ鍵Kco、配送鍵Kd で暗号化された個別鍵Ki 、取扱方針、価格情報及びそれらの署名)、公開鍵証明書、登録情報等が保存されている。

【0081】

電子配信サービスセンタ1と相互認証し、コンテンツ利用権を購入すると共に課金情報を生成し、所定のデータの復号化/暗号化を行い、コンテンツ鍵Kcoおよび使用許諾条件情報を保持する外部メモリを管理し、さらに配送鍵Kd 、課金情報等を記憶する暗号処理部65は、制御部91、記憶モジュール92、登録情報検査モジュール93、購入処理モジュール94、相互認証モジュール95、暗号/復号化モジュール96、および外部メモリ制御部97から構成される。この暗号処理部65は、シングルチップの暗号処理専用ICで構成され、多層構造を有し、その内部のメモリセルはアルミニウム層等のダミー層に挟まれ、また、動作する電圧または周波数の幅が狭い等、外部から不正にデータが読み出し難い特性(耐タンパ性)を有する。

【0082】

制御部91は、上位コントローラ62からのコマンドに応じて各モジュールを制御すると共に、各モジュールからの結果を上位コントローラ62に返送する。記憶モジュール92は、購入処理モジュール94から供給された課金情報、および配送鍵Kd 等のデータを記憶し、他の機能ブロックが所定の処理を実行するとき、配送鍵Kd 等のデータを供給する。登録情報検査モジュール93は、上位コントローラ62から供給された登録情報を検査し、ユーザホームネットワーク5内の他の機器と相互認証するか否か、課金情報の授受をすべきか否か、コンテンツの再配布等をすべきか否かの判断を行う。購入処理モジュール94は、サービスプロバイダ3から受信したセキュアコンテナに含まれる取扱方針および価格情報(並びに、場合によっては、既に保持している使用許諾条件情報)から、新たに使用許諾条件情報を生成して外部メモリ制御部97又は制御部91に出力し、課金情報を生成して記憶モジュール92に出力する。相互認証モジュール95は、電子配信サービスセンタ1、ホームネットワーク5内の他の機器の暗号処理部および伸張部66との相互認証を実行し、必要に応じて、一時鍵Ktemp(セッション鍵)を生成し、暗号/復号化モジュール96に供給する。

【0083】

復号/暗号化モジュール96は、復号化ユニット111、暗号化ユニット112、乱数発生ユニット113、署名生成ユニット114、および署名検証ユニット115から構成される。復号化ユニット111は、配送鍵Kd で暗号化された個別鍵Ki を復号化したり、個別鍵Ki で暗号化されたコンテンツ鍵Kcoを復号化したり、一時鍵Ktempで暗号化された各種データを復号化したりする。暗号化ユニット112は、復号化されたコンテンツ鍵Kcoを、記憶モジュール92に保持されている保存鍵Ksaveで暗号化し、制御部91を介して外部メモリ制御部97に出力したり、一時鍵Ktempで各種データを暗号化したりする。乱数発生ユニット113は、所定の桁数の乱数を発生し、相互認証モジュール95や署名生成ユニット114に供給する。署名生成ユニット114は、制御部91から供給されたメッセージのハッシュ値を計算し、乱数発生ユニット113から供給された乱数を用いて署名データを生成して制御部91に出力する。署名検証ユニット115は、制御部から供給されたメッセージおよび署名データから署名が正しいかどうか判定し、その結果を制御部91に出力する。なお、署名の生成/検証方法については図10、図11について上述した場合と同様である。

【0084】

外部メモリ制御部97は、外部メモリ67を制御してデータの読み書きを行い、外部メモリ内のデータが改竄されていないかどうかデータ検証を行う。図16は、外部メモリ制御部97の動作を説明するブロック図である。図16において、記憶モジュール92には、N個の改竄防止用ハッシュ値(Integrity Check Value )が保存されている。外部メモリ67は、Nブロックのデータ領域に分割されており、それぞれのデータ領域にはM組のコンテンツ鍵Kcoおよび使用許諾条件情報が書き込めるようになっている。また、外部メモリ67には、自由に使用できるその他の領域も用意されている。改竄防止用ハッシュ値ICVは、それに対応する外部メモリ67内の全データに対するハッシュ値になっている。外部メモリの読み出し手順および書き込み手順については、フローチャートを用いて後述する。

【0085】

コンテンツを復号化し、伸張し、所定の電子透かしを付加する伸張部66(図15)は、相互認証モジュール101、鍵復号モジュール102、復号モジュール103、伸張モジュール104、電子透かし付加モジュール105、および記憶モジュール106から構成される。相互認証モジュール101は、暗号処理部65と相互認証し、一時鍵Ktempを鍵復号モジュール102に出力する。鍵復号モジュール102は、外部メモリ67から読み出され一時鍵Ktempで暗号化されているコンテンツ鍵Kcoを一時鍵Ktempで復号化し、復号モジュール103に出力する。復号モジュール103は、大容量記憶部68に記録されたコンテンツをコンテンツ鍵Kcoで復号化し、伸張モジュール104に出力する。伸張モジュール104は、復号化されたコンテンツを、更にATRAC等の方式で伸張し、電子透かし付加モジュール105に出力する。電子透かし付加モジュール105は、購入処理を行った暗号処理部の個別IDを電子透かし技術を用いてコンテンツに挿入し、他の機器や図示せぬスピーカに出力し、音楽を再生する。

【0086】

記憶モジュール106には、暗号処理部65との相互認証に必要な鍵データが保存されている。なお、伸張部66は、耐タンパ性を備えていることが望ましい。

【0087】

外部メモリ67は、購入処理モジュール94で権利購入した際に生成した使用許諾条件情報や保存鍵Ksaveで暗号化されたコンテンツ鍵Kcoを記憶している。大容量記憶部68は、サービスプロバイダ3から供給されたセキュアコンテナや公開鍵証明書、登録情報等を記録する。

【0088】

装着された光ディスク、半導体メモリ等の記録メディア80にサービスプロバイダ3から供給されたコンテンツを記録し、再生する据置機器52は、通信部71、上位コントローラ72、暗号処理部73、伸張部74、小容量記憶部75、記録再生部76、入力手段77、表示手段78、外部メモリ79、および記録メディア80から構成される。通信部71は通信部61と同じ機能を有し、その説明は省略する。上位コントローラ72は上位コントローラ62と同じ機能を有し、その説明は省略する。暗号処理部73は暗号処理部65と同じ機能を有し、その説明は省略する。伸張部74は伸張部66と同じ機能を有し、その説明は省略する。小容量記憶部75は大容量記憶部68と同じ機能を有しているものの、コンテンツそのものは保存されず、公開鍵証明書や登録情報等が記憶されるだけである。記録再生部76は、光ディスク、半導体メモリ等の記録メディア80が装着され、その記録メディア80にコンテンツを記録し、読み出したコンテンツを伸張部に出力する。入力手段77は入力手段63と同じ機能を有し、その説明は省略する。表示手段78は表示手段64と同じ機能を有し、その説明は省略する。外部メモリ79は外部メモリ67と同じ機能を有し、その説明は省略する。記録メディア80は、例えばMD(Mini Disk :商標)や、電子配信専用記憶メディア(半導体メモリを用いたMemory Stick:商標)であったりする。

【0089】

ユーザが携帯し、音楽を再生して楽しむための機器である携帯機器53は、通信部81、上位コントローラ82、暗号処理部83、伸張部84、および外部メモリ85から構成される。通信部81は通信部61と同じ機能を有し、その説明は省略する。上位コントローラ82は上位コントローラ62と同じ機能を有し、その説明は省略する。暗号処理部83は暗号処理部65と同じ機能を有し、その説明は省略する。伸張部84は伸張部66と同じ機能を有し、その説明は省略する。外部メモリ85は外部メモリ67と同じ機能を有し、その説明は省略する。ただし、これらのメモリは半導体メモリだけとは限らず、HDD、書き換え可能な光ディスク等いずれでもよい。

【0090】

図17は、電子配信専用の記録メディアの構成図を示したものである。電子配信されたコンテンツを保存する記録メディア120は、通信部121、暗号処理部122、および外部メモリ123から構成される。通信部121は、据置機器52(図15)の記録再生部76とデータの送受信を行う。据置機器52と相互認証し、コンテンツ利用権を譲り受け、所定のデータの復号化/暗号化を行い、コンテンツ鍵Kcoおよび使用許諾条件情報等を保持する外部メモリを管理し、さらに保存鍵Ksave等を記憶する暗号処理部122は、その構成は暗号処理部65と同じ機能を有し、その説明は省略する。外部メモリ123は、保存鍵Ksaveで暗号化されたコンテンツ鍵Kco、コンテンツ鍵Kcoで暗号化されたコンテンツ、コンテンツの使用条件を定めた使用許諾条件情報、必要に応じて取扱方針、および価格情報を記憶している。

【0091】

電子配信専用記録メディア120は、据置機器52の時に説明した記録メディアとは使い方が異なっている。通常の記録メディア80は、ホームサーバ51の大容量記憶部68の代用品であるのに対し、電子配信専用メディア120は、伸張部を持たない携帯機器に異ならない。従って、コンテンツの再生を行う際には、伸張部74をもつ据置機器52のような機器が必要であるが、コンテンツを譲り受けたり、コンテンツを管理したりする機能に関してはホームサーバ51や携帯機器53と同様な処理ができる。これらの違いにより、通常の記録メディアに記録されたコンテンツは、記録した機器以外では再生することができないものの、電子配信専用記録メディア120に記録されたコンテンツは、記録した機器以外の機器でも再生することができるようになる。すなわち、通常の記録メディアには、コンテンツ鍵Kcoで暗号化されたコンテンツがあるだけなので、コンテンツ鍵Kcoを持つ(記録した)機器以外では再生ができない。一方、電子配信専用記録メディア120においては、コンテンツ鍵Kcoで暗号化されたコンテンツだけでなく、コンテンツ鍵Kcoも、電子配信専用記録メディア120個有の保存鍵Ksaveで暗号化されて保持されているため、他の機器で再生することが可能になる。

【0092】

つまり暗号処理部122の相互認証モジュール128と据置機器52の暗号処理部73の図示せぬ相互認証モジュール間で相互認証を行った後、専用記録メディア固有の保存鍵Ksave3 でコンテンツ鍵KCOを復号化し、共有した一時鍵Ktempでコンテンツ鍵Kcoを暗号化し、暗号処理部73へ送信して再生する。

【0093】

図18は、各機器内のデータ記憶状況を示すブロック図である。ホームサーバ51において、暗号処理部65内の記憶モジュール92には、機器を特定するための個別ID(暗号処理部を特定するものと同一)、課金処理する際に使用する決済用ID(必要に応じて個別IDで代替えできるし、登録情報にあるので不要の場合もある)、機器毎に異なる秘密鍵、保存鍵Ksave、電子配信サービスセンタ1と相互認証する際に使用する電子配信サービスセンタ1の公開鍵(電子配信サービスセンタ1の公開鍵証明書があれば不要)、公開鍵証明書を検証するための認証局22の公開鍵、伸張部66と相互認証する際に使用する共通鍵が記憶されている。これらのデータは、機器製造時に予め記憶されるデータである。これに対し、電子配信サービスセンタ1から定期的に配布される配送鍵Kd 、購入処理の際に書き込まれる課金情報、外部メモリ67内に保持するコンテンツ鍵Kcoおよび使用許諾条件情報の改竄チェック用のハッシュ値は、機器を使用し始めてから記憶されるデータであり、これらのデータも記憶モジュール92に記憶されている。伸張部66内の記憶モジュール106には、伸張部を特定するための個別ID、暗号処理部65と相互認証する際に使用する共通鍵が、機器製造時に予め記憶される。なお、暗号処理部65と伸張部66を1対1に対応させるため、それぞれの記憶モジュールに互いのIDを持たせておいても良い(相互認証が共通鍵で行われているため、結果的には対応した暗号処理部、伸張部でしかやりとりができない。但し処理としては公開鍵暗号方式の相互認証であっても良い。このとき保存されている鍵は共通鍵ではなく、伸張部66固有の秘密鍵になる)。

【0094】

外部メモリ67には、コンテンツの復号を行う際に使用する保存鍵Ksaveで暗号化されたコンテンツ鍵Kco、そのコンテンツ鍵Kcoを利用する際の条件を示す使用許諾条件情報が記憶されている。また、大容量記憶部68には、記憶モジュール92内にある機器個別の秘密鍵に対応する公開鍵の証明書(機器の公開鍵証明書)、登録情報、コンテンツプロバイダセキュアコンテナ(コンテンツ鍵Kcoで暗号化されたコンテンツおよびその署名、個別鍵Ki で暗号化されたコンテンツ鍵Kcoおよびその署名、配送鍵Kd で暗号化された個別鍵Ki およびその署名、取扱方針およびその署名)、サービスプロバイダセキュアコンテナ(価格情報およびその署名)、コンテンツプロバイダ2の公開鍵証明書、サービスプロバイダ3の公開鍵証明書が記憶されている。

【0095】

携帯機器53には、ホームサーバ51が保持する暗号処理部65と同一の暗号処理部83、外部メモリ67と同一の外部メモリ85が備えられている(内部データが同一のものは省略されている。例えば、伸張部)。しかし、その内部に保持されるデータは、図に示すように若干異なっている。暗号処理部83内の記憶モジュールの保持するデータは、機器を特定するための個別ID、機器毎に異なる秘密鍵、保存鍵Ksave、電子配信サービスセンタ1と相互認証する際に使用する、電子配信サービスセンタ1の公開鍵(ただし、ホームサーバ51に電子配信サービスセンタ1との手続きを全て代行してもらう場合は必要ない)、公開鍵証明書を検証するための認証局22の公開鍵、伸張部84と相互認証する際に使用する共通鍵が記憶されている。これらのデータは、機器製造時に予め記憶されるデータである。また、外部メモリ85内に保持するコンテンツ鍵Kcoおよび使用許諾条件情報の改竄チェック用のハッシュ値、必要に応じて決済用ID、配送鍵Kd 、登録情報(の一部)(購入処理をしない場合、決済用ID、配送鍵Kd は必要ない)は、機器を使用し始めてから記憶されるデータであり、これらのデータも記憶されている(購入処理を行う場合、課金情報も記憶される)。外部メモリ85には、暗号処理部83内にある機器個別の秘密鍵に対応する公開鍵の証明書、コンテンツ鍵Kcoで暗号化されたコンテンツおよびその署名(この他に、必要に応じて個別鍵Ki で暗号化されたコンテンツ鍵Kcoおよびその署名、配送鍵Kd で暗号化された個別鍵Ki およびその署名必要に応じて、取扱方針およびその署名、価格情報およびその署名も記憶される場合がある)、コンテンツを復号化する際に使用する保存鍵Ksaveで暗号化されたコンテンツ鍵Kco、そのコンテンツを利用する際の条件を示す使用許諾条件情報が記憶されている。また、必要に応じてコンテンツプロバイダ2の公開鍵証明書、サービスプロバイダ3の公開鍵証明書も記憶されている。

【0096】

据置機器52には、ホームサーバ51の構成に加え、記録メディア80が備えられている。記録メディアとしては、通常のMDやCD−Rの場合もあるし、電子配信専用の記憶メディアである場合もある。前者の場合、記憶されるデータはコピー禁止信号を付加された、復号化されたコンテンツになるが、勿論、暗号化されたコンテンツを入れておいてもよい(保存鍵Ksaveで暗号化されたコンテンツ鍵Kcoも併せて記憶しておいても良い。この時、再生できるのは記憶した機器のみになる。なぜなら、保存鍵Ksaveは機器毎に異なっているからである)。

【0097】

また、記憶メディアとしては、図19が考えられる。電子配信専用記憶メディア120において、暗号処理部122内にある記憶モジュール125には、記録メディアの個別ID、記録メディア毎に異なる秘密鍵、この秘密鍵に対応する公開鍵の証明書(外部メモリ123に記録しておいても良い)、コンテンツ鍵Kcoを暗号化するのに使用する保存鍵Ksave(一般に、記憶メディア毎に異なる)、電子配信サービスセンタ1の公開鍵(センタとやりとりしない場合や外部メモリ123に電子配信サービスセンタ1の公開鍵証明書が有る場合には必要ない)、認証局の公開鍵、外部メモリ123の改竄を検査するためのハッシュ値、登録情報(の一部)が記憶されている。外部メモリ123には、コンテンツ鍵Kcoで暗号化されたコンテンツ(およびその署名)、保存鍵Ksaveで暗号化されたコンテンツ鍵Kco、使用許諾条件情報が記憶されており、必要に応じて取扱方針(およびその署名)、価格情報(およびその署名)、コンテンツプロバイダ2の公開鍵証明書、サービスプロバイダ3の公開鍵証明書が記憶されている。

【0098】

図20、図21は、電子配信サービスセンタ1、コンテンツプロバイダ2、サービスプロバイダ3、およびユーザホームネットワーク5の間で送受信される情報を説明する図である。コンテンツプロバイダ2は、コンテンツプロバイダセキュアコンテナ(その詳細は後述する)にコンテンツプロバイダ2の公開鍵証明書(その詳細は後述する)を付して、サービスプロバイダ3に送信する。また、コンテンツプロバイダ2は、必要に応じて取扱方針およびその署名、コンテンツプロバイダ2の証明書を電子配信サービスセンタ1に送信する。

【0099】

サービスプロバイダ3は、コンテンツプロバイダ2の公開鍵証明書を検証し、コンテンツプロバイダ2の公開鍵を入手し、受信したコンテンツプロバイダセキュアコンテナの署名を検証する(取扱方針のみ署名検証する場合もある)。署名の検証に成功した後、コンテンツプロバイダセキュアコンテナから取扱方針を取り出し、これを基に価格情報を生成し、価格情報に署名を付けてサービスプロバイダセキュアコンテナとする(その詳細は後述する)。コンテンツプロバイダセキュアコンテナ、サービスプロバイダセキュアコンテナ、コンテンツプロバイダ2の公開鍵証明書、およびサービスプロバイダ3の公開鍵証明書(その詳細は後述する)をユーザホームネットワーク5に送信する。また、サービスプロバイダ3は、必要に応じて価格情報およびその署名、サービスプロバイダ3の公開鍵証明書を電子配信サービスセンタ1に送信する。

【0100】

ユーザホームネットワーク5は、受信したセキュアコンテナを検証した後、セキュアコンテナの中に含まれる取扱方針および価格情報に基づいて購入処理を行い、課金情報を生成して暗号処理部内の記憶モジュールに保存し、使用許諾条件情報を生成し、コンテンツ鍵Kcoを復号化して保存鍵Ksaveで再暗号化し、使用許諾条件情報および再暗号化されたコンテンツ鍵Kcoを外部メモリ67に保存しておく。そして、使用許諾条件情報に沿って、コンテンツ鍵Kcoを保存鍵Ksaveで復号化し、この鍵でコンテンツを復号化して利用する。課金情報は、所定のタイミングで一時鍵Ktempで暗号化され、署名が付され、必要に応じて取扱方針および価格情報と共に電子配信サービスセンタ1に送信される。

【0101】

電子配信サービスセンタ1は、課金情報および価格情報を基に使用料金を算出し、また電子配信サービスセンタ1、コンテンツプロバイダ2、およびサービスプロバイダ3それぞれの利益を算出する。電子配信サービスセンタ1は、さらに、コンテンツプロバイダ2から受信した取扱方針、サービスプロバイダ3から受信した価格情報、必要に応じて取扱方針、並びにユーザホームネットワーク5から受信した取扱方針、価格情報を比較し、サービスプロバイダ3またはユーザホームネットワーク5で取扱方針の改竄または不正な価格の付加等の不正がなかったか否か等の監視をする。

【0102】

更に、電子配信サービスセンタ1は、コンテンツプロバイダ2にコンテンツプロバイダの公開鍵証明書を送信し、サービスプロバイダ3にサービスプロバイダの公開鍵証明書を送信する。また、工場出荷時に、各機器に応じて作成した公開鍵証明書を各機器に埋め込むため、各機器の公開鍵証明書に関するデータを工場に引き渡す。

【0103】

図22は、コンテンツプロバイダセキュアコンテナを説明する図である。コンテンツプロバイダセキュアコンテナ1Aは、コンテンツ鍵Kcoで暗号化されたコンテンツおよびその署名、個別鍵Ki で暗号化されたコンテンツ鍵Kcoおよびその署名、配送鍵Kd で暗号化された個別鍵Ki およびその署名、取扱方針および署名を含む。署名は、それぞれのデータにハッシュ関数を適用して生成されたハッシュ値に、コンテンツプロバイダ2の秘密鍵Kscp を用いて生成されたデータである。なお、図22の場合は鍵データ(個別鍵Ki で暗号化されたコンテンツ鍵KCO、配送鍵Kd で暗号化された個別鍵Ki に対してそれぞれ別々に署名を生成し付加するようにしたが、各鍵データ(個別鍵Ki で暗号化されたコンテンツ鍵KCO、配送鍵Kd で暗号化された個別鍵Ki )を1つにまとめて1つの署名を生成し付加するようにしても良い。このように常に一体で使用される鍵データを1つにまとめて1つの署名を付加することにより、署名の検証が1回で済む。

【0104】

図23は、コンテンツプロバイダセキュアコンテナの他の例を説明する図である。コンテンツプロバイダセキュアコンテナ1Bは、コンテンツ鍵Kcoで暗号化されたコンテンツおよびその署名、個別鍵Ki で暗号化されたコンテンツ鍵Kcoおよびその署名、取扱方針および署名を含む。

【0105】

図24は、コンテンツプロバイダセキュアコンテナの他の例を説明する図である。コンテンツプロバイダセキュアコンテナ1Cは、コンテンツ鍵Kcoで暗号化されたコンテンツ、個別鍵Ki で暗号化されたコンテンツ鍵Kco、配送鍵Kd で暗号化された個別鍵Ki 、取扱方針、および署名を含む。署名は、コンテンツ鍵Kcoで暗号化されたコンテンツ、個別鍵Ki で暗号化されたコンテンツ鍵Kco、配送鍵Kd で暗号化された個別鍵Ki 、および取扱方針にハッシュ関数を適用して生成されたハッシュ値に、コンテンツプロバイダ2の秘密鍵Kscp を用いて生成されたデータである。

【0106】

図25は、コンテンツプロバイダセキュアコンテナの他の例を説明する図である。コンテンツプロバイダセキュアコンテナ1Dは、コンテンツ鍵Kcoで暗号化されたコンテンツ、個別鍵Ki で暗号化されたコンテンツ鍵Kco、取扱方針、および署名を含む。署名は、コンテンツ鍵Kcoで暗号化されたコンテンツ、個別鍵Ki で暗号化されたコンテンツ鍵Kco、および取扱方針にハッシュ関数を適用して生成されたハッシュ値に、コンテンツプロバイダ2の秘密鍵Kscp を用いて生成されたデータである。

【0107】

図26は、コンテンツプロバイダ2の公開鍵証明書を説明する図である。コンテンツプロバイダ2の公開鍵証明書2Aは、公開鍵証明書のバージョン番号、認証局がコンテンツプロバイダ2に対し割り付ける公開鍵証明書の通し番号、署名に用いたアルゴリズムおよびパラメータ、認証局の名前、公開鍵証明書の有効期限、コンテンツプロバイダ2の名前、コンテンツプロバイダ2の公開鍵Kpcp 、並びに署名を含む。署名は、公開鍵証明書のバージョン番号、認証局がコンテンツプロバイダ2に対し割り付ける公開鍵証明書の通し番号、署名に用いたアルゴリズムおよびパラメータ、認証局の名前、公開鍵証明書の有効期限、コンテンツプロバイダ2の名前、並びにコンテンツプロバイダ2の公開鍵Kpcp にハッシュ関数を適用して生成されたハッシュ値に、認証局の秘密鍵Ksca を用いて生成したデータである。

【0108】

図27は、コンテンツプロバイダ2の公開鍵証明書の他の例を説明する図である。コンテンツプロバイダ2の公開鍵証明書2Bは、公開鍵証明書のバージョン番号、認証局がコンテンツプロバイダ2に対し割り付ける公開鍵証明書の通し番号、署名に用いたアルゴリズムおよびパラメータ、認証局の名前、公開鍵証明書の有効期限、コンテンツプロバイダ2の名前、コンテンツプロバイダ2の公開鍵Kpcp 、配送鍵Kd で暗号化された個別鍵Ki 、並びに署名を含む。署名は、公開鍵証明書のバージョン番号、認証局がコンテンツプロバイダ2に対し割り付ける公開鍵証明書の通し番号、署名に用いたアルゴリズムおよびパラメータ、認証局の名前、公開鍵証明書の有効期限、コンテンツプロバイダ2の名前、コンテンツプロバイダ2の公開鍵Kpcp 、並びに配送鍵Kd で暗号化された個別鍵Ki にハッシュ関数を適用して生成されたハッシュ値に、認証局の秘密鍵Ksca を用いて生成したデータである。

【0109】

図28は、コンテンツプロバイダ2の公開鍵証明書のまた別の例を説明する図である。 コンテンツプロバイダ2の公開鍵証明書2Cは、公開鍵証明書のバージョン番号、認証局がコンテンツプロバイダ2に対し割り付ける公開鍵証明書の通し番号、署名に用いたアルゴリズムおよびパラメータ、認証局の名前、公開鍵証明書の有効期限、コンテンツプロバイダ2の名前、コンテンツプロバイダ2の公開鍵Kpcp 、個別鍵Ki の一部を配送鍵Kd で暗号化した、所定の種類のデータ、並びに署名を含む。署名は、公開鍵証明書のバージョン番号、認証局がコンテンツプロバイダ2に対し割り付ける公開鍵証明書の通し番号、署名に用いたアルゴリズムおよびパラメータ、認証局の名前、公開鍵証明書の有効期限、コンテンツプロバイダ2の名前、コンテンツプロバイダ2の公開鍵Kpcp 、並びに個別鍵Ki の一部を配送鍵Kd で暗号化した、所定の種類のデータにハッシュ関数を適用して生成されたハッシュ値に、認証局の秘密鍵Ksca を用いて生成したデータである。

【0110】

図29は、サービスプロバイダセキュアコンテナを説明する図である。サービスプロバイダセキュアコンテナ3Aは、価格情報および署名で構成されている。署名は、価格情報に対し必要に応じてハッシュ関数を適用して生成されたハッシュ値に、サービスプロバイダ3の秘密鍵Kssp を用いて生成されたデータである。

【0111】

図30は、サービスプロバイダセキュアコンテナの他の例を説明する図である。サービスプロバイダセキュアコンテナ3Bは、コンテンツプロバイダセキュアコンテナ、価格情報、および署名を含む。署名は、コンテンツプロバイダセキュアコンテナ、および価格情報にハッシュ関数を適用して生成されたハッシュ値に、サービスプロバイダ3の秘密鍵Kssp を用いて生成されたデータである。

【0112】

図31は、サービスプロバイダ3の公開鍵証明書を説明する図である。サービスプロバイダ3の公開鍵証明書4Aは、公開鍵証明書のバージョン番号、認証局がサービスプロバイダ3に対し割り付ける公開鍵証明書の通し番号、署名に用いたアルゴリズムおよびパラメータ、認証局の名前、公開鍵証明書の有効期限、サービスプロバイダ3の名前、サービスプロバイダ3の公開鍵Kpsp 、並びに署名を含む。署名は、公開鍵証明書のバージョン番号、認証局がサービスプロバイダ3に対し割り付ける公開鍵証明書の通し番号、署名に用いたアルゴリズムおよびパラメータ、認証局の名前、公開鍵証明書の有効期限、サービスプロバイダ3の名前、並びにサービスプロバイダ3の公開鍵Kpsp にハッシュ関数を適用して生成されたハッシュ値に、認証局の秘密鍵Ksca を用いて生成したデータである。

【0113】

図32は、User機器の公開鍵証明書を説明する図である。User機器の公開鍵証明書5Aは、公開鍵証明書のバージョン番号、認証局がUser機器(正確には暗号処理部(専用のICチップ))に対し割り付ける公開鍵証明書の通し番号、署名に用いたアルゴリズムおよびパラメータ、認証局の名前、公開鍵証明書の有効期限、User機器の名前、User機器の公開鍵Kpu、並びに署名を含む。署名は、公開鍵証明書のバージョン番号、認証局がUser機器に対し割り付ける公開鍵証明書の通し番号、署名に用いたアルゴリズムおよびパラメータ、認証局の名前、公開鍵証明書の有効期限、User機器の名前、並びにUser機器の公開鍵Kpuにハッシュ関数を適用して生成されたハッシュ値に、認証局の秘密鍵Ksca を用いて生成したデータである。

【0114】

図33および図34は取扱方針のデータフォーマットを示すものであり、当該取扱方針はコンテンツプロバイダ2によりシングルコンテンツ毎、またアルバムコンテンツ毎に生成され、ユーザホームネットワーク5が購入可能な利用権の内容を示す。

【0115】

シングルコンテンツに対する取扱方針(図33)のデータには、データの種別、取扱方針の種類、取扱方針の有効期限、コンテンツのID、コンテンツプロバイダのID、取扱方針のID、取扱方針のバージョン、地域コード、使用可能機器条件、使用可能User条件、サービスプロバイダのID、世代管理情報、当該取扱方針が示す購入可能な利用権を含むルールの数、当該ルールの格納位置を示すアドレス情報、そのアドレス情報の示す位置に格納されたルール、公開鍵証明書、署名が格納されている。

【0116】

そして、ルールは、利用権毎に整理番号として付けられたルール番号、利用権内容を示す利用権内容番号、そのパラメータ、最低販売価格、コンテンツプロバイダの利益額、当該コンテンツプロバイダの利益率、データサイズ、送信情報から構成されている。

【0117】

また、アルバムコンテンツに対する取扱方針(図34)のデータには、データの種別、取扱方針の種類、取扱方針の有効期限、アルバムのID、取扱方針のバージョン、コンテンツプロバイダのID、取扱方針のID、地域コード、使用可能機器条件、使用可能User条件、サービスプロバイダのID、当該アルバムを構成するシングルコンテンツの取扱方針の数、そのシングルコンテンツの取扱方針の格納位置を示すアドレス情報、当該アドレス情報の示す位置に格納されたシングルコンテンツの取扱方針のデータパケット、世代管理情報、当該取扱方針が示す購入可能な利用権を含むルールの数、当該ルールの格納位置を示すアドレス情報、そのアドレス情報の示す位置に格納されたルール、公開鍵証明書、署名が格納されている。

【0118】

そして、ルールは、シングルコンテンツの取扱方針のルールと同様に、利用権毎に整理番号として付けられたルール番号、利用権内容番号、パラメータ、最低販売価格、コンテンツプロバイダの利益額、当該コンテンツプロバイダの利益率、データサイズ、送信情報から構成されている。

【0119】

これら取扱方針において、データの種別はそのデータが取扱方針のデータであることを示し、取扱方針の種類は当該取扱方針がシングル又はアルバムコンテンツのいずれの取扱方針であるかを示している。取扱方針の有効期限は当該取扱方針の使用期間をその期限の切れる日付、又は使用を開始した基準となる日から期限の切れる日までの日数などによって示している。コンテンツのIDおよびアルバムのIDは取扱方針が示す購入可能なシングルコンテンツおよびアルバムコンテンツを示し、コンテンツプロバイダのIDは、当該取扱方針を規定したコンテンツプロバイダ2のIDを示している。

【0120】

また、取扱方針のIDは当該取扱方針を識別するためのものであり、例えば、同一コンテンツに対して複数の取扱方針が設定された場合などに当該取扱方針を識別するために使用される。取扱方針のバージョンは使用期間に応じて改訂した取扱方針のその改訂情報を示している。従って、取扱方針はこれら取扱方針のIDおよび取扱方針のバージョンにより管理される。

【0121】

地域コードは取扱方針の使用可能な地域をコード化して示しており、当該地域コードには取扱方針の使用可能な地域を限定する特定の地域を示すコードと、当該取扱方針を全ての地域で使用可能にするコードを割り当てることができる。使用可能機器条件は取扱方針を利用し得る機器の条件を示し、使用可能User条件は取扱方針を利用し得るユーザの条件を示している。

【0122】

サービスプロバイダのIDは取扱方針を利用するサービスプロバイダ3のIDを示しており、当該サービスプロバイダのIDには取扱方針を使用し得るサービスプロバイダ3を限定する特定のサービスプロバイダ3のIDと、当該取扱方針を複数(全て)のサービスプロバイダで使用し得るようにするIDとがある。

【0123】

さらに、世代管理情報はコンテンツの再購入可能な最大回数を示す。署名は取扱方針から当該署名を除く、データの種別から公開鍵証明書までの全体に対して付けられるものである。署名を作成する際に用いたアルゴリズムおよびパラメータと、当該署名の検証に用いる鍵は公開鍵証明書に含まれている。

【0124】

また、ルールにおいて、利用権内容番号は、利用権内容毎に付加された番号であり、パラメータは権利内容のパラメータを示す。最低販売価格は利用権内容に応じてシングルおよびアルバムコンテンツを販売する際の最低の販売価格を示し、コンテンツプロバイダの利益額および利益率はシングルコンテンツおよびアルバムコンテンツが購入されたときにコンテンツプロバイダ2が得ることのできる利益の金額および販売価格に対する利益率を示している。データサイズは送信情報のデータサイズを示し、当該送信情報は、コンテンツプロバイダ2が設定した、利用権の購入によりユーザに加算されるポイントや、当該ポイントに応じた利用権の割引額でなるマイル情報や、必要に応じてコンテンツプロバイダ2が設定した各種情報からなる。

【0125】

ここで、アルバムコンテンツの取扱方針において、複数のルールは、当該アルバムの購入形態を示している。また、アルバムコンテンツの取扱方針に格納された複数のシングルコンテンツの取扱方針において、当該取扱方針に格納されたルールは、それぞれ対応するシングルコンテンツがアルバムのなかから、シングル曲として単独で購入し得る、又は対応するシングルコンテンツがアルバム曲としてのみ購入し得る(すなわち、アルバムとして、他のシングルコンテンツと共に一体化してしか購入し得ない)等のようにアルバム内におけるシングルコンテンツの購入形態を示している。

【0126】

従って、アルバムコンテンツの取扱方針においては、当該取扱方針のルールに基づいて、アルバムコンテンツを購入し、又はシングルコンテンツの取扱方針のルールに基づいて、シングルコンテンツをシングル曲として購入するように、アルバムコンテンツと、シングル曲として販売し得るシングルコンテンツとのいずれも選択して購入し得るように定義されている。

【0127】

また、アルバムコンテンツの取扱方針においては、全体に対して署名を付けたことにより、当該署名を検証するだけで、この取扱方針に格納したシングルコンテンツの取扱方針の署名をそれぞれ検証しなくてもこのアルバムコンテンツの取扱方針と共に、各シングルコンテンツの取扱方針に対しても合わせて改竄のチェックなどを行うことができ、かくして署名の検証を簡易化し得る。

【0128】

因みに、シングルおよびアルバムコンテンツの取扱方針には、必要に応じて、コンテンツに対する署名の検証を実行するか否かを示す署名の検証の有無を格納し得る。これは、コンテンツのデータ量が比較的多く、署名の検証に時間がかかるためであり、取扱方針にかかる署名の検証の有無の情報が格納された場合には、当該情報に従ってコンテンツの署名の検証を実行し、又は当該検証を実行しないようにする。

【0129】

また、アルバムコンテンツの取扱方針においては、当該アルバムを構成する複数のシングルコンテンツの取扱方針を格納しているものの、これら複数のシングルコンテンツの取扱方針を格納しなくても良い。

【0130】

さらに、シングルおよびアルバムコンテンツの取扱方針においては、コンテンツプロバイダの利益額および利益率を電子配信サービスセンタ1により一括管理しても良いため、図35および図36に示すように、これらコンテンツプロバイダの利益額および利益率を除いて構成しても良い。

【0131】

図37および図38は価格情報のデータフォーマットを示すものであり、当該価格情報はサービスプロバイダ3において、コンテンツプロバイダ2から与えられるシングルコンテンツの取扱方針毎、またアルバムコンテンツの取扱方針毎に生成され、シングルコンテンツおよびアルバムコンテンツの価格を示す。

【0132】

シングルコンテンツに対する価格情報(図37)のデータには、データの種別、価格情報の種類、価格情報の有効期限、コンテンツのID、サービスプロバイダのID、価格情報のID、価格情報のバージョン、地域コード、使用可能機器条件、使用可能User条件、コンテンツプロバイダのID、当該価格情報が付加された取扱方針のID、当該価格情報が示す購入可能な利用権を含むルールの数、当該ルールの格納位置を示すアドレス情報、そのアドレス情報の示す位置に格納されたルール、公開鍵証明書、署名が格納されている。

【0133】

そして、ルールは利用権毎に整理番号として付けられたルール番号、サービスプロバイダの利益額、当該サービスプロバイダの利益率、価格、データサイズ、送信情報から構成されている。

【0134】

また、アルバムコンテンツに対する価格情報(図38)のデータには、データの種別、価格情報の種類、価格情報の有効期限、アルバムのID、サービスプロバイダのID、価格情報のID、価格情報のバージョン、地域コード、使用可能機器条件、使用可能User条件、コンテンツプロバイダのID、当該価格情報が付加された取扱方針のID、当該アルバムを構成するシングルコンテンツの価格情報の数、そのシングルコンテンツの価格情報の格納位置を示すアドレス情報、当該アドレス情報の示す位置に格納されたシングルコンテンツの価格情報のデータパケット、当該価格情報が示す購入可能な利用権を含むルールの数、そのルールの格納位置を示すアドレス情報、当該アドレス情報の示す位置に格納されたルール、公開鍵証明書、署名が格納されている。

【0135】

そして、ルールは、シングルコンテンツに対する価格情報のルールと同様に、利用権毎に整理番号として付けられたルール番号、サービスプロバイダの利益額、当該サービスプロバイダの利益率、価格、データサイズ、送信情報から構成されている。

【0136】

これら価格情報において、データの種別はこのデータが価格情報のデータであることを示し、価格情報の種類は当該価格情報がシングルコンテンツ又はアルバムコンテンツのいずれの価格情報であるかを示している。価格情報の有効期限は当該価格情報の使用期間をその期限の切れる日付、又は使用開始の基準となる日から期限の切れる日までの日数などによって示している。コンテンツのIDおよびアルバムのIDは価格情報が示す購入可能なシングルコンテンツおよびアルバムコンテンツを示し、サービスプロバイダのIDは当該価格情報を作成したサービスプロバイダ3のIDを示している。

【0137】

また、価格情報のIDは当該価格情報を識別するためのものであり、例えば、同一コンテンツに対して複数の価格情報が設定された場合などに当該価格情報を識別するために使用される。価格情報のバージョンは使用期間に応じて改訂された価格情報の改訂情報を示している。従って、価格情報はこれら価格情報のIDおよび価格情報のバージョンにより管理される。

【0138】

地域コードは価格情報の使用可能な地域をコード化して示しており、当該地域コードには価格情報の使用可能な地域を限定する特定の地域を示すコードと、当該価格情報を全ての地域で使用可能にするコードを割り当てることができる。使用可能機器条件は価格情報を利用し得る機器の条件を示し、使用可能User条件は価格情報を利用し得るユーザの条件を示している。コンテンツプロバイダのIDは価格情報を付加した取扱方針を規定したコンテンツプロバイダ2のIDを示している。取扱方針のIDは価格情報を付加した取扱方針を識別するためのものである。

【0139】

さらに、署名は価格情報から当該署名を除く、データの種別から公開鍵証明書までの全体に対して付けられるものである。署名を作成する際に用いたアルゴリズムおよびパラメータと、当該署名の検証に用いる鍵は公開鍵証明書に含まれている。

【0140】

また、ルールにおいて、ルール番号は対応する取扱方針が示すルールのルール番号をそのまま用いる。サービスプロバイダの利益額および利益率はシングルコンテンツおよびアルバムコンテンツが購入されたときにサービスプロバイダ3が得ることのできる利益の金額および価格に対する利益率を示し、価格はサービスプロバイダ3により利用権内容および対応する最低販売価格に基づいて設定されたシングルコンテンツおよびアルバムコンテンツの販売価格を示す。データサイズは送信情報のデータサイズを示し、当該送信情報は、サービスプロバイダ3が設定した、利用権の購入によりユーザに加算されるポイントや、当該ポイントに応じた利用権の割引額でなるマイル情報や、必要に応じてサービスプロバイダ3が設定した各種情報からなる。

【0141】

ここで、サービスプロバイダ3は、価格情報を生成する際、対応する取扱方針が示す購入可能な全ての利用権を当該価格情報が示す購入可能な利用権として設定することができると共に、当該取扱方針が示す購入可能な全ての利用権のうちから任意に選定した利用権を価格情報が示す購入可能な利用権として設定することもでき、コンテンツプロバイダ2が規定した利用権を選定し得る。

【0142】

また、アルバムコンテンツの価格情報において、複数のルールは、アルバムの購入形態に応じた販売価格を規定している。また、アルバムコンテンツの価格情報に格納された複数のシングルコンテンツの価格情報のうち、シングル曲として販売し得るシングルコンテンツの価格情報のルールは、当該シングル曲として販売し得るシングルコンテンツの販売価格を規定している。

【0143】

従って、アルバムコンテンツの価格情報においては、当該価格情報1つでアルバムの販売価格と、シングル曲として販売し得るシングルコンテンツの販売価格とを認識し得るようになされている。

【0144】

また、アルバムコンテンツの価格情報においては、全体に対して署名を付けたことにより、当該署名を検証するだけで、この価格情報に格納したシングルコンテンツの価格情報の署名をそれぞれ検証しなくてもこのアルバムコンテンツの価格情報と共に、各シングルコンテンツの価格情報に対しても合わせて改竄のチェックなどを行うことができ、かくして署名の検証を簡易化し得る。

【0145】

因みに、シングルおよびアルバムの価格情報においては、図33および図34について上述した取扱方針と同様にコンテンツに対する署名の検証の有無を格納し得る。また、アルバムコンテンツの価格情報においては、当該アルバムを構成する複数のシングルコンテンツの価格情報を格納しているものの、これら複数のシングルコンテンツの価格情報を格納しなくても良い。

【0146】

さらに、シングルおよびアルバムコンテンツの価格情報においては、サービスプロバイダの利益額および利益率を電子配信サービスセンタ1により一括管理しても良いため、図39および図40に示すように、これらサービスプロバイダの利益額および利益率を除いて構成しても良い。

【0147】

図41は使用許諾条件情報のデータフオーマットを示すものであり、当該使用許諾条件情報はユーザホームネットワーク5内の機器において、ユーザがコンテンツを購入した際、当該購入したコンテンツの取扱方針に基づいて作成され、この取扱方針の示す利用権内容のうちのユーザが選択した利用権内容を示す。

【0148】

使用許諾条件情報のデータには、データの種別、使用許諾条件情報の種類、使用許諾条件情報の有効期限、コンテンツのID、アルバムのID、暗号処理部のID、ユーザのID、コンテンツプロバイダのID、取扱方針のID、取扱方針のバージョン、サービスプロバイダのID、価格情報のID、価格情報のバージョン、使用許諾条件情報のID、再生権(利用権)に整理番号として付けられたルール番号、利用権内容番号、再生残り回数、再生権の有効期限、複製権(利用権)に整理番号として付けられたルール番号、利用権内容番号、複製の残り回数、世代管理情報、再生権を保有する暗号処理部のIDが格納されている。

【0149】

使用許諾条件情報において、データの種別はこのデータが使用許諾条件情報のデータであることを示し、使用許諾条件情報の種類は当該使用許諾条件情報がシングルコンテンツ又はアルバムコンテンツのいずれの使用許諾条件情報であるかを示している。使用許諾条件情報の有効期限は当該使用許諾条件情報の使用期間をその期限の切れる日付、又は使用開始の基準となる日から期限の切れる日までの日数などによって示している。

【0150】

コンテンツのIDには購入されたシングルコンテンツを示すIDが記述され、アルバムのIDにはアルバムが購入されたときのみ当該アルバムを示すIDが記述される。実際には、コンテンツがシングルとして購入された場合、コンテンツのIDのみに購入されたシングルコンテンツを示すIDが記述され、また、コンテンツがアルバムとして購入された場合には、コンテンツのIDに、アルバムを構成する全てのシングルコンテンツのIDが記述され、かつアルバムのIDに購入されたアルバムを示すIDが記述される。従って、このアルバムのIDをみれば、購入されたコンテンツがシングルであるか、又はアルバムであるかを容易に判断し得る。

【0151】

暗号処理部のIDはコンテンツを購入処理したユーザホームネットワーク5内の機器の暗号処理部を示す。ユーザのIDはコンテンツを購入したユーザホームネットワーク5内の機器を複数のユーザが共有しているときに、当該機器を共有する複数のユーザを示している。

【0152】

また、コンテンツプロバイダのIDは使用許諾条件情報を作成するために用いた取扱方針を規定したコンテンツプロバイダ2のIDを示し、取扱方針のIDは当該使用許諾条件情報を作成するために用いた取扱方針を示す。取扱方針のバージョンは使用許諾条件情報を作成するために用いた取扱方針の改訂情報を示している。サービスプロバイダのIDは使用許諾条件情報を作成するために用いた価格情報を作成したサービスプロバイダ3のIDを示し、価格情報のIDは当該使用許諾条件情報を作成するために用いた価格情報を示す。価格情報のバージョンは使用許諾条件情報を作成するために用いた取扱方針の改訂情報を示している。従って、これらコンテンツプロバイダのID、取扱方針のID、取扱方針のバージョン、サービスプロバイダのID、価格情報のIDおよび価格情報のバージョンにより、ユーザが購入したコンテンツを提供したコンテンツプロバイダ2又はサービスプロバイダ3を知り得るようになされている。

【0153】

使用許諾条件情報のIDはコンテンツを購入したユーザホームネットワーク5内の機器の暗号処理部が付けるものであり、当該使用許諾条件情報を識別するために使用される。再生権のルール番号は利用権のうちの再生権に付けられた整理番号を示し、対応する取扱方針および価格情報が示すルールのルール番号をそのまま用いる。利用権内容は後述する再生権の内容を示す。再生残り回数は購入したコンテンツに対して予め設定された再生回数のうちの残りの再生回数を示し、再生権の有効期限は購入したコンテンツの対する再生可能期間をその期限の切れる日時などによって示している。

【0154】

また、複製権のルール番号は利用権のうちの複製権に付けられた整理番号を示し、対応する取扱方針および価格情報が示すルールのルール番号をそのまま用いる。利用権内容は後述する複製権の内容を示す。複製残り回数は購入したコンテンツに対して予め設定された複製回数のうちの残りの複製回数を示す。

【0155】

さらに、世代管理情報はコンテンツを再購入した際に当該コンテンツの再購入可能な残り回数を示す。再生権を保有する暗号処理部のIDは現時点において再生権を保有する暗号処理部を示しており、管理移動したときには再生権を保有する暗号処理部のIDが変更される。

【0156】

因みに、使用許諾条件情報においては、複製権に対して有効期限を規定しても良く、当該有効期限を規定した場合には購入したコンテンツの対する複製可能期間をその期限の切れる日時などによって示す。

【0157】

図42は課金情報を示すものであり、当該課金情報はユーザホームネットワーク5内の機器により、コンテンツの購入の際に、当該コンテンツに対応する取扱方針および価格情報に基づいて生成される。

【0158】

課金情報のデータには、データの種別、暗号処理部のID、ユーザのID、コンテンツのID、コンテンツプロバイダのID、取扱方針のID、取扱方針のバージョン、サービスプロバイダのID、価格情報のID、価格情報のバージョン、使用許諾条件情報のID、ルール番号、コンテンツプロバイダ2の利益額および利益率、サービスプロバイダの利益額および利益率、世代管理情報、コンテンツプロバイダの設定した送信情報のデータサイズ、そのコンテンツプロバイダの設定した送信情報、サービスプロバイダの設定した送信情報のデータサイズ、そのサービスプロバイダの設定した送信情報、供給元のIDが格納されている。

【0159】

課金情報において、データの種別は当該データが課金情報であることを示し、暗号処理部のIDは、コンテンツの購入処理を実行して当該課金情報を生成した機器の暗号処理部を示す。ユーザのIDはコンテンツを購入したユーザホームネットワーク5内の機器を複数のユーザが共有しているときに、当該機器を共有する複数のユーザを示し、コンテンツのIDは当該購入されたコンテンツ(シングルコンテンツ又はアルバムコンテンツ)を示す。

【0160】

また、コンテンツプロバイダのIDは購入処理に用いた取扱方針を規定したコンテンツプロバイダ2のID(この取扱方針に含まれるコンテンツプロバイダのID)を示し、取扱方針のIDは当該購入処理に用いた取扱方針を示す。取扱方針のバージョンは、購入処理に用いた取扱方針の改訂情報を示す。サービスプロバイダのIDは購入処理に用いた価格情報を作成したサービスプロバイダ3のID(この価格情報に含まれるサービスプロバイダのID)を示し、価格情報のIDは当該購入処理に用いた価格情報を示す。価格情報のバージョンは、購入処理に用いた価格情報の改訂情報を示す。

【0161】

使用許諾条件情報のIDは購入処理の際に作成した使用許諾条件情報のIDを示し、ルール番号は購入された利用権に整理番号として付けられたルール番号を示す。コンテンツプロバイダの利益額および利益率はコンテンツの購入によりコンテンツプロバイダ2に分配される配当の金額および売上に対する割合を示し、サービスプロバイダの利益額および利益率は当該コンテンツの購入によりサービスプロバイダ3に分配される配当の金額および売上に対する割合を示す。

【0162】

さらに、世代管理情報は購入されたコンテンツの世代を示す。また、コンテンツプロバイダの設定した送信情報のデータサイズおよびそのコンテンツプロバイダの設定した送信情報には、購入処理に用いた取扱方針が示すデータサイズと、送信情報をそのまま格納すると共に、サービスプロバイダの設定した送信情報のデータサイズおよびそのサービスプロバイダの設定した送信情報には購入処理に用いた価格情報が示すデータサイズと、送信情報をそのまま格納する。そして、供給元のIDは、購入処理したコンテンツの供給元の機器を示し、このIDはコンテンツの再購入が行われる毎に累積される。

【0163】

因みに、課金情報においては、コンテンツプロバイダの利益額および利益率と、サービスプロバイダの利益額および利益率を電子配信サービスセンタ1により一括管理しても良いため、図43に示すように、これらコンテンツプロバイダの利益額および利益率およびサービスプロバイダの利益額および利益率を除いて構成しても良い。

【0164】

図44は購入可能な利用権の内容を示したものであり、当該利用権としては、大きく分けて再生権、複製権、権利内容変更権、再購入権、追加購入権、管理移動権がある。

【0165】

再生権には、期間制限および回数制限のない無制限再生権と、再生期間を制限する期間制限付き再生権、再生の積算時間を制限する積算時間制限付き再生権、再生回数を制限する回数制限付き再生権がある。複製権には、期間制限、回数制限およびコピー管理情報(例えば、シリアルコピーマネージメント:SCMS)のないコピー管理情報なし無制限複製権、複製回数を制限するもののコピー管理情報のない回数制限付きおよびコピー管理情報なし複製権、期間制限および回数制限はないもののコピー管理情報を付加して提供するコピー管理情報付き複製権、複製回数を制限し、かつコピー管理情報を付加して提供する回数制限およびコピー管理情報付き複製権がある。因みに、複製権としては、この他に複製可能期間を制限する期間制限付き複製権(コピー管理情報を付加するものと、当該コピー管理情報を付加しないものとがある)や、複製の積算時間(すなわち、複製されたコンテンツの再生に要する積算時間)を制限する積算時間制限付き複製権(コピー管理情報を付加するものと、当該コピー管理情報を付加しないものとがある)等がある。

【0166】

また、権利内容変更権は上述したように既に購入した利用権の内容を別の内容に変更する権利であり、再購入権も上述したように他の機器で購入した権利に基づき利用権を別途購入する権利である。追加購入権は、既に単独で購入したコンテンツに当該コンテンツを含むアルバムの他のコンテンツを追加購入してアルバム化する権利であり、管理移動権は購入した利用権を移動して保有者を変更する権利である。

【0167】

次に、図33などに示されている利用権内容の具体例を説明する。実際に、無制限再生権のデータとしては、図45(A)に示すように、再生権の有効期間をその期限の切れる日付、又は有効期間開始の基準となる日から期限の切れる日までの日数などによって示す当該再生権の有効期限の情報が利用権内容の領域に格納される。期間制限付き再生権のデータとしては、図45(B)に示すように、再生権の有効期間をその期限の切れる日付、又は有効期間開始の基準となる日から期限の切れる日までの日数などによって示す当該再生権の有効期限の情報が利用権内容の領域に格納される。

【0168】

積算時間制限付き再生権のデータとしては、図45(C)に示すように再生権の有効期間をその期限の切れる日付、又は有効期間開始の基準となる日から期限の切れる日までの日数などによって示す当該再生権の有効期限の情報と、再生し得る積算時間の制限を示す日数および時間の情報とが利用権内容の領域に格納される。回数制限付き再生権のデータとしては、図45(D)に示すように、再生権の有効期間をその期限の切れる日付、又は有効期間開始の基準となる日から期限の切れる日までの日数などによって示す当該再生権の有効期限の情報と、再生し得る回数を示す再生回数の情報とが利用権内容の領域に格納される。

【0169】

また、コピー管理情報なし無制限複製権のデータとしては、図45(E)に示すように、複製権の有効期間をその期限の切れる日付、又は有効期間開始の基準となる日から期限の切れる日までの日数などによって示す当該複製権の有効期限の情報が利用権内容の領域に格納されている。回数制限付きおよびコピー管理情報なし複製権のデータとしては、図45(F)に示すように、複製権の有効期間をその期限の切れる日付、又は有効期間開始の基準となる日から期限の切れる日までの日数などによって示す当該複製権の有効期限の情報と、複製し得る回数を示す複製回数の情報とが利用権内容の領域に格納される。

【0170】

コピー管理情報付き複製権のデータとしては、図45(G)に示すように、複製権の有効期間をその期限の切れる日付、又は有効期間開始の基準となる日から期限の切れる日までの日数などによって示す当該複製権の有効期限の情報が利用権内容の領域に格納されている。回数制限およびコピー管理情報付き複製権のデータとしては、図45(H)に示すように、複製権の有効期間をその期限の切れる日付、又は有効期間開始の基準となる日から期限の切れる日までの日数などによって示す当該複製権の有効期限の情報と、複製し得る回数を示す複製回数の情報とが利用権内容の領域に格納される。

【0171】

さらに、権利内容変更権のデータとしては、図45(I)に示すように、当該権利内容変更権の有効期間をその期限の切れる日付、又は有効期間開始の基準となる日から期限の切れる日までの日数などによって示す当該権利内容変更権の有効期限の情報と、変更前の利用権内容を検索するための旧ルール番号と、変更後の利用権内容を検索するための新ルール番号とが利用権内容の領域に格納される。因みに、利用権内容として、例えば、期間制限付き再生権1つをみても、その期間の設定により複数種類の期間制限付き再生権が存在するように、利用権内容毎に複数種類の内容が存在する。従って、利用権内容を利用権内容番号だけでは管理し難いため、権利内容変更権においては、これら利用権内容毎の複数の内容毎に付けられたルール番号により利用権内容を管理する。

【0172】

再購入権のデータとしては、図45(J)に示すように、当該再購入権の有効期間をその期限の切れる日付、又は有効期間開始の基準となる日から期限の切れる日までの日数などによって示す当該再購入権の有効期限の情報と、再購入前の利用権内容を検索するための旧ルール番号と、再購入後の利用権内容を検索するための新ルール番号と、再購入し得る最大回数の示す最大配信世代情報とが利用権内容の領域に格納される。

【0173】

追加購入権のデータとしては、図45(K)に示すように、当該追加購入権の有効期間をその期限の切れる日付、又は有効期間開始の基準となる日から期限の切れる日までの日数などによって示す当該追加購入権の有効期限の情報と、アルバムコンテンツを構成する複数のシングルコンテンツのうちの既に購入したシングルのコンテンツを示す最小保有コンテンツ番号および最大保有コンテンツ番号とが利用権内容の領域に格納される。

【0174】

管理移動権のデータとしては、図45(L)に示すように、当該管理移動権の有効期間をその期限の切れる日付、又は有効期間開始の基準となる日から期限の切れる日までの日数などによって示す当該管理移動権の有効期限の情報が利用権内容の領域に格納される。

【0175】

因みに、かかる利用権内容として、例えば、ゲームのデータを複数のコンテンツに分割した際にこれらコンテンツを所定の順番に従って購入するためのコンテンツ購入権を規定しても良い。そして、コンテンツ購入権のデータとしては、図45(M)に示すように、当該コンテンツ購入権の有効期間をその期限の切れる日付、又は有効期間開始の基準となる日から期限の切れる日までの日数などによって示す当該コンテンツ購入権の有効期限の情報と、既に購入されているコンテンツのIDと、既に購入された利用権内容を検索するための旧ルール番号と、新たに購入する利用権内容を検索するための新ルール番号とを利用権内容の領域に格納する。このようにすることで、連続したストーリーをもつゲームプログラムなどを、ユーザに連続して購入させるようにしたり、また、コンテンツ(ゲーム)そのものをアップグレードし得る。

【0176】

図46はシングルコンテンツのデータフォーマットを示すものであり、当該シングルコンテンツのデータには、データの種別、コンテンツの種類、コンテンツの有効期限、コンテンツのカテゴリー、コンテンツのID、コンテンツプロバイダのID、コンテンツの暗号方式、暗号化したコンテンツのデータ長、その暗号したコンテンツ、公開鍵証明書、署名が格納されている。

【0177】

このシングルコンテンツにおいて、データの種別はそのデータがコンテンツのデータであることを示し、コンテンツの種類は当該コンテンツがシングルであることを示す。コンテンツの有効期限は当該コンテンツの配信期限をこの期限の切れる日付、又は配信を開始した基準となる日から期限の切れる日までの日数などによって示している。コンテンツのカテゴリーは当該コンテンツが音楽データ、プログラムデータ、映像データなどのいずれのカテゴリーのものであるかを示し、コンテンツのIDはこのシングルコンテンツを識別するためのものである。

【0178】

コンテンツプロバイダのIDは、このシングルコンテンツを保有するコンテンツプロバイダ2のIDを示す。コンテンツの暗号方式は当該コンテンツの暗号に用いる暗号方式(例えば、DES )を示す。署名はシングルコンテンツのデータから当該署名を除く、データの種別から公開鍵証明書までの全体に対して付けられるものである。署名を作成する際に用いたアルゴリズムおよびパラメータと、当該署名の検証に用いる鍵は公開鍵証明書に含まれている。

【0179】

また、図47はアルバムコンテンツのデータフォーマットを示すものであり、当該アルバムコンテンツのデータには、データの種別、コンテンツの種類、コンテンツの有効期限、アルバムのID、コンテンツプロバイダのID、シングルコンテンツの数、シングルコンテンツのアドレス情報、シングルコンテンツ、公開鍵証明書、署名が格納されている。

【0180】

このアルバムコンテンツにおいて、データの種別はそのデータがコンテンツのデータであることを示し、コンテンツの種類は当該コンテンツがアルバムであることを示す。コンテンツの有効期限は当該コンテンツの配信期限をこの期限の切れる日付、又は配信を開始した基準となる日から期限の切れる日までの日数などによって示し、アルバムのIDはこのアルバムコンテンツを識別するためのものである。

【0181】

コンテンツプロバイダのIDは、このアルバムコンテンツを保有するコンテンツプロバイダ2のIDを示す。シングルコンテンツの数はアルバムを構成するシングルコンテンツの数を示し、シングルコンテンツのアドレス情報は当該アルバムを構成するシングルコンテンツの格納位置を示し、そして、シングルコンテンツは当該アドレス情報の示す位置に実際に格納された、このアルバムを構成する複数のシングルコンテンツのデータパケットである。また、署名はアルバムコンテンツのデータから当該署名を除く、データの種別から公開鍵証明書までの全体に対して付けられるものである。署名を作成する際に用いたアルゴリズムおよびパラメータと、当該署名の検証に用いる鍵は公開鍵証明書に含まれている。

【0182】

そして、アルバムコンテンツにおいては、全体に対して署名を付けたことにより、当該署名を検証するだけで、このアルバムコンテンツに格納したシングルコンテンツの署名をそれぞれ検証しなくても当該アルバムコンテンツと共に、各シングルコンテンツに対しても合わせて改竄のチェックなどを行うことができ、かくして署名の検証を簡易化し得る。

【0183】

図48はシングルコンテンツ用の鍵のデータフォーマットを示すものであり、当該シングルコンテンツ用の鍵データには、データの種別、鍵データの種類、鍵の有効期限、コンテンツのID、コンテンツプロバイダのID、鍵のバージョン、コンテンツ鍵Kcoの暗号方式、暗号化されたコンテンツ鍵Kco、個別鍵Ki の暗号方式、暗号化された個別鍵Ki 、公開鍵証明書、署名が格納されている。

【0184】

シングルコンテンツ用の鍵データにおいて、データの種別はこのデータが鍵のデータであることを示し、鍵データの種類は当該鍵データがシングルコンテンツ用であることを示す。鍵の有効期限は鍵データに示す鍵(コンテンツ鍵Kcoおよび個別鍵Ki )の使用期間をその期限の切れる日付、又は鍵の使用を開始した基準となる日から期限の切れる日までの日数などによって示し、コンテンツのIDはコンテンツ鍵Kcoにより暗号化するシングルコンテンツを示す。コンテンツプロバイダのIDはコンテンツを保有し、かつコンテンツ鍵Kcoを生成したコンテンツプロバイダ2のIDを示す。

【0185】

鍵のバージョンは使用期間に応じて改訂された鍵(コンテンツ鍵Kcoおよび個別鍵Ki )の改訂情報を示す。コンテンツ鍵Kcoの暗号方式は個別鍵Ki を用いてコンテンツ鍵Kcoを暗号化する際の暗号方式(例えば、DES )を示し、暗号化されたコンテンツ鍵Kcoはその暗号方式により個別鍵Ki を用いて暗号化されたコンテンツ鍵Kcoを示す。個別鍵Ki の暗号化方式は配送鍵Kd を用いて個別鍵Ki を暗号化する際の暗号方式(例えば、Triple-DES-CBC)を示し、暗号化された個別鍵Ki はその暗号方式により配送鍵Kd を用いて暗号化された個別鍵Ki を示す。署名はシングルコンテンツ用の鍵データから当該署名を除く、データの種別から公開鍵証明書までの全体に対して付けられるものである。署名を作成する際に用いたアルゴリズムおよびパラメータと、当該署名の検証に用いる鍵は公開鍵証明書に含まれている。

【0186】

ここで、配送鍵Kd および個別鍵Ki はコンテンツプロバイダ2からシングルコンテンツ用の鍵データにより常に一体にされて配送される。そして、シングルコンテンツ用の鍵データにおいては、その全体に対して1つの署名が付加されている。従って、シングルコンテンツ用の鍵データを受け取った機器においては、暗号化されたコンテンツ鍵Kcoおよび暗号化された個別鍵Ki に対してそれぞれ別々に署名を検証する必要がなく、シングルコンテンツ用の鍵データの1つの署名を検証するだけで当該暗号化されたコンテンツ鍵Kcoおよび暗号化された個別鍵Ki に対する署名の検証をしたことになり、かくして、これら暗号化されたコンテンツ鍵Kcoおよび暗号化された個別鍵Ki に対する署名の検証を簡易化し得る。

【0187】

因みに、個別鍵Ki は、当該個別鍵Ki を用いてコンテンツ鍵Kcoを暗号化するコンテンツプロバイダのIDと共に暗号化される。実際に、トリプルデスのCBCモードと呼ばれる暗号化方式によってコンテンツプロバイダのIDと共に個別鍵Ki を暗号化する方法を図49を用いて説明する。すなわち、かかる暗号化方式では、所定の初期値と、個別鍵Ki (64bit )とを連接した後、配送鍵Kd を用いてトリプルデスのCBCモードによる暗号化方式で暗号化し、この結果、得られた64bit の第1の値をコンテンツプロバイダのID(64bit )と連接した後、再び配送鍵Kd を用いてトリプルデスのCBCモードによる暗号化方式で暗号化し、かくして、64bit の第2の値を得る。そして、かかる暗号化方式では、第1の値と第2の値とを連接した16バイトのデータが、シングルコンテンツ用の鍵データに格納される暗号化された個別鍵Ki となる(この場合、第1の値はシングルコンテンツ用の鍵データに格納される暗号化された個別鍵Ki の始めの64bit のデータに相当し、また、第2の値は当該シングルコンテンツ用の鍵データに格納される暗号化された個別鍵Ki 内の第1の値に続く64bit のデータとなる)。

【0188】

また、図50はアルバムコンテンツ用の鍵データを示すものであり、当該アルバムコンテンツ用の鍵データには、データの種別、鍵データの種類、鍵の有効期限、アルバムのID、コンテンツプロバイダのID、鍵のバージョン、アルバムを構成するシングルコンテンツの暗号化の際に用いるシングルコンテンツ用の鍵データの数、その鍵データの格納位置を示すアドレス情報、当該アドレス情報の示す位置に格納された鍵データパケット、公開鍵証明書、署名が格納されている。

【0189】

アルバムコンテンツ用の鍵データにおいて、データの種別はこのデータが鍵のデータであることを示し、鍵データの種類は当該鍵データがアルバムコンテンツ用であることを示す。鍵の有効期限は鍵データに示す鍵(コンテンツ鍵Kco)の使用期間をその期限の切れる日付、又は鍵の使用を開始した基準となる日から期限の切れる日までの日数などによって示し、アルバムのIDはコンテンツ鍵Kcoにより暗号化するシングルコンテンツからなるアルバムコンテンツを示す。コンテンツプロバイダのIDはアルバムコンテンツを暗号化するコンテンツプロバイダ2のIDを示す。

【0190】

鍵のバージョンは使用期間に応じて改訂された鍵(コンテンツ鍵Kco)の改訂情報を示す。署名はシングルコンテンツ用の鍵データから当該署名を除く、データの種別から公開鍵証明書までの全体に対して付けられるものである。署名を作成する際に用いたアルゴリズムおよびパラメータと、当該署名の検証に用いる鍵は公開鍵証明書に含まれている。

【0191】

そして、アルバムコンテンツ用の鍵データにおいては、全体に対して署名を付けたことにより、当該署名を検証するだけで、当該アルバムコンテンツ用の鍵データに格納した複数のシングルコンテンツ用の鍵データの署名をそれぞれ検証しなくても当該アルバムコンテンツ用の鍵データと共に、各シングルコンテンツ用の鍵データに対しても合わせて改竄のチェックなどを行うことができ、かくして署名の検証を簡易化し得る。

【0192】

図51は、1つの共通鍵で、共通鍵暗号であるDESを用いる、暗号処理部65と伸張部66との相互認証の動作を説明する図である。図51において、Aを伸張部66、Bを暗号処理部65とすると、暗号処理部65は64ビットの乱数RB を生成し、RB および自己のIDであるIDB を、上位コントローラ62を介して伸張部66に送信する。これを受信した伸張部66は、新たに64ビットの乱数RA を生成し、RA 、RB 、IDB をDESのCBCモードで鍵KABを用いて暗号化し、上位コントローラ62を介して暗号処理部65に返送する。

【0193】

DESのCBCモードとは、暗号化する際に、一つ前の出力と入力を排他的論理和し、それから暗号化する手法である。本例で言うならば、

X=DES(KAB、RA +IV) IV=初期値、+:排他的論理和

Y=DES(KAB、RB +X)

Z=DES(KAB、IDB +Y)

となり、出力は、X、Y、Zとなる。これらの式において、DES(KAB、RA +IV)は鍵KABを使ってデータRA +IVをDESで暗号化することを表し、DES(KAB、RB +X)は鍵KABを使ってデータRB +XをDESで暗号化することを表し、DES(KAB、IDB +Y)は鍵KABを使ってデータIDB +YをDESで暗号化することを表す。

【0194】

これを受信した暗号処理部65は、受信データを鍵KABで復号化し、RB およびIDB が、暗号処理部65が送信したものと一致するか検査する。この検査に通った場合、伸張部66を正当なものとして認証する。続けて、セッション鍵(一時鍵Ktempのこと、乱数により生成する)SKABを生成し、RB 、RA 、SKABをDESのCBCモードで鍵KABを用いて暗号化し、上位コントローラ62を介して伸張部66に送信する。これを受信した伸張部66は、受信データを鍵KABで復号化し、RB およびRA が、伸張部66が送信したものと一致するか検査する。この検査に通った場合、暗号処理部65を正当なものとして認証し、データSKABをセッション鍵として以降の通信に使用する。なお、受信データの検査の際に、不正、不一致が見つかった場合には、相互認証が失敗したものとして処理を中断する。

【0195】

図52は、公開鍵暗号である、160ビット長の楕円曲線暗号を用いる、ホームサーバ51の暗号処理部65内の相互認証モジュール95と据置機器52の暗号処理部73内の図示せぬ相互認証モジュールとの相互認証の動作を説明する図である。図52において、Aを暗号処理部73、Bを暗号処理部65とすると、暗号処理部65は、64ビットの乱数RB を生成し、上位コントローラ62、通信部61を介して据置機器52へ送信する。これを受信した据置機器52は、暗号処理部73において新たに64ビットの乱数RA 、および標数pより小さい乱数AK を生成する。そして、ベースポイントGをAK 倍した点AV を求め、RA 、RB 、AV (X座標とY座標)を連接し(64ビット+64ビット+160ビット+160ビットで、448ビットになる)、そのデータに対し、自己の持つ秘密鍵で署名データA.Sigを生成する。なお、ベースポイントのスカラー倍は図10の署名の生成で説明した方法と同じであるためその説明は省略する。データの連接とは、例えば次のようになる。16ビットのデータAと16ビットのデータBを連接すると、上位16ビットのデータがAで、下位16ビットのデータがBになる32ビットのデータのことを言う。署名の生成は図10の署名の生成で説明した方法と同じであるためその説明は省略する。

【0196】

次に、暗号処理部73は、RA 、RB 、AV および署名データA.Sigを上位コントローラ72に引き渡し、上位コントローラ72は、据置機器52用の公開鍵証明書(小容量記憶部75に保存されている)を追加して通信部71を介してホームサーバ51に送信する。公開鍵証明書は図32で説明しているのでその詳細は省略する。これを受信したホームサーバ51は、暗号処理部65において据置機器52の公開鍵証明書の署名を検証する。署名の検証は、図11の署名の検証で説明した方法と同じであるためその説明は省略する。次に、送られてきたデータのうち、乱数RB が、暗号処理部65が送信したものと同一かどうか検査し、同一であった場合には署名データA.Sigを検証する。検証に成功したとき、暗号処理部65は暗号処理部73を認証する。なお、署名の検証は図11の署名の検証で説明した方法と同じであるためその説明は省略する。そして、暗号処理部65は、標数pより小さい乱数BK を生成し、ベースポイントGをBK 倍した点BV を求め、RB 、RA 、BV (X座標とY座標)を連接し、そのデータに対し、自己の持つ秘密鍵で署名データB.Sigを生成する。最後に、暗号処理部65は、RB 、RA 、BV および署名データB.Sigを上位コントローラ62に引き渡し、上位コントローラ62は、ホームサーバ51用の公開鍵証明書(大容量記憶部68に保存されている)を追加して通信部61を介して据置機器52に送信する。

【0197】

これを受信した据置機器52は、暗号処理部73においてホームサーバ51の公開鍵証明書の署名を検証する。次に、送られてきたデータのうち、乱数RA が、暗号処理部73が送信したものと同一かどうか検査し、同一であった場合には署名データB.Sigを検証する。検証に成功したとき、暗号処理部73は暗号処理部65を認証する。

【0198】

両者が認証に成功した場合には、暗号処理部65はBK AV (BK は乱数だが、AV は楕円曲線上の点であるため、楕円曲線上の点のスカラー倍計算が必要)を計算し、暗号処理部73はAK BV を計算し、これら点のX座標の下位64ビットをセッション鍵(一時鍵Ktemp)として以降の通信に使用する(共通鍵暗号を64ビット鍵長の共通鍵暗号とした場合)。因に、通信に使用するセッション鍵としては、X座標の下位64ビットに限らず、Y座標の下位64ビットを用いるようにしても良い。なお、相互認証後の秘密通信においては、データは一時鍵Ktempで暗号化されるだけでなく、その暗号化された送信データに署名が付されることがある。

【0199】

署名の検証、受信データの検証の際に、不正、不一致が見つかった場合には、相互認証が失敗したものとして処理を中断する。

【0200】

図53は、ユーザホームネットワーク5内の決済可能機器が、電子配信サービスセンタ1へ課金情報を送信するときの動作を説明する図である。ユーザホームネットワーク5内の決済可能機器は、登録情報から代理決済すべき対象機器を検索し、相互認証を行い、課金情報を共有した一時鍵Ktemp(この鍵は、相互認証するたびに異なる)で暗号化して送らせる(このとき、データに署名が付いている)。全ての機器について処理が終わった後、電子配信サービスセンタ1と相互認証をし、共有した一時鍵で全ての課金情報を暗号化し、これらに署名データを付け、登録情報、必要に応じて取扱方針、価格情報と共に電子配信サービスセンタ1に送信する。なお、ユーザホームネットワーク5から電子配信サービスセンタ1へ送信される課金情報に、取扱方針のIDや価格情報のID等の金額の分配に必要な情報が含まれていることにより、情報量の多い取扱方針や価格情報は必ずしも送信する必要はない。ユーザ管理部18はこれを受信する。ユーザ管理部18は、受信した課金情報、登録情報、取扱方針、および価格情報に対する署名データの検証を行う。署名の検証は図11で説明した方法と同じなため詳細は省略する。次に、ユーザ管理部18は、相互認証のときに共有した一時鍵Ktempで課金情報を復号化し、取扱方針、および価格情報と共に経歴データ管理部15に送信する。

【0201】

因みに、この実施の形態においては、相互認証後に送信されるデータは必要に応じて一時鍵Ktempで暗号化される。例えばコンテンツ鍵Kcoや配送鍵Kd は内容が見られてしまうとデータを不正に利用されてしまうため一時鍵Ktempで暗号化して外部から見えないようにする必要がある。これに対して課金情報や使用許諾条件情報等は内容が見られても、データを不正に利用することができないため、必ずしも一時鍵Ktempで暗号化する必要はないが、例えば課金情報の金額が改竄されたり使用許諾条件情報の使用条件が緩くなるように改竄されると金額の授受に関係する当事者に損害が発生することになる。従って、課金情報や使用許諾条件情報には署名を付して送信することにより改竄を防止している。ただし、コンテンツ鍵Kcoや配送鍵Kd を送信する場合にも署名を付けても良い。

【0202】

そして、送信側では送られるデータに対して、又は送られるデータを一時鍵Ktempで暗号化したデータに対して署名を生成し、データ及び署名を送信する。受信側では、送られたデータが一時鍵Ktempで暗号化されていない場合には署名を検証することによりデータを得、又は送られたデータが一時鍵Ktempで暗号化されている場合には署名を検証した後に一時鍵Ktempでデータを復号することによりデータを得る。この実施の形態において、相互認証後に送信されるデータについては、以上の方法により署名及び必要に応じて一時鍵Ktempによる暗号化が施される場合がある。

【0203】

ユーザ管理部18は、鍵サーバ14から配送鍵Kd を受信し、これを共有した一時鍵Ktempで暗号化して署名データを付加し、ユーザ登録データベースから登録情報を作成し、一時鍵Ktempで暗号化された配送鍵Kd 、署名データ、登録情報をユーザホームネットワーク5内の決済可能機器に送信する。登録情報の作成方法については、図8で説明した通りでありここでの詳細説明は省略する。

【0204】

課金請求部19は、決済を実行するとき、経歴データ管理部15から課金情報、必要に応じて取扱方針、および価格情報を受信し、ユーザへの請求金額を算出し、請求情報を出納部20に送信する。出納部20は、銀行等と通信し、決済処理を実行する。その際、ユーザの未払い料金等の情報があれば、それらの情報は決済報告の形で課金請求部19およびユーザ管理部18に送信され、ユーザ登録データベースに反映され、以降のユーザ登録処理、または決済処理時に参照される。

【0205】

一時鍵Ktempで暗号化された配送鍵Kd 、署名データ、登録情報を受信したユーザホームネットワーク5内の決済可能機器は、記憶してあった登録情報を更新すると共に、登録情報を検査し、登録がなされていれば、署名データを検証した後、配送鍵Kd を一時鍵Ktempで復号化し、暗号処理部内の記憶モジュールに記憶されている配送鍵Kd を更新し、記憶モジュール内の課金情報を削除する。続いて、登録情報から代理決済すべき対象機器を検索し、当該検索により見つかった機器ごとに相互認証を行い、暗号処理部の記憶モジュールから読み出した配送鍵Kd を検索により見つかった機器ことに異なる一時鍵Ktempで暗号化し、それぞれの機器ごとに署名を付け登録情報と共にそれぞれの機器に送信する。代理決済すべき対象機器が全て終わった時点で処理が終了する。

【0206】

これらのデータを受信した対象機器は、決済可能機器と同様に登録情報を検査し、署名データを検証した後、配送鍵Kd を一時鍵Ktempで復号化し、記憶モジュール内の配送鍵Kd を更新し、課金情報を削除する。

【0207】

なお、登録情報の登録項目が「登録不可」となっていた機器については、課金が行われなかったため、配送鍵Kd の更新、課金情報の削除は行わない(登録項目の内容は、使用を含めて一切の停止、購入処理の停止、処理が正常に行われた状態等、記述されていない種々の場合があり得る)。

【0208】

図54は電子配信サービスセンタ1の利益分配処理の動作を説明する図である。経歴データ管理部15は、ユーザ管理部18から送信された課金情報、必要に応じて取扱方針、および価格情報を保持・管理する。利益分配部16は、経歴データ管理部15から送信された課金情報、必要に応じて取扱方針および価格情報からコンテンツプロバイダ2、サービスプロバイダ3、および電子配信サービスセンタ1それぞれの利益を算出し、その結果をサービスプロバイダ管理部11、コンテンツプロバイダ管理部12、および出納部20に送信する。出納部20は、銀行等と通信し、決済を行う。サービスプロバイダ管理部11は、利益分配部16から受信した分配情報をサービスプロバイダ2に送信する。コンテンツプロバイダ管理部12は、利益分配部16から受信した分配情報をコンテンツプロバイダ3に送信する。

【0209】

監査部21は、経歴データ管理部15から課金情報、取扱方針、および価格情報を受信し、データに矛盾がないか監査する。例えば、課金情報内の価格が価格情報のデータと一致しているかどうか、分配率が一致しているかどうか等を監査し、取扱方針と価格情報が矛盾していないかどうか監査する。また、監査部21の処理としては、ユーザホームネットワーク5から入金された金額と、利益分配した合計金額又はサービスプロバイダ3へ送った金額との整合性を監査する処理や、ユーザホームネットワーク5の機器から供給された課金情報内のデータに例えば存在し得ないコンテンツプロバイダID、サービスプロバイダIDや考えられない取り分、価格等が含まれているか否かを監査する処理がある。

【0210】

図55は、電子配信サービスセンタ1の、コンテンツの利用実績をJASRACに送信する処理の動作を説明する図である。経歴データ管理部15は、ユーザのコンテンツの利用実績を示す課金情報を著作権管理部13および利益分配部16に送信する。利益分配部16は、課金情報からJASRACに対する請求金額および支払金額を算出し、支払情報を出納部20に送信する。出納部20は、銀行等と通信し、決済処理を実行する。著作権管理部13は、ユーザのコンテンツの利用実績をJASRACに送信する。

【0211】

次に、EMDシステムの処理について説明する。図56は、このシステムのコンテンツの配布および再生の処理を説明するフローチャートである。ステップS40において、電子配信サービスセンタ1のコンテンツプロバイダ管理部12は、コンテンツプロバイダ2に個別鍵Ki 、配送鍵Kd で暗号化された個別鍵Ki およびコンテンツプロバイダ2の公開鍵証明書を送信し、コンテンツプロバイダ2がこれを受信する。その処理の詳細は、図57のフローチャートを参照して後述する。ステップS41において、ユーザは、ユーザホームネットワーク5の機器(例えば、図15のホームサーバ51)を操作し、ユーザホームネットワーク5の機器を電子配信サービスセンタ1のユーザ管理部18に登録する。この登録処理の詳細は、図59のフローチャートを参照して後述する。ステップS42において、電子配信サービスセンタ1のユーザ管理部18は、ユーザホームネットワーク5と、図52について上述したように相互認証した後、ユーザホームネットワーク5の機器に、配送鍵Kd を送信する。ユーザホームネットワーク5はこの鍵を受信する。この処理の詳細は、図62のフローチャートを参照して説明する。

【0212】

ステップS43において、コンテンツプロバイダ2の署名生成部38は、コンテンツプロバイダセキュアコンテナを生成し、それをサービスプロバイダ3に送信する。この処理の詳細は、図65のフローチャートを参照して後述する。ステップS44において、サービスプロバイダ3の署名生成部45は、サービスプロバイダセキュアコンテナを生成し、それをユーザホームネットワーク5へ、ネットワーク4を介して送信する。この送信処理の詳細は、図66のフローチャートを参照して後述する。ステップS45において、ユーザホームネットワーク5の購入モジュール94は、購入処理を実行する。購入処理の詳細は、図67のフローチャートを参照して後述する。ステップS46において、ユーザは、ユーザホームネットワーク5の機器でコンテンツを再生する。再生処理の詳細は、図72のフローチャートを参照して後述する。

【0213】

図57は、図56のS40に対応する、電子配信サービスセンタ1がコンテンツプロバイダ2へ個別鍵Ki 、配送鍵Kd で暗号化された個別鍵Ki および公開鍵証明書を送信し、コンテンツプロバイダ2がこれを受信する処理の詳細を説明するフローチャートである。ステップS50において、電子配信サービスセンタ1の相互認証部17は、コンテンツプロバイダ2の相互認証部39と相互認証する。この相互認証処理は、図52で説明したので、その詳細は省略する。相互認証処理により、コンテンツプロバイダ2が正当なプロバイダであることが確認されたとき、ステップS51において、コンテンツプロバイダ2は、電子配信サービスセンタ1のコンテンツプロバイダ管理部12から送信された個別鍵Ki 、配送鍵Kd で暗号化された個別鍵Ki および証明書を受信する。ステップS52において、コンテンツプロバイダ2は受信した個別鍵Ki を耐タンパメモリ40Aに保存し、配送鍵Kd で暗号化された個別鍵Ki および証明書をメモリ40Bに保存する。

【0214】

このように、コンテンツプロバイダ2は、電子配信サービスセンタ1から個別鍵Ki 、配送鍵Kd で暗号化された個別鍵Ki および証明書を受け取る。同様に、図56に示すフローチャートの処理を行う例の場合、コンテンツプロバイダ2以外に、サービスプロバイダ3も、図57と同様の処理で、電子配信サービスセンタ1から個別鍵Ki (コンテンツプロバイダ2の個別鍵Ki とは異なる)、配送鍵Kd で暗号化された個別鍵Ki および証明書を受け取る。

【0215】

なお、メモリ40Aは、コンテンツプロバイダ2が秘密裏に保持しなくてはならない個別鍵Ki を保持するため、第3者に容易にデータを読み出されない耐タンパメモリが望ましいが、特にハードウェア的制限は必要ない(例えば、入室管理された部屋の中にあるハードディスクや、パスワード管理されたパソコンのハードディスク等でよい)。また、メモリ40Bは、配送鍵Kd で暗号化された個別鍵Ki 、コンテンツプロバイダ2の証明書が保存されるだけであるため、通常の記憶装置等何でもよい(秘密にする必要がない)。また、メモリ40A、40Bを一つにしてもかまわない。

【0216】

図58は、ホームサーバ51が、電子配信サービスセンタ1のユーザ管理部18に決済情報を登録する処理を説明するフローチャートである。ステップS60において、ホームサーバ51は、大容量記憶部68に記憶されている公開鍵証明書を、暗号処理部65の相互認証モジュール95で、電子配信サービスセンタ1の相互認証部17と相互認証する。この認証処理は、図52を参照して説明した場合と同様であるので、ここでは説明を省略する。ステップS60で、ホームサーバ51が電子配信サービスセンタ1のユーザ管理部18に送信する証明書は、図32に示すデータ(ユーザ機器の公開鍵証明書)を含む。

【0217】

ステップS61において、ホームサーバは個人の決済情報(ユーザのクレジットカード番号や、決済機関の口座番号等)の登録が新規登録か否かを判定し、新規登録であると判定された場合、ステップS62に進む。ステップS62において、ユーザは入力手段63を用いて個人の決済情報を入力する。これらのデータは、暗号化ユニット112で一時鍵Ktempを用いて暗号化され、通信部61を介して電子配信サービスセンタ1のユーザ管理部18に送信される。

【0218】

ステップS63において、電子配信サービスセンタ1のユーザ管理部18は、受信した証明書から機器のIDを取り出し、この機器のIDを基に、図7に示したユーザ登録データベースを検索する。ステップS64において、電子配信サービスセンタ1のユーザ管理部18は、受信したIDを有する機器の登録が可能であるか否かを判定し、受信したIDを有する機器の登録が可能であると判定された場合、ステップS65に進み、受信したIDを有する機器が、新規登録であるか否かを判定する。ステップS65において、受信したIDを有する機器が、新規登録であると判定された場合には、ステップS66に進む。

【0219】

ステップS66において、電子配信サービスセンタ1のユーザ管理部18は、決済IDを新規に発行すると共に、一時鍵で暗号化された決済情報を復号化し、決済IDおよび決済情報を、機器ID、決済ID、決済情報(口座番号やクレジットカード番号等)、取引停止情報等を記憶している決済情報データベースに機器のIDに対応させて登録し、決済IDをユーザ登録データベースに登録する。ステップ67において、ユーザ登録データベースに登録したデータに基づき登録情報を作成する。この登録情報は、図8で説明しているので、その詳細は省略する。

【0220】

ステップS68において、電子配信サービスセンタ1のユーザ管理部18は、作成した登録情報をホームサーバ51に送信する。ステップS69において、ホームサーバ51の上位コントローラ62は、受信した登録情報を大容量記憶部68に保存する。

【0221】

ステップS61において、決済情報の登録が更新登録であると判定された場合、手続きは、ステップS70に進み、ユーザは入力手段63を用いて個人の決済情報を入力する。これらのデータは、暗号化ユニット112で一時鍵Ktempを用いて暗号化され、既に決済登録時に発行された登録情報と共に通信部61を介して電子配信サービスセンタ1のユーザ管理部18に送信される。

【0222】

ステップS64において、受信したIDを有する機器の登録が不可であると判定された場合、ステップS71に進み、電子配信サービスセンタ1のユーザ管理部18は、登録拒絶の登録情報を作成し、ステップS68に進む。

【0223】

ステップS65において、受信したIDを有する機器が、新規登録でないと判定された場合、手続きは、ステップS72に進み、電子配信サービスセンタ1のユーザ管理部18は、一時鍵で暗号化された決済情報を復号化し、機器のIDに対応させて決済情報登録データベースに更新登録し、ステップS67に進む。

【0224】

このように、ホームサーバ51は、電子配信サービスセンタ1に登録される。

【0225】

図59は、登録情報に機器のIDを新規登録する処理を説明するフローチャートである。ステップS80における相互認証処理は、図52で説明した処理と同様なため、説明を省略する。ステップS81において、図58のステップS63と同じであるためその説明は省略する。ステップS82は、図58のステップS64と同じであるためその説明は省略する。ステップS83において、電子配信サービスセンタ1のユーザ管理部18は、ユーザ登録データベース内の機器IDに対応する登録項目を「登録」に設定し、機器IDを登録する。ステップS84において、電子配信サービスセンタ1のユーザ管理部18は、ユーザ登録データベースに基づき、図8に示すような登録情報を作成する。ステップS85は、図58のステップS68と同じであるためその説明は省略する。ステップS86は、図58のステップS69と同じであるためその説明は省略する。

【0226】

ステップS82において、受信したIDを有する機器の登録が不可であると判定された場合、ステップS87に進み、電子配信サービスセンタ1のユーザ管理部18は、登録拒絶の登録情報を作成し、ステップS85に進む。

【0227】

このように、ホームサーバ51は、電子配信サービスセンタ1に登録される。

【0228】

図60は、既に登録された機器を経由し、別の機器を追加登録する際の処理を説明するフローチャートである。ここでは、ホームサーバ51が既に登録されており、そこに据置機器52を登録する例で説明する。ステップS90において、ホームサーバ51は、据置機器52と相互認証する。相互認証処理は、図52で説明した処理と同様なため、説明を省略する。ステップS91において、ホームサーバ51は、電子配信サービスセンタ1と相互認証する。ステップS92において、ホームサーバ51は、大容量記憶部68から読み出した登録情報、およびステップS90で据置機器52と相互認証した際に入手した据置機器52の証明書を電子配信サービスセンタ1に送信する。ステップS93は、図59のステップS81と同じであるためその説明は省略する。ステップS94は、図59のステップS82と同じであるためその説明は省略する。ステップS95は、図59のステップS83と同じであるためその説明は省略する。ステップS96において、電子配信サービスセンタ1のユーザ管理部18は、ホームサーバ51から受信した登録情報に加え、据置機器52の情報を追加した登録情報を新規に作成する。ステップS97は、図59のステップS85と同じであるためその説明は省略する。ステップS98は、図59のステップS86と同じであるためその説明は省略する。

【0229】

そして、ステップS99Aにおいてホームサーバ51は受信した登録情報を据置機器52に送信し、ステップS99Bにおいて据置機器52は受信した登録情報を小容量記憶部75に保存する。

【0230】

ステップS94において、受信したIDを有する機器の登録が不可であると判定された場合、ステップS99に進み、電子配信サービスセンタ1のユーザ管理部18は、据置機器52のみ登録拒絶とした登録情報(従って、ホームサーバ51は登録済みのまま)を作成し、ステップS97に進む(ステップS91でホームサーバ51が電子配信サービスセンタ1と相互認証に成功しているということは、ホームサーバ51が登録可であることを意味している)。

【0231】

かくして、据置機器52は、図60に示した処理手順により電子配信サービスセンタ1に追加登録される。

【0232】

ここで、登録済の機器が登録の更新(登録情報の更新)を行うタイミングについて説明する。図61は登録情報の更新を行うか否かを種々の条件に基づいて判断する処理手順を示し、ステップS600においてホームサーバ51は配送鍵Kd 、登録情報又は課金情報のすい上げから予め決められた一定期間が経過したか否かを時計(図示せず)及び判断部(図示せず)によって判断する。ここで肯定結果が得られると、このことは配送鍵Kd 、登録情報又は課金情報のすい上げから一定の期間が経過していることを表しており、このときホームサーバ51はステップS607に移って登録情報の更新処理を実行する。この処理については図62において後述する。

【0233】

これに対してステップS600において否定結果が得られると、このことは配送鍵Kd 、登録情報又は課金情報のすい上げから一定の期間が経過していないこと、すなわち期間の経過について登録情報の更新条件を満たしていないことを表しており、このときホームサーバ51はステップS601に移る。

【0234】

ステップS601においてホームサーバ51は、コンテンツの購入回数が規定の回数に達しているか否かを判断する。ここで肯定結果が得られると、ホームサーバ51はステップS607に移って登録情報更新処理を実行し、これに対してステップS601において否定結果が得られると、このことはコンテンツの購入回数について登録情報の更新条件を満たしていないことを表していることによりホームサーバ51は続くステップS602に移る。

【0235】

ステップS602において、ホームサーバ51は、コンテンツの購入金額が規定の金額に達しているか否かを判断する。ここで肯定結果が得れらると、ホームサーバ51はステップS607に移って登録情報更新処理を実行し、これに対してステップS602において否定結果が得られると、このことはコンテンツの購入金額について登録情報の更新条件を満たしていないことを表していることによりホームサーバ51は続くステップS603に移る。

【0236】

ステップS603において、ホームサーバ51は、配送鍵Kd の有効期限が切れているか否かを判断する。配送鍵Kd の有効期限が切れているか否かを判断する方法としては、配信されたデータの配送鍵Kd のバージョンが記憶モジュール92に保存されている3つのバージョンの配送鍵Kd のいずれかのバージョンと一致するか否か又は、最近の配送鍵Kd のバージョンより古いか否かを調べる。この比較結果が一致していない場合又は最近の配送鍵Kd のバージョンより古い場合には、記憶モジュール92内の配送鍵Kd の有効期限が切れていることになり、ホームサーバ51はステップS603において肯定結果を得ることによりステップS607に移って登録情報の更新処理を実行する。これに対してステップS603において否定結果が得られると、このことは配送鍵Kd の有効期限について登録情報の更新条件を満たしていないことを表しており、このときホームサーバ51は続くステップS604に移る。

【0237】

ステップS604において、ホームサーバ51は、当該ホームサーバ51に他機器が新規接続されたか否か、又は接続されていた他機器が切り離されたか否かといったネットワーク構成の変更の有無を判断する。ここで肯定結果が得られると、このことはネットワーク構成に変更があったことを表しており、このときホームサーバ51はステップS607に移って登録情報の更新処理を実行する。これに対してステップS604において否定結果が得られると、このことはネットワーク構成について登録情報の更新条件を満たしていないことを表しており、ホームサーバ51は続くステップS605に移る。

【0238】

ステップS605において、ホームサーバ51は、ユーザからの登録情報更新要求があったか否かを判断し、登録情報更新要求があった場合にはステップS607に移って登録情報の更新処理を実行し、登録情報更新要求がなかった場合にはステップS606に移る。

【0239】

ステップS606において、ホームサーバ51は接続された他の機器について上述のステップS600〜ステップS605における更新判断を行い、更新すべき判断結果が得られたときステップS607に移って登録情報の更新処理を行い、これに対して更新すべき判断結果が得られないとき上述のステップS600から同様の処理を繰り返す。これにより、ホームサーバ51は登録情報の更新処理を行うタイミングを得ることができる。なお、ホームサーバ51が他の機器の更新開始条件を調べるのではなく、他の機器が独自に調べて、自らホームサーバ51に要求を出すようにしてもよい。

【0240】

図62は、登録済みの機器が登録を更新(登録情報の更新)し、決済処理を行い、配送鍵Kd の再配布を受ける動作を説明するフローチャートである。ステップS100における相互認証処理は、図52で説明した処理と同様なため、説明を省略する。ステップS101において、ホームサーバ51は、記憶モジュール92に記憶されている課金情報を、暗号処理部96の暗号化ユニット112で一時鍵Ktempを用いて暗号化し、署名生成ユニット114で署名を生成し、署名を付加する。そして、暗号化された課金情報及びその署名と、大容量記憶部68に記憶されている取扱方針、価格情報および登録情報を合わせて電子配信サービスセンタ1に送信する。なお、このとき、取扱方針および価格情報はモデルによっては送信する必要がない。なぜなら、コンテンツプロバイダ2およびサービスプロバイダ3が予め電子配信サービスセンタ1に送信している場合があったり、課金情報に取扱方針、価格情報のうちの必要な情報が含まれている場合があるからである。

【0241】

ステップS102は、図59のステップS81と同じであるためその説明は省略する。ステップS103は、図59のステップS82と同じであるためその説明は省略する。ステップS104において、電子配信サービスセンタ1のユーザ管理部18は署名検証ユニット115で署名を検証し、受信した課金情報を一時鍵Ktempで復号化し(受信データに電子署名がついている場合には、署名検証ユニット115で検証する)、(受信していれば)取扱方針および価格情報と共に経歴データ管理部15に送信する。これを受信した経歴データ管理部15は、受信データを保存・管理する。

【0242】

ステップS105において、電子配信サービスセンタ1のユーザ管理部18は、ユーザ登録データベース内の機器IDに対応する登録項目を検証すると共に、データを更新する。例えば、図示せぬ登録日付や課金状況等などのデータである。ステップS106は、図59のステップS84と同じであるためその説明は省略する。ステップS107において、電子配信サービスセンタ1のユーザ管理部は、鍵サーバ14から供給された配送鍵Kd を一時鍵Ktempで暗号化し、登録情報と共にホームサーバ51に送信する。

【0243】

ステップS108において、ホームサーバ51は受信した登録情報を大容量記憶部68に保存する。ステップS109において、ホームサーバ51は、受信した登録情報を暗号処理部65に入力し、暗号処理部65では、登録情報に含まれる電子署名を署名検証ユニット115で検証すると共に、ホームサーバ51の機器IDが登録されているか確認させ、検証に成功し、課金処理が完了したことを確認した際にはステップS110に進む。ステップS110において、ホームサーバ51は、受信した配送鍵Kd を暗号処理部65に入力する。暗号処理部65では、受信した配送鍵Kd を暗号/復号化モジュール96の復号化ユニット111で一時鍵Ktempを用いて復号化し、記憶モジュール92に保存(更新)し、記憶モジュール92に保持していた課金情報を消去する(これで、決済済みとなる)。

【0244】

ステップS103において、受信したIDを有する機器の登録が不可であると判定された場合、ステップS111に進み、電子配信サービスセンタ1のユーザ管理部18は、登録拒絶とした登録情報を作成し、ステップS112に進む。ステップS112では、ステップS107と異なり、登録情報のみをホームサーバ51に送信する。

【0245】

ステップS109において、登録情報に含まれる署名の検証に失敗するか、登録情報に含まれる「登録」の項目(例えば、課金処理失敗→購入処理ができない、登録拒否→再生等の処理を含め暗号処理部の機能の停止、取引一時停止→課金処理は成功したが、何らかの理由で購入を停止する、等が考えられる)に「登録可」が書かれていない場合は、ステップS113に進み所定のエラー処理を行う。

【0246】

このように、ホームサーバ51は、登録情報を更新すると共に、課金情報を電子配信サービスセンタ1に送信し、代わりに配送鍵Kd の供給を受ける。

【0247】

図63及び図64は、据置機器52がホームサーバ51を介して決済、登録情報の更新、配送鍵Kd の更新を行う処理を説明するフローチャートを示した図である。ステップS120において、ホームサーバ51の相互認証モジュール94と据置機器の図示せぬ相互認証モジュールは、相互認証を行う。相互認証処理は、図52で説明した処理と同様なため、説明を省略する。なお、相互認証処理で説明したように、ホームサーバ51と据置機器52は互いに証明書を交換し合っているため、相手の機器IDはわかっているものとする。ステップS121において、ホームサーバ51の上位コントローラ62は、大容量記憶部68から登録情報を読み出し、暗号処理部65に検査させる。上位コントローラ62から登録情報を受け取った暗号処理部65は、登録情報内の署名を検証し、据置機器のIDがあるかどうか判定し、登録情報に据置機器のIDがあった際にはステップS122に進む。

【0248】

ステップS122において、登録情報に据置機器52のIDが登録されているか否かを判定し、据置機器52のIDが登録されている場合には、ステップS123に進む。ステップS123において、据置機器52の暗号処理部73は、記憶モジュールに保存されている課金情報を読み出し、暗号化ユニットで一時鍵Ktempを用いて暗号化する。また、課金情報に対応する署名を、署名生成ユニットで生成する。署名の生成は図10で説明したのでその詳細は省略する。一時鍵Ktempで暗号化された課金情報およびその署名を受け取った上位コントローラ72は、必要に応じて課金情報に対応する取扱方針および価格情報を小容量記憶部75から読み出し、一時鍵Ktempで暗号化された課金情報とその署名、必要に応じて課金情報に対応する取扱方針および価格情報をホームサーバ51に送信する。

【0249】

これらのデータを受信したホームサーバ51は、受信していれば取扱方針および価格情報を大容量記憶部68に記憶すると共に、一時鍵Ktempで暗号化された課金情報およびその署名を暗号処理部65に入力する。一時鍵Ktempで暗号化された課金情報およびその署名を受信した暗号処理部65は、暗号/復号化モジュール96の署名検証ユニット115で、一時鍵Ktempで暗号化された課金情報に対する署名を検証する。署名の検証は図11で説明したの処理と同じであるため、その詳細は省略する。そして、暗号/復号化モジュール96の復号化ユニット111は、一時鍵Ktempで暗号化された課金情報を復号化する。

【0250】

ステップS124において、ホームサーバ51は、電子配信サービスセンタ1の相互認証部17と相互認証し一時鍵Ktemp2を共有する。ステップS125において、ホームサーバ51は、据置機器52から送られたきた課金情報を暗号/復号化モジュール96の暗号化ユニット112で一時鍵Ktemp2を用いて暗号化する。このとき、ホームサーバ51の課金情報を合わせて暗号化しておいてもよい。また、一時鍵Ktemp2で暗号化された課金情報に対応する署名を、暗号/復号化モジュール96の署名生成ユニット114で生成する。一時鍵Ktemp2で暗号化された課金情報、およびその署名を受け取った上位コントローラ62は、必要に応じて課金情報に対応する取扱方針、価格情報、および登録情報を大容量記憶部68から読み出し、一時鍵Ktemp2で暗号化された課金情報、その署名、必要に応じて課金情報に対応する取扱方針、価格情報および登録情報を電子配信サービスセンタ1のユーザ管理部18に送信する。

【0251】

ステップS126において、電子配信サービスセンタ1のユーザ管理部18は、ユーザ登録データベースを検索する。ステップS127において、ホームサーバ51および据置機器52がユーザ登録データベース内の「登録」の項目に、登録可で登録されているか否か判定し、登録されていると判定されていた場合、ステップS128に進む。ステップS128において、電子配信サービスセンタ1のユーザ管理部18は、一時鍵Ktemp2で暗号化された課金情報に対する署名を検証し、課金情報を一時鍵Ktemp2で復号化する。そして、課金情報、受信してければ取扱方針および価格情報を経歴データ管理部15に送信する。課金情報、受信していれば取扱方針および価格情報を受信した経歴データ管理部15は、そのデータを管理・保存する。

【0252】

ステップS129において、電子配信サービスセンタ1のユーザ管理部18は、ユーザ登録データベースを更新する(図示せぬ課金データ受信日時、登録情報発行日時、配送鍵交付日時等)。ステップS130において、電子配信サービスセンタ1のユーザ管理部18は、登録情報を作成する(例えば図8の例)。ステップS131において、電子配信サービスセンタ1のユーザ管理部18は、電子配信サービスセンタ1の鍵サーバ14から受信した配送鍵Kd を一時鍵Ktemp2で暗号化し、一時鍵Ktemp2で暗号化された配送鍵Kd に対する署名を生成する。そして、登録情報、一時鍵Ktemp2で暗号化された配送鍵Kd および一時鍵Ktemp2で暗号化された配送鍵Kd に対する署名をホームサーバ51に送信する。

【0253】

ステップS132において、ホームサーバ51は、登録情報、一時鍵Ktemp2で暗号化された配送鍵Kd および一時鍵Ktemp2で暗号化された配送鍵Kd に対する署名を受信する。ホームサーバ51の上位コントローラ62は、一時鍵Ktemp2で暗号化された配送鍵Kd および一時鍵Ktemp2で暗号化された配送鍵Kd に対する署名を暗号処理部65に入力する。暗号処理部65において、暗号/復号化モジュール96の署名検証ユニット115は、一時鍵Ktemp2で暗号化された配送鍵Kd に対する署名を検証し、暗号/復号化モジュール96の復号化ユニット111は、一時鍵Ktemp2を用いて配送鍵Kd を復号化し、暗号/復号化モジュール96の暗号化ユニット112は、復号化された配送鍵Kd を、据置機器52との間で共有した一時鍵Ktempを用いて再暗号化する。最後に、暗号/復号化モジュール96の署名生成ユニット114は、一時鍵Ktempを用いて暗号化された配送鍵Kd に対応する署名を生成し、一時鍵Ktempで暗号化された配送鍵Kd および一時鍵Ktempで暗号化された配送鍵Kd に対する署名を上位コントローラ62に返送する。一時鍵Ktempで暗号化された配送鍵Kd および一時鍵Ktempで暗号化された配送鍵Kd に対する署名を受信した上位コントローラ62は、電子配信サービスセンタ1から送られた来た登録情報と共に据置機器52に送信する。

【0254】

ステップS133において、据置機器52の上位コントローラ72は、受信した登録情報を小容量記憶部75に上書き保存する。ステップS134において、据置機器52の暗号処理部73は、受信した登録情報の署名を検証し、据置機器52のIDの「登録」に対する項目が「登録可」になっているか否かを判定し、「登録可」になっていた場合には、ステップS135に進む。ステップS135において、据置機器52の上位コントローラは、一時鍵Ktempで暗号化された配送鍵Kd および一時鍵Ktempで暗号化された配送鍵Kd に対する署名を暗号処理部73に入力する。暗号処理部73は、一時鍵Ktempで暗号化された配送鍵Kd に対する署名を検証し、一時鍵Ktempを用いて配送鍵Kd を復号化し、暗号処理部73の記憶モジュール内の配送鍵Kd を更新すると共に、課金情報を消去する(なお、実際には消去せず、決済済みのマークを付けるだけの場合がある)。

【0255】

ステップS121において、据置機器52のIDが登録情報に含まれていなかった場合、ステップS136に進み、図60で説明した登録情報追加処理を開始し、ステップS123へと進む。

【0256】

ステップS127において、ユーザ登録データベース内の「登録」項目に対し、ホームサーバ51のIDまたは据置機器52のIDが「登録可」になっていなかった場合、ステップS137に進む。ステップS137は、ステップS130の場合と同様なため、その詳細は省略する。ステップS138は、ステップS131において、電子配信サービスセンタ1のユーザ管理部18は、登録情報をホームサーバ51に送信する。ステップS139において、ホームサーバ51は、登録情報を据置機器52に送信する。

【0257】

ステップS122において、登録情報における据置機器52のIDに対する「登録」項目が、「登録可」になっていなかった場合、ステップS134において、登録情報における据置機器52のIDに対する「登録」項目が、「登録可」になっていなかった場合、処理は終了する。

【0258】

なお、本方式による代理処理は、据置機器52のみの処理になっているが、ホームサーバ51につながる全ての機器やホームサーバ51自身の課金情報を全て集め、一括処理しても良い。そして、全ての機器の登録情報、配送鍵Kd の更新を行う(本実施例において、受け取った登録情報、配送鍵Kd は、ホームサーバ51で全くチェックされていない。ホームサーバ51自身の処理も一括して行う場合には、当然チェックし、更新すべきである)。

【0259】

次に、図56のステップS43に対応する、コンテンツプロバイダ2がサービスプロバイダ3にコンテンツプロバイダセキュアコンテナを送信する処理を、図65のフローチャートを用いて説明する。ステップS140において、コンテンツプロバイダ2の電子透かし付加部32は、コンテンツサーバ31から読み出したコンテンツに、コンテンツプロバイダ2を示す所定のデータ、例えばコンテンツプロバイダIDなどを電子透かしの形で挿入し、圧縮部33に供給する。ステップS141において、コンテンツプロバイダ2の圧縮部33は、電子透かしが挿入されたコンテンツをATRAC等の所定の方式で圧縮し、コンテンツ暗号部34に供給する。ステップS142において、コンテンツ鍵生成部35は、コンテンツ鍵Kcoとして用いる鍵を生成させ、コンテンツ暗号部34およびコンテンツ鍵暗号部36に供給する。ステップS143において、コンテンツプロバイダ2のコンテンツ暗号部34は、DESなどの所定の方式で、コンテンツ鍵Kcoを使用して、電子透かしが挿入され、圧縮されたコンテンツを暗号化する。

【0260】

ステップS144において、コンテンツ鍵暗号部36は、DESなどの所定の方法で、図56のステップS40の処理により、電子配信サービスセンタ1から供給されている個別鍵Ki でコンテンツ鍵Kcoを暗号化する。ステップS145において、取扱方針生成部37は、コンテンツの取り扱い方針を規定し、図33又は図34に示すような取扱方針を生成する。ステップS146において、コンテンツプロバイダ2の署名生成部38は、暗号化されたコンテンツ、暗号化されたコンテンツ鍵Kco、暗号化された個別鍵Ki および取扱方針生成部37から供給された取扱方針に対し署名を生成する。署名の生成は図10を参照して説明した場合と同様であるので、ここでは説明を省略する。ステップS147において、コンテンツプロバイダ2は、暗号化されたコンテンツおよびその署名、暗号化されたコンテンツ鍵Kcoおよびその署名、暗号化された個別鍵Ki およびその署名、取扱方針およびその署名(以降、これら4つの署名付きデータをコンテンツプロバイダセキュアコンテナと呼ぶ)、予め認証局からもらっておいたコンテンツプロバイダ2の証明書を、図示せぬ送信部を用いてサービスプロバイダ3に送信する。

【0261】

以上のように、コンテンツプロバイダ2は、サービスプロバイダ3に、コンテンツプロバイダセキュアコンテナを送信する。

【0262】

次に、図56のステップS44に対応する、サービスプロバイダ3がホームサーバ51にサービスプロバイダセキュアコンテナを送信する処理を、図66のフローチャートを用いて説明する。なお、サービスプロバイダ3は、コンテンツプロバイダ2から送信されたデータをコンテンツサーバ41に予め保存しているものとして説明する。ステップS150において、サービスプロバイダ3の証明書検証部42は、コンテンツサーバ41からコンテンツプロバイダ2の証明書の署名を読み出し、証明書内の署名を検証する。署名の検証は図11を参照して説明した方法と同様なため、その詳細は省略する。証明書に改竄がなければ、コンテンツプロバイダ2の公開鍵Kpcp を取り出す。

【0263】

ステップS151において、サービスプロバイダ3の署名検証部43は、コンテンツプロバイダ2の送信部から送信されたコンテンツプロバイダセキュアコンテナの署名をコンテンツプロバイダ2の公開鍵Kpcp で検証する(取扱方針の署名のみ検証する場合がある)。署名の検証に失敗し、改竄が発見された場合は、処理を終了する。なお、署名の検証は図11を参照して説明した方法と同様なため、その詳細は省略する。

【0264】

コンテンツプロバイダセキュアコンテナに改竄がない場合、ステップS152において、サービスプロバイダ3の値付け部44は、取扱方針を基に、図37や図38で説明した価格情報を作成する。ステップS153において、サービスプロバイダ3の署名生成部45は、価格情報に対する署名を生成し、コンテンツプロバイダセキュアコンテナ、価格情報、および価格情報の署名を合わせサービスプロバイダセキュアコンテナを作成する。

【0265】

ステップS154において、サービスプロバイダ3の図示せぬ送信部は、ホームサーバ51の通信部61に、サービスプロバイダ3の証明書、コンテンツプロバイダ2の証明書およびサービスプロバイダセキュアコンテナを送信し、処理を終了する。

【0266】

このように、サービスプロバイダ3は、ホームサーバ51にサービスプロバイダセキュアコンテナを送信する。

【0267】

図56のステップS45に対応する、適正なサービスプロバイダセキュアコンテナを受信した後の、ホームサーバ51の購入処理の詳細を、図67のフローチャートを用いて説明する。ステップS161において、ホームサーバ51は図61及び図62について上述した登録情報更新処理を実行した後、ステップS162において、ホームサーバ51の上位コントローラ62は、ホームサーバ51の大容量記憶部68から読み出した登録情報をホームサーバ51の暗号処理部65に入力する。登録情報を受信した暗号処理部65は、暗号/復号化モジュール96の署名検証ユニット115で登録情報の署名を検証した後、ホームサーバ51のIDに対する「購入処理」の項目が「購入可」になっているか判定すると共に登録の項目を「登録可」になっていることを検査し、「購入可」及び「登録可」であった場合にはステップS163に進む。なお、署名検証、「登録可」、「購入可」の検査は登録情報検査モジュール93で行うようにしても良い。ステップS163において、ホームサーバ51の上位コントローラ62は、ホームサーバ51の大容量記憶部68から読み出したコンテンツプロバイダ2の公開鍵証明書をホームサーバ51の暗号処理部65に入力する。

【0268】

コンテンツプロバイダ2の公開鍵証明書を受信した暗号処理部65は、暗号/復号化モジュール96の署名検証ユニット115でコンテンツプロバイダ2の証明書の署名を検証した後、公開鍵証明書からコンテンツプロバイダ2の公開鍵を取り出す。署名の検証の結果、改竄がなされていないことが確認された場合には、ステップS164に進む。ステップS164において、ホームサーバ51の上位コントローラ62は、ホームサーバ51の大容量記憶部68から読み出したコンテンツをホームサーバ51の暗号処理部65に入力する。コンテンツを受信した暗号処理部65は、暗号/復号化モジュール96の署名検証ユニット115でコンテンツの署名を検証し、改竄がなされていないことが確認された場合には、ステップS165に進む。ステップS165において、ホームサーバ51の上位コントローラ62は、ホームサーバ51の大容量記憶部68から読み出したコンテンツ鍵Kcoをホームサーバ51の暗号処理部65に入力する。

【0269】

コンテンツ鍵Kcoを受信した暗号処理部65は、暗号/復号化モジュール96の署名検証ユニット115でコンテンツ鍵Kcoの署名を検証し、改竄がなされていないことが確認された場合には、ステップS166に進む。ステップS166において、ホームサーバ51の上位コントローラ62は、ホームサーバ51の大容量記憶部68から読み出した個別鍵Ki をホームサーバ51の暗号処理部65に入力する。個別鍵Ki を受信した暗号処理部65は、暗号/復号化モジュール96の署名検証ユニット115で個別鍵Ki の署名を検証し、改竄がなされていないことが確認された場合には、ステップS167に進む。

【0270】

ステップS167において、ホームサーバ51の上位コントローラ62は、ホームサーバ51の大容量記憶部68から読み出した取扱方針をホームサーバ51の暗号処理部65に入力する。取扱方針を受信した暗号処理部65は、暗号/復号化モジュール96の署名検証ユニット115で取扱方針の署名を検証し、改竄がなされていないことが確認された場合には、ステップS168に進む。ステップS168において、ホームサーバ51の上位コントローラ62は、ホームサーバ51の大容量記憶部68から読み出したサービスプロバイダ3の公開鍵証明書をホームサーバ51の暗号処理部65に入力する。

【0271】

サービスプロバイダ3の公開鍵証明書を受信した暗号処理部65は、暗号/復号化モジュール96の署名検証ユニット115でサービスプロバイダ3の証明書の署名を検証した後、公開鍵証明書からサービスプロバイダ3の公開鍵を取り出す。署名の検証の結果、改竄がなされていないことが確認された場合には、ステップS169に進む。ステップS169において、ホームサーバ51の上位コントローラ62は、ホームサーバ51の大容量記憶部68から読み出した価格情報をホームサーバ51の暗号処理部65に入力する。価格情報を受信した暗号処理部65は、暗号/復号化モジュール96の署名検証ユニット115で価格情報の署名を検証し、改竄がなされていないことが確認された場合には、ステップS170に進む。

【0272】

ステップS170において、ホームサーバ51の上位コントローラ62は、表示手段64を用いて購入可能なコンテンツの情報(例えば、購入可能な利用形態や価格など)を表示し、ユーザは入力手段63を用いて購入項目を選択する。入力手段63から入力された信号はホームサーバ51の上位コントローラ62に送信され、上位コントローラ62は、その信号に基づいて購入コマンドを生成し、購入コマンドをホームサーバ51の暗号処理部65に入力する。なお、これらの入力処理は購入処理スタート時に行っても良い。これを受信した暗号処理部65は、ステップS167で入力された取扱方針およびステップS169で入力された価格情報から課金情報および使用許諾条件情報を生成する。課金情報については、図42で説明したので、その詳細は省略する。使用許諾条件情報については、図41で説明したので、その詳細は省略する。

【0273】