JP2018532301A - 本人認証方法及び装置 - Google Patents

本人認証方法及び装置 Download PDFInfo

- Publication number

- JP2018532301A JP2018532301A JP2018510966A JP2018510966A JP2018532301A JP 2018532301 A JP2018532301 A JP 2018532301A JP 2018510966 A JP2018510966 A JP 2018510966A JP 2018510966 A JP2018510966 A JP 2018510966A JP 2018532301 A JP2018532301 A JP 2018532301A

- Authority

- JP

- Japan

- Prior art keywords

- digital signature

- information

- signature certificate

- biometric

- server

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Pending

Links

- 238000000034 method Methods 0.000 title claims abstract description 41

- 238000012795 verification Methods 0.000 claims abstract description 56

- 230000004044 response Effects 0.000 claims description 11

- 230000005540 biological transmission Effects 0.000 claims description 7

- 230000008569 process Effects 0.000 description 6

- 230000006870 function Effects 0.000 description 5

- 238000012559 user support system Methods 0.000 description 4

- 230000001960 triggered effect Effects 0.000 description 2

- 230000009286 beneficial effect Effects 0.000 description 1

- 238000013461 design Methods 0.000 description 1

- 238000010586 diagram Methods 0.000 description 1

- 238000012545 processing Methods 0.000 description 1

- 239000004984 smart glass Substances 0.000 description 1

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3226—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials using a predetermined code, e.g. password, passphrase or PIN

- H04L9/3231—Biological data, e.g. fingerprint, voice or retina

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/30—Authentication, i.e. establishing the identity or authorisation of security principals

- G06F21/31—User authentication

- G06F21/32—User authentication using biometric data, e.g. fingerprints, iris scans or voiceprints

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/30—Authentication, i.e. establishing the identity or authorisation of security principals

- G06F21/31—User authentication

- G06F21/33—User authentication using certificates

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/60—Protecting data

- G06F21/62—Protecting access to data via a platform, e.g. using keys or access control rules

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/08—Network architectures or network communication protocols for network security for authentication of entities

- H04L63/0823—Network architectures or network communication protocols for network security for authentication of entities using certificates

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/08—Network architectures or network communication protocols for network security for authentication of entities

- H04L63/0861—Network architectures or network communication protocols for network security for authentication of entities using biometrical features, e.g. fingerprint, retina-scan

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/006—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols involving public key infrastructure [PKI] trust models

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/08—Key distribution or management, e.g. generation, sharing or updating, of cryptographic keys or passwords

- H04L9/0861—Generation of secret information including derivation or calculation of cryptographic keys or passwords

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/08—Key distribution or management, e.g. generation, sharing or updating, of cryptographic keys or passwords

- H04L9/0894—Escrow, recovery or storing of secret information, e.g. secret key escrow or cryptographic key storage

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3247—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials involving digital signatures

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3263—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials involving certificates, e.g. public key certificate [PKC] or attribute certificate [AC]; Public key infrastructure [PKI] arrangements

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3271—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials using challenge-response

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L2209/00—Additional information or applications relating to cryptographic mechanisms or cryptographic arrangements for secret or secure communication H04L9/00

- H04L2209/56—Financial cryptography, e.g. electronic payment or e-cash

Abstract

Description

セキュリティクライアントが、決済クライアントから送信された第1のメッセージを受信するステップを更に含む。この第1のメッセージは、ユーザの一意の識別子(ID)及び端末デバイスのIDを含む。

セキュリティクライアントが、ユーザのIDと、端末デバイスのIDと、一致を示す比較の結果情報とに従って、第2の生体認証情報に対応するデジタル署名証明プライベートキー及びデジタル署名証明パブリックキーを生成するステップを含む。

端末デバイスによって、ユーザが有効なユーザであるかどうかを検証するステップ。及び、

ユーザが有効なユーザの場合にはオリジナルの決済パスワードをチェックし、チェックの成功後に登録要求メッセージをサーバへ送信するステップ。

第1の指紋情報に対応するデジタル署名証明プライベートキー及びデジタル署名証明パブリックキーを生成するステップは:

セキュリティクライアントにより、ユーザの第1の指紋情報に対応するデジタル署名証明プライベートキー及びデジタル署名証明パブリックキーを、ユーザのIDと、端末デバイスのIDと、一致を示す比較の結果情報とに従って生成するステップを含む。

Claims (14)

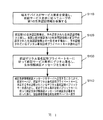

- 端末デバイスによってサービス要求を受信し、前記サービス要求に従ってユーザの第1の生体認証情報を収集するステップと;

前記第1の生体認証情報を、予め設定された生体認証情報と比較し、前記比較が前記第1の生体認証情報と前記予め設定された生体認証情報との一致を示す場合に、予め記憶されているデジタル署名証明プライベートキーを読み出すステップと;

前記デジタル署名証明プライベートキーに従って前記サービス要求にデジタル署名し、生体情報検証メッセージを生成するステップと;

前記生体情報検証メッセージをサーバへ送信することにより、前記サーバが、前記デジタル署名証明プライベートキーに対応する予め記憶されているデジタル署名証明パブリックキーを読み出し、前記デジタル署名証明パブリックキーに従って前記生体情報検証メッセージの検証及び署名を行った後に、認証結果情報を前記端末デバイスへ戻す、ステップとを備える;

本人認証方法。 - 前記デジタル署名証明プライベートキー及び前記デジタル署名証明パブリックキーを生成及び記憶するステップを更に備え;

前記デジタル署名証明プライベートキー及び前記デジタル署名証明パブリックキーを生成及び記憶する前記ステップは:

端末デバイスにより登録要求を受信し、前記登録要求に従って、前記ユーザの第2の生体認証情報を収集するステップと;

前記比較が前記第2の生体認証情報と前記予め設定された生体認証情報との一致を示す場合に、前記第2の生体認証情報に対応する前記デジタル署名証明プライベートキー及び前記デジタル署名証明パブリックキーを生成し、前記デジタル署名証明プライベートキーを記憶するステップと;

第1の予め設定されたプライベートキーに従って前記登録要求にデジタル署名した後に、前記デジタル署名証明パブリックキーを担持する登録要求メッセージを生成するステップと;

前記登録要求メッセージを前記サーバへ送信することにより、前記サーバが、前記第1の予め設定されたプライベートキーに対応する第1の予め設定されたパブリックキーに従って前記登録要求メッセージの検証及び署名が成功した後に、前記デジタル署名証明パブリックキーを記憶するステップとを備える;

請求項1に記載の方法。 - 前記生体認証情報は、指紋情報、顔画像情報、及び音声情報のうち1つ以上を備える;

請求項1又は2に記載の方法。 - 前記第2の生体認証情報に対応する前記デジタル署名証明プライベートキー及び前記デジタル署名証明パブリックキーを生成する前記ステップは:

前記ユーザのIDと、前記端末デバイスのIDと、一致を示す比較の結果情報とに従って、前記第2の生体認証情報に対応する前記デジタル署名証明プライベートキー及び前記デジタル署名証明パブリックキーを生成するステップを備える;

請求項2に記載の方法。 - 前記端末デバイスよって登録要求を受信し、前記登録要求に従って前記ユーザの前記第2の生体認証情報を収集する前記ステップは:

前記端末デバイスにより、前記登録要求を前記サーバへ送信するステップと;

前記登録要求に従って前記サーバから戻された応答メッセージを受信するステップと;

前記応答メッセージの検証及び署名を行い、前記検証及び署名の成功後に、前記ユーザの前記第2の生体認証情報を収集するステップとを備える;

請求項2に記載の方法。 - 前記登録要求メッセージを前記サーバへ送信する前記ステップは:

前記端末デバイスにより、前記ユーザが有効なユーザであるかどうかを検証するステップと;

前記ユーザが有効なユーザである場合には、オリジナルの決済パスワードをチェックし、前記チェックが成功した場合には、前記登録要求メッセージを前記サーバへ送信するステップとを備える;

請求項2に記載の方法。 - 前記方法は決済中における本人認証に適用され、前記サービス要求は決済要求である;

請求項1、2、及び請求項4乃至6のいずれか1項に記載の方法。 - 収集ユニット、読み出しユニット、生成ユニット、及び送信ユニットを備え;

前記収集ユニットは、サービス要求を受信し、前記サービス要求に従って、ユーザの第1の生体認証情報を収集するように構成され;

前記読み出しユニットは、前記収集ユニットが収集した前記第1の生態認証情報を予め設定された生体認証情報と比較し、前記比較が前記第1の生体認証情報と前記予め設定された生体認証情報との一致を示す場合に、予め記憶されているデジタル署名証明プライベートキーを読み出すように構成され;

前記生成ユニットは、前記読み出しユニットが読み出した前記デジタル署名証明プライベートキーに従って、前記サービス要求にデジタル署名し、生体情報検証メッセージを生成するように構成され;

前記送信ユニットは、前記生成ユニットが生成した前記生体情報検証メッセージをサーバへ送信し、これにより、前記サーバが、前記デジタル署名証明プライベートキーに対応する予め記憶されているデジタル署名証明パブリックキー読み出し、そして前記デジタル署名証明パブリックキーに従って前記生体情報検証メッセージの検証及び署名を行った後に、認証結果情報を端末デバイスへ戻すように構成される;

本人認証装置。 - 前記収集ユニットは登録要求を受信し、前記登録要求に従って前記ユーザの第2の生体認証情報を収集するように更に構成され;

前記生成ユニットは、前記比較が、前記収集ユニットが収集した前記第2の生体認証情報と前記予め設定された生体認証情報とが一致することを示す場合に、前記第2の生体認証情報に対応するデジタル署名証明プライベートキー及びデジタル署名証明パブリックキーを生成し、前記デジタル署名証明プライベートキーを記憶するように更に構成され;

前記生成ユニットは、第1の予め設定されたプライベートキーに従って前記登録要求がデジタル署名された後に、前記デジタル署名証明パブリックキーを含む登録要求メッセージを生成するように更に構成され;

前記送信ユニットは、前記生成ユニットが生成した前記登録要求メッセージを前記サーバへ送信し、これにより、前記サーバが、第1の予め設定されたパブリックキーに従った前記登録要求メッセージの検証及び署名の成功後に、前記デジタル署名証明パブリックキーを記憶できるように更に構成され、前記第1の予め設定されたプライベートキーは前記第1の予め設定されたパブリックキーに対応する;

請求項8に記載の装置。 - 前記生体認証情報は、指紋情報、顔画像情報、及び音声情報のうち1つ以上を備える;

請求項8又は9に記載の装置。 - 前記生成ユニットは、具体的に:

前記第2の生体認証情報に対応する前記デジタル署名証明プライベートキー及び前記デジタル署名証明パブリックキーを、前記ユーザのIDと、前記端末デバイスのIDと、一致を示す比較の結果情報とに従って生成するように構成される;

請求項9に記載の装置。 - 前記収集ユニットは、具体的に:

前記登録要求を前記サーバへ送信し;

前記登録要求に従って前記サーバから戻された応答メッセージを受信し;

前記応答メッセージの検証及び署名を行い、前記検証及び署名の成功後に、前記ユーザの前記第2の生体認証情報を収集するように構成される;

請求項9に記載の装置。 - 前記送信ユニットは、具体的に:

前記ユーザが有効なユーザであるかどうかを検証し;

前記ユーザが有効なユーザである場合に、オリジナルの決済パスワードをチェックし、前記チェックが成功した場合に、前記登録要求メッセージを前記サーバへ送信するように構成される;

請求項9に記載の装置。 - 前記装置は決済中の本人認証に適用され、前記サービス要求は決済要求である;

請求項8、9、及び請求項11乃至13のいずれか1項に記載の装置。

Applications Claiming Priority (3)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| CN201510534755.4A CN106487511B (zh) | 2015-08-27 | 2015-08-27 | 身份认证方法及装置 |

| CN201510534755.4 | 2015-08-27 | ||

| PCT/CN2016/095855 WO2017032263A1 (zh) | 2015-08-27 | 2016-08-18 | 身份认证方法及装置 |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| JP2018532301A true JP2018532301A (ja) | 2018-11-01 |

| JP2018532301A5 JP2018532301A5 (ja) | 2019-09-26 |

Family

ID=58099613

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2018510966A Pending JP2018532301A (ja) | 2015-08-27 | 2016-08-18 | 本人認証方法及び装置 |

Country Status (7)

| Country | Link |

|---|---|

| US (2) | US11294993B2 (ja) |

| EP (1) | EP3343831B1 (ja) |

| JP (1) | JP2018532301A (ja) |

| KR (1) | KR20180048793A (ja) |

| CN (1) | CN106487511B (ja) |

| SG (2) | SG10202101487PA (ja) |

| WO (1) | WO2017032263A1 (ja) |

Cited By (1)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP7309261B2 (ja) | 2020-03-23 | 2023-07-18 | ▲騰▼▲訊▼科技(深▲セン▼)有限公司 | 生体決済機器の認証方法、生体決済機器の認証装置、コンピュータ機器、及びコンピュータプログラム |

Families Citing this family (56)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| CN110166246B (zh) * | 2016-03-30 | 2022-07-08 | 创新先进技术有限公司 | 基于生物特征的身份注册、认证的方法和装置 |

| US20210374283A1 (en) * | 2017-05-31 | 2021-12-02 | Intuit Inc. | System for managing transactional data |

| WO2019018046A1 (en) * | 2017-07-17 | 2019-01-24 | Hrl Laboratories, Llc | EXTRACTOR OF PRACTICAL REUSABLE APPROXIMATE VALUES BASED ON ERROR ASSUMPTION HYPOTHESIS AND RANDOM ORACLE |

| DE102017119406A1 (de) * | 2017-08-24 | 2019-02-28 | Samson Aktiengesellschaft | Kommunikationsverfahren für ein Stellgerät |

| CN107370601B (zh) * | 2017-09-18 | 2023-09-05 | 确信信息股份有限公司 | 一种集成多种安全认证的智能终端、系统及方法 |

| JP7066380B2 (ja) * | 2017-11-17 | 2022-05-13 | キヤノン株式会社 | システム、システムにおける方法、情報処理装置、情報処理装置における方法、およびプログラム |

| US11240233B2 (en) | 2017-12-22 | 2022-02-01 | Mastercard International Incorporated | Systems and methods for provisioning biometric image templates to devices for use in user authentication |

| US10650632B2 (en) * | 2017-12-22 | 2020-05-12 | Mastercard International Incorporated | Systems and methods for provisioning digital identities to authenticate users |

| CN109960916A (zh) * | 2017-12-22 | 2019-07-02 | 苏州迈瑞微电子有限公司 | 一种身份认证的方法和系统 |

| CN112019503B (zh) * | 2018-03-01 | 2023-11-07 | 北京华为数字技术有限公司 | 一种获得设备标识的方法、通信实体、通信系统及存储介质 |

| WO2020031429A1 (ja) * | 2018-08-07 | 2020-02-13 | 日本電気株式会社 | 端末装置、認証サーバ、端末装置の制御方法、認証方法及びプログラム |

| CN109040088B (zh) * | 2018-08-16 | 2022-02-25 | 腾讯科技(深圳)有限公司 | 认证信息传输方法、密钥管理客户端及计算机设备 |

| CN109684806A (zh) * | 2018-08-31 | 2019-04-26 | 深圳壹账通智能科技有限公司 | 基于生理特征信息的身份验证方法、装置、系统和介质 |

| CN108777694A (zh) * | 2018-09-06 | 2018-11-09 | 山西特信环宇信息技术有限公司 | 基于证件链技术的数字签名管控系统及方法 |

| CN109213889B (zh) * | 2018-09-27 | 2022-01-25 | 中国银行股份有限公司 | 一种客户信息合并的方法及装置 |

| CN109409295A (zh) * | 2018-10-29 | 2019-03-01 | 北京枭龙科技有限公司 | 多终端立体化智能人证核验系统 |

| CN112805702A (zh) * | 2019-03-07 | 2021-05-14 | 华为技术有限公司 | 仿冒app识别方法及装置 |

| US10467398B1 (en) * | 2019-03-14 | 2019-11-05 | Alibaba Group Holding Limited | Authentication by transmitting information through a human body |

| CN109874141A (zh) * | 2019-03-14 | 2019-06-11 | 公安部第一研究所 | 一种手机终端安全接入信息网络的方法及装置 |

| CN110035071A (zh) * | 2019-03-26 | 2019-07-19 | 南瑞集团有限公司 | 一种面向工控系统的远程双因子双向认证方法、客户端及服务端 |

| AU2019204723C1 (en) | 2019-03-29 | 2021-10-28 | Advanced New Technologies Co., Ltd. | Cryptographic key management based on identity information |

| CA3058242C (en) | 2019-03-29 | 2022-05-31 | Alibaba Group Holding Limited | Managing cryptographic keys based on identity information |

| AU2019204711B2 (en) | 2019-03-29 | 2020-07-02 | Advanced New Technologies Co., Ltd. | Securely performing cryptographic operations |

| JP6756056B2 (ja) | 2019-03-29 | 2020-09-16 | アリババ・グループ・ホールディング・リミテッドAlibaba Group Holding Limited | 身元検証による暗号チップ |

| CN110620763B (zh) * | 2019-08-27 | 2021-11-26 | 广东南粤银行股份有限公司 | 一种基于移动端app的移动身份认证方法及系统 |

| CN110516435B (zh) * | 2019-09-02 | 2021-01-22 | 国网电子商务有限公司 | 一种基于生物特征的私钥管理方法及装置 |

| AU2020370497A1 (en) * | 2019-10-23 | 2022-06-09 | Signicat As | Method and system for completing cross-channel transactions |

| CN113055157B (zh) * | 2019-12-27 | 2023-03-10 | 京东科技控股股份有限公司 | 生物特征验证方法、装置、存储介质与电子设备 |

| CN111414599A (zh) * | 2020-02-26 | 2020-07-14 | 北京奇艺世纪科技有限公司 | 身份验证方法、装置、终端、服务端以及可读存储介质 |

| CN111381962B (zh) * | 2020-02-28 | 2023-05-30 | 中国科学院信息工程研究所 | 一种边缘服务迁移方法及装置 |

| CN113497805B (zh) * | 2020-04-01 | 2023-08-04 | 支付宝(杭州)信息技术有限公司 | 注册处理方法、装置、设备及系统 |

| US11537701B2 (en) * | 2020-04-01 | 2022-12-27 | Toyota Motor North America, Inc. | Transport related n-factor authentication |

| SG10202003630VA (en) * | 2020-04-21 | 2021-09-29 | Grabtaxi Holdings Pte Ltd | Authentication and validation procedure for improved security in communications systems |

| CN111541775B (zh) * | 2020-05-09 | 2023-06-16 | 飞天诚信科技股份有限公司 | 一种认证报文的安全转换方法及系统 |

| CN111800377B (zh) * | 2020-05-20 | 2023-03-24 | 中国电力科学研究院有限公司 | 一种基于安全多方计算的移动终端身份认证系统 |

| CN111709747B (zh) * | 2020-06-10 | 2023-08-18 | 中国工商银行股份有限公司 | 智能终端认证方法及系统 |

| CN111726365A (zh) * | 2020-06-29 | 2020-09-29 | 深圳前海微众银行股份有限公司 | 一种在线身份认证的方法及装置 |

| CN112035806B (zh) * | 2020-07-21 | 2023-12-08 | 杜晓楠 | 区块链中基于指纹识别生成分布式身份的方法和计算机可读介质 |

| CN111914308B (zh) * | 2020-07-27 | 2024-02-13 | 万达信息股份有限公司 | 一种利用智能卡内ca证书进行移动数据签名的方法 |

| CN111899029A (zh) * | 2020-08-13 | 2020-11-06 | 北京字节跳动网络技术有限公司 | 用于电子支付的身份验证方法和装置 |

| CN112637131B (zh) * | 2020-12-01 | 2023-04-18 | 百果园技术(新加坡)有限公司 | 用户身份认证方法、装置、设备和存储介质 |

| CN114666081A (zh) * | 2020-12-23 | 2022-06-24 | 中国移动通信有限公司研究院 | 预警消息输出方法、预警消息分发方法、装置及相关设备 |

| CN112580010B (zh) * | 2020-12-23 | 2024-01-30 | 四川虹微技术有限公司 | 一种生物特征共享方法、装置、电子设备及存储介质 |

| CN114696999A (zh) * | 2020-12-26 | 2022-07-01 | 西安西电捷通无线网络通信股份有限公司 | 一种身份鉴别方法和装置 |

| CN112866236B (zh) * | 2021-01-15 | 2023-03-31 | 云南电网有限责任公司电力科学研究院 | 一种基于简化数字证书的物联网身份认证系统 |

| CN112953970B (zh) * | 2021-04-01 | 2023-04-18 | 国民认证科技(北京)有限公司 | 一种身份认证方法及身份认证系统 |

| CN113159771A (zh) * | 2021-04-27 | 2021-07-23 | 中国工商银行股份有限公司 | 一种安全支付装置、方法及计算机设备和可读存储介质 |

| CN114679293A (zh) * | 2021-06-15 | 2022-06-28 | 腾讯云计算(北京)有限责任公司 | 基于零信任安全的访问控制方法、设备及存储介质 |

| CN113409055A (zh) * | 2021-06-30 | 2021-09-17 | 深圳市商汤科技有限公司 | 支付方法、系统、电子设备及存储介质 |

| CN113626787B (zh) * | 2021-08-27 | 2024-01-30 | 京东方科技集团股份有限公司 | 设备指纹生成方法及相关设备 |

| CN113742705A (zh) * | 2021-08-30 | 2021-12-03 | 北京一砂信息技术有限公司 | 一种基于ifaa号码认证服务实现的方法及系统 |

| CN114553405A (zh) * | 2022-02-10 | 2022-05-27 | 国网山东省电力公司电力科学研究院 | 基于国密sm9算法的5g二次认证方法和系统 |

| CN114679276B (zh) * | 2022-02-18 | 2024-04-23 | 支付宝(杭州)信息技术有限公司 | 基于时间的一次性密码算法的身份认证方法和装置 |

| CN114745180A (zh) * | 2022-04-11 | 2022-07-12 | 中国南方电网有限责任公司 | 接入认证方法、装置和计算机设备 |

| CN115051812B (zh) * | 2022-07-11 | 2024-03-08 | 安徽大学 | 一种基于二维码和生物特征的用户身份双重识别方法 |

| CN115834074B (zh) * | 2022-10-18 | 2023-07-21 | 支付宝(杭州)信息技术有限公司 | 一种身份认证方法、装置及设备 |

Citations (6)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US5280527A (en) * | 1992-04-14 | 1994-01-18 | Kamahira Safe Co., Inc. | Biometric token for authorizing access to a host system |

| JP2002222022A (ja) * | 2001-01-29 | 2002-08-09 | Toshiba Corp | 電子機器システム及び電子機器システムの起動方法 |

| JP2005038257A (ja) * | 2003-07-16 | 2005-02-10 | Ntt Data Corp | 情報処理システム、本人認証装置、生体特徴情報更新方法およびプログラム |

| JP2008204347A (ja) * | 2007-02-22 | 2008-09-04 | Fujitsu Ltd | 自動取引装置及び自動取引装置の取引処理方法 |

| JP2009169809A (ja) * | 2008-01-18 | 2009-07-30 | Hitachi Ltd | 生体情報登録システム、ならびにicカード、処理端末、およびセンタシステム |

| JP2011070325A (ja) * | 2009-09-24 | 2011-04-07 | Mizuho Financial Group Inc | リモートアクセス制御方法及びリモートアクセス制御システム |

Family Cites Families (19)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| KR20050083594A (ko) * | 2002-07-03 | 2005-08-26 | 오로라 와이어리스 테크놀로지즈 리미티드 | 바이오메트릭 개인키 인프라스트럭처 |

| US20060176146A1 (en) * | 2005-02-09 | 2006-08-10 | Baldev Krishan | Wireless universal serial bus memory key with fingerprint authentication |

| US20070050303A1 (en) * | 2005-08-24 | 2007-03-01 | Schroeder Dale W | Biometric identification device |

| JPWO2007094165A1 (ja) * | 2006-02-15 | 2009-07-02 | 日本電気株式会社 | 本人確認システムおよびプログラム、並びに、本人確認方法 |

| CN100511292C (zh) * | 2006-07-03 | 2009-07-08 | 上海交通大学 | 电子银行认证方法,及采用该方法的系统和智能卡 |

| CN101101656A (zh) | 2007-06-20 | 2008-01-09 | 上海灵慧软件销售有限公司 | 基于按销售额提成付费模式的电信产品网络营销方法 |

| CN101340285A (zh) * | 2007-07-05 | 2009-01-07 | 杭州中正生物认证技术有限公司 | 利用指纹USBkey进行身份验证的方法及系统 |

| CN100543792C (zh) | 2007-07-12 | 2009-09-23 | 黄晖 | 对数据采集监控设备远程控制的方法和系统 |

| US8438385B2 (en) * | 2008-03-13 | 2013-05-07 | Fujitsu Limited | Method and apparatus for identity verification |

| US20110083018A1 (en) * | 2009-10-06 | 2011-04-07 | Validity Sensors, Inc. | Secure User Authentication |

| US20140156531A1 (en) * | 2010-12-14 | 2014-06-05 | Salt Technology Inc. | System and Method for Authenticating Transactions Through a Mobile Device |

| US8719952B1 (en) * | 2011-03-25 | 2014-05-06 | Secsign Technologies Inc. | Systems and methods using passwords for secure storage of private keys on mobile devices |

| KR20140138271A (ko) * | 2012-03-15 | 2014-12-03 | 미코 코포레이션 | 생체 측정 인증 시스템 |

| CN102880960B (zh) * | 2012-09-26 | 2016-01-13 | 深圳市亚略特生物识别科技有限公司 | 基于指纹识别手机的短信支付方法及系统 |

| WO2014176539A1 (en) * | 2013-04-26 | 2014-10-30 | Interdigital Patent Holdings, Inc. | Multi-factor authentication to achieve required authentication assurance level |

| JP2015036847A (ja) | 2013-08-12 | 2015-02-23 | 株式会社東芝 | 半導体装置 |

| WO2016038729A1 (ja) * | 2014-09-12 | 2016-03-17 | 株式会社東芝 | 認証システム、利用者端末、制御装置、サービス提供装置、プログラム、および認証方法 |

| US20160105285A1 (en) * | 2014-10-14 | 2016-04-14 | Qualcomm Incorporated | Deriving cryptographic keys from biometric parameters |

| CN104899488B (zh) * | 2014-12-31 | 2016-12-28 | 深圳市腾讯计算机系统有限公司 | 数值转移方法及装置 |

-

2015

- 2015-08-27 CN CN201510534755.4A patent/CN106487511B/zh active Active

-

2016

- 2016-08-18 SG SG10202101487PA patent/SG10202101487PA/en unknown

- 2016-08-18 WO PCT/CN2016/095855 patent/WO2017032263A1/zh active Application Filing

- 2016-08-18 JP JP2018510966A patent/JP2018532301A/ja active Pending

- 2016-08-18 KR KR1020187008503A patent/KR20180048793A/ko not_active IP Right Cessation

- 2016-08-18 EP EP16838522.7A patent/EP3343831B1/en active Active

- 2016-08-18 SG SG11201801435QA patent/SG11201801435QA/en unknown

-

2018

- 2018-02-23 US US15/903,801 patent/US11294993B2/en active Active

-

2022

- 2022-04-04 US US17/712,976 patent/US20220229893A1/en active Pending

Patent Citations (6)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US5280527A (en) * | 1992-04-14 | 1994-01-18 | Kamahira Safe Co., Inc. | Biometric token for authorizing access to a host system |

| JP2002222022A (ja) * | 2001-01-29 | 2002-08-09 | Toshiba Corp | 電子機器システム及び電子機器システムの起動方法 |

| JP2005038257A (ja) * | 2003-07-16 | 2005-02-10 | Ntt Data Corp | 情報処理システム、本人認証装置、生体特徴情報更新方法およびプログラム |

| JP2008204347A (ja) * | 2007-02-22 | 2008-09-04 | Fujitsu Ltd | 自動取引装置及び自動取引装置の取引処理方法 |

| JP2009169809A (ja) * | 2008-01-18 | 2009-07-30 | Hitachi Ltd | 生体情報登録システム、ならびにicカード、処理端末、およびセンタシステム |

| JP2011070325A (ja) * | 2009-09-24 | 2011-04-07 | Mizuho Financial Group Inc | リモートアクセス制御方法及びリモートアクセス制御システム |

Non-Patent Citations (1)

| Title |

|---|

| FIDO UAF PROTOCOL SPECIFICATION V1.0, JPN6020037542, 8 December 2014 (2014-12-08), ISSN: 0004672459 * |

Cited By (1)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP7309261B2 (ja) | 2020-03-23 | 2023-07-18 | ▲騰▼▲訊▼科技(深▲セン▼)有限公司 | 生体決済機器の認証方法、生体決済機器の認証装置、コンピュータ機器、及びコンピュータプログラム |

Also Published As

| Publication number | Publication date |

|---|---|

| KR20180048793A (ko) | 2018-05-10 |

| US20220229893A1 (en) | 2022-07-21 |

| SG10202101487PA (en) | 2021-03-30 |

| US11294993B2 (en) | 2022-04-05 |

| CN106487511A (zh) | 2017-03-08 |

| CN106487511B (zh) | 2020-02-04 |

| SG11201801435QA (en) | 2018-03-28 |

| EP3343831B1 (en) | 2022-06-29 |

| EP3343831A1 (en) | 2018-07-04 |

| US20180181739A1 (en) | 2018-06-28 |

| EP3343831A4 (en) | 2019-04-10 |

| WO2017032263A1 (zh) | 2017-03-02 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP2018532301A (ja) | 本人認証方法及び装置 | |

| TWI667585B (zh) | 一種基於生物特徵的安全認證方法及裝置 | |

| CN106664208B (zh) | 使用安全传输协议建立信任的系统和方法 | |

| CN107070667B (zh) | 身份认证方法 | |

| CN106575416B (zh) | 用于向装置验证客户端的系统和方法 | |

| EP2999189B1 (en) | Network authentication method for secure electronic transactions | |

| JP6401784B2 (ja) | 決済認証システム、方法及び装置 | |

| EP3138265B1 (en) | Enhanced security for registration of authentication devices | |

| US9780950B1 (en) | Authentication of PKI credential by use of a one time password and pin | |

| CN107196922B (zh) | 身份认证方法、用户设备和服务器 | |

| CN111431719A (zh) | 一种移动终端密码保护模块、移动终端及密码保护方法 | |

| CN109150535A (zh) | 一种身份认证方法、设备、计算机可读存储介质及装置 | |

| TW201430607A (zh) | 判定認證能力之查詢系統及方法 | |

| EP3206329B1 (en) | Security check method, device, terminal and server | |

| WO2021190197A1 (zh) | 生物支付设备的认证方法、装置、计算机设备和存储介质 | |

| CN112953970A (zh) | 一种身份认证方法及身份认证系统 | |

| WO2019010669A1 (zh) | 一种身份合法性验证的方法、装置及系统 | |

| KR102012262B1 (ko) | 키 관리 방법 및 fido 소프트웨어 인증장치 | |

| CN113711560A (zh) | 用于有效质询-响应验证的系统和方法 | |

| KR101625065B1 (ko) | 휴대단말기에서의 사용자 인증방법 | |

| TWI684884B (zh) | 身份認證方法及裝置 | |

| KR20190068851A (ko) | 서버 장치의 동작 방법, 단말의 동작 방법 및 서버 장치 | |

| TWI746504B (zh) | 實現會話標識同步的方法及裝置 | |

| CN115103356A (zh) | 计算机安全验证系统、方法、移动终端及可读存储介质 |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20190815 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20190815 |

|

| RD03 | Notification of appointment of power of attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7423 Effective date: 20200605 |

|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20200929 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20201005 |

|

| A711 | Notification of change in applicant |

Free format text: JAPANESE INTERMEDIATE CODE: A711 Effective date: 20201228 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20210105 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20210614 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20210910 |

|

| A02 | Decision of refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A02 Effective date: 20220104 |