JP2015515218A - 抽象化およびランダム化された取引認証用ワンタイム使用パスワードのための方法およびシステム - Google Patents

抽象化およびランダム化された取引認証用ワンタイム使用パスワードのための方法およびシステム Download PDFInfo

- Publication number

- JP2015515218A JP2015515218A JP2015506314A JP2015506314A JP2015515218A JP 2015515218 A JP2015515218 A JP 2015515218A JP 2015506314 A JP2015506314 A JP 2015506314A JP 2015506314 A JP2015506314 A JP 2015506314A JP 2015515218 A JP2015515218 A JP 2015515218A

- Authority

- JP

- Japan

- Prior art keywords

- user

- security

- time code

- matrix

- preference data

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Pending

Links

Images

Classifications

-

- G—PHYSICS

- G06—COMPUTING OR CALCULATING; COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/30—Authentication, i.e. establishing the identity or authorisation of security principals

- G06F21/31—User authentication

-

- G—PHYSICS

- G06—COMPUTING OR CALCULATING; COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/30—Authentication, i.e. establishing the identity or authorisation of security principals

- G06F21/31—User authentication

- G06F21/36—User authentication by graphic or iconic representation

-

- G—PHYSICS

- G06—COMPUTING OR CALCULATING; COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/70—Protecting specific internal or peripheral components, in which the protection of a component leads to protection of the entire computer

- G06F21/82—Protecting input, output or interconnection devices

- G06F21/83—Protecting input, output or interconnection devices input devices, e.g. keyboards, mice or controllers thereof

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/08—Network architectures or network communication protocols for network security for authentication of entities

- H04L63/083—Network architectures or network communication protocols for network security for authentication of entities using passwords

- H04L63/0838—Network architectures or network communication protocols for network security for authentication of entities using passwords using one-time-passwords

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3226—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials using a predetermined code, e.g. password, passphrase or PIN

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3271—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials using challenge-response

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Theoretical Computer Science (AREA)

- Computer Hardware Design (AREA)

- General Engineering & Computer Science (AREA)

- Physics & Mathematics (AREA)

- General Physics & Mathematics (AREA)

- Software Systems (AREA)

- Signal Processing (AREA)

- Computer Networks & Wireless Communication (AREA)

- Computing Systems (AREA)

- Storage Device Security (AREA)

- Computer And Data Communications (AREA)

- Financial Or Insurance-Related Operations Such As Payment And Settlement (AREA)

- Telephonic Communication Services (AREA)

Abstract

Description

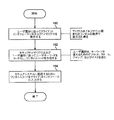

・認証要求11

・セキュリティマトリクス31

・ワンタイムコード12

・認証結果32

・成功メッセージ33

このマトリクス値の結果に+1のオフセットを加算して、28683をワンタイムコード12として与える。

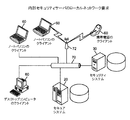

インターネット経由のインターネットバンキング

ワンタイムコードは銀行のコンピュータ20に返送され、次に、銀行のコンピュータ20は、ワンタイムコード、ユーザID、および銀行のシステムIDを転送してセキュリティシステム30に戻し、ここで、ワンタイムコードが検証される。ワンタイムコードが有効である場合、セッションIDが作成され、銀行のコンピュータ20に返される。セッションIDは、次に、インターネットアプリケーション110に返され、銀行のコンピュータ20への全ての後続要求の一部を形成する。

株式や外国為替等の他のインターネットサービス

ATM

売り場

顧客サービスのパソコン

オフィスのパソコン

ユーザ・パニック・サポート

Claims (28)

- セキュアシステムにアクセスするためのユーザ認証を検証する方法であって、

前記ユーザから認証要求を受信するステップと、

ユーザIDおよびユーザ選好データに基づいてセキュリティマトリクスを生成し、前記マトリクスを前記ユーザに送信するステップと、

前記セキュリティマトリクスに応答して前記ユーザからワンタイムコードを受信するステップと、

前記セキュリティマトリクス、前記ユーザID、少なくとも1つのユーザキーワード、およびユーザ選好データに基づいて前記ワンタイムコードを検証するステップと、

前記ワンタイムコードを検証後に、前記ユーザに認証結果を送信するステップであって、前記認証結果が前記ワンタイムコード、前記セキュリティマトリクス、前記ユーザID、前記ユーザキーワード、およびユーザ選好に基づいている、ステップと、

前記認証結果とは別に、前記認証結果に基づいて前記セキュアシステムに成功メッセージまたは失敗メッセージを送信するステップと

を含む方法。 - 前記ユーザキーワードが暗号化された形式で記憶される請求項1に記載の方法。

- ユーザIDおよびユーザ選好データに基づいてセキュリティマトリクスを生成する前記ステップが、前記ユーザ選好データによって指定されるようにランダムに配置されたセキュリティマトリクスを生成することを含む請求項1に記載の方法。

- ユーザIDおよびユーザ選好データに基づいてセキュリティマトリクスを生成する前記ステップが、前記ユーザ選好データによって指定されるようにアルファベット順に配置されたセキュリティマトリクスを生成することを含む請求項1に記載の方法。

- 前記認証要求がシステムIDを含み、

前記マトリクスの生成が、前記ユーザ選好データ、前記ユーザID、および前記システムIDに基づいている

請求項1に記載の方法。 - 前記ユーザIDおよび前記ユーザ選好データに基づいてセキュリティマトリクスを生成する前記ステップが、前記セキュリティマトリクスのカスタム表現を構築することを含む請求項1に記載の方法。

- 前記システムがシステム選好データを有し、

セキュリティマトリクスを生成する前記ステップが、前記ユーザID、前記ユーザ選好データ、および前記システム選好データに基づいている

請求項1に記載の方法。 - セキュリティマトリクスを生成する前記ステップが、事前に生成されたどのようなマトリクスとも異なるマトリクスを生成することを含む請求項1に記載の方法。

- 前記認証結果が前記セキュアシステムによって使用されるセッションIDを含む請求項1に記載の方法。

- 前記ワンタイムコードを受信する前記ステップが、前記ユーザIDおよびシステムIDを受信することを含む請求項1に記載の方法。

- 前記ユーザキーワードが複数の文字からなり、

前記セキュリティマトリクスが前記キーワードの各文字に対応する数字をマップする

請求項1に記載の方法。 - 前記ユーザ選好データが、前記ユーザキーワードの文字がマップされている各数字を、オフセットを用いて変更することによって前記ワンタイムコードを形成する指示を含む請求項11に記載の方法。

- 前記ユーザ選好データが、前記ユーザキーワードの文字がマップされている各数字を、クロールを用いて変更することによって前記ワンタイムコードを形成する指示を含む請求項11に記載の方法。

- 前記ユーザ選好データが、前記ユーザキーワードの文字がマップされている各数字を、ジャンプを用いて変更することによって前記ワンタイムコードを形成する指示を含む請求項11に記載の方法。

- 前記ユーザ選好データが、前記ユーザキーワードの文字がマップされている各数字を、マスクを用いて変更することによって前記ワンタイムコードを形成する指示を含む請求項11に記載の方法。

- 前記ユーザ選好データが、前記ユーザキーワードの文字がマップされている各数字を、ユーザが選択した文字を用いて変更することによって前記ワンタイムコードを形成する指示を含む請求項11に記載の方法。

- 前記ユーザ選好データが、前記ユーザキーワードの文字がマップされている各数字を、前記キーワードと等しい長さを有するユーザが選択した単語を用いて変更することによって前記ワンタイムコードを形成する指示を含む請求項11に記載の方法。

- 前記セキュリティマトリクスに応答して前記ユーザからワンタイムコードを受信する前記ステップが、代替のキーワードに基づいて前記ワンタイムコードを生成することを含み、

前記ワンタイムコードを検証する前記ステップが、前記代替のキーワードに基づいて前記ワンタイムコードを検証することを含み、

前記成功メッセージまたは前記失敗メッセージを送信する前記ステップが、前記セキュアシステムが前記ユーザを保護するような、前記セキュアシステムへのパニック指示を含む

請求項1に記載の方法。 - セキュアシステムにアクセスするためのユーザ認証を検証するセキュリティシステムであって、前記セキュリティシステムが、

ユーザキーワードおよびユーザ選好データを記憶すること、

前記セキュアシステムにアクセスするために前記ユーザからのユーザIDを含む認証要求を受信して、記憶された前記ユーザ選好データおよび前記ユーザIDに基づいた前記認証要求に応答してセキュリティマトリクスを生成すること、

前記セキュリティマトリクスを前記ユーザに送信し、前記ユーザからワンタイムコードを受信すること、

前記生成されたセキュリティマトリクス、前記ユーザキーワード、および前記ユーザ選好データを使用して前記ワンタイムコードを検証し、前記検証に基づいた認証結果を前記ユーザに送信すること、および、

前記認証結果とは別に、前記認証結果に基づいて前記セキュアシステムに成功メッセージまたは失敗メッセージを送信することが

プログラムされているセキュリティコンピュータと、

前記ユーザが前記セキュアシステムにアクセスするための認証要求を前記セキュリティシステムに送信できるようにし、前記セキュリティマトリクスを受信して表示し、前記ユーザが前記ワンタイムコードを前記セキュリティシステムに送信できるようにする、クライアントインタフェースと

を含むセキュリティシステム。 - 前記セキュリティシステムが前記認証要求を、前記セキュアシステムを経由して受信する請求項19に記載のセキュリティシステム。

- 前記セキュリティシステムが前記ユーザに前記セキュリティマトリクスを、前記セキュアシステムを経由して送信する請求項19に記載のセキュリティシステム。

- 前記セキュリティシステムが前記セキュアシステムに前記セキュリティマトリクスを送信し、

前記セキュアシステムが前記セキュリティマトリクスのカスタム表現を生成して前記ユーザに送信する

請求項19に記載のセキュリティシステム。 - 前記セキュリティシステムが前記ワンタイムコードを、前記セキュアシステムを経由して受信する請求項19に記載のセキュリティシステム。

- 前記セキュリティシステムが前記認証結果を、前記セキュアシステムを経由して送信する請求項19に記載のセキュリティシステム。

- 前記クライアントインタフェースがクライアントコンピュータシステム上で動作するブラウザである請求項19に記載のセキュリティシステム。

- 前記クライアントインタフェースがATM機である請求項19に記載のセキュリティシステム。

- 前記クライアントインタフェースが売り場の端末装置である請求項19に記載のセキュリティシステム。

- 前記クライアントインタフェースが、アクセスが要求される前記システムの顧客担当者によって操作されるコンピュータシステムのブラウザである請求項19に記載のセキュリティシステム。

Applications Claiming Priority (2)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| US41827610P | 2010-11-30 | 2010-11-30 | |

| PCT/IB2012/052006 WO2013061171A1 (en) | 2010-11-30 | 2012-04-20 | Abstracted and randomized one-time passwords for transactional authentication |

Publications (1)

| Publication Number | Publication Date |

|---|---|

| JP2015515218A true JP2015515218A (ja) | 2015-05-21 |

Family

ID=46127540

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2015506314A Pending JP2015515218A (ja) | 2010-11-30 | 2012-04-20 | 抽象化およびランダム化された取引認証用ワンタイム使用パスワードのための方法およびシステム |

Country Status (18)

| Country | Link |

|---|---|

| US (3) | US8869255B2 (ja) |

| EP (1) | EP2839603B1 (ja) |

| JP (1) | JP2015515218A (ja) |

| KR (1) | KR101851686B1 (ja) |

| CN (2) | CN104541475B (ja) |

| AP (1) | AP2014008057A0 (ja) |

| AU (1) | AU2012328082B2 (ja) |

| BR (1) | BR112014026065A2 (ja) |

| CA (1) | CA2871049C (ja) |

| CL (1) | CL2014002816A1 (ja) |

| EA (1) | EA034474B1 (ja) |

| IL (1) | IL235182B (ja) |

| MY (1) | MY172709A (ja) |

| PH (1) | PH12014502304A1 (ja) |

| SG (1) | SG11201406706YA (ja) |

| TW (1) | TWI526037B (ja) |

| WO (1) | WO2013061171A1 (ja) |

| ZA (1) | ZA201408457B (ja) |

Cited By (1)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2017017711A (ja) * | 2015-07-01 | 2017-01-19 | イノアウス・コリア・インコーポレイテッド | ランダムかつ固有のコードを生成する電子装置及び方法 |

Families Citing this family (25)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US8869255B2 (en) | 2010-11-30 | 2014-10-21 | Forticom Group Ltd | Method and system for abstracted and randomized one-time use passwords for transactional authentication |

| CN103581105B (zh) * | 2012-07-18 | 2017-09-22 | 财付通支付科技有限公司 | 登录验证方法和登录验证系统 |

| GB2504745B (en) * | 2012-08-08 | 2014-07-23 | Auth Ltd V | Authentication system and method |

| GB2510895A (en) * | 2013-02-18 | 2014-08-20 | Mikhail Fleysher | A method and system for generation of dynamic password |

| BR112016005997A2 (pt) * | 2013-09-20 | 2017-08-01 | Mobile Search Security LLC | sistema de autenticação de documento e instrumento |

| JP5832711B2 (ja) * | 2013-10-29 | 2015-12-16 | 京セラドキュメントソリューションズ株式会社 | パスワード認証装置、パスワード認証方法、およびパスワード認証プログラムを格納した非一時的なコンピュータ読み取り可能な記録媒体 |

| US9438580B2 (en) * | 2014-04-08 | 2016-09-06 | Aric Sean Kupper | Authenticating access to confidential information by unregistered requestor |

| US20150332038A1 (en) * | 2014-05-17 | 2015-11-19 | Adriana Lyons | Secure entry of secrets |

| CN105429928A (zh) * | 2014-05-30 | 2016-03-23 | 阿里巴巴集团控股有限公司 | 数据通信方法和系统及客户端和服务器 |

| US10063594B2 (en) * | 2014-12-16 | 2018-08-28 | OPSWAT, Inc. | Network access control with compliance policy check |

| US9674178B2 (en) * | 2015-02-05 | 2017-06-06 | Ca, Inc. | Secure user input mode using randomized mapping between ordered sets of symbols |

| JP6166746B2 (ja) * | 2015-04-10 | 2017-07-19 | キヤノン株式会社 | 通信装置とその制御方法及びプログラム |

| SG11201708124RA (en) * | 2015-04-17 | 2017-11-29 | Forticode Ltd | Method and system for transaction security |

| US10681088B2 (en) | 2015-09-30 | 2020-06-09 | International Business Machines Corporation | Data security system |

| US11410165B1 (en) | 2015-12-10 | 2022-08-09 | Wells Fargo Bank, N.A. | Systems and methods for providing queued credentials for an account |

| MA45323A (fr) * | 2016-03-18 | 2019-01-23 | Forticode Ltd | Procédé et système d'authentification d'utilisateur à sécurité améliorée |

| US11190505B2 (en) * | 2016-07-12 | 2021-11-30 | Patrick Tardif | Password card hinting system |

| WO2019236530A1 (en) * | 2018-06-04 | 2019-12-12 | Petho Jonatan | Secure user authentication system and methods |

| US11140155B2 (en) * | 2018-11-20 | 2021-10-05 | Imam Abdulrahman Bin Faisal University | Methods, computer readable media, and systems for authentication using a text file and a one-time password |

| US11062001B2 (en) | 2019-04-02 | 2021-07-13 | International Business Machines Corporation | Matrix transformation-based authentication |

| US11704662B2 (en) * | 2020-02-10 | 2023-07-18 | Jpmorgan Chase Bank, N.A. | Systems and methods for provisioning funding card numbers to third party wallets |

| RU2741742C1 (ru) * | 2020-02-14 | 2021-01-28 | Публичное Акционерное Общество "Сбербанк России" (Пао Сбербанк) | Способ получения низкоразмерных числовых представлений последовательностей событий |

| FR3116132A1 (fr) | 2020-11-09 | 2022-05-13 | A3Bc Group | Procede de d’authentification securise par le decouplage structurel des identifiants personnels et de services |

| US12452232B2 (en) | 2023-10-10 | 2025-10-21 | Bank Of America Corporation | System and method for user authentication using a static authentication matrix |

| US12450319B2 (en) | 2023-10-10 | 2025-10-21 | Bank Of America Corporation | System and method for user authentication using a spinning authentication matrix |

Citations (9)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2005025575A (ja) * | 2003-07-03 | 2005-01-27 | Hitachi Ltd | ロジカルパスワードによる認証方法、情報処理装置、プログラム、および記録媒体 |

| US20060206919A1 (en) * | 2005-03-10 | 2006-09-14 | Axalto Sa | System and method of secure login on insecure systems |

| JP2007293562A (ja) * | 2006-04-25 | 2007-11-08 | Nec Access Technica Ltd | 認証装置、集線装置、認証方法、認証プログラム |

| JP2010009616A (ja) * | 2002-02-13 | 2010-01-14 | Passlogy Co Ltd | ユーザ認証方法およびユーザ認証システム |

| JP2010231510A (ja) * | 2009-03-27 | 2010-10-14 | Furukawa Electric Co Ltd:The | ユーザ認証システム、ユーザ認証方法、認証サーバプログラム、およびクライアントプログラム |

| US20100281526A1 (en) * | 2009-05-04 | 2010-11-04 | Serugudi Venkata Raghavan | Methods and Devices for Pattern-Based User Authentication |

| US8042159B2 (en) * | 2007-03-15 | 2011-10-18 | Glynntech, Inc. | Website log in system with user friendly combination lock |

| US8041954B2 (en) * | 2006-12-07 | 2011-10-18 | Paul Plesman | Method and system for providing a secure login solution using one-time passwords |

| JP2013097661A (ja) * | 2011-11-02 | 2013-05-20 | Chugoku Electric Power Co Inc:The | 認証装置及び認証方法 |

Family Cites Families (17)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US6571336B1 (en) | 1998-02-12 | 2003-05-27 | A. James Smith, Jr. | Method and apparatus for securing a list of passwords and personal identification numbers |

| GB2349244A (en) | 1999-04-22 | 2000-10-25 | Visage Developments Limited | Providing network access to restricted resources |

| JP2001318897A (ja) | 2000-05-02 | 2001-11-16 | Nec Corp | ユーザ認証方法、これに用いるネットワークシステム、及びその制御プログラムを記録した記録媒体 |

| US6970853B2 (en) | 2000-06-06 | 2005-11-29 | Citibank, N.A. | Method and system for strong, convenient authentication of a web user |

| US20060034456A1 (en) | 2002-02-01 | 2006-02-16 | Secure Choice Llc | Method and system for performing perfectly secure key exchange and authenticated messaging |

| JP4090251B2 (ja) | 2002-03-05 | 2008-05-28 | パスロジ株式会社 | 認証装置、認証方法、ならびに、プログラム |

| US7616764B2 (en) * | 2004-07-07 | 2009-11-10 | Oracle International Corporation | Online data encryption and decryption |

| JP4704780B2 (ja) * | 2005-03-24 | 2011-06-22 | 株式会社日立製作所 | 計算機システム及び記憶装置とコンピュータ・ソフトウエア並びにストレージ制御における管理者の認証方法 |

| US9768963B2 (en) | 2005-12-09 | 2017-09-19 | Citicorp Credit Services, Inc. (Usa) | Methods and systems for secure user authentication |

| US7552467B2 (en) * | 2006-04-24 | 2009-06-23 | Jeffrey Dean Lindsay | Security systems for protecting an asset |

| US8006300B2 (en) * | 2006-10-24 | 2011-08-23 | Authernative, Inc. | Two-channel challenge-response authentication method in random partial shared secret recognition system |

| US8249249B2 (en) | 2007-03-23 | 2012-08-21 | Siemens Product Lifecycle Management Software Inc. | System and method for text-based encryption |

| US8452983B2 (en) | 2007-03-23 | 2013-05-28 | Siemens Product Lifecycle Management Software Inc. | System and method for protecting numerical control codes |

| US8041854B2 (en) * | 2007-09-28 | 2011-10-18 | Intel Corporation | Steering data units to a consumer |

| US8301876B2 (en) | 2008-05-16 | 2012-10-30 | Emc Corporation | Techniques for secure network communication |

| US8590022B2 (en) | 2009-02-26 | 2013-11-19 | Blackberry Limited | Authentication using a wireless mobile communication device |

| US8869255B2 (en) | 2010-11-30 | 2014-10-21 | Forticom Group Ltd | Method and system for abstracted and randomized one-time use passwords for transactional authentication |

-

2011

- 2011-10-25 US US13/281,330 patent/US8869255B2/en not_active Expired - Fee Related

- 2011-11-23 US US13/304,155 patent/US20120137353A1/en not_active Abandoned

- 2011-11-30 TW TW100144012A patent/TWI526037B/zh not_active IP Right Cessation

-

2012

- 2012-04-20 EA EA201491905A patent/EA034474B1/ru not_active IP Right Cessation

- 2012-04-20 KR KR1020147032390A patent/KR101851686B1/ko not_active Expired - Fee Related

- 2012-04-20 CN CN201280073938.5A patent/CN104541475B/zh not_active Expired - Fee Related

- 2012-04-20 AP AP2014008057A patent/AP2014008057A0/xx unknown

- 2012-04-20 JP JP2015506314A patent/JP2015515218A/ja active Pending

- 2012-04-20 SG SG11201406706YA patent/SG11201406706YA/en unknown

- 2012-04-20 CN CN201810948108.1A patent/CN109257333A/zh active Pending

- 2012-04-20 CA CA2871049A patent/CA2871049C/en not_active Expired - Fee Related

- 2012-04-20 MY MYPI2014703056A patent/MY172709A/en unknown

- 2012-04-20 AU AU2012328082A patent/AU2012328082B2/en not_active Ceased

- 2012-04-20 EP EP12844185.4A patent/EP2839603B1/en active Active

- 2012-04-20 BR BR112014026065A patent/BR112014026065A2/pt not_active Application Discontinuation

- 2012-04-20 WO PCT/IB2012/052006 patent/WO2013061171A1/en not_active Ceased

-

2014

- 2014-10-14 PH PH12014502304A patent/PH12014502304A1/en unknown

- 2014-10-19 IL IL235182A patent/IL235182B/en active IP Right Grant

- 2014-10-20 CL CL2014002816A patent/CL2014002816A1/es unknown

- 2014-10-20 US US14/518,893 patent/US9519764B2/en active Active

- 2014-11-18 ZA ZA2014/08457A patent/ZA201408457B/en unknown

Patent Citations (9)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2010009616A (ja) * | 2002-02-13 | 2010-01-14 | Passlogy Co Ltd | ユーザ認証方法およびユーザ認証システム |

| JP2005025575A (ja) * | 2003-07-03 | 2005-01-27 | Hitachi Ltd | ロジカルパスワードによる認証方法、情報処理装置、プログラム、および記録媒体 |

| US20060206919A1 (en) * | 2005-03-10 | 2006-09-14 | Axalto Sa | System and method of secure login on insecure systems |

| JP2007293562A (ja) * | 2006-04-25 | 2007-11-08 | Nec Access Technica Ltd | 認証装置、集線装置、認証方法、認証プログラム |

| US8041954B2 (en) * | 2006-12-07 | 2011-10-18 | Paul Plesman | Method and system for providing a secure login solution using one-time passwords |

| US8042159B2 (en) * | 2007-03-15 | 2011-10-18 | Glynntech, Inc. | Website log in system with user friendly combination lock |

| JP2010231510A (ja) * | 2009-03-27 | 2010-10-14 | Furukawa Electric Co Ltd:The | ユーザ認証システム、ユーザ認証方法、認証サーバプログラム、およびクライアントプログラム |

| US20100281526A1 (en) * | 2009-05-04 | 2010-11-04 | Serugudi Venkata Raghavan | Methods and Devices for Pattern-Based User Authentication |

| JP2013097661A (ja) * | 2011-11-02 | 2013-05-20 | Chugoku Electric Power Co Inc:The | 認証装置及び認証方法 |

Cited By (2)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2017017711A (ja) * | 2015-07-01 | 2017-01-19 | イノアウス・コリア・インコーポレイテッド | ランダムかつ固有のコードを生成する電子装置及び方法 |

| US10341336B2 (en) | 2015-07-01 | 2019-07-02 | Innoaus Korea Inc. | Electronic device and method for generating random and unique code |

Also Published As

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| TWI526037B (zh) | 用於交易鑑認之抽象化及隨機化單次使用密碼之方法及系統 | |

| US12256028B2 (en) | Cross chain access granting to applications | |

| US20100043062A1 (en) | Methods and Systems for Management of Image-Based Password Accounts | |

| US8713656B2 (en) | Authentication method | |

| US20180013758A1 (en) | Method and system for dynamic password based user authentication and password management | |

| US20130099891A1 (en) | Authentication method | |

| US8566957B2 (en) | Authentication system | |

| US8800014B2 (en) | Authentication method | |

| JP2007527059A (ja) | ユーザ、およびコンピュータシステムから受信された通信の認証のための方法および装置 | |

| US8533802B2 (en) | Authentication system and related method | |

| US8505079B2 (en) | Authentication system and related method | |

| JP5818635B2 (ja) | ログイン認証システムおよび方法 | |

| US20130104209A1 (en) | Authentication system | |

| JP2007065789A (ja) | 認証システム及び方法 | |

| US20250310328A1 (en) | User authentication using secure infrastructure | |

| JP2025161246A (ja) | 成りすまし防止システムおよびプログラム | |

| HK1207758B (en) | Abstracted and randomized one-time passwords for transactional authentication | |

| NZ702130B2 (en) | Method and System for Abstracted and Randomized One-Time Use Passwords for Transactional Authentication | |

| KR20080033682A (ko) | 서버 인증 시스템 및 방법 |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20141222 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20150414 |

|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20160224 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20160325 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20160627 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20160805 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20160906 |

|

| A02 | Decision of refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A02 Effective date: 20170221 |