JP2010147553A - Information management device, and identification information collecting method and program - Google Patents

Information management device, and identification information collecting method and program Download PDFInfo

- Publication number

- JP2010147553A JP2010147553A JP2008319683A JP2008319683A JP2010147553A JP 2010147553 A JP2010147553 A JP 2010147553A JP 2008319683 A JP2008319683 A JP 2008319683A JP 2008319683 A JP2008319683 A JP 2008319683A JP 2010147553 A JP2010147553 A JP 2010147553A

- Authority

- JP

- Japan

- Prior art keywords

- identification information

- server

- processing unit

- bmc

- control unit

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Pending

Links

- 238000000034 method Methods 0.000 title claims abstract description 58

- 238000012545 processing Methods 0.000 claims abstract description 119

- 230000005540 biological transmission Effects 0.000 claims abstract description 26

- 238000004891 communication Methods 0.000 claims description 39

- 230000000694 effects Effects 0.000 claims description 2

- 230000008569 process Effects 0.000 description 28

- 238000010586 diagram Methods 0.000 description 5

- 238000001152 differential interference contrast microscopy Methods 0.000 description 5

- 238000012423 maintenance Methods 0.000 description 4

- 230000006870 function Effects 0.000 description 2

- 230000010365 information processing Effects 0.000 description 2

- MMZNUCVCUUYOPO-UHFFFAOYSA-N Dammar-24-ene-3,20,26-triol-(3beta,20S)-form Natural products C12OC2C2(O)CC=CC(=O)C2(C)C(CCC23C)C1C3CCC12OC(C)(C(C)(O)C(O)O2)CC2C1C MMZNUCVCUUYOPO-UHFFFAOYSA-N 0.000 description 1

- UGNWWWXQCONFKB-UHFFFAOYSA-N Nic 11 Natural products CC1C2CC(COC13CCC4C5C6OC6C7(O)CC=CC(=O)C7(C)C5CCC34C)C(C)(O)C(O)O2 UGNWWWXQCONFKB-UHFFFAOYSA-N 0.000 description 1

- JQGGAELIYHNDQS-UHFFFAOYSA-N Nic 12 Natural products CC(C=CC(=O)C)c1ccc2C3C4OC4C5(O)CC=CC(=O)C5(C)C3CCc2c1 JQGGAELIYHNDQS-UHFFFAOYSA-N 0.000 description 1

- CGFWCZMBHASRBJ-UHFFFAOYSA-N Nic-11 Natural products C1CC2OC(C(C)(C)O)CCC2(C)C(C2O)C1(C)OC1=C2C(=O)C=C(C(C)C(OC(C)=O)C(C)=CC)C1=O CGFWCZMBHASRBJ-UHFFFAOYSA-N 0.000 description 1

- 230000004913 activation Effects 0.000 description 1

- 230000008859 change Effects 0.000 description 1

- 238000012790 confirmation Methods 0.000 description 1

- 238000012544 monitoring process Methods 0.000 description 1

- 230000004044 response Effects 0.000 description 1

- 230000000717 retained effect Effects 0.000 description 1

Images

Landscapes

- Computer And Data Communications (AREA)

- Small-Scale Networks (AREA)

- Debugging And Monitoring (AREA)

Abstract

Description

本発明は、情報管理装置および識別情報収集方法に関し、特には、ベースボード管理コントローラ等の制御部を含むサーバから識別情報を収集して管理する情報管理装置、識別情報収集方法およびプログラムに関する。 The present invention relates to an information management apparatus and an identification information collection method, and more particularly to an information management apparatus, an identification information collection method, and a program for collecting and managing identification information from a server including a control unit such as a baseboard management controller.

近年、サーバ用途のマシン(以下、単に「サーバ」と称する)には、BMC (Baseboard Management Controller:ベースボード管理コントローラ)と呼ばれるマネジメントコントローラが搭載されている。BMCは、温度および電圧などの情報の収集と、サーバの電源制御を行うことが可能である。 In recent years, a server controller machine (hereinafter simply referred to as “server”) is equipped with a management controller called BMC (Baseboard Management Controller). The BMC can collect information such as temperature and voltage and control the power supply of the server.

一般的に、BMCには、サーバとは別電源が供給される。このため、BMC は、サーバ内のOS(Operating System)の稼動状態に依存することなく、サーバ内のハードウェアの制御を行うことができる。 In general, the BMC is supplied with power different from that of the server. Therefore, the BMC can control the hardware in the server without depending on the operating state of the OS (Operating System) in the server.

BMCは、IPMI (Intelligent Platform Management Interface)に準拠している。このため、管理者は、IPMIのUDP(User Datagram Protocol)通信機能を利用することによって、遠隔制御で、サーバへの電源投入処理をBMCに実行させることが可能である。 BMC complies with IPMI (Intelligent Platform Management Interface). For this reason, the administrator can cause the BMC to execute power-on processing to the server by remote control by using the UDP (User Datagram Protocol) communication function of IPMI.

BMCを遠隔制御して特定のサーバを制御する場合、予めそのBMCに割り当てるIP(Internet Protocol)アドレスの設定を行っておく必要がある。さらに、BMCを遠隔制御して特定のサーバを制御する場合、管理者は、その特定のサーバと、その特定のサーバに搭載されているBMCと、の対応関係を認識しておく必要がある。 When a BMC is remotely controlled to control a specific server, it is necessary to set an IP (Internet Protocol) address assigned to the BMC in advance. Furthermore, when controlling a specific server by remotely controlling the BMC, the administrator needs to recognize the correspondence between the specific server and the BMC mounted on the specific server.

管理者は、BMCをユニークに識別するためのBMCの識別情報と、サーバ内のOSをユニークに識別するためのOSの識別情報と、を用いて、サーバ内のBMCとサーバとの対応関係を把握している。 The administrator uses the BMC identification information for uniquely identifying the BMC and the OS identification information for uniquely identifying the OS in the server to determine the correspondence between the BMC in the server and the server. I know.

なお、BMCの識別情報としては、BMCのMAC(Media Access Control)アドレスが用いられ、サーバ内のOSの識別情報としては、サーバ内のOSが管理しているNIC(Network Interface Card)のMACアドレスが用いられている。 Note that the BMC MAC (Media Access Control) address is used as the BMC identification information, and the NIC (Network Interface Card) MAC address managed by the OS in the server is used as the OS identification information in the server. Is used.

BMCの識別情報とOSの識別情報との収集作業、それらの対応づけ作業、および、その対応づけの登録作業は、管理者が手動で行っていた。 The administrator manually performed the collection of the BMC identification information and the OS identification information, the correspondence between them, and the registration of the correspondence.

例えば、管理用ソフトウェアが管理対象のサーバの候補を自動検索して一覧として表示し、管理者が、その表示を確認して、BMCの識別情報とOSの識別情報とを対応づけて登録する処理を行っていた。 For example, the management software automatically searches for server candidates to be managed and displays them as a list, and the administrator confirms the display and registers the BMC identification information and OS identification information in association with each other Had gone.

特許文献1、2および3には、機器に設定されている情報を取得する技術が記載されている。

特許文献1には、機器のIPアドレス宛てにPingコマンドを送信し、その応答結果から、その機器のMACアドレスを取得する技術が記載されている。

特許文献2には、OSが管理している情報をOSから収集する技術が記載されている。

特許文献3には、インタフェースに応じた複数の識別情報を管理している機器から、その識別情報を取得する技術が記載されている。

BMCの識別情報とOSの識別情報との収集作業、それらの対応づけ作業、および、その対応づけの登録作業は、管理者にとって大きな負担であるという課題があった。この負担は、管理対象マシンであるサーバの台数が多くなるほど大きくなる。 The task of collecting BMC identification information and OS identification information, associating them, and registering the correspondence is a heavy burden on the administrator. This burden increases as the number of servers that are managed machines increases.

また、BMCは、通常、業務ネットワークと分離された管理専用ネットワークに接続されるため、BMCは、業務ネットワークに接続されたOSが管理するハードウェア情報にアクセスできない。このため、BMCは、サーバの識別情報(具体的にはOSの識別情報)として使用されるOSが管理するNICのMACアドレスを取得できない。同様に、OSは、BMCの識別情報として使用されるBMCのMACアドレスを取得できない。 Further, since the BMC is usually connected to a management dedicated network separated from the business network, the BMC cannot access hardware information managed by the OS connected to the business network. For this reason, the BMC cannot acquire the MAC address of the NIC managed by the OS used as server identification information (specifically, OS identification information). Similarly, the OS cannot obtain the MAC address of the BMC used as BMC identification information.

したがって、BMCにアクセスできた場合、BMCのMACアドレス(BMCの識別情報)は取得可能であるが、NICのMACアドレス(OSの識別情報)を取得できない。 Therefore, if the BMC can be accessed, the MAC address of the BMC (BMC identification information) can be acquired, but the NIC MAC address (OS identification information) cannot be acquired.

同様に、OSにアクセスできた場合、OSが管理するNICのMACアドレス(OSの識別情報)を取得可能であるが、BMCのMACアドレス(BMCの識別情報)を取得できない。 Similarly, if the OS can be accessed, the MAC address (OS identification information) of the NIC managed by the OS can be acquired, but the BMC MAC address (BMC identification information) cannot be acquired.

このため、BMCの識別情報とOSの識別情報とを取得するために、特許文献1に記載の技術が使用された場合、IPアドレスが認識されているBMCから、BMCの識別情報を取得できるが、OSに割り当てられているIPアドレスが不明であると、OSの識別情報を取得することができない。

Therefore, when the technique described in

特許文献2に記載の技術が使用された場合、OSからOSの識別情報を取得できるが、BMCからBMCの識別情報を取得できない。

When the technique described in

特許文献3に記載の技術は、機器が複数の識別情報を管理していることが条件であり、BMCとOSのように各々が独立して自己の識別情報を管理している場合には使用できない。

The technique described in

このため、特許文献1、2または3に記載の技術では、サーバ内のOSの識別情報とサーバ内のBMCの識別情報とを収集する作業、および、その対応づけ作業を行うことができず、管理者の作業負担を軽減できない。

For this reason, in the techniques described in

また、FRU(Field-Replaceable Unit)領域にマシンが持つMACアドレス(NICのMACアドレス)を予め記録しておき、管理用ネットワークからBMC経由でFRU領域内の情報を取得するといった方法も考えられる。しかしながら、必ずしもFRU領域にMACアドレスが記録されているとは限らず、FRU領域に記録される情報は、ハードウェアを提供するベンダーに依存するため、あまり現実的とはいえない。 Another possible method is to record the MAC address (NIC MAC address) of the machine in a field-replaceable unit (FRU) area in advance and acquire information in the FRU area from the management network via the BMC. However, the MAC address is not necessarily recorded in the FRU area, and the information recorded in the FRU area depends on the vendor that provides the hardware and is not very realistic.

本発明の目的は、上記課題を解決可能な情報管理装置、識別情報収集方法およびプログラムを提供することである。 An object of the present invention is to provide an information management apparatus, an identification information collection method, and a program that can solve the above-described problems.

本発明の情報管理装置は、オペレーティングシステムを記憶する記憶部と、前記オペレーティングシステムを実行可能な処理部と、前記処理部を制御可能な制御部と、を含むサーバと、通信可能な情報管理装置であって、前記制御部から、当該制御部を識別するための第1識別情報と、前記サーバを識別するための第2識別情報と、を収集し、また、前記処理部が、前記オペレーティングシステムを識別するための第3識別情報と、前記サーバを識別するための第4識別情報と、を送信する送信処理を行うように、前記制御部に前記処理部を制御させて、前記第3識別情報と前記第4識別情報とを収集する収集手段と、格納手段と、前記第2識別情報と前記第4識別情報が同じサーバを識別する場合、当該サーバ内の制御部から収集された第1識別情報と、当該サーバ内の処理部から収集された第3識別情報と、を対応づけて前記格納手段に格納する記録手段と、を含む。 An information management apparatus according to the present invention includes a storage unit that stores an operating system, a processing unit that can execute the operating system, and a control unit that can control the processing unit, and a server that can communicate with the information management device. And collecting, from the control unit, first identification information for identifying the control unit and second identification information for identifying the server, and the processing unit includes the operating system. The third identification information for identifying the server and the fourth identification information for identifying the server, by causing the control unit to control the processing unit so as to perform transmission processing. A collecting means for collecting information and the fourth identification information; a storage means; and a second information collected from a control unit in the server when the second identification information and the fourth identification information identify the same server. Including the identification information, and recording means for storing in said storage means and the third identification information collected from the processing unit in the server, the correspondence, the.

本発明の識別情報収集方法は、オペレーティングシステムを記憶する記憶部と、前記オペレーティングシステムを実行可能な処理部と、前記処理部を制御可能な制御部と、を含むサーバと、通信可能な情報管理装置が行う識別情報収集方法であって、前記制御部から、当該制御部を識別するための第1識別情報と、前記サーバを識別するための第2識別情報と、を収集し、前記処理部が、前記オペレーティングシステムを識別するための第3識別情報と、前記サーバを識別するための第4識別情報と、を送信する送信処理を行うように、前記制御部に前記処理部を制御させて、前記第3識別情報と前記第4識別情報とを収集し、前記第2識別情報と前記第4識別情報が同じサーバを識別する場合、当該サーバ内の制御部から収集された第1識別情報と、当該サーバ内の処理部から収集された第3識別情報と、を対応づけて格納手段に格納する。 The identification information collecting method of the present invention includes a storage unit that stores an operating system, a processing unit that can execute the operating system, and a control unit that can control the processing unit, and a server that can communicate with the information management. A method for collecting identification information performed by an apparatus, wherein first identification information for identifying the control unit and second identification information for identifying the server are collected from the control unit, and the processing unit However, the control unit is caused to control the processing unit so as to perform transmission processing for transmitting the third identification information for identifying the operating system and the fourth identification information for identifying the server. When the third identification information and the fourth identification information are collected and the second identification information and the fourth identification information identify the same server, the first identification information collected from the control unit in the server is collected. Information, and stores the third identification information collected from the processing unit in the server, the storage means in association with the.

本発明のプログラムは、オペレーティングシステムを記憶する記憶部と、前記オペレーティングシステムを実行可能な処理部と、前記処理部を制御可能な制御部と、を含むサーバと、通信可能なコンピュータに、前記制御部から、当該制御部を識別するための第1識別情報と、前記サーバを識別するための第2識別情報と、を収集する第1収集手順と、前記処理部が、前記オペレーティングシステムを識別するための第3識別情報と、前記サーバを識別するための第4識別情報と、を送信する送信処理を行うように、前記制御部に前記処理部を制御させて、前記第3識別情報と前記第4識別情報とを収集する第2収集手順と、前記第2識別情報と前記第4識別情報が同じサーバを識別する場合、当該サーバ内の制御部から収集された第1識別情報と、当該サーバ内の処理部から収集された第3識別情報と、を対応づけて格納手段に格納する格納手順と、を実行させる。 The program of the present invention includes a storage unit that stores an operating system, a processing unit that can execute the operating system, a control unit that can control the processing unit, and a computer that can communicate with the control. A first collection procedure for collecting first identification information for identifying the control unit and second identification information for identifying the server, and the processing unit identifies the operating system. The control unit is made to control the processing unit so as to perform transmission processing for transmitting the third identification information for identifying and the fourth identification information for identifying the server, and the third identification information and the The second collection procedure for collecting the fourth identification information, and the first identification collected from the control unit in the server when the second identification information and the fourth identification information identify the same server Distribution and a storage procedure for storing a third identification information collected from the processing unit in the server, to the storage means in association, to the execution.

本発明によれば、BMC等の制御部を搭載したサーバを管理する管理者の作業負担を軽減することが可能になる。 According to the present invention, it is possible to reduce the workload of an administrator who manages a server equipped with a control unit such as BMC.

以下、本発明の実施形態について図面を参照して説明する。 Embodiments of the present invention will be described below with reference to the drawings.

図1は、本発明の一実施形態の情報管理装置1を示したブロック図である。

FIG. 1 is a block diagram showing an

図1において、情報管理装置1は、複数の管理対象サーバ10、20および30と通信可能である。なお、管理対象サーバの数は3台に限らず1台以上であればよい。

In FIG. 1, the

情報管理装置1は、収集部2と、情報管理テーブル格納部(以下、単に「格納部」と称する)3と、記録部4と、を含む。収集部2は、提供部5と、通信部6と、を含む。提供部5は、NIC5aと、PXE(Preboot Execution Environment)サーバ5bと、を含む。通信部6は、NIC6aと、DHCP(Dynamic Host Configuration Protocol)サーバ6bと、RMCP(Remote Management Control Protocol)通信モジュール6cと、を含む。

The

管理対象サーバ10は、NIC11と、BMC(ベースボード管理コントローラ)12と、記憶部13と、処理部14と、NIC15と、を含む。管理対象サーバ20は、NIC21と、BMC22と、記憶部23と、処理部24と、NIC25と、を含む。管理対象サーバ30は、NIC31と、BMC32と、記憶部33と、処理部34と、NIC35と、を含む。

The managed

BMC12、22および32のそれぞれは、一般的に遠隔操作可能な制御部と呼ぶことができる。BMC12、22、32は、それぞれ、処理部14、24、34を制御可能である。記憶部13、23および33のそれぞれには、OSおよび種々のプログラムが格納されている。処理部14、24、34は、それぞれ、記憶部13、23、33内のOSおよびプログラムを読み取り実行する。

Each of the BMCs 12, 22 and 32 can be generally referred to as a remotely operable control unit. The BMCs 12, 22, and 32 can control the

なお、各管理対象サーバ上のOSの種類や稼働状態は、本実施形態では問わない。 Note that the type and operating state of the OS on each managed server are not limited in this embodiment.

NIC11、21、31、6aは、それそれ、BMC12、22、32と情報処理装置1との間でRMCPパケットの送受信を行うために、管理用LAN 40に接続されている。なお、RMCPとは、IPMIによって定義されるUDPパケットをベースとした軽量プロトコルである。

The

NIC15、25、35、5aは、それぞれ、OSを実行する処理部14、24、34と情報処理装置1との間で通信するために、業務用LAN50に接続されている。

The

なお、管理用LAN40と業務用LAN50は互いに異なるネットワークである。 The management LAN 40 and the business LAN 50 are different networks.

収集部2は、一般的に収集手段と呼ぶことができる。

The collecting

収集部2は、各BMCを遠隔操作して、各BMCから、そのBMCをユニークに識別するための第1識別情報と、そのBMCを含む管理対象サーバをユニークに識別するための第2識別情報と、を収集する。

The

また、収集部2は、各処理部が、その処理部を含むサーバ内の記憶部に記憶されているOSをユニークに識別するための第3識別情報と、その処理部を含むサーバをユニークに識別するための第4識別情報と、を送信する処理(以下「送信処理」と称する)を行うように、各BMCに各処理部を制御させて、第3識別情報と第4識別情報とを収集する。

Further, the

本実施形態では、収集部2は、BMC12から、BMC12をユニークに識別するための第1識別情報と、BMC12を含む管理対象サーバ10をユニークに識別するための第2識別情報と、を収集する。

In the present embodiment, the

また、収集部2は、処理部14が送信処理を行うように、BMC12に処理部14を制御させて、第3識別情報と第4識別情報とを収集する。この場合、処理部14は、送信処理として、記憶部13内のOSをユニークに識別するための第3識別情報と、処理部14を含む管理対象サーバ10をユニークに識別するための第4識別情報と、を送信する処理を行う。

Further, the

また、収集部2は、BMC22から、BMC22をユニークに識別するための第1識別情報と、BMC22を含む管理対象サーバ20をユニークに識別するための第2識別情報と、を収集する。

Further, the

また、収集部2は、処理部24が送信処理を行うように、BMC22に処理部24を制御させて、第3識別情報と第4識別情報とを収集する。この場合、処理部24は、送信処理として、記憶部23内のOSをユニークに識別するための第3識別情報と、処理部24を含む管理対象サーバ20をユニークに識別するための第4識別情報と、を送信する処理を行う。

Further, the

また、収集部2は、BMC32から、BMC32をユニークに識別するための第1識別情報と、BMC32を含む管理対象サーバ30をユニークに識別するための第2識別情報と、を収集する。

Further, the

また、収集部2は、処理部34が送信処理を行うように、BMC32に処理部34を制御させて、第3識別情報と第4識別情報とを収集する。この場合、処理部34は、送信処理として、記憶部33内のOSをユニークに識別するための第3識別情報と、処理部34を含む管理対象サーバ30をユニークに識別するための第4識別情報と、を送信する処理を行う。

In addition, the

なお、第1識別情報としては、BMCのMACアドレスが用いられる。第2識別情報としては、管理対象サーバのGUID (Globally Unique Identifier)が用いられる。第3識別情報としては、OSが管理するNICのMACアドレスが用いられる。第4識別情報としては、管理対象サーバのGUID が用いられる。 Note that the MAC address of the BMC is used as the first identification information. As the second identification information, a GUID (Globally Unique Identifier) of the management target server is used. As the third identification information, the MAC address of the NIC managed by the OS is used. As the fourth identification information, the GUID of the management target server is used.

格納部3は、一般的に格納手段と呼ぶことができる。

記録部4は、一般的に記録手段と呼ぶことができる。

The

記録部4は、収集部2が収集した第2識別情報および第4識別情報の中に、同一の管理対象サーバを識別する第2識別情報と第4識別情報が存在する場合、その管理対象サーバ内のBMCから収集された第1識別情報と、その管理対象サーバ内の処理部から収集された第3識別情報と、を互いに対応づけて格納部3に格納する。

When the second identification information and the fourth identification information for identifying the same management target server exist in the second identification information and the fourth identification information collected by the

格納部3は、互いに対応づけられた第1識別情報および第3識別情報を、情報管理テーブルの形態で格納する。

The

提供部5は、一般的に提供手段と呼ぶことができる。 Providing unit 5 can generally be referred to as providing means.

提供部5は、各処理部が実行可能なOS(以下「ミニOS」と称する)を提供することができる。ミニOSは、一般的に特定OSと呼ぶことができる。ミニOSは、送信処理を規定したOSである。 The providing unit 5 can provide an OS (hereinafter referred to as “mini OS”) that can be executed by each processing unit. A mini-OS can generally be called a specific OS. The mini OS is an OS that defines transmission processing.

NIC5aは、業務用LAN50と接続されている。

The

PXEサーバ5bは、ミニOS等のネットワークブートに必要な情報を格納し、各処理部から取得要求を受け付けると、ミニOS等の情報を、その取得要求の要求元(処理部)に配布する。

The

通信部6は、一般的に通信手段と呼ぶことができる。 Communication unit 6 can be generally referred to as communication means.

通信部6は、各BMCから第1識別情報と第2識別情報とを収集する。通信部6は、また、処理部が起動して提供部5からミニOSを取得しそのミニOSを実行して送信処理を行うように処理部を制御する旨の動作指示を、各BMCに送信して、第3識別情報と第4識別情報とを収集する。 The communication unit 6 collects first identification information and second identification information from each BMC. The communication unit 6 also activates the processing unit to acquire a mini-OS from the providing unit 5, and sends an operation instruction to the BMC to control the processing unit to execute the mini-OS and perform transmission processing. Then, the third identification information and the fourth identification information are collected.

NIC6aは、管理用LAN40と接続されている。DHCPサーバ6bは、各BMCにIPアドレスを配布する。RMCP通信モジュール6cは、各BMCとRMCP通信を行って、例えば、動作指示を送信する。

The

なお、DHCPサーバ6bおよびPXEサーバ5bは、例えば、情報管理装置1内のコンピュータがDHCPサーバ6bおよびPXEサーバ5bの各々に対応するソフトウェアを実行することによって、情報管理装置1のOS上で動作する。このため、DHCPサーバ6bおよびPXEサーバ5bについて、専用のハードウェアを用意しなくてもよい。

Note that the

次に、動作の概要を説明する。 Next, an outline of the operation will be described.

なお、各BMCがDHCPサーバ6bを利用し自動的にIPアドレスを取得するように、管理者が、事前に各BMCを設定しているものとする。

It is assumed that the administrator has set each BMC in advance so that each BMC automatically obtains an IP address using the

また、各BMCがリモートからのIPMIコマンドを受け付けるように、管理者が、事前にBMCの設定を変更し、また、管理者が、IPMIコマンド実行時に必要となるユーザ認証用のユーザアカウントを予め作成しておき、各BMCがリモートからIPMIコマンドを送受信できるように、事前に各BMCを設定しているものとする。 In addition, the administrator changes the BMC settings in advance so that each BMC can accept remote IPMI commands, and the administrator creates user accounts for user authentication that are required when executing IPMI commands. Assume that each BMC is set in advance so that each BMC can remotely send and receive IPMI commands.

情報管理装置1では、RMCP通信モジュール6cが、まず、DHCPサーバ6bによって割り当てられる可能性のあるすべてのIPアドレスに対し、定期的にRMCP PINGと呼ばれるUPDパケットを送り、各BMCのMACアドレスの収集を試みる。

In the

RMCP PINGを受信したBMCは、RMCP PONGと呼ばれるパケットを、送信元つまり情報管理装置1に送信する。

The BMC that has received the RMCP PING transmits a packet called RMCP PONG to the transmission source, that is, the

情報管理装置1では、RMCP通信モジュール6cは、RMCP PONGパケットを受信すると、そのRMCP PONGパケットから、BMCのMACアドレス(第1識別情報)を取得する。RMCP通信モジュール6cは、そのBMCのMACアドレスを記録部4に提供する。

In the

記録部4は、RMCP通信モジュール6cからBMCのMACアドレスを受け付けると、そのBMCのMACアドレスを、格納部3内の情報管理テーブルに記録する。

When receiving the BMC MAC address from the

また、情報管理装置1では、RMCP通信モジュール6cが、BMCの識別、および、このBMCと同一の管理対象サーバ内のOSの識別を行うために、IPMIコマンドであるGET SYSMTE GUIDを利用して、管理対象サーバのGUID(第2識別情報)を、BMCから取得する。RMCP通信モジュール6cは、その管理対象サーバのGUIDを記録部4に提供する。

In the

記録部4は、RMCP通信モジュール6cから管理対象サーバのGUID を受け付けると、その管理対象サーバのGUIDを、BMCのMACアドレスと対応づけて格納部3内の情報管理テーブルに記録する。

When receiving the GUID of the management target server from the

本実施形態では、RMCP通信モジュール6cは、IPMIコマンドのリクエストデータを、全てRMCPパケットにカプセル化し、リモートからBMCに対し送信する。

In the present embodiment, the

RMCPは、IPMIによって定義されるUDPパケットをベースとした軽量プロトコルであり、RMCP通信モジュール6cは、RMCPを利用することにより、IPMIコマンドを、リモートからBMCに対して送信することが可能となっている。

RMCP is a lightweight protocol based on UDP packets defined by IPMI. By using RMCP,

情報管理装置1は、次に、管理対象サーバ内の処理部を起動させて、ネットワークブートを実行させる。

Next, the

ネットワークブートを実行させるには様々な方法があるが、本実施形態では、IPMIコマンドを利用したネットワークブートの方法を採る。 There are various methods for executing the network boot. In this embodiment, a network boot method using an IPMI command is employed.

情報管理装置1では、RMCP通信モジュール6cは、管理対象サーバ内の処理部がPXEブートつまりネットワークブートを行うように、IPMIコマンドに定義されるSET SYSTEM BOOT OPTIONコマンドを用いて、リモートからBMCに対しリクエストを送る。

In the

その後、RMCP通信モジュール6cは、管理対象サーバ内の処理部に電源が投入されるように、電源制御を行うIPMIコマンドであるCHASSIS CONTROLコマンドを用いて、リモートからBMCに対し電源投入リクエストを送る。

Thereafter, the

SET SYSTEM BOOT OPTIONコマンドは、管理対象がブートするときのブートデバイスの優先順序の変更を指示することが可能である。CHASSIS CONTROLコマンドは、管理対象の電源投入や電源断の実行を指示することが可能である。 The SET SYSTEM BOOT OPTION command can instruct to change the priority order of boot devices when the management target boots. The CHASSIS CONTROL command can be used to instruct the management target to be turned on or off.

管理対象サーバ内の処理部は、電源が投入されると、ネットワークブートを遂行するために、PXEサーバ5bに取得要求を送信し、PXEサーバ5bからミニOSを取得する。

When the power is turned on, the processing unit in the managed server transmits an acquisition request to the

管理対象サーバ内の処理部は、ミニOSを取得すると、そのミニOSを実行する。 When the processing unit in the managed server acquires the mini OS, the processing unit executes the mini OS.

管理対象サーバ内の処理部は、ミニOSに従って、管理対象サーバ内のOSが管理するNICのMACアドレス(第3識別情報)、および、SMBIOS(System Management Basic Input/Output System)上に格納されている管理対象サーバのGUID(第4識別情報)を取得し、情報管理装置1に、それらの取得された情報を送信する。

The processing unit in the managed server is stored on the MAC address (third identification information) of the NIC managed by the OS in the managed server and SMBIOS (System Management Basic Input / Output System) according to the mini OS. The GUID (fourth identification information) of the managed server being acquired is acquired, and the acquired information is transmitted to the

情報管理装置1では、記録部4は、管理対象サーバ内の処理部から、NIC5aを介して、管理対象サーバ内のOSが管理するNICのMACアドレスと、管理対象サーバのGUIDと、を受信すると、格納部3内の情報管理テーブルを参照して、受信されたGUIDと同一のGUIDと対応づけられているBMCのMACアドレスを特定する。

In the

記録部4は、管理対象サーバ内のOSが管理するNICのMACアドレスを、その特定されたBMCのMACアドレスと対応づけて、格納部3内の情報管理テーブルに記録する。

The

情報管理装置1によって、BMCのMACアドレスやサーバ内のOSが管理するNICのMACアドレスなどの識別情報を、自動的に収集し、それらを自動的に対応づけて管理することが可能となる。

The

そのため、従来、管理者が手動にて行っていたBMCとOSの対応づけ作業を自動化することができるため、管理者の作業負担を軽減させることが可能となる。 For this reason, it is possible to automate the work of associating the BMC with the OS that has been performed manually by the administrator in the past, thereby reducing the work burden on the administrator.

次に、動作を詳細に説明する。 Next, the operation will be described in detail.

情報管理装置1は、主に3つの処理ステップを有している。

The

図2は、BMCの自動発見を行い、BMCから情報を収集し、その情報を情報管理装置1に登録する処理(以下「第1処理」と称する)を説明するためのフローチャートである。 FIG. 2 is a flowchart for explaining a process of performing automatic discovery of BMC, collecting information from the BMC, and registering the information in the information management apparatus 1 (hereinafter referred to as “first process”).

図3は、管理対象サーバをネットワークブートさせ、OSを識別するためのNICのハードウェア情報を収集する処理(以下「第2処理」と称する)を説明するためのフローチャートである。 FIG. 3 is a flowchart for explaining a process (hereinafter referred to as “second process”) of collecting hardware information of a NIC for booting a management target server and identifying an OS.

図4は、BMCから取得した情報と、OSを識別するための情報と、を対応づける処理(以下「第3処理」と称する)を説明するためのフローチャートである。 FIG. 4 is a flowchart for explaining a process (hereinafter referred to as “third process”) for associating information acquired from the BMC with information for identifying the OS.

なお、本実施形態の情報管理装置1は、RMCPパケットを利用して、リモートからBMCに対しIPMIコマンドを送信し、様々な処理をBMCに行わせる。

Note that the

リモートからRMCPを利用したIPMIコマンドを送信する場合、セキュリティを高めるために、ユーザ名とパスワードによる認証を行う必要があるが、それらの認証に必要なユーザ名の登録作業等は、管理者が事前に手動にて行っているものとする。 When sending IPMI commands using RMCP from a remote location, it is necessary to perform authentication using a user name and password in order to increase security. However, the administrator must perform user name registration work required for such authentication in advance. It is assumed that this is done manually.

また、BMCはRMCPパケットを受け付け、DHCPによるIPアドレス自動取得を行うよう設定されているものとする。DHCPを用いてIPアドレスの割り当てを行う理由としては、管理者の設定負担の軽減、および、IPアドレス設定ミスの削減が挙げられる。 It is also assumed that the BMC is set to accept RMCP packets and perform automatic IP address acquisition by DHCP. Reasons for assigning IP addresses using DHCP include reducing the administrator's setting burden and reducing IP address setting errors.

第1処理では、BMCから情報の取得を行う。 In the first process, information is acquired from the BMC.

図2において、ステップ201で、情報管理装置1では、RMCP通信モジュール6cは、一定の時間間隔で、DHCPサーバ6bによってBMCに割り当てられる可能性のあるすべてのIPアドレスに対し、RMCP PINGパケットを送信して、BMCを監視する。

In FIG. 2, in step 201, in the

続いて、ステップ202では、RMCP通信モジュール6cは、RMCP PINGパケットをBMCが受け取ったことを知らせるRMCP PONGパケットが来たかどうかをチェックする。

Subsequently, at step 202, the

RMCP PONGパケットが無ければ、情報管理装置1の処理は、ステップ201に戻り、RMCP PONGパケットが来た場合、情報管理装置1の処理は、ステップ203に進む。

If there is no RMCP PONG packet, the process of the

以下では、BMC12がRMCP PONGパケットを送信した場合の例を説明する。なお、RMCP PONGパケットを送信するBMCが、BMC12に限らない。

Hereinafter, an example in which the

ステップ203では、RMCP通信モジュール6cは、RMCP PONGパケットを解析し、パケットデータからBMC12が持つMACアドレスおよびIPアドレスを得る。RMCP通信モジュール6cは、BMC12のMACアドレスおよびIPアドレスを記録部4に提供する。

In step 203, the

続いて、ステップ204では、記録部4は、格納部3内の情報管理テーブル上に、既に同一のMACアドレスが登録されているかを確認する。

Subsequently, in step 204, the

情報管理テーブル上に、既に同一のMACアドレスが登録されている場合、情報管理装置1の処理は、ステップ201に戻り、情報管理装置1は、次のIPアドレスにRMCP PINGパケットを送信する。

If the same MAC address is already registered on the information management table, the process of the

一方、情報管理テーブル上に同一のMACアドレスが登録されていない場合、情報管理装置1の処理は、ステップ205に進む。

On the other hand, if the same MAC address is not registered on the information management table, the process of the

ステップ205では、記録部4は、情報管理テーブルにBMC12のMACアドレスを追加記録する。

In step 205, the

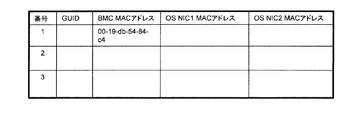

図5は、BMCのMACアドレスが追加記録された情報管理テーブルの一例を示した説明図である。 FIG. 5 is an explanatory diagram showing an example of an information management table in which the MAC address of the BMC is additionally recorded.

なお、本実施形態では、情報管理テーブルは、IPアドレスを保持するフィールドを有していないが、記録部4がBMCに割り当てられているIPアドレスを情報管理テーブルに登録するように、情報管理テーブルが変形されてもよい。

In the present embodiment, the information management table does not have a field for holding an IP address, but the information management table so that the

続いて、ステップ206では、RMCP通信モジュール6cが、ステップ203で取得したIPアドレス、すなわち、BMC12のIPアドレスに対し、RMCPパケットにカプセル化したIPMIコマンドであるGET SYSTEM GUIDコマンドを送信する。

Subsequently, in step 206, the

続いて、ステップ207では、BMC12は、GET SYSTEM GUIDコマンドの戻り値として、管理対象サーバ10のGUIDを示すRMCPパケットを、情報管理装置1に送信する。

Subsequently, in step 207, the

続いて、ステップ208では、RMCP通信モジュール6cは、BMC12から送信されたRMCPパケットを解析し、管理対象サーバ10のGUIDを得る。RMCP通信モジュール6cは、管理対象サーバ10のGUIDを記録部4に提供する。

Subsequently, in step 208, the

続いて、ステップ209では、記録部4は、管理対象サーバ10のGUIDを、ステップ205で追加記録したBMC12のMACアドレスに対応づけられた情報管理テーブルのフィールドに追加記録する。

Subsequently, in step 209, the

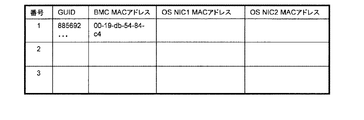

図6は、管理対象サーバ10のGUID が追加記録された情報管理テーブルの一例を示した説明図である。

FIG. 6 is an explanatory diagram showing an example of an information management table in which the GUID of the

これで、第1処理は終了する。 This completes the first process.

次に、第2処理、具体的には、OSを識別するための情報を収集する処理の流れについて図3を利用して説明する。 Next, the flow of the second process, specifically, the process of collecting information for identifying the OS will be described with reference to FIG.

まず、ステップ301では、RMCP通信モジュール6cは、IPMIコマンドであるSET SYSTEM BOOT OPTIONコマンドのPXEブートを強制するオプションフラグをセットし、そのコマンドをBMC12に対し送信する。

First, in

続いて、ステップ302では、BMC12は、そのコマンドを受け付けると、次回起動時のブートデバイスをネットワークブートに設定し、BMC12内部でその設定を保持する。

Subsequently, in step 302, when the

続いて、ステップ303では、RMCP通信モジュール6cは、IPMIコマンドであるCHASSIS CONTROLコマンドの電源投入オプションフラグをセットし、そのコマンドをBMC12に対し送信し、管理対象サーバ10の処理部14への電源投入処理をBMC12に行わせる。

Subsequently, at step 303, the

仮に処理部14が電源ON状態であれば、RMCP通信モジュール6cは、IPMIコマンドであるCHASSIS CONTROLコマンドの電源RESETオプションをセットし、そのコマンドをBMC12に対し送信して、BMC12に電源再投入処理を行わせればよい。

If the

続いて、ステップ304では、処理部14は、電源が投入されると、BIOSを実行し、BMC12に設定されたブート優先デバイス情報に従い、ステップ305および306でネットワークブートの遂行を試みる。

Subsequently, in step 304, when the power is turned on, the

ステップ305では、ネットワークブートを遂行するために、処理部14は、ネットワークブート用としても機能するNIC15に、DHCPサーバ6bおよびPXEサーバ24からネットワークブートに必要な情報を取得する処理を行わせてブートの準備を行う。

In

続いて、ステップ306では、ネットワークブートを遂行するために、処理部14は、PXEサーバ5bに取得要求を送信し、PXEサーバ5bからミニOS(ミニOSのイメージ)を取得し、ミニOSを実行する。

Subsequently, in step 306, in order to perform the network boot, the

続いて、ステップ307では、処理部14は、ミニOSに従って、記憶部13内のOSが管理しているNIC15のMACアドレスを収集する。

Subsequently, in step 307, the

続いて、ステップ308では、処理部14は、ミニOSに従って、管理対象サーバ10が持つSMBIOS上のGUIDを収集する。

Subsequently, in step 308, the

続いて、ステップ309では、処理部14は、ミニOSに従って、ステップ307および308で収集したMACアドレスとGUIDを、情報管理装置1に送信する。これらの情報は、管理対象サーバ10を一意に識別する際の識別子として利用される。

Subsequently, in step 309, the

続いて、ステップ310では、処理部14は、ミニOSに従って、自らの処理を終え、自らの電源を落とす。

Subsequently, in step 310, the

以上で、第2処理、つまり、OSを識別するための情報を収集する処理は終了する。 This completes the second process, that is, the process of collecting information for identifying the OS.

なお、PXEブートを強制するオプションフラグがセットされたSET SYSTEM BOOT OPTIONコマンドと、電源投入オプションフラグがセットされたCHASSIS CONTROLコマンドとで、動作指示を構成する。 The operation instruction is composed of the SET SYSTEM BOOT OPTION command in which the option flag for forcing the PXE boot is set and the CHASSIS CONTROL command in which the power-on option flag is set.

次に、第3処理、具体的には、BMCが持つMACアドレスと、OSが管理するMACアドレスの対応づけ処理について図4を利用して説明する。 Next, the third process, specifically, the process of associating the MAC address of the BMC with the MAC address managed by the OS will be described with reference to FIG.

まず、ステップ401では、記録部4は、処理部14から、NIC5aを介して、管理対象サーバ10内のOSが管理するNIC15のMACアドレスと、管理対象サーバ10のGUIDと、を受信する。

First, in step 401, the

続いて、ステップ402では、記録部4は、格納部3内の情報管理テーブルを参照して、受信されたGUIDと同一のGUIDと対応づけられているBMCのMACアドレスを特定する。この場合、BMC12のMACアドレスが特定される。

Subsequently, in

続いて、ステップ403では、記録部4は、ステップ401で受信したNIC15のMACアドレスを、その特定されたBMC12のMACアドレスと対応づけて、格納部3内の情報管理テーブルに追加記録する。

Subsequently, in step 403, the

なお、管理対象サーバに複数個NICが搭載され、複数個のMACアドレスが存在する場合、記録部4は、その複数個のMACアドレスを、その特定されたBMCのMACアドレスと対応づけて、格納部3内の情報管理テーブルに追加記録する。

In addition, when a plurality of NICs are mounted on the managed server and there are a plurality of MAC addresses, the

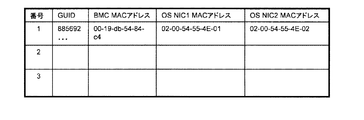

図7は、管理対象サーバ内のOSが管理するNICのMACアドレスが追加記録された情報管理テーブルの一例を示した説明図である。 FIG. 7 is an explanatory diagram showing an example of an information management table in which the MAC addresses of NICs managed by the OS in the management target server are additionally recorded.

続いて、ステップ404では、まだ検査するIPアドレスが残っている場合、情報管理装置1の処理はステップ201に戻り、既に探索予定の全てのIPアドレスの検査が終了している場合は、情報管理装置1の処理は終了する。

Subsequently, in step 404, if there are still IP addresses to be inspected, the processing of the

次に、本実施形態の効果を説明する。 Next, the effect of this embodiment will be described.

本実施形態によれば、収集部2は、BMCから、そのBMCを識別するための第1識別情報と、そのBMCを含む管理対象サーバを識別するための第2識別情報と、を収集する。

According to the present embodiment, the

また、収集部2は、処理部が、その処理部を含むサーバ内の記憶部に記憶されているOSを識別するための第3識別情報と、その処理部を含むサーバを識別するための第4識別情報と、を送信する送信処理を行うように、BMCに処理部を制御させて、第3識別情報と第4識別情報とを収集する。

The

記録部4は、収集部2が収集した第2識別情報および第4識別情報の中に、同一の管理対象サーバを識別する第2識別情報と第4識別情報が存在する場合、その管理対象サーバ内のBMCから収集された第1識別情報と、その管理対象サーバ内の処理部から収集された第3識別情報と、を対応づけて格納部3に格納する。

When the second identification information and the fourth identification information for identifying the same management target server exist in the second identification information and the fourth identification information collected by the

このため、BMCから取得可能な第2識別情報と、OSから取得可能な第4識別情報とを、第1識別情報と第3識別情報識の対応づけに利用して、第1識別情報と第3識別情報識とをマッチングすることを自動化できる。 For this reason, the second identification information that can be acquired from the BMC and the fourth identification information that can be acquired from the OS are used to associate the first identification information with the third identification information. It is possible to automate the matching of 3 identification information.

よって、従来、管理者が手動で行っていたBMCの識別情報と、OSの識別情報との対応づけを自動化でき、管理者の作業負担を軽減することが可能になる。 Therefore, it is possible to automate the association between the BMC identification information and the OS identification information that has been performed manually by the administrator in the past, thereby reducing the workload on the administrator.

また、BMCを制御して処理部からOSの識別情報を収集するため、処理部にアクセスするためのアクセス情報が不明であっても、BMCにアクセスできれば、BMCの識別情報とOSの識別情報との収集およびそれらの対応づけを行うことが可能になる。 In addition, since the OS identification information is collected from the processing unit by controlling the BMC, even if the access information for accessing the processing unit is unknown, the BMC identification information and the OS identification information Can be collected and associated.

また、BMCのMACアドレスから、OSにアクセスするためのMACアドレスを即座に取得できるようになり、システム保守のための処理を効率よく行うことが可能になる。 In addition, the MAC address for accessing the OS can be obtained immediately from the MAC address of the BMC, enabling efficient processing for system maintenance.

従来であれば、手入力によるPINGパケット送信を行い死活監視が行われていたが、本実施形態により、BMCのMACアドレスからOSが管理するNICのMACアドレスが一意に取得可能となる。 Conventionally, alive monitoring was performed by manually transmitting a PING packet. However, according to this embodiment, the MAC address of the NIC managed by the OS can be uniquely acquired from the MAC address of the BMC.

例えば、リモートからBMCに対し電源投入リクエストを送った後、情報管理装置1にOSのMACアドレスを問い合わせ、取得したMACアドレスからIPアドレスをReverseARP(Address Resolution Protocol)によって取得し、そのIPアドレスに対しPINGパケットを送信し死活監視を行う。それらの処理を自動化することにより、効率のよい起動確認処理が可能となる。

For example, after sending a power-on request to the BMC from the remote, the

また、本実施形態では、制御部として、BMCが用いられ、第1識別情報として、BMCのMACアドレスが用いられ、第3識別情報として、OSが管理するNICのMACアドレスが用いられる。 In this embodiment, BMC is used as the control unit, the MAC address of the BMC is used as the first identification information, and the MAC address of the NIC managed by the OS is used as the third identification information.

このため、第1識別情報を、BMCにアクセスするためのアクセス情報としても兼用でき、第3識別情報を、処理部にアクセスするためのアクセス情報としても兼用できる。 Therefore, the first identification information can also be used as access information for accessing the BMC, and the third identification information can also be used as access information for accessing the processing unit.

また、本実施形態では、通信部6は、BMCから第1識別情報と第2識別情報とを収集する。通信部6は、また、処理部が起動して提供部5からミニOSを取得しそのミニOSを実行して送信処理を行うように処理部を制御する旨の動作指示を、各BMCに送信して、第3識別情報と第4識別情報とを収集する。 In the present embodiment, the communication unit 6 collects first identification information and second identification information from the BMC. The communication unit 6 also activates the processing unit to acquire a mini-OS from the providing unit 5, and sends an operation instruction to the BMC to control the processing unit to execute the mini-OS and perform transmission processing. Then, the third identification information and the fourth identification information are collected.

この場合、例えば、ネットワークブートを利用して、BMCの識別情報とOSの識別情報との収集およびそれらの対応づけを行うことが可能になる。 In this case, for example, it is possible to collect BMC identification information and OS identification information and associate them with each other using network boot.

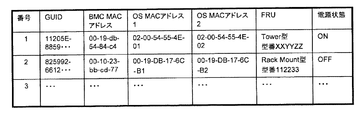

なお、図5、6および7に示した情報管理テーブルは、BMCのMACアドレス、OSのMACアドレス、および、GUIDしか保持していないが、図8に示すように、その他BMCから取得可能な情報を情報管理テーブルに追加記録してもよい。 The information management tables shown in FIGS. 5, 6, and 7 hold only the BMC MAC address, OS MAC address, and GUID, but other information that can be acquired from the BMC as shown in FIG. 8. May be additionally recorded in the information management table.

例えば、図2のステップ208の処理の後で、RMCP通信モジュール6cは、IPMIコマンドを利用して、BMCからFRU情報を取得し、そのBMCを搭載するサーバは、どのような筐体であるか、などの情報を、MACアドレスと共に情報管理テーブルに記録すれば、エンドユーザである管理者も、より管理対象を識別しやすくなり、管理効率を向上させることが可能となる。

For example, after the processing of step 208 in FIG. 2, the

さらに、FRU情報以外にも、IPMIコマンドによって取得可能な電源状態情報も一緒に情報管理テーブルに記録してもよい。 Further, in addition to the FRU information, power status information that can be acquired by the IPMI command may be recorded together in the information management table.

電源状態情報を記録する場合、一定間隔で電源状態を確認する処理が必要となってくるが、BMCのMACアドレスは記録されているため、効率よくBMCにアクセスし、電源状態情報の取得が可能となる。 When recording power status information, it is necessary to check the power status at regular intervals, but since the MAC address of the BMC is recorded, the BMC can be accessed efficiently and the power status information can be acquired. It becomes.

電源状態情報を記録している状況では、例えば管理者が保守のため、複数台のマシンをシャットダウンし、保守を終えた際に、再度電源投入処理を行う場合、電源が入っていないBMCのMACアドレスを情報管理装置1に問い合わせることにより、電源がOFFになっているBMCをポーリングして探索することなく、容易に、電源が入っていないBMCのMACアドレスを取得することが可能となる。

In the situation where the power status information is recorded, for example, when the administrator shuts down multiple machines for maintenance and performs the power-on process again after completing the maintenance, the MAC of the BMC that is not turned on By inquiring the address to the

取得したMACアドレスからReverseARP等を利用しIPアドレスを取得し、BMCに対し電源投入処理を行えば、効率よく保守を行うことが可能となる。 If an IP address is acquired from the acquired MAC address using ReverseARP or the like, and power is turned on for the BMC, maintenance can be performed efficiently.

なお、情報管理装置1は、専用のハードウェアにより実現されるもの以外に、収集部2、格納部3および記録部4の機能を実現するためのプログラムを、コンピュータ読み取り可能な記録媒体に記録して、この記録媒体に記録されたプログラムをコンピュータシステムに読み込ませ、実行するものであってもよい。

The

コンピュータ読み取り可能な記録媒体とは、フレキシブルディスク、光磁気ディスク、CD−ROM(Compact Disk Read Only Memory)等の記録媒体、コンピュータシステムに内蔵されるハードディスク装置等の記憶装置を指す。 The computer-readable recording medium refers to a recording medium such as a flexible disk, a magneto-optical disk, a CD-ROM (Compact Disk Read Only Memory), and a storage device such as a hard disk device built in the computer system.

さらに、コンピュータ読み取り可能な記録媒体は、インターネットを介してプログラムを送信する場合のように、短時間の間、動的にプログラムを保持するもの(伝送媒体もしくは伝送波)、その場合のサーバとなるコンピュータシステム内部の揮発性メモリのように、一定時間プログラムを保持しているものも含む。 Furthermore, a computer-readable recording medium is a server that dynamically holds a program (transmission medium or transmission wave) for a short period of time, as in the case of transmitting a program via the Internet, and a server in that case. Some of them hold programs for a certain period of time, such as volatile memory inside computer systems.

以上説明した実施形態において、図示した構成は単なる一例であって、本発明はその構成に限定されるものではない。 In the embodiment described above, the illustrated configuration is merely an example, and the present invention is not limited to the configuration.

1 情報管理装置

2 収集部

3 情報管理テーブル格納部

4 記録部

5 提供部

5a NIC

5b PXEサーバ

6 通信部

6a NIC

6b DHCPサーバ

6c RMCP通信モジュール

10、20、30 管理対象サーバ

11、21、31 NIC

12、22、32 BMC

13、23、33 記憶部

14、24、34 処理部

15、25、35 NIC

40 管理用LAN

50 業務用LAN

DESCRIPTION OF

5b PXE server 6

12, 22, 32 BMC

13, 23, 33

40 LAN for management

50 Commercial LAN

Claims (9)

前記制御部から、当該制御部を識別するための第1識別情報と、前記サーバを識別するための第2識別情報と、を収集し、また、前記処理部が、前記オペレーティングシステムを識別するための第3識別情報と、前記サーバを識別するための第4識別情報と、を送信する送信処理を行うように、前記制御部に前記処理部を制御させて、前記第3識別情報と前記第4識別情報とを収集する収集手段と、

格納手段と、

前記第2識別情報と前記第4識別情報が同じサーバを識別する場合、当該サーバ内の制御部から収集された第1識別情報と、当該サーバ内の処理部から収集された第3識別情報と、を対応づけて前記格納手段に格納する記録手段と、を含む情報管理装置。 An information management device capable of communicating with a server including a storage unit that stores an operating system, a processing unit that can execute the operating system, and a control unit that can control the processing unit,

Collecting first identification information for identifying the control unit and second identification information for identifying the server from the control unit, and for the processing unit to identify the operating system The third identification information and the fourth identification information for identifying the server are controlled by causing the control unit to control the processing unit to transmit the third identification information and the fourth identification information for identifying the server. 4 collecting means for collecting identification information;

Storage means;

When the second identification information and the fourth identification information identify the same server, the first identification information collected from the control unit in the server, and the third identification information collected from the processing unit in the server And a recording means for storing the information in the storage means in association with each other.

前記制御部は、ベースボード管理コントローラであり、

前記第1識別情報は、前記ベースボード管理コントローラのMACアドレスであり、

前記第3識別情報は、前記オペレーティングシステムが管理するNICのMACアドレスである、情報管理装置。 In the information management device according to claim 1,

The control unit is a baseboard management controller,

The first identification information is a MAC address of the baseboard management controller,

The information management apparatus, wherein the third identification information is a MAC address of a NIC managed by the operating system.

前記収集手段は、

前記送信処理を規定した特定オペレーティングシステムを提供可能な提供手段と、

前記制御部から、前記第1識別情報と前記第2識別情報とを収集し、また、前記処理部が起動して前記提供手段から前記特定オペレーティングシステムを取得し当該特定オペレーティングシステムを実行して前記送信処理を行うように前記処理部を制御する旨の指示を、前記制御部に送信して、前記第3識別情報と前記第4識別情報とを収集する通信手段と、を含む、情報管理装置。 In the information management device according to claim 1 or 2,

The collecting means includes

Providing means capable of providing a specific operating system defining the transmission processing;

The first identification information and the second identification information are collected from the control unit, and the processing unit is activated to acquire the specific operating system from the providing unit, and execute the specific operating system. An information management apparatus comprising: communication means for transmitting an instruction to control the processing unit to perform transmission processing to the control unit and collecting the third identification information and the fourth identification information .

前記制御部から、当該制御部を識別するための第1識別情報と、前記サーバを識別するための第2識別情報と、を収集し、

前記処理部が、前記オペレーティングシステムを識別するための第3識別情報と、前記サーバを識別するための第4識別情報と、を送信する送信処理を行うように、前記制御部に前記処理部を制御させて、前記第3識別情報と前記第4識別情報とを収集し、

前記第2識別情報と前記第4識別情報が同じサーバを識別する場合、当該サーバ内の制御部から収集された第1識別情報と、当該サーバ内の処理部から収集された第3識別情報と、を対応づけて格納手段に格納する、識別情報収集方法。 An identification information collection method performed by a server including a storage unit that stores an operating system, a processing unit that can execute the operating system, and a control unit that can control the processing unit, and an information management device capable of communication. And

Collecting first identification information for identifying the control unit and second identification information for identifying the server from the control unit;

The processing unit is connected to the control unit so that the processing unit performs a transmission process of transmitting third identification information for identifying the operating system and fourth identification information for identifying the server. Collecting the third identification information and the fourth identification information;

When the second identification information and the fourth identification information identify the same server, the first identification information collected from the control unit in the server, and the third identification information collected from the processing unit in the server Are stored in the storage means in association with each other.

前記制御部は、ベースボード管理コントローラであり、

前記第1識別情報は、前記ベースボード管理コントローラのMACアドレスであり、

前記第3識別情報は、前記オペレーティングシステムが管理するNICのMACアドレスである、識別情報収集方法。 In the identification information collection method according to claim 4,

The control unit is a baseboard management controller,

The first identification information is a MAC address of the baseboard management controller,

The identification information collection method, wherein the third identification information is a MAC address of a NIC managed by the operating system.

前記第3識別情報と前記第4識別情報とを収集する際に、前記処理部が起動して提供手段から前記送信処理を規定した特定オペレーティングシステムを取得し当該特定オペレーティングシステムを実行して前記送信処理を行うように前記処理部を制御する旨の指示を、前記制御部に送信して、前記第3識別情報と前記第4識別情報とを収集する、識別情報収集方法。 In the identification information collection method according to claim 4 or 5,

When collecting the third identification information and the fourth identification information, the processing unit is activated to acquire a specific operating system defining the transmission process from a providing unit, execute the specific operating system, and execute the transmission An identification information collecting method for collecting an instruction to control the processing unit to perform processing, to the control unit, and collecting the third identification information and the fourth identification information.

前記制御部から、当該制御部を識別するための第1識別情報と、前記サーバを識別するための第2識別情報と、を収集する第1収集手順と、

前記処理部が、前記オペレーティングシステムを識別するための第3識別情報と、前記サーバを識別するための第4識別情報と、を送信する送信処理を行うように、前記制御部に前記処理部を制御させて、前記第3識別情報と前記第4識別情報とを収集する第2収集手順と、

前記第2識別情報と前記第4識別情報が同じサーバを識別する場合、当該サーバ内の制御部から収集された第1識別情報と、当該サーバ内の処理部から収集された第3識別情報と、を対応づけて格納手段に格納する格納手順と、を実行させるためのプログラム。 A computer including a storage unit storing an operating system, a processing unit capable of executing the operating system, and a control unit capable of controlling the processing unit, and a computer capable of communication,

A first collection procedure for collecting, from the control unit, first identification information for identifying the control unit and second identification information for identifying the server;

The processing unit is connected to the control unit so that the processing unit performs a transmission process of transmitting third identification information for identifying the operating system and fourth identification information for identifying the server. A second collection procedure for controlling and collecting the third identification information and the fourth identification information;

When the second identification information and the fourth identification information identify the same server, the first identification information collected from the control unit in the server, and the third identification information collected from the processing unit in the server , And a storage procedure for storing them in the storage means in association with each other.

前記制御部は、ベースボード管理コントローラであり、

前記第1識別情報は、前記ベースボード管理コントローラのMACアドレスであり、

前記第3識別情報は、前記オペレーティングシステムが管理するNICのMACアドレスである、プログラム。 The program according to claim 7,

The control unit is a baseboard management controller,

The first identification information is a MAC address of the baseboard management controller,

The third identification information is a program that is a MAC address of a NIC managed by the operating system.

前記第2収集手順では、前記処理部が起動して提供手段から前記送信処理を規定した特定オペレーティングシステムを取得し当該特定オペレーティングシステムを実行して前記送信処理を行うように前記処理部を制御する旨の指示を、前記制御部に送信して、前記第3識別情報と前記第4識別情報とを収集する、プログラム。 In the program according to claim 7 or 8,

In the second collection procedure, the processing unit is activated, acquires a specific operating system that defines the transmission processing from a providing unit, and controls the processing unit to execute the specific operating system and perform the transmission processing. A program for transmitting an instruction to the effect to the control unit and collecting the third identification information and the fourth identification information.

Priority Applications (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2008319683A JP2010147553A (en) | 2008-12-16 | 2008-12-16 | Information management device, and identification information collecting method and program |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2008319683A JP2010147553A (en) | 2008-12-16 | 2008-12-16 | Information management device, and identification information collecting method and program |

Publications (1)

| Publication Number | Publication Date |

|---|---|

| JP2010147553A true JP2010147553A (en) | 2010-07-01 |

Family

ID=42567572

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2008319683A Pending JP2010147553A (en) | 2008-12-16 | 2008-12-16 | Information management device, and identification information collecting method and program |

Country Status (1)

| Country | Link |

|---|---|

| JP (1) | JP2010147553A (en) |

Cited By (10)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| WO2012157035A1 (en) * | 2011-05-13 | 2012-11-22 | 株式会社日立製作所 | Computer system, method of controlling network interface |

| JP2014096032A (en) * | 2012-11-09 | 2014-05-22 | Nec Corp | Firmware verification system, firmware verification method, and firmware verification program |

| JP2015055879A (en) * | 2013-09-10 | 2015-03-23 | 日本電気株式会社 | Information processing apparatus, and processing continuation method of information processing apparatus |

| JP2015069282A (en) * | 2013-09-27 | 2015-04-13 | 日本電気株式会社 | Information processing apparatus and internal information updating method for information processing apparatus |

| JP2016158231A (en) * | 2015-02-25 | 2016-09-01 | 廣達電腦股▲ふん▼有限公司 | Method and equipment for out-of-band network port state detection, and computer readable recording medium |

| JP2018195013A (en) * | 2017-05-16 | 2018-12-06 | 富士通株式会社 | Information processing apparatus and information processing apparatus control method |

| JP2019087991A (en) * | 2017-11-06 | 2019-06-06 | 財團法人工業技術研究院Industrial Technology Research Institute | Method for automatically initializing network equipment, remote server using the same and network system |

| JP2021009683A (en) * | 2019-07-01 | 2021-01-28 | 廣達電腦股▲ふん▼有限公司Quanta Computer Inc. | Remote selection method and system of boot device |

| JP2022535073A (en) * | 2019-06-17 | 2022-08-04 | ヒタチ ヴァンタラ エルエルシー | Systems and methods for identifying servers on a rack and assigning appropriate IP addresses to servers based on their physical location |

| JP2022142911A (en) * | 2021-03-17 | 2022-10-03 | アズビル株式会社 | Network configuration verification device and method |

-

2008

- 2008-12-16 JP JP2008319683A patent/JP2010147553A/en active Pending

Cited By (16)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| WO2012157035A1 (en) * | 2011-05-13 | 2012-11-22 | 株式会社日立製作所 | Computer system, method of controlling network interface |

| JPWO2012157035A1 (en) * | 2011-05-13 | 2014-07-31 | 株式会社日立製作所 | Computer system and network interface management method |

| US20140344419A1 (en) * | 2011-05-13 | 2014-11-20 | Hitachi, Ltd. | Computer system, method of controlling network interface |

| JP2014096032A (en) * | 2012-11-09 | 2014-05-22 | Nec Corp | Firmware verification system, firmware verification method, and firmware verification program |

| JP2015055879A (en) * | 2013-09-10 | 2015-03-23 | 日本電気株式会社 | Information processing apparatus, and processing continuation method of information processing apparatus |

| JP2015069282A (en) * | 2013-09-27 | 2015-04-13 | 日本電気株式会社 | Information processing apparatus and internal information updating method for information processing apparatus |

| JP2016158231A (en) * | 2015-02-25 | 2016-09-01 | 廣達電腦股▲ふん▼有限公司 | Method and equipment for out-of-band network port state detection, and computer readable recording medium |

| JP2018195013A (en) * | 2017-05-16 | 2018-12-06 | 富士通株式会社 | Information processing apparatus and information processing apparatus control method |

| JP2019087991A (en) * | 2017-11-06 | 2019-06-06 | 財團法人工業技術研究院Industrial Technology Research Institute | Method for automatically initializing network equipment, remote server using the same and network system |

| US10630542B2 (en) | 2017-11-06 | 2020-04-21 | Industrial Technology Research Institute | Method for automatically initializing network device, remote server and network system using the same |

| JP2022535073A (en) * | 2019-06-17 | 2022-08-04 | ヒタチ ヴァンタラ エルエルシー | Systems and methods for identifying servers on a rack and assigning appropriate IP addresses to servers based on their physical location |

| US11706190B2 (en) | 2019-06-17 | 2023-07-18 | Hitachi Vantara, LLC | Systems and methods for identifying servers on a rack and assigning the proper IP addresses to the servers based on their physical locations |

| JP7322186B2 (en) | 2019-06-17 | 2023-08-07 | ヒタチ ヴァンタラ エルエルシー | Systems and methods for identifying servers on a rack and assigning appropriate IP addresses to servers based on their physical location |

| JP2021009683A (en) * | 2019-07-01 | 2021-01-28 | 廣達電腦股▲ふん▼有限公司Quanta Computer Inc. | Remote selection method and system of boot device |

| JP2022142911A (en) * | 2021-03-17 | 2022-10-03 | アズビル株式会社 | Network configuration verification device and method |

| JP7597620B2 (en) | 2021-03-17 | 2024-12-10 | アズビル株式会社 | Network configuration verification device and method |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP2010147553A (en) | Information management device, and identification information collecting method and program | |

| JP6974218B2 (en) | Storage system and its operation method | |

| US10177974B2 (en) | Configuring managed server | |

| US9201485B2 (en) | Power management in managed network having hardware based and virtual resources | |

| JP5150593B2 (en) | Platform detection using web services in pre-boot environment | |

| US20160127509A1 (en) | Methods, systems and apparatus to remotely start a virtual machine | |

| US8332490B2 (en) | Method, apparatus and program product for provisioning a computer system | |

| US20080209196A1 (en) | Method to Enable Firmware to Boot a System from an ISCSI Device | |

| US11349721B2 (en) | Discovering switch port locations and internet protocol addresses of compute nodes | |

| TW201344580A (en) | Firmware update management system and firmware update management method | |

| CN104360883A (en) | Method and system for configuring Raid (Redundant array of independent disks) | |

| CN109587005A (en) | Connecting detection method, apparatus, computer equipment and readable storage medium storing program for executing | |

| US8819200B2 (en) | Automated cluster node configuration | |

| TWI478060B (en) | System and method for booting a computer system using preboot data | |

| JP2019533848A (en) | RAID settings | |

| US10630542B2 (en) | Method for automatically initializing network device, remote server and network system using the same | |

| TWI638553B (en) | Method for detecting internet protocol address and media access control address | |

| CN107659677A (en) | The apparatus and method that a kind of IP address based on BMC automatically configures | |

| JP6764489B2 (en) | Stacking network equipment | |

| CN108989123A (en) | A kind of server configuration method and device | |

| US9912534B2 (en) | Computer system, method for starting a server computer, server computer, management station, and use | |

| US20190281012A1 (en) | Information processing apparatus and information processing apparatus management system | |

| JP2009087008A (en) | Information processing system and control method | |

| CN113766041B (en) | Method, device, equipment and storage medium for acquiring Media Access Control (MAC) address of first server | |

| TW201523277A (en) | Server system and node detection method |