JP2008009864A - 認証システムおよび認証方法、認証管理装置 - Google Patents

認証システムおよび認証方法、認証管理装置 Download PDFInfo

- Publication number

- JP2008009864A JP2008009864A JP2006181549A JP2006181549A JP2008009864A JP 2008009864 A JP2008009864 A JP 2008009864A JP 2006181549 A JP2006181549 A JP 2006181549A JP 2006181549 A JP2006181549 A JP 2006181549A JP 2008009864 A JP2008009864 A JP 2008009864A

- Authority

- JP

- Japan

- Prior art keywords

- authentication

- terminal

- request

- biometric information

- access

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Pending

Links

Images

Abstract

【解決手段】端末が自端末を利用するユーザの生体情報を用いて認証を行い、生体情報を認証管理装置へ送信するとともに認証要求を行う。また認証管理装置は、生体情報と予め記憶する生体情報とに基づいて認証を行い、自装置における認証結果に基づいて、端末から通信アクセスを受ける業務装置に対して当該通信アクセスの許可に用いるアクセス許可情報の返信要求を行う。そして返信要求に応じて業務装置から受信したアクセス許可情報を端末へ転送し、端末はアクセス許可情報を受信して当該アクセス許可情報を業務装置へ送信するとともに当該業務装置へアクセス許可要求を送信する。

【選択図】図1

Description

図1は同実施形態による認証システムの構成を示すブロック図である。

この図において、符号1はユーザが利用する端末3の業務装置4へのアクセスのセッション管理を行うセッション管理サーバである。また2はユーザが端末3を用いて業務装置4へアクセスする際の認証を行う生体認証サーバである。また3はユーザが利用する端末である。また4は端末3を利用するユーザに対して各種処理のサービスを提供する業務装置であり、例えば銀行システムにおけるサーバ、証券システムにおけるサーバなどである。そしてセッション管理サーバ1、生体認証サーバ2、端末3、業務装置4はそれぞれ通信ネットワークを介して接続されている。なおセッション管理サーバ1と生体認証サーバ2をまとめて認証管理装置とする。そして図1においてはセッション管理サーバ1と生体認証サーバ2が別々のサーバであるが、これら2つのサーバの各機能が同一のサーバで備えられるようにしてもよい。

この図が示すように、セッション管理サーバ1は、他のサーバや装置と通信ネットワークを介して情報を送受信する通信処理部11、セッション管理サーバ1の各処理部を制御する制御部12、業務装置4に対して端末3のアクセスを許可するための情報(本実施形態においてはセッションID)を要求するアクセス許可情報返信要求部13、業務装置4から受信したセッションIDを端末3へ転送するアクセス許可情報転送部14、端末3においてアクセス状態判定プログラムが起動されているか否かを検出するアクセス状態検出部15、アクセス状態判定プログラムが起動していない場合に端末3に対して業務依頼プログラムの停止を通知するプログラム停止部16、業務装置4からの指示に基づいて端末3に対して生体情報を再送信するよう要求する生体情報再送信要求部17、各種情報を記憶するデータベース18を備えている。なお、アクセス状態判定プログラムとは、端末3が業務装置4へアクセスしていることを示すプログラムであり、このプログラムは端末3内部で起動される。また業務依頼プログラムとは、端末3が業務装置4へ各種業務処理の依頼を要求するプログラム(例えば業務装置4へアクセスして業務装置4から各種データを読み取り、端末3のモニタに表示する専用プログラムや、ブラウザなど)であり、このプログラムも端末3の内部で起動される。

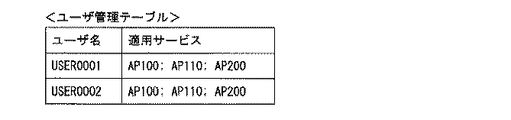

セッション管理サーバ1は図3で示すようなユーザ管理テーブルをデータベース18に保持しており、当該ユーザ管理テーブルは、ユーザの識別情報(ユーザ名)と、ユーザが端末3を利用して業務装置4へアクセスする際に当該業務装置4が端末3へ提供しているサービスの種別(適用サービスのID)を示す情報とを対応付けて記憶している。

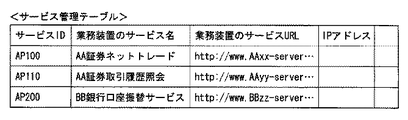

セッション管理サーバ1は図4で示すようなサービス管理テーブルをデータベース18に保持しており、当該サービス管理テーブルは、業務装置4が端末3に提供するサービスのIDと、そのサービス名と、当該サービスを端末3が受けるためのURL、つまり、業務装置4のURLと、業務装置4のIPアドレスを対応付けて記憶している。

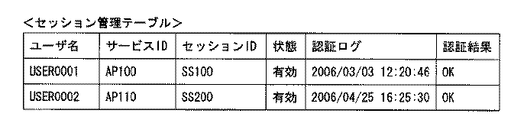

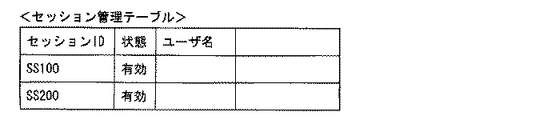

セッション管理サーバ1は図5で示すようなセッション管理テーブルをデータベース18に保持しており、当該セッション管理テーブルは、ユーザが端末3を用いて当該端末3上での認証と認証管理装置における認証を行ってから業務装置4から提供を受けるサービスのIDと、当該サービスを受けるために業務装置4が発行したセッションIDと、端末3においてアクセス状態判定プログラムが起動しているかどうかを示す状態(有効または無効)の情報と、生体認証サーバ2でユーザの生体情報に基づいて認証した時刻(認証ログ)と、その認証結果と、をユーザ名ごとに対応付けて記憶している。

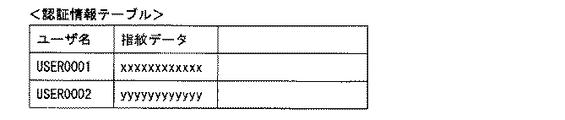

生体認証サーバ2は図6で示すような生体情報テーブルをデータベース24で保持しており、当該生体情報テーブルはユーザ名とそのユーザの指紋データを保持している。なお指紋データとは、予めサービスを受けるユーザの指紋から読み取って記憶させたものであり、ユーザの指紋の特徴を保持したデータである。

業務装置4は図7で示すようなセッション管理テーブルをデータベース46で保持しており、当該セッション管理テーブルは自サーバで発行したセッションIDと、そのセッションIDを用いて自サーバにアクセスした端末3においてアクセス状態判定プログラムが起動しているかどうかを示す状態(有効または無効)の情報とを対応付けて記憶している。

次に図8を用いて認証システムにおける処理フローについて説明する。

まず、ユーザは自身の指紋データを予め格納しているUSBメモリを、端末3に接続する(ステップS1)。すると端末3の脱着メモリ制御部33がUSBメモリの接続を検出しUSBメモリ内に格納された認証プログラムを読み込む。そして脱着メモリ制御部33はUSBメモリから読み込んだ認証プログラムを実行する(ステップS2)。なお認証プログラムは端末3に予め記憶されており、これが実行されるようにしてもよい。これにより端末3において生体認証部34と認証要求部35とプログラム起動部37の機能が備わることとなる。ここで上述の処理ではUSBメモリを端末3に接続することが前提となっているが、例えばユーザによって何らかのプログラムが起動されたこと契機に指紋を読み込む処理を行うようにしても良い。

2・・・生体認証サーバ

3・・・端末

4・・・業務装置

5・・・サービス配信サーバ

6・・・サービス配信センタサーバ

Claims (12)

- 少なくとも認証管理装置と端末とを備えた認証システムであって、

前記端末は、

自端末を利用するユーザの生体情報を用いて認証を行う第1生体認証手段と、

前記生体情報を前記認証管理装置へ送信するとともに認証要求を行う認証要求手段と、を備え、

前記認証管理装置は、

前記生体情報と予め記憶する生体情報とに基づいて認証を行う第2生体認証手段と、

自装置における前記認証結果に基づいて、前記端末から通信アクセスを受ける業務装置に対して当該通信アクセスの許可に用いるアクセス許可情報の返信要求を送信するアクセス許可情報返信要求手段と、

前記返信要求に応じて前記業務装置から受信したアクセス許可情報を前記端末へ転送するアクセス許可情報転送手段と、を備え、

前記端末はさらに、前記アクセス許可情報を受信して当該アクセス許可情報を格納したアクセス許可要求を前記業務装置へ送信するアクセス許可要求送信手段を備える

ことを特徴とする認証システム。 - 前記端末は、

読み取った前記ユーザの生体情報と、自端末または自端末への脱着ができる脱着可能メモリが予め記憶している生体情報とを比較して、前記読み取った生体情報と前記記憶している生体情報とが一致する場合には、前記脱着可能メモリへの情報の読み書きを制御するメモリ読み書き手段を起動するメモリ読み書き起動手段、

を備えることを特徴とする請求項1に記載の認証システム。 - 前記端末は、前記アクセス許可情報を受信した場合に、前記業務装置へアクセスしていることを示すアクセス状態判定プログラムと、前記業務装置へ各種業務処理の依頼を送信する業務依頼プログラムとを起動するプログラム起動手段を備え、

前記認証管理装置は、前記アクセス状態判定プログラムが起動されているか否かを検出するアクセス状態検出手段と、前記アクセス状態判定プログラムが起動していない場合に前記業務依頼プログラムの停止を処理するプログラム停止手段とを備える

ことを特徴とする請求項1に記載の認証システム。 - 前記認証管理装置は、前記業務装置より再認証依頼の要求を受信した場合に前記端末に対して前記生体情報の再送信を要求する生体情報再送信要求手段を備え、

前記認証管理装置の前記第2生体認証手段は、前記再送信の要求に基づいて受信した生体情報と予め記憶する生体情報とに基づいて認証を再度行う

ことを特徴とする請求項1に記載の認証システム。 - 前記認証管理装置は、複数の異なる業務装置と通信ネットワークを介して接続されていることを特徴とする請求項1に記載の認証システム。

- 前記端末の備えた上述の各手段の処理を変更またはそれら各手段の機能を当該端末へ備えるべく新規インストールするサービスプログラムを記憶するサービスプログラム記憶手段と、前記サービスプログラムを前記認証管理装置を介して前記端末へ配信するサービスプログラム配信手段と、を備えたサービス配信装置を更に有する

ことを特徴とする請求項1に記載の認証システム。 - それぞれが異なる前記認証管理装置に接続された複数の前記サービス配信装置と、通信ネットワークを介して接続され、前記サービスプログラムを前記サービス配信装置それぞれへ送信するサービス配信センタ装置を有する

ことを特徴とする請求項6に記載の認証システム。 - 少なくとも認証管理装置と端末とを備えた認証システムにおける認証方法であって、

前記端末の第1生体認証手段が、自端末を利用するユーザの生体情報を用いて認証を行い、

前記端末の認証要求手段が、前記生体情報を前記認証管理装置へ送信するとともに認証要求を行い、

前記認証管理装置の第2生体認証手段が、前記生体情報と予め記憶する生体情報とに基づいて認証を行い、

前記認証管理装置のアクセス許可情報返信要求手段が、自装置における前記認証結果に基づいて、前記端末から通信アクセスを受ける業務装置に対して当該通信アクセスの許可に用いるアクセス許可情報の返信要求を送信し、

前記認証管理装置のアクセス許可情報転送手段が、前記返信要求に応じて前記業務装置から受信したアクセス許可情報を前記端末へ転送し、

前記端末のアクセス許可要求送信手段が、前記アクセス許可情報を受信して当該アクセス許可情報を格納したアクセス許可要求を前記業務装置へ送信する

ことを特徴とする認証方法。 - 前記端末のメモリ読み書き起動手段が、読み取った前記ユーザの生体情報と、自端末または自端末への脱着ができる脱着可能メモリが予め記憶している生体情報とを比較して、前記読み取った生体情報と前記記憶している生体情報とが一致する場合には、前記脱着可能メモリへの情報の読み書きを制御する

ことを特徴とする請求項8に記載の認証方法。 - 前記端末のプログラム起動手段が、前記アクセス許可情報を受信した場合に、前記業務装置へアクセスしていることを示すアクセス状態判定プログラムと、前記業務装置へ各種業務処理の依頼を送信する業務依頼プログラムとを起動し、

前記認証管理装置のプログラム停止手段が、前記アクセス状態判定プログラムが起動されているか否かを検出するアクセス状態検出手段と、前記アクセス状態判定プログラムが起動していない場合に前記業務依頼プログラムの停止を処理する

ことを特徴とする請求項8に記載の認証方法。 - 前記認証管理装置の生体情報再送信要求手段は、前記業務装置より再認証依頼の要求を受信した場合に前記端末に対して前記生体情報の再送信を要求し、

前記認証管理装置の前記第2生体認証手段は、前記再送信の要求に基づいて受信した生体情報と予め記憶する生体情報とに基づいて認証を再度行う

ことを特徴とする請求項8に記載の認証方法。 - ユーザの生体情報を用いて認証を行った端末から生体情報を受信する生体情報受信手段と、

前記受信した生体情報と予め記憶する生体情報とに基づいて認証を行う第2生体認証手段と、

自装置における前記認証結果に基づいて、前記端末から通信アクセスを受ける業務装置に対して当該通信アクセスの許可に用いるアクセス許可情報の返信要求を送信するアクセス許可情報返信要求手段と、

前記返信要求に応じて前記業務装置から受信したアクセス許可情報を前記端末へ転送するアクセス許可情報転送手段と、

を備えることを特徴とする認証管理装置。

Priority Applications (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2006181549A JP2008009864A (ja) | 2006-06-30 | 2006-06-30 | 認証システムおよび認証方法、認証管理装置 |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2006181549A JP2008009864A (ja) | 2006-06-30 | 2006-06-30 | 認証システムおよび認証方法、認証管理装置 |

Publications (1)

| Publication Number | Publication Date |

|---|---|

| JP2008009864A true JP2008009864A (ja) | 2008-01-17 |

Family

ID=39067989

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2006181549A Pending JP2008009864A (ja) | 2006-06-30 | 2006-06-30 | 認証システムおよび認証方法、認証管理装置 |

Country Status (1)

| Country | Link |

|---|---|

| JP (1) | JP2008009864A (ja) |

Cited By (1)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2010224867A (ja) * | 2009-03-24 | 2010-10-07 | Bank Of Tokyo-Mitsubishi Ufj Ltd | 認証装置及びプログラム |

Citations (7)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2000187645A (ja) * | 1998-12-22 | 2000-07-04 | Fujitsu Ltd | 情報提供システム及び方法 |

| JP2001306519A (ja) * | 2000-04-26 | 2001-11-02 | Ntt Communications Kk | 認証接続システム及び方法 |

| JP2002342271A (ja) * | 2001-05-16 | 2002-11-29 | Hitachi Software Eng Co Ltd | ウェブアクセスにおける重複ログイン監視方法およびシステム |

| JP2003162601A (ja) * | 2001-08-30 | 2003-06-06 | Hewlett Packard Co <Hp> | プロキシ・サービス提供装置 |

| JP2004157790A (ja) * | 2002-11-06 | 2004-06-03 | Fujitsu Ltd | 安全性判断方法、安全性判断システム、安全性判断装置、第1認証装置及びコンピュータプログラム |

| JP2006085268A (ja) * | 2004-09-14 | 2006-03-30 | Fuji Photo Film Co Ltd | 生体認証システムおよび生体認証方法 |

| WO2006046548A1 (ja) * | 2004-10-27 | 2006-05-04 | Matsushita Electric Industrial Co., Ltd. | Url認証システム及びurl認証方法 |

-

2006

- 2006-06-30 JP JP2006181549A patent/JP2008009864A/ja active Pending

Patent Citations (7)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2000187645A (ja) * | 1998-12-22 | 2000-07-04 | Fujitsu Ltd | 情報提供システム及び方法 |

| JP2001306519A (ja) * | 2000-04-26 | 2001-11-02 | Ntt Communications Kk | 認証接続システム及び方法 |

| JP2002342271A (ja) * | 2001-05-16 | 2002-11-29 | Hitachi Software Eng Co Ltd | ウェブアクセスにおける重複ログイン監視方法およびシステム |

| JP2003162601A (ja) * | 2001-08-30 | 2003-06-06 | Hewlett Packard Co <Hp> | プロキシ・サービス提供装置 |

| JP2004157790A (ja) * | 2002-11-06 | 2004-06-03 | Fujitsu Ltd | 安全性判断方法、安全性判断システム、安全性判断装置、第1認証装置及びコンピュータプログラム |

| JP2006085268A (ja) * | 2004-09-14 | 2006-03-30 | Fuji Photo Film Co Ltd | 生体認証システムおよび生体認証方法 |

| WO2006046548A1 (ja) * | 2004-10-27 | 2006-05-04 | Matsushita Electric Industrial Co., Ltd. | Url認証システム及びurl認証方法 |

Cited By (1)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2010224867A (ja) * | 2009-03-24 | 2010-10-07 | Bank Of Tokyo-Mitsubishi Ufj Ltd | 認証装置及びプログラム |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| US9571494B2 (en) | Authorization server and client apparatus, server cooperative system, and token management method | |

| JP4782986B2 (ja) | パブリックキー暗号法を用いたインターネット上でのシングルサインオン | |

| US8510572B2 (en) | Remote access system, gateway, client device, program, and storage medium | |

| KR100464755B1 (ko) | 이메일 주소와 하드웨어 정보를 이용한 사용자 인증방법 | |

| JP2006107316A (ja) | 認証システム及び認証方法 | |

| JP2728033B2 (ja) | コンピュータネットワークにおけるセキュリティ方式 | |

| WO2013042306A1 (ja) | 認証システム、認証サーバ、認証方法および認証用プログラム | |

| WO2020195687A1 (ja) | 情報処理システム、情報処理方法、およびプログラム | |

| JP2006277715A (ja) | サービス提供装置及びプログラム | |

| JP2019164590A (ja) | Api提供システム、認証サーバ、api提供方法、及びプログラム | |

| JP2010086175A (ja) | リモートアクセス管理システム及び方法 | |

| KR20100029102A (ko) | 아이덴티티 어써션 | |

| JP2005346120A (ja) | ネットワークマルチアクセス方法およびネットワークマルチアクセス用の生体情報認証機能を備えた電子デバイス | |

| JP2005215870A (ja) | Rfidを用いたシングルサインオン方法及びシステム | |

| JP2002073556A (ja) | 認証システム | |

| JP3904533B2 (ja) | ログイン管理システムおよびその方法 | |

| JP2008152666A (ja) | 認証システム、認証制御プログラム、及び認証制御方法 | |

| JP3659019B2 (ja) | 可搬媒体を用いたシングルログイン制御方法および該方法を実現するためのプログラムを格納した記録媒体および装置 | |

| JP2008009864A (ja) | 認証システムおよび認証方法、認証管理装置 | |

| JP2005065035A (ja) | Icカードを利用した代理者認証システム | |

| JP5097418B2 (ja) | セッション管理装置、プログラム、及び記憶媒体 | |

| JP5123728B2 (ja) | 情報提供装置および情報提供システム | |

| KR100639992B1 (ko) | 클라이언트 모듈을 안전하게 배포하는 보안 장치 및 그방법 | |

| JP4508066B2 (ja) | 可搬媒体を用いたシングルログイン制御方法および該方法を実現するためのプログラムを格納した記録媒体および装置。 | |

| JP4358830B2 (ja) | 外部接続機器を用いたコンピュータの制御方法及びコンピュータの制御システム |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20090622 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20090630 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20090831 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20091117 |

|

| A02 | Decision of refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A02 Effective date: 20100323 |