JP2004015495A - 権限管理システム、情報処理装置、および方法、並びにコンピュータ・プログラム - Google Patents

権限管理システム、情報処理装置、および方法、並びにコンピュータ・プログラム Download PDFInfo

- Publication number

- JP2004015495A JP2004015495A JP2002167148A JP2002167148A JP2004015495A JP 2004015495 A JP2004015495 A JP 2004015495A JP 2002167148 A JP2002167148 A JP 2002167148A JP 2002167148 A JP2002167148 A JP 2002167148A JP 2004015495 A JP2004015495 A JP 2004015495A

- Authority

- JP

- Japan

- Prior art keywords

- group

- attribute certificate

- service

- certificate

- user

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Pending

Links

- 238000000034 method Methods 0.000 title claims description 534

- 230000010365 information processing Effects 0.000 title claims description 36

- 238000004590 computer program Methods 0.000 title claims description 9

- 238000012795 verification Methods 0.000 claims abstract description 291

- 238000012790 confirmation Methods 0.000 claims abstract description 86

- 238000003860 storage Methods 0.000 claims abstract description 43

- 238000012545 processing Methods 0.000 claims description 531

- 230000008569 process Effects 0.000 claims description 451

- 238000004891 communication Methods 0.000 claims description 100

- 238000007726 management method Methods 0.000 claims description 88

- 238000003672 processing method Methods 0.000 claims description 12

- 230000004044 response Effects 0.000 abstract description 16

- 238000012546 transfer Methods 0.000 description 125

- 238000010586 diagram Methods 0.000 description 96

- 230000006870 function Effects 0.000 description 96

- 239000003795 chemical substances by application Substances 0.000 description 70

- 238000012216 screening Methods 0.000 description 65

- 238000012423 maintenance Methods 0.000 description 42

- 230000005540 biological transmission Effects 0.000 description 27

- 230000006378 damage Effects 0.000 description 22

- 238000009826 distribution Methods 0.000 description 22

- 238000004422 calculation algorithm Methods 0.000 description 15

- 238000003745 diagnosis Methods 0.000 description 11

- 239000000284 extract Substances 0.000 description 11

- 230000008439 repair process Effects 0.000 description 11

- 238000013478 data encryption standard Methods 0.000 description 6

- 238000007689 inspection Methods 0.000 description 5

- 230000008520 organization Effects 0.000 description 5

- 238000002360 preparation method Methods 0.000 description 5

- 230000008859 change Effects 0.000 description 4

- 238000012217 deletion Methods 0.000 description 4

- 230000037430 deletion Effects 0.000 description 4

- 238000013524 data verification Methods 0.000 description 3

- 230000000694 effects Effects 0.000 description 3

- 230000007246 mechanism Effects 0.000 description 3

- 208000033748 Device issues Diseases 0.000 description 2

- 238000013475 authorization Methods 0.000 description 2

- 230000008901 benefit Effects 0.000 description 2

- 239000000470 constituent Substances 0.000 description 2

- 238000013480 data collection Methods 0.000 description 2

- 230000005764 inhibitory process Effects 0.000 description 2

- 238000004519 manufacturing process Methods 0.000 description 2

- 238000010295 mobile communication Methods 0.000 description 2

- 230000003287 optical effect Effects 0.000 description 2

- 239000004065 semiconductor Substances 0.000 description 2

- 101000896740 Solanum tuberosum Cysteine protease inhibitor 9 Proteins 0.000 description 1

- 230000009471 action Effects 0.000 description 1

- 230000036772 blood pressure Effects 0.000 description 1

- 238000010241 blood sampling Methods 0.000 description 1

- 238000004364 calculation method Methods 0.000 description 1

- 230000001143 conditioned effect Effects 0.000 description 1

- 238000010276 construction Methods 0.000 description 1

- 238000013075 data extraction Methods 0.000 description 1

- 238000001514 detection method Methods 0.000 description 1

- 238000005516 engineering process Methods 0.000 description 1

- 239000004973 liquid crystal related substance Substances 0.000 description 1

- 238000013507 mapping Methods 0.000 description 1

- 238000000968 medical method and process Methods 0.000 description 1

- 239000000203 mixture Substances 0.000 description 1

- 230000000737 periodic effect Effects 0.000 description 1

- 230000002093 peripheral effect Effects 0.000 description 1

- 230000002265 prevention Effects 0.000 description 1

- 238000012797 qualification Methods 0.000 description 1

- 230000009467 reduction Effects 0.000 description 1

- 238000012360 testing method Methods 0.000 description 1

Images

Landscapes

- Management, Administration, Business Operations System, And Electronic Commerce (AREA)

- Storage Device Security (AREA)

Abstract

【解決手段】特定機器または特定ユーザの集合からなるグループに対応して設定されるグループ識別情報を格納情報とするとともに発行者の電子署名の付加されたグループ属性証明書をサービス受領エンティテイに発行し、サービス提供時に、提示されるグループ属性証明書の署名検証による改竄有無の検証、グループ属性証明書に格納されたグループ識別情報に基づく、サービス許容グループであるか否かの審査をグループ情報データベースを適用して実行し、審査に基づくサービス提供可否の判定を実行する構成とした。様々なユーザ集合あるいは機器集合に対応する一括した権限確認が可能となり、個別の権限情報の管理が省略でき、効率的な権限管理が可能となる。

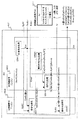

【選択図】 図5

Description

【発明の属する技術分野】

本発明は、権限管理システム、情報処理装置、および方法、並びにコンピュータ・プログラムに関する。例えばコンテンツ利用、あるいはサービス利用処理等において確認が要求されるユーザ等のサービス受領権限の管理を効率的にかつセキュアに実行することを可能とした権限管理システム、情報処理装置、および方法、並びにコンピュータ・プログラムに関する。

【0002】

【従来の技術】

昨今、インターネット等の通信網、あるいは、DVD、CD、メモリカード等の流通可能な記憶媒体を介した音楽データ、画像データ、ゲームプログラム等、様々なソフトウエアデータ(以下、これらをコンテンツ(Content)と呼ぶ)の配信、あるいは端末間のデータ送受信処理を伴う決済等、端末間の通信処理を伴ったサービス提供処理が盛んに実行されている。例えばPC、携帯通信端末、ポータブルデバイス、あるいはメモリカード等の様々なユーザデバイスを有するユーザが、自宅、外出先等においてユーザデバイスをサービスプロバイダのサービス提供デバイスと接続し、デバイス間で情報の交換、あるいはコンテンツ、サービスの受領を行なうことが日常的になりつつある。

【0003】

具体的なサービス利用例としては、例えば、PC、携帯端末等を用いて、コンテンツ配信サービスプロバイダにアクセスし、音楽、動画、ゲームプログラム等の様々なコンテンツをダウンロードしたり、あるいは、個人情報、銀行口座情報、利用可能金額情報等を格納したICチップ内蔵のメモリカード等を用いて、ショッピングに利用したり、振替処理を行なったり、あるいは、駅の改札、バス等において切符の代替手段として用いるなど、様々な利用がなされつつある。

【0004】

このように通信網あるいは媒体を介したコンテンツあるいはサービス等の流通が盛んになる一方、コンテンツ、あるいはサービスの不正利用、すなわち正当な権限を有しないユーザによるサービス利用の問題が発生しており、正当な利用権限を有するユーザにのみ確実にコンテンツあるいはサービス等の提供を行ない、サービスの不正利用を排除するシステムの構築が望まれている。

【0005】

例えば、音楽データ、画像データ、ゲームプログラム等、多くのソフトウエア・コンテンツは、一般的にその作成者、販売者に頒布権等が保有されており、これらのコンテンツの配布に際しては、一定の利用制限、すなわち、正規なユーザに対してのみ、ソフトウエアの使用を許諾し、許可のない複製等が行われないようにセキュリティを考慮したシステムが採用されている。

【0006】

サービスを受領する機器あるいはユーザの利用制限を実現する1つの手法が、暗号化処理である。例えばコンテンツあるいはサービス情報を機器またはユーザに提供する際に、暗号化して提供し、正規の機器またはユーザのみに利用可能な復号鍵を配布し、コンテンツあるいはサービス利用を可能とする形態がある。暗号化データは、復号鍵を用いた復号化処理によって復号データ(平文)に戻すことができる。

【0007】

暗号化鍵と復号化鍵を用いるデータ暗号化・復号化方法の態様には様々な種類あるが、その1つの例としていわゆる共通鍵暗号化方式と呼ばれている方式がある。共通鍵暗号化方式は、データの暗号化処理に用いる暗号化鍵とデータの復号化に用いる復号化鍵を共通のものとして、正規のユーザにこれら暗号化処理、復号化に用いる共通鍵を付与して、鍵を持たない不正ユーザによるデータアクセスを排除するものである。この方式の代表的な方式にDES(データ暗号標準:Data encryption standard)がある。

【0008】

また、暗号化するときに使用する暗号化鍵による処理と、復号するときに使用する復号化鍵の処理とを異なる鍵で行なう方式がいわゆる公開鍵暗号方式と呼ばれる方式である。公開鍵暗号方式は、不特定のユーザが使用可能な公開鍵を使用する方法であり、特定個人に対する暗号化文書を、その特定個人が生成した公開鍵を用いて暗号化処理を行なう。公開鍵によって暗号化された文書は、その暗号化処理に使用された公開鍵に対応する秘密鍵によってのみ復号化処理が可能となる。秘密鍵は、公開鍵を生成した個人のみが所有するので、その公開鍵によって暗号化された文書は秘密鍵を持つ個人のみが復号することができる。公開鍵暗号方式の代表的なものには、楕円曲線暗号、あるいはRSA(Rivest−Shamir−Adleman)暗号がある。このような暗号化方式を利用することにより、暗号化コンテンツを正規ユーザに対してのみ復号可能とするシステムが可能となる。

【0009】

上記のようなコンテンツあるいはサービスの利用管理構成において、正当なユーザであるか否かの判定は、例えばコンテンツあるいはサービスの提供者であるサービスプロバイダとPC、携帯端末、メモリカード等のユーザデバイス間において、コンテンツ、サービス情報等の暗号化データ、あるいは復号鍵の提供前の認証処理によって行なう方法が知られている。一般的な認証処理においては、相手の確認を行なうとともに、その通信でのみ有効なセッションキーを生成して、認証が成立した場合に、生成したセッションキーを用いてコンテンツ、あるいは復号鍵等のデータを暗号化して通信を行なう。

【0010】

【発明が解決しようとする課題】

ユーザ権限を確認するシステムとしては、上述のように、サービスを提供するサービスプロバイダとユーザ間で1対1の認証処理を実行し、ユーザ権限の確認を実行する手法があるが、コンテンツ提供サービス、その他の情報利用サービス、決済サービス等、ユーザ端末で実行可能なサービスが多様化するにつれ、個々のユーザ、あるいはユーザ端末のサービス利用権限の有無を効率的に確実にかつセキュアに実行するシステムの構築が望まれている。

【0011】

本発明は、上記問題点に鑑みてなされたものであり、様々なサービスをPC、通信端末装置、携帯端末、メモリカード等のユーザデバイスを介してサービスプロバイダの提供するデバイス等から受領する際、ユーザのサービス利用権限を効率的に確実にかつセキュアに確認して、正当なサービス受領権限を有するユーザに対する速やかなサービス提供を実行することを可能とした権限管理システム、情報処理装置、および方法、並びにコンピュータ・プログラムを提供することを目的とする。

【0012】

【課題を解決するための手段】

本発明の第1の側面は、

ユーザデバイスのサービス受領権限を管理する権限管理システムであり、

サービス受領エンティテイとしてのユーザデバイスは、

特定機器または特定ユーザの集合からなるグループに対応して設定されるグループ識別情報を格納情報とするとともに発行者の電子署名の付加されたグループ属性証明書を有し、

サービス提供エンティテイとしてのサービスプロバイダは、

前記ユーザデバイスから提示されるグループ属性証明書の署名検証による改竄有無の検証を実行するとともに、該グループ属性証明書に格納されたグループ識別情報に基づいて、サービス許容グループであるか否かの審査を行い、該審査に基づくサービス提供可否の判定を実行する構成を有することを特徴とする権限管理システムにある。

【0013】

さらに、本発明の権限管理システムの一実施態様において、前記グループ属性証明書は、グループ属性証明書発行エンティテイとユーザデバイス間における相互認証の成立、および、発行対象としての機器またはユーザが前記サービスプロバイダにより許容された発行ポリシーに従っていることを条件として、機器またはユーザに対応するユーザデバイスに対して発行する証明書であることを特徴とする。

【0014】

さらに、本発明の権限管理システムの一実施態様において、新たなグループ属性証明書の発行処理は、グループ属性証明書発行エンティテイにおいて、ユーザデバイスが既に有する既発行のグループ属性証明書についての検証成立を条件として行なう構成であることを特徴とする。

【0015】

さらに、本発明の権限管理システムの一実施態様において、前記サービスプロバイダは、前記グループ識別子と、グループに属するメンバに対する許容サービス情報を対応付けたグループ情報データベースを有し、前記ユーザデバイスから提示されるグループ属性証明書に格納されたグループ識別情報に基づいて、前記グループ情報データベースを検索して、サービス提供の可否についての判定処理を実行する構成であることを特徴とする。

【0016】

さらに、本発明の権限管理システムの一実施態様において、前記サービスプロバイダは、前記ユーザデバイスから提示される複数の異なるグループ定義に基づく複数のグループ属性証明書から取得される複数の異なるグループ識別情報に基づいて、サービス許容対象であるか否かの審査を行い、該審査に基づくサービス提供可否の判定処理を実行する構成を有することを特徴とする。

【0017】

さらに、本発明の権限管理システムの一実施態様において、前記サービスプロバイダは、前記ユーザデバイスから機器をグループのメンバとしたグループ定義に基づく第1のグループ属性証明書から取得される第1のグループ識別情報に基づいて、サービス許容対象であるか否かの審査を行うとともに、ユーザをグループのメンバとしたグループ定義に基づく第2のグループ属性証明書から取得される第2のグループ識別情報に基づいて、サービス許容対象であるか否かの審査を行い、全てのグループ識別情報がサービス許容対象であることの判定を条件としてサービス提供可の判定処理を実行する構成を有することを特徴とする。

【0018】

さらに、本発明の権限管理システムの一実施態様において、前記ユーザデバイスは、前記サービスプロバイダとの通信を実行する機器としてのエンドエンティテイ、および個人識別デバイスとしてのユーザ識別デバイスを含み、前記グループ属性証明書は、前記エンドエンティテイおよびユーザ識別デバイス各々に対して個別に発行され、グループ属性証明書発行エンティテイと前記エンドエンティテイ、またはユーザ識別デバイスとの相互認証成立を条件とした発行処理がなされる構成であることを特徴とする。

【0019】

さらに、本発明の権限管理システムの一実施態様において、前記グループ属性証明書は、属性認証局の発行する属性証明書であり、属性証明書中の属性情報フィールドに、グループ識別子を格納した構成であることを特徴とする。

【0020】

さらに、本発明の権限管理システムの一実施態様において、前記グループ属性証明書は、該グループ属性証明書に対応する公開鍵証明書に関するリンク情報を格納した構成であり、前記サービスプロバイダは、前記グループ属性証明書の検証に際し、前記リンク情報によって取得される公開鍵証明書の検証を併せて実行する構成であることを特徴とする。

【0021】

さらに、本発明の第2の側面は、

サービス提供処理としてのデータ処理を実行する情報処理装置であり、

サービス提供先デバイスからサービス利用権限確認処理に適用する属性証明書として、特定機器または特定ユーザの集合からなるグループに対応して設定されるグループ識別情報を格納情報とするとともに発行者の電子署名の付加されたグループ属性証明書を受信するデータ受信部と、

前記グループ属性証明書の署名検証による改竄有無の検証を実行するとともに、該グループ属性証明書に格納されたグループ識別情報に基づいて、サービス許容グループであるか否かの審査を行い、該審査に基づくサービス提供可否の判定を実行するグループ属性証明書検証処理部と、

を有することを特徴とする情報処理装置にある。

【0022】

さらに、本発明の情報処理装置の一実施態様において、前記情報処理装置は、前記グループ識別子と、グループに属するメンバに対する許容サービス情報を対応付けたグループ情報データベースを有し、前記グループ属性証明書検証処理部は、前記サービス提供先デバイスから提示されるグループ属性証明書に格納されたグループ識別情報に基づいて、前記グループ情報データベースを検索して、サービス提供の可否についての判定処理を実行する構成であることを特徴とする。

【0023】

さらに、本発明の情報処理装置の一実施態様において、前記グループ属性証明書検証処理部は、前記ユーザデバイスから提示される複数の異なるグループ定義に基づく複数のグループ属性証明書から取得される複数の異なるグループ識別情報に基づいて、サービス許容対象であるか否かの審査を行い、該審査に基づくサービス提供可否の判定処理を実行する構成を有することを特徴とする。

【0024】

さらに、本発明の第3の側面は、

ユーザデバイスのサービス受領権限を管理する権限管理方法であり、

サービス受領エンティテイとしてのユーザデバイスにおける実行ステップとして、

特定機器または特定ユーザの集合からなるグループに対応して設定されるグループ識別情報を格納情報とするとともに発行者の電子署名の付加されたグループ属性証明書をサービス提供エンティテイとしてのサービスプロバイダに送信するステップを有し、

前記サービスプロバイダにおける実行ステップとして、

前記ユーザデバイスから提示されるグループ属性証明書の署名検証による改竄有無の検証を実行するとともに、該グループ属性証明書に格納されたグループ識別情報に基づいて、サービス許容グループであるか否かの審査を行い、該審査に基づくサービス提供可否の判定を実行するステップ、

を有することを特徴とする権限管理方法にある。

【0025】

さらに、本発明の権限管理方法の一実施態様において、前記権限管理方法において、さらに、機器またはユーザに対応するユーザデバイスに対して前記グループ属性証明書を発行するグループ属性証明書発行処理ステップを有し、該グループ属性証明書発行処理ステップは、グループ属性証明書発行エンティテイとユーザデバイス間における相互認証の成立、および、発行対象としての機器またはユーザが前記サービスプロバイダにより許容された発行ポリシーに従っていることを条件として、機器またはユーザに対応するユーザデバイスに対してグループ属性証明書を発行する処理ステップであることを特徴とする。

【0026】

さらに、本発明の権限管理方法の一実施態様において、前記グループ属性証明書発行処理ステップは、ユーザデバイスが既に有する既発行のグループ属性証明書についての検証処理ステップを含み、該検証の成立を条件としてグループ属性証明書の発行を行なうことを特徴とする。

【0027】

さらに、本発明の権限管理方法の一実施態様において、前記サービスプロバイダは、前記グループ識別子と、グループに属するメンバに対する許容サービス情報を対応付けたグループ情報データベースを有し、前記ユーザデバイスから提示されるグループ属性証明書に格納されたグループ識別情報に基づいて、前記グループ情報データベースを検索して、サービス提供の可否についての判定処理を実行することを特徴とする。

【0028】

さらに、本発明の権限管理方法の一実施態様において、前記サービスプロバイダは、前記ユーザデバイスから提示される複数の異なるグループ定義に基づく複数のグループ属性証明書から取得される複数の異なるグループ識別情報に基づいて、サービス許容対象であるか否かの審査を各々実行し、全てのグループ識別情報がサービス許容対象であることの判定を条件としてサービス提供可の判定処理を実行することを特徴とする。

【0029】

さらに、本発明の権限管理方法の一実施態様において、前記サービスプロバイダは、前記ユーザデバイスから機器をグループのメンバとしたグループ定義に基づく第1のグループ属性証明書から取得される第1のグループ識別情報に基づいて、サービス許容対象であるか否かの審査を行うとともに、ユーザをグループのメンバとしたグループ定義に基づく第2のグループ属性証明書から取得される第2のグループ識別情報に基づいて、サービス許容対象であるか否かの審査を行い、全てのグループ識別情報がサービス許容対象であることの判定を条件としてサービス提供可の判定処理を実行することを特徴とする。

【0030】

さらに、本発明の権限管理方法の一実施態様において、前記グループ属性証明書は、該グループ属性証明書に対応する公開鍵証明書に関するリンク情報を格納した構成であり、前記サービスプロバイダは、前記グループ属性証明書の検証に際し、前記リンク情報によって取得される公開鍵証明書の検証を併せて実行することを特徴とする。

【0031】

さらに、本発明の第4の側面は、

サービス提供処理としてのデータ処理を実行する情報処理装置における情報処理方法であり、

サービス提供先デバイスからサービス利用権限確認処理に適用する属性証明書として、特定機器または特定ユーザの集合からなるグループに対応して設定されるグループ識別情報を格納情報とするとともに発行者の電子署名の付加されたグループ属性証明書を受信する証明書受信ステップと、

前記グループ属性証明書の署名検証による改竄有無の検証を実行するとともに、該グループ属性証明書に格納されたグループ識別情報に基づいて、サービス許容グループであるか否かの審査を行い、該審査に基づくサービス提供可否の判定を実行するグループ属性証明書検証処理ステップと、

を有することを特徴とする情報処理方法にある。

【0032】

さらに、本発明の情報処理方法の一実施態様において、前記情報処理装置は、前記グループ識別子と、グループに属するメンバに対する許容サービス情報を対応付けたグループ情報データベースを有し、前記グループ属性証明書検証処理ステップは、前記サービス提供先デバイスから提示されるグループ属性証明書に格納されたグループ識別情報に基づいて、前記グループ情報データベースを検索して、サービス提供の可否についての判定処理を実行するステップを含むことを特徴とする。

【0033】

さらに、本発明の情報処理方法の一実施態様において、前記グループ属性証明書検証処理ステップは、前記ユーザデバイスから提示される複数の異なるグループ定義に基づく複数のグループ属性証明書から取得される複数の異なるグループ識別情報に基づいて、サービス許容対象であるか否かの審査を各々実行し、全てのグループ識別情報がサービス許容対象であることの判定を条件として基づくサービス提供可の判定処理を実行するステップを含むことを特徴とする。

【0034】

さらに、本発明の第5の側面は、

ユーザデバイスのサービス受領権限を管理する権限管理処理を実行せしめるコンピュータ・プログラムであって、

サービス提供先デバイスからサービス利用権限確認処理に適用する属性証明書として、特定機器または特定ユーザの集合からなるグループに対応して設定されるグループ識別情報を格納情報とするとともに発行者の電子署名の付加されたグループ属性証明書を受信するデータ受信ステップと、

前記グループ属性証明書の署名検証による改竄有無の検証を実行するとともに、該グループ属性証明書に格納されたグループ識別情報に基づいて、サービス許容グループであるか否かの審査を行い、該審査に基づくサービス提供可否の判定を実行するグループ属性証明書検証処理ステップと、

を有することを特徴とするコンピュータ・プログラムにある。

【0035】

【作用】

本発明の構成によれば、特定機器または特定ユーザの集合からなるグループに対応して設定されるグループ識別情報を格納情報とするとともに発行者の電子署名の付加されたグループ属性証明書をサービス受領エンティテイに発行し、サービス提供時に、提示されるグループ属性証明書の署名検証による改竄有無の検証、グループ属性証明書に格納されたグループ識別情報に基づく、サービス許容グループであるか否かの審査を実行し、審査に基づくサービス提供可否の判定を実行する構成としたので、様々なユーザ集合あるいは機器集合に対応する一括した権限確認が可能となり、個別の権限情報の管理が省略可能となり、効率的な権限管理が可能となる。

【0036】

さらに、本発明の構成によれば、グループ識別子と、グループに属するメンバに対する許容サービス情報を対応付けたグループ情報データベースを適用してサービス提供の可否についての判定が可能となり、グループ毎の設定権限の詳細な区別が可能となる。

【0037】

さらに、本発明の構成によれば、複数の異なるグループ定義に基づく複数のグループ属性証明書から取得される複数の異なるグループ識別情報に基づいて、サービス許容対象であるか否かの審査を各々実行し、全てのグループ識別情報がサービス許容対象であることの判定を条件としてサービス提供可の判定処理を実行することが可能であり、機器に対応して設定されたグループおよびユーザに対して設定されたグループ等の重複条件に基づくサービスの提供等、様々な態様での権限設定が可能となる。

【0038】

なお、本発明のコンピュータ・プログラムは、例えば、様々なプログラム・コードを実行可能なコンピュータ・システムに対して、コンピュータ可読な形式で提供する記憶媒体、通信媒体、例えば、CDやFD、MOなどの記録媒体、あるいは、ネットワークなどの通信媒体によって提供可能なコンピュータ・プログラムである。このようなプログラムをコンピュータ可読な形式で提供することにより、コンピュータ・システム上でプログラムに応じた処理が実現される。

【0039】

本発明のさらに他の目的、特徴や利点は、後述する本発明の実施例や添付する図面に基づくより詳細な説明によって明らかになるであろう。なお、本明細書においてシステムとは、複数の装置の論理的集合構成であり、各構成の装置が同一筐体内にあるものには限らない。

【0040】

【発明の実施の形態】

以下、本発明について図面を参照して詳細に説明する。なお、以下、下記に示す項目順に説明する。

(1)権限管理システム構成概要

(2)ユーザデバイス構成

(3)グループ属性証明書発行、利用処理

(3−1)グループ属性証明書発行前準備処理

(3−2)グループ属性証明書発行処理

(3−3)グループ属性証明書利用処理

(4)ユーザデバイス間におけるグループ属性証明書の発行、利用処理

(5)グループ属性証明書の具体的利用例

(5−1)コンテンツ配信サービス

(5−2)リモートコントロールサービス

(5−3)リモートメンテナンスサービス

(5−4)パーソナルコミュニュケーションサービス

(6)実行属性証明書(実行AC)

(6−1)実行属性証明書概要

(6−2)実行属性証明書発行処理

(6−3)実行属性証明書適用処理

(6−4)登録鍵リセット処理

(6−5)実行属性証明書リセット(破棄)処理

(7)実行属性証明書の具体的利用処理

(7−1)回数制限付きサービス提供実行属性証明書

(7−2)譲渡機能付きサービス提供実行属性証明書

(7−3)代理発行実行属性証明書

(8)各エンティテイの構成

【0041】

[(1)権限管理システム概要]

本発明の権限管理システムは、図1に示すように、公開鍵証明書(PKC:PublicKeycertificate)121に基づく公開鍵基盤(PKI:PublicKeyinfrastructure)101、属性証明書(AC:Attributecertificate)122に基づく権限管理基盤(PMI:PrivilegemanagementInfrastructure)102を基本インフラとし、これらのインフラの下で、耐タンパ性のセキュリティチップ(あるいはセキュリティモジュール)を持つユーザデバイス111、113およびサービスプロバイダ側のサービスプロバイダデバイス112間、あるいはユーザデバイス111、113相互間において権限確認処理を実行するとともに、権限確認に基づくサービス提供処理を実行する構成を持つ。

【0042】

ユーザデバイス111,113は、例えば、サービスプロバイダ112から音楽、画像、プログラム等の各種コンテンツ提供サービス、その他の情報利用サービス、決済サービス等の各種サービスの提供を受領するユーザの端末であり、具体的には、PC、ゲーム端末、DVD,CD等の再生装置、携帯通信端末、PDA、メモリカード等である。

【0043】

また、ユーザデバイス111,113は、ユーザデバイス相互間における通信処理が実行可能な端末であり、各ユーザデバイスに対するアクセス可否等の処理を権限確認に基づいて実行する。ユーザデバイスは、耐タンパ構成のセキュリティチップを搭載している。ユーザデバイスの詳細については後述する。

【0044】

サービスプロバイダ112は、セキュリティチップを持つユーザデバイス111,113に対してコンテンツ提供、決済処理等の各種サービス提供を行なうサービスプロバイダである。図1には、ユーザデバイスを2つとサービスプロバイダを1つのみ示してあるが、公開鍵基盤(PKI)101、権限管理基盤(PMI)102のインフラの下には、多数のユーザデバイスおよびサービスプロバイダが存在し、それぞれが権限確認に基づくサービス提供を実行する。なお、サービスは、サービスプロバイダがユーザデバイスに対して提供するのみならず、ユーザデバイス間においても相互にサービスの提供が行なわれる。

【0045】

(公開鍵証明書:PKC)

次に、公開鍵基盤について説明する。公開鍵基盤(PKI:PublicKeyinfrastructure)101は、公開鍵証明書(PKC:PublicKeycertificate)を適用して通信エンティテイ間の認証処理、あるいは転送データの暗号処理等を実行可能とした基盤(インフラ)である。(公開鍵証明書(PKC))について図2,図3、図4を用いて説明する。公開鍵証明書は、認証局(CA:Certification Authority)が発行する証明書であり、ユーザ、各エンティテイが自己のID、公開鍵等を認証局に提出することにより、認証局側が認証局のIDや有効期限等の情報を付加し、さらに認証局による署名を付加して作成される証明書である。

【0046】

なお、認証局(CA)の事務代理機関として、登録局(RA:Registration Authority)を設け、登録局(RA)において、公開鍵証明書(PKC)の発行申請受理、申請者の審査、管理を行なう構成が一般的となっている。

【0047】

公開鍵証明書のフォーマット例を図2〜図4に示す。これは、公開鍵証明書フォーマットITU−T X.509に準拠した例である。

【0048】

バージョン(version)は、証明書フォーマットのバージョンを示す。

シリアルナンバ(Serial Number)は、公開鍵証明書の認証局(CA)によって設定される公開鍵証明書のシリアルナンバである。

シグネチャ(Signature)は、証明書の署名アルゴリズムである。なお、署名アルゴリズムとしては、楕円曲線暗号およびRSAがあり、楕円曲線暗号が適用されている場合はパラメータおよび鍵長が記録され、RSAが適用されている場合には鍵長が記録される。

発行者(issuer)は、公開鍵証明書の発行者、すなわち公開鍵証明書発行局(IA)の名称が識別可能な形式(Distinguished Name)で記録されるフィールドである。

有効期限(validity)は、証明書の有効期限である開始日時、終了日時が記録される。

サブジェクト公開鍵情報(subject Public Key Info)は、証明書所有者の公開鍵情報として鍵のアルゴリズム、鍵が格納される。

【0049】

証明局鍵識別子(authority Key Identifier−key Identifier、authority Cert Issuer、authority Cert Serial Number)は、署名検証に用いる証明書発行者の鍵を識別する情報であり、鍵識別子、機関証明書発行者の名称、機関証明書シリアル番号を格納する。

サブジェクト鍵識別子(subject key Identifier)は、複数の鍵を公開鍵証明書において証明する場合に各鍵を識別するための識別子を格納する。

鍵使用目的(key usage)は、鍵の使用目的を指定するフィールドであり、(0)ディジタル署名用、(1)否認防止用、(2)鍵の暗号化用、(3)メッセージの暗号化用、(4)共通鍵配送用、(5)認証の署名確認用、(6)失効リストの署名確認用の各使用目的が設定される。

秘密鍵有効期限(private Key Usage Period)は、証明書に格納した公開鍵に対応する秘密鍵の有効期限を記録する。

認証局ポリシー(certificate Policies)は、公開鍵証明書発行者の証明書発行ポリシーを記録する。例えばISO/IEC9384−1に準拠したポリシーID、認証基準である。

ポリシー・マッピング(policy Mapping)は、認証パス中のポリシー関係の制限に関する情報を格納するフィールドであり、認証局(CA)証明書にのみ必要となる。

サブジェクト別名(subject Alt Name)は、証明書所有者の別名を記録するフィールドである。

発行者別名(issuer Alt Name)は、証明書発行者の別名を記録するフィールドである。

サブジェクト・ディレクトリ・アトリビュート(subject Directory Attribute)は、証明書所有者のために必要とされるディレクトリの属性を記録するフィールドである。

基本制約(basic Constraint)は、証明対象の公開鍵が認証局(CA)の署名用か、証明書所有者のものかを区別するためのフィールドである。

許容サブツリー制約名(name Constraints permitted Subtrees)は、発行者が発行する証明書の名前の制限情報を格納するフィールドである。

制約ポリシー(policy Constraints)は、認証パス中のポリシーの関係の制限情報を格納するフィールドである。

CRL参照ポイント(Certificate Revocation List Distribution Points)は、証明書所有者が証明書を利用する際に、証明書が失効していないか、どうかを確認するための失効リストの参照ポイントを記述するフィールドである。

署名アルゴリズム(Signature Algorithm)は、証明書の署名付けに用いるアルゴリズムを格納するフィールドである。

署名は、公開鍵証明書発行者の署名フィールドである。電子署名は、証明書全体に対しハッシュ関数を適用してハッシュ値を生成し、そのハッシュ値に対して発行者の秘密鍵を用いて生成したデータである。署名付けやハッシュをとるだけでは改竄は可能であるが、検出できれば実質的に改竄できないことと同様の効果がある。

【0050】

認証局は、図2〜図4に示す公開鍵証明書を発行するとともに、有効期限が切れた公開鍵証明書を更新し、不正を行った利用者の排斥を行うための失効リスト(Revocation List)の作成、管理、配布(これをリボケーション:Revocationと呼ぶ)を行う。また、必要に応じて公開鍵・秘密鍵の生成も行う。

【0051】

一方、この公開鍵証明書を利用する際には、利用者は自己が保持する認証局の公開鍵を用い、当該公開鍵証明書の電子署名を検証し、電子署名の検証に成功した後に公開鍵証明書から公開鍵を取り出し、当該公開鍵を利用する。従って、公開鍵証明書を利用する全ての利用者は、共通の認証局の公開鍵を保持している必要がある。

【0052】

(属性証明書:AC)

権限管理基盤(PMI:PrivilegemanagementInfrastructure)102は、属性証明書(AC:Attributecertificate)122を適用した権限確認処理を実行可能とする基盤(インフラ)である。属性証明書の1形態としてのグループ属性証明書(グループAC)について図5乃至図7を参照して説明する。属性証明書の機能は、サービス利用権限の確認機能であり、属性証明書には、例えばサービスプロバイダの提供するコンテンツ、あるいはサービスの利用権といった権利関連情報や権限に関する所有者の属性情報が記述される。

【0053】

属性証明書は、基本的には属性認証局(AA:Attribute Authority)が発行する証明書であり、証明書発行対象の属性情報を格納し、属性認証局側がIDや有効期限等の情報を付加し、さらに属性認証局の秘密鍵による署名を付加して作成される証明書である。ただし、以下において説明するグループ属性証明書、実行属性証明書は、必ずしも属性認証局(AA:Attribute Authority)が発行機関として限定されるものではなく、サービスプロバイダ、ユーザデバイスにおける発行処理が可能である。

【0054】

なお、属性認証局(AA)の事務代理機関として、属性証明書登録局(ARA:Attribute Registration Authority)を設け、属性証明書登録局(ARA)において、属性証明書(AC)の発行申請受理、申請者の審査、管理を行なう構成により、処理負荷の分散が可能である。

【0055】

本発明の構成において適用されるグループ属性証明書(グループAC)は、複数の対象、例えば複数のユーザ、あるいは複数のユーザ機器を1つの同一属性集合としたグループとして設定し、設定したグループを単位として、グループの構成機器または構成ユーザに対して発行される属性証明書である。グループ属性証明書は、特定機器または特定ユーザの集合からなるグループに対応して設定されるグループ識別情報を格納情報とするとともに発行者の電子署名の付加された証明書である。

【0056】

例えば複数人が所属している会社、組織、学校といった属性、あるいは家族といったグループに属する各ユーザまたはユーザ機器に対して発行される。あるいは、1つのサービスプロバイダの提供するサービスを受領する複数のユーザ単位といったグループのメンバ(ユーザ、ユーザ機器)に対して発行される。グループについては、様々な設定が可能であり、具体例については、後述する。

【0057】

なお、後段で説明する実行属性証明書は、暗号化処理のなされたデータ処理実行命令を含む暗号化実行命令と、該暗号化実行命令の復号処理に適用する登録鍵のユーザデバイス内メモリの格納領域を示すアドレス(Ad)情報とを格納データとして有する。実行属性証明書の詳細については、後段で詳細に説明する。

【0058】

属性証明書の基本フォーマットはITU−T X.509で規定されており,IETF PKIX WGでProfileを策定している。公開鍵証明書とは異なり所有者の公開鍵を含まない。しかし属性認証局(Attribute Certificate Authority)の署名がついているため、改竄されていないかどうかの判定はこの署名を検証することで行える、という点は公開鍵証明書と同様である。

【0059】

なお、本発明において適用するグループ属性証明書、あるいは実行属性証明書は、属性証明書の基本フォーマットに準拠したものとして構成可能である。ただし、ITU−T X.509で規定されたフォーマットに従うことが必須ではなく、独自フォーマットとした属性証明書構成としてもよい。

【0060】

本発明の構成においては、属性証明書(AC)の発行管理を行なう属性認証局(AA:Attribute Certificate Authority)、および属性証明書登録局(ARA)の機能を、サービスプロバイダ、あるいはユーザデバイスが兼務することが可能である。すなわち、サービスプロバイダあるいはユーザデバイス自身が、属性認証局(AA)、属性証明書登録局(ARA)の各機能を果たす構成が可能である。

【0061】

属性証明書は基本的に公開鍵証明書と関連づけて利用する。すなわち属性証明書所有者の本人性自体は公開鍵証明書で確認し、その上で所有者にいかなる権限が与えられているかを属性証明書によって確認する。例えばサービスプロバイダがユーザ、あるいはユーザ機器に対するサービスを提供する際、サービスを受領する権利を有するか否かを属性証明書を検証して確認する。属性証明書の検証にあたっては、当該証明書の署名検証を行った後、その属性証明書に関連づけられている公開鍵証明書の検証も行う。

【0062】

なお、その際、原則的には証明書連鎖をたどって最上位の公開鍵証明書まで順に検証を実施することが好ましい。複数の認証局(CA)が存在し、階層構成をなす認証局構成では、下位の認証局自身の公開鍵証明書は、その公開鍵証明書を発行する上位認証局によって署名されている。すなわち、下層の認証局(CA−Low)に対して上位の認証局(CA−High)が公開鍵証明書を発行するという連鎖的な公開鍵証明書発行構成をとる。公開鍵証明書の連鎖検証とは、下位から上位へ証明書連鎖をたどって最上位の公開鍵証明書までの連鎖情報を取得して、最上位(ル−トCA)までの公開鍵証明書の署名検証を行なうことを意味する。

【0063】

属性証明書の有効期間を短期間とすることにより、失効処理を行わないことも可能である。この場合、証明書の失効手続きや失効情報の参照手順等を省くことができ、システムが簡易となる長所がある。ただし証明書の不正利用に対しては失効以外の何らかの対策が必要となるため、十分に注意しなければならない。

【0064】

図5を参照してグループ属性証明書の構成について説明する。

証明書のバージョン番号は、証明書フォーマットのバージョンを示す。

AC保持者の公開鍵証明書情報、これは属性証明書(AC)の発行者に対応する公開鍵証明書(PKC)に関する情報であり、PKC発行者名、PKCシリアル番号、PKC発行者固有識別子等の情報であり、対応公開鍵証明書を関連づけるリンクデータとしての機能を持つ。

属性証明書の発行者の名前は、属性証明書の発行者、すなわち属性認証局(AA)の名称が識別可能な形式(Distinguished Name)で記録されるフィールドである。

署名アルゴリズム識別子は、属性証明書の署名アルゴリズム識別子を記録するフィールドである。

証明書の有効期限は、証明書の有効期限である開始日時、終了日時が記録される。

属性情報フィールドには、グループ属性証明書のグループを識別するグループ識別情報としてグループIDが格納される。グループIDは、このグループ属性証明書を利用した権限確認を行なうサービスプロバイダの有するサービスプロバイダ(SP)管理グループ情報データベース(図5右下欄参照)のエントリと対応する識別子(ID)である。

【0065】

サービスプロバイダの有するサービスプロバイダ(SP)管理グループ情報データベースは、図5右下欄に示すように、例えば、グループ属性証明書の発行者(ARA)と、グループ識別子としてのグループ識別情報(グループID)、および「A者の社員」、「Bさんの家族」といったグループ情報を対応付けたテーブルである。サービスプロバイダは、グループ証明書に基づく権限確認処理において、証明書格納データとしてのグループ識別情報(グループID)に基づいてテーブルから対応エントリを抽出し、グループ情報を含むグループ属性証明書情報を取得する。

【0066】

なお、属性情報フィールドには、グループ識別情報(グループID)以外にも、様々な情報が格納可能であり、例えば、コンテンツ利用期限等のコンテンツ利用制限情報、サービス利用制限情報等の権限に関する詳細情報、さらにはサービスプロバイダ識別子(ID)、サービスプロバイダ・ネーム等の各種情報を格納することが可能である。また、詳細は、後述するが、暗号化コンテンツの復号に適用するコンテンツ鍵を取得するために必要となる情報を格納するフィールドとしての適用も可能である。

【0067】

サービスプロバイダは、グループ属性証明書をユーザデバイスに対して送付し、ユーザデバイスは属性証明書の検証の後、自己のセキュリティチップ内のメモリに格納する。

【0068】

属性証明書には、さらに、署名アルゴリズムが記録され、属性証明書発行者、例えば属性認証局(AA)によって署名が施される。発行者がサービスプロバイダ、あるいはユーザデバイスである場合は、各発行者の署名がなされる。電子署名は、属性証明書全体に対しハッシュ関数を適用してハッシュ値を生成し、そのハッシュ値に対して属性証明書発行者の秘密鍵を用いて生成したデータである。

【0069】

図6にグループ属性証明書(グループAC)の発行者、所有者、検証者、属性情報の構成例を示す。例えば同一の会社、あるいは1つの家族に属するユーザの所有する複数のユーザ機器グループの各々に対してグループ属性証明書が発行される場合、発行されたグループ属性証明書は、ユーザの所有する機器内のセキュリティチップ(SC:Security Chip、あるいはUSC:User Security Chip)に格納される。ユーザデバイスの詳細については後述する。

【0070】

ユーザデバイスに対して発行されたグループ属性証明書に基づいて権限確認を実行する検証者は、サービス提供エンティテイ、例えばサービスプロバイダの機器内のセキュリティモジュール(SM:Security Module)、あるいはユーザデバイスのセキュリティチップ(SC:Security Chip)である。なお、ユーザデバイスのセキュリティチップ、サービスプロバイダの機器内のセキュリティモジュールは、外部からのデータ読み出しの制限された耐タンパ構成を持つことが好ましい。

【0071】

グループ属性証明書には、例えば同一の会社、あるいは1つの家族等を識別可能な識別情報としてのグループ識別情報(グループID)を属性情報として有することとなる。

【0072】

図7にグループ属性証明書の発行ポリシーテーブルの構成例を示す。グループ属性証明書の発行ポリシーテーブルは、グループ属性証明書を発行するエンティテイ、例えば属性認証局(AA:Attribute Certificate Authority)、属性認証局(AA)の事務代行を行なう属性証明書登録局(ARA:Attribute Registration Authority)、あるいはサービスプロバイダ、ユーザデバイスにおいて管理されるテーブルであり、発行したグループ属性証明書のグループ識別情報(グループID)、グループ情報、発行基準等の発行ポリシーとを対応付けたテーブルである。例えば、グループ属性証明書の新規発行、追加発行、更新処理等に際し、グループ属性証明書の発行ポリシーテーブルに基づいて、審査が実行され、ポリシーを満足する場合に限り、発行、更新等の手続きがなされる。

【0073】

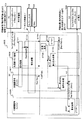

図8に権限管理システムに参加する各エンティテイの信頼関係構成を説明するトラストモデルを示す。

【0074】

システムホルダ(SH:System Holder)130は、本発明の権限管理システム全体の統括的管理を行なう主体、すなわちシステム運用主体であり、システムに参加する各エンティテイのセキュリティチップ(SC)、セキュリティモジュール(SM)の正当性を保証するとともに、公開鍵証明書(PKC)の発行責任を持つ。システムホルダ(SH)130は、最上位認証局としてのルートCA(RootCA)131、階層構成の複数の認証局(CA)132、および公開鍵証明書発行事務局としての登録局(RA)133を有する。

【0075】

システムホルダ(SH:System Holder)130は、属性認証局(AA)140、属性証明書登録局(ARA)150、サービスプロバイダ160、およびユーザデバイス170としてのユーザ識別デバイス(UID:User Identification Device)171、エンドエンティテイ(EE:End Entity)172の各エンティテイに対応する公開鍵証明書(PKC)を発行し、各エンティテイは、必要とするエンティテイの公開鍵証明書をそれぞれの機器内の耐タンパ構成を持つセキュリティチップ(SC)またはセキュリティモジュール(SM)、もしくは、場合によっては外部の記憶装置に公開鍵証明書(PKC)を格納する。

【0076】

また、グループ属性証明書(グループAC)は、サービスプロバイダ160、およびユーザデバイス170としてのユーザ識別デバイス(UID:User Identification Device)171、エンドエンティテイ(EE:End Entity)172の各エンティテイ等からの属性証明書発行要求を、例えば属性証明書登録局(ARA)150において受領し、先に図7を参照して説明したポリシーテーブル151のポリシー(発行条件等)に従って属性証明書発行審査を行ない、発行可と判定された場合に属性認証局(AA)140に対して、属性証明書登録局(ARA)150から発行依頼を転送する。

【0077】

属性認証局(AA)140は、グループ属性証明書発行依頼に基づいて、グループ識別情報(グループID)を属性情報として格納し、属性認証局(AA)140の秘密鍵による署名を付加したグループ属性証明書(図5参照)を発行要求者に対して発行する。

【0078】

なお、前述したように、これら属性認証局(AA)140、および属性証明書登録局(ARA)150は、サービスプロバイダ、あるいはユーザデバイスがその機能を実行する構成とすることも可能である。

【0079】

[(2)ユーザデバイス構成]

次にサービスを利用する情報処理装置としてのユーザデバイスの構成について説明する。ユーザデバイスは、その機能に基づいて、2つのカテゴリに分類される。一方はサービスを実際に利用する機器としてのエンドエンティテイ(EE)であり、サービスプロバイダの提供するサービス情報を受領するインタフェースを持つ例えばPC、ホームサーバ、PDA等の携帯端末、ICカード等、各種データ処理装置である。これらの機器は、耐タンパ構成を持つセキュリティチップ(SC)またはモジュール(SM)を有し、機器対応の公開鍵証明書、機器対応のグループ属性証明書が必要に応じて格納される。

【0080】

もう一方は、個人認証処理に適用するデバイスとしてのユーザ識別デバイス(UID)である。ユーザ識別デバイス(UID)もエンドエンティテイと同様の機器によって構成されるが、サービスプロバイダの提供するサービス情報を直接受領するためのインタフェースを必ずしも有することのない機器である。サービスプロバイダ機器との通信は、エンドエンティテイ(EE)を介して実行する。ユーザ識別デバイス(UID)は、ユーザの認証に適用される機器である。これらの機器は、耐タンパ構成を持つセキュリティチップ(SC)またはセキュリティモジュール(SM)を有し、ユーザ対応の公開鍵証明書、機器対応のグループ属性証明書が必要に応じて格納される。

【0081】

なお、エンドエンティテイ(EE)とユーザ識別デバイス(UID)は個別の機器としてそれぞれ構成することも可能であるが、1つの機器内に両機能を備えた構成とすることも可能である。

【0082】

個別の構成具体例としては、例えばICカード等の機器をユーザ識別デバイス(UID)として構成し、エンドエンティテイ(EE)をPCとした構成がある。この構成では、ICカードをPCにデータ転送可能な状態にセットし、まずICカードとサービスプロバイダ間との通信をPCを介して実行して公開鍵証明書、グループ属性証明書を適用したユーザ認証、ユーザ権限確認処理を実行し、さらにこれらの処理の後にエンドエンティテイとしてのPCとサービスプロバイダ間での認証、権限確認を行なう等の処理が実行可能となる。これらの権限確認処理の詳細については、後述する。

【0083】

ユーザデバイスとしてのエンドエンティテイ(EE)とユーザ識別デバイス(UID)に構成されるセキュリテイチップの構成例について、図9を参照して説明する。なお、エンドエンティテイ(EE)は、データ処理手段としてのCPU、通信機能を備えた例えばPC、ゲーム端末、携帯端末、PDA、ICカード(メモリカード)、DVD,CD等の再生装置、記録再生装置等によって構成され、耐タンパ構造を持つセキュリティチップ(SC)が実装される。

【0084】

図9に示すように、エンドエンティテイ(EE)またはユーザ識別デバイス(UID)により構成されるユーザデバイス200には、セキュリティチップ210が、ユーザデバイス側制御部221に対して、相互にデータ転送可能な構成として内蔵される。

【0085】

セキュリティチップ210は、プログラム実行機能、演算処理機能を持つCPU(Central Processing Unit)201を有し、データ通信用のインタフェース機能を持つ通信インタフェース202、CPU201によって実行される各種プログラム、例えば暗号処理プログラムなどを記憶するROM(Read Only Memory)203、実行プログラムのロード領域、また、各プログラム処理におけるワーク領域として機能するRAM(Random Access Memory)204、外部機器との認証処理、電子署名の生成、検証処理、格納データの暗号化、復号化処理等の暗号処理を実行する暗号処理部205、サービスプロバイダ毎の情報、各種鍵データを含むデバイスの固有情報を格納した例えばEEPROM(Electrically Erasable Programmable ROM)によって構成されるメモリ部206を有する。

【0086】

ユーザデバイス200は、暗号化コンテンツあるいはサービス情報等を格納する領域としてのEEPROM、ハードディスク等によって構成される外部メモリ部222を有する。外部メモリ部222は、公開鍵証明書、グループ属性証明書の格納領域としても利用可能である。

【0087】

セキュリティチップを搭載したユーザデバイスが、外部エンティテイ、例えばサービスプロバイダと接続し、データ転送処理を実行する場合には、ネットワークインタフェース232を介したサービスプロバイダとの接続を実行する。ただし、前述したようにサービスプロバイダとの接続を実行するインタフェースを有するのは、エンドエンティテイ(EE)であり、ユーザ識別デバイス(UID)は、必ずしもネットワークインタフェース232を持つとは限らないので、ユーザ識別デバイス(UID)の接続機器インタフェース231を介してエンドエンティテイ(EE)の接続機器インタフェース231に接続し、エンドエンティテイのネットワークインタフェース232を介した通信を実行する。

【0088】

すなわち、ユーザ識別デバイス(UID)は、エンドエンティテイを介してサービスプロバイダの機器との通信を実行する。

【0089】

エンドエンティテイ(EE)、ユーザ識別デバイス(UID)等のユーザデバイスのセキュリティチップ210とサービスプロバイダ間でデータ転送を実行する場合には、必要に応じて、セキュリティチップ210と、外部エンティテイ間の相互認証が行われ、また転送データの暗号化が行なわれる。これらの処理の詳細については、後段で詳述する。

【0090】

ユーザデバイスのセキュリティチップの格納データ例を図10に示す。これらの多くは、不揮発性メモリの一形態であるフラッシュメモリ等のEEPROM(Electrically Erasable Programmable ROM)によって構成されるメモリ部206に格納されるが、公開鍵証明書、グループ属性証明書、あるいは後述する実行属性証明書は、セキュリティチップ内のメモリに格納しても、外部メモリに格納してもよい。

【0091】

各データについて説明する。

公開鍵証明書(PKC):公開鍵証明書は、第三者に対して正当な公開鍵であることを示す証明書で、証明書には配布したい公開鍵を含み、信頼のおける認証局により電子署名がなされている。ユーザデバイスには、前述した階層構成の最上位認証局(ルートCA)の公開鍵証明書、ユーザデバイスに対するサービスを提供するサービスプロバイダの公開鍵証明書等、ユーザデバイスとのデータ通信を実行する際の認証、暗号化、復号処理等に適用する公開鍵を取得するために必要となる公開鍵証明書が格納される。

【0092】

グループ属性証明書(AC):公開鍵証明書が証明書利用者(所有者)の“本人性”を示すのに対し、グループ属性証明書は証明書利用者のグループを識別しグループの構成メンバに付与された利用権限を確認するものである。利用者はグループ属性証明書を提示することにより、グループ属性証明書に記載された権利・権限情報に基づいて、サービス利用が行えるようになる。なお、グループ属性証明書は所定の発行手続きに基づいて発行されグループ属性証明書を受領した各エンティテイは、機器内の耐タンパ構成を持つセキュリティチップ(SC)またはセキュリティモジュール(SM)、もしくは、場合によっては外部の記憶装置に格納する。発行、格納処理の詳細は後述する。

【0093】

実行属性証明書:暗号化処理のなされたデータ処理実行命令を含む暗号化実行命令と、該暗号化実行命令の復号処理に適用する登録鍵のユーザデバイス内メモリの格納領域を示すアドレス(Ad)情報とを格納データとして有する属性証明書であり、アドレス情報に基づいてユーザデバイス内メモリから取得する登録鍵を適用して暗号化実行命令を復号して実行命令を取得し、実行命令を実行することで各種サービスが実行される。これらの処理の詳細は後述する。

【0094】

鍵データ:鍵データとしては、セキュリティチップに対して設定される公開鍵、秘密鍵のペア、上述した実行属性証明書に格納された暗号化実行命令を復号する際に適用する登録鍵、登録鍵の破棄(リセット)処理に適用するリセット鍵、さらに、乱数生成用鍵、相互認証用鍵等が格納される。なお、登録鍵の格納領域は、あらかじめ決められたアドレスによって決定されるメモリ領域に格納される。登録鍵、リセット鍵については、後段で詳細に説明する。

【0095】

識別情報:識別情報としては、セキュリティチップ自身の識別子としてのセキュリティチップIDが格納される。さらに継続的なサービス提供を受けるサービスプロバイダ(SP)の識別子としてのサービスプロバイダID、ユーザデバイスを利用するユーザに付与されたユーザID、サービスプロバイダの提供するサービスに対応するアプリケーションを識別するアプリケーションID等が格納可能である。

【0096】

その他:ユーザデバイスには、さらに、乱数生成用のシード情報、すなわち認証処理、暗号処理等の際に適用する乱数をANSI X9.17に従って生成するための情報や、様々な利用制限が付加されたサービスに関する利用情報、例えば、コンテンツ利用回数制限が付加されたコンテンツを利用した際に更新されるコンテンツ利用回数情報、あるいは決済情報等の情報、あるいは、各情報に基づいて算出されるハッシュ値が格納される。

【0097】

なお、図10に示すデータ構成例は、一例であり、この他にも必要に応じて、ユーザデバイスの受領するサービスに関連する各種の情報が格納可能である。

【0098】

なお、例えばサービス提供側のサービスプロバイダ側の有するセキュリティチップ、あるいはセキュリティモジュールも図9に示すユーザデバイスにおけるセキュリティチップ構成と同様の構成によって実現可能であり、以下に説明するグループ属性証明書の検証処理、生成処理、あるいは実行属性証明書の検証処理、生成処理の各実行手段として機能する。例えば、データ送受信部であるネットワークインタフェースを介して受信したグループ属性証明書あるいは実行属性証明書の検証処理の実行、あるいは、グループ属性証明書あるいは実行属性証明書の生成処理の実行手段として、図9に示すセキュリティチップとと同様の構成が適用可能である。

【0099】

[(3)グループ属性証明書発行、利用処理]

次に、同一の学校、会社等の組織、あるいは1つの家族等、様々な集合に属するユーザ、あるいは、同一メーカの機器、同一サービスプロバイダのサービスを受領するユーザ、機器等、複数のユーザまたは機器をグループとして設定し、グループに属するユーザまたは機器の各々に対して発行するグループ属性証明書の発行処理、および利用処理について説明する。

【0100】

グループ属性証明書は、サービスを受けようとするユーザまたは機器(ユーザデバイス)が特定のグループに属することを確認可能な証明書であり、サービス受領時等に、サービス提供エンティテイ、例えばサービスプロバイダに提示する。サービスプロバイダは、提示されたグループ属性証明書の検証処理を実行して、ユーザまたはユーザデバイスが特定のグループに属することが確認されたことを条件としてサービスを提供する。

【0101】

グループ属性証明書は、特定機器または特定ユーザの集合からなるグループに対応して設定されるグループ識別情報を格納情報とするとともに発行者の電子署名を有する証明書である。

【0102】

図11にグループ属性証明書の発行申請、発行処理、利用処理の流れの概略を説明する図を示す。グループ属性証明書に基づいたグループ所属証明の確認を条件としたサービス提供を行なうサービスプロバイダ314の提供するサービスを受領しようとするユーザデバイス311、すなわちセキュリティチップを有するエンドエンティテイ(EE)またはユーザ識別デバイス(UID)は、まず、グループ属性証明書の発行エンティテイに発行要求を行なう。例えば、属性証明書登録局(ARA:Attribute Registration Authority)312にグループ属性証明書の発行申請を行なう。

【0103】

属性証明書登録局(ARA)312は、発行申請に基づいて、発行ポリシーテーブル313を参照し、ポリシーを満足する場合には、属性認証局(AA:Attribute Certificate Authority)に対して属性証明書の発行を依頼し、属性認証局(AA)の発行したグループ属性証明書316をユーザデバイス311に送信する。

【0104】

グループ属性証明書316には、グループ識別子としてのグループIDが、属性情報フィールドに格納される(図5参照)。ユーザデバイス311は、サービスプロバイダ314の提供するサービス、例えばコンテンツ配信、決済処理等の何らかのサービスを受領する際に、グループ属性証明書316をサービスプロバイダ314に提示する。サービスプロバイダ314は、グループ属性証明書の検証処理、グループ情報データベース315の参照により、サービス提供を要求してきたユーザデバイス311がサービスを受領する権限を有するか否かを判定して、権限ありと判断した場合には、ユーザデバイス311に対するサービス提供を実行する。

【0105】

以下、グループ属性証明書発行、利用処理について、

(3−1)グループ属性証明書発行前準備処理

(3−2)グループ属性証明書発行処理

(3−3)グループ属性証明書利用処理

以上、3項目について、順次説明する。

【0106】

(3−1)グループ属性証明書発行前準備処理

まず、グループ属性証明書発行前準備処理について説明する。先に説明したように、グループ属性証明書は、基本的に属性認証局(AA)が発行し、属性証明書登録局(ARA)が属性証明書発行要求エンティテイからの発行要求を受理し、ポリシー審査等を実行して、発行可と判定した後、属性認証局(AA)に属性証明書発行要求を転送し、属性認証局(AA)の発行した属性証明書を属性証明書登録局(ARA)を介して、発行要求エンティテイに対して送付する処理構成が通常のスタイルである。ただし、以下、説明するように、サービスプロバイダ(SP)、ユーザデバイスにおいて、それぞれのポリシーの下に発行することも可能である。

【0107】

本発明のグループ属性証明書は、識別可能なグループ、例えば家族、学校、会社、あるいは特定のメーカーの機器等、何らかのグループを特定した上で、そのグループ構成メンバ(機器またはユーザ)に対して発行するものであり、一方、サービスを提供するサービスプロバイダは、サービスを要求してきたユーザまたは機器が、特定のグループに属するか否かをグループ属性証明書に基づいて判定する。従って、グループ属性証明書の発行処理実行エンティテイと、グループ属性証明書に基づく権限確認(検証処理)を実行しサービスを提供するエンティテイは、グループ属性証明書に対応して定義されるグループについて共通の認識を持つことが必要な場合、グループ属性証明書に対応して定義されるグループに関する情報、すなわちグループ情報を、グループ属性証明書発行エンティテイと、サービス提供エンティテイとが共有化する処理がグループ属性証明書発行前準備処理として必要となる。

【0108】

以下、グループ属性証明書発行エンティテイを属性認証局(AA)または属性証明書登録局(ARA)とし、サービス提供エンティテイをサービスプロバイダ(SP)とした場合のグループ情報共有化処理について、図12を参照して説明する。

【0109】

なお、以下に説明する例では、属性認証局(AA)と属性証明書登録局(ARA)は信頼関係にあり、属性証明書登録局(ARA)がグループ属性証明書の発行審査を行ない、属性証明書登録局(ARA)の審査結果に基づいて、属性認証局(AA)がグループ属性証明書の発行処理を行なう構成を例として説明する。従って、グループ情報の共有エンティテイは、サービスプロバイダ(SP)と属性証明書登録局(ARA)の2つのエンティテイとなる。

【0110】

図12に示す処理シーケンス図に従ってサービスプロバイダ(SP)と属性証明書登録局(ARA)のグループ情報共有処理について説明する。

【0111】

まずステップS101において、サービスプロバイダ(SP)とグループ属性証明書の発行審査を実行する属性証明書登録局(ARA)との間で相互認証処理が実行される。なお、グループ属性証明書の発行審査を行なう属性証明書登録局(ARA)を、以下、グループ属性証明書登録局(ARA)とする。

【0112】

サービスプロバイダ(SP)とグループ属性証明書登録局(ARA)との間で実行される相互認証は、データ送受信を実行する2つのエンティテイ間で相互に相手が正しいデータ通信者であるか否かの確認のために実行される処理である。認証成立を条件として必要なデータ転送を行なう。また、相互認証処理時にセッション鍵の生成を実行して、生成したセッション鍵を共有鍵として、その後は、セッション鍵に基づく暗号化処理を施したデータ転送を行なう構成が好ましい。相互認証方式としては、公開鍵暗号方式、共通鍵暗号方式等、各方式の適用が可能である。

【0113】

ここでは、公開鍵暗号方式の1つの認証処理方式であるハンドシェイクプロトコル(TLS1.0)について図13のシーケンス図を参照して説明する。

【0114】

図13において、エンティテイA(クライアント)、エンティテイB(サーバ)が、通信を実行する2エンティテイであり、ここではサービスプロバイダ(SP)またはグループ属性証明書登録局(ARA)に対応する。まず、(1)エンティテイBが暗号化仕様を決定するためのネゴシエーション開始要求をハローリクエストとしてエンティテイAに送信する。(2)エンティテイAはハローリクエストを受信すると、利用する暗号化アルゴリズム、セッションID、プロトコルバージョンの候補をクライアントハローとして、エンティテイB側に送信する。

【0115】

(3)エンティテイB側は、利用を決定した暗号化アルゴリズム、セッションID、プロトコルバージョンをサーバーハローとしてエンティテイAに送信する。(4)エンティテイBは、自己の所有するルートCAまでの公開鍵証明書(X.509v3)一式をエンティテイAに送信(サーバ・サーティフィケート)する。なお、証明書連鎖をたどって最上位の公開鍵証明書まで順に検証を実施しない場合には、必ずしもルートCAまでの公開鍵証明書(X.509v3)一式を送付する必要はない。(5)エンティテイBは、RSA公開鍵またはDiffie&Hellman公開鍵情報をエンティテイAに送信(サーバ・キー・エクスチェンジ)する。これは証明書が利用できない場合に一時的に適用する公開鍵情報である。

【0116】

(6)次にエンティテイB側は、エンティテイAに対してサーティフイケート・リクエストとして、エンティテイAの有する証明書を要求し、(7)エンティテイBによるネゴシエーション処理の終了を知らせる(サーバハロー終了)。

【0117】

(8)サーバハロー終了を受信したエンティテイAは、自己の所有するルートCAまでの公開鍵証明書(X.509v3)一式をエンティテイBに送信(クライアント・サーティフィケート)する。なお、公開鍵証明書の連鎖検証を行なわない場合は公開鍵証明書の一式送付は必須ではない。(9)エンティテイAは、48バイト乱数をエンティテイBの公開鍵で暗号化してエンティテイBに送信する。エンティテイB、エンティテイAは、この値をもとに送受信データ検証処理のためのメッセージ認証コード:MAC(Message Authentication Code)生成用のデータ等を含むマスターシークレットを生成する。

【0118】

(10)エンティテイAは、クライアント証明書の正しさを確認するため、ここまでのメッセージのダイジェストをクライアントの秘密鍵で暗号化してエンティテイBに送信(クライアントサーティフィケート確認)し、(11)先に決定した暗号化アルゴリズム、鍵利用の開始を通知(チェンジ・サイファー・スペック)し、(12)認証の終了を通知する。一方、(13)エンティテイB側からエンティテイAに対しても、先に決定した暗号化アルゴリズム、鍵利用の開始を通知(チェンジ・サイファー・スペック)し、(14)認証の終了を通知する。

【0119】

上記処理において決定された暗号化アルゴリズムに従ってエンティテイAとエンティテイB間のデータ転送が実行されることになる。

【0120】

データ改竄の検証は、上述の認証処理でエンティテイAとエンティテイB間の合意のもとに生成されたマスターシークレットから算出されるメッセージ認証コード:MAC(Message Authentication Code)を各エンティテイの送信データに付加することでメッセージの改竄検証を行なう。

【0121】

図14にメッセージ認証コード:MAC(Message Authentication Code)の生成構成を示す。データ送信側は、送信データに対して、認証処理において生成したマスターシークレットに基づいて生成されるMACシークレットを付加し、これらの全体データからハッシュ値を計算し、さらにMACシークレット、パディング、ハッシュ値に基づいてハッシュ算出を行なってメッセージ認証コード(MAC)を生成する。この生成したMACを送信データに付加して、受信側で受信データに基づいて生成したMACと受信MACとの一致が認められればデータ改竄なしと判定し、一致が認められない場合には、データの改竄があったものと判定する。

【0122】

図12に示すステップS101において、サービスプロバイダ(SP)とグループ属性証明書の発行審査を実行する属性証明書登録局(ARA)との間で、例えば上述したシーケンスに従った相互認証処理が実行され、双方が正しい通信相手であることの確認がなされると、ステップS102において、サービスプロバイダ(SP)と、属性証明書登録局(ARA)との間で、グループ情報の共有処理を実行する。

【0123】

グループ情報の共有とは、具体的には、グループ属性証明書の発行エンティテイ(例えば属性証明書登録局(ARA))の管理する発行ポリシーテーブルと、グループ属性証明書の検証および検証に基づくサービス提供エンティテイ(例えばサービスプロバイダ(SP))の有するグループ情報データベースとが整合した情報を保有する状態に設定する処理として行われる。

【0124】

先に説明したように、グループ属性証明書の発行エンティテイ(例えば属性証明書登録局(ARA))は、発行ポリシーテーブルを有し、グループ属性証明書の検証および検証に基づくサービス提供エンティテイ(例えばサービスプロバイダ(SP))は、グループ情報データベースを有する。図15に各情報構成例を示す。

【0125】

(A)発行ポリシーテーブルは、属性証明書登録局(ARA)が保持管理し、グループ属性証明書の発行処理等において参照する。一方、(B)グループ情報データベース(DB)は、サービスプロバイダ(SP)が保持管理し、サービス提供時のグループ属性証明書検証時に参照する。

【0126】

属性証明書登録局(ARA)が保持管理する(A)発行ポリシーテーブルと、サービスプロバイダ(SP)が保持管理する(B)グループ情報データベース(DB)は、整合性を有することが必要となる。図15の例では、(A)発行ポリシーテーブルのエントリ341は、(B)グループ情報データベース(DB)のエントリ351と整合しており、(A)発行ポリシーテーブルのエントリ342は、(B)グループ情報データベース(DB)のエントリ352と整合している。このように、属性証明書登録局(ARA)が保持管理する(A)発行ポリシーテーブルと、サービスプロバイダ(SP)が保持管理する(B)グループ情報データベース(DB)との整合性保持処理が図12のシーケンス図におけるステップS102のグループ情報共有処理である。

【0127】

なお、グループ情報共有処理の態様としては、以下の2例がある。

ポリシー受諾型:グループ属性証明書の検証および検証に基づくサービス提供エンティテイ(例えばサービスプロバイダ(SP))は、種々のグループ属性証明書の発行エンティテイ(例えば属性証明書登録局(ARA))の発行ポリシーを検討し、自身のサービスに適合するグループARAを選択し、その選択したグループARAが管理するグループ情報をサービスプロバイダ(SP)が取得する。

【0128】

発行委託型:独自の属性証明書発行ポリシーを持たずに、単にグループ属性証明書の発行を請け負う形態のグループ属性証明書の発行エンティテイ(例えばグループ属性証明書登録局(ARA))に対して、グループ属性証明書の検証および検証に基づくサービス提供エンティテイ(例えばサービスプロバイダ(SP))が設定した発行ポリシーをグループ属性証明書登録局(ARA)に提示して、グループ属性証明書登録局(ARA)が提示されたポリシーに従って、グループ属性証明書の発行処理を行なう。

【0129】

具体的なグループ情報共有処理の形態としては、グループ属性証明書に関するグループID、発行者、グループ情報、発行ポリシー等の情報をグループ属性証明書の発行エンティテイ(例えばグループ属性証明書登録局(ARA))が設定し、グループ属性証明書の検証および検証に基づくサービス提供エンティテイ(例えばサービスプロバイダ(SP))に提示して、双方のエンティテイが合意する態様、または、これらの情報をサービスプロバイダが設定し、グループARAに提示して、双方のエンティテイが合意する態様、あるいは、それぞれの情報を双方で分担して設定し、総合した情報に関して合意に至る態様、あるいはサービスプロバイダがグループ属性証明書登録局(ARA)を一方的に信頼した態様等が可能である。

【0130】

なお、発行委託型の場合には、新規なサービスプロバイダ(SP)が、グループ属性証明書を利用した新たなサービスを開始する場合には、属性証明書登録局(ARA)がサービスプロバイダ(SP)自体の登録審査を行ない、その後に、上述のグループ情報共有処理を実行することになる。

【0131】

ステップS102のグループ情報共有処理が終了すると、サービスプロバイダ(SP)は、ステップS103において、自己の管理するグループ情報データベースについて、合意した情報に基づくデータ更新処理を実行する。図15に示すように、グループ情報データベースには、発行者、グループ識別情報(グループID)、グループ情報の各データが格納され、これらの情報に関するデータ登録、更新を実行する。一方、属性証明書登録局(ARA)は、ステップS104において、自己の管理する発行ポリシーテーブルについて、合意した情報に基づくデータ更新処理を実行する。図15に示すように、発行ポリシーテーブルには、グループID、グループ情報、発行ポリシーの各データが格納され、これらの情報に関するデータ登録、更新を実行する。

【0132】

なお、上述した処理は、サービスプロバイダ(SP)と、属性証明書登録局(ARA)とが、独立したエンティテイとして構成されている場合に必要となる処理であり、サービスプロバイダ(SP)が、属性証明書登録局(ARA)を兼ねている場合は、サービスプロバイダ(SP)自身が、グループ情報データベースおよび発行ポリシーテーブルの両者を保持管理することになり、上述したサービスプロバイダ(SP)と、属性証明書登録局(ARA)間でのグループ情報共有処理は省略可能となる。

【0133】

また、上述した例は、グループ属性証明書の発行エンティテイをグループ属性証明書登録局(ARA)とし、グループ属性証明書の検証および検証に基づくサービス提供エンティテイをサービスプロバイダ(SP)とした例を説明したが、それぞれのエンティテイの組み合わせに応じて、上述の処理が実行されることになる。

【0134】

(3−2)グループ属性証明書発行処理

次に、グループ属性証明書発行処理について説明する。グループ属性証明書発行処理は、基本的には、属性認証局(AA)が実行することが原則である。ただし、サービスプロバイダ、ユーザデバイスにおいても独自の発行ポリシーに基づいて発行することが可能である。以下では、属性認証局(AA)によるグループ属性証明書の発行処理シーケンスについて説明する。

【0135】

属性証明書登録局(ARA)が属性証明書発行要求エンティテイからの発行要求を受理し、ポリシー審査等を実行して、発行可と判定した後、属性認証局(AA)に属性証明書発行要求を転送し、属性認証局(AA)の発行した属性証明書を属性証明書登録局(ARA)を介して、発行要求エンティテイに対して送付する処理構成が通常の属性証明書発行シーケンスである。

【0136】

図16を参照して、ユーザデバイスであるエンドエンティテイ(EE)のセキュリティチップ(SC)がグループ属性証明書の発行要求主体である場合の処理について説明する。なお、図16において、

UID:ユーザ識別デバイス(ユーザデバイス)制御部、

USC:UID内に構成されるユーザセキュリティチップ、

EE:エンドエンティテイ(ユーザデバイス)制御部、

SC:EE内に構成されるセキュリティチップ、

グループARA:グループ属性証明書登録局制御部、

グループAA:グループ属性認証局制御部、

である。

【0137】

まず、ステップS111において、ユーザがエンドエンティテイ(EE)の入力インタフェースを介して、グループ属性証明書(Gp.AC)の発行要求コマンドを入力する。この際、ユーザはグループ属性証明書発行に必要となる属性値を入力する。属性値は、グループID、あるいはグループに属することを証明する情報等である。

【0138】

エンドエンティテイ(EE)がユーザからのグループ属性証明書(Gp.AC)の発行要求の入力を受領すると、ステップS112において、エンドエンティテイ(EE)は、グループARAに対する接続要求を行ない、一方、ステップS113において、エンドエンティテイ(EE)内のセキュリティチップ(SC)に対して、相互認証開始要求を出力する。

【0139】

ステップS114において、セキュリティチップと、グループARA間の相互認証が実行される。これは例えば先に図13を参照して説明した公開鍵方式の相互認証処理として実行される。ステップS115では、セキュリティチップからエンドエンティテイに対して、相互認証の成立、不成立の結果情報を含む相互認証完了通知が出力される。相互認証不成立の場合は、処理の続行は中止される。相互認証が成立すると、ステップS116において、エンドエンティテイ(EE)は、グループARAに対してグループ属性証明書(Gp.AC)発行要求を送信する。このグループ属性証明書(Gp.AC)発行要求には、エンドエンティテイ情報、属性値(例えばグループID、グループ情報)が含まれる。

【0140】

エンドエンティテイ(EE)からグループ属性証明書(Gp.AC)発行要求を受信したグループARAは、ステップS117において、発行ポリシーテーブルを参照して、ポリシーに準拠したグループ属性証明書の発行が可能か否かを判定し、可であれば、ステップS118に進み、不可であれば、発行不可メッセージをエンドエンティテイに通知する。

【0141】

ステップS118では、グループARAが属性値(グループID)を伴うグループ属性証明書(Gp.AC)発行要求をグループAAに送信し、ステップS119において、グループAAが、グループIDを属性情報として格納し、電子署名を施したグループ属性証明書(図5参照)を生成し、グループARAに送信する。

【0142】

ステップS120において、グループARAが、発行されたグループ属性証明書(Gp.AC)をエンドエンティテイ(EE)に送信する。エンドエンティテイ(EE)は、受信したグループ属性証明書(Gp.AC)をメモリに格納する。この際、グループ属性証明書(Gp.AC)の電子署名の検証を実行して、改竄の無いことを確認した後。メモリに格納する。

【0143】

グループ属性証明書の生成時にグループAAが実行する電子署名の生成、および、グループ属性証明書の格納時にエンドエンティテイが実行する電子署名の検証処理について、図17、図18を参照して説明する。

【0144】

署名は、データ改竄の検証を可能とするために付加されるものであり、前述のMAC値を用いることも可能であり、公開鍵暗号方式を用いた電子署名を適用することも可能である。

【0145】

まず、公開鍵暗号方式を用いた電子署名の生成方法について、図17を用いて説明する。図17に示す処理は、EC−DSA((Elliptic Curve Digital Signature Algorithm)、IEEE P1363/D3)を用いた電子署名データの生成処理フローである。なお、ここでは公開鍵暗号として楕円曲線暗号(Elliptic Curve Cryptosystem(以下、ECCと呼ぶ))を用いた例を説明する。なお、本発明のデータ処理装置においては、楕円曲線暗号以外にも、同様の公開鍵暗号方式における、例えばRSA暗号((Rivest、Shamir、Adleman)など(ANSI X9.31))を用いることも可能である。

【0146】

図17の各ステップについて説明する。ステップS1において、pを標数、a、bを楕円曲線の係数(楕円曲線:y2=x3+ax+b,4a3+27b2≠0(modp))、Gを楕円曲線上のベースポイント、rをGの位数、Ksを秘密鍵(0<Ks<r)とする。ステップS2おいて、メッセージMのハッシュ値を計算し、f=Hash(M)とする。

【0147】

ここで、ハッシュ関数を用いてハッシュ値を求める方法を説明する。ハッシュ関数とは、メッセージを入力とし、これを所定のビット長のデータに圧縮し、ハッシュ値として出力する関数である。ハッシュ関数は、ハッシュ値(出力)から入力を予測することが難しく、ハッシュ関数に入力されたデータの1ビットが変化したとき、ハッシュ値の多くのビットが変化し、また、同一のハッシュ値を持つ異なる入力データを探し出すことが困難である特徴を有する。ハッシュ関数としては、MD4、MD5、SHA−1などが用いられる場合もあるし、DES−CBCが用いられる場合もある。この場合は、最終出力値となるMAC(チェック値:ICVに相当する)がハッシュ値となる。

【0148】

続けて、ステップS3で、乱数u(0<u<r)を生成し、ステップS4でベースポイントをu倍した座標V(Xv,Yv)を計算する。なお、楕円曲線上の加算、2倍算は次のように定義されている。

【0149】

【数1】

P=(Xa,Ya),Q=(Xb,Yb),R=(Xc,Yc)=P+Qとすると、

P≠Qの時(加算)、

Xc=λ2−Xa−Xb

Yc=λ×(Xa−Xc)−Ya

λ=(Yb−Ya)/(Xb−Xa)

P=Qの時(2倍算)、

Xc=λ2−2Xa

Yc=λ×(Xa−Xc)−Ya

λ=(3(Xa)2+a)/(2Ya)

【0150】

これらを用いて点Gのu倍を計算する(速度は遅いが、最もわかりやすい演算方法として次のように行う。G、2×G、4×G・・を計算し、uを2進数展開して1が立っているところに対応する2i×G(Gをi回2倍算した値(iはuのLSBから数えた時のビット位置))を加算する。

【0151】

ステップS5で、c=Xvmodrを計算し、ステップS6でこの値が0になるかどうか判定し、0でなければステップS7でd=[(f+cKs)/u]modrを計算し、ステップS8でdが0であるかどうか判定し、dが0でなければ、ステップS9でcおよびdを電子署名データとして出力する。仮に、rを160ビット長の長さであると仮定すると、電子署名データは320ビット長となる。

【0152】

ステップS6において、cが0であった場合、ステップS3に戻って新たな乱数を生成し直す。同様に、ステップS8でdが0であった場合も、ステップS3に戻って乱数を生成し直す。

【0153】

次に、公開鍵暗号方式を用いた電子署名の検証方法を、図18を用いて説明する。ステップS11で、Mをメッセージ、pを標数、a、bを楕円曲線の係数(楕円曲線:y2=x3+ax+b,4a3+27b2≠0(modp))、Gを楕円曲線上のベースポイント、rをGの位数、GおよびKs×Gを公開鍵(0<Ks<r)とする。ステップS12で電子署名データcおよびdが0<c<r、0<d<rを満たすか検証する。これを満たしていた場合、ステップS13で、メッセージMのハッシュ値を計算し、f=Hash(M)とする。次に、ステップS14でh=1/d mod rを計算し、ステップS15でh1=fh mod r、h2=chmod rを計算する。

【0154】

ステップS16において、既に計算したh1およびh2を用い、点P=(Xp,Yp)=h1×G+h2・Ks×Gを計算する。電子署名検証者は、ベースポイントGおよびKs×Gを知っているので、図17のステップS4と同様に楕円曲線上の点のスカラー倍の計算ができる。そして、ステップS17で点Pが無限遠点かどうか判定し、無限遠点でなければステップS18に進む(実際には、無限遠点の判定はステップS16でできてしまう。つまり、P=(X,Y)、Q=(X,−Y)の加算を行うと、λが計算できず、P+Qが無限遠点であることが判明している)。ステップS18でXpmodrを計算し、電子署名データcと比較する。最後に、この値が一致していた場合、ステップS19に進み、電子署名が正しいと判定する。

【0155】

電子署名が正しいと判定された場合、データは改竄されておらず、公開鍵に対応した秘密鍵を保持する者が電子署名を生成したことがわかる。

【0156】

ステップS12において、電子署名データcまたはdが、0<c<r、0<d<rを満たさなかった場合、ステップS20に進む。また、ステップS17において、点Pが無限遠点であった場合もステップS20に進む。さらにまた、ステップS18において、Xpmodrの値が、電子署名データcと一致していなかった場合にもステップS20に進む。

【0157】

ステップS20において、電子署名が正しくないと判定された場合、データは改竄されているか、公開鍵に対応した秘密鍵を保持する者が電子署名を生成したのではないことがわかる。上述したように、署名付けやハッシュをとるだけでは改竄は可能であるが、検出により実質的に改竄できないことと同様の効果がある。

【0158】

次に、図19を参照して、ユーザ識別デバイス(UID)内のユーザセキュリティチップ(USC)対応のグループ属性証明書を発行する手順について説明する。先に説明したように、UIDは、エンドエンティテイ(EE)を介して外部と通信が可能な構成であるので、属性証明書の取得処理もエンドエンティテイ(EE)を介して実行される。

【0159】

ステップS131〜S135の処理は、図16を参照して説明したステップS111〜S115の処理と同様の処理であり、説明を省略する。

【0160】

ステップS134におけるエンドエンティテイ内のセキュリティチップ(SC)とグループARA間の相互認証が成立すると、ステップS137において、ユーザ識別デバイス(UID)内のユーザセキュリティチップ(USC)と、エンドエンティテイ内のセキュリティチップ(SC)との間における相互認証処理が実行される。この認証処理は、エンドエンティテイ(EE)と、ユーザ識別デバイス(UID)との接続機器インタフェース231(図9参照)を介して実行される。この認証処理は、セキュリティチップ、セキュリテイモジュールの暗号処理部(図9参照)を中心とした処理として先に図13を参照して説明した公開鍵方式に基づく認証処理として実行可能である。ステップS138において、認証の成立情報を含む認証完了通知がエンドエンティテイ(EE)に通知され、認証成立を条件として次ステップに進む。

【0161】

ステップS139では、エンドエンティテイ(EE)からユーザセキュリティチップ(USC)相互認証開始要求が出力され、ステップS140において、USCと、グループARA間の相互認証処理が実行される。ステップS141において、認証の成立情報を含む認証完了通知がUSCからエンドエンティテイ(EE)に通知され、認証成立を条件として、エンドエンティテイ(EE)は、ステップS142において、グループARAに対してグループ属性証明書(Gp.AC)発行要求を送信する。このグループ属性証明書(Gp.AC)発行要求には、エンドエンティテイ情報、属性値(例えばグループID、グループ情報)が含まれる。

【0162】

エンドエンティテイ(EE)からグループ属性証明書(Gp.AC)発行要求を受信したグループARAは、ステップS143において、発行ポリシーテーブルを参照して、ポリシーに準拠したグループ属性証明書の発行が可能か否かを判定し、可であれば、ステップS144に進み、不可であれば、発行不可メッセージをエンドエンティテイに通知する。

【0163】

ステップS144では、グループARAが属性値(グループID)を伴うグループ属性証明書(Gp.AC)発行要求をグループAAに送信し、ステップS145において、グループAAが、グループIDを属性情報として格納し、電子署名を施したグループ属性証明書(図5参照)を生成し、グループARAに送信する。

【0164】

ステップS146において、グループARAが、発行されたグループ属性証明書(Gp.AC)をエンドエンティテイ(EE)を介してUIDに送信する。UIDは、受信したグループ属性証明書(Gp.AC)をメモリに格納する。この際、グループ属性証明書(Gp.AC)の電子署名の検証を実行して、改竄の無いことを確認した後、メモリに格納する。

【0165】

上述したように、ダイレクトにグループARAとの通信機能を持たないユーザ識別デバイス(UID)がユーザセキュリティチップ(USC)に対応するグループ属性証明書を取得するためには、エンドエンティテイ(EE)を介する処理が必要となる。その際、ユーザセキュリティチップ(USC)とグループARAとの間で相互に認証を行なうためには、たとえば、

(1)EEのSCとグループARAとの相互認証、

(2)EEのSCとUIDのUSCとの相互認証、

(3)UIDのUSCとグループARAとの相互認証、

のすべてが成立することが条件となる。あるいは、簡便な方式として、UIDがEEに接続されることで、EEは基本的にこれを受け入れる(認証したものとする)という処理構成としてもよく、この場合は、上記(2)の相互認証の省略が可能となる。さらに、上記3種の相互認証の様々な組み合わせによる認証構成が可能である。

【0166】

(3−3)グループ属性証明書利用処理

ユーザデバイス内のセキュリティチップ(SC)、あるいはユーザセキュリティチップ(USC)に格納したグループ属性証明書を利用した処理について説明する。なお、ここでは、具体的なサービス形態については言及せず、サービス提供開始に至るまでのグループ属性証明書に基づくサービス利用権限確認処理について説明する。具体的なサービス形態については、後段の別項目において説明する。

【0167】

図20以下を参照して、ユーザデバイスとしてのエンドエンティテイ(EE)内のセキュリティチップ(SC)に対して発行されたグループ属性証明書を利用したサービス利用権限確認を含むサービス開始までの処理について説明する。なお、図20において、

UID:ユーザ識別デバイス(ユーザデバイス)制御部、

USC:UID内に構成されるユーザセキュリティチップ、

EE:エンドエンティテイ(ユーザデバイス)制御部、

SC:EE内に構成されるセキュリティチップ、

SP:サービスプロバイダ制御部、

SM:SP内のセキュリティモジュール、

である。

【0168】

なお、ユーザデバイス(EE)のセキュリティチップ(SC)、ユーザ識別デバイス(UID)のユーザセキュリティチップ(USC)、およびサービスプロバイダ(SP)のセキュリティモジュールは、例えば先に説明した図9のセキュリティチップと同様の構成を持つ。

【0169】

まず、ステップS151において、ユーザがエンドエンティテイ(EE)の入力インタフェースを介して、グループ属性証明書(Gp.AC)の利用要求コマンドを入力する。この際、ユーザは利用するグループ属性証明書に設定されたグループIDを指定する。ただし、特定のサービスを指定することにより唯一のグループIDが決定可能である場合は、サービスの指定のみとしてもよい。

【0170】

エンドエンティテイ(EE)がユーザからのグループ属性証明書(Gp.AC)の利用要求入力を受領すると、ステップS152において、エンドエンティテイ(EE)は、サービスプロバイダ(SP)に対する接続要求を行ない、一方、ステップS153において、エンドエンティテイ(EE)内のセキュリティチップ(SC)に対して、相互認証開始要求を出力する。

【0171】

ステップS154において、セキュリティチップと、サービスプロバイダ(SP)のセキュリティモジュール(SM)間の相互認証が実行される。これは、セキュリティチップと、サービスプロバイダ(SP)のセキュリティモジュール(SM)内に構成される、例えば図9に示す暗号処理部205を中心とした処理として、例えば先に図13を参照して説明した公開鍵方式の相互認証処理として実行される。

【0172】

ステップS155では、セキュリティチップからエンドエンティテイに対して、相互認証の成立、不成立の結果情報を含む相互認証完了通知が出力される。相互認証不成立の場合は、処理の続行は中止される。相互認証が成立すると、ステップS156において、エンドエンティテイ(EE)は、サービスプロバイダ(SP)のセキュリティモジュール(SM)に対して自己のメモリに格納したグループ属性証明書(Gp.AC)を送信する。なお、グループ属性証明書(Gp.AC)の送信は、サービスプロバイダ(SP)からの送信要求に応答する形で実行する構成としてもよい。また、エンドエンティテイ(EE)は、グループ属性証明書(Gp.AC)の送信に併せて、グループ属性証明書(Gp.AC)の利用要求を行なう場合もある。このグループ属性証明書(Gp.AC)には、グループ識別情報(グループID)が属性値として格納されている。

【0173】

サービスプロバイダは、例えば図9に示すユーザデバイスと同様の構成を持つネットワークインタフェースを受信部として、エンドエンティテイ(EE)からグループ属性証明書(Gp.AC)を受信し、セキュリティモジュール(SM)に転送する。セキュリティモジュール(SM)は、ステップS157において、グループ属性証明書検証処理を実行する。セキュリティモジュールは、先に説明したように、図9に示すユーザデバイスのセキュリティチップと同様の構成を持ち、セキュリティモジュールが、グループ属性証明書検証処理部として機能することになる。

【0174】

グループ属性証明書の検証処理の詳細について、図21乃至図23を参照して説明する。まず、属性証明書(AC)と公開鍵証明書(PKC)との関連確認処理について、図21を参照して説明する。図21のフローは、属性証明書(AC)の検証を実行する際に行なわれる属性証明書(AC)に関連する公開鍵証明書(PKC)の確認処理である。

【0175】

確認対象の属性証明書(AC)がセット(S21)されると、属性証明書のAC保持者の公開鍵証明書情報(ホルダー)フィールドを抽出(S22)し、抽出した公開鍵証明書情報(ホルダー)フィールド内に格納された公開鍵証明書の発行者情報(PKC発行者)、公開鍵証明書シリアル番号(PKCシリアル)を確認(S23)し、公開鍵証明書の発行者情報(PKC発行者)、公開鍵証明書シリアル番号(PKCシリアル)に基づいて公開鍵証明書(PKC)を検索(S24)して、属性証明書(AC)に関連付けられた公開鍵証明書(PKC)を取得(S25)する。

【0176】

図21に示すように、属性証明書(AC)と公開鍵証明書(PKC)とは、属性証明書に格納された公開鍵証明書情報(ホルダー)フィールド内の公開鍵証明書発行者情報(PKC発行者)、および公開鍵証明書シリアル番号(PKCシリアル)により関連付けがなされている。

【0177】

次に、図22を参照して属性証明書(AC)の検証処理について説明する。まず、検証対象となる属性証明書(AC)をセット(S51)し、属性証明書(AC)格納情報に基づいて、属性証明書(AC)の所有者および署名者を特定(S52)する。さらに、属性証明書(AC)の所有者の公開鍵証明書を直接あるいはリポジトリなどから取得(S53)して、公開鍵証明書の検証処理を実行(S54)する。

【0178】

図23を参照して公開鍵証明書(PKC)の検証処理について説明する。図23に示す公開鍵証明書(PKC)の検証は、下位から上位へ証明書連鎖をたどって最上位の公開鍵証明書までの連鎖情報を取得して、最上位(ル−トCA)までの公開鍵証明書の署名検証を行なう連鎖検証処理フローである。まず、検証対象となる公開鍵証明書(PKC)をセット(S31)し、公開鍵証明書(PKC)格納情報に基づいて、公開鍵証明書(PKC)署名者を特定(S32)する。さらに、検証対象となる証明書連鎖の最上位の公開鍵証明書であるかを判定(S33)し、最上位でない場合は、最上位公開鍵証明書を直接あるいはリポジトリなどから取得(S34)する。最上位公開鍵証明書が取得されセット(S35)されると、署名検証に必要な検証鍵(公開鍵)を取得(S36)し、検証対象の署名が自己署名であるか否かを判定し(S37)、自己署名でない場合は、下位PKCをセット(S39)して、上位の公開鍵証明書から取得した検証鍵(公開鍵)に基づいて署名検証を実行(S40)する。なお、ステップS37における自己署名判定において、自己署名の場合は自己の公開鍵を検証鍵とした検証を実行(S38)し、ステップS41に進む。

【0179】

署名検証に成功した場合(S41:Yes)は、目的とするPKCの検証が完了したか否かを判定(S42)し、完了している場合は、PKC検証を終了する。完了していない場合は、ステップS36に戻り、署名検証に必要な検証鍵(公開鍵)の取得、下位の公開鍵証明書の署名検証を繰り返し実行する。なお、署名検証に失敗した場合(S41:No)は、ステップS43に進み、エラー処理、例えばその後の手続きを停止する等の処理を実行する。

【0180】

図22に戻り、属性証明書検証処理の説明を続ける。図23で説明した公開鍵証明書の検証に失敗した場合(S55でNo)は、ステップS56に進み、エラー処理を行なう。例えばその後の処理を中止する。公開鍵証明書の検証に成功した場合(S55でYes)は、属性証明書(AC)の署名者に対応する公開鍵証明書を直接あるいはリポジトリなどから取得(S57)して、属性証明書(AC)の署名者に対応する公開鍵証明書の検証処理を実行(S58)する。

【0181】

属性証明書(AC)の署名者に対応する公開鍵証明書の検証に失敗した場合(S59でNo)は、ステップS60に進み、エラー処理を行なう。例えばその後の処理を中止する。公開鍵証明書の検証に成功した場合(S59でYes)は、属性証明書(AC)の署名者に対応する公開鍵証明書から公開鍵を取り出し(S61)て、取り出した公開鍵を用いて属性証明書(AC)の署名検証処理を実行(S62)する。署名検証に失敗した場合(S63でNo)は、ステップS64に進み、エラー処理を行なう。例えばその後の処理を中止する。署名検証に成功した場合(S63でYes)は、属性証明書検証を終了し、その後の処理、すなわちサービス提供のために実行すべきその他の条件確認処理に移行する。

【0182】

図20のシーケンス図に戻って説明を続ける。ステップS157のグループ属性証明書(Gp.AC)の検証が上述した処理によって実行されると、セキュリティモジュール(SM)は、検証結果をサービスプロバイダ(SP)に出力し、検証不成功の場合は、エラー処理として、サービス提供を実行せず処理を中止する。この場合、グループACの検証が不成立であった旨をエンドエンティテイに通知する処理を実行してもよい。

【0183】

グループ属性証明書(Gp.AC)の検証が成功し、グループ属性証明書(Gp.AC)の正当性が確認されるとステップS161に進む。ステップS161以下の処理を図24を参照して説明する。ステップS161では、グループ属性証明書(Gp.AC)の審査を実行する。審査は、サービスプロバイダの保有するグループ情報データベースに基づいて実行する。

【0184】

グループ属性証明書(Gp.AC)の審査処理について、図25を参照して説明する。ステップS161−1において、サービスプロバイダ(SP)は、検証済みのグループ属性証明書(Gp.AC)から発行者情報を取得する。さらに、ステップS161−2において、属性フィールドから属性値、すなわちグループ識別情報(グループID)を取得する。

【0185】

ステップS161−3において、グループ属性証明書(Gp.AC)から取得したAC発行者、およびグループIDに基づいて、グループ情報データベースを検索し、登録されたエントリーの有無を確認する。対応する登録エントリーがある場合は、ステップS161−4において、グループ情報データベースからグループ情報を取得する。

【0186】

図24のシーケンス図に戻り説明を続ける。グループ属性証明書(Gp.AC)に対応するグループ情報が登録されていない場合、あるいはユーザがグループ情報に示された条件を満足していない場合は、審査不成功(S162:No)となり、ステップS163のエラー処理を実行する。例えばグループACの審査不成立であり、サービス実行ができない旨のメッセージをエンドエンティテイ(EE)に通知する。また、サービス提供に際して複数のグループ属性証明書の検証・審査が必要な場合は、この条件をサービス情報データベースで管理する。

【0187】

なお、サービス情報データベースは、サービスを提供するにあたり、どのグループACが必要であるかという情報を格納しているデータベースである。ただし、前述したグループ情報データベースとサービス情報データベースを各々個別に保有することは必須ではなく、グループ情報データベースとサービス情報データベースとを融合あるいはリンクさせたデータベース構成を持つことが可能である。すなわち、サービス提供にどのグループACが必要であるかというデータを、前述のグルーブ情報データベース、あるいはグルーブ情報データベースのリンク情報から取得する構成も可能である。以下の説明において、グループ情報データベースは、サービス情報データベースとしての機能も併せ持つものとして説明する。

【0188】

図24のシーケンス図に戻り説明を続ける。審査成功(S162:Yes)の場合は、サービス実行のための他の条件の必要性の有無を判定する。この条件は、サービスプロバイダが任意に設定可能な条件である。さらに、ステップS165において、サービス提供のために他のグループ属性証明書が必要であるか否かを判定する。

【0189】

これは、図26に示すように、サービスを提供条件として、ユーザあるいはユーザ機器が異なる複数のグループに属することが条件とされる場合を想定したものである。例えば、図26(a)に示すように、2つの異なるグループに属することの証明により、サービスを提供するという設定ができる。

【0190】

具体的には、例えばユーザの居住地が特定の地域に属することを証明するグループ属性証明書A(グループA)と、ユーザ機器が特定メーカーの機器であることを示すグループ属性証明書B(グループB)との2つのグループ属性証明書の提示、検証によりサービスを提供するといった設定である。

【0191】

さらに、図26(b)に示すように、3つ以上の異なるグループに属することの証明により、サービスを提供するという設定もできる。具体的には、例えばユーザの居住地が特定の地域に属することを証明するグループ属性証明書A(グループA)と、ユーザ機器が特定メーカーの機器であることを示すグループ属性証明書B(グループB)と、さらに、ユーザの年齢が所定の範囲に属することを示すグループ属性証明書C(グループC)の3つのグループ属性証明書の提示、検証によりサービスを提供するといった設定である。

【0192】

このように、ユーザあるいはユーザ機器に対して発行された異なる2以上のグループ属性証明書を適用して、ユーザあるいはユーザ機器が複数の異なるグループに属していることの検証を条件としたサービス提供を行なう場合、サービスプロバイダ(SP)は、ステップS166において、エンドエンティテイ(EE)に対して他のグループ属性証明書(Gp.AC)の提示を要求する。他のグループ属性証明書の提示を求められたエンドエンティテイ(EE)は、ステップS167において、求めに応じたグループ属性証明書をサービスプロバイダ(SP)のセキュリティモジュール(SM)に送信する。セキュリティモジュール(SM)はエンドエンティテイ(EE)から受信した新たなグループ属性証明書について、図20に示すステップS157以下の処理、すなわち、グループ属性証明書の検証処理、審査処理等を実行する。

【0193】

サービス提供に必要となるグループ属性証明書の検証、審査に成功したことを条件として、ステップS168においてサービス提供が実行される。このサービスは、サービスプロバイダの提供するコンテンツ配信、決済処理、ユーザデバイスとしての機器(例えば家電機器)のリモートコントロール、リモートメンテナンス処理、コミュニュケーションサービス等、様々である。これらサービスの具体例については、後段で説明する。

【0194】

次に、図27、図28を参照して、ユーザデバイスとしてのユーザ識別デバイス(UID)内のユーザセキュリティチップ(USC)に対応して発行されたグループ属性証明書に基づくサービス提供までの処理について説明する。ユーザ識別デバイス(UID)は個人識別デバイスとして機能する機器である。グループ属性証明書は、エンドエンティテイおよびユーザ識別デバイス各々に対して個別に発行可能である。基本的には、ユーザ識別デバイスに発行されるグループ属性証明書は、ユーザ自体がある特定のグループのメンバであるか否かの確認を可能とする証明書として発行される。UIDは、エンドエンティテイ(EE)を介して外部と通信が可能な構成であるので、属性証明書の利用処理もエンドエンティテイ(EE)を介して実行される。

【0195】

図27において、ステップS171〜S175は、図20に示すステップS151〜S155と同様の処理、すなわち、エンドエンティテイ(EE)内のセキュリティチップ(SC)とサービスプロバイダ(SP)のセキュリティモジュール(SM)間の相互認証を中心とした処理である。

【0196】

ステップS174に示すエンドエンティテイ内のセキュリティチップ(SC)とサービスプロバイダ(SP)のセキュリティモジュール(SM)間の相互認証が成立すると、ステップS177において、ユーザ識別デバイス(UID)内のユーザセキュリティチップ(USC)と、エンドエンティテイ内のセキュリティチップ(SC)との間における相互認証処理が実行される。この認証処理は、エンドエンティテイ(EE)と、ユーザ識別デバイス(UID)との接続機器インタフェース231(図9参照)を介して実行される。この認証処理は、セキュリティチップ、セキュリテイモジュールの暗号処理部(図9参照)を中心とした処理として先に図13を参照して説明した公開鍵方式に基づく認証処理として実行可能である。ステップS178において、認証の成立情報を含む認証完了通知がエンドエンティテイ(EE)に通知され、認証成立を条件として次ステップに進む。

【0197】

ステップS179では、エンドエンティテイ(EE)からユーザセキュリティチップ(USC)に相互認証開始要求が出力され、ステップS180において、USCと、サービスプロバイダ(SP)のセキュリティモジュール(SM)間の相互認証処理が実行される。ステップS181において、認証の成立情報を含む認証完了通知がUSCからエンドエンティテイ(EE)に通知され、認証成立を条件として、ユーザ識別デバイス(UID)は、ステップS182において、サービスプロバイダ(SP)のセキュリティモジュール(SM)に対してグループ属性証明書(Gp.AC)を提示する。このグループ属性証明書(Gp.AC)は、ユーザ識別デバイス(UID)のユーザセキュリティチップ(USC)に対応して発行されたグループ属性証明書(Gp.AC)である。

【0198】

ユーザセキュリティチップ(USC)からグループ属性証明書(Gp.AC)を受信したサービスプロバイダ(SP)のセキュリティモジュール(SM)は、ステップS183において、受信したグループ属性証明書の検証処理を実行する。この検証処理は、図21〜図23を参照して説明したと同様の処理である。以下、ステップS184〜ステップS198(図28)の処理は、図20および図24を用いて説明したエンドエンティテイのセキュリティチップ(SC)対応のグループ属性証明書に対する処理と基本的に同様であるので説明を省略する。ただし、図28に示すステップS197では、新たなグループ属性証明書の送信は、ユーザ識別デバイス(UID)が実行することになる。

【0199】

上述したように、ダイレクトにサービスプロバイダ(SP)との通信機能を持たないユーザ識別デバイス(UID)がユーザセキュリティチップ(USC)に対応するグループ属性証明書の利用を行なうためには、エンドエンティテイ(EE)を介する処理が必要となる。その際、ユーザセキュリティチップ(USC)とサービスプロバイダ(SP)との間で相互に認証を行なうためには、たとえば、

(1)EEのSCとサービスプロバイダ(SP)との相互認証、

(2)EEのSCとUIDのUSCとの相互認証、

(3)UIDのUSCとサービスプロバイダ(SP)との相互認証、

のすべてが成立することが条件となる。あるいは、簡便な方式として、UIDがEEに接続されることで、EEは基本的にこれを受け入れる(認証したものとする)という処理構成としてもよく、この場合は、上記(2)の相互認証の省略が可能となる。さらに、上記3種の相互認証の様々な組み合わせによる認証構成が可能である。

【0200】

なお、図20および図24では、エンドエンティテイ(EE)のセキュリテイチップ(SC)対応のグループ属性証明書を利用した処理を説明し、図27、図28では、ユーザ識別デバイス(UID)のユーザセキュリティチップ(USC)に対応して発行されたグループ属性証明書を利用した処理を説明したが、エンドエンティテイ(EE)のセキュリテイチップ(SC)対応のグループ属性証明書と、ユーザ識別デバイス(UID)のユーザセキュリティチップ(USC)に対応して発行されたグループ属性証明書との双方の複数の属性証明書の検証および審査に基づいてサービスを提供する構成、例えば先に図26を参照して説明したような構成も可能である。この場合は、図27、図28に示す処理と、図20、図24に示す処理とを組み合わせた処理を実行することになる。

【0201】

例えば、サービスプロバイダは、ユーザデバイスとしてのエンドエンティテイ(機器)をグループのメンバとしたグループ定義に基づく第1のグループ属性証明書から取得される第1のグループ識別情報に基づいて、サービス許容対象であるか否かの審査を行うとともに、ユーザ識別デバイスから送付されるユーザをグループのメンバとしたグループ定義に基づく第2のグループ属性証明書から取得される第2のグループ識別情報に基づいて、サービス許容対象であるか否かの審査を行い、全てのグループ識別情報がサービス許容対象であることの判定を条件としてサービス提供可の判定処理を実行する構成が可能である。

【0202】

[(4)ユーザデバイス間におけるグループ属性証明書の発行、利用処理]

上述した説明において、グループ属性証明書は、主としてサービスプロバイダがユーザデバイスに対して提供するサービスの利用権限を確認するための証明書として適用するものとして説明した。グループ属性証明書の発行主体は、基本的には、グループ属性認証局(グループAA)であるが、サービスプロバイダ(SP)がグループ属性認証局(グループAA)およびグループARAの機能を実行し、サービスプロバイダ(SP)が独自のポリシーの下にグループ属性証明書を発行する形態も可能である。さらにユーザデバイス自身がグループ属性認証局(グループAA)およびグループARAの機能を実行し、ユーザデバイスが独自のポリシーの下にグループ属性証明書を発行する形態も可能である。以下、ユーザデバイスがグループ属性証明書を発行し、ユーザデバイスに対するアクセス制限をグループ属性証明書を利用して実行する構成について説明する。

【0203】

具体的な利用形態としては、例えば通信機能を有する通信処理装置としてのユーザデバイス(エンドエンティテイ)が特定のメンバーからのアクセスのみを許可したい場合、特定メンバーをグループとして設定したグループ属性証明書を発行して、アクセスを要求してきた他のユーザデバイスから、その発行済みのグループ属性証明書の提示を求めて、提示されたグループ属性証明書の検証を実行して、アクセスを許可するアクセス権限管理形態がある。

【0204】

このサービス提供形態、すなわちアクセス許可サービスの提供形態は、サービスプロバイダ(SP)がグループ属性証明書を発行する構成も可能であるが、ユーザデバイスにおいて、例えば特定の友人、家族、同一の会社、学校等のメンバー等をグループとして設定し、設定したグループに対応するグループ識別情報として格納してグループ属性証明書を生成して発行することにより、個人ベースでのアクセス管理が可能となる。

【0205】

まず、図29を参照して、ユーザデバイス間においてグループ属性証明書を発行し、格納する処理について説明する。

【0206】

図29において、ユーザデバイスである通信処理装置としてのエンドエンティテイ(EE)のセキュリティチップ(SC)がグループ属性証明書の発行要求主体である場合の処理について説明する。なお、図29において、

UID:アクセス要求元ユーザ識別デバイス(ユーザデバイス)制御部、

USC:アクセス要求元UID内に構成されるユーザセキュリティチップ、

アクセス元EE:アクセス要求元エンドエンティテイ(ユーザデバイス)制御部、

SC1:アクセス要求元EE内に構成されるセキュリティチップ、

アクセス先EE:アクセス要求先エンドエンティテイ(ユーザデバイス)制御部、

SC2:アクセス要求先EE内に構成されるセキュリティチップ、

である。

【0207】

ここでは、アクセス元EE、アクセス先EEはそれぞれ異なるユーザの通信処理装置である。また、セキュリティチップ(SC1,SC2)、ユーザセキュリティチップ(USC)は先に説明した図9のセキュリティチップと同様の構成を持ち、セキュリティチップにおいてグループ属性証明書の検証によるアクセス権限判定処理等が実行される。

【0208】

すなわち、アクセス要求元デバイスからアクセス要求先に送付されたグループ属性証明書をネットワークインタフェース等の受信部で受信したアクセス要求先デバイスは、受信したグループ属性証明書をアクセス権限判定処理部としてのセキュリティチップに渡し、セキュリティチップ内で受信したグループ属性証明書に基づいて、アクセス権限判定処理が実行される。

【0209】

なお、図29以下の処理シーケンス図では、アクセス権限を有することを証明するグループ属性証明書の発行処理段階からの処理手続きについて説明する。すなわち、まず、通信処理装置のセキュリティチップがグループ属性証明書生成処理を実行し、アクセス権限を有することを証明するグループ属性証明書の発行処理を行なう。その後、発行されたグループ属性証明書を通信処理装置間で送受信してアクセス権限確認を行なう処理シーケンスである。従って、通信処理装置のセキュリティチップは、グループ属性証明書の生成手段、および検証手段として機能する。

【0210】

図29のシーケンス図に従って処理手順を説明する。まず、ステップS201において、アクセス要求元のユーザがエンドエンティテイ(アクセス元EE)の入力インタフェースを介して、グループ属性証明書(Gp.AC)の新規発行要求コマンドを入力する。

【0211】

エンドエンティテイ(アクセス元EE)がユーザからのグループ属性証明書(Gp.AC)の発行要求の入力を受領すると、ステップS202において、エンドエンティテイ(アクセス元EE)は、アクセス要求先のエンドエンティテイ(アクセス先EE)に対する接続要求を行ない、一方、ステップS203において、アクセス元エンドエンティテイ(アクセス元EE)内のセキュリティチップ(SC)に対して、相互認証開始要求を出力する。

【0212】

ステップS204において、アクセス要求元のユーザデバイスのセキュリティチップ(SC1)と、アクセス要求先のエンドエンティテイ(アクセス先EE)に対応するセキュリティチップ(SC2)間の相互認証が実行される。これは例えば先に図13を参照して説明した公開鍵方式の相互認証処理として実行される。ステップS205では、アクセス要求元のセキュリティチップ(SC1)とユーザセキュリティチップ(USC)間の相互認証が実行され、ステップS206では、アクセス要求元のユーザセキュリティチップ(USC)と、アクセス要求先のエンドエンティテイ(アクセス先EE)に対応するセキュリティチップ(SC2)間の相互認証が実行される。ステップS207では、アクセス要求元のユーザセキュリティチップ(USC)からエンドエンティテイ(EE)に対して、相互認証の成立、不成立の結果情報を含む相互認証完了通知が出力される。

【0213】

なお、ステップS205〜S207の処理は、アクセス要求元のユーザセキュリティチップ(USC)に対応するグループ属性証明書を発行する場合に必要となる処理であり、アクセス要求元のセキュリティチップ(SC1)に対応するグループ属性証明書を発行する場合には省略可能である。

【0214】

上記各相互認証のいずれかが不成立の場合は、処理の続行は中止される。すべての相互認証が成立すると、ステップS208において、アクセス要求元のエンドエンティテイ(EE)は、アクセス要求先のセキュリティチップ(SC2)に対して、すでに保有済みのグループ属性証明書(Gp.AC)を提示して、新たなグループ属性証明書(Gp.AC)の発行要求を行なう。

【0215】

ここでの処理は、アクセス要求元がすでに保有するグループ属性証明書(Gp.AC)を検証して新たな異なる定義のグループ属性証明書(Gp.AC)を発行する処理例である。すなわち新規発行のグループ属性証明書(Gp.AC)の発行ポリシーとして、既存のグループ属性証明書(Gp.AC)による属性の確認が含まれることになる。例えばユーザ本人であることの確認や、あるいは特定のメーカーの機器であることの確認を既存のグループ属性証明書(Gp.AC)に基づいて実行して、これらの確認がなされたことを条件として新規のグループ属性証明書(Gp.AC)の発行処理を行なうものである。

【0216】

既存のグループ属性証明書(Gp.AC)の例としては、例えばユーザ識別デバイス(UID)のユーザセキュリティチップ(USC)との相互認証を行なってユーザに対応して発行されるクレジットカード会社発行のグループ属性証明書がある。また、通信処理装置としての通信端末や、PC等エンドエンティテイ(EE)のセキュリティチップ(SC)との相互認証の結果としてエンドエンティテイ(EE)に格納されるメーカーの発行するメーカー製の端末であることを証明するグループ属性証明書等がある。

【0217】

アクセス要求先デバイスのセキュリティチップ(SC2)は、アクセス要求元デバイスのエンドエンティテイ(EE)から受領した既発行のグループ属性証明書を検証する。この検証処理は、先に図21〜図23を参照して説明したと同様の処理であり、属性証明書の署名検証、対応および連鎖公開鍵証明書の検証等を含む処理である。

【0218】

アクセス要求先セキュリティチップ(SC2)は、検証結果をアクセス要求先エンドエンティテイ(EE)に出力し、検証不成功の場合は、エラー処理として、その後の処理を実行せず処理を中止する。この場合、エラー通知をアクセス要求元エンドエンティテイ(EE)に送信する処理を行なってもよい。

【0219】

グループ属性証明書(Gp.AC)の検証が成功し、グループ属性証明書(Gp.AC)の正当性が確認されるとステップS211に進む。ステップS211では、グループ属性証明書(Gp.AC)の審査を実行する。審査は、アクセス要求先エンドエンティテイ(EE)の保有するグループ情報データベースに基づいて実行する。この審査処理は、先に図25を参照して説明した処理と同様の処理である。すなわち、検証済みのグループ属性証明書(Gp.AC)から発行者情報、グループ識別情報(グループID)を取得し、取得したAC発行者、およびグループIDに基づいて、グループ情報データベースを検索し、登録されたエントリーの有無を確認する。対応する登録エントリーがある場合は、グループ情報データベースからグループ情報を取得する。

【0220】

グループ属性証明書(Gp.AC)に対応するグループ情報が登録されていない場合、あるいはグループ情報の条件を満たさない場合は、審査不成功となり、エラーとして処理を中止する。一方、審査成功の場合はステップS212において、要求に従って、新たなグループ属性証明書の生成要求をセキュリティチップ(SC2)に出力し、セキュリティチップ(SC2)は、ステップS213において、要求に従って、グループ属性証明書を生成して、ステップS214において、アクセス先エンドエンティテイ(EE)からアクセス要求元ユーザデバイスのユーザ識別デバイス(UID)に対して新たなグループ属性証明書(Gp.AC)を発行する。

【0221】

この新規発行グループ属性証明書は、例えば、アクセス要求先ユーザデバイスが会社Bのセキュアな情報を格納したPC等の通信端末装置である場合、属性として、

「会社BからUIDに発行された“会社Bの社員”という属性」

「会社BからUIDに発行された“Cプロジェクトのメンバ”という属性」

等の属性に対応するものとなる。

【0222】

会社Bのセキュアな情報を格納したPC等の通信端末装置であるアクセス要求先ユーザデバイスは、不特定のユーザデバイスからのアクセス要求時に、グループ属性証明書の提示を要求して、提示されたグループ属性証明書の検証、審査を実行してアクセスの可否を決定することが可能となる。

【0223】

次に、図30を参照してアクセス許可情報を属性として持つグループ属性証明書の発行処理シーケンスについて説明する。図30において、ステップS221〜S235は、図29におけるステップS201〜S215に対応し、その処理も同様である。

【0224】

図30では、ステップS228において、アクセス要求元エンドエンティテイ(アクセス元EE)がアクセス要求先ユーザデバイスのセキュリティチップ(SC2)に対して提示するグループ属性証明書が、「会社BからUIDに発行された“会社Bの社員”という属性」を持つ証明書であり、アクセス要求先ユーザデバイスのセキュリティチップ(SC2)は、この属性証明書の検証、審査を実行して、新たなグループ属性証明書、すなわち、属性として、この機器(アクセス要求先ユーザデバイス)に対するアクセス可とした属性情報を持つ証明書を発行する構成である。

【0225】

なお、この機器(アクセス要求先ユーザデバイス)に対するアクセス可としたグループ情報としての属性情報を持つ証明書を発行する条件として、「会社BからUIDに発行された“会社Bの社員”という属性」を持つグループ属性証明書以外に、他のグループ属性証明書による証明が必要な場合は、ステップS228〜S231の処理を必要なグループ属性証明書の数に対応する回数繰り返し実行する。

【0226】

図31を参照して、アクセス許可情報をグループ情報として持つグループ属性証明書と、他のグループ属性証明書との対応例について説明する。(a)は、アクセス許可情報をグループ情報として持つグループ属性証明書は、グループδに対応し、例えばこのグループδに対応するグループ属性証明書の発行条件は、グループαのメンバーであることが条件となる。例えばグループαのメンバーであることは、「会社BからUIDに発行された“会社Bの社員”という属性」を証明するグループ属性証明書によって証明可能であり、グループδに対応するグループ属性証明書は、グループαのメンバーであることを証明するグループ属性証明書が提示され、その検証、審査が成功したことを条件として発行されることになる。

【0227】

図31(b)は、アクセス許可情報をグループ情報として持つグループ属性証明書は、グループδに対応し、例えばこのグループδに対応するグループ属性証明書の発行条件は、グループαのメンバーであり、グループβのメンバーであり、グループγのメンバーであることすべての条件を満足することが条件となる。

【0228】

具体的には、例えばユーザの居住地が特定の地域に属することを証明するグループ属性証明書α(グループα)と、ユーザ機器が特定メーカーの機器であることを示すグループ属性証明書β(グループβ)と、さらに、ユーザの年齢が所定の範囲に属することを示すグループ属性証明書γ(グループγ)の3つのグループ属性証明書の提示、検証によりグループδに対応するアクセス許可情報をグループ情報として持つグループ属性証明書を発行するといった設定である。

【0229】

なお、アクセス要求元デバイスを構成する個人識別デバイスとしてのユーザ識別デバイスに対してグループ属性証明書を発行することにより、通信処理装置としてのエンドエンティテイ(EE)を変更した場合であっても、個人識別デバイスとしてのユーザ識別デバイスに対して発行したグループ属性証明書に基づく審査においてアクセスを許可することが可能となり、通信処理装置(エンドエンティテイ(EE))の変更によってアクセスが拒否されてしまうといったことを防止できる。

【0230】

次に、図32を参照して、アクセス要求先ユーザデバイスが、自ら属性証明書の発行処理を実行せずに属性証明書の発行処理を他のユーザデバイスに依頼して実行する処理シーケンスについて説明する。図32において、

UID:アクセス要求元ユーザ識別デバイス(ユーザデバイス)制御部、

USC:アクセス要求元UID内に構成されるユーザセキュリティチップ、

アクセス元EE:アクセス要求元エンドエンティテイ(ユーザデバイス)制御部、

SC1:アクセス要求元EE内に構成されるセキュリティチップ、

アクセス先EE:アクセス要求先エンドエンティテイ(ユーザデバイス)制御部、

SC2:アクセス要求先EE内に構成されるセキュリティチップ、

他EE:第3のユーザデバイス(手続き代行ユーザデバイス)

SC3:他EEのセキュリティチップ、

である。

【0231】

図32において、ステップS241〜S248は、図29におけるステップS201〜S208に対応し、その処理も同様であり、説明を省略する。ステップS248において、アクセス要求先ユーザデバイスのエンドエンティテイ(アクセス先EE)は、アクセス要求元エンドエンティテイ(アクセス元EE)から提示されたグループ属性証明書を手続き代行ユーザデバイスのセキュリティチップ(SC3)に転送し、セキュリティチップ(SC3)が転送されたグループ属性証明書の検証(S250)を実行し、手続き代行ユーザデバイスのエンドエンティテイ(他EE)が検証結果通知(S251)に基づいて、さらに審査(S252)を実行する。

【0232】

さらに、検証、審査に成功したことを条件として、グループ属性証明書の生成要求をセキュリティチップ(SC3)に出力(S253)し、セキュリティチップ(SC3)は、ステップS254において、要求に従って、グループ属性証明書を生成して、ステップS255において、手続き代行エンドエンティテイ(他EE)からアクセス要求元ユーザデバイスのユーザ識別デバイス(UID)に対して新たなグループ属性証明書(Gp.AC)を発行し、ステップS257においてアクセス要求元ユーザデバイスのユーザ識別デバイス(UID)が受領したグループ属性証明書を格納する。

【0233】

図32に示す処理シーケンスは、アクセス要求先ユーザデバイスが属性証明書の検証、審査、および発行機能を持たない場合に第3のデバイスにこれらの処理を委託して実行可能とした構成である。なお、手続き代行ユーザデバイスは、サービスプロバイダ(SP)等によって構成してもよい。

【0234】

次に、アクセス許可情報をグループ情報として定義したグループ属性証明書を利用したアクセス可否判定処理を伴うサービス利用シーケンスについて、図33を参照して説明する。

【0235】

まず、ステップS261において、アクセス要求元のユーザがエンドエンティテイ(アクセス元EE)の入力インタフェースを介して、グループ属性証明書(Gp.AC)の利用処理としてのアクセス要求コマンドを入力する。

【0236】

エンドエンティテイ(アクセス元EE)がユーザからの要求を受領すると、ステップS262において、エンドエンティテイ(アクセス元EE)は、アクセス要求先のエンドエンティテイ(アクセス先EE)に対する接続要求を行ない、一方、ステップS263において、アクセス元エンドエンティテイ(アクセス元EE)内のセキュリティチップ(SC1)に対して、相互認証開始要求を出力する。

【0237】

ステップS264において、アクセス要求元のユーザデバイスのセキュリティチップ(SC1)と、アクセス要求先のエンドエンティテイ(アクセス先EE)に対応するセキュリティチップ(SC2)間の相互認証が実行される。これは例えば先に図13を参照して説明した公開鍵方式の相互認証処理として実行される。ステップS265では、アクセス要求元のセキュリティチップ(SC1)とユーザセキュリティチップ(USC)間の相互認証が実行され、ステップS266では、アクセス要求元のユーザセキュリティチップ(USC)と、アクセス要求先のエンドエンティテイ(アクセス先EE)に対応するセキュリティチップ(SC2)間の相互認証が実行される。ステップS267では、アクセス要求元のユーザセキュリティチップ(USC)からエンドエンティテイ(EE)に対して、相互認証の成立、不成立の結果情報を含む相互認証完了通知が出力される。

【0238】

なお、ステップS265〜S267の処理は、アクセス要求元のユーザセキュリティチップ(USC)に対応するグループ属性証明書を利用した処理の場合に必要となる処理であり、アクセス要求元のセキュリティチップ(SC1)に対応するグループ属性証明書を利用した処理の場合には省略可能である。

【0239】

上記各相互認証のいずれかが不成立の場合は、処理の続行は中止される。すべての相互認証が成立すると、ステップS268において、アクセス要求元のエンドエンティテイ(EE)は、アクセス要求先のセキュリティチップ(SC2)に対して、グループ属性証明書(Gp.AC)を提示して、アクセス許可を要求する。

【0240】

アクセス要求先のセキュリティチップ(SC2)は、アクセス要求元のエンドエンティテイ(EE)から受領したグループ属性証明書を検証(S269)する。この検証処理は、先に図21〜図23を参照して説明したと同様の処理であり、属性証明書の署名検証、対応および連鎖公開鍵証明書の検証等を含む処理である。

【0241】

アクセス要求先セキュリティチップ(SC2)は、検証結果をアクセス要求先エンドエンティテイ(EE)に出力(S270)し、検証不成功の場合は、エラー処理として、その後の処理を実行せず処理を中止する。この場合、エラー通知をアクセス要求元エンドエンティテイ(EE)に送信する処理を行なってもよい。

【0242】

グループ属性証明書(Gp.AC)の検証が成功し、グループ属性証明書(Gp.AC)の正当性が確認されるとステップS271に進む。ステップS271では、グループ属性証明書(Gp.AC)の審査を実行する。審査は、アクセス要求先エンドエンティテイ(EE)の保有するグループ情報データベースに基づいて実行する。この審査処理は、先に図25を参照して説明した処理と同様の処理である。すなわち、検証済みのグループ属性証明書(Gp.AC)から発行者情報、グループIDを取得し、取得したAC発行者、およびグループIDに基づいて、グループ情報データベースを検索し、登録されたエントリーの有無を確認する。対応する登録エントリーがある場合は、グループ情報データベースからグループ情報を取得する。グループ情報には、例えば「この機器にアクセス可」、あるいは「データ読み出しのみ可」等の情報が含まれ、これらの情報に従ってサービスが提供される。

【0243】

グループ属性証明書(Gp.AC)に対応するグループ情報が登録されていない場合、あるいはグループ情報の条件を満足しない場合は、審査不成功となり、エラーとして処理を中止する。一方、審査成功の場合はステップS272において、サービス提供、すなわち、グループ情報として登録されたサービス、例えば機器に対するアクセスを許可する。

【0244】

[(5)グループ属性証明書の具体的利用例]

次に、グループ属性証明書の具体的利用例について説明する。以下、利用形態を、

(5−1)コンテンツ配信サービス

(5−2)リモートコントロールサービス

(5−3)リモートメンテナンスサービス

(5−4)パーソナルコミュニュケーションサービス

以上の各利用形態について各々説明する。

【0245】

上記の各サービスにおいて利用されるグループ属性証明書の例を図34に示す。図34には、グループ属性証明書の発行者、発行タイミング、所有者、検証者、属性を対応付けて示してある。発行者は、前述したように、グループ属性証明書の発行処理のみを実行するグループARAの他、サービスプロバイダ、ユーザデバイス等、様々な発行主体が可能であり、サービスプロバイダとしては、例えばクレジットカードを発行する「カード会社A」、所定の組織、例えば「会社B」、「役所」、さらにユーザ個人としての「甲さん」、さらにPC、通信端末、ゲーム機等のエンドエンティテイ(EE)を製造する「EEメーカーC」等がある。

【0246】

グループ属性証明書の発行タイミングは、任意のタイミング、PC、通信端末、ゲーム機等のエンドエンティテイ(EE)の購入時、製造時、購入後等、証明書に基づいて提供するサービスに応じて、様々な設定が可能である。

【0247】

グループ属性証明書の所有者は、所定のグループのメンバとしてのユーザ、あるいはユーザ機器であり、ユーザ、例えば「甲さん」を所有者として発行されるグループ属性証明書は、甲さんのユーザ識別デバイス(UID)のユーザセキュリティチップ(USC)を対象としてユーザセキュリティチップ(USC)の認証に基づいて発行され、例えばある家族の各メンバに提供されるグループ属性証明書は、家族各々のユーザ識別デバイス(UID)のユーザセキュリティチップ(USC)を対象としてユーザセキュリティチップ(USC)の認証に基づいて発行され、また、PC、通信端末、ゲーム機等のユーザ機器、すなわちエンドエンティテイ(EE)を対象として提供されるグループ属性証明書は、エンドエンティテイ(EE)のセキュリティチップ(SC)を対象としてユーザセキュリティチップ(USC)の認証に基づいて発行される。

【0248】

これらのグループ属性証明書の検証処理の実行者は、グループ属性証明書によって証明される属性に基づいてサービスを提供するサービスプロバイダ(SP)のセキュリティモジュール(SM)、あるいは図には示されていないが、ユーザデバイスのセキュリティチップ(SC,USC)である。

【0249】

各グループ属性証明書の証明する所有者属性は、例えば「カード会社A会員」、「会社Bの社員」、「甲さんの家族」、「登録されたユーザ」、「登録されたユーザデバイス」、「属性証明書発行者の所有機器(EE)」、「甲さんの所有機器(EE)」等であり、グループ属性証明書の検証、審査により、グループ属性証明書の提示ユーザまたは提示機器について、上記の各属性が証明されることになる。サービスプロバイダ等の属性証明書検証者は、証明された所有者属性に基づいて所定のサービスを提供する。

【0250】

(5−1)コンテンツ配信サービス

まず、グループ属性証明書を利用したコンテンツ配信サービスについて説明する。コンテンツ配信におけるコンテンツの利用権限について、グループ属性証明書を適用して確認する態様としては、様々な態様がある。

【0251】

まず、一例として、クレジットカード会社の発行するクレジットカード会員であることを証明する第1のグループ属性証明書Aに基づいて、コンテンツの利用許可情報をグループ情報として含むコンテンツ配信サービス主体であるコンテンツ配信サービスプロバイダの発行する第2のグループ属性証明書Bの発行を行ない、この第2のグループ属性証明書Bを適用してコンテンツ利用権限の確認を実行してコンテンツ配信サービスを実行する処理例について説明する。

【0252】

図35を参照して、ユーザデバイスが、クレジットカード会員であることを証明する第1のグループ属性証明書Aに基づいて、コンテンツの利用許可情報をグループ情報として含む第2のグループ属性証明書Bを発行する処理について説明する。

【0253】

図35の例においては、ユーザ識別デバイス(UID)のユーザセキュリティチップ(USC)を対象として発行したクレジットカード会員であることを証明する第1のグループ属性証明書Aをグループ属性証明書登録局(Gp.ARA)に提示して、グループ属性認証局(Gp.AA)からコンテンツ配信サービスプロバイダが発行主体である第2のグループ属性証明書Bの発行処理例である。ここでは、コンテンツ配信サービスプロバイダは、グループ属性証明書登録局(Gp.ARA)と、グループ属性証明書発行ポリシーについて合意しているものとする。

【0254】

図35において、

UID:ユーザ識別デバイス(ユーザデバイス)制御部、

USC:UID内に構成されるユーザセキュリティチップ、

EE:エンドエンティテイ(ユーザデバイス)制御部、

SC:EE内に構成されるセキュリティチップ、

グループARA:グループ属性証明書登録局制御部、

グループAA:グループ属性認証局制御部、

である。

【0255】

まず、ステップS301において、ユーザがエンドエンティテイ(EE)の入力インタフェースを介して、グループ属性証明書(Gp.AC)の発行要求コマンドを入力する。この際、ユーザはグループ属性証明書発行に必要となる属性値を入力する。属性値は、グループID、あるいはグループに属することを証明する情報等である。

【0256】

エンドエンティテイ(EE)がユーザからのグループ属性証明書(Gp.AC)の発行要求の入力を受領すると、ステップS302において、ユーザセキュリティチップ(USC)と、グループARA間の相互認証が実行される。なお、ここでは省略して示してあるが、ダイレクトにグループARAとの通信機能を持たないユーザ識別デバイス(UID)の場合は、

(1)EEのSCとグループARAとの相互認証、

(2)EEのSCとUIDのUSCとの相互認証、

(3)UIDのUSCとグループARAとの相互認証、

のすべてを実行することになる。あるいは、簡便な方式として、UIDがEEに接続されることで、EEは基本的にこれを受け入れる(認証したものとする)という処理構成としてもよく、この場合は、上記(2)の相互認証の省略が可能となる。さらに、上記3種の相互認証の様々な組み合わせによる認証構成が可能である。

【0257】

認証処理は、各デバイスのセキュリティチップの暗号処理部(図9参照)における暗号処理を主とした処理によって実行され、例えば先に図13を参照して説明した公開鍵方式の相互認証処理として実行される。ステップS303では、ユーザセキュリティチップ(USC)からエンドエンティテイに対して、相互認証の成立、不成立の結果情報を含む相互認証完了通知が出力される。相互認証不成立の場合は、処理の続行は中止される。相互認証が成立すると、ステップS304において、エンドエンティテイ(EE)は、グループARAに対してグループ属性証明書(Gp.AC)発行要求を送信する。このグループ属性証明書(Gp.AC)発行要求には、エンドエンティテイ情報、属性値(例えばグループID、グループ情報)が含まれ、さらに、コンテンツ配信サービスプロバイダが発行主体である第2のグループ属性証明書Bの発行条件として提示すべき、クレジットカード会員であることを証明する第1のグループ属性証明書Aが含まれる。

【0258】

エンドエンティテイ(EE)からグループ属性証明書(Gp.AC)発行要求を受信したグループARAは、クレジットカード会員であることを証明する第1のグループ属性証明書Aの検証の後、ステップS305において、発行ポリシーテーブルを参照して、ポリシーに準拠したグループ属性証明書の発行が可能か否かを判定し、可であれば、ステップS306に進み、不可であれば、発行不可メッセージをエンドエンティテイに通知する。

【0259】

ステップS306では、グループARAが属性値(グループID)を伴うグループ属性証明書(Gp.AC)発行要求をグループAAに送信し、ステップS307において、グループAAが、グループIDを属性情報として格納し、電子署名を施したグループ属性証明書、すなわち、コンテンツの利用許可情報をグループ情報として含む第2のグループ属性証明書Bを生成し、グループARAに送信する。

【0260】

ステップS308において、グループARAが、発行されたグループ属性証明書B(Gp.AC)をユーザ識別デバイス(UID)に送信する。ユーザ識別デバイス(UID)は、受信したグループ属性証明書(Gp.AC)をメモリに格納する。この際、グループ属性証明書(Gp.AC)の電子署名の検証を実行して、改竄の無いことを確認した後、メモリに格納する。

【0261】

次に、図36を参照して、上述の処理によって発行されたグループ属性証明書B、すなわちコンテンツの利用許可情報をグループ情報として含む第2のグループ属性証明書Bをサービスプロバイダに提示して、コンテンツ利用権限のあることの確認を行なって、サービス提供、すなわちコンテンツ配信サービスを受領する処理について説明する。図36において、

UID:ユーザ識別デバイス(ユーザデバイス)制御部、

USC:UID内に構成されるユーザセキュリティチップ、

EE:エンドエンティテイ(ユーザデバイス)制御部、

SC:EE内に構成されるセキュリティチップ、

SP:サービスプロバイダ制御部、

SM:SP内のセキュリティモジュール、

である。

【0262】

セキュリティチップ(SC)、ユーザセキュリティチップ(USC)、セキュリティモジュール(SM)は先に説明した図9のセキュリティチップと同様の構成を持ち、セキュリティチップにおいてグループ属性証明書の検証による権限判定処理等が実行される。すなわち、サービス要求元デバイスからサービス要求先に送付されたグループ属性証明書をネットワークインタフェース等の受信部で受信したサービスプロバイダは、受信したグループ属性証明書を権限判定処理部としてのセキュリティモジュール(チップ)に渡し、セキュリティモジュール(チップ)内で受信したグループ属性証明書に基づいて、権限判定処理が実行される。

【0263】

まず、ステップS311において、ユーザがエンドエンティテイ(EE)の入力インタフェースを介して、グループ属性証明書(Gp.AC)の利用要求コマンドを入力する。この際、ユーザは利用するグループ属性証明書に設定されたグループIDを指定する。ただし、特定のサービスを指定することにより唯一のグループIDが決定可能である場合は、サービスの指定のみとしてもよい。

【0264】

エンドエンティテイ(EE)がユーザからのグループ属性証明書(Gp.AC)の利用要求入力を受領すると、ステップS312において、ユーザセキュリティチップ(USC)と、サービスプロバイダのセキュリティモジュール(SM)間の相互認証が実行される。なお、ここでは省略して示してあるが、ダイレクトにSPとの通信を実行できないユーザ識別デバイス(UID)の場合は、

(1)EEのSCとSP−SMとの相互認証、

(2)EEのSCとUIDのUSCとの相互認証、

(3)UIDのUSCとSP−SMとの相互認証、

のすべてを実行することになる。あるいは、簡便な方式として、UIDがEEに接続されることで、EEは基本的にこれを受け入れる(認証したものとする)という処理構成としてもよく、この場合は、上記(2)の相互認証の省略が可能となる。さらに、上記3種の相互認証の様々な組み合わせによる認証構成が可能である。

【0265】

認証処理は、セキュリティチップ、セキュリテイモジュールの暗号処理部を中心として先に図13を参照して説明した公開鍵方式の相互認証処理として実行される。ステップS313では、セキュリティチップからエンドエンティテイに対して、相互認証の成立、不成立の結果情報を含む相互認証完了通知が出力される。相互認証不成立の場合は、処理の続行は中止される。相互認証が成立すると、ステップS314において、ユーザセキュリティチップ(USC)は、サービスプロバイダ(SP)のセキュリティモジュール(SM)に対して自己のメモリに格納したグループ属性証明書(Gp.AC)を送信する。このグループ属性証明書(Gp.AC)は、先に図35を参照して説明した処理により取得したコンテンツの利用許可情報をグループ情報として含む第2のグループ属性証明書Bである。

【0266】

ユーザセキュリティチップ(USC)からグループ属性証明書(Gp.AC)を受信したセキュリティモジュール(SM)は、ステップS315において、グループ属性証明書検証処理を実行する。グループ属性証明書の検証処理については、先に図21乃至図23を参照して説明した通りであり、属性証明書の署名検証、関連の公開鍵証明書(PKC)および連鎖公開鍵証明書の確認処理等を含む処理として実行される。

【0267】

グループ属性証明書(Gp.AC)の検証処理後、セキュリティモジュール(SM)は、検証結果をサービスプロバイダ(SP)に出力し、検証不成立の場合は、エラー処理として、サービス提供を実行せず処理を中止する。この場合、グループACの検証が不成立であった旨をエンドエンティテイ通知する処理を実行してもよい。

【0268】

グループ属性証明書(Gp.AC)の検証が成功し、グループ属性証明書(Gp.AC)の正当性が確認されるとステップS317に進む。ステップS317では、先に図25を参照して説明したグループ属性証明書(Gp.AC)の審査を実行する。審査は、サービスプロバイダの保有するグループ情報データベースに基づいて実行する。すなわち、サービスプロバイダ(SP)は、検証済みのグループ属性証明書(Gp.AC)から発行者情報、グループIDを取得し、取得情報に基づいて、グループ情報データベースを検索し、登録されたエントリーの有無を確認する。対応する登録エントリーがある場合は、グループ情報データベースからグループ情報を取得する。

【0269】

この場合のグループ情報は、コンテンツの利用許可情報をグループ情報、例えばコンテンツとしてのゲームXを3ヶ月利用可能とする情報等である。サービスプロバイダ(SP)は、ステップS318において、サービス提供処理、すなわち、グループ情報に従って、3ヶ月の利用期間を設定したゲームプログラムをユーザデバイスのエンドエンティテイ(EE)に対して配信する。

【0270】

上述したコンテンツ配信サービス処理は、1つのグループ属性証明書によってコンテンツ利用権の確認を行なう例であったが、次に、異なるグループ属性を証明する複数の異なる属性証明書を適用してユーザあるいはユーザ機器のコンテンツ利用権を確認してサービスを提供する処理例について説明する。

【0271】

図37に本処理例で適用する複数のグループ属性証明書を示す。グループ属性証明書(Gp.AC)AC01は、A大学によって発行され、A大学の学生であることを証明する学生証であり、C君のユーザ識別デバイス(UID)のユーザセキュリティチップ(USC)との認証に基づいて発行されたグループ属性証明書(Gp.AC)である。グループ属性証明書(Gp.AC)AC02は、A大学によって発行され、美術講座の受講権利を有することを証明する美術講座受講証であり、C君のユーザ識別デバイス(UID)のユーザセキュリティチップ(USC)との認証に基づいて発行されたグループ属性証明書(Gp.AC)である。

【0272】

グループ属性証明書(Gp.AC)AC03は、A大学によって発行され、A大学の管理する機器であることを証明する管理機器証明書であり、エンドエンティテイ(EE)としてのテレビDのセキュリティチップ(SC)との認証に基づいて発行されたグループ属性証明書(Gp.AC)である。グループ属性証明書(Gp.AC)AC04は、文部科学省によって発行され、教育使用目的の機器であることを証明する教育用機器証明書であり、エンドエンティテイ(EE)としてのテレビDのセキュリティチップ(SC)との認証に基づいて発行されたグループ属性証明書(Gp.AC)である。

【0273】

これらAC01〜AC04の4種類の異なるグループ属性証明書を適用したコンテンツ利用権限確認および、サービス提供処理について図38を参照して説明する。

【0274】

図38は、ユーザデバイス側処理を左に、サービスプロバイダ側処理を右側に示している。なお、ユーザデバイスは、エンドエンティテイ(EE)、EE内に構成されるセキュリティチップ(SC)、ユーザ識別デバイス(UID)、UID内に構成されるユーザセキュリティチップ(USC)を含む。

【0275】

ステップS321,S331において、ユーザデバイスと、サービスプロバイダ間の相互認証処理が実行される。なお、相互認証は、提示するグループ属性証明書の発行対象機に応じて実行し、EEのSCとSP−SMとの相互認証、あるいは、UIDのUSCとSP−SMとの相互認証のいずれか、あるいはその双方が実行される。

【0276】

本例の場合は、図37に示す4つのグループ属性証明書中AC01,AC02は、C君のユーザ識別デバイス(UID)のユーザセキュリティチップ(USC)を対象として発行されたものであり、AC03,AC04は、エンドエンティテイ(EE)としてのテレビDに構成されるセキュリティチップ(SC)に対して発行されているものであるので、処理としては、C君のユーザ識別デバイス(UID)をエンドエンティテイ(EE)としてのテレビDに接続機器インタフェース231(図9参照)を介して接続し、エンドエンティテイ(EE)としてのテレビDのネットワークインタフェース232(図9参照)を介してサービスプロバイダ(SP)のセキュリティモジュール(SM)と接続し、EEのSCとSP−SMとの相互認証、および、UIDのUSCとSP−SMとの相互認証の双方を実行する。

【0277】

認証処理は、セキュリティチップ、セキュリテイモジュールの暗号処理部を中心とした処理として例えば先に図13を参照して説明した公開鍵方式の相互認証処理として実行される。相互認証不成立の場合は、処理の続行は中止される。相互認証が成立すると、ステップS322において、ユーザデバイスは、サービスプロバイダ(SP)のセキュリティモジュール(SM)に対して自己のメモリに格納した複数のグループ属性証明書(Gp.AC)AC01〜AC04を送信する。このグループ属性証明書(Gp.AC)AC01〜AC04は、図37に示す4種類のグループ属性証明書である。

【0278】

なお、サービス提供にあたり、必要となるグループ属性証明書の組み合わせデータは、サービスプロバイダ側からユーザ側に通知する構成としてもよい。サービスプロバイダは、例えば図39に示すサービス提供条件として設定されるグループ属性証明書の組み合わせテーブルデータを保有する。図39に示す例では、例えばサービスとしてコンテンツBの視聴のためには、A大学発行の学生証としてのグループ属性証明書、文部科学省発行の教育用機器証明書としてのグループ属性証明書等が必要であることを示すデータが格納され、このテーブルを適用して、必要となるグループ属性証明書の提示をユーザデバイスに対して通知する。

【0279】

ステップS332において、ユーザデバイスから本例におけるサービス提供に必要となる4種類のグループ属性証明書(Gp.AC)AC01〜AC04を受信したセキュリティモジュール(SM)は、ステップS333において、複数のグループ属性証明書から、順次1つのグループ属性証明書を選択し、検証処理を実行する。グループ属性証明書の検証処理については、先に図21乃至図23を参照して説明した通りであり、属性証明書の署名検証、関連の公開鍵証明書(PKC)および連鎖公開鍵証明書の確認処理等を含む処理として実行される。

【0280】

グループ属性証明書(Gp.AC)の検証処理後、検証不成立(S334:No)の場合は、エラー処理(S339)として、サービス提供を実行せず処理を中止する。この場合、グループACの検証が不成立であった旨をエンドエンティテイ通知する処理を実行してもよい。

【0281】

グループ属性証明書(Gp.AC)の検証が成立(S334:Yes)し、グループ属性証明書(Gp.AC)の正当性が確認されるとステップS335に進む。ステップS335では、先に図25を参照して説明したグループ属性証明書(Gp.AC)の審査を実行する。審査は、サービスプロバイダの保有するグループ情報データベースに基づいて実行する。すなわち、サービスプロバイダ(SP)は、検証済みのグループ属性証明書(Gp.AC)から発行者情報、グループIDを取得し、取得情報に基づいて、グループ情報データベースを検索し、登録されたエントリーの有無を確認する。対応する登録エントリーがある場合は、グループ情報データベースからグループ情報を取得する。この場合のグループ情報は、コンテンツの配信許可情報を含む情報である。

【0282】

グループ属性証明書の審査が不成立(S336:No)の場合、例えば、グループ情報の取得に失敗した場合は、エラー処理(S339)として、サービス提供を実行せず処理を中止する。この場合、グループACの検証が不成立であった旨をエンドエンティテイ通知する処理を実行してもよい。

【0283】

グループ属性証明書の審査が成立(S336:Yes)した場合、ステップS337に進み、提示されたグループ属性証明書の全ての検証、審査が終了したか否かを判定し、未終了分がある場合は、ステップS333以下の検証、審査処理を未終了分のグループ属性証明書について実行する。

【0284】

ステップS337において、提示されたグループ属性証明書の全ての検証、審査が終了したと判定した場合は、ステップS338において、サービス提供を実行し、ユーザデバイスにおいてステップS340のサービス受領を実行する。具体的には、エンドエンティテイとしてのテレビD(図37参照)において、ユーサC君が配信コンテンツの視聴を可能となる。

【0285】

上述した複数のグループ属性証明書を適用した利用権限確認処理を模式図で示すと、図40のように示される。すなわち、4種類の異なる属性を定義したグループ属性証明書の定義領域が、図40に示すグループAC01〜AC04によって示されるとき、上述したコンテンツの利用権限が認められるためには、(a)に示すように、ユーザのグループ属性としての学生証(グループ属性証明書(AC01)と美術講座受講証(AC02)の両グループに属していること、および利用機器のグループ属性として、(b)に示すように、機器のグループ属性として、管理機器証明書と、教育機器証明書を保有する機器であることの両条件を満足することが必要となる。

【0286】

(a)に示すユーザのグループ属性としての学生証(グループ属性証明書(AC01)と美術講座受講証(AC02)の両グループに属していることの証明は、ユーザ識別デバイス(UID)のユーザセキュリティチップ(USC)対応のグループ属性証明書の検証、審査によって確認され、(b)に示す機器のグループ属性としての管理機器証明書と、教育機器証明書を保有する機器であることの証明はエンドエンティテイ(EE)のセキュリティチップ(SC)対応のグループ属性証明書の検証、審査によって確認される。

【0287】

なお、図39を参照して説明したフローにおいては、4つのグループ属性証明書の検証、審査が成功したことを条件としてサービスを提供する処理としたが、4つのグループ属性証明書の検証、審査が成功したことを条件としてサービスを実行するのではなく、サービス提供を認める新たなグループ属性証明書を発行する処理を行ない、ユーザが新たにこの1つの新規発行のグループ属性証明書を提示し、その検証を実行することによりサービスの提供を受けることが可能となる。

【0288】

ただし、この場合、この新規発行されたグループ属性証明書は、ユーザグループおよび機器グループの両グループを定義するものとなり、グループ定義に合致するユーザ識別デバイス(UID)をグループ定義に合致する機器(EE)に設定し、UIDのセキュリティチップ(USC)とサービスプロバイダ(SP)のセキュリティモジュール(SM)との相互認証により、UIDのセキュリティチップ(USC)認証が成立し、さらに、エンドエンティテイ(EE)のセキュリティチップ(SC)とサービスプロバイダ(SP)のセキュリティモジュール(SM)との相互認証によりセキュリティチップ(SC)の認証が成立し、さらに、上述の新規発行グループ属性証明書の検証、審査が成立することがサービス利用条件となる。

【0289】

(5−2)リモートコントロールサービス

次に、グループ属性証明書に基づく、データ処理システム構成の一例として権限確認を実行してエンドエンティテイ(EE)としての機器のリモートコントロールを実行するサービス利用例について説明する。

【0290】

ここでは、医療機器をエンドエンティテイ(EE)として、自宅等に設置した医療機器と、サービスプロバイダとしての病院側の医療機器(SP)との間で通信を実行して、病院側の医療機器(SP)から送信する命令に基づいて、自宅設置の医療機器(EE)によりユーザの医療診断、検査等を実行し、検査データ等の取得情報を自宅設置の医療機器(EE)から病院側の医療機器(SP)に送信する医療処理例について説明する。

【0291】

上述の医療処理を実行するデータ処理システムにおける各処理の実行の際、それぞれグループ属性証明書の検証、審査に基づいて処理の実行可否を確認する処理が行なわれ、実行可否確認の後、医療処理手続きに係る様々なデータ処理が実行される。適用するグループ属性証明書の例を図41に示す。

【0292】

グループ属性証明書AC01は、発行者が、サービスプロバイダ(SP)としての病院側医療機器であり、所有者、すなわちグループ属性証明書AC01の発行時に発行者である病院側医療機器(SP)と認証処理を行なうことによりグループ属性証明書の発行対象となった所有者は、自宅側医療機器(EE)によって医療サービスを受けるユーザ甲さんのユーザ識別デバイス(UID)のユーザセキュリティチップ(USC)である。あるいは自宅側医療機器(EE)のセキュリティチップ(SC)であってもよい。

【0293】

このグループ属性証明書AC01は、医療プログラムの実行可否を判定する確認処理の際に適用され、所有者であるユーザデバイスのUSCあるいはSCから病院側医療機器(SP)に送付されて、病院側医療機器(SP)において、グループ属性証明書AC01の検証、審査の後、サービス、すなわち医療診断プログラムの実行が許可される。

【0294】

グループ属性証明書AC02は、発行者が、自宅側医療機器(EE)であり、所有者、すなわちグループ属性証明書AC02の発行時に発行者である自宅側医療機器(EE)と認証処理を行なうことによりグループ属性証明書の発行対象となった所有者は、サービスプロバイダ(SP)としての病院側医療機器のセキュリティモジュール(SM)である。

【0295】

このグループ属性証明書AC02は、医療プログラムの実行によって診断対象者(甲さん)から取得し、診断データ、例えば血圧値、脈拍、採血データ等の診断データを、自宅側医療機器(EE)から病院側医療機器(SP)に対して送信する処理の実行可否判定処理に適用される。

【0296】

このグループ属性証明書AC02は、病院側医療機器(SP)から自宅側医療機器(EE)に送付されて、自宅側医療機器(EE)において、グループ属性証明書AC02の検証、審査の後、サービス、すなわち医療診断結果データの送付処理が実行される。

【0297】

なお、グループ属性証明書AC01,AC02の発行処理は、病院側医療機器(SP)あるいは自宅側医療機器(EE)、あるいはユーザ識別デバイス(UID)自体が、グループ属性認証局(グループAA)およびグループ属性証明書登録局(グループARA)の機能を実行して、みずから発行することが可能であるが、グループ属性認証局(グループAA)およびグループ属性証明書登録局(グループARA)に依頼して発行処理を行なう構成も可能である。ただし、この場合には発行者のポリシーに従った処理が実行されることが条件である。

【0298】

例えばグループ属性証明書AC01の発行処理は、発行者である病院側医療機器(SP)あるいは、発行代理を行なうグループ属性証明書登録局(グループARA)が、医療診断対象者としての甲さんから、甲さんであることを証明する既発行のグループ属性証明書、例えばクレジットカード会社の発行したグループ属性証明書を提示させ、その提出されたグループ属性証明書の検証を実行した後、新たなグループ属性証明書AC01の発行処理を行なう方法をとることが好ましい。このような既発行のグループ属性証明書の検証を条件として、新たなグループ属性証明書を発行する処理シーケンスは、先に図29、図30、図32等を参照して説明した処理シーケンスと同様となる。

【0299】

また、グループ属性証明書AC02の発行処理においても、同様に、発行者である自宅側医療機器(EE)あるいは、発行代理を行なうグループ属性証明書登録局(グループARA)が、病院側医療機器(SP)から、病院側医療機器(SP)であることを証明する既発行のグループ属性証明書、例えばメーカーあるいは公の管理組織の発行したグループ属性証明書を提示させて、その提出されたグループ属性証明書の検証を実行した後、グループ属性証明書AC02の発行処理を行なう方法をとることが好ましい。

【0300】

医療処理を行なうリモートコントロールのシステムにおいて、各機器に格納される属性証明書は、図42に示す通りとなる。サービスプロバイダとしての病院側医療機器(SP)401と、エンドエンティテイとしての自宅側医療機器(EE)411は通信ネットワークにより相互にデータ転送可能であり、自宅側医療機器(EE)411と、ユーザ識別デバイス(UID)421は、双方の接続機器インタフェース231(図9参照)を介して相互にデータ転送が可能である。

【0301】

それぞれの機器には、耐タンパ構成を持つ(ユーザ)セキュリティチップ412,423またはセキュリティモジュール403が備えられ、データ通信処理の際の相互認証処理、あるいは転送データの暗号化、復号処理等を実行する。またグループ属性証明書の検証処理も(ユーザ)セキュリティチップ412,423またはセキュリティモジュールにおいて実行される。

【0302】

ユーザ識別デバイス421には、先に図41を参照して説明したグループ属性証明書AC01,422が格納される。グループ属性証明書AC01,422は、発行者が、サービスプロバイダとしての病院側医療機器(SP)401であり、医療プログラムの実行可否を判定する確認処理の際に適用され、所有者であるユーザデバイスのUSC421から病院側医療機器(SP)401に送付されて、病院側医療機器(SP)401のセキュリティモジュール(SM)403において、グループ属性証明書AC01の検証、審査の後、サービス、すなわち医療診断プログラムが実行される。

【0303】

また、サービスプロバイダとしての病院側医療機器(SP)401には、グループ属性証明書AC02,402が格納される。グループ属性証明書AC02,402は、発行者が、自宅側医療機器(EE)411であり、所有者が病院側医療機器(SP)401であり、病院側医療機器(SP)から自宅側医療機器(EE)に送付され、診断対象者(甲さん)から取得した診断データを、自宅側医療機器(EE)411から病院側医療機器(SP)401に対する送信処理の前に、自宅側医療機器(EE)411のセキュリティチップ(SC)412においてグループ属性証明書AC02,402の検証、審査が実行され、検証、審査成立を条件として診断結果データの送信が実行される。

【0304】

図43を参照して、ユーザ識別デバイス421に格納されたグループ属性証明書AC01,422を適用して医療診断プログラムの実行サービスの利用権限確認処理を行ない、サービスを開始する処理シーケンスについて説明する。図43において、

UID:ユーザ識別デバイス(ユーザデバイス)制御部、

USC:UID内に構成されるユーザセキュリティチップ、

EE:自宅側医療機器(EE)制御部、

SC:EE内に構成されるセキュリティチップ、

SP:病院側医療機器(SP)制御部、

SM:SP内のセキュリティモジュール、

である。

【0305】