CN107852341B - 用于特征的授权和激活的子系统 - Google Patents

用于特征的授权和激活的子系统 Download PDFInfo

- Publication number

- CN107852341B CN107852341B CN201680045875.0A CN201680045875A CN107852341B CN 107852341 B CN107852341 B CN 107852341B CN 201680045875 A CN201680045875 A CN 201680045875A CN 107852341 B CN107852341 B CN 107852341B

- Authority

- CN

- China

- Prior art keywords

- authorization

- feature

- features

- activate

- selectively activated

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Expired - Fee Related

Links

Images

Classifications

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/60—Protecting data

- G06F21/62—Protecting access to data via a platform, e.g. using keys or access control rules

- G06F21/629—Protecting access to data via a platform, e.g. using keys or access control rules to features or functions of an application

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L41/00—Arrangements for maintenance, administration or management of data switching networks, e.g. of packet switching networks

- H04L41/08—Configuration management of networks or network elements

- H04L41/0803—Configuration setting

- H04L41/0813—Configuration setting characterised by the conditions triggering a change of settings

- H04L41/082—Configuration setting characterised by the conditions triggering a change of settings the condition being updates or upgrades of network functionality

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L41/00—Arrangements for maintenance, administration or management of data switching networks, e.g. of packet switching networks

- H04L41/28—Restricting access to network management systems or functions, e.g. using authorisation function to access network configuration

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/08—Network architectures or network communication protocols for network security for authentication of entities

- H04L63/0823—Network architectures or network communication protocols for network security for authentication of entities using certificates

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/10—Network architectures or network communication protocols for network security for controlling access to devices or network resources

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/12—Applying verification of the received information

- H04L63/123—Applying verification of the received information received data contents, e.g. message integrity

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W12/00—Security arrangements; Authentication; Protecting privacy or anonymity

- H04W12/06—Authentication

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W12/00—Security arrangements; Authentication; Protecting privacy or anonymity

- H04W12/06—Authentication

- H04W12/069—Authentication using certificates or pre-shared keys

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W12/00—Security arrangements; Authentication; Protecting privacy or anonymity

- H04W12/08—Access security

- H04W12/082—Access security using revocation of authorisation

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W8/00—Network data management

- H04W8/22—Processing or transfer of terminal data, e.g. status or physical capabilities

- H04W8/24—Transfer of terminal data

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/06—Network architectures or network communication protocols for network security for supporting key management in a packet data network

- H04L63/062—Network architectures or network communication protocols for network security for supporting key management in a packet data network for key distribution, e.g. centrally by trusted party

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L65/00—Network arrangements, protocols or services for supporting real-time applications in data packet communication

- H04L65/10—Architectures or entities

- H04L65/1016—IP multimedia subsystem [IMS]

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W76/00—Connection management

- H04W76/10—Connection setup

- H04W76/14—Direct-mode setup

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W88/00—Devices specially adapted for wireless communication networks, e.g. terminals, base stations or access point devices

- H04W88/02—Terminal devices

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W88/00—Devices specially adapted for wireless communication networks, e.g. terminals, base stations or access point devices

- H04W88/08—Access point devices

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- Computer Hardware Design (AREA)

- General Engineering & Computer Science (AREA)

- Theoretical Computer Science (AREA)

- Computing Systems (AREA)

- General Physics & Mathematics (AREA)

- Software Systems (AREA)

- Physics & Mathematics (AREA)

- General Health & Medical Sciences (AREA)

- Bioethics (AREA)

- Health & Medical Sciences (AREA)

- Databases & Information Systems (AREA)

- Mobile Radio Communication Systems (AREA)

- Multimedia (AREA)

Abstract

本申请涉及一种用于特征的授权和激活的子系统。可标识在设备处为了使用网络服务所需的一个或多个选择性激活特征。可在设备处获得与设备已被授权激活的特征相关联的授权信息以及特征激活密钥。特征激活密钥可被用来激活和/或维持激活与使用网络服务所需的选择性激活特征相匹配的获授权特征。授权服务器可获得要激活设备的一个或多个选择性激活特征的请求。授权服务器可基于在授权服务器处获得的授权协议来验证该选择性激活特征被授权在设备处使用。授权服务器可发送设备被授权使用该选择性激活特征的证明并且可响应于该请求而基于授权协议发送特征激活密钥。

Description

相关申请的交叉引用

本申请要求于2015年8月7日在美国专利商标局提交的临时申请No.62/202,660、以及于2016年3月28日在美国专利商标局提交的非临时申请No.15/082,862的优先权和权益,这些申请的全部内容通过引用纳入于此。

技术领域

本申请涉及通信网络,尤其涉及用于动态地授权和选择性地激活一个或多个设备上的一个或多个特征的方式以促成在该一个或多个设备之一处使用网络服务和/或向该一个或多个设备之一供应该网络服务。

背景技术

大部分通信设备(例如,芯片组件、客户端设备、网络节点)提供多个特征。这些特征可在硬件和/或软件中实现。

通信设备的一些特征可在实体获得该通信设备时被激活。其他特征可以不被激活。例如,制造商、子组件制造商或者原始装备制造商(OEM)有可能生产不同型号(例如,版本)的通信设备,该通信设备中包括一个或多个特征,其中该一个或多个特征基于设备型号而被激活或停用。由此,通信设备的特征的子集(例如,小于整个集合)可在最终产品中是可操作的。例如,制造商可激活第一型号中的特征、但不激活第二型号中的该特征,即使这两个型号都包括被用来实现该特征的硬件和软件。附加或替换地,存储在通信设备上的处理电路可读指令的各部分不可被执行以阻止激活特征。启用和/或禁用硬件和/或软件增大和/或减小了在最终产品中激活的特征数目并且可以例如影响最终产品的价格。

相应地,在部署通信设备时,通信设备可以能够(例如,按照硬件和/或软件或固件的形式)执行某些特征作为其操作的一部分,但可能不被授权使用该某些特征。对使用这些特征的权力的限制可以例如基于限制对通信设备可用的特征和/或服务的使用的购买协议。

发明内容

本文所公开的各方面提供了用于电子设备的选择性激活特征的授权和激活的方法和装置。

根据一个方面,一种在设备处操作的方法可包括标识该设备处为了使用网络服务所需的一个或多个选择性激活特征。该方法可进一步包括获得与该设备已被授权激活的特征相关联的授权信息以及一个或多个特征激活密钥。该设备可使用该一个或多个特征激活密钥来激活和/或维持激活该设备已被授权激活且与使用该网络服务所需的该一个或多个选择性激活特征相匹配的特征。在标识使用该网络服务所需的该一个或多个选择性激活特征之前,该方法可进一步包括获得指示可从网络接入节点获得该网络服务的信息。该一个或多个选择性激活特征可以是硬件和/或软件特征。

在一方面,该方法可包括向另一设备和/或节点发送该授权信息作为该设备被授权激活该授权信息中所标识的特征的证明。在一些实现中,获得授权信息以及一个或多个特征激活密钥可包括:发送要授权一个或多个特征的激活的请求,响应于该请求而获得授权信息以及一个或多个特征激活密钥,以及在该设备处存储该授权信息以及特征激活密钥。根据一个示例,该授权信息针对该设备已被授权激活的特征包括授权将期满的日期。在一些实现中,授权信息是作为代表授权证书的数据来获得的。该授权证书可由存储授权证书所基于的授权协议的授权服务器签名。在一些实现中,标识使用该网络服务所需的一个或多个选择性激活特征可包括从网络接入节点或者从设备的存储器电路获得使用该网络服务所需的特征列表。在一方面,使用网络服务所需的至少一个选择性激活特征可在使用时许可并且当在设备处获得最新许可的验证时被激活。

在一个方面,本文描述了一种设备,其包括可与网络节点通信的网络通信电路并且还可包括耦合至网络通信电路的处理电路。该处理电路可被配置成标识设备处为了使用网络服务所需的一个或多个选择性激活特征。该处理电路可被进一步配置成获得与该设备已被授权激活的特征相关联的授权信息以及一个或多个特征激活密钥。该处理电路可被再进一步配置成使用该一个或多个特征激活密钥来激活和/或维持激活该设备已被授权激活且与使用该网络服务所需的一个或多个选择性激活特征相匹配的特征。根据一方面,该处理电路可被再进一步配置成获得指示可从网络接入节点获得该网络服务的信息。该信息可以在标识使用该网络服务所需的一个或多个选择性激活特征之前获得。在一方面,该处理电路还可被配置成向另一设备和/或节点发送该授权信息作为该设备被授权激活该授权信息中所标识的特征的证明。

本文所描述的另一方面提供了一种在设备处操作的方法。该方法可包括获得标识可从网络接入节点获得的网络服务的越空广播。该方法可进一步包括标识该设备为了使用该网络服务所需的一个或多个选择性激活特征;以及标识该设备已被授权激活的特征。在一方面,设备可确定在所标识的该设备为了使用网络服务所需的一个或多个选择性激活特征与该设备已被授权激活的特征之间是否存在匹配。该方法可再进一步包括如果存在匹配,则使用该设备已被授权激活的特征的特征激活密钥来激活和/或维持激活该设备已被授权激活且与所标识的该设备为了使用该网络服务所需的该一个或多个选择性激活特征相匹配的特征。在一些实现中,在接收该越空广播之前,该方法还可包括获得用于激活和/或维持激活该设备已被授权激活的一个或多个选择性激活特征的授权信息以及一个或多个特征激活密钥。在一个示例中,(从其接收越空广播的)该网络接入节点未经认证并未附连至该设备。

在一些实现中,该方法可进一步包括从所标识的该设备为了使用该网络服务所需的一个或多个选择性激活特征中标识该设备尚未被授权激活的特征。可发送对该设备尚未被授权激活的特征的授权信息和特征激活密钥的请求;以及可使用响应于该请求而获得的特征激活密钥来激活该设备尚未被授权激活的特征。在一些实现中,该越空广播是响应于从该设备发送的标识该设备上使用该网络服务所需的该一个或多个选择性激活特征的查询。在一方面,标识设备上为了使用该网络服务所需的一个或多个选择性激活特征可包括从设备的存储器电路或者从网络接入节点获得使用该网络服务所需的特征列表。

在一个方面,本文描述了一种设备,其包括可与网络接入节点通信的网络通信电路并且还可包括耦合至网络通信电路的处理电路。该处理电路可被配置成获得标识可从该网络接入节点获得的网络服务的越空广播;标识该设备为了使用该网络服务所需的一个或多个选择性激活特征;以及标识该设备已被授权激活的特征。该处理电路可被进一步配置成确定在所标识的该设备为了使用网络服务所需的一个或多个选择性激活特征与该设备已被授权激活的特征之间是否存在匹配。如果存在匹配,则处理电路可被配置成使用该设备已被授权激活的特征的特征激活密钥来激活和/或维持激活该设备已被授权激活且与所标识的该设备为了使用该网络服务所需的一个或多个选择性激活特征相匹配的特征。在一些实现中,在接收该越空广播之前,处理电路可获得用于激活和/或维持激活设备已被授权激活的一个或多个选择性激活特征的授权信息以及一个或多个特征激活密钥。在一些实现中,处理电路可被进一步配置成从所标识的该设备为了使用该网络服务所需的一个或多个选择性激活特征中标识该设备尚未被授权激活的特征。该处理电路随后可以发送对设备尚未被授权激活的特征的授权信息和特征激活密钥的请求,以及使用响应于该请求而获得的特征激活密钥来激活该设备尚未被授权激活的特征。

本公开的另一方面提供了一种在授权服务器处操作的方法。该方法可包括在该授权服务器处获得要激活设备的一个或多个选择性激活特征的请求。该方法可进一步包括基于在该授权服务器处获得的授权协议来验证该一个或多个选择性激活特征被授权在该设备处使用。该方法可再进一步包括响应于要激活一个或多个选择性激活特征的请求而基于该授权协议来发送该设备被授权使用该一个或多个选择性激活特征的证明以及一个或多个特征激活密钥。在一方面,该方法还可包括向设备的网络的归属订户服务器(HSS)发送设备的经更新的能力信息。在一些方面,该授权服务器不同于该HSS,并且不同于授权认证和记账(AAA)服务器。在一些实现中,该方法可进一步包括评估设备的完整性信息,以及在完整性信息可接受的情况下发送设备被授权使用一个或多个选择性激活特征的证明以及一个或多个特征激活密钥。该完整性信息可由该授权服务器从第一服务器获得,其中该授权服务器和第一服务器是不同的服务器。在一方面,第一服务器可以是授权服务器的代理。在一些实现中,该方法可进一步包括从接收到来自该授权服务器的特征激活授权的设备接收周期性特征激活和使用状态数据;以及通过基于存储在该授权服务器中的该授权协议的条款控制特征激活授权来实施授权协议。

在另一方面,本文描述了一种授权服务器,其包括可与网络接入节点通信的网络通信电路以及耦合至网络通信电路的处理电路。该处理电路可被配置成获得要激活一个或多个选择性激活特征的请求。该处理电路可验证该一个或多个选择性激活特征被授权在设备处使用。在一方面,该处理电路可被进一步配置成响应于要激活一个或多个选择性激活特征的请求而发送该设备被授权使用该一个或多个选择性激活特征的证明以及一个或多个特征激活密钥。该处理电路可被进一步配置成向该设备的网络的归属订户服务器(HSS)发送该设备的经更新的能力信息。在一些实现中,该处理电路可被再进一步配置成评估设备的完整性信息,并且可在完整性信息可接受的情况下发送设备被授权使用一个或多个选择性激活特征的证明以及一个或多个特征激活密钥。在一些实现中,该处理电路可被再进一步配置成从接收到来自授权服务器的特征激活授权的设备接收周期性特征激活和使用状态数据,以及通过基于存储在该授权服务器中的授权协议的条款控制特征激活授权来实施授权协议。

本公开的另一方面提供了一种在本地授权服务器处操作的方法。该方法可包括获得要激活设备的一个或多个选择性激活特征的请求。在一方面,该方法可包括获得该设备的完整性信息;以及向授权服务器发送要激活一个或多个选择性激活特征的请求以及该完整性信息。在一些实现中,该方法可进一步包括获得指示该设备被授权激活该一个或多个选择性激活特征的授权信息,其中该授权信息包括分别对应于该一个或多个选择性激活特征的一个或多个特征激活密钥;以及向该设备发送该授权信息以及该一个或多个特征激活密钥。

在另一方面,本文描述了一种本地授权服务器,其包括可与授权服务器通信的网络通信电路以及耦合至网络通信电路的处理电路。该处理电路可被配置成获得要激活设备的一个或多个选择性激活特征的请求。该处理电路可被进一步配置成获得该设备的完整性信息;以及向该授权服务器发送要激活一个或多个选择性激活特征的请求以及该完整性信息。在一些实现中,该处理电路可被进一步配置成获得指示设备被授权激活一个或多个选择性激活特征的授权信息。在一个示例中,该授权信息包括分别对应于该一个或多个选择性激活特征的一个或多个特征激活密钥。该处理电路可被进一步配置成向该设备发送该授权信息以及该一个或多个特征激活密钥。

附图说明

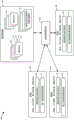

图1是根据本文所描述的各方面的可动态地授权和激活一组一个或多个设备上的一个或多个选择性激活特征的示例性系统的框图。

图2解说了根据本文所描述的各方面的示例性操作环境。

图3是根据本文所描述的各方面的系统的架构参考模型。

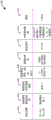

图4解说了根据本文所描述的各方面的在第一实体与一个或多个设备的制造商或OEM之间的示例性授权协议中可包括的示例性参数和数据列表。

图5解说了根据本文所描述的各方面的在制造商或OEM与另一实体之间的示例性授权协议中可包括的示例性参数和数据列表。

图6解说了根据本文所描述的各方面的在网络运营商与另一实体之间的示例性授权协议中可包括的示例性参数和数据列表。

图7是解说根据本文所描述的各方面的与向设备发送授权证书、授权文件、特征激活密钥和软件相关的动作的流程图。

图8是解说根据本文所描述的各方面的涉及特征激活请求的方法的流程图。

图9是解说根据本文所描述的各方面的选择性激活特征的激活的一个示例的流程图。

图10是根据本文所描述的各方面的与设备的特征的动态授权和激活相关的呼叫流程图。

图11是解说根据本文所描述的各方面的适配成支持特征的动态授权和激活以促成在设备上使用网络服务的示例性设备的框图。

图12是根据本文所描述的各方面的可在设备处操作的示例性方法的流程图。

图13是根据本文所描述的各方面的可在设备处操作的另一示例性方法的流程图。

图14是解说根据本文所描述的各方面的适配成支持特征的动态授权和激活以促成在设备上使用网络服务的示例性授权服务器的框图。

图15是解说根据本文所描述的各方面的适配成支持特征的动态授权和激活以促成在设备上使用网络服务的示例性本地授权服务器的框图。

图16是根据本文所描述的各方面的可在授权服务器处操作的示例性方法的流程图。

图17是根据本文所描述的各方面的可在本地授权服务器处操作的示例性方法的流程图。

具体实施方式

在以下描述中,参考了附图,附图中作为解说示出了在本公开中描述的特定方面和特征。本公开中描述的这些方面和特征旨在以足够细节来提供以使本领域技术人员能够实施本公开的各方面。其他方面和特征可被利用且可作出对所公开的方面和特征的改变而不背离本公开的范围。以下详细描述不旨在是限定性的,且本文中描述和解说的这些方面和特征的范围仅由所附权利要求来限定。

术语“示例性”在本文中用于表示“用作示例、实例或解说”。本文中描述为“示例性”的任何方面或实现不必被解释为优于或胜过其他方面或实现。

如本文所使用的术语“方面”并不要求所有方面都包括所讨论的方面、或任何所讨论的方面、优点、和/或操作模式。

术语“获得”在本文中用于表示推导、生成、计算、请求、接收、捕获、接受、取得、获取、采集、得到、受领或收到、被给予、能访问、拥有等。如本文中使用的术语“获得”涵盖本地获得和/或从非本地或远程实体获得。

术语“置备”在本文中被用于意指发送、转发、提供、供应以致被传达至目的地。术语“发送”在本文中被用于表示置备、转发、提供、供应以致被传达至目的地。

如本文所使用的,术语“制造商”可指代构建产品的实体,其在该实体自己的名义下将产品销售给消费者或OEM。OEM可以是从另一实体购买产品并将产品重新贴牌以在该OEM的名义下销售的实体。OEM可以附加或替换地为从相同或不同制造商购买不同类型的产品(例如,服务器和数据存储产品)、将这些产品捆绑在一起并在OEM的名义下销售结果所得的经捆绑产品的实体。

术语“设备”可在本文用来指代任何通信设备,诸如芯片组件、客户端设备、和/或网络节点。“芯片组件”可包括例如处理电路、调制解调器、芯片组。“客户端设备”可包括例如无线设备、移动设备、订户设备、移动电话、移动通信设备、移动计算设备、数字平板、智能电话、用户装备(UE)、用户设备、用户终端、终端、站(STA)。“网络节点”可包括作为服务网络或家庭网络的功能节点的任何设备或机器。网络节点的示例包括但不限于基站、网络接入节点(例如,演进型B节点(eNodeB、eNB))、移动性管理实体(MME)、网关设备(例如,服务网关(S-GW)、分组数据网络网关(P-GW))、归属订户服务器(HSS)、授权认证和记账(AAA)服务器(合称为HSS/AAA服务器)、无线路由器、接入点(AP)、和/或执行网络功能的任何节点。客户端设备和/或网络节点可包括芯片组件。

术语“网络接入节点”可在本文用来指代包括设备(例如,芯片组件、客户端设备)与核心网之间的无线设备连通性的任何设备。网络接入节点的示例可包括eNB、基站、AP。网络接入节点可被理解为网络节点的一个示例。

蜂窝通信系统的核心网外部的网络(诸如分组数据网络(PDN)(例如因特网)和IP多媒体服务(IMS)网络)可在本文中通过引述PDN来例示,然而,并不旨在将核心网外部的网络限于PDN或IMS网络。此外,本文给出的各方面和各特征是示例性的。并不旨在将本文给出的任何方面或特征限于仅在蜂窝通信系统中使用。

如本文所使用的,对“特征”的引述(包括对“选择性激活特征”的引述)可以是对可在硬件、软件、固件或者两个或更多个硬件、软件和固件的任何组合中实现的设备(例如,芯片组件、客户端设备、网络节点)的方面、电路、服务或功能的引述。

术语“选择性激活”可描述其激活状态被改变(例如,其可被激活和停用)的特性、或能力。在一些方面,术语“选择性激活”可描述被专门启用/禁用、开启/关闭、和/或开始/停止(例如,根据命令/需求)的特性或能力。相应地,选择性激活特征例如是能够被专门激活和/或停用(例如,根据命令/需求)的特征。

如本文所使用的,对“网络服务”的引述可以是对由网络提供或通过网络可用的功能、能力、应用或其部分的引述。设备(例如,客户端设备、芯片组件、网络节点)可包括用于实现网络服务的一组选择性激活特征。

如本文所使用的,术语“授权信息”被理解为意味着“关于设备使用该设备处的一组选择性激活特征的权力证明”或者“关于网络节点使用该网络节点处的一组选择性激活特征的权力证明”。授权信息可表示为、可包括、或可标识授权协议、授权证书、或者授权协议和授权证书。替换或附加地,授权信息可包括或标识由授权服务器(或本地授权服务器)从存储在该授权服务器(或本地授权服务器)处的授权协议推导出的一组选择性激活特征的列表。如本文所使用的,对“特征激活密钥”、“诸特征激活密钥”、“(诸)特征激活密钥”的引述可以是对用来启用给定特征的数据(例如,比特序列或比特串)的引述。特征激活密钥可以与密码学函数相关和/或使用密码学函数来推导。

术语“最新”可被用来表示或描述有效地延长直至当前时间的事物。因此,例如,最新许可可以是直至当前时间有效的许可。

如本文所使用的,术语“匹配”在一些基础或基本方面可意味着“等于”或者可意味着“对应于”。

许多通信设备(例如,芯片组件、客户端设备、网络节点)提供多个特征。制造商可激活第一型号的通信设备中的特征、而不激活第二型号中的该特征,即使这两个型号都包括被用来实现该特征的硬件和软件。这可允许制造商针对第一型号比针对第二型号收费更多。制造商可将一些特征实现为选择性激活特征(例如,拥有被激活和/或停用(例如,根据命令/需求)的能力的特征)。载波聚集是可被实现为选择性激活特征的特征的一个示例。载波聚集准许使用多个载波来增大传输带宽。载波聚集可改进通信设备性能。

本文所公开的各方面提供了用于动态地授权和激活一组一个或多个通信设备上的一个或多个选择性激活特征的方法和装置。选择性激活特征的动态授权和激活可以例如被用来动态地激活和/或停用网络(诸如,蜂窝通信网络(例如,4G、长期演进(LTE)、高级LTE(LTE-A)、和/或诸如5G之类的将来实现))上的服务。

概览

设备(例如,芯片组件、客户端设备、网络节点)可包括激活、停用和/或报告设备的一个或多个选择性激活特征的授权电路/功能/模块。授权电路/功能/模块可附加地验证该设备有权力激活和/或使用/提供给定特征。该给定特征可被用来使得设备能够采用给定服务(例如,网络服务)。在一些方面,验证可通过对授权信息的证实来进行。授权电路/功能/模块可在其中例如服务和/或设备特征可个体地经由许可实时启用的系统中是有用的。

在一个方面,使用客户端设备作为示例,客户端设备可确定可从网络接入节点(例如,eNB)获得服务(例如,网络服务)。客户端设备可确定客户端设备为了使用该服务而需要(来自客户端设备可用的多个特征当中的)哪个(哪些)选择性激活特征。客户端设备可以进一步确定客户端设备当前是否具有用于激活和/或使用所确定特征的授权。如果客户端设备确定客户端设备当前具有用于激活和/或使用所确定的(诸)特征的授权,则客户端设备可以激活和/或使用所确定的(诸)特征。客户端设备可以使用由授权电路/功能/模块获得的一个或多个特征激活密钥来激活(诸)特征(包括硬件/软件/固件特征)。如果客户端设备确定该客户端设备当前不具有用于激活和/或使用所有所确定的特征的授权,则该客户端设备可向本地授权服务器发送特征激活请求(例如,要激活一个或多个特征的请求、对用于激活一个或多个特征的授权的请求)。

在一个方面,如果本地授权服务器拥有与设备相关的授权信息(例如,设备被授权激活在特征激活请求中标识的(诸)选择性激活特征的证明),则本地授权服务器可向客户端设备发送授权信息和授权文件。该授权信息可以是授权协议和/或授权证书的形式。授权文件可包括其内容被授权服务器批准/认证的证明以使得该设备能在激活该特征之前验证该文件。

在一个方面,授权文件可包括与特征激活请求中所标识的一个或多个选择性激活特征相关联的一个或多个特征激活密钥。授权文件还可包括授权参数(例如,使用给定特征的授权期满或废除的日期、与标识特征激活密钥在何处和/或何时有效的数据相关的地理和/或时间)。客户端设备可以使用由此获得的一个或多个特征激活密钥来激活特征激活请求中所标识的(诸)特征。

如果本地授权服务器不拥有与设备相关的授权信息,则本地授权服务器可向授权服务器发送(例如,转发)特征激活请求。

在一个方面,授权服务器可验证客户端设备激活作为特征激活请求的对象的选择性激活特征的权利。验证可包括对存储在授权服务器处的授权协议的评估和/或证实。如果授权服务器验证了客户端设备激活该特征的权利,则授权服务器可向本地授权服务器发送授权信息和/或包括授权参数和/或一个或多个特征激活密钥的授权文件。本地授权服务器可向客户端设备发送(例如,转发)授权信息和/或包括授权参数和/或一个或多个特征激活密钥的授权文件。客户端设备可以使用由此获得的一个或多个特征激活密钥来激活特征激活请求中所标识的(诸)特征。

示例性系统和系统描述

图1是根据本文所描述的各方面的可动态地授权和激活一组一个或多个设备(例如,芯片组件、客户端设备、网络节点)上的一个或多个选择性激活特征的示例性系统100的框图。该一组一个或多个设备在图1中用设备A 102、设备B 104和设备C 106来例示。设备A102、设备B 104和设备C 106可各自包括授权电路/功能/模块108、112、116。授权电路/功能/模块108、112、116可在其中例如服务(例如,网络服务)可使用设备特征(例如,选择性激活特征)来整体或部分地实现的系统中是有用的,这些设备特征可以个体地根据例如许可的条款实时地激活/停用(例如,启用/禁用)。授权电路/功能/模块108、112、116可与包括选择性激活特征的任何设备(诸如,设备A 102、设备B 104或设备C 106)一起被包括,其中用于激活选择性激活特征的授权可以例如基于授权协议120。授权协议120由此可以是用于激活选择性激活特征的权利证明的源。

设备A 102包括授权电路/功能/模块A 108和第一组选择性激活特征110。设备B104包括授权电路/功能/模块B 112和第二组选择性激活特征114。设备C 106包括授权电路/功能/模块C 116和第三组选择性激活特征118。为了易于引述并且不意图作任何限定,授权电路/功能/模块A 108、授权电路/功能/模块B 112以及授权电路/功能/模块C 116在本文可个体和/或集体地称为“授权功能108、112、116”。附加地,为了易于引述并且不旨在作任何限定,设备A 102、设备B 104和设备C 106在本文可个体和/或集体地称为“设备102、104、106”。

用于激活给定设备(诸如,设备A 102、设备B 104和/或设备C 106)处的一组选择性激活特征(诸如,第一组选择性激活特征110、第二组选择性激活特征114和/或第三组选择性激活特征118)中的一个或多个选择性激活特征的授权可以是激活给定设备上的该一个或多个特征的先决条件。

在本文所描述的一些方面,设备102、104、106的授权功能108、112、116可获得并验证设备102、104、106被授权服务器126授权激活选择性激活特征的证明并且在设备102、104、106激活选择性激活特征之前获得并验证该证明(例如,授权信息)。在一些实现中,第一设备处的授权功能108、112、116还可向第二设备发送证明,其中第二设备可向第一设备提供服务(例如,网络服务)。

网络服务的示例可包括例如双连通性服务、多订阅服务、设备对设备(D2D)模式服务、多媒体广播/多播服务(MBMS)、和/或未许可操作服务。双连通性服务可以提供例如既在无线电接入技术(RAT)(例如,4G)内、又跨RAT(例如,跨4G和5G和/或无线局域网(WLAN))的连通性。

多订阅服务可例如使用单个无线电链路向设备提供服务以同时服务于多个订阅(例如,同时服务于运营商服务订阅和流送视频订阅和/或在线零售提供商订阅)。

D2D模式服务可提供例如提供对服务、朋友和要约的邻近发现的服务。例如,D2D服务可作为传统接入服务的补充来提供。

MBMS服务可以是促成设备除接入单播服务之外还接收多播服务的服务。

未许可操作服务可以是例如允许设备使用被许可辅助接入或者使用LTE或5G或者一个或多个其他RAT在未许可频带中操作的服务。可能需要被激活以使用以上列出的示例性服务以及其他服务的完整特征(例如,选择性激活特征)列表超出本申请的范围。尽管如此,可被选择性地激活的特征的一些示例可包括:载波聚集;某些物理信道(例如,在双连通性、D2D、和/或未许可操作服务的情形中);选择性地激活的硬件;和/或存储在设备上的处理电路可读指令的选择性地执行的部分,其原本留着不被执行以阻止激活给定选择性激活特征。

向第二设备提供证明(例如,授权信息)可以是在第二设备提供该服务之前的先决条件。因此,例如,即使在第一组选择性激活特征110在设备A 102处被授权并激活之后,另一设备(例如,设备C 106)(例如,网络接入节点)可以请求设备A 102发送关于设备A 102使用设备A 102处的第一组选择性激活特征110的权力证明,其中该权力证明可由授权服务器126签名。再进一步,在一些实现中,在设备A 102使用(例如,激活、采用)由设备C 106提供的服务(例如,网络服务)(其中第三组选择性激活特征包括设备C 106为了向设备A 102提供服务所需的第三选择性激活特征)之前,并且即使在第三组选择性激活特征118在设备C106(例如,网络接入节点)处被授权和激活之后,设备A 102(例如,客户端设备)可请求设备C 106发送关于设备C 106使用设备C 106处的第三组选择性激活特征118的权力证明,其中该权力证明可由授权服务器126(或另一授权服务器)签名。

设备A 102可在使用在设备C 106处提供的服务之前向设备C 106发送对证明的请求。设备A 102可在使用在设备C 106处提供的服务之前获得并验证从设备C 106获得的证明。

授权信息(例如,设备使用该设备处的一组选择性激活特征的权力证明)可以基于授权协议120。例如,授权信息可以按授权协议120和/或授权证书122的形式来提供。授权协议120可以存储在授权服务器126处。授权服务器126可以基于授权协议120来推导授权证书122和授权文件124(其可以包括特征激活密钥)。例如,授权证书122可以包括设备102、104、106的公钥、被授权给设备102、104、106的选择性激活特征(例如,一组选择性激活特征)以及该选择性激活特征被授权给的设备102、104、106的标识符(例如,设备公钥的散列或者某一其他设备唯一性标识符)。例如,授权证书122还可包括授权证书122的期满时间并且可附加或替换地包括与被授权给设备102、104、106的选择性激活特征相关的参数。授权证书可由授权服务器126使用授权服务器126的私钥来签名。

相应地,授权证书122携带授权服务器126的签名;该签名可以使用授权服务器126的公钥来验证。例如,为了推导该签名,授权服务器126可向散列函数应用设备102、104、106的公钥、被授权给设备102、104、106的选择性激活特征、以及设备102、104、106的标识符;授权服务器126随后可将推导出的散列值和授权服务器126的私钥输入到签名函数。验证函数可以是签名函数的逆;实体(例如,网络节点)可以通过将签名和授权服务器126的公钥输入到验证函数来验证该签名。以此方式,在授权证书122被授权服务器126签名时,授权证书122可被验证并可被用作设备102、104、106使用设备102、104、106处的一组选择性激活特征的权力证明。相应地,授权证书122可被用作授权信息。

实质上,设备102、104、106在特征激活期间置备授权服务器的证书。授权证书122还可用于证明授权服务器126向授权文件124中所标识的设备102、104、106发出了授权文件124。

注意到,在设备102、104、106向实体(例如,网络节点)发送授权证书122时,设备102、104、106可以用设备102、104、106的私钥来对授权证书122签名。这促成了设备102、104、106证明设备102、104、106是授权证书122中所包括的公钥的拥有者的能力。使用授权证书122中所包括的公钥,该实体(例如,网络节点)可以验证发送了授权证书122的设备是由授权服务器126在授权证书122中所标识的相同设备。

该授权信息可由设备102、104、106在任何时间(例如,在初始附连期间、在服务请求期间、在切换期间、按需地)请求。

如果授权功能108、112、116获得并验证了授权协议120或者从授权协议120推导出的授权证书122,则授权功能108、112、116可激活给定选择性激活特征(或者可授权/命令/指令主存授权功能108、112、116的设备102、104、106激活给定选择性激活特征)。授权协议120以及授权证书122可记录设备102、104、106激活给定选择性激活特征的权利。

授权功能108、112、116可向本地授权服务器128发送特征激活请求(例如,要激活一个或多个选择性激活特征的请求、对用于激活一个或多个选择性激活特征的授权的请求)。对特征激活请求的响应可包括授权信息(例如,设备102、104、106使用该设备处的一组选择性激活特征(包括特征激活请求中所标识的一个或多个选择性激活特征)的权力证明)。该响应还可包括授权文件124。授权文件124可包括一个或多个特征激活密钥。授权服务器126可对授权信息、授权文件、和/或一个或多个特征激活密钥进行加密。

授权服务器126可以使用属于授权服务器126的公钥/私钥对中的私钥来对授权信息签名。在其中授权信息包括授权证书的情形中,例如,授权服务器126可以使用属于授权服务器126的公钥/私钥对中的私钥来对授权证书签名。设备102、104、106可使用授权服务器126的公钥来验证授权证书122是可信的。本领域技术人员将领会,对诸如授权证书122之类的项目签名的替换方式也在本文所给出的各方面的范围内。

授权服务器126可使用属于设备102、104、106的公钥/私钥对中的公钥来对可包括一个或多个特征激活密钥的授权文件124加密。在一些方面,仅授权功能108、112、116能访问属于设备102、104、106的公钥/私钥对中的公钥;由此仅授权功能108、112、116能解密可包括一个或多个特征激活密钥的授权文件124。本领域技术人员将领会,针对诸如可包括特征激活密钥的授权文件124之类的项目的其他类型的加密也在本文所给出的各方面的范围内。

本地授权服务器128可向授权服务器126发送特征激活请求。在一些方面,特征激活请求可以直接从授权功能108、112、116发送给授权服务器126而无需首先被发送给本地授权服务器128。

授权服务器126可在考虑/评估/处理与设备(诸如,设备A 102、设备B 104或设备C106)相关联的授权协议120之后发送对特征激活请求的响应。对特征激活请求的响应可包括授权信息,其可被用来验证设备102、104、106激活该特征激活请求中所标识的一个或多个选择性激活特征的权利。

该响应还可包括授权文件124。授权文件124可包括一个或多个特征激活密钥、授权参数、或者一个或多个特征激活密钥和授权参数。例如,授权参数可包括授权的期满日期/废除日期。本地授权服务器128(或者在一些方面,授权服务器126)可将授权证书122和授权文件124(包括特征激活密钥和授权参数)转发给授权功能108、112、116。

如以上所指示的,为了激活设备102、104、106的选择性激活特征,该选择性激活特征可能需要被授权。根据一个非限定示例,实体(例如,用户、服务提供商、OEM、制造商)可基于授权协议120中所定义的条款向许可方服务支付授权费(例如,许可费)以激活选择性激活特征。在支付被验证之前或之后,授权协议120可被上传到授权服务器126和/或本地授权服务器128。授权服务器126可由许可方服务主存。授权服务器126(例如,许可方服务器)可被用于授权协议和/或与其相关联的选择性激活特征的证实、激活和/或实施。

在一个方面,设备102、104可确定网络服务是可用的。设备102、104可标识该设备可用(但不一定在该设备处被激活)并且为了使用网络服务所需的选择性激活特征。对使用网络服务所需的选择性激活特征的标识可以从任何合适的源(诸如举例而言,设备102、104中所存储的列表/表格、从本地授权服务器128获得的列表/表格、从授权服务器126获得的列表/表格)或者可从远程网络节点或其他源(例如,分组数据网络上的节点)获得。设备102、104可确定它(即,设备102、104)是否被授权激活为了使用网络服务所需的选择性激活特征。

如果设备102、104未被授权激活为了使用网络服务所需的所有选择性激活特征,则设备102、104或者设备102、104的授权功能108、112可以请求用于激活选择性激活特征(或多个选择性激活特征)的授权。设备102、104或者设备102、104的授权功能108、112可请求关于设备102、104被授权激活所请求的选择性激活特征的证明。对所请求的选择性激活特征的激活可使得设备102、104例如能够获得在应用服务器上提供的服务或者使用由网络接入节点(例如,eNB)提供的服务。

示例性操作环境

图2解说了根据本文所描述的各方面的示例性操作环境200。为了易于引述并且不旨在作任何限定,每个授权电路/功能/模块在本文将被称为“授权功能”。在示例性操作环境200中,第一设备202(例如,芯片组件、客户端设备、网络节点)包括第一授权功能203。第二设备204(例如,芯片组件、客户端设备、网络节点)包括第二授权功能205。第一设备202和第二设备204可与第三设备206(被描绘为网络接入节点(例如,eNodeB))无线地通信。第三设备206(例如,网络接入节点)可包括第三授权功能207。

第一设备202可包括使用第一网络服务所需的一个或多个选择性激活特征。第二设备204可包括使用第二网络服务所需的一个或多个选择性激活特征。第三设备206可包括使用/提供第一网络服务给第一设备202和/或第二网络服务给第二设备204所需的一个或多个选择性激活特征。

第三设备206(例如,网络接入节点)可以是无线电接入网(RAN)210(例如,增强型通用地面无线电接入网(E-UTRAN))的一部分。在蜂窝通信系统(例如,4G、LTE、LTE-A、5G)的非限定性示例中,RAN 210可以将控制信令和数据话务传达给核心网212(例如,演进型分组核心(EPC))。网络运营商(例如,移动网络运营商(MNO))可操作核心网212。控制信令可经由S1-MME参考点来传达。数据话务可经由S1-U参考点来传达。

核心网212可包括移动性管理实体(MME)214、归属订户服务器/授权认证和记账服务器(HSS/AAA)216、服务网关(S-GW)218、以及分组数据网络网关设备(P-GW)220。除了以上所标识的组件之外,核心网212还可包括本地授权服务器222。本地授权服务器222可与RAN210中的第三设备206(例如,网络接入节点)以及其他网络接入节点(未示出)通信。本地授权服务器222可经由第三设备206(例如,网络接入节点)与第一设备202和第二设备204通信。在核心网212内部,本地授权服务器222可与MME 214和/或HSS/AAA 216通信。本地授权服务器222可用作授权服务器234到第一设备202、第二设备204、以及耦合至与本地授权服务器222相关联的核心网212的第三设备206(例如,网络接入节点)的代理。

P-GW 220可以在分组数据网络(PDN)232(例如,因特网)上与应用服务器228、230通信。应用服务器228、230可以与服务提供商(诸如举例而言,零售提供商、因特网搜索引擎提供商、娱乐提供商、以及社交媒体服务提供商)相关联。应用服务器228、230可主存与服务提供商相关联的应用和/或应用服务。

核心网212中的本地授权服务器222可与分组数据网络232中的授权服务器234通信。将理解,授权服务器234可位于任何地方。换言之,将授权服务器234与应用服务器228、230一起定位在分组数据网络232上是可任选的。例如,核心网212除本地授权服务器222之外还可包括授权服务器234。

授权服务器234可由第一设备202、第二设备204、第三设备206、以及由任何数目的实体(诸如,无线电接入网提供商、移动网络运营商、或接入点提供商)接入。每个实体还可维持其自己的本地授权服务器。授权服务器和本地授权服务器的各方面将在以下提供。

架构参考模型

图3是根据本文所描述的各方面的系统300的架构参考模型。图3解说了设备302(例如,芯片组件、客户端设备、网络节点)、本地授权服务器306、以及授权服务器308。设备302可包括至少一个选择性激活特征320。设备302激活选择性激活特征320的权利可以基于授权协议330(例如,合同、协议、许可)。在一方面,设备302激活选择性激活特征320的权利可以基于对授权协议330(或者从授权协议330推导出的授权信息)的证实。在一方面,设备302激活选择性激活特征320的权利可以基于与该选择性激活特征320相关的支付。在一方面,与选择性激活特征320相关的支付状态可以在授权协议330(或者从授权协议330推导出的授权信息)中反映。在一实现中,授权服务器308可在与选择性激活特征320相结合的各个实例处得到运用,包括例如在证实(例如,证实使用选择性激活特征320的权利)、激活(例如,激活选择性激活特征320)、以及实施(例如,实施与选择性激活特征320相关的授权协议330的条款)期间。

设备302可耦合至本地授权服务器306。本地授权服务器306可耦合至授权服务器308。现在将描述设备302、本地授权服务器306和授权服务器308。

设备302可包括授权电路/功能/模块,为了易于引述并且不旨在作任何限定,授权电路/功能/模块在本文将被称为“授权功能304”。

授权功能304可在设备302的处理电路314处和/或在设备302的安全操作环境305处实现安全过程(例如,执行安全处理)。如本文所使用的,术语“安全”可意指免于被其他过程(包括外部和内部过程)访问和/或免于用户访问的保护或安全。在一个方面,安全操作环境305和/或其中实现的安全过程可以不可被用户访问和/或不可被由授权功能304实现的安全过程之外的过程访问。在一个方面,在授权功能304实现设备302的处理电路314处的安全过程的情况下,安全过程可以不可被用户访问和/或不可被由授权功能304实现的安全过程之外的过程访问。

授权功能304可实现用于验证设备302被授权激活设备302的选择性激活特征320的过程。该过程可以是安全过程。在一个方面,为了验证设备302被授权激活选择性激活特征320,授权功能304可获得关于选择性激活特征320被授权被激活的证明(例如,授权信息)。选择性激活特征320可被授权被激活以用于初始、重复和/或继续使用。验证可以藉由证实所获得的证明来进行。

授权功能304还可实现用于验证与设备302所附连或计划附连到的网络相关联的网络节点(例如,eNB、MME、S-GW等)被授权激活与选择性激活特征320相对应的特征的过程。该过程可以是安全过程。网络节点处与选择性激活特征320相对应的特征可被用来促成由网络经由网络节点提供的服务。作为示例,设备302可需要与选择性激活特征320相对应的特征在网络节点处被激活以使用在网络节点处提供的网络服务。作为附加示例,设备302可需要与选择性激活特征320相对应的特征在网络节点处被激活以实现通过激活设备302处的选择性激活特征320可实现的改进服务。例如,设备302(其出于该示例目的可以为客户端设备)可被制造成在选择性激活特征302的激活之际实现载波聚集。载波聚集准许使用多个载波来增大传输带宽。载波聚集可改进设备302的性能。设备302可被授权激活选择性激活特征320并且可被授权将其自己配置成使用载波聚集。然而,为了变得有效,耦合至设备302的网络接入节点(例如,eNB)也应当激活对应特征以使得网络接入节点被配置成使用载波聚集。因此,在一些方面,选择性激活特征320可被两个设备(例如,芯片组件、客户端设备、网络节点、或其中两者或更多者的任何组合)联合地激活和使用。

在一示例中,授权功能304可根据授权协议330中所定义(以及从授权协议330推导出的授权信息中反映和在授权功能304处获得)的条款来激活和/或停用选择性激活特征320。在该示例中,使得激活和使用可接受的条款可由授权协议330定义或者在授权协议330中列出。在该示例中,这些条款可包括为交换使用选择性激活特征320的权利进行的支付。在一实现中,设备302的授权功能304可在与同设备302相关联的选择性激活特征320相结合的各个实例处得到运用,包括例如在证实(例如,证实使用选择性激活特征320的权利)、激活(例如,激活选择性激活特征320)、以及实施(例如,实施与选择性激活特征320相关的授权协议330的条款)期间。在一些方面,选择性激活特征320的激活可允许设备302例如经由另一设备(诸如eNB)从网络(例如,因特网)上的应用服务器获得服务。

设备302还可包括安全存储电路310(例如,电路/功能/模块)。在一个方面,安全存储电路310可以基于组件/实体(在设备302的内部和/或外部)从和向安全存储电路310读和写数据的能力而被认为是安全的。在一个方面,安全存储电路310可被永久地纳入设备302中或者与设备302集成。例如,安全存储电路310可包括与设备302包括的处理电路314制造在相同基板上的非易失性存储器阵列。

在安全存储电路310内可存在用于为设备302推导的私钥/公钥对中的私钥316的存储空间。在一个方面,制造商或OEM可生成私钥/公钥对。在另一方面,另一实体可生成私钥/公钥对。私钥/公钥对中的私钥316可由制造商、OEM或由另一实体存储在安全存储电路310中。在一个方面,私钥316可在设备302的所有权从制造商或OEM转移到第三实体之前被存储在安全存储电路310中。在其他方面,私钥316可在任何时间并且由任何实体存储在安全存储电路310中。在一些方面,私钥316仅被设备302知晓。在一些方面,私钥316仅被设备302的授权功能304知晓。

私钥316可被设备302(或授权功能304)用来解密特征激活密钥318和/或可包括特征激活密钥318的授权文件。特征激活密钥318和/或可包括特征激活密钥318的授权文件可由第三实体(例如,授权服务器308)在向设备302发送特征激活密钥318之前使用设备302的公钥来签名/加密。

在一方面,特征激活密钥318可被用来激活设备302的选择性激活特征320。在本文所描述的各方面,特征激活密钥318可按加密形式存储。在一些示例中,特征激活密钥318可以仅被授权功能304(例如,使用设备302的私钥316)解密。在一些示例中,特征激活密钥318可被存储在安全环境(诸如,安全存储电路310)中。

设备302可进一步包括数据存储设备312(例如,电路/功能/模块),其可与安全存储电路310分开。在一个方面,安全存储电路310可以是数据存储设备312的部分,或者反之。安全存储电路310和/或数据存储设备312可包括例如硬盘、硬盘的分区、光盘、光盘的分区、固态存储器、或者固态存储器上的分区。

在数据存储设备312内,可存储有特征和授权参数列表322。例如,特征和授权参数列表322可标识设备302有权力激活/停用的选择性激活特征320及其相关联的授权参数。特征和授权参数列表322可以例如从由授权服务器签名(其中签名可被用来证实授权文件)的一个或多个授权文件编译而来。授权文件可以例如在设备激活、设备移交、设备更新之际或者响应于来自设备302的请求而从本地授权服务器306或授权服务器308获得。特征和授权参数列表322中的授权参数可例如指示选择性激活特征320被激活还是停用、以及设备302使用选择性激活特征320的权力期满或者被废除的日期。如本文所使用的,设备302使用选择性激活特征320的权力涵盖设备302提供选择性激活特征320的权力。

在数据存储设备312内,还可存储有授权证书323。在一方面,授权证书323可由任何实体验证并且由此无需被存储在安全存储中。另一方面,授权文件324包括私有信息,诸如,特征激活密钥。因此,在一方面,授权文件324可被存储在安全存储电路310中。

设备302还可包括通信总线325以提供设备302所包括的授权功能304、安全操作环境305、安全存储电路310、数据存储设备312、处理电路314、和/或网络通信电路326之间的通信。网络通信电路326还可提供与本地授权服务器306和/或授权服务器308的通信。

在一些方面,本地授权服务器306可充当至授权服务器308的本地代理。在一些方面,本地授权服务器306可发送设备302使用设备302处的一组选择性激活特征320的权力证明(由本地授权服务器306签名),其中设备302可耦合至与本地授权服务器306相关联的核心网。在一些方面,本地授权服务器306可暂时独立于授权服务器308来操作。本地授权服务器306充当至授权服务器308的本地代理还是作为本地服务器本身可以例如取决于存储在授权服务器308处的授权协议330的条款。

授权服务器308可包括数据存储设备328(例如,电路/功能/模块)。数据存储设备328可存储授权协议330(例如,协议、合同、许可)的列表、仓储、或记录。授权协议330可涉及多个设备的各种选择性激活特征。数据存储设备328可维持用于被授权协议330覆盖的设备的密钥存储332。密钥存储332可包括私钥和/或公钥,其可被用来加密向被授权协议330覆盖的设备(诸如,设备302)发送的消息。

授权服务器308的数据存储设备328还可包括特征激活密钥334,其可被用来激活设备302的选择性激活特征320。在一些方面,当设备302的授权功能304请求关于设备302有权力激活一个或多个选择性激活特征320的证明时,特征激活密钥334可以从授权服务器308(或本地授权服务器306)发送给设备302。在此类方面,在授权服务器308(或本地授权服务器306)向授权功能304发送关于设备302有权力激活选择性激活特征320的证明(例如,授权信息)之后,选择性激活特征320可被授权功能304(或者在其授权下)激活。

在一示例中,授权服务器308的数据存储设备328可根据设备型号来存储用于设备302处的每个选择性激活特征320的授权参数336的列表、仓储或记录。在一个方面,为了准许区分具有相同型号的个体设备,例如,数据存储设备328可根据设备序列号、或者其他设备标识符(诸如,国际移动站装备身份(IMEI))针对每个选择性激活特征320存储授权参数336。如本领域技术人员所知的,IMEI是被用来根据第三代合作伙伴(3GPP)体系(例如,GSM、UMTS、LTE、LTE-A)标识硬件的唯一性号码。

授权服务器308还可包括通信总线338以提供授权服务器308所包括的数据存储设备328、处理电路340、和/或网络通信电路342之间的通信。网络通信电路342还可提供与本地授权服务器306和/或设备302的通信。

如以上所指示的,本地授权服务器306可充当授权服务器308的代理。如此,本地授权服务器306包括与授权服务器308相同或相似的电路/功能/模块。由此将省略对相同或相似电路/功能/模块的描述和解说。

授权协议

参照图1,设备102、104、106使用一组选择性激活特征110、114、118的权力可以在授权协议120(例如,协议、合同、许可)中给出。在一些方面,授权协议120可被认为是许可。如本文所使用的,在一方面,对一组选择性激活特征的引述、或者对(诸)选择性激活特征的引述可被理解为对一个选择性激活特征的引述(例如,其中该组包括一个选择性激活特征或者该组包括一个或多个相异的选择性激活特征)。授权协议120可被用作设备102、104、106使用(例如,激活、维持激活)设备102、104、106处的一组选择性激活特征110、114、118的权力的证明,或者授权协议120可被用来推导该证明。

授权协议120可以在两个或更多个实体之间建立。达成授权协议120的实体可以例如声明对设备、设备的特征、和/或设备将使用的服务的权利。作为示例,授权协议120可在制造商、供应商/OEM、设备购买者、转售商、许可方服务、和/或制造商、供应商/OEM、设备购买者、转售商、或许可方服务中的任何两者或更多者之间建立。设备购买者可以是最终用户、转售商、或者将出租该设备的实体。许可方服务可以是准予许可并监视对许可条款的遵从的组织。

在一示例中,授权协议120可以在授权功能108、112、116寻求获得授权协议120的证明的时间之前建立。在另一示例中,授权协议可以在与授权功能108、112、116寻求获得授权协议120的证明的时间相同的时间或者基本上相同的时间建立。

授权协议120可被称为文书。如本文所使用的,文书包括授权协议的所有非瞬态机器可读表达,而无论此类授权协议是否曾经以物理的人类可读形式存在。术语“文书”包括缩减成可由机器读取的任何形式的任何人类可读的文档。可由机器读取的形式可包括本领域技术人员所知的电、光、磁或其他存储形式。

在一个示例中,授权协议可被用来推导包括以下各项的授权证书:

1.一组被授权使用的选择性激活特征;

2.寿命/期满时间;

3.选择性激活特征被启用的位置(例如包括地理或网络标识符,诸如,PLMN、SSID、或蜂窝小区IDS);

4.可使用选择性激活特征的网络接入节点的最大数目;以及

5.周期性使用报告要求。

图4解说了根据本文所描述的各方面的在第一实体(例如,设备的拥有者、设备的销售商/转售商、有折扣或者没有折扣地向消费者提供设备的服务提供商)与一个或多个设备的制造商或OEM之间的示例性授权协议中可包括的示例性参数和数据列表400。在图4中以表格形式呈现列表,然而,任何机器可读(例如,处理电路可读)形式根据该方面是可接受的。该列表包括参数,诸如,协议日期402、设备拥有者的标识符404、设备的制造商或OEM的标识符406、设备的标识符408(例如,IMEI号)、获授权特征的列表410、授权协议历时412、对特征使用的限制414、以及使用特征的费用416。

图5解说了根据本文所描述的各方面的在制造商或OEM与另一实体(例如,操作授权服务器的实体)之间的示例性授权协议中可包括的示例性参数和数据列表500。在图5中以表格形式呈现列表,然而,任何机器可读(例如,处理电路可读)形式根据该方面是可接受的。该列表包括参数,诸如,协议开始日期502、协议结束日期504、设备的标识符506(例如,IMEI号)、获授权特征的列表508、对特征使用的限制510、设备公钥的标识符512、设备的制造商或OEM的标识符514、以及使用特征的费用516。

图6解说了根据本文所描述的各方面的在网络运营商(例如,移动网络运营商(MNO))与另一实体(例如,授权服务器的拥有者/操作者)之间的示例性授权协议中可包括的示例性参数和数据列表600。在图6中以表格形式呈现示例性列表600,然而,任何机器可读(例如,处理电路可读)形式根据该方面是可接受的。示例性列表600包括参数,诸如,授权协议的开始日期602、授权协议的结束日期604、设备的标识符606(例如,IMEI号)、获授权服务的列表608、获授权特征的列表610、设备的制造商或OEM的标识符612、以及使用特征的费用614。

置备

图7是解说根据本文所描述的各方面的与向设备(例如,芯片组件、客户端设备、网络节点)发送授权证书、授权文件、特征激活密钥和软件相关的动作的流程图。在一个方面,用参考标号702-712标识的动作可由授权服务器采用,而用参考标号714标识的动作可由本地授权服务器采用。在一个方面,用参考标号702-714标识的动作可由授权服务器采用。也就是说,在此类方面,授权服务器可推导和发送授权证书、授权文件、特征激活密钥、和/或软件给设备,而无需本地授权服务器的干预。在一个方面,用参考标号702-714标识的动作可由本地授权服务器采用。也就是说,在此类方面,本地授权服务器可推导和发送授权证书、授权文件、特征激活密钥、和/或软件给设备,而无需授权服务器的干预。

如上所述,可在各种实体(例如,设备的拥有者、设备的销售商/转售商、有折扣或者没有折扣地向消费者提供设备的服务提供商、制造商、或设备的OEM)之间进入授权协议。例如,一个实体可向第二实体支付费用以获得使用服务或选择性激活特征达预定义时间(例如,每季度地)的权利。一旦实体已进入授权协议,就可将授权协议存储(702)在授权服务器中。授权服务器可基于授权协议中的信息来推导特征激活密钥(704)(例如,基于授权协议来推导特征激活密钥(704))。授权服务器可基于授权协议中的信息来推导授权证书(706)。授权服务器还可基于授权协议中的信息来推导授权文件(708)。在一些方面,授权文件可包括一个或多个特征激活密钥。这些动作的次序是示例性的并且不是限定性的。任何次序是可接受的。

特征激活密钥可被用来激活设备(例如,芯片组件、客户端设备、网络节点)的选择性激活特征。特征激活密钥可以被加密,和/或与之具有特征激活密钥的授权文件可被加密。在一些示例中,特征激活密钥和/或授权文件可以仅被设备的授权功能解密。

在一些方面,每选择性激活特征的一个特征激活密钥可被用于选择性激活特征的激活。在其他方面,可使用一个特征激活密钥来激活多个选择性激活特征。激活选择性激活特征可包括选择性激活特征的初始激活以及维持已经激活的选择性激活特征的激活。在一个方面,特征激活密钥可解锁选择性激活特征。作为示例,选择性激活特征可被激活,但可基于授权协议的条款而被锁定不能使用(例如,选择性激活特征可基于授权协议所施加的地理或时间相关的参数限制而被锁定不能使用)。被激活的选择性激活特征可基于获得和使用恰适的特征激活密钥来解锁(例如,设备使用已经激活的选择性激活特征的能力可被启用)。

授权文件可包括与选择性激活特征相关的数据。与选择性激活特征相关的数据可包括例如设备使用选择性激活特征的权力期满或废除的日期。与选择性激活特征相关的其他数据也可被包括在授权文件中。

在一个方面,授权服务器可向本地授权服务器发送或上传(710)(例如,置备)授权证书和包括特征激活密钥的授权文件。授权服务器可以可任选地向本地授权服务器发送或上传与设备的选择性激活特征相关的软件或者与设备相关的任何特征(硬件或软件)(712)。例如,除授权证书和授权文件之外还可发送或上传经更新驱动程序形式的软件。

授权服务器和/或本地授权服务器可响应于例如获得来自设备(例如,芯片组件、客户端设备、网络节点)的特征激活请求而向设备发送(714)授权证书、包括特征激活密钥的授权文件、以及软件(可任选)。

在一示例中,在多个设备被包括在授权协议中时,本地授权服务器可确保不多于最大数目的设备(例如,限额)正在使用被授权的选择性激活特征。例如,本地授权服务器可以在第一设备处停用选择性激活特征时接收到指示,然后本地授权服务器发出用于激活第二设备处的选择性激活特征的授权。替换地,本地授权服务器可以废除激活第一设备处的选择性激活特征的授权,然后本地授权服务器发出用于激活第二设备处的选择性激活特征的授权。该废除可以基于例如来自所有获授权设备的用于确定选择性激活特征在哪些设备中正被活跃使用的周期报告。

特征激活请求

图8是解说根据本文所描述的各方面的涉及特征激活请求(例如,要激活一个或多个特征的请求、对用于激活一个或多个特征的授权的请求)的方法的流程图800。设备(例如,芯片组件、客户端设备、网络节点)可在设备具有激活选择性激活特征的授权的情况下激活选择性激活特征。各个事件可导致设备发送特征激活请求。例如,选择性激活特征可被需要使用网络服务,监管者可确定要按照调用选择性激活特征的方式来配置设备,订阅更新可发生,和/或操作、监管、和管理(OAM)协议可能需要激活选择性激活特征以用于维护目的。

为了激活选择性激活特征,设备可获得关于设备使用该设备处的选择性激活特征的权力证明,并且获得包括特征激活密钥的授权文件。权力证明可以例如以授权信息的形式来提供。该授权信息可以包括授权协议和/或授权证书。在一示例中,为了获得设备使用选择性激活特征的权力证明和包括特征激活密钥的授权文件,设备可向本地授权服务器发送特征激活请求(例如,要激活一个或多个选择性激活特征的请求)。

本地授权服务器可获得(802)来自设备的特征激活请求。本地授权服务器可确定(804)本地授权服务器是否拥有对该请求的响应所需的项目(例如,设备使用该设备处的一组选择性激活特征的权力证明(诸如,授权信息)、以及包括特征激活密钥的授权文件)。如果本地授权服务器不拥有所需项目,或者如果本地授权服务器拥有这些项目但这些项目是无效的(例如,因授权期满),则本地授权服务器可尝试从授权服务器获得(806)权力证明(例如,授权证书形式的授权信息)以及包括特征激活密钥的授权文件。

在一个方面,本地授权服务器可通过向授权服务器转发特征激活请求而从授权服务器获得(806)权力证明(例如,授权证书形式的授权信息)以及包括特征激活密钥的授权文件。授权服务器可在例如授权协议确认所请求的选择性激活特征被授权的情况下发送权力证明(例如,授权证书形式的授权信息)以及包括特征激活密钥的授权文件。在特征激活请求被发送给授权服务器的情形中,本地授权服务器可充当在设备(例如,芯片组件、客户端设备、网络节点)与授权服务器之间提供安全隧道的代理服务器。在验证授权协议(例如,在设备与许可方服务之间和/或在移动网络运营商与许可方服务之间)之后,授权服务器可向本地授权服务器发送权力证明(例如,授权证书形式的授权信息)以及包括特征激活密钥的授权文件。

如果本地授权服务器拥有权力证明(例如,授权证书形式的授权信息)以及授权文件,则本地授权服务器可确定(808)是否达到所请求的选择性激活特征的限额。如果达到所请求的选择性激活特征的限额,则本地授权服务器可向设备发送拒绝(810)要激活选择性激活特征的请求的响应。可随响应一起包括拒绝的理由。如果未达到所请求的选择性激活特征的限额,则本地授权服务器可向设备发送包括例如权力证明(例如,授权证书形式的授权信息)以及包括特征激活密钥的授权文件的响应(812)。

本地授权服务器可高速缓存授权协议、授权证书、授权文件、特征激活密钥、以及可任选软件以供将来使用。在一方面,可在本地授权服务器代表授权服务器发出授权证书并向授权服务器报告授权状态时应用该高速缓存。

选择性激活特征的激活

图9是解说根据本文所描述的各方面的选择性激活特征的激活的一个示例的流程图900。设备(例如,芯片组件、客户端设备、网络节点)或者设备的授权功能可获得(902)设备使用该设备处的一组选择性激活特征的权力证明(例如,授权证书形式的授权信息),其中该权力证明由授权服务器签名,并且还可获得包括特征激活密钥的授权文件。在一个方面,权力证明和授权文件可以响应于特征激活请求(例如,要激活一个或多个选择性激活特征的请求)而获得。授权文件可包括用设备的公钥加密的特征激活密钥。授权功能可以证实(904)该权力证明(例如,授权证书形式的授权信息)。在一个方面,证实可包括使用证实函数和授权服务器的公钥。如果权力证明(例如,授权证书形式的授权信息)被证实,则设备可使用设备的私钥来解密(906)包括特征激活密钥的授权文件。授权功能可从经解密的授权文件中取回特征激活密钥。授权功能可评估(908)授权文件所包括的授权参数(例如,确认授权参数(诸如,设备使用选择性激活特征的权力的期满日期)未期满)。授权功能随后可使用经解密的特征激活密钥来激活该组选择性激活特征(910)。

任何被激活的选择性激活特征可保持被激活直至停用事件发生。停用事件的一个示例可以是达到与被激活的选择性激活特征相关联的授权参数中指定的期满时间。其他停用事件是可接受的。授权功能可在设备的安全存储设备处存储(912)所取回的特征激活密钥。授权功能还可在设备的数据存储设备处存储(912)所取回的授权参数。

在一个示例中,设备的授权功能可以能够可靠地并且在良好地确保安全性的情况下解密授权文件,这至少是因为授权服务器可能已经使用设备的公钥(公钥/私钥对中的公钥)加密了授权文件,设备可能已经在设备的安全存储电路中存储了私钥,并且私钥可以仅为授权功能所知。设备可依赖于授权功能来确保选择性激活特征的激活是恰适的。另外,在设备从网络(例如,授权服务器)接收到授权证书时,设备应当能够验证该授权证书是由授权服务器发送(例如,并非由欺骗者发送)的正确授权证书。在一个示例中,为了促成设备验证授权证书是由授权服务器发送的正确授权证书的能力,授权服务器可向授权证书添加授权服务器的签名(用授权服务器的私钥来推导)。授权服务器的签名可在设备处使用授权服务器的公钥来验证。类似地,在设备从网络(例如,授权服务器)接收到授权文件时,设备应当能够验证该授权文件是由授权服务器发送(例如,并非由欺骗者发送)的正确授权文件。在一个示例中,为了促成设备验证授权文件是由授权服务器发送的正确授权文件的能力,授权服务器可向授权文件添加授权服务器的签名(例如,用授权服务器的私钥推导的签名)。授权服务器的签名可在设备处使用授权服务器的公钥来验证。

设备可监视被激活的选择性激活特征的使用并且可向授权服务器和/或本地授权服务器发送(914)与选择性激活特征的使用相关的周期性报告(例如,报告激活状态)。授权服务器和/或本地授权服务器可聚集来自发送与选择性激活特征的使用相关的报告的所有设备的此类报告。对选择性激活特征的使用状态的报告可在本文被称为状态报告。周期性状态报告可以例如被用来实施对设备使用选择性激活特征的权利的限制。例如,授权服务器(或本地授权服务器)可使用从状态报告获得的数据来验证大于最大数目的设备在或者不在并发地使用选择性激活特征。如果大于最大数目的设备在并发地使用选择性激活特征(例如,达到限额),则可拒绝激活该选择性激活特征的新请求。与使用、许可费等相关的记录可被推导和维持。

编排规程

在一个方面,在设备(例如,芯片组件、客户端设备、网络节点)处的成功特征激活之际,授权服务器可向与设备相关联的HSS/AAA服务器传送数据以向HSS/AAA服务器告知设备的经更新特征/经更新能力。

HSS/AAA服务器可更新设备的订阅简档并且可在经更新的设备特征被网络运营商(例如,MNO)验证之后将该信息发送给网络节点(例如,演进型B节点、MME、P-GW等)。在一些方面,可以是网络运营商角色基于设备的能力和授权状态来更新订阅简档。

一旦要激活一个或多个特征的请求被批准和/或特征被激活,更新设备的订阅简档就可准许网络节点(例如,eNB、MME、S-GW、P-GW)证实设备使用特征的授权而无需网络节点获得另一形式的证明。例如,更新订阅简档以准许网络节点基于订阅简档来证实设备使用特征的授权并可避免网络节点从设备获得关于设备使用该设备处的一组选择性激活特征的权力证明的需求。

在一个方面,在设备为网络接入节点(例如,演进型B节点)时,关于在网络接入节点处激活的一组特定特征/服务的可用性的信息可被发送给设备。在一些实现中,在网络接入节点处激活的该组特定特征/服务可经由越空广播(例如,系统信息块(SIB)类型1广播)向设备(例如,芯片组件、客户端设备)宣告。在一些实现中,设备可使用协议来查询网络接入节点,并且由此可确定可在网络接入节点处激活的该组特定特征/服务的可用性。此类查询协议的一个示例可以是接入网查询协议(ANQP)。其他查询协议是可接受的。以这些示例性方式,设备可变得知晓可从网络接入节点获得的特征/服务,从而设备可确定该设备是否想要在相互认证之后利用这些特征/服务。

特征激活的示例性呼叫流程图

图10是解说根据本文所描述的各方面的与设备1002的选择性激活特征的动态授权和激活相关的呼叫流程图1000。设备1002的特征的动态授权和激活可在其中例如在设备1002处为了使用网络服务可能需要一个或多个选择性激活特征并且网络服务和/或设备特征可个体地实时经由许可来启用的系统中是有用的。图10描绘了设备1002(例如,芯片组件、客户端设备、网络节点)、本地授权服务器1004、以及授权服务器1006之间的交互。在图10的上下文中,去往和来自设备1002的呼叫流可以去往和来自设备1002的授权功能。

授权服务器1006可置备(1008)来自供应商/OEM或另一实体的设备证实信息/完整性信息。设备证实信息/完整性信息可包括设备标识符、设备证书/公钥、软件版本(例如,与驻留在设备1002上的授权功能相关联的软件的软件版本)、和/或设备能力。该列表是非限定性且非排它性的。设备能力可包括设备1002处的选择性激活特征的列表。将理解,将设备证实信息/完整性信息从供应商/OEM或另一实体发送给授权服务器可以是正在进行的过程。设备证实信息/完整性信息可在任何合适时间对授权服务器1006添加、修改或移除。

两个实体之间可进入授权协议。授权协议(或其副本)可被置备到本地授权服务器1004以供存储(1010)并且可被置备到授权服务器1006以供存储(1011)。本领域技术人员将领会,置备的次序可以颠倒。相应地,授权协议可被存储在本地授权服务器1004和授权服务器1006处的本地存储中。授权协议可包括要求在本地授权服务器处运行的软件的证实的置备。

设备1002(或设备1002的授权功能)可向本地授权服务器1004发送特征激活请求1012(例如,要激活一个或多个特征的请求)。特征激活请求可包括对基于证书的验证的证书签名请求。

设备1002和本地授权服务器1004可参与远程核实(1014)。远程核实可被一个实体用来验证另一实体在正确地工作(例如,基于已知的正确状态)。在一个方面,本地授权服务器1004可证实在设备处运行的软件(例如,通过验证置备到应用服务器的设备证实信息/完整性信息中所标识的软件与设备处运行的软件匹配)。远程核实1014的结果可被用来向授权服务器1006确认攻击者尚未损害设备1002并且设备1002正在运行供应商/OEM所描述/标识的软件。如果远程核实不成功,则特征激活请求可被忽略。

如果远程核实成功,则基于授权协议(例如,置备到本地授权服务器以供存储(1010)的授权协议),本地授权服务器1004可确定是否要向授权服务器1006请求对设备的特征激活(例如,发送特征激活请求(1016))或者以其自己的权力来授权设备进行特征激活(例如,发送包括特征激活密钥的授权协议/授权证书/授权文件(1022))。后一场景可以例如在本地授权服务器1004已基于授权协议提前从授权服务器1006获得一个或多个授权密钥(例如,特征激活密钥)时发生。

如果本地授权服务器1004确定要向授权服务器1006请求对设备的特征激活,则本地授权服务器1004可向授权服务器1006发送(例如,转发)特征激活请求(1016),在该情形中,本地授权服务器1004可以是提供设备1002与授权服务器1006之间的安全隧道的代理服务器。特征激活请求可包括设备信息(例如,设备标识符、设备证书/公钥、软件版本)和远程核实结果。如果证书签名请求与从设备发送给本地授权服务器的特征激活请求一起被包括,则发送给授权服务器1006的特征激活请求1016还可包括证书签名请求。

在一个方面,本地授权服务器1004和授权服务器1016可参与远程核实(1018)。例如,本地授权服务器1004可向授权服务器1006发送本地授权服务器1004在运行正确软件的证明。以此方式,授权服务器1006可以能够信任由本地授权服务器1004提供给授权服务器1006的关于设备1002的信息。根据此类方面,授权服务器1006可接受在设备1002与本地授权服务器1004之间执行的远程核实的结果。可任选或替换地,授权服务器1006和设备1002可参与远程核实(1019)。

一旦授权服务器1006接受远程核实的结果(使用本地授权服务器1004和设备1002中的任一者或两者)(例如,验证成功)并且授权服务器1006确定特征激活请求遵从授权协议的条款,授权服务器1006就可向本地授权服务器发送(1020)用于激活选择性激活特征的授权证明(例如,授权信息)以及包括特征激活密钥的授权文件。在一个方面,授权服务器1016可验证设备1002与网络运营商(例如,MNO)(或第三方)的授权协议。由授权服务器1006发送的授权证明(例如,授权信息)可以包括授权协议和/或授权证书。

本地授权服务器1004可向设备1002发送包括特征激活密钥的授权协议/授权证书/授权文件(1022)。在第一示例中,本地授权服务器1004可确定要向授权服务器1006请求对设备的特征激活。响应于该请求,本地授权服务器1004可从授权服务器1006获得用于激活选择性激活特征的授权证明(例如,授权信息)以及包括特征激活密钥的授权文件。相应地,在第一示例的环境下,本地授权服务器可向设备1002发送包括特征激活密钥的授权协议/授权证书/授权文件(1022)。在第二示例中,本地授权服务器1004可确定要以其自己的权力来授权设备1002进行特征激活(例如,在其中本地授权服务器1004基于授权协议提前从授权服务器1006获得一个或多个特征激活密钥的情形中)。相应地,在第二示例的环境下,本地授权服务器可向设备1002发送包括特征激活密钥的授权协议/授权证书/授权文件(1022)。一般而言,本地授权服务器1004可向设备1002发送用于激活选择性激活特征的授权证明(例如,授权信息)以及授权文件(包括特征激活密钥和软件,如果必要的话)。用于激活特征的授权证明(例如,授权信息)可以是授权协议和/或授权证书的形式。另外,本地授权服务器1004可存储(例如,高速缓存)授权协议和/或授权证书和包括特征激活密钥(和软件,如果必要的话)的授权文件以供将来使用。

一旦设备1002接收到用于激活选择性激活特征的授权证明(例如,授权信息)以及包括特征激活密钥的授权文件(例如,响应于特征激活请求),则设备1002(和/或设备的授权功能)可证实该授权证明(例如,授权信息)以确定设备1002(和/或设备的授权功能)是否被授权激活和使用所请求的特征。如果设备(和/或设备的授权功能)确定该设备被授权激活和使用所请求的特征,则设备(和/或设备的授权功能)可取回关于所请求特征的特征激活密钥并且激活和使用所请求的特征(1024)。在一些实现中,所请求的特征可保持被激活直至授权证书中所指定的期满时间。

设备1002可向本地授权服务器1004发送关于被激活特征的使用的周期性报告(1026)。本地授权服务器1004可聚集从多个设备接收的报告并且可向授权服务器1006发送关于被激活特征的使用的周期性报告(1028)。本领域技术人员将理解,各个系统可使用各种类型的使用报告格式。本文所描述的各方面不被限于任何一个使用报告格式。

周期性报告可通过允许运营商激活多个芯片组件/客户端设备/网络节点处的选择性激活特征(只要被激活特征的总数满足有关授权协议的条款)来向本地授权管理给予一定的灵活度。例如,周期性报告可允许运营商并发地激活最大可允许数目的特征。

示例性设备

图11是解说根据本文所描述的各方面的适配成支持选择性激活特征的动态授权和激活以促成在示例性设备1100上使用网络服务的示例性设备1100(例如,芯片组件、客户端设备、网络节点)的框图。在一个示例中,示例性设备1100可包括网络通信电路1102、处理电路1104、以及存储器电路/存储设备(在本文被称为存储器电路1106)。网络通信电路1102、处理电路1104以及存储器电路1106可耦合至通信总线1108以用于数据和指令的交换。

网络通信电路1102可包括用于与用户的输入/输出操作的第一输入/输出电路/功能/模块1110。网络通信电路1102可包括用于无线通信的第二输入/输出电路/功能/模块1111(例如,接收机/发射机模块/电路/功能)。其他电路/功能/模块可随网络通信电路1102一起被包括,如本领域技术人员已知的。以上信息是示例性的而非限定性的。

处理电路1104可被适配成包括或实现被适配成支持选择性激活特征的动态授权和激活以促成在示例性设备1100上使用网络服务的一个或多个处理器、专用处理器、硬件和/或软件模块等。处理电路1104可被适配成包括授权电路/功能/模块1112、授权证书验证电路/功能/模块1114、授权参数评估电路/功能/模块1116、以及特征激活密钥提取电路/功能/模块1118。其他电路/功能/模块可随处理电路1104一起被包括,如本领域技术人员将知晓的。以上信息是示例性的而非限定性的。

存储器电路1106可被适配成包括授权指令1120、授权证书验证指令1122、授权参数评估指令1124、以及特征激活密钥提取指令1126。存储器电路1106的单独区域可被适配用于安全存储。相应地,存储器电路1106可进一步包括安全存储电路1128。安全存储电路1128可包括私钥存储1130。私钥存储1130可存储公钥/私钥对中的私钥,其中授权服务器或本地授权服务器使用公钥/私钥对中的公钥来加密授权证书。安全存储电路1128可进一步包括特征激活密钥存储1132。存储器电路1106可进一步存储选择性激活特征列表1134以及用于设备的选择性激活特征中的每一者的授权参数列表1136。其他指令和数据存储位置可被包括在存储器电路1106中,如本领域技术人员将知晓的。以上信息是示例性的而非限定性的。

在设备处操作的示例性方法

图12是根据本文所描述的各方面的可在设备(例如,芯片组件、客户端设备、网络节点)处操作的示例性方法1200的流程图。可任选地,设备可获得指示可从网络接入节点(例如,eNB)获得网络服务的信息(1202)。设备可标识在该设备处为了使用该网络服务所需的一个或多个选择性激活特征(1204)。在一些方面,标识设备处为了使用该网络服务所需的一个或多个选择性激活特征可包括从设备的存储器电路获得使用该网络服务所需的特征列表。在其他方面,标识设备处为了使用该网络服务所需的一个或多个选择性激活特征可包括从网络节点获得使用该网络服务所需的特征列表。

设备可获得与该设备已被授权激活的选择性激活特征相关联的授权信息以及一个或多个特征激活密钥(1206)。在一些实现中,获得授权信息以及一个或多个特征激活密钥可包括:发送要授权一个或多个特征的激活的请求,响应于要授权一个或多个选择性激活特征的激活的请求而获得授权信息以及一个或多个特征激活密钥,以及存储该授权信息以及(诸)特征激活密钥。

可任选地,该设备可存储所获得的授权信息以及(诸)特征激活密钥(1208)。设备可确定在该设备已被授权激活的特征与该设备上为了使用网络服务所需的一个或多个选择性激活特征之间是否存在匹配。

设备可使用该一个或多个特征激活密钥来激活和/或维持激活该设备已被授权激活且与使用网络服务所需的一个或多个选择性激活特征相匹配的选择性激活特征(1210)。可任选地,如果不存在匹配,则设备可确定是否要发送对用于激活使用网络服务所需的选择性激活特征的授权的特征授权请求(1212)。设备随后可取决于该确定的结果而发送特征激活请求(1214)或者等待获得指示可从网络接入节点获得网络服务的信息(1202)。

在一些方面,选择性激活特征可以是硬件和/或软件特征。授权信息可由设备发送给另一设备和/或节点作为该设备被授权激活授权信息中所标识的特征的证明。

在一些方面,获得授权信息以及一个或多个特征激活密钥可包括:发送特征激活请求,响应于该特征激活请求而获得授权信息以及特征激活密钥,存储该授权信息以及特征激活密钥。存储授权信息以及特征激活密钥可以是可任选的。

在一些方面,授权信息可针对设备已被授权激活的每一个特征包括授权将期满的日期。授权信息可以作为代表授权证书的数据来获得。授权证书可由存储该授权证书所基于的授权协议(例如,授权证书可从授权协议推导,或者以其他方式基于授权协议来创建)的授权服务器签名。在一个方面,授权服务器可以不同于授权认证和记账(AAA)服务器。在一个方面,标识设备上为了使用该网络服务所需的一个或多个选择性激活特征可包括从网络接入节点获得使用该网络服务所需的特征列表。在另一方面,标识设备上为了使用该网络服务所需的一个或多个选择性激活特征可包括从设备的存储器电路/功能/模块获得使用该网络服务所需的特征列表。

在一些方面,标识设备处为了使用该网络服务所需的一个或多个选择性激活特征(1204),获得与设备已被授权激活的特征相关联的授权信息以及一个或多个特征激活密钥(1206),以及使用该一个或多个特征激活密钥来激活和/或维持激活设备已被授权激活且与使用网络服务所需的一个或多个选择性激活特征相匹配的特征(1210)可由设备的授权功能来执行。授权功能可以是授权协议(例如,协议、合同、许可)的实施点。例如,授权协议可以是在设备的制造商/原始装备制造商(OEM)或其组件与许可方服务之间的。

在一些方面,该方法可包括存储与设备已被授权激活的特征相关的授权信息和特征激活密钥,其中与特征相关的授权信息包括用于激活该特征的授权将期满的日期。在一些方面,使用网络服务所需的至少一个特征可在使用时许可并且当在设备处获得最新许可的验证时被激活。

图13是根据本文所描述的各方面的可在设备(例如,芯片组件、客户端设备、网络节点)处操作的另一示例性方法1300的流程图。可任选地,设备可以获得、或者获得并存储用于激活和/或维持激活设备已被授权激活的一个或多个选择性激活特征的授权信息以及一个或多个特征激活密钥(1302)。该一个或多个选择性激活特征可以或者可以不在任何给定时间被激活。

设备可获得标识可从网络接入节点(例如,演进型B节点)获得的网络服务的越空广播(1304)。在一个方面,越空广播可在未经认证消息中获得(例如,接收)。在一个方面,在获得(例如,接收)越空广播时,设备可以未附连至该网络接入节点。换言之,从其获得(例如,接收)越空广播的网络接入节点可以未经认证并且未附连至该设备。

在一些方面,指示可从网络接入节点获得的网络服务的越空广播可以是响应于从该设备发送的查询,其标识了在该设备上为了使用网络服务所需的一个或多个选择性激活特征和/或标识了该网络服务。

设备可标识设备为了使用该网络服务所需的一个或多个选择性激活特征(1306)。标识一个或多个选择性激活特征可被作出而无论设备是否已经拥有用于激活任何选择性激活特征的授权。

下一步,设备可标识该设备已被授权激活的特征(1308)。设备可确定在所标识的该设备为了使用网络服务所需的一个或多个选择性激活特征与该设备已被授权激活的特征之间是否存在匹配(1310)。如果存在匹配,则设备可使用该设备已被授权激活的特征的特征激活密钥。设备可使用这些特征激活密钥来激活和/或维持激活与所标识的该设备为了使用网络服务所需的一个或多个选择性激活特征相匹配的那些特征(1312)。

可任选地,设备可从所标识的该设备为了使用网络服务所需的一个或多个选择性激活特征中标识该设备尚未被授权激活的特征。设备可以发送对该设备尚未被授权激活的特征的授权信息和特征激活密钥的请求,以及使用响应于该请求而获得的特征激活密钥来激活该设备尚未被授权激活的特征(1314)。

可任选地,该设备可存储授权信息以及(诸)特征激活密钥(1316)。

同时,与该设备对接的网络接入节点或网络节点也可能需要激活该一个或多个选择性激活特征的对应部分以便促成设备对选择性激活特征的使用。

在上述各方面,获得和使用授权信息和特征激活密钥可由设备的授权功能执行。授权功能可以是授权协议(例如,协议、合同、许可)的实施点。该协议可以是在设备的制造商/原始装备制造商(OEM)或其组件与许可方服务之间的。该协议可以存储在授权服务器上。授权服务器可以与授权认证和记账(AAA)服务器相同或不同。

示例性授权服务器

图14是解说根据本文所描述的各方面的适配成支持特征的动态授权和激活以促成在设备(例如,芯片组件、客户端设备、网络节点)上使用网络服务的示例性授权服务器1400的框图。在一个示例中,示例性授权服务器1400可包括网络通信电路1402、处理电路1404、以及存储器电路/存储设备(在本文被称为存储器电路1406)。网络通信电路1402、处理电路1404以及存储器电路1406可耦合至通信总线1408以用于数据和指令的交换。

网络通信电路1402可被适配成包括输入/输出模块/电路/功能1410以用于与网络节点(诸如,P-GW、本地授权服务器和/或网络接入节点)通信。其他电路/功能/模块可被包括在示例性授权服务器1400的网络通信电路1402中,如本领域技术人员将知晓的。以上信息是示例性的而非限定性的。

处理电路1404可被适配成包括或实现被适配成支持特征的动态授权和激活以促成在设备上使用网络服务的一个或多个处理器、专用处理器、硬件和/或软件模块等。处理电路1404可包括授权协议管理电路/功能/模块1412,其可管理存储在示例性授权服务器1400中的授权协议的收集、维护和组织。处理电路1404可包括特征激活密钥推导电路/功能/模块1414,其可被用来推导可用于激活设备(例如,芯片组件、客户端设备、网络节点)的特征的特征激活密钥。处理电路1404可包括授权参数推导电路/功能/模块1416,其可被用来推导可连同特征激活密钥一起传递给设备的授权参数(例如,获授权特征的期满日期)。处理电路1404可包括授权证书推导电路/功能/模块1418,其可基于授权协议来推导授权证书并且可使用设备的公钥来加密授权证书。其他电路/功能/模块可被包括在示例性授权服务器1400的处理电路1404中,如本领域技术人员将知晓的。以上信息是示例性的而非限定性的。

存储器电路1406可被适配成包括授权协议管理指令1420、特征激活密钥推导指令1422、授权参数推导指令1424、授权证书推导指令1426、以及用于特征激活密钥存储1430、授权参数存储1432、公钥存储1434和授权证书存储1436的空间。其他指令和数据存储位置可被包括在存储器电路1406中,如本领域技术人员将知晓的。以上信息是示例性的而非限定性的。

示例性本地授权服务器

图15是解说根据本文所描述的各方面的适配成支持特征的动态授权和激活以促成在设备(例如,芯片组件、客户端设备、网络节点)上使用网络服务的示例性本地授权服务器1500的框图。示例性本地授权服务器1500可以是授权服务器(例如,1400,图14)的代理。在一个示例中,示例性本地授权服务器1500可包括网络通信电路1502、处理电路1504、以及存储器电路/存储设备(在本文被称为存储器电路1506)。网络通信电路1502、处理电路1504以及存储器电路1506可耦合至通信总线1508以用于数据和指令的交换。

网络通信电路1502可被适配成包括输入/输出模块/电路/功能1510以用于与网络节点(诸如,授权服务器和/或网络接入节点)通信。其他电路/功能/模块可被包括在示例性本地授权服务器1500的网络通信电路1502中,如本领域技术人员将知晓的。以上信息是示例性的而非限定性的。

处理电路1504可被适配成包括或实现被适配成支持特征的动态授权和激活以促成在设备上使用网络服务的一个或多个处理器、专用处理器、硬件和/或软件模块等。处理电路1504可包括授权协议管理电路/功能/模块1512,其可管理存储在示例性本地授权服务器1500中的授权协议的收集、维护和组织。处理电路1504可包括特征激活密钥推导电路/功能/模块1514,其可被用来推导可用于激活设备的特征的特征激活密钥。处理电路1504可包括授权参数推导电路/功能/模块1516,其可被用来推导可连同特征激活密钥一起传递给设备的授权参数(例如,获授权特征的期满日期)。处理电路1504可包括授权证书推导电路/功能/模块1518,其可例如基于授权协议中的数据来推导授权证书并且使用设备的公钥来加密授权证书。处理电路1504可包括特征使用报告电路/功能/模块1538,其可收集来自耦合至示例性本地授权服务器1500的设备的特征使用数据。其他电路/功能/模块可被包括在示例性本地授权服务器1500的处理电路1504中,如本领域技术人员将知晓的。以上信息是示例性的而非限定性的。

存储器电路1506可被适配成包括授权协议管理指令1520、特征激活密钥推导指令1522、授权参数推导指令1524、授权证书推导指令1526、以及用于特征激活密钥存储1530、授权参数存储1532、授权证书存储1534和公钥存储1536的空间。存储器电路1506还可被适配成包括特征使用报告指令1540。其他指令和数据存储位置可被包括在存储器电路1506中,如本领域技术人员将知晓的。以上信息是示例性的而非限定性的。

在服务器(例如,授权服务器或本地授权服务器)处操作的示例性方法

图16是根据本文所描述的各方面的可在授权服务器处操作的示例性方法1600的流程图。授权服务器可获得要激活设备的一个或多个选择性激活特征的请求(1602)(例如,特征激活请求)。设备的该一个或多个选择性激活特征可被包括在该设备的多个选择性激活特征中。授权服务器可验证该一个或多个选择性激活特征被授权在该设备处使用(1604)。该验证可以基于从授权协议获得的数据。该授权协议可存储在授权服务器处。

在一些方面,授权服务器可响应于要激活一个或多个选择性激活特征的请求而发送设备被授权使用该一个或多个选择性激活特征的证明(例如,授权信息)以及一个或多个特征激活密钥。例如,该证明(例如,授权信息)可以是授权协议和/或授权证书的形式。

在一些方面,授权服务器可向设备的网络的归属订户服务器(HSS)发送该设备的经更新的能力信息(1608)。在一些实现中,授权服务器可以向网络运营商(例如,MNO)发送通知以建议网络运营商通过添加该一个或多个特征作为该设备的能力来更新该设备的网络的HSS。授权服务器可以与HSS不同,和/或可以与授权认证和记账(AAA)服务器不同。

该方法可进一步包括评估设备的完整性信息,以及在完整性信息可接受的情况下发送该设备被授权使用一个或多个选择性激活特征的证明以及一个或多个特征激活密钥。在一个方面,完整性信息可由授权服务器获得。在其他方面,完整性信息可由第一服务器获得并且提供给授权服务器,其中授权服务器和第一服务器是不同的服务器并且都不是AAA服务器。在此类方面,第一服务器可以是授权服务器的代理。例如,第一服务器可以是本地授权服务器。设备的完整性信息可以是由设备提供的关于该设备在运行合法软件(即,设备在运行可由授权服务器验证的获授权软件(例如,与特征激活/授权相关))的证明。这可通过远程服务器的远程核实(例如,参见图10的远程核实1019)来进行。

在一些方面,该方法还可包括:从接收到来自授权服务器的特征激活授权的设备接收周期性特征激活和使用状态数据,并且可以进一步包括通过基于存储在授权服务器中的授权协议的条款控制特征激活授权来实施授权协议。

图17是根据本文所描述的各方面的可在本地授权服务器处操作的示例性方法1700的流程图。本地授权服务器可获得要激活设备的一个或多个选择性激活特征的请求(1702)。本地授权服务器可获得设备的完整性信息(1704)。本地授权服务器可向授权服务器发送要激活一个或多个选择性激活特征的请求以及完整性信息(1706)。

在一些方面,授权服务器不同于本地授权服务器,并且这两者都不同于设备的网络的授权认证和记账(AAA)服务器。

在本地授权服务器处操作的该方法可以可任选地并且附加地包括接收对要激活设备的一个或多个特征的请求的响应(1708)。接收响应可包括获得指示设备被授权激活一个或多个选择性激活特征的授权信息,其中该授权信息包括分别对应于该一个或多个选择性激活特征的一个或多个特征激活密钥。

本地授权服务器随后可基于该响应来确定该设备是否被授权激活该一个或多个选择性激活特征(1710)。该方法可进一步包括在设备被授权激活该特征的情况下向设备发送授权信息以及一个或多个特征激活密钥(1712)。然而,如果该响应指示设备未被授权激活该一个或多个选择性激活特征,则该方法可等待(1714)例如直至本地授权服务器接收到要激活该设备或另一设备的一个或多个特征的新请求(例如,返回至1702)。

本文中描述且在附图中解说的组件、动作、特征和/或功能之中的一个或多个可以被重新编排和/或组合成单个组件、动作、特征或功能,或可以实施在若干组件、动作、特征或功能中。也可添加额外的元件、组件、动作、和/或功能而不会脱离本公开。本文中描述的算法也可以高效地实现在软件中和/或嵌入在硬件中。

在本说明书中,元件、电路、功能、以及模块可按框图形式示出以免将本公开湮没在不必要的细节中。相反,所示出并描述的各具体实现只是示例性的且不应被解释为实现本公开的唯一方式,除非在本文中另外指明。另外,框定义以及各个框之间的逻辑划分是具体实现的示例。本领域普通技术人员将容易理解,本公开可通过多种其他划分方案来实施。在最大程度上,与定时考虑等有关的细节已被省略,其中这样的细节对于获得本公开的完整理解而言不是必需的并且在相关领域普通技术人员的能力之内。

还应注意,各实施例可能是作为被描绘为流程图、流图、结构图、或框图的过程来描述的。尽管流程图可能会将各操作描述为顺序过程,但是这些操作中的许多操作能够并行或并发地执行。另外,这些操作的次序可被重新安排。过程在其操作完成时终止。过程可对应于方法、函数、规程、子例程、子程序等。当过程对应于函数时,它的终止对应于该函数返回调用方函数或主函数。

本领域普通技术人员应理解,信息和信号可使用各种不同技术和技艺中的任何一种来表示。例如,贯穿本描述始终可能被述及的数据、指令、命令、信息、信号、位(比特)、码元、以及码片可由电压、电流、电磁波、磁场或磁粒子、光场或光粒子、或其任何组合来表示。出于演示和描述清楚起见,一些附图可将信号解说为单个信号。本领域普通技术人员将理解,信号可表示信号总线,其中该总线可具有各种位宽且本公开可被实现在任何数目的数据信号上,包括单个数据信号。

应当理解,本文中使用诸如“第一”、“第二”等指定对元素的任何引述不限定这些元素的数量或次序,除非显式地声明了这样的限制。确切而言,这些指定可在本文中用作区别两个或更多个元素或者元素实例的便捷方法。因此,对第一元素和第二元素的引述并不意味着这里可采用仅两个元素或者第一元素必须以某种方式位于第二元素之前。另外,除非另外声明,否则一组元素可包括一个或多个元素。此外,应理解,以单数使用的措辞包括复数并且以复数使用的措辞包括单数。

此外,存储介质可表示用于存储数据的一个或多个设备,包括只读存储器(ROM)、随机存取存储器(RAM)、磁盘存储介质、光学存储介质、闪存设备和/或其他用于存储信息的机器可读介质、处理器可读介质、处理电路可读介质和/或计算机可读介质。术语“机器可读介质”、“处理器可读介质”、“处理电路可读介质”和/或“计算机可读介质”可包括但不限于非瞬态介质,诸如便携或固定的存储设备、光学存储设备,以及能够存储、包含或承载(诸)指令和/或数据的各种其他介质。因此,本文中描述的各种方法可全部或部分地由可存储在机器可读介质、处理器可读介质、处理电路可读介质和/或计算机可读介质中并由一个或多个处理电路、机器和/或设备执行的指令和/或数据来实现。

此外,诸实施例可以由硬件、软件、固件、中间件、微代码、或其任何组合来实现。当在软件、固件、中间件、或微代码中实现时,执行必要任务的程序代码或代码段可被存储在诸如存储介质之类的机器可读介质或其它存储中。处理电路可执行必要的任务。代码段可表示过程、规程、函数、子程序、程序、例程、子例程、模块、软件包、类,或是指令、数据结构、或程序语句的任何组合。通过传递、转发或传送信息、数据、自变量、参数、或存储器内容,一代码段可被耦合到另一代码段或硬件电路。信息、数据、自变量、参数或存储器内容等可以经由包括存储器共享、消息传递、令牌传递、网络传输等的任何合适的手段被传递、转发、或传送。

结合本文中公开的示例描述的各个说明性逻辑块、元件、电路、模块、功能和/或组件可以用设计成执行本文中描述的功能的通用处理器、数字信号处理器(DSP)、专用集成电路(ASIC)、现场可编程阵列(FPGA)或其他可编程逻辑组件、分立的门或晶体管逻辑、分立的硬件组件、或其任何组合来实现或执行。通用处理器可以是微处理器,但在替换方案中,通用处理器可以是任何常规的处理器、控制器、微控制器、或状态机。处理器还可以实现为计算组件的组合,例如DSP与微处理器的组合、数个微处理器、与DSP核心协作的一个或多个微处理器、或任何其他此类配置。通用处理器(配置用于执行本文描述的各实施例)被认为是用于执行这样的实施例的专用处理器。类似地,通用计算机在被配置用于执行本文描述的实施例时被认为是专用计算机。

结合本文中公开的示例描述的方法或算法可直接在硬件中、在能由处理器执行的软件模块中、或在这两者的组合中以处理单元、编程指令、或其他指示的形式实施,并且可包含在单个设备中或跨多个设备分布。软件模块可驻留在RAM存储器、闪存、ROM存储器、EPROM存储器、EEPROM存储器、寄存器、硬盘、可移动盘、CD-ROM、或本领域技术人员所知的任何其他形式的存储介质中。存储介质可耦合到处理器以使得该处理器能从/向该存储介质读写信息。在替换方案中,存储介质可以被整合到处理器。

本领域技术人员将可进一步领会,结合本文中公开的实施例描述的各种解说性逻辑块、电路、功能、模块和算法可被实现为电子硬件、计算机软件、或两者的组合。为清楚地解说硬件与软件的这一可互换性,各种解说性元件、组件、块、电路、功能、模块以及算法在上面是以其功能性的形式作一般化描述的。这样的功能性是实现成硬件、软件还是其组合取决于具体应用和加诸整体系统上的设计选择。

本文中所描述的本公开的各种特征可实现于不同系统中而不会脱离本公开。应注意,前述实施例仅是示例,且不应被解释成限定本公开。对各实施例的描述旨在是解说性的,而非限定权利要求的范围。由此,本发明的教导可以现成地应用于其他类型的装置,并且许多替换、修改和变形对于本领域技术人员将是显而易见的。

Claims (39)

1.一种在设备处操作的方法,包括:

由所述设备标识所述设备处为了使用网络服务所需的一个或多个选择性激活特征;

获得与所述设备已被授权激活的特征相关联的授权信息以及一个或多个特征激活密钥;以及

使用所述一个或多个特征激活密钥来激活和/或维持激活所述设备已被授权激活且与使用所述网络服务所需的所述一个或多个选择性激活特征相匹配的特征。

2.如权利要求1所述的方法,进一步包括:在标识使用所述网络服务所需的所述一个或多个选择性激活特征之前,获得指示能从网络接入节点获得所述网络服务的信息。

3.如权利要求1所述的方法,其中,所述一个或多个选择性激活特征是硬件和/或软件特征。

4.如权利要求1所述的方法,进一步包括:

向另一设备和/或节点发送所述授权信息作为所述设备被授权激活所述授权信息中所标识的特征的证明。

5.如权利要求1所述的方法,其中,获得所述授权信息以及一个或多个特征激活密钥包括:

发送要授权一个或多个特征的激活的请求;

响应于要授权所述一个或多个特征的激活的请求而获得所述授权信息以及一个或多个特征激活密钥;以及

存储所述授权信息以及特征激活密钥。

6.如权利要求1所述的方法,其中,所述授权信息针对所述设备已被授权激活的特征包括授权将期满的日期。

7.如权利要求1所述的方法,其中,所述授权信息是作为代表授权证书的数据来获得的。

8.如权利要求7所述的方法,其中,所述授权证书由存储所述授权证书所基于的授权协议的授权服务器签名。

9.如权利要求1所述的方法,其中,标识使用所述网络服务所需的所述一个或多个选择性激活特征包括:

从网络接入节点获得使用所述网络服务所需的特征列表。

10.如权利要求1所述的方法,其中,标识使用所述网络服务所需的所述一个或多个选择性激活特征包括:

从所述设备的存储器电路获得使用所述网络服务所需的特征列表。

11.如权利要求1所述的方法,其中,使用所述网络服务所需的选择性激活特征中的至少一者能在使用时许可并且当在所述设备处获得最新许可的验证时被激活。

12.一种通信设备,包括:

网络通信电路,用于与网络节点通信;以及

耦合至所述网络通信电路的处理电路,所述处理电路被配置成:

标识所述设备处为了使用网络服务所需的一个或多个选择性激活特征;

获得与所述设备已被授权激活的特征相关联的授权信息以及一个或多个特征激活密钥;以及

使用所述一个或多个特征激活密钥来激活和/或维持激活所述设备已被授权激活且与使用所述网络服务所需的所述一个或多个选择性激活特征相匹配的特征。

13.如权利要求12所述的设备,其中,所述处理电路被进一步配置成:

在标识使用所述网络服务所需的所述一个或多个选择性激活特征之前,获得指示能从网络接入节点获得所述网络服务的信息。

14.如权利要求12所述的设备,其中,所述处理电路被进一步配置成:

向另一设备和/或节点发送所述授权信息作为所述设备被授权激活所述授权信息中所标识的特征的证明。

15.一种在设备处操作的方法,包括:

获得标识能从网络接入节点获得的网络服务的越空广播;

由所述设备标识所述设备为了使用所述网络服务所需的一个或多个选择性激活特征;

标识所述设备已被授权激活的特征;

确定在所标识的所述设备为了使用所述网络服务所需的一个或多个选择性激活特征与所述设备已被授权激活的特征之间是否存在匹配;以及

如果存在匹配,则使用所述设备已被授权激活的所述特征的特征激活密钥来激活和/或维持激活所述设备已被授权激活且与所标识的所述设备为了使用所述网络服务所需的所述一个或多个选择性激活特征相匹配的特征。

16.如权利要求15所述的方法,进一步包括:在接收所述越空广播之前,获得用于激活和/或维持激活所述设备已被授权激活的一个或多个选择性激活特征的授权信息以及一个或多个特征激活密钥。

17.如权利要求15所述的方法,其中,所述设备从其接收所述越空广播的所述网络接入节点未经认证并未附连至所述设备。

18.如权利要求15所述的方法,进一步包括:

从所标识的所述设备为了使用所述网络服务所需的一个或多个选择性激活特征中标识所述设备尚未被授权激活的特征;

发送对所述设备尚未被授权激活的特征的授权信息和特征激活密钥的请求;以及

使用响应于所述请求而获得的特征激活密钥来激活所述设备尚未被授权激活的特征。

19.如权利要求15所述的方法,其中,所述越空广播是响应于从所述设备发送的标识所述设备上使用所述网络服务所需的所述一个或多个选择性激活特征的查询。

20.如权利要求15所述的方法,其中,标识所述设备上使用所述网络服务所需的所述一个或多个选择性激活特征包括:

从所述设备的存储器电路获得使用所述网络服务所需的特征列表。

21.如权利要求15所述的方法,其中,标识所述设备上使用所述网络服务所需的所述一个或多个选择性激活特征包括:

从所述网络接入节点获得使用所述网络服务所需的特征列表。

22.一种通信设备,包括:

网络通信电路,其用于与网络接入节点通信;以及

耦合至所述网络通信电路的处理电路,所述处理电路被配置成:

获得标识能从所述网络接入节点获得的网络服务的越空广播;

标识所述设备为了使用所述网络服务所需的一个或多个选择性激活特征;

标识所述设备已被授权激活的特征;

确定在所标识的所述设备为了使用所述网络服务所需的一个或多个选择性激活特征与所述设备已被授权激活的特征之间是否存在匹配;以及

如果存在匹配,则使用所述设备已被授权激活的所述特征的特征激活密钥来激活和/或维持激活所述设备已被授权激活且与所标识的所述设备为了使用所述网络服务所需的所述一个或多个选择性激活特征相匹配的特征。

23.如权利要求22所述的设备,其中,所述处理电路被进一步配置成:

在接收所述越空广播之前,获得用于激活和/或维持激活所述设备已被授权激活的一个或多个选择性激活特征的授权信息以及一个或多个特征激活密钥。

24.如权利要求22所述的设备,其中,所述处理电路被进一步配置成:

从所标识的所述设备为了使用所述网络服务所需的一个或多个选择性激活特征中标识所述设备尚未被授权激活的特征;

发送对所述设备尚未被授权激活的特征的授权信息和特征激活密钥的请求;以及

使用响应于所述请求而获得的特征激活密钥来激活所述设备尚未被授权激活的特征。

25.一种在授权服务器处操作的方法,包括:

在所述授权服务器处获得要激活设备的一个或多个选择性激活特征的请求;

基于在所述授权服务器处获得的授权协议来验证所述一个或多个选择性激活特征被授权在所述设备处使用;

响应于要激活一个或多个选择性激活特征的请求而基于所述授权协议来发送所述设备被授权使用所述一个或多个选择性激活特征的证明以及一个或多个特征激活密钥;以及

向所述设备的网络的归属订户服务器(HSS)发送所述设备的经更新的能力信息。

26.如权利要求25所述的方法,其中,所述授权服务器不同于所述HSS,并且不同于授权认证和记账(AAA)服务器。

27.如权利要求25所述的方法,进一步包括:

评估所述设备的完整性信息;以及

如果所述完整性信息可接受,则发送所述设备被授权使用所述一个或多个选择性激活特征的证明以及一个或多个特征激活密钥。

28.如权利要求27所述的方法,其中,所述完整性信息是由所述授权服务器从第一服务器获得的,其中所述授权服务器和所述第一服务器是不同的服务器。

29.如权利要求28所述的方法,其中,所述第一服务器是所述授权服务器的代理。

30.如权利要求28所述的方法,其中,所述授权服务器和所述第一服务器不同于授权认证和记账(AAA)服务器。

31.如权利要求25所述的方法,进一步包括:

从接收到来自所述授权服务器的特征激活授权的设备接收周期性特征激活和使用状态数据;以及

通过基于存储在所述授权服务器中的所述授权协议的条款控制特征激活授权来实施所述授权协议。

32.一种授权服务器,包括:

网络通信电路,用于与设备的网络进行通信;以及

耦合至所述网络通信电路的处理电路,所述处理电路被配置成:

在所述授权服务器处获得要激活一个或多个选择性激活特征的请求;

验证所述一个或多个选择性激活特征被授权在所述设备处使用;

响应于要激活一个或多个选择性激活特征的请求而发送所述设备被授权使用所述一个或多个选择性激活特征的证明以及一个或多个特征激活密钥;以及

向所述设备的网络的归属订户服务器(HSS)发送所述设备的经更新的能力信息。

33.如权利要求32所述的授权服务器,其中,所述处理电路被进一步配置成:

评估所述设备的完整性信息;以及

如果所述完整性信息可接受,则发送所述设备被授权使用所述一个或多个选择性激活特征的证明以及一个或多个特征激活密钥。

34.如权利要求32所述的授权服务器,其中,所述处理电路被进一步配置成:

从接收到来自所述授权服务器的特征激活授权的设备接收周期性特征激活和使用状态数据;以及

通过基于存储在所述授权服务器中的授权协议的条款控制特征激活授权来实施所述授权协议。

35.一种在本地授权服务器处操作的方法,包括:

在所述本地授权服务器处获得要激活设备的一个或多个选择性激活特征的请求;

获得所述设备的完整性信息;以及

向授权服务器发送要激活一个或多个选择性激活特征的请求以及所述完整性信息。

36.如权利要求35所述的方法,其中,所述授权服务器不同于所述本地授权服务器,并且这两者都不同于所述设备的网络的授权认证和记账(AAA)服务器。

37.如权利要求35所述的方法,进一步包括:

获得指示所述设备被授权激活所述一个或多个选择性激活特征的授权信息,其中所述授权信息包括分别对应于所述一个或多个选择性激活特征的一个或多个特征激活密钥;以及

向所述设备发送所述授权信息以及所述一个或多个特征激活密钥。

38.一种本地授权服务器,包括:

网络通信电路,用于与授权服务器通信;以及

耦合至所述网络通信电路的处理电路,所述处理电路被配置成:

在所述本地授权服务器处获得要激活设备的一个或多个选择性激活特征的请求;

获得所述设备的完整性信息;以及

向所述授权服务器发送要激活一个或多个选择性激活特征的请求以及所述完整性信息。

39.如权利要求38所述的本地授权服务器,其中,所述处理电路被进一步配置成:

获得指示所述设备被授权激活所述一个或多个选择性激活特征的授权信息,其中所述授权信息包括分别对应于所述一个或多个选择性激活特征的一个或多个特征激活密钥;以及

向所述设备发送所述授权信息以及所述一个或多个特征激活密钥。

Applications Claiming Priority (5)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| US201562202660P | 2015-08-07 | 2015-08-07 | |

| US62/202,660 | 2015-08-07 | ||

| US15/082,862 | 2016-03-28 | ||

| US15/082,862 US9992681B2 (en) | 2015-08-07 | 2016-03-28 | Subsystem for authorization and activation of features |

| PCT/US2016/041400 WO2017027133A1 (en) | 2015-08-07 | 2016-07-07 | Subsystem for authorization and activation of features |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| CN107852341A CN107852341A (zh) | 2018-03-27 |

| CN107852341B true CN107852341B (zh) | 2021-06-29 |

Family

ID=56550355

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| CN201680045875.0A Expired - Fee Related CN107852341B (zh) | 2015-08-07 | 2016-07-07 | 用于特征的授权和激活的子系统 |

Country Status (9)

| Country | Link |

|---|---|

| US (3) | US9992681B2 (zh) |

| EP (1) | EP3332526B1 (zh) |

| JP (1) | JP6861698B2 (zh) |

| KR (1) | KR20180036971A (zh) |

| CN (1) | CN107852341B (zh) |

| AU (1) | AU2016307325B2 (zh) |

| BR (1) | BR112018002521A2 (zh) |

| TW (1) | TWI707242B (zh) |

| WO (1) | WO2017027133A1 (zh) |

Families Citing this family (28)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US11250423B2 (en) * | 2012-05-04 | 2022-02-15 | Institutional Cash Distributors Technology, Llc | Encapsulated security tokens for electronic transactions |

| US9992681B2 (en) | 2015-08-07 | 2018-06-05 | Qualcomm Incorporated | Subsystem for authorization and activation of features |

| US10146916B2 (en) * | 2015-11-17 | 2018-12-04 | Microsoft Technology Licensing, Llc | Tamper proof device capability store |

| DE102016110723A1 (de) * | 2016-06-10 | 2017-12-14 | Endress+Hauser Process Solutions Ag | Verfahren zum Verhindern eines unerlaubten Zugriffs auf Softwareanwendungen in Feldgeräten |

| US20170357784A1 (en) * | 2016-06-14 | 2017-12-14 | Arista Networks, Inc. | Method and system for license management |

| US20180239916A1 (en) * | 2017-02-21 | 2018-08-23 | Ricoh Company, Ltd. | Feature-based access to a multi-function peripheral application using an activation server |

| US10298581B2 (en) * | 2017-04-28 | 2019-05-21 | Cisco Technology, Inc. | Zero-touch IoT device provisioning |

| US11082212B2 (en) * | 2017-12-26 | 2021-08-03 | Industrial Technology Research Institute | System and method for communication service verification, and verification server thereof |

| CN114706634A (zh) * | 2018-01-15 | 2022-07-05 | 华为技术有限公司 | 一种系统、程序以及计算机可读存储介质 |

| US11544354B2 (en) * | 2018-03-07 | 2023-01-03 | Avago Technologies International Sales Pte. Limited | System for secure provisioning and enforcement of system-on-chip (SOC) features |

| US11095454B2 (en) * | 2018-09-24 | 2021-08-17 | International Business Machines Corporation | Releasing secret information in a computer system |

| CN109658103B (zh) * | 2018-10-25 | 2021-01-01 | 创新先进技术有限公司 | 身份认证、号码保存和发送、绑定号码方法、装置及设备 |

| US20220014910A1 (en) * | 2018-11-22 | 2022-01-13 | Telefonaktiebolaget Lm Ericsson (Publ) | Secure Handling of Hardware Activation Codes |

| CN112198805B (zh) * | 2019-07-08 | 2024-06-14 | 阿里巴巴集团控股有限公司 | 设备控制方法、装置、系统以及计算设备和存储介质 |

| US10921130B1 (en) | 2019-09-18 | 2021-02-16 | Here Global B.V. | Method and apparatus for providing an indoor pedestrian origin-destination matrix and flow analytics |

| US11579897B2 (en) | 2019-09-27 | 2023-02-14 | Intel Corporation | Systems, methods, and apparatus for software defined silicon security |

| KR20220071182A (ko) * | 2019-09-27 | 2022-05-31 | 인텔 코포레이션 | 소프트웨어 정의된 실리콘 구현 및 관리 |

| US11977612B2 (en) | 2020-07-07 | 2024-05-07 | Intel Corporation | Software defined silicon guardianship |

| TWI750726B (zh) * | 2020-07-09 | 2021-12-21 | 緯穎科技服務股份有限公司 | 伺服器裝置及其伺服模組連接辨識方法 |

| JP7508941B2 (ja) * | 2020-08-18 | 2024-07-02 | 富士フイルムビジネスイノベーション株式会社 | 情報処理装置及び情報処理プログラム |

| KR20220050702A (ko) * | 2020-10-16 | 2022-04-25 | 한화테크윈 주식회사 | 중계 장치를 통한 카메라 장치 내 애플리케이션의 라이선스 관리 |

| US20230015789A1 (en) * | 2021-07-08 | 2023-01-19 | Vmware, Inc. | Aggregation of user authorizations from different providers in a hybrid cloud environment |

| GB2609026B (en) * | 2021-07-19 | 2023-08-23 | Chevin Tech Holdings Limited | A method and system for permitting one or more features on a computer program |

| CN113543123B (zh) * | 2021-07-23 | 2024-02-20 | 闻泰通讯股份有限公司 | 无线网路动态设定权限方法与装置 |

| CN114186199B (zh) * | 2022-02-15 | 2022-06-28 | 北京安帝科技有限公司 | 许可授权方法及装置 |

| CN114710718B (zh) * | 2022-04-12 | 2024-05-14 | 烽火通信科技股份有限公司 | Fttr组网下基于扩展oam的消息转发方法及装置 |

| US12206664B2 (en) | 2022-05-16 | 2025-01-21 | Cisco Technology, Inc. | Security profile selection and configuration of network devices via ownership voucher extension |

| US20240259183A1 (en) * | 2023-01-30 | 2024-08-01 | Palo Alto Networks, Inc. | Similarity hashing of binary file feature sets for clustering and malicious detection |

Citations (2)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| CN1592214A (zh) * | 2003-08-28 | 2005-03-09 | 惠普开发有限公司 | 控制对呼叫处理软件特征的访问 |

| CN103295153A (zh) * | 2012-03-01 | 2013-09-11 | 索尼公司 | 出租电视机的系统和方法 |

Family Cites Families (21)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US7131001B1 (en) | 1999-10-29 | 2006-10-31 | Broadcom Corporation | Apparatus and method for secure filed upgradability with hard wired public key |

| US7058972B2 (en) * | 2000-06-06 | 2006-06-06 | Marconi Intellectual Property (Ringfence) Inc. | System and method for controlling network elements using softkeys |

| JP2002077438A (ja) * | 2000-08-30 | 2002-03-15 | Sony Corp | 携帯通信端末装置 |

| ATE364202T1 (de) | 2001-04-02 | 2007-06-15 | Motorola Inc | Aktivieren und deaktivieren von softwarefunktionen |

| WO2004019182A2 (en) | 2002-08-24 | 2004-03-04 | Ingrian Networks, Inc. | Selective feature activation |

| US7373138B2 (en) | 2002-11-21 | 2008-05-13 | Motorola Inc. | Mobile wireless communications device enablement and methods therefor |

| JP4417123B2 (ja) * | 2003-02-19 | 2010-02-17 | パナソニック株式会社 | ソフトウェア更新方法及び無線通信装置 |

| EP1757132B1 (en) * | 2004-05-18 | 2013-07-17 | Kyocera Corporation | Modular data components for wireless communication devices |

| US7899754B2 (en) | 2004-12-03 | 2011-03-01 | International Business Machines Corporation | Enablement of system features with improved feature key |

| US8417641B1 (en) | 2006-01-31 | 2013-04-09 | Kyocera Corporation | System for licensing mobile applications, features, and devices |

| US8165963B2 (en) | 2006-05-04 | 2012-04-24 | Avaya Inc. | License scheme for use with stackable devices |

| KR20120101602A (ko) * | 2007-04-15 | 2012-09-13 | 주삼영 | 컨텐츠 사용기기 및 사용 방법 |

| US10361864B2 (en) | 2007-09-29 | 2019-07-23 | Intel Corporation | Enabling a secure OEM platform feature in a computing environment |

| US9100548B2 (en) | 2008-07-17 | 2015-08-04 | Cisco Technology, Inc. | Feature enablement at a communications terminal |

| GB2470209B (en) | 2009-05-13 | 2011-04-13 | Skype Ltd | Processing communication events in a communications system |

| US8898469B2 (en) | 2010-02-05 | 2014-11-25 | Motorola Mobility Llc | Software feature authorization through delegated agents |

| US9491048B2 (en) * | 2013-03-28 | 2016-11-08 | Qualcomm Incorporated | Devices and methods for facilitating automated configuration of communications interfaces |

| US9866493B2 (en) | 2013-03-29 | 2018-01-09 | Infinera Corporation | Dynamic activation of pre-deployed network resources |

| CN103269502B (zh) * | 2013-04-27 | 2016-09-28 | 杭州华三通信技术有限公司 | 一种无线速率自动调整的方法及装置 |

| JP2015027007A (ja) * | 2013-07-29 | 2015-02-05 | 株式会社日立公共システム | セキュリティ制御装置、セキュリティ制御方法及びセキュリティ制御プログラム |

| US9992681B2 (en) | 2015-08-07 | 2018-06-05 | Qualcomm Incorporated | Subsystem for authorization and activation of features |

-

2016

- 2016-03-28 US US15/082,862 patent/US9992681B2/en not_active Expired - Fee Related

- 2016-07-07 AU AU2016307325A patent/AU2016307325B2/en not_active Ceased

- 2016-07-07 KR KR1020187003522A patent/KR20180036971A/ko not_active Ceased

- 2016-07-07 TW TW105121601A patent/TWI707242B/zh not_active IP Right Cessation

- 2016-07-07 BR BR112018002521-6A patent/BR112018002521A2/pt not_active IP Right Cessation

- 2016-07-07 CN CN201680045875.0A patent/CN107852341B/zh not_active Expired - Fee Related

- 2016-07-07 JP JP2018505700A patent/JP6861698B2/ja active Active

- 2016-07-07 EP EP16742502.4A patent/EP3332526B1/en active Active

- 2016-07-07 WO PCT/US2016/041400 patent/WO2017027133A1/en active Search and Examination

-

2018

- 2018-04-23 US US15/960,389 patent/US10341870B2/en not_active Expired - Fee Related

-

2019

- 2019-05-16 US US16/414,643 patent/US10740490B2/en active Active

Patent Citations (2)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| CN1592214A (zh) * | 2003-08-28 | 2005-03-09 | 惠普开发有限公司 | 控制对呼叫处理软件特征的访问 |

| CN103295153A (zh) * | 2012-03-01 | 2013-09-11 | 索尼公司 | 出租电视机的系统和方法 |

Also Published As

| Publication number | Publication date |

|---|---|

| US10740490B2 (en) | 2020-08-11 |

| EP3332526A1 (en) | 2018-06-13 |

| US20190274049A1 (en) | 2019-09-05 |

| BR112018002521A2 (pt) | 2018-09-18 |

| US20170041793A1 (en) | 2017-02-09 |

| US9992681B2 (en) | 2018-06-05 |

| KR20180036971A (ko) | 2018-04-10 |

| TW201717078A (zh) | 2017-05-16 |

| AU2016307325B2 (en) | 2020-12-03 |

| JP2018525919A (ja) | 2018-09-06 |

| JP6861698B2 (ja) | 2021-04-21 |

| US20180242156A1 (en) | 2018-08-23 |

| AU2016307325A1 (en) | 2018-01-25 |

| US10341870B2 (en) | 2019-07-02 |

| EP3332526B1 (en) | 2020-08-19 |

| CN107852341A (zh) | 2018-03-27 |

| TWI707242B (zh) | 2020-10-11 |

| WO2017027133A1 (en) | 2017-02-16 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| CN107852341B (zh) | 用于特征的授权和激活的子系统 | |

| US20210337386A1 (en) | Validating authorization for use of a set of features of a device | |

| TWI610577B (zh) | 用於使用特定於應用的網路存取身份碼來進行到無線網路的受贊助連接的設備和方法(一) | |

| JP6400228B2 (ja) | アプリケーション固有ネットワークアクセス資格情報を使用する、ワイヤレスネットワークへのスポンサー付き接続性のための装置および方法 | |

| KR102398221B1 (ko) | 무선 직접통신 네트워크에서 비대칭 키를 사용하여 아이덴티티를 검증하기 위한 방법 및 장치 | |

| JP2022043175A (ja) | コアネットワークへの非3gpp装置アクセス |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| PB01 | Publication | ||

| PB01 | Publication | ||

| SE01 | Entry into force of request for substantive examination | ||

| SE01 | Entry into force of request for substantive examination | ||

| GR01 | Patent grant | ||

| GR01 | Patent grant | ||

| CF01 | Termination of patent right due to non-payment of annual fee |

Granted publication date: 20210629 |

|

| CF01 | Termination of patent right due to non-payment of annual fee |