JP4645084B2 - Data management system, data management method and program therefor - Google Patents

Data management system, data management method and program therefor Download PDFInfo

- Publication number

- JP4645084B2 JP4645084B2 JP2004206482A JP2004206482A JP4645084B2 JP 4645084 B2 JP4645084 B2 JP 4645084B2 JP 2004206482 A JP2004206482 A JP 2004206482A JP 2004206482 A JP2004206482 A JP 2004206482A JP 4645084 B2 JP4645084 B2 JP 4645084B2

- Authority

- JP

- Japan

- Prior art keywords

- user

- data

- information

- database

- identification code

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Expired - Fee Related

Links

Images

Description

本発明は、セキュリティを向上させたデータ管理システム、データ管理方法及びそのためのプログラムに関する。 The present invention relates to a data management system, a data management method, and a program for improving the security.

従来より、各種予約管理システム、決済システム等が提案されているが、これらのシステムでは、利用者が氏名、住所、クレジットカードの番号、パスワード等のユーザ情報をサービス提供側のサーバ等に予め登録しておき、これらのユーザ情報に基づいて所定のサービスを受ける構成となっている。 Conventionally, various reservation management systems, payment systems, etc. have been proposed. In these systems, the user registers user information such as name, address, credit card number, password, etc. in advance on the server on the service provider side. A predetermined service is received based on the user information.

例えば、下記特許文献1には、ICカード等を内蔵した移動体通信端末を用いて宿泊施設等を予約すると、予約した期間、その移動体通信端末を用いて予約した宿泊施設の施錠/解錠及び料金の支払い等を行うことができる予約方法及び予約システムが開示されている。

しかし、上記従来の技術においては、サービスを受けるのに必要な利用者のユーザ情報が全てサービス提供側のサーバ等に登録されており、他人がアクセスし得る状態で保持され、セキュリティ上問題があった。 However, in the above-described conventional technology, all user information necessary for receiving the service is registered in the server on the service providing side, and is held in a state where others can access it. It was.

また、ユーザ情報を、利用者側のICカードの識別番号その他端末固有の情報をキーとして暗号化することも可能であるが、端末固有の情報が漏洩した場合に、当該端末を以後使用できなくなるという問題があった。 It is also possible to encrypt the user information by using the identification number of the IC card on the user side and other information specific to the terminal as a key. However, when the terminal specific information leaks, the terminal cannot be used thereafter. There was a problem.

本発明は、上記従来の課題に鑑みなされたものであり、その目的は、セキュリティを向上させたデータ管理システム、データ管理方法及びそのためのプログラムを提供することにある。 The present invention has been made in view of the above-described conventional problems, and an object of the present invention is to provide a data management system, a data management method, and a program therefor with improved security.

上記目的を達成するために、本発明は、コンピュータを、ユーザ側端末からユーザ情報が送信されたときに、ユーザ情報の全部または一部を暗号化するための暗号鍵を生成し、前記暗号鍵を用いて前記ユーザ情報の全部または一部を暗号化するとともに、前記全部または一部が暗号化されたユーザ情報をユーザ識別符号とともにユーザ管理データベースに登録し、前記暗号鍵と前記ユーザ識別符号とをユーザ側の端末に送信するユーザ管理サーバ、前記ユーザ管理サーバから送信された前記暗号鍵と前記ユーザ識別符号とを所定の記憶媒体に記憶させるユーザ側端末、及び前記記憶媒体に記憶された前記ユーザ識別符号に基づき前記ユーザ管理データベースからユーザ情報を取得し、前記記憶媒体に記憶された暗号鍵によりユーザ情報の暗号化部分を復号し、該ユーザ情報によりデータベースから所定のデータを取得するデータアクセス端末、として動作させるプログラムであることを特徴とする。 To achieve the above object, according to the present invention, a computer generates an encryption key for encrypting all or a part of user information when user information is transmitted from a user-side terminal, and And encrypting all or part of the user information using the user information, and registering the user information encrypted in whole or part together with a user identification code in a user management database, the encryption key and the user identification code, A user management server that transmits to the terminal on the user side, a user side terminal that stores the encryption key and the user identification code transmitted from the user management server in a predetermined storage medium, and the storage stored in the storage medium User information is acquired from the user management database based on a user identification code, and the user information is encrypted using an encryption key stored in the storage medium. Decodes the portion, characterized in that it is a program for operating as a data access terminal, to acquire the predetermined data from the database by the user information.

また、上記ユーザ管理サーバは、前記ユーザ側端末からユーザ情報が送信された場合に、ユーザ情報の全部または一部を暗号化するための暗号鍵を生成する暗号鍵生成手段、前記ユーザ情報の全部または一部を前記暗号鍵を用いて暗号化する暗号化手段、前記暗号鍵からユーザ識別符号を生成するユーザ識別符号生成手段、前記暗号化されたユーザ情報と前記ユーザ識別符号とを前記ユーザ管理データベースに登録する登録管理手段、及び前記暗号鍵と前記ユーザ識別符号とを前記ユーザ側端末に送信する通信手段、として動作することを特徴とする。 The user management server includes: an encryption key generating unit that generates an encryption key for encrypting all or part of the user information when the user information is transmitted from the user side terminal; Or encryption means for encrypting a part using the encryption key, user identification code generation means for generating a user identification code from the encryption key, the user management of the encrypted user information and the user identification code It operates as registration management means for registering in a database, and communication means for transmitting the encryption key and the user identification code to the user terminal.

また、上記データアクセス端末は、前記記憶媒体から前記暗号鍵と前記ユーザ識別符号とを取得するデータ読取手段、前記ユーザ識別符号に基づき前記ユーザ管理データベースからユーザ情報を取得する情報取得手段、前記取得したユーザ情報のうち暗号化されている部分を前記暗号鍵を用いて復号する復号化手段、及び前記復号後のユーザ情報に基づきデータベースから所定のデータを取得するデータ取得手段、として動作することを特徴とする。 The data access terminal includes a data reading unit that acquires the encryption key and the user identification code from the storage medium, an information acquisition unit that acquires user information from the user management database based on the user identification code, the acquisition Operating as decryption means for decrypting an encrypted portion of the user information using the encryption key, and data acquisition means for obtaining predetermined data from a database based on the decrypted user information. Features.

ここで、上記ユーザ識別符号は、前記暗号鍵からハッシュ関数を用いて求めたハッシュ値であるのが好適であり、上記記憶媒体は、非接触式のICカードであるのが好適である。 Here, the user identification code is preferably a hash value obtained from the encryption key using a hash function, and the storage medium is preferably a non-contact IC card.

また、本発明は、データ管理方法であって、ユーザ管理サーバが、ユーザ側端末からユーザ情報が送信されたときに、ユーザ情報の全部または一部を暗号化するための暗号鍵を生成し、前記暗号鍵を用いて前記ユーザ情報の全部または一部を暗号化するとともに、前記全部または一部が暗号化されたユーザ情報をユーザ識別符号とともにユーザ管理データベースに登録し、前記暗号鍵と前記ユーザ識別符号とをユーザ側の端末に送信し、ユーザ側端末が、前記ユーザ管理サーバから送信された前記暗号鍵と前記ユーザ識別符号とを所定の記憶媒体に記憶させ、データアクセス端末が、前記記憶媒体に記憶された前記ユーザ識別符号に基づき前記ユーザ管理データベースからユーザ情報を取得し、前記記憶媒体に記憶された暗号鍵によりユーザ情報の暗号化部分を復号し、該ユーザ情報によりデータベースから所定のデータを取得する、ことを特徴とする。 Further, the present invention is a data management method, wherein the user management server generates an encryption key for encrypting all or part of the user information when the user information is transmitted from the user side terminal, Encrypting all or part of the user information using the encryption key, registering all or part of the encrypted user information together with a user identification code in a user management database, the encryption key and the user The identification code is transmitted to the user terminal, the user terminal stores the encryption key and the user identification code transmitted from the user management server in a predetermined storage medium, and the data access terminal stores the storage User information is acquired from the user management database based on the user identification code stored in the medium, and the user is obtained using the encryption key stored in the storage medium. It decrypts the encrypted part of the distribution, to obtain the predetermined data from the database by the user information, characterized in that.

また、本発明は、データ管理システムであって、ユーザ側端末からユーザ情報が送信されたときに、ユーザ情報の全部または一部を暗号化するための暗号鍵を生成し、前記暗号鍵を用いて前記ユーザ情報の全部または一部を暗号化するとともに、前記全部または一部が暗号化されたユーザ情報をユーザ識別符号とともにユーザ管理データベースに登録し、前記暗号鍵と前記ユーザ識別符号とをユーザ側の端末に送信するユーザ管理サーバと、前記ユーザ管理サーバから送信された前記暗号鍵と前記ユーザ識別符号とを所定の記憶媒体に記憶させるユーザ側端末と、前記記憶媒体に記憶された前記ユーザ識別符号に基づき前記ユーザ管理データベースからユーザ情報を取得し、前記記憶媒体に記憶された暗号鍵によりユーザ情報の暗号化部分を復号し、該ユーザ情報によりデータベースから所定のデータを取得するデータアクセス端末と、を備えることを特徴とする。 The present invention is also a data management system that generates an encryption key for encrypting all or part of user information when the user information is transmitted from a user side terminal, and uses the encryption key. And encrypting all or part of the user information, registering all or part of the encrypted user information together with a user identification code in a user management database, and adding the encryption key and the user identification code to the user A user management server that transmits to the terminal on the side, a user terminal that stores the encryption key and the user identification code transmitted from the user management server in a predetermined storage medium, and the user stored in the storage medium User information is acquired from the user management database based on the identification code, and an encrypted part of the user information is obtained with an encryption key stored in the storage medium. Goshi, characterized in that it comprises a data access terminal to acquire the predetermined data from the database by the user information.

本発明によれば、ユーザ情報の全部または一部を暗号化してユーザ管理データベースに登録するとともに、暗号化に使用した暗号鍵はユーザ側端末の記憶媒体にのみ保持させているので、記憶媒体を所持しない者がユーザ情報を参照することができず、セキュリティが向上される。また、暗号鍵は、ユーザ側端末からユーザ情報が送信されたときに動的に生成されるので、暗号鍵が漏洩しても、再度ユーザ情報をユーザ管理サーバに送信すれば以前と異なる暗号鍵が生成され、さらにセキュリティの向上を図ることができる。 According to the present invention, all or part of user information is encrypted and registered in the user management database, and the encryption key used for encryption is held only in the storage medium of the user side terminal. Those who do not possess cannot refer to the user information, and security is improved. In addition, since the encryption key is dynamically generated when user information is transmitted from the user side terminal, even if the encryption key leaks, if the user information is transmitted to the user management server again, a different encryption key is used. Is generated, and the security can be further improved.

以下、本発明を実施するための最良の形態(以下、実施形態という)を、図面に従って説明する。 Hereinafter, the best mode for carrying out the present invention (hereinafter referred to as an embodiment) will be described with reference to the drawings.

図1には、本発明に係るデータ管理システムの一実施形態の構成図が示される。図1において、データ管理システムは、ユーザ側端末10、ユーザ管理サーバ12、ユーザ管理データベース14、データアクセス端末16及びデータベース18を含んでいる。

FIG. 1 shows a configuration diagram of an embodiment of a data management system according to the present invention. In FIG. 1, the data management system includes a user-

ユーザがデータベース18から所望のデータを取り出す場合、まずユーザ側端末10からユーザ管理サーバ12に対して氏名、住所、パスワード、写真等のユーザ情報を送信する。このユーザ側端末10としては、例えばブラウザが内蔵され、インターネットに接続可能な携帯電話等が使用できる。

When a user takes out desired data from the

ユーザ管理サーバ12では、ユーザ側端末10から送られたユーザ情報の全部または一部を暗号化するための暗号鍵を生成し、この暗号鍵を使用して上記ユーザ情報の全部または一部を暗号化する。また、上記暗号鍵からハッシュ関数を用いてハッシュ値を求め、このハッシュ値をユーザ識別符号として使用する。全部または一部が暗号化されたユーザ情報は、上記ユーザ識別符号としてのハッシュ値と組にしてユーザ管理データベース14に格納して登録する。さらに、上記暗号鍵とハッシュ値とは、ユーザ管理サーバ12からユーザ側端末10に送信され、ユーザ側端末10で本発明の記憶媒体としてのICカード20に記憶される。このICカード20としては、特に限定されないが、例えば非接触式のICカードを使用するのが好適である。なお、上記ユーザ識別符号としては、ハッシュ値に限定されるものではなく、暗号鍵から一方向性関数で計算できるものであればよい。

The

ユーザが、上記ICカード20に記憶されたデータをデータアクセス端末16に接続されたカードリーダ22に読み取らせると、データアクセス端末16は、ICカード20から読み出したハッシュ値を用いて、これと一致するハッシュ値と組み合わされたユーザ情報をユーザ管理データベース14から取得する。このユーザ情報は、その全部または一部が暗号化されているので、データアクセス端末16はICカード20から読み出した暗号鍵を用いてユーザ情報のうち暗号化されている部分を復号する。この復号したユーザ情報を用いてデータアクセス端末16がデータベース18にアクセスし、当該ユーザ情報と一致するユーザ情報と組み合わされたデータを読み出す。これにより、ユーザが所望のデータを取り出すことができる。

When the user causes the

なお、データベース18には、予め所定のユーザ情報が文書、画像、動画像、音声などのデータと組み合わされて格納されており、当該ユーザ情報により認証されたユーザのみが上記データを取得できるように構成されている。また、データの追加、削除、検索等の機能も有している。

The

以上のように、ユーザは予めデータベース18に登録したユーザ情報によらなければデータベース18からデータを取り出せず、このユーザ情報はユーザ管理データベース14への登録の都度動的に発生される暗号鍵により暗号化されている。また、ユーザ情報の復号に使用する暗号鍵はユーザが所持するICカード20のみに記憶されている。従って、ICカード20を所持するユーザ以外がデータベース18からデータを取り出すことは不可能であり、データ管理システムのセキュリティを向上することができる。さらに、上記暗号鍵はユーザ情報の登録の都度動的に発生されるので、暗号鍵が漏洩した場合にも、再度ユーザ情報をユーザ管理サーバ12に送信すれば、異なる暗号鍵が生成される。従って、当該端末を以後も安全に使用することができる。

As described above, the user cannot retrieve data from the

図2には、上記ユーザ側端末10の構成のブロック図が示される。図2において、ユーザ側端末10は、表示制御部24、入出力制御部26、通信制御部28、表示部30、操作部32及びカード部34を含む。なお、カード部34は外付けでもよい。

FIG. 2 shows a block diagram of the configuration of the

表示制御部24は、ユーザ情報をユーザから取得するためのユーザインターフェース(UI)を表示部30に表示する動作を制御する。ユーザは、表示部30の表示内容に基づき、押しボタン等で構成された操作部32から所定のデータを入力する。また、カード部34は、上記ICカード20が差し込まれ、ICカード20の内容を読み書きするものであり、例えば上述した暗号鍵とハッシュ値の書き込み等を実行する。入出力制御部26は、操作部32及びカード部34とのデータの入出力を制御する。また、通信制御部28は、ユーザ管理サーバ12との通信を制御し、上述したユーザ情報、暗号鍵、ハッシュ値等のやり取りを行う。

The

図3には、上記ユーザ管理サーバ12の構成のブロック図が示される。図3において、ユーザ管理サーバ12は、通信部36、暗号鍵生成部38、暗号化部40、ユーザ識別符号生成部42及び登録管理部44、判定部45を含み、ユーザ管理データベース14と接続されている。

FIG. 3 shows a block diagram of the configuration of the

通信部36は、ユーザ側端末10との通信を制御し、上述したユーザ情報、暗号鍵、ハッシュ値等のやり取りを行う。暗号鍵生成部38は、ユーザ側端末10から送られたユーザ情報の全部または一部を暗号化するための暗号鍵を、ユーザ情報の登録の都度動的に生成する。また、暗号化部40は、生成された暗号鍵を使用してユーザ情報の暗号化を実行する。この暗号化は、ユーザ情報のうち暗号化が必要な一部に対して行ってもよいし、全部に対して行ってもよい。ユーザ識別符号生成部42は、ユーザ識別符号を生成するが、上述したように、ハッシュ関数を使用して暗号鍵のハッシュ値を生成し、これをユーザ識別符号とする構成が好適である。登録管理部44は、暗号化されたユーザ情報をユーザ識別符号としてのハッシュ値と組にしてユーザ管理データベース14に格納する動作を制御する。判定部45は、所定のユーザ情報に対応するデータがデータベース18に格納されているか否か等の判定を実行する。

The

図4には、上記データアクセス端末16の構成のブロック図が示される。図4において、データアクセス端末16は、入出力制御部46、情報取得部48、復号化部50、表示制御部52、操作部54及びカードリーダ22を含み、ユーザ管理データベース14、表示装置56及びデータベース18と接続されている。

FIG. 4 shows a block diagram of the configuration of the

カードリーダ22は、上記ICカード20から暗号鍵とハッシュ値を読み出す。操作部54は、例えばタッチパネル等で構成され、ユーザが所定の動作指示、データ等を入力できる。入出力制御部46は、カードリーダ22及び操作部54との動作指示、データ等の入出力を制御する。ここで、カードリーダ22及び入出力制御部46は、本発明のデータ読取手段を構成する。また、情報取得部48は、ICカード20から読み出されたユーザ識別符号としてのハッシュ値と一致するハッシュ値と組み合わされたユーザ情報をユーザ管理データベース14から取得する。復号化部50は、ユーザ管理データベース14から取得したユーザ情報のうち暗号化されている部分をICカード20から読み出した暗号鍵を用いて復号する。さらに、情報取得部48は、復号されたユーザ情報と一致するユーザ情報と組み合わされて格納されているデータをデータベース18から取得する。この場合の情報取得部48は、本発明のデータ取得手段として機能する。また、表示制御部52は、操作部54からの入力に基づき、データベース18から取得されたデータを表示装置56に表示させる。この表示装置56は、例えばプロジェクタであってよく、所定のスクリーンに上記データを表示する。

The

図5には、上記表示装置56によりデータを表示する場合の構成例が示される。図5において、上述のようにしてデータアクセス端末16がデータベース18から取得したデータは、タッチパネル等で構成された上記操作部54からの指示により、表示制御部52が表示装置56としてのプロジェクタからスクリーン58に投影させる。なお、図5では、プロジェクタ及びスクリーンを反射型表示方式として示しているが、スクリーンの背後からプロジェクタで投影する透過型表示方式としてもよい。

FIG. 5 shows a configuration example when data is displayed by the

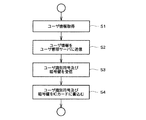

図6には、ユーザ管理データベース14へユーザ登録する際の、ユーザ側端末10における動作のフローが示される。図6において、ユーザがユーザ側端末10の操作部32から入力したユーザ情報を取得する(S1)。このユーザ情報には、ユーザの氏名、住所、パスワードの他、所定のデータを格納するためのデータベース18のアドレスと当該データが格納されたフォルダの場所等が含まれる。

FIG. 6 shows an operation flow in the

次に、上記ユーザ情報をユーザ管理サーバ12に送信する(S2)。その後、ユーザ管理サーバ12では、上述したように、暗号鍵とユーザ識別符号としてのハッシュ値を生成し、ユーザ側端末10に送信してくるので、これらを受信する(S3)。受信した暗号鍵とユーザ識別符号は、ユーザ側端末10がICカード20に書き込む(S4)。

以上により、ユーザ側端末10における登録動作が終了する。

Next, the user information is transmitted to the user management server 12 (S2). Thereafter, as described above, the

Thus, the registration operation in the

図7には、ユーザ管理データベース14へユーザ登録する際の、ユーザ管理サーバ12における動作のフローが示される。図7において、通信部36によりユーザ側端末10から上記ユーザ情報を受信すると(S10)、データベース18の中に作成された、上記ユーザ情報に含まれるフォルダに対してユーザ情報に含まれるユーザ名、パスワードでアクセス可能か否かを、判定部45が確認する(S11)。

FIG. 7 shows an operation flow in the

上記所定のデータが上記フォルダに存在しない場合には、通信部36を介してデータが存在しない旨のアラームをユーザ側端末10に通知する(S12)。また、上記所定のデータが存在する場合には、暗号鍵生成部38により暗号鍵が生成され、ユーザ識別符号生成部42によりユーザ識別符号として使用される暗号鍵のハッシュ値が算出される(S13)。

When the predetermined data does not exist in the folder, an alarm indicating that the data does not exist is notified to the

次に、暗号化部40が上記暗号鍵を使用してユーザ情報のうちの暗号化が必要な一部または全部を暗号化する(S14)。

Next, the

登録管理部44は、全部または一部が暗号化されたユーザ情報を、上記ハッシュ値と組にしてユーザ管理データベース14に格納して登録する(S15)。また、通信部36からユーザ側端末10に暗号鍵とハッシュ値とを送信する(S16)。以上により、ユーザ管理サーバ12における登録動作が終了する。

The

図8には、ユーザ管理データベース14に登録されたユーザ情報の例が示される。図8において、ユーザ情報には、ユーザ識別符号、氏名、ユーザ名、暗号化パスワード、データベース、フォルダの場所が含まれている。本例では、ユーザの表示として氏名の他にローマ字表記のユーザ名も含まれるが、ユーザの氏名だけとすることもできる。また、パスワードのみが暗号化されているが、ユーザ情報の全ての内容を暗号化してもよい。

FIG. 8 shows an example of user information registered in the

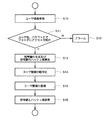

図9には、データベース18からデータを取り出す際のデータアクセス端末16におけるユーザ認証動作のフローが示される。図9において、ユーザがICカードをカードリーダ22にかざすと、ICカードに記憶された暗号鍵とユーザ識別符号としてのハッシュ値が読み出される(S20)。

FIG. 9 shows a flow of user authentication operation in the

情報取得部48は、上記ハッシュ値と一致するハッシュ値と組み合わされてユーザ管理データベース14に格納されているユーザ情報をユーザ管理データベース14から取得する(S21)。取得されたユーザ情報は、その全部または一部が暗号化されているので、復号化部50が上記暗号鍵を使用して、暗号化されている部分を復号化する(S22)。

The

情報取得部48は、復号化されたユーザ情報に基づき、データベース18にアクセスして所望のデータを取得する(S23)。以上により、データアクセス端末16におけるユーザ認証動作が終了する。

Based on the decrypted user information, the

なお、以上の例では、ユーザ管理サーバ12により算出されたハッシュ値をユーザ側端末10でICカードに記憶させる構成であったが、ユーザ認証を行う際にアクセス端末16が暗号鍵からハッシュ値を算出する構成としてもよい。具体的には、図9のS20で暗号鍵のみ読み出し、S21でユーザ情報を取得する前に暗号鍵からハッシュ値を算出することになる。これによれば、ICカードには暗号鍵のみ記憶しておけばよく、ユーザ識別符号としてのハッシュ値を記憶しておく必要がなくなり、よりセキュリティが向上できる。また、S21でユーザが登録されていないときには、S1から始まるユーザ管理データベースへの登録の処理を起動させてもよい。

In the above example, the hash value calculated by the

10 ユーザ側端末、12 ユーザ管理サーバ、14 ユーザ管理データベース、16 データアクセス端末、18 データベース、20 ICカード、22 カードリーダ、24、52 表示制御部、26、46 入出力制御部、28 通信制御部、30 表示部、32 操作部、34 カード部、36 通信部、38 暗号鍵生成部、40 暗号化部、42 ユーザ識別符号生成部、44 登録管理部、45 判定部、48 情報取得部、50 復号化部、56 表示装置、58 スクリーン。

DESCRIPTION OF

Claims (3)

予め登録されたユーザ名及びパスワードによらなければ格納されたデータにアクセスできないよう構成されたデータベースにアクセスする際に用いるユーザ情報であって、前記ユーザ名、前記パスワード、及び前記データベース内のデータの格納場所を特定する情報を含む前記ユーザ情報を、ユーザ側端末から受信し、前記受信した前記ユーザ情報に含まれる前記ユーザ名及び前記パスワードを用いて、受信した前記ユーザ情報に含まれる前記データの格納場所を特定する情報で特定される前記データベース内の格納場所にアクセス可能か否かを確認し、前記確認の結果前記データが存在するときに、前記ユーザ情報の受信に応じて生成された暗号鍵を用いて暗号化された暗号化ユーザ情報を当該ユーザ情報を識別するユーザ識別符号とともにユーザ管理データベースに登録するとともに、前記受信したユーザ情報の暗号化に用いた暗号鍵と当該ユーザ情報を識別する前記ユーザ識別符号とを前記ユーザ側端末に送信する、ユーザ管理サーバ、

前記ユーザ情報を前記ユーザ管理サーバに送信し、前記ユーザ管理サーバから受信した前記暗号鍵と前記ユーザ識別符号とを所定の記憶媒体に記憶させる前記ユーザ側端末、及び

前記ユーザ側端末によって前記暗号鍵と前記ユーザ識別符号とが記憶された前記記憶媒体から、読み取り手段によって読み取った前記ユーザ識別符号に基づき、該ユーザ識別符号に対応する前記暗号化ユーザ情報を前記ユーザ管理データベースから取得し、前記ユーザ側端末によって前記暗号鍵と前記ユーザ識別符号とが記憶された前記記憶媒体から、前記読み取り手段によって読み取った前記暗号鍵により、前記ユーザ管理データベースから取得した暗号化ユーザ情報を、復号し、当該復号したユーザ情報に含まれる、前記ユーザ名、前記パスワード、及び前記データベース内のデータの格納場所を特定する情報に基づき、前記予め登録されたユーザ名及びパスワードによらなければ格納されたデータにアクセスできないよう構成されたデータベースのデータの格納場所であって、当該格納場所を特定する情報に基づき特定される前記データベースのデータの格納場所から所望のデータを取得し、操作部からの入力に基づき、当該取得したデータに基づく表示を表示装置に表示させる制御を行うデータアクセス端末、

として機能させることを特徴とするプログラム。 Computer

User information used when accessing a database configured so that stored data cannot be accessed without using a pre-registered user name and password, the user name, the password, and the data in the database The user information including information for specifying a storage location is received from a user-side terminal, and the user name and the password included in the received user information are used to receive the data included in the received user information. It is confirmed whether or not the storage location in the database specified by the information specifying the storage location is accessible, and when the data exists as a result of the confirmation, the encryption generated in response to the reception of the user information the encrypted user information that is encrypted using the key user identification code together with identifying the user information And registers the user management database, and transmits the encryption key and said user identification code for identifying the user information used for encrypting the user information thus received to the user terminal, the user management server,

Sends said user information to the user management server, the user terminal for storing said encryption key received from the user management server and the user identification code in a predetermined storage medium, and

Based on the user identification code read by the reading unit from the storage medium in which the encryption key and the user identification code are stored by the user side terminal, the encrypted user information corresponding to the user identification code is stored in the user. The encrypted user acquired from the user management database by using the encryption key obtained from the management database and read from the storage medium in which the encryption key and the user identification code are stored by the user side terminal. the information, decoded, is included in those the decoded user information, the user name, on the basis of the password, and information specifying the storage location of data in the database, depending on the previously registered user name and password Must be configured to access stored data without The database data storage location is obtained by acquiring desired data from the data storage location of the database specified based on the information for specifying the storage location, and based on the input from the operation unit, A data access terminal for performing control to display a display based on the display device ,

A program characterized by functioning as

前記ユーザ側端末が、前記ユーザ情報を前記ユーザ管理サーバに送信し、前記ユーザ管理サーバから受信した前記暗号鍵と前記ユーザ識別符号とを所定の記憶媒体に記憶させ、The user side terminal transmits the user information to the user management server, and stores the encryption key and the user identification code received from the user management server in a predetermined storage medium, データアクセス端末が、前記ユーザ側端末によって前記暗号鍵と前記ユーザ識別符号とが記憶された前記記憶媒体から、読み取り手段によって読み取った前記ユーザ識別符号に基づき、該ユーザ識別符号に対応する前記暗号化ユーザ情報を前記ユーザ管理データベースから取得し、前記ユーザ側端末によって前記暗号鍵と前記ユーザ識別符号とが記憶された前記記憶媒体から、前記読み取り手段によって読み取った前記暗号鍵により、前記ユーザ管理データベースから取得した暗号化ユーザ情報を、復号し、当該復号したユーザ情報に含まれる、前記ユーザ名、前記パスワード、及び前記データベース内のデータの格納場所を特定する情報に基づき、前記予め登録されたユーザ名及びパスワードによらなければ格納されたデータにアクセスできないよう構成されたデータベースのデータの格納場所であって、当該格納場所を特定する情報に基づき特定される前記データベースのデータの格納場所から所望のデータを取得し、操作部からの入力に基づき、当該取得したデータに基づく表示を表示装置に表示させる、The data access terminal uses the encryption corresponding to the user identification code based on the user identification code read by the reading means from the storage medium in which the encryption key and the user identification code are stored by the user side terminal. User information is acquired from the user management database, and from the user management database by the encryption key read by the reading means from the storage medium in which the encryption key and the user identification code are stored by the user side terminal. The encrypted user information obtained is decrypted, and the user name registered in advance based on the information specifying the user name, the password, and the data storage location in the database included in the decrypted user information If the password is not used, the stored data can be accessed. The data storage location of the database configured not to obtain desired data from the data storage location of the database specified based on the information specifying the storage location, based on the input from the operation unit, Display on the display device based on the acquired data,

ことを特徴とするデータ管理方法。A data management method characterized by the above.

前記ユーザ情報を前記ユーザ管理サーバに送信し、前記ユーザ管理サーバから受信した前記暗号鍵と前記ユーザ識別符号とを所定の記憶媒体に記憶させる前記ユーザ側端末と、The user-side terminal that transmits the user information to the user management server and stores the encryption key and the user identification code received from the user management server in a predetermined storage medium; 前記ユーザ側端末によって前記暗号鍵と前記ユーザ識別符号とが記憶された前記記憶媒体から、読み取り手段によって読み取った前記ユーザ識別符号に基づき、該ユーザ識別符号に対応する前記暗号化ユーザ情報を前記ユーザ管理データベースから取得し、前記ユーザ側端末によって前記暗号鍵と前記ユーザ識別符号とが記憶された前記記憶媒体から、前記読み取り手段によって読み取った前記暗号鍵により、前記ユーザ管理データベースから取得した暗号化ユーザ情報を、復号し、当該復号したユーザ情報に含まれる、前記ユーザ名、前記パスワード、及び前記データベース内のデータの格納場所を特定する情報に基づき、前記予め登録されたユーザ名及びパスワードによらなければ格納されたデータにアクセスできないよう構成されたデータベースのデータの格納場所であって、当該格納場所を特定する情報に基づき特定される前記データベースのデータの格納場所から所望のデータを取得し、操作部からの入力に基づき、当該取得したデータに基づく表示を表示装置に表示させる制御を行うデータアクセス端末と、Based on the user identification code read by the reading unit from the storage medium in which the encryption key and the user identification code are stored by the user side terminal, the encrypted user information corresponding to the user identification code is stored in the user. The encrypted user acquired from the user management database by using the encryption key obtained from the management database and read from the storage medium in which the encryption key and the user identification code are stored by the user side terminal. Information is decrypted and based on the user name, password, and information specifying the storage location of data in the database included in the decrypted user information, the user name and password registered in advance must be used. Data that is configured to prevent access to stored data. The database data storage location is obtained by acquiring desired data from the data storage location of the database specified based on the information for specifying the storage location, and based on the input from the operation unit, A data access terminal that performs control to display a display based on the display device;

を備えることを特徴とするデータ管理システム。A data management system comprising:

Priority Applications (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2004206482A JP4645084B2 (en) | 2004-07-13 | 2004-07-13 | Data management system, data management method and program therefor |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2004206482A JP4645084B2 (en) | 2004-07-13 | 2004-07-13 | Data management system, data management method and program therefor |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2006033198A JP2006033198A (en) | 2006-02-02 |

| JP2006033198A5 JP2006033198A5 (en) | 2007-08-09 |

| JP4645084B2 true JP4645084B2 (en) | 2011-03-09 |

Family

ID=35899052

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2004206482A Expired - Fee Related JP4645084B2 (en) | 2004-07-13 | 2004-07-13 | Data management system, data management method and program therefor |

Country Status (1)

| Country | Link |

|---|---|

| JP (1) | JP4645084B2 (en) |

Families Citing this family (4)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US10432592B2 (en) | 2015-05-10 | 2019-10-01 | Citrix Systems, Inc. | Password encryption for hybrid cloud services |

| KR102559290B1 (en) * | 2020-01-06 | 2023-07-26 | 주식회사 아미크 | Method and system for hybrid cloud-based real-time data archiving |

| CN113139203A (en) * | 2020-01-19 | 2021-07-20 | 上海臻客信息技术服务有限公司 | User information leakage prevention method |

| WO2021192846A1 (en) * | 2020-03-27 | 2021-09-30 | 本田技研工業株式会社 | Battery information management system and battery information management method |

Citations (9)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JPH0981704A (en) * | 1995-09-19 | 1997-03-28 | Brother Ind Ltd | Magnetic recording business card and magnetic recording business card reader |

| JPH11232224A (en) * | 1998-02-18 | 1999-08-27 | Oki Software Okayama:Kk | Id card collation system |

| JPH11353380A (en) * | 1998-06-09 | 1999-12-24 | Toshiba Corp | System and method for registering entrance to exhibition |

| JP2000134193A (en) * | 1998-10-29 | 2000-05-12 | Fujitsu Ltd | Security buildup method and system |

| JP2000322383A (en) * | 1999-05-07 | 2000-11-24 | Ntt Data Corp | Network information access device and information storage device for the device |

| JP2001265771A (en) * | 2000-03-22 | 2001-09-28 | Nippon Telegr & Teleph Corp <Ntt> | Device and method for managing personal information and recording medium recording program for executing the device or method |

| JP2002297551A (en) * | 2001-03-30 | 2002-10-11 | Mitsubishi Electric Corp | Identification system |

| JP2002300282A (en) * | 2001-03-30 | 2002-10-11 | Ntt Comware Corp | Device, method and program for managing information |

| JP2003233683A (en) * | 2002-02-13 | 2003-08-22 | Ntt Data Corp | Personal information disclosure method and personal information disclosure system |

-

2004

- 2004-07-13 JP JP2004206482A patent/JP4645084B2/en not_active Expired - Fee Related

Patent Citations (9)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JPH0981704A (en) * | 1995-09-19 | 1997-03-28 | Brother Ind Ltd | Magnetic recording business card and magnetic recording business card reader |

| JPH11232224A (en) * | 1998-02-18 | 1999-08-27 | Oki Software Okayama:Kk | Id card collation system |

| JPH11353380A (en) * | 1998-06-09 | 1999-12-24 | Toshiba Corp | System and method for registering entrance to exhibition |

| JP2000134193A (en) * | 1998-10-29 | 2000-05-12 | Fujitsu Ltd | Security buildup method and system |

| JP2000322383A (en) * | 1999-05-07 | 2000-11-24 | Ntt Data Corp | Network information access device and information storage device for the device |

| JP2001265771A (en) * | 2000-03-22 | 2001-09-28 | Nippon Telegr & Teleph Corp <Ntt> | Device and method for managing personal information and recording medium recording program for executing the device or method |

| JP2002297551A (en) * | 2001-03-30 | 2002-10-11 | Mitsubishi Electric Corp | Identification system |

| JP2002300282A (en) * | 2001-03-30 | 2002-10-11 | Ntt Comware Corp | Device, method and program for managing information |

| JP2003233683A (en) * | 2002-02-13 | 2003-08-22 | Ntt Data Corp | Personal information disclosure method and personal information disclosure system |

Also Published As

| Publication number | Publication date |

|---|---|

| JP2006033198A (en) | 2006-02-02 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| US7895450B2 (en) | Data management system, data management method and storage medium storing program for data management | |

| US9280770B2 (en) | Secure point of sale presentation of a barcode at an information handling system display | |

| EP3241335B1 (en) | Method and apparatus for securing a mobile application | |

| CN101370069B (en) | Image encryption/decryption system | |

| EP3382587B1 (en) | Identity authentication using a barcode | |

| US9684900B2 (en) | Authentication on mobile device using two-dimensional code | |

| CN104126292A (en) | Strong authentication token with visual output of pki signatures | |

| TWI529641B (en) | System for verifying data displayed dynamically by mobile and method thereof | |

| JPWO2006085584A1 (en) | Information processing apparatus, browsing terminal, private information browsing system, private information browsing method, information processing program, and private information browsing program | |

| JP2008040890A (en) | Financial transaction system and server | |

| CN102255728B (en) | Identity recognition method for computer system | |

| JP4645084B2 (en) | Data management system, data management method and program therefor | |

| JP2011053931A (en) | Settlement system | |

| JP2013206026A (en) | Printing system | |

| JP2006215629A (en) | Electronic ticket issuing apparatus, system for determining admission, and electronic ticket system | |

| CN100514343C (en) | Data management method and its system | |

| KR100799636B1 (en) | Data management system, data management method and program for executing the same | |

| JP2006033199A (en) | Data management system, data management method, and program thereof | |

| JP2006243984A (en) | Authentication device built in portable terminal, authentication program for portable terminal, recording medium thereof, and authentication method using portable terminal | |

| JP6994209B1 (en) | Authentication system and authentication method | |

| KR102161225B1 (en) | Method, Apparatus and System for Providing of Life Service | |

| JP2009181551A (en) | Information management system | |

| JP2017162004A (en) | Ticket medium processing terminal and processing system | |

| JP6287718B2 (en) | Image forming system, image forming apparatus, portable terminal apparatus, information terminal apparatus, and transaction method | |

| KR20200122267A (en) | Method, Apparatus and System for Providing of Life Service |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20070621 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20070621 |

|

| RD02 | Notification of acceptance of power of attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7422 Effective date: 20071114 |

|

| RD04 | Notification of resignation of power of attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7424 Effective date: 20071115 |

|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20100806 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20100817 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20101018 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20101109 |

|

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20101122 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20131217 Year of fee payment: 3 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 4645084 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| LAPS | Cancellation because of no payment of annual fees |