JP2007329688A - データ処理装置およびその方法 - Google Patents

データ処理装置およびその方法 Download PDFInfo

- Publication number

- JP2007329688A JP2007329688A JP2006159144A JP2006159144A JP2007329688A JP 2007329688 A JP2007329688 A JP 2007329688A JP 2006159144 A JP2006159144 A JP 2006159144A JP 2006159144 A JP2006159144 A JP 2006159144A JP 2007329688 A JP2007329688 A JP 2007329688A

- Authority

- JP

- Japan

- Prior art keywords

- data

- key information

- authentication

- key

- encryption

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Pending

Links

Images

Classifications

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3271—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials using challenge-response

- H04L9/3273—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials using challenge-response for mutual authentication

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F15/00—Digital computers in general; Data processing equipment in general

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04N—PICTORIAL COMMUNICATION, e.g. TELEVISION

- H04N1/00—Scanning, transmission or reproduction of documents or the like, e.g. facsimile transmission; Details thereof

- H04N1/44—Secrecy systems

- H04N1/448—Rendering the image unintelligible, e.g. scrambling

- H04N1/4486—Rendering the image unintelligible, e.g. scrambling using digital data encryption

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L2209/00—Additional information or applications relating to cryptographic mechanisms or cryptographic arrangements for secret or secure communication H04L9/00

- H04L2209/60—Digital content management, e.g. content distribution

Abstract

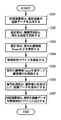

【解決手段】 画像入力装置の認証部105は、情報保持デバイスの認証部202にチャレンジデータを送信し(S11)、チャレンジデータから生成されたレスポンスデータおよび暗号化鍵情報を認証部202から受信する(S13)。認証部105は、チャレンジデータとレスポンスデータに基づき前記相手機器を認証し(S14、S15)、認証が成功した場合、暗号化鍵情報を復号して鍵情報を取得する(S16)。

【選択図】 図3

Description

(1) 鍵情報をディジタルカメラ内で管理する方法

(2) 暗号化時に、ディジタルカメラ外から鍵情報を入力する方法

内部鍵方式は、暗号アルゴリズムの分類に応じて「共通鍵暗号方式型」と「公開鍵暗号方式型」の二つに分類することができる。

外部鍵方式は、鍵情報を管理するエンティティに応じて「人型」と「デバイス型」の二つに分類することができる。

ディジタルカメラとデバイスのセットの観点からすると、ディジタルカメラに装着したデバイスが所望の鍵情報が記録されたデバイスか否かが問題になる。この対策として、ISO/IEC9798シリーズに示される機器間認証(または相手認証)がある。機器間認証によれば、鍵情報を保持するデバイスをディジタルカメラに装着して利用する場合、ディジタルカメラは所望の鍵情報を保持する正しいデバイスか、かつ、デバイスは鍵情報を出力してよいディジタルカメラかを確認する。つまり、相互に認証を行う。

共通鍵暗号方式を用いる2パス認証方式 (ISO/IEC9798-2)

共通鍵暗号方式を用いる3パス認証方式 (ISO/IEC9798-2)

公開鍵暗号方式を用いる2パス認証方式 (ISO/IEC9798-3)

公開鍵暗号方式を用いる3パス認証方式 (ISO/IEC9798-3)

MACを用いる2パス認証方式 (ISO/IEC9798-4)

MACを用いる3パス認証方式 (ISO/IEC9798-4)

デバイス型の外部鍵方式に機器間認証を単純に組み合わせて、ディジタルカメラ内で画像を暗号化する方法は、以下の問題が残る。

機器間認証に関して、単純に従来方式を組み合わせた場合、以下の問題がある。

図1は機器間認証機能を有する画像処理装置の構成例を示すブロック図である。

画像入力装置10において、撮像素子101は、CCDやCMOSセンサなど、レンズ102を介して入力される光を電気信号に変換する。表示部103は、液晶モニタや複数の表示パネルに画像データ、画像入力装置10の各種設定値および状態を表示する。操作部104は、各種ボタンや設定ダイヤルなどを備え、画像入力装置10の利用者の各種指示を入力する。

情報保持デバイス20の制御部204は、記録部203、I/F 201を制御する。記録部203は、画像データなどを保持する不揮発性メモリである。認証部202は、詳細は後述するが、画像入力装置10に対して情報保持デバイス20の正当性を証明するとともに、保持する鍵情報を暗号化して画像入力装置10に送信する。I/F 201は、画像入力装置10のI/F 106と対応するインタフェイスである。

図2は、図1に示す認証部105と202の構成例を示すブロック図である。

図3は認証部105と212が実行する機器間認証処理の一例を示すフローチャートである。

次に、画像入力装置10が画像を入力する際の暗号化を説明する。図4は入力画像の暗号化処理の一例を示すフローチャートである。

図5は実施例2における認証部105と202の構成例を示すブロック図である。

図6は機器間認証機能を有する画像処理装置の構成例を示すブロック図である。

画像閲覧装置30において、制御演算部306は、RAM 307をワークメモリとして、ROM 308に格納されたプログラムを実行して、画像閲覧装置30の各部を制御する。

なお、本発明は、複数の機器(例えばホストコンピュータ、インタフェイス機器、リーダ、プリンタなど)から構成されるシステムに適用しても、一つの機器からなる装置(例えば、複写機、ファクシミリ装置など)に適用してもよい。

Claims (11)

- 相手機器にチャレンジデータを送信する送信手段と、

前記チャレンジデータから生成されたレスポンスデータおよび暗号化鍵情報を前記相手機器から受信する受信手段と、

前記チャレンジデータと前記レスポンスデータに基づき前記相手機器を認証する認証手段と、

前記認証が成功した場合、前記暗号化鍵情報を復号して鍵情報を取得する復号手段とを有することを特徴とするデータ処理装置。 - さらに、前記復号した鍵情報を予め定められた期間保持する保持手段を有することを特徴とする請求項1に記載されたデータ処理装置。

- さらに、前記鍵情報を用いてデータを暗号化し、その暗号化データを前記相手機器に送信する暗号手段を有することを特徴とする請求項1または請求項2に記載されたデータ処理装置。

- 前記相手機器は、前記鍵情報または前記暗号化鍵情報を記憶し、前記暗号化データを記憶可能なメモリカードであることを特徴とする請求項3に記載されたデータ処理装置。

- 相手機器からチャレンジデータを受信する第一の受信手段と、

前記チャレンジデータからレスポンスデータを生成する生成手段と、

前記レスポンスデータおよび暗号化鍵情報を前記相手機器に送信する送信手段とを有することを特徴とするデータ処理装置。 - さらに、前記暗号化鍵情報を復号して得られる鍵情報により暗号化されたデータを受信する第二の受信手段を有することを特徴とする請求項5に記載されたデータ処理装置。

- さらに、前記鍵情報または前記暗号化鍵情報を記憶し、前記第二の受信手段が受信した暗号化データを記憶可能なメモリを有することを特徴とする請求項6に記載されたデータ処理装置。

- 相手機器にチャレンジデータを送信し、

前記チャレンジデータから生成されたレスポンスデータおよび暗号化鍵情報を前記相手機器から受信し、

前記チャレンジデータと前記レスポンスデータに基づき前記相手機器を認証し、

前記認証が成功した場合、前記暗号化鍵情報を復号して鍵情報を取得することを特徴とするデータ処理方法。 - 相手機器からチャレンジデータを受信し、

前記チャレンジデータからレスポンスデータを生成し、

前記レスポンスデータおよび暗号化鍵情報を前記相手機器に送信することを特徴とするデータ処理方法。 - データ処理装置を制御して、請求項8または請求項9に記載されたデータ処理を実現することを特徴とするコンピュータプログラム。

- 請求項10に記載されたコンピュータプログラムが記録されたことを特徴とするコンピュータが読み取り可能な記録媒体。

Priority Applications (5)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2006159144A JP2007329688A (ja) | 2006-06-07 | 2006-06-07 | データ処理装置およびその方法 |

| US11/750,012 US7840817B2 (en) | 2006-06-07 | 2007-05-17 | Data processing apparatus and method |

| KR1020070053078A KR100943680B1 (ko) | 2006-06-07 | 2007-05-31 | 데이터 처리 시스템 및 방법 |

| EP07109736A EP1865658A1 (en) | 2006-06-07 | 2007-06-06 | Data processing apparatus and method |

| CNA2007101084108A CN101087342A (zh) | 2006-06-07 | 2007-06-07 | 数据处理设备和方法 |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2006159144A JP2007329688A (ja) | 2006-06-07 | 2006-06-07 | データ処理装置およびその方法 |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| JP2007329688A true JP2007329688A (ja) | 2007-12-20 |

| JP2007329688A5 JP2007329688A5 (ja) | 2009-06-25 |

Family

ID=38524591

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2006159144A Pending JP2007329688A (ja) | 2006-06-07 | 2006-06-07 | データ処理装置およびその方法 |

Country Status (5)

| Country | Link |

|---|---|

| US (1) | US7840817B2 (ja) |

| EP (1) | EP1865658A1 (ja) |

| JP (1) | JP2007329688A (ja) |

| KR (1) | KR100943680B1 (ja) |

| CN (1) | CN101087342A (ja) |

Cited By (2)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2010068396A (ja) * | 2008-09-12 | 2010-03-25 | Toshiba Corp | 暗号化装置、端末装置、暗号化プログラム及び方法、情報処理プログラム及び方法 |

| JP2012050066A (ja) * | 2010-08-23 | 2012-03-08 | Raytheon Co | セキュアなフィールドプログラマブルゲートアレイ(fpga)アーキテクチャ |

Families Citing this family (7)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| TWI421777B (zh) | 2010-06-30 | 2014-01-01 | Mstar Semiconductor Inc | 認證處理裝置及其相關行動裝置 |

| JP5741271B2 (ja) * | 2011-07-21 | 2015-07-01 | 富士ゼロックス株式会社 | 認証装置、サービス提供システム、及びプログラム |

| CN106796624B (zh) * | 2014-09-26 | 2021-05-04 | 爱迪德技术有限公司 | 挑战响应方法、相关联的计算设备和相关联的计算机可读介质 |

| JP2016181836A (ja) * | 2015-03-24 | 2016-10-13 | キヤノン株式会社 | 情報処理装置、暗号装置、情報処理装置の制御方法、およびプログラム |

| DE102015217735A1 (de) * | 2015-09-16 | 2017-03-16 | Robert Bosch Gmbh | Verfahren zum Betreiben einer primären Einheit |

| CN106899611B (zh) * | 2017-03-27 | 2019-12-10 | 广州市麦多科机械有限公司 | 一种用于称重设备的远程安全通信方法及系统 |

| CN107659412A (zh) * | 2017-10-18 | 2018-02-02 | 深圳竹云科技有限公司 | 一种动态装配认证链的方法 |

Citations (5)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2003530046A (ja) * | 2000-03-30 | 2003-10-07 | ノキア コーポレイション | 加入者の認証 |

| JP2004241865A (ja) * | 2003-02-03 | 2004-08-26 | Sony Corp | 無線アドホック通信システム、端末、その端末における認証方法、暗号化方法及び端末管理方法並びにそれらの方法を端末に実行させるためのプログラム |

| JP2005033778A (ja) * | 2003-07-07 | 2005-02-03 | Yuen Foong Paper Co Ltd | 携帯式安全情報アクセスシステム及びその方法 |

| JP2005204093A (ja) * | 2004-01-16 | 2005-07-28 | Hitachi Ltd | コンテンツ送信装置、コンテンツ受信装置およびコンテンツ伝送方法 |

| WO2005122167A1 (ja) * | 2004-06-08 | 2005-12-22 | Matsushita Electric Industrial Co., Ltd. | 記録再生装置 |

Family Cites Families (13)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JPH08305662A (ja) * | 1995-05-02 | 1996-11-22 | Fujitsu Ltd | クライアント認証システムおよび方法 |

| US5862217A (en) | 1996-03-28 | 1999-01-19 | Fotonation, Inc. | Method and apparatus for in-camera encryption |

| HRP970160A2 (en) * | 1996-04-03 | 1998-02-28 | Digco B V | Method for providing a secure communication between two devices and application of this method |

| US6058476A (en) * | 1996-05-22 | 2000-05-02 | Matsushita Electric Industrial Co., Inc. | Encryption apparatus for ensuring security in communication between devices |

| US6034618A (en) | 1996-10-31 | 2000-03-07 | Matsushita Electric Industrial Co., Ltd. | Device authentication system which allows the authentication function to be changed |

| JP3219064B2 (ja) | 1998-12-28 | 2001-10-15 | インターナショナル・ビジネス・マシーンズ・コーポレーション | デジタルデータ認証システム |

| KR100506076B1 (ko) | 2000-03-23 | 2005-08-04 | 삼성전자주식회사 | 패스워드를 기반으로 한 상호 인증 및 키 교환방법과 그장치 |

| JP2002094924A (ja) * | 2000-09-12 | 2002-03-29 | Fuji Photo Film Co Ltd | 画像データ記録装置および方法ならびに画像データ再生装置および方法 |

| DE60323182D1 (de) * | 2002-06-11 | 2008-10-09 | Matsushita Electric Ind Co Ltd | Authentifizierungssystem |

| JP2004072718A (ja) * | 2002-06-12 | 2004-03-04 | Fuji Photo Film Co Ltd | デジタルカメラ用メモリーカード |

| JP2004302921A (ja) * | 2003-03-31 | 2004-10-28 | Toshiba Corp | オフライン情報を利用したデバイス認証装置及びデバイス認証方法 |

| KR100643278B1 (ko) | 2003-10-22 | 2006-11-10 | 삼성전자주식회사 | 휴대용 저장 장치의 디지털 저작권을 관리하는 방법 및 장치 |

| KR100982513B1 (ko) * | 2003-11-12 | 2010-09-16 | 삼성전자주식회사 | 사용자 키를 이용한 저장 매체 디스크 사용 제한 방법 및장치 |

-

2006

- 2006-06-07 JP JP2006159144A patent/JP2007329688A/ja active Pending

-

2007

- 2007-05-17 US US11/750,012 patent/US7840817B2/en active Active

- 2007-05-31 KR KR1020070053078A patent/KR100943680B1/ko not_active IP Right Cessation

- 2007-06-06 EP EP07109736A patent/EP1865658A1/en not_active Withdrawn

- 2007-06-07 CN CNA2007101084108A patent/CN101087342A/zh active Pending

Patent Citations (5)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2003530046A (ja) * | 2000-03-30 | 2003-10-07 | ノキア コーポレイション | 加入者の認証 |

| JP2004241865A (ja) * | 2003-02-03 | 2004-08-26 | Sony Corp | 無線アドホック通信システム、端末、その端末における認証方法、暗号化方法及び端末管理方法並びにそれらの方法を端末に実行させるためのプログラム |

| JP2005033778A (ja) * | 2003-07-07 | 2005-02-03 | Yuen Foong Paper Co Ltd | 携帯式安全情報アクセスシステム及びその方法 |

| JP2005204093A (ja) * | 2004-01-16 | 2005-07-28 | Hitachi Ltd | コンテンツ送信装置、コンテンツ受信装置およびコンテンツ伝送方法 |

| WO2005122167A1 (ja) * | 2004-06-08 | 2005-12-22 | Matsushita Electric Industrial Co., Ltd. | 記録再生装置 |

Cited By (4)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2010068396A (ja) * | 2008-09-12 | 2010-03-25 | Toshiba Corp | 暗号化装置、端末装置、暗号化プログラム及び方法、情報処理プログラム及び方法 |

| JP2012050066A (ja) * | 2010-08-23 | 2012-03-08 | Raytheon Co | セキュアなフィールドプログラマブルゲートアレイ(fpga)アーキテクチャ |

| US9911010B2 (en) | 2010-08-23 | 2018-03-06 | Raytheon Company | Secure field-programmable gate array (FPGA) architecture |

| US10482291B2 (en) | 2010-08-23 | 2019-11-19 | Raytheon Company | Secure field-programmable gate array (FPGA) architecture |

Also Published As

| Publication number | Publication date |

|---|---|

| KR20070117456A (ko) | 2007-12-12 |

| US20080046744A1 (en) | 2008-02-21 |

| KR100943680B1 (ko) | 2010-02-22 |

| US7840817B2 (en) | 2010-11-23 |

| EP1865658A1 (en) | 2007-12-12 |

| CN101087342A (zh) | 2007-12-12 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP6571250B2 (ja) | ある装置を使用して別の装置をアンロックする方法 | |

| KR100943680B1 (ko) | 데이터 처리 시스템 및 방법 | |

| US9049010B2 (en) | Portable data encryption device with configurable security functionality and method for file encryption | |

| US11681783B2 (en) | Method and apparatus for creating and using quantum resistant keys | |

| WO2006010007A1 (en) | Systems and methods for binding a hardware component and a platform | |

| JP3219064B2 (ja) | デジタルデータ認証システム | |

| CN103999442A (zh) | 用于产生数字图像的装置和方法 | |

| CN101001305A (zh) | 信息处理设备及其控制方法 | |

| KR20060061219A (ko) | 암호처리 프로세서 | |

| JP5043421B2 (ja) | 情報処理装置およびその方法 | |

| US11271911B2 (en) | Method and apparatus for imprinting private key on IoT | |

| US20240106640A1 (en) | Method and apparatus for secure private key storage on iot device | |

| KR101205738B1 (ko) | 이미지를 생성과 촬영을 통한 인증방법 및 이를 적용한 전자기기 | |

| JP3967252B2 (ja) | 暗号通信システム及び暗号通信装置 | |

| Beugin et al. | Building a privacy-preserving smart camera system | |

| KR101132362B1 (ko) | 외부의 전자 기기를 이용하여 보안 데이터를 생성하는 방법 및 시스템 | |

| KR102131871B1 (ko) | 영상 수집 장치, 그리고 서버를 포함하는 인증 시스템 및 이를 이용한 인증 방법 | |

| KR100405775B1 (ko) | 디지털 카메라 | |

| US11983251B2 (en) | Method and apparatus for simultaneous key generation on device and server for secure communication | |

| JP5354656B2 (ja) | 暗号通信システム、暗号通信方法、送信装置および受信装置 | |

| JP2007325038A (ja) | 画像処理装置およびその方法 | |

| JP4830516B2 (ja) | 通信システム | |

| Arjona et al. | Using physical unclonable functions for internet-of-thing security cameras | |

| JP2004048336A (ja) | データの暗号化,復号機能有する入出力装置、記憶装置及びこれらを含むデータ管理システム | |

| CN111368308A (zh) | 图像获取装置、服务器及加密系统的控制方法、控制装置 |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A521 | Written amendment |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20090512 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20090512 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20111104 |

|

| A521 | Written amendment |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20111221 |

|

| A02 | Decision of refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A02 Effective date: 20120203 |