JP2007215162A - 情報処理装置及びその制御方法、プログラム、記憶媒体 - Google Patents

情報処理装置及びその制御方法、プログラム、記憶媒体 Download PDFInfo

- Publication number

- JP2007215162A JP2007215162A JP2006350498A JP2006350498A JP2007215162A JP 2007215162 A JP2007215162 A JP 2007215162A JP 2006350498 A JP2006350498 A JP 2006350498A JP 2006350498 A JP2006350498 A JP 2006350498A JP 2007215162 A JP2007215162 A JP 2007215162A

- Authority

- JP

- Japan

- Prior art keywords

- information

- key

- secret

- unit

- processing apparatus

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Pending

Links

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/08—Key distribution or management, e.g. generation, sharing or updating, of cryptographic keys or passwords

- H04L9/0861—Generation of secret information including derivation or calculation of cryptographic keys or passwords

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/08—Key distribution or management, e.g. generation, sharing or updating, of cryptographic keys or passwords

- H04L9/0894—Escrow, recovery or storing of secret information, e.g. secret key escrow or cryptographic key storage

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- Storage Device Security (AREA)

- Studio Devices (AREA)

Abstract

【解決手段】 秘密情報を生成する情報処理装置であって、鍵情報を予め記憶する記憶手段と、演算対象情報を入力する入力手段と、対象とする情報に対して、前記記憶手段に記憶された前記鍵情報に基づき演算を行う演算手段と、予め定められたイベントを検出する検出手段と、前記検出手段において前記イベントが検出されたことを契機として、入力された前記演算対象情報を前記対象とする情報として前記演算手段に前記演算を行わせることで、前記秘密情報を生成するとともに、前記記憶手段に記憶されている前記鍵情報を利用不可能な状態となるように制御する、制御手段とを備える。

【選択図】 図3

Description

(1)秘密情報を暗号化し、装置内部で復号する。ただし、暗号化された秘密情報の復号は復号鍵を用いて行う。

(2)公開情報を装置へ入力し、予め設定された鍵情報を用いて、装置内部で秘密情報を生成する。

(装置構成)

図1は本実施形態に係る情報処理装置が含まれるシステム構成を例示的に示したブロック図である。図1のように、本実施形態においては本実施形態に係る情報処理装置としての画像生成装置11と、秘密情報生成機関12と、秘密情報設定機関13が存在する。

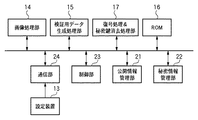

画像生成装置11は、基本的には、画像処理部14と検証用データ生成処理部15とROM16と復号処理&秘密鍵消去処理部17等の機能構成を有する。

・演算対象情報としての、暗号化された検証用データ作成用の秘密情報を、上記の秘密鍵を用いて復号する機能。

・上記復号する機能の初回実行時を判定する機能。

・上記初回実行後に秘密鍵をROM16から消去する機能。

ただし、後述するように、暗号化された秘密情報は秘密情報設定機関13により設定される。

秘密情報生成機関12は、上記のカメラ11固有の秘密情報を管理する機能と、暗号化鍵情報としての秘密鍵を用いて秘密情報を暗号化する機能と、暗号化された秘密情報を秘密情報設定機関13へ配送する機能等を有する。ただし、秘密鍵及び秘密情報は秘密情報生成機関12において安全に管理されているが、配送中の経路は安全性が保証できない、即ち、配送中のデータが外部から参照される可能性があるものとする。

秘密情報設定機関13は、生成装置12から配送された、暗号化された秘密情報を受け取る機能と、暗号化された秘密情報をカメラ11に設定する機能等を有する。なお、秘密情報設定機関13は、郵便物として送られてきた暗号化された秘密情報を受け取り、カメラ11に設定する機関であってもよい。或いは、PCとして実現され、USBメモリやネットワークを介して配送された上記暗号化された秘密情報を受け取り、カメラ11に設定する機能を有する構成でもよい。以下、簡単のため、秘密情報設定機関13はPCとして実現されるものとし、そのPCを設定装置13と呼んで説明する。

次に、処理の前提として、各装置が有するデータについて説明する。

次に、生成装置12による秘密情報の暗号化及び設定装置13への秘密情報の配送に係る処理(秘密情報暗号化処理)の流れについて、図6を参照して説明する。図6は秘密情報暗号化処理の流れを示したフローチャートである。

次に、設定装置13が、生成装置12から上記の暗号化された秘密情報EKを受け取り、カメラ11へ上記のEKを設定する手順について、図8を用いて説明する。図8は暗号化情報設定処理の流れを示したフローチャートである。

次に、カメラ11による、上記暗号化された秘密情報EKの復号、及び、復号用の秘密鍵Pの消去等に関する処理手順について、図3を用いて説明する。図3は秘密情報復元処理の流れを示したフローチャートである。

次に、カメラ11が画像Dに対する検証用データMを生成する処理について、図4を用いて説明する。図4は検証用データ生成処理の流れを示したフローチャートである。

上述した実施形態では、生成装置12がPCにより実現されているものとして説明したが、本発明はこれに限定されることなく、生成装置12がICカード等の耐タンパな装置により実現することも可能である。この場合、生成装置12であるICカードを設定装置13であるPCに接続し、ICカード及びPC間で、暗号化された秘密情報K等のデータを通信するようにすれば良い。

第1実施形態では、カメラ11内において復号処理&秘密鍵除去処理部17の実行の契機となるアクションの例として、外部から入力されたパスワードや生体情報の正当性を確認することを示した。しかし、パスワードの入力等の操作は通常の使用における操作とは異なるため、ユーザビリティを低下させる状況が考えられる。なお、上述のように、復号処理&秘密鍵除去処理を予め実行しておかない限り、検証用データを作成することができない。このため、本実施形態に係る構成では、初めてユーザが撮影する時までに検証用データが作成できる状態であればよいことを踏まえ、カメラ11に対して必ず行う動作を、復号処理&秘密鍵除去処理部17を実行する契機とする。これにより、ユーザビリティを向上することができる。

まず、第1及び第2実施形態に係る構成の処理の概要について、図12を参照して要約する。図12は、第1及び第2実施形態に係る構成の処理の概要を模式的に示したブロック図である。

最後に、カメラ11は、所定のアクションを契機として、秘密鍵Pを用いてEKを復号し、秘密情報Kを取得するとともに、秘密鍵Pをメモリから消去するように制御する。

図14は、本実施形態に係る情報処理装置が含まれるシステム構成を例示的に示したブロック図である。図14のように、本実施形態においては画像生成装置(カメラ)141と、公開情報設定機関(公開情報設定装置)142が存在する。

次に、公開情報設定装置142が実行する公開情報設定処理について図19を参照して説明する。図19は、公開情報設定処理の流れを示したフローチャートである。

カメラ141は、処理の前提として、図15に示すように予め定められた秘密鍵P'をROM145に持つとする。ただし、図15はカメラ141の詳細な構成を模式的に示したブロック図である。図5の機能要素のうち、検証データ用秘密情報生成処理&秘密鍵消去処理部146以外の要素は図2の機能要素と同様であるため、説明を省略する。

以下、第1乃至第3実施形態に係る構成を基本とするその他の実施形態を示す。

Claims (14)

- 秘密情報を生成する情報処理装置であって、

鍵情報を予め記憶する記憶手段と、

演算対象情報を入力する入力手段と、

対象とする情報に対して、前記記憶手段に記憶された前記鍵情報に基づき演算を行う演算手段と、

予め定められたイベントを検出する検出手段と、

前記検出手段において前記イベントが検出されたことを契機として、入力された前記演算対象情報を前記対象とする情報として前記演算手段に前記演算を行わせることで、前記秘密情報を生成するとともに、前記記憶手段に記憶されている前記鍵情報を利用不可能な状態となるように制御する、制御手段と

を備えることを特徴とする情報処理装置。 - 前記制御手段は、前記鍵情報を利用不可能な状態とするために、前記記憶手段から前記鍵情報を消去する

ことを特徴とする請求項1に記載の情報処理装置。 - 撮像手段と、

前記撮像手段において撮像された画像データと、前記生成された秘密情報と、に基づいて、該画像データの改竄検出において用いられる改竄検出情報を生成する生成手段と、

をさらに備えることを特徴とする請求項1に記載の情報処理装置。 - 撮像手段と、

前記生成された秘密情報を用いて、前記撮像手段において撮像された画像データを暗号化する暗号化手段と、

をさらに備えることを特徴とする請求項1に記載の情報処理装置。 - 前記演算対象情報は暗号化された前記秘密情報であり、

前記鍵情報は、暗号化情報を復号するための復号鍵情報であり、

前記演算は、前記暗号化された前記秘密情報を前記鍵情報に基づいて復号する処理である

ことを特徴とする請求項1に記載の情報処理装置。 - 前記演算対象情報は、前記情報処理装置に対応する公開情報であり、

前記鍵情報は暗号化処理を行うための暗号化鍵情報であり、

前記演算は、前記公開情報を前記鍵情報に基づいて暗号化する処理である

ことを特徴とする請求項1に記載の情報処理装置。 - 前記イベントは、正当なパスワード情報の入力、正当な生体情報の入力、初めての電源投入、予め定められた装置の初めての操作、予め定められた操作のいずれかである

ことを特徴とする請求項1に記載の情報処理装置。 - 鍵情報を予め記憶する記憶手段を備え、秘密情報を生成する情報処理装置の制御方法であって、

入力手段が、演算対象情報を入力する入力工程と、

検出手段が、予め定められたイベントを検出する検出工程と、

前記検出工程において前記イベントが検出されたことを契機として、制御手段が、入力された前記演算対象情報に対して前記記憶手段に記憶された前記鍵情報に基づき演算を行うことで、前記秘密情報を生成するとともに、前記記憶手段に記憶されている前記鍵情報を利用不可能な状態となるように制御する、制御工程と

を備えることを特徴とする情報処理装置の制御方法。 - 前記制御工程は、前記鍵情報を利用不可能な状態とするために、前記記憶手段から前記鍵情報を消去する

ことを特徴とする請求項8に記載の情報処理装置の制御方法。 - 前記演算対象情報は、暗号化された前記秘密情報であり、

前記鍵情報は、暗号化情報を復号するための復号鍵情報であり、

前記演算は、前記暗号化された前記秘密情報を前記鍵情報に基づいて復号する処理である

ことを特徴とする請求項8に記載の情報処理装置の制御方法。 - 前記演算対象情報は、前記情報処理装置に対応する公開情報であり、

前記鍵情報は、暗号化処理を行うための暗号化鍵情報であり、

前記演算は、前記公開情報を前記鍵情報に基づいて暗号化する処理である

ことを特徴とする請求項8に記載の情報処理装置の制御方法。 - 前記イベントは、正当なパスワード情報の入力、正当な生体情報の入力、初めての電源投入、予め定められた装置の初めての操作、予め定められた操作のいずれかである

ことを特徴とする請求項8に記載の情報処理装置の制御方法。 - コンピュータを請求項1乃至7のいずれか1項に記載の情報処理装置として機能させるためのプログラム。

- 請求項13に記載のプログラムを格納したコンピュータで読み取り可能な記憶媒体。

Priority Applications (4)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2006350498A JP2007215162A (ja) | 2006-01-11 | 2006-12-26 | 情報処理装置及びその制御方法、プログラム、記憶媒体 |

| US11/621,785 US7949124B2 (en) | 2006-01-11 | 2007-01-10 | Information processing apparatus, control method for the same, program and storage medium |

| CN200710000215.3A CN101001305B (zh) | 2006-01-11 | 2007-01-11 | 信息处理设备及其控制方法 |

| US13/011,392 US20110119499A1 (en) | 2006-01-11 | 2011-01-21 | Information processing apparatus, control method for the same, program and storage medium |

Applications Claiming Priority (2)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2006004194 | 2006-01-11 | ||

| JP2006350498A JP2007215162A (ja) | 2006-01-11 | 2006-12-26 | 情報処理装置及びその制御方法、プログラム、記憶媒体 |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| JP2007215162A true JP2007215162A (ja) | 2007-08-23 |

| JP2007215162A5 JP2007215162A5 (ja) | 2009-11-05 |

Family

ID=38369917

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2006350498A Pending JP2007215162A (ja) | 2006-01-11 | 2006-12-26 | 情報処理装置及びその制御方法、プログラム、記憶媒体 |

Country Status (3)

| Country | Link |

|---|---|

| US (2) | US7949124B2 (ja) |

| JP (1) | JP2007215162A (ja) |

| CN (1) | CN101001305B (ja) |

Cited By (2)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| CN101917623A (zh) * | 2010-09-03 | 2010-12-15 | 杭州海康威视软件有限公司 | 编码码流的防篡改加密方法、检测方法及装置 |

| JP2015191601A (ja) * | 2014-03-28 | 2015-11-02 | セコム株式会社 | 通信端末、通信システム、通信方法および通信プログラム |

Families Citing this family (12)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2007215162A (ja) * | 2006-01-11 | 2007-08-23 | Canon Inc | 情報処理装置及びその制御方法、プログラム、記憶媒体 |

| JP2008090438A (ja) * | 2006-09-29 | 2008-04-17 | Hitachi Koukiyou Syst Eng Kk | 動画コンテンツの改ざん検出装置及びシステム |

| US8055936B2 (en) * | 2008-12-31 | 2011-11-08 | Pitney Bowes Inc. | System and method for data recovery in a disabled integrated circuit |

| WO2012008158A1 (ja) * | 2010-07-13 | 2012-01-19 | 三洋電機株式会社 | 端末装置 |

| CN103069855A (zh) * | 2010-12-28 | 2013-04-24 | 三洋电机株式会社 | 终端装置 |

| WO2014011926A1 (en) | 2012-07-11 | 2014-01-16 | Elcelyx Therapeutics, Inc. | Compositions comprising statins, biguanides and further agents for reducing cardiometabolic risk |

| ES2834986T3 (es) | 2011-01-07 | 2021-06-21 | Anji Pharma Us Llc | Terapias basadas en ligandos de receptores quimiosensoriales |

| US9795792B2 (en) | 2011-02-25 | 2017-10-24 | Medtronic, Inc. | Emergency mode switching for non-pacing modes |

| JP2015503582A (ja) | 2012-01-06 | 2015-02-02 | エルセリクス セラピューティクス インコーポレイテッド | ビグアナイド組成物および代謝障害を治療する方法 |

| EP2941245A1 (en) | 2013-01-05 | 2015-11-11 | Elcelyx Therapeutics, Inc. | Delayed-release composition comprising biguanide |

| US10742408B2 (en) * | 2017-02-27 | 2020-08-11 | Cord3 Innovation Inc. | Many-to-many symmetric cryptographic system and method |

| CN108712424B (zh) * | 2018-05-21 | 2020-10-20 | 中国石油天然气集团有限公司 | 基于测绘控制点成果表对文本加密的方法 |

Citations (2)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2001051906A (ja) * | 1999-05-31 | 2001-02-23 | Sony Corp | 情報処理装置および方法、並びにプログラム格納媒体 |

| JP2005268903A (ja) * | 2004-03-16 | 2005-09-29 | Toshiba Corp | 暗号鍵共有装置、暗号鍵共有方法、プログラム及び通信機器 |

Family Cites Families (36)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US5241597A (en) * | 1991-02-01 | 1993-08-31 | Motorola, Inc. | Method for recovering from encryption key variable loss |

| US5499294A (en) | 1993-11-24 | 1996-03-12 | The United States Of America As Represented By The Administrator Of The National Aeronautics And Space Administration | Digital camera with apparatus for authentication of images produced from an image file |

| CZ296443B6 (cs) * | 1995-11-10 | 2006-03-15 | Sony Corporation | Zpusob zpracování informací a zarízení k jeho provádení |

| AU1690597A (en) * | 1996-01-11 | 1997-08-01 | Mitre Corporation, The | System for controlling access and distribution of digital property |

| JPH1021144A (ja) * | 1996-07-03 | 1998-01-23 | Hitachi Ltd | ディジタル著作物配布システム及び不正な複製物の検出方法 |

| US6532543B1 (en) * | 1996-08-13 | 2003-03-11 | Angel Secure Networks, Inc. | System and method for installing an auditable secure network |

| US6918038B1 (en) * | 1996-08-13 | 2005-07-12 | Angel Secure Networks, Inc. | System and method for installing an auditable secure network |

| JP3154325B2 (ja) * | 1996-11-28 | 2001-04-09 | 日本アイ・ビー・エム株式会社 | 認証情報を画像に隠し込むシステム及び画像認証システム |

| US6081897A (en) * | 1997-01-13 | 2000-06-27 | Recording Industry Of America | Apparatus for monitoring and preventing unauthorized copying of digital data |

| JP3657745B2 (ja) * | 1997-07-23 | 2005-06-08 | 横河電機株式会社 | ユーザ認証方法及びユーザ認証システム |

| JPH11122239A (ja) * | 1997-10-16 | 1999-04-30 | Sony Corp | 情報処理装置および方法、並びに伝送媒体 |

| US6360325B1 (en) * | 1998-11-23 | 2002-03-19 | Guo Chiang Chao | Method for retarding the duplication of a data-storage device |

| US6591365B1 (en) * | 1999-01-21 | 2003-07-08 | Time Warner Entertainment Co., Lp | Copy protection control system |

| EP1022895A3 (en) * | 1999-01-22 | 2001-04-04 | Matsushita Electric Industrial Co., Ltd. | Apparatus for and method of embedding and extracting digital information, and medium having program for carrying out the method recorded thereon |

| US7143445B1 (en) * | 1999-05-31 | 2006-11-28 | Sony Corporation | Information processing apparatus, information processing method, and program storage medium |

| JP3321442B2 (ja) * | 1999-10-13 | 2002-09-03 | エヌ・ティ・ティ・コムウェア株式会社 | 通信料金算出装置、その制御方法および記録媒体 |

| JP3820581B2 (ja) * | 2001-04-04 | 2006-09-13 | ソニー株式会社 | 情報処理装置および方法、記録媒体、プログラム、並びに記録装置 |

| JP3778024B2 (ja) * | 2001-07-30 | 2006-05-24 | ソニー株式会社 | 情報処理装置及び情報処理方法、並びに記憶媒体 |

| JP2003051819A (ja) * | 2001-08-08 | 2003-02-21 | Toshiba Corp | マイクロプロセッサ |

| KR20030081105A (ko) | 2002-04-12 | 2003-10-17 | 마츠시타 덴끼 산교 가부시키가이샤 | 광 디스크 재생장치 및 광 디스크 재생 제어방법 |

| JP4391056B2 (ja) * | 2002-04-15 | 2009-12-24 | ソニー株式会社 | 情報管理装置および方法、記録媒体、並びにプログラム |

| CN1802813A (zh) | 2003-06-05 | 2006-07-12 | 松下电器产业株式会社 | 用于接收许可的用户终端 |

| US7246156B2 (en) * | 2003-06-09 | 2007-07-17 | Industrial Defender, Inc. | Method and computer program product for monitoring an industrial network |

| MXPA06000174A (es) * | 2003-07-02 | 2006-04-11 | Mobipay International S A | Sistema de transacciones y pagos mediante telefono movil digital. |

| US20050033701A1 (en) * | 2003-08-08 | 2005-02-10 | International Business Machines Corporation | System and method for verifying the identity of a remote meter transmitting utility usage data |

| CN1871568B (zh) * | 2003-08-26 | 2010-04-28 | 松下电器产业株式会社 | 程序执行设备 |

| JP3953007B2 (ja) * | 2003-09-11 | 2007-08-01 | ソニー株式会社 | 情報記録処理装置、情報再生処理装置、情報記録媒体、および方法、並びにコンピュータ・プログラム |

| CN1284115C (zh) | 2003-11-17 | 2006-11-08 | 英业达股份有限公司 | 数字影像加密处理系统 |

| JP2005157930A (ja) * | 2003-11-28 | 2005-06-16 | Matsushita Electric Ind Co Ltd | 機密情報処理システムおよびlsi |

| US7747872B2 (en) * | 2004-03-25 | 2010-06-29 | Franklin Electronic Publishers, Inc. | Secure portable electronic reference device |

| KR100490863B1 (ko) * | 2004-06-09 | 2005-05-24 | 디지아나 주식회사 | 디지털 멀티미디어 방송에서의 저작권료 과금처리 시스템및 과금처리방법 |

| JP4131964B2 (ja) * | 2004-12-10 | 2008-08-13 | 株式会社東芝 | 情報端末装置 |

| WO2006073040A1 (ja) * | 2005-01-07 | 2006-07-13 | Matsushita Electric Industrial Co., Ltd. | バックアップシステム、記録再生装置、バックアップ装置、バックアップ方法、プログラム及び集積回路 |

| EP1861009B1 (en) * | 2005-03-17 | 2019-05-22 | Robert E. Coifman | Apparatus and method for intelligent electronic peak flow meters |

| US8050446B2 (en) * | 2005-07-12 | 2011-11-01 | The Board Of Trustees Of The University Of Arkansas | Method and system for digital watermarking of multimedia signals |

| JP2007215162A (ja) * | 2006-01-11 | 2007-08-23 | Canon Inc | 情報処理装置及びその制御方法、プログラム、記憶媒体 |

-

2006

- 2006-12-26 JP JP2006350498A patent/JP2007215162A/ja active Pending

-

2007

- 2007-01-10 US US11/621,785 patent/US7949124B2/en not_active Expired - Fee Related

- 2007-01-11 CN CN200710000215.3A patent/CN101001305B/zh not_active Expired - Fee Related

-

2011

- 2011-01-21 US US13/011,392 patent/US20110119499A1/en not_active Abandoned

Patent Citations (2)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2001051906A (ja) * | 1999-05-31 | 2001-02-23 | Sony Corp | 情報処理装置および方法、並びにプログラム格納媒体 |

| JP2005268903A (ja) * | 2004-03-16 | 2005-09-29 | Toshiba Corp | 暗号鍵共有装置、暗号鍵共有方法、プログラム及び通信機器 |

Cited By (2)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| CN101917623A (zh) * | 2010-09-03 | 2010-12-15 | 杭州海康威视软件有限公司 | 编码码流的防篡改加密方法、检测方法及装置 |

| JP2015191601A (ja) * | 2014-03-28 | 2015-11-02 | セコム株式会社 | 通信端末、通信システム、通信方法および通信プログラム |

Also Published As

| Publication number | Publication date |

|---|---|

| US7949124B2 (en) | 2011-05-24 |

| US20110119499A1 (en) | 2011-05-19 |

| CN101001305B (zh) | 2010-07-07 |

| US20070192250A1 (en) | 2007-08-16 |

| CN101001305A (zh) | 2007-07-18 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP2007215162A (ja) | 情報処理装置及びその制御方法、プログラム、記憶媒体 | |

| KR100794890B1 (ko) | 정보 처리 방법, 위변조 검증 방법 및 장치, 저장 매체 | |

| JP4764536B2 (ja) | 画像計測機器 | |

| JP3788056B2 (ja) | 電子スチルカメラ | |

| US7594118B2 (en) | Data-processing system and method for controlling same, computer program, and computer-readable recording medium | |

| JP2008059561A (ja) | 情報処理装置、データ処理装置、および、それらの方法 | |

| JP2005316284A (ja) | 携帯端末とデータ保護システム | |

| US7930544B2 (en) | Data processing apparatus and its method | |

| JP2003198540A (ja) | 画像生成装置および検証データ生成方法 | |

| JP2009104380A (ja) | ロボット不正使用防止装置およびロボット不正使用防止方法 | |

| JP2004310386A (ja) | 画像検証装置、画像検証方法、コンピュータプログラム、及びコンピュータ読み取り可能な記録媒体 | |

| JP4911705B2 (ja) | 撮像装置 | |

| JP4251680B2 (ja) | デジタルカメラ | |

| JP2004355268A (ja) | 情報処理装置 | |

| JP2006094536A (ja) | 電子スチルカメラ | |

| JP2006345450A (ja) | 画像検証システム、撮像装置、並びに画像検証装置 | |

| JP2007036985A (ja) | 画像撮影装置及び外部処理装置 | |

| JP2008099098A (ja) | デジタル撮影機器 | |

| JP4804075B2 (ja) | 登録局装置及びシステム | |

| JP4830516B2 (ja) | 通信システム | |

| JP2006129079A (ja) | データ処理装置及びその方法 | |

| JP2006129080A (ja) | データ処理装置及びその方法 | |

| JP2006295949A (ja) | デジタルカメラ | |

| JP2005332413A (ja) | 電子スチルカメラ | |

| KR20210070608A (ko) | 보안 촬영 및 녹음 방법 그리고 이에 적합한 장치 |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20090909 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20090909 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20120110 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20120302 |

|

| A02 | Decision of refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A02 Effective date: 20120525 |