JP2007048216A - 文書管理装置、文書管理方法、文書管理プログラム、記憶媒体 - Google Patents

文書管理装置、文書管理方法、文書管理プログラム、記憶媒体 Download PDFInfo

- Publication number

- JP2007048216A JP2007048216A JP2005234699A JP2005234699A JP2007048216A JP 2007048216 A JP2007048216 A JP 2007048216A JP 2005234699 A JP2005234699 A JP 2005234699A JP 2005234699 A JP2005234699 A JP 2005234699A JP 2007048216 A JP2007048216 A JP 2007048216A

- Authority

- JP

- Japan

- Prior art keywords

- program

- screen image

- application

- screen

- document management

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Withdrawn

Links

Images

Classifications

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/60—Protecting data

- G06F21/62—Protecting access to data via a platform, e.g. using keys or access control rules

- G06F21/6218—Protecting access to data via a platform, e.g. using keys or access control rules to a system of files or objects, e.g. local or distributed file system or database

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/60—Protecting data

- G06F21/604—Tools and structures for managing or administering access control systems

Abstract

【課題】 プリントスクリーン機能によって取得したデータに対するセキュリティ管理を可能にする。

【解決手段】 サーバと通信し、機密保持プログラムにより生成された電子データの機密を管理する文書管理装置は、機密保持プログラムが終了処理またはバックグランド処理に移行する場合に、表示部に表示されている、電子データに基づく画面イメージを削除させる画面イメージ削除部と、表示部に表示されている画面イメージの複製として登録されているオブジェクトを削除させるオブジェクト削除部とを備えることを特徴とする。

【選択図】 図1B

【解決手段】 サーバと通信し、機密保持プログラムにより生成された電子データの機密を管理する文書管理装置は、機密保持プログラムが終了処理またはバックグランド処理に移行する場合に、表示部に表示されている、電子データに基づく画面イメージを削除させる画面イメージ削除部と、表示部に表示されている画面イメージの複製として登録されているオブジェクトを削除させるオブジェクト削除部とを備えることを特徴とする。

【選択図】 図1B

Description

本発明は、文書管理技術に関するものであり、特に、ネットワークを介して接続されたサーバ、出力装置、入力装置等で扱われる電子データに対してセキュリティ管理を行なう文書管理装置、文書管理方法等に関するものである。

近年では、ネットワークを経由して、パーソナルコンピュータ、サーバ、出力装置、入力装置等、様々な装置間で機密情報を含む電子データ(以下、「セキュアデータ」といい、セキュアデータの生成、編集等を行なう機密保持アプリケーションを「セキュアアプリケーション」という)が取り扱われている。これに伴い、例えば、出力装置からのセキュアデータの印刷出力や、個人で管理するパーソナルコンピュータへのセキュアデータの保存、USBストレージへの保存や、その保存したセキュアデータの持ち出し等、セキュアデータが外部に流出される機会は増加している。

一旦、セキュアデータが外部に持ち出されると、その流出経路を特定することは、極めて困難であるため、情報漏洩を防ぐための手段として、文書管理技術(セキュリティ管理技術)が重要視され、様々な取り組みが行なわれている。

その取り組みとして、例えば、セキュアデータ自体を暗号化して、アクセス権を有する者のみに暗号化セキュアデータにアクセスすることを許可したり、ネットワークの伝送データを暗号化して送信者と受信者で解読キーを共有したり、印刷装置自体のアクセスをユーザIDやパスワードで管理し、認証が取れた場合のみ印刷が可能になるようなシステム管理技術が種々提案されている。

しかしながら、上述のシステム管理技術は局所的な処理(システムにおける部分的な処理を実行するためのセキュリティ管理)であるため、これを補うために様々の仕組み(セキュリティ管理技術)を組み合わせて全体的なセキュリティ管理を施す試みもなされている。この場合、アクセス権設定者の負荷が増大することとなり、アクセス権設定漏れによるセキュリティホールの発生により、アクセス権所有者は完全に情報漏洩を防ぐことは困難なものである。

このようなケースに対応して、ネットワークに接続されたパーソナルコンピュータ(PC)、入出力装置等で取り扱われるセキュアデータをセキュリティ管理サーバにて一元管理するセキュアドキュメントシステムという仕組み(セキュリティ管理技術)が注目されている。

セキュアドキュメントシステムの特徴は、暗号化されたセキュアデータを格納するデータベースと、アクセス権管理を行なうセキュリティ管理サーバとを有し、ネットワークに接続されたPCや入出力装置等が、暗号化されたセキュアデータにアクセスするには、セキュリティ管理サーバの認証を受けなければセキュアデータにアクセスできないというものである。

セキュアドキュメントシステムにおいて、暗号化されたセキュアデータへアクセスするには、セキュリティ管理サーバからの認証が不可欠となるためにセキュリティ管理サーバに、PCや入出力装置等が接続されている必要がある。仮にセキュアデータがネットワーク外に持ち出されても、セキュリティ管理サーバからの認証が得られないために、セキュアデータに対する一切のアクセスは行なえないことになる。また、セキュアドキュメントシステムにおいて、セキュリティ管理サーバは、そのセキュアデータにアクセスするPCやアプリケーション、入出力装置等のアクセス状況やアクセス履歴を全て一元的に管理することができる。

しかしながら、このセキュアドキュメントシステムにおいて、セキュアデータにアクセスしたPCのプリントスクリーン機能(ディスプレイ表示画面のハードコピー機能)によって取得された画像データ等が、セキュアデータ以外のデータに挿入、添付されて、セキュアデータ以外の新たなデータ(セキュアデータを一部に含むデータ)が生成されると、このデータに対してはアクセス制限が働かなくなり、セキュアドキュメントシステムの管理対象外になってしまうとう問題点がある。

ここで、セキュアデータの複製を含むデータのセキュリティを管理する手法としては、特許文献1のようにセキュアデータを一部に含むデータに地紋を付する手法等が提案されており、地紋が変更されることによって改竄を検知することが可能になる。しかしながら、特許文献1の手法は、プリントスクリーン機能の利用を事実上制限することとなり、本来保護すべき、プリントスクリーン機能によって取得された画像が、セキュアデータ以外のデータに挿入、添付されて生成されるデータに対するセキュリティ管理からは外れてしまうものである。特許文献1の手法によるセキュリティ管理の下では、プリントスクリーン機能の利用が制限されることになり、ユーザの利便性は著しく制限されてしまうという問題点がある。

特開2002−84413号公報

本発明は、上記課題に鑑みてなされたものであり、下記の目的の少なくともひとつを達成することを目的とする。

すなわち、本発明は、セキュアドキュメントシステムにおいて、保護すべきデータを安全に管理し、当該データを漏洩や不正な利用等から保護することをひとつの目的とする。

更に、セキュアドキュメントシステムにおいて、プリントスクリーン機能の利便性を保ちながら、プリントスクリーン機能によって取得したデータに対するセキュリティ管理を可能にする文書管理技術の提供を別の目的とする。

上記の目的を達成するべく、本発明にかかる文書管理装置、文書管理方法等は主として以下の構成を備えることを特徴とする。

すなわち、サーバと通信し、機密保持プログラムにより生成された電子データの機密を管理する文書管理装置は、

前記機密保持プログラムが終了処理または待機処理に移行する場合に、表示手段に表示されている、前記電子データに基づく画面イメージを削除させる画面イメージ削除手段と、

前記表示手段に表示されている画面イメージの複製として登録されているオブジェクトを削除させるオブジェクト削除手段とを備えることを特徴とする。

前記機密保持プログラムが終了処理または待機処理に移行する場合に、表示手段に表示されている、前記電子データに基づく画面イメージを削除させる画面イメージ削除手段と、

前記表示手段に表示されている画面イメージの複製として登録されているオブジェクトを削除させるオブジェクト削除手段とを備えることを特徴とする。

また、サーバと通信し、機密保持プログラムにより生成された電子データの機密を管理する文書管理装置における文書管理方法は、

前記機密保持プログラムが終了処理または待機処理に移行する場合に、表示手段に表示されている、前記電子データに基づく画面イメージを削除させる画面イメージ削除工程と、

前記表示手段に表示されている画面イメージの複製として登録されているオブジェクトを削除させるオブジェクト削除工程とを備えることを特徴とする。

前記機密保持プログラムが終了処理または待機処理に移行する場合に、表示手段に表示されている、前記電子データに基づく画面イメージを削除させる画面イメージ削除工程と、

前記表示手段に表示されている画面イメージの複製として登録されているオブジェクトを削除させるオブジェクト削除工程とを備えることを特徴とする。

本発明によれば、セキュアドキュメントシステムにおいて、機密保持のための利用制限なくプリントスクリーン機能を利用可能にして、利便性を保ちながら、プリントスクリーン機能によって取得したデータに対する機密保持のための管理が可能になる。

[第1実施形態]

以下、添付図面に従って本発明の実施形態を説明する。

以下、添付図面に従って本発明の実施形態を説明する。

<ハードウエア構成>

図1Aは本発明の実施形態にかかる文書管理装置40のハードウエア構成を示すブロック図である。1はシステム・バスであり、これから説明する各構成要素はこのシステム・バス1に接続している。2はCPUであり、文書管理装置40におけるデータの機密保持のための管理(セキュリティ管理)等に関する全体的な処理を制御することが可能である。3はプログラム・メモリ(PMEM)で、CPU2の全体的な制御の下、データの編集、セキュリティ管理等に関する各種処理を実行するプログラムを格納する。格納されている具体的なプログラムのモジュール構成としては、図1Bに示す各種アプリケーションモジュール101、貼り付けオブジェクト管理モジュール102、画面のハードコピー制御モジュール103等が含まれる。これらの説明は、図1Bを参照して後に説明する。CPU2は、適宜、これらのプログラムを選択し、セキュリティ管理等のプログラムを読み込み実行する。

図1Aは本発明の実施形態にかかる文書管理装置40のハードウエア構成を示すブロック図である。1はシステム・バスであり、これから説明する各構成要素はこのシステム・バス1に接続している。2はCPUであり、文書管理装置40におけるデータの機密保持のための管理(セキュリティ管理)等に関する全体的な処理を制御することが可能である。3はプログラム・メモリ(PMEM)で、CPU2の全体的な制御の下、データの編集、セキュリティ管理等に関する各種処理を実行するプログラムを格納する。格納されている具体的なプログラムのモジュール構成としては、図1Bに示す各種アプリケーションモジュール101、貼り付けオブジェクト管理モジュール102、画面のハードコピー制御モジュール103等が含まれる。これらの説明は、図1Bを参照して後に説明する。CPU2は、適宜、これらのプログラムを選択し、セキュリティ管理等のプログラムを読み込み実行する。

4は通信制御部であり、113のネットワークインタフェース(I/F)における入出力データの制御を行なう。ネットワークインタフェース113から出力された信号は、通信回線19を経由して、ネットワーク114上に接続するセキュリティ管理サーバ115の通信ポートに伝えられる。115はネットワーク114を介して接続するセキュリティ管理サーバを示している。ネットワーク114上で共有されている出力装置7(例えば、プリンタ)へのデータの出力や、セキュリティ管理サーバ115との間で行われるセキュアデータの保存と読み出しに関する処理は、CPU2の全体的な制御の下、この通信制御部4を介して行われる。

5は画像データ等を入力するための入力装置であり、入力装置5から入力されたデータもネットワークインタフェース113に入力される。入力装置5の例として、スキャナやデジタルカメラ等が適用可能である。機密保持プログラム(以下、「セキュアプログラム」という。)は、入力装置5から入力された画像データ等を編集することが可能であり、編集された画像データ等は、セキュアデータとして保存される。

8は入力制御部であり、キーボード9、マウス10等のポインティングデバイス(PD)が入力制御部8に接続する。操作者はキーボード9を操作することによりシステムの動作指令等を行なうことができる。例えば、操作者は、プリントスクリーン機能を利用した文書のセキュリティ管理に関する操作を行なうことができる。この際、キーボード9及びPD10は、CRT107上に表示される電子文書ファイルに含まれる画像情報や文字データや数値データを選択、加工指示をしたり、電子データの印刷パラメータを設定するための操作が可能である。

106は表示制御部であり、CRT13に表示しようとするデータの位置、描画属性情報に対応した表示制御を行なうことが可能である。

15、16は、電子データ等を格納する記憶装置であり、例えば、例えば、15をハードディスク(以下、「HD」と称す))、16をUSBストレージ等として構成することが可能である。記憶装置15には、画像表示形成モジュール104(図1Bを参照)により形成された画像イメージを登録するグラフィックメモリ105、各種アプリケーションプログラムモジュール101(図1Bを参照)等の実行の際、使用されるアプリケーションデータ108、貼り付けオブジェクト管理モジュール102(図1Bを参照)により管理される各種画像(以降、「オブジェクト」と記述する。)を保存するオブジェクト保存メモリ110が含まれる。

本実施形態では記憶装置15に上述のプログラム・メモリ(PMEM)3に格納した種々のプログラムを格納するようにしてもよい。

電子データや、各種アプリアプリケーションモジュール等を格納する記録媒体としては、フレキシブルディスクや、CD−ROM、DVD、メモリカード、光磁気ディスクなどのデバイスを用いることも可能である。

ここで、セキュリティ管理サーバ115とネットワーク114を介して接続する文書管理装置40は、セキュアドキュメントシステムを構成する。このシステムにおいて、セキュリティ管理サーバ115は、文書管理装置40で暗号化されたセキュアデータの保存及び登録の管理と、登録されたセキュアデータに対するアクセス権管理を行なうことができるものとする。ネットワーク114に接続された文書管理装置40が、暗号化されたセキュアデータにアクセスするには、適時セキュリティ管理サーバ115からの認証を受ける必要がある。文書管理装置40における暗号化としては、種々の暗号化技術を適用することが可能である。例えば、鍵暗号方式で用いられる秘密鍵や公開鍵による暗号化その他の暗号化技術が適用可能であるが、ここでは、その詳細な説明は省略する。

セキュリティ管理サーバ115と通信し、機密保持プログラム(セキュアアプリケーション)により生成された電子データ(セキュアデータ)の機密を管理する文書管理装置40は、機密保持プログラムが終了処理または待機処理に移行する場合に、CRT107に表示されている、電子データに基づく画面イメージを削除させる画面イメージ削除部と、CRT107に表示されている画面イメージの複製として登録されているオブジェクトを削除させるオブジェクト削除部とを備える。この場合、CPU2の制御の下、実行が制御されるセキュアアプリケーションは、画面イメージ削除部、オブジェクト削除部として機能することが可能である。待機処理とは、待機状態で処理をしたり、タスクの処理を中断してオペレーティングシステムからの指示を待つことである。待機状態とは、セキュアアプリケーションのタスクがオペレーティングシステムのウィンドウ切り換えプログラムで、選択状態になっていない場合に、既に受け付けていた処理を、当該タスクが、メインのタスクのバックグラウンドで処理する状態を含む。

<ソフトウェアのモジュール構成>

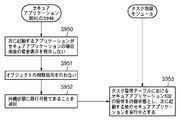

次に、本発明の実施形態にかかるソフトウェアのモジュール構成を説明する。図1Bは、本実施形態に適した文書管理装置40(ホストコンピュータ)上で、CPU2の制御の下に実行されるソフトウェアのモジュール構成を説明する図である。

<ソフトウェアのモジュール構成>

次に、本発明の実施形態にかかるソフトウェアのモジュール構成を説明する。図1Bは、本実施形態に適した文書管理装置40(ホストコンピュータ)上で、CPU2の制御の下に実行されるソフトウェアのモジュール構成を説明する図である。

各種アプリケーションモジュール101は、文書、帳票、画像等の編集を行なうことが可能なプログラムモジュールであり、電子データの機密保持のための処理を行なうセキュアアプリケーションは、この各種アプリケーションモジュール101に含まれる1種類のプログラムモジュールとして機能することができる。各種アプリケーションモジュール101は、一般的な動作として、文書管理装置40の記憶装置15からアプリケーションデータ108を取り出し、ユーザの編集、削除後の結果を記憶装置15に保存することが可能である。

また、各種アプリケーションモジュール101に含まれるセキュアアプリケーションは、ネットワークI/F113を通して、ネットワーク114上に接続されているセキュリティ管理サーバ115と通信し、セキュリティ管理サーバ115の認証を受けて、セキュリティ管理サーバ115のデータベースから、セキュリティ管理に関するセキュアデータ116を取り出し、セキュアデータ116を復号化し、文書処理装置40において、ユーザの編集、削除結果をセキュリティ管理サーバ115のデータベースに再度暗号化して保存することも可能である。各種アプリケーションモジュール101に含まれるセキュアアプリケーションにより文書管理装置40で処理する電子データをセキュアデータとしてセキュリティ管理することが可能になる。

電子データの編集中において、アプリケーションデータ108およびセキュアデータ116は、各種アプリケーションモジュール101内において管理されている図示しないメモリ内にコピーされ、そのメモリ内でコピーされたデータが各種アプリケーションモジュール101によって編集(データの削除を含む)される。各種アプリケーションモジュール101は、全ての編集終了後にアプリケーションデータ108とセキュアデータ116とを、メモリ内で編集されたデータに書き換える。

例えば、各種アプリケーションモジュール101に含まれるセキュアアプリケーションは、終了処理に際して、メモリ内で編集されたデータをセキュアデータとして、セキュリティ管理サーバ115のデータベースに登録するために、登録指示を生成することが可能であり、編集されたセキュアデータは暗号化され、先に説明したネットワークI/F113を介してセキュリティ管理サーバ115に送信される。

登録指示を受けたセキュリティ管理サーバ115は、文書処理装置40に対する認証処理を行ない、認証後に暗号化されて送信されたデータをセキュアデータとしてデータベースに格納する。

タスク制御モジュール109は、現在実行中でありユーザが操作可能なアプリケーションモジュールと、待機中のアプリケーションモジュールとの管理を行なうプログラムモジュールである。

各アプリケーションは、起動時にタスク制御モジュール109にアプリケーションが起動されたことを示すために、「アプリケーション名」、「ID」を登録する(図6Bを参照)。例えば、他のアプリケーションとして、画像表示形成モジュール104、画面のハードコピー制御モジュール103等は、「アプリケーション名」、「ID」のいずれかを参照することにより、そのアプリケーションがセキュアアプリケーションであるか、通常のアプリケーション(セキュリティ管理に関係しないアプリケーション)であるか、を判定することが可能である。

複数のアプリケーションモジュールが起動されている場合、タスク制御モジュール109の管理により、実行可能となるアプリケーションモジュールは1つとなり、それ以外のアプリケーションモジュールは待機状態として管理される。また、現在実行中のアプリケーションが終了する場合、終了となるアプリケーションは、タスクを削除する指示をタスク制御モジュール109に出力する。また、実行中の状態から一時停止、あるいは一時停止状態から実行を再開する場合、アプリケーションは、その旨をタスク制御モジュール109に指示することにより、タスク制御モジュール109は、アプリケーションの起動状態を管理する。

文書処理装置40上で複数のアプリケーションモジュールが起動されているとき、ユーザはCRT107の画面をキーボード9やマウス10で指定することにより実行するアプリケーションを指定することが可能である。更に、ユーザの操作により、新規のアプリケーションモジュールが起動される場合、タスク制御モジュール109は、そのアプリケーションモジュールを実行中とし、その他の起動中のアプリケーションモジュールを待機状態とすることも可能である。

各種アプリケーションモジュール101は、画面表示形成モジュール104および表示制御部106を通じてCRT107にアプリケーションデータ108あるいはセキュアデータ116の表示をさせることができる。ユーザはCRT107を見ながら各種入力装置112、例えば、キーボード9やマウス10を用いてデータの編集を行なうことが可能である。ユーザが各種入力装置112を操作した結果は、ユーザ入力制御モジュール111を通じて各種アプリケーションモジュール101に入力情報としてフィードバックされる。各種アプリケーションモジュール101は、ユーザ入力制御モジュール111からフィードバックされる入力情報に基づいて、データの内容を変更し、その変更結果を画面表示形成モジュール104に入力する。

各種アプリケーションモジュール101は、更に、各種画像(以降、「オブジェクト」と記述する。)を貼り付けオブジェクト管理モジュール102に登録し、または、そのオブジェクトを消去するための指示を出力ことが可能である。貼り付けオブジェクト管理モジュール102は、登録されたオブジェクトを、外部記憶装置制御部14の制御の下、オブジェクト保存メモリ110等に一時保存する。貼り付けオブジェクト管理モジュール102は、オブジェクトの登録のほかに、オブジェクト保存メモリ110からオブジェクトの取り出し、そのオブジェクトの削除が可能である。また、各種アプリケーションモジュール101は、任意のタイミングで、オブジェクトの登録、取り出し、削除に関する指示を貼り付けオブジェクト管理モジュール102に出力することが可能である。

貼り付けオブジェクト管理モジュール102は、更に、画面のハードコピー制御モジュール103から入力されるオブジェクトの登録も可能である。ユーザが各種入力装置112を介して、プリントスクリーン機能(画面のハードコピー機能)の実行を指示すると、ユーザ入力制御モジュール111は、画面のハードコピー制御モジュール103に、ユーザの指示を入力情報として入力する。画面のハードコピー制御モジュール103は、表示制御部106を通じて、CRT107に現在表示されている画像データ等を取得し、取得した画像データ等を、貼り付けオブジェクト管理102にオブジェクトとしての登録を指示する。貼り付けオブジェクト管理モジュール102は、登録の指示を受けて、そのオブジェクトをオブジェクト保存メモリ110等に保存する。

各種アプリケーション101は、画面のハードコピー制御モジュール103により取得された画像データ等のオブジェクトを、登録されているオブジェクト保存メモリ110等から貼り付けオブジェクト管理モジュール102を通して取り出すことも可能である。

画面表示形成モジュール104は、各種アプリケーションモジュール101から受けた要求を元に、CRT107に表示するための画像データを展開し(画面イメージ)、画像イメージをグラフィックメモリ105に登録する。このとき、画面表示形成モジュール104は、「アプリケーション名」または「ID」等に基づいて、要求元のアプリケーションがセキュアアプリケーションか通常のアプリケーションかを判定し、セキュアアプリケーションからの要求の場合、通常のアプリケーションからの要求と区別することができるように、画面イメージを展開して、グラフィックメモリ105に登録することができる。

図1Cは、グラフィックメモリ105に展開された、画面イメージ(1051〜1053)の例を示す図である。セキュアアプリケーションからの要求に基づいて展開された画面イメージには、識別情報(例えば、識別子「S」)1054が付され、他の画面イメージ(1052、1053)と区別することができる。

表示制御部106は、画面のハードコピー制御モジュール103からCRT画像の取り出しを指示されたときには、グラフィックメモリ105に展開されている画面イメージ(CRT画像)を取り出し、取り出した画面イメージ(CRT画像)を画面のハードコピー制御モジュール103に出力することができる。

表示制御部106は、グラフィックメモリ105に展開されている画面イメージを取り出す場合、指定された画面イメージに識別情報1054が付されている画面イメージを、セキュアアプリケーションによる画面イメージとして判定することができる。

次に、プリントスクリーン機能の説明を図2及び図3の参照により説明する。

図2及び図3は、プリントスクリーン機能を利用したオブジェクトの貼り付けに関する操作の手順を説明する図である。

図2(a)において、CRT107に表示された画像(201a、201b)はキーボード9上の一部である302(図3を参照)に配置されたプリントスクリーンキー304を押下することにより、貼り付けオブジェクト管理モジュール102が管理するオブジェクト保存メモリ110等にオブジェクトとして保存される(204)。

図2(b)は、セキュアアプリケーションの表示画面205を例示する図であり、ユーザは、係る表示画面205において、編集のプルダウンメニュー206から「貼り付け」207の操作を選択すると、セキュアアプリケーションは、貼り付けオブジェクト管理モジュール102を通じて、オブジェクト保存メモリ110に保存されているオブジェクト204を取得し、アプリケーションデータを書き換えて、図2(b)の208に示すように、表示画面205上に、プリントスクリーン機能により取得された画像(オブジェクト)を貼り付ける。

同様に、セキュアアプリケーションの表示画面の保存、終了に関する操作は図3(b)に示すプルダウンメニュー311の「保存」312、「終了」313のいずれかの項目をマウス10、キーボード9等でユーザが選択することにより実行される。また、図3(b)において、312は「終了」処理を実行するショートカットボタンであり、このボタンを押下することによりプルダウンメニュー311における「終了」処理と同様な動作を行なわせることも可能である。

セキュアアプリケーションが、プリントスクリーン機能によりハードコピー等されたデータを貼り付けて新たに生成するデータは、文書管理装置40及びセキュリティ管理サーバ115において、セキュアデータとして、セキュリティ管理の対象となる。

(画面表示、画面イメージの保存と貼り付けに関する処理)

図9Aは、ソフトウエアモジュールの処理の流れを概略的に説明するフローチャートであり、セキュアアプリ-ケーションは、セキュリティ管理サーバ115に保存されているセキュアデータの取り出しを要求すると(S901)、セキュリティ管理サーバ115は、認証後、指定されたセキュアデータを送出する(S911)。

図9Aは、ソフトウエアモジュールの処理の流れを概略的に説明するフローチャートであり、セキュアアプリ-ケーションは、セキュリティ管理サーバ115に保存されているセキュアデータの取り出しを要求すると(S901)、セキュリティ管理サーバ115は、認証後、指定されたセキュアデータを送出する(S911)。

セキュアアプリケーションは、暗号化されているセキュアデータの復号後、セキュアデータの編集、削除が可能になる(S902)。次に、セキュアアプリケーションは、画面表示に関する指示を画面表示形成モジュール104に出力する(S903)。ここで、CRT107への画面表示に関する処理工程の詳細な流れを、図9Aとの対応を図りつつ図4(a)のブロック図を参照して説明する。尚、本処理の具体的な内容は、CPU2の全体的な制御の下、各プログラムモジュールの実行に基づくものである。

セキュアアプリケーションを含む各種アプリケーションモジュール101から画像表示形成モジュール104に画面表示、または画面表示の変更指示(S401)が入力されると、画面表示形成モジュール104は、画面表示、または画面表示の変更指示を出力したアプリケーションがセキュアアプリケーションであるか判定する(図9AのS913)。そして、グラフィックメモリ105に画面表示、または画面表示の変更指示(S401)に応じた画面イメージの登録、更新を行なう(S402、図9AのS914)。この場合、画像表示形成モジュール104は、セキュアアプリケーションから指示を受けた場合、展開する画面イメージに識別情報を付して、グラフィックメモリ105に登録する(図1Cを参照)。

その後、変更指示を受けた場合、画像表示形成モジュール104は、表示制御部106にグラフィックメモリ105の内容が変更されたことを通知する(S403)。

画面表示形成モジュール104から、グラフィックメモリ105の内容が変更されたことの通知を受信した表示制御部106は、グラフィックメモリ105より画面イメージを取り出し(S404)、その画面イメージをCRT107に表示する(S405、図9AのS916)。

以上の処理によりCRT107への画面表示、画面表示の変更に関する処理が終了する。

(プリントスクリーン機能の実行)

次に、図4(b)のブロック図を参照して、プリントスクリーン機能が実行された場合の画面イメージの保存に関する処理工程の流れを、図9Aとの対応を図りつつ説明する。

次に、図4(b)のブロック図を参照して、プリントスクリーン機能が実行された場合の画面イメージの保存に関する処理工程の流れを、図9Aとの対応を図りつつ説明する。

まず、ユーザによるキーボード9の操作(図3のボタン303の押下)により、プリントスクリーン機能の実行(画面のハードコピー実行)が指示されると(S410、図9AのS920−Yes)、画面のハードコピー制御モジュール103は、表示制御部106に画面イメージの取り出しを指示する(S411)。表示制御部106は、指示を受けて、グラフィックメモリ105より、指示に対応する画像イメージを取り出し(S412、図9AのS918)、その後、表示制御部106は、取り出した画面イメージを画面のハードコピー制御モジュール103に出力する(S413、図9AのS919)。

画面のハードコピー制御モジュール103は、表示制御部106より出力された画面イメージを受け取ると、その画面イメージにセキュアアプリケーションによる画面イメージであることを示す識別情報が付されているか判定する(図9AのS921)。

そして、取得した画面イメージを貼り付けオブジェクトとして登録を行なうために、その画面イメージを貼り付けオブジェクト管理モジュール102に登録指示を出力する(S414、図9AのS922)。ここで、画面イメージに識別情報が付されている場合、画面のハードコピー制御モジュール103は、識別情報を付したオブジェクトとして、オブジェクト保存メモリ111に登録するように、貼り付けオブジェクト管理モジュール102に画面イメージを、登録指示と共に出力する。

図1Dは、オブジェクト保存メモリ111に登録された、貼り付けオブジェクト(1061〜1063)の例を示す図である。セキュアアプリケーションによる画面イメージに基づいて登録された貼り付けオブジェクトには、識別情報(例えば、識別子「S」)1064が付され、他の貼り付けオブジェクト(1062、1063)と区別することができる。

貼り付けオブジェクト管理モジュール102は、表示制御部106から出力に基づいて、オブジェクト保存メモリ111、またはHDに出力されてきた画面イメージを保存して、オブジェクトの登録を行なう(図1Dを参照、S415、図9AのS923)。

以上の処理により、プリントスクリーン機能が実行された場合、画面イメージの取得と、その画面イメージを貼り付けオブジェクトとして、オブジェクト管理メモリ111に保存する処理が終了する。

(セキュアアプリケーションの終了処理)

次に、各種アプリケーションモジュール101に含まれるセキュアアプリケーション502の終了処理の流れを図5のブロック図、図9Aのフローチャートを参照して説明する。尚、本処理の具体的な内容は、CPU2の全体的な制御の下、各プログラムモジュールの実行に基づくものである。

次に、各種アプリケーションモジュール101に含まれるセキュアアプリケーション502の終了処理の流れを図5のブロック図、図9Aのフローチャートを参照して説明する。尚、本処理の具体的な内容は、CPU2の全体的な制御の下、各プログラムモジュールの実行に基づくものである。

まず、ユーザが図3(b)で説明した方法により、キーボード9やマウス10等の各種入力装置112を介して、セキュアアプリケーション502の終了を指示すると、この指示はユーザ入力制御モジュール111に入力される。これを受けて、ユーザ入力制御モジュール111は、セキュアアプリケーション502にアプリケーションの終了指示を出力する(S501)。

終了指示をセキュアアプリケーション502は受け取ると(図9AのS904)、セキュアアプリケーション502は、セキュアアプリケーションによる画面表示をCRT107から全て削除するように画面表示形成モジュール104に指示する(S502、図9AのS905)。

この指示を受けた、画面表示形成モジュール104は、グラフィックメモリ105に展開した画面イメージの全て、または、識別情報が付されている画面イメージを削除する旨を表示制御部106に入力する(図9AのS915)。そして、表示制御部106は、削除された画面イメージに基づき、CRT107の画面表示を全て削除する(図9AのS926)。

セキュアアプリケーション502の終了の際、待機中の他のアプリケーションは存在しない場合(図9AのS906−No)、次に、セキュアアプリケーション502は、画面表示の削除指示の後、貼り付けオブジェクト管理モジュール102に対し、オブジェクト保存メモリ110またはHDに保存されているオブジェクト削除するように指示する(S503、図9AのS907)。

貼り付けオブジェクト管理モジュール102は、オブジェクトの削除指示を受けると、オブジェクト保存メモリ110またはHD内のオブジェクトを全て削除する(S504、図9AのS924)。

ここで、画面表示の削除を先に行なうのは重要な手順である。仮に、オブジェクトの削除指示を先に行なった場合、次に、画面表示の削除を行なうまでの間にプリントスクリーン機能が実行されて、セキュアアプリケーションが表示した画面イメージが、貼り付けオブジェクトとして消されずに残ってしまうこともあり、係るデータの登録を防止するためである。

また、オブジェクトの削除は、オブジェクト保存メモリ110、HD等に登録されている全てのオブジェクトの削除に限定されるものではなく、例えば、セキュアアプリケーション502が扱ったデータ(画面イメージの複製)として登録されているオブジェクトのみを削除することも可能である。この場合、セキュアアプリケーション502は、オブジェクトの削除指示を、セキュアアプリケーションによる画面イメージに基づいて登録されたオブジェクトにのみに限定して削除指示を出力する。この削除指示を受けた貼り付けオブジェクト管理モジュール102は、識別情報が付されているオブジェクトのみ(例えば、図1Dの1061)を削除する。これにより、機密保持の対象となる一部のオブジェクトのみを削除ことが可能になる。

オブジェクトの削除が終了したら、更に、セキュアアプリケーション502は、セキュアアプリケーション502が処理中であったデータ(セキュアデータ)を暗号化して(図9AのS908)、セキュリティ管理サーバ115のデータベースに保存するために、セキュアデータの登録指示を生成し(S505−1、図9AのS909)、ネットワークI/F113を通じてセキュリティ管理サーバ115に登録指示を出力する(S505−2)。この登録指示を受けて、セキュリティ管理サーバ115は、認証後、係るセキュアデータをデータベース116に登録する(図9AのS912)。

セキュアアプリケーション502は、以上の処理の終了後に、タスク制御モジュール109で管理されている、現在実行中のアプリケーションモジュールの中からセキュアアプリケーション502のタスクを削除するように指示する(S506、図9AのS910)。

この指示を受けて、タスク制御モジュール109は、セキュアアプリケーション502のタスクを削除して処理を終了する。

以上の処理によりセキュアアプリケーション502の終了時には、画面表示の削除をし、更に、登録されているオブジェクトの削除を行なうため、セキュアアプリケーション以外のアプリケーションから、セキュアアプリケーション502で参照していた画面表示や、スクリーンプリント機能によりハードコピーした画面イメージのオブジェクトの使用ができなくなり、セキュアアプリケーション502が扱ったデータの機密保持を確保する(セキュリティを高める)ことが可能になる。

(待機中のアプリケーションが存在する場合の終了処理)

次に、図6A、B、図9A、Bを参照して、セキュアアプリケーション502の終了時に、待機中のアプリケーションとして、他のセキュアアプリケーション601が存在した場合の処理の流れについて説明する。尚、本処理の具体的な内容は、CPU2の全体的な制御の下、各プログラムモジュールの実行に基づくものである。

次に、図6A、B、図9A、Bを参照して、セキュアアプリケーション502の終了時に、待機中のアプリケーションとして、他のセキュアアプリケーション601が存在した場合の処理の流れについて説明する。尚、本処理の具体的な内容は、CPU2の全体的な制御の下、各プログラムモジュールの実行に基づくものである。

セキュアアプリケーション502の終了を指示する入力がユーザ入力制御モジュール111に入力されると、ユーザ入力制御モジュール111は、セキュアアプリケーション502にアプリケーションの終了指示を出力する(S601)。

終了指示を受けたセキュアアプリケーション502は、セキュアアプリケーション502による画面表示をCRT107から全て削除するように画面表示形成モジュール104に指示する(S602)。この場合、画面表示の削除に関する処理は、図5で説明したステップS502の処理と同様である。

次に、セキュアプリケーション502は、タスク制御モジュール109に対して、待機中のアプリケーションの有無と、待機中のアプリケーションが存在する場合(S929)、そのアプリケーション名またはID等を送信するように指示する(S603、図9BのS930)。

この指示を受けて、タスク制御モジュール109は、待機中のアプリケーションを調査し(図9BのS935)、待機中のアプリケーションが存在する場合(S936−Yes)、そのアプリケーション名及びID等を、セキュアアプリケーション502に送信する(S604、図9BのS937)。一方、タスク制御モジュール109は、待機中のアプリケーションが存在しない場合、セキュアアプリケーション502に対して応答を返さない。セキュアアプリケーション502は、一定時間が経過した後、タスク制御モジュール109から応答がない場合、待機中のアプリケーションが無いものと判定することができる。

タスク制御モジュール109は、例えば、図6Bに示すような、タスク管理テーブル609によって各アプリケーションのタスクを管理することが可能である。タスク制御モジュール109は、タスク管理テーブル609を参照して、そのアプリケーション名、ID、識別情報(図6Bでは、セキュアアプリケーションを示す識別情報として「S」を付している)の登録により待機中のアプリケーションの有無を判定することができる。

図6Bの場合、アプリケーション名「B」、「C」、「D」が待機中であり、アプリケーション名「A」は実行中である。アプリケーション名「A」は、この場合、セキュアアプリケーション502を示している。タスク管理テーブル609において、セキュアアプリケーションには識別情報(「S」)が付加されており、この識別情報とアプリケーション名、IDがタスク制御モジュール109からセキュアアプリケーション502に送信される。

尚、セキュアアプリケーションと通常アプリケーションとの識別は、識別情報に基づく判定に限定されるものではなく、アプリケーション名に基づいて、両者を識別することも可能である。この場合、タスク制御モジュール109は、アプリケーション名とIDをセキュアアプリケーション502に送信する。

セキュアアプリケーション502は、タスク制御モジュール109から送信された待機中のアプリケーション名、ID及び識別情報に基づいて、待機中のアプリケーションがセキュアアプリケーションであるか判定する(図9BのS931)。

待機中のアプリケーションが全てセキュアアプリケーションの場合(この場合、次に実行の対象となるアプリケーションも必ずセキュアアプリケーションとなる)、あるいは、待機中のアプリケーション中にセキュアアプリケーションが少なくとも1つ含まれており、現在実行中のセキュアアプリケーション502からの指示に基づいて、次に実行中にするべきアプリケーションとして、少なくとも1つ含まれているセキュアアプリケーション(例えば、図6Aのセキュアアプリケーション601)を指定することが可能な場合(図9BのS931−Yes)、現在実行中のセキュアアプリケーション502は、貼り付けオブジェクト管理モジュール102に対してオブジェクトの削除指示を行なわない(図9BのS932)。

すなわち、セキュアアプリケーション502は、貼り付けオブジェクト管理モジュール102に対し、オブジェクト保存メモリ110またはHDに保存されているオブジェクトを削除するための指示を出力しない(この場合、図5のステップS503に対応した指示を、セキュアアプリケーション502は出力しないことになる)。これにより、オブジェクト保存メモリ110等に登録されているオブジェクトはそのまま登録された状態となる。

そして、処理を図9AのステップS908に処理を進め、セキュアアプリケーション502が処理中であったセキュアデータを保存するために、セキュアアプリケーション502は、セキュアデータの暗号化を行ない(図9AのS908)、暗号化したセキュアデータの登録指示を生成する(S605−1、図9AのS909)。そして、ネットワークI/F113を通じてセキュリティ管理サーバ115に登録指示を出力する(S605−2)。ここで、ステップS605−1、S605−2の処理は、図5における、ステップS505−1、S505−2の処理と対応する処理である。

そして、セキュアアプリケーション502は、セキュリティ管理サーバ115に対してセキュアデータの登録指示を出力後、タスク制御モジュール109で管理されている、現在実行中のアプリケーションモジュールの中からセキュアアプリケーション502のタスクを削除するように指示する(S606、図9AのS910)。

この指示を受けて、タスク制御モジュール109は、タスク管理テーブル609の中から、現在実行中であるアプリケーション(A:セキュアアプリケーション502)の登録を削除する。そして、タスク制御モジュール109は、待機中のアプリケーション(例えば、B:セキュアアプリケーション601)を実行中のアプリケーションとしてタスクの管理を切り替える。

セキュアアプリケーション601が待機中の状態から実行中の状態に切り替えられた場合でも、従前に実行されていたセキュアアプリケーション502の処理に関連してオブジェクト保存メモリ110等に登録されているオブジェクトを参照し、そのオブジェクトを貼り付け、オブジェクトを一部に含む新たなセキュアデータとして管理することが可能である。また、新たに実行状態になった、セキュアアプリケーション601は、セキュリティ管理サーバ115の認証を受けることにより、先のセキュアアプリケーション502が登録したセキュアデータを利用することが可能である。

一方、待機中のアプリケーションが、セキュアアプリケーションでなく、通常アプリケーション(例えば、図6BのアプリケーションB、C)の場合(図9BのS931−No)、オブジェクトとして登録されているデータを、通常アプリケーションから参照できないようにするために、セキュアアプリケーション502は、貼り付けオブジェクト管理モジュール102に対して、登録されているオブジェクトの全て、または、識別情報の付されているオブジェクト(図1Dの1061)の削除指示を出力する(図9AのS907)。

以上の処理によれば、実行状態から終了となるセキュアアプリケーション502と、待機中から実行状態になるセキュアアプリケーション601との間で、オブジェクト保存メモリ110等に保存されているオブジェクトやセキュリティ管理サーバ115に保存されているセキュアデータの共有が可能となり、データの機密保持を確保しつつ、ユーザの利便性を向上させることが可能になる。

(通常アプリケーションを新規に起動する場合の終了処理)

次に、新規に起動されるアプリケーションがセキュアアプリケーションではなく、通常アプリケーションである場合、現在実行中のアプリケーションであるセキュアアプリケーション502の終了処理の流れを図7のブロック図、図9Cのフローチャートを参照して説明する。尚、本処理の具体的な内容は、CPU2の全体的な制御の下、各プログラムモジュールの実行に基づくものである。

次に、新規に起動されるアプリケーションがセキュアアプリケーションではなく、通常アプリケーションである場合、現在実行中のアプリケーションであるセキュアアプリケーション502の終了処理の流れを図7のブロック図、図9Cのフローチャートを参照して説明する。尚、本処理の具体的な内容は、CPU2の全体的な制御の下、各プログラムモジュールの実行に基づくものである。

ユーザにより、キーボード9、マウス10等を介して通常アプリケーション702の起動が指示されると、その起動の指示は、ユーザ入力制御モジュール111に入力される。この入力を受けて、ユーザ入力制御モジュール111は、通常アプリケーション702に対して新規のアプリケーション起動を指示する(S701)。

新規のアプリケーション起動(S939)の指示を受けた通常アプリケーション702は、タスク制御モジュール109にタスクの登録を行なうよう指示を出力する(S02)。この時、通常アプリケーション702は、そのアプリケーション名とIDをタスク制御モジュール109に通知する。

タスク制御モジュール109は、通常アプリケーション702からの通知に基づいて、タスク管理テーブル609に登録を行なう(S940)。そして、新規にアプリケーションの起動の指示を受けた通常アプリケーション702を、現在動作中のセキュアアプリケーション502に優先して動作させるために、タスク制御モジュール109は、現在動作中のセキュアアプリケーション502に一時停止の指示を出力すると共に、次に動作させるアプリケーション名とID等を通知する(S703、図9CのS941)。

セキュアアプリケーション502は、タスク制御モジュール109より送られてきたアプリケーション名とID等に基づいて、そのアプリケーションが通常アプリケーションであるか、セキュアアプリケーションであるか判定する。

上述の判定処理に基づいて、セキュアアプリケーション502は、次の動作対象となるアプリケーションが、通常アプリケーションであると判定した場合(図9CのS942―No:図6Bに示す、セキュアアプリケーションを示す識別情報(「S」)が付加されていない場合)、セキュアアプリケーション502は、セキュアアプリケーションによるCRT107の表示を変更するように画面表示形成モジュール104に指示する(S704、図9CのS943)。

ここで、画面表示形成モジュール104による表示の変更は、セキュアアプリケーションが待機中であることを示す必要があるので、完全な画面表示の削除は行なわない。表示の変更としては、例えば、画面表示に網掛けを付して、通常アプリケーションによる画面から参照できないようにしたり、セキュアアプリケーション502による画面表示をアイコン化して最小化表示することが可能である(図9CのS946)。

画面表示形成モジュール104による画面表示の変更処理の後、セキュアアプリケーション502は、貼り付けオブジェクト管理モジュール102に対して、オブジェクト保存メモリ110またはHDに保存されているオブジェクトを削除するように指示する(S705、図9CのS944)。

貼り付けオブジェクト管理モジュール102は、オブジェクトを削除する指示をセキュアアプリケーション502から受けると、オブジェクト保存メモリ110またはHD内のオブジェクトを全て削除する(S706、図9CのS947)。

これにより、新規に起動される通常アプリケーション702は、オブジェクト保存メモリ110またはHD内に登録されている一切のオブジェクト(セキュアアプリケーション502による画面イメージがプリントスクリーン機能によりハードコピー(複製)されたデータを含む)の参照することができなくなる。

尚、オブジェクトの削除は、図5のステップS504の場合と同様に、オブジェクト保存メモリ110、HD等に登録されている全てのオブジェクトの削除に限定されるものではなく、例えば、セキュアアプリケーションが扱ったデータに関するオブジェクトのみを削除することも可能である。この場合、セキュアアプリケーション502は、オブジェクトの削除指示を、セキュアアプリケーションによる画面イメージに基づいて登録されたオブジェクトにのみに限定して削除指示を出力する。この削除指示を受けた貼り付けオブジェクト管理モジュール102は、識別情報の付されているオブジェクトのみ(例えば、図1Dの1061)を削除する。これにより、機密保持の対象となる一部のオブジェクトのみを削除ことが可能になる。

オブジェクトの削除指示の出力後、セキュアアプリケーション502は、待機状態に移行可能であることをタスク制御モジュール109に通知する(S707、図9CのS945)。

セキュアアプリケーション502からの通知を受けて、タスク制御モジュール109は、セキュアアプリケーション502を待機状態とし、そして、通常アプリケーション702を、実行中のタスクに切り替える(図9CのS941)。

以降、ユーザは、通常アプリケーション702での操作が可能になるが、先に実行状態にあったセキュアアプリケーション502の画面は、網掛け処理やアイコン化(最小化)処理がされており参照することができない。また、オブジェクト保存メモリ110等に保存されていたオブジェクトは全て削除されているため、新たに起動した通常アプリケーション702の画面から参照することはできないことになる。

図7の例では、通常アプリケーション702を新規に起動する際の処理を説明したが、タスク管理テーブル609において待機中の通常アプリケーションを実行中に変更する場合も同様の処理が実行されることになる。

以上の処理により、セキュアアプリケーション502に基づく画面表示から取得されたオブジェクトは、通常アプリケーションで使用できなくなり、セキュアアプリケーション502に基づく情報の流出を防ぐことが可能になる。

待機中の状態として、セキュアアプリケーション502に基づく表示がCRT107の画面上に表示されたままとなると、通常アプリケーション702の動作中において、プリントスクリーン機能により、セキュアアプリケーション502に基づく画面表示がハードコピーされる可能性があり、表示画面のセキュリティ管理が困難になるが、本実施形態の場合、セキュアアプリケーション502に基づく表示を待機状態に移行する前に変更することにより(例えば、網掛けや、アイコン化して表示を最少化すること)、通常アプリケーション702の実行中に、待機中のセキュアアプリケーション502に基づく表示を参照したり、複製したり、印刷したりすることを防止することが可能になる。

(セキュアアプリケーションを新規に起動する場合の終了処理)

次に、新規に起動するアプリケーションが、セキュアアプリケーションである場合(図9CのS942−Yes)、現在実行中のアプリケーションであるセキュアアプリケーション502の終了処理の流れを図8のブロック図、図9Dのフローチャートを参照して説明する。尚、本処理の具体的な内容は、CPU2の全体的な制御の下、各プログラムモジュールの実行に基づくものである。

次に、新規に起動するアプリケーションが、セキュアアプリケーションである場合(図9CのS942−Yes)、現在実行中のアプリケーションであるセキュアアプリケーション502の終了処理の流れを図8のブロック図、図9Dのフローチャートを参照して説明する。尚、本処理の具体的な内容は、CPU2の全体的な制御の下、各プログラムモジュールの実行に基づくものである。

ユーザにより、キーボード9、マウス10等を介してセキュアアプリケーション802の起動が指示されると、その起動の指示は、ユーザ入力制御モジュール111に入力される。この入力を受けて、ユーザ入力制御モジュール111は、セキュアアプリケーション802に対して新規のアプリケーション起動を指示する(S801)。

新規のアプリケーション起動の指示を受けたセキュアアプリケーション802は、タスク制御モジュール109にタスクの登録を行なうよう指示を出力する(S802)。この時、セキュアアプリケ−ション802は、そのアプリケーション名とID及びセキュアアプリケ−ションであることを識別するための識別情報を通知する。

タスク制御モジュール109は、セキュアアプリケーション802から送られた通知に基づいて、タスク管理テーブル609に登録を行なう。そして、新規にアプリケーションの起動の指示を受けたセキュアアプリケーション802を、現在動作中のセキュアアプリケーション502に優先して動作させるために、タスク制御モジュール109は、現在動作中のセキュアアプリケーション502に一時停止の指示を出力すると共に、次に動作させるアプリケーション名とID、識別情報等を通知する(S803)。

セキュアアプリケーション502は、タスク制御モジュール109より送られてきたアプリケーション名、ID及び識別情報に基づいて、そのアプリケーションがセキュアアプリケーションであるか、通常アプリケーションであるか判定する。

上述の判定処理に基づいて、セキュアアプリケーション502が、次の動作対象となるアプリケーションが、セキュアアプリケーション802であると判定した場合、セキュアアプリケーション502は、画像表示形成モジュール104及び貼り付けオブジェクト管理モジュール102に対して、表示の削除や網掛けやアイコン化(最少化)等の変更、オブジェクト保存メモリ110等に保存されているオブジェクトの削除の指示を行なわない(図9DのS950)。そして、貼り付けオブジェクト管理モジュール102に対して、登録されているオブジェクトの削除指示を行なわずに(図9CのS951)、待機状態に移行可能であることをタスク制御モジュール109に通知する(S804、図9DのS952)。

セキュアアプリケーション502からの通知を受けて、タスク制御モジュール109は、セキュアアプリケーション502を待機状態とし、新規に起動するセキュアアプリケーション802を、実行中(実行状態)のタスクに切り替える(図9DのS953)。

以降、ユーザは、セキュアアプリケーション802での操作が可能になるが、セキュアアプリケーション502に関する画面表示も最少化されることなく、CRT107上に表示された状態としてタスク制御モジュール109は、セキュアアプリケーション502を待機させることが可能である。

実行状態から待機状態となるセキュアアプリケーション502と、新規に起動され実行状態になるセキュアアプリケーション802との間で、オブジェクト保存メモリ110等に保存されているオブジェクトやセキュリティ管理サーバ115に保存されているセキュアデータの共有が可能となり、更に、セキュアアプリケーション802から、セキュアアプリケーション502の表示画面を参照することができる。セキュアアプリケーション(502、802)同士であれば、CRT107の画面内に並列して、それぞれのセキュアアプリケーションに基づく画面を表示させることが可能となるため(図1Eの1071はセキュアアプリケーション502の画面表示を示し、1072はセキュアアプリケーション802の画面表示を示す)、例えば、ユーザが一方の帳票画面を見ながら他方の文書を編集するといった操作が文書のセキュリティを維持したまま可能となり、ユーザの利便性を向上させることが可能になる。

ここで、1つのセキュアアプリケーション802が実行中、1つのセキュアアプリケーション502が待機中となる場合、セキュアアプリケーション502が待機中であっても、セキュアアプリケーション502の画面表示はCRT107上に表示されていることになるが、更に、図7で説明したように、新規に起動するアプリケーションとして、通常アプリケーションが後発的に起動される場合は、そのアプリケーション名、IDに関する情報が、タスク制御モジュール109により、両セキュアアプリケーション502、802に通知される。

この通知を受けたセキュアアプリケーション502、802は、それぞれ、通常アプリケーションの起動の先立ち、画面表示のアイコン化(最少化)または網掛け表示等による変更(この変更は、図7のステップS704に対応する)を画像表示形成モジュール104に指示し、オブジェクト保存メモリ110に登録されているオブジェクトの削除を、貼り付けオブジェクト管理モジュール102に指示する(この削除は、図7のステップS705に対応する)。

そして、オブジェクト保存メモリ110に登録されているオブジェクトの削除指示の出力後、セキュアアプリケーション502、802は、待機状態に移行可能であることをタスク制御モジュール109に通知する。

セキュアアプリケーション502、802からの通知を受けて、タスク制御モジュール109は、セキュアアプリケーション502、802をそれぞれ待機状態とし、そして、新規に起動される通常アプリケーションを、実行中のタスクに切り替える。

ユーザは、後発的に起動された通常アプリケーションの操作が可能になるが、先に実行状態にあったセキュアアプリケーション802の画面及び待機状態となっていたセキュアアプリケーション502の画面は、網掛け処理やアイコン化(最小化)処理が施されているために参照することができない。また、オブジェクト保存メモリ110等に保存されていたオブジェクトは全て削除されているため、新たに起動した通常アプリケーションの画面から参照することはできないことになる。

尚、図8、図9Dで説明した処理は、セキュアアプリケーションを新規に起動する場合の終了処理を例として説明したが、セキュアアプリケーション502が待機中に移行する際、タスク管理モジュール109により次に実行状態に移行するプログラムとしてセキュアアプリケーション802が待機状態として管理されている場合であっても同様に適用することが可能である。

以上の処理により、セキュアアプリケーション502、802に基づく情報の参照、複製、印刷を防止し、セキュアデータの機密保持を確保することが可能になる。

[他の実施形態]

なお、本発明の目的は、前述した実施形態の機能を実現するソフトウェアのプログラムコードを記録した記憶媒体(または記録媒体)を、システムあるいは装置に供給し、そのシステムあるいは装置のコンピュータ(またはCPUやMPU)が記憶媒体に格納されたプログラムコードを読み出し実行することによっても、達成されることは言うまでもない。

なお、本発明の目的は、前述した実施形態の機能を実現するソフトウェアのプログラムコードを記録した記憶媒体(または記録媒体)を、システムあるいは装置に供給し、そのシステムあるいは装置のコンピュータ(またはCPUやMPU)が記憶媒体に格納されたプログラムコードを読み出し実行することによっても、達成されることは言うまでもない。

この場合、記憶媒体から読み出されたプログラムコード自体が前述した実施形態の機能を実現することになり、そのプログラムコードを記憶した記憶媒体は本発明を構成することになる。また、コンピュータが読み出したプログラムコードを実行することにより、前述した実施形態の機能が実現されるだけでなく、そのプログラムコードの指示に基づき、コンピュータ上で稼働しているオペレーティングシステム(OS)などが実際の処理の一部または全部を行ない、その処理によって前述した実施形態の機能が実現される場合も含まれることは言うまでもない。

さらに、記憶媒体から読み出されたプログラムコードが、コンピュータに挿入された機能拡張カードやコンピュータに接続された機能拡張ユニットに備わるメモリに書き込まれた後、そのプログラムコードの指示に基づき、その機能拡張カードや機能拡張ユニットに備わるCPUなどが実際の処理の一部または全部を行ない、その処理によって前述した実施形態の機能が実現される場合も含まれることは言うまでもない。

以上、実施形態例を詳述したが、本発明は、例えば、システム、装置、方法、プログラムもしくは記憶媒体等としての実施態様をとることが可能であり、具体的には、複数の機器から構成されるシステムに適用しても良いし、また、一つの機器からなる装置に適用しても良い。

尚、本発明は、前述した実施形態の機能を実現するソフトウェアのプログラムモジュール(図1B、図4乃至図8、図9A乃至図9Dの処理工程に対応したプログラムモジュール)を、システムあるいは装置に直接あるいは遠隔から供給し、そのシステムあるいは装置のコンピュータが該供給されたプログラムコードを読み出して実行することによっても達成される場合を含む。

従って、本発明の機能処理をコンピュータで実現するために、該コンピュータにインストールされるプログラムコード自体も本発明を実現するものである。つまり、本発明は、本発明の機能処理を実現するためのコンピュータプログラム自体も含まれる。

その場合、プログラムの機能を有していれば、オブジェクトコード、インタプリタにより実行されるプログラム、OSに供給するスクリプトデータ等の形態であっても良い。

プログラムを供給するための記録媒体としては、例えば、フロッピー(登録商標)ディスク、ハードディスク、光ディスク、光磁気ディスク、MO、CD−ROM、CD−R、CD−RW、磁気テープ、不揮発性のメモリカード、ROM、DVD(DVD−ROM,DVD−R)などがある。

その他、プログラムの供給方法としては、ホストコンピュータのブラウザを用いてインターネットのホームページに接続し、該ホームページから本発明のコンピュータプログラムそのもの、もしくは圧縮され自動インストール機能を含むファイルをハードディスク等の記録媒体にダウンロードすることによっても供給できる。また、本発明のプログラムを構成するプログラムコードを複数のファイルに分割し、それぞれのファイルを異なるホームページからダウンロードすることによっても実現可能である。つまり、本発明の機能処理をコンピュータで実現するためのプログラムファイルを複数のユーザに対してダウンロードさせるWWWサーバも、本発明に含まれるものである。

また、本発明のプログラムを暗号化してCD−ROM等の記憶媒体に格納してユーザに配布し、所定の条件をクリアしたユーザに対し、インターネットを介してホームページから暗号化を解く鍵情報をダウンロードさせ、その鍵情報を使用することにより暗号化されたプログラムを実行してコンピュータにインストールさせて実現することも可能である。

また、コンピュータが、読み出したプログラムを実行することによって、前述した実施形態の機能が実現される他、そのプログラムの指示に基づき、コンピュータ上で稼動しているOSなどが、実際の処理の一部または全部を行ない、その処理によっても前述した実施形態の機能が実現され得る。

さらに、記録媒体から読み出されたプログラムが、コンピュータに挿入された機能拡張ボードやコンピュータに接続された機能拡張ユニットに備わるメモリに書き込まれた後、そのプログラムの指示に基づき、その機能拡張ボードや機能拡張ユニットに備わるCPUなどが実際の処理の一部または全部を行ない、その処理によっても前述した実施形態の機能が実現される。

Claims (14)

- サーバと通信し、機密保持プログラムにより生成された電子データの機密を管理する文書管理装置であって、

前記機密保持プログラムが終了処理または待機処理に移行する場合に、表示手段に表示されている、前記電子データに基づく画面イメージを削除させる画面イメージ削除手段と、

前記表示手段に表示されている画面イメージの複製として登録されているオブジェクトを削除させるオブジェクト削除手段と

を備えることを特徴とする文書管理装置。 - プログラムの実行、待機を管理するタスク制御手段を更に備え、当該タスク制御手段により、他の機密保持プログラムが待機中として管理されている場合、

前記オブジェクト削除手段は、前記画面イメージの複製として登録されているオブジェクトの削除を行なわない

ことを特徴とする請求項1に記載の文書管理装置。 - 前記画面イメージを形成する画面表示形成手段を更に備え、

前記タスク制御手段により、機密保持プログラム以外のプログラムが待機中または、新たに起動するプログラムとして管理されている場合、

画面イメージ削除手段は、前記表示手段に表示されている画面イメージの変更指示を画面表示形成手段に出力し、

前記画面表示形成手段は、前記画面イメージの変更指示に基づき、当該画面イメージの変更表示処理を行なうこと

を特徴とする請求項1または2に記載の文書管理装置。 - 前記タスク制御手段により、他の機密保持プログラムのプログラムが待機中または、新たに起動するプログラムとして管理されている場合、

前記画面表示形成手段は、前記待機処理に移行する機密保持プログラムの画面イメージと、前記他の機密保持プログラムの画面イメージと、を前記表示手段に表示させること

を特徴とする請求項1乃至3のいずれかに記載の文書管理装置。 - 画面イメージの複製をオブジェクトとして管理するオブジェクト管理手段を更に備え、

当該オブジェクト管理手段は、前記オブジェクト削除手段の削除指示に基づいて、前記機密保持プログラムによる前記画面イメージとして登録されているオブジェクトのみ削除すること

を特徴とする請求項1乃至4のいずれかに記載の文書管理装置。 - 前記画面イメージの変更表示処理には、網掛け処理、アイコン化による画面の最小化処理が含まれることを特徴とする請求項3に記載の文書管理装置。

- サーバと通信し、機密保持プログラムにより生成された電子データの機密を管理する文書管理装置における文書管理方法であって、

前記機密保持プログラムが終了処理または待機処理に移行する場合に、表示手段に表示されている、前記電子データに基づく画面イメージを削除させる画面イメージ削除工程と、

前記表示手段に表示されている画面イメージの複製として登録されているオブジェクトを削除させるオブジェクト削除工程と

を備えることを特徴とする文書管理方法。 - プログラムの実行、待機を管理するタスク制御工程を更に備え、当該タスク制御工程により、他の機密保持プログラムが待機中として管理されている場合、

前記オブジェクト削除工程は、前記画面イメージの複製として登録されているオブジェクトの削除を行なわない

ことを特徴とする請求項7に記載の文書管理方法。 - 前記画面イメージを形成する画面表示形成工程を更に備え、

前記タスク制御工程により、機密保持プログラム以外のプログラムが待機中または、新たに起動するプログラムとして管理されている場合、

画面イメージ削除工程は、前記表示手段に表示されている画面イメージの変更指示を画面表示形成工程に出力し、

前記画面表示形成工程は、前記画面イメージの変更指示に基づき、当該画面イメージの変更表示処理を行なうこと

を特徴とする請求項7または8に記載の文書管理方法。 - 前記タスク制御手段により、他の機密保持プログラムのプログラムが待機中または、新たに起動するプログラムとして管理されている場合、

前記画面表示形成工程は、前記待機処理に移行する機密保持プログラムの画面イメージと、前記他の機密保持プログラムの画面イメージと、を前記表示手段に表示させること

を特徴とする請求項7乃至9のいずれかに記載の文書管理方法。 - 画面イメージの複製をオブジェクトとして管理するオブジェクト管理工程を更に備え、

当該オブジェクト管理工程は、前記オブジェクト削除工程の削除指示に基づいて、前記機密保持プログラムによる前記画面イメージとして登録されているオブジェクトのみ削除すること

を特徴とする請求項7乃至10のいずれかに記載の文書管理方法。 - 前記画面イメージの変更表示処理には、網掛け処理、アイコン化による画面の最小化処理が含まれることを特徴とする請求項9に記載の文書管理方法。

- 請求項7乃至12のいずれかに記載の文書管理方法をコンピュータに実行させることを特徴とする文書管理プログラム。

- 請求項13に記載の文書管理プログラムを格納したことを特徴とするコンピュータ可読の記憶媒体。

Priority Applications (3)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2005234699A JP2007048216A (ja) | 2005-08-12 | 2005-08-12 | 文書管理装置、文書管理方法、文書管理プログラム、記憶媒体 |

| PCT/JP2006/316199 WO2007020987A1 (en) | 2005-08-12 | 2006-08-11 | Document management apparatus, document management method, document management program, and storage medium |

| US11/914,569 US7992084B2 (en) | 2005-08-12 | 2006-08-11 | Document management apparatus, document management method, document management program, and storage medium |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2005234699A JP2007048216A (ja) | 2005-08-12 | 2005-08-12 | 文書管理装置、文書管理方法、文書管理プログラム、記憶媒体 |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| JP2007048216A true JP2007048216A (ja) | 2007-02-22 |

| JP2007048216A5 JP2007048216A5 (ja) | 2008-02-14 |

Family

ID=37757644

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2005234699A Withdrawn JP2007048216A (ja) | 2005-08-12 | 2005-08-12 | 文書管理装置、文書管理方法、文書管理プログラム、記憶媒体 |

Country Status (3)

| Country | Link |

|---|---|

| US (1) | US7992084B2 (ja) |

| JP (1) | JP2007048216A (ja) |

| WO (1) | WO2007020987A1 (ja) |

Cited By (4)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2012108703A (ja) * | 2010-11-17 | 2012-06-07 | Encourage Technologies Co Ltd | 機密管理装置、機密管理方法、及びプログラム |

| JP2012128546A (ja) * | 2010-12-14 | 2012-07-05 | Encourage Technologies Co Ltd | 機密管理装置、機密管理方法、及びプログラム |

| JP2012159889A (ja) * | 2011-01-28 | 2012-08-23 | Fujitsu Ltd | 情報管理装置、情報管理方法および情報管理用プログラム |

| JP2017054364A (ja) * | 2015-09-10 | 2017-03-16 | 富士通株式会社 | データ閲覧制御プログラム、データ閲覧制御方法、データ閲覧制御装置、文書データ管理装置、文書データ管理方法および文書データ管理プログラム |

Families Citing this family (12)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US8321538B2 (en) * | 2007-09-24 | 2012-11-27 | Hewlett-Packard Development Company, L.P. | Autonomous network device configuration method |

| US8156416B2 (en) * | 2008-05-12 | 2012-04-10 | Xerox Corporation | Securing printed output |

| JP2010185957A (ja) * | 2009-02-10 | 2010-08-26 | Brother Ind Ltd | 表示装置、表示データ削除プログラム及び表示データ削除方法 |

| JP5919665B2 (ja) * | 2011-07-19 | 2016-05-18 | 日本電気株式会社 | 情報処理装置、物体追跡方法および情報処理プログラム |

| US8695060B2 (en) * | 2011-10-10 | 2014-04-08 | Openpeak Inc. | System and method for creating secure applications |

| US9350818B2 (en) | 2014-09-05 | 2016-05-24 | Openpeak Inc. | Method and system for enabling data usage accounting for unreliable transport communication |

| US9232013B1 (en) | 2014-09-05 | 2016-01-05 | Openpeak Inc. | Method and system for enabling data usage accounting |

| US8938547B1 (en) | 2014-09-05 | 2015-01-20 | Openpeak Inc. | Method and system for data usage accounting in a computing device |

| US20160071040A1 (en) | 2014-09-05 | 2016-03-10 | Openpeak Inc. | Method and system for enabling data usage accounting through a relay |

| US9100390B1 (en) | 2014-09-05 | 2015-08-04 | Openpeak Inc. | Method and system for enrolling and authenticating computing devices for data usage accounting |

| RU2595511C2 (ru) * | 2014-12-05 | 2016-08-27 | Закрытое акционерное общество "Лаборатория Касперского" | Система и способ ограничения работы доверенных приложений при наличии подозрительных приложений |

| US10083196B2 (en) * | 2015-02-04 | 2018-09-25 | Delphix Corporation | Creating secure virtual databases storing masked data |

Family Cites Families (10)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP3008872B2 (ja) * | 1997-01-08 | 2000-02-14 | 日本電気株式会社 | Guiシステム自動操作装置および操作マクロ実行装置 |

| JP3473676B2 (ja) * | 1998-04-13 | 2003-12-08 | 富士通株式会社 | ハイパーテキストで記述されたドキュメントのハードコピー制御方法、装置及び記録媒体 |

| US6298446B1 (en) * | 1998-06-14 | 2001-10-02 | Alchemedia Ltd. | Method and system for copyright protection of digital images transmitted over networks |

| JP2002084413A (ja) | 2000-06-28 | 2002-03-22 | Oki Electric Ind Co Ltd | 画像処理方法,画像処理装置,画像符号化装置,及び,画像復号化装置 |

| JP2002288098A (ja) * | 2001-03-23 | 2002-10-04 | Hitachi Kokusai Electric Inc | プレゼンテーションシステム方法とその装置 |

| JP4405691B2 (ja) * | 2001-04-06 | 2010-01-27 | キヤノン株式会社 | 印刷システム |

| US20040064704A1 (en) * | 2002-09-27 | 2004-04-01 | Monis Rahman | Secure information display and access rights control |

| JP2005056137A (ja) * | 2003-08-04 | 2005-03-03 | Ffc Ltd | 機能制限プログラム、インストーラ作成プログラム及びプログラム記録媒体 |

| JP4566679B2 (ja) * | 2003-11-13 | 2010-10-20 | キヤノン株式会社 | 画像形成装置および制御方法およびプログラム |

| JP2005165900A (ja) * | 2003-12-05 | 2005-06-23 | Hitachi Ltd | 情報漏洩防止装置 |

-

2005

- 2005-08-12 JP JP2005234699A patent/JP2007048216A/ja not_active Withdrawn

-

2006

- 2006-08-11 WO PCT/JP2006/316199 patent/WO2007020987A1/en active Application Filing

- 2006-08-11 US US11/914,569 patent/US7992084B2/en not_active Expired - Fee Related

Cited By (4)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2012108703A (ja) * | 2010-11-17 | 2012-06-07 | Encourage Technologies Co Ltd | 機密管理装置、機密管理方法、及びプログラム |

| JP2012128546A (ja) * | 2010-12-14 | 2012-07-05 | Encourage Technologies Co Ltd | 機密管理装置、機密管理方法、及びプログラム |

| JP2012159889A (ja) * | 2011-01-28 | 2012-08-23 | Fujitsu Ltd | 情報管理装置、情報管理方法および情報管理用プログラム |

| JP2017054364A (ja) * | 2015-09-10 | 2017-03-16 | 富士通株式会社 | データ閲覧制御プログラム、データ閲覧制御方法、データ閲覧制御装置、文書データ管理装置、文書データ管理方法および文書データ管理プログラム |

Also Published As

| Publication number | Publication date |

|---|---|

| US7992084B2 (en) | 2011-08-02 |

| WO2007020987A1 (en) | 2007-02-22 |

| US20090037486A1 (en) | 2009-02-05 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP2007048216A (ja) | 文書管理装置、文書管理方法、文書管理プログラム、記憶媒体 | |

| KR100815511B1 (ko) | 화상 처리방법, 화상 처리 장치 및 기억매체 | |

| US20110164269A1 (en) | Image processing apparatus, authentication system, and computer-readable storage medium | |

| EP1633125A1 (en) | Electronic album editing apparatus and control method therefor | |

| JP2010033269A (ja) | 文書管理システム、文書管理方法、及びコンピュータプログラム | |

| JP2008258823A (ja) | 画像処理装置、画像処理方法、プログラム、記憶媒体 | |

| JP2009266022A (ja) | 画像形成装置及びユーザ認証方法 | |

| CN105611103A (zh) | 信息处理系统、信息处理设备及其控制方法 | |

| JP2004341627A (ja) | 画像形成装置及び当該装置におけるプログラム起動方法、画像形成システム及びそのプログラムと記憶媒体 | |

| KR20100059450A (ko) | 화상형성장치, 호스트 장치 및 작업대상 문서 암호화 방법 | |

| KR100628572B1 (ko) | 프린트 문서 편집 방법 및 그 장치 | |

| JP4229190B2 (ja) | 画像形成装置、画像形成方法及び文書出力処理プログラム | |

| JP2010028242A (ja) | ワークフロー処理装置及びワークフロー処理方法 | |

| KR20130086596A (ko) | 화상형성장치 및 화상형성장치의 보안인쇄방법 | |

| JP2010097381A (ja) | 印刷システムおよびその制御方法、プログラム、並びに画像形成装置 | |

| JP5322421B2 (ja) | 情報処理装置およびその方法 | |

| JP5561017B2 (ja) | 画像処理装置、編集プログラム、及び編集システム | |

| JP2013022762A (ja) | 印刷装置、印刷装置の制御方法及びコンピュータプログラム | |

| JP2005309494A (ja) | データ利用システム,記憶装置,データ利用方法,およびコンピュータプログラム | |

| JP2005110183A (ja) | 画像処理装置 | |

| JP6859665B2 (ja) | 情報処理端末によって実行されるプログラム及び情報処理システム | |

| JP2006227707A (ja) | 画像のサムネイルを表示・非表示制御する画像処理装置及び方法 | |

| JP4401725B2 (ja) | 文書管理装置及びその制御方法、プログラム | |

| JP6620837B2 (ja) | 情報処理システム、情報処理装置、その制御方法及びプログラム | |

| JP2007310786A (ja) | 情報処理システム、コンピュータ、情報処理装置、情報処理方法、及びプログラム |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20071225 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20071225 |

|

| RD03 | Notification of appointment of power of attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7423 Effective date: 20071225 |

|

| A761 | Written withdrawal of application |

Free format text: JAPANESE INTERMEDIATE CODE: A761 Effective date: 20091005 |