WO2012095973A1 - データ処理装置及びデータ保管装置 - Google Patents

データ処理装置及びデータ保管装置 Download PDFInfo

- Publication number

- WO2012095973A1 WO2012095973A1 PCT/JP2011/050393 JP2011050393W WO2012095973A1 WO 2012095973 A1 WO2012095973 A1 WO 2012095973A1 JP 2011050393 W JP2011050393 W JP 2011050393W WO 2012095973 A1 WO2012095973 A1 WO 2012095973A1

- Authority

- WO

- WIPO (PCT)

- Prior art keywords

- data

- encrypted

- bit

- search

- encryption

- Prior art date

Links

- 238000012545 processing Methods 0.000 title claims description 127

- 238000000034 method Methods 0.000 claims description 250

- 238000007726 management method Methods 0.000 claims description 172

- 238000003860 storage Methods 0.000 claims description 150

- 230000008569 process Effects 0.000 claims description 68

- 238000013500 data storage Methods 0.000 claims description 47

- 238000009795 derivation Methods 0.000 claims description 45

- 230000005540 biological transmission Effects 0.000 claims description 32

- 238000013523 data management Methods 0.000 claims description 15

- 239000013598 vector Substances 0.000 description 49

- 239000000284 extract Substances 0.000 description 24

- 238000004422 calculation algorithm Methods 0.000 description 21

- 230000006870 function Effects 0.000 description 18

- 238000010586 diagram Methods 0.000 description 15

- 238000004891 communication Methods 0.000 description 13

- 238000005516 engineering process Methods 0.000 description 8

- 241000209507 Camellia Species 0.000 description 7

- 235000018597 common camellia Nutrition 0.000 description 7

- 230000004044 response Effects 0.000 description 6

- 238000004364 calculation method Methods 0.000 description 5

- 238000004519 manufacturing process Methods 0.000 description 5

- 230000007246 mechanism Effects 0.000 description 5

- 238000011161 development Methods 0.000 description 4

- 238000000605 extraction Methods 0.000 description 4

- 230000003287 optical effect Effects 0.000 description 3

- 238000004458 analytical method Methods 0.000 description 2

- 238000006243 chemical reaction Methods 0.000 description 2

- 238000007796 conventional method Methods 0.000 description 2

- 238000009826 distribution Methods 0.000 description 2

- 230000006872 improvement Effects 0.000 description 2

- 238000007639 printing Methods 0.000 description 2

- 239000000872 buffer Substances 0.000 description 1

- 230000007423 decrease Effects 0.000 description 1

- 238000011156 evaluation Methods 0.000 description 1

- 230000014509 gene expression Effects 0.000 description 1

- 239000000203 mixture Substances 0.000 description 1

- 238000004904 shortening Methods 0.000 description 1

- 239000007787 solid Substances 0.000 description 1

- 239000000758 substrate Substances 0.000 description 1

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/08—Key distribution or management, e.g. generation, sharing or updating, of cryptographic keys or passwords

- H04L9/0894—Escrow, recovery or storing of secret information, e.g. secret key escrow or cryptographic key storage

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/60—Protecting data

- G06F21/62—Protecting access to data via a platform, e.g. using keys or access control rules

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/60—Protecting data

- G06F21/62—Protecting access to data via a platform, e.g. using keys or access control rules

- G06F21/6218—Protecting access to data via a platform, e.g. using keys or access control rules to a system of files or objects, e.g. local or distributed file system or database

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/60—Protecting data

- G06F21/62—Protecting access to data via a platform, e.g. using keys or access control rules

- G06F21/6218—Protecting access to data via a platform, e.g. using keys or access control rules to a system of files or objects, e.g. local or distributed file system or database

- G06F21/6272—Protecting access to data via a platform, e.g. using keys or access control rules to a system of files or objects, e.g. local or distributed file system or database by registering files or documents with a third party

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F2221/00—Indexing scheme relating to security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F2221/21—Indexing scheme relating to G06F21/00 and subgroups addressing additional information or applications relating to security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F2221/2107—File encryption

Definitions

- the present invention relates to a secret search technology.

- the secret search is a technique for searching encrypted data while encrypting it.

- it is attracting attention as a security technique for protecting confidential information from eavesdropping by a server administrator.

- Deterministic encryption is an encryption method having the characteristic that, when the same keyword is encrypted, the same ciphertext can be obtained no matter how many times it is encrypted. Therefore, there is a feature that a search can be performed at high speed by using a speed-up method realized by a conventional database.

- the frequency of appearance of encrypted data can be counted, for example, when a keyword is a surname, the encrypted data

- the contents can be estimated (for example, Non-Patent Document 2).

- probabilistic encryption is an encryption method characterized in that even when the same keyword is encrypted, a different ciphertext is obtained each time the encryption is performed. Therefore, since it is not known whether the keywords are the same even if the encrypted data are simply compared, it is impossible to guess the keywords by counting the appearance frequency, which was a problem with deterministic encryption. It is characterized by high. On the other hand, since even the identity of the keyword is not known, there is a disadvantage that the speed-up method realized in the conventional database cannot be used and the search is slow (for example, Non-Patent Document 1, Non-Patent Document 3, Non-Patent Document). 4, Non-Patent Document 5).

- the basic flow of a secret search is as follows. First, a user (encryptor) who encrypts data creates encrypted data by encrypting the data, and at the same time, associates a keyword for searching the encrypted data with the encrypted data. Of course, since the associated keyword is also information related to data, this is also encrypted to generate an encryption tag, and the encrypted data and the encryption tag are stored in the data center device 401. There is no need for a single encryption tag, and a plurality of tags can be associated. In addition, keywords are not leaked from the encryption tag.

- a user that performs a search selects a keyword that the user wants to search and creates a search query using the keyword and the private key that the user has. Since the search query is a randomized keyword using a secret key, it is difficult to infer the secret key from the search query itself. Then, this search query is sent to the data center device 401 and a search is requested.

- the data center device 401 stores the encrypted data requested to be stored by the user in association with the encryption tag.

- a search query is received from a searcher

- a search is performed for encryption tags stored in the searcher that include the same keyword as the keyword used to generate the search query.

- the data center device 401 performs a special calculation for the secret search, thereby decrypting the encrypted tag and taking out the keyword without checking the keyword of the encrypted tag and the keyword of the search query. Can be judged.

- the encrypted data associated with the encryption tag whose keyword is determined to be the same as the search query is returned to the searcher.

- Non-patent document 2 discloses a secret search method using deterministic encryption. As described above, this is characterized in that when the same keyword is encrypted, the same encryption tag can be obtained no matter how many times the encryption is repeated. Therefore, the identity of the keyword can be determined by comparing the data bits of the encryption tag, and the comparison can be made between the encryption tags, so that the conventional database is realized for speeding up 2 Index information by branch tree can be created. In addition, this method is characterized in that the search query is also generated using a public key, and the comparison between the encryption tag and the search query can be judged based on whether or not the binary data completely matches, so that the search processing can be speeded up. .

- the data center device 401 storing the data can estimate the plaintext by measuring the appearance frequency of the encryption tag.

- the encryption tag “AAAAA” has an appearance frequency of 99% and the encryption tag “BBBBB” has an appearance frequency of 1% as a result of taking statistics of the encryption tag.

- BBBBBB has an appearance frequency of 1% as a result of taking statistics of the encryption tag.

- the frequency of occurrence of error is extremely low, so it is assumed that “AAAAAA” means Info and “BBBBB” means Error. I can do it.

- the deterministic encryption has a risk that the original data can be inferred even if the encryption itself is not broken. Therefore, although there is a merit that the search can be performed at high speed, a secret search based on a probabilistic encryption is often recommended in a system that requires high confidentiality.

- Non-Patent Document 1 is a secret search method using ID-based encryption (hereinafter referred to as IBE) which is one of probabilistic encryptions.

- IBE is an encryption method capable of encrypting data using an ID such as a mail address or name as a public key. Only the user having the user secret key corresponding to the ID can decrypt the encrypted data.

- the user secret key is generated by a PKG (Private-Key Generator) having a master key, and is issued only to an authorized user corresponding to the ID.

- PKG Principal-Key Generator

- IBE having ID secrecy that the ID used for encryption is not known from the encrypted data is used. Also, because it is a probabilistic cipher, even if the same message is encrypted with the same ID, it will always be a different ciphertext. It also has the feature of not sticking.

- the encryptor generates a random number and then encrypts the random number using ID-based encryption with the keyword as an ID to obtain an encrypted random number.

- the pair of the random number and the encrypted random number is stored in the data center apparatus together with the encrypted data as an encryption tag.

- the searcher generates a user secret key using the search keyword as an ID based on the master key held by the searcher. This user secret key is a secret key that can decrypt the data encrypted using the keyword, and sends this to the data center as a search query to request a search.

- the data center extracts the encrypted random number from the stored encryption tag, decrypts the extracted encrypted random number using the search query (user secret key), and confirms that the random number contained in the encryption tag is correctly decrypted. Check if. If the keyword (ID) used when generating the encrypted random number and the keyword (ID) used when generating the search query (user secret key) are the same, the encrypted random number can be correctly decrypted. From this, it can be seen that the encryption tag and the search query were generated from the same keyword.

- the secret search method based on the stochastic encryption includes the same keyword by comparing one encryption tag with one search query.

- it is a stochastic cipher, it cannot be determined whether or not it has been generated from the same keyword even if the encryption tags are compared. For this reason, it is not possible to create index information using a binary tree that is realized for speeding up in a conventional database, and it is necessary to compare all encryption tags stored as a result with a search query. If this occurs, the search speed becomes very slow.

- Non-Patent Document 3 and Non-Patent Document 5 are systems that make it possible to use conditions such as AND and OR with respect to the system described in Non-Patent Document 1, and enable more flexible search.

- Non-Patent Document 1 it is the same that all stored encryption tags need to be compared with a search query, and there is a problem that the search speed becomes very slow. .

- Non-patent document 4 is a method that enables group sharing of encrypted data by expanding the number of users that can be searched and decrypted to a plurality of users to the method described in non-patent document 1.

- Non-Patent Document 1 it is the same that all stored encryption tags need to be compared with a search query, and there is a problem that the search speed becomes very slow. .

- Patent Document 1 stores a search result of a user as a cache, and when a same keyword is searched after the next time, a mechanism for returning the search result at high speed. is suggesting. This method is effective when searching for the same keyword repeatedly.

- Patent Document 1 can return a search result to a searcher at high speed for a keyword that has been searched once, non-patent document for a keyword that has never been searched. As in problem 1, it is necessary to search all tags stored in the data center. Therefore, there is a problem that it takes a long time to obtain a search result when a search keyword is a keyword specified for the first time in a database storing a huge number of tags.

- the main object of the present invention is to solve the above-described problems.

- a secret search using probabilistic encryption even if a keyword has not been searched, the encrypted data search process is performed.

- the object is to realize a configuration that can be performed safely at high speed.

- the data processing apparatus Connected to a data storage device that stores a plurality of encrypted data and tag data that is associated with each encrypted data and that is collated when searching for the encrypted data;

- a keyword designating unit for designating a keyword of data to be stored to be stored in the data storage device as a storage keyword;

- a permission bit position designation unit that designates a bit position that permits disclosure of a bit value to the data storage device as a permission bit position;

- An index derivation bit string generation unit for generating a predetermined bit string as a storage index derivation bit string from the storage keyword in a predetermined generation procedure;

- a bit value of the permission bit position in the storage index derivation bit string is disclosed to the data storage device, and a bit value other than the permission bit position in the storage index derivation bit string is concealed to the data storage device.

- the storage index value that the data storage device attaches to the tag data when storing the tag data associated with the encrypted data of the storage target data is sent to the data storage device in the permission in the storage index derivation bit string.

- a concealment processing unit derived from the disclosed bit value of the bit position is sent to the data storage device in the permission in the storage index derivation bit string.

- the bit value at the permission bit position in the storage index derivation bit string generated from the storage keyword is disclosed to the data storage device, and the storage index is given to the tag data when tag data is stored in the data storage device.

- the value can be derived from the disclosed bit value.

- the data storage device can store the tag data with a storage index value, and can search the encrypted data at high speed using the storage index value even for keywords that have never been searched. can do.

- the bit values other than the permission bit position are concealed, the amount of information leaked to the data storage device regarding the storage keyword can be limited.

- FIG. 3 is a diagram illustrating a configuration example of a confidential search system according to the first embodiment.

- FIG. 3 is a diagram showing a configuration example of a key management server apparatus according to the first embodiment.

- FIG. 3 shows a configuration example of an access terminal apparatus according to the first embodiment.

- FIG. 3 is a diagram illustrating a configuration example of a data center device according to the first embodiment.

- FIG. 3 is a flowchart showing an example of system initial setting processing according to the first embodiment.

- FIG. 4 is a flowchart showing an example of user secret key issuance processing according to the first embodiment.

- FIG. 3 is a flowchart showing an example of data encryption processing according to the first embodiment.

- FIG. 5 is a flowchart showing an example of encryption tag storage processing according to the first embodiment.

- FIG. 3 is a flowchart illustrating an example of encrypted data search processing according to the first embodiment.

- FIG. 6 is a flowchart showing an example of an encryption tag acquisition process according to the first embodiment.

- FIG. 3 is a flowchart showing an example of index reconfiguration processing according to the first embodiment.

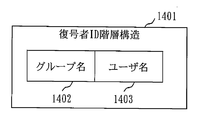

- FIG. 3 is a diagram showing an example of a tag ID hierarchical structure according to the first embodiment. The figure which shows the example of the grouping information ID hierarchical structure which concerns on Embodiment 1.

- FIG. The figure which shows the example of the decryption person ID hierarchical structure which concerns on Embodiment 1.

- FIG. The figure which shows the example of the user ID information database which concerns on Embodiment 1.

- FIG. FIG. 4 shows an example of tagged encrypted data according to the first embodiment.

- FIG. 4 shows an example of grouping information according to the first embodiment.

- FIG. 4 is a diagram showing an example of stored contents of an encrypted data management unit according to the first embodiment.

- FIG. 4 is a diagram showing an example of stored contents of an index management unit according to the first embodiment.

- FIG. 3 is a diagram illustrating a node configuration example of a binary tree according to the first embodiment.

- FIG. 3 is a diagram illustrating an example of a search query according to the first embodiment.

- FIG. 6 is a diagram illustrating an example of index reconfiguration processing according to the first embodiment.

- FIG. 5 shows a configuration example of an access terminal apparatus according to Embodiment 2.

- FIG. 9 is a flowchart showing an example of data encryption processing according to the second embodiment.

- FIG. 9 is a flowchart showing an example of encryption tag storage processing according to the second embodiment.

- FIG. 9 is a flowchart illustrating an example of encrypted data search processing according to the second embodiment.

- FIG. 9 is a flowchart showing an example of encryption tag acquisition processing according to the second embodiment.

- FIG. 9 is a flowchart showing an example of index reconstruction processing according to the second embodiment.

- FIG. which shows the production

- FIG. The figure which shows the example of a production

- FIG. 1 The figure which shows the example of a production

- Embodiments 1 and 2 describe a mechanism that enables index creation by a data center device by additionally attaching keyword partial information to an encryption tag in a secret search method using probabilistic encryption. To do. Furthermore, in the first and second embodiments, when the number of registered encrypted data increases and the search processing is slowed down, a mechanism for additionally disclosing the keyword partial information is provided, so that Explains the mechanism for speeding up secure search using.

- FIG. 1 is a diagram illustrating a configuration example of the secret search system 100.

- the secret search system 100 includes a key management server device 201, an access terminal device 301 (301a to 301m), and a data center device 401.

- the key management server device 201 and the access terminal device 301 are connected to an in-house LAN (Local Area Network) 102.

- the in-house LAN 102 is connected to the data center device 401 via the network 101.

- the access terminal device 301 is an example of a data processing device

- the data center device 401 is an example of a data storage device.

- the access terminal device 301 may be abbreviated as an access terminal

- the data center device 401 may be abbreviated as a data center.

- the key management server apparatus 201 generates a public parameter shared by all users (users of the access terminal apparatus 301) to perform processing such as encryption, and uses it to issue a user secret key to the user. Generate a master key. In addition, each user's ID (Identifier) is managed, and a user secret key is issued to the user based on the ID.

- the access terminal device 301 is, for example, a PC (Personal Computer) used by corporate users.

- the access terminal device 301 creates storage target data to be stored in the data center device 401, encrypts the generated storage target data, stores the encrypted data in the data center device 401, and stores the encrypted data in the data center device 401.

- the stored encrypted data is searched, and the encrypted data taken out from the data center device 401 is decrypted and edited.

- the data center device 401 is a server device having a large-capacity storage device that stores encrypted data created in a company. Since the data is stored in an encrypted state, the data center device 401 cannot view the contents.

- the network 101 is a communication path that connects the in-house LAN 102 and the data center device 401.

- the Internet is a typical example of the network 101.

- the in-house LAN 102 is a communication path established in the company, and is connected to various servers and personal computers used in the company. In addition, when there are offices in a plurality of buildings, a complicated communication path configuration is formed via a router or a dedicated line.

- the access terminal device 301 generates tag data (hereinafter also simply referred to as a tag) by encrypting a random number using the keyword of the storage target data (an example of the storage keyword) as an encryption key.

- Tag data is data that is collated when searching for encrypted data.

- the access terminal device 301 designates a bit position that permits the disclosure of the bit value to the data center device 401 as the permission bit position.

- the access terminal device 301 performs a predetermined operation on the keyword of the storage target data to generate a predetermined bit string (an example of a storage index derivation bit string).

- the access terminal device 301 performs a concealment process in which the bit value of the permission bit position in the bit string is disclosed to the data center apparatus 401 and the bit value other than the permission bit position in the bit string is concealed in the data center apparatus 401.

- the access terminal device 301 stores an index value (an example of a storage index value) that the data center device 401 attaches to the tag data when the tag data associated with the encrypted data of the storage target data is stored in the data center device 401. Derived from the disclosed bit values of allowed bit positions in the bit string. Note that this index value indicates that tag data to be collated with the trap door (encrypted search keyword) included in the search request in the data center device 401 when a search request is made from any of the access terminal devices 301. Used to identify.

- the concealment process for the bit string is performed by providing a decryption key from the access terminal apparatus 301 to the data center apparatus 401 and encrypting the bit string.

- the access terminal device 301 generates, for each permission bit position, a group determination key (an example of a permission bit decryption key) that is a decryption key used to decrypt the encrypted bit at the permission bit position, and uses the group determination key as a data center device. 401.

- a group determination key an example of a permission bit decryption key

- the permission bit position is designated in 1-bit units, for example, when the access terminal device 301 discloses the bit value of the upper 3 bits to the data center device 401, three bits are associated with each bit.

- Group determination keys are sequentially transmitted to the data center device 401.

- the access terminal device 301 encrypts the bit string generated from the keyword of the storage target data. More specifically, the access terminal device 301 encrypts the bit string by an encryption method in which the encrypted bit at the permission bit position is decrypted by the group determination key, and the encrypted bits other than the permission bit position are not decrypted by the group determination key. Turn into.

- the encrypted bit string is called grouping information.

- the access terminal device 301 transmits the encrypted data, tag data, and grouping information of the storage target data to the data center device 401.

- the encrypted data is stored in association with the tag data.

- the data center device 401 decrypts the encrypted bit at the permission bit position of the grouping information using the group determination key, generates an index value from the bit value obtained by the decryption, and generates the tag data and the index value. Store in association.

- group in the group determination key and grouping information means a group of tag data. For example, if the permission bit position is the upper 3 bits and the index value obtained from the decoding of the upper 3 bits of the grouping information of a certain tag data is “011”, the tag data has an index value of “011”. Are classified into the same group as other tag data obtained.

- the access terminal device 301 When searching for encrypted data stored in the data center device 401, the access terminal device 301 encrypts the search target keyword (example of search keyword) to generate a trapdoor, A predetermined bit string (an example of a search index derivation bit string) is generated from the search keyword in the same generation procedure as that of the bit string when storing the digitized data. Further, the access terminal device 301 encrypts the bit string using an encryption method in which the encrypted bit at the permission bit position is decrypted by the group determination key, and the encrypted bit other than the permission bit position is not decrypted by the group determination key. Generate information.

- the access terminal device 301 transmits a search query (an example of a search request) including the trap door and grouping information to the data center device 401.

- a search query an example of a search request

- the access terminal device 301 that registers encrypted data in the data center device 401 and the access terminal device 301 that requests the data center device 401 to search for encrypted data may not match.

- the data center device 401 When the data center device 401 receives the search query from the access terminal device 301, the data center device 401 decrypts the encrypted bit at the permission bit position of the grouping information included in the search query with the group determination key, and the index value (search Example of index value is derived. Next, the data center device 401 selects tag data to which the same index value as the derived index value is attached as a target for collation with the trapdoor. For example, when the grouping information is decrypted with the group determination key and an index value of “011” is obtained, tag data stored with the index value “011” is selected.

- the data center device 401 identifies tag data generated with the same keyword as the keyword used to generate the trap door, and is associated with the identified tag data.

- the encrypted data is extracted, and the extracted encrypted data is transmitted to the access terminal device 301 that is the transmission source of the search request.

- the above is an outline of the operation in the secure search system 100 according to the present embodiment.

- the internal configuration of the key management server device 201, the access terminal device 301, and the data center device 401 will be described. Details of the operation will be described.

- FIG. 2 is a functional block diagram showing the configuration of the key management server apparatus 201.

- the key management server apparatus 201 includes a master key generation unit 202, a key storage unit 203, a user secret key generation unit 204, a PKG side data transmission / reception unit 205, and a user ID information management unit 206.

- the master key generation unit 202 Based on the key length used in the system, the master key generation unit 202 generates a public parameter commonly used by all users who use the confidential search, and also generates a master key from which the user secret key is generated. To do.

- the key storage unit 203 stores the master key and public parameters generated by the master key generation unit 202 in a storage device.

- the user secret key generation unit 204 generates a user secret key from the master key using an ID uniquely assigned to the user, and sends the user secret key to the user.

- the PKG side data transmission / reception unit 205 is a communication function for sending public parameters to the access terminal device 301 and the data center device 401 used by the user.

- the PKG side data transmitting / receiving unit 205 is also used to transmit the user secret key to the access terminal apparatus 301.

- the PKG side data transmitting / receiving unit 205 may transmit the user ID to the access terminal device 301 in response to a user request in order to disclose the user ID information to the users in the company.

- the user ID information management unit 206 manages attribute information such as name, affiliation, login ID, and mail address as a user ID in a storage device. Further, the user ID information management unit 206 manages not only the current attribute information but also past attribute information as a history.

- FIG. 3 is a functional block diagram showing the configuration of the access terminal device 301.

- the access terminal device 301 includes a data encryption unit 302, an encryption tag generation unit 303, a tagged encrypted data generation unit 304, a user secret key management unit 305, a search query generation unit 306, a data decryption unit 307, and a group determination key generation.

- Unit 308 terminal-side data transmission / reception unit 309, and grouping information generation unit 310.

- the data encryption unit 302 receives data to be stored and a user ID stored in the data center device 401 from a user or an application, encrypts the data to be stored using ID-based encryption, and obtains encrypted data of the data to be stored. .

- the data encryption unit 302 extracts a plurality of keywords (storage keywords) to be used later in the search from the storage target data, and receives keywords associated with the data from the user.

- the data encryption unit 302 designates the keyword (storage keyword) of the storage target data by extracting the keyword from the storage target data or receiving the keyword from the user, and corresponds to an example of the keyword specifying unit.

- the encryption tag generation unit 303 generates a plurality of tags (tag data) from the plurality of keywords associated with the storage target data by the data encryption unit 302, the user ID, and the random number generated by itself. Further, the grouping information generated by the grouping information generation unit 310 (to be described later) and the tag are combined to generate a plurality of encryption tags.

- the tagged encrypted data generation unit 304 combines the encrypted data generated by the data encryption unit 302 and the plurality of encryption tags generated by the encryption tag generation unit 303 to generate tagged encrypted data, Request storage to the data center device 401.

- the user secret key management unit 305 stores the user secret key issued individually to the user and the public parameters in the storage device.

- the search query generation unit 306 generates a trap door by encrypting the user secret key and public parameters stored by the user secret key management unit 305 and the keyword to be searched specified by the user. The generated grouping information and the trap door are combined to generate a search query, which is sent to the data center device 401.

- the search query generation unit 306 specifies a keyword (search keyword) that causes the data center device 401 to search for encrypted data in accordance with a user instruction, and corresponds to an example of a keyword specification unit.

- the data decryption unit 307 decrypts the encrypted data received from the data center device 401 by using the user secret key stored in the user secret key management unit 305 and the public parameter.

- the group determination key generation unit 308 uses a user secret key stored in the user secret key management unit 305 and a public parameter to generate a group determination key (permission bit) used to generate an index value for speeding up the search.

- An example of a decryption key is generated and sent to the data center apparatus 401 via a terminal-side data transmission / reception unit 309 described later. More specifically, the group determination key generation unit 308 designates a permission bit position that permits the data center device 401 to disclose a bit value in the grouping information and decrypts the encrypted bit at the permission bit position.

- a group determination key that is a decryption key is generated.

- the generated group determination key is transmitted to the data center device 401 by a terminal-side data transmission / reception unit 309, which will be described later, and the data center device 401 decrypts the encrypted bit at the permission bit position of the grouping information using the group determination key. .

- the group determination key generation unit 308 specifies the permission bit position, which corresponds to an example of the permission bit position specification unit.

- the group determination key generation unit 308 provides the group determination key to the data center device 401, thereby disclosing the bit value of the permission bit position of the grouping information to the data center device 401 and converting it into the encrypted data of the storage target data.

- an index value (an example of a storage index value) that the data center device 401 attaches to the tag data when storing the associated tag data is stored in the data center device 401 from the disclosed bit value of the permission bit position of the grouping information.

- the group determination key generation unit 308 corresponds to an example of a concealment processing unit together with a grouping information generation unit 310 described later.

- the permission bit position is also expressed as a hierarchy below. For example, the upper nth bit position is denoted as the nth layer.

- the terminal-side data transmission / reception unit 309 receives public parameters and user secret keys from the key management server apparatus 201.

- the terminal-side data transmission / reception unit 309 transmits a group determination key.

- the terminal-side data transmission / reception unit 309 transmits the created encrypted data with tag (an example of a storage request) to the data center device 401.

- the terminal-side data transmission / reception unit 309 sends a search query (an example of a search request) to the data center device 401 and receives encrypted data as a search result from the data center device 401.

- the terminal-side data transmission / reception unit 309 is an example of a permission bit decryption key transmission unit, a storage request transmission unit, and a search request transmission unit.

- the grouping information generation unit 310 generates grouping information used for generating an index value in the data center device 401. As described above, this index value is used to specify tag data to be collated with the trap door included in the search request in the data center device 401 when there is a search request from any of the access terminal devices 301. It is done.

- the grouping information generation unit 310 performs a predetermined operation on the keywords of the storage target data to generate a predetermined bit string (an example of a storage index derivation bit string). Then, the grouping information generation unit 310 encrypts the bit string by an encryption method in which the encrypted bits at the permission bit positions are decrypted by the group determination key, and the encrypted bits other than the permission bit positions are not decrypted by the group determination key.

- the encrypted bit string becomes grouping information.

- the grouping information generation unit 310 generates a bit string (an example of a storage index derivation bit string) from the keyword of the storage target data, and performs a process of concealing the bit string by encryption, and the index derivation bit string generation unit And further corresponds to an example of a concealment processing unit together with the group determination key generation unit 308 described above.

- the grouping information generation unit 310 generates grouping information not only when storing the storage target data but also when searching for encrypted data.

- the procedure for generating the grouping information at the time of retrieving the encrypted data is the same as the grouping information at the time of storing the data to be stored.

- the grouping information at the time of storage of the storage target data is generated from the keyword of the storage target data (storage keyword), while the grouping information at the time of data search is the keyword (search for the search specified by the user)

- the only difference is that they are generated from keywords.

- FIG. 4 is a functional block diagram showing the configuration of the data center device 401.

- the data center apparatus 401 includes a center-side data transmission / reception unit 402, a storage request processing unit 403, an encrypted data management unit 404, an index management unit 405, and a search processing unit 406.

- the center side data transmitting / receiving unit 402 receives the group determination key from the access terminal device 301. Further, the center side data transmitting / receiving unit 402 receives the encrypted data with tag from the access terminal device 301. The center-side data transmission / reception unit 402 receives a search query from the access terminal device 301 and transmits encrypted data as a response. Further, the center-side data transmission / reception unit 402 receives from the key management server apparatus 201 via a public parameter. The center side data transmitting / receiving unit 402 corresponds to an example of a storage request receiving unit and a search request receiving unit.

- the storage request processing unit 403 analyzes the received encrypted data with tag, decomposes it into encrypted data and a plurality of encrypted tags, passes the encrypted data to the encrypted data management unit 404, and encrypts the encrypted tag. By passing the data to the index management unit 405 in association with the data, the tagged encrypted data is stored.

- the encrypted data management unit 404 stores the encrypted data received from the access terminal device 301, the public parameters received from the key management server device 201, and the like in the storage device.

- the encrypted data management unit 404 stores the encrypted data received from the access terminal device 301 in association with the tag.

- the index management unit 405 stores the group determination key received from the access terminal device 301. Therefore, the index management unit 405 corresponds to an example of a permission bit decryption key management unit. Also, the index management unit 405 generates an index value with a data structure suitable for searching for an encryption tag received from the access terminal device 301, and stores the encryption tag in association with the index value. More specifically, the index management unit 405 decrypts the encrypted bit at the permission bit position in the grouping information using the group determination key, derives the index value from the bit value obtained by the decryption, and derives the derived index The value and the encryption tag are stored in association with each other.

- the index management unit 405 uses the group determination key to calculate the encryption bit at the permission bit position in the grouping information included in the search query. Decryption, an index value is derived from the bit value obtained by the decryption, and an encryption tag associated with the same index value as the derived index value is extracted. In addition, when a new group determination key is received, the index management unit 405 reconstructs the index information that stores the encryption tag.

- the search processing unit 406 performs a matching process between the search query received from the access terminal device 301 and the tag in the encrypted tag extracted from the index management unit 405. The search processing unit 406 determines whether or not the keyword included in the tag matches the keyword included in the search query by the matching process. Thereafter, the search processing unit 406 acquires the encrypted data associated with the tag hit in the search from the encrypted data management unit 404 and returns it to the access terminal device 301 via the center-side data transmission / reception unit 402.

- the system initial setting is a process performed by the key management server apparatus 201 and is performed once before using the secret search system 100.

- the master key generation unit 202 determines the maximum tree hierarchy number L (L is an arbitrary integer) of index values generated using grouping information.

- L is an arbitrary integer

- the conventional method requires a search time proportional to M, but using an index value reduces the search time to be proportional to M / 2 ⁇ L. I can do things. Therefore, the maximum tree hierarchy number L is determined in consideration of the maximum number of data to be stored, the number of keywords associated with the data, the processing time of the existing secret search method and the existing encryption method, and the response time required at the time of search.

- the maximum tree hierarchy number L corresponds to the maximum number of permission bit positions.

- step S502 the master key generation unit 202, the existing secret search method based on the probabilistic encryption used in the secret search system 100, the existing encryption method A for creating grouping information, and data

- the existing encryption method B for encrypting the main body is determined.

- the group shared secret search method described in Non-Patent Document 4 is used as the existing secret search method

- the hierarchical ID-based encryption is used as the existing encryption method A used for grouping information generation

- data It is used as the existing encryption method B used for encrypting the main body.

- the utilization method of the existing secret search system is determined.

- the master key generation unit 202 determines the tag ID hierarchy number and the tag ID hierarchy structure.

- the master key generation unit 202 includes a group name field in which tag IDs are configured in three layers and store group names of departments and sections to which searchable users belong. , A user name column for storing names, etc., a keyword column for setting keywords associated with data, and the like are determined. Then, the master key generation unit 202 determines a method of using the existing encryption method A for generating grouping information. In the existing encryption method A used in the present embodiment, the master key generation unit 202 determines the number of grouping information ID hierarchies and the grouping information ID hierarchical structure. For example, it is determined to use a grouping information ID hierarchical structure as shown in FIG.

- the group name field and the user name field are the same as the group name field and the user name field of the tag ID hierarchical structure of FIG. 12, except that a hierarchical number is stored instead of the keyword. .

- a grouping information generation key corresponding to each layer of the tree hierarchy is generated.

- the grouping information generation key is an encryption key used when the access terminal apparatus 301 generates grouping information.

- the master key generation unit 202 determines a method of using the existing encryption method B for encrypting the data body.

- the number of decryption person ID hierarchies and the decryption person ID hierarchical structure are determined.

- the decryptor ID hierarchical structure as shown in FIG. 14 is determined.

- the group name field and the user name field are the same as the group name field and the user name field of the tag ID hierarchical structure of FIG.

- the user ID information management unit 206 constructs a user ID information database that stores user IDs and attribute information.

- the user ID information database stores information necessary for creating a user secret key and information necessary for specifying the partner group name / user name when the access terminal device 301 encrypts data. It is what. For example, as shown in FIG. 15, the user ID information database stores a department name that is a group ID, a name that is a user ID, affiliation information, position information, a period of the position / position, and the like.

- the user ID information database may store not only the latest situation but also all past histories.

- the master key generation unit 202 executes a master key generation algorithm of an existing secret search method used in the system, and generates a secret search master key and a secret search public parameter.

- the master key generation unit 202 executes a master key generation algorithm of the existing encryption method A to generate a grouping information master key and a grouping information public parameter, and generates a master key of the existing encryption method B

- An algorithm is executed to generate an encryption master key and an encryption public parameter.

- the secret search master key, the grouping information master key, and the encryption master key are grouped together as a master key, the secret search public parameter, the grouping information public parameter, and the encryption public parameter are grouped into public parameters. I will call it.

- step S505 the key storage unit 203 stores the master key and public parameters generated by the master key generation unit 202 in a storage device.

- step S506 the PKG side data transmitting / receiving unit 205 discloses the public parameters stored in the key storage unit 203 to the access terminal device 301.

- the setup of the secret search system is completed. Note that the content of the user ID information database generated in S503 is maintained each time a user changes, joins, or leaves the company during system operation.

- the user secret key issuance processing is mainly performed by the key management server device 201 and the access terminal device 301, and is performed when a new user is added or when the group name to which the user belongs is changed. .

- step S601 the user secret key generation unit 204 of the key management server apparatus 201 acquires a group name and a user name from the user ID information database held by the user ID information management unit 206.

- the user secret key generation unit 204 uses a secret search user secret key used to generate a search query, a grouping information user secret key used to generate a group determination key, and encryption.

- An encryption user secret key used for decrypting data is generated.

- it is necessary to specify a tag ID hierarchical structure when generating a secret search user secret key but the group name acquired in S601 is set in the group name column, and the user name is also set as the user name. Then, by specifying the keyword as an element that can be delegated (an element that can be specified by the access terminal device 301), a secret search user secret key can be generated.

- the group name acquired in S601 is displayed in the group name column, and the user name is also set as the user name.

- the name By setting the name as a name and specifying the hierarchy number as an element that can be delegated (an element that can be specified by the access terminal device 301), a user secret key for grouping information can be generated.

- a decryptor ID hierarchical structure when generating an encryption user secret key with the existing encryption method B.

- the group name acquired in S601 is entered in the group name column, and the user name is also entered. By specifying the user name, an encryption user secret key can be generated.

- the secret search user secret key, grouping information user secret key, and encryption user secret key generated above are collectively referred to as a user secret key.

- step S603 the PKG side data transmitting / receiving unit 205 sends the user private key generated in S602 and the public parameters stored in the key storage unit 203 to the access terminal device 301.

- step S604 the access terminal apparatus 301 stores the user secret key and public parameters received from the key management server apparatus 201 in step S603 in the user secret key management unit 305.

- the key management server apparatus 201 can issue a user secret key to the user who operates the access terminal apparatus 301.

- the data encryption processing is mainly performed by the access terminal device 301 and the data center device 401, and is performed when the storage target data is encrypted and stored in the data center device 401.

- the access terminal device 301 receives a group name and a user name (accessed to the storage target data) of a user who can search and decrypt the encrypted data of the storage target data from the user who operates the access terminal device 301.

- An example of user information of a possible user is received and input to the data encryption unit 302, the encryption tag generation unit 303, and the grouping information generation unit 310.

- the existing secret search method, the existing encryption method A, and the existing encryption method B used in the present embodiment can also receive a wild card meaning that anyone can be used as a group name or a user name.

- the data encryption unit 302 receives storage target data from the user and determines a keyword to be associated with the storage target data.

- the keyword may be automatically extracted from the storage target data, or may be received from the user.

- the number of keywords is not necessarily one, and a plurality of keywords may be associated.

- step S703 the data encryption unit 302 encrypts the storage target data received in S702 using the group name and user name received in S701. Specifically, the data encryption unit 302 randomly generates a session key, and encrypts the storage target data using the session key using a common key encryption such as AES (Advanced Encryption Standard) or Camellia (registered trademark). Generate the encrypted data body. Next, the data encryption unit 302 designates the group name and user name received in S701 as the group name and user name of the decryptor ID hierarchical structure, and uses this as the public key for encryption. The session key is encrypted using B, and an encrypted session key is generated. Then, the data encryption unit 302 generates encrypted data by combining the above two encryption results. The data structure of the generated encrypted data is shown in FIG. If a plurality of group names and user names are received in S701, it is necessary to generate encrypted session keys for all combinations of group names and user names.

- AES Advanced Encryption Standard

- Camellia registered trademark

- the grouping information generation unit 310 receives a keyword (keyword of data to be stored) for generating an encryption tag, and generates grouping information for each keyword. Specifically, the grouping information generation unit 310 designates the group name and user name received in S701 as the group name and user name of the grouping information ID hierarchical structure (FIG. 13), and sets the hierarchy number to 1. To L (maximum number of tree hierarchies of index information determined in S501 in FIG. 5) is set as a character string, thereby creating L grouping information generation keys.

- L maximum number of tree hierarchies of index information determined in S501 in FIG. 5

- the grouping information ID hierarchical structure in which 1 is set in the hierarchy number serves as the grouping information generation key in the first hierarchy

- the grouping information ID hierarchical structure in which L is set in the hierarchy number is the grouping information in the Lth hierarchy. It becomes a generation key.

- the grouping information generation unit 310 generates an L-bit bit string based on the keyword. This can be created, for example, by generating a hash value of a keyword using a hash function such as SHA-2 and extracting an arbitrary L bit therefrom. For this reason, L bits may be selected continuously in the hash value. For example, L bits may be selected non-sequentially, such as the first bit, third bit, sixth bit, and eleventh bit of the hash value. Also good.

- the grouping information generation unit 310 creates encrypted first information by encrypting the first extracted bit string using the first layer grouping information generation key with the existing encryption method A, and Is encrypted with the existing encryption method A using the second layer grouping information generation key to create the encrypted second information, all of the Lth items are encrypted in order, and these are grouped together with the grouping information.

- the grouping information generation unit 310 uses the L grouping information generation keys reflecting the user information of the users who are permitted to access the storage target data, and uses the L bits of the hash value of the keyword. Encrypt and generate grouping information.

- the structure of the generated grouping information is shown in FIG. If a plurality of group names and user names are received in S701, grouping information is generated for all groups of group names and user names.

- step S705 the encryption tag generation unit 303 encrypts the keyword and generates an encryption tag.

- the encryption tag generation unit 303 designates the group name and user name received in S701 as the group name and user name of the tag ID hierarchical structure, and the keyword determined in S702 in the keyword column. A random number is encrypted using the tag ID hierarchical structure as an encryption key, and a tag is created by an existing secret search method. Then, the encryption tag generation unit 303 combines this tag and the grouping information created from the same keyword in S704 to form an encryption tag.

- FIG. 16 shows the configuration of the generated encryption tag. Since the above is processing for one keyword, it is performed for all keywords associated with data. If a plurality of group names and user names are received in S701, encryption tags are generated for all combinations of group names and user names.

- step S706 the tagged encrypted data generation unit 304 combines the encrypted data generated in S703 and the encrypted tag generated in S705 to generate tagged encrypted data, and the terminal-side data

- the encrypted data with tag is sent to the data center device 401 as a storage request via the transmission / reception unit 309.

- the group name and the user name received in S701 are sent together in order to facilitate storage of the tagged encrypted data in the data center device 401.

- FIG. 16 shows the encrypted data with tag in which the group name and the user name are included in the encrypted data with tag.

- step S707 the storage request processing unit 403 of the data center device 401 disassembles the encrypted data with tag received from the access terminal device 301, and extracts the encrypted data and a plurality of encrypted tags. Then, the encrypted data management unit 404 stores the encrypted data. Note that the encrypted data management unit 404 stores the encrypted data separately for each group name and user name included in the tagged encrypted data in S706, and assigns a management number to the stored encrypted data. Then, the encrypted data can be uniquely identified from the management number later. When the encrypted data is associated with a plurality of group names and user names, the encrypted data is stored in association with each group name and user name.

- FIG. 18 shows an example of storage of encrypted data.

- the encrypted data and management number with the group name “General Affairs Department” and the user name “*” (wild card) are managed together, and the group name is “Development Department” and the user name is The encrypted data that is “*” and the management number are managed together.

- the encrypted data body is stored in association with the management number 000002, and the management number 000002 is referred to as the encrypted data in the management number 100002. To store the correct pointer.

- step S708 the storage request processing unit 403 sends the plurality of encryption tags acquired in S706 to the index management unit 405 together with the management number of the corresponding encrypted data.

- the index management unit 405 stores the received encryption tag and management number separately for each group name and user name included in the tagged encrypted data in S706.

- the group determination key for the first layer of the group determination key set is a decryption key for decrypting the encrypted first information (FIG. 17) in the grouping information, that is, permission This is a decryption key for decrypting the first encrypted bit at the bit position.

- the group determination key for the second layer of the group determination key set is a decryption key for decrypting the encrypted second information (FIG. 17) in the grouping information, that is, the second bit at the permission bit position.

- the node in the index information is an index value associated with the encryption tag (tag + grouping information). For example, in the node “01”, the bit value obtained by decrypting the encrypted first information of the grouping information is “0”, and the bit value obtained by decrypting the encrypted second information is “1”. ", Indicating that" 01 "was obtained by concatenating these. That is, in the example of FIG. 19, the access terminal device 301 is permitted to disclose the bit values only in the upper two bit positions, and only the two group determination keys are provided to the data center device 401. Therefore, the index value becomes 2 bits.

- step S801 the index management unit 405 searches for a plurality of index information managed for each group name and user name, and access is performed using the group name and user name received in S706.

- Index information (including index information using a wild card) corresponding to possible encrypted data is specified, and the group determination key received from the access terminal device 301 so far is extracted.

- one group determination key is assigned for each layer (per permission bit position), and since it is disclosed from the access terminal device 301 one by one in order from the first layer as will be described later, the total number is here. Assume that L ′ (L ′ ⁇ L) group determination keys are stored.

- the generation of the group determination key by the access terminal device 301, the sending of the group determination key from the access terminal device 301 to the data center device 401, and the storage of the group determination key in the data center device 401 are the flows shown in FIGS.

- L ′ group determination keys have already been generated by the access terminal device 301 and stored in the index management unit 405 of the data center device 401. Details of generation of the group determination key by the access terminal device 301 and storage of the group determination key in the data center device 401 will be described later with reference to FIG.

- step S802 the index management unit 405 extracts one unencrypted encryption tag from the plurality of encryption tags received in S707, and decomposes it into a tag and grouping information.

- step S803 the index management unit 405 decomposes the grouping information and extracts from the encrypted first information to the encrypted Lth information (FIG. 17). Then, the encrypted first information to the encrypted L ′ information are decrypted using the first layer group determination key to the L′ th layer group determination key, and the first information to the Lth information are decrypted. 'Get information.

- step S804 the index management unit 405 determines the first information from the 0th layer node to the 1st layer node based on the first information to the L′ th information extracted in S803.

- the second information is used as information for determining the second layer node from the first layer node.

- the index management unit 405 identifies a corresponding node from the binary tree corresponding to the group name and user name received in S705, associates the node with the encryption tag extracted in S802,

- the control number received is stored. For example, as shown in FIG. 20, the left and right child nodes are extracted depending on whether the first information is 0 or 1 starting from the root node (N (R)).

- the left and right child nodes are extracted depending on whether the second information is 0 or 1. Implement using all the information that holds this. Note that “1” in the arrow on the right side of FIG. 20 indicates that the node of the first layer is selected by the first information, and “2” in the arrow indicates the second by the second information. It shows that a layer node is selected. For example, when the first information is 0 and the second information is 1, the node 01 (N (01)) shown in FIG. 20 is detected as the corresponding node, and the encryption tag and the management number are stored in association with the node 01. . In FIG.

- step S805 the index management unit 405 determines whether there remains an encryption tag that has not been subjected to the processing from S802 to S804 among the plurality of encryption tags received in S707. . If it remains, the process returns to S802, and if not, the process ends.

- the access terminal device 301 encrypts the data and requests the data center device 401 to store it, and the data center device 401 can store the received encrypted data with tag.

- the encrypted data search processing is mainly performed by the access terminal device 301 and the data center device 401, and is performed when the encrypted data stored in the data center device 401 is acquired.

- step S ⁇ b> 901 the search query generation unit 306 of the access terminal apparatus 301 receives a keyword to be searched from a user who operates the access terminal apparatus 301. Further, the search query generation unit 306 notifies the grouped information generation unit 310 of the received search keyword.

- step S ⁇ b> 902 the grouping information generation unit 310 generates grouping information from the search keyword notified from the search query generation unit 306.

- This process is the same as the process of step S704. That is, the grouping information generation unit 310 inputs the group name and user name of the access terminal device 301 (the group name of the group to which the user who wants to search the encrypted data belongs and the user name of the user) and inputs the group By specifying the name and user name as the group name and user name of the grouping information ID hierarchical structure (FIG. 13), and setting the number from 1 to L as a character string to the layer number, L pieces of grouping information Create a generated key.

- the grouping information generation unit 310 generates an L-bit bit string from the search keyword using, for example, a hash function such as SHA-2. Note that the extraction of L bits from the hash value extracts the hash value at the same bit position as when the encrypted data was stored.

- the grouping information generation unit 310 creates encrypted first information by encrypting the first extracted bit string using the first layer grouping information generation key with the existing encryption method A, and Is encrypted with the existing encryption method A using the second layer grouping information generation key to create the encrypted second information, all of the Lth items are encrypted in order, and these are grouped together with the grouping information. To do.

- the search query generation unit 306 generates a search query using the search keyword received in S901 and the user secret key stored in the user secret key management unit 305. Specifically, the search query generation function of the existing secret search method is executed by using the secret search user secret key and the search keyword as input to generate a trapdoor. Next, the search query generation unit 306 combines the grouping information generated in S902 and the trap door to form a search query. The configuration of the generated search query is shown in FIG. Then, the search query generation unit 306 sends the generated search query to the data center device 401 via the terminal-side data transmission / reception unit 309. At this time, the user's own group name and user name are also sent.

- step S904 the search processing unit 406 of the data center device 401 extracts the trap door and grouping information from the search query received from the access terminal device 301 via the center side data transmission / reception unit 402, and the index information ( All encryption tags that are search candidates are acquired from FIG.

- the search processing unit 406 of the data center device 401 extracts the trap door and grouping information from the search query received from the access terminal device 301 via the center side data transmission / reception unit 402, and the index information ( All encryption tags that are search candidates are acquired from FIG.

- the acquisition process of the encryption tag in the index management unit 405 is complicated, the details will be described with reference to FIG.

- step S1001 the index management unit 405 searches a plurality of index information managed for each group name and user name, and converts the encrypted data that can be accessed with the group name and user name received together with the search query in S903. Identify the corresponding index information. Then, unprocessed index information is specified as index information to be processed.

- Step S1002 and step 1003 are the same as step S801 and step S803, respectively.

- the index management unit 405 extracts the first grouped information to the encrypted Lth information (FIG. 17) by decomposing the grouping information. Then, the encrypted first information to the encrypted L ′ information are decrypted using the first layer group determination key to the L′ th layer group determination key, and the first information to the Lth information are decrypted. 'Get information.

- step S1004 the index management unit 405 uses the procedure shown in step S804 to identify the node corresponding to the grouping information extracted in S903 from the binary tree and process it there. Set a pointer to indicate that it is inside. Then, all pairs of encryption tags and management numbers associated with the node pointed to by the pointer are extracted and sent to the search processing unit 406. That is, the index management unit 405 identifies and identifies the node number having the same value as the value (index value) obtained from the bit value indicated by the L ′ information from the first information in the index information identified in S1001. All the pairs of encryption tags and management numbers associated with the node numbers are extracted and sent to the search processing unit 406.

- index information of group name: general affairs department, user name: * is selected in S1001, and If the index value obtained by decrypting the grouping information is “01”, the combination of the encryption tag “2j0” #% Dq ”and the management number“ 000001 ”, the encryption tag“ 3ui8 $ SE ⁇ ” A set with the management number “000002” is extracted.

- step S1005 the index management unit 405 confirms whether a parent node exists for the node currently pointed to by the pointer. If it exists, the process proceeds to step S1006; otherwise, the process proceeds to step S1007. For example, if the pointer points to the root node, there is no parent node, so the process proceeds to step S1007.

- S1005 and S1006 are processes for dealing with a case where a search query is received during an index reconfiguration process described later with reference to FIG.

- step S1006 the index management unit 405 moves the pointer to the parent node of the node pointed to by the current pointer, retrieves all the pairs of encryption tags and management numbers associated with the node pointed to by the pointer, and searches them. It is sent to the processing unit 406. For example, when the pointer points to the node 01 (N (01)) in FIG. 20, the pair of the encryption tag and the management number of the parent node, node 0 (N (0)), is extracted. Thereafter, the process proceeds to S1005.

- step S1007 the index management unit 405 includes index information that has not yet undergone the processing from steps S1002 to S1006 among the index information corresponding to the encrypted data that can be accessed specified in S1001. If it exists, the process proceeds to step S1001, and if it does not exist, the process ends.

- step S905 the search processing unit 406 extracts the tag from the encrypted tag acquired in S904, and extracts the keyword included in the tag and the keyword included in the tag using the determination process of the existing secret search technology. It is determined whether or not the keywords included in the trap door are the same.

- the determination process of the existing secret search technology can be performed only for one tag and one trap door, so this is performed for all the encrypted tags acquired in S904.

- the search processing unit 406 specifies the management number associated with the encryption tag determined to be a match as a result of the determination process.

- step S906 the search processing unit 406 acquires all the encrypted data corresponding to the management number identified in S905 from the encrypted data management unit 404, and accesses the access terminal via the center side data transmission / reception unit 402. Send to device 301.

- step S907 the data decryption unit 307 of the access terminal apparatus 301 stores the encrypted data received from the data center apparatus 401 in S906 in the user secret key management unit 305 for encryption. Is decrypted using the decryption process of the existing encryption method. This is performed for all encrypted data.

- the access terminal device 301 can receive a search keyword from the user, acquire encrypted data including the keyword from the data center device 401, decrypt the acquired encrypted data, and browse the data.

- the index reconfiguration process is a process mainly performed by the access terminal device 301 and the data center device 401.

- step S1101 the group determination key generation unit 308 of the access terminal device 301 receives a group name and a user name as information for specifying index information to be reconfigured from the user. Since the data center device 401 manages index information for each group name and user name to which the encrypted data is disclosed, the index information to be reconfigured is uniquely identified using the group name and user name received here. Can be specified.

- step S1102 the group determination key generation unit 308 extracts from the user secret key management unit 305 the user secret key for grouping information and the number of hierarchies of already issued group determination keys. Then, the group determination key generation unit 308 specifies the hierarchy L ′ + 1 of the group determination key to be newly issued. That is, the group determination key generation unit 308 specifies the L ′ + 1th bit which is a new permission bit position. Since the grouping information user private key is issued in a state where the group name and user name of the grouping information ID hierarchical structure (FIG.

- the group determination key generation unit 308 newly adds the layer number L By specifying “+1” and executing the key delegation function of the existing encryption method, a group determination key corresponding to the layer L ′ + 1 is generated.

- the group determination key generation unit 308 then transmits the generated group determination key together with the group name and user name associated with the index information to be reconfigured received in S1101 via the terminal-side data transmission / reception unit 309. 401.

- the group determination key generation unit 308 generates a group determination key corresponding to the new hierarchy L ′ + 1 and sends it to the data center device 401 by designating a new permission bit position and encrypting the new permission bit position. This is equivalent to permitting decoding of the digitized bits.

- step S1103 the index management unit 405 of the data center device 401 identifies the corresponding index information and group determination key set from the group name and user name received in S1102, and receives the received hierarchy L ′ + 1. Are stored in the group determination key set together with the corresponding layer number L ′ + 1.

- step S1104 the index management unit 405 takes out the index information specified in S1103, and selects one node from among the nodes of the lowest layer (hierarchy number L ′).

- step S1105 the index management unit 405 extracts the encryption tag and management number associated with the L′ th hierarchy node selected in step S1104 or S1107, and further extracts grouping information from the encryption tag.

- the L ′ + 1th information is acquired. Then, it is determined based on the L ′ + 1 information whether the encryption tag and the management number are allocated to the child nodes of the selected L′ th hierarchy node, the association of the L′ th hierarchy node is deleted, and a new Are stored in association with the L ′ + 1 hierarchy node. This is performed for all the encryption tags associated with the selected L'th layer. An image of this processing is shown in FIG.

- step S1106 the index management unit 405 checks whether there is a node that has not performed the process of step S1105 from the nodes in the L′ th layer. If there is a node that has not been processed, the process proceeds to step S1107. If there is no node that has not been processed, the process ends.

- step S1107 the index management unit 405 selects a node that has not performed the process of step S1105 from the nodes in the L'th layer, and proceeds to the process of step S1105.

- the index management unit 405 stores the encryption tag in association with the node number.

- the encryption tag includes grouping information.