RU2600103C2 - Устройство обработки информации, способ обработки информации, программа и носитель записи - Google Patents

Устройство обработки информации, способ обработки информации, программа и носитель записи Download PDFInfo

- Publication number

- RU2600103C2 RU2600103C2 RU2014104078/08A RU2014104078A RU2600103C2 RU 2600103 C2 RU2600103 C2 RU 2600103C2 RU 2014104078/08 A RU2014104078/08 A RU 2014104078/08A RU 2014104078 A RU2014104078 A RU 2014104078A RU 2600103 C2 RU2600103 C2 RU 2600103C2

- Authority

- RU

- Russia

- Prior art keywords

- algorithm

- information

- prover

- verifier

- messages

- Prior art date

Links

- 230000010365 information processing Effects 0.000 title claims abstract description 50

- 238000003672 processing method Methods 0.000 title description 5

- 230000004044 response Effects 0.000 claims abstract description 202

- 239000013598 vector Substances 0.000 claims abstract description 187

- 238000000034 method Methods 0.000 claims description 307

- 238000012795 verification Methods 0.000 claims description 230

- 230000006870 function Effects 0.000 claims description 198

- 238000012545 processing Methods 0.000 claims description 9

- 238000004364 calculation method Methods 0.000 abstract description 54

- 230000000694 effects Effects 0.000 abstract description 8

- 239000000126 substance Substances 0.000 abstract 1

- 238000004422 calculation algorithm Methods 0.000 description 1007

- 230000008569 process Effects 0.000 description 140

- 230000002452 interceptive effect Effects 0.000 description 94

- 238000012546 transfer Methods 0.000 description 75

- 238000010586 diagram Methods 0.000 description 50

- 238000005516 engineering process Methods 0.000 description 43

- 230000014509 gene expression Effects 0.000 description 31

- 230000003993 interaction Effects 0.000 description 29

- 230000007704 transition Effects 0.000 description 29

- 230000000873 masking effect Effects 0.000 description 23

- 238000012986 modification Methods 0.000 description 21

- 230000004048 modification Effects 0.000 description 21

- 230000005540 biological transmission Effects 0.000 description 16

- 238000004891 communication Methods 0.000 description 16

- 230000007246 mechanism Effects 0.000 description 9

- 238000006243 chemical reaction Methods 0.000 description 8

- 230000003287 optical effect Effects 0.000 description 6

- 238000000354 decomposition reaction Methods 0.000 description 4

- 230000007423 decrease Effects 0.000 description 4

- 230000009466 transformation Effects 0.000 description 4

- 239000003795 chemical substances by application Substances 0.000 description 3

- 239000000284 extract Substances 0.000 description 3

- 238000013507 mapping Methods 0.000 description 3

- 238000005316 response function Methods 0.000 description 3

- 239000004065 semiconductor Substances 0.000 description 3

- 238000000844 transformation Methods 0.000 description 3

- 101150012579 ADSL gene Proteins 0.000 description 2

- 102100020775 Adenylosuccinate lyase Human genes 0.000 description 2

- 108700040193 Adenylosuccinate lyases Proteins 0.000 description 2

- 230000009286 beneficial effect Effects 0.000 description 2

- 230000008859 change Effects 0.000 description 2

- 238000013478 data encryption standard Methods 0.000 description 2

- 239000004973 liquid crystal related substance Substances 0.000 description 2

- 239000010453 quartz Substances 0.000 description 2

- 238000012552 review Methods 0.000 description 2

- VYPSYNLAJGMNEJ-UHFFFAOYSA-N silicon dioxide Inorganic materials O=[Si]=O VYPSYNLAJGMNEJ-UHFFFAOYSA-N 0.000 description 2

- 238000001228 spectrum Methods 0.000 description 2

- NAWXUBYGYWOOIX-SFHVURJKSA-N (2s)-2-[[4-[2-(2,4-diaminoquinazolin-6-yl)ethyl]benzoyl]amino]-4-methylidenepentanedioic acid Chemical compound C1=CC2=NC(N)=NC(N)=C2C=C1CCC1=CC=C(C(=O)N[C@@H](CC(=C)C(O)=O)C(O)=O)C=C1 NAWXUBYGYWOOIX-SFHVURJKSA-N 0.000 description 1

- 230000015572 biosynthetic process Effects 0.000 description 1

- 239000002131 composite material Substances 0.000 description 1

- 238000004590 computer program Methods 0.000 description 1

- 238000013500 data storage Methods 0.000 description 1

- 238000011161 development Methods 0.000 description 1

- 238000007689 inspection Methods 0.000 description 1

- 239000011159 matrix material Substances 0.000 description 1

- 230000003252 repetitive effect Effects 0.000 description 1

- 238000012360 testing method Methods 0.000 description 1

- 235000021419 vinegar Nutrition 0.000 description 1

- 239000000052 vinegar Substances 0.000 description 1

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/30—Public key, i.e. encryption algorithm being computationally infeasible to invert or user's encryption keys not requiring secrecy

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/08—Key distribution or management, e.g. generation, sharing or updating, of cryptographic keys or passwords

- H04L9/0861—Generation of secret information including derivation or calculation of cryptographic keys or passwords

- H04L9/0869—Generation of secret information including derivation or calculation of cryptographic keys or passwords involving random numbers or seeds

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3218—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials using proof of knowledge, e.g. Fiat-Shamir, GQ, Schnorr, ornon-interactive zero-knowledge proofs

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3218—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials using proof of knowledge, e.g. Fiat-Shamir, GQ, Schnorr, ornon-interactive zero-knowledge proofs

- H04L9/3221—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials using proof of knowledge, e.g. Fiat-Shamir, GQ, Schnorr, ornon-interactive zero-knowledge proofs interactive zero-knowledge proofs

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3236—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials using cryptographic hash functions

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3271—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials using challenge-response

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- Computing Systems (AREA)

- Theoretical Computer Science (AREA)

- Storage Device Security (AREA)

- Information Retrieval, Db Structures And Fs Structures Therefor (AREA)

Abstract

Изобретение относится к области криптографической обработки данных. Технический результат - эффективная схема аутентификации с открытым ключом с высоким уровнем безопасности. Устройство обработки информации содержит: модуль генерирования сообщений для генерирования сообщения N раз (где N≥2), на основе набора F=(f1, …, fm) многопорядковых многочленов с многими переменными, определенного на кольце K, и вектора s, являющегося элементом множества Kn, и вычисления первого значения хеш-функции, на основе указанных сообщений N раз; модуль предоставления сообщений для предоставления проверяющему первого значения хеш-функции; модуль генерирования промежуточной информации для генерирования третьей информации N раз, с использованием первой информации, выбранной произвольно проверяющим, и второй информации N раз, и генерирования второго значения хеш-функции, на основе третьей информации N раз; модуль предоставления промежуточной информации для предоставления проверяющему второго значения хеш-функции; и модуль предоставления ответов для предоставления проверяющему информации ответов N раз. 4 н. и 6 з.п. ф-лы, 40 ил.

Description

Область техники, к которой относится изобретение

Предлагаемая технология относится к устройству обработки информации, способу обработки информации, программе и носителю записи.

Уровень техники

В условиях быстрого развития технологий обработки информации и технологий связи, документы, независимо от того, официальные это документы или частные документы, были быстро преобразованы в цифровую форму. При преобразовании таких документов в цифровую форму многие индивидуумы и компании проявляют значительный интерес к управлению безопасностью электронных документов. В ответ на повышение этого интереса, в различных областях активно исследовалась безопасность от действий по вмешательству в электронные документы, таких как перехват или подделка электронных документов. Что касается перехвата электронных документов, то безопасность обеспечивается, например, посредством шифрования электронных документов. Кроме того, что касается подделки электронных документов, то безопасность обеспечивается, например, посредством использования цифровых подписей. Однако, в случае, когда используемые шифрование и цифровые подписи не имеют высокой стойкости по отношению к вмешательству, достаточная безопасность не обеспечивается.

Цифровая подпись используется для указания автора электронного документа. Соответственно, цифровая подпись должна быть сделана такой, чтобы генерировать ее мог только автор электронного документа. Если бы имеющее злой умысел третье лицо было бы в состоянии сгенерировать ту же самую цифровую подпись, то такое третье лицо могло бы выдавать себя за автора этого электронного документа. Таким образом, электронный документ был бы подделан имеющим злой умысел третьим лицом. Для предотвращения такой подделки были высказаны различные соображения, касающиеся безопасности цифровой подписи. В качестве схем цифровой подписи, которые широко используются в настоящее время, известны, например, схема (RSA) цифровой подписи (схема цифровой подписи, основанная на криптографическом алгоритме "Rivest, Shamir & Adleman", названном по фамилиям разработчиков) или схема (DSA) цифровой подписи (схема цифровой подписи, основанная на "Алгоритме цифровой подписи").

В схеме RSA цифровой подписи в качестве основы ее безопасности принимается "трудность разложения на простые сомножители большого составного числа (в дальнейшем, именуемая как задача разложения на простые сомножители)". Кроме того, в схеме (DSA) цифровой подписи в качестве основы ее безопасности принимается "трудность решения дискретной логарифмической задачи". Эти основания основываются на том, что алгоритма, который эффективно решает задачу разложения на простые сомножители или задачу дискретного логарифмирования, используя классический компьютер, не существует. Таким образом, вышеупомянутые трудности предполагают вычислительную сложность для классического компьютера. Однако говорят, что решения задачи разложения на простые сомножители или дискретной логарифмической задачи можно эффективно вычислять при использовании квантового компьютера.

Аналогично схеме RSA цифровой подписи и схеме DSA цифровой подписи во многих из схем цифровой подписи и схем аутентификации с открытым ключом, которые используются в настоящее время, также, в качестве основы безопасности, принимается трудность задачи разложения на простые сомножители или дискретной логарифмической задачи. Таким образом, если квантовый компьютер внедрен в практическое использование, то безопасность таких схем цифровой подписи и схем аутентификации с открытым ключом не будет обеспечена. Соответственно, желательна реализация новых схем цифровой подписи и схем аутентификации с открытым ключом, в которых в качестве основы безопасности принимается задача, отличная от таких задач, как задача разложения на простые сомножители или дискретная логарифмическая задача, которые могут быть с легкостью решены квантовым компьютером. В качестве задачи, которая не решается с легкостью квантовым компьютером, существует, например, задача, относящаяся к многочлену с многими переменными.

Например, в качестве схем цифровой подписи, в которых в качестве основы безопасности принимается задача многочлена с многими переменными, известны схемы, основанные на криптографии Matsumoto-Imai (Мацумото-Имаи) (MI - криптографии), криптографии с использованием скрытого уравнения поля (HFE - криптографии), схеме цифровой подписи "Масло - уксус" (OV - схеме) и криптографии по способу сглаженного преобразования (ТТМ - криптографии). Например, схема цифровой подписи, основанная на HFE - криптографии раскрыта в нижеследующих документах 1 и 2 из списка непатентной литературы.

Список упоминаемых документов

Непатентная литература

Документ 1 непатентной литературы: Jacques Patarin Asymmetric Cryptography with a Hidden Monomial. CRYPTO 1996 (Жак Патарен Асимметричная криптография со скрытым одночленом, CRYPTO, 1996 г.), стр. 45-60.

Документ 2 непатентной литературы: Patarin, J., Courtois, N., and Goubin, L. QUARTZ, 128-Bit Long Digital Signatures. In Naccache, D., Ed. Topics in Cryptology - CT-RSA 2001 (San Francisco, CA, USA, April 2001), vol. 2020 of Lecture Notes in Computer Science, Springer-Verlag (Патарен Ж., Кортоис H., и Гоубин Л., КВАРЦ, Цифровые подписи длиной в 128 битов. В Вопросах криптологии под редакций Нэккэш Д., СТ-RSA 2001 г. (Сан-Франциско, Калифорния, США, апрель 2001 г.), том 2020 Записей лекции по информатике, Springer-Verlag.) стр. 282-297.

Раскрытие изобретения

Техническая задача

Как было описано выше, задача многочлена с многими переменными представляет собой пример задачи, именуемой NP - трудный задачей, которую трудно решить даже при использовании квантового компьютера. Обычно, схема аутентификации с открытым ключом, которая использует задачу многочлена с многими переменными, типизированную в способе HFE или ему подобном, использует систему многопорядковых уравнений с многими переменными, имеющую специальную "лазейку". Например, предусматривается система многопорядковых уравнений с многими переменными: F (x1, …, xn)=y относительно x1, …, xn, и линейные преобразования A и B, и линейные преобразования A и B сохраняются в тайне. В этом случае, система F многопорядковых уравнений с многими переменными и линейные преобразования A и B являются лазейками.

Сторона, которая знает лазейки F, A и B, может решить уравнение B(F(A(x1, …, xn)))=y′ относительно x1, …, xn. С другой стороны, уравнение B(F(A(x1, …, xn)))=y′ относительно x1, …, xn не решается стороной, которая не знает лазеек F, A и B. С использованием этого механизма можно реализовать схему аутентификации с открытым ключом и схему цифровой подписи, в которых за основу безопасности принята трудность решения системы многопорядковых уравнений с многими переменными.

Как было упомянуто выше, для того, чтобы реализовать схему аутентификации с открытым ключом или схему цифровой подписи, необходимо подготовить специальную систему многопорядковых уравнений с многими переменными, удовлетворяющую выражению B(F(A(x1, …, xn)))=y. Кроме того, во время генерирования цифровой подписи, необходимо решить F систему многопорядковых уравнений с многими переменными. По этой причине, располагаемая система F многопорядковых уравнений с многими переменными была ограничена относительно легко разрешимыми уравнениями. То есть в предшествующих схемах использовалась только система многопорядковых уравнений с многими переменными B(F(A(x1, …, xn)))=y комбинированной формы для трех функций ("лазеек") B, F, и A, которая могла быть относительно легко решена, и, таким образом, трудно было гарантировать достаточную безопасность.

Желательно предложить устройство обработки информации, способ обработки информации, программу и носитель записи, которые являются новыми и усовершенствованными и способными реализовать эффективную схему аутентификации с открытым ключом с высоким уровнем безопасности, использующую систему многопорядковых уравнений с многими переменными, для которой эффективное средство решения ("лазейка") не известно.

Решение задачи

В соответствии с одним аспектом предлагаемой технологии, предусматривается устройство обработки информации, содержащее модуль генерирования сообщений для генерирования сообщения N раз (где N≥2), основываясь на наборе F=(f1, …, fm) многопорядковых многочленов с многими переменными, определенном на кольце K, и векторе s, являющемся элементом множества Kn, и вычисления первого значения хеш-функции, основанного на этих сообщениях N раз, модуль предоставления сообщений для предоставления проверяющему, хранящей указанный набор F многопорядковых многочленов с многими переменными и вектор y=(y1, …, ym)=(f1(s), …, fm(s)), первого значения хеш-функции, модуль генерирования промежуточной информации для генерирования третьей информации N раз, используя первую информацию, случайным образом выбранную проверяющей стороной по соответствующим сообщениям N раз, и второй информации N раз, полученной при генерировании этих сообщений, и генерирования второго значение хеш-функции, основанного на третьей информации N раз, модуль предоставления промежуточной информации для предоставления проверяющему второго значения хеш-функции, и модуль предоставления ответов для предоставления проверяющему информации ответов N раз, соответствующей моделям проверки, выбранным проверяющей стороной из k (где k≥2) моделей проверки по соответствующим сообщениям N раз, части сообщений и части третьей информации, причем указанная часть сообщений и указанная часть третьей информации не подлежат получению даже при выполнении с использованием набора F многопорядковых многочленов с многими переменными, вектора y и информации ответа, операции, заранее подготовленной для модели проверки, соответствующей, информации ответа, при этом вектор s представляет собой секретный ключ. Набор F многопорядковых многочленов с многими переменными и вектор y представляют собой открытые ключи. Сообщения и третья информация представляют собой информацию, получаемую при выполнении указанной операции, заранее подготовленной для модели проверки, соответствующей информации ответа, с использованием открытых ключей, первой информации и информации ответа или информации, полученной на основе информации ответа.

В соответствии с другим аспектом предлагаемой технологии, предусматривается устройство обработки информации, содержащее модуль хранения информации, который хранит набор F=(f1, …, fm) многопорядковых многочленов с многими переменными, определенный на кольце K, и вектор y=(y1, …, ym)=(f1(s), …, fm(s)), модуль получения сообщений для получения первого значения хеш-функции, вычисленного на основе сообщений для N раз (где N≥2), сгенерированных на основе набора F многопорядковых многочленов с многими переменными и вектора s, являющегося элементом множества Kn, модуль предоставления информации для предоставления доказывающей стороне, предоставившей эти сообщения, первой информации, выбранной случайным образом по соответствующим сообщениям N раз, модуль получения промежуточной информации для получения второго значения хеш-функции, вычисленной на основе третьей информации N раз, сгенерированной доказывающим с использованием первой информации N раз и второй информации N раз, полученной при генерировании указанных сообщений, модуль предоставления информации о модели для предоставления доказывающему информации о моделях проверки, выбираемых случайным образом из k (где k≥3) моделей проверки по соответствующим сообщениям N раз, модуль получения ответов для получения от доказывающего информации ответов, соответствующей моделям проверки, выбранным по соответствующим сообщениям N раз, и проверяющий модуль для проверки, на основании набора F многопорядковых многочленов с многими переменивши, вектора y, первой информации, информации ответа, первом значении хеш-функции и втором значение хеш-функции, хранит ли доказывающий вектор s. Вектор s представляет собой секретный ключ. Набор F многопорядковых многочленов с многими переменными и вектор y представляют собой открытые ключи. Сообщения и третья информация представляют собой информацию, получаемую при выполнении операции, заранее подготовленной для модели проверки, соответствующей информации ответа, с использованием открытых ключей, первой информации и информации ответа или информации, полученной на основе информации ответа.

В соответствии с другим аспектом предлагаемой технологии, предусматривается способ обработки информации, содержащий: этап, на котором генерируют сообщения N раз (где N≥2), основываясь на наборе F=(f1, …, fm) многопорядковых многочленов с многими переменными, определенном на кольце K, и векторе s, являющемся элементом множества Kn, и вычисляют первое значение хеш-функции, основанное на указанных сообщениях N раз, этап, на котором предоставляют проверяющему, обладающему указанным набором F многопорядковых многочленов с многими переменными и вектором y=(y1, …, ym)=(f1(s), …, fm(s)), первое значение хеш-функции, этап, на котором генерируют третью информацию N раз, используя первую информацию, случайным образом выбранную проверяющей стороной по соответствующим сообщениям N раз, и вторую информацию N раз, полученную при генерировании указанных сообщений, и генерируют второе значение хеш-функции, основанное на третьей информации N раз, этап, на котором предоставляют проверяющему второе значение хеш-функции, и этап, на котором предоставляют проверяющему информацию ответов N раз, соответствующую моделям проверки, выбранным проверяющим из k (где k≥2) моделей проверки по соответствующим сообщениям N раз, части сообщений и части третьей информации, причем указанная часть сообщений и указанная часть третьей информации не подлежит получению даже при выполнении операции с использованием набора F многопорядковых многочленов с многими переменными, вектора y и информации ответа, заранее подготовленной для модели проверки, соответствующей информации ответа. Вектор s представляет собой секретный ключ. Набор F многопорядковых многочленов с многими переменными и вектор у представляют собой открытые ключи. Сообщения и третья информация представляют собой информацию, получаемую при выполнении указанной операции, заранее подготовленной для модели проверки, соответствующей информации ответа, с использованием открытых ключей, первой информации и информации ответа или информации, полученной на основе информации ответа.

В соответствии с другим аспектом предлагаемой технологии, предусматривается способ обработки информации, содержащий: этап, на котором хранят набор F=(f1, …, fm) многопорядковых многочленов с многими переменными, определенный на кольце K, и вектор y=(y1, …, ym)=(f1(s), …, fm(s)), модуль получения сообщений для получения первого значения хеш-функции, вычисленного на основе сообщений N раз (где N≥2), сгенерированных на основе набора F многопорядковых многочленов с многими переменными и вектора s, являющегося элементом множества Kn, этап, на котором предоставляют доказывающей стороне, предоставившей указанные сообщения, первой информации, выбранной случайным образом по соответствующим сообщениям N раз, этап, на котором получают второе значение хеш-функции, вычисленное на основе третьей информации N раз, сгенерированной доказывающим с использованием первой информации N раз и второй информации N раз, полученной при генерировании указанных сообщений, модуль предоставления информации о модели для предоставления доказывающему информации о моделях проверки, выбираемых случайным образом из k (где k≥3) моделей проверки по соответствующим сообщениям N раз, этап, на котором получают от доказывающей стороне информации ответов, соответствующей моделям проверки, выбранным по соответствующим сообщениям N раз, и этап, на котором проверяют на основании набора F многопорядковых многочленов с многими переменными, вектора y, первой информации, информации ответа, первом значении хеш-функции и втором значение хеш-функции, хранит ли доказывающий вектор s. Вектор s представляет собой секретный ключ. Набор F многопорядковых многочленов с многими переменными и вектор y представляют собой открытые ключи. Сообщения и третья информация представляют собой информацию, получаемую при выполнении операции, заранее подготовленной для модели проверки, соответствующей информации ответа, с использованием открытых ключей, первой информации и информации ответа или информации, полученной на основе информации ответа.

В соответствии с другим аспектом предлагаемой технологии, предусматривается программа, вызывающая выполнение компьютером: функции генерирования сообщений, выполненной с возможностью генерирования сообщения N раз (где N≥2), основываясь на наборе F=(f1, …, fm) многопорядковых многочленов с многими переменными, определенном на кольце K, и векторе s, который является элементом множества Kn, и вычисления первого значения хеш-функции, на основании указанных сообщений N раз; функции предоставления сообщений, выполненной с возможностью предоставления проверяющему, хранящей указанный набор F многопорядковых многочленов с многими переменными и вектор y=(y1, …, ym)=(f1(s), …, fm(s)), первого значения хеш-функции; функции генерирования промежуточной информации, выполненной с возможностью генерирования третьей информации N раз, с использованием первой информации, выбранной случайным образом проверяющей стороной по соответствующим сообщениям N раз, и второй информации N раз, полученной при генерировании указанных сообщений, и генерирования второго значения хеш-функции, основанного на третьей информации N раз; функции предоставления промежуточной информации, выполненной с возможностью предоставления проверяющему второго значения хеш-функции; и функции предоставления ответов, выполненной с возможностью предоставления проверяющему информации ответов N раз, соответствующей моделям проверки, выбранным проверяющей стороной из k (где k≥2) моделей проверки по соответствующим сообщениям N раз, части сообщений и части третьей информации, причем указанная часть сообщений и указанная часть третьей информации не подлежат получению даже при выполнении операции, с использованием набора F многопорядковых многочленов с многими переменными, вектора y и информации ответа, заранее подготовленной для модели проверки, соответствующей информации ответа. Вектор s представляет собой секретный ключ. Набор F многопорядковых многочленов с многими переменными и вектор y представляют собой открытые ключи. Сообщения и третья информация представляют собой информацию, получаемую при выполнении этой операции, заранее подготовленной для модели проверки, соответствующей информации ответа, с использованием открытых ключей, первой информации и информации ответа или информации, полученной на основе информации ответа.

В соответствии с другим аспектом предлагаемой технологии, предусматривается программа, вызывающая выполнение компьютером: функции хранения информации, выполненной с возможностью хранения набора F=(f1, …, fm) многопорядковых многочленов с многими переменными, определенного на кольце K, и вектора y=(y1, …, ym)=(f1(s), …, fm(s)); модуля получения получаемых сообщений для получения первого значения хеш-функции, вычисленного на основе сообщений N раз (где N≥2), сгенерированных на основе набора F многопорядковых многочленов с многими переменными и вектора s, являющегося элементом множества Kn; функции предоставления информации, выполненной с возможностью предоставления доказывающей стороне, предоставившей указанные сообщения, первой информации, выбранной случайным образом по соответствующим сообщениям N раз; функции получения промежуточной информации, выполненной с возможностью получения второго значения хеш-функции, вычисленного на основе третьей информации N раз, сгенерированной доказывающим с использованием первой информации N раз и второй информации N раз, полученной при генерировании указанных сообщений; модуля предоставления информации о модели для предоставления доказывающей стороне информации о моделях проверки, выбираемых случайным образом из k (где k≥3) моделей проверки по соответствующим сообщениям N раз, функции получения ответов, выполненной с возможностью получения от доказывающего информации ответов, соответствующей моделям проверки, выбранным по соответствующим сообщениям N раз, и функции проверки, выполненной с возможностью проверки на основании набора F многопорядковых многочленов с многими переменными, вектора y, первой информации, информации ответа, первом значении хеш-функции и втором значение хеш-функции, хранит ли доказывающий вектор s. Вектор s представляет собой секретный ключ. Набор F многопорядковых многочленов с многими переменными и вектор y представляют собой открытые ключи. Сообщения и третья информация представляют собой информацию, получаемую при выполнении операции, заранее подготовленной для модели проверки, соответствующей информации ответа, с использованием открытых ключей, первой информации и информации ответа или информации, полученной на основе информации ответа.

В соответствии с другим аспектом предлагаемой технологии, предусматривается машиночитаемый носитель записи, хранящий записанную на нем программу, вызывающую выполнение компьютером: функции генерирования сообщений, выполненной с возможностью генерирования сообщения N раз (где N≥2), на основании набора F=(f1, …, fm) многопорядковых многочленов с многими переменными, определенного на кольце K, и вектора s, являющегося элементом множества Kn, и вычисления первого значения хеш-функции, на основе указанных сообщений N раз; функции предоставления сообщений, выполненной с возможностью предоставления проверяющему, хранящей указанный набор F многопорядковых многочленов с многими переменными и вектором y=(y1, …, ym)=(f1(s), …, fm(s)), первого значения хеш-функции; функции генерирования промежуточной информации, выполненной с возможностью генерирования третьей информации N раз, с использованием первой информации, случайным образом выбранной проверяющей стороной по соответствующим сообщениям N раз, и второй информации N раз, полученной при генерировании указанных сообщений, и генерирования второго значения хеш-функции, основанного на третьей информации N раз; функции предоставления промежуточной информации, выполненной с возможностью предоставления проверяющему второго значения хеш-функции; и функции предоставления ответов, выполненной с возможностью предоставления проверяющему информации ответов N раз, соответствующей моделям проверки, выбранным проверяющей стороной из k (где k≥2) моделей проверки по соответствующим сообщениям N раз, части сообщений и части третьей информации, причем указанная часть сообщений и указанная часть третьей информации не подлежат получению даже при выполнении операции, с использованием набора F многопорядковых многочленов с многими переменными, вектора y и информации ответа, заранее подготовленной для модели проверки, соответствующей информации ответа. Вектор s представляет собой секретный ключ. Набор F многопорядковых многочленов с многими переменными и вектор y представляют собой открытые ключи. Сообщения и третья информация представляют собой информацию, получаемую при выполнении указанной операции, заранее подготовленной для модели проверки, соответствующей информации ответа, с использованием открытых ключей, первой информации и информации ответа или информации, полученной на основе информации ответа.

В соответствии с другим аспектом предлагаемой технологии, предусматривается машиночитаемый носитель записи, хранящий записанную на нем программу, вызывающую выполнение компьютером: функции хранения информации, выполненной с возможностью хранения набора F=(f1, …, fm) многопорядковых многочленов с многими переменными, определенного на кольце K, и вектора y=(y1, …, ym)=(f1(s), …, fm(s)); модуля получения получаемых сообщений для получения первого значения хеш-функции, вычисленного на основе сообщений N раз (где N≥2), сгенерированных на основе набора F многопорядковых многочленов с многими переменными и вектора s, являющегося элементом множества Kn; функции предоставления информации, выполненной с возможностью предоставления доказывающей стороне, предоставившей указанные сообщения, первой информации, выбранной случайным образом по соответствующим сообщениям N раз; функции получения промежуточной информации, выполненной с возможностью получения второго значения хеш-функции, вычисленного на основе третьей информации N раз, сгенерированной доказывающим с использованием первой информации N раз и второй информации N раз, полученной при генерировании указанных сообщений; модуль предоставления информации о модели для предоставления доказывающей стороне информации о моделях проверки, выбираемых случайным образом из k (где k≥3) моделей проверки по соответствующим сообщениям N раз, функции получения ответов, выполненную с возможностью получения от доказывающего информации ответов, соответствующей моделям проверки, выбранным по соответствующим сообщениям N раз, и функции проверки, выполненной с возможностью проверки, на основании набора F многопорядковых многочленов с многими переменными, вектора y, первой информации, информации ответа, первого значения хеш-функции и второго значения хеш-функции, хранит ли доказывающий вектор s. Вектор s представляет собой секретный ключ. Набор F многопорядковых многочленов с многими переменными и вектор y представляют собой открытые ключи. Сообщения и третья информация представляют собой информацию, получаемую при выполнении операции, заранее подготовленной для модели проверки, соответствующей информации ответа, с использованием открытых ключей, первой информации и информации ответа или информации, полученной на основе информации ответа.

В соответствии с другим аспектом предлагаемой технологии, предусматривается программа, вызывающая выполнение компьютером функции каждого модуля, включенного в состав указанного устройства обработки информации. Кроме того, предусматривается машиночитаемый носитель записи, хранящий указанную программу, записанную на нем.

Полезные эффекты изобретения

В соответствии с предлагаемой технологией, описанной выше, имеется возможность реализовать эффективную схему аутентификации с открытым ключом, имеющую высокий уровень безопасности, с использованием системы многопорядковых уравнений с многими переменными, для которой не известно эффективное средство решения ("лазейка").

Краткое описание чертежей

Фиг. 1 представляет собой пояснительное схематическое изображение для описания структуры алгоритма схемы аутентификации с открытым ключом;

фиг. 2 представляет собой пояснительное схематическое изображение для описания структуры алгоритма схемы цифровой подписи;

фиг. 3 представляет собой пояснительное схематическое изображение для описания схемы аутентификации с открытым ключом, имеющей n переходов;

фиг. 4 представляет собой пояснительное схематическое изображение для описания алгоритма схемы аутентификации с открытым ключом, соответствующей первому варианту реализации (с 3 переходами) предлагаемой технологии;

фиг. 5 представляет собой пояснительное схематическое изображение для описания расширенного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 6 представляет собой пояснительное схематическое изображение для описания, преобразованного в параллельную форму алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 7 представляет собой пояснительное схематическое изображение для описания конкретного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 8 представляет собой пояснительное схематическое изображение для описания эффективного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 9 представляет собой пояснительное схематическое изображение для описания эффективного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 10 представляет собой пояснительное схематическое изображение для описания эффективного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 11 представляет собой пояснительное схематическое изображение для описания преобразования схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения, в параллельную форму;

фиг. 12 представляет собой пояснительное схематическое изображение для описания способа преобразования эффективного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения, в алгоритм схемы цифровой подписи;

фиг. 13 представляет собой пояснительное схематическое изображение для описания способа преобразования эффективного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения, в алгоритм эффективной схемы цифровой подписи;

фиг. 14 представляет собой пояснительное схематическое изображение для описания параллельно - последовательной структуры эффективного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 15 представляет собой пояснительное схематическое изображение для описания последовательно-параллельной структуры эффективного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 16 представляет собой пояснительное схематическое изображение для описания алгоритма схемы аутентификации с открытым ключом, соответствующей второму варианту реализации (с 5 переходами) предлагаемой технологии;

фиг. 17 представляет собой пояснительное схематическое изображение для описания расширенного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 18 представляет собой пояснительное схематическое изображение для описания преобразованного в параллельную форму алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения.

фиг. 19 представляет собой пояснительное схематическое изображение для описания преобразования расширенного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения, в параллельную форму;

фиг. 20 представляет собой пояснительное схематическое изображение для описания конкретного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 21 представляет собой пояснительное схематическое изображение для описания эффективного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 22 представляет собой пояснительное схематическое изображение для описания эффективного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 23 представляет собой пояснительное схематическое изображение для описания эффективного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 24 представляет собой пояснительное схематическое изображение для описания эффективного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 25 представляет собой пояснительное схематическое изображение для описания эффективного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 26 представляет собой пояснительное схематическое изображение для описания эффективного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 27 представляет собой пояснительное схематическое изображение для описания эффективного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 28 представляет собой пояснительное схематическое изображение для описания преобразования эффективного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения, в параллельную форму;

фиг. 29 представляет собой пояснительное схематическое изображение для описания преобразования эффективного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения, в параллельную форму;

фиг. 30 представляет собой пояснительное схематическое изображение для описания дополнительного упрощения эффективного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 31 представляет собой пояснительное схематическое изображение для описания дополнительного упрощения эффективного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 32 представляет собой пояснительное схематическое изображение для описания параллельно-последовательной структуры эффективного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 33 представляет собой пояснительное схематическое изображение для описания параллельно - последовательной структуры эффективного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 34 представляет собой пояснительное схематическое изображение для описания последовательно-параллельной структуры эффективного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 35 представляет собой пояснительное схематическое изображение для описания последовательно-параллельной структуры эффективного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 36 представляет собой пояснительное схематическое изображение для описания способа повышения надежности интерактивного протокола, соответствующего первому и второму вариантам реализации изобретения;

фиг. 37 представляет собой пояснительное схематическое изображение для описания способа повышения надежности интерактивного протокола, соответствующего первому и второму вариантам реализации изобретения;

фиг. 38 представляет собой пояснительное схематическое изображение для описания примера конфигурации аппаратных средств устройства обработки информации, способного исполнять алгоритм, соответствующий каждому варианту реализации предлагаемой технологии;

фиг. 39 представляет собой таблицу, в которой проиллюстрировано сравнение эффективности схем аутентификации с открытым ключом, соответствующим первому и второму вариантам реализации предлагаемой технологии; и

фиг. 40 представляет собой пояснительное схематическое изображение для описания весьма подходящего способа задания параметра, используемого в схеме аутентификации с открытым ключом, соответствующей первому и второму вариантам реализации предлагаемой технологии, и его полезных эффектах.

Осуществление изобретения

Далее, со ссылкой на прилагаемые чертежи будут подробно описаны предпочтительные варианты реализации предлагаемого изобретения. Отметим, что в этом описании и чертежах, элементы, которые имеют, по существу, одинаковую функцию и структуру, обозначены одинаковыми ссылочными позициями, и их повторное объяснение не приводится.

Последовательность описания

Далее, кратко опишем последовательность описания вариантов реализации предлагаемой технологии, приводимого ниже. Сначала, со ссылкой на фиг. 1, будет кратко описана структура алгоритма схемы аутентификации с открытым ключом. После этого, со ссылкой на фиг. 2, будет описана структура алгоритма схемы цифровой подписи. После этого, со ссылкой на фиг. 3, будет описана схема аутентификации с открытым ключом, имеющая n переходов.

После этого, со ссылкой на фиг. 4 будет описан алгоритм схемы аутентификации с открытым ключом, соответствующей первому варианту реализации (с 3 переходами) предлагаемой технологии. После этого, со ссылкой на фиг. 5 будет описан расширенный алгоритм схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения. После этого, со ссылкой на фиг. 6 будет описан преобразованный в параллельную форму алгоритм схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения. После этого, со ссылкой на фиг. 7 будет описан конкретный алгоритм схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения. После этого, со ссылкой на фиг. 8-15, будет описан эффективный алгоритм схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения.

После этого, со ссылкой на фиг. 16 будет описан алгоритм схемы аутентификации с открытым ключом, соответствующей второму варианту реализации (с 5 переходами) предлагаемой технологии. После этого, со ссылкой на фиг. 17 будет описан расширенный алгоритм схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения. После этого, со ссылкой на фиг. 18 и 19 будет описан преобразованный в параллельную форму алгоритм схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения. После этого, со ссылкой на фиг. 20 будет описан конкретный алгоритм схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения. После этого, со ссылкой на фиг. 21-35, будет описан эффективный алгоритм схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения.

После этого, будет описан расширенный способ для применения эффективных алгоритмов, соответствующих первому и второму вариантам реализации предлагаемой технологии к многочлену с многими переменными, имеющему второй или более высокий порядок. После этого, будет описан механизм повышения надежности интерактивного протокола, соответствующего первому и второму вариантам реализации предлагаемой технологии. Вслед за этим, со ссылкой на фиг. 36 и 37 будет описан механизм предотвращения разглашения секретного ключа, вызванного неправильным запросом, и механизм устранения риска подделки. После этого, со ссылкой на фиг. 38 будет описан пример конфигурации аппаратных средств устройства обработки информации, способного реализовать алгоритмы, соответствующие первому и второму вариантам реализации предлагаемой технологии.

В заключение, будут кратко изложены резюме технической сущности предлагаемых вариантов реализации изобретения и полезных функциональных результатов, получаемых от этой технической сущности изобретения.

Детализированное описание параграфов

1: Введение

1-1: Алгоритм схемы аутентификации с открытым ключом

1-2: Алгоритмы для схемы цифровой подписи

1-3: Схема аутентификации с открытым ключом, имеющая N переходов

2: Первый вариант реализации изобретения

2-1: Алгоритм схемы аутентификации с открытым ключом

2-2: Расширенный алгоритм

2-3: Алгоритм, преобразованный в параллельную форму

2-4: Конкретный пример (в случае, когда используется многочлен второго порядка)

2-5: Эффективный алгоритм

2-6: Модификация, превращающая в схему цифровой подписи

2-6-1: Способ преобразования

2-6-2: Упрощение алгоритма цифровой подписи

2-7: Форма системы многопорядковых уравнений с многими переменными

2-7-1: Форма, относящаяся к блочному шифру с общим ключом

2-7-2: Форма, относящаяся к хеш-функции

2-7-3: Форма, относящаяся к поточному шифру

2-8: Последовательно-параллельный гибридный алгоритм

3: Второй вариант реализации изобретения

3-1: Алгоритм схемы аутентификации с открытым ключом

3-2: Расширенный алгоритм

3-3: Алгоритм, преобразованный в параллельную форму

3-4: Конкретный пример (в случае, когда используется многочлен второго порядка)

3-5: Эффективный алгоритм

3-6: Последовательно-параллельный гибридный алгоритм

4: Расширение эффективного алгоритма

4-1: Многочлен с многими переменными, имеющий высокий порядок

4-2: Схема расширения (добавление члена высокого порядка

5: Механизм повышения надежности

5-1: Способ задания параметров системы

5-2: Способ реагирования на неправильный запрос

5-2-1: Способ реагирования доказывающего

5-2-2: Способ реагирования проверяющего

6: Конфигурация аппаратных средств

7: Заключение

1: Введение

Сначала, прежде чем варианты реализации предлагаемой технологии будут описаны подробно, сделаем краткие обзоры алгоритма схемы аутентификации с открытым ключом, алгоритма схемы цифровой подписи и схемы аутентификации с открытым ключом имеющей n переходов.

1-1: Алгоритм схемы аутентификации с открытым ключом

Сначала, со ссылкой на фиг. 1, сделаем краткий обзор алгоритма схемы аутентификации с открытым ключом. Фиг. 1 представляет собой пояснительное схематическое изображение для описания структуры алгоритма схемы аутентификации с открытым ключом.

Аутентификация с открытым ключом используется тогда, когда некоторая сторона (доказывающий) убеждает другую сторону (проверяющий) в том, что оно является этой самой доказывающим, используя при этом открытый ключ pk и секретный ключ sk. Например, открытый ключ pkA доказывающего A доводится до сведения проверяющего B. С другой стороны, секретной ключ skA доказывающего A, сохраняется доказывающим A в тайне. В соответствии со схемой аутентификации с открытым ключом, сторона, которая знает секретный ключ skA, соответствующий открытому ключу pkA, рассматривается как сама доказывающий.

Для того, чтобы доказывающий A, используя схему аутентификации с открытым ключом, доказала проверяющему B то, что она A является самой доказывающим A, доказывающий A, посредством интерактивного протокола (протокола диалогового взаимодействия), представляет проверяющему B доказательство, свидетельствующее о том, что оно знает секретный ключ skA, соответствующей открытому ключу pkA. Доказательство, свидетельствующее о том, что доказывающий A знает секретный ключ skA, в таком случае представляется проверяющему B, и в случае, при котором проверяющий B может одобрить это доказательство, подлинность доказывающего A (того факта, что это и есть собственно доказывающий A) подтверждена.

Однако для обеспечения безопасности схема аутентификации с открытым ключом требует соблюдение нижеследующих условий.

Первое условие заключается в том, чтобы "снизить в максимально возможной степени вероятность совершения фальсификации, в тот момент времени, когда выполняется интерактивный протокол, фальсификатором, не имеющим секретного ключа sk". Тот факт, что удовлетворено это первое условие, именуется как "прочность". Другими словами, "прочность" означает, что "фальсификация не совершена во время исполнения интерактивного протокола фальсификатором, не имеющим секретный ключ sk, с вероятностью, отличной от пренебрежимо малой". Второе условие заключается в том, что "даже если выполнен интерактивный протокол, информация о секретном ключе skA доказывающего A ни в коей мере не разглашалась проверяющему В". Тот факт, что удовлетворено это второе условие, именуется как "нулевое знание".

Безопасное проведение аутентификации с открытым ключом включает в себя использование интерактивного протокола, демонстрирующего как "прочность", так и "нулевое знание". Если бы процесс аутентификации был гипотетически проведен с использованием интерактивного протокола, лишенного "прочности" и "нулевого знания", то имелась бы вполне определенная возможность ложной верификации и вполне определенная возможность раскрытия информации о секретном ключе, и, таким образом, подлинность доказывающего не будет доказана даже в том случае, если сам процесс будет завершен успешно. Следовательно, вопрос о том, каким образом обеспечивать "прочность" и "нулевое знание" в отношении протокола сеанса связи является важным.

Модель

Как показано на фиг. 1, в модели схемы аутентификации с открытым ключом присутствуют две стороны, а именно, доказывающий и проверяющий. Доказывающий генерирует пару, состоящую из открытого ключа pk и секретного ключа sk, уникальную для этой доказывающего, с использованием алгоритма Gen генерирования ключей. После этого, доказывающий выполняет интерактивный протокол с проверяющей стороной, используя при этом пару, состоящую из секретного ключа sk и открытого ключа pk, сгенерированных с использованием алгоритма Gen генерирования ключей. В это время, доказывающий выполняет интерактивный протокол, используя при этом алгоритм P доказывающего. Как было описано выше, в этом интерактивном протоколе доказывающий доказывает проверяющему, используя при этом алгоритм P доказывающего, то, что оно обладает секретным ключом sk.

С другой стороны, проверяющий выполняет интерактивный протокол, используя при этом алгоритм V проверяющего, и проверяет то, действительно ли доказывающий обладает секретным ключом, соответствующим открытому ключу, который опубликовало доказывающий. Таким образом, проверяющий представляет собой сторону, которая проверяет то, действительно ли доказывающий обладает секретным ключом, соответствующим открытому ключу. Как было описано, модель схемы аутентификации с открытым ключом образована двумя сторонами, а именно, доказывающим и проверяющей стороной, и тремя алгоритмами, а именно, алгоритмом Gen генерирования ключей, алгоритмом P доказывающего и алгоритмом V проверяющего.

В дополнение к этому отметим, что в нижеследующем описании используются выражения "доказывающий" и "проверяющий", но эти выражения, строго говоря, означают стороны. Следовательно, объект, который выполняет алгоритм Gen генерирования ключей и алгоритм P доказывающего, представляет собой устройство обработки информации, соответствующий стороне "доказывающий". Аналогичным образом, объект, который выполняет алгоритм V проверяющего, представляет собой устройство обработки информации. Конфигурация аппаратных средств этих устройств обработки информации является такой, как, например, показана на фиг. 38. Таким образом, алгоритм Gen генерирования ключей, алгоритм P доказывающего и алгоритм V проверяющего выполняются центральным процессором 902 на основе программы, записанной в постоянном запоминающем устройстве 904, оперативном запоминающем устройстве 906, запоминающем модуле 920, на съемном носителе записи 928 или тому подобном.

Алгоритм Gen генерирования ключей

Алгоритм Gen генерирования ключей используется доказывающим. Алгоритм Gen генерирования ключей представляет собой алгоритм для генерирования пары, состоящей из открытого ключа pk и секретного ключа sk уникальных для этого доказывающего. Открытый ключ pk, сгенерированный алгоритмом Gen генерирования ключей, опубликовывается. Кроме того, опубликованный открытый ключ pk используется проверяющим. С другой стороны, секретный ключ sk, сгенерированный алгоритмом Gen генерирования ключа сохраняется доказывающим в тайне. Секретный ключ sk, который доказывающий сохраняет в тайне, используется для того, чтобы доказывать проверяющему обладание доказывающим секретным ключом sk, соответствующим открытому ключу pk. Формально, алгоритм Gen генерирования ключа представляется как формула (1), приведенная ниже, как алгоритм, который берет в качестве входных данных параметр (1λ) безопасности (где λ представляет собой целое число, составляющее 0 или более), и выдает на выходе секретный ключ sk и открытый ключ pk.

Математическое выражение 1

Алгоритм P доказывающего

Алгоритм P доказывающего используется доказывающим. Алгоритм P доказывающего представляет собой алгоритм для доказывания проверяющему того, что доказывающий обладает секретным ключом sk, соответствующим открытому ключу pk. Другими словами, алгоритм P доказывающего представляет собой алгоритм, который берет в качестве входных данных открытый ключ pk и секретный ключ sk и выполняет интерактивный протокол.

Алгоритм V проверяющего

Алгоритм V проверяющего используется проверяющим. Алгоритм V проверяющего представляет собой алгоритм, который в ходе исполнения протокола сеанса связи проверяет то, действительно ли доказывающий хранит секретный ключ sk, соответствующим открытому ключу pk. Алгоритм V проверяющего представляет собой алгоритм, который принимает в качестве входных данных открытый ключ pk, и выдает на выходе 0 или 1 (1 бит) в соответствии с результатами выполнения протокола сеанса связи. При этом проверяющий решает, что доказывающий неподлинно в случае, при котором алгоритм V проверяющего выводит 0, и решает, что доказывающий подлинно в случае, при котором алгоритм V проверяющего выдает 1. Формально, алгоритм V проверяющего выражается согласно нижеследующей формуле (2).

Математическое выражение 2

Как было сказано выше, реализация значимой аутентификации с открытым ключом включает в себя удовлетворение интерактивным протоколом двум условиям: "прочности" и "нулевого знания". Однако, доказывание того, что доказывающий обладает секретным ключом sk, включает в себя исполнение доказывающим процедуры, зависящей от секретного ключа sk, и, после уведомления проверяющего о результате, побуждение проверяющего к выполнению проверки, основанной на содержании этого уведомления. Процедура, зависящая от секретного ключа sk исполняется для обеспечения "прочности". В то же время, никакая информация о секретном ключе sk не должна быть открыта проверяющему. По этой причине, вышеупомянутые алгоритм Gen генерирования ключей, алгоритм P доказывающего и алгоритм V проверяющего разрабатываются с большим мастерством для того, чтобы удовлетворить эти требования.

Таким образом, вышеприведенное объяснение резюмирует алгоритмы в схеме аутентификации с открытым ключом.

1-2: Алгоритмы для схемы цифровой подписи

Далее, со ссылкой на фиг. 2, будут резюмированы алгоритмы для схемы цифровой подписи. Фиг. 2 представляет собой пояснительное схематическое изображение, резюмирующее алгоритмы для схемы цифровой подписи.

В отличие от бумажных документов, нет возможности физически подписать или приложить печать к цифровым данным. По этой причине, доказывание того, кто является создателем цифровых данных, включает в себя электронную систему, дающую результаты, аналогичные физическому подписанию или приложению печати к бумажному документу. Эта система представляет собой цифровые подписи. Термин "цифровая подпись" относится к системе, которая ассоциативно связывает заданные данные с данными подписи, известными только создателю данных, осуществляет предоставление данных подписи получателю, и осуществляет проверку этих данных подписи на стороне получателя.

Модель

Как проиллюстрировано на фиг. 2, в модели схемы цифровой подписи существуют две стороны: подписывающая сторона и проверяющий. Кроме того, модель схемы цифровой подписи составлена из трех алгоритмов: алгоритма Gen генерирования ключей, алгоритма Sig генерирования цифровой подписи и алгоритма Ver проверки цифровой подписи.

Подписывающий использует алгоритм Gen генерирования ключей для того, чтобы сгенерировать парные ключ sk цифровой подписи и ключ pk проверки, уникальные для подписывающего. Подписывающий также использует алгоритм Sig генерирования цифровой подписи для того, чтобы сгенерировать цифровую подпись q для прикрепления ее к сообщению M. Другими словами, подписывающий представляет собой сторону, которая прикрепляет цифровую подпись к сообщению M. Между тем, проверяющий использует алгоритм Ver проверки цифровой подписи для того, чтобы проверить цифровую подпись, прикрепленную к сообщению M. Другими словами, проверяющий представляет собой сторону, которая проверяет цифровую подпись q для того, чтобы подтвердить то, действительно ли создателем сообщения M является подписывающий.

Отметим, что, хотя в дальнейшем в описании используются термины "подписывающий" и "проверяющий", эти термины, в конечном счете, означают стороны. Следовательно, агент, который исполняет алгоритм Gen генерирования ключей и алгоритм Sig генерирования цифровой подписи, представляет собой устройство обработки информации, соответствующее стороне "подписывающего". Аналогичным образом агент, который исполняет алгоритм Ver проверки цифровой подписи, представляет собой устройство обработки информации. Конфигурация аппаратных средств этих устройств обработки информации является такой, как, например, проиллюстрирована на фиг. 38. Другими словами, алгоритм Gen генерирования ключей, алгоритм Sig генерирования цифровой подписи и алгоритм Ver проверки цифровой подписи выполняются устройством, таким как центральный процессор 902 на основе программы, записанной в устройство, такое как постоянное запоминающее устройство 904, оперативное запоминающее устройство 906, запоминающий модуль 920 или на съемный носитель 928 записи.

Алгоритм Gen генерирования ключей

Алгоритм Gen генерирования ключей используется подписывающим. Алгоритм Gen генерирования ключей представляет собой алгоритм, который генерирует парные ключ sk цифровой подписи и ключ pk проверки, уникальные для подписывающего. Ключ pk проверки, сгенерированный алгоритмом Gen генерирования ключей опубликовывается. Между тем, подписывающий держит ключ sk цифровой подписи, сгенерированный алгоритмом Gen генерирования ключей, в тайне. Затем ключ sk цифровой подписи используется для того, чтобы сгенерировать цифровую подпись q для того, чтобы прикрепить ее к сообщению М. Например, алгоритм Gen генерирования ключей принимает в качестве входных данных некоторый параметр 1p безопасности (где p представляет собой целое число, равное или большее чем 0), и выдает на выходе ключ sk цифровой подписи и ключ pk проверки. В этом случае, алгоритм Gen генерирования ключа может быть формально выражен так, как в нижеследующей формуле (3).

Математическое выражение 3

Алгоритм Sig генерирования цифровой подписи

Алгоритм Sig генерирования цифровой подписи используется подписывающим. Алгоритм Sig генерирования цифровой подписи представляет собой алгоритм, который генерирует цифровую подпись, подлежащую присоединению к сообщению M. Алгоритм Sig генерирования цифровой подписи представляет собой алгоритм, который принимает в качестве входных данных ключ sk цифровой подписи и сообщение M, и выдает на выходе цифровую подпись (q. Алгоритм Sig генерирования цифровой подписи может быть выражен формально так, как в нижеследующей формуле (4).

Математическое выражение 4

Алгоритм Ver проверки цифровой подписи

Алгоритма Ver проверки цифровой подписи используется проверяющим. Алгоритм Ver проверки цифровой подписи представляет собой алгоритм, который проверяет то, действительно ли цифровая подпись q является подлинной цифровой подписью для сообщения M. Алгоритм Ver проверки цифровой подписи представляет собой алгоритм, который в качестве входных данных принимает ключ pk проверки подписывающего, сообщение M, и цифровую подпись q, и выдает 0 или 1 (1 бит). Алгоритм Ver проверки цифровой подписи может быть выражен формально так, как в нижеследующей формуле (5). При этом, проверяющий решает, что цифровая подпись q является неподлинной в случае, при котором алгоритм Ver проверки цифровой подписи выдает 0 (случай, при котором ключ pk проверки отвергает сообщение М и цифровую подпись q), и решает, что цифровая подпись Ver является неподлинной в случае, при котором алгоритм Ver проверки цифровой подписи выдает 1 (случай, при котором ключ pk проверки признает сообщение М и цифровую подпись q.

Математическое выражение 5

Таким образом, вышеприведенное объяснение резюмирует алгоритмы в схеме цифровой подписи.

1-3: Схема аутентификации с открытым ключом, имеющая N переходов

Далее, со ссылкой на фиг. 3 будет описана схема аутентификации с открытым ключом, имеющая n переходов. Фиг. 3 представляет собой пояснительное схематическое изображение, на котором проиллюстрирована схема аутентификации с открытым ключом, имеющая n переходов.

Как было сказано выше, схема аутентификации с открытым ключом представляет собой схему аутентификации, которая в ходе исполнения интерактивного протокола доказывает проверяющему то, что доказывающий обладает секретным ключом sk, соответствующим открытому ключу pk. Кроме того, интерактивный протокол должен удовлетворить двум условиям: "прочности" и "нулевого знания". По этой причине, в ходе исполнения интерактивного протокола как доказывающий, так и проверяющий обмениваются информацией n раз, исполняя при этом соответствующие процессы, как это проиллюстрировано на фиг. 3.

В случае схемы аутентификации с открытым ключом, имеющей n переходов, доказывающий выполняет процесс, используя алгоритм P доказывающего (операция #1), и передает информацию T1 проверяющему. Вслед за этим, проверяющий исполняет процесс, использующий алгоритм V проверяющего (операция #2), и передает информацию T2 доказывающему. Это исполнение и процессы и передача информации Tk последовательно проводятся для k=3 по n (операция #k), и, в конце концов, процесс (операция #n+1) исполнен. Передача и прием информации n раз, выполняемая таким образом, соответственно, именуется схемой аутентификации с открытым ключом, имеющая "n переходов".

Таким образом, вышеприведенное объяснение описывает схему аутентификации с открытым ключом, имеющую n переходов.

2: Первый вариант реализации изобретения

Далее, будет дано описание первого варианта реализации предлагаемой технологии. Варианты реализации здесь относятся к схеме аутентификации с открытым ключом и схеме цифровой подписи, безопасность которых основывается на трудности решения системы многопорядковых уравнений с многими переменными. Однако, варианты реализации при этом отличаются от технологий предшествующего уровня техники, таких как схемы HFE цифровой подписи (схемы цифровой подписи на основе HFE-криптографии), и относятся к схемам аутентификации с открытым ключом и схемам цифровой подписи, которые используют систему многопорядковых уравнений с многими переменными, в которой отсутствует средство эффективного решения ("лазейки").

2-1: Алгоритм схемы аутентификации с открытым ключом

Прежде всего, со ссылкой на фиг. 4 будет описан алгоритм схемы аутентификации с открытым ключом (в дальнейшем именуемый как, "предлагаемый способ"), соответствующий предлагаемому варианту реализации изобретения. Фиг. 4 представляет собой пояснительное схематическое изображение для описания алгоритма, соответствующего предлагаемому способу. Предлагаемый способ имеет конфигурацию с алгоритмом Gen генерирования ключей, алгоритмом P доказывающего и алгоритмом V проверяющего. Ниже будут описаны структуры соответствующих алгоритмов.

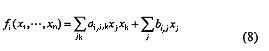

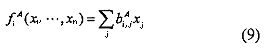

Алгоритм Gen генерирования ключей

Алгоритм Gen генерирования ключей генерирует m многочленов f1(x1, …, xn), …, fm(x1, …, xn) с многими переменными определенных в кольце k и вектор s=(s1, …, sn), который является элементом множества Kn. После этого, алгоритм Gen генерирования вычисляет y=(y1, …, ym)<-(f1(s), …, fm(s)). Кроме того, алгоритм Gen генерирования задает (f1(x1, …, xn), …, fm(x1, …, xn), y) в открытом ключе pk и задает s в качестве секретного ключа. Далее, вектор (x1, …, xn) представлен как x, а пара многочленов (f1(x), …, fm(x)) с многими переменными представлена как F(х).

Алгоритм P доказывающего, алгоритм V проверяющего

Далее, со ссылкой на фиг. 4 будет описан процесс, выполняемый согласно алгоритму P доказывающего, и процесс, выполняемый согласно алгоритму V проверяющего в ходе исполнения интерактивного протокола.

В ходе исполнения вышеназванного интерактивного протокола, доказывающий ни в коей мере не разглашает проверяющему информацию о секретном ключе s и показывает проверяющему, что "сам он знает s, удовлетворяющий y=F(s)". С другой стороны, проверяющий проверяет то, действительно ли доказывающий знает s, удовлетворяющий y=F(s). Открытый ключ pk предполагается сообщенным проверяющему. Кроме того, секретный ключ s предполагается сохраняемым доказывающим в тайне. Далее, описание будет дано со ссылкой на блок-схему алгоритма, проиллюстрированную на фиг. 4.

Операция #1:

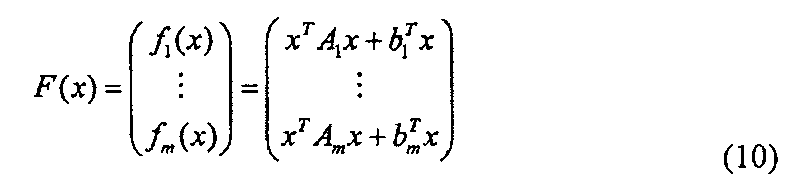

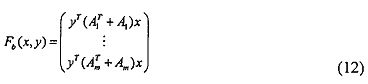

Сначала, алгоритм P доказывающего выбирает какое-либо число w. Вслед за этим, алгоритм P доказывающего генерирует вектор r, который является элементом множества Kn, и некоторое число wA, применяя это число w к генератору G1 псевдослучайных чисел. Таким образом, алгоритм P доказывающего вычисляет (r, wA)<-G1(w). Вслед за этим, алгоритм P доказывающего генерирует многочлен

с многими переменными, применяя число wA к генератору G2 псевдослучайных чисел. Таким образом, алгоритм P доказывающего вычисляет FA<-G2(wA).

Операция #1 (продолжение):

Вслед за этим, алгоритм P доказывающего вычисляет z<-s-r. Это вычисление эквивалентно маскированию секретного ключа s вектором r. В дополнение к этому, алгоритм P доказывающего вычисляет FB(x)<-F(x+r)+FA(x). Это вычисление эквивалентно маскированию многочлена F(x+r) с многими переменными, для x, посредством многочлена FA(x) с многими переменными.

Операция #1 (продолжение):

Вслед за этим, алгоритм P доказывающего генерирует значение c1 хеш-функции для z и FA(z). Таким образом, алгоритм P доказывающего вычисляет c1<-H1(FA(z), z). Кроме того, алгоритм P доказывающего генерирует значение c2 хеш-функции для числа wA. Таким образом, алгоритм P доказывающего вычисляет c2<-H2(wA). Кроме того, алгоритм P доказывающего генерирует значение c3 хеш-функции для многочлена FB с многими переменными. Таким образом, алгоритм P доказывающего вычисляет c3<-H3(FB(x)). Отметим, что вышеупомянутые H1(…), Н2(…), Н3(…) представляют собой хеш-функции. Значения (c1, c2, c3) хеш-функции отправляются, в качестве сообщения, алгоритму V проверяющего. При этом следует отметить, что информация об s, информация об r и информация огнив коей мере не разглашается проверяющему.

Операция #2:

После приема сообщения (c1, c2, c3), алгоритм V проверяющего выбирает то, какую модель проверки, из числа трех моделей проверки, использовать. Например, алгоритм V проверяющего может выбрать некоторое численное значение из числа трех численных значений {0, 1, 2}, представляющих модели проверки, и задать это выбранное численное значение в запросе d. Этот запрос d отправляется алгоритму P доказывающего.

Операция #3:

После приема запроса d, алгоритм P доказывающего генерирует ответ Rsp для того, чтобы отправить его алгоритму V проверяющего в ответ на принятый запрос d. В случае, при котором d=0, алгоритм P доказывающего генерирует ответ σ=w. В случае, при котором d=1, алгоритм P доказывающего генерирует ответ σ=(wA, z). В случае, при котором d=2, алгоритм P доказывающего генерирует ответ

. Ответ σ, сгенерированный в ходе операции #3, отправляется алгоритму V проверяющего. При этом следует отметить, что в случае, при котором d=0, проверяющему ни в коей мере не разглашается информация о z, а в случае, при котором d=1 или 2, проверяющему ни в коей мере не разглашается информация об r.

Операция #4:

Алгоритм V проверяющего, который принял ответ σ, выполняет, используя принятый ответ σ, нижеследующий процесс проверки.

В случае, при котором d=0, алгоритм V проверяющего вычисляет (rA, wB)<-G1(σ). Кроме того, алгоритм V проверяющего вычисляет FC<-G2(wB). После этого, алгоритм V проверяющего проверяет то, действительно ли соблюдается равенство c2=H2(wB). В дополнение к этому, алгоритм V проверяющего проверяет то, действительно ли соблюдается равенство c3=H3(F(x+rA)+Fc(x)). Алгоритм V проверяющего, в случае, при котором все эти проверки являются успешными, выдает на выходе значение 1, указывающее на успешную аутентификацию, а в случае, при котором проверка терпит неудачу, выдает на выходе значение 0, указывающее на неудачную аутентификацию.

В случае, при котором d=1, алгоритм V проверяющего задает (wB, zA)<-σ. Кроме того, алгоритм V проверяющего вычисляет FC<-G2(wB). После этого, алгоритм V проверяющего проверяет то, действительно ли соблюдается равенство c1=H1(FC(zA), zA). В дополнение к этому, алгоритм V проверяющего проверяет то, действительно ли соблюдается равенство c2=Н2(wB). Алгоритм V проверяющего, в случае, при котором все эти проверки являются успешными, выдает на выходе значение 1, указывающее на успешную аутентификацию, а в случае, при котором проверка терпит неудачу, выдает на выходе значение 0, указывающее на неудачную аутентификацию.

В случае, при котором d=2, алгоритм V проверяющего задает (FD, zA)<-σ. После этого, алгоритм V проверяющего проверяет то, действительно ли соблюдается равенство c1=H1(FD(zA)-y, zA). В дополнение к этому, алгоритм V проверяющего проверяет то, действительно ли соблюдается равенство c3=H3(FD). Алгоритм V проверяющего, в случае, при котором все эти проверки являются успешными, выдает на выходе значение 1, указывающее на успешную аутентификацию, а в случае, при котором проверка терпит неудачу, выдает на выходе значение 0, указывающее на неудачную аутентификацию.

Выше был описан пример структуры каждого алгоритма, относящегося к предлагаемому способу.

"Прочность" предлагаемого способа

Далее, будет дополнительно представлено описание "прочности" предлагаемого способа. "Прочность" предлагаемого способа обеспечивается на основе той логики, что, когда алгоритм P доказывающего возвращает соответствующий ответ о для всех запросов d=0, 1 и 2, выбираемых алгоритмом V проверяющего, можно вычислить FD, FC, zA,и r1, удовлетворяющие следующим формуле (6) и формуле (7), приведенным ниже.

Математическое выражение 6

При обеспечении вышеупомянутой "прочности", тот факт, что успешная подделка с вероятностью выше, чем 2/3 не возможна, гарантирован до тех пор, пока не будет решена задача решения мультипорядковой системы уравнений с многими переменными. Таким образом, для того, чтобы надлежащим образом дать ответы на все запросы d=0, 1, 2 от проверяющего, фальсификатор должен вычислить FD, FC, rA и zA, удовлетворяющие приведенным выше формуле (6) и формуле (7). Другими словами, фальсификатор должен вычислить s, удовлетворяющее F(s)=y. Однако, сохраняется вероятность того, что фальсификатор даст надлежащие ответы для двух более высоких запросов из числа запросов d=0, 1, 2 от проверяющего. Следовательно, вероятность успеха ложной проверки становится 2/3. Далее, при неоднократном выполнении вышеописанного интерактивного протокола достаточно большое количество раз, вероятность успешной подделки становится пренебрежимо малой.

Выше была описана "прочность" предлагаемого способа.

Модифицированный пример

Представим теперь модифицированный пример вышеописанного алгоритма. Алгоритм Gen генерирования ключей вычисляет y<-F(s) и задает (F, y) в качестве открытого ключа. Однако, в предлагаемом модифицированном примере, алгоритм Gen генерирования ключей вычисляет (y1, …, ym)<-F(s) и

, и задает, в качестве открытого ключа,