KR20160004792A - 보안사고 관리 시스템 및 방법 - Google Patents

보안사고 관리 시스템 및 방법 Download PDFInfo

- Publication number

- KR20160004792A KR20160004792A KR1020140083788A KR20140083788A KR20160004792A KR 20160004792 A KR20160004792 A KR 20160004792A KR 1020140083788 A KR1020140083788 A KR 1020140083788A KR 20140083788 A KR20140083788 A KR 20140083788A KR 20160004792 A KR20160004792 A KR 20160004792A

- Authority

- KR

- South Korea

- Prior art keywords

- accident

- accident information

- received

- information

- incidents

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Ceased

Links

Images

Classifications

-

- G—PHYSICS

- G06—COMPUTING OR CALCULATING; COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/50—Monitoring users, programs or devices to maintain the integrity of platforms, e.g. of processors, firmware or operating systems

- G06F21/57—Certifying or maintaining trusted computer platforms, e.g. secure boots or power-downs, version controls, system software checks, secure updates or assessing vulnerabilities

-

- G—PHYSICS

- G06—COMPUTING OR CALCULATING; COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/50—Monitoring users, programs or devices to maintain the integrity of platforms, e.g. of processors, firmware or operating systems

- G06F21/57—Certifying or maintaining trusted computer platforms, e.g. secure boots or power-downs, version controls, system software checks, secure updates or assessing vulnerabilities

- G06F21/577—Assessing vulnerabilities and evaluating computer system security

-

- G—PHYSICS

- G06—COMPUTING OR CALCULATING; COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/60—Protecting data

Landscapes

- Engineering & Computer Science (AREA)

- Computer Hardware Design (AREA)

- General Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Theoretical Computer Science (AREA)

- Software Systems (AREA)

- General Physics & Mathematics (AREA)

- Physics & Mathematics (AREA)

- Computing Systems (AREA)

- Health & Medical Sciences (AREA)

- Bioethics (AREA)

- General Health & Medical Sciences (AREA)

- Data Exchanges In Wide-Area Networks (AREA)

Abstract

Description

도 1은 본 발명의 기술적 사상에 의한 일 실시예에 따른 보안사고 관리시스템의 블록도이다.

도 2는 도 1의 보안사고 관리시스템을 이용하여 보안사고를 관리하는 방법의 흐름도이다.

도 3은 도 1의 수신부 및 중복판단부의 동작을 설명하기 위한 도면이다.

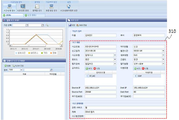

도 4는 도 1의 관리부의 동작을 설명하기 위한 도면이다.

Claims (10)

- 보안사고와 관련된 복수의 사고정보들을 입력수단을 통해 수신하는 수신부;

상기 수신된 사고정보들을 비교하여 중복하여 발생하는 사고가 있는지 판단하는 중복판단부; 및

상기 중복판단부에서 중복하여 발생하는 사고라고 판단된 사고들의 사고정보들을 이용하여 다른 사고들보다 우선적으로 처리하는 관리부를 구비하는 것을 특징으로 하는 보안사고 관리시스템. - 제1항에 있어서, 상기 중복판단부는,

상기 수신된 사고정보들의 키워드를 비교하여 중복하여 발생하는 사고가 있는지 판단하는 것을 특징으로 하는 보안사고 관리시스템. - 제2항에 있어서, 상기 중복판단부는,

상기 수신된 사고정보들 각각의 항목들 중 적어도 하나의 항목의 키워드가 일치하는지 판단하고, 상기 키워드의 일치율을 수치화한 비교값이 기준값 이상인 경우 상기 수신된 사고정보들은 동일한 사고에 관한 것으로 판단하는 것을 특징으로 하는 보안사고 관리시스템. - 제3항에 있어서, 상기 사고정보의 항목은,

공격코드, 이벤트명, 탐지장비, 출발지 포트, 목적지 포트, 출발지 IP, 목적지 IP, 추가정보, 관련서비스, 제목 및 사고발생경위 중 적어도 하나를 포함하는 것을 특징으로 하는 보안사고 관리시스템. - 제1항에 있어서, 상기 관리부는,

상기 중복하여 발생하는 사고들이 복수의 그룹으로 존재하는 경우, 상기 그룹별로 중복된 사고들의 개수가 가장 많은 그룹의 사고들에 대하여 우선적으로 처리하는 것을 특징으로 하는 보안사고 관리시스템. - 제1항에 있어서, 상기 보안사고 관리시스템은,

상기 수신된 사고정보가 표준화된 해결방안을 통하여 해결이 가능한 사고인 경우 상기 표준화된 해결방안을 제공하는 표준방안처리부를 더 구비하는 것을 특징으로 하는 보안사고 관리시스템. - 보안사고와 관련된 복수의 사고정보들을 수신하는 단계;

상기 수신된 사고정보들을 비교하여 중복하여 발생하는 사고가 있는지 판단하는 단계; 및

상기 판단하는 단계에서 중복하여 발생하는 사고라고 판단된 사고들의 사고정보들을 이용하여 다른 사고들보다 우선적으로 처리하는 단계를 포함하는 것을 특징으로 하는 보안사고 관리방법. - 제7항에 있어서, 상기 판단하는 단계는,

상기 수신된 사고정보들의 키워드를 비교하여 중복하여 발생하는 사고가 있는지 판단하는 단계인 것을 특징으로 하는 보안사고 관리방법. - 제8항에 있어서, 상기 판단하는 단계는,

상기 수신된 사고정보들 각각의 항목들 중 적어도 하나의 항목의 키워드가 일치하는지 판단하는 단계;

상기 키워드의 일치율을 수치화한 비교값이 기준값 이상인 경우 상기 수신된 사고정보들은 동일한 사고에 관한 것으로 판단하는 단계를 포함하는 것을 특징으로 하는 보안사고 관리방법. - 제7항에 있어서, 상기 우선적으로 처리하는 단계는,

상기 중복하여 발생하는 사고들이 복수의 그룹으로 존재하는 경우, 상기 그룹별로 중복된 사고들의 개수가 가장 많은 그룹의 사고들에 대하여 우선적으로 처리하는 단계를 포함하는 것을 특징으로 하는 보안사고 관리방법.

Priority Applications (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| KR1020140083788A KR20160004792A (ko) | 2014-07-04 | 2014-07-04 | 보안사고 관리 시스템 및 방법 |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| KR1020140083788A KR20160004792A (ko) | 2014-07-04 | 2014-07-04 | 보안사고 관리 시스템 및 방법 |

Publications (1)

| Publication Number | Publication Date |

|---|---|

| KR20160004792A true KR20160004792A (ko) | 2016-01-13 |

Family

ID=55172682

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| KR1020140083788A Ceased KR20160004792A (ko) | 2014-07-04 | 2014-07-04 | 보안사고 관리 시스템 및 방법 |

Country Status (1)

| Country | Link |

|---|---|

| KR (1) | KR20160004792A (ko) |

Cited By (2)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| WO2018016798A1 (ko) * | 2016-07-19 | 2018-01-25 | 주식회사 안랩 | 클라이언트 단말의 보안성을 관리하는 보안 관리 장치 및 보안 관리 방법 |

| KR20240066042A (ko) * | 2022-11-07 | 2024-05-14 | 국민대학교산학협력단 | 지능형 보안 관제를 위한 데이터 감사 장치 및 방법 |

-

2014

- 2014-07-04 KR KR1020140083788A patent/KR20160004792A/ko not_active Ceased

Cited By (2)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| WO2018016798A1 (ko) * | 2016-07-19 | 2018-01-25 | 주식회사 안랩 | 클라이언트 단말의 보안성을 관리하는 보안 관리 장치 및 보안 관리 방법 |

| KR20240066042A (ko) * | 2022-11-07 | 2024-05-14 | 국민대학교산학협력단 | 지능형 보안 관제를 위한 데이터 감사 장치 및 방법 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| US10243985B2 (en) | System and methods thereof for monitoring and preventing security incidents in a computerized environment | |

| US9734343B2 (en) | Detection and prevention of sensitive information leaks | |

| KR102293773B1 (ko) | 인공지능을 사용한 네트워크 트래픽 분석 장치 및 방법 | |

| CN102694820B (zh) | 签名规则的处理方法、服务器及入侵防御系统 | |

| EP4272377B1 (en) | Network adaptive alert prioritization system | |

| KR101236822B1 (ko) | Arp록킹 기능을 이용한 arp스푸핑 공격 탐지 방법과 그 방법을 실행하기 위한 프로그램이 기록된 기록매체 | |

| US20150163229A1 (en) | Data Security and Integrity by Remote Attestation | |

| US9690598B2 (en) | Remotely establishing device platform integrity | |

| US11100241B2 (en) | Virtual trap protection of data elements | |

| US9338012B1 (en) | Systems and methods for identifying code signing certificate misuse | |

| KR101937325B1 (ko) | 악성코드 감지 및 차단방법 및 그 장치 | |

| CN101908116B (zh) | 一种计算机防护系统及方法 | |

| CN105376210A (zh) | 一种账户威胁识别和防御方法及系统 | |

| EP3531324A1 (en) | Identification process for suspicious activity patterns based on ancestry relationship | |

| US20160134646A1 (en) | Method and apparatus for detecting malicious software using handshake information | |

| WO2017209953A1 (en) | System and method for providing command and control parameters, configuration data, and other data to nodes of a protected system using secure media | |

| US20140245454A1 (en) | Method and apparatus for protecting flight data | |

| US20190394234A1 (en) | On-device network protection | |

| CN109302420A (zh) | 网络数据安全传输方法、系统以及电子设备 | |

| CN107547566A (zh) | 一种处理业务报文的方法及装置 | |

| Hyun et al. | Security operation implementation through big data analysis by using open source ELK stack | |

| KR20160004792A (ko) | 보안사고 관리 시스템 및 방법 | |

| US8276200B2 (en) | Systems and methods for securely processing sensitive streams in a mixed infrastructure | |

| US8763085B1 (en) | Protection of remotely managed virtual machines | |

| US20170286683A1 (en) | System and methods thereof for identification of suspicious system processes |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A201 | Request for examination | ||

| PA0109 | Patent application |

Patent event code: PA01091R01D Comment text: Patent Application Patent event date: 20140704 |

|

| PA0201 | Request for examination | ||

| E902 | Notification of reason for refusal | ||

| PE0902 | Notice of grounds for rejection |

Comment text: Notification of reason for refusal Patent event date: 20150916 Patent event code: PE09021S01D |

|

| PG1501 | Laying open of application | ||

| E601 | Decision to refuse application | ||

| PE0601 | Decision on rejection of patent |

Patent event date: 20160725 Comment text: Decision to Refuse Application Patent event code: PE06012S01D Patent event date: 20150916 Comment text: Notification of reason for refusal Patent event code: PE06011S01I |