KR20120037547A - 악성 패킷 차단 방법 및 시스템 - Google Patents

악성 패킷 차단 방법 및 시스템 Download PDFInfo

- Publication number

- KR20120037547A KR20120037547A KR1020100099064A KR20100099064A KR20120037547A KR 20120037547 A KR20120037547 A KR 20120037547A KR 1020100099064 A KR1020100099064 A KR 1020100099064A KR 20100099064 A KR20100099064 A KR 20100099064A KR 20120037547 A KR20120037547 A KR 20120037547A

- Authority

- KR

- South Korea

- Prior art keywords

- packet

- buffer

- computer

- security chip

- contents

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Granted

Links

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/14—Network architectures or network communication protocols for network security for detecting or protecting against malicious traffic

- H04L63/1441—Countermeasures against malicious traffic

- H04L63/1466—Active attacks involving interception, injection, modification, spoofing of data unit addresses, e.g. hijacking, packet injection or TCP sequence number attacks

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Computer Hardware Design (AREA)

- Computing Systems (AREA)

- General Engineering & Computer Science (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- Information Transfer Between Computers (AREA)

Abstract

Description

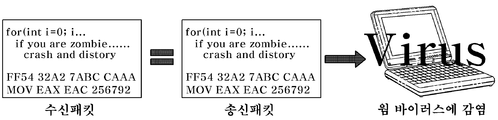

도 2는 종래의 웜 바이러스 감염 형태를 나타내는 도면이다.

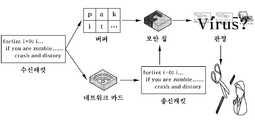

도 3은 개시된 기술의 일 실시예에 따른 악성 패킷 차단 방법을 나타내는 도면이다.

도 4는 개시된 기술의 일 실시예에 따른 악성 패킷 차단 시스템을 나타내는 블록도이다.

도 5는 개시된 기술의 일 실시예에 따른 악성 패킷 차단 방법을 나타내는 순서도이다.

도 6은 개시된 기술의 일 실시예에 따른 악성 패킷 차단 방법을 나타내는 순서도이다.

300 : 네트워크

Claims (12)

- 컴퓨터가 네트워크로부터 수신 패킷을 수신하는 단계;

보안 칩이 상기 수신 패킷을 모니터링하여 동일한 내용이 반복되면 해당 수신 패킷을 상기 보안 칩의 버퍼에 저장하는 단계;

상기 컴퓨터가 상기 네트워크로 송신 패킷을 송신하는 단계; 및

상기 보안 칩이 상기 버퍼에 저장된 상기 수신 패킷과 상기 송신 패킷의 내용의 동일성을 비교하는 단계를 포함하는 악성 패킷 차단 방법. - 제 1 항에 있어서,

상기 패킷을 저장하는 단계는

상기 반복하여 수신되는 수신 패킷의 내용 일부가 동일한 경우에 상기 보안 칩의 상기 버퍼에 저장하는 악성 패킷 차단 방법. - 제 2 항에 있어서,

상기 패킷의 동일성을 비교하는 단계는

상기 송신 패킷과 상기 버퍼에 저장된 수신 패킷의 내용 일부가 동일한 경우에 악성 패킷으로 판단하는 악성 패킷 차단 방법. - 제 1 항에 있어서,

상기 패킷의 동일성을 비교하는 단계는

상기 송신 패킷과 상기 버퍼에 저장된 수신 패킷의 내용 일부가 동일한 경우에 사용자에게 알리는 악성 패킷 차단 방법. - 제 1 항에 있어서,

상기 패킷을 비교하는 단계는

상기 송신 패킷 전체와 상기 버퍼에 저장된 수신 패킷 전체의 동일성을 비교하는 악성 패킷 차단 방법. - 제 1 항에 있어서,

상기 보안 칩은 주기적으로 초기화되는 악성 패킷 차단 방법. - 네트워크로부터 수신 패킷을 수신하고 송신 패킷을 송신하는 컴퓨터; 및

상기 수신 패킷을 모니터링하여 동일한 내용이 반복되면 해당 수신 패킷을 버퍼에 저장하고, 상기 송신 패킷과 상기 버퍼에 저장된 상기 수신 패킷의 내용의 동일성을 비교하는 보안 칩을 포함하는 악성 패킷 차단 시스템. - 제 7 항에 있어서,

상기 보안 칩은 상기 반복하여 수신되는 수신 패킷의 내용 일부가 동일한 경우에 상기 버퍼에 저장하는 악성 패킷 차단 시스템. - 제 8 항에 있어서,

상기 보안 칩은 상기 송신 패킷과 상기 버퍼에 저장된 수신 패킷의 내용 일부가 동일한 경우에 악성 패킷으로 판단하는 악성 패킷 차단 시스템. - 제 7 항에 있어서,

상기 보안 칩은 상기 송신 패킷과 상기 버퍼에 저장된 수신 패킷의 내용 일부가 동일한 경우에 사용자에게 알리는 악성 패킷 차단 시스템. - 제 7 항에 있어서,

상기 보안 칩은 상기 송신 패킷 전체와 상기 버퍼에 저장된 수신 패킷 전체의 동일성을 비교하는 악성 패킷 차단 시스템. - 제 7 항에 있어서,

상기 보안 칩은 주기적으로 초기화되는 악성 패킷 차단 시스템.

Priority Applications (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| KR1020100099064A KR101208642B1 (ko) | 2010-10-12 | 2010-10-12 | 악성 패킷 차단 방법 및 시스템 |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| KR1020100099064A KR101208642B1 (ko) | 2010-10-12 | 2010-10-12 | 악성 패킷 차단 방법 및 시스템 |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| KR20120037547A true KR20120037547A (ko) | 2012-04-20 |

| KR101208642B1 KR101208642B1 (ko) | 2012-12-06 |

Family

ID=46138612

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| KR1020100099064A Expired - Fee Related KR101208642B1 (ko) | 2010-10-12 | 2010-10-12 | 악성 패킷 차단 방법 및 시스템 |

Country Status (1)

| Country | Link |

|---|---|

| KR (1) | KR101208642B1 (ko) |

Family Cites Families (1)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| KR100439177B1 (ko) * | 2002-01-16 | 2004-07-05 | 한국전자통신연구원 | 네트워크 보안 정책의 표현,저장 및 편집 방법 |

-

2010

- 2010-10-12 KR KR1020100099064A patent/KR101208642B1/ko not_active Expired - Fee Related

Also Published As

| Publication number | Publication date |

|---|---|

| KR101208642B1 (ko) | 2012-12-06 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| US10187422B2 (en) | Mitigation of computer network attacks | |

| Sicari et al. | REATO: REActing TO Denial of Service attacks in the Internet of Things | |

| CN103916389B (zh) | 防御HttpFlood攻击的方法及防火墙 | |

| US9407647B2 (en) | Method and system for detecting external control of compromised hosts | |

| KR20130085570A (ko) | 단말 중심 사이버 공격 방지 방법 및 그에 따른 단말 장치 | |

| US9596248B2 (en) | Trojan detection method and device | |

| US8752169B2 (en) | Botnet spam detection and filtration on the source machine | |

| Inayat et al. | Cloud-based intrusion detection and response system: open research issues, and solutions | |

| KR102119718B1 (ko) | 의심스러운 전자 메시지를 검출하기 위한 기술 | |

| US20140013435A1 (en) | Social Network Protection System | |

| EP3270317A1 (en) | Dynamic security module server device and operating method thereof | |

| KR20140044970A (ko) | 접근 제어 목록을 이용한 공격 차단 제어 방법 및 그 장치 | |

| Lu et al. | Securing the backpressure algorithm for wireless networks | |

| KR100684602B1 (ko) | 세션 상태전이를 이용한 시나리오 기반 침입대응 시스템 및그 방법 | |

| US9444845B2 (en) | Network security apparatus and method | |

| US20120060218A1 (en) | System and method for blocking sip-based abnormal traffic | |

| KR20090109154A (ko) | 악성코드 차단 장치, 시스템 및 방법 | |

| KR101208642B1 (ko) | 악성 패킷 차단 방법 및 시스템 | |

| KR101923054B1 (ko) | 시그니쳐 기반으로 악성행위를 자체 탐지하는 유무선 게이트웨이 및 그 탐지 방법 | |

| Saxena et al. | A review on intrusion detection system in mobile ad-hoc network | |

| KR101190816B1 (ko) | SIP DoS 및 SPAM 공격 탐지 시스템 및 그 탐지 방법 | |

| CN105119938B (zh) | 一种针对内网端口反弹型木马的防范方法 | |

| Kuo et al. | Stepping-stone detection algorithm based on order preserving mapping | |

| Baburajan et al. | A review paper on watchdog mechanism in wireless sensor network to eliminate false malicious node detection | |

| Manohar et al. | Detection of stealthy denial of service (S-DoS) attacks in wireless sensor networks |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A201 | Request for examination | ||

| PA0109 | Patent application |

St.27 status event code: A-0-1-A10-A12-nap-PA0109 |

|

| PA0201 | Request for examination |

St.27 status event code: A-1-2-D10-D11-exm-PA0201 |

|

| D13-X000 | Search requested |

St.27 status event code: A-1-2-D10-D13-srh-X000 |

|

| D14-X000 | Search report completed |

St.27 status event code: A-1-2-D10-D14-srh-X000 |

|

| P11-X000 | Amendment of application requested |

St.27 status event code: A-2-2-P10-P11-nap-X000 |

|

| P13-X000 | Application amended |

St.27 status event code: A-2-2-P10-P13-nap-X000 |

|

| R15-X000 | Change to inventor requested |

St.27 status event code: A-3-3-R10-R15-oth-X000 |

|

| R16-X000 | Change to inventor recorded |

St.27 status event code: A-3-3-R10-R16-oth-X000 |

|

| P11-X000 | Amendment of application requested |

St.27 status event code: A-2-2-P10-P11-nap-X000 |

|

| P13-X000 | Application amended |

St.27 status event code: A-2-2-P10-P13-nap-X000 |

|

| R15-X000 | Change to inventor requested |

St.27 status event code: A-3-3-R10-R15-oth-X000 |

|

| R16-X000 | Change to inventor recorded |

St.27 status event code: A-3-3-R10-R16-oth-X000 |

|

| R18-X000 | Changes to party contact information recorded |

St.27 status event code: A-3-3-R10-R18-oth-X000 |

|

| PG1501 | Laying open of application |

St.27 status event code: A-1-1-Q10-Q12-nap-PG1501 |

|

| E902 | Notification of reason for refusal | ||

| PE0902 | Notice of grounds for rejection |

St.27 status event code: A-1-2-D10-D21-exm-PE0902 |

|

| E13-X000 | Pre-grant limitation requested |

St.27 status event code: A-2-3-E10-E13-lim-X000 |

|

| P11-X000 | Amendment of application requested |

St.27 status event code: A-2-2-P10-P11-nap-X000 |

|

| P13-X000 | Application amended |

St.27 status event code: A-2-2-P10-P13-nap-X000 |

|

| E701 | Decision to grant or registration of patent right | ||

| PE0701 | Decision of registration |

St.27 status event code: A-1-2-D10-D22-exm-PE0701 |

|

| GRNT | Written decision to grant | ||

| PR0701 | Registration of establishment |

St.27 status event code: A-2-4-F10-F11-exm-PR0701 |

|

| PR1002 | Payment of registration fee |

St.27 status event code: A-2-2-U10-U11-oth-PR1002 Fee payment year number: 1 |

|

| PG1601 | Publication of registration |

St.27 status event code: A-4-4-Q10-Q13-nap-PG1601 |

|

| P22-X000 | Classification modified |

St.27 status event code: A-4-4-P10-P22-nap-X000 |

|

| PN2301 | Change of applicant |

St.27 status event code: A-5-5-R10-R13-asn-PN2301 St.27 status event code: A-5-5-R10-R11-asn-PN2301 |

|

| FPAY | Annual fee payment |

Payment date: 20151005 Year of fee payment: 4 |

|

| PR1001 | Payment of annual fee |

St.27 status event code: A-4-4-U10-U11-oth-PR1001 Fee payment year number: 4 |

|

| LAPS | Lapse due to unpaid annual fee | ||

| PC1903 | Unpaid annual fee |

St.27 status event code: A-4-4-U10-U13-oth-PC1903 Not in force date: 20161130 Payment event data comment text: Termination Category : DEFAULT_OF_REGISTRATION_FEE |

|

| PC1903 | Unpaid annual fee |

St.27 status event code: N-4-6-H10-H13-oth-PC1903 Ip right cessation event data comment text: Termination Category : DEFAULT_OF_REGISTRATION_FEE Not in force date: 20161130 |

|

| P22-X000 | Classification modified |

St.27 status event code: A-4-4-P10-P22-nap-X000 |

|

| R18-X000 | Changes to party contact information recorded |

St.27 status event code: A-5-5-R10-R18-oth-X000 |

|

| R18-X000 | Changes to party contact information recorded |

St.27 status event code: A-5-5-R10-R18-oth-X000 |

|

| R18 | Changes to party contact information recorded |

Free format text: ST27 STATUS EVENT CODE: A-5-5-R10-R18-OTH-X000 (AS PROVIDED BY THE NATIONAL OFFICE) |

|

| R18-X000 | Changes to party contact information recorded |

St.27 status event code: A-5-5-R10-R18-oth-X000 |