KR100738537B1 - 네트워크 침입 탐지 시스템 및 그 탐지 방법 - Google Patents

네트워크 침입 탐지 시스템 및 그 탐지 방법 Download PDFInfo

- Publication number

- KR100738537B1 KR100738537B1 KR1020050130889A KR20050130889A KR100738537B1 KR 100738537 B1 KR100738537 B1 KR 100738537B1 KR 1020050130889 A KR1020050130889 A KR 1020050130889A KR 20050130889 A KR20050130889 A KR 20050130889A KR 100738537 B1 KR100738537 B1 KR 100738537B1

- Authority

- KR

- South Korea

- Prior art keywords

- pattern

- packet

- network

- variable

- transcendental

- Prior art date

Links

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/14—Network architectures or network communication protocols for network security for detecting or protecting against malicious traffic

- H04L63/1408—Network architectures or network communication protocols for network security for detecting or protecting against malicious traffic by monitoring network traffic

- H04L63/1416—Event detection, e.g. attack signature detection

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L12/00—Data switching networks

- H04L12/02—Details

- H04L12/22—Arrangements for preventing the taking of data from a data transmission channel without authorisation

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F15/00—Digital computers in general; Data processing equipment in general

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/14—Network architectures or network communication protocols for network security for detecting or protecting against malicious traffic

- H04L63/1408—Network architectures or network communication protocols for network security for detecting or protecting against malicious traffic by monitoring network traffic

- H04L63/1425—Traffic logging, e.g. anomaly detection

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- Computer Hardware Design (AREA)

- General Engineering & Computer Science (AREA)

- Computing Systems (AREA)

- Theoretical Computer Science (AREA)

- Physics & Mathematics (AREA)

- General Physics & Mathematics (AREA)

- Data Exchanges In Wide-Area Networks (AREA)

- Computer And Data Communications (AREA)

Abstract

본 발명은 네트워크 상의 적어도 하나 이상의 패킷을 캡쳐하는 패킷 캡쳐부와, 패킷 캡쳐부에서 캡쳐된 각 패킷의 특성에 따른 특성 값을 제공하는 전처리부와, 전처리부로부터 제공되는 각 특성 값에 따른 패턴을 상이한 두 개의 패턴 집합으로 구분하고, 각 패턴 집합 중 원소가 많은 패턴 집합을 기준 집합으로 선택하여 네트워크 침입을 탐지하는 학습 엔진부를 포함하는 네트어크 침입 탐지 시스템을 개시함으로써, 이미 알려진 공격 패턴에 따른 사전 데이터에 의존하지 않음으로, 변형된 공격 패턴을 탐지함은 물론, 네트워크 침입을 효과적으로 탐지할 수 있도록 하는 것이다.

Description

도 1은 본 발명에 따른 네트워크 침입 탐지 시스템을 설명하기 위한 블록 도면.

도 2는 본 발명의 바람직한 실시예에 따라 두 개의 집합으로 패턴을 구분하는 것을 설명하기 위한 도면.

도 3은 본 발명의 바람직한 실시예에 따라 하나의 집합으로 패턴을 구분하는 것을 설명하기 위한 도면.

도 4는 본 발명의 바람직한 실시예에 따른 네트워크 침입 탐지 방법을 설명하기 위한 플로챠트 도면.

<도면의 주요 부분에 대한 부호의 설명>

100 : 패킷 캡쳐부 200 : 전처리부

300 : 학습 엔진부 310 : 학습부

320 : 탐지부

본 발명은 네트워크 침입 탐지 시스템 및 그 탐지 방법에 관한 것이다.

오늘날 네트워크의 기술의 발전과 사용자의 증가로 정보화 사회로 발전하고 있는 반면, 네트워크를 통해 다른 사용자들에게 바이러스를 유포하거나, 공격하는 부정적인 측면도 증가하고 있다.

이러한, 네트워크의 침입을 탐지하는 위해 제시된 것이 침입 탐지 시스템(intrusion detection system)이다. 침입 탐지 시스템은 네트워크의 비정상적인 행위, 오용 등을 실시간으로 탐지하는 시스템이다.

네트워크 침입 탐지 기술은 크게 오용 탐지(misuse detection)와 비정상행위 탐지(anomaly detection)로 구분될 수 있다.

먼저, 오용 탐지 기술은 이미 알려진 공격 패턴에 대한 시그너쳐(signature)나 룰셋(rule set)을 생성하고, 그 생성된 시그너쳐 또는 룰셋에 일치하는 패턴을 확인함으로써, 공격을 탐지하는 기술이다. 이러한 오용 탐지 기술은 패턴 매칭, 전문가 시스템, 상태 전이 모델, 키 스토로크 모니터링 등이 있다.

그리고, 비정상행위 탐지 기술은 정상행위에 대한 정상 프로파일을 생성하고, 그 생성된 정상 프로파일을 벗어나는 행위들을 공격으로서 간주하는 기술로써, 통계적 방법, 신경망 기법, 예측 가능 패턴 생성 등의 기법 등이 존재한다.

그러나, 일반적인 침입 탐지 기술은 오용 또는 비정상행위를 탐지하기 위해서는 사전 데이터가 필요함은 물론, 사전 데이터에서 벗어나는 오용 또는 비정상행위를 탐지할 수 없다.

예를 들어, 오용 탐지 기술에는 이미 알려진 공격 패턴에 대한 시그너쳐 또는 룰셋을 생성하기 위한 사전 데이터가 필요하며, 또한, 시그너쳐 또는 룰셋을 벗어나는 패턴에 대해서는 탐지할 수 없다.

또한, 비정상행위 탐지 기술에서는 사전 데이터에 의존하여 비정상행위를 탐지하기 위한 정상 프로파일을 생성하기 때문에 사전 데이터에 탐지 기준이 의존적이며, 정상 프로파일을 생성하기 위한 학습 과정에 많은 학습 데이터가 필요하다.

따라서, 본 발명은 상기와 같은 문제점을 해결하기 위하여 창안된 것으로, 이미 알려진 공격 패턴에 따른 사전 데이터에 의존하지 않음으로, 변형된 공격 패턴을 탐지함은 물론, 네트워크 침입을 효과적으로 탐지할 수 있는 네트워크 침입 탐지 시스템 및 그 탐지 방법을 제공하는 것에 그 목적이 있다.

상기 목적을 달성하기 위한 본 발명의 일측면에 따른 네트워크 침입 탐지 시스템은, 네트워크 상의 적어도 하나 이상의 패킷을 캡쳐하는 패킷 캡쳐부와, 패킷 캡쳐부에서 캡쳐된 각 패킷의 특성에 따른 특성 값을 제공하는 전처리부와, 전처리 부로부터 제공되는 각 특성 값에 따른 패턴을 상이한 두 개의 패턴 집합으로 구분하고, 각 패턴 집합 중 원소가 많은 패턴 집합을 기준 집합으로 선택하여 네트워크 침입을 탐지하는 학습 엔진부를 포함한다.

본 발명에 따른 전처리부는, 패킷의 각 필드 값에 상응하는 특성 값을 제공한다.

본 발명에 따른 학습 엔진부는, 각 특성 값에 따른 패턴을 상이한 두 개의 패턴 집합으로 구분하는 초월면을 생성하고, 초월면의 바이어스 텀을 2차원 평면의 원점으로 수렴시켜, 기준 집합을 선택하고, 기준 집합의 패턴에 따른 기준 프로파일을 생성하는 학습부와, 기준 프로파일과, 네트워크 상의 패킷 특성 값을 비교하여 네트워크 침입을 탐지하는 탐지부를 포함한다.

본 발명의 다른 측면에 따른 네트워크 침입 탐지 시스템은, 네트워크 상의 적어도 하나 이성의 패킷 특성 값에 따른 패턴을 SVM 기법에 따라 상이한 두 개의 패턴 집합으로 구분하고, 복수개의 패턴 집합을 구분하는 초월면을 위치를 조절하여 하나의 기준 집합에 따른 기준 프로파일을 생성하는 학습부와, 기준 프로파일과, 네트워크 상의 패킷 특성 값을 비교하여 네트워크 침입을 탐지하는 탐지부를 포함한다.

본 발명에 따른 학습부는, 각 패턴을

여기서, 'γ'는 원점부터 초월면 사이까지의 거리(distance) 변수이고, 'l'은 패턴 집합의 최대 원소 개수를 나타내는 변수이다.

본 발명에 따른 학습부는,

본 발명에 따른 학습 엔진부는, 각 패킷의 패턴을 고차원으로 사상시켜 SVM 기법에 따라 각 패턴을 구분하는 초월면을 생성하고, feature mapping 함수를 이용하여 2차원으로 사상시킨 결과 원점에 분포하는 패턴을 아웃레이어로 처리한다.

본 발명의 다른 측면에 따른 네트워크 침입 탐지 방법은, 네트워크 상의 적 어도 하나 이상의 패킷을 캡쳐하는 단계와, 캡쳐된 각 패킷의 특성에 따른 특성 값을 도출하는 단계와, 각 특성 값에 따른 패턴을 상이한 두 개의 패턴 집합으로 구분하는 단계와, 각 패턴 집합 중 원소가 많은 패턴 집합을 기준 집합으로 선택하여 기준 프로파일을 생성하는 단계와, 패킷의 특성 값과 기준 프로파일을 비교하여 네트워크 침입을 탐지하는 단계를 포함한다.

본 발명에 따른 특성 값을 도출하는 단계는, 패킷의 각 필드 값에 상응하는 특성 값을 도출한다.

본 발명에 따른 패턴 집합으로 구분하는 단계는, 각 패턴을 상이한 두 개의 패턴 집합으로 구분하는 초월면을 생성한다.

본 발명에 따른 기준 프로파일을 생성하는 단계는, 패턴을 구분하는 초월면의 바이어스 텀을 2차원 평면의 원점으로 수렴시켜, 기준 집합을 선택하는 단계와, 기준 집합의 패턴에 따른 기준 프로파일을 생성하는 단계를 포함한다.

본 발명의 또 다른 측면에 따른 네트워크 침입 탐지 방법은, 네트워크 상의 적어도 하나 이성의 패킷 특성 값에 따른 패턴을 SVM 기법에 따라 상이한 두 개의 패턴 집합으로 구분하는 단계와, 복수개의 패턴 집합을 구분하는 초월면을 위치를 조절하여 하나의 기준 집합을 선택하는 단계와, 기준 집합의 패턴에 따라 기준 프로파일을 생성하는 단계와, 패킷의 특성 값과 기준 프로파일을 비교하여 네트워크 침입을 탐지하는 단계를 포함한다.

본 발명에 따른 패턴 집합으로 구분하는 단계는, 각 패턴을

여기서, 'γ'는 원점부터 초월면 사이까지의 거리(distance) 변수이고, 'l'은 패턴 집합의 최대 원소 개수를 나타내는 변수이다.

본 발명에 따른 기준 집합을 선택하는 단계는,

본 발명에 따른 패턴을 구분하는 단계는, 각 패킷의 패턴을 고차원으로 사 상시켜 SVM 기법에 따라 각 패턴을 구분하는 초월면을 생성하고, feature mapping 함수를 이용하여 2차원으로 사상시키는 단계를 포함한다.

이하 본 발명에 따른 네트워크 침입 탐지 시스템 및 그 탐지 방법을 첨부한 도면을 참조하여 상세히 설명한다.

도 1은 본 발명에 따른 네트워크 침입 탐지 시스템을 설명하기 위한 블록 도면이다.

도 1을 참조하면, 본 발명에 따른 네트워크 침입 탐지 시스템은, 패킷 캡쳐부(100), 전처리부(200), 및 학습 엔진부(300)를 포함하고, 학습 엔진부(300)는 학습부(310) 및 탐지부(320)를 포함한다.

패킷 캡쳐부(100)는 네트워크 상의 패킷을 무작위 또는 소정 시간동안 캡쳐한다. 즉, 패킷 캡쳐부(100)는 네트워크 침입 탐지 시스템의 대상이 네트워크 또는 호스트인지 여부에 따라 네트워크 상의 패킷을 캡쳐한다.

그리고, 전처리부(200)는 패킷 캡쳐부(100)에서 캡쳐한 패킷을 학습하기 위한 포맷으로 변환한다. 즉, 전처리부(200)는 학습 엔진부(300)가 캡쳐되는 패킷을 기반으로 학습 과정을 수행할 수 있도록 패킷의 정보를 전처리한다.

일례를 들어, 전처리부(200)는 캡쳐되는 TCP/IP 패킷의 각 필드 특성에 상응하는 특성 값으로 변환 처리한다.

학습 엔진부(300)는 전처리부(200)로부터 제공되는 각 패킷의 특성 값을 학습하여, 네트워크 침입을 탐지한다.

학습 엔진부(300)의 학습부(310)는 통계적 학습 이론(Statistical Learning Theory)을 기반으로 각 패킷의 특성 값에 따라 정상 집합과 비정상 집합으로 구분하고, 정상 집합으로부터 기준 프로파일을 도출한다.

이러한, 학습부(310)는 네트워크 침입을 탐지하기 위한 사전 데이터가 없는 상태에서 수신되는 패킷의 패턴에 따라 두 개의 상이한 집합인 정상 집합과 비정상 집합으로 구분하고, 이들 집합을 구분하는 초월면을 패턴 원소가 극히 적은 집합으로 수렵시키고, 하나의 집합으로부터 네트워크 침입을 탐지하는 기준 프로파일을 생성한다.

그리고, 탐지부는 캡쳐되는 패킷의 특성 값에 따른 패턴과 기준 프로파일을 비교하여 네트워크 침입 여부를 탐지한다.

이때, 학습 엔진부(300)는 초기 소정 시간동안 학습 과정을 거쳐 기준 프로파일을 도출하고, 지속적으로 캡쳐되는 패킷의 특성 값에 따라 기준 프로파일을 갱신하거나, 소정 주기마다 학습 과정을 거쳐 기준 프로파일을 갱신할 수 있다.

도 2는 본 발명의 바람직한 실시예에 따라 두 개의 집합으로 패턴을 구분하는 것을 설명하기 위한 도면이다.

도 2에 도시된 바와 같이 학습 엔진부(300)는 캡쳐되는 패킷의 특성 값에 따라 패킷의 패턴(x)을 도식한다.

그리고, 학습 엔진부(300)는 도식되는 패턴을 구분 가능한 분류 알고리즘을 이용하여 두 개의 상이한 패턴 집합, 즉, 정상 집합(Class 2)과, 비정상 집합(Class 1)으로 구분한다.

일례를 들어, 학습 엔진부(300)는 패턴을 상이한 두 개의 집합으로 분류하는 알고리즘인 SVM(Support Vector Machine) 알고리즘을 이용하여, 두 개의 상이한 패턴 집합으로 구분할 수 있으며, SVM 알고리즘을 이용하여 두 개의 패턴 집합으로 구분하는 초월면(hyperplane)(l)을 생성한다.

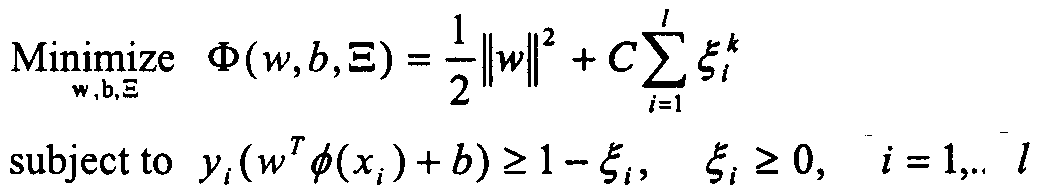

다음 수식 1은 SVM 알고리즘에 따라 두 개의 상이한 패턴 집합을 분류(classifier)하는 조건 수학식이다.

상기 수학식 1은 SVM 알고리즘에서 이진 분류하는 분류기를 결정하는 조건 수학식이며, ''를 두 개의 패턴 집합을 구분하는 초월면(l)이라고 가정하면, 'ω'는 조절 가능한 가중치 벡터이고, ''는 입력 패턴 벡터, 'b'는 바이어스 텀이다.

상기 도 2에서와 같이, 두 개의 패턴 집합(Class1, Class 2)은 초월면()(l)에 의해서 구분 가능하며, 에러는 'ξ'로 보정할 수 있다. 예를 들어, 입력되는 패턴(, )를 패턴 집합내에서 의미 없는 패턴으로 간주하면, 초월면(l)의 바이어스 텀(b)을 'ξ'만큼 보정함으로써, 초월면의 위치(l', l")를 조절할 수 있다.

즉, 학습 엔진부(300)는 입력되는 패킷의 패턴들을 SVM 알고리즘에 따른 교사 학습(Supervised Learning) 과정을 통해 두 개의 패턴 집합으로 구분한느 초월 면(l)을 생성함으로써, 정상 집합(Class 2)과 비정상 집합(Class 1)의 두 개 클래스로 분류한다.

여기서, 두 개의 클래스를 분류해주는 결정 평면이 초월면(l)이며, 초월면을 결정하는 입력 패턴들이 결정 벡터(Support Vector : SV)이다.

그리고, 각 패턴이 두 개의 패턴 집합으로 구분 가능한 경우, 초월면(l)은 결정 벡터의 패턴까지의 거리를 최대화하며, 모든 결정 벡터의 패턴은 초월면으로부터 같은 최소 거리에 위치하게 된다.

그러나, 패킷의 패턴이 선형으로 구분되는 경우는 극히 드물기 때문에 패킷의 패턴 집합은 비선형의 특징을 가지게 된다. 따라서, 입력 패턴을 커널 트릭과 같은 기법을 이용하여 고차원으로 사상시킨 후에 feature mapping 함수를 이용하여 다시 2차원으로 사상시킨다.

그리고, SVM 기법 중 one-class SVM 기법은 하나의 클래스, 즉, 하나의 패턴 집합에 대한 패턴만을 가지고 학습이 이루어지는 비교사 기반의 방식으로, 패턴 집합에 포함되지 않는 패턴(아웃 레이어)들은 feature mapping 함수를 이용하여 고차원에서 2차원으로 사상시키면, 2차원의 원점 근처에 위치하게 된다.

만약, 초월면(l)의 바이어스 텀(b)이 '0'에 가까워지는 경우, 즉, 초월면(l)으로 구분되는 두 개의 패턴 집합 중 어느 한 패턴 집합에 포함되는 특성 값은 매 우 적어지는 경우, 초월면(l")으로 구분되는 비정상 집합의 크기는 매우 작아진다.

도 3은 본 발명의 바람직한 실시예에 따라 하나의 집합으로 패턴을 구분하는 것을 설명하기 위한 도면이다.

도 3에 도시된 바와 같이, 초월면(l)의 바이어스 텀(b)이 '0'에 매우 가깝다고 가정하면, 비정상 집합(Class 1)에 포함되는 패킷의 패턴은 매우 적어진다.

따라서, 학습 엔진부(300)는 비정상 집합(Class 1)에 포함되는 패턴이 매우 적어짐으로, 상대적으로 정상 집합(Class 2)을 제외한 패턴을 에러 또는 아웃레이어(outlier)로 간주할 수 있다.

즉, 학습 엔진부(300)는 SVM 기법에 따라 두 개의 패턴 집합으로 구분하고, 상이한 두 개의 패턴 집합 중 중심이 되는 하나의 패턴 집합을 학습하고, 그 패턴 집합을 제외한 패턴을 에러 또는 아웃레이어로 간주함으로써, 하나의 패턴 집합만을 남긴다.

따라서, 학습 엔진부(300)는 캡쳐되는 패킷의 특성에 따라 구분되는 비정상 집합(Class 1)을 정상 집합(Class 2)의 아웃레이어로 간주할 수 있음으로, 정상 집합(Class 2)을 기반으로 기준 프로파일을 도출할 수 있다.

여기서, SVM 알고리즘의 soft-margin SVM 기법과 one-class SVM 기법을 잠시 살펴보면, soft-margin SVM 기법은 교사 학습의 정확성과 빠른 학습률을 가지지만 학습 단계에서 두 클래스에 대한 명확한 규정이 필요한 문제점을 가지고 있다.

그리고, One-class SVM 기법은 단일 클래스에 대한 학습 가능성으로 인해 비정상행위 탐지이 효과적이나, 단일 클래스 학습이라는 고유 특성에 의해 높은 false positive와 정확도가 낮은 문제점을 가지고 있다.

또한, 일반적으로 네트워크 상의 패킷 중 정상적인 패킷 양보다 비정상적인 패킷 양이 극히 적으므로, 학습 엔진부(300)는 각 패킷의 특성 값 패턴에 따라 soft-margin SVM 기법을 기반으로 두 개의 상이한 패턴 집합으로 구분하고, 비정상적인 패턴을 정상 집합(Class 2)의 에러 또는 아웃레이어로 간주할 수 있음으로, 하나의 패턴 집합인 정상 집합(Class 2)만을 남기로, 정상 집합(Class 2)을 기반으로 네트워크 침입을 탐지하는 기준이 될 수 있는 기준 프로파일을 생성할 수 있다.

다음 수학식 2는 soft-margin SVM 기법에 따른 두 개의 패턴 집합을 one-class SVM 기법에 따른 하나의 패턴 집합으로 사상시키기 위한 비교 수학식이다.

상기 수학식 2의 One-class SVM 기법에서 'γ'는 원점부터 초월면(l) 사이까지의 거리(distance)와, 초월면(l)에 의해 분리되는 패킷의 특성 값 개수와 트레이드-오프(trade-off) 관계에 있다.

초월면(l)과 패턴 집합에 속한 패턴과의 거리와 에러 수용 변수(ξ)와의 트레이드-오프 관계에 있는 soft-margin SVM 기법의 'C' 값을 one-class SVM 기법의 제약 조건에 적합하도록 1보다 작은 값으로 유지하고, 'ρ'(수식 3에서의 변수 E로 전환)의 값을 0과 1사이의 극히 작은 정수로 유지하면, soft-margin SVM 기법의 제약 조건이 다음 수식 3과 같이 변형되며, soft-margin SVM 기법과 one-class SVM 기법의 특성을 가진 이진 분류기를 생성할 수 있다.

상기 수학식 3에서 설명되어지는 바와 같이, soft-margin SVM 기법에 따른 두 개의 패턴 집합을 one-class SVM 기법에 따른 하나의 패턴 집합으로 사상될 수 있다.

즉, soft-margin SVM 기법에 따라 두 개의 상이한 패턴 집합으로 구분한 초월면()의 바이어트 텀(b)을 2차원의 원점으로 수렴시키면, one-class SVM 기법의 하나의 패턴 집합으로 사상시킬 수 있으며, 하나의 패턴 집합으로부터 기준 프로파일을 생성할 수 있다.

도 4는 본 발명의 바람직한 실시예에 따른 네트워크 침입 탐지 방법을 설명하기 위한 플로챠트 도면이다.

도 4를 참조하면, 네트워크 침입 탐지 시스템은 네트워크 상의 패킷을 캡쳐한다(S 100).

그리고, 네트워크 침입 탐지 시스템은 패킷의 특성 값에 따라 패턴을 구분하 여 두 개의 상이한 집합으로 구분한다(S 110).

네트워크 침입 탐지 시스템은 상기 도 2에서 설명되어지는 바와 같이, 패킷의 특성 값에 패턴을 도식하고, 각 패턴을 통계적 학습 이론에 따라 학습하여, 패턴을 상이한 두 개의 패턴 집합, 즉 정상 집합과, 비정상 집합으로 구분한다.

이때, 패턴 집합은 soft-margin SVM 기법에 따른 초월면을 생성하여 구분할 수 있다.

일반적으로 네트워크 상에서 정상적인 패킷 양이 비정상적인 패킷 양보가 매우 큼으로, 두 개의 상이한 패턴 집합, 즉 정상 집합(Class 2)에 속하는 패턴이 비정상 집합(Class 1)에 속하는 패턴보다 매우 많음으로, 초월면()의 바이어스 텀(b)을 원점으로 수렴시키실 수 있다.

따라서, 두 개의 상이한 패턴 집합 중 비정상 집합(Class 1)에 속한 패턴을 정상 집합(Class 2)의 에러 또는 아웃레이어로 간주할 수 있음으로, 정상 집합(Class 2)에 속한 패턴을 이용하여 기준 프로파일을 도출한다(S 120).

즉, 네트워크 침입 탐지 시스템은 네트워크 상의 패킷 중 정상적인 패킷 양보다 비정상적인 패킷 양이 극히 적으므로, 각 패킷의 특성 값 패턴에 따라 soft-margin SVM 기법을 기반으로 두 개의 상이한 패턴 집합으로 구분하고, 비정상적인 패턴을 정상 집합(Class 2)의 에러 또는 아웃레이어로 간주할 수 있음으로, 하나의 패턴 집합인 정상 집합(Class 2)만을 남기로, 정상 집합을 기반으로 네트워크 침입을 탐지하는 기준이 될 수 있는 기준 프로파일을 생성할 수 있다.

네트워크 침입 탐지 시스템은 기준 프로파일을 이용하여 네트워크 상의 패킷 이 비정상적인 패킷인지 여부를 탐지한다(S 130). 즉, 네트워크 침입 탐지 시스템은 기준 프로파일을 이용하여 네트워크 침입을 탐지한다.

상술한 본 발명의 상세 설명에서는 일례를 들어, SVM 알고리즘의 soft-margin SVM 기법을 이용하여 두 개의 패턴 집합으로 구분하고, 하나의 패턴 집합의 패턴에 따라 기준 프로파일을 생성하여 네트워크 침입을 탐지하는 경우에 대하여 설명하였으나, 기타 학습 알고리즘을 이용하여 사전 데이터 없이 네트워크 탐지를 위한 기준 프로파일을 생성하는 경우도 이와 동일하게 적용될 수 있다.

상기한 바와 같이, 본 발명에 따르면, SVM 기법에 따라 이미 알려진 사전 데이터가 없이 패킷의 패턴을 학습하여, 하나의 기준 프로파일을 생성할 수 있음으로, 사전 데이터에 의존적이지 않으면서 침입 탐지의 정확성 및 빠른 학습율을 가질 수 있다.

Claims (17)

- 네트워크 침입 탐지 시스템에 있어서,네트워크 상의 적어도 하나 이상의 패킷을 캡쳐하는 패킷 캡쳐부와,상기 패킷 캡쳐부에서 캡쳐된 각 패킷의 특성에 따른 특성 값을 제공하는 전처리부와,상기 전처리부로부터 제공되는 상기 각 특성 값에 따른 패턴을 상이한 두 개의 패턴 집합으로 구분하는 초월면을 생성하고, 상기 초월면의 바이어스 텀을 2차원 평면의 원점으로 수렴시켜, 상기 각 패턴 집합 중 원소가 많은 패턴 집합을 기준 집합으로 선택하여 네트워크 침입을 탐지하는 학습 엔진부를 포함하는 네트워크 침입 탐지 시스템.

- 제 1 항에 있어서, 상기 전처리부는,상기 패킷의 각 필드 값에 상응하는 특성 값을 제공하는 네트워크 침입 탐지 시스템.

- 제 1 항에 있어서, 상기 학습 엔진부는,상기 각 특성 값에 따른 패턴을 상이한 두 개의 패턴 집합으로 구분하는 초월면을 생성하고, 상기 초월면의 바이어스 텀을 2차원 평면의 원점으로 수렴시켜, 상기 기준 집합을 선택하고, 상기 기준 집합의 패턴에 따른 기준 프로파일을 생성하는 학습부와,상기 기준 프로파일과, 네트워크 상의 패킷 특성 값을 비교하여 네트워크 침입을 탐지하는 탐지부를 포함하는 네트워크 침입 탐지 시스템.

- 네트워크 침입 탐지 시스템에 있어서,네트워크 상의 적어도 하나 이상의 패킷 특성 값에 따른 패턴을 SVM 기법에 따라 상이한 두 개의 패턴 집합으로 구분하고, 상기 복수개의 패턴 집합을 구분하는 초월면을 위치를 조절하여 하나의 기준 집합에 따른 기준 프로파일을 생성하는 학습부와,상기 기준 프로파일과, 네트워크 상의 패킷 특성 값을 비교하여 네트워크 침입을 탐지하는 탐지부를 포함하는 네트워크 침입 탐지 시스템.

- 제 4 항에 있어서, 상기 학습 엔진부는,상기 각 패킷의 패턴을 고차원으로 사상시켜 SVM 기법에 따라 상기 각 패턴을 구분하는 초월면을 생성하고, feature mapping 함수를 이용하여 2차원으로 사상시킨 결과 원점에 분포하는 패턴을 아웃레이어로 처리하는 네트워크 침입 탐지 시스템.

- 네트워크 침입 탐지 방법에 있어서,네트워크 상의 적어도 하나 이상의 패킷을 캡쳐하는 단계;상기 캡쳐된 각 패킷의 특성에 따른 특성 값을 도출하는 단계;상기 각 특성 값에 따른 패턴을 상이한 두 개의 패턴 집합으로 구분하는 초월면을 생성하고, 상기 초월면의 바이어스 텀을 2차원 평면의 원점으로 수렴시켜, 패턴을 상이한 두 개의 패턴 집합으로 구분하는 단계;상기 각 패턴 집합 중 원소가 많은 패턴 집합을 기준 집합으로 선택하여 기준 프로파일을 생성하는 단계; 및상기 패킷의 특성 값과 상기 기준 프로파일을 비교하여 네트워크 침입을 탐지하는 단계를 포함하는 네트워크 침입 탐지 방법.

- 제 9 항에 있어서, 상기 특성 값을 도출하는 단계는,상기 패킷의 각 필드 값에 상응하는 특성 값을 도출하는 네트워크 침입 탐지 방법.

- 삭제

- 삭제

- 네트워크 침입 탐지 방법에 있어서,네트워크 상의 적어도 하나 이상의 패킷 특성 값에 따른 패턴을 SVM 기법에 따라 상이한 두 개의 패턴 집합으로 구분하는 단계;상기 복수개의 패턴 집합을 구분하는 초월면을 위치를 조절하여 하나의 기준 집합을 선택하는 단계;상기 기준 집합의 패턴에 따라 기준 프로파일을 생성하는 단계; 및패킷의 특성 값과 상기 기준 프로파일을 비교하여 네트워크 침입을 탐지하는 단계를 포함하는 네트워크 침입 탐지 방법.

- 제 13 항에 있어서, 상기 패턴을 구분하는 단계는,상기 각 패킷의 패턴을 고차원으로 사상시켜 SVM 기법에 따라 상기 각 패턴을 구분하는 초월면을 생성하고, feature mapping 함수를 이용하여 2차원으로 사상시키는 단계를 포함하는 네트워크 침입 탐지 방법.

Priority Applications (3)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| KR1020050130889A KR100738537B1 (ko) | 2005-12-27 | 2005-12-27 | 네트워크 침입 탐지 시스템 및 그 탐지 방법 |

| US11/604,229 US20070150954A1 (en) | 2005-12-27 | 2006-11-27 | System and method for detecting network intrusion |

| JP2006334665A JP2007179542A (ja) | 2005-12-27 | 2006-12-12 | ネットワーク侵入探知システム及びその探知方法 |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| KR1020050130889A KR100738537B1 (ko) | 2005-12-27 | 2005-12-27 | 네트워크 침입 탐지 시스템 및 그 탐지 방법 |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| KR20070068845A KR20070068845A (ko) | 2007-07-02 |

| KR100738537B1 true KR100738537B1 (ko) | 2007-07-11 |

Family

ID=38195437

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| KR1020050130889A KR100738537B1 (ko) | 2005-12-27 | 2005-12-27 | 네트워크 침입 탐지 시스템 및 그 탐지 방법 |

Country Status (3)

| Country | Link |

|---|---|

| US (1) | US20070150954A1 (ko) |

| JP (1) | JP2007179542A (ko) |

| KR (1) | KR100738537B1 (ko) |

Cited By (2)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| KR20190081408A (ko) | 2017-12-29 | 2019-07-09 | 이화여자대학교 산학협력단 | 네트워크 침입 탐지 시스템 및 방법, 이를 수행하기 위한 기록매체 |

| US10484401B2 (en) | 2015-10-30 | 2019-11-19 | Hyundai Motor Company | In-vehicle network attack detection method and apparatus |

Families Citing this family (44)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US7634584B2 (en) | 2005-04-27 | 2009-12-15 | Solarflare Communications, Inc. | Packet validation in virtual network interface architecture |

| JP5360597B2 (ja) * | 2007-09-28 | 2013-12-04 | 日本電気株式会社 | データ分類方法およびデータ分類装置 |

| US7941382B2 (en) * | 2007-10-12 | 2011-05-10 | Microsoft Corporation | Method of classifying and active learning that ranks entries based on multiple scores, presents entries to human analysts, and detects and/or prevents malicious behavior |

| US7991726B2 (en) * | 2007-11-30 | 2011-08-02 | Bank Of America Corporation | Intrusion detection system alerts mechanism |

| KR100978972B1 (ko) * | 2008-01-17 | 2010-08-30 | 한남대학교 산학협력단 | 에스브이엠 침입 탐지 시스템 및 그 동작 방법 |

| KR100976052B1 (ko) * | 2008-01-17 | 2010-08-17 | 한남대학교 산학협력단 | 에스브엠 침입 탐지를 위한 패킷이미지 변환 방법 |

| US20090225767A1 (en) * | 2008-03-05 | 2009-09-10 | Inventec Corporation | Network packet capturing method |

| JP5277667B2 (ja) * | 2008-03-07 | 2013-08-28 | 日本電気株式会社 | 障害分析システム、障害分析方法、障害分析サーバおよび障害分析プログラム |

| US8296850B2 (en) * | 2008-05-28 | 2012-10-23 | Empire Technology Development Llc | Detecting global anomalies |

| NL2002694C2 (en) * | 2009-04-01 | 2010-10-04 | Univ Twente | Method and system for alert classification in a computer network. |

| US9088601B2 (en) | 2010-12-01 | 2015-07-21 | Cisco Technology, Inc. | Method and apparatus for detecting malicious software through contextual convictions, generic signatures and machine learning techniques |

| US9218461B2 (en) | 2010-12-01 | 2015-12-22 | Cisco Technology, Inc. | Method and apparatus for detecting malicious software through contextual convictions |

| US8347391B1 (en) * | 2012-05-23 | 2013-01-01 | TrustPipe LLC | System and method for detecting network activity of interest |

| US8856324B2 (en) * | 2013-01-28 | 2014-10-07 | TrustPipe LLC | System and method for detecting a compromised computing system |

| US10742604B2 (en) * | 2013-04-08 | 2020-08-11 | Xilinx, Inc. | Locked down network interface |

| US20150033336A1 (en) * | 2013-07-24 | 2015-01-29 | Fortinet, Inc. | Logging attack context data |

| KR101538709B1 (ko) * | 2014-06-25 | 2015-07-29 | 아주대학교산학협력단 | 산업제어 네트워크를 위한 비정상 행위 탐지 시스템 및 방법 |

| US9497215B2 (en) * | 2014-07-23 | 2016-11-15 | Cisco Technology, Inc. | Stealth mitigation for simulating the success of an attack |

| CN105704103B (zh) * | 2014-11-26 | 2017-05-10 | 中国科学院沈阳自动化研究所 | 基于OCSVM双轮廓模型的Modbus TCP通信行为异常检测方法 |

| CN106155298B (zh) * | 2015-04-21 | 2019-11-08 | 阿里巴巴集团控股有限公司 | 人机识别方法及装置、行为特征数据的采集方法及装置 |

| US10503906B2 (en) * | 2015-12-02 | 2019-12-10 | Quest Software Inc. | Determining a risk indicator based on classifying documents using a classifier |

| CN106302555A (zh) * | 2016-11-10 | 2017-01-04 | 北京启明星辰信息安全技术有限公司 | 一种网络入侵检测方法及装置 |

| KR101926837B1 (ko) * | 2017-02-20 | 2018-12-07 | 아주대학교산학협력단 | 데이터 빈도수 기반의 단일 클래스 모델 생성 방법 및 장치 |

| CN107104960A (zh) * | 2017-04-20 | 2017-08-29 | 四川电科智造科技有限公司 | 一种基于机器学习的工业控制系统入侵检测方法 |

| US10089467B1 (en) * | 2017-05-23 | 2018-10-02 | Malwarebytes Inc. | Static anomaly-based detection of malware files |

| CN109143848A (zh) * | 2017-06-27 | 2019-01-04 | 中国科学院沈阳自动化研究所 | 基于fcm-gasvm的工业控制系统入侵检测方法 |

| KR101857554B1 (ko) * | 2017-11-14 | 2018-05-14 | 조선대학교산학협력단 | 차량에 대한 외부 데이터 침입 탐지 장치 및 방법 |

| CN108322433A (zh) * | 2017-12-18 | 2018-07-24 | 中国软件与技术服务股份有限公司 | 一种基于流检测的网络安全检测方法 |

| US11165720B2 (en) | 2017-12-19 | 2021-11-02 | Xilinx, Inc. | Network interface device |

| US10686872B2 (en) | 2017-12-19 | 2020-06-16 | Xilinx, Inc. | Network interface device |

| US10686731B2 (en) | 2017-12-19 | 2020-06-16 | Xilinx, Inc. | Network interface device |

| KR101893475B1 (ko) * | 2018-03-14 | 2018-10-04 | 마인드서프 주식회사 | 멀티레이어 시각화 표현을 위한 인공지능 기반의 네트워크 모니터링 방법 |

| JP7102866B2 (ja) | 2018-03-30 | 2022-07-20 | 富士通株式会社 | 学習プログラム、学習方法および学習装置 |

| CN109413021B (zh) * | 2018-04-28 | 2021-04-09 | 武汉思普崚技术有限公司 | 一种ips误报的检测方法和装置 |

| US10838763B2 (en) | 2018-07-17 | 2020-11-17 | Xilinx, Inc. | Network interface device and host processing device |

| US10659555B2 (en) | 2018-07-17 | 2020-05-19 | Xilinx, Inc. | Network interface device and host processing device |

| US10992689B2 (en) | 2018-09-18 | 2021-04-27 | The Boeing Company | Systems and methods for relating network intrusions to passenger-owned devices |

| CN109450860A (zh) * | 2018-10-16 | 2019-03-08 | 南京航空航天大学 | 一种基于熵和支持向量机的高级持续性威胁的检测方法 |

| CN109388944A (zh) * | 2018-11-06 | 2019-02-26 | 吉林大学 | 一种基于kpca和elm的入侵检测方法 |

| CN109962909B (zh) * | 2019-01-30 | 2021-05-14 | 大连理工大学 | 一种基于机器学习的网络入侵异常检测方法 |

| CN110070141B (zh) * | 2019-04-28 | 2021-09-14 | 上海海事大学 | 一种网络入侵检测方法 |

| US11889392B2 (en) | 2019-06-14 | 2024-01-30 | The Boeing Company | Aircraft network cybersecurity apparatus and methods |

| KR102269652B1 (ko) * | 2019-09-24 | 2021-06-25 | 국민대학교산학협력단 | 보안관제 데이터 분석을 위한 머신러닝 기반의 학습 벡터 생성 장치 및 방법 |

| CN113359666B (zh) * | 2021-05-31 | 2022-11-15 | 西北工业大学 | 基于Deep SVDD的车辆外部入侵检测方法及系统 |

Family Cites Families (5)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US7225343B1 (en) * | 2002-01-25 | 2007-05-29 | The Trustees Of Columbia University In The City Of New York | System and methods for adaptive model generation for detecting intrusions in computer systems |

| US7421417B2 (en) * | 2003-08-28 | 2008-09-02 | Wisconsin Alumni Research Foundation | Input feature and kernel selection for support vector machine classification |

| US7490071B2 (en) * | 2003-08-29 | 2009-02-10 | Oracle Corporation | Support vector machines processing system |

| JP2005203992A (ja) * | 2004-01-14 | 2005-07-28 | Intelligent Cosmos Research Institute | ネットワーク異常検出装置、ネットワーク異常検出方法およびネットワーク異常検出プログラム |

| US20090083826A1 (en) * | 2007-09-21 | 2009-03-26 | Microsoft Corporation | Unsolicited communication management via mobile device |

-

2005

- 2005-12-27 KR KR1020050130889A patent/KR100738537B1/ko not_active IP Right Cessation

-

2006

- 2006-11-27 US US11/604,229 patent/US20070150954A1/en not_active Abandoned

- 2006-12-12 JP JP2006334665A patent/JP2007179542A/ja active Pending

Non-Patent Citations (1)

| Title |

|---|

| 한국항공대학교 석사학위 논문 (2003.02.28):Support Vector Machine을 이용한 호스트 기반의 침입 탐지에 관한 연구 |

Cited By (2)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US10484401B2 (en) | 2015-10-30 | 2019-11-19 | Hyundai Motor Company | In-vehicle network attack detection method and apparatus |

| KR20190081408A (ko) | 2017-12-29 | 2019-07-09 | 이화여자대학교 산학협력단 | 네트워크 침입 탐지 시스템 및 방법, 이를 수행하기 위한 기록매체 |

Also Published As

| Publication number | Publication date |

|---|---|

| JP2007179542A (ja) | 2007-07-12 |

| US20070150954A1 (en) | 2007-06-28 |

| KR20070068845A (ko) | 2007-07-02 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| KR100738537B1 (ko) | 네트워크 침입 탐지 시스템 및 그 탐지 방법 | |

| US10504038B2 (en) | Refined learning data representation for classifiers | |

| Subba et al. | Enhancing performance of anomaly based intrusion detection systems through dimensionality reduction using principal component analysis | |

| Cahyo et al. | Performance comparison of intrusion detection system based anomaly detection using artificial neural network and support vector machine | |

| CN108932727B (zh) | 人脸跟踪方法和装置 | |

| Disha et al. | A Comparative study of machine learning models for Network Intrusion Detection System using UNSW-NB 15 dataset | |

| Ndife et al. | Cyber-Security Audit for Smart Grid Networks: An Optimized Detection Technique Based on Bayesian Deep Learning. | |

| Chapaneri et al. | Multi-level Gaussian mixture modeling for detection of malicious network traffic | |

| Khan et al. | Performance evaluation of advanced machine learning algorithms for network intrusion detection system | |

| Carter et al. | Fast, lightweight IoT anomaly detection using feature pruning and PCA | |

| Dalal et al. | Optimized LightGBM model for security and privacy issues in cyber‐physical systems | |

| Rajora | Reviews research on applying machine learning techniques to reduce false positives for network intrusion detection systems | |

| Elghamrawy et al. | An intrusion detection model based on deep learning and multi-layer perceptron in the internet of things (iot) network | |

| Jyothsna et al. | A network intrusion detection system with hybrid dimensionality reduction and neural network based classifier | |

| Chahar et al. | Significance of hybrid feature selection technique for intrusion detection systems | |

| Osamor et al. | Deep learning-based hybrid model for efficient anomaly detection | |

| US20230376752A1 (en) | A Method of Training a Submodule and Preventing Capture of an AI Module | |

| Khanji et al. | Towards a novel intrusion detection architecture using artificial intelligence | |

| Ortiz et al. | Network intrusion prevention by using hierarchical self-organizing maps and probability-based labeling | |

| Otte et al. | Improving the accuracy of network intrusion detectors by input-dependent stacking | |

| Zhang et al. | AOC-IDS: Autonomous Online Framework with Contrastive Learning for Intrusion Detection | |

| US11805139B1 (en) | Multiclass classification system with accumulator-based arbitration | |

| Ramachandran et al. | Enhancing Cloud-Based Security: A Novel Approach for Efficient Cyber-Threat Detection Using GSCSO-IHNN Model. Systems 2023, 11, 518 | |

| Al-Harbi et al. | An Efficient Method for Detection of DDoS Attacks on the Web Using Deep Learning Algorithms | |

| Lugo-Cordero et al. | What defines an intruder? an intelligent approach |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A201 | Request for examination | ||

| E902 | Notification of reason for refusal | ||

| E701 | Decision to grant or registration of patent right | ||

| GRNT | Written decision to grant | ||

| FPAY | Annual fee payment |

Payment date: 20130627 Year of fee payment: 7 |

|

| FPAY | Annual fee payment |

Payment date: 20140627 Year of fee payment: 8 |

|

| FPAY | Annual fee payment |

Payment date: 20150629 Year of fee payment: 9 |

|

| FPAY | Annual fee payment |

Payment date: 20160629 Year of fee payment: 10 |

|

| LAPS | Lapse due to unpaid annual fee |