JP7109909B2 - コンピュータネットワーク内のユーザの認証 - Google Patents

コンピュータネットワーク内のユーザの認証 Download PDFInfo

- Publication number

- JP7109909B2 JP7109909B2 JP2017224431A JP2017224431A JP7109909B2 JP 7109909 B2 JP7109909 B2 JP 7109909B2 JP 2017224431 A JP2017224431 A JP 2017224431A JP 2017224431 A JP2017224431 A JP 2017224431A JP 7109909 B2 JP7109909 B2 JP 7109909B2

- Authority

- JP

- Japan

- Prior art keywords

- authenticator

- temporary

- host

- user

- network device

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Active

Links

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/06—Network architectures or network communication protocols for network security for supporting key management in a packet data network

- H04L63/068—Network architectures or network communication protocols for network security for supporting key management in a packet data network using time-dependent keys, e.g. periodically changing keys

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/02—Network architectures or network communication protocols for network security for separating internal from external traffic, e.g. firewalls

- H04L63/0281—Proxies

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/08—Network architectures or network communication protocols for network security for authentication of entities

- H04L63/0823—Network architectures or network communication protocols for network security for authentication of entities using certificates

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/08—Network architectures or network communication protocols for network security for authentication of entities

- H04L63/0884—Network architectures or network communication protocols for network security for authentication of entities by delegation of authentication, e.g. a proxy authenticates an entity to be authenticated on behalf of this entity vis-à-vis an authentication entity

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3263—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials involving certificates, e.g. public key certificate [PKC] or attribute certificate [AC]; Public key infrastructure [PKI] arrangements

- H04L9/3268—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials involving certificates, e.g. public key certificate [PKC] or attribute certificate [AC]; Public key infrastructure [PKI] arrangements using certificate validation, registration, distribution or revocation, e.g. certificate revocation list [CRL]

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- Computer Hardware Design (AREA)

- Computing Systems (AREA)

- General Engineering & Computer Science (AREA)

- Computer And Data Communications (AREA)

- Storage Device Security (AREA)

Description

Claims (22)

- ネットワーク装置であって、

少なくとも1つのプロセッサと、実行されたとき、ホストに対してユーザ装置を認証する認証エージェントエンティティとして前記ネットワーク装置を動作させる命令を格納するメモリとを含むネットワーク装置であって、

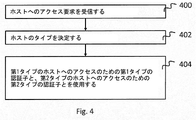

ネットワークを介して、前記ユーザ装置からのホストへの接続要求を受信し、

前記接続要求を受信したことに応答して、前記ユーザ装置の少なくとも一つのユーザ役割を決定し、

一時的認証子を、決定した前記少なくとも一つのユーザ役割に基づいて認証装置から取得し、

前記接続要求に基づいて、前記ユーザ役割に基づいて取得した前記一時的認証子を使用して前記ホストの認証を実行する、ように構成されたネットワーク装置。 - 認証局を設けるように構成された装置から前記一時的認証子を取得するように構成された、請求項1に記載のネットワーク装置。

- 前記一時的認証子を前記メモリに格納し、前記接続要求の受信に応答して、決定した前記少なくとも一つのユーザ役割に基づいて、前記メモリから前記一時的認証子を取り出すように構成された、請求項1に記載のネットワーク装置。

- 前記メモリは、揮発性メモリを含む、請求項3に記載のネットワーク装置。

- 前記一時的認証子は、証明書を含む、請求項1に記載のネットワーク装置。

- 前記証明書は、他の一時的認証子の公開鍵部分の少なくとも一部を含む、請求項5に記載のネットワーク装置。

- 前記一時的認証子は、他の制限を有し、前記他の制限は、前記一時的認証子を使用することができる回数の制限及び/又は前記一時的認証子の使用の制限を含む、請求項1に記載のネットワーク装置。

- 取得した前記一時的認証子を使用して第2認証子を取得するように更に構成され、前記第2認証子は、前記一時的認証子の少なくとも一部に基づいている、請求項1に記載のネットワーク装置。

- 前記第2認証子は、一時的なキーペア及び少なくとも1以上の永続的認証子の使用に基づいている、請求項8に記載のネットワーク装置。

- 前記認証エージェントエンティティは、前記認証装置と異なる、請求項1に記載のネットワーク装置。

- 取得した前記一時的認証子は、有効期間に関連する、請求項1に記載のネットワーク装置。

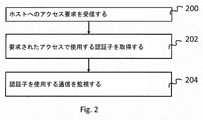

- ネットワーク装置に設けられた認証エージェントエンティティによってホストに対してユーザ装置を認証する方法であって、

ネットワークを介して、前記認証エージェントエンティティによって前記ユーザ装置からの前記ホストへの接続要求を受信するステップと、

受信した前記接続要求に応答して、前記認証エージェントエンティティによって前記ユーザ装置の少なくとも一つのユーザ役割を決定するステップと、

前記認証エージェントエンティティによって、一時的認証子を、決定した前記少なくとも一つのユーザ役割に基づいて認証装置から取得するステップと、

前記認証エージェントエンティティによって、前記接続要求に基づいて、前記ユーザ役割に基づいて取得した前記一時的認証子を使用して前記ホストに対して前記ユーザ装置を認証するステップと、を含み、

前記認証エージェントエンティティは、前記認証装置と異なる、方法。 - 前記一時的認証子を取得するステップは、前記一時的認証子を生成することを含む、請求項12に記載の方法。

- 前記一時的認証子をメモリに格納することを含む、請求項12に記載の方法であって、前記取得するステップは、前記メモリから前記一時的認証子を取り出すことを含む、方法。

- 前記一時的認証子は、証明書を含む、請求項12に記載の方法。

- 前記証明書は、他の一時的認証子の公開鍵部分の少なくとも一部を含む、請求項15に記載の方法。

- 前記一時的認証子は、他の制限を有し、前記他の制限は、前記一時的認証子を使用することができる回数の制限及び/又は前記一時的認証子の使用の制限を含む、請求項12に記載の方法。

- 前記一時的認証子は、一時的なキーペア及び少なくとも1以上の永続的認証子の使用に基づいている、請求項12に記載の方法。

- 実行されたとき、ホストに対してユーザ装置を認証する認証エージェントエンティティとしてネットワーク装置を動作させる命令を、前記ネットワーク装置のプロセッサに実行させるためのプログラムコードを含む非一時的なコンピュータ可読媒体であって、前記命令は、

ネットワークを介して、前記プロセッサによって、前記ユーザ装置からの前記ホストへの接続要求を受信するステップと、

受信した前記接続要求に応答して、前記プロセッサによって、前記ユーザ装置の少なくとも一つのユーザ役割を決定するステップと、

前記プロセッサによって、一時的認証子を、決定した前記少なくとも一つのユーザ役割に基づいて認証装置から取得するステップと、

前記プロセッサによって、前記接続要求に基づいて、前記ユーザ役割に基づいて取得した前記一時的認証子を使用して前記ホストに対して前記ユーザ装置を認証するステップと、を含む、非一時的なコンピュータ可読媒体。 - 前記命令は、前記一時的認証子を前記ネットワーク装置のメモリに格納することを含み、前記取得するステップは、前記メモリから前記一時的認証子を取り出すことを含む、請求項19に記載の非一時的なコンピュータ可読媒体。

- 前記メモリは、揮発性メモリを含む、請求項20に記載の非一時的なコンピュータ可読媒体。

- 前記一時的認証子は、証明書を含む、請求項19に記載の非一時的なコンピュータ可読媒体。

Applications Claiming Priority (2)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| US15/361,672 US10764263B2 (en) | 2016-11-28 | 2016-11-28 | Authentication of users in a computer network |

| US15/361,672 | 2016-11-28 |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2018117340A JP2018117340A (ja) | 2018-07-26 |

| JP2018117340A5 JP2018117340A5 (ja) | 2021-01-14 |

| JP7109909B2 true JP7109909B2 (ja) | 2022-08-01 |

Family

ID=60480193

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2017224431A Active JP7109909B2 (ja) | 2016-11-28 | 2017-11-22 | コンピュータネットワーク内のユーザの認証 |

Country Status (3)

| Country | Link |

|---|---|

| US (1) | US10764263B2 (ja) |

| EP (1) | EP3328023B1 (ja) |

| JP (1) | JP7109909B2 (ja) |

Families Citing this family (9)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US10951421B2 (en) * | 2016-11-28 | 2021-03-16 | Ssh Communications Security Oyj | Accessing hosts in a computer network |

| US11418352B2 (en) * | 2018-02-21 | 2022-08-16 | Akamai Technologies, Inc. | Certificate authority (CA) security model in an overlay network supporting a branch appliance |

| WO2019244650A1 (ja) | 2018-06-20 | 2019-12-26 | 住友金属鉱山株式会社 | 複合タングステン酸化物膜及びその製造方法、並びに該膜を有する膜形成基材及び物品 |

| US20210409385A1 (en) * | 2018-11-23 | 2021-12-30 | Nokia Solutions And Networks Oy | Method and apparatus for authenticating a device or user |

| US12099997B1 (en) | 2020-01-31 | 2024-09-24 | Steven Mark Hoffberg | Tokenized fungible liabilities |

| CN111404957B (zh) * | 2020-03-25 | 2022-12-30 | 湖南快乐阳光互动娱乐传媒有限公司 | 一种基于ssh提升cdn服务器安全性的方法及系统 |

| CN112491867B (zh) * | 2020-11-24 | 2021-11-12 | 北京航空航天大学 | 一种基于会话相似性分析的ssh中间人攻击检测系统 |

| US11824860B2 (en) | 2021-06-16 | 2023-11-21 | Ebay Inc. | Session-centric access control for secure ephemeral shells |

| US20230101920A1 (en) * | 2021-09-30 | 2023-03-30 | Fortinet, Inc. | Proxy ssh public key authentication in cloud environment |

Citations (5)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2005085102A (ja) | 2003-09-10 | 2005-03-31 | Canon Inc | 保証システム |

| JP2008005434A (ja) | 2006-06-26 | 2008-01-10 | Toshiba Corp | 通信制御装置、通信制御方法および通信制御プログラム |

| JP2009533945A (ja) | 2006-04-10 | 2009-09-17 | トラスト インテグレーション サービシィズ ベスローテン フェンノートシャップ | データを安全に伝送するための装置および方法 |

| JP2010192947A (ja) | 2009-02-13 | 2010-09-02 | Fuji Xerox Co Ltd | 通信システム、中継装置、末端装置、及びプログラム |

| US20130081132A1 (en) | 2011-09-28 | 2013-03-28 | Samsung Sds Co., Ltd. | Apparatus and method for providing virtual private network service based on mutual authentication |

Family Cites Families (30)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US6367009B1 (en) * | 1998-12-17 | 2002-04-02 | International Business Machines Corporation | Extending SSL to a multi-tier environment using delegation of authentication and authority |

| US7085931B1 (en) | 1999-09-03 | 2006-08-01 | Secure Computing Corporation | Virtual smart card system and method |

| US20020080190A1 (en) | 2000-12-23 | 2002-06-27 | International Business Machines Corporation | Back-up and usage of secure copies of smart card data objects |

| JP4602606B2 (ja) | 2001-08-15 | 2010-12-22 | ソニー株式会社 | 認証処理システム、認証処理方法、および認証デバイス、並びにコンピュータ・プログラム |

| KR100449484B1 (ko) | 2001-10-18 | 2004-09-21 | 한국전자통신연구원 | 공개키 기반 구조 인증시스템에서 생체정보를 이용한인증서 발급 방법 |

| SE0104344D0 (sv) | 2001-12-20 | 2001-12-20 | Au System Ab Publ | System och förfarande |

| US7506368B1 (en) * | 2003-02-13 | 2009-03-17 | Cisco Technology, Inc. | Methods and apparatus for network communications via a transparent security proxy |

| US8214884B2 (en) | 2003-06-27 | 2012-07-03 | Attachmate Corporation | Computer-based dynamic secure non-cached delivery of security credentials such as digitally signed certificates or keys |

| US7472277B2 (en) * | 2004-06-17 | 2008-12-30 | International Business Machines Corporation | User controlled anonymity when evaluating into a role |

| US7853995B2 (en) | 2005-11-18 | 2010-12-14 | Microsoft Corporation | Short-lived certificate authority service |

| CA2531533C (en) | 2005-12-28 | 2013-08-06 | Bce Inc. | Session-based public key infrastructure |

| US7882538B1 (en) | 2006-02-02 | 2011-02-01 | Juniper Networks, Inc. | Local caching of endpoint security information |

| US8015594B2 (en) | 2006-03-17 | 2011-09-06 | Cisco Technology, Inc. | Techniques for validating public keys using AAA services |

| JP5079803B2 (ja) * | 2006-07-18 | 2012-11-21 | サーティコム コーポレーション | ゲーム装置を認証するシステムおよび方法 |

| US8181227B2 (en) | 2006-08-29 | 2012-05-15 | Akamai Technologies, Inc. | System and method for client-side authenticaton for secure internet communications |

| US7469151B2 (en) | 2006-09-01 | 2008-12-23 | Vivotech, Inc. | Methods, systems and computer program products for over the air (OTA) provisioning of soft cards on devices with wireless communications capabilities |

| US8402514B1 (en) | 2006-11-17 | 2013-03-19 | Network Appliance, Inc. | Hierarchy-aware role-based access control |

| US8214635B2 (en) | 2006-11-28 | 2012-07-03 | Cisco Technology, Inc. | Transparent proxy of encrypted sessions |

| US20090037729A1 (en) | 2007-08-03 | 2009-02-05 | Lawrence Smith | Authentication factors with public-key infrastructure |

| WO2009070430A2 (en) | 2007-11-08 | 2009-06-04 | Suridx, Inc. | Apparatus and methods for providing scalable, dynamic, individualized credential services using mobile telephones |

| US8539562B2 (en) | 2010-12-09 | 2013-09-17 | International Business Machines Corporation | Automated management of system credentials |

| US8843750B1 (en) * | 2011-01-28 | 2014-09-23 | Symantec Corporation | Monitoring content transmitted through secured communication channels |

| US9008316B2 (en) * | 2012-03-29 | 2015-04-14 | Microsoft Technology Licensing, Llc | Role-based distributed key management |

| US9369279B2 (en) | 2013-09-23 | 2016-06-14 | Venafi, Inc. | Handling key rotation problems |

| US9369282B2 (en) | 2014-01-29 | 2016-06-14 | Red Hat, Inc. | Mobile device user authentication for accessing protected network resources |

| EP3089091B1 (en) * | 2014-05-02 | 2020-03-11 | Barclays Execution Services Limited | Transaction authentication |

| KR102036758B1 (ko) | 2014-09-30 | 2019-10-28 | 사이트릭스 시스템스, 인크. | 빠른 스마트 카드 로그온 및 연합된 풀 도메인 로그온 |

| US9538376B2 (en) * | 2014-12-23 | 2017-01-03 | Ssh Communications Security Oyj | Authenticating data communications |

| US10826712B2 (en) * | 2015-06-30 | 2020-11-03 | Visa International Service Association | Confidential authentication and provisioning |

| US10645577B2 (en) * | 2016-07-15 | 2020-05-05 | Avago Technologies International Sales Pte. Limited | Enhanced secure provisioning for hotspots |

-

2016

- 2016-11-28 US US15/361,672 patent/US10764263B2/en active Active

-

2017

- 2017-11-22 JP JP2017224431A patent/JP7109909B2/ja active Active

- 2017-11-24 EP EP17203651.9A patent/EP3328023B1/en active Active

Patent Citations (5)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2005085102A (ja) | 2003-09-10 | 2005-03-31 | Canon Inc | 保証システム |

| JP2009533945A (ja) | 2006-04-10 | 2009-09-17 | トラスト インテグレーション サービシィズ ベスローテン フェンノートシャップ | データを安全に伝送するための装置および方法 |

| JP2008005434A (ja) | 2006-06-26 | 2008-01-10 | Toshiba Corp | 通信制御装置、通信制御方法および通信制御プログラム |

| JP2010192947A (ja) | 2009-02-13 | 2010-09-02 | Fuji Xerox Co Ltd | 通信システム、中継装置、末端装置、及びプログラム |

| US20130081132A1 (en) | 2011-09-28 | 2013-03-28 | Samsung Sds Co., Ltd. | Apparatus and method for providing virtual private network service based on mutual authentication |

Also Published As

| Publication number | Publication date |

|---|---|

| JP2018117340A (ja) | 2018-07-26 |

| US20180152426A1 (en) | 2018-05-31 |

| EP3328023A1 (en) | 2018-05-30 |

| EP3328023B1 (en) | 2022-03-16 |

| US10764263B2 (en) | 2020-09-01 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP7109909B2 (ja) | コンピュータネットワーク内のユーザの認証 | |

| US12101416B2 (en) | Accessing hosts in a computer network | |

| US9887975B1 (en) | Systems and methods for delegated cryptography | |

| US10185963B2 (en) | Method for authentication and assuring compliance of devices accessing external services | |

| US8549300B1 (en) | Virtual single sign-on for certificate-protected resources | |

| EP2304639B1 (en) | Authentication for distributed secure content management system | |

| US20170302644A1 (en) | Network user identification and authentication | |

| Winter et al. | Transport layer security (TLS) encryption for RADIUS | |

| US10484357B1 (en) | Method and apparatus for federated single sign on using authentication broker | |

| EP3328025B1 (en) | Accessing hosts in a hybrid computer network | |

| US8281371B1 (en) | Authentication and authorization in network layer two and network layer three | |

| US20030217148A1 (en) | Method and apparatus for LAN authentication on switch | |

| US9538376B2 (en) | Authenticating data communications | |

| US20210067503A1 (en) | Secure communication network | |

| JP2009538478A5 (ja) | ||

| US20160182471A1 (en) | Network security broker | |

| US20240323033A1 (en) | System and method for pre-shared key (psk) based document security | |

| CN114189370B (zh) | 一种访问方法及装置 | |

| JP2006216014A (ja) | メッセージを認証するためのシステムおよび方法、メッセージを認証するためのファイアウォール、ネットワーク装置、および、コンピュータ読み取り可能な媒体 | |

| Ali et al. | Flexible and scalable public key security for SSH | |

| Winter et al. | RFC 6614: Transport Layer Security (TLS) Encryption for RADIUS | |

| Howlett | Internet-Draft Janet Intended status: Informational S. Hartman Expires: January 4, 2014 Painless Security July 3, 2013 |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20201117 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20201117 |

|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20211020 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20211116 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20220214 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20220621 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20220720 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 7109909 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 |