JP6887438B2 - 遠隔プロキシを用いてデータレジデンシ保護を提供するためのシステムおよび方法 - Google Patents

遠隔プロキシを用いてデータレジデンシ保護を提供するためのシステムおよび方法 Download PDFInfo

- Publication number

- JP6887438B2 JP6887438B2 JP2018548813A JP2018548813A JP6887438B2 JP 6887438 B2 JP6887438 B2 JP 6887438B2 JP 2018548813 A JP2018548813 A JP 2018548813A JP 2018548813 A JP2018548813 A JP 2018548813A JP 6887438 B2 JP6887438 B2 JP 6887438B2

- Authority

- JP

- Japan

- Prior art keywords

- data

- computer control

- environment

- protection

- protection component

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Active

Links

- 238000000034 method Methods 0.000 title claims description 52

- 238000004891 communication Methods 0.000 claims description 26

- 230000004044 response Effects 0.000 claims description 16

- 238000012546 transfer Methods 0.000 claims description 5

- 230000008859 change Effects 0.000 claims description 3

- 238000000326 densiometry Methods 0.000 claims 3

- 230000006870 function Effects 0.000 description 11

- 230000000007 visual effect Effects 0.000 description 11

- 238000004422 calculation algorithm Methods 0.000 description 8

- 230000009471 action Effects 0.000 description 5

- 238000012790 confirmation Methods 0.000 description 4

- 238000012544 monitoring process Methods 0.000 description 4

- 238000004883 computer application Methods 0.000 description 3

- 230000008569 process Effects 0.000 description 3

- 238000010200 validation analysis Methods 0.000 description 3

- 238000013479 data entry Methods 0.000 description 2

- 238000013500 data storage Methods 0.000 description 2

- 238000009434 installation Methods 0.000 description 2

- 230000010354 integration Effects 0.000 description 2

- 238000012986 modification Methods 0.000 description 2

- 230000004048 modification Effects 0.000 description 2

- 230000003287 optical effect Effects 0.000 description 2

- 238000012545 processing Methods 0.000 description 2

- 230000001105 regulatory effect Effects 0.000 description 2

- 239000007787 solid Substances 0.000 description 2

- 230000001052 transient effect Effects 0.000 description 2

- 230000002730 additional effect Effects 0.000 description 1

- 230000004075 alteration Effects 0.000 description 1

- 230000006399 behavior Effects 0.000 description 1

- 230000009977 dual effect Effects 0.000 description 1

- 230000003993 interaction Effects 0.000 description 1

- 230000006855 networking Effects 0.000 description 1

- 230000008520 organization Effects 0.000 description 1

- 238000004806 packaging method and process Methods 0.000 description 1

- 239000004065 semiconductor Substances 0.000 description 1

- 238000006467 substitution reaction Methods 0.000 description 1

- 230000001360 synchronised effect Effects 0.000 description 1

Images

Classifications

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/60—Protecting data

- G06F21/62—Protecting access to data via a platform, e.g. using keys or access control rules

- G06F21/6218—Protecting access to data via a platform, e.g. using keys or access control rules to a system of files or objects, e.g. local or distributed file system or database

- G06F21/6245—Protecting personal data, e.g. for financial or medical purposes

- G06F21/6254—Protecting personal data, e.g. for financial or medical purposes by anonymising data, e.g. decorrelating personal data from the owner's identification

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/02—Network architectures or network communication protocols for network security for separating internal from external traffic, e.g. firewalls

- H04L63/0209—Architectural arrangements, e.g. perimeter networks or demilitarized zones

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/02—Network architectures or network communication protocols for network security for separating internal from external traffic, e.g. firewalls

- H04L63/0281—Proxies

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/04—Network architectures or network communication protocols for network security for providing a confidential data exchange among entities communicating through data packet networks

- H04L63/0407—Network architectures or network communication protocols for network security for providing a confidential data exchange among entities communicating through data packet networks wherein the identity of one or more communicating identities is hidden

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L67/00—Network arrangements or protocols for supporting network services or applications

- H04L67/01—Protocols

- H04L67/06—Protocols specially adapted for file transfer, e.g. file transfer protocol [FTP]

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W12/00—Security arrangements; Authentication; Protecting privacy or anonymity

- H04W12/02—Protecting privacy or anonymity, e.g. protecting personally identifiable information [PII]

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- Computer Hardware Design (AREA)

- General Engineering & Computer Science (AREA)

- Computing Systems (AREA)

- Bioethics (AREA)

- Health & Medical Sciences (AREA)

- General Health & Medical Sciences (AREA)

- Theoretical Computer Science (AREA)

- Medical Informatics (AREA)

- Databases & Information Systems (AREA)

- Software Systems (AREA)

- Physics & Mathematics (AREA)

- General Physics & Mathematics (AREA)

- Information Transfer Between Computers (AREA)

- Storage Device Security (AREA)

Description

クラウドコンピューティングサービスおよびソフトウェア・アズ・ア・サービス(SaaS)プロバイダがますます普及している。多くの場合、このようなサービスを利用するクライアントまたは顧客は、それらのコンピュータ制御データがどこでどのように処理および保護されているかに関心がある。世界の管轄区域の中には、その管轄区域の外に出てはならないデータの種類を規定するデータレジデンシ(DR)要件(規則)を有する管轄区域もある。たとえば、国民に関する個人識別情報(PII)をその国の国境内でしか保存することができない国もある。

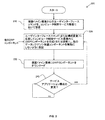

一実施形態では、メモリからの命令を実行するための少なくとも1つのプロセッサを含むコンピューティングデバイスによって行なわれる、コンピュータにより実現される方法が開示される。方法は、コンピュータ制御ネットワーク通信を介して、コンピュータ制御サービス環境において、保護ドメイン環境の遠隔コンピュータ制御システムからユーザインターフェースコマンドを受信するステップと、ユーザインターフェースコマンドに応答して、少なくとも1つのプロセッサによって、コンピュータ制御サービス環境内にデータレジデンシ保護コンポーネントを生成するステップとを備える。データレジデンシ保護コンポーネントは、遠隔コンピュータ制御システムによって保護ドメイン環境内で実行されると、個人識別情報を保護ドメイン環境の外部に露出しないように隔離するコンピュータ制御サービス環境のためのプロキシとして働くように構成されている。方法はさらに、コンピュータ制御ネットワーク通信を介して、コンピュータ制御サービス環境から保護ドメイン環境の遠隔コンピュータ制御システムに、データレジデンシ保護コンポーネントをダウンロードするステップを含む。

サービスプロバイダによるデータレジデンシサービスの提供を可能にするシステム、方法、および他の実施形態が開示される。このデータレジデンシサービスは、保護ドメイン環境のローカル管理者が実行可能データレジデンシ保護コンポーネントを構成およびダウンロードするために用いることができるものである。データレジデンシ保護コンポーネントは、ローカル管理者の保護ドメイン環境内で実行されると、個人識別情報(PII)またはその他のセンシティブであるとみなされるデータを隔離し、それらが保護ドメイン環境の外部に露出することを防止する。それにより、保護ドメイン環境内のユーザはサービスプロバイダが提供するアプリケーションにアクセス可能である一方、個人識別情報(PII)または管理者がセンシティブであると宣言するその他のデータが保護ドメイン環境の外に出ることは許可されない。

本明細書で使用される「個人識別情報(PII)」という用語は、特定の個人を潜在的に識別し得るコンピュータ制御データ、または、ある人を別の人と区別するとともに匿名データの匿名性を排除するために使用され得るデータを意味する。また、当該用語は、ある管轄区域内の規則によって厳格に規定されていないとしてもセンシティブまたは機密であるとみなされ得る、特定の個人に帰属する他の情報も意味し得る。

図4は、本明細書で説明される例示的なシステムおよび方法、および/または均等物のうちの1つ以上で構成および/またはプログラムされた例示的なコンピューティングデバイスを示す。図4は、データレジデンシ保護ロジックの実施形態が実現され得るコンピューティングデバイスの実施形態の一例を示す。例示的なコンピューティングデバイスは、バス408によって動作可能に接続されたプロセッサ402と、メモリ404と、入力/出力ポート410とを含むコンピュータ400であってもよい。

別の実施形態では、説明された方法および/またはそれらの均等物は、コンピュータ実行可能命令で実現されてもよい。このため、一実施形態では、非一時的コンピュータ読取可能/記憶媒体は、マシンによって実行されると、マシン(および/または関連付けられたコンポーネント)に方法を行なわせる、アルゴリズム/実行可能アプリケーションの格納されたコンピュータ実行可能命令で構成される。例示的なマシンは、プロセッサ、コンピュータ、クラウドコンピューティングシステムにおいて動作するサーバ、ソフトウェア・アズ・ア・サービス(SaaS)アーキテクチャにおいて構成されたサーバ、スマートフォンなどを含むが、それらに限定されない。一実施形態では、コンピューティングデバイスは、開示された方法のうちのいずれかを行なうように構成された1つ以上の実行可能アルゴリズムで実現される。

CD:コンパクトディスク。

CD−RW:書換可能CD。

HTTP:ハイパーテキスト転送プロトコル。

RAM:ランダムアクセスメモリ。

SRAM:同期型RAM。

PROM:プログラマブルROM。

EEPROM:電気的消去可能PROM。

WAN:ワイドエリアネットワーク。

Claims (10)

- メモリからの命令を実行するための少なくとも1つのプロセッサを含むコンピューティングデバイスによって行なわれる、コンピュータにより実現される方法であって、前記方法は、

コンピュータ制御サービス環境における構成モジュールにおいて、通信ネットワークを介して、保護ドメイン環境の遠隔コンピュータ制御システムによって送信されたユーザインターフェースコマンドを受信するステップを含み、前記ユーザインターフェースコマンドは、前記保護ドメイン環境内の個人識別情報へのアクセスに対して課せられる制限を示す構成オプションを含み、

前記ユーザインターフェースコマンドの受信に応答して、前記構成モジュールを用いて、前記コンピュータ制御サービス環境内にデータレジデンシ保護コンポーネントを生成するステップを備え、前記データレジデンシ保護コンポーネントは、前記遠隔コンピュータ制御システムによって前記保護ドメイン環境内で実行されると、前記構成オプションにしたがって、

i)前記保護ドメイン環境の外部の前記個人識別情報への前記アクセスを制限を課すプロキシとして動作し、

ii)前記個人識別情報のための前記保護ドメイン環境から前記コンピュータ制御サービス環境へのデータ通信を監視し、

iii)前記個人識別情報を、当該個人識別情報を表現および保護するためのトークンデータで置換え、

iv)前記通信ネットワークを介して前記コンピュータ制御サービス環境へ前記トークンデータを送信する、ように構成されており、

前記方法は、さらに、

前記通信ネットワークを介して、前記コンピュータ制御サービス環境から前記保護ドメイン環境の前記遠隔コンピュータ制御システムに、実行可能なファイルとして前記データレジデンシ保護コンポーネントをダウンロードするステップと、

前記コンピュータ制御サービス環境にアクセス可能なデータレジデンシデータベースにおける前記データレジデンシ保護コンポーネントに対応するレコードを格納するステップとを備え、前記レコードは前記制限を識別し、

第2の構成オプションを含む第2のユーザインターフェイスコマンドをその後に受信したことに応答して、前記データレジデンシ保護コンポーネントの制限を無効にする第2のデータレジデンシ保護コンポーネントを生成することを避けるために、前記構成モジュールを用いて、前記データレジデンシデータベースのレコードを参照するステップを含む、方法。 - 前記データレジデンシ保護コンポーネントは、前記遠隔コンピュータ制御システムによって前記保護ドメイン環境内で実行されると、前記遠隔コンピュータ制御システムに、

前記コンピュータ制御サービス環境から前記保護ドメイン環境へのデータ通信において、前記個人識別情報を表現するトークンデータを監視させ、

前記トークンデータを、前記保護ドメイン環境内で前記個人識別情報に置換えさせる、ように構成されている、請求項1に記載の方法。 - 前記コンピュータ制御サービス環境のサービスアプリケーション構成の変更に応答して、前記コンピュータ制御サービス環境の前記構成モジュールを用いて、前記コンピュータ制御サービス環境内の前記データレジデンシ保護コンポーネントを更新するステップと、

前記通信ネットワークを介して、更新された前記データレジデンシ保護コンポーネントを前記保護ドメイン環境にダウンロードするステップとをさらに含む、請求項1または2に記載の方法。 - 前記データレジデンシ保護コンポーネントはJava実行可能コンポーネントを含む、請求項1〜3のいずれかに記載の方法。

- 前記データレジデンシ保護コンポーネントは、ウェブベースプロトコルによって動作するように構成されている、請求項1〜4のいずれかに記載の方法。

- 前記データレジデンシ保護コンポーネントは、メール転送プロトコルによって動作するように構成されている、請求項1〜4のいずれかに記載の方法。

- 前記データレジデンシ保護コンポーネントは、ファイル転送プロトコルによって動作するように構成されている、請求項1〜4のいずれかに記載の方法。

- 前記データレジデンシ保護コンポーネントは、前記保護ドメイン環境にダウンロードされたときに、前記保護ドメイン環境内の前記遠隔コンピュータ制御システム上に自動でインストールされるように構成されている、請求項1〜4のいずれかに記載の方法。

- 請求項1〜8のいずれかに記載の方法をコンピュータに実行させる、プログラム。

- 請求項9に記載のプログラムを格納したメモリと、

前記プログラムを実行するプロセッサとを備える、システム。

Applications Claiming Priority (3)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| US15/073,700 | 2016-03-18 | ||

| US15/073,700 US10176341B2 (en) | 2016-03-18 | 2016-03-18 | Systems and methods for providing data residency protection using remote proxies |

| PCT/US2017/022621 WO2017161065A1 (en) | 2016-03-18 | 2017-03-16 | Systems and methods for providing data residency protection using remote proxies |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2019511779A JP2019511779A (ja) | 2019-04-25 |

| JP2019511779A5 JP2019511779A5 (ja) | 2020-04-30 |

| JP6887438B2 true JP6887438B2 (ja) | 2021-06-16 |

Family

ID=58461460

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2018548813A Active JP6887438B2 (ja) | 2016-03-18 | 2017-03-16 | 遠隔プロキシを用いてデータレジデンシ保護を提供するためのシステムおよび方法 |

Country Status (5)

| Country | Link |

|---|---|

| US (2) | US10176341B2 (ja) |

| EP (1) | EP3430785B1 (ja) |

| JP (1) | JP6887438B2 (ja) |

| CN (1) | CN108781220B (ja) |

| WO (1) | WO2017161065A1 (ja) |

Families Citing this family (15)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US10430611B2 (en) * | 2017-05-03 | 2019-10-01 | Salesforce.Com, Inc. | Techniques and architectures for selective obfuscation of personally identifiable information (PII) in environments capable of replicating data |

| US10404783B2 (en) * | 2017-08-16 | 2019-09-03 | Vmware, Inc. | Outside-of-network management of a component in a virtual data center |

| EP3588894B1 (en) | 2018-06-28 | 2022-08-10 | eperi GmbH | Communicating data between computers by harmonizing data types |

| US10764089B2 (en) | 2017-08-29 | 2020-09-01 | eperi GmbH | Gateway computer system with intermediate data processing according to rules that are specified by templates |

| US10972740B2 (en) | 2018-03-06 | 2021-04-06 | Forcepoint, LLC | Method for bandwidth reduction when streaming large format multi-frame image data |

| US11025453B2 (en) | 2018-03-23 | 2021-06-01 | Vmware, Inc. | Outside-of-network management of a component in a virtual data center using a remote display on a host management server |

| US11134087B2 (en) | 2018-08-31 | 2021-09-28 | Forcepoint, LLC | System identifying ingress of protected data to mitigate security breaches |

| US11140190B2 (en) | 2018-10-23 | 2021-10-05 | Forcepoint, LLC | Automated user module assessment |

| JP2020067883A (ja) * | 2018-10-25 | 2020-04-30 | ビリングシステム株式会社 | ユーザ属性情報管理システム、方法およびプログラム |

| US11048611B2 (en) | 2018-11-29 | 2021-06-29 | Forcepoint, LLC | Web extension JavaScript execution control by service/daemon |

| US11132973B2 (en) | 2019-02-01 | 2021-09-28 | Forcepoint, LLC | System for capturing images from applications rendering video to a native platform with a graphics rendering library |

| US10917382B2 (en) * | 2019-04-03 | 2021-02-09 | Forcepoint, LLC | Virtual point of presence in a country to allow for local web content |

| US11334683B2 (en) * | 2019-07-25 | 2022-05-17 | Pearson Education, Inc. | Method for a multi-country data pipeline to protect personally identifying information |

| US11431743B2 (en) | 2020-02-03 | 2022-08-30 | Forcepoint, LLC | Cross domain dynamic data protection intermediary message transform platform |

| EP4235423A1 (en) | 2022-02-28 | 2023-08-30 | Tata Consultancy Services Limited | System and method for data residency compliant data placement in cloud |

Family Cites Families (14)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| IL127073A0 (en) * | 1998-11-15 | 1999-09-22 | Tiktech Software Ltd | Software translation system and method |

| US7979889B2 (en) * | 2005-01-07 | 2011-07-12 | Cisco Technology, Inc. | Methods and apparatus providing security to computer systems and networks |

| JP4354443B2 (ja) * | 2005-09-21 | 2009-10-28 | 京セラミタ株式会社 | 画像読取装置 |

| JP4672518B2 (ja) * | 2005-10-18 | 2011-04-20 | 株式会社日立製作所 | 情報処理装置、情報処理装置の制御方法、及びプログラム |

| US7865521B2 (en) * | 2005-12-12 | 2011-01-04 | International Business Machines Corporation | Access control for elements in a database object |

| US9049244B2 (en) * | 2011-04-19 | 2015-06-02 | Cloudflare, Inc. | Registering for internet-based proxy services |

| US20120278487A1 (en) * | 2011-04-27 | 2012-11-01 | Woelfel John Harold | System and method of handling requests in a multi-homed reverse proxy |

| US10165007B2 (en) * | 2011-09-15 | 2018-12-25 | Microsoft Technology Licensing, Llc | Securing data usage in computing devices |

| US9467424B2 (en) * | 2011-10-07 | 2016-10-11 | Salesforce.Com, Inc. | Methods and systems for proxying data |

| US8984650B2 (en) * | 2012-10-19 | 2015-03-17 | Pearson Education, Inc. | Privacy server for protecting personally identifiable information |

| AU2014232562B2 (en) | 2013-03-15 | 2019-11-21 | Servicemesh, Inc. | Systems and methods for providing ranked deployment options |

| CN104580314A (zh) * | 2013-10-24 | 2015-04-29 | 中国移动通信集团广东有限公司 | 一种云计算系统数据隔离的方法、装置及终端 |

| US10129370B2 (en) | 2014-08-01 | 2018-11-13 | Protegrity Corporation | Mapping between user interface fields and protocol information |

| CN105205370B (zh) * | 2015-08-24 | 2018-12-04 | 北京恒信安科技有限公司 | 移动终端安全防护方法及移动终端、安全系统和应用方法 |

-

2016

- 2016-03-18 US US15/073,700 patent/US10176341B2/en active Active

-

2017

- 2017-03-16 WO PCT/US2017/022621 patent/WO2017161065A1/en active Application Filing

- 2017-03-16 CN CN201780017333.7A patent/CN108781220B/zh active Active

- 2017-03-16 JP JP2018548813A patent/JP6887438B2/ja active Active

- 2017-03-16 EP EP17714966.3A patent/EP3430785B1/en active Active

-

2019

- 2019-01-07 US US16/241,007 patent/US10831929B2/en active Active

Also Published As

| Publication number | Publication date |

|---|---|

| CN108781220A (zh) | 2018-11-09 |

| EP3430785B1 (en) | 2019-12-18 |

| US20170270317A1 (en) | 2017-09-21 |

| JP2019511779A (ja) | 2019-04-25 |

| EP3430785A1 (en) | 2019-01-23 |

| US10176341B2 (en) | 2019-01-08 |

| US10831929B2 (en) | 2020-11-10 |

| US20190138751A1 (en) | 2019-05-09 |

| CN108781220B (zh) | 2021-05-04 |

| WO2017161065A1 (en) | 2017-09-21 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP6887438B2 (ja) | 遠隔プロキシを用いてデータレジデンシ保護を提供するためのシステムおよび方法 | |

| US10362032B2 (en) | Providing devices as a service | |

| US11750609B2 (en) | Dynamic computing resource access authorization | |

| US9792428B2 (en) | Dynamic password generation | |

| US20210271777A1 (en) | Container builder for individualized network services | |

| US11924344B2 (en) | Access sovereignty | |

| CN114586032B (zh) | 安全的工作负载配置 | |

| US20210243085A1 (en) | Deploying data-loss-prevention policies to user devices | |

| US20220400021A1 (en) | Network multi-tenant architecture for distributed ledger systems |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20200316 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20200316 |

|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20210326 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20210421 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20210518 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 6887438 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |