JP6817469B2 - コンピュータシステムの脅威検出を改善するためのアプリケーション間依存性分析 - Google Patents

コンピュータシステムの脅威検出を改善するためのアプリケーション間依存性分析 Download PDFInfo

- Publication number

- JP6817469B2 JP6817469B2 JP2019565938A JP2019565938A JP6817469B2 JP 6817469 B2 JP6817469 B2 JP 6817469B2 JP 2019565938 A JP2019565938 A JP 2019565938A JP 2019565938 A JP2019565938 A JP 2019565938A JP 6817469 B2 JP6817469 B2 JP 6817469B2

- Authority

- JP

- Japan

- Prior art keywords

- tracking

- analysis

- query

- tdl

- follow

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Active

Links

Images

Classifications

-

- G—PHYSICS

- G06—COMPUTING OR CALCULATING; COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/50—Monitoring users, programs or devices to maintain the integrity of platforms, e.g. of processors, firmware or operating systems

- G06F21/55—Detecting local intrusion or implementing counter-measures

- G06F21/552—Detecting local intrusion or implementing counter-measures involving long-term monitoring or reporting

-

- G—PHYSICS

- G06—COMPUTING OR CALCULATING; COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F16/00—Information retrieval; Database structures therefor; File system structures therefor

- G06F16/20—Information retrieval; Database structures therefor; File system structures therefor of structured data, e.g. relational data

- G06F16/24—Querying

- G06F16/245—Query processing

- G06F16/2455—Query execution

-

- G—PHYSICS

- G06—COMPUTING OR CALCULATING; COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F16/00—Information retrieval; Database structures therefor; File system structures therefor

- G06F16/20—Information retrieval; Database structures therefor; File system structures therefor of structured data, e.g. relational data

- G06F16/24—Querying

- G06F16/248—Presentation of query results

-

- G—PHYSICS

- G06—COMPUTING OR CALCULATING; COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F9/00—Arrangements for program control, e.g. control units

- G06F9/06—Arrangements for program control, e.g. control units using stored programs, i.e. using an internal store of processing equipment to receive or retain programs

- G06F9/46—Multiprogramming arrangements

- G06F9/48—Program initiating; Program switching, e.g. by interrupt

- G06F9/4806—Task transfer initiation or dispatching

- G06F9/4843—Task transfer initiation or dispatching by program, e.g. task dispatcher, supervisor, operating system

- G06F9/4881—Scheduling strategies for dispatcher, e.g. round robin, multi-level priority queues

-

- G—PHYSICS

- G06—COMPUTING OR CALCULATING; COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F2221/00—Indexing scheme relating to security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F2221/03—Indexing scheme relating to G06F21/50, monitoring users, programs or devices to maintain the integrity of platforms

- G06F2221/034—Test or assess a computer or a system

Landscapes

- Engineering & Computer Science (AREA)

- Theoretical Computer Science (AREA)

- Software Systems (AREA)

- Physics & Mathematics (AREA)

- General Engineering & Computer Science (AREA)

- General Physics & Mathematics (AREA)

- Computer Security & Cryptography (AREA)

- Computer Hardware Design (AREA)

- Computational Linguistics (AREA)

- Data Mining & Analysis (AREA)

- Databases & Information Systems (AREA)

- Debugging And Monitoring (AREA)

- Information Retrieval, Db Structures And Fs Structures Therefor (AREA)

Description

本出願は2017年8月9日に出願された仮出願シリアル番号62/543,032、2017年11月29日に出願された仮出願シリアル番号62/591,819、および2018年6月12日に出願された非仮出願シリアル番号16/006,164の優先権を主張し、これらは全て、その全体が参照により本明細書に組み込まれる。

backward (type var [condition _ list]) (->

type var [condition _ list]) +

where (type. field |hop| time) op value

1from "01/02/2017" to "02/01/2017"

2backward proc alert [exename = "dropper.exe"

and event _ time = "01/17/2017:03:01:07"

and type="start"]-> *

3output ="./result.dot"

1from "01/02/2017" to "02/01/2017"

2backward proc alert [exename = "dropper.exe"

and event time = "01/17/2017:03:01:07"

and type="start"] -> *

3where file. path != "*.dll"

4output = "./result. dot"

1from "01/02/2017" to "02/01/2017"

2backward proc alert [exename = "dropper.exe"

and event time = "01/17/2017:03 :01 :07"

and type="start"] -> *

3where file. path != "*.dll" and proc. exename

!= "findstr.exe"

4output = "./result. dot"

Claims (20)

- コンピュータシステムのイベントに対してアプリケーション間依存性分析を実行することによって、コンピュータシステムにおける脅威検出を改善するためのシステムであって、

プログラムコードを記憶するためのメモリ装置と、

前記メモリ装置に動作可能に結合され、前記メモリ装置に格納されたプログラムコードを実行することによって前記アプリケーション間依存性分析を実行するように構成されたプロセッサと、を含み、

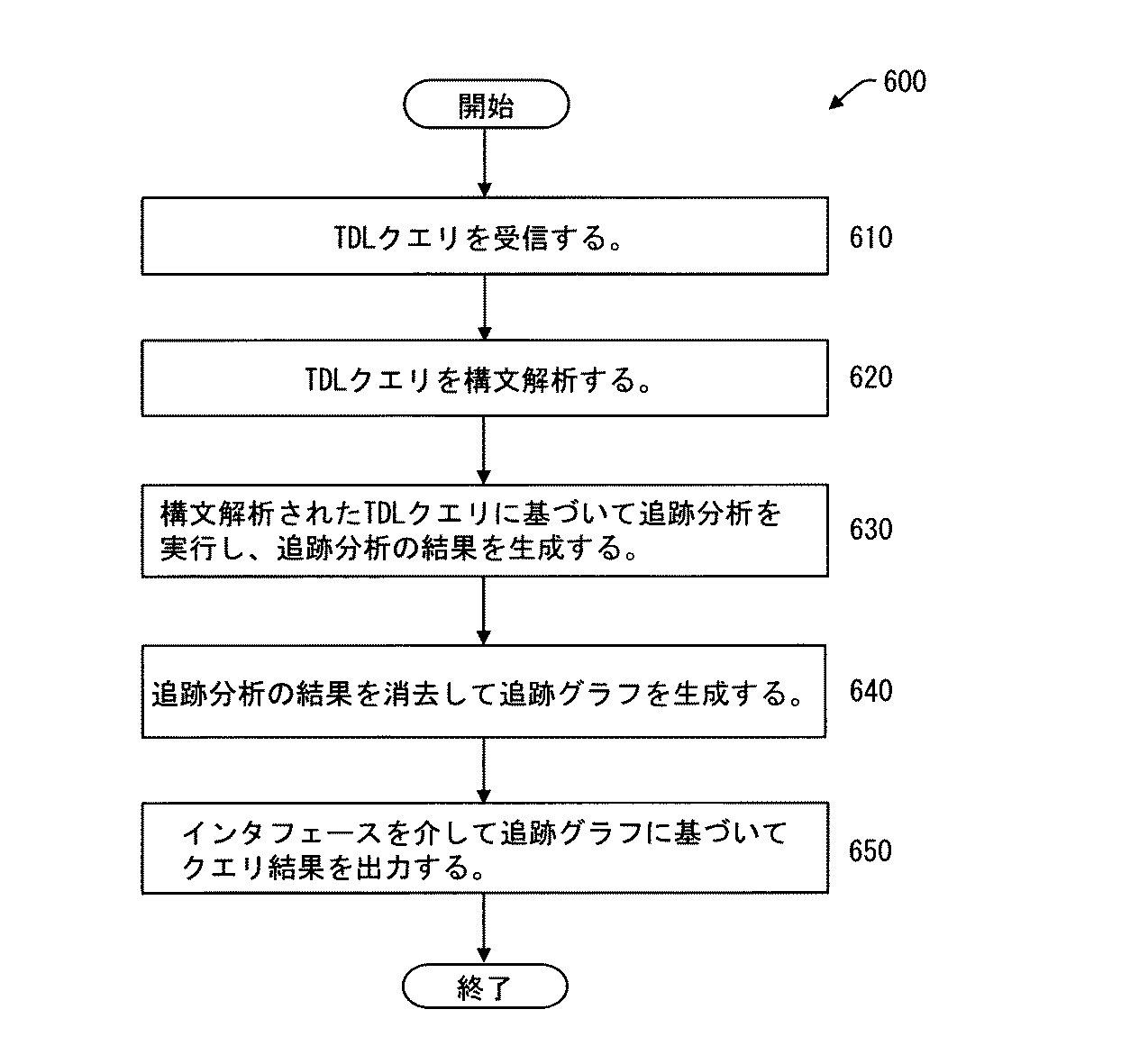

追跡分析を実行するための追跡記述言語(TDL)クエリと、前記追跡分析を実行するための一般的な制約を含む前記TDLクエリと、分析される前記コンピュータシステムの少なくともイベントを指定する追跡宣言と、前記追跡分析によって生成された追跡グラフを格納する位置を指定する出力仕様と、を受信し、

言語パーサを使用して前記TDLクエリを構文解析し、

前記追跡分析の結果を生成するために漸進的追跡方法を実施することによって、前記構文解析されたTDLクエリに基づいて前記追跡分析を実行し、

前記TDLクエリの制約を満たさないすべてのノードを除去し、前記追跡分析の前記結果をクリーニングすることによって追跡グラフを生成し、

前記追跡グラフに基づいて、前記追跡グラフおよび前記追跡グラフの最適化されたバージョンのうちの少なくとも1つを含むクエリ結果を、インタフェースを介して出力する、システム。 - 前記メモリ装置に格納されたプログラムコードは、さらに、

前記追跡分析の前記実行を一時停止し、

更新されたTDLクエリを受信し、

前記更新されたTDLクエリに基づいて前記追跡分析の前記実行を再開する、請求項1に記載のシステム。 - 前記メモリ装置に格納されたプログラムコードは、さらに、所与のコンピュータシステムイベントの依存関係を、それぞれが前記依存関係のサブセットを含む複数の実行ウィンドウに分割することによって、前記漸進的追跡方法を実施する、請求項1に記載のシステム。

- 実行ウィンドウは3タプル<begin,finish,e>として定義され、beginは開始時点であり、finishは終了時点であり、そしてeはコンピュータシステムイベントである、請求項3に記載のシステム。

- 前記メモリ装置に格納されたプログラムコードは、さらに、前記複数の実行ウィンドウを、それぞれの終了時点に基づいて優先順位付けすることによって前記漸進的追跡方法を実施する、請求項4に記載のシステム。

- 前記メモリ装置に格納されたプログラムコードは、さらに、複数のワーカースレッドを使用して前記漸進的追跡方法を適応的に並列化することによって前記追跡分析を実行する、請求項1に記載のシステム。

- 前記漸進的追跡方法は、所与の深さを有するイベントの数が閾値を超えるという決定に応答して、適応的に並列化される、請求項6に記載のシステム。

- 前記メモリ装置に格納されたプログラムは、さらに、前記追跡グラフを取り除くことによって前記追跡グラフの最適化されたバージョンを生成し、1または複数のフィルタを使用することによって取り除かれた結果を生成し、前記取り除かれた結果を要約する、請求項1に記載のシステム。

- 前記取り除かれた結果は、前記取り除かれた結果からノードを併合することによって要約される、請求項8に記載のシステム。

- コンピュータシステムのイベントに対してアプリケーション間依存性分析を実行することによって、コンピュータシステムにおける脅威検出を改善する方法をコンピュータに実行させるためのコンピュータによって実行可能なプログラム命令が具体化されたプログラム命令を有する非一時的なコンピュータ可読記憶媒体を含むコンピュータプログラム製品の前記方法は、

追跡分析を実行するための追跡記述言語(TDL)クエリと、前記追跡分析を実行するための一般的な制約を含む前記TDLクエリと、分析される前記コンピュータシステムの少なくともイベントを指定する追跡宣言と、前記追跡分析によって生成された追跡グラフを格納する位置を指定する出力仕様と、を受信することと、

言語パーサを使用して前記TDLクエリを構文解析することと、

前記追跡分析の結果を生成するために漸進的追跡方法を実施することを含み、前記構文解析されたTDLクエリに基づいて前記追跡分析を実行することと、

前記TDLクエリの制約を満たさないすべてのノードを除去することを含み、前記追跡分析の前記結果をクリーニングすることによって追跡グラフを生成することと、

前記追跡グラフに基づいて、前記追跡グラフおよび前記追跡グラフの最適化されたバージョンのうちの少なくとも1つを含むクエリ結果を、インタフェースを介して出力することと、を含む。 - コンピュータシステムのイベントに対してアプリケーション間依存性分析を実行することによって、コンピュータシステムにおける脅威検出を改善するためのコンピュータで実施される方法であって、

メモリに動作可能に結合されたプロセッサによって、追跡分析を実行するための追跡記述言語(TDL)クエリと、前記追跡分析を実行するための一般的な制約を含む前記TDLクエリと、分析されるコンピュータシステムの少なくともイベントを指定する追跡宣言と、前記追跡分析によって生成された追跡グラフを格納する位置を指定する出力仕様と、を受信することと、

前記プロセッサによって、言語パーサを使用して前記TDLクエリを構文解析することと、

前記プロセッサによって、前記追跡分析の結果を生成するために漸進的追跡方法を実施することを含み、前記構文解析されたTDLクエリに基づいて前記追跡分析を実行することと、

前記プロセッサによって、前記TDLクエリの制約を満たさないすべてのノードを除去することを含み、前記追跡分析の前記結果をクリーニングすることによって追跡グラフを生成することと、

前記プロセッサによって、前記追跡グラフに基づいて、前記追跡グラフおよび前記追跡グラフの最適化されたバージョンのうちの少なくとも1つを含むクエリ結果を、インタフェースを介して出力することと、を含む方法。 - 前記プロセッサによって、前記追跡分析の前記実行を一時停止することと、

前記プロセッサによって、更新されたTDLクエリを受信することと、

前記プロセッサによって、前記更新されたTDLクエリに基づいて前記追跡分析の前記実行を再開することと、をさらに含む、請求項11に記載のコンピュータで実施される方法。 - 前記漸進的追跡方法を実施する方法は、所与のコンピュータシステムイベントの依存関係を、それぞれが前記依存関係のサブセットを含む複数の実行ウィンドウに分割することをさらに含む、請求項11に記載のコンピュータで実施される方法。

- 実行ウィンドウは3タプル<begin,finish,e>として定義され、beginは開始時点であり、finishは終了時点であり、eはコンピュータシステムイベントである、請求項13に記載のコンピュータで実施される方法。

- 前記漸進的追跡方法を実施する方法は、前記複数の実行ウィンドウを、それぞれの終了時点に基づいて優先順位付けすることをさらに含む、請求項14に記載のコンピュータで実施される方法。

- 前記追跡分析を実行することは、複数のワーカースレッドを使用して前記漸進的追跡方法を適応的に並列化することをさらに含む、請求項11に記載のコンピュータで実施される方法。

- 前記漸進的追跡方法は、所与の深さを有するイベントの数が閾値を超えるという決定に応答して、適応的に並列化される、請求項16に記載のコンピュータで実施される方法。

- 前記追跡グラフの最適化されたバージョンを生成することをさらに含む、請求項11に記載のコンピュータで実施される方法。

- 前記追跡グラフの最適化されたバージョンを生成することは、1または複数のフィルタを使用することによって取り除かれた結果を生成し、前記追跡グラフを取り除くことをさらに含む、請求項18に記載のコンピュータで実施される方法。

- 前記追跡グラフの最適化されたバージョンを生成することは、前記取り除かれた結果を要約することをさらに含む、請求項19に記載のコンピュータで実施される方法。

Applications Claiming Priority (7)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| US201762543032P | 2017-08-09 | 2017-08-09 | |

| US62/543,032 | 2017-08-09 | ||

| US201762591819P | 2017-11-29 | 2017-11-29 | |

| US62/591,819 | 2017-11-29 | ||

| US16/006,164 US11030308B2 (en) | 2017-08-09 | 2018-06-12 | Inter-application dependency analysis for improving computer system threat detection |

| US16/006,164 | 2018-06-12 | ||

| PCT/US2018/037183 WO2019032180A1 (en) | 2017-08-09 | 2018-06-13 | ANALYSIS OF DEPENDENCE BETWEEN APPLICATIONS TO IMPROVE THE DETECTION OF THREATS IN A COMPUTER SYSTEM |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| JP2020522799A JP2020522799A (ja) | 2020-07-30 |

| JP6817469B2 true JP6817469B2 (ja) | 2021-01-20 |

Family

ID=65272590

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2019565938A Active JP6817469B2 (ja) | 2017-08-09 | 2018-06-13 | コンピュータシステムの脅威検出を改善するためのアプリケーション間依存性分析 |

Country Status (4)

| Country | Link |

|---|---|

| US (1) | US11030308B2 (ja) |

| JP (1) | JP6817469B2 (ja) |

| DE (1) | DE112018004115T5 (ja) |

| WO (1) | WO2019032180A1 (ja) |

Families Citing this family (8)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| KR101990022B1 (ko) * | 2018-11-28 | 2019-06-17 | 한국인터넷진흥원 | 악성코드에 감염된 디바이스를 포함하는 단말그룹에 대한 가상의 악성 트래픽 템플릿 생성 방법 및 그 장치 |

| US11188228B1 (en) * | 2019-03-25 | 2021-11-30 | Amazon Technologies, Inc. | Graphing transaction operations for transaction compliance analysis |

| JP7243837B2 (ja) * | 2019-08-09 | 2023-03-22 | 日本電気株式会社 | 情報処理装置、情報処理システム、情報処理方法、及びプログラム |

| GB2588822B (en) * | 2019-11-11 | 2021-12-29 | F Secure Corp | Method of threat detection |

| US11556370B2 (en) * | 2020-01-30 | 2023-01-17 | Walmart Apollo, Llc | Traversing a large connected component on a distributed file-based data structure |

| CN112071435B (zh) * | 2020-09-09 | 2023-07-18 | 北京百度网讯科技有限公司 | 无向关系至有向关系转换方法、装置、设备以及存储介质 |

| US20220092179A1 (en) * | 2021-12-02 | 2022-03-24 | Intel Corporation | Detecting data oriented attacks using hardware-based data flow anomaly detection |

| JP2025525536A (ja) * | 2022-07-15 | 2025-08-05 | ブルーボヤント エルエルシー | ネットワークセキュリティを強化するために、ネットワーク化されたコンピュータ支援脅威ハンティングプラットフォームを利用するデバイス、システム、および方法 |

Family Cites Families (14)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP5689361B2 (ja) * | 2011-05-20 | 2015-03-25 | インターナショナル・ビジネス・マシーンズ・コーポレーションInternational Business Machines Corporation | グラフデータの一部を準同型写像の像であるデータ構造に変換する方法、プログラム、および、システム |

| US7269850B2 (en) * | 2002-12-31 | 2007-09-11 | Intel Corporation | Systems and methods for detecting and tracing denial of service attacks |

| US8813050B2 (en) * | 2008-06-03 | 2014-08-19 | Isight Partners, Inc. | Electronic crime detection and tracking |

| US9542448B2 (en) * | 2010-11-03 | 2017-01-10 | Software Ag | Systems and/or methods for tailoring event processing in accordance with boundary conditions |

| US20130091266A1 (en) * | 2011-10-05 | 2013-04-11 | Ajit Bhave | System for organizing and fast searching of massive amounts of data |

| US9374359B2 (en) * | 2012-05-23 | 2016-06-21 | Red Hat, Inc. | Generating a data display in view of user activities |

| EP2894587B1 (en) * | 2014-01-09 | 2019-01-09 | Fujitsu Limited | Stored data access controller |

| US9519774B2 (en) * | 2014-01-20 | 2016-12-13 | Prevoty, Inc. | Systems and methods for SQL query constraint solving |

| US9736173B2 (en) * | 2014-10-10 | 2017-08-15 | Nec Corporation | Differential dependency tracking for attack forensics |

| US10230742B2 (en) * | 2015-01-30 | 2019-03-12 | Anomali Incorporated | Space and time efficient threat detection |

| US20160308725A1 (en) * | 2015-04-16 | 2016-10-20 | Nec Laboratories America, Inc. | Integrated Community And Role Discovery In Enterprise Networks |

| US10536357B2 (en) * | 2015-06-05 | 2020-01-14 | Cisco Technology, Inc. | Late data detection in data center |

| US10860582B2 (en) * | 2016-01-29 | 2020-12-08 | Nec Corporation | Risky behavior query construction and execution |

| CN107292169B (zh) * | 2016-03-31 | 2021-04-16 | 阿里巴巴集团控股有限公司 | 恶意软件的威胁溯源方法及装置 |

-

2018

- 2018-06-12 US US16/006,164 patent/US11030308B2/en active Active

- 2018-06-13 WO PCT/US2018/037183 patent/WO2019032180A1/en not_active Ceased

- 2018-06-13 JP JP2019565938A patent/JP6817469B2/ja active Active

- 2018-06-13 DE DE112018004115.8T patent/DE112018004115T5/de active Pending

Also Published As

| Publication number | Publication date |

|---|---|

| WO2019032180A1 (en) | 2019-02-14 |

| US20190050561A1 (en) | 2019-02-14 |

| JP2020522799A (ja) | 2020-07-30 |

| DE112018004115T5 (de) | 2020-05-07 |

| US11030308B2 (en) | 2021-06-08 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP6817469B2 (ja) | コンピュータシステムの脅威検出を改善するためのアプリケーション間依存性分析 | |

| US10860596B2 (en) | Employing external data stores to service data requests | |

| Palkar et al. | Filter before you parse: Faster analytics on raw data with sparser | |

| US9811556B2 (en) | Source code search engine | |

| Herfert et al. | Automatically reducing tree-structured test inputs | |

| US11042539B2 (en) | Identifying field values based on user-selected extraction mode | |

| CN110741354B (zh) | 呈现代码实体调用之间的差异 | |

| EP2407887B1 (en) | Solving hybrid constraints to validate specification requirements of a software module | |

| JP7740839B2 (ja) | マスタ・データ管理システムのデータ記録にアクセスするための方法 | |

| US20120072988A1 (en) | Detection of global metamorphic malware variants using control and data flow analysis | |

| WO2015077175A1 (en) | Callpath finder | |

| US10360004B2 (en) | Using dynamic information to refine control flow graphs | |

| US20150262127A1 (en) | Generation and optimzation of in-memory database business rule logic | |

| US20190303266A1 (en) | String transformation based trace classification and analysis | |

| US20170099343A1 (en) | Mapping selections between a browser and the original fetched file from a web server | |

| Gui et al. | APTrace: A responsive system for agile enterprise level causality analysis | |

| KR20210045122A (ko) | 기호 실행을 사용하는 소프트웨어 테스트 입력 생성 장치 및 방법 | |

| CA3048876C (en) | Retroreflective join graph generation for relational database queries | |

| US9495459B2 (en) | Optimizing web crawling through web page pruning | |

| CN107810474B (zh) | 大规模源代码存储库中的自动导入及依赖性 | |

| US11983223B2 (en) | Finite automaton construction using regular expression derivatives to simulate behavior of a backtracking engine | |

| US20150178075A1 (en) | Enhancing understandability of code using code clones | |

| Rinard et al. | Inference and Regeneration of Programs that Store and Retrieve Data | |

| Nembhard et al. | Conversational code analysis: The future of secure coding | |

| Shao et al. | ProGQL: A Provenance Graph Query System for Cyber Attack Investigation |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20191128 |

|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20201207 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20201215 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20201224 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 6817469 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| S111 | Request for change of ownership or part of ownership |

Free format text: JAPANESE INTERMEDIATE CODE: R313113 |

|

| R350 | Written notification of registration of transfer |

Free format text: JAPANESE INTERMEDIATE CODE: R350 |