JP6698078B2 - 有向非巡回グラフのセキュア化 - Google Patents

有向非巡回グラフのセキュア化 Download PDFInfo

- Publication number

- JP6698078B2 JP6698078B2 JP2017514392A JP2017514392A JP6698078B2 JP 6698078 B2 JP6698078 B2 JP 6698078B2 JP 2017514392 A JP2017514392 A JP 2017514392A JP 2017514392 A JP2017514392 A JP 2017514392A JP 6698078 B2 JP6698078 B2 JP 6698078B2

- Authority

- JP

- Japan

- Prior art keywords

- node

- dag

- user

- key

- edge

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Active

Links

- 238000000034 method Methods 0.000 claims description 13

- 230000008859 change Effects 0.000 description 3

- 238000004891 communication Methods 0.000 description 3

- 125000002015 acyclic group Chemical group 0.000 description 2

- 238000010586 diagram Methods 0.000 description 2

- 239000003550 marker Substances 0.000 description 2

- 230000004048 modification Effects 0.000 description 2

- 238000012986 modification Methods 0.000 description 2

- 230000003287 optical effect Effects 0.000 description 2

- 230000004044 response Effects 0.000 description 2

- 244000141353 Prunus domestica Species 0.000 description 1

- 230000008901 benefit Effects 0.000 description 1

- 230000008878 coupling Effects 0.000 description 1

- 238000010168 coupling process Methods 0.000 description 1

- 238000005859 coupling reaction Methods 0.000 description 1

- 238000001914 filtration Methods 0.000 description 1

- 230000006870 function Effects 0.000 description 1

- 230000003993 interaction Effects 0.000 description 1

- 230000000644 propagated effect Effects 0.000 description 1

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/08—Key distribution or management, e.g. generation, sharing or updating, of cryptographic keys or passwords

- H04L9/0816—Key establishment, i.e. cryptographic processes or cryptographic protocols whereby a shared secret becomes available to two or more parties, for subsequent use

- H04L9/0819—Key transport or distribution, i.e. key establishment techniques where one party creates or otherwise obtains a secret value, and securely transfers it to the other(s)

- H04L9/0822—Key transport or distribution, i.e. key establishment techniques where one party creates or otherwise obtains a secret value, and securely transfers it to the other(s) using key encryption key

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F13/00—Interconnection of, or transfer of information or other signals between, memories, input/output devices or central processing units

- G06F13/14—Handling requests for interconnection or transfer

- G06F13/36—Handling requests for interconnection or transfer for access to common bus or bus system

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F13/00—Interconnection of, or transfer of information or other signals between, memories, input/output devices or central processing units

- G06F13/14—Handling requests for interconnection or transfer

- G06F13/36—Handling requests for interconnection or transfer for access to common bus or bus system

- G06F13/368—Handling requests for interconnection or transfer for access to common bus or bus system with decentralised access control

- G06F13/37—Handling requests for interconnection or transfer for access to common bus or bus system with decentralised access control using a physical-position-dependent priority, e.g. daisy chain, round robin or token passing

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F15/00—Digital computers in general; Data processing equipment in general

- G06F15/16—Combinations of two or more digital computers each having at least an arithmetic unit, a program unit and a register, e.g. for a simultaneous processing of several programs

- G06F15/163—Interprocessor communication

- G06F15/173—Interprocessor communication using an interconnection network, e.g. matrix, shuffle, pyramid, star, snowflake

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F16/00—Information retrieval; Database structures therefor; File system structures therefor

- G06F16/90—Details of database functions independent of the retrieved data types

- G06F16/901—Indexing; Data structures therefor; Storage structures

- G06F16/9024—Graphs; Linked lists

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L12/00—Data switching networks

- H04L12/28—Data switching networks characterised by path configuration, e.g. LAN [Local Area Networks] or WAN [Wide Area Networks]

- H04L12/40—Bus networks

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/06—Network architectures or network communication protocols for network security for supporting key management in a packet data network

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/08—Key distribution or management, e.g. generation, sharing or updating, of cryptographic keys or passwords

- H04L9/0861—Generation of secret information including derivation or calculation of cryptographic keys or passwords

- H04L9/0866—Generation of secret information including derivation or calculation of cryptographic keys or passwords involving user or device identifiers, e.g. serial number, physical or biometrical information, DNA, hand-signature or measurable physical characteristics

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L2209/00—Additional information or applications relating to cryptographic mechanisms or cryptographic arrangements for secret or secure communication H04L9/00

- H04L2209/24—Key scheduling, i.e. generating round keys or sub-keys for block encryption

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L2463/00—Additional details relating to network architectures or network communication protocols for network security covered by H04L63/00

- H04L2463/062—Additional details relating to network architectures or network communication protocols for network security covered by H04L63/00 applying encryption of the keys

Landscapes

- Engineering & Computer Science (AREA)

- Theoretical Computer Science (AREA)

- General Engineering & Computer Science (AREA)

- Signal Processing (AREA)

- Computer Networks & Wireless Communication (AREA)

- Computer Security & Cryptography (AREA)

- Physics & Mathematics (AREA)

- Computer Hardware Design (AREA)

- General Physics & Mathematics (AREA)

- Computing Systems (AREA)

- Software Systems (AREA)

- Databases & Information Systems (AREA)

- Mathematical Physics (AREA)

- Data Mining & Analysis (AREA)

- Storage Device Security (AREA)

Description

図5は、本発明の一実施形態によりセキュア化されたDAGにノードを追加するときに遂行される規範的なオペレーションを示すフローチャートである。オペレーション510において、セキュアDAGモジュール220は、ユーザのためのDAG240に新たなノード(N)を生成するための要求を受け取る。この要求は、新たなノードに対する経路を指定する。例えば、図1を参照すれば、ノード120が生成される。要求は、情報の生成又は記憶を希望するユーザに関連してユーザから受け取られる。例えば、DAGがファイルシステムを表わす実施形態では、ファイルシステムにフォルダ(ディレクトリ)又はファイルを生成するユーザから要求が受け取られる。フローは、次いで、オペレーション515へ進む。

図6は、本発明の一実施形態によりセキュア化されたDAGからノードを除去するときに遂行される規範的なオペレーションを示すフローチャートである。オペレーション610において、セキュアDAGモジュール220は、DAG240からノード(N)を除去するための要求を受け取る。この要求は、除去されるノード(N)の経路を指定する。この要求は、ユーザがグラフから情報を削除することを望むときに受け取られる。例えば、DAG240がファイルシステムを表わす実施形態では、この要求は、ファイルシステムにおいてフォルダ又はファイルを削除することを望むユーザから受け取られる。フローは、次いで、オペレーション615へ進む。

ある実施形態では、ユーザは、彼らのノードを別のユーザと共有することができる。例えば、セキュアなDAGがクラウドベースファイルシステムを表わす実施形態では、第1ユーザは、1人以上の他のユーザと共有するためにそれらのファイルシステム(例えば、ディレクトリ又はファイル)において任意のポイントを選択できる。ある実施形態では、共有ファイル又はフォルダを受け取るユーザは、共有ファイル又はフォルダをそれら自身のクライアント装置にマウントし、そしてそれらのオペレーティングシステム内のファイル及びフォルダにアクセスする通常の仕方を通して共有ファイル又はフォルダにアクセスすることを選択してもよい。ある実施形態では、共有を行うユーザは、共有に対するアクセス制限をセットしてもよく、そして異なるユーザに対して異なるものでよい(例えば、リードオンリ、変更、完全制御、等)。

ある実施形態では、ユーザは、ノードをセキュアなDAGの異なる部分へ移動することができる。例えば、セキュアなDAGがクラウドベースのファイルシステムを表わす実施形態では、ユーザは、フォルダ又はファイルをファイルシステム内の別の位置へ移動することを選択できる。ノードを移動することで、新たなノードへの接続が生成されるようにし、単一の新たなエッジを生成するだけでよく(新たなノードそれ自体ではなく)、そして移動されるノードの既存のノードキーを新たな親ノードのノードキーで暗号化することを行うだけでよい。

図14は、ある実施形態によるセキュア化されたDAGを横断するための規範的なオペレーションを示すフローチャートである。オペレーション1410において、セキュアDAGモジュール220は、ノード(N)においてデータの要求を受け取り、この要求は、経路を指示する。セキュアなDAGがファイルシステムを表わす場合には、この要求は、ユーザがそれらのファイルシステム内のフォルダ又はファイルへナビゲーションする結果として受け取られる。この要求は、経路を指示する。一例として、このフローチャート全体にわたり、要求は、図1のノード125におけるデータの要求を指示する。

110:根ノード

115、120、125、130:ノード

140、145、150、155、160、165:エッジ

200:セキュアDAGシステム

210:キージェネレータ

220:セキュアDAGモジュール

230:データストア

240:DAG

250:要求

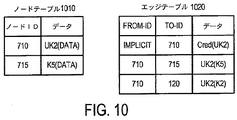

310、1010、1210:ノードテーブル

320、1020、1220:エッジテーブル

700:セキュアなDAG

710:根ノード

715:ノード

720:到来エッジ

725:エッジ

1500:コンピュータシステム

1520:処理システム

1525:電源

1530:メモリ

1540:不揮発性メモリ

1550:バス

1570:ディスプレイコントローラ&ディスプレイ装置

1580:I/O装置

1590:ワイヤレストランシーバ

Claims (18)

- 第1の有向非巡回グラフ(DAG)をセキュア化する方法において、

前記第1のDAGに第1ノードを生成するための要求を受け取り、該要求は、前記第1ノードの経路を指定するものであり、

前記第1ノードのための第1の独特の暗号的にセキュアなキーを生成し、

前記第1のDAGのための第1ノードを生成し、ノードデータ構造において前記第1ノードのための第1のエントリを追加することを含み、

前記ノードデータ構造における前記第1ノードのための第1のエントリのデータを前記第1ノードのための前記生成された第1の独特の暗号的にセキュアなキーで暗号化し、

前記指定された経路に基づき前記第1のDAGにおける前記生成された第1ノードの親ノードを決定し、

前記親ノードから前記生成された第1ノードへの第1のエッジを前記第1のDAGに生成し、エッジデータ構造における前記第1のエッジのための第1のエントリを追加することを含み、

前記第1のDAGの根ノードから前記親ノードへの経路を進んで、前記親ノードに対して生成された第2の独特の暗号的にセキュアなキーを決定し、

前記第1の独特の暗号的にセキュアなキーを前記第2の独特の暗号的にセキュアなキーを暗号化し、及び

前記第1の独特の暗号的にセキュアなキーを前記第2の独特の暗号的にセキュアなキーで暗号化した結果を前記エッジデータ構造における前記第1のエッジのための第1のエントリに記憶し、前記生成された第1ノードのための前記第1の独特の暗号的にセキュアなキーは、前記生成された第1ノードそれ自体のための前記ノードデータ構造における第1のエントリには記憶されない、

ことを含む方法。 - 前記第1ノードのための前記ノードデータ構造における第1のエントリのデータの要求を受け取り、この要求は、前記第1のDAGの根ノードから前記第1のDAGの第1ノードに対する前記第1のDAGの中間ノードへ進む経路を指示するものであり、

前記第1ノードのための前記ノードデータ構造における前記第1のエントリの前記データの要求を行うユーザのユーザキーを決定し、

前記根ノードから前記中間ノードへのエッジのための前記エッジデータ構造における第2のエントリに記憶されたデータを捕獲し、

前記ユーザのユーザキーを使用して前記捕獲されたデータを解読して、前記中間ノードに対する独特の暗号的にセキュアなキーを明らかにし、

前記中間ノードから前記第1ノードへのエッジのための前記エッジデータ構造における第3のエントリに記憶されたデータを捕獲し、

前記中間ノードに対する前記独特の暗号的にセキュアなキーを使用して前記捕獲されたデータを解読して、前記第1ノードに対する前記第1の独特の暗号的にセキュアなキーを明らかにし、

前記第1ノードのための前記ノードデータ構造における第1のエントリに記憶されたデータを捕獲し、及び

前記第1の独特の暗号的にセキュアなキーを使用して前記第1ノードのための前記ノードデータ構造における第1のエントリに記憶されたデータを解読する、

ことを更に含む、請求項1に記載の方法。 - 前記第1のDAGから第2ノードを除去するための要求を受け取り、この要求は、前記第2ノードの経路を指定するものであり、

前記第2ノードに対する前記指定された経路に基づき前記第2ノードの親ノードを決定し、

前記第2ノードより下の全てのノード及びエッジを決定し、及び

前記第1のDAGから前記第2ノードを、前記第2ノードの親ノードから前記第2ノードへの前記第1のDAGにおけるエッジを、そして前記第2ノードの経路より下のノード及びエッジを除去する、

ことを更に含む、請求項1に記載の方法。 - 第1ノードを移動するための要求を受け取り、この要求は、前記第1ノードが現在位置され及び前記第1ノードを移動すべきである経路を指定するものであり、

前記第1のDAGの根ノードから前記第1ノードへの経路を進んで、前記第1ノードに対して生成された第1の独特の暗号的にセキュアなキーを決定し、

前記与えられた経路に基づき前記第1ノードの新たな親ノードを決定し、

前記新たな親ノードからその移動された位置における前記第1ノードへの第2のエッジを前記第1のDAGに生成し、前記エッジデータ構造における第2のエッジのための第2のエントリを追加することを含み、

前記第1のDAGの根ノードから前記新たな親ノードへの経路を進んで、前記新たな親ノードの第3の独特の暗号的にセキュアなキーを決定し、

前記第1の独特の暗号的にセキュアなキーを前記第3の独特の暗号的にセキュアなキーを暗号化し、

前記第1の独特の暗号的にセキュアなキーを前記第3の独特の暗号的にセキュアなキーで暗号化した結果を、前記エッジデータ構造における第2のエッジのための第2のエントリに記憶し、及び

前記第1ノードの以前の親ノードから前記第1ノードへのエッジを前記第1のDAGにおいて除去する、

ことを更に含む、請求項1に記載の方法。 - 第1ユーザの第3ノードを第2ユーザとで共用するための要求を受け取り、該要求は、共有されるべき前記第3ノードを指定するものであり、

前記第1のDAGの根ノードからの経路を進んで、前記第3ノードに対して生成された第3の独特の暗号的にセキュアなキーを決定し、

前記第2ユーザのパブリックキーで暗号化されたメッセージを発生し、このメッセージは、前記第1ユーザが前記第2ユーザとのデータの共有を望むことを示し、且つこのメッセージは、前記第3ノードに対する前記第3の独特の暗号的にセキュアなキー及び前記第3ノードに対するノード識別子を含むものであり、及び

前記発生されたメッセージを前記第2ユーザへ通信する、

ことを更に含む、請求項1に記載の方法。 - 前記第1ユーザが前記第3ノードへの前記第2ユーザのアクセスを許可したことを明記する所有権関係を記憶することを更に含む、請求項5に記載の方法。

- 前記第2ユーザのパブリックキーで暗号化されたメッセージであって、前記第1ユーザが前記第2ユーザとのデータの共有を望むことを示すメッセージを受け取り、

前記メッセージを前記第2ユーザのプライベートキーで解読し、その解読されたメッセージは、前記第3ノードのノード識別子及び前記第3の独特の暗号的にセキュアなキーを明らかにするものであり、

前記第2ユーザに属する第2のDAGに前記第3ノードを配置するための経路を決定し、

前記第2のDAGにおいて前記第3ノードの親ノードを決定し、

前記第2のDAGの根ノードから前記第2のDAGの第3ノードの親ノードへの経路を進んで、前記第2のDAGにおける第3ノードの親ノードに対する第4の独特の暗号的にセキュアなキーを決定し、

前記第2のDAGにおける前記第3ノードの親ノードから前記第1のDAGにおける前記第3ノードへの第2のエッジを前記第2のDAGに生成し、前記エッジデータ構造における第2のエッジのための第2のエントリを追加することを含み、

前記第3の独特の暗号的にセキュアなキーを前記第4の独特の暗号的にセキュアなキーで暗号化し、及び

前記第3の独特の暗号的にセキュアなキーを前記第4の独特の暗号的にセキュアなキーで暗号化した結果を、前記エッジデータ構造における第2のエッジのための第2のエントリに記憶する、ことを更に含む、請求項5に記載の方法。 - 前記経路は、前記第2のDAGの根ノードの下に配置されるように決定される、請求項7に記載の方法。

- 前記経路は、前記第2ユーザにより選択される、請求項7に記載の方法。

- プロセッサにより実行されたときに、前記プロセッサが、

第1の有向非巡回グラフ(DAG)に第1ノードを生成するための要求を受け取り、該要求は、前記第1ノードの経路を指定するものであり、

前記第1ノードのための第1の独特の暗号的にセキュアなキーを生成し、

前記第1のDAGのための第1ノードを生成し、ノードデータ構造における第1ノードのための第1のエントリを追加することを含み、

前記ノードデータ構造における第1ノードのための第1エントリのデータを前記第1ノードのための前記生成された第1の独特の暗号的にセキュアなキーで暗号化し、

前記指定された経路に基づき前記第1のDAGにおける前記生成された第1ノードの親ノードを決定し、

前記親ノードから前記生成された第1ノードへの第1のエッジを前記第1のDAGに生成し、エッジデータ構造における第1のエッジのための第1のエントリを追加することを含み、

前記第1のDAGの根ノードから前記親ノードへの経路を進んで、前記親ノードに対して生成された第2の独特の暗号的にセキュアなキーを決定し、

前記第1の独特の暗号的にセキュアなキーを前記第2の独特の暗号的にセキュアなキーを暗号化し、及び

前記第1の独特の暗号的にセキュアなキーを前記第2の独特の暗号的にセキュアなキーで暗号化した結果を前記エッジデータ構造における第1のエッジのための第1のエントリに記憶し、前記生成された第1ノードのための前記第1の独特の暗号的にセキュアなキーは、前記生成された第1ノードそれ自体のための前記ノードデータ構造における第1のエントリには記憶されない、

ことを含むオペレーションを遂行するようにさせるインストラクションを与える非一時的なマシン読み取り可能なストレージ媒体。 - 前記非一時的なマシン読み取り可能なストレージ媒体は、更に、プロセッサにより実行されたときに、前記プロセッサが、次のオペレーション、即ち

前記第1ノードのための前記ノードデータ構造における第1のエントリのデータの要求を受け取り、この要求は、前記第1のDAGの根ノードから前記第1のDAGの第1ノードに対する前記第1のDAGの中間ノードへ進む経路を指示するものであり、

前記第1ノードのための前記ノードデータ構造における前記第1のエントリの前記データの要求を行うユーザのユーザキーを決定し、

前記根ノードから前記中間ノードへのエッジのための前記エッジデータ構造における第2のエントリに記憶されたデータを捕獲し、

前記ユーザのユーザキーを使用して前記捕獲されたデータを解読して、前記中間ノードに対する独特の暗号的にセキュアなキーを明らかにし、

前記中間ノードから前記第1ノードへのエッジのための前記エッジデータ構造における第3のエントリに記憶されたデータを捕獲し、

前記中間ノードに対する前記独特の暗号的にセキュアなキーを使用して前記捕獲されたデータを解読して、前記第1ノードに対する前記第1の独特の暗号的にセキュアなキーを明らかにし、

前記第1ノードのための前記ノードデータ構造における第1のエントリに記憶されたデータを捕獲し、及び

前記第1の独特の暗号的にセキュアなキーを使用して前記第1ノードのための前記ノードデータ構造における第1のエントリに記憶されたデータを解読する、

というオペレーションを遂行するようにさせるインストラクションを与える、請求項10に記載の非一時的なマシン読み取り可能なストレージ媒体。 - 前記非一時的なマシン読み取り可能なストレージ媒体は、更に、プロセッサにより実行されたときに、前記プロセッサが、次のオペレーション、即ち

前記第1のDAGから第2ノードを除去するための要求を受け取り、この要求は、前記第2ノードの経路を指定するものであり、

前記第2ノードに対する前記指定された経路に基づき前記第2ノードの親ノードを決定し、

前記第2ノードより下の全てのノード及びエッジを決定し、及び

前記第1のDAGから前記第2ノードを、前記第2ノードの親ノードから前記第2ノードへの前記第1のDAGにおけるエッジを、そして前記第2ノードの経路より下のノード及びエッジを除去する、

というオペレーションを遂行するようにさせるインストラクションを与える、請求項11に記載の非一時的なマシン読み取り可能なストレージ媒体。 - 前記非一時的なマシン読み取り可能なストレージ媒体は、更に、プロセッサにより実行されたときに、前記プロセッサが、次のオペレーション、即ち

第1ノードを移動するための要求を受け取り、この要求は、前記第1ノードが現在位置され及び前記第1ノードを移動すべきである経路を指定するものであり、

前記第1のDAGの根ノードから前記第1ノードへの経路を進んで、前記第1ノードに対して生成された第1の独特の暗号的にセキュアなキーを決定し、

前記与えられた経路に基づき前記第1ノードの新たな親ノードを決定し、

前記新たな親ノードからその移動された位置における前記第1ノードへの第2のエッジを前記第1のDAGに生成し、前記エッジデータ構造における第2のエッジのための第2のエントリを追加することを含み、

前記第1のDAGの根ノードから前記新たな親ノードへの経路を進んで、前記新たな親ノードの第3の独特の暗号的にセキュアなキーを決定し、

前記第1の独特の暗号的にセキュアなキーを前記第3の独特の暗号的にセキュアなキーを暗号化し、

前記第1の独特の暗号的にセキュアなキーを前記第3の独特の暗号的にセキュアなキーで暗号化した結果を、前記エッジデータ構造における第2のエッジのための第2のエントリに記憶し、及び

前記第1ノードの以前の親ノードから前記第1ノードへのエッジを前記第1のDAGにおいて除去する、

というオペレーションを遂行するようにさせるインストラクションを与える、請求項11に記載の非一時的なマシン読み取り可能なストレージ媒体。 - 前記非一時的なマシン読み取り可能なストレージ媒体は、更に、プロセッサにより実行されたときに、前記プロセッサが、次のオペレーション、即ち

第1ユーザの第3ノードを第2ユーザとで共用するための要求を受け取り、該要求は、共有されるべき前記第3ノードを指定するものであり、

前記第1のDAGの根ノードからの経路を進んで、前記第3ノードに対して生成された第3の独特の暗号的にセキュアなキーを決定し、

前記第2ユーザのパブリックキーで暗号化されたメッセージを発生し、このメッセージは、前記第1ユーザが前記第2ユーザとのデータの共有を望むことを示し、且つこのメッセージは、前記第3ノードに対する前記第3の独特の暗号的にセキュアなキー及び前記第3ノードに対するノード識別子を含むものであり、及び

前記発生されたメッセージを前記第2ユーザへ通信する、

というオペレーションを遂行するようにさせるインストラクションを与える、請求項11に記載の非一時的なマシン読み取り可能なストレージ媒体。 - 前記非一時的なマシン読み取り可能なストレージ媒体は、更に、プロセッサにより実行されたときに、前記プロセッサが、次のオペレーション、即ち

前記第1ユーザが前記第3ノードへの前記第2ユーザのアクセスを許可したことを明記する所有権関係を記憶する、

というオペレーションを遂行するようにさせるインストラクションを与える、請求項14に記載の非一時的なマシン読み取り可能なストレージ媒体。 - 前記非一時的なマシン読み取り可能なストレージ媒体は、更に、プロセッサにより実行されたときに、前記プロセッサが、次のオペレーション、即ち

前記第2ユーザのパブリックキーで暗号化されたメッセージであって、前記第1ユーザが前記第2ユーザとのデータの共有を望むことを示すメッセージを受け取り、

前記メッセージを前記第2ユーザのプライベートキーで解読し、その解読されたメッセージは、前記第3ノードのノード識別子及び前記第3の独特の暗号的にセキュアなキーを明らかにするものであり、

前記第2ユーザに属する第2のDAGに前記第3ノードを配置するための経路を決定し、

前記第2のDAGにおいて前記第3ノードの親ノードを決定し、

前記第2のDAGの根ノードから前記第2のDAGの第3ノードの親ノードへの経路を進んで、前記第2のDAGにおける第3ノードの親ノードに対する第4の独特の暗号的にセキュアなキーを決定し、

前記第2のDAGにおける前記第3ノードの親ノードから前記第1のDAGにおける前記第3ノードへの第2のエッジを前記第2のDAGに生成し、前記エッジデータ構造における第2のエッジのための第2のエントリを追加することを含み、

前記第3の独特の暗号的にセキュアなキーを前記第4の独特の暗号的にセキュアなキーで暗号化し、及び

前記第3の独特の暗号的にセキュアなキーを前記第4の独特の暗号的にセキュアなキーで暗号化した結果を、前記エッジデータ構造における第2のエッジのための第2のエントリに記憶する、というオペレーションを遂行するようにさせるインストラクションを与える、請求項14に記載の非一時的なマシン読み取り可能なストレージ媒体。 - 前記経路は、前記第2のDAGの根ノードの下に配置されるように決定される、請求項16に記載の非一時的なマシン読み取り可能なストレージ媒体。

- 前記経路は、前記第2ユーザにより選択される、請求項16に記載の非一時的なマシン読み取り可能なストレージ媒体。

Applications Claiming Priority (5)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| US201462002127P | 2014-05-22 | 2014-05-22 | |

| US62/002,127 | 2014-05-22 | ||

| US14/719,287 | 2015-05-21 | ||

| US14/719,287 US10164774B2 (en) | 2014-05-22 | 2015-05-21 | Securing a directed acyclic graph |

| PCT/US2015/032288 WO2015179830A1 (en) | 2014-05-22 | 2015-05-22 | Securing a directed acyclic graph |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2017517773A JP2017517773A (ja) | 2017-06-29 |

| JP2017517773A5 JP2017517773A5 (ja) | 2018-07-26 |

| JP6698078B2 true JP6698078B2 (ja) | 2020-05-27 |

Family

ID=54554872

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2017514392A Active JP6698078B2 (ja) | 2014-05-22 | 2015-05-22 | 有向非巡回グラフのセキュア化 |

Country Status (5)

| Country | Link |

|---|---|

| US (1) | US10164774B2 (ja) |

| EP (1) | EP3146438B1 (ja) |

| JP (1) | JP6698078B2 (ja) |

| CN (1) | CN107548493B (ja) |

| WO (1) | WO2015179830A1 (ja) |

Families Citing this family (10)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US9479421B2 (en) * | 2014-09-10 | 2016-10-25 | Cisco Technology, Inc. | Dynamic installation of local storing mode paths in a non-storing low-power and lossy network |

| US10698877B2 (en) * | 2017-05-12 | 2020-06-30 | Microsoft Technology Licensing, Llc | High-performance naming service using an optimistic-concurrency-control in-memory database |

| US10713086B2 (en) | 2018-09-04 | 2020-07-14 | Zhongwei Wu | Asynchronous directed acyclic map based distributed transaction network |

| CN109885259B (zh) * | 2019-02-21 | 2022-05-06 | 缀初网络技术(上海)有限公司 | 基于有向无环图的轻量级容量证明方法及存储介质 |

| US11397825B2 (en) | 2019-08-09 | 2022-07-26 | Kyndryl, Inc. | Encrypted knowledge graph |

| US11169979B2 (en) * | 2019-12-31 | 2021-11-09 | Intuit, Inc. | Database-documentation propagation via temporal log backtracking |

| CN112836078B (zh) * | 2021-02-20 | 2021-10-22 | 山东省计算中心(国家超级计算济南中心) | 一种图上最短路径安全查询方法、装置、系统及存储介质 |

| US12026264B2 (en) | 2021-07-17 | 2024-07-02 | International Business Machines Corporation | Secure query processing on graph stores |

| US20230169085A1 (en) * | 2021-11-30 | 2023-06-01 | Intuit Inc. | Multitenancy in extract, transform, load (etl) pipeline orchestration tools |

| CN115865953B (zh) * | 2023-02-17 | 2023-05-16 | 广州合利宝支付科技有限公司 | 一种基于跨境支付的分布式存储系统 |

Family Cites Families (14)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JPH06175905A (ja) * | 1992-12-03 | 1994-06-24 | Fujitsu Ltd | 暗号化ファイル共有方法 |

| SG77163A1 (en) | 1998-03-06 | 2000-12-19 | John Francis Chong | A method of implementing an acyclic directed graph structure using a relational database |

| CA2369304A1 (en) * | 2002-01-30 | 2003-07-30 | Cloakware Corporation | A protocol to hide cryptographic private keys |

| US8335915B2 (en) | 2002-05-14 | 2012-12-18 | Netapp, Inc. | Encryption based security system for network storage |

| US7096216B2 (en) * | 2002-07-20 | 2006-08-22 | Microsoft Corporation | Performing operations on a set of objects in a database system |

| US7593532B2 (en) | 2004-04-22 | 2009-09-22 | Netapp, Inc. | Management of the retention and/or discarding of stored data |

| US7853018B2 (en) * | 2005-11-10 | 2010-12-14 | Atallah Mikhail J | Method and apparatus for hiding a private key |

| US7895666B1 (en) | 2006-09-01 | 2011-02-22 | Hewlett-Packard Development Company, L.P. | Data structure representation using hash-based directed acyclic graphs and related method |

| US8256010B2 (en) * | 2009-04-01 | 2012-08-28 | Microsoft Corporation | Providing access to a data item using access graphs |

| US8363662B2 (en) | 2010-03-19 | 2013-01-29 | Cisco Technology, Inc. | Alternate down paths for directed acyclic graph (DAG) routing |

| US8451744B2 (en) | 2010-08-16 | 2013-05-28 | Cisco Technology, Inc. | Partitioning directed acyclic graph (DAG) topologies |

| GB2486462B (en) | 2010-12-16 | 2019-04-24 | Maidsafe Found | Distributed file system |

| JP2012205088A (ja) | 2011-03-25 | 2012-10-22 | Toshiba Corp | ノード及びグループ鍵更新方法 |

| TWI546695B (zh) * | 2011-12-15 | 2016-08-21 | 萬國商業機器公司 | 刪除儲存系統中之內容 |

-

2015

- 2015-05-21 US US14/719,287 patent/US10164774B2/en active Active

- 2015-05-22 EP EP15795620.2A patent/EP3146438B1/en not_active Not-in-force

- 2015-05-22 CN CN201580039467.XA patent/CN107548493B/zh active Active

- 2015-05-22 WO PCT/US2015/032288 patent/WO2015179830A1/en active Application Filing

- 2015-05-22 JP JP2017514392A patent/JP6698078B2/ja active Active

Also Published As

| Publication number | Publication date |

|---|---|

| US20150341167A1 (en) | 2015-11-26 |

| CN107548493A (zh) | 2018-01-05 |

| WO2015179830A1 (en) | 2015-11-26 |

| EP3146438A4 (en) | 2017-12-20 |

| EP3146438B1 (en) | 2020-10-14 |

| EP3146438A1 (en) | 2017-03-29 |

| CN107548493B (zh) | 2020-11-24 |

| US10164774B2 (en) | 2018-12-25 |

| JP2017517773A (ja) | 2017-06-29 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP6698078B2 (ja) | 有向非巡回グラフのセキュア化 | |

| US11044088B2 (en) | System and method for rotating client security keys | |

| CN107533616B (zh) | 用于使数据安全的系统和方法 | |

| US9246678B2 (en) | Secure cloud storage and encryption management system | |

| US11394715B2 (en) | Proxy authorization of a network device | |

| US9384359B2 (en) | Information firewall | |

| CN109347839B (zh) | 集中式密码管理方法、装置、电子设备及计算机存储介质 | |

| CN111132150A (zh) | 一种保护数据的方法、装置、存储介质和电子设备 | |

| JP6640858B2 (ja) | 取引を処理するための方法及び装置 | |

| EP2429146B1 (en) | Method and apparatus for authenticating access by a service | |

| WO2021228230A1 (zh) | 一种基于安全执行环境的数据验证方法及装置 | |

| US9355259B1 (en) | Method and apparatus for accessing sensitive information on-demand | |

| JP2017511673A (ja) | ウェブとモバイルの間の汎用のオーセンティケータ | |

| US11841875B2 (en) | Database sharing in a virtual private deployment | |

| JP7559050B2 (ja) | 暗号化されたナレッジ・グラフ | |

| JPWO2013011902A1 (ja) | ライセンス管理装置、ライセンス管理システム、ライセンス管理方法、及びプログラム | |

| JP2023534970A (ja) | 鍵共有を使用するデータのセキュア化 | |

| US11570247B2 (en) | Resilient distributed storage system | |

| CN111767550B (zh) | 数据存储方法和装置 | |

| KR102398380B1 (ko) | 키 교환 방법 및 시스템 | |

| JP2016051250A (ja) | 機能制御システム、方法、設定情報管理装置、利用者端末及びプログラム |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20180522 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20180522 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20180613 |

|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20190226 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20190404 |

|

| A601 | Written request for extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A601 Effective date: 20190704 |

|

| A601 | Written request for extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A601 Effective date: 20190904 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20191004 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20200326 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20200427 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 6698078 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |