JP6598221B2 - マルウェアを特定するための変則検知 - Google Patents

マルウェアを特定するための変則検知 Download PDFInfo

- Publication number

- JP6598221B2 JP6598221B2 JP2017566782A JP2017566782A JP6598221B2 JP 6598221 B2 JP6598221 B2 JP 6598221B2 JP 2017566782 A JP2017566782 A JP 2017566782A JP 2017566782 A JP2017566782 A JP 2017566782A JP 6598221 B2 JP6598221 B2 JP 6598221B2

- Authority

- JP

- Japan

- Prior art keywords

- metadata

- generality

- exception

- activity

- highly

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Active

Links

- 238000001514 detection method Methods 0.000 title claims description 65

- 230000000694 effects Effects 0.000 claims description 84

- 238000000034 method Methods 0.000 claims description 39

- 230000015654 memory Effects 0.000 claims description 34

- 238000004458 analytical method Methods 0.000 claims description 33

- 230000008569 process Effects 0.000 claims description 20

- 230000002093 peripheral effect Effects 0.000 claims description 11

- 238000012544 monitoring process Methods 0.000 claims description 5

- 230000004044 response Effects 0.000 claims description 5

- 230000001788 irregular Effects 0.000 claims 4

- 230000001568 sexual effect Effects 0.000 claims 1

- 238000004891 communication Methods 0.000 description 63

- 230000006399 behavior Effects 0.000 description 11

- 238000010586 diagram Methods 0.000 description 9

- 230000006870 function Effects 0.000 description 9

- 238000012545 processing Methods 0.000 description 5

- 230000002159 abnormal effect Effects 0.000 description 3

- 230000002547 anomalous effect Effects 0.000 description 3

- 230000005540 biological transmission Effects 0.000 description 3

- 230000001413 cellular effect Effects 0.000 description 3

- IUVCFHHAEHNCFT-INIZCTEOSA-N 2-[(1s)-1-[4-amino-3-(3-fluoro-4-propan-2-yloxyphenyl)pyrazolo[3,4-d]pyrimidin-1-yl]ethyl]-6-fluoro-3-(3-fluorophenyl)chromen-4-one Chemical compound C1=C(F)C(OC(C)C)=CC=C1C(C1=C(N)N=CN=C11)=NN1[C@@H](C)C1=C(C=2C=C(F)C=CC=2)C(=O)C2=CC(F)=CC=C2O1 IUVCFHHAEHNCFT-INIZCTEOSA-N 0.000 description 2

- 230000009471 action Effects 0.000 description 2

- 230000008901 benefit Effects 0.000 description 2

- 238000013500 data storage Methods 0.000 description 2

- 238000012986 modification Methods 0.000 description 2

- 230000004048 modification Effects 0.000 description 2

- 238000006467 substitution reaction Methods 0.000 description 2

- 206010000117 Abnormal behaviour Diseases 0.000 description 1

- 241000257465 Echinoidea Species 0.000 description 1

- 230000002596 correlated effect Effects 0.000 description 1

- 230000000875 corresponding effect Effects 0.000 description 1

- 238000005516 engineering process Methods 0.000 description 1

- 238000011156 evaluation Methods 0.000 description 1

- 230000003993 interaction Effects 0.000 description 1

- 239000004973 liquid crystal related substance Substances 0.000 description 1

- 238000007726 management method Methods 0.000 description 1

- 230000007246 mechanism Effects 0.000 description 1

- 230000003278 mimic effect Effects 0.000 description 1

- 230000033764 rhythmic process Effects 0.000 description 1

- 230000001360 synchronised effect Effects 0.000 description 1

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/14—Network architectures or network communication protocols for network security for detecting or protecting against malicious traffic

- H04L63/1441—Countermeasures against malicious traffic

- H04L63/145—Countermeasures against malicious traffic the attack involving the propagation of malware through the network, e.g. viruses, trojans or worms

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/14—Network architectures or network communication protocols for network security for detecting or protecting against malicious traffic

- H04L63/1408—Network architectures or network communication protocols for network security for detecting or protecting against malicious traffic by monitoring network traffic

- H04L63/1425—Traffic logging, e.g. anomaly detection

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/50—Monitoring users, programs or devices to maintain the integrity of platforms, e.g. of processors, firmware or operating systems

- G06F21/55—Detecting local intrusion or implementing counter-measures

- G06F21/56—Computer malware detection or handling, e.g. anti-virus arrangements

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/14—Network architectures or network communication protocols for network security for detecting or protecting against malicious traffic

- H04L63/1408—Network architectures or network communication protocols for network security for detecting or protecting against malicious traffic by monitoring network traffic

- H04L63/1416—Event detection, e.g. attack signature detection

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Computer Hardware Design (AREA)

- General Engineering & Computer Science (AREA)

- Signal Processing (AREA)

- Computing Systems (AREA)

- Computer Networks & Wireless Communication (AREA)

- Virology (AREA)

- General Health & Medical Sciences (AREA)

- Health & Medical Sciences (AREA)

- Software Systems (AREA)

- Theoretical Computer Science (AREA)

- Physics & Mathematics (AREA)

- General Physics & Mathematics (AREA)

- Debugging And Monitoring (AREA)

Description

本出願は、2015年6月27日に出願された、「マルウェアを特定するための変則検知」と題された米国非仮(実用)特許出願第14/752,893号の利益および優先権を主張し、それはその全体において参照によって本明細書に組み込まれる。

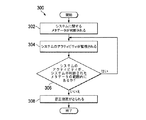

図1Aは、本開示の一実施形態による、マルウェアを特定するための変則検知のための通信システム100aの簡略ブロック図である。図1Aに示されるように、通信システム100aは、電子デバイス102a−102d、クラウドサービス104、およびサーバ106を含み得る。1または複数の電子デバイス102a−102dは各々、メモリ110、プロセッサ112、例外検知モジュール114、1または複数のプロセス116a−116c、および複数のハードウェア118aおよび118bを含み得る。例外検知モジュール114は、メタデータデータベース120を含み得る。1または複数の周辺機器122aおよび122bは、1または複数の電子デバイス102a−102dと接続し得る。クラウドサービス104およびサーバ106は各々、ネットワーク例外検知モジュール124を含み得る。ネットワーク例外検知モジュール124は、メタデータデータベース120を含み得る。電子デバイス102a−102dと、クラウドサービス104と、サーバ106とは、ネットワーク108を用いて互いに通信し得る。

[他の注記および例]

Claims (19)

- プロセッサに、

前記プロセッサによって、システムのメタデータを生成する手順と、

メモリ内に、前記システムの前記メタデータを格納する手順と、

前記システム内の一般性の高いオブジェクトのアクティビティを監視する手順であって、前記一般性の高いオブジェクトは、前記システム内のプロセス、周辺機器、または電子デバイス上のハードウェアである、監視する手順と、

前記監視されたアクティビティを、前記メモリ内に格納された前記システムの前記メタデータと比較する手順と、

潜在的に悪意のあるアクティビティを検知すべく、一般性の低い例外を特定する手順であって、前記一般性の低い例外は、前記一般性の高いオブジェクトのメタデータを模倣し、および、前記一般性の高いオブジェクトの前記メタデータの一部において、変則として現れる、特定する手順と、

前記一般性の高いオブジェクトの前記一般性の低い例外の特定に応答し、前記一般性の高いオブジェクトの前記一般性の低い例外に対し、マルウェアのスキャンをする手順と、を実行させるための、プログラム。 - 前記潜在的に悪意のあるアクティビティを検知すべく、前記一般性の低い例外の期間が少なくとも部分的に用いられる、請求項1に記載のプログラム。

- 前記一般性の低い例外によって模倣される前記一般性の高いオブジェクトの前記メタデータは、ファイル名、プロセス名、ファイルプロパティ、フィンガープリント、およびレジストリキーのうちの1または複数を含む、請求項1または2に記載のプログラム。

- 前記システムの前記メタデータは、前記システム上で監視された前のアクティビティから生成される、請求項1から3のいずれか一項に記載のプログラム。

- 前記システムの前記メタデータは、同様のシステムの他のメタデータに少なくとも部分的に基づく、請求項1から4のいずれか一項に記載のプログラム。

- 前記監視されたアクティビティを前記システムの前記メタデータと比較する手順は、ポリモーフィック型の脅威を特定するための、オブジェクトのメタデータの分析、前記オブジェクトが別のオブジェクトのメタデータを再使用しているかどうかを検知するための、前記システムのオブジェクトの再使用の分析、および前記システムのファイル名の分析のうちの少なくとも1つを含む、請求項1から5のいずれか一項に記載のプログラム。

- メモリ要素と、

ハードウェアプロセッサと、を備え、

前記ハードウェアプロセッサは、

システムのメタデータを生成し、

前記メモリ要素内に、前記システムの前記メタデータを格納し、

前記システム内の一般性の高いオブジェクトのアクティビティを監視し、前記一般性の高いオブジェクトは、前記システム内のプロセス、周辺機器、または電子デバイス上のハードウェアであり、

前記監視されたアクティビティを、前記メモリ要素内に格納された前記システムの前記メタデータと比較し、

潜在的に悪意のあるアクティビティを検知すべく、一般性の低い例外を特定し、前記一般性の低い例外は、前記一般性の高いオブジェクトのメタデータを模倣し、および、前記一般性の高いオブジェクトの前記メタデータの一部において、変則として現れ、

前記一般性の高いオブジェクトの前記一般性の低い例外の特定に応答し、前記一般性の高いオブジェクトの前記一般性の低い例外に対し、マルウェアのスキャンをする、ように構成されている、装置。 - 前記潜在的に悪意のあるアクティビティを検知すべく、前記一般性の低い例外の期間が少なくとも部分的に用いられる、請求項7に記載の装置。

- 前記一般性の低い例外によって模倣される前記一般性の高いオブジェクトの前記メタデータは、ファイル名、プロセス名、ファイルプロパティ、フィンガープリント、およびレジストリキーのうちの1または複数を含む、請求項7または8に記載の装置。

- 前記システムの前記メタデータは、前記システム上で監視された前のアクティビティから生成される、請求項7から9のいずれか一項に記載の装置。

- 前記システムの前記メタデータは、同様のシステムの他のメタデータに少なくとも部分的に基づく、請求項7から10のいずれか一項に記載の装置。

- 前記監視されたアクティビティを前記システムの前記メタデータと比較することは、ポリモーフィック型の脅威を特定するための、オブジェクトのメタデータの分析、前記オブジェクトが別のオブジェクトのメタデータを再使用しているかどうかを検知するための、前記システムのオブジェクトの再使用の分析、および前記システムのファイル名の分析のうちの少なくとも1つを含む、請求項7から11のいずれか一項に記載の装置。

- システムのメタデータを生成する段階と、

前記システムの前記メタデータを格納する段階と、

前記システム内の一般性の高いオブジェクトのアクティビティを監視する段階であって、前記一般性の高いオブジェクトは、前記システム内のプロセス、周辺機器、または電子デバイス上のハードウェアである、監視する段階と、

前記監視されたアクティビティを、前記システムの前記メタデータと比較する段階と、

潜在的に悪意のあるアクティビティを検知すべく、一般性の低い例外を特定する段階であって、前記一般性の低い例外は、前記一般性の高いオブジェクトのメタデータを模倣し、および、前記一般性の高いオブジェクトの前記メタデータの一部において、変則として現れる、特定する段階と、

前記一般性の高いオブジェクトの前記一般性の低い例外の特定に応答し、前記一般性の高いオブジェクトの前記一般性の低い例外に対し、マルウェアのスキャンをする段階と、を備える、方法。 - 前記潜在的に悪意のあるアクティビティを検知すべく、前記一般性の低い例外の期間が、少なくとも部分的に用いられる、請求項13に記載の方法。

- 前記一般性の低い例外によって模倣される前記一般性の高いオブジェクトの前記メタデータは、ファイル名、プロセス名、ファイルプロパティ、フィンガープリント、およびレジスタキーのうちの1または複数を含む、請求項13または14に記載の方法。

- 前記システムの前記メタデータは、前記システム上で監視された前のアクティビティから生成される、請求項13から15のいずれか一項に記載の方法。

- 前記監視されたアクティビティを前記システムにの前記メタデータと比較する段階は、ポリモーフィック型の脅威を特定するための、オブジェクトのメタデータの分析、前記オブジェクトが別のオブジェクトのメタデータを再使用しているかどうかを検知するための、前記システムのオブジェクトの再使用の分析、および前記システムのファイル名の分析のうちの少なくとも1つを含む、請求項13から16のいずれか一項に記載の方法。

- メモリと、

ハードウェアプロセッサと、を備え、

前記ハードウェアプロセッサは、

システムのメタデータを生成し、

前記メモリ内に前記システムの前記メタデータを格納し、

前記システム内の一般性の高いオブジェクトのアクティビティを監視し、前記一般性の高いオブジェクトは、前記システム内のプロセス、周辺機器、または電子デバイス上のハードウェアであり、

前記監視されたアクティビティを、前記メモリ内に格納された前記システムの前記メタデータと比較し、

潜在的に悪意のあるアクティビティを検知すべく、一般性の低い例外を特定し、前記一般性の低い例外は、前記一般性の高いオブジェクトのメタデータを模倣し、および、前記一般性の高いオブジェクトの前記メタデータの一部において、変則として現れ、

前記一般性の高いオブジェクトの前記一般性の低い例外の特定に応答し、前記一般性の高いオブジェクトの前記一般性の低い例外に対し、マルウェアのスキャンをする、ように構成されている、マルウェアを特定するための変則検知のシステム。 - 前記監視されたアクティビティを前記システムの前記メタデータと比較することは、ポリモーフィック型の脅威を特定するための、オブジェクトのメタデータの分析、前記オブジェクトが別のオブジェクトのメタデータを再使用しているかどうかを検知するための、前記システムのオブジェクトの再使用の分析、および前記システムのファイル名の分析のうちの少なくとも1つを含む、請求項18に記載のシステム。

Applications Claiming Priority (3)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| US14/752,893 | 2015-06-27 | ||

| US14/752,893 US10129291B2 (en) | 2015-06-27 | 2015-06-27 | Anomaly detection to identify malware |

| PCT/US2016/033978 WO2017003588A1 (en) | 2015-06-27 | 2016-05-25 | Anomaly detection to identify malware |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2018524716A JP2018524716A (ja) | 2018-08-30 |

| JP2018524716A5 JP2018524716A5 (ja) | 2019-05-16 |

| JP6598221B2 true JP6598221B2 (ja) | 2019-10-30 |

Family

ID=57602972

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2017566782A Active JP6598221B2 (ja) | 2015-06-27 | 2016-05-25 | マルウェアを特定するための変則検知 |

Country Status (5)

| Country | Link |

|---|---|

| US (1) | US10129291B2 (ja) |

| EP (1) | EP3314511B1 (ja) |

| JP (1) | JP6598221B2 (ja) |

| CN (1) | CN107889551B (ja) |

| WO (1) | WO2017003588A1 (ja) |

Families Citing this family (5)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US10009374B1 (en) * | 2015-08-04 | 2018-06-26 | Symantec Corporation | Detecting URL scheme hijacking |

| US10089467B1 (en) | 2017-05-23 | 2018-10-02 | Malwarebytes Inc. | Static anomaly-based detection of malware files |

| US10708281B1 (en) * | 2018-04-16 | 2020-07-07 | Akamai Technologies, Inc. | Content delivery network (CDN) bot detection using primitive and compound feature sets |

| US10992703B2 (en) | 2019-03-04 | 2021-04-27 | Malwarebytes Inc. | Facet whitelisting in anomaly detection |

| CN112583846A (zh) * | 2020-12-25 | 2021-03-30 | 南京联成科技发展股份有限公司 | 一种面向中小企业网络安全事件复杂分析系统 |

Family Cites Families (22)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US6073142A (en) | 1997-06-23 | 2000-06-06 | Park City Group | Automated post office based rule analysis of e-mail messages and other data objects for controlled distribution in network environments |

| US5987610A (en) | 1998-02-12 | 1999-11-16 | Ameritech Corporation | Computer virus screening methods and systems |

| US6460050B1 (en) | 1999-12-22 | 2002-10-01 | Mark Raymond Pace | Distributed content identification system |

| US6901519B1 (en) | 2000-06-22 | 2005-05-31 | Infobahn, Inc. | E-mail virus protection system and method |

| US20070050777A1 (en) * | 2003-06-09 | 2007-03-01 | Hutchinson Thomas W | Duration of alerts and scanning of large data stores |

| US8505092B2 (en) * | 2007-01-05 | 2013-08-06 | Trend Micro Incorporated | Dynamic provisioning of protection software in a host intrusion prevention system |

| US8171554B2 (en) | 2008-02-04 | 2012-05-01 | Yuval Elovici | System that provides early detection, alert, and response to electronic threats |

| US8732825B2 (en) * | 2008-05-28 | 2014-05-20 | Symantec Corporation | Intelligent hashes for centralized malware detection |

| US9781148B2 (en) * | 2008-10-21 | 2017-10-03 | Lookout, Inc. | Methods and systems for sharing risk responses between collections of mobile communications devices |

| US8561180B1 (en) * | 2008-10-29 | 2013-10-15 | Symantec Corporation | Systems and methods for aiding in the elimination of false-positive malware detections within enterprises |

| US8997219B2 (en) * | 2008-11-03 | 2015-03-31 | Fireeye, Inc. | Systems and methods for detecting malicious PDF network content |

| US8225406B1 (en) * | 2009-03-31 | 2012-07-17 | Symantec Corporation | Systems and methods for using reputation data to detect shared-object-based security threats |

| US7640589B1 (en) | 2009-06-19 | 2009-12-29 | Kaspersky Lab, Zao | Detection and minimization of false positives in anti-malware processing |

| US8302194B2 (en) * | 2009-10-26 | 2012-10-30 | Symantec Corporation | Using file prevalence to inform aggressiveness of behavioral heuristics |

| US8516576B2 (en) * | 2010-01-13 | 2013-08-20 | Microsoft Corporation | Network intrusion detection with distributed correlation |

| US8683216B2 (en) * | 2010-07-13 | 2014-03-25 | F-Secure Corporation | Identifying polymorphic malware |

| RU2449348C1 (ru) * | 2010-11-01 | 2012-04-27 | Закрытое акционерное общество "Лаборатория Касперского" | Система и способ для антивирусной проверки на стороне сервера скачиваемых из сети данных |

| US8528088B2 (en) | 2011-05-26 | 2013-09-03 | At&T Intellectual Property I, L.P. | Modeling and outlier detection in threat management system data |

| WO2013015994A1 (en) | 2011-07-27 | 2013-01-31 | Seven Networks, Inc. | Monitoring mobile application activities for malicious traffic on a mobile device |

| US8806641B1 (en) * | 2011-11-15 | 2014-08-12 | Symantec Corporation | Systems and methods for detecting malware variants |

| US8931092B2 (en) | 2012-08-23 | 2015-01-06 | Raytheon Bbn Technologies Corp. | System and method for computer inspection of information objects for shared malware components |

| CN102932424B (zh) * | 2012-09-29 | 2015-04-08 | 浪潮(北京)电子信息产业有限公司 | 一种分布式并行文件系统缓存数据同步的方法及系统 |

-

2015

- 2015-06-27 US US14/752,893 patent/US10129291B2/en active Active

-

2016

- 2016-05-25 EP EP16818402.6A patent/EP3314511B1/en active Active

- 2016-05-25 JP JP2017566782A patent/JP6598221B2/ja active Active

- 2016-05-25 WO PCT/US2016/033978 patent/WO2017003588A1/en active Application Filing

- 2016-05-25 CN CN201680037889.8A patent/CN107889551B/zh active Active

Also Published As

| Publication number | Publication date |

|---|---|

| EP3314511A4 (en) | 2019-02-13 |

| CN107889551A8 (zh) | 2020-08-28 |

| US20160381041A1 (en) | 2016-12-29 |

| EP3314511B1 (en) | 2020-05-06 |

| EP3314511A1 (en) | 2018-05-02 |

| CN107889551B (zh) | 2021-07-06 |

| WO2017003588A1 (en) | 2017-01-05 |

| CN107889551A (zh) | 2018-04-06 |

| JP2018524716A (ja) | 2018-08-30 |

| US10129291B2 (en) | 2018-11-13 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| US11379583B2 (en) | Malware detection using a digital certificate | |

| CN107409120B (zh) | 检测恶意外设的装置、方法及系统 | |

| US20210029150A1 (en) | Determining a reputation for a process | |

| US9715597B2 (en) | Data verification using enclave attestation | |

| US20200065493A1 (en) | Identification of malicious execution of a process | |

| JP6583865B2 (ja) | プロファイリングイベントに基づいたエクスプロイト検出 | |

| JP6583838B2 (ja) | アプリケーションのシミュレーション | |

| JP6526842B2 (ja) | マルウェアの検出 | |

| US20170091453A1 (en) | Enforcement of file characteristics | |

| JP6598221B2 (ja) | マルウェアを特定するための変則検知 | |

| US20180007070A1 (en) | String similarity score | |

| JP6668390B2 (ja) | マルウェアの軽減 | |

| US20150379268A1 (en) | System and method for the tracing and detection of malware | |

| JP2018524716A5 (ja) | ||

| US10659479B2 (en) | Determination of sensor usage |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20180131 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20181130 |

|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20181220 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20190108 |

|

| A524 | Written submission of copy of amendment under article 19 pct |

Free format text: JAPANESE INTERMEDIATE CODE: A524 Effective date: 20190405 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20190903 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20190925 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 6598221 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |