JP6556145B2 - モバイルアプリケーションの安全性を確保する方法および装置 - Google Patents

モバイルアプリケーションの安全性を確保する方法および装置 Download PDFInfo

- Publication number

- JP6556145B2 JP6556145B2 JP2016544601A JP2016544601A JP6556145B2 JP 6556145 B2 JP6556145 B2 JP 6556145B2 JP 2016544601 A JP2016544601 A JP 2016544601A JP 2016544601 A JP2016544601 A JP 2016544601A JP 6556145 B2 JP6556145 B2 JP 6556145B2

- Authority

- JP

- Japan

- Prior art keywords

- nfc

- short

- wireless communication

- range wireless

- authentication information

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Active

Links

- 238000000034 method Methods 0.000 title claims description 11

- 238000012546 transfer Methods 0.000 claims description 123

- 238000004891 communication Methods 0.000 claims description 101

- 230000007246 mechanism Effects 0.000 claims description 24

- 230000004913 activation Effects 0.000 claims description 15

- 238000012545 processing Methods 0.000 claims description 13

- 230000003993 interaction Effects 0.000 claims description 8

- 230000001681 protective effect Effects 0.000 claims description 5

- 239000000853 adhesive Substances 0.000 claims description 3

- 230000001070 adhesive effect Effects 0.000 claims description 3

- 230000003247 decreasing effect Effects 0.000 claims description 2

- 230000008569 process Effects 0.000 claims description 2

- 238000012795 verification Methods 0.000 claims description 2

- 238000005457 optimization Methods 0.000 claims 1

- 230000004044 response Effects 0.000 description 12

- 238000005259 measurement Methods 0.000 description 6

- 230000008901 benefit Effects 0.000 description 3

- 230000009471 action Effects 0.000 description 2

- 239000003990 capacitor Substances 0.000 description 2

- 230000006870 function Effects 0.000 description 2

- 239000008186 active pharmaceutical agent Substances 0.000 description 1

- 238000004364 calculation method Methods 0.000 description 1

- 230000008878 coupling Effects 0.000 description 1

- 238000010168 coupling process Methods 0.000 description 1

- 238000005859 coupling reaction Methods 0.000 description 1

- 230000000694 effects Effects 0.000 description 1

- 238000005516 engineering process Methods 0.000 description 1

- VJYFKVYYMZPMAB-UHFFFAOYSA-N ethoprophos Chemical compound CCCSP(=O)(OCC)SCCC VJYFKVYYMZPMAB-UHFFFAOYSA-N 0.000 description 1

- 239000000284 extract Substances 0.000 description 1

- 238000003780 insertion Methods 0.000 description 1

- 230000037431 insertion Effects 0.000 description 1

- 230000010354 integration Effects 0.000 description 1

- 238000012986 modification Methods 0.000 description 1

- 230000004048 modification Effects 0.000 description 1

- 230000008520 organization Effects 0.000 description 1

- 230000000704 physical effect Effects 0.000 description 1

- 238000006467 substitution reaction Methods 0.000 description 1

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W12/00—Security arrangements; Authentication; Protecting privacy or anonymity

- H04W12/04—Key management, e.g. using generic bootstrapping architecture [GBA]

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/04—Network architectures or network communication protocols for network security for providing a confidential data exchange among entities communicating through data packet networks

- H04L63/0428—Network architectures or network communication protocols for network security for providing a confidential data exchange among entities communicating through data packet networks wherein the data content is protected, e.g. by encrypting or encapsulating the payload

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/08—Network architectures or network communication protocols for network security for authentication of entities

- H04L63/083—Network architectures or network communication protocols for network security for authentication of entities using passwords

- H04L63/0838—Network architectures or network communication protocols for network security for authentication of entities using passwords using one-time-passwords

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/08—Network architectures or network communication protocols for network security for authentication of entities

- H04L63/083—Network architectures or network communication protocols for network security for authentication of entities using passwords

- H04L63/0846—Network architectures or network communication protocols for network security for authentication of entities using passwords using time-dependent-passwords, e.g. periodically changing passwords

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/08—Network architectures or network communication protocols for network security for authentication of entities

- H04L63/0853—Network architectures or network communication protocols for network security for authentication of entities using an additional device, e.g. smartcard, SIM or a different communication terminal

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W12/00—Security arrangements; Authentication; Protecting privacy or anonymity

- H04W12/06—Authentication

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W12/00—Security arrangements; Authentication; Protecting privacy or anonymity

- H04W12/06—Authentication

- H04W12/068—Authentication using credential vaults, e.g. password manager applications or one time password [OTP] applications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W12/00—Security arrangements; Authentication; Protecting privacy or anonymity

- H04W12/08—Access security

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W4/00—Services specially adapted for wireless communication networks; Facilities therefor

- H04W4/80—Services using short range communication, e.g. near-field communication [NFC], radio-frequency identification [RFID] or low energy communication

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- Computer Hardware Design (AREA)

- Computing Systems (AREA)

- General Engineering & Computer Science (AREA)

- Telephone Function (AREA)

Description

本出願は、2013年12月31日付けで出願された、「A METHOD AND APPARATUS FOR SECURING A MOBILE APPLICATION(モバイルアプリケーションを安全にする方法および装置)」という名称の米国仮特許出願第61/922,215号に対して優先権を主張するものであり、その全体が本明細書に参照により組み込まれる。

この出願の発明に関連する先行技術文献情報としては、以下のものがある(国際出願日以降国際段階で引用された文献及び他国に国内移行した際に引用された文献を含む)。

(先行技術文献)

(特許文献)

(特許文献1) 米国特許第8,789,146号明細書

(特許文献2) 米国特許出願公開第2009/0048971号明細書

(特許文献3) 米国特許出願公開第2009/0143104号明細書

(特許文献4) 米国特許出願公開第2010/0178868号明細書

(特許文献5) 米国特許出願公開第2012/0023567号明細書

(特許文献6) 米国特許出願公開第2012/0167194号明細書

(特許文献7) 米国特許出願公開第2012/0265988号明細書

(特許文献8) 米国特許出願公開第2013/0343542号明細書

(特許文献9) 米国特許出願公開第2014/0181955号明細書

(特許文献10) 米国特許第8,943,311号明細書

(特許文献11) 米国特許第9,104,853号明細書

(特許文献12) 国際公開第2013/034681号

(特許文献13) 国際公開第2010/043974号

(非特許文献)

(非特許文献1) Pardis Pourghomi; Managing NFC Payment Applications through Cloud Computing; IEEE; Year:2012; page: 772−777

いくつかの実施形態では、NFCトークンは、1若しくはそれ以上のデータ処理コンポーネントを有することができ、該1若しくはそれ以上のデータ処理コンポーネントに秘密鍵を格納するように構成することができる。NFCトークンは、1若しくはそれ以上のデータ処理コンポーネントをさらに有することができ、格納された秘密鍵と動的変数を暗号化して組み合わせることによってOTPを生成するようにさらに構成することができる。いくつかの実施形態では、NFCトークンは、時間ベースのOTPを生成するための動的変数の値を決定するために自身が使用することができる時刻値を生成するためのクロックを有することができる。他の実施形態では、NFCトークンは、特定のイベントの際に自身が更新するイベント関連値をメモリに格納し保持することができ、このイベント関連値を用いてイベントベースのOTPを生成するための動的変数の値を決定することができる。例えば、いくつかの実施形態では、NFCトークンは、自身がワン・タイム・パスワードを生成するたびにイベント関連値を更新することができる。いくつかの実施形態では、イベント関連値はカウンタでよく、イベント関連値を更新することは、カウンタを増加させる工程(または、減少させる工程)を有することができる。いくつかの実施形態では、イベント関連値を更新する工程は、NFCトークンがイベント関連値の現在の値から計算することができる新しい値にイベント関連値の現在の値を置き換えるNFCトークンを有することができる。いくつかの実施形態では、NFCトークンは、例えば、イベント関連値の現在の値にハッシュ関数を適用することによってイベント関連値の新しい値を計算することができる。

いくつかの実施形態では、スマートフォンおよびNFCトークンは、NFCトークンがスマートフォンのNFC場に持ち込まれたときに自動的にアクティベートされることができ、スマートフォンはNFCトークン(通常の標準パッシブNFCタグとして自身を提示できる)の存在を検出することができ、その後すぐにスマートフォンはOTPを含むタグのコンテンツを読み出すことができるように構成することができる。タグのコンテンツを読み出すと、スマートフォンは自動的にタグに関連するアプリケーション(ブラウザまたは例えばモバイル・バンキング・アプリケーションなどの)を開始し、アプリケーションにタグのコンテンツを渡すことができる。いくつかの実施形態では、タグのコンテンツは、OTPに加えてNFCトークンに関連するユーザを特定するデータ要素を有することもできる。かかる場合には、タグのコンテンツは、スマートフォンによって自動的に立ち上げられることによって便利で安全な立ち上げおよびログインの経験をユーザに提供する、タグに関連したアプリケーションに、例えば、ユーザID(ユーザ識別子)および動的パスワード情報を自動的に提供することができる。例えば、いくつかの実施形態では、タグのコンテンツはNDEFメッセージを有することができ、NDEFメッセージはユーザIDとOTPでパラメータ化されるURIを有することができるURIタイプのNDEFレコードを有することができる。NDEFメッセージを読み出すと、スマートフォンはブラウザアプリケーションを立ち上げブラウザにURI(ユーザIDとOTPでパラメータ化された)を渡すことができる。その際、ブラウザはURIに指定されたアプリケーションサーバにURIのパラメータとしてユーザIDとOTPを渡し、それによって、ユーザがURIによって指定されたアプリケーションに自動的にログインすることができる。例えば、いくつかの実施形態では、タグのコンテンツを読み出すNFCリーダ装置は、自身がタグから読み出すレコードのコンテンツ(たとえば、OTPおよび/またはユーザIDを有してもよい)をアプリケーションまたはアプリに渡すNDEFメッセージ内のレコードタイプのNDEFレコードに基づいてアプリケーションまたはアプリを選択することができる。いくつかの実施形態では、レコードタイプは外部タイプでよい。アプリケーションまたはアプリは、例えば、モバイル・バンキング・アプリを有することができる。

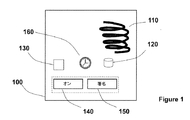

いくつかの実施形態では、NFCトークンは初期設定ではOTPをNFC転送装置に利用可能にせず、ユーザの明示的なアクションの後にのみ利用可能にする。例えば、いくつかの実施形態では、NFCトークンはユーザ入力インターフェース(ボタンなど)を有することができ、また、ユーザがユーザ入力インターフェースを用いて(例えば、ボタンを押すことによって)OTPが利用可能にされるべきだと指示したときのみOTPを利用可能にするようにNFCトークンを構成することができる。

いくつかの実施形態では、NFCトークンを、NFCトークンに格納された秘密鍵とNFCトークンがスマートフォンから受信できる外部データに基づいた動的変数と暗号化して組み合わせることによってOTPまたは署名を生成できるように構成することができる。本明細書で使用されるとき動的変数という用語は、OTPを指すことができ、または、秘密鍵と外部データに基づいた動的変数とを暗号化して組み合わせることによって生成される署名を指すことができる。外部データは、例えば、チャレンジ(アプリケーションによって提供され得る)または取り引きデータを有することができる。いくつかの実施形態では、スマートフォン(またはNFCを用いてデータ/情報を読み出しおよび/または書込むことができるNFC転送装置を有する他の装置)はNFCメモリタグのコンテンツを更新するための標準の機構を用いてこれらの外部データをNFCトークンに転送することができる。例えば、スマートフォンまたは他の装置はNFC転送装置を有することができ、NFCトークンのNDEFファイル内のNDEFレコードを外部データで更新することができる。いくつかの実施形態では、NFCトークンは、例えば、チャレンジまたは取り引きデータを有する外部データを受信した後で受信したチャレンジに対する応答または取り引きデータに関する署名を生成することができる。いくつかの実施形態では、NFCトークンは、メモリタグのコンテンツを生成された応答または署名で更新するように構成することができる。いくつかの実施形態では、NFCトークンは、スマートフォンに提示してスマートフォンにメモリタグの更新されたコンテンツを読み出すように促すメモリタグとの接続を切り、また、それに再接続する。すなわち、いくつかの実施形態では、NFCトークンは、外部データを受信した後、ある時間の間自身をNFCタグとして提示するのを止めるように構成することができる。その時間が経過した後、NFCトークンは、NFCトークンがその間に外部データを介して生成した署名でそのNFCトークンが更新され得るNDEFファイルにNFCタグとして自身を再度提示することができる。いくつかの実施形態では、NFCトークンがこのようにNFC転送装置またはスマートフォンによりNFCタグとして見られることができない間隔は2秒未満である。いくつかの実施形態では、この時間間隔は1秒未満である。いくつかの実施形態では、この時間間隔は0.5秒未満である。いくつかの実施形態では、この時間間隔は0.1秒未満である。いくつかの実施形態では、この時間間隔は、NFC転送装置の近接場内でNFC転送装置がNFCタグが取り外されその後再度提示されたことを認識するであろうことを保証するためにNFCタグの取り外しと(再)挿入との間に経過しなければならない最少の時間間隔である。

いくつかの実施形態では、NFCトークンは、個人識別番号(PIN)および/またはパスワードを検証するように構成することができ、例えば署名または外部データへの応答を生成するために正しいPINおよび/またはパスワードが提供されることを要求することができる。いくつかの実施形態では、ユーザはスマートフォン上のPINおよび/またはパスワードに入ることができ、スマートフォンは例えば外部データと一緒にまたは外部データの一部として該PINおよび/またはパスワードをNFCトークンに提供することができる。例えば、いくつかの実施形態では、検証すべきPINまたはパスワードはNFC転送装置(例えば、スマートフォン内のNFC転送装置)によって、NFCトークンのNDEFファイル内のNDEFレコードを更新するNFC転送装置によるNFCトークンに通信されることができる。いくつかの実施形態では、NFCトークンは1若しくはそれ以上のメモリーコンポーネントを有することができ、該1若しくはそれ以上のメモリーコンポーネント内にPIN参照値および/またはパスワード参照値を格納するように構成することができる。また、NFCトークンは、例えばスマートフォンから受信したPINおよび/またはパスワードを格納したPIN参照値および/またはパスワード参照値と比較することによって検証するように構成することができる。いくつかの実施形態では、PINは一連の10進法数字を有することができる。いくつかの実施形態では、パスワードは英数字文字を有することができる。

いくつかの実施形態では、NFCトークンは、特別なNFC転送装置に結合させることができる。いくつかの実施形態では、NFC読み出し装置とNFCトークンは、NFCトークンがNFC転送装置と共に使用される最初に結合させることができる。いくつかの実施形態では、結合はNFCトークンとNFC読み出し装置に共有された結合用の秘密を用いてなされることができる。いくつかの実施形態では、NFC読み出し装置は、結合用の秘密の値を一回(例えば、NFCトークンがNFC転送装置に最初に使用されたとき)受信することができ、将来の使用のために結合用の秘密を格納することができる。いくつかの実施形態では、NFCトークンは、結合用の秘密の正しい値が署名またはOTPなどの動的認証情報を生成するための条件としてNFCトークンに提供(例えば、PINまたはパスワード値が提供されることができた上記した方法と同じ方法で)されることを要求することができ、また、結合用の秘密が正しいかどうかを検証することができる。いくつかの実施形態では、NFC読み出し装置は、結合用の秘密を暗号化アルゴリズムと共に使用して暗号の結合値を生成し、NFC転送装置は、生成した結合値をNFCトークンに提供する(例えば、PINまたはパスワード値が提供されることができた上記した方法と同じ方法で)ことができ、NFCトークンは結合値が暗号的に正しいかどうかを検証し、結合値の暗号的な正しさを動的認証情報を生成するための条件として使用することができる。

いくつかの実施形態では、NFCトークンは、ユーザがNFCトークン(または、NFCトークンを有する対象)をアクセス装置から外す明示的な行動をとるまでNFCトークンをアクセス装置に固定したままにするようにNFC読み出し装置(例えば、スマートフォン)を有するアクセス装置に永久的または半永久的にNFCトークンを容易に固定可能にするフォームファクタを有することができる。例えば、いくつかの実施形態では、NFCトークンは、NFCトークンをアクセス装置に差し込みまたは貼り付け可能にする接着部を有することができる。いくつかの実施形態では、NFCトークンは最大厚が2mmでよい。いくつかの実施形態では、NFCトークンは最大厚が1mmでよい。いくつかの実施形態では、NFCトークンは最大幅が54mm、最大長が86mmでよい。いくつかの実施形態では、NFCトークンは最大幅と最大長が3cmでよい。いくつかの実施形態では、NFCトークンはスマートフォンに取り付け可能なステッカ内に有することができる。いくつかの実施形態では、NFCトークンはスマートフォンのシェルまたは保護カバー内に有することができる。いくつかの実施形態では、NFCトークンはポータブルでよい。いくつかの実施形態では、NFCは重さ10グラム未満でよい。

Claims (20)

- アクセス装置と、ユーザとコンピュータベースのアプリケーションとのインタラクションにおける安全性を確保するための認証装置と、を有する装置であって、

前記アクセス装置は、近距離無線通信(NFC)転送装置を有し、前記認証装置はアクセス装置に永久的に固定されているものであり、

前記認証装置は、

秘密鍵を格納するように構成されたメモリーコンポーネントと、

前記秘密鍵と動的変数値とを暗号化して組み合わせることによって動的認証情報を生成するように構成されたデータ処理コンポーネントと、

前記認証装置を近距離無線通信(NFC)転送装置に接続する近距離無線通信(NFC)インターフェースと、

前記ユーザからの入力を取得するためのユーザ入力インターフェースと、

を有し、

前記認証装置は、

近距離無線通信(NFC)タグとして前記近距離無線通信転送装置に対して提示されるものであり、

前記近距離無線通信タグの第一のデータコンテンツ内に前記生成された動的認証情報を含めることにより該動的認証情報を前記近距離無線通信転送装置に利用可能とするように構成されているものであり、かつ、当該第一のデータコンテンツは前記近距離無線通信タグのデータコンテンツを読み出す近距離無線通信(NFC)機構を用いて前記近距離無線通信転送装置によって読み出し可能になっているものであり、

前記データ処理コンポーネントが前記動的認証情報を生成する工程、または前記認証装置が前記生成された動的認証情報を前記近距離無線通信転送装置に利用可能とする工程、のうち少なくとも1つに対する条件として前記ユーザからの特定の入力を要求するように構成されており、

前記ユーザ入力インターフェースによってユーザにより起動されるようになっており、前記ユーザがこの認証装置を前記ユーザ入力インターフェースによって起動した後でのみこの認証装置は近距離無線通信(NFC)タグとして前記近距離無線通信転送装置に対して提示されるように構成されているものである、

前記装置。 - 請求項1記載の装置において、前記認証装置は、さらに、

1型、2型、3型または4型の近距離無線通信(NFC)フォーラムに準拠したタグとして提供され、

前記近距離無線通信転送装置が、近距離無線通信フォーラムに準拠したタグから近距離無線通信データ交換フォーマット(NDEF:NFC data Exhange Format)のメッセージを読み出す近距離無線通信(NFC)機構を用いて、前記生成された動的認証情報を読み出すために、該動的認証情報を前記認証装置の近距離無線通信データ交換フォーマットファイルの該データ交換フォーマット(NDEF)メッセージにおける該データ交換フォーマット(NDEF)レコードに含めることによって該動的認証情報を前記転送装置に利用可能とするように構成されているものである、装置。 - 請求項1記載の装置において、前記認証装置は、さらに、

クロックを有し、

前記動的変数は前記クロックによって提供される時刻値に基づくものである、認証装置。 - 請求項1記載の装置において、前記動的変数は、前記メモリーコンポーネント内に格納され、特定のイベントが発生する毎に前記認証装置によって更新されるイベント関連値に基づくものである、装置。

- 請求項4記載の装置において、前記特定のイベントは、前記動的認証情報の生成と同時に発生するものである、装置。

- 請求項4記載の装置において、前記イベント関連値は、前記特定のイベントが発生する毎に前記認証装置によって単調増加または単調減少されるカウンタを有するものである、装置。

- 請求項1記載の装置において、前記秘密鍵と前記動的変数値とを暗号化して組み合わせる工程は、前記動的変数値に対称暗号化アルゴリズムを適用する工程を有し、前記対称暗号化アルゴリズムは前記秘密鍵でパラメータ化されるものであり、前記秘密鍵は前記生成された動的認証情報を検証するための機関と共有されるものである、装置。

- 請求項1記載の装置において、さらに、

ユーザ識別子を格納し、

近距離無線通信タグのデータコンテンツを読み出す近距離無線通信機構を用いて前記近距離無線通信転送装置により読み出し可能である、前記近距離無線通信タグのデータコンテンツ内に前記動的認証情報を含めることにより、前記ユーザ識別子を前記近距離無線通信転送装置に利用可能とするように構成されているものである、

装置。 - 請求項1記載の装置において、前記ユーザ入力インターフェースはアクティベーションボタンを有し、前記特定の入力はユーザが前記アクティベーションボタンを押す工程を含むものである、装置。

- 請求項1記載の装置において、さらに、前記近距離無線通信転送装置を有するアクセス装置への取り付け用に接着コンポーネントを有するものである、認証装置。

- 請求項1記載の装置において、前記近距離無線通信転送装置を有するアクセス装置の保護シェルまたは保護カバー内に含まれるものである、装置。

- 請求項1記載の装置において、

前記動的変数は外部データに基づいており、

前記認証装置は、さらに、近距離無線通信タグのデータコンテンツを更新する近距離無線通信機構を用いて前記近距離無線通信転送装置により更新された、前記近距離無線通信タグの第二のデータコンテンツから外部データを抽出することにより、前記近距離無線通信転送装置から該外部データを受信するように構成されているものである、装置。 - 請求項12記載の装置において、さらに、

前記認証装置はユーザ出力インターフェースを有し、

前記外部データは取引データを有し、

前記認証装置は、さらに、前記取引データをユーザに提示し、前記提示された取引データに対する前記ユーザによる承諾または拒否を前記ユーザ入力インターフェースで取得し、前記ユーザが前記提示された取引データを承諾した場合にのみ、前記動的認証情報を生成し、および/または、前記生成された動的認証情報を前記近距離無線通信転送装置に利用可能にするように構成されているものである、装置。 - 請求項13記載の装置において、前記ユーザ入力インターフェースは、前記承諾を取得するための承諾ボタンと、前記拒否を取得するための拒否ボタンを有するものである、装置。

- 請求項13記載の装置において、さらに、

前記認証装置は、前記近距離無線通信転送装置から前記外部データを受信した後、所定の期間、近距離無線通信タグとして前記近距離無線通信転送装置に提供されないように構成されており、かつ前記ユーザが前記提示された取引データを承諾または拒否した後にのみ、前記近距離無線通信転送装置に再び提供されるように構成されているものである、装置。 - 請求項1記載の装置において、さらに、

近距離無線通信タグのデータコンテンツを更新する近距離無線通信機構を用いて前記近距離無線通信転送装置により更新された、前記近距離無線通信タグの第三のデータコンテンツからパスワード値を抽出することにより、前記近距離無線通信転送装置から該パスワード値を受信し、

前記受信したパスワード値が正しいかどうかを検証し、

前記パスワード値を受信し、かつ該パスワード値が正しいと検証した場合にのみ、前記動的認証情報を生成し、および/または前記生成した認証情報を前記近距離無線通信転送装置に利用可能にするように構成されているものである、

装置。 - ユーザとコンピュータベースのアプリケーションとのインタラクションにおける安全性を確保するためのシステムであって、

動的認証情報を生成する認証装置と、

前記コンピュータベースのアプリケーションのサーバ部をホストし、前記認証装置によって生成された前記動的認証情報を検証するアプリケーションサーバと、

前記ユーザによる前記コンピュータ・ベース・アプリケーションへのアクセスを許可するためのアクセス装置であって、コンピュータネットワークによって前記アプリケーションサーバに接続され、前記認証装置から前記動的認証情報を取得し、かつ前記取得した動的認証情報を検証のために前記アプリケーションサーバに転送するように構成されているものである、前記アクセス装置と、

を有し、

前記アクセス装置は近距離無線通信(NFC)転送装置を有し、

前記認証装置は、

秘密鍵を格納するように構成されたメモリーコンポーネントと、

前記秘密鍵と第一の動的変数の第一の値とを暗号化して組み合わせることによって前記動的認証情報を生成するように構成されたデータ処理コンポーネントと、

前記認証装置を前記近距離無線通信転送装置に接続する近距離無線通信(NFC)インターフェースと、

前記ユーザからの入力を取得するためのユーザ入力インターフェースと、

を有し、

前記認証装置は、アクセス装置に永久的に固定されているものであり、かつ、

近距離無線通信(NFC)タグとして前記近距離無線通信転送装置に対して提示されるものであり、

前記近距離無線通信タグの第一のデータコンテンツ内に前記生成された動的認証情報を含めることにより、該動的認証情報を前記近距離無線通信転送装置に利用可能とするように構成されているものであり、かつ、前記第一のデータコンテンツは前記近距離無線通信タグのデータコンテンツを読み出す近距離無線通信(NFC)機構を用いて前記近距離無線通信転送装置によって読み出し可能になっているものであり、

前記データ処理コンポーネントが前記動的認証情報を生成する工程、または前記認証装置が前記生成された動的認証情報を前記近距離無線通信転送装置に利用可能とする工程、のうち少なくとも1つに対する条件として前記ユーザからの特定の入力を要求するように構成されており、

前記ユーザ入力インターフェースによってユーザにより起動されるようになっており、前記ユーザがこの認証装置を前記ユーザ入力インターフェースによって起動した後でのみこの認証装置は近距離無線通信(NFC)タグとして前記近距離無線通信転送装置に対して提示されるように構成されているものであり、

前記アクセス装置は、近距離無線通信タグのデータコンテンツを読み出す近距離無線通信機構を用いて前記近距離無線通信転送装置により読み出し可能である、前記近距離無線通信タグの前記第一のデータコンテンツから前記動的認証情報を抽出することにより、前記動的認証情報を取得するものであり、

前記アプリケーションサーバは、前記認証装置により生成され、前記アクセス装置により取得および転送された前記動的認証情報を受信し、前記受信した動的変数を第二の動的変数の第二の値と共に暗号化アルゴリズムを用いて検証するように構成されているものである、

システム。 - 請求項17記載のシステムにおいて、前記秘密鍵と前記第一の動的変数の前記第一の値とを暗号化して組み合わせる工程は、前記第一の動的変数の前記第一の値に対称暗号化アルゴリズムを実行する工程を有し、該対称暗号化アルゴリズムは前記秘密鍵でパラメータ化され、前記秘密鍵は前記認証装置と前記アプリケーションサーバとの間で共有され、前記アプリケーションサーバは前記秘密鍵のサーバコピーを用いて前記動的認証情報を検証するものである、システム。

- 請求項17記載のシステムにおいて、

前記認証装置および前記アクセス装置は結合用の秘密(binding secret)を共有し、

前記アクセス装置は、さらに、前記近距離無線通信転送装置が、近距離無線通信タグのデータコンテンツを更新する近距離無線通信機構を用いて、前記近距離無線通信タグの第二のデータコンテンツを更新することにより前記結合用の秘密から導き出された結合値を前記認証装置に通信するように構成され、

前記認証装置は、さらに、

近距離無線通信タグのデータコンテンツを更新する前記近距離無線通信機構を用いて前記近距離無線通信転送装置により更新された、前記近距離無線通信タグの前記第二のデータコンテンツから前記結合値を抽出することにより、前記アクセス装置から前記結合値を受信し、

前記結合用の秘密を用いて前記受信した結合値を検証し、

前記受信した結合値が正しいと検証した場合にのみ、前記動的認証情報を生成し、および/または、前記生成した動的認証情報を前記近距離無線通信転送装置に利用可能にするものである、

システム。 - ユーザとコンピュータベースのアプリケーションとのインタラクションにおける安全性を確保する方法であって、

アクセス装置に永久的に固定されている認証装置であり、前記ユーザからの入力を取得するためのユーザ入力インターフェースと近距離無線通信転送装置に接続するための近距離無線通信(NFC)インターフェースを有する認証装置で、第一の動的変数の第一の値と、前記認証装置に格納されかつ前記アプリケーションのサーバ部をホストするアプリケーションサーバと共有する秘密鍵とを暗号化して組み合わせることにより動的認証情報を生成する工程であって、前記認証装置は近距離無線通信タグとして前記近距離無線通信転送装置に提供されるものである、前記生成する工程と、

前記認証装置で、前記近距離無線通信タグの第一のデータコンテンツ内に前記生成された動的認証情報を含めることにより該動的認証情報を前記近距離無線通信転送装置に利用可能とする工程であって、ここで、

当該第一のデータコンテンツは前記近距離無線通信タグのデータコンテンツを読み出す近距離無線通信(NFC)機構を用いて前記近距離無線通信転送装置によって読み出し可能になっているものであり、

前記認証装置が前記動的認証情報を生成する工程、または前記認証装置が前記生成された動的認証情報を前記近距離無線通信転送装置に利用可能とする工程、のうち少なくとも1つに対する条件として前記ユーザからの特定の入力を要求するようになっているものであり、

前記認証装置はユーザ入力インターフェースによってユーザにより起動されるようになっており、前記ユーザがこの認証装置を前記ユーザ入力インターフェースによって起動した後でのみこの認証装置は近距離無線通信(NFC)タグとして前記近距離無線通信転送装置に対して提示されるようになっているものであり、

前記近距離無線通信転送装置を有し、コンピュータネットワークによって前記アプリケーションサーバに接続されたアクセス装置を用いて、前記ユーザが前記コンピュータベースのアプリケーションにアクセスするのを許可する工程と、

前記アクセス装置で、近距離無線通信タグのデータコンテンツを読み出す前記近距離無線通信転送装置を用いて前記近距離無線通信転送装置により読み出された、前記近距離無線通信タグの前記データコンテンツから動的認証情報を抽出することにより、前記動的認証情報を取得する工程と、

前記アクセス装置で、前記動的認証情報を前記アプリケーションサーバに転送する工程と、

前記アプリケーションサーバで、前記認証装置で生成され、前記アクセス装置で取得された前記動的認証情報を受信する工程と、

前記アプリケーションサーバで、前記受信した動的認証情報を検証する工程と、を有する、方法。

Applications Claiming Priority (3)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| US201361922215P | 2013-12-31 | 2013-12-31 | |

| US61/922,215 | 2013-12-31 | ||

| PCT/US2014/072102 WO2015103031A1 (en) | 2013-12-31 | 2014-12-23 | A method and apparatus for securing a mobile application |

Related Child Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2018243834A Division JP6629952B2 (ja) | 2013-12-31 | 2018-12-27 | モバイルアプリケーションの安全性を確保する方法および装置 |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2017503427A JP2017503427A (ja) | 2017-01-26 |

| JP2017503427A5 JP2017503427A5 (ja) | 2017-03-30 |

| JP6556145B2 true JP6556145B2 (ja) | 2019-08-07 |

Family

ID=52350373

Family Applications (2)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2016544601A Active JP6556145B2 (ja) | 2013-12-31 | 2014-12-23 | モバイルアプリケーションの安全性を確保する方法および装置 |

| JP2018243834A Active JP6629952B2 (ja) | 2013-12-31 | 2018-12-27 | モバイルアプリケーションの安全性を確保する方法および装置 |

Family Applications After (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2018243834A Active JP6629952B2 (ja) | 2013-12-31 | 2018-12-27 | モバイルアプリケーションの安全性を確保する方法および装置 |

Country Status (6)

| Country | Link |

|---|---|

| US (1) | US9510192B2 (ja) |

| EP (1) | EP3090521B1 (ja) |

| JP (2) | JP6556145B2 (ja) |

| KR (1) | KR101706173B1 (ja) |

| CN (1) | CN106233689B (ja) |

| WO (1) | WO2015103031A1 (ja) |

Families Citing this family (21)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| WO2013034681A1 (en) * | 2011-09-08 | 2013-03-14 | Ehrensvaerd Jakob | Devices and methods for identification, authentication and signing purposes |

| GB2516686B (en) * | 2013-07-30 | 2018-02-07 | Paxton Access Ltd | Communication method and system |

| US10216366B2 (en) * | 2014-11-19 | 2019-02-26 | Imprivata, Inc. | Location-based anticipatory resource provisioning |

| US20160261588A1 (en) * | 2015-03-04 | 2016-09-08 | Tapcentive, Inc. | Secure nfc token supporting escalating authentication of nfc exchanges |

| US9998181B1 (en) * | 2015-04-09 | 2018-06-12 | Cellotape, Inc. | Method, system and apparatus for selectively accessing content at a device |

| KR200478493Y1 (ko) * | 2015-04-09 | 2015-10-14 | (주)예원조경건설 | 스마트 안내표지판 |

| WO2017053403A1 (en) * | 2015-09-21 | 2017-03-30 | Vasco Data Security, Inc | A multi-user strong authentication token |

| US10817593B1 (en) * | 2015-12-29 | 2020-10-27 | Wells Fargo Bank, N.A. | User information gathering and distribution system |

| JP6927981B2 (ja) * | 2015-12-30 | 2021-09-01 | ワンスパン インターナショナル ゲゼルシャフト ミット ベシュレンクテル ハフツング | パスコード検証のためのフォワードセキュア型暗号技術を使用した方法、システム、及び装置。 |

| SG10201600192TA (en) * | 2016-01-11 | 2017-08-30 | Mastercard Asia Pacific Pte Ltd | A Method For Dynamic Authentication Of An Object |

| FR3049414A1 (fr) * | 2016-03-25 | 2017-09-29 | Orange | Enregistrement de service dans un reseau local |

| CN105915541A (zh) * | 2016-06-07 | 2016-08-31 | 惠州Tcl移动通信有限公司 | 基于nfc的移动终端密码保存与恢复处理方法及系统 |

| KR102526959B1 (ko) * | 2016-10-27 | 2023-05-02 | 삼성전자주식회사 | 전자 장치 및 그의 동작 방법 |

| EP3502998A1 (en) * | 2017-12-19 | 2019-06-26 | Mastercard International Incorporated | Access security system and method |

| CN108810836B (zh) | 2018-06-12 | 2020-06-16 | 飞天诚信科技股份有限公司 | 一种向用户提供近场通信设备信息的方法及系统 |

| EP3582166A1 (en) * | 2018-06-15 | 2019-12-18 | Thales Dis France SA | Method and system to create a trusted record or message and usage for a secure activation or strong customer authentication |

| EP3671498B1 (fr) * | 2018-12-20 | 2023-08-09 | EM Microelectronic-Marin SA | Procede d'authentification securisee d'un transpondeur en communication avec un serveur |

| DE102019108049A1 (de) | 2019-03-28 | 2020-10-01 | Pilz Gmbh & Co. Kg | Zugriffssteuerungssystem zur Steuerung eines Zugriffs eines Nutzers auf eine oder mehrere Betriebsfunktionen einer technischen Anlage |

| US11521213B2 (en) * | 2019-07-18 | 2022-12-06 | Capital One Services, Llc | Continuous authentication for digital services based on contactless card positioning |

| US11455617B2 (en) * | 2019-10-04 | 2022-09-27 | Visa International Service Association | Type 4 NFC tags as protocol interface |

| EP4082168A1 (en) * | 2019-12-23 | 2022-11-02 | Capital One Services, LLC | Secure password generation and management using nfc and contactless smart cards |

Family Cites Families (15)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US7791451B2 (en) * | 2006-10-17 | 2010-09-07 | International Business Machines Corporation | Methods, systems, and computer program products for providing mutual authentication for radio frequency identification (RFID) security |

| US8494959B2 (en) * | 2007-08-17 | 2013-07-23 | Emc Corporation | Payment card with dynamic account number |

| WO2009039419A1 (en) * | 2007-09-21 | 2009-03-26 | Wireless Dynamics, Inc. | Wireless smart card and integrated personal area network, near field communication and contactless payment system |

| EP2203835B1 (fr) * | 2007-09-27 | 2011-11-02 | Inside Secure | Procédé et dispositif de gestion de données d'application dans un système nfc en réponse à l'émission ou la réception de données sans contact |

| WO2010043974A1 (en) | 2008-10-16 | 2010-04-22 | Christian Richard | System for secure contactless payment transactions |

| EP2359526B1 (en) * | 2008-11-04 | 2017-08-02 | SecureKey Technologies Inc. | System and methods for online authentication |

| US8412928B1 (en) * | 2010-03-31 | 2013-04-02 | Emc Corporation | One-time password authentication employing local testing of candidate passwords from one-time password server |

| US8453226B2 (en) * | 2010-07-16 | 2013-05-28 | Visa International Service Association | Token validation for advanced authorization |

| JP2012073955A (ja) * | 2010-09-29 | 2012-04-12 | Fujitsu Ltd | 送受信体及び認証システム |

| US20120167194A1 (en) * | 2010-12-22 | 2012-06-28 | Reese Kenneth W | Client hardware authenticated transactions |

| WO2012140249A1 (en) * | 2011-04-14 | 2012-10-18 | Yubico Ab | A dual interface device for access control and a method therefor |

| WO2013034681A1 (en) | 2011-09-08 | 2013-03-14 | Ehrensvaerd Jakob | Devices and methods for identification, authentication and signing purposes |

| US20130343542A1 (en) * | 2012-06-26 | 2013-12-26 | Certicom Corp. | Methods and devices for establishing trust on first use for close proximity communications |

| US9594896B2 (en) * | 2012-12-21 | 2017-03-14 | Blackberry Limited | Two factor authentication using near field communications |

| US9104853B2 (en) * | 2013-05-16 | 2015-08-11 | Symantec Corporation | Supporting proximity based security code transfer from mobile/tablet application to access device |

-

2014

- 2014-12-23 EP EP14827678.5A patent/EP3090521B1/en active Active

- 2014-12-23 US US14/580,438 patent/US9510192B2/en active Active

- 2014-12-23 CN CN201480074247.6A patent/CN106233689B/zh active Active

- 2014-12-23 KR KR1020167020999A patent/KR101706173B1/ko active IP Right Grant

- 2014-12-23 WO PCT/US2014/072102 patent/WO2015103031A1/en active Application Filing

- 2014-12-23 JP JP2016544601A patent/JP6556145B2/ja active Active

-

2018

- 2018-12-27 JP JP2018243834A patent/JP6629952B2/ja active Active

Also Published As

| Publication number | Publication date |

|---|---|

| JP6629952B2 (ja) | 2020-01-15 |

| KR101706173B1 (ko) | 2017-02-27 |

| JP2019083536A (ja) | 2019-05-30 |

| US20150189505A1 (en) | 2015-07-02 |

| CN106233689A (zh) | 2016-12-14 |

| CN106233689B (zh) | 2019-09-20 |

| WO2015103031A1 (en) | 2015-07-09 |

| EP3090521A1 (en) | 2016-11-09 |

| JP2017503427A (ja) | 2017-01-26 |

| US9510192B2 (en) | 2016-11-29 |

| KR20160128997A (ko) | 2016-11-08 |

| EP3090521B1 (en) | 2020-04-01 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP6629952B2 (ja) | モバイルアプリケーションの安全性を確保する方法および装置 | |

| US11736296B2 (en) | Biometric verification process using certification token | |

| CN106575416B (zh) | 用于向装置验证客户端的系统和方法 | |

| US9741033B2 (en) | System and method for point of sale payment data credentials management using out-of-band authentication | |

| EP3138265B1 (en) | Enhanced security for registration of authentication devices | |

| EP3787226B1 (en) | A multi-user strong authentication token | |

| KR102408761B1 (ko) | 비대칭 암호화를 이용하여 otp를 구현하기 위한 시스템 및 방법 | |

| US8371501B1 (en) | Systems and methods for a wearable user authentication factor | |

| JP2017503427A5 (ja) | ||

| US9495546B2 (en) | Electronic signing methods, systems, and apparatus | |

| JP2018515011A (ja) | ユーザを認証する方法及び装置、ウェアラブルデバイスを登録する方法及び装置 | |

| US10475024B1 (en) | Secure smart card transactions | |

| CN113474774A (zh) | 用于认可新验证器的系统和方法 | |

| US11539399B2 (en) | System and method for smart card based hardware root of trust on mobile platforms using near field communications | |

| CN113711560A (zh) | 用于有效质询-响应验证的系统和方法 | |

| CN111742314A (zh) | 便携式装置上的生物计量传感器 | |

| GB2495494A (en) | Identity verification | |

| US20210312036A1 (en) | Systems and methods for authentication code entry using mobile electronic devices | |

| KR20190052405A (ko) | 스마트폰 인증 기능을 이용한 컴퓨터 보안 시스템 및 방법 | |

| WO2022266199A1 (en) | Systems and methods for contactless card communication and key pair cryptographic authentication using distributed storage |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20170222 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20170222 |

|

| A871 | Explanation of circumstances concerning accelerated examination |

Free format text: JAPANESE INTERMEDIATE CODE: A871 Effective date: 20170222 |

|

| A975 | Report on accelerated examination |

Free format text: JAPANESE INTERMEDIATE CODE: A971005 Effective date: 20170309 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20170314 |

|

| A601 | Written request for extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A601 Effective date: 20170608 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20170914 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20171212 |

|

| A601 | Written request for extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A601 Effective date: 20180224 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20180612 |

|

| A02 | Decision of refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A02 Effective date: 20180828 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20181227 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20190115 |

|

| A911 | Transfer to examiner for re-examination before appeal (zenchi) |

Free format text: JAPANESE INTERMEDIATE CODE: A911 Effective date: 20190116 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20190402 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20190424 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20190528 |

|

| A601 | Written request for extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A601 Effective date: 20190626 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20190709 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 6556145 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| S533 | Written request for registration of change of name |

Free format text: JAPANESE INTERMEDIATE CODE: R313533 |

|

| R350 | Written notification of registration of transfer |

Free format text: JAPANESE INTERMEDIATE CODE: R350 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |