JP6234014B2 - Information processing apparatus, information processing apparatus control method, and computer program - Google Patents

Information processing apparatus, information processing apparatus control method, and computer program Download PDFInfo

- Publication number

- JP6234014B2 JP6234014B2 JP2012154537A JP2012154537A JP6234014B2 JP 6234014 B2 JP6234014 B2 JP 6234014B2 JP 2012154537 A JP2012154537 A JP 2012154537A JP 2012154537 A JP2012154537 A JP 2012154537A JP 6234014 B2 JP6234014 B2 JP 6234014B2

- Authority

- JP

- Japan

- Prior art keywords

- electronic certificate

- certificate

- information processing

- processing apparatus

- electronic

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Expired - Fee Related

Links

Images

Description

本発明は、画像形成装置、情報処理システム、制御方法およびコンピュータプログラムに関する。 The present invention relates to an image forming apparatus, an information processing system, a control method, and a computer program.

一般的に、複合機などの事務機器は、PC(Personal Computer)などとは異なり、オフィス環境での共有機器として利用される。複数の複合機を設定しているオフィスにおいては、複数台の複合機を同一の設定にして運用する場合がある。このような場合、ベースとされる複合機の設定値をエクスポートし、他の複合機へインポートすることで複数の複合機の設定を同じにすることが可能となる。 In general, office devices such as multifunction peripherals are used as shared devices in an office environment, unlike PCs (Personal Computers). In an office where a plurality of multifunction peripherals are set, a plurality of multifunction peripherals may be operated with the same settings. In such a case, it is possible to make the settings of a plurality of multi-function peripherals the same by exporting the setting values of the base multi-function peripheral and importing them to other multi-function peripherals.

また、近年、複合機に代表される画像形成装置等の情報機器の多機能化に伴い、ネットワークを利用したサービス・機能を備えることで、ユーザの利便性が向上している。しかし、ネットワークを介した情報のやりとりには、常に情報漏洩や改竄といったセキュリティ上の脅威が存在する。 In recent years, with the increase in the number of functions of information devices such as image forming apparatuses typified by multifunction peripherals, the convenience of users has been improved by providing services and functions using a network. However, there are always security threats such as information leakage and tampering in the exchange of information via the network.

上記の脅威に対し、ネットワーク上の情報は暗号化通信によってセキュリティが確保される場合が多く、情報機器の多くは機器内に複数の公開鍵証明書等の電子証明書や証明書失効リスト(CRL)を格納している。CRLは、Certificate Revocation Listの略称である。オフィス環境において、複数の複合機へ共通の設定を施すために、ベースとなる複合機からのエクスポート対象データには、各種設定値だけでなく、電子証明書やCRLを含める場合がある。 In response to the above threats, information on the network is often secured by encrypted communication, and many information devices have a plurality of digital certificates such as public key certificates and certificate revocation lists (CRLs) in the device. ) Is stored. CRL is an abbreviation for Certificate Revocation List. In an office environment, in order to perform common settings for a plurality of multifunction peripherals, data to be exported from a base multifunction peripheral may include not only various setting values but also an electronic certificate and CRL.

暗号化通信に用いられる電子証明書には、有効性(有効期限などの時間的な有効性、失効状態に関する有効性など)が存在する。有効でない証明書を利用した暗号化通信は、情報漏えいに繋がる可能性がある。そこで、電子証明書をインポートし、利用する機能を持つ情報機器は電子証明書の有効性を検証することが考えられる。特許文献1は、電子証明書のインポート時に、電子証明書のルートCAの証明書までの認証パスを構築し、電子証明書の有効性の検証要求時に、対応する認証パスが構築済みである場合にのみ認証パスについてのパス検証を実行する情報処理装置を開示している。 An electronic certificate used for encrypted communication has validity (time validity such as an expiration date, validity concerning an invalid state, etc.). Encrypted communication using invalid certificates may lead to information leakage. Therefore, it is conceivable that an information device having a function of importing and using an electronic certificate verifies the validity of the electronic certificate. Japanese Patent Application Laid-Open No. 2004-133867 constructs a certification path up to the root CA certificate of the electronic certificate when the electronic certificate is imported, and a corresponding certification path is already constructed when requesting verification of the validity of the electronic certificate. Discloses an information processing apparatus that performs path verification on an authentication path only.

ここで、電子証明書が例えば公開鍵を含む場合を想定する。例えば、この電子証明書をインポートされる画像形成装置が、この公開鍵の暗号方式(アルゴリズム)をサポートしていない場合、この電子証明書は無効なものである。しかし、特許文献1が開示する情報処理装置では、一旦、複合機に電子証明書をインポートしなければ電子証明書の有効性の確認ができないので、インポート後の有効性検証の結果として無効となる証明書であっても一旦は複合機にインポートする必要がある。つまり、特許文献1が開示する情報処理装置によっては、複数の電子証明書のエクスポートデータをインポートする場合であっても、必要なインポートデータだけでなく、全ての電子証明書をインポートしなければならない。

Here, it is assumed that the electronic certificate includes a public key, for example. For example, when the image forming apparatus into which the electronic certificate is imported does not support the public key encryption method (algorithm), the electronic certificate is invalid. However, the information processing apparatus disclosed in

しかしながら、複合機などの組み込み機器は、記憶領域などの資源が必要最小限しか確保されていないため、無効な電子証明書を格納しておくことは、限られた資源を圧迫するという課題がある。 However, since embedded devices such as multifunction peripherals have only a minimum amount of resources such as storage areas, storing invalid electronic certificates has the problem of squeezing limited resources. .

本発明は、電子証明書のインポート時に、自装置が電子証明書に対応する暗号方式をサポートしているかについての判断を含む電子証明書の有効性判断を行った上でインポートすることで、必要な証明書のみをインポートする画像形成装置の提供を目的とする。 The present invention is necessary by importing after checking the validity of the electronic certificate, including whether the device supports the encryption method corresponding to the electronic certificate when importing the electronic certificate. An object of the present invention is to provide an image forming apparatus that imports only valid certificates.

本発明の一実施形態の情報処理装置は、外部装置から電子証明書を受信する受信手段と、前記受信手段によって受信された電子証明書に対応する暗号方式を前記情報処理装置がサポートしているかを判断する判断手段と、前記受信手段によって受信された電子証明書に対応する暗号方式を前記情報処理装置がサポートしていると前記判断手段が判断し、尚且つ、前記電子証明書の所定のフィールドを確認し、前記電子証明書の所定のフィールドにIPアドレスが含まれない場合は、前記電子証明書及び該電子証明書に対応する秘密鍵をインポートせず、前記電子証明書の所定のフィールドにIPアドレスが含まれる場合、前記電子証明書の所定のフィールドに含まれるIPアドレスが、前記情報処理装置のIPアドレスと一致することを少なくとも条件として、該電子証明書及び該電子証明書に対応する秘密鍵をインポートするインポート手段と、前記インポート手段によってインポートされた電子証明書、及び、前記インポート手段によってインポートされた前記秘密鍵を用いて暗号化通信を行う実行手段と、を有する。 The information processing apparatus according to an embodiment of the present invention supports a receiving unit that receives an electronic certificate from an external device and an encryption method corresponding to the electronic certificate received by the receiving unit. The determination means determines that the information processing apparatus supports an encryption method corresponding to the electronic certificate received by the reception means , and a predetermined value of the electronic certificate is determined. If the IP address is not included in the predetermined field of the electronic certificate, the electronic certificate and the private key corresponding to the electronic certificate are not imported, and the predetermined field of the electronic certificate is checked. The IP address included in the predetermined field of the electronic certificate matches at least the IP address of the information processing device. And, by using the import means for importing the private key corresponding to the electronic certificate and the electronic certificate, the electronic certificate is imported by the import unit, and, the secret key that is imported by the import unit Execution means for performing encrypted communication.

本発明の画像形成装置によれば、前記電子証明書の所定のフィールドに含まれるIPアドレスが、前記情報処理装置のIPアドレスと一致することを条件として、電子証明書をインポートする際に、画像形成装置に必要な電子証明書および秘密鍵を選別してインポートすることができる。 According to the image forming apparatus of the present invention, when the electronic certificate is imported , the IP address included in the predetermined field of the electronic certificate matches the IP address of the information processing apparatus. The electronic certificate and private key required for the forming apparatus can be selected and imported.

(実施例1)

図1は、実施例1のシステム構成例を示す図である。図1に示す情報処理システムは、ネットワーク11を介して接続された画像形成装置14、PC12、認証局(CA)13を備える。

Example 1

FIG. 1 is a diagram illustrating a system configuration example according to the first embodiment. The information processing system shown in FIG. 1 includes an

画像形成装置14は、例えば複合機であって、例えば、プリンタ機能、ファクシミリ機能等を備える。画像形成装置14は、自装置にインポートされた電子証明書を用いた暗号化通信を行う。暗号化通信の例としては、例えばSSL(Secure Socket Layer)/TLS(Transport Layer Security)などが挙げられる。

The

また、画像形成装置14は、PC12から、インポート要求を受けて、電子証明書を自装置にインポートする。インポート要求は、インポート要求データを含む。インポート要求データは、画像形成装置14へのインポートを求めるデータであって、電子証明書を含む。なお、画像形成装置14における電子証明書のインポート処理は、以下の処理を想定している。すなわち、画像形成装置14が、所定の電子証明書を記憶している領域を一旦クリアした後に、インポートデータを上書きすることによって、電子証明書が、対応する秘密鍵や用途情報などとともにインポートされる。インポートデータは、インポート要求データのうち、画像形成装置14に実際にインポートされるデータである。実施例1では、画像形成装置14は、電子証明書のインポート時に電子証明書の有効性判断を行い、有効であると判断された電子証明書を選別してインポートする。また、画像形成装置14は、PC12からエクスポート要求を受けて、自装置が保有する電子証明書をエクスポートデータとしてエクスポートする。

Further, the

認証局13は、電子証明書の発行やCRLの発行を行う所定の認証局のサーバである。PC12は、画像形成装置14に対して電子証明書のエクスポート/インポートを行う情報処理装置である。PC12は、認証局13から発行された証明書や、PC12自身で作成した証明書を画像形成装置14にネットワーク11を介してインポートすることも可能である。本実施形態の制御方法は、図1に示す各装置の機能によって実現される。また、本実施形態のコンピュータプログラムは、この制御方法をコンピュータに実行させる。

The

なお、本実施例では、ネットワーク11に接続されるPCは1台、認証局は1つ、画像形成装置は2台とした場合の例を示すが、本発明はこれに限定するものではない。

In the present embodiment, an example is shown in which one PC is connected to the

図2は、画像形成装置の機能ブロック図の例である。また、図3は、画像形成装置のハードウェア構成の一例を示す図である。図2に示すように、画像形成装置14は、制御部21、処理部22、通信部23、日時管理部24、表示部25、記憶部26を備える。また、図3に示すように、画像形成装置14は、CPU(Central Processing Unit)201、ROM(Read Only

Memory)202、LAN(Local Area Network)アダプタ203を備える。また、画像形成装置14は、RAM(Random Access Memory)204、UI(User Interface)205、HDD(Hard Disk Drive)206を備える。

FIG. 2 is an example of a functional block diagram of the image forming apparatus. FIG. 3 is a diagram illustrating an example of a hardware configuration of the image forming apparatus. As illustrated in FIG. 2, the

Memory) 202 and LAN (Local Area Network)

具体的には、制御部21が、CPU201, ROM202,RAM204を有している。ROM202には、制御部21が各ユニットの動作制御を行うためのプログラムが記憶されている。CPU201は、ROM202に記憶された制御プログラムをRAM204に読み出し、解析、実行することで各ユニットの動作を制御する。

Specifically, the

処理部22は、制御部21によって制御され、証明書など各種情報の解析や生成を行う。通信部23は、LANアダプタ203を有しており、制御部21の制御によりネットワークを介した通信を行う。具体的には、通信部23は、PC12からの電子証明書のインポート要求を受信する。また、通信部23は、インポート要求データに含まれる電子証明書も受信する。また、通信部23は、PC12への処理完了通知やエクスポートデータを出力する。

The processing unit 22 is controlled by the

日時管理部24は、画像形成装置14に設定されている日時の管理を制御部21の制御によって行う。表示部25は、UI205を有しており、ユーザからの操作の受付や、画面表示を制御部21の制御によって行う。記憶部26は、HDD206を有しており、制御部21の制御によって画像形成装置14の証明書やCRL、IPアドレスやメールアドレスなどの各種設定情報を記憶する。

The

図4は、画像形成装置における電子証明書のエクスポート処理の例を説明するフローチャートである。この例では、画像形成装置14は、PC12から送信される電子証明書のエクスポート要求にしたがって、電子証明書のエクスポート処理を実行する。図電子証明書のエクスポート処理は、ROM202に格納されたプログラムに従って制御部21が実行することによって実現される。

FIG. 4 is a flowchart illustrating an example of electronic certificate export processing in the image forming apparatus. In this example, the

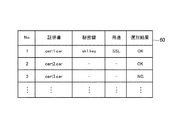

まず、制御部21が、通信部23を参照することでPC12からのエクスポート要求の有無を確認する(ステップS301)。PC12からのエクスポート要求がない場合は、ステップS301に戻る。PC12からのエクスポート要求がある場合、制御部21が、HDD206に格納されている証明書、CRLを含む、所定のフォーマットのエクスポートデータを作成する(ステップS302)。ステップS302においては、制御部21は、さらに、電子証明書に含まれる公開鍵に対応する秘密鍵データがある場合は、対応関係を維持したまま秘密鍵もエクスポートデータに含める。制御部21は、電子証明書を、エクスポート時に設定されている用途とも紐付けてエクスポートする。具体的には、制御部21は、図5に示す電子証明書の管理テーブル40を管理しており、各々の電子証明書は、管理テーブル40中の対応する秘密鍵および用途と紐付けられた状態でエクスポートデータに含められる。管理テーブル40は、画像形成装置14にインポートされている電子証明書と該電子証明書を用いた暗号化通信方式との対応情報である通信方式情報を含む。HDD206が、管理テーブル40を保持する記憶手段である。すなわち、制御部21は、インポートされている電子証明書を、電子証明書に対応する暗号化通信方式を示す情報とともにエクスポートするエクスポート手段として機能する。

First, the

本実施例では、PC12からのエクスポート要求に対し、HDD206に格納されている全ての証明書、CRLをエクスポート対象としているが、システムによってはユーザに選択させてもよい。

In this embodiment, in response to an export request from the

エクスポート処理の完了後に、制御部21が、エクスポートデータを、LANアダプタ203よりPC12に対して送信しエクスポート処理結果(成功or失敗)を通知する(ステップS303)。例えば、制御部21は、所定の完了通知メッセージをPC12へ送信したり、PC12宛てにメールによる通知をしたりする。

After the completion of the export process, the

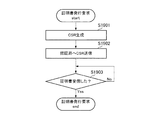

図6は、画像形成装置における電子証明書のインポート処理の例を説明するフローチャートである。この例では、画像形成装置14は、PC12から送信される電子証明書のインポート要求にしたがって、電子証明書のインポート処理を実行する。電子証明書のインポート処理は、ROM202に格納されたプログラムに従って制御部21が実行することによって実現される。

FIG. 6 is a flowchart illustrating an example of electronic certificate import processing in the image forming apparatus. In this example, the

まず、制御部21が、LANアダプタ203によって、PC12からのインポート要求の有無を確認する(ステップS401)。PC12からのインポート要求がない場合は、ステップS401に戻る。

First, the

PC12からのインポート要求がある場合は、制御部21が、LANアダプタ203を介してインポート要求データを受信する。制御部21が、インポート要求データの受信が完了したかを判断する(ステップS402)。インポート要求データの受信が完了していない場合は、ステップS402に戻る。インポート要求データの受信が完了した場合は、ステップS403に進む。

When there is an import request from the

次に、制御部21が、インポート要求データに含まれる電子証明書のうち、実際にインポートする電子証明書の選別処理を実行する(ステップS403)。電子証明書の選別処理においては、制御部21が、少なくとも、画像形成装置14が電子証明書に対応する暗号方式をサポートしているか否かを判断することを通じて電子証明書が有効であるか否かを判断する判断手段として機能する。

Next, the

次に、制御部21が、ステップS403における電子証明書の選別処理の結果に基づいて、インポートする電子証明書(インポート対象証明書)があるかを判断する(ステップS404)。

Next, the

図7は、電子証明書の選別処理の結果を示す管理テーブルである。制御部21は、電子証明書の選別処理の結果を図7に示す管理テーブル60において管理している。選別結果がOKに設定されている電子証明書が、インポート対象証明書である。選別結果がNGに設定されている電子証明書が、インポート対象証明書でない電子証明書である。したがって、図6のステップS404において、制御部21は、図7に示す管理テーブル60を参照して、選別結果にOKが設定されている電子証明書があるかを判断する。選別結果にOKが設定されている電子証明書がある場合、制御部21は、この電子証明書が有効であると判断して、この電子証明書をインポート対象証明書とする。

FIG. 7 is a management table showing the result of the electronic certificate sorting process. The

インポート対象証明書がない場合は、ステップS406に進み、インポート処理の結果(インポートに失敗したこと)をPC12に通知する。インポート対象証明書がある場合は、制御部21がインポート手段として機能し、画像形成装置14にインポート対象証明書をインポートする(ステップS405)。具体的には、制御部21が、インポート対象証明書をHDD206に格納する。なお、HDD206は、図5を参照して説明した証明書の管理情報も記憶している。次に、制御部21が、インポート処理の結果(インポートに成功したこと)をPC12に通知して(ステップS406)、処理を終了する。

If there is no import target certificate, the process proceeds to step S406, and the

図8は、図7のステップS403における、インポートする電子証明書の選別処理の例を説明するフローチャートである。本実施例では、所定の条件に合致する電子証明書をインポート対象から除外する処理を説明するが、本発明はこれに限定されるものではない。例えば、インポート対象から除外するか否かは、最終的にまとめてユーザに選択させるようにしてもよい。 FIG. 8 is a flowchart for explaining an example of processing for selecting an electronic certificate to be imported in step S403 in FIG. In this embodiment, a process for excluding an electronic certificate that matches a predetermined condition from an import target will be described, but the present invention is not limited to this. For example, whether to exclude from the import target may be finally selected by the user.

まず、制御部21が、受信したインポート要求データを解析し、インポート要求データに電子証明書が含まれているかを判断する(ステップS501)。制御部21は、ステップS501における判断処理結果に関わらず、インポート要求データにCRLが含まれているかを判断する(ステップS502,S505)。

First, the

制御部21は、ステップS501,S502において、電子証明書、CRLともにインポート要求データに含まれていないと判断した場合は、インポート対象がないと判断する(ステップS504)。制御部21は、ステップS501の判断処理で電子証明書を確認できなかった場合であっても、ステップS502の判断処理においてCRLを確認できた場合は、CRLのみをインポート対象とする(ステップS503)。

If it is determined in steps S501 and S502 that neither the electronic certificate nor the CRL is included in the import request data, the

制御部21は、ステップS505の判断処理においてCRLを確認できた場合は、インポート要求データに含まれる全ての証明書に対して、以下の処理を実行する。すなわち、制御部21は、失効確認処理(ステップS506)、有効期間確認処理(ステップS507)、機器固有情報との整合性確認処理(ステップS508)、サポート公開鍵アルゴリズム確認処理(ステップS509)を実行する。

If the CRL can be confirmed in the determination process in step S505, the

制御部21は、ステップS505の判断処理においてCRLを確認できなかった場合は、ステップS501において確認できた全ての電子証明書に対して、以下の処理を実行する。すなわち、制御部21は、有効期間確認処理(ステップS507)、機器固有情報との整合性確認処理(ステップS508)、サポート公開鍵アルゴリズムの確認処理(ステップS509)を実行する。

If the CRL cannot be confirmed in the determination process of step S505, the

制御部21は、ステップS506乃至S509もしくはステップS507乃至S509の確認処理を全ての電子証明書に対して実行した(ステップS510)後に、これらの確認処理内でインポート対象とされたデータに対してインポート処理を実施する。この例では、インポート処理は、HDD206の所定の領域に、電子証明書、CRLを格納し、利用可能な状態にする処理である。また、インポート処理は、電子証明書に対応する秘密鍵をHDD206の所定の領域に格納する処理も含む。

The

以下に、失効確認処理(ステップS506)、有効期間確認処理(ステップS507)、機器固有情報との整合性確認処理(ステップS508)、サポート公開鍵アルゴリズムの確認処理(ステップS509)の詳細について、図を用いて順次説明する。また、本実施例では、電子証明書、CRLは、IETF(Internet Engineering Task Force)によってRFC 5280にて規定されるフォーマットに準拠しているものとする。 The details of revocation confirmation processing (step S506), validity period confirmation processing (step S507), consistency confirmation processing with device specific information (step S508), and support public key algorithm confirmation processing (step S509) will be described in detail below. Will be described sequentially. In this embodiment, it is assumed that the electronic certificate and the CRL conform to a format defined in RFC 5280 by IETF (Internet Engineering Task Force).

図9は、図8のステップS506における失効確認処理を説明するフローチャートである。制御部21は、図8のステップS505の判断処理で確認できた全てのCRLの中から、失効確認処理の対象となる電子証明書の発行者と同一の発行者によって発行されたCRLがあるかを確認する(ステップS601)。制御部21は、同一の発行者によって発行されたCRLがあるかを、例えば、電子証明書、CRLそれぞれのissuerフィールドを比較することによって確認する。失効確認処理の対象となる電子証明書の発行者と同じ発行者によって発行されたCRLがない場合は、処理を終了する。

FIG. 9 is a flowchart for explaining the revocation checking process in step S506 of FIG. The

失効確認処理の対象となる電子証明書の発行者と同じ発行者によって発行されたCRLがある場合は、処理がステップS602に進む。そして、制御部21が、失効確認処理の対象となる電子証明書のシリアル番号がCRLに記載されたシリアル番号と一致するかを確認する(ステップS602)。具体的には、制御部21は、失効確認処理の対象となる電子証明書のシリアル番号を、例えばserialNumberフィールドを参照することで確認する。また、制御部21は、CRLに記載されているシリアル番号を、revokedCertificatesフィールドを参照することで確認する。そして、上記確認した失効確認処理の対象となる電子証明書のシリアル番号がCRLに記載されたシリアル番号と一致するかを確認する。

If there is a CRL issued by the same issuer as the issuer of the electronic certificate to be revoked, the process advances to step S602. Then, the

失効確認処理の対象となる電子証明書のシリアル番号がCRLに記載されたシリアル番号と一致しない場合は、処理を終了する。失効確認処理の対象となる電子証明書のシリアル番号がCRLに記載されたシリアル番号と一致する場合、制御部21は、当該電子証明書をインポート対象から除外する(ステップS603)。ステップS603においてインポート対象から除外された電子証明書は、有効期間確認処理(図8のS507)の対象にならない。

If the serial number of the electronic certificate to be revoked is not the same as the serial number written in the CRL, the process is terminated. When the serial number of the electronic certificate that is the subject of the revocation checking process matches the serial number described in the CRL, the

図10は、図8のステップS507における有効期間確認処理を説明するフローチャートである。まず、制御部21が、確認対象の電子証明書が有効期間内であるかを確認する(ステップS701)。具体的には、制御部21は、例えば電子証明書のvalidityフィールドに設定された日時と、日時管理部24が管理する「現在の日時」とを比較する。

FIG. 10 is a flowchart for explaining the validity period confirmation processing in step S507 of FIG. First, the

validityフィールドに設定された日時は、電子証明書の有効期間を示す。したがって、現在の日時がvalidityフィールドに設定された日時を過ぎている場合、制御部21は、電子証明書が有効期間内でないと判断する。また、現在の日時がvalidityフィールドに設定された日時を過ぎていない場合、制御部21は、電子証明書が有効期間内であると判断する。本実施例では、制御部21は、電子証明書のvalidityフィールドに設定された日時と日時管理部24が管理する現在の日時とを比較するが、本発明はこれに限定するものではない。例えば、制御部21が、電子証明書のvalidityフィールドに設定された日時と、外部の信頼できる日時配信サーバから取得した日時情報とを比較するようにしてもよい。

The date and time set in the validity field indicates the validity period of the electronic certificate. Therefore, when the current date and time has passed the date and time set in the validity field, the

電子証明書が有効期間内である場合は、処理を終了する。電子証明書が有効期間内でない場合、制御部21は、当該電子証明書をインポート対象から除外する(ステップS702)。ステップS702においてインポート対象から除外された電子証明書は、機器固有情報との整合性確認処理(図8のS508)の対象とならない。

If the electronic certificate is within the validity period, the process ends. If the electronic certificate is not within the valid period, the

図11は、図8のステップS508における機器固有情報との整合性確認処理を説明するフローチャートである。機器固有情報との整合性確認処理は、電子証明書に含まれている情報が画像形成装置14に固有の情報と整合性がとれているかを確認する処理である。

FIG. 11 is a flowchart for explaining the consistency confirmation process with the device specific information in step S508 of FIG. The consistency confirmation process with the device unique information is a process for confirming whether the information included in the electronic certificate is consistent with the information unique to the

まず、制御部21が、確認対象の電子証明書がCA証明書ではないか、つまりエンドエンティティ証明書であるかを確認する(ステップS801)。具体的には、制御部21は、例えば、電子証明書のbasicConstraintsフィールドを参照することで、電子証明書がエンドエンティティ証明書であるかを確認する。電子証明書がエンドエンティティ証明書でない場合、つまりCA証明書である場合は、整合性確認処理を終了する。電子証明書がエンドエンティティ証明書である場合、制御部21が、電子証明書がメールアドレスを含むかを確認する(ステップS802)。制御部21は、例えば、電子証明書のsubjectフィールドやsubjectAltNameフィールドを参照することで、電子証明書がメールアドレスを含むかを確認する。

First, the

電子証明書がメールアドレスを含まない場合は、ステップS804に進む。電子証明書がメールアドレスを含む場合、制御部21が、当該メールアドレスが正しいかを確認する(ステップS803)。具体的には、制御部21は、画像形成装置14に設定されているメールアドレスをHDD206から取得し、取得したメールアドレスが電子証明書に含まれるメールアドレスと一致するかを確認する。

If the electronic certificate does not include a mail address, the process proceeds to step S804. If the electronic certificate includes a mail address, the

取得したメールアドレスが電子証明書に含まれるメールアドレスと一致する場合、制御部21は、電子証明書に含まれるメールアドレスが正しいと判断して、ステップS804に進む。取得したメールアドレスが電子証明書に含まれるメールアドレスと一致しない場合、制御部21は、電子証明書に含まれるメールアドレスが正しくないと判断して、ステップS806に進む。そして、制御部21が、確認対象の電子証明書をインポート対象から除外する(ステップS806)。ステップS806においてインポート対象から除外された電子証明書は、サポート公開鍵アルゴリズム確認処理(図8のS509)の対象とならない。

If the acquired mail address matches the mail address included in the electronic certificate, the

ステップS804において、制御部21が、確認対象の電子証明書がIPアドレスを含むかを確認する。例えば、制御部21は、電子証明書のsubjectAltNameフィールドを参照することで、確認対象の電子証明書がIPアドレスを含むかを確認する。確認対象の電子証明書がIPアドレスを含まない場合は、処理を終了する。

In step S804, the

確認対象の電子証明書がIPアドレスを含む場合、制御部21が、電子証明書に含まれるIPアドレスが正しいかを確認する(ステップS805)。具体的には、制御部21が、画像形成装置14に設定されている、画像形成装置14のアドレス情報(IPアドレス)をHDD206から取得する。そして、制御部21が、取得したIPアドレスと電子証明書に含まれるIPアドレスとが一致するかを確認ずる。取得したIPアドレスと電子証明書に含まれるIPアドレスとが一致する場合、制御部21が、電子証明書に含まれるIPアドレスが正しいことを確認して、処理を終了する。取得したIPアドレスと電子証明書に含まれるIPアドレスとが一致しない場合、制御部21が、電子証明書に含まれるIPアドレスが正しくないことを確認して、ステップS806に進む。

When the electronic certificate to be confirmed includes an IP address, the

図12は、図8のステップS509におけるサポート公開鍵アルゴリズム確認処理を説明するフローチャートである。サポート公開鍵アルゴリズム確認処理は、画像形成装置14が電子証明書に含まれる情報暗号化用の鍵のアルゴリズム、つまり電子証明書に対応する暗号方式に対応するかを確認する処理である。具体的には、制御部21が、画像形成装置14が公開鍵のアルゴリズムと鍵長とをサポートしているかを判断することを通じて、電子証明書に対応する暗号方式に対応するかを確認する。

FIG. 12 is a flowchart for explaining the supported public key algorithm confirmation processing in step S509 of FIG. The supported public key algorithm confirmation processing is processing for confirming whether the

まず、制御部21が、電子証明書に含まれている公開鍵のアルゴリズムを画像形成装置14がサポートしているか否かを確認する(ステップS901)。この確認は、例えば、RSA署名しかサポートしていない証明書処理装置(この例では画像形成装置)に対し、ECDSAの公開鍵が含まれた電子証明書をインポートしても、電子証明書の公開鍵を適切に扱うことができないため必要となる。RSAは、Rivest Shamir Adlemanの略称である。また、ECDSAは、Elliptic Curve Digital Signature Algorithmの略称である。

First, the

画像形成装置14がサポートしている公開鍵のアルゴリズムの情報は、予めHDD206に記憶されているものとする。制御部21は、例えば、電子証明書のsubjectPublicKeyInfoフィールドを参照することによって、電子証明書に含まれる公開鍵のアルゴリズムを特定する。そして、制御部21は、特定したアルゴリズムがHDD206に記憶されている公開鍵のアルゴリズムと合致するかを判断する。特定したアルゴリズムがHDD206に記憶されている公開鍵のアルゴリズムと合致する場合、制御部21が、電子証明書に含まれている公開鍵のアルゴリズムを画像形成装置14がサポートしていることを確認する。

It is assumed that public key algorithm information supported by the

電子証明書に含まれている公開鍵のアルゴリズムを画像形成装置14がサポートしていない場合、制御部21は、当該電子証明書をインポート対象から除外する(ステップS903)。電子証明書に含まれている公開鍵のアルゴリズムを画像形成装置14がサポートしている場合は、ステップS902に進む。

If the

次に、制御部21が、電子証明書に含まれている公開鍵の鍵長をサポートしているかを確認する(ステップS902)。具体的には、制御部21は、画像形成装置14が上記ステップS901においてサポートされていることが確認された公開鍵の鍵長をサポートしているかを確認する。この確認は、例えば4096bitのRSAの公開鍵が含まれた証明書を、RSAの公開鍵を1024bitまでしかサポートしていない証明書処理装置に対してインポートしても、証明書の公開鍵を適切に扱うことができないため必要となる。

Next, the

画像形成装置14がサポートしている公開鍵の鍵長は、予めHDD206に記憶されているものとする。制御部21は、例えば、電子証明書のsubjectPublicKeyInfoフィールドを参照することによって、この電子証明書に含まれる公開鍵の鍵長を特定する。そして、制御部21は、特定した鍵長がHDD206に記憶されている公開鍵の鍵長と合致するかを判断する。特定した鍵長がHDD206に記憶されている公開鍵の鍵長と合致する場合、制御部21が、電子証明書に含まれている公開鍵の鍵長を画像形成装置14がサポートしていることを確認する。

It is assumed that the key length of the public key supported by the

図8乃至図12を参照して説明したことから、制御部21は、電子証明書の有効期間が経過しておらず、電子証明書が失効しておらず、かつ電子証明書に含まれる情報が画像形成装置に固有の情報と合致する場合に、サポート公開鍵アルゴリズム確認処理を実行する。そして、サポート公開鍵アルゴリズム確認処理の結果、画像形成装置14が電子証明書に対応する暗号方式をサポートしている場合に、電子証明書が有効であると判断して、インポート処理対象とする。

As described with reference to FIGS. 8 to 12, the

具体的には、実施例1の画像形成装置は、電子明書に対して失効確認処理(S506)、有効期間確認処理(S507)を行うことで、電子証明書自体の有効性を検証している。また、この画像形成装置は、機器固有情報との整合性確認処理(S508)、サポート公開鍵アルゴリズム確認処理(S509)を行うことにより、インポート先の画像形成装置14においてインポートする意義のある証明書であるかを検証している。画像形成装置が、これらの検証により、インポートする証明書を選別することによって、インポート先の画像形成装置14において必要な証明書のみのインポートが可能となる。

Specifically, the image forming apparatus according to the first exemplary embodiment verifies the validity of the electronic certificate itself by performing revocation confirmation processing (S506) and validity period confirmation processing (S507) on the electronic certificate. Yes. In addition, the image forming apparatus performs a consistency confirmation process with device-specific information (S508) and a supported public key algorithm confirmation process (S509), thereby importing a certificate that is meaningful in the import destination

なお、本実施例では、インポート対象選別処理(S403)における失効確認処理、有効期間確認処理、機器固有情報との整合性確認処理、サポート公開鍵アルゴリズム確認処理の処理の順番は、本実施例におけるものに限定されない。 In this embodiment, the order of the revocation confirmation process, the validity period confirmation process, the consistency confirmation process with the device specific information, and the support public key algorithm confirmation process in the import target selection process (S403) is the same as in this embodiment. It is not limited to things.

以上の制御により、電子証明書のインポートにおいて、画像形成装置14に対して有効となる電子証明書のみをインポート対象とし、不必要な資源の圧迫を回避することが可能となる。

With the above control, when importing an electronic certificate, only an electronic certificate that is valid for the

(実施例2)

画像形成装置14においてインポート対象の証明書が選別された結果、暗号化通信に利用していた電子証明書(と対応する秘密鍵)がインポートされない状況を想定する。このような状況は、例えば、サポートしている公開鍵アルゴリズムに差異がある異機種間における電子証明書のインポート時に発生する。例えば、ECDSAの証明書と対応する秘密鍵をSSLに利用している画像形成装置から電子証明書をエクスポートした場合を想定する。この場合、エクスポートデータを、ECDSAをサポートしていない画像形成装置へインポートしようとしても、選別処理によって、ECDSAの証明書と対応する秘密鍵はインポートされない。

(Example 2)

Assuming that the certificate to be imported is selected in the

その結果、インポート要求を受けた画像形成装置には、SSL用に利用する電子証明書と対応する秘密鍵が無い状態となってしまう。つまり、当該画像形成装置は、暗号化通信が利用できない状態となるため、当該画像形成装置へ暗号化通信によってアクセスを試みる外部装置が接続に失敗することになる。 As a result, the image forming apparatus that has received the import request has no private key corresponding to the electronic certificate used for SSL. In other words, since the image forming apparatus cannot use encrypted communication, an external apparatus attempting to access the image forming apparatus through encrypted communication fails to connect.

実施例2では、上記のような、画像形成装置が行う暗号化通信方式に対応する電子証明書がインポートされていない場合に、画像形成装置14が、暫定的に、上記暗号化通信方式に対応する電子証明書(と対応する秘密鍵)を生成する。

In the second embodiment, when the electronic certificate corresponding to the encrypted communication method performed by the image forming apparatus as described above is not imported, the

図13は、実施例2のシステム構成例を示す図である。図13に示す情報処理システムは、ネットワーク11を介して接続された画像形成装置14、15、PC12、認証局(CA)13を備える。図1との違いは、画像形成装置15がネットワーク11に接続されているか否かである。画像形成装置15は、画像形成装置14と同様の構成を有する。

FIG. 13 is a diagram illustrating a system configuration example of the second embodiment. The information processing system shown in FIG. 13 includes

図14は、実施例2における電子証明書のインポート処理の例を説明するフローチャートである。ステップS1301乃至S1306は、図6のステップS401乃至S406と同じであるため説明は省略する。なお、この例では、画像形成装置14が適用している暗号化通信方式はSSLであるものとする。

FIG. 14 is a flowchart illustrating an example of an electronic certificate import process according to the second embodiment. Steps S1301 to S1306 are the same as steps S401 to S406 in FIG. In this example, it is assumed that the encryption communication method applied by the

図14のステップS1307において、制御部21が、選別された電子証明書をインポートした結果、HDD206にSSL用に設定された電子証明書があるかを確認する(ステップS1307)。具体的には、制御部21は、HDD206に格納されている図5に示す管理テーブル40を参照して、電子証明書毎の「用途」を確認する。この例では、電子証明書の用途はSSLのみであることがわかる。したがって、HDD206にSSL用に設定された電子証明書がある場合は、画像形成装置14が、その電子証明書を用いて暗号化通信することができるので、処理を終了する。HDD206にSSL用に設定された電子証明書がない場合は、ステップS1308に進む。

In step S1307 in FIG. 14, the

次に、制御部21が、証明書自動生成設定がONであるかを判断する(ステップS1308)。証明書自動生成設定は、SSL用に設定された電子証明書がない場合に画像形成装置14自身が暫定的な電子証明書(以下、「自己証明証明書」と記述)を生成するか否かを指示する設定である。証明書自動生成設定がONに設定されていることは、画像形成装置14自身が暫定的な電子証明書を生成することを意味する。証明書自動生成設定がOFFに設定されていることは、画像形成装置14自身が暫定的な電子証明書を生成しないことを意味する。証明書自動生成設定のON/OFFは、証明書自動設定画面上で予め設定される。

Next, the

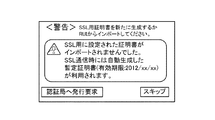

図15は、証明書自動設定画面上での設定操作を説明する図である。図15(A)は、証明書自動設定画面を示す。管理者が、証明書自動設定画面上でONボタンを選択すると、証明書自動生成設定がONに設定される。管理者が、証明書自動設定画面上でOFFボタンを選択すると、証明書自動生成設定がOFFに設定される。 FIG. 15 is a diagram illustrating a setting operation on the certificate automatic setting screen. FIG. 15A shows a certificate automatic setting screen. When the administrator selects the ON button on the certificate automatic setting screen, the certificate automatic generation setting is set to ON. When the administrator selects the OFF button on the certificate automatic setting screen, the certificate automatic generation setting is set to OFF.

図15(B)は、鍵生成・証明書の設定画面の例を示す。鍵生成・証明書の設定画面は、電子証明書の詳細な設定をするための画面である。証明書自動生成設定がONに設定されると、鍵生成・証明書の設定画面が表示される。画像形成装置14は、管理者の操作にしたがって、鍵生成・証明書の設定画面上で、署名アルゴリズムと鍵長を設定する。証明書自動設定画面上および鍵生成・証明書の設定画面上で設定された設定情報(以下、証明書自動生成設定情報)は、HDD206に記憶される。したがって、図14のステップS1308において、制御部21は、HDD206内の証明書自動生成設定情報に基づいて、証明書自動生成設定がONであるかを判断する。

FIG. 15B shows an example of a key generation / certificate setting screen. The key generation / certificate setting screen is a screen for performing detailed setting of the electronic certificate. When the automatic certificate generation setting is set to ON, a key generation / certificate setting screen is displayed. The

証明書自動生成設定がOFFである場合は、処理を終了する。証明書自動生成設定がONである場合は、制御部21が、証明書自動生成設定情報が示す設定に応じた署名アルゴリズムと鍵長による自己署名証明書を生成する(ステップS1309)。そして、制御部21が、生成した自己署名証明書の用途をSSLに設定する(ステップS1310)。具体的には、制御部21が、管理テーブル40(図5)の「用途」の設定をSSLに変更する。なお、本実施例では、生成される自己署名証明書の有効期間は、生成された時間から例えば1週間後を有効期限とするものとする。本実施例では、一例として有効期間を1週間とするが、本発明はこれに限定されるものではない。また、有効期間に関しても管理者が設定可能としてもよい。

If the certificate automatic generation setting is OFF, the process ends. When the automatic certificate generation setting is ON, the

次に、制御部21が、管理者がログインしたかを判断する(ステップS1311)。管理者がログインしていない場合は、ステップS1311に戻る。管理者がログインした場合、制御部21が、UI205を介して警告画面を表示することで、管理者に対する警告通知を行う(ステップS1312)。制御部21の管理者へ対する警告通知方法については、管理者ログイン時の警告画面の表示だけでなく、LANアダプタ203からの所定のメールアドレスへのメール通知や、証明書インポート操作を行ったPCへのメール通知などでもよい。

Next, the

図16は、警告画面の例である。警告画面には、自己署名証明書(図15中の暫定証明書)があることと、正規の電子証明書の取得処理を促す画面である。すなわち、制御部21は、画像形成装置14に一時的な電子証明書があることを通知し、正規の電子証明書の取得処理を促す画面を表示する表示手段として機能する。

FIG. 16 is an example of a warning screen. The warning screen is a screen prompting that there is a self-signed certificate (provisional certificate in FIG. 15) and obtaining a regular electronic certificate. That is, the

管理者が、警告画面上で「証明書生成」ボタンを押下することによって、UI205の表示が所定の証明書生成画面へ遷移する。証明書生成画面は、正規の電子証明書の取得を指示するための画面である。なお、管理者が、「スキップ」ボタンを押下げすると、所定のトップ画面に画面遷移する。

When the administrator presses a “certificate generation” button on the warning screen, the display of the

図17は、証明書生成画面の例である。図17(A)に示す画面上で管理者が鍵の名前、署名アルゴリズム、鍵長を設定すると、図17(B)に示す画面に遷移する。図17(B)に示す画面上で、管理者が詳細設定を行うと、正規の電子証明書の取得処理が実行される。正規の電子証明書の取得処理は、例えば、PC12に対して、画像形成装置14へのインポート要求データの送信を求めることを通じて行われる。なお、本実施例における画像形成装置14、15のエクスポート処理、インポート対象選別処理などは、実施例1と同じであるため説明は省略する。

FIG. 17 is an example of a certificate generation screen. When the administrator sets the key name, signature algorithm, and key length on the screen shown in FIG. 17A, the screen transitions to the screen shown in FIG. When the administrator makes detailed settings on the screen shown in FIG. 17B, a regular electronic certificate acquisition process is executed. The regular electronic certificate acquisition process is performed, for example, by requesting the

図14を参照して説明したことから、制御部21は、電子証明書のインポート後に、画像形成装置14が行う暗号化通信方式に対応する電子証明書がインポートされているかを判断する(S1307)。画像形成装置14が行う暗号化通信方式に対応する電子証明書がインポートされていない場合に、暗号化通信方式に対応する一時的な電子証明書を作成する(S1309)。

As described with reference to FIG. 14, the

上述した実施例2の画像形成装置14の動作処理によれば、インポート対象の証明書が選別された結果、暗号化通信に利用していた証明書(と対応する秘密鍵)がインポートされなかった場合であっても、以下の処理が可能となる。すなわち、暫定的に暗号化通信用の証明書(と対応する秘密鍵)を生成することが可能となる。これによって、暗号化通信用の証明書がインポートされなかった場合であっても、画像形成装置14は、暗号化通信による接続を可能としつつ、管理者に対して、意図した電子証明書の作成やインポートを促すことが可能となる。

According to the operation processing of the

(実施例3)

実施例2では、制御部21による選別処理の結果として、暗号化通信に利用していた証明書がインポートされなかった場合に、画像形成装置14自身が、暫定的に電子証明書(と対応する秘密鍵)を生成する。

(Example 3)

In the second embodiment, when the certificate used for the encrypted communication is not imported as a result of the selection process by the

しかし、画像形成装置14の運用環境によっては、管理者が、社内で認証局を構築している場合や所定の認証局と契約している場合など、意図した認証局が発行した証明書を利用することを望む場合がある。

However, depending on the operating environment of the

そこで、実施例3では、画像形成装置が暗号化通信に適用できる電子証明書が、制御部21の選別処理によってインポートされなかった場合、制御部21が、画像形成装置における認証局の設定状態に応じた電子証明書の取得処理を実行する。

Therefore, in the third embodiment, when the electronic certificate that can be applied to the encrypted communication by the image forming apparatus is not imported by the selection process of the

図18は、実施例3における証明書自動設定画面上での設定操作を説明する図である。本実施例と実施例2との違いは、管理者が証明書自動生成設定において、予め所定の認証局を設定しておくことができるか否かである。 FIG. 18 is a diagram illustrating a setting operation on the certificate automatic setting screen according to the third embodiment. The difference between the present embodiment and the second embodiment is whether or not the administrator can set a predetermined certificate authority in advance in the automatic certificate generation setting.

図18(A)に示す証明書自動生成設定画面上で管理者がONを設定すると、証明書自動生成設定がONとなり、図18(B)に示す証明書生成方法設定画面に画面遷移する。証明書生成方法設定画面は、証明書生成方法を指示する設定をするための画面である。この例では、証明書生成方法設定画面は、証明書自動生成設定がONの場合に、画像形成装置14が自己署名証明書を生成するのか、または認証局に暫定的な電子証明書を生成してもらうのかを指示するための画面である。

When the administrator sets ON on the certificate automatic generation setting screen shown in FIG. 18A, the certificate automatic generation setting is turned ON, and the screen changes to the certificate generation method setting screen shown in FIG. The certificate generation method setting screen is a screen for setting the certificate generation method. In this example, the certificate generation method setting screen displays whether the

証明書生成方法設定画面上で、管理者が、「認証局で生成」を選択すると、認証局に暫定的な電子証明書を生成してもらうことを指示する設定がされる。管理者が、「デバイスで生成(自己署名証明書)」を選択すると、画像形成装置14が自己署名証明書を生成することを指示する設定がされる。証明書生成方法が選択されると、図18(C)に示す鍵生成・証明書の設定画面に画面遷移する。そして、管理者によって詳細設定がなされる。図18(A)乃至(C)の画面上での設定内容(証明書自動生成設定情報)は、HDD206に記憶される。

When the administrator selects “Generate by Certificate Authority” on the certificate generation method setting screen, a setting is made to instruct the certificate authority to generate a temporary electronic certificate. When the administrator selects “Generate on device (self-signed certificate)”, settings are made to instruct the

図19は、実施例3における電子証明書のインポート処理の例を説明するフローチャートである。ステップS1801乃至S1808は、図14のステップS1301乃至S1308と同様である。 FIG. 19 is a flowchart illustrating an example of an electronic certificate import process according to the third embodiment. Steps S1801 to S1808 are the same as steps S1301 to S1308 in FIG.

ステップS1808の判断処理によって証明書自動生成設定がOFFであると判断された場合は、処理を終了する。証明書自動生成設定がONであると判断された場合は、ステップS1809に進む。 If it is determined in step S1808 that the automatic certificate generation setting is OFF, the process ends. If it is determined that the certificate automatic generation setting is ON, the process advances to step S1809.

次に、制御部21が、HDD206内の証明書自動生成設定情報を参照して、認証局に暫定的な電子証明書を生成してもらう指示が設定されているかを判断する(ステップS1809)。認証局に暫定的な電子証明書を生成してもらう指示が設定されておらず、自己署名証明書を生成する指示が設定されている場合は、ステップS1810に進む。そして、制御部21が、自己署名証明書を生成して(ステップS1810)、ステップS1811に進む。

Next, the

認証局に暫定的な電子証明書を生成してもらう指示が設定されている場合は、ステップS1814に進む。そして、制御部21が、認証局に対して電子証明書の発行要求を行う(ステップS1814)。これにより、制御部21が、認証局から電子証明書を取得する。そして、処理がステップS1811に進む。

If the instruction to have the certificate authority generate a temporary electronic certificate is set, the process advances to step S1814. Then, the

図20は、図19のステップS1814における電子証明書の発行要求処理の例を説明するフローチャートである。制御部21が、HDD206内の証明書自動生成設定情報に含まれる署名アルゴリズム、鍵長に従って公開鍵、秘密鍵を生成し、当該公開鍵を含めたCSRを生成する(ステップS1901)。CSRは、Certificate signing requestの略称であって、公開鍵証明書を申し込むために認証局に送信されるメッセージである。この例では、制御部21は、PKCS#10(Public−Key Cryptography Standard #10)に沿ったフォーマットでCSRを生成する。

FIG. 20 is a flowchart illustrating an example of an electronic certificate issuance request process in step S1814 of FIG. The

次に、制御部21が、生成されたCSRを、予め設定された認証局宛てに送信する(ステップS1902)。続いて、制御部21が、認証局がCSRに応じて発行した電子証明書を受信したかを判断する(ステップS1903)。制御部21が、認証局がCSRに応じて発行した電子証明書を受信していないと判断した場合は、ステップS1903に戻る。制御部21が、認証局がCSRに応じて発行した電子証明書を受信したと判断した場合は、電子証明書の発行要求処理を終了する。

Next, the

図19に戻って、制御部21が、ステップS1810において生成した自己署名証明書、またはステップS1814における電子証明書の発行要求処理を通じて認証局から受信した電子証明書の用途をSSL用に設定する(ステップS1811)。そして、処理がステップS1812に進む。図20および図19のステップS1814の処理の説明から、制御部21は、一時的な電子証明書を、電子証明書を発行する管理装置(認証局)からネットワークを介して取得して、一時的な電子証明書の用途をSSL用に設定する取得手段として機能する。

Referring back to FIG. 19, the

次に、制御部21が、管理者がログインしたかを判断する(ステップS1812)。管理者がログインしていない場合は、ステップS1812に戻る。管理者がログインした場合、制御部21が、UI205を介して警告画面を表示することで、管理者に対する警告通知を行う(ステップS1813)。上記ステップS1810において自己署名証明書が生成されている場合、制御部21は、例えば前述した図16に示す警告画面を表示する。また、上記ステップS1814の電子証明書の発行要求処理を通じて認証局から電子証明書を受信している場合、制御部21は、例えば図21に示す警告画面を表示する。

Next, the

図21に示す警告画面には、暫定証明書があることと、正規の電子証明書の取得処理、すなわち認証局への正規の電子証明書の発行要求を促す表示がなされる。管理者が、図21に示す警告画面上で「認証局へ発行要求」ボタンを押下することによって、制御部21が、認証局に対して正規の電子証明書の発行要求を行う。

The warning screen shown in FIG. 21 displays that there is a provisional certificate and a process for obtaining a regular electronic certificate, that is, a request for issuing a regular electronic certificate to a certificate authority. When the administrator presses a “issue request to certificate authority” button on the warning screen shown in FIG. 21, the

なお、本実施例における画像形成装置14、15のエクスポート処理、インポート対象選別処理などは、実施例1、実施例2と同じであるため説明は省略する。実施例3によれば、画像形成装置14の運用環境に応じた暫定証明書を生成することが可能となる。

Note that the export processing, import target selection processing, and the like of the

(その他の実施例)

また、本発明は、以下の処理を実行することによっても実現される。即ち、上述した実施形態の機能を実現するソフトウェア(プログラム)を、ネットワーク又は各種記憶媒体を介してシステム或いは装置に供給し、そのシステム或いは装置のコンピュータ(またはCPUやMPU等)がプログラムを読み出して実行する処理である。この場合、そのプログラム、及び該プログラムを記憶した記憶媒体は本発明を構成することになる。

(Other examples)

The present invention can also be realized by executing the following processing. That is, software (program) that realizes the functions of the above-described embodiments is supplied to a system or apparatus via a network or various storage media, and a computer (or CPU, MPU, or the like) of the system or apparatus reads the program. It is a process to be executed. In this case, the program and the storage medium storing the program constitute the present invention.

12 PC

13 認証局

14 画像形成装置

12 PC

13

Claims (15)

外部装置から電子証明書を受信する受信手段と、

前記受信手段によって受信された電子証明書に対応する暗号方式を前記情報処理装置がサポートしているかを判断する判断手段と、

前記受信手段によって受信された電子証明書に対応する暗号方式を前記情報処理装置がサポートしていると前記判断手段が判断し、尚且つ、前記電子証明書の所定のフィールドを確認し、前記電子証明書の所定のフィールドにIPアドレスが含まれない場合は、前記電子証明書及び該電子証明書に対応する秘密鍵をインポートせず、前記電子証明書の所定のフィールドにIPアドレスが含まれる場合、前記電子証明書の所定のフィールドに含まれるIPアドレスが、前記情報処理装置のIPアドレスと一致することを少なくとも条件として、該電子証明書及び該電子証明書に対応する秘密鍵をインポートするインポート手段と、

前記インポート手段によってインポートされた電子証明書、及び、前記インポート手段によってインポートされた前記秘密鍵を用いて暗号化通信を行う実行手段と、を有する

ことを特徴とする情報処理装置。 An information processing apparatus,

Receiving means for receiving an electronic certificate from an external device;

Determining means for determining whether the information processing apparatus supports an encryption method corresponding to the electronic certificate received by the receiving means;

The determining means determines that the information processing apparatus supports an encryption method corresponding to the electronic certificate received by the receiving means, and confirms a predetermined field of the electronic certificate, and When an IP address is not included in a predetermined field of the certificate, the electronic certificate and a private key corresponding to the electronic certificate are not imported, and an IP address is included in the predetermined field of the electronic certificate. Importing the electronic certificate and the private key corresponding to the electronic certificate , at least on the condition that the IP address included in the predetermined field of the electronic certificate matches the IP address of the information processing apparatus Means,

An information processing apparatus comprising: an electronic certificate imported by the importing unit; and an executing unit that performs encrypted communication using the secret key imported by the importing unit.

ことを特徴とする請求項1に記載の情報処理装置。 2. The information processing apparatus according to claim 1, wherein the execution unit executes Secure Socket Layer / Transport Layer Security communication using the electronic certificate imported by the import unit.

前記インポート手段は、前記判断手段によって前記情報処理装置がサポートしていると判断した前記アルゴリズムに対応する電子証明書をインポートする

ことを特徴とする請求項1又は2に記載の情報処理装置。 The determining means determines whether the information processing apparatus supports an algorithm of an information encryption key included in the electronic certificate received by the receiving means;

The information processing apparatus according to claim 1, wherein the import unit imports an electronic certificate corresponding to the algorithm determined by the determination unit to be supported by the information processing apparatus.

前記インポート手段は、前記判断手段によって前記情報処理装置がサポートしていると判断された前記鍵長の暗号鍵を含む電子証明書をインポートする

ことを特徴とする請求項1乃至3のいずれか1項に記載の情報処理装置。 The determination unit determines whether the information processing apparatus supports a key length of an encryption key for information encryption included in the electronic certificate received by the reception unit;

The import unit imports an electronic certificate including an encryption key having the key length determined to be supported by the information processing apparatus by the determination unit. The information processing apparatus according to item.

前記インポート手段がインポートする前記電子証明書は、前記情報処理装置に固有の情報を含む

ことを特徴とする請求項1乃至4のいずれか1項に記載の情報処理装置。 The information processing apparatus supports the encryption method corresponding to the electronic certificate when the information included in the electronic certificate received by the receiving means matches information unique to the information processing apparatus. To determine whether

The information processing apparatus according to any one of claims 1 to 4, wherein the electronic certificate imported by the importing unit includes information unique to the information processing apparatus.

ことを特徴とする請求項1又は5に記載の情報処理装置。 The information processing apparatus according to claim 1, wherein the information unique to the information processing apparatus includes address information of the information processing apparatus.

ことを特徴とする請求項1乃至6のいずれか1項に記載の情報処理装置。 The determining unit determines whether the information processing apparatus supports an encryption method corresponding to the electronic certificate when the validity period of the electronic certificate received by the receiving unit has not elapsed; the information processing apparatus according to any one of claims 1 to 6, wherein.

ことを特徴とする請求項1乃至7のいずれか1項に記載の情報処理装置。 The determination unit determines whether the information processing apparatus supports an encryption method corresponding to the electronic certificate when the electronic certificate received by the reception unit has not expired. The information processing apparatus according to any one of claims 1 to 7 .

ことを特徴とする請求項1乃至8のいずれか1項に記載の情報処理装置。 A temporary electronic device for performing encrypted communication when there is no electronic certificate corresponding to the encryption method supported by the information processing device among the one or more electronic certificates received by the receiving unit. the information processing apparatus according to any one of claims 1 to 8, further comprising a generation means for generating a certificate.

ことを特徴とする請求項9に記載の情報処理装置。 Based on the fact that the temporary electronic certificate for performing the encrypted communication is generated by the generating means, a request for causing the certificate authority to generate an electronic certificate for performing the encrypted communication is issued by the certificate authority. The information processing apparatus according to claim 9 , further comprising issuing means for issuing the information to the information processing apparatus.

ことを特徴とする請求項1乃至10のいずれか1項に記載の情報処理装置。 A temporary electronic device for performing encrypted communication when there is no electronic certificate corresponding to the encryption method supported by the information processing device among the one or more electronic certificates received by the receiving unit. requesting information processing apparatus according to any one of claims 1 to 10, further comprising a first issuing means for issuing to the certification authority for generating a certificate to a certificate authority.

ことを特徴とする請求項11に記載の情報処理装置。 After issuing a request for causing the certificate authority to generate a temporary electronic certificate for performing encrypted communication by the first issuing means, the temporary electronic certificate for performing the encrypted communication is based on obtained from the authentication station, further that having a second issuing means for issuing to the certification authority a request for generating a digital certificate for encrypted communication to the certificate authority

The information processing apparatus according to claim 11, wherein the this.

ことを特徴とする請求項1乃至12のいずれか1項に記載の情報処理装置。 A temporary electronic device for performing encrypted communication when there is no electronic certificate corresponding to the encryption method supported by the information processing device among the one or more electronic certificates received by the receiving unit. The information processing apparatus further comprises notification means for prompting the user to generate a certificate by the information processing apparatus or to cause a certificate authority to generate a temporary electronic certificate for performing encrypted communication. The information processing apparatus according to any one of 1 to 12 .

外部装置から電子証明書を受信する受信工程と、

前記受信工程で受信された電子証明書に対応する暗号方式を前記情報処理装置がサポートしているかを判断する判断工程と、

前記受信工程において受信された電子証明書に対応する暗号方式を前記情報処理装置がサポートしていると前記判断工程において判断し、尚且つ、前記電子証明書の所定のフィールドを確認し、前記電子証明書の所定のフィールドにIPアドレスが含まれない場合は、前記電子証明書及び該電子証明書に対応する秘密鍵をインポートせず、前記電子証明書の所定のフィールドにIPアドレスが含まれる場合、前記電子証明書の所定のフィールドに含まれるIPアドレスが、前記情報処理装置のIPアドレスと一致することを少なくとも条件として、該電子証明書及び該電子証明書に対応する秘密鍵をインポートするインポート工程と、

前記インポート工程においてインポートされた電子証明書、及び、前記インポート工程においてインポートされた前記秘密鍵を用いて暗号化通信を行う実行工程と、を有する

ことを特徴とする情報処理装置の制御方法。 A method for controlling an information processing apparatus,

A receiving process for receiving an electronic certificate from an external device;

A determination step of determining whether the information processing apparatus supports an encryption method corresponding to the electronic certificate received in the reception step;

In the determination step, it is determined that the information processing apparatus supports an encryption method corresponding to the electronic certificate received in the reception step, and a predetermined field of the electronic certificate is confirmed, and the electronic certificate When an IP address is not included in a predetermined field of the certificate, the electronic certificate and a private key corresponding to the electronic certificate are not imported, and an IP address is included in the predetermined field of the electronic certificate. Importing the electronic certificate and the private key corresponding to the electronic certificate , at least on the condition that the IP address included in the predetermined field of the electronic certificate matches the IP address of the information processing apparatus Process,

An information processing apparatus control method comprising: an electronic certificate imported in the import step; and an execution step of performing encrypted communication using the secret key imported in the import step.

Priority Applications (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2012154537A JP6234014B2 (en) | 2012-07-10 | 2012-07-10 | Information processing apparatus, information processing apparatus control method, and computer program |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2012154537A JP6234014B2 (en) | 2012-07-10 | 2012-07-10 | Information processing apparatus, information processing apparatus control method, and computer program |

Related Child Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2017023897A Division JP6320583B2 (en) | 2017-02-13 | 2017-02-13 | Image forming apparatus |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2014017707A JP2014017707A (en) | 2014-01-30 |

| JP2014017707A5 JP2014017707A5 (en) | 2015-08-27 |

| JP6234014B2 true JP6234014B2 (en) | 2017-11-22 |

Family

ID=50112019

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2012154537A Expired - Fee Related JP6234014B2 (en) | 2012-07-10 | 2012-07-10 | Information processing apparatus, information processing apparatus control method, and computer program |

Country Status (1)

| Country | Link |

|---|---|

| JP (1) | JP6234014B2 (en) |

Families Citing this family (4)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US9852365B2 (en) | 2015-06-03 | 2017-12-26 | Canon Kabushiki Kaisha | Information processing apparatus for importing setting information in a synchronous management environment, method for controlling information processing apparatus and storage medium on which computer readable program is stored |

| JP7208707B2 (en) * | 2017-02-17 | 2023-01-19 | キヤノン株式会社 | Information processing device and its control method and program |

| JP6548687B2 (en) * | 2017-03-31 | 2019-07-24 | セコム株式会社 | Communication system and terminal device |

| JP7059120B2 (en) | 2018-06-25 | 2022-04-25 | キヤノン株式会社 | Information processing equipment and its control method and program |

Family Cites Families (10)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP4182814B2 (en) * | 2003-05-28 | 2008-11-19 | 日本電信電話株式会社 | Cryptographic processing method and apparatus, verification method and apparatus, and proxy operation method |

| JP2006270646A (en) * | 2005-03-24 | 2006-10-05 | Fuji Xerox Co Ltd | Electronic certificate management apparatus |

| JP4674124B2 (en) * | 2005-07-05 | 2011-04-20 | 株式会社リコー | Electronic document image formation authentication system and method, electronic document image formation authentication program, and recording medium |

| JP4449933B2 (en) * | 2006-03-31 | 2010-04-14 | ブラザー工業株式会社 | Electronic certificate issuing system, electronic certificate issuing device, communication device, and program |

| JP5464794B2 (en) * | 2006-07-24 | 2014-04-09 | コニカミノルタ株式会社 | Network management method and network management system |

| JP2007115279A (en) * | 2007-01-19 | 2007-05-10 | Fuji Xerox Co Ltd | Electronic mail system |

| JP2008234451A (en) * | 2007-03-22 | 2008-10-02 | Hitachi Ltd | User information management system |

| JP5036500B2 (en) * | 2007-11-19 | 2012-09-26 | 株式会社日立製作所 | Attribute certificate management method and apparatus |

| JP4654255B2 (en) * | 2008-02-27 | 2011-03-16 | 株式会社沖データ | Image processing apparatus, system and method |

| JP2011160383A (en) * | 2010-02-04 | 2011-08-18 | Konica Minolta Business Technologies Inc | Monitoring device, monitoring method, and monitoring program |

-

2012

- 2012-07-10 JP JP2012154537A patent/JP6234014B2/en not_active Expired - Fee Related

Also Published As

| Publication number | Publication date |

|---|---|

| JP2014017707A (en) | 2014-01-30 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| US11838430B2 (en) | Information processing apparatus, method of controlling the same, and storage medium | |

| JP5053179B2 (en) | Verification server, program, and verification method | |

| JP5576985B2 (en) | Method for determining cryptographic algorithm used for signature, verification server, and program | |

| US8954731B2 (en) | Distributive computation of a digital signature | |

| US10110596B2 (en) | Information processing system, information processing apparatus, method for managing electronic certificate | |

| KR102293475B1 (en) | Information processing apparatus, setting apparatus, control method for information processing apparatus, control method for setting apparatus, and program | |

| JP7418131B2 (en) | Information processing device, control method for information processing device, and program | |

| CA3120090A1 (en) | Systems, methods, and apparatuses for network management | |

| JP2011049978A (en) | Communication apparatus, method, program and system | |

| JP6234014B2 (en) | Information processing apparatus, information processing apparatus control method, and computer program | |

| US20220345319A1 (en) | Information processing apparatus, control method for information processing apparatus, and storage medium | |

| JP3880957B2 (en) | Root certificate distribution system, root certificate distribution method, computer executable root certificate distribution program, server device, and client device | |

| JP6590906B2 (en) | Information processing apparatus and control method of information processing apparatus | |

| EP3588917B1 (en) | Information processing apparatus, control method for information processing apparatus, and storage medium | |

| JP6320583B2 (en) | Image forming apparatus | |

| JP2008252219A (en) | Server device and ssl server certificate issuing program | |

| JP5346111B2 (en) | Verification server, program, and verification method | |

| JP5465230B2 (en) | Information processing apparatus and control method thereof | |

| JP2013258529A (en) | Communication system and its authentication method |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20150710 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20150710 |

|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20160412 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20160517 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20160715 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20161213 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20170210 |

|

| A02 | Decision of refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A02 Effective date: 20170523 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20170822 |

|

| A911 | Transfer to examiner for re-examination before appeal (zenchi) |

Free format text: JAPANESE INTERMEDIATE CODE: A911 Effective date: 20170831 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20170926 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20171024 |

|

| R151 | Written notification of patent or utility model registration |

Ref document number: 6234014 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R151 |

|

| LAPS | Cancellation because of no payment of annual fees |