JP6234014B2 - 情報処理装置、情報処理装置の制御方法、及びコンピュータプログラム - Google Patents

情報処理装置、情報処理装置の制御方法、及びコンピュータプログラム Download PDFInfo

- Publication number

- JP6234014B2 JP6234014B2 JP2012154537A JP2012154537A JP6234014B2 JP 6234014 B2 JP6234014 B2 JP 6234014B2 JP 2012154537 A JP2012154537 A JP 2012154537A JP 2012154537 A JP2012154537 A JP 2012154537A JP 6234014 B2 JP6234014 B2 JP 6234014B2

- Authority

- JP

- Japan

- Prior art keywords

- electronic certificate

- certificate

- information processing

- processing apparatus

- electronic

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Expired - Fee Related

Links

Images

Description

図1は、実施例1のシステム構成例を示す図である。図1に示す情報処理システムは、ネットワーク11を介して接続された画像形成装置14、PC12、認証局(CA)13を備える。

Memory)202、LAN(Local Area Network)アダプタ203を備える。また、画像形成装置14は、RAM(Random Access Memory)204、UI(User Interface)205、HDD(Hard Disk Drive)206を備える。

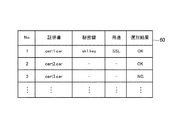

画像形成装置14においてインポート対象の証明書が選別された結果、暗号化通信に利用していた電子証明書(と対応する秘密鍵)がインポートされない状況を想定する。このような状況は、例えば、サポートしている公開鍵アルゴリズムに差異がある異機種間における電子証明書のインポート時に発生する。例えば、ECDSAの証明書と対応する秘密鍵をSSLに利用している画像形成装置から電子証明書をエクスポートした場合を想定する。この場合、エクスポートデータを、ECDSAをサポートしていない画像形成装置へインポートしようとしても、選別処理によって、ECDSAの証明書と対応する秘密鍵はインポートされない。

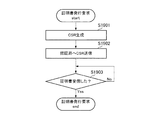

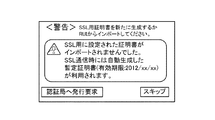

実施例2では、制御部21による選別処理の結果として、暗号化通信に利用していた証明書がインポートされなかった場合に、画像形成装置14自身が、暫定的に電子証明書(と対応する秘密鍵)を生成する。

また、本発明は、以下の処理を実行することによっても実現される。即ち、上述した実施形態の機能を実現するソフトウェア(プログラム)を、ネットワーク又は各種記憶媒体を介してシステム或いは装置に供給し、そのシステム或いは装置のコンピュータ(またはCPUやMPU等)がプログラムを読み出して実行する処理である。この場合、そのプログラム、及び該プログラムを記憶した記憶媒体は本発明を構成することになる。

13 認証局

14 画像形成装置

Claims (15)

- 情報処理装置であって、

外部装置から電子証明書を受信する受信手段と、

前記受信手段によって受信された電子証明書に対応する暗号方式を前記情報処理装置がサポートしているかを判断する判断手段と、

前記受信手段によって受信された電子証明書に対応する暗号方式を前記情報処理装置がサポートしていると前記判断手段が判断し、尚且つ、前記電子証明書の所定のフィールドを確認し、前記電子証明書の所定のフィールドにIPアドレスが含まれない場合は、前記電子証明書及び該電子証明書に対応する秘密鍵をインポートせず、前記電子証明書の所定のフィールドにIPアドレスが含まれる場合、前記電子証明書の所定のフィールドに含まれるIPアドレスが、前記情報処理装置のIPアドレスと一致することを少なくとも条件として、該電子証明書及び該電子証明書に対応する秘密鍵をインポートするインポート手段と、

前記インポート手段によってインポートされた電子証明書、及び、前記インポート手段によってインポートされた前記秘密鍵を用いて暗号化通信を行う実行手段と、を有する

ことを特徴とする情報処理装置。 - 前記実行手段は、前記インポート手段によってインポートされた電子証明書を用いてSecure Socket Layer/Transport Layer Security通信を実行する

ことを特徴とする請求項1に記載の情報処理装置。 - 前記判断手段は、前記受信手段によって受信された電子証明書に含まれる情報暗号化用の鍵のアルゴリズムを前記情報処理装置がサポートしているかを判断し、

前記インポート手段は、前記判断手段によって前記情報処理装置がサポートしていると判断した前記アルゴリズムに対応する電子証明書をインポートする

ことを特徴とする請求項1又は2に記載の情報処理装置。 - 前記判断手段は、前記受信手段によって受信された電子証明書に含まれる情報暗号化用の暗号鍵の鍵長を前記情報処理装置がサポートしているかを判断し、

前記インポート手段は、前記判断手段によって前記情報処理装置がサポートしていると判断された前記鍵長の暗号鍵を含む電子証明書をインポートする

ことを特徴とする請求項1乃至3のいずれか1項に記載の情報処理装置。 - 前記判断手段は、前記受信手段によって受信された電子証明書に含まれる情報が前記情報処理装置に固有の情報と一致する場合に、当該電子証明書に対応する暗号方式を前記情報処理装置がサポートしているかを判断し、

前記インポート手段がインポートする前記電子証明書は、前記情報処理装置に固有の情報を含む

ことを特徴とする請求項1乃至4のいずれか1項に記載の情報処理装置。 - 前記情報処理装置に固有の情報は、前記情報処理装置のアドレス情報を含む

ことを特徴とする請求項1又は5に記載の情報処理装置。 - 前記判断手段は、前記受信手段によって受信された電子証明書の有効期間が経過していない場合に、当該電子証明書に対応する暗号方式を前記情報処理装置がサポートしているかを判断する

ことを特徴とする請求項1乃至6のいずれか1項に記載の情報処理装置。 - 前記判断手段は、前記受信手段によって受信された電子証明書が失効していない場合に、当該電子証明書に対応する暗号方式を前記情報処理装置がサポートしているかを判断する

ことを特徴とする請求項1乃至7のいずれか1項に記載の情報処理装置。 - 前記受信手段が受信した1又は複数の前記電子証明書のうちに、前記情報処理装置がサポートする前記暗号方式に対応する電子証明書がない場合に、暗号化通信を行うための一時的な電子証明書を生成する生成手段を更に有する

ことを特徴とする請求項1乃至8のいずれか1項に記載の情報処理装置。 - 前記生成手段によって前記暗号化通信を行うための一時的な電子証明書が生成されたことに基づいて、暗号化通信を行うための電子証明書を認証局に生成させるための要求を当該認証局に発行する発行手段を更に有する

ことを特徴とする請求項9に記載の情報処理装置。 - 前記受信手段が受信した1又は複数の前記電子証明書のうちに、前記情報処理装置がサポートする前記暗号方式に対応する電子証明書がない場合に、暗号化通信を行うための一時的な電子証明書を認証局に生成させるための要求を当該認証局に発行する第1の発行手段を更に有する

ことを特徴とする請求項1乃至10のいずれか1項に記載の情報処理装置。 - 前記第1の発行手段によって暗号化通信を行うための一時的な電子証明書を認証局に生成させるための要求を発行した後、前記暗号化通信を行うための一時的な電子証明書を当該認証局から取得したことに基づいて、暗号化通信を行うための電子証明書を認証局に生成させるための要求を当該認証局に発行する第2の発行手段を更に有する

ことを特徴とする請求項11に記載の情報処理装置。 - 前記受信手段が受信した1又は複数の前記電子証明書のうちに、前記情報処理装置がサポートする前記暗号方式に対応する電子証明書がない場合に、暗号化通信を行うための一時的な電子証明書を前記情報処理装置で生成するか、又は暗号化通信を行うための一時的な電子証明書を認証局に生成させるかをユーザに促す通知手段を更に有する

ことを特徴とする請求項1乃至12のいずれか1項に記載の情報処理装置。 - 情報処理装置の制御方法であって、

外部装置から電子証明書を受信する受信工程と、

前記受信工程で受信された電子証明書に対応する暗号方式を前記情報処理装置がサポートしているかを判断する判断工程と、

前記受信工程において受信された電子証明書に対応する暗号方式を前記情報処理装置がサポートしていると前記判断工程において判断し、尚且つ、前記電子証明書の所定のフィールドを確認し、前記電子証明書の所定のフィールドにIPアドレスが含まれない場合は、前記電子証明書及び該電子証明書に対応する秘密鍵をインポートせず、前記電子証明書の所定のフィールドにIPアドレスが含まれる場合、前記電子証明書の所定のフィールドに含まれるIPアドレスが、前記情報処理装置のIPアドレスと一致することを少なくとも条件として、該電子証明書及び該電子証明書に対応する秘密鍵をインポートするインポート工程と、

前記インポート工程においてインポートされた電子証明書、及び、前記インポート工程においてインポートされた前記秘密鍵を用いて暗号化通信を行う実行工程と、を有する

ことを特徴とする情報処理装置の制御方法。 - 請求項14に記載の制御方法をコンピュータに実行させることを特徴とするコンピュータプログラム。

Priority Applications (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2012154537A JP6234014B2 (ja) | 2012-07-10 | 2012-07-10 | 情報処理装置、情報処理装置の制御方法、及びコンピュータプログラム |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2012154537A JP6234014B2 (ja) | 2012-07-10 | 2012-07-10 | 情報処理装置、情報処理装置の制御方法、及びコンピュータプログラム |

Related Child Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2017023897A Division JP6320583B2 (ja) | 2017-02-13 | 2017-02-13 | 画像形成装置 |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2014017707A JP2014017707A (ja) | 2014-01-30 |

| JP2014017707A5 JP2014017707A5 (ja) | 2015-08-27 |

| JP6234014B2 true JP6234014B2 (ja) | 2017-11-22 |

Family

ID=50112019

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2012154537A Expired - Fee Related JP6234014B2 (ja) | 2012-07-10 | 2012-07-10 | 情報処理装置、情報処理装置の制御方法、及びコンピュータプログラム |

Country Status (1)

| Country | Link |

|---|---|

| JP (1) | JP6234014B2 (ja) |

Families Citing this family (4)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US9852365B2 (en) | 2015-06-03 | 2017-12-26 | Canon Kabushiki Kaisha | Information processing apparatus for importing setting information in a synchronous management environment, method for controlling information processing apparatus and storage medium on which computer readable program is stored |

| JP7208707B2 (ja) | 2017-02-17 | 2023-01-19 | キヤノン株式会社 | 情報処理装置及びその制御方法とプログラム |

| JP6548687B2 (ja) * | 2017-03-31 | 2019-07-24 | セコム株式会社 | 通信システム及び端末装置 |

| JP7059120B2 (ja) * | 2018-06-25 | 2022-04-25 | キヤノン株式会社 | 情報処理装置およびその制御方法とプログラム |

Family Cites Families (10)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP4182814B2 (ja) * | 2003-05-28 | 2008-11-19 | 日本電信電話株式会社 | 暗号処理方法及び装置及び検証方法及び装置及び代行運用方法 |

| JP2006270646A (ja) * | 2005-03-24 | 2006-10-05 | Fuji Xerox Co Ltd | 電子証明書管理装置 |

| JP4674124B2 (ja) * | 2005-07-05 | 2011-04-20 | 株式会社リコー | 電子文書画像形成認証システム及び方法、並びに電子文書画像形成認証用プログラム及び記録媒体 |

| JP4449933B2 (ja) * | 2006-03-31 | 2010-04-14 | ブラザー工業株式会社 | 電子証明書発行システム、電子証明書発行装置、通信装置、及び、プログラム |

| JP5464794B2 (ja) * | 2006-07-24 | 2014-04-09 | コニカミノルタ株式会社 | ネットワーク管理方法およびネットワーク管理システム |

| JP2007115279A (ja) * | 2007-01-19 | 2007-05-10 | Fuji Xerox Co Ltd | 電子メール装置 |

| JP2008234451A (ja) * | 2007-03-22 | 2008-10-02 | Hitachi Ltd | ユーザ情報管理システム |

| JP5036500B2 (ja) * | 2007-11-19 | 2012-09-26 | 株式会社日立製作所 | 属性証明書管理方法及び装置 |

| JP4654255B2 (ja) * | 2008-02-27 | 2011-03-16 | 株式会社沖データ | 画像処理装置、システム及び方法 |

| JP2011160383A (ja) * | 2010-02-04 | 2011-08-18 | Konica Minolta Business Technologies Inc | 監視装置、監視方法および監視プログラム |

-

2012

- 2012-07-10 JP JP2012154537A patent/JP6234014B2/ja not_active Expired - Fee Related

Also Published As

| Publication number | Publication date |

|---|---|

| JP2014017707A (ja) | 2014-01-30 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP7752743B2 (ja) | 情報処理装置及びその制御方法とプログラム | |

| JP5053179B2 (ja) | 検証サーバ、プログラム及び検証方法 | |

| JP5576985B2 (ja) | 署名に用いる暗号アルゴリズムの決定方法、検証サーバおよびプログラム | |

| US8954731B2 (en) | Distributive computation of a digital signature | |

| US12445309B2 (en) | Information processing apparatus, control method for information processing apparatus, and storage medium | |

| US10110596B2 (en) | Information processing system, information processing apparatus, method for managing electronic certificate | |

| JP7418131B2 (ja) | 情報処理装置、情報処理装置の制御方法、及び、プログラム | |

| KR102293475B1 (ko) | 정보 처리 장치, 설정 장치, 정보 처리 장치의 제어 방법, 설정 장치의 제어 방법, 및 프로그램 | |

| JP3880957B2 (ja) | ルート証明書配布システム、ルート証明書配布方法、コンピュータ実行可能なルート証明書配布プログラム、サーバ装置及びクライアント装置 | |

| JP2011049978A (ja) | 通信装置、通信方法、通信用プログラムおよび通信システム | |

| US20200007347A1 (en) | Information processing apparatus, control method for information processing apparatus, and storage medium | |

| JP6234014B2 (ja) | 情報処理装置、情報処理装置の制御方法、及びコンピュータプログラム | |

| JP6590906B2 (ja) | 情報処理装置、および情報処理装置の制御方法 | |

| JP6320583B2 (ja) | 画像形成装置 | |

| JP5346111B2 (ja) | 検証サーバ、プログラム及び検証方法 | |

| JP2008252219A (ja) | サーバ装置およびsslサーバ証明書発行プログラム | |

| CN116112236B (zh) | 一种基于智能设备生态的认证和数据传输方法及智能电视 | |

| JP2013258529A (ja) | 通信システム及びその認証方法 | |

| JP5465230B2 (ja) | 情報処理装置およびその制御方法 |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20150710 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20150710 |

|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20160412 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20160517 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20160715 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20161213 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20170210 |

|

| A02 | Decision of refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A02 Effective date: 20170523 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20170822 |

|

| A911 | Transfer to examiner for re-examination before appeal (zenchi) |

Free format text: JAPANESE INTERMEDIATE CODE: A911 Effective date: 20170831 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20170926 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20171024 |

|

| R151 | Written notification of patent or utility model registration |

Ref document number: 6234014 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R151 |

|

| LAPS | Cancellation because of no payment of annual fees |