JP6138367B2 - ログ分析装置、及びログ分析方法 - Google Patents

ログ分析装置、及びログ分析方法 Download PDFInfo

- Publication number

- JP6138367B2 JP6138367B2 JP2016524945A JP2016524945A JP6138367B2 JP 6138367 B2 JP6138367 B2 JP 6138367B2 JP 2016524945 A JP2016524945 A JP 2016524945A JP 2016524945 A JP2016524945 A JP 2016524945A JP 6138367 B2 JP6138367 B2 JP 6138367B2

- Authority

- JP

- Japan

- Prior art keywords

- log

- information

- physical

- frequency distribution

- analysis

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Expired - Fee Related

Links

Images

Classifications

-

- G—PHYSICS

- G06—COMPUTING OR CALCULATING; COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/50—Monitoring users, programs or devices to maintain the integrity of platforms, e.g. of processors, firmware or operating systems

- G06F21/55—Detecting local intrusion or implementing counter-measures

-

- G—PHYSICS

- G06—COMPUTING OR CALCULATING; COUNTING

- G06Q—INFORMATION AND COMMUNICATION TECHNOLOGY [ICT] SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES; SYSTEMS OR METHODS SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES, NOT OTHERWISE PROVIDED FOR

- G06Q10/00—Administration; Management

Landscapes

- Engineering & Computer Science (AREA)

- Theoretical Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Software Systems (AREA)

- Physics & Mathematics (AREA)

- Business, Economics & Management (AREA)

- General Physics & Mathematics (AREA)

- Entrepreneurship & Innovation (AREA)

- General Engineering & Computer Science (AREA)

- Economics (AREA)

- Computer Hardware Design (AREA)

- Human Resources & Organizations (AREA)

- Marketing (AREA)

- Operations Research (AREA)

- Quality & Reliability (AREA)

- Strategic Management (AREA)

- Tourism & Hospitality (AREA)

- General Business, Economics & Management (AREA)

- Debugging And Monitoring (AREA)

- Management, Administration, Business Operations System, And Electronic Commerce (AREA)

Description

本発明は、マルウェア感染の検知や組織内部の不正行為の発見を行なうログ分析装置に関する。

従来の物理系・情報系統合ログ分析装置は、ビルの入退室に関するログ(物理系ログ)と、PCの操作履歴やプロキシなどのWebアクセス履歴のログ(情報系ログ)を、統合して分析することで、不正利用を検知していた。例えば、ある社員Aが居室から退室したログが出力された後に、ファイルサーバ上の機密情報の読み込みのログが出力されていた場合、他人が社員Aになりすまして機密情報を盗み見ていた可能性を検知することができる(例えば、特許文献1)。

また、利用者の操作が事前に設定された許容範囲からずれているときに異常を検知する仕組みも提案されている。企業内では様々な業務を行なっている人がいるため、全員を包括するような許容範囲を設定してしまうと、異常が起こっても検知できなくなってしまうという課題に対して、個人の業務の傾向を掴んで許容範囲をいくつかのパターンから選択することで、異常の検知可能性を向上させている(例えば、特許文献2)。

従来の物理系・情報系統合ログ分析装置は、実際のイベントを時系列に並べて社員の行動を把握することができていたが、具体的にどのようなルールでどのような不正を検知するかまでは開示されていなかった(例えば、特許文献1)。

一般的には、物理系と情報系のログを統合分析することで、居室から退室して再度入室するまでの間に行なわれた操作のログを監視することで不正を見つけることができると言われているが、例えば、社員が自席を離席して居室から退室する間に行なわれる不正の検知方法は知られていない。

また、利用者の操作が、事前に設定された許容範囲からずれているときに異常を検知する仕組みの場合、人間の操作時間や操作間隔などは、時期や急ぎ度合いなどによって多少なりともずれが生ずることから、異常検知のためのしきい値(許容範囲)を大きな値とする必要がある。そのため、例えば、人が操作をやめたら活動を中止するようなマルウェアに感染した場合、その感染を検知することは非常に困難であった(例えば、特許文献2)。

この発明は上記のような問題点を解決するためになされたもので、人が操作をやめたら活動を中止するようなマルウェアに感染した場合でも、その感染を検知する可能性を向上させることを目的とする。

上記で述べた課題を解決するため、本発明のログ分析装置は、物理的な施設管理機器のログである物理系ログとユーザの操作により情報処理を実行する情報機器のログである情報系ログとを収集するログ収集部と、前記物理系ログと前記情報系ログとの時間間隔の頻度分布を計算し、この頻度分布を前記情報機器が正常な状態で計算した頻度分布と比較して前記情報機器の異常を検知するログ分析部とを備える。

また、本発明のログ分析方法は、ログを分析して情報機器の異常を検知するログ分析装置のログ分析方法であって、ログ収集部が、物理的な施設管理機器のログである物理系ログとユーザの操作により情報処理を実行する情報機器のログである情報系ログとを収集するログ収集ステップと、ログ分析部が、前記物理系ログと前記情報系ログとの時間間隔の頻度分布を計算し、この頻度分布を前記情報機器が正常な状態で計算した頻度分布と比較して前記情報機器の異常を検知するログ分析ステップとを備える。

本発明によれば、物理系ログと情報系ログを統合分析し、かつ、過去のログ間隔と、現在のログ間隔とを比較して、そのずれを分析することにより、従来のように退室している時に行なわれた不正だけでなく、退室前の異常に関しても検知することができるという効果がある。

実施の形態1.

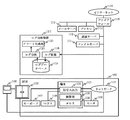

図1は、実施の形態1に係るログ分析装置の一構成例を示す構成図である。

図1において、居室100は、普段、ユーザが端末101を用いて業務を行なう場所である。居室100は、セキュリティゲート制御装置102によって制御されたセキュリティゲート103を通してのみ、入退室ができるものとする。また、入退室できるユーザも制限されているものとする。端末101は、居室100の中に設置され、ユーザが情報処理業務を行なうために設置された機器であり、信号入出力部104、演算部105、メモリ106を内蔵している。また、端末101には、ユーザが端末に入出力するためのデバイスの基本構成として、キーボード107、マウス108、モニタ109が接続されている。

図1は、実施の形態1に係るログ分析装置の一構成例を示す構成図である。

図1において、居室100は、普段、ユーザが端末101を用いて業務を行なう場所である。居室100は、セキュリティゲート制御装置102によって制御されたセキュリティゲート103を通してのみ、入退室ができるものとする。また、入退室できるユーザも制限されているものとする。端末101は、居室100の中に設置され、ユーザが情報処理業務を行なうために設置された機器であり、信号入出力部104、演算部105、メモリ106を内蔵している。また、端末101には、ユーザが端末に入出力するためのデバイスの基本構成として、キーボード107、マウス108、モニタ109が接続されている。

また、端末101はネットワーク110に接続されており、ネットワーク110を通じて、ネットワーク110に接続された他の機器と通信を行なうことができる。ネットワーク110に接続された他の機器とは、例えば、ファイルサーバ111、認証サーバ112、メールサーバ113、プロキシ114、ファイアウォール115などがある。また、インターネット116上のサーバとの通信には、メールサーバ113を介したメールの送受信、プロキシ114を介したWeb通信、FTP(File Trancefer Protocol)などがある。

ログ分析装置117は、ファイルサーバ111や認証サーバ112と同様、組織内部のネットワーク110に接続されているものとする。ログ分析装置117は、ログ収集部118により、ネットワークに接続された端末101のログや、ファイルサーバ111、認証サーバ112、メールサーバ113、プロキシ114、ファイアウォール115といった情報処理に関わる機器に加え、セキュリティゲート制御装置102のような、例えば居室100へのユーザの入室や退室といった物理的な施設管理に関わるログも収集し、ログデータベース119に蓄積しているものとする。ログ分析部120は、ログデータベース119に蓄積されたログを、キーワードを基にした検索、ログの集計などの統計的な分析、予め定められたルールに一致するかどうかに基づいた分析などを行なう。ログ分析部120で、セキュリティ侵害や故障など、管理者に通知して対処が必要な事象が検知された場合には、アラート生成部121によってアラート(警告)が生成され、管理者に通知される。

次に、ログデータベース119に保管されるログについて説明する。

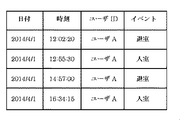

図2は、物理系ログの一つである入退室ログの一例を示す図である。

図3は、情報系ログの一つであるファイルサーバのアクセスログの一例を示す図である。

図2は、物理系ログの一つである入退室ログの一例を示す図である。

図3は、情報系ログの一つであるファイルサーバのアクセスログの一例を示す図である。

始めに、図2について説明する。これは、物理系ログの一つである入退室ログである。入退室ログは、例えば、日付、時刻、ユーザID、イベントから構成される。日付は入退室を行なった日付、時刻は入退室を行なった時刻、ユーザIDは入退室を行なった社員のID、イベントは入室や退室などの事象を表す。図2の例では、2014年4月1日12時2分20秒にユーザAが退室した、というような入退室の履歴がログとして保管される。

次に、図3について説明する。これは、情報系ログの一つであるファイルサーバのアクセスログである。アクセスログは、例えば、日付、時刻、ユーザID、ファイル、操作から構成される。日付はファイル操作を行なった日付、時刻はファイル操作を行なった時刻、ユーザIDはファイル操作を行なった社員のID、ファイルはアクセスされたファイル名、操作はファイルに対して何を行なったかという操作、を表す。図3の例では、2014年4月1日12時2分0秒にユーザAが「提案書.doc」というファイルの読み込みを行なった、というようなファイルアクセスの履歴がログとして保管される。

次に、ログ分析装置の動作について説明する。

図4は、実施の形態1に係るログ分析装置のログ分析処理の流れを示すフローチャートである。

図4は、実施の形態1に係るログ分析装置のログ分析処理の流れを示すフローチャートである。

始めに、ステップS101において、ログ分析部120は、ログデータベース119に保管してある物理系ログと情報系ログから、分析対象とするログを抽出する。例えば、ユーザAが退室する間際のファイル読み込みについて分析を行ないたい場合、図2で示した入退室ログからはユーザAの退室イベントに関するログを抽出し、図3で示したファイルアクセスログからはユーザAによる読み込み操作が行なわれたログを抽出する。

次に、ステップS102において、ログ分析部120は、ステップS101により抽出したログから、期間ごとに、分析に必要なログレコード同士の時間間隔を計算し、発生頻度ごとにグラフ化するなどの統計処理を行なう。例えば、ユーザAが退室直前にファイル読み込みを行なった場合を見つけ、その時間間隔を計測する場合、図2と図3で示したログの突き合わせを行ない、2014年4月1日12時2分20秒の退室直前のファイルアクセスは12時2分0秒であることを見つけ、時間間隔20秒であることがわかる。これを全ての退室イベントについて実施し、更に月ごとなどでグラフ化を行なう。その結果が、図5の(a)や(b)のグラフである。

次に、ステップS103において、ログ分析部120は、ステップS102で統計処理した結果のグラフを比較して、両者のずれを検証する。例えば、図5(c)に記載のように、両者のグラフを重ねて時間軸方向のずれτを計算する。これは、例えば(a)のグラフを固定した状態で、(b)のグラフを時間軸方向に少しずらしてみて、(a)のグラフとの差が最小になるような時間軸のずれτを探す。このずれτを探す方法としては、下記の数1に示すように、単純に2乗距離が最小になるずれτを見つける方法などがある。

次に、ステップS104において、ログ分析部120は、ステップS103で計算したずれτがしきい値Tよりも大きいか否かを検証する。このしきい値Tは、マルウェアに感染していない正常時におけるずれτの値から、事前に決定したパラメータである。このしきい値Tよりも、人間が操作をやめてからマルウェアが活動を停止するまでの時間、すなわちステップS103で計算したずれτが大きい場合、異常を検知することができる。異常を検知した場合は、ステップS105に処理が進み、異常を検知しなかった場合は、処理が終了する。

最後に、ステップS405において、アラート生成部121は、ステップS104で異常を検知した場合、管理者に対して警告を提示する。

以上のように、本実施の形態1の発明では、物理系ログと情報系ログを統合分析し、かつ、過去のログ間隔と、現在のログ間隔とを比較して、そのずれを分析することにより、従来のように退室している時に行なわれた不正だけでなく、退室前の異常に関しても検知することができる。例えば、マルウェアに感染した場合など、ログ間隔に数百ミリ秒や数秒のずれが生ずることが予想されるが、そのずれを検知することによって、マルウェア感染の検知や内部不正の発見を行なうことができる。

また、本発明は、期間ごとにログ間隔の統計をとった後に、統計量のずれの算出を行なっているため、個々のログ間隔のばらつきの影響を受けにくい。一般には、人の操作の間隔は数秒や十数秒といった単位でずれることが予想される。そのため、個々のログ間隔を見てずれを評価する場合は、大きなしきい値Tを使って判定を行なう必要が生ずる。しかし、本発明は、個々のログ間隔で評価するのではなく、全体的な分布傾向のずれを使って分析するため、小さなしきい値Tを使って異常の検知が可能となり、マルウェア感染などの異常を検知できる可能性が向上する。

なお、ステップS103では、分布のずれの評価尺度として、一般的に使われる2乗距離を使ったが、例えば、頻度のピークのずれを使っても良いし、アースムーバー距離等の別の距離を使ってずれを判定してもよい。また、カルバック・ライブラー情報量やジェンセン・シャノン情報量などを使って、分布のずれを評価してもよい。

また、ステップS101やステップS102では、ファイル読み込み操作について分析する例を示したが、ファイル書き込みやWebアクセスなどの操作を使ってログ間隔を分析しても良い。また、特定の操作に限定して分析する必要もなく、退室前に行なわれた何らかの操作を元にログ間隔を算出してもよい。

また、本実施の形態1では、情報系ログとしてファイルアクセスのログを用いたが、Webアクセスのログや、メール送受信のログや、認証のログや、PC(端末)操作のログなど、どのようなログを使って分析してもよい。

また、本実施の形態1では、入退室のログのうち退室イベントに関するログを使った分析を示したが、入室に関するイベントを使ってログ分析を行なっても良い。これは例えば、PC(端末)が置かれた居室から、居室に隣接して設置されている実験室に移動した場合、実験室の入室イベントを検知することで端末操作をやめていることが判別できるからである。

また、本実施の形態1では、物理系ログとして入退室のログを用いたが、PC(端末)を操作していないことが分かれば良いので、例えば、監視カメラによる離席やPC(端末)操作終了の検知ログ、RF−IDなどのセンサを用いた離席やPC(端末)操作終了の検知ログ、照明のOn/Offの検知ログなど、どのようなログを使って分析してもよい。

また、ステップS102では、ログを月単位で集計する例を示したが、月単位に制約する必要はなく、週単位や日単位などで集計を行なっても良い。本発明は、集計する単位には依存しない。

また、ステップS102では、ログが秒単位で出力されていたので秒単位で頻度グラフを作ることを暗に想定していたが、秒単位ではなく2秒単位や5秒単位や1分単位などに丸めてグラフを作るようにしてもよい。

100 居室、101 端末、102 セキュリティゲート制御装置、103 セキュリティゲート、104 信号入出力部、105 演算部、106 メモリ、107 キーボード、108 マウス、109 モニタ、110 ネットワーク、111 ファイルサーバ、112 認証サーバ、113 メールサーバ、114 プロキシ、115 ファイアウォール、116 インターネット、117 ログ分析装置、118 ログ収集部、119 ログデータベース、120 ログ分析部、121 アラート生成部。

Claims (4)

- 物理的な施設管理機器のログである物理系ログとユーザの操作により情報処理を実行する情報機器のログである情報系ログとを収集するログ収集部と、

前記物理系ログと前記情報系ログとの時間間隔の頻度分布を計算し、この頻度分布を前記情報機器が正常な状態で計算した頻度分布と比較して前記情報機器の異常を検知するログ分析部と

を備えたログ分析装置。 - 前記ログ収集部が収集した前記物理系ログと前記情報系ログとを格納するログデータベースを備え、

前記ログ分析部は、前記ログデータベースから第1の期間と第2の期間に発生した前記物理系ログと前記情報系ログとを抽出し、前記第1の期間の前記物理系ログと前記情報系ログとの時間間隔の第1の頻度分布と、前記第2の期間の前記物理系ログと前記情報系ログとの時間間隔の第2の頻度分布との時間軸方向のずれτを計算し、このずれτが、前記情報機器が正常な状態で計算した前記第1の頻度分布と前記第2の頻度分布との時間軸方向のずれTより大きい場合に前記情報機器の異常を検知する請求項1記載のログ分析装置。 - 前記ログ分析部が前記情報機器の異常を検知した場合、警告を生成して管理者に通知するアラート生成部を備えた請求項1または請求項2記載のログ分析装置。

- ログを分析して情報機器の異常を検知するログ分析装置のログ分析方法であって、

ログ収集部が、物理的な施設管理機器のログである物理系ログとユーザの操作により情報処理を実行する情報機器のログである情報系ログとを収集するログ収集ステップと、

ログ分析部が、前記物理系ログと前記情報系ログとの時間間隔の頻度分布を計算し、この頻度分布を前記情報機器が正常な状態で計算した頻度分布と比較して前記情報機器の異常を検知するログ分析ステップと

を備えたログ分析方法。

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| PCT/JP2014/002955 WO2015186155A1 (ja) | 2014-06-03 | 2014-06-03 | ログ分析装置、及びログ分析方法 |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| JPWO2015186155A1 JPWO2015186155A1 (ja) | 2017-04-20 |

| JP6138367B2 true JP6138367B2 (ja) | 2017-05-31 |

Family

ID=54766260

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2016524945A Expired - Fee Related JP6138367B2 (ja) | 2014-06-03 | 2014-06-03 | ログ分析装置、及びログ分析方法 |

Country Status (3)

| Country | Link |

|---|---|

| JP (1) | JP6138367B2 (ja) |

| CN (1) | CN106415578B (ja) |

| WO (1) | WO2015186155A1 (ja) |

Families Citing this family (8)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP5926413B1 (ja) * | 2015-02-16 | 2016-05-25 | 株式会社ラック | 情報処理装置、情報処理方法及びプログラム |

| JP5992643B2 (ja) * | 2016-04-21 | 2016-09-14 | 株式会社ラック | 情報処理装置、情報処理方法及びプログラム |

| JP6088700B2 (ja) * | 2016-08-17 | 2017-03-01 | 株式会社ラック | 情報処理装置、情報処理方法及びプログラム |

| JP6145588B2 (ja) * | 2017-02-03 | 2017-06-14 | 株式会社ラック | 情報処理装置、情報処理方法及びプログラム |

| CN107341095B (zh) * | 2017-06-27 | 2020-07-28 | 北京优特捷信息技术有限公司 | 一种智能分析日志数据的方法及装置 |

| US12437061B2 (en) | 2021-07-02 | 2025-10-07 | Nec Corporation | Log generation apparatus, abnormality detection system, log generation method, and non-transitory computer readable medium |

| JP2023028004A (ja) * | 2021-08-18 | 2023-03-03 | 日本電産株式会社 | 生産設備管理システム |

| CN120874093B (zh) * | 2025-09-26 | 2026-01-13 | 国网福建省电力有限公司电力科学研究院 | 一种用于光风储充协同控制系统的数据泄露风险识别方法 |

Family Cites Families (3)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP4156540B2 (ja) * | 2004-02-23 | 2008-09-24 | Kddi株式会社 | ログ分析装置、ログ分析プログラムおよび記録媒体 |

| US20050203881A1 (en) * | 2004-03-09 | 2005-09-15 | Akio Sakamoto | Database user behavior monitor system and method |

| JP2007233661A (ja) * | 2006-02-28 | 2007-09-13 | Intelligent Wave Inc | ログ統合管理システム及びログ統合管理方法 |

-

2014

- 2014-06-03 JP JP2016524945A patent/JP6138367B2/ja not_active Expired - Fee Related

- 2014-06-03 WO PCT/JP2014/002955 patent/WO2015186155A1/ja not_active Ceased

- 2014-06-03 CN CN201480079459.3A patent/CN106415578B/zh not_active Expired - Fee Related

Also Published As

| Publication number | Publication date |

|---|---|

| WO2015186155A1 (ja) | 2015-12-10 |

| CN106415578A (zh) | 2017-02-15 |

| CN106415578B (zh) | 2018-07-03 |

| JPWO2015186155A1 (ja) | 2017-04-20 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP6138367B2 (ja) | ログ分析装置、及びログ分析方法 | |

| US9117076B2 (en) | System and method for detecting potential threats by monitoring user and system behavior associated with computer and network activity | |

| KR101538709B1 (ko) | 산업제어 네트워크를 위한 비정상 행위 탐지 시스템 및 방법 | |

| CN101795215B (zh) | 网络流量异常检测方法及检测装置 | |

| Deokar et al. | Intrusion detection system using log files and reinforcement learning | |

| US20150301515A1 (en) | Method, Device and Computer Program for Monitoring an Industrial Control System | |

| CN111654489A (zh) | 一种网络安全态势感知方法、装置、设备及存储介质 | |

| US20040250169A1 (en) | IDS log analysis support apparatus, IDS log analysis support method and IDS log analysis support program | |

| Avalappampatty Sivasamy et al. | A dynamic intrusion detection system based on multivariate Hotelling’s T2 statistics approach for network environments | |

| CN117933727B (zh) | 基于物联网的工业大数据处理方法及系统 | |

| Waskita et al. | A simple statistical analysis approach for intrusion detection system | |

| Kumar et al. | Unsupervised outlier detection technique for intrusion detection in cloud computing | |

| US20070061610A1 (en) | Abnormality detection system, abnormality management apparatus, abnormality management method, probe and program | |

| CN111049685A (zh) | 电力系统的网络安全感知系统、网络安全感知方法和装置 | |

| EP3647982B1 (en) | Cyber attack evaluation method and cyber attack evaluation device | |

| Sajith et al. | RETRATCED ARTICLE: Network intrusion detection system using ANFIS classifier | |

| US20130160074A1 (en) | Apparatus and method for analyzing rule-based security event association | |

| JP2019036865A (ja) | 通信解析装置、通信解析プログラム、及び通信解析方法 | |

| EP4507948A1 (en) | Automated positive train control event data extraction and analysis engine for performing root cause analysis of unstructured data | |

| CN120200864A (zh) | 一种可信数据空间的安全防护系统 | |

| CN120263524A (zh) | 一种公共数据监测系统 | |

| CN119047844A (zh) | 一种电力作业安全监控方法、装置、设备和存储介质 | |

| Wijayanto et al. | Analysis of Vulnerability Webserver Office Management of Information And Documentation Diskominfo using OWASP Scanner | |

| KR20180013457A (ko) | 헬스케어 게이트웨이, 헬스케어 데이터의 신뢰성 평가 장치 및 그 방법 | |

| US20230334340A1 (en) | Automated positive train control event data extraction and analysis engine for performing root cause analysis of unstructured data |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20160331 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20170328 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20170425 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 6138367 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| LAPS | Cancellation because of no payment of annual fees |