JP6115396B2 - 情報処理システム,情報処理装置,情報処理装置の制御プログラム,及び情報処理システムの制御方法 - Google Patents

情報処理システム,情報処理装置,情報処理装置の制御プログラム,及び情報処理システムの制御方法 Download PDFInfo

- Publication number

- JP6115396B2 JP6115396B2 JP2013168783A JP2013168783A JP6115396B2 JP 6115396 B2 JP6115396 B2 JP 6115396B2 JP 2013168783 A JP2013168783 A JP 2013168783A JP 2013168783 A JP2013168783 A JP 2013168783A JP 6115396 B2 JP6115396 B2 JP 6115396B2

- Authority

- JP

- Japan

- Prior art keywords

- connection

- client

- request

- information processing

- server

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Active

Links

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L67/00—Network arrangements or protocols for supporting network services or applications

- H04L67/14—Session management

Landscapes

- Engineering & Computer Science (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- Information Retrieval, Db Structures And Fs Structures Therefor (AREA)

- Information Transfer Between Computers (AREA)

- Theoretical Computer Science (AREA)

- Physics & Mathematics (AREA)

- General Engineering & Computer Science (AREA)

- General Physics & Mathematics (AREA)

Description

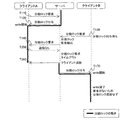

Lustre等の分散ファイルシステムでは、図15に示すように、サーバ・サービス(以下、単にサーバという)は、クライアントAからの分散ロック要求を受けると(処理T110)、クライアントAへ分散ロックを付与する(処理T120)。分散ロックが付与されたクライアントAは、ロック範囲へ例えば書込処理を行なう。

以上のように、分散ファイルシステムの資源排他管理用サブシステムは、適宜適切な分散ロックを処理主体に付与し、分散ロックが付与されたクライアントまたはサーバのみが、資源を操作できるようにする(図15の「分散ロックの動き」参照)。これにより、複数のクライアントが同一ファイルに対して同時にwriteシステムコールを発行し、各クライアントが各々勝手にファイル書き込みを行なうことを防止できる。従って、同一データへの同時書き込みによるデータ破壊、データ喪失、管理情報の不整合によるファイルシステム破壊等の重大な障害の発生を防止できる。

例えば、サーバ側で追放済(図17の処理T310参照)のクライアントは、上述のように追放処理が非同期で行なわれるため、自身がサーバ側で追放されたことを認識できないことがある。従って、追放済のクライアントは、削除されたサーバ側接続情報とは不整合な状態である接続情報(クライアント側)に基づいて、サーバに対してリクエスト(要求)を送信する場合がある(処理T320)。当該リクエストを受信したサーバは、既に接続情報が存在しないことを確認すると、当該リクエストに対してエラーを返す(処理T330)。このとき、クライアントは自身がサーバ側で追放済であることを認識し、サーバ及びクライアント間でクライアントの追放処理に関する同期が完了する。

図18は、クライアントにおけるエラー時のリトライ処理の一例を示す図であり、図19は、クライアント追放によるアプリケーションへの影響の一例を示す図である。図18に示すように、クライアントは、重大エラーを受けると、リトライ処理を行わずに、重大エラーを発生させたリクエストの発行契機となったおおもとの処理までエラーを返す。なお、図18に示すように、クライアントは、通常のエラーの場合、処理元までエラーを返さず、システム内部で折り返して、可能な限りリトライする。

また、重大なエラーを受けてクライアント側で追放復旧処理が開始されるが、直接的に追放復旧処理の契機を与えるリクエストを発行していない処理であっても、追放復旧処理前の古い接続情報を参照していた処理に対して、同じ重大エラーが返されることになる。当該処理がユーザ・アプリケーションに由来する処理であった場合には、やはりユーザ・アプリケーションに重大エラーが返されることになる。

ユーザ・アプリケーションは、ユーザが望む処理を行なうためのアプリケーションであり、多くの場合エラーを正しく処理することは考慮されていない。故に、ユーザ・アプリケーションは、重大エラーを受けた後もリトライするように作成されずに、エラー処理を正しく行なわない場合が多い。また、アプリケーションの実行が自動化されている場合等では、ユーザ・アプリケーションがエラー終了したことにユーザが暫く気付かないことも多く、重大エラーの発生や取扱いがシステム運用上の障害となることも多い。

図20は、pingによる追放検出手法の一例を示す図である。図20に示すように、クライアントは、サーバに対して定期的に(例えば25秒間隔で)pingリクエストを送信する(処理T510,T520)。これにより、クライアントは、pingリクエストがエラーになった契機(処理T520)で追放復旧処理を実行することができ(処理T530)、サーバ側で追放済のクライアントが長期間に亘って存在することを防止できる。また、ユーザ・アプリケーションが契機となって送信されたリクエスト(処理T540)が追放復旧処理の契機になる(重大エラーを発生させる)可能性を低減させることができる。

なお、関連する技術として、特定地域情報にアクセスを求める遠隔地からのユーザによって開始された要求に応答する技術が知られている(例えば、特許文献1参照)。この技術では、インターネットに接続し、動的に割り当てられるIP(Internet Protocol)アドレスを受け取り、当該IPアドレスを転送し、最大の使用されていない時間を超過したとき、接続解除を行なう。

なお、上述した関連する技術では、上述した課題については考慮されていない。

1つの側面では、本発明は、アプリケーションに対してエラーが返される頻度を低減させ、又は、情報処理システムの負荷の増大を抑制させて、情報処理装置と端末装置との間の接続を再確立することを目的とする。

〔1〕一実施形態

〔1−1〕分散ファイルシステムについて

上述したように、クライアント(以下、クライアントAという)が何らかの理由でサーバからの要求に対して反応しなくなった場合、クライアントAに付与された分散ロックは資源排他管理用サブシステムに対して返却されなくなる。その結果、分散ファイルシステム全体(サーバ及び他の全てのクライアント)が、当該分散ロックによって排他されているファイルシステム資源に対して処理が行なえない状態に陥る。

そこで、一実施形態に係る分散ファイルシステム1は、以下に詳述する処理を行なう。

〔1−2〕分散ファイルシステムの構成

以下、図1及び図2を参照して、一実施形態の一例としての分散ファイルシステム(情報処理システム)1の構成について説明する。

図1に示すように、分散ファイルシステム1は、MGS(Management Server)10−1、MDS(Meta Data Server)10−2、及びn−2個(nは2以上の整数)のOSS(Object Storage Server)10−3〜10−nをそなえる。また、分散ファイルシステム1は、MGT(Management Target)20−1、MDT(Meta Data Target)20−2、及びn−2個のOST(Object Storage Target)20−3〜20−nをさらにそなえる。さらに、分散ファイルシステム1は、m個(mは0以上の整数)のFSクライアント30−1〜30−m、及びネットワーク40をさらにそなえる。

分散ファイルシステム1としては、Lustre−1.8版を用いたファイルシステムが例として挙げられる。

図1に示すように、分散ファイルシステム1における複数のサーバ10は、それぞれ1つの独自論理ボリューム20を管理する。

OST20−3〜20−nは、テキストや計算結果等のデータ(ファイル,オブジェクト)を保持する論理ボリュームであり、OSS10−3〜10−nは、それぞれOST20−3〜20−nを管理するサーバである。

各FSクライアント30は、図2に示すように、サーバ数に応じたクライアント・サービス(クライアント)をそなえる。具体的には、各FSクライアント30は、MGC(Management Client)130−1、MDC(Meta Data Client)130−2、及びn−2個のOSC(Object Storage Client)130−3〜130−nをそなえる。

MGC130−1はMGS10−1との間でのリクエスト処理、MDC130−2はMDS10−2との間でのリクエスト処理、OSC130−3〜130−nはそれぞれOSS10−3〜10−nとの間でのリクエスト処理を担っている。

ここで、1つのクライアント130に着目すると、クライアント130が対象とする通信相手は、1つのサーバ10のみとなる。以下、サーバ10及びクライアント130の1対1の接続確立方法に着目して説明する。

ここで、一実施形態に係る分散ファイルシステム1について、簡単に説明する。

上述のように、追放済クライアントにおいて、ユーザ・アプリケーションからのリクエストがサーバへ送信されると、サーバからユーザ・アプリケーションへエラーが返ってしまう。なお、追放済クライアントとは、サーバ側でクライアント追放後に一切リクエストを発行しておらず、よって追放復旧処理が実行されていないクライアントをいう。

これに対し、一実施形態に係る分散ファイルシステム1は、以下の(i)〜(iii)の処理を行なうことで、上述した不都合を解消する。

(ii)クライアント130は、サーバ10へリクエスト(要求)を送信する際に、現在時刻がサーバ10から通知された追放予定時刻を経過しているか否かを判断する。

(iii)クライアント130は、現在時刻が追放予定時刻を経過していると判断した場合、サーバ10へリクエストを送信する前に、サーバ10との間で接続を確立するための接続リクエストをサーバ10へ送信する。

このように、分散ファイルシステム1は、追放予定時刻を過ぎてサーバ10側で追放済状態のクライアント130に対して、リクエストの送信の際に自身がサーバ10により追放済であることを認識させる(追放復旧処理を行なう契機を与える)ことができる。従って、クライアント130は、リクエストを送信する前に、追放復旧処理により新規接続を確立してから(サーバ10側と整合性のとれた新規の接続情報を作成してから)、リクエストを送信することができる。

また、定期的なpingリクエストの送信も行なわれないため、図20に示す技術よりも分散ファイルシステム1の負荷(処理負荷)を軽減させることもできる。

〔1−4〕ハードウェア構成

次に、図3を参照して、分散ファイルシステム1のハードウェア構成について説明する。図3は、図1に示すサーバ10及びFSクライアント30それぞれのハードウェア構成例を示す図である。

記憶部10c及び30cは、種々のデータやプログラム等を格納するハードウェアである。記憶部10c及び30cとしては、例えばHDD(Hard Disk Drive)等の磁気ディスク装置、SSD(Solid State Drive)等の半導体ドライブ装置、フラッシュメモリ等の不揮発性メモリ等の各種デバイスが挙げられる。

記録媒体10f及び10hの少なくとも一方には、本実施形態に係るサーバ10の機能を実現する制御プログラムが格納されてもよく、記録媒体30f及び30hの少なくとも一方には、FSクライアント30の機能を実現する制御プログラムが格納されてもよい。例えば、CPU10a及び30aは、それぞれ、記録媒体10f及び30fから読み出した制御プログラム、又は、読取部10g及び30gを介して記録媒体10h及び30hから読み出した制御プログラムを、メモリ10b及び30b等の記憶装置に展開して実行する。これにより、サーバ10としてのコンピュータ及びFSクライアント30としてのコンピュータは、CPU10a及び30aにより、本実施形態に係るサーバ10及びFSクライアント30の機能を実現する。

また、分散ファイルシステム1の上述したハードウェア構成は例示である。従って、個々のストレージシステム1内、サーバ10内、又はFSクライアント30内でのハードウェアの増減や分割、任意の組み合わせでの統合等は、適宜行なわれてもよい。例えば、図3に示すサーバ10のハードウェアは、1以上のサーバ10で共用されてもよく、図3に示すFSクライアント30のハードウェアは、1以上のFSクライアント30で共用されてもよい。

〔1−5〕分散ファイルシステムの詳細な構成

〔1−5−1〕サーバの構成

次に、図4を参照して、一実施形態の一例としてのサーバ10の構成について説明する。図4は、図1に示すサーバ10の機能構成例を示す図である。

また、一実施形態に係るサーバ10は、保持部11、受信処理部12、リクエスト処理部13、及び追放処理部14を有する。

接続情報11aには、接続管理情報及び資源排他管理情報が含まれ得る。接続管理情報は、クライアント130との接続(コネクション)に関する情報であり、資源排他管理情報は、排他制御に用いられる構造体(例えばリソースのロック範囲)及びそれに紐付られたリソースに関する情報である。

図5は、一実施形態の一例としてのサーバ10及びクライアント130が保持する追放予定時刻を説明する図である。

例えば、図5に示すように、サーバ10(図5の説明では、便宜上サーバAという)が、3つのクライアント130(図5の説明では、便宜上クライアントA〜Cという)の各々との間で接続を確立している場合を説明する。この場合、サーバAは、保持部11に、サーバAと接続を確立している全てのクライアント130の接続情報11a、つまり、クライアントAの接続情報11a−1、クライアントBの接続情報11a−2、及びクライアントCの接続情報11a−3を保持する。また、サーバAが保持する接続情報11a−1〜11a−3には、それぞれ、クライアントA〜Cの追放予定時刻11b−1〜11b−3が含まれる。

例えば、受信処理部12は、接続リクエストを受信すると、接続リクエストの送信元のクライアント130に関する接続情報11aが保持部11に保持されているか否かを判断する。保持されていない場合、受信処理部12は、当該クライアント130に関する接続情報11aを新規に作成するため、接続リクエストをリクエスト処理部13に渡す。

リクエスト処理部13は、接続情報11a及び追放予定時刻11bの管理、並びに受信処理部12が受信した接続リクエスト又は各種リクエストに応じた処理、リプライの作成及び送信等を行なう。

具体的には、リクエスト処理部13は、受信処理部12から接続リクエストを渡されると、当該クライアント130に関する新規の接続情報11aを生成し、生成した接続情報11aを、当該クライアント130に対応付けて保持部11に保持させる。そして、リクエスト処理部13は、接続リクエストに応じた所定の処理を実行し、追放予定時刻11bを計算して、生成した接続情報11aに記録する。

そして、リクエスト処理部13は、データ部に各種情報を記録した、接続リクエスト又は各種リクエストへのリプライを生成し、生成したリプライを接続リクエスト又は各種リクエストの送信元のクライアント130へ送信する。

また、リクエスト処理部(通知部)13は、取得した追放予定時刻11bを、接続リクエスト又は各種リクエストの送信元のクライアント130へ送信する。

例えば、サーバ10(リクエスト処理部13)は、図6に示すように、クライアント130から受信した接続リクエスト又は各種リクエストに対するリプライ(例えばヘッダ部又はデータ部)に、追放予定時刻11bを設定して(含めて)送信することができる。つまり、リクエスト処理部13による追放予定時刻11bの取得処理は、クライアント130に対してリプライ(応答)を送信(作成)する際に行なわれてよい。追放予定時刻11bがリプライを送信(作成)する際に取得される場合、現在時刻は、リプライの送信(作成)時の時刻となる。

以上のように、リクエスト処理部13は、クライアント130から初めて接続リクエストを受信すると、当該クライアント130に関する接続情報11aを生成して保持部11に保持する。また、リクエスト処理部13は、取得(算出)した追放予定時刻11bを接続情報11aに記録するとともに、当該クライアント130へ通知する。なお、「クライアント130から初めて接続リクエストを受信」とは、追放済且つ追放復旧処理が行なわれていないクライアント130等、サーバ10が対応する接続情報11aを保持していないクライアント130から接続リクエストを受信した場合も含む。

なお、リクエスト処理部13は、受信処理部12からエラーの送信を指示されると、接続リクエスト又は各種リクエストの送信元のクライアント130へ、エラーを送信する。エラーが送信される原因としては、上述のように、クライアント130に関する接続情報11aが保持部11に保持されている状態で、当該クライアント130から接続リクエストを受けた場合が挙げられる。また、エラーが送信される他の原因としては、保持部11に接続情報11aが保持されていないクライアント130から、接続リクエスト以外の各種リクエストを受けた場合等も挙げられる。

具体的には、追放処理部14は、所定時間(例えば25秒)ごとに、保持部11に保持された1以上の接続情報11aを順に参照し、現在時刻が追放予定時刻11bを経過しているか否かを判断する。そして、追放処理部14は、現在時刻が追放予定時刻11bを経過していると判断した場合、対応する接続情報11aを無効化し、クライアント130との間の接続を切り離す(切断する)。

また、追放処理部14は、受信処理部12から所定のシグナルを受信した場合にも、保持部11に保持された1以上の接続情報11aについてクライアント追放処理を行なう。

なお、保持部11に保持された1以上の接続情報11aは、例えば双方向リストにより管理され、追放処理部14は、クライアント追放処理において、双方向リストを順に辿ることで、判断対象の接続情報11aを選択することができる。

従来、クライアント−サーバ間で一度接続が確立されると、クライアントが明示的に接続の切断を指示されるまで、サーバにはクライアントの接続情報が保持されていることが期待されていた。しかし、上述した追放処理部14によれば、追放予定時刻11bを経過したクライアント130の接続情報11aを積極的に破棄することが可能となり、サーバ10のメモリ10b等のメモリ使用量を削減することができる。また、サーバ10上のクライアント130の接続情報量が削減されるため、接続情報11aの検索速度を向上させることができる。

なお、上述したサーバ10において、受信処理部12及びリクエスト処理部13の機能は、リクエストハンドラを実行するスレッドに持たせることができる。また、追放処理部14の機能は、クライアント130の追放を検知・実行するスレッド(クライアント追放用スレッド)に持たせることができる。

なお、受信処理部12及びリクエスト処理部13は、例えば、ネットワークインタフェース部10dと、メモリ10bに展開された制御プログラムを実行するCPU10aとが協働することにより実現される。また、追放処理部14は、例えば、メモリ10bに展開された制御プログラムを実行するCPU10aにより実現される。

次に、図7を参照して、一実施形態の一例としてのクライアント130の構成について説明する。図7は、図2に示すクライアント130の機能構成例を示す図である。

クライアント130は、上述のように、各FSクライアント30内にサーバ10の数と同数そなえられ、対応するサーバ10と当該サーバ10との間で確立された接続を用いて1対1の通信を行なう。

保持部31は、自クライアント130に対応するサーバ10に関する接続情報31aを保持するものであり、例えば、メモリ30b又は記憶部30c等により実現される。

なお、接続情報31aは、自クライアント130が追放済クライアントでない場合、接続相手のサーバ10が保持する自クライアント130に関する接続情報11aに対応するものであり、当該接続情報11aと同様の情報を含むことができる。

例えば、図5に示すように、クライアントA〜Cは、それぞれ、保持部31−1〜31−3に、サーバAの接続情報31a−1〜31a−3を保持する。また、接続情報31a−1〜31a−3には、それぞれ、各クライアントA〜Cがサーバ10から通知された追放予定時刻31b−1〜31b−3が含まれる。なお、追放予定時刻31b−1〜31b−3は、それぞれ、サーバ10が保持部11に保持する追放予定時刻11b−1〜11b−3と同時刻である。

また、受信処理部32は、接続リクエスト又は各種リクエストを送信したサーバ10から、リプライを受信すると、当該リプライに含まれる追放予定時刻31bを取得して、管理部33に渡す。

例えば、管理部(時刻管理部)33は、受信処理部32がサーバ10から受信した追放予定時刻31bをサーバ10に関する接続情報31aに対応付けて管理する。

また、管理部(判断部)33は、送信処理部34がサーバ10へ書込・読出等の各種リクエストを送信する際に、現在時刻がサーバ10から通知され管理部33が管理する追放予定時刻31bを経過しているか否かを判断する。

以上のように、管理部33は、自クライアント130がサーバ10側で追放済であると判断すると、送信処理部34に、サーバ10へ各種リクエストを送信させる前に、接続リクエストをサーバ10へ送信させる。

図20に示す例では、クライアントのpingリクエスト送信先はシステムを構成するサーバ数に比例して増加するため、サーバ数が増えるほど、各クライアントでpingリクエスト送信処理のためのCPU負荷が増大する。これに対し、クライアント130によれば、サーバ10側の追放検知のためにクライアント130側からpingリクエストを送信せずに済むため、ping方式のようにサーバ台数に比例してクライアントのCPU負荷が増加することを抑制できる。

〔1−5−3〕サーバ及びクライアント間の通信

次に、図8を参照して、図1に示すサーバ10及びクライアント130間の通信について説明する。図8は、図2に示すサーバ10及びクライアント130間の通信の一例を説明するシーケンス図である。

ここで、サーバ10(追放処理部14)は、追放予定時刻11bがくると、クライアント130をサーバ10から追放する(処理T3)。

このように、サーバ10は、クライアント130からのリクエストを受信した際に取得した追放予定時刻11bに基づいて、クライアント130接続情報31aを追放(無効化)するか否かを決定する。また、クライアント130は、サーバ10から通知された追放予定時刻31bに基づいて、通常のリクエスト(各種リクエスト)の送信前に、接続リクエストを送信するか否かを決定する。

追放済クライアントでは、自身がサーバ側で追放されていることを認識していない状態で、起動されたユーザ・アプリケーションから追放済クライアントへのリクエストが発行される場合がある。追放済クライアントは、発行されたリクエストがサーバへのアクセスを伴うものであると、リクエストをサーバへ送信するが、サーバは、追放済クライアントからのリクエストに対して重大エラーを返す。このように、ユーザ・アプリケーションからのリクエストが、追放済クライアントへ上述した追放復旧契機を与えしまい、ユーザ・アプリケーションに対してエラーが返ってしまうことがしばしば発生する。

しかしながら、追放済状態になってから数分〜数時間経過しているような場合でも追放済クライアントが追放復旧処理を実行せず、ユーザ・アプリケーションが発行したリクエストにサーバからエラーが返ってしまうという状況はシステムの安定性からみて好ましくない。

次に、図9〜図14を参照して、上述の如く構成された一実施形態の一例としての分散ファイルシステム1における動作例を説明する。

〔1−6−1〕サーバ側の動作例

はじめに、サーバ10による動作例を説明する。図9及び図10は、図2に示すサーバ10によるリクエスト受信処理及びクライアント追放処理の一例をそれぞれ説明するフローチャートである。

サーバ10によるリクエスト受信処理では、リクエストハンドラを実行するスレッド(受信処理部12)により、サーバ10に到着したリクエストが受け取られ、リクエストごとに固有の処理が行なわれてから、処理結果が送信元クライアント130へ返信される。

具体的には、図9に示すように、サーバ10(受信処理部12)により、クライアント130からリクエストが到着するまで待ち合わせが行なわれる(ステップS1)。リクエストが受信されると、受信処理部12により、受信したリクエストの内容が確認され、例えば、リクエストが接続リクエストであるか否かが判断される(ステップS2)。

また、リクエスト処理部13により、現在時刻にx秒(例えば25秒)を加算した追放予定時刻11bが作成され、接続情報11aに記録される(ステップS8)。そして、リクエスト処理部13により、追放予定時刻11b(31b)がステップS7で生成された返信メッセージに設定され、クライアント130へ送信され(ステップS9)、処理がステップS1に移行する。

また、ステップS4において、現在時刻が追放予定時刻11b以前であると判断された場合(ステップS4のNoルート)、処理がステップS11に移行する。すなわち、この場合、接続が確立されているのにクライアント130から接続リクエストが送信されてきたという状況であるため、リクエスト処理部13により、接続が既に確立されていることを表すエラーが送信元クライアント130に返信される。そして、処理がステップS1に移行する。

一方、接続情報11aが存在すると判断された場合(ステップS10のYesルート)、リクエスト固有の処理を進めるために処理がステップS7に移行する。

クライアント追放用スレッド(追放処理部14)は、シグナル若しくはx秒(例えば25秒)間隔で動作開始し、接続情報11aの追放予定時刻11bを確認して、現在時刻を超過しているものがあればクライアント追放処理を実行する。

具体的には、図10に示すように、追放処理部14により、シグナルが受信される若しくは25秒が経過するまで待機され(ステップS21,S22,S22のNoルート)。シグナルが受信される若しくは25秒が経過すると(ステップS22のYesルート)、追放処理部14により、未判定の接続情報11aの追放予定時刻11bが取得され(ステップS23)、現在時刻が追放予定時刻11bを経過しているか否かが判断される(ステップS24)。

全ての接続情報11aに対して判定が行なわれたと判断された場合(ステップS26のYesルート)、処理がステップS21に移行する。一方、全ての接続情報11aに対して判定が行なわれていないと判断された場合(ステップS26のNoルート)、処理がステップS23に移行する。

ところで、クライアント追放処理では、接続情報11aについて、ステップS24の確認が行なわれた直後に現在時刻が追放予定時刻11bを経過してしまう場合が考えられるが、以下の(a)及び(b)により問題とはならない。

次に、クライアント130による動作例を説明する。図11〜図14は、図2に示すクライアント130による接続リクエスト送信処理、リクエスト送信処理、返信受信待ち処理、及び返信受信処理の一例をそれぞれ説明するフローチャートである。

〔1−6−2−1〕接続リクエスト送信処理

クライアント130では、接続対象のサーバ10へ接続を確立するための接続リクエストが送信される。

受信処理部32によりサーバ10から返信が受信されると、受信処理部32により、返信の内容が解析され、接続リクエストによりエラーが発生していないか否かが判断される(ステップS33)。

現在時刻が追放予定時刻31bを経過していないと判断された場合(ステップS35のNoルート)、管理部33により、接続リクエストが成功したと判断され、サーバ10に対する接続情報31aが新規に作成される(ステップS36)。また、管理部33により、作成した接続情報31aに取得した追放予定時刻31bが記録され(ステップS37)、処理が正常終了する(ステップS38)。

接続リクエスト送信処理は、クライアント130側でサーバ10との間の接続を確立するための処理であるため、接続管理の観点からは特殊なリクエストである。以下、接続リクエスト以外の、既に接続状態が存在していることを前提としてクライアント130から送信される各種リクエスト(以下の説明では、単にリクエストという)に対する処理について説明する。

一方、接続情報31aが存在すると判断された場合(ステップS41のYesルート)、管理部33により、現在時刻と接続情報31aに記録されている追放予定時刻31bとが比較され、現在時刻が追放予定時刻31bを経過しているか否かが判断される(ステップS42)。

次いで、受信処理部32により、接続処理が正常終了したか否かが判断され(ステップS44)、異常終了したと判断された場合(ステップS44のNoルート)、管理部33により、接続情報31aが存在するか(作成されたか)否かが判断される(ステップS49)。接続情報31aが存在しないと判断された場合(ステップS49のNoルート)、接続リトライのために、処理がステップS43に移行する。一方、接続情報31aが存在すると判断された場合(ステップS49のYesルート)、処理がステップS42に移行する。

一方、ステップS44において、接続処理が正常終了したと判断された場合(ステップS44のYesルート)、送信処理部34により、取得した追放予定時刻31bに基づきサーバ10へリクエストが送信される(ステップS45)。また、受信処理部32により、返信受信待ち処理が実行される(ステップS46,図13のステップS51〜S60)。

次いで、受信処理部32により、返信受信待ち処理が正常終了したか否かが判断される(ステップS47)。管理部33により異常終了したと判断された場合(ステップS47のNoルート)、リクエストをリトライすべきか否かを送信元の処理の判断に委ねるため、処理が異常終了する(ステップS50)。

〔1−6−2−3〕返信受信待ち処理

クライアント130は、サーバ10へ接続リクエスト又は各種リクエストを送信すると、サーバ10からのリクエスト返信を待ち合わせる処理を行なう。ただし、リクエストが非同期リクエストであった場合、クライアント130は、リクエスト返信を待たずに即座に復帰する。

エラーが、現在時刻が追放予定時刻31bを経過したために発生したエラー以外のエラーであると判断された場合(ステップS57のYesルート)、処理が返信受信処理と同じエラーで異常終了する(ステップS60)。一方、エラーが、現在時刻が追放予定時刻31bを経過したために発生したエラーである場合(ステップS57のNoルート)、送信処理部34により、非同期通信のpingリクエストが作成される(ステップS58)。そして、送信処理部34により、pingリクエストがサーバ10へ非同期送信されて(ステップS59,図12のステップS41〜S50)、処理が正常終了する(ステップS56)。

また、ステップS58及びS59で送信処理部34がpingリクエストをサーバ10へ送信するのは、次にクライアント130がサーバ10へリクエストを送信するときに、クライアント追放によるエラーが返されないようにするためである。すなわち、クライアント130は、ステップS58及びS59において、何らかのリクエスト(この場合、システムが発行するpingリクエスト)をサーバ10へ送信し、追放復旧処理を実行しておくのである。

リクエスト返信受信処理は、同期通信の場合、クライアント130におけるリクエストの送信元によって開始される。また、リクエスト返信受信処理は、非同期通信の場合、例えばリクエスト送受信を管理するリクエスト送信元とは別のスレッドからコールバック関数の呼び出し等によって開始される。例えば、クライアント130は、サーバ10からリクエストに対する返信を受信すると、リクエスト固有の返信受信処理を行なう。

受信処理部32により、通信エラーが発生したと判断された場合(ステップS62のYesルート)、追放予定時刻31bが更新されておらず、処理が即座に異常終了する(ステップS71)。なお、ステップS62のYesルートに進む場合としては、サーバ10へリクエストが届いていない場合も含まれる。

以上、本発明の好ましい実施形態について詳述したが、本発明は、係る特定の実施形態に限定されるものではなく、本発明の趣旨を逸脱しない範囲内において、種々の変形、変更して実施することができる。

例えば、上述した説明では、1つのクライアント130がサーバ10と通信を行なう場合の分散ファイルシステム1の動作について説明したが、図2に示すように、複数のクライアント130がサーバ10と通信を行なう場合も同様である。この場合、図15に示す例のように、クライアントAは、処理T110でサーバから分散ロックを付与されると、定期的に(例えば25秒よりも短い間隔で)サーバへリクエストを送信することで、追放予定時刻31bを更新することができる。なお、クライアントBは、処理T120でサーバへ分散ロック要求を発行するが、サーバから返信が返っていないため、処理T160まではサーバにおいてクライアントBの追放予定時刻31bの計算は行なわれない。

そのプログラムは、例えばフレキシブルディスク、CD、DVD、ブルーレイディスク等のコンピュータ読取可能な記録媒体(例えば図3に示す記録媒体10h)に記録された形態で提供される。なお、CDとしては、CD−ROM、CD−R、CD−RW等が挙げられる。また、DVDとしては、DVD−ROM、DVD−RAM、DVD−R、DVD−RW、DVD+R、DVD+RW等が挙げられる。この場合、コンピュータはその記録媒体からプログラムを読み取って内部記憶装置または外部記憶装置に転送し格納して用いる。

以上の実施形態に関し、更に以下の付記を開示する。

(付記1)

情報処理装置と、前記情報処理装置との間で確立された接続を用いて前記情報処理装置と通信を行なう端末装置とを有する情報処理システムにおいて、

前記情報処理装置は、

前記接続を解除する予定時刻を前記端末装置に通知し、

前記端末装置は、

前記情報処理装置へ要求を送信する際に、現在時刻が前記情報処理装置から通知された予定時刻を経過しているか否かを判断する判断部と、

前記判断部により前記現在時刻が前記予定時刻を経過していると判断された場合、前記情報処理装置へ前記要求を送信する前に、前記情報処理装置との間で接続を確立するための接続要求を前記情報処理装置へ送信する送信部と、を有する

ことを特徴とする、情報処理システム。

前記情報処理装置は、

所定時間ごとに、現在時刻が前記予定時刻を経過しているか否かを判断し、前記現在時刻が前記予定時刻を経過していると判断した場合、前記端末装置との間で確立された接続を解除する接続解除部、を有する

ことを特徴とする、付記1記載の情報処理システム。

前記情報処理装置は、

前記予定時刻を前記端末装置に関する接続情報に対応付けて管理する接続管理部、をさらに有し、

前記接続解除部は、

前記現在時刻が前記接続管理部の管理する前記予定時刻を経過していると判断した場合、前記接続情報を無効化する

ことを特徴とする、付記2記載の情報処理システム。

前記接続管理部は、

前記端末装置から接続要求又は前記接続要求以外の要求を受けると、現在時刻に所定時間を加算して予定時刻を取得し、取得した前記予定時刻を前記端末装置に関する接続情報に対応付けて管理する

ことを特徴とする、付記3記載の情報処理システム。

前記情報処理装置は、

前記端末装置から接続要求又は前記接続要求以外の要求を受けると、前記接続要求又は前記要求への応答に前記予定時刻を含めて、前記端末装置へ通知する通知部、を有する

ことを特徴とする、付記1〜4のいずれか1項記載の情報処理システム。

前記端末装置は、

前記情報処理装置から受信した予定時刻を前記情報処理装置に関する接続情報に対応付けて管理する時刻管理部と、

前記判断部により前記現在時刻が前記予定時刻を経過していると判断された場合、前記接続情報を無効化する接続情報管理部と、をさらに有する

ことを特徴とする、付記1〜5のいずれか1項記載の情報処理システム。

前記判断部は、

前記情報処理装置へ要求を送信する際に、現在時刻が前記時刻管理部により管理される前記予定時刻を経過しているか否かを判断し、

前記送信部は、

前記判断部により前記現在時刻が前記予定時刻を経過していないと判断された場合、前記接続情報に基づいて前記情報処理装置へ前記要求を送信する一方、前記判断部により前記現在時刻が前記予定時刻を経過していると判断された場合、前記接続情報管理部により無効化された接続情報を用いずに、前記情報処理装置へ前記要求を送信する前に前記情報処理装置へ接続要求を送信する

ことを特徴とする、付記6記載の情報処理システム。

端末装置との間で確立した接続を用いて前記端末装置と通信を行なう情報処理装置において、

前記端末装置から接続要求を受けると、前記端末装置との間で接続を確立する接続処理を行なう接続管理部と、

前記接続処理により確立する接続を切り離す予定時刻を前記端末装置に通知する通知部と、

所定時間ごとに、現在時刻が前記予定時刻を経過しているか否かを判断し、前記現在時刻が前記予定時刻を経過していると判断した場合、前記端末装置との間で確立された接続を解除する接続解除部、を有する

ことを特徴とする、情報処理装置。

前記接続管理部は、

前記予定時刻を前記端末装置に関する接続情報に対応付けて管理し、

前記接続解除部は、

前記現在時刻が前記接続管理部の管理する前記予定時刻を経過していると判断した場合、前記接続情報を無効化する

ことを特徴とする、付記8記載の情報処理装置。

前記接続管理部は、

前記端末装置から接続要求又は前記接続要求以外の要求を受けると、現在時刻に所定時間を加算して予定時刻を取得し、取得した前記予定時刻を前記端末装置に関する接続情報に対応付けて管理する

ことを特徴とする、付記8又は付記9記載の情報処理装置。

前記通知部は、

前記端末装置から接続要求又は前記接続要求以外の要求を受けると、前記接続要求又は前記要求への応答に前記予定時刻を含めて、前記端末装置へ通知する

ことを特徴とする、付記8〜10のいずれか1項記載の情報処理装置。

端末装置との間で確立した接続を用いて前記端末装置と通信を行なう情報処理装置の制御プログラムにおいて、

前記情報処理装置に、

前記端末装置から接続要求を受けると、前記端末装置との間で接続を確立する接続処理を行なわせ、

前記接続処理により確立する接続を切り離す予定時刻を前記端末装置に通知させ、

所定時間ごとに、現在時刻が前記予定時刻を経過しているか否かを判断させ、前記現在時刻が前記予定時刻を経過していると判断した場合、前記端末装置との間で確立された接続を解除させる

ことを特徴とする、情報処理装置の制御プログラム。

前記情報処理装置に、

前記予定時刻を前記端末装置に関する接続情報に対応付けて管理させ、

所定時間ごとに、現在時刻が前記予定時刻を経過しているか否かを判断させ、前記現在時刻が前記予定時刻を経過していると判断した場合、前記接続情報を無効化させる

ことを特徴とする、付記12記載の情報処理装置の制御プログラム。

前記情報処理装置に、

前記端末装置から接続要求又は前記接続要求以外の要求を受けると、前記接続要求又は前記要求への応答に前記予定時刻を含めて、前記端末装置へ通知させる

ことを特徴とする、付記12又は付記13記載の情報処理装置の制御プログラム。

情報処理装置と、前記情報処理装置との間で確立された接続を用いて前記情報処理装置と通信を行なう端末装置とを有する情報処理システムの制御方法において、

前記情報処理装置が、

前記接続を解除する予定時刻を前記端末装置に通知し、

前記端末装置が、

前記情報処理装置へ要求を送信する際に、現在時刻が前記情報処理装置から通知された予定時刻を経過しているか否かを判断し、

前記現在時刻が前記予定時刻を経過していると判断した場合、前記情報処理装置へ前記要求を送信する前に、前記情報処理装置との間で接続を確立するための接続要求を前記情報処理装置へ送信する

ことを特徴とする、情報処理システムの制御方法。

前記情報処理装置が、

所定時間ごとに、現在時刻が前記予定時刻を経過しているか否かを判断し、前記現在時刻が前記予定時刻を経過していると判断した場合、前記端末装置との間で確立された接続を解除する

ことを特徴とする、付記15記載の情報処理システムの制御方法。

前記情報処理装置が、

前記予定時刻を前記端末装置に関する接続情報に対応付けて管理し、

所定時間ごとに、現在時刻が前記予定時刻を経過しているか否かを判断し、前記現在時刻が前記接続管理部の管理する前記予定時刻を経過していると判断した場合、前記接続情報を無効化する

ことを特徴とする、付記16記載の情報処理システムの制御方法。

前記情報処理装置が、

前記端末装置から接続要求又は前記接続要求以外の要求を受けると、前記接続要求又は前記要求への応答に前記予定時刻を含めて、前記端末装置へ通知する

ことを特徴とする、付記15〜17のいずれか1項記載の情報処理システムの制御方法。

前記端末装置が、

前記情報処理装置から受信した予定時刻を前記情報処理装置に関する接続情報に対応付けて管理し、

前記現在時刻が前記予定時刻を経過していると判断した場合、前記接続情報を無効化する

ことを特徴とする、付記15〜18のいずれか1項記載の情報処理システムの制御方法。

前記判断部が、

前記情報処理装置へ要求を送信する際に、現在時刻が前記予定時刻を経過しているか否かを判断し、

前記現在時刻が前記予定時刻を経過していないと判断した場合、前記接続情報に基づいて前記情報処理装置へ前記要求を送信し、

前記現在時刻が前記予定時刻を経過していると判断した場合、無効化した接続情報を用いずに、前記情報処理装置へ前記要求を送信する前に前記情報処理装置へ接続要求を送信する

ことを特徴とする、付記19記載の情報処理システムの制御方法。

10,10−1 MGS(サーバ,情報処理装置)

10,10−2 MDS(サーバ,情報処理装置)

10,10−3〜10−n OSS(サーバ,情報処理装置)

10a,30a CPU

10b,30b メモリ

10c,30c 記憶部

10d,30d ネットワークインタフェース

10e,30e 入出力部

10f,10h,30f,30h 記録媒体

10g,30g 読取部

11,31,31−1〜31−3 保持部

11a,11a−1〜11a−3,31a,31a−1〜31a−3 接続情報

11b,11b−1〜11b−3,31b,31b−1〜31b−3 追放予定時刻(予定時刻)

12,32 受信処理部

13 リクエスト処理部(接続管理部,通知部)

14 追放処理部(接続解除部)

20,20−1 MGT(論理ボリューム)

20,20−2 MDT(論理ボリューム)

20,20−3〜20−n OST(論理ボリューム)

30,30−1〜30−m FSクライアント

33 管理部(時刻管理部,判断部,接続情報管理部)

34 送信処理部(送信部)

40 ネットワーク

130,130−1 MGC(クライアント,端末装置)

130,130−2 MDC(クライアント,端末装置)

130,130−3〜130−n OSC(クライアント,端末装置)

Claims (8)

- 情報処理装置と、前記情報処理装置との間で確立された接続を用いて前記情報処理装置と通信を行なう端末装置とを有する情報処理システムにおいて、

前記情報処理装置は、

前記接続を解除する予定時刻を前記端末装置に通知し、

前記端末装置は、

前記情報処理装置へ要求を送信する際に、現在時刻が前記情報処理装置から通知された予定時刻を経過しているか否かを判断する判断部と、

前記判断部により前記現在時刻が前記予定時刻を経過していると判断された場合、前記情報処理装置へ前記要求を送信する前に、前記情報処理装置との間で接続を確立するための接続要求を前記情報処理装置へ送信する送信部と、を有する

ことを特徴とする、情報処理システム。 - 前記情報処理装置は、

所定時間ごとに、現在時刻が前記予定時刻を経過しているか否かを判断し、前記現在時刻が前記予定時刻を経過していると判断した場合、前記端末装置との間で確立された接続を解除する接続解除部、を有する

ことを特徴とする、請求項1記載の情報処理システム。 - 前記情報処理装置は、

前記予定時刻を前記端末装置に関する接続情報に対応付けて管理する接続管理部、をさらに有し、

前記接続解除部は、

前記現在時刻が前記接続管理部の管理する前記予定時刻を経過していると判断した場合、前記接続情報を無効化する

ことを特徴とする、請求項2記載の情報処理システム。 - 前記情報処理装置は、

前記端末装置から接続要求又は前記接続要求以外の要求を受けると、前記接続要求又は前記要求への応答に前記予定時刻を含めて、前記端末装置へ通知する通知部、を有する

ことを特徴とする、請求項1〜3のいずれか1項記載の情報処理システム。 - 前記端末装置は、

前記情報処理装置から受信した予定時刻を前記情報処理装置に関する接続情報に対応付けて管理する時刻管理部と、

前記判断部により前記現在時刻が前記予定時刻を経過していると判断された場合、前記接続情報を無効化する接続情報管理部と、をさらに有する

ことを特徴とする、請求項1〜4のいずれか1項記載の情報処理システム。 - 端末装置との間で確立した接続を用いて前記端末装置と通信を行なう情報処理装置において、

前記端末装置から接続要求を受けると、前記端末装置との間で接続を確立する接続処理を行なう接続管理部と、

前記接続処理により確立する接続を切り離す予定時刻を前記端末装置に通知する通知部と、

所定時間ごとに、現在時刻が前記予定時刻を経過しているか否かを判断し、前記現在時刻が前記予定時刻を経過していると判断した場合、前記端末装置との間で確立された接続を解除する接続解除部、を有する

ことを特徴とする、情報処理装置。 - 端末装置との間で確立した接続を用いて前記端末装置と通信を行なう情報処理装置の制御プログラムにおいて、

前記情報処理装置に、

前記端末装置から接続要求を受けると、前記端末装置との間で接続を確立する接続処理を行なわせ、

前記接続処理により確立する接続を切り離す予定時刻を前記端末装置に通知させ、

所定時間ごとに、現在時刻が前記予定時刻を経過しているか否かを判断させ、前記現在時刻が前記予定時刻を経過していると判断した場合、前記端末装置との間で確立された接続を解除させる

ことを特徴とする、情報処理装置の制御プログラム。 - 情報処理装置と、前記情報処理装置との間で確立された接続を用いて前記情報処理装置と通信を行なう端末装置とを有する情報処理システムの制御方法において、

前記情報処理装置が、

前記接続を解除する予定時刻を前記端末装置に通知し、

前記端末装置が、

前記情報処理装置へ要求を送信する際に、現在時刻が前記情報処理装置から通知された予定時刻を経過しているか否かを判断し、

前記現在時刻が前記予定時刻を経過していると判断した場合、前記情報処理装置へ前記要求を送信する前に、前記情報処理装置との間で接続を確立するための接続要求を前記情報処理装置へ送信する

ことを特徴とする、情報処理システムの制御方法。

Priority Applications (2)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2013168783A JP6115396B2 (ja) | 2013-08-15 | 2013-08-15 | 情報処理システム,情報処理装置,情報処理装置の制御プログラム,及び情報処理システムの制御方法 |

| US14/445,435 US9843638B2 (en) | 2013-08-15 | 2014-07-29 | Information processing system, information processing apparatus, and computer-readable recording medium having stored therein control program for information processing apparatus |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2013168783A JP6115396B2 (ja) | 2013-08-15 | 2013-08-15 | 情報処理システム,情報処理装置,情報処理装置の制御プログラム,及び情報処理システムの制御方法 |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| JP2015036928A JP2015036928A (ja) | 2015-02-23 |

| JP6115396B2 true JP6115396B2 (ja) | 2017-04-19 |

Family

ID=52467652

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2013168783A Active JP6115396B2 (ja) | 2013-08-15 | 2013-08-15 | 情報処理システム,情報処理装置,情報処理装置の制御プログラム,及び情報処理システムの制御方法 |

Country Status (2)

| Country | Link |

|---|---|

| US (1) | US9843638B2 (ja) |

| JP (1) | JP6115396B2 (ja) |

Families Citing this family (4)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US10523766B2 (en) * | 2015-08-27 | 2019-12-31 | Infinidat Ltd | Resolving path state conflicts in internet small computer system interfaces |

| CN110677662B (zh) * | 2018-07-02 | 2022-09-02 | 北京字节跳动网络技术有限公司 | Hmvp和非相邻运动的组合使用方法 |

| JP7081402B2 (ja) * | 2018-09-07 | 2022-06-07 | 富士通株式会社 | 排他制御システム、排他制御プログラム、および排他制御方法 |

| CN109600823B (zh) * | 2018-12-27 | 2022-05-17 | 芯翼信息科技(上海)有限公司 | 一种功耗控制方法及功耗控制系统 |

Family Cites Families (20)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2985802B2 (ja) * | 1996-11-28 | 1999-12-06 | 日本電気株式会社 | ターミナルアダプタとリンク解放予定通知方法 |

| JP3569149B2 (ja) * | 1999-02-03 | 2004-09-22 | 株式会社日立製作所 | 通信制御装置 |

| US6785724B1 (en) | 1999-11-02 | 2004-08-31 | Walchem Corporation | On-demand web server |

| US7406523B1 (en) * | 2000-11-21 | 2008-07-29 | Microsoft Corporation | Client-server communications system and method using a semi-connectionless protocol |

| US7016710B2 (en) * | 2001-07-31 | 2006-03-21 | International Business Machines Corporation | Power optimized request response communication protocol with timer mechanism to enforce client to generate request |

| US7080267B2 (en) * | 2002-08-01 | 2006-07-18 | Texas Instruments Incorporated | Methodology for managing power consumption in an application |

| JP4257785B2 (ja) | 2003-04-22 | 2009-04-22 | 株式会社日立製作所 | キャッシュストレージ装置 |

| US7380009B2 (en) * | 2003-08-07 | 2008-05-27 | Interantional Business Machines, Incorporated | Method, system and program product for delayed disconnection of a client from a server |

| JP4410608B2 (ja) * | 2004-06-04 | 2010-02-03 | 株式会社日立製作所 | Webサービス提供方法 |

| US20070025342A1 (en) * | 2005-07-14 | 2007-02-01 | Gemini Mobile Technology, Inc. | Protocol optimization for wireless networks |

| JP2007036624A (ja) * | 2005-07-26 | 2007-02-08 | Matsushita Electric Ind Co Ltd | 通信管理装置、機器、および通信システム |

| US20080140941A1 (en) * | 2006-12-07 | 2008-06-12 | Dasgupta Gargi B | Method and System for Hoarding Content on Mobile Clients |

| US8713186B2 (en) * | 2007-03-13 | 2014-04-29 | Oracle International Corporation | Server-side connection resource pooling |

| US20080228865A1 (en) * | 2007-03-15 | 2008-09-18 | Nazareno Brier Cruzada | Electronic personal computing and videophone system consisting of a remote server system providing dynamic, subscription based virtual computing services & resources, a thin client hardware device connected to a television set and wireless keyboard & mouse, and a wireless mobile device (a Pocket PC Phone) |

| JP5022141B2 (ja) * | 2007-08-22 | 2012-09-12 | インターナショナル・ビジネス・マシーンズ・コーポレーション | データ通信を中継する中継装置、中継方法及び中継用プログラム |

| US8713193B1 (en) * | 2007-11-12 | 2014-04-29 | Sprint Communications Company L.P. | Pausing multimedia data streams |

| KR101660374B1 (ko) * | 2009-06-17 | 2016-09-27 | 삼성전자 주식회사 | 휴대 단말기의 통화 연결 및 차단 방법 |

| US20110119241A1 (en) * | 2009-11-13 | 2011-05-19 | Zhenzhou Ge | Active search engine and method thereof |

| US8996657B2 (en) * | 2010-09-01 | 2015-03-31 | Canon Kabushiki Kaisha | Systems and methods for multiplexing network channels |

| US8745245B1 (en) * | 2011-09-15 | 2014-06-03 | Google Inc. | System and method for offline detection |

-

2013

- 2013-08-15 JP JP2013168783A patent/JP6115396B2/ja active Active

-

2014

- 2014-07-29 US US14/445,435 patent/US9843638B2/en not_active Expired - Fee Related

Also Published As

| Publication number | Publication date |

|---|---|

| JP2015036928A (ja) | 2015-02-23 |

| US20150052273A1 (en) | 2015-02-19 |

| US9843638B2 (en) | 2017-12-12 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| US20200358848A1 (en) | Methods, systems, and media for providing distributed database access during a network split | |

| US8949828B2 (en) | Single point, scalable data synchronization for management of a virtual input/output server cluster | |

| KR101638436B1 (ko) | 클라우드 스토리지 및 그의 관리 방법 | |

| JP6141189B2 (ja) | ファイルシステムにおける透過的なフェイルオーバーの提供 | |

| US10846185B2 (en) | Method for processing acquire lock request and server | |

| JP4794143B2 (ja) | 通知ボンドを使用してキャッシュオブジェクトを管理するためのシステムおよび方法 | |

| CN105824810B (zh) | 一种Hadoop集群系统及数据处理方法 | |

| JP6963168B2 (ja) | 情報処理装置、メモリ制御方法およびメモリ制御プログラム | |

| US9992118B2 (en) | System and method for optimizing transportation over networks | |

| CN110830283B (zh) | 故障检测方法、装置、设备和系统 | |

| US12235741B2 (en) | Methods and systems to improve input/output (I/O) resumption time during a non-disruptive automatic unplanned failover from a primary copy of data at a primary storage system to a mirror copy of the data at a cross-site secondary storage system | |

| CN108351823A (zh) | 实现自动切换 | |

| CN109842651A (zh) | 一种业务不间断的负载均衡方法和系统 | |

| CN106936623A (zh) | 分布式缓存系统及缓存集群的管理方法 | |

| US12019873B2 (en) | Methods and systems to improve resumption time of input/output (I/O) operations based on prefetching of configuration data and early abort of conflicting workflows during a non-disruptive automatic unplanned failover from a primary copy of data at a primary storage system to a mirror copy of the data at a cross-site secondary storage system | |

| US12158824B2 (en) | Methods and systems to improve input/output (I/O) resumption time by batching multiple non-conflicting operations during a non-disruptive automatic unplanned failover from a primary copy of data at a primary storage system to a mirror copy of the data at a cross-site secondary storage system | |

| JP6115396B2 (ja) | 情報処理システム,情報処理装置,情報処理装置の制御プログラム,及び情報処理システムの制御方法 | |

| KR101211207B1 (ko) | 캐시 클라우드 구조를 이용한 캐시 시스템 및 캐싱 서비스 제공 방법 | |

| CN114925052B (zh) | 重启数据库的方法、装置、设备和计算机可读介质 | |

| WO2016082078A1 (zh) | 路径管理的系统、装置和方法 | |

| WO2017054734A1 (zh) | 一种锁定文件管理方法和装置 | |

| CN117608766A (zh) | 分布式锁处理方法、设备、存储介质和系统 | |

| JP5544521B2 (ja) | 状態管理方法、処理装置、および状態管理プログラム | |

| CN114722027B (zh) | 一种基于云硬盘的数据库扩容方法和装置 | |

| CN107306289A (zh) | 一种基于云计算的负载均衡方法及设备 |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20160510 |

|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20170214 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20170221 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20170306 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 6115396 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 |