JP5706308B2 - プレカルキュレーテッド暗号データを用いた迅速なssl検査 - Google Patents

プレカルキュレーテッド暗号データを用いた迅速なssl検査 Download PDFInfo

- Publication number

- JP5706308B2 JP5706308B2 JP2011281241A JP2011281241A JP5706308B2 JP 5706308 B2 JP5706308 B2 JP 5706308B2 JP 2011281241 A JP2011281241 A JP 2011281241A JP 2011281241 A JP2011281241 A JP 2011281241A JP 5706308 B2 JP5706308 B2 JP 5706308B2

- Authority

- JP

- Japan

- Prior art keywords

- pccd

- port unit

- server

- pccds

- epms

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Active

Links

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/16—Implementing security features at a particular protocol layer

- H04L63/166—Implementing security features at a particular protocol layer at the transport layer

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L43/00—Arrangements for monitoring or testing data switching networks

- H04L43/02—Capturing of monitoring data

- H04L43/028—Capturing of monitoring data by filtering

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L43/00—Arrangements for monitoring or testing data switching networks

- H04L43/50—Testing arrangements

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/14—Network architectures or network communication protocols for network security for detecting or protecting against malicious traffic

- H04L63/1433—Vulnerability analysis

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- Computer Hardware Design (AREA)

- Computing Systems (AREA)

- General Engineering & Computer Science (AREA)

- Data Exchanges In Wide-Area Networks (AREA)

Description

本特許文献の開示の一部は著作権保護に対象となるマテリアルを含む。本特許文献は、保有者のトレードドレスである、またはトレードドレスとなり得る事柄を示し、および/または記載する場合がある。著作権およびトレードドレスの保有者は、いかなる者であっても米国特許商標局の書類または記録の通りに本特許開示を複製する限りで、異議を申し立てるものではないが、その他の場合には、いかなる場合であっても全ての著作権およびトレードドレスの権利を保留するものである。

図2はネットワーク環境のブロック図を示す。ネットワーク環境は、ネットワーク検査装置200、ネットワーク290、および複数のネットワークデバイス292を備えてよい。

図6は、ネットワークデバイスを検査するために、シミュレートされたSSL接続を確立して用いるためのプロセス600のフローチャートを示す。シミュレートされたSSL接続は、任意の実際の暗号化および解読処理なしに、従来のSSLハンドシェイクプロトコルをシミュレートする一連のメッセージを用いて確立されてよい。シミュレートされたSSL接続を介して送信されたデータは暗号化されてもよいが、実際にセキュアでなくともよい。プロセス600は、クライアント610として動作する第1のポートユニットおよびサーバ615として動作する第2のポートユニットによって実行されてもよい。クライアント610およびサーバ615は、検査下のネットワークデバイス(図示せず)を介して複数のメッセージを変更し得る。各々のSSL接続について、プロセス600は、クライアント610がSSL接続を開くことを決定するか、またはそのように命令された場合に、605において開始してよい。プロセス600は、通常、クライアント610およびサーバ615の相互の認証によって、690において終了してよい。プロセス600の複数のインスタンスは、複数のSSL接続を確立するように、連続して、および/または同時に、実行されてよい。プロセス600は複数のポートユニットによって同時に実行されてよく、それらの各々は、多数のSSL接続を確立するために、クライアントとして、またはサーバとして、あるいはそれら両方として動作する。

本記載全体を通して、示された実施形態および例は、開示された、または特許請求の範囲において請求された装置および手順についての限定ではなく、典型例として想定されるべきものである。本明細書において提示された例の多くは、方法の作用またはシステムの要素の特定の組合せに関連するものであるけれども、それらの作用およびそれらの要素は、他の方法において、組み合わされてよく、同じ課題を達成するものとして理解されるべきである。フローチャートに関して、追加の工程および工程の削減もまた考慮されてよく、図示した工程は、本明細書において記載された方法を達成するために組み合わされてもよく、またはさらに改良されてもよい。1つの実施形態のみに関連して記載された作用、要素、および特徴は、他の実施形態における同様の役割から排除されることは意図されていない。

Claims (22)

- 検査下のネットワークに接続された複数のポートユニットを含む検査システムによって実行される方法であって、

任意のネットワーク接続を開く前に、前記複数のポートユニットのうちの第1のポートユニットおよび第2のポートユニット内に各々位置する第1のPCCD(プレコンピューテッド暗号データ)メモリおよび第2のPCCDメモリにおける1つ以上のPCCDのセットを定義し、保存する工程であって、各PCCDのセットは、第1のパラメータおよび前記第1のパラメータを暗号化することによって生成される第2のパラメータを少なくとも含む、工程と、

前記1つ以上のPCCDのセットから選択されたPCCDのセットを用いて、前記検査下のネットワークを介して、前記第1のポートユニットと前記第2のポートユニットとの間のシミュレートされたセキュアな接続を開く工程であって、前記シミュレートされたセキュアな接続は、解読処理を実行することなく開かれる、工程と

を含む、方法。 - 前記シミュレートされたセキュアな接続を開く工程は、前記第1のポートユニットおよび前記第2のポートユニットが、前記検査下のネットワークを介して前記選択されたPCCDのセットからのデータを含むメッセージを交換する工程を含む、請求項1に記載の方法。

- 前記シミュレートされたセキュアな接続は、前記検査下のネットワークに対しては、セキュアな通信プロトコルに適合しているようにみえる、請求項1に記載の方法。

- 前記セキュアな通信プロトコルは、少なくとも1つのメッセージを暗号化するために、サーバ秘密鍵および対応のサーバ公開鍵に基づいて非対称暗号化を利用し、

各PCCDのセットは、検査セッションの間に用いられる複数の暗号化キーからの個々の暗号化キーに関連付けられており、

各PCCDのセットの前記第2のパラメータは、前記関連付けられた暗号化キーを用いて前記PCCDのセットの前記第1のパラメータを暗号化することによって生成される、請求項3に記載の方法。 - 検査セッションの間メッセージを暗号化するために用いられる前記複数の暗号化キー、および前記検査セッションの開始に先立って、前記検査下のネットワークに対する前記メッセージを解読するために用いられる対応の複数の解読キーを提供する工程をさらに含む、請求項4に記載の方法。

- 前記セキュアな通信プロトコルは、セキュアソケットレイヤ(SSL)またはトランスミッションレイヤセキュリティ(TLS)プロトコルであり、

各PCCDのセットにおける前記第1のパラメータはプレマスタシークレット(PMS)であり、各PCCDのセットにおける前記第2のパラメータは、前記SSL/TLSプロトコルに従った暗号化されたプレマスタシークレット(EPMS)である、請求項3に記載の方法。 - 前記第2のポートユニットが、前記検査下のネットワークを介して前記複数の暗号化キーからのサーバ公開鍵(SPK)を含むserver certificateを、前記第1のポートユニットへ送信する工程と、

前記第1のポートユニットが、前記第1のPCCDメモリから、前記server certificateからの前記SPKに関連付けられたPCCDのセットを検索する工程と、

前記第1のポートユニットが、前記検査下のネットワークを介して、前記検索されたPCCDのセットからの前記EPMSを、前記第2のポートユニットへ送信する工程と

をさらに含む、請求項6に記載の方法。 - 前記第2のポートユニットは、前記第2のPCCDメモリが、前記第1のポートユニットによって送信される前記EPMSと一致するEPMSを含むPCCDのセットを含むかどうかを決定する工程をさらに含む、請求項7に記載の方法。

- 前記第2のPCCDメモリが、前記第1のポートユニットによって送信された前記EPMSと一致するEPMSを含むPCCDのセットを含んでいない場合、前記第2のポートユニットは従来のSSLハンドシェイク方法に戻る工程をさらに含む、請求項8に記載の方法。

- 前記第2のPCCDメモリが、前記第1のポートユニットによって送信された前記EPMSと一致するEPMSを含むPCCDのセットを含んでいない場合、前記第2のポートユニットは、前記第1のポートユニットと前記第2のポートユニットとの間の前記シミュレートされたセキュアな接続を終了する工程をさらに含む、請求項8に記載の方法。

- 前記第2のPCCDメモリが、前記第1のポートユニットによって送信された前記EPMSと一致するEPMSを含むPCCDのセットを含む場合、

前記第2のポートユニットは、前記第1のポートユニットによって送信された前記EPMSと一致する前記EPMSを含む前記PCCDのセットを検索する工程と、

前記第1のポートユニットおよび前記第2のポートユニットは、それらの各々の検索されたPCCDのセットから、前記PMSに部分的に基づいて計算されたMSに基づいて、対称暗号化を用い、前記シミュレートされたセキュアな接続を介して通信する工程と

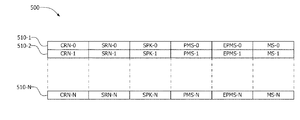

をさらに含む、請求項8に記載の方法。 - 各PCCDのセットは、クライアントランダム数(CRN)、サーバランダム数(SRN)、ならびに、SSL/TLSプロトコルに従った前記CRN、前記SRN、および前記PMSから計算されるマスタシークレット(MS)をさらに含む、請求項6に記載の方法。

- セキュアソケットレイヤまたはトランスポートレイヤセキュリティ(SSL/TLS)プロトコルに従ってセキュアなネットワーク接続を検査するためにクライアントとして動作する第1のポートユニットによって実行される方法であって、

任意のネットワーク接続を開く前に、前記第1のポートユニット内のPCCD(プレコンピューテッド暗号データ)メモリにおける1つ以上のPCCDのセットを定義し、保存する工程であって、各PCCDのセットは各々のサーバ公開鍵(SPK)に関連付けられ、各PCCDのセットは、プレマスタシークレット(PMS)および前記関連付けられたSPKを用いて、前記PMSを暗号化することによって生成される暗号化されたプレマスタシークレット(EPMS)を含む、工程と、

検査下のネットワークを介して第2のポートユニットからserver certificateを受信する工程であって、前記server certificateは受信されたSPKを含む、工程と、

前記PCCDメモリに保存された前記1つ以上のPCCDのセットから前記受信されたSPKに関連付けられたPCCDを選択する工程と、

前記検査下のネットワークを介して、前記選択されたPCCDのセットからの前記EPMSを、前記第2のポートユニットへ送信する工程と

を含む、方法。 - 前記server certificateを受信するのに先立って、

前記検査下のネットワークを介して、クライアントランダム数(CRN)を含むclient helloメッセージを前記第2のポートユニットに送信する工程と、

前記client helloメッセージに応答して、サーバランダム数(SRN)を含むserver helloメッセージを受信する工程と

をさらに含む、請求項13に記載の方法。 - 前記選択されたPCCDのセットの前記CRN、前記SRN、および前記PMSから計算されたマスタシークレットに基づいて、対称暗号化を用い、前記検査下のネットワークを介して、前記第2のポートユニットと、シミュレートされたセキュアなメッセージを交換する工程をさらに含む、請求項14に記載の方法。

- セキュアソケットレイヤまたはトランスポートレイヤセキュリティ(SSL/TLS)プロトコルに従って、セキュアなネットワーク接続を検査するために、サーバとして動作する第1のポートユニットによって実行される方法であって、

任意のネットワーク接続を開く前に、前記第1のポートユニット内にPCCD(プレコンピューテッド暗号データ)メモリにおける1つ以上のPCCDのセットを定義し、保存する工程であって、各PCCDのセットは各々のサーバ公開鍵(SPK)に関連付けられ、各PCCDのセットは、プレマスタシークレット(PMS)および前記関連付けられたSPKを用いて、前記PMSを暗号化することによって生成される暗号化されたプレマスタシークレット(EPMS)を含む、工程と、

検査下のネットワークを介して、第2のポートユニットからクライアントランダム数(CRN)を含むclient helloメッセージを受信する工程と、

前記client helloメッセージに応答して、前記検査下のネットワークを介して、前記第2のポートユニットへ、server helloメッセージおよびserver certificateを送信する工程であって、前記server helloメッセージはサーバランダム数(SRN)を含み、前記server certificateは、PCCDメモリに保存された前記1つ以上のPCCDのセットからの選択されたPCCDのセットに関連付けられたSPKを含む、工程と

を含む、方法。 - 前記検査下のネットワークを介して、前記第2のポートユニットから、client key exchangeメッセージを受信する工程と、

前記client key exchangeメッセージから抽出された、受信されたEPMSが、前記選択されたPCCDのセットからの前記EPMSと一致するかどうかを決定する工程と、

前記受信されたEPMSが前記選択されたPCCDのセットからの前記EPMSと一致しない場合、前記第1のポートユニットと前記第2のポートユニットとの間の通信を終了する工程と、

前記受信されたEPMSが前記選択されたPCCDのセットからの前記EPMSと一致する場合、前記選択されたPCCDのセットからの、前記CRN、前記SRN、および前記PMSから計算されるMSに基づいた対称暗号化を用い、前記検査下のネットワークを介して、前記第2のポートユニットと通信する工程と

をさらに含む、請求項16に記載の方法。 - 第1のコンピューティングデバイスによって実行された場合、セキュアソケットレイヤまたはトランスポートレイヤセキュリティ(SSL/TLS)プロトコルに従ってセキュアなネットワーク接続を検査するために、前記第1のコンピューティングデバイスをクライアントとして動作させる命令を保存する持続性コンピュータ可読保存媒体であって、

前記第1のコンピューティングデバイスは、任意のネットワーク接続を開く前に、前記第1のコンピューティングデバイスに接続されたPCCD(プレコンピューテッド暗号データ)メモリにおける1つ以上のPCCDのセットを定義し、保存する工程であって、各PCCDのセットは各々のサーバ公開鍵(SPK)に関連付けられ、各PCCDのセットは、プレマスタシークレット(PMS)および前記関連付けられたSPKを用いて、前記PMSを暗号化することによって生成される暗号化されたプレマスタシークレット(EPMS)を含む、工程と、

検査下のネットワークを介して第2のコンピューティングデバイスからserver certificateを受信する工程であって、前記server certificateは受信されたSPKを含む、工程と、

前記PCCDメモリに保存された前記1つ以上のPCCDのセットから前記受信されたSPKに関連付けられたPCCDを選択する工程と、

前記検査下のネットワークを介して、前記選択されたPCCDのセットからの前記EPMSを、前記第2のコンピューティングデバイスへ送信する工程と

を含む動作を実行する、持続性コンピュータ可読保存媒体。 - 実行される前記動作は、

前記server certificateを受信するのに先立って、前記検査下のネットワークを介して、クライアントランダム数(CRN)を含むclient helloメッセージを前記第2のコンピューティングデバイスに送信する工程と、

前記client helloメッセージに応答して、サーバランダム数(SRN)を含むserver helloメッセージを受信する工程と

をさらに含む、請求項18に記載の持続性コンピュータ可読保存媒体。 - 実行される前記動作は、前記選択されたPCCDのセットの前記CRN、前記SRN、および前記PMSから計算されたマスタシークレットに基づいて、対称暗号化を用い、前記検査下のネットワークを介して、前記第2のコンピューティングデバイスと、シミュレートされたセキュアなメッセージを交換する工程をさらに含む、請求項19に記載の持続性コンピュータ可読保存媒体。

- 第1のコンピューティングデバイスによって実行された場合、セキュアソケットレイヤまたはトランスポートレイヤセキュリティ(SSL/TLS)プロトコルに従ってセキュアなネットワーク接続を検査するために、前記第1のコンピューティングデバイスをサーバとして動作させる命令を保存する持続性コンピュータ可読保存媒体であって、

前記第1のコンピューティングデバイスは、任意のネットワーク接続を開く前に、前記第1のコンピューティングデバイスに接続されたPCCD(プレコンピューテッド暗号データ)メモリにおける1つ以上のPCCDのセットを定義し、保存する工程であって、各PCCDのセットは各々のサーバ公開鍵(SPK)に関連付けられ、各PCCDのセットは、プレマスタシークレット(PMS)および前記関連付けられたSPKを用いて、前記PMSを暗号化することによって生成される暗号化されたプレマスタシークレット(EPMS)を含む、工程と、

検査下のネットワークを介して、第2のコンピューティングデバイスからクライアントランダム数(CRN)を含むclient helloメッセージを受信する工程と、

前記client helloメッセージに応答して、前記検査下のネットワークを介して、前記第2のコンピューティングデバイスへ、server helloメッセージおよびserver certificateを送信する工程であって、前記server helloメッセージはサーバランダム数(SRN)を含み、前記server certificateは、PCCDメモリに保存された前記1つ以上のPCCDのセットからの選択されたPCCDのセットに関連付けられたSPKを含む、工程と

を含む動作を実行する、持続性コンピュータ可読保存媒体。 - 実行される動作が、

前記検査下のネットワークを介して、前記第2のコンピューティングデバイスから、client key exchangeメッセージを受信する工程と、

前記client key exchangeメッセージから抽出された、受信されたEPMSが、前記選択されたPCCDのセットからの前記EPMSと一致するかどうかを決定する工程と、前記受信されたEPMSが前記選択されたPCCDのセットからの前記EPMSと一致しない場合、前記第2のコンピューティングデバイスとの通信を終了する工程と、

前記受信されたEPMSが前記選択されたPCCDのセットからの前記EPMSと一致する場合、前記選択されたPCCDのセットからの、前記CRN、前記SRN、および前記PMSから計算されるマスタシークレットに基づいた対称暗号化を用い、前記検査下のネットワークを介して、前記第2のコンピューティングデバイスと通信する工程と

をさらに含む、請求項21に記載の持続性コンピュータ可読保存媒体。

Applications Claiming Priority (2)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| US13/009,427 US8649275B2 (en) | 2011-01-19 | 2011-01-19 | Fast SSL testing using precalculated cryptographyc data |

| US13/009,427 | 2011-01-19 |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2012151831A JP2012151831A (ja) | 2012-08-09 |

| JP2012151831A5 JP2012151831A5 (ja) | 2015-02-19 |

| JP5706308B2 true JP5706308B2 (ja) | 2015-04-22 |

Family

ID=45445723

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2011281241A Active JP5706308B2 (ja) | 2011-01-19 | 2011-12-22 | プレカルキュレーテッド暗号データを用いた迅速なssl検査 |

Country Status (3)

| Country | Link |

|---|---|

| US (1) | US8649275B2 (ja) |

| EP (1) | EP2479955B1 (ja) |

| JP (1) | JP5706308B2 (ja) |

Families Citing this family (20)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US8467527B2 (en) | 2008-12-03 | 2013-06-18 | Intel Corporation | Efficient key derivation for end-to-end network security with traffic visibility |

| US9553817B1 (en) * | 2011-07-14 | 2017-01-24 | Sprint Communications Company L.P. | Diverse transmission of packet content |

| US9531691B2 (en) | 2011-12-16 | 2016-12-27 | Akamai Technologies, Inc. | Providing forward secrecy in a terminating TLS connection proxy |

| US9531685B2 (en) * | 2011-12-16 | 2016-12-27 | Akamai Technologies, Inc. | Providing forward secrecy in a terminating SSL/TLS connection proxy using Ephemeral Diffie-Hellman key exchange |

| US9647835B2 (en) * | 2011-12-16 | 2017-05-09 | Akamai Technologies, Inc. | Terminating SSL connections without locally-accessible private keys |

| GB2500720A (en) * | 2012-03-30 | 2013-10-02 | Nec Corp | Providing security information to establish secure communications over a device-to-device (D2D) communication link |

| JP5987552B2 (ja) * | 2012-08-21 | 2016-09-07 | 株式会社リコー | 無線通信装置、プログラムおよび方法 |

| US9176838B2 (en) | 2012-10-19 | 2015-11-03 | Intel Corporation | Encrypted data inspection in a network environment |

| KR101448866B1 (ko) | 2013-01-11 | 2014-10-13 | 주식회사 시큐아이 | 웹 보안 프로토콜에 따른 암호화 데이터를 복호화하는 보안 장치 및 그것의 동작 방법 |

| RO130142A2 (ro) | 2013-08-28 | 2015-03-30 | Ixia, A California Corporation | Metode, sisteme şi suport care poate fi citit pe calculator pentru utilizarea cheilor de criptare predeterminate într-un mediu de simulare a testării |

| KR101508859B1 (ko) * | 2013-12-30 | 2015-04-07 | 삼성에스디에스 주식회사 | 클라이언트와 서버 간 보안 세션을 수립하기 위한 방법 및 장치 |

| US10375112B2 (en) | 2014-11-19 | 2019-08-06 | At&T Intellectual Property I, L.P. | Method and apparatus for decryption of encrypted SSL data from packet traces |

| JP6243861B2 (ja) * | 2015-02-12 | 2017-12-06 | 日本電信電話株式会社 | 制御処理対象フロー絞り込み方法および装置 |

| RO132017A2 (ro) * | 2015-12-10 | 2017-06-30 | Ixia, A California Corporation | Metode, sisteme şi suport citibil de calculator pentru reducerea unei chei criptografice într-un mediu de simulare a testării |

| US10951591B1 (en) * | 2016-12-20 | 2021-03-16 | Wells Fargo Bank, N.A. | SSL encryption with reduced bandwidth |

| US11070451B2 (en) | 2017-12-11 | 2021-07-20 | Spirent Communications, Inc. | Method and system for inducing pseudo HTTPS communications between one or more emulated servers and emulated clients to test a device therebetween |

| CN108347361B (zh) * | 2018-03-06 | 2020-08-04 | 平安普惠企业管理有限公司 | 应用程序测试方法、装置、计算机设备和存储介质 |

| US11374973B2 (en) | 2018-12-20 | 2022-06-28 | Spirent Communications, Inc. | Streamlining cryptographic processes in a test environment |

| US11368487B2 (en) | 2019-05-20 | 2022-06-21 | Cisco Technology, Inc. | Applying security policies to web traffic while maintaining privacy |

| US12101385B2 (en) * | 2021-04-20 | 2024-09-24 | Zscaler, Inc. | Systems and methods for reducing server load with HTTPS cache |

Family Cites Families (9)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US6094485A (en) * | 1997-09-18 | 2000-07-25 | Netscape Communications Corporation | SSL step-up |

| ATE264033T1 (de) * | 1998-07-03 | 2004-04-15 | Nokia Corp | Aufbau einer gesicherten sitzungsverbindung basierend auf dem wireless application protocol |

| US6832184B1 (en) * | 2000-03-02 | 2004-12-14 | International Business Machines Corporation | Intelligent work station simulation—generalized LAN frame generation simulation structure |

| US20030016819A1 (en) * | 2001-07-20 | 2003-01-23 | Lebin Cheng | Secure socket layer (SSL) load generation with handshake replay |

| US7240203B2 (en) * | 2001-07-24 | 2007-07-03 | Cavium Networks, Inc. | Method and apparatus for establishing secure sessions |

| US7194535B2 (en) * | 2001-10-01 | 2007-03-20 | Ixia | Methods and systems for testing stateful network communications devices |

| US7584505B2 (en) * | 2001-10-16 | 2009-09-01 | Microsoft Corporation | Inspected secure communication protocol |

| US7533012B2 (en) * | 2002-12-13 | 2009-05-12 | Sun Microsystems, Inc. | Multi-user web simulator |

| US7237260B2 (en) * | 2003-07-08 | 2007-06-26 | Matsushita Electric Industrial Co., Ltd. | Method for dynamic selection for secure and firewall friendly communication protocols between multiple distributed modules |

-

2011

- 2011-01-19 US US13/009,427 patent/US8649275B2/en active Active

- 2011-12-22 EP EP11010074.0A patent/EP2479955B1/en active Active

- 2011-12-22 JP JP2011281241A patent/JP5706308B2/ja active Active

Also Published As

| Publication number | Publication date |

|---|---|

| EP2479955B1 (en) | 2019-11-06 |

| US8649275B2 (en) | 2014-02-11 |

| US20120182884A1 (en) | 2012-07-19 |

| JP2012151831A (ja) | 2012-08-09 |

| EP2479955A3 (en) | 2016-10-26 |

| EP2479955A2 (en) | 2012-07-25 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP5706308B2 (ja) | プレカルキュレーテッド暗号データを用いた迅速なssl検査 | |

| US9306816B2 (en) | System and method for replaying network captures | |

| US7327686B2 (en) | Generating processed traffic | |

| US20020191604A1 (en) | Application-specific information-processing method, system, and apparatus | |

| WO2016070538A1 (zh) | 安全外壳ssh2协议数据的采集方法和装置 | |

| JP5932409B2 (ja) | Tcp接続を検査するためのメタデータキャプチャ | |

| CN111935212B (zh) | 安全路由器及基于安全路由器的物联网安全联网方法 | |

| JP2004064652A (ja) | 通信機器 | |

| US20140359142A1 (en) | Processor allocation for multi-core architectures | |

| US8572260B2 (en) | Predetermined ports for multi-core architectures | |

| Taylor et al. | Validating security protocols with cloud-based middleboxes | |

| CN116015943B (zh) | 一种基于多级隧道混淆的隐私保护方法 | |

| CN114679265B (zh) | 流量获取方法、装置、电子设备和存储介质 | |

| Caronni et al. | SKIP-securing the Internet | |

| Habibovic | Virtual Private Networks: An Analysis of the Performance in State-of-the-Art Virtual Private Network solutions in Unreliable Network Conditions | |

| JP5119184B2 (ja) | 中継装置、端末装置及び秘密通信システム | |

| Shah et al. | Feasibility of detecting TCP-SYN scanning at a backbone router | |

| Morehart | Evaluating the effectiveness of ip hopping via an address routing gateway | |

| Yang | A Secure and Accountable Mesh Routing Algorithm | |

| Rao et al. | Pseudo-System Protocol for Information Transfer | |

| Youssef | Securing computer networks communication by modifying computer network communication protocols | |

| Lim et al. | RESTful HTTPS over Zigbee: Why and how? | |

| Meier | Improving Network Security through Obfuscation | |

| Dawood et al. | Performance Investigation of IP Security Virtual Private Network in Ipv6 Environment using Quality of Service | |

| CN115865417A (zh) | 数据传输方法、装置、传输节点和存储介质 |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20141219 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20141219 |

|

| A871 | Explanation of circumstances concerning accelerated examination |

Free format text: JAPANESE INTERMEDIATE CODE: A871 Effective date: 20141219 |

|

| TRDD | Decision of grant or rejection written | ||

| A975 | Report on accelerated examination |

Free format text: JAPANESE INTERMEDIATE CODE: A971005 Effective date: 20150126 |

|

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20150203 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20150226 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 5706308 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| S111 | Request for change of ownership or part of ownership |

Free format text: JAPANESE INTERMEDIATE CODE: R313113 |

|

| R350 | Written notification of registration of transfer |

Free format text: JAPANESE INTERMEDIATE CODE: R350 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| S111 | Request for change of ownership or part of ownership |

Free format text: JAPANESE INTERMEDIATE CODE: R313113 |

|

| R350 | Written notification of registration of transfer |

Free format text: JAPANESE INTERMEDIATE CODE: R350 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |