JP5646631B2 - デバイスの監査 - Google Patents

デバイスの監査 Download PDFInfo

- Publication number

- JP5646631B2 JP5646631B2 JP2012525523A JP2012525523A JP5646631B2 JP 5646631 B2 JP5646631 B2 JP 5646631B2 JP 2012525523 A JP2012525523 A JP 2012525523A JP 2012525523 A JP2012525523 A JP 2012525523A JP 5646631 B2 JP5646631 B2 JP 5646631B2

- Authority

- JP

- Japan

- Prior art keywords

- memory

- verifier

- physical memory

- processor

- sequence

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Expired - Fee Related

Links

Images

Classifications

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F11/00—Error detection; Error correction; Monitoring

- G06F11/22—Detection or location of defective computer hardware by testing during standby operation or during idle time, e.g. start-up testing

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/50—Monitoring users, programs or devices to maintain the integrity of platforms, e.g. of processors, firmware or operating systems

- G06F21/55—Detecting local intrusion or implementing counter-measures

- G06F21/56—Computer malware detection or handling, e.g. anti-virus arrangements

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/50—Monitoring users, programs or devices to maintain the integrity of platforms, e.g. of processors, firmware or operating systems

- G06F21/55—Detecting local intrusion or implementing counter-measures

- G06F21/56—Computer malware detection or handling, e.g. anti-virus arrangements

- G06F21/566—Dynamic detection, i.e. detection performed at run-time, e.g. emulation, suspicious activities

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/50—Monitoring users, programs or devices to maintain the integrity of platforms, e.g. of processors, firmware or operating systems

- G06F21/57—Certifying or maintaining trusted computer platforms, e.g. secure boots or power-downs, version controls, system software checks, secure updates or assessing vulnerabilities

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W12/00—Security arrangements; Authentication; Protecting privacy or anonymity

- H04W12/12—Detection or prevention of fraud

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W12/00—Security arrangements; Authentication; Protecting privacy or anonymity

- H04W12/12—Detection or prevention of fraud

- H04W12/121—Wireless intrusion detection systems [WIDS]; Wireless intrusion prevention systems [WIPS]

- H04W12/122—Counter-measures against attacks; Protection against rogue devices

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W12/00—Security arrangements; Authentication; Protecting privacy or anonymity

- H04W12/12—Detection or prevention of fraud

- H04W12/128—Anti-malware arrangements, e.g. protection against SMS fraud or mobile malware

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F2221/00—Indexing scheme relating to security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F2221/21—Indexing scheme relating to G06F21/00 and subgroups addressing additional information or applications relating to security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F2221/2101—Auditing as a secondary aspect

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F2221/00—Indexing scheme relating to security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F2221/21—Indexing scheme relating to G06F21/00 and subgroups addressing additional information or applications relating to security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F2221/2123—Dummy operation

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- General Engineering & Computer Science (AREA)

- Theoretical Computer Science (AREA)

- Computer Hardware Design (AREA)

- Software Systems (AREA)

- Physics & Mathematics (AREA)

- General Physics & Mathematics (AREA)

- Virology (AREA)

- Health & Medical Sciences (AREA)

- General Health & Medical Sciences (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- Quality & Reliability (AREA)

- Storage Device Security (AREA)

- Debugging And Monitoring (AREA)

Description

本出願は、“DETECTION OF MALWARE(マルウェアの検出)”という名称で2009年8月17日に出願された米国仮特許出願番号61/234,604、“AUDITING A DEVICE(デバイスの監査)”という名称で2009年11月2日に出願された米国仮特許出願番号61/257,043、および“AUDITING A DEVICE”という名称で2009年12月14日に出願された米国仮特許出願番号61/286,369の優先権を主張するものであり、これらの各々は、その全体が全ての目的のために参照により本明細書に組み込まれる。

感染によって引き起こされる遅延は、内部配線により;USBなど標準のネットワークポートにより;有線インタフェースを介して;Wi‐Fiネットワークを介して;LANを介して;インターネットを介して;パケット交換ネットワークを介して;通信ネットワークを介して、またはこれらの組み合わせによりクライアント・デバイスに接続されるデバイスから、測定することができる。これらの通信媒体の一部は、遅延および変動を取り込むことがあり、これらは、統計的手法を用いて測定値から分離することができる。

本発明は、たとえば、以下のような態様で実現することもできる。

適用例1:

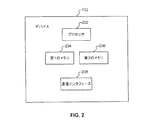

物理メモリと、

プロセッサと、を備えるシステムであって、

前記プロセッサは、

ハードウェア構成に対応する1つまたは複数のハードウェア・パラメータを受け取り、さらに初期化情報を受け取り、

前記物理メモリを選択的に読み取って、少なくとも1つの結果を決定し、

前記結果をベリファイアに提供するように構成されている、システム。

適用例2:

適用例1に記載のシステムであって、

前記初期化情報はシード値を含む、システム。

適用例3:

適用例1のシステムであって、

前記初期化情報はステップ値を含む、システム。

適用例4:

適用例1のシステムであって、

前記初期化情報はプロキシから受け取られる、システム。

適用例5:

適用例1のシステムであって、

前記初期化情報は外部ベリファイアから受け取られる、システム。

適用例6:

適用例1のシステムであって、

前記初期化情報は現象の表現である、システム。

適用例7:

適用例6のシステムであって、

前記初期化情報は、前記システムが備える加速度計から受け取られる、システム。

適用例8:

適用例6のシステムであって、

前記プロセッサは、少なくとも部分的に、現象を測定することにより、前記初期化情報を受け取るように構成されている、システム。

適用例9:

適用例1のシステムであって、

前記プロセッサは、さらに、前記物理メモリの上書きされる部分を関数に従って決定するように構成されている、システム。

適用例10:

適用例1のシステムであって、

前記プロセッサは、さらに、関数に従って前記物理メモリの一部に書き込みを行うように構成されている、システム。

適用例11:

適用例1のシステムであって、

前記プロセッサは、ステップ・カウンタに少なくとも部分的に基づいて、前記物理メモリを選択的に読み取るように構成されている、システム。

適用例12:

適用例11のシステムであって、

前記ステップ・カウンタは、前記物理メモリのサイズの測定値に対して、互いに素である、システム。

適用例13:

適用例11のシステムであって、

複数のプロセッサをさらに備え、

前記ステップ・カウンタは、前記物理メモリのサイズの測定値に前記プロセッサの数を乗じたものに対して、互いに素である、システム。

適用例14:

適用例1のシステムであって、

前記プロセッサは、恒等関数ではない関数であって、前記物理メモリの一部を入力として受け取る関数を少なくとも部分的に用いることにより、前記結果を決定するように構成されている、システム。

適用例15:

適用例1のシステムであって、

前記プロセッサは、アキュムレータを少なくとも部分的に用いることにより、前記結果を決定するように構成されている、システム。

適用例16:

適用例15のシステムであって、

前記アキュムレータは非線形関数を含んでいる、システム。

適用例17:

適用例15のシステムであって、

前記アキュムレータは、XORおよびローテートを用いる、システム。

適用例18:

適用例1のシステムであって、

前記プロセッサは、少なくとも部分的に、プロキシに情報を提供することにより、前記結果を前記ベリファイアに提供するように構成されている、システム。

適用例19:

ハードウェア構成に対応する1つまたは複数のハードウェア・パラメータを受け取り、さらに初期化情報を受け取ることと、

物理メモリを選択的に読み取って、少なくとも1つの結果を決定することと、

前記結果をベリファイアに提供することと、を含む方法。

適用例20:

コンピュータ読み取り可能な記憶媒体において実現されるコンピュータプログラム・プロダクトであって、

ハードウェア構成に対応する1つまたは複数のハードウェア・パラメータを受け取り、さらに初期化情報を受け取り、

物理メモリを選択的に読み取って、少なくとも1つの結果を決定し、

前記結果をベリファイアに提供する、

ためのコンピュータ命令を含む、コンピュータプログラム・プロダクト。

適用例21:

物理メモリと、

プロセッサと、を備え、

前記プロセッサは、

ハードウェア構成に対応する1つまたは複数のハードウェア・パラメータを受け取り、

前記物理メモリに対して変更のシーケンスを実行し、

結果をベリファイアに提供するように構成されている、システム。

適用例22:

適用例21のシステムであって、

前記ベリファイアは、物理メモリ変更の期待されるシーケンスが前記プロセッサにより実行されたかどうかを、受信した前記結果に少なくとも部分的に基づいて判断するように構成されている、システム。

適用例23:

適用例22のシステムであって、

前記判断は、前記変更のシーケンスの実行に関連するタイミング情報に少なくとも部分的に基づいている、システム。

適用例24:

適用例22のシステムであって、

前記判断は、デバイスから受け取る結果の正確さに少なくとも部分的に基づいている、システム。

適用例25:

適用例21のシステムであって、

前記ベリファイアは、デバイス上で前記プロセッサと併置されている、システム。

適用例26:

適用例25のシステムであって、

前記ベリファイアは、加入者識別モジュールに含まれている、システム。

適用例27:

適用例21のシステムであって、

前記ベリファイアは、ネットワーク接続を介して前記プロセッサと通信する、システム。

適用例28:

適用例21のシステムであって、

前記プロセッサは、さらに、前記ベリファイアからシードを取得するように構成されている、システム。

適用例29:

適用例21のシステムであって、

前記変更のシーケンスは、前記ベリファイアから取得される入力に少なくとも部分的に依存する、システム。

適用例30:

適用例21のシステムであって、

前記1つまたは複数のハードウェア・パラメータは、メモリの容量である、システム。

適用例31:

適用例21のシステムであって、

前記1つまたは複数のハードウェア・パラメータは、メモリの速度である、システム。

適用例32:

適用例21のシステムであって、

前記物理メモリ内にアクティブである回避的ソフトウェアはないと判断されたら、前記プロセッサは、スキャンを実行するように構成されている、システム。

適用例33:

適用例32のシステムであって、

前記スキャンは、ライセンスを受けていないソフトウェアのスキャンを含む、システム。

適用例34:

適用例21のシステムであって、

前記メモリは秘密データを含み、

前記ベリファイアに結果を提供することによって、前記秘密データが漏洩することはない、システム。

適用例35:

適用例21のシステムであって、

前記プロセッサは、携帯電話機の中に含まれている、システム。

適用例36:

ハードウェア構成に対応する1つまたは複数のハードウェア・パラメータを受け取ることと、

物理メモリに対して変更のシーケンスを実行することと、

結果をベリファイアに提供することと、を含む方法。

適用例37:

適用例36の方法であって、

前記ベリファイアは、物理メモリ変更の期待されるシーケンスが実行されたかどうかを、受信した前記結果に少なくとも部分的に基づいて判断するように構成されている、方法。

適用例38:

コンピュータ読み取り可能な記憶媒体において実現されるコンピュータプログラム・プロダクトであって、

ハードウェア構成に対応する1つまたは複数のハードウェア・パラメータを受け取り、

物理メモリに対して変更のシーケンスを実行し、

結果をベリファイアに提供する、

ためのコンピュータ命令を含む、コンピュータプログラム・プロダクト。

適用例39:

プロセッサと、

前記プロセッサに結合され、前記プロセッサに命令を提供するように構成されたメモリと、を備えるシステムであって、

前記プロセッサは、

デバイス上のメモリへの変更のシーケンスの前記デバイスによる実行に関連する1つまたは複数の結果を、前記デバイスから受け取り、

前記デバイス上の前記メモリ内には回避的ソフトウェアがないことを、前記1つまたは複数の結果が示していることを確認し、

前記確認が行われた後に、前記デバイスのスキャンを開始する、ように構成されている、システム。

適用例40:

プロセッサと、

前記プロセッサに結合され、前記プロセッサに命令を提供するように構成されたメモリと、を備えるシステムであって、

前記プロセッサは、

デバイスが結果を決定するように要求を開始させ、

前記デバイスから前記結果を受け取り、

前記結果、および前記結果を前記デバイスが提供するのに要した時間の長さに少なくとも部分的に基づいて、前記デバイスのセキュリティ状態を確認する、ように構成されている、システム。

Claims (39)

- 物理メモリと、

プロセッサと、を備えるシステムであって、

前記プロセッサは、

ハードウェア構成に対応する1つまたは複数のハードウェア・パラメータを受け取り、前記1つまたは複数のハードウェア・パラメータは、前記物理メモリの容量と前記物理メモリの速度との少なくとも一方を含み、

前記物理メモリに対して、少なくとも一つの書き込み処理を含む変更のシーケンスを実行し、

前記メモリが不正なプログラムによる影響を受けていないことを、部分的に前記物理メモリの速度に基づいて、検証するために、前記変更のシーケンスと関連づけられた複数の結果をベリファイアに提供するように構成されている、システム。 - 請求項1に記載のシステムであって、

前記プロセッサは、さらに、前記物理メモリに対する前記変更のシーケンスを初期化するための初期化情報を受け取るように構成されている、システム。 - 請求項2に記載のシステムであって、

前記初期化情報はシード値を含む、システム。 - 請求項2に記載のシステムであって、

前記初期化情報はステップ値を含む、システム。 - 請求項2に記載のシステムであって、

前記初期化情報はプロキシから受け取られる、システム。 - 請求項2に記載のシステムであって、

前記初期化情報は外部ベリファイアから受け取られる、システム。 - 請求項2に記載のシステムであって、

前記初期化情報は現象の表現である、システム。 - 請求項7に記載のシステムであって、

前記初期化情報は、前記システムが備える加速度計から受け取られる、システム。 - 請求項7に記載のシステムであって、

前記プロセッサは、少なくとも部分的に、現象を測定することにより、前記初期化情報を受け取るように構成されている、システム。 - 請求項1に記載のシステムであって、

前記プロセッサは、さらに、前記物理メモリのうち前記変更のシーケンスが実行される部分を関数に従って決定するように構成されている、システム。 - 請求項1に記載のシステムであって、

前記変更のシーケンスは、関数に従って実行される、システム。 - 請求項1に記載のシステムであって、

前記プロセッサは、

前記物理メモリの一部を選択的に読み取るように構成される、システム。 - 請求項12に記載のシステムであって、

前記プロセッサは、前記物理メモリの前記選択的読み取りごとに増加される値に少なくとも部分的に基づいて定められるアクセス位置の前記物理メモリを選択的に読み取るように構成されている、システム。 - 請求項13に記載のシステムであって、

前記増加される値の増加量は、前記物理メモリのサイズの測定値に対して、互いに素である、システム。 - 請求項1に記載のシステムであって、

前記プロセッサは、恒等関数ではない関数であって、前記物理メモリの一部を入力として受け取る関数を少なくとも部分的に用いることにより、前記複数の結果を決定するように構成されている、システム。 - 請求項1に記載のシステムであって、

前記プロセッサは、アキュムレータを少なくとも部分的に用いてメモリの内容をレジスタに累積することにより、前記結果を決定するように構成されている、システム。 - 請求項16に記載のシステムであって、

前記アキュムレータは非線形関数を含んでいる、システム。 - 請求項16に記載のシステムであって、

前記アキュムレータは、XORおよびローテートを用いる、システム。 - 請求項1に記載のシステムであって、

前記プロセッサは、少なくとも部分的に、プロキシに情報を提供することにより、前記複数の結果を前記ベリファイアに提供するように構成されている、システム。 - 請求項1に記載のシステムであって、

前記ベリファイアは、物理メモリ変更の期待されるシーケンスが前記プロセッサにより実行されたかどうかを、受信した前記複数の結果に少なくとも部分的に基づいて判断するように構成されている、システム。 - 請求項1に記載のシステムであって、

前記判断は、前記変更のシーケンスの実行に関連するタイミング情報に少なくとも部分的に基づいている、システム。 - 請求項1に記載のシステムであって、

前記判断は、デバイスから受け取る結果の正確さに少なくとも部分的に基づいている、システム。 - 請求項1に記載のシステムであって、

前記ベリファイアは、デバイス上で前記プロセッサと併置されている、システム。 - 請求項23に記載のシステムであって、

前記ベリファイアは、加入者識別モジュールに含まれている、システム。 - 請求項1に記載のシステムであって、

前記ベリファイアは、ネットワーク接続を介して前記プロセッサと通信する、システム。 - 請求項1に記載のシステムであって、

前記プロセッサは、さらに、前記ベリファイアからシードを取得するように構成されている、システム。 - 請求項1に記載のシステムであって、

前記変更のシーケンスは、前記ベリファイアから取得される入力に少なくとも部分的に依存する、システム。 - 請求項1に記載のシステムであって、

前記物理メモリ内にアクティブである回避的ソフトウェアはないと判断されたら、前記プロセッサは、スキャンを実行するように構成されている、システム。 - 請求項28に記載のシステムであって、

前記スキャンは、ライセンスを受けていないソフトウェアのスキャンを含む、システム。 - 請求項1に記載のシステムであって、

前記メモリは秘密データを含み、

前記ベリファイアに結果を提供することによって、前記秘密データが漏洩することはない、システム。 - 請求項1に記載のシステムであって、

前記プロセッサは、携帯電話機の中に含まれている、システム。 - ハードウェア構成に対応する1つまたは複数のハードウェア・パラメータを受け取ることであって、前記1つまたは複数のハードウェア・パラメータは、物理メモリの容量と前記物理メモリの速度との少なくとも一方を含む、ハードウェア・パラメータを受け取ることと、

前記物理メモリに対して、少なくとも一つの書き込み処理を含む変更のシーケンスを実行することと、

前記メモリが不正なプログラムによる影響を受けていないことを、部分的に前記物理メモリの速度に基づいて、検証するために、前記変更のシーケンスと関連づけられた複数の結果をベリファイアに提供することと、を含む方法。 - 請求項32に記載の方法であって、さらに、

初期化情報を受け取ることを含む、方法。 - 請求項32に記載の方法であって、さらに、

前記物理メモリの一部を選択的に読み取ることを含む、方法。 - コンピュータ読み取り可能な記憶媒体において実現されるコンピュータプログラムであって、

ハードウェア構成に対応する1つまたは複数のハードウェア・パラメータを受け取り、前記1つまたは複数のハードウェア・パラメータは、物理メモリの容量と前記物理メモリの速度との少なくとも一方を含み、

前記物理メモリに対して、少なくとも一つの書き込み処理を含む変更のシーケンスを実行し、

前記メモリが不正なプログラムによる影響を受けていないことを、部分的に前記物理メモリの速度に基づいて、検証するために、前記変更のシーケンスと関連づけられた複数の結果をベリファイアに提供する、

ためのコンピュータ命令を含む、コンピュータプログラム。 - 請求項35に記載のコンピュータプログラムであって、さらに、

初期化情報を受け取ることを含む、コンピュータプログラム。 - 請求項35に記載のコンピュータプログラムであって、さらに、

前記物理メモリの一部を選択的に読み取ることを含む、コンピュータプログラム。 - プロセッサと、

前記プロセッサに結合され、前記プロセッサに命令を提供するように構成されたメモリと、を備えるシステムであって、

前記プロセッサは、

デバイス上の物理メモリへの変更のシーケンスの前記デバイスによる実行に関連する1つまたは複数の結果を、前記デバイスから受け取り、

前記物理メモリの速度を含む、ハードウェア構成に対応する1以上のパラメータに部分的に基づいて、前記デバイス上の前記メモリ内には回避的ソフトウェアがないことを、前記1つまたは複数の結果が示していることを確認し、

前記確認が行われた後に、前記デバイスのスキャンを開始する、ように構成されている、システム。 - プロセッサと、

前記プロセッサに結合され、前記プロセッサに命令を提供するように構成されたメモリと、を備えるシステムであって、

前記プロセッサは、

少なくとも一つの書き込み処理を含む物理メモリへの変更のシーケンスと関連づけられた結果をデバイスが決定するように要求を開始させ、

前記デバイスから前記結果を受け取り、

前記結果と、前記結果を前記デバイスが提供するのに要した時間の長さと、前記物理メモリの速度と、に少なくとも部分的に基づいて、前記デバイスのセキュリティ状態を確認する、ように構成されている、システム。

Applications Claiming Priority (11)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| US23460409P | 2009-08-17 | 2009-08-17 | |

| US61/234,604 | 2009-08-17 | ||

| US12/580,891 US8375442B2 (en) | 2009-08-17 | 2009-10-16 | Auditing a device |

| US12/580,891 | 2009-10-16 | ||

| US25704309P | 2009-11-02 | 2009-11-02 | |

| US61/257,043 | 2009-11-02 | ||

| US28636909P | 2009-12-14 | 2009-12-14 | |

| US61/286,369 | 2009-12-14 | ||

| US12/714,547 US8544089B2 (en) | 2009-08-17 | 2010-03-01 | Auditing a device |

| US12/714,547 | 2010-03-01 | ||

| PCT/US2010/002214 WO2011022040A1 (en) | 2009-08-17 | 2010-08-11 | Auditing a device |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2013502639A JP2013502639A (ja) | 2013-01-24 |

| JP2013502639A5 JP2013502639A5 (ja) | 2013-05-02 |

| JP5646631B2 true JP5646631B2 (ja) | 2014-12-24 |

Family

ID=43589382

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2012525523A Expired - Fee Related JP5646631B2 (ja) | 2009-08-17 | 2010-08-11 | デバイスの監査 |

Country Status (6)

| Country | Link |

|---|---|

| US (2) | US8544089B2 (ja) |

| EP (1) | EP2467793B1 (ja) |

| JP (1) | JP5646631B2 (ja) |

| KR (1) | KR101547165B1 (ja) |

| CN (3) | CN105868631A (ja) |

| WO (1) | WO2011022040A1 (ja) |

Families Citing this family (31)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US8352795B2 (en) * | 2009-02-11 | 2013-01-08 | Honeywell International Inc. | High integrity processor monitor |

| US8949989B2 (en) | 2009-08-17 | 2015-02-03 | Qualcomm Incorporated | Auditing a device |

| US8544089B2 (en) | 2009-08-17 | 2013-09-24 | Fatskunk, Inc. | Auditing a device |

| US20110141967A1 (en) * | 2009-12-14 | 2011-06-16 | Lane Sean L | Methods and apparatus related to substantially real-time data transmission and analysis for sensors |

| US9459983B2 (en) * | 2010-12-31 | 2016-10-04 | Open Invention Network, Llc | Method and apparatus of establishing customized network monitoring criteria |

| KR101352132B1 (ko) * | 2011-03-24 | 2014-01-14 | 삼성전자서비스 주식회사 | 스마트폰의 소프트웨어 조작판별시스템 |

| US8661549B2 (en) * | 2012-03-02 | 2014-02-25 | Apple Inc. | Method and apparatus for obfuscating program source codes |

| US20140165197A1 (en) * | 2012-12-06 | 2014-06-12 | Empire Technology Development, Llc | Malware attack prevention using block code permutation |

| CN105339995B (zh) * | 2013-07-18 | 2018-04-06 | 日本电信电话株式会社 | 解密装置、解密能力提供装置、其方法、以及记录介质 |

| US9705678B1 (en) * | 2014-04-17 | 2017-07-11 | Symantec Corporation | Fast CAN message authentication for vehicular systems |

| US9330030B2 (en) * | 2014-06-24 | 2016-05-03 | Google Inc. | Bridge decoder for a vehicle infotainment system |

| JP2016053956A (ja) * | 2014-09-02 | 2016-04-14 | エスケー インフォセック カンパニー リミテッドSK INFOSEC Co.,Ltd. | ウェブ基盤の悪性コード探知システムおよび方法 |

| CN105471580B (zh) * | 2014-09-11 | 2021-12-24 | 苏州海博智能系统有限公司 | 一种复核签名方法和设备 |

| KR102403063B1 (ko) * | 2014-12-05 | 2022-05-30 | 삼성전자주식회사 | 모바일 디바이스 및 모바일 디바이스의 메모리 관리 방법 |

| US10542118B2 (en) * | 2015-09-24 | 2020-01-21 | Intel Corporation | Facilitating dynamic filtering and local and/or remote processing of data based on privacy policies and/or user preferences |

| US20170116604A1 (en) | 2015-10-21 | 2017-04-27 | Mastercard International Incorporated | Systems and Methods for Identifying Payment Accounts to Segments |

| US20170116584A1 (en) * | 2015-10-21 | 2017-04-27 | Mastercard International Incorporated | Systems and Methods for Identifying Payment Accounts to Segments |

| EP3179395A1 (en) * | 2015-12-10 | 2017-06-14 | Thomson Licensing | Device and method for executing protected ios software modules |

| US10180829B2 (en) * | 2015-12-15 | 2019-01-15 | Nxp Usa, Inc. | System and method for modulo addressing vectorization with invariant code motion |

| CN108369625B (zh) * | 2015-12-19 | 2022-03-04 | 比特梵德知识产权管理有限公司 | 用于保护多个网络端点的双重存储器内省 |

| US10367645B2 (en) * | 2016-10-26 | 2019-07-30 | International Business Machines Corporation | Proof-of-work for smart contracts on a blockchain |

| RU2673711C1 (ru) * | 2017-06-16 | 2018-11-29 | Акционерное общество "Лаборатория Касперского" | Способ обнаружения аномальных событий на основании набора сверток безопасных событий |

| US10733298B2 (en) * | 2017-07-31 | 2020-08-04 | Dell Products, L.P. | System management audit log snapshot |

| CN110928537B (zh) * | 2018-09-19 | 2023-08-11 | 百度在线网络技术(北京)有限公司 | 模型评测方法、装置、设备及计算机可读介质 |

| EP3664358A1 (en) * | 2018-12-03 | 2020-06-10 | Nagravision S.A. | Methods and devices for remote integrity verification |

| CN109743289B (zh) * | 2018-12-10 | 2021-05-14 | 北京链化未来科技有限公司 | 一种基于神经网络的数据验证方法、装置及电子设备 |

| JP2022523564A (ja) | 2019-03-04 | 2022-04-25 | アイオーカレンツ, インコーポレイテッド | 機械学習を使用するデータ圧縮および通信 |

| US11880457B2 (en) * | 2019-09-27 | 2024-01-23 | Micron Technology, Inc. | Device intrusion detection via variable code comparison |

| US11386203B2 (en) * | 2020-06-15 | 2022-07-12 | Western Digital Technologies, Inc. | Detection of compromised storage device firmware |

| US11266911B1 (en) * | 2020-09-21 | 2022-03-08 | Nintendo Co., Ltd. | Systems and method for identifying modified program data |

| KR102354858B1 (ko) | 2021-03-03 | 2022-02-08 | 쿠팡 주식회사 | 아이템 판매 정보 처리를 위한 전자 장치 및 그 방법 |

Family Cites Families (55)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| AUPQ131399A0 (en) * | 1999-06-30 | 1999-07-22 | Silverbrook Research Pty Ltd | A method and apparatus (NPAGE02) |

| DE3913263A1 (de) * | 1989-04-22 | 1990-10-25 | Teves Gmbh Alfred | Unterdruck-bremskraftverstaerker fuer kraftfahrzeuge |

| US5892900A (en) * | 1996-08-30 | 1999-04-06 | Intertrust Technologies Corp. | Systems and methods for secure transaction management and electronic rights protection |

| KR100204542B1 (ko) * | 1995-11-09 | 1999-06-15 | 윤종용 | 멀티 서브워드라인 드라이버를 갖는 반도체 메모리장치 |

| US6335927B1 (en) * | 1996-11-18 | 2002-01-01 | Mci Communications Corporation | System and method for providing requested quality of service in a hybrid network |

| JP3411186B2 (ja) * | 1997-06-06 | 2003-05-26 | シャープ株式会社 | 不揮発性半導体記憶装置 |

| US6901518B1 (en) * | 1999-04-08 | 2005-05-31 | Sun Microsystems, Inc. | Method and system for establishing trust in downloaded proxy code |

| US7315826B1 (en) * | 1999-05-27 | 2008-01-01 | Accenture, Llp | Comparatively analyzing vendors of components required for a web-based architecture |

| US6769066B1 (en) * | 1999-10-25 | 2004-07-27 | Visa International Service Association | Method and apparatus for training a neural network model for use in computer network intrusion detection |

| KR100555003B1 (ko) * | 2001-06-04 | 2006-02-24 | 가부시끼가이샤 르네사스 테크놀로지 | 기억 장치 |

| US8352582B2 (en) * | 2001-06-28 | 2013-01-08 | Koninklijke Philips Electronics N.V. | Temporal proximity to verify physical proximity |

| US9392002B2 (en) * | 2002-01-31 | 2016-07-12 | Nokia Technologies Oy | System and method of providing virus protection at a gateway |

| JP2004104539A (ja) * | 2002-09-11 | 2004-04-02 | Renesas Technology Corp | メモリカード |

| US7660998B2 (en) * | 2002-12-02 | 2010-02-09 | Silverbrook Research Pty Ltd | Relatively unique ID in integrated circuit |

| US7597250B2 (en) * | 2003-11-17 | 2009-10-06 | Dpd Patent Trust Ltd. | RFID reader with multiple interfaces |

| DE102004028032B4 (de) * | 2004-06-09 | 2008-04-17 | Perkinelmer Optoelectronics Gmbh & Co.Kg | Sensorelement |

| US7454233B2 (en) * | 2004-09-23 | 2008-11-18 | Gemalto Inc | Communications of UICC in mobile devices using internet protocols |

| US8887287B2 (en) * | 2004-10-27 | 2014-11-11 | Alcatel Lucent | Method and apparatus for software integrity protection using timed executable agents |

| US7793851B2 (en) * | 2005-05-09 | 2010-09-14 | Dynamics Inc. | Dynamic credit card with magnetic stripe and embedded encoder and methods for using the same to provide a copy-proof credit card |

| US7770785B2 (en) * | 2005-06-13 | 2010-08-10 | Qualcomm Incorporated | Apparatus and methods for detection and management of unauthorized executable instructions on a wireless device |

| US20080229415A1 (en) * | 2005-07-01 | 2008-09-18 | Harsh Kapoor | Systems and methods for processing data flows |

| IL181041A0 (en) * | 2007-01-29 | 2007-07-04 | Deutsche Telekom Ag | Improved method and system for detecting malicious behavioral patterns in a computer, using machine learning |

| EP1855223A1 (en) * | 2006-05-12 | 2007-11-14 | Telefonaktiebolaget LM Ericsson (publ) | Extending the DRM realm to external devices |

| EP1865656A1 (en) * | 2006-06-08 | 2007-12-12 | BRITISH TELECOMMUNICATIONS public limited company | Provision of secure communications connection using third party authentication |

| DE102006027200A1 (de) * | 2006-06-12 | 2007-12-27 | Giesecke & Devrient Gmbh | Datenträger und Verfahren zur kontaktlosen Kommunikation zwischen dem Datenträger und einem Lesegerät |

| US20080005797A1 (en) | 2006-06-30 | 2008-01-03 | Microsoft Corporation | Identifying malware in a boot environment |

| US20080030456A1 (en) * | 2006-07-19 | 2008-02-07 | Sony Ericsson Mobile Communications Ab | Apparatus and Methods for Providing Motion Responsive Output Modifications in an Electronic Device |

| US20120129452A1 (en) * | 2006-09-24 | 2012-05-24 | Rfcyber Corp. | Method and apparatus for provisioning applications in mobile devices |

| US8118218B2 (en) * | 2006-09-24 | 2012-02-21 | Rich House Global Technology Ltd. | Method and apparatus for providing electronic purse |

| WO2008048665A2 (en) * | 2006-10-18 | 2008-04-24 | University Of Virginia Patent Foundation | Method, system, and computer program product for malware detection analysis, and response |

| US8978125B2 (en) * | 2006-10-19 | 2015-03-10 | Oracle International Corporation | Identity controlled data center |

| DE102006057093B4 (de) * | 2006-12-04 | 2008-10-02 | Infineon Technologies Ag | Vorrichtung zur Auswahl einer virtuellen Kartenanwendung |

| ATE438151T1 (de) * | 2006-12-21 | 2009-08-15 | Ericsson Telefon Ab L M | Verschleierung von computerprogrammcodes |

| FR2915337B1 (fr) * | 2007-04-19 | 2009-06-05 | Bouygues Telecom Sa | Procede et systeme de securisation d'acces interne de telephone mobile, telephone mobile et terminal correspondants. |

| WO2009013700A2 (en) * | 2007-07-24 | 2009-01-29 | Nxp B.V. | Method, system and trusted service manager for securely transmitting an application to a mobile phone |

| CN101377756B (zh) * | 2007-08-30 | 2011-04-27 | 联想(北京)有限公司 | 一种评估计算机系统老化的方法 |

| WO2009031065A1 (en) * | 2007-09-03 | 2009-03-12 | Nxp B.V. | Mobile communication device and method for swapping mifare applications |

| US7967215B2 (en) * | 2008-04-18 | 2011-06-28 | Vivotech Inc. | Systems, methods, and computer program products for supporting multiple contactless applications using different security keys |

| CN100585609C (zh) * | 2008-04-30 | 2010-01-27 | 北京飞天诚信科技有限公司 | 一种确保操作环境安全的系统和方法 |

| US7917820B1 (en) * | 2008-05-20 | 2011-03-29 | Xilinx, Inc. | Testing an embedded core |

| US8364123B2 (en) * | 2009-02-25 | 2013-01-29 | Apple Inc. | Managing notification messages |

| GB2461870B (en) * | 2008-07-14 | 2012-02-29 | F Secure Oyj | Malware detection |

| US8578483B2 (en) * | 2008-07-31 | 2013-11-05 | Carnegie Mellon University | Systems and methods for preventing unauthorized modification of an operating system |

| US8243541B2 (en) * | 2008-12-19 | 2012-08-14 | Oracle America, Inc. | Methods and apparatuses for improving reduced power operations in embedded memory arrays |

| EP2406717A4 (en) * | 2009-03-13 | 2012-12-26 | Univ Rutgers | SYSTEMS AND METHODS FOR DETECTING DAMAGE PROGRAMS |

| US8607340B2 (en) * | 2009-07-21 | 2013-12-10 | Sophos Limited | Host intrusion prevention system using software and user behavior analysis |

| US8375442B2 (en) | 2009-08-17 | 2013-02-12 | Fatskunk, Inc. | Auditing a device |

| US8370935B1 (en) * | 2009-08-17 | 2013-02-05 | Fatskunk, Inc. | Auditing a device |

| US8949989B2 (en) | 2009-08-17 | 2015-02-03 | Qualcomm Incorporated | Auditing a device |

| US8544089B2 (en) | 2009-08-17 | 2013-09-24 | Fatskunk, Inc. | Auditing a device |

| US8468602B2 (en) * | 2010-03-08 | 2013-06-18 | Raytheon Company | System and method for host-level malware detection |

| US20130007848A1 (en) * | 2011-07-01 | 2013-01-03 | Airtight Networks, Inc. | Monitoring of smart mobile devices in the wireless access networks |

| US9032520B2 (en) * | 2012-02-22 | 2015-05-12 | iScanOnline, Inc. | Remote security self-assessment framework |

| US9077688B2 (en) * | 2012-06-17 | 2015-07-07 | Skycure Ltd | Access control system for a mobile device |

| US8910263B1 (en) * | 2013-09-17 | 2014-12-09 | Iboss, Inc. | Mobile device management profile distribution |

-

2010

- 2010-03-01 US US12/714,547 patent/US8544089B2/en active Active

- 2010-08-11 JP JP2012525523A patent/JP5646631B2/ja not_active Expired - Fee Related

- 2010-08-11 CN CN201610205762.4A patent/CN105868631A/zh active Pending

- 2010-08-11 CN CN201610205761.XA patent/CN105787372A/zh active Pending

- 2010-08-11 EP EP10810267.4A patent/EP2467793B1/en not_active Not-in-force

- 2010-08-11 KR KR1020127006902A patent/KR101547165B1/ko not_active IP Right Cessation

- 2010-08-11 WO PCT/US2010/002214 patent/WO2011022040A1/en active Application Filing

- 2010-08-11 CN CN201080046637.4A patent/CN102549576B/zh not_active Expired - Fee Related

-

2013

- 2013-08-14 US US13/967,105 patent/US9202051B2/en active Active

Also Published As

| Publication number | Publication date |

|---|---|

| EP2467793B1 (en) | 2016-10-26 |

| US8544089B2 (en) | 2013-09-24 |

| JP2013502639A (ja) | 2013-01-24 |

| EP2467793A1 (en) | 2012-06-27 |

| WO2011022040A1 (en) | 2011-02-24 |

| CN105787372A (zh) | 2016-07-20 |

| US20110041178A1 (en) | 2011-02-17 |

| KR101547165B1 (ko) | 2015-08-25 |

| CN102549576B (zh) | 2016-05-04 |

| KR20120066018A (ko) | 2012-06-21 |

| EP2467793A4 (en) | 2013-10-23 |

| US20140101765A1 (en) | 2014-04-10 |

| US9202051B2 (en) | 2015-12-01 |

| CN102549576A (zh) | 2012-07-04 |

| CN105868631A (zh) | 2016-08-17 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP5646631B2 (ja) | デバイスの監査 | |

| US8949989B2 (en) | Auditing a device | |

| US8370935B1 (en) | Auditing a device | |

| US9411955B2 (en) | Server-side malware detection and classification | |

| US11502845B2 (en) | Network interface device and method | |

| US7500098B2 (en) | Secure mode controlled memory | |

| US7953980B2 (en) | Signed manifest for run-time verification of software program identity and integrity | |

| US8364973B2 (en) | Dynamic generation of integrity manifest for run-time verification of software program | |

| US6385727B1 (en) | Apparatus for providing a secure processing environment | |

| US8375442B2 (en) | Auditing a device | |

| US20070005957A1 (en) | Agent presence monitor configured to execute in a secure environment | |

| US20160055331A1 (en) | Detecting exploits against software applications | |

| Jakobsson et al. | Retroactive detection of malware with applications to mobile platforms | |

| US10713392B2 (en) | Network interface device and method | |

| CN108259490B (zh) | 一种客户端校验方法及装置 | |

| CN110971443B (zh) | 网络接口设备和方法 | |

| AU750573B2 (en) | Method and apparatus for controlling access to confidential data | |

| Marchand et al. | Firmware Integrity Protection: A Survey | |

| WO2024083346A1 (en) | Data processing apparatus and method for runtime attestation | |

| CN115879064A (zh) | 一种程序运行方法、装置、处理器、芯片及电子设备 | |

| JP2018088574A (ja) | プログラムイメージを保護する方法 |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20130225 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20130225 |

|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20140131 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20140225 |

|

| A601 | Written request for extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A601 Effective date: 20140526 |

|

| A602 | Written permission of extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A602 Effective date: 20140602 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20140623 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20141007 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20141105 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 5646631 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| S111 | Request for change of ownership or part of ownership |

Free format text: JAPANESE INTERMEDIATE CODE: R313113 |

|

| S531 | Written request for registration of change of domicile |

Free format text: JAPANESE INTERMEDIATE CODE: R313531 |

|

| S111 | Request for change of ownership or part of ownership |

Free format text: JAPANESE INTERMEDIATE CODE: R313113 |

|

| S531 | Written request for registration of change of domicile |

Free format text: JAPANESE INTERMEDIATE CODE: R313531 |

|

| R350 | Written notification of registration of transfer |

Free format text: JAPANESE INTERMEDIATE CODE: R350 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| LAPS | Cancellation because of no payment of annual fees |