JP5584767B2 - センサデータの操作を防止するための方法及びこのためのセンサ - Google Patents

センサデータの操作を防止するための方法及びこのためのセンサ Download PDFInfo

- Publication number

- JP5584767B2 JP5584767B2 JP2012531314A JP2012531314A JP5584767B2 JP 5584767 B2 JP5584767 B2 JP 5584767B2 JP 2012531314 A JP2012531314 A JP 2012531314A JP 2012531314 A JP2012531314 A JP 2012531314A JP 5584767 B2 JP5584767 B2 JP 5584767B2

- Authority

- JP

- Japan

- Prior art keywords

- cryptographic

- sensor

- authentication message

- time

- authentication

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Expired - Fee Related

Links

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3271—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials using challenge-response

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L67/00—Network arrangements or protocols for supporting network services or applications

- H04L67/01—Protocols

- H04L67/12—Protocols specially adapted for proprietary or special-purpose networking environments, e.g. medical networks, sensor networks, networks in vehicles or remote metering networks

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/12—Transmitting and receiving encryption devices synchronised or initially set up in a particular manner

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3236—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials using cryptographic hash functions

- H04L9/3242—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials using cryptographic hash functions involving keyed hash functions, e.g. message authentication codes [MACs], CBC-MAC or HMAC

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3297—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials involving time stamps, e.g. generation of time stamps

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L2209/00—Additional information or applications relating to cryptographic mechanisms or cryptographic arrangements for secret or secure communication H04L9/00

- H04L2209/08—Randomization, e.g. dummy operations or using noise

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L2209/00—Additional information or applications relating to cryptographic mechanisms or cryptographic arrangements for secret or secure communication H04L9/00

- H04L2209/20—Manipulating the length of blocks of bits, e.g. padding or block truncation

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L2209/00—Additional information or applications relating to cryptographic mechanisms or cryptographic arrangements for secret or secure communication H04L9/00

- H04L2209/80—Wireless

- H04L2209/805—Lightweight hardware, e.g. radio-frequency identification [RFID] or sensor

Description

(1)[メッセージ認証]データの完全性保護

(2)[実体認証]発信元の信憑性の確認

(3)[機密性]データの機密性保護(随意)

を考察すべきである。これらの基本的要求に加えて、基本的要求によって明確にカバーされていないが、その存在により暗黙に想定される特殊な攻撃タイプを困難にするか、又は防止するさらなる要求が導き出される。ここではとりわけ、

(a)[リプレイ防止]完全であるが(1)、もう既に一度送信されたデータのリプレイ防止、

(b)[生きていること(liveliness)]発信元が伝達時点で「生きて」いたこと、すなわち、早い時点で事前に計算された(又は記録されたが送信されなかった)データが使用されなかったことの確認

が挙げられる。

図2は、センサデータの完全性保護システムを示す概略図である。安全性コンセプトのこの第2ステップでは、認証後、すなわち、データの受信相手、つまり制御装置(ECU)Bが、認証された送信元、すなわち、RDSセンサAと通信していることがわかった後に、伝達するデータに完全性保護、有利には時変パラメータ、例えば乱数、シーケンス番号(シーケンスカウンタ)又はタイムスタンプが設けられる。

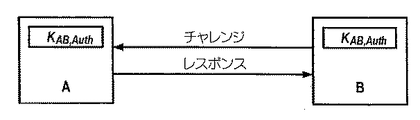

チャレンジ・レスポンス方式による認証(アイデンティティと共にチャレンジの暗号化);CBCモードに基づいたメッセージ認証コードによる完全性保護ならびに対応したパディング及びMAC強化、すなわち、EMAC及びCMAC;純粋なユーザデータの他に乱数の追加によるリプレイ攻撃の防止;完全性保護のためのシーケンスカウンタとしてチャレンジの一部を使用することにより2つのプロトコル部分を確実に暗号学的に結合;全ての機構のために唯一の基本構成、対称的なブロック暗号のみが必要となり、実施オプションとして、具体的には AES-128又は代替的にPRESENTが提案される;さらに制御装置でのみ2つのプロトコル部分を結合するため、乱数発生器が必要となる。

KAB,Auth‐共通の認証鍵

KAB,MAC1‐共通のメッセージ認証コード鍵1

KAB,MAC2‐共通のメッセージ認証コード鍵2。

1.Bは64bitの乱数RBを生成する。

2.Bはこの乱数RBをBのアイデンティティIDBと共にAに送信する。

B->A : RB‖IDB (64bit‖32bit)

3.AはメッセージRB‖IDBを暗号化し、すなわち、EncK AB,Auth (RB‖IDB)、これをIDAと共にBに戻す:

A->B : EncK AB,Auth (RB‖IDB)‖IDA (128bit‖32bit)

4.Bは、2.のプロトコルステップ終了直後に、レスポンスy=EncK AB,Auth (RB‖IDB)の計算を開始する。3.における応答y'を得た後、Bはyを伝達された応答y'と比較する:

y=y'= EncK AB,Auth (RB‖IDB)といえるか?

さらにBはAのアイデンティティを所望のアイデンティティと比較する。すなわち:

IDA=ID’Aといえるか?

2つの比較が成功した場合にのみ、AはBに対して無事に認証されたといえる。

3’.A->B : msb127,…,64[EncK AB,Auth (RB‖IDB)]‖IDA (64bit‖32bit)

以下に認証1について方法全体を説明する。

1.Bは64bitの乱数RBを生成する。

2.Bはこの乱数RBをBのアイデンティティIDBと共にAに送信する。

B->A : RB‖IDB (64bit‖32bit)

3.AはメッセージRB‖IDBを暗号化し、すなわち、EncK AB,Auth (RB‖IDB)とし、64の最上位ビット(最大値ビット)をIDAと共にBに戻す:

A->B : msb127,…,64[EncK AB,Auth (RB‖IDB)]‖IDA (64bit‖32bit)

4.Bは2.のプロトコルステップ終了直後に、レスポンスy=msb127,…,64[EncK AB,Auth(RB‖IDB)]の計算を開始する。3.における応答y'を得た後、Bはyを伝達された応答y'と比較する。

y=y'= msb127,…,64[EncK AB,Auth (RB‖IDB)といえるか?

さらにBはAのアイデンティティを所望のアイデンティティと比較する。すなわち:

IDA=ID’Aといえるか?

2つの比較が成功した場合にのみ、AはBに対して無事に認証されたといえる。

(i)安全性コンセプトにおけるここで提案したステップは、実質的にISO/IEC9798-2 の2パス相互認証プロトコル(two-pass unilateral authentication protocol)である。これについては、"ISO/IEC 9798-2, Information technology - Security techniques - Entity Authentication - Part 2: Mechanisms using Symmetric encipherment. algorithms ISO/IEC, 1994"を参照のこと。これは、Encの64最上位ビットのみの伝送の変更を除いてあてはまる。

(ii)リプレイ攻撃、すなわち、全ての通信記録及び後のプロトコル経過における復元を防止するために乱数RBがプロトコルで使用される。暗号学的には、「ノンス=一回だけ使用される数(nonce = number used only once)」である必要がある。認証時のリプレイ攻撃を防止するためには、考察した使用シナリオでは64bitの長さで十分であるとみなされる。これよりも短い時変パラメータは過去に、例えばWLAN802.11b, KeeLoqにおけるWEP-Encyption で既に方法の攻撃及び/又は悪用可能な脆弱性につながっている。不可避的な認証のさらなる実施形態及び代替的な可能性を以下に説明する。制御装置Bにおいて乱数を生成するために、乱数発生器RNGが必要である。乱数発生器RNGは、決定的なRNGで特性K3レベルを有していることが望ましい。これについては、"Bundesamt fur Sicherheit in der Informationstechnik BSI, AIS 20: Funktionalitatsklassen und Evaluationsmethodologie fur deterministische Zufallszahlengeneratoren, Anwendungshinweise und Interpretationen zum Schema (AIS) Version 1, 2.12.1999, BSI, 2001, http://www.bsi.bund.de/zertifiz/zer1/interpr/ais20.pdfで参照可能"を参照されたい。

2.B -> A: RB (64bit)

3.A -> B: EncK AB,Auth(RB) (128bit)

は、攻撃者Oが乱数RBをすぐに反射し、Bに送り返すことによって攻撃することができる。Bはこの並行した第2セッションに、計算した値EncK AB,Auth(RB)で応答し、Oはこれを応答として使用する。図4は、単純な認証時のこのような反射攻撃の概略図を示す。

A -> B: EncKAB, Auth(TSA‖IDB)‖IDA

TSAは、Aによって生成されるタイムスタンプである。平文で伝送されるIDAは、直接的な暗号学的意味を有さず、ISO標準には入っていない。

A -> B: {TA, B}K AB

Protocol 3.4: ISO/IEC 9798-2 1パス一方向認証プロトコル(one-pass unilateral authentication protocol)

1. B -> A: NB

2. A -> B: {NA, B}KAB

Protocol 3.4: ISO/IEC 9798-2 2パス一方向認証プロトコル(two-pass unilateral authentication protocol)

文献の80ページに見られる表3.2から、2つのプロトコル3.4及び3.5は望ましい特性、生きていること、鍵の新しさ、Aの実体認証を満たしており、形式的な安全性証明が存在しないにもかかわらず既知の攻撃が存在しないこといることがわかる。2つのプロトコルの安全性は、過去に既に調査された。プロトコルの形式的な安全性証明は、最近になってようやく規格に対する厳しい要求となっている。生じたプロトコルは技術的理由から古典的な認証プロトコルよりも幾分包括的である。以下に例示的に選択したプロトコル3.5に準拠するプロトコルは、そこに示された全てのプロトコルのうちで最も好ましく、このプロトコルに対してはこれまで攻撃が存在しない。

A -> B: x, s = GenSigskA(h(x))

B: VerSigpkA(x’, s)といえるか? 承諾又は拒否。

Bはメッセージx’及び署名sを受け取り、署名検証方法VerSigによってAの認証公開鍵を使用して署名をチェックする。現在では、例えば自動車分野では多くの場合RSA PKCS#1v1.5署名を用いる:

1. RSA 1024 bit: GenSig: 1024 bit1024bit, VerSig: 1024 bit16bit; 署名、モジュール、秘密鍵がそれぞれ 128 byte、公開鍵 〜 16 bit

2. RSA 2048 bit: GenSig: 2048 bit2048bit, VerSig: 2048 bit16bit; 署名、モジュール、秘密鍵がそれぞれ 256 byte、公開鍵 〜 16 bit。

ECC(Elliptic Curve Cryptography:楕円曲線暗号)署名は実質的により良好な特性を有している。

3. ECDSA 160 bit - RSA 1024 bitと比較可能な安全性: GenSig: スカラー小数点乗算、 VerSig: 2つのスカラー小数点乗算; 署名40 byte。

4. ECDSA 256 bit - RSA 2048 bitと比較可能な安全性: GenSig: スカラー小数点乗算、 VerSig: 2つのスカラー小数点乗算; 署名80 byte。

1. 鍵生成アルゴリズム: 出力: 対称鍵 K、 ビット長さ k、例えば k = 56 ... 256、

2. MAC-生成アルゴリズム: 入力: テキスト x、 鍵K, 出力: MACK (x) - 長さmのビット列、例えば m = 24 ... 128、

3. MAC-証明アルゴリズム: 入力: テキスト x, MAC-値 MACK(x), 鍵 K, 出力: 承諾又は拒否。

1.ブルートフォース鍵探索 -> 十分に大きい鍵空間、例えば中期安全性(medium term security)ではk > 80。

2.MAC値の推測 -> 成功可能性 max (2-k, 2-m)。多くのアプリケーションにはk>m及びm=32…64が成り立つ。

3.内部衝突に基づいた一般的偽装。これは特に上記変更して提案された「完全性保護方法」の場合である。

4.暗号分析の弱点に基づいた攻撃。

n = |x1| =…=|xt’-1|

となり、t’によっていわゆる「パディング」前のブロック数が示され、最後のブロックは、場合によってはnビットよりも少ないビットを有し、すなわち、0<|xt’|< nである。パディング後にtメッセージテキストブロックx1,… , xtを受け取り、パディング方式に応じて、以下のことがいえる。

EncK - 鍵Kによる暗号化アルゴリズムAES

k- bitで示す鍵Kの長さ、ここではk = 128

n- 暗号化アルゴリズムのブロック幅、ここではn = 128

t- ブロック数、ここではt = 16。

H0:= IV = 0n 初期化

MACK(x): =g(Ht) 出力変換。

(i)規格"ISO/IPC 9797, Information technology - Security techniques - Data integrity mechanisms using a cryptographic check function employing block cipher algorithm, ISO/IEC, 1994"の付録Aにはさらに2つの任意プロセスが定義されている。

MAC := g(Ht) =EncK2 (Ht)。

|xt’| = n の場合、

(v) CBC暗号化では、当然ながら全ての暗号化されたブロックが出力され、CBC-MACでは最後のブロックのみが出力される。このことは技術的理由からのみではない。全てのHiを出力するCBC-MAC方式は不確実だからである("Jonathan Kahtz and Yehuda Lindeil, Introduction to Modern Cryptography, CRC Publishing, 2007, 126ページを参照のこと)。

t = 16 ブロック

Enc AES, k = 128, n = 128

パディング方式1。

以下にEMACを説明する:

2つの 128 bit MAC-鍵KAB,MAC1 及びKAB,MAC2、m =n/2 = 64, すなわち、MAC 出力の切り捨て、及び出力変換EncKAB,MAC2 (Ht)により、

H0 := IV = 0128 初期化

MACK(x) := msb127...64 [EncK AB,MAC2 (Ht)] 出力変換

となる。

入力:鍵K、出力:サブ鍵K1, K2

S1: L: = EncK(0128);

S2: (rnsb(L) = 0)ならば

H0:= IV = 0128 初期化

MACK(x) := msb127...64(Ht) 出力変換

となる。

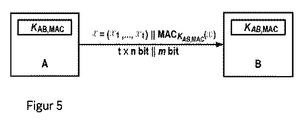

A: それぞれ長さnのt個の入力ブロックx=(x1,…,xt)から64bitのMAC値を共通の鍵K = KAB, MAC、EMACではKAB, MAC = KAB, MAC1, KAB, MAC2 又はCMACではKAB, MAC = KAB, MAC1のみによって計算せよ:

A -> B: x1,..,xt, MACK(x) txn bits, m bits = 2048 bits, 64 bits

B:メッセージテキストx1,…, xtを平文で受け取り、これをすぐにさらなる処理のために遅延なしに転送し、MACK(x)を計算し、次いで伝送されたAのMAC値と比較する。等しくない場合にはエラー信号が生成され、エラー信号は適宜処理される。

A -> B: x‖Isb32(c)‖msb64 (MACKmac (x‖RA))。

次いでシーケンスカウンタRAが1だけ高められる。

Claims (14)

- センサ(A)のセンサデータ(x)の操作を防止するための方法であって、

センサ(A)の認証の枠内で一回だけ使用される数(RB)が制御装置(B)から前記センサ(A)に送信され、該センサ(A)が、前記一回だけ使用される数(RB)を使用して暗号学的な認証メッセージを生成し、暗号学的な認証メッセージの第1部分を前記制御装置(B)に送信し、前記センサデータ(x)に暗号学的な完全性保護が設けられ、前記センサデータ(x)に時変パラメータ(c)が追加され、暗号学的な完全性保護及び追加された前記時変パラメータ(c)を有するセンサデータ(x)が、前記センサ(A)から前記制御装置(B)に送信され、

前記時変パラメータ(c)を計算するために暗号学的な認証メッセージの第2部分を使用し、暗号学的な完全性保護を計算するために暗号学的な認証メッセージの第3部分を使用し、

前記暗号学的な認証メッセージの前記第1部分と前記暗号学的な認証メッセージの前記第2部分とが重ならないようにし、前記暗号学的な認証メッセージの前記第1部分と前記暗号学的な認証メッセージの前記第3部分とが重ならないようにすることを特徴とする方法。 - 前記時変パラメータ(c)を、それぞれのセンサデータ-トランザクション時に変更する請求項1に記載の方法。

- 前記時変パラメータ(c)の変更を段階的な増分に相当させる請求項2に記載の方法

- それぞれのセンサデータ-トランザクション時に暗号学的な認証メッセージの第2部分(Ra0)から現在のパラメータ(Ra)を計算し、

現在のパラメータ(Ra)と、暗号学的な認証メッセージの前記第2部分(Ra0)との差から、n回目のセンサデータ-トランザクションにおける時変パラメータ(c)を計算する請求項2に記載の方法。 - 暗号学的な完全性保護の計算のために前記現在のパラメータ(Ra)を使用する請求項4に記載の方法。

- チャレンジ-レスポンス方式にしたがって前記センサ(A)の認証を行う請求項1乃至5のいずれか1項に記載の方法。

- メッセージ認証コード(MAC)方式にしたがって前記センサデータ(x)の暗号学的な完全性保護を実施する請求項1乃至6のいずれか1項に記載の方法。

- MAC方式として、OMAC方式又はEMAC方式を用いる請求項7に記載の方法。

- タイムスタンプ、シーケンスカウンタ又は乱数によって、前記時変パラメータ(c)を変更する請求項2に記載の方法。

- センサ(A)の認証の枠内で、一回だけ使用される数(RB)を制御装置(B)から受信し、前記一回だけ使用される数(RB)を用いて暗号学的な認証メッセージを生成し、暗号学的な認証メッセージの第1部分を前記制御装置(B)に送信する手段と、

センサデータ(x)に暗号学的な完全性保護を設け、前記センサデータ(x)に時変パラメータ(c)を追加し、暗号学的な完全性保護及び追加された前記時変パラメータ(c)を有する前記センサデータ(x)を前記制御装置(B)に送る手段と

を備えるセンサ(A)であって、

該センサ(A)が、前記時変パラメータ(c)を計算するために暗号学的な認証メッセージの第2部分を使用し、暗号学的な完全性保護を計算するために暗号学的な認証メッセージの第3部分を使用し、

前記暗号学的な認証メッセージの前記第1部分と前記暗号学的な認証メッセージの前記第2部分とが重ならないようにし、前記暗号学的な認証メッセージの前記第1部分と前記暗号学的な認証メッセージの前記第3部分とが重ならないようにすることを特徴とするセンサ(A)。 - 前記センサ(A)が、センサデータ-トランザクション時に時変パラメータ(c)を変更する手段を備える請求項10に記載のセンサ(A)。

- 前記時変パラメータ(c)の変更が段階的な増分に相当する請求項11に記載のセンサ(A)。

- 前記現在のパラメータ(Ra)が、それぞれのセンサデータ-トランザクション時に暗号学的な認証メッセージの第2部分(Ra0)から計算され、

n回目のセンサデータ-トランザクションにおける前記時変パラメータ(c)が、前記現在のパラメータ(Ra)と、前記暗号学的な認証メッセージの前記第2部分(Ra0)との差から計算される請求項11に記載のセンサ(A)。 - センサ(A)の認証の枠内で、一回だけ使用される数(RB)を生成し、前記センサ(A)に送信し、該センサ(A)によって、前記一回だけ使用される数(RB)を用いて生成した暗号学的な認証メッセージの第1部分を受信し、暗号学的な比較-認証メッセージを自ら生成し、受信した暗号学的な認証メッセージの一部を、前記自ら生成した暗号学的比較-認証メッセージによって評価する手段と、

暗号学的な完全性保護及び時変パラメータ(c)を設けたセンサデータ(x)を比較する手段と

を備える制御装置(B)であって、

該制御装置(B)が、前記時変パラメータ(c)を評価するために、自ら生成した暗号学的な比較-認証メッセージの第2部分使用し、暗号学的な完全性保護を評価するために、自ら生成した前記暗号学的な比較-認証メッセージの第3部分を使用する手段を備え、

前記暗号学的な認証メッセージの前記第1部分と前記生成した暗号学的な比較-認証メッセージの前記第2部分とが重ならないようにし、前記暗号学的な認証メッセージの前記第1部分と前記生成した暗号学的な比較-認証メッセージの前記第3部分とが重ならないようにすることを特徴とする制御装置(B)。

Applications Claiming Priority (3)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| DE102009045133A DE102009045133A1 (de) | 2009-09-29 | 2009-09-29 | Verfahren zum Manipulationsschutz von Sensordaten und Sensor hierzu |

| DE102009045133.1 | 2009-09-29 | ||

| PCT/EP2010/063168 WO2011039037A1 (de) | 2009-09-29 | 2010-09-08 | Verfahren zum manipulationsschutz von sensordaten und sensor hierzu |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| JP2013506369A JP2013506369A (ja) | 2013-02-21 |

| JP5584767B2 true JP5584767B2 (ja) | 2014-09-03 |

Family

ID=43221947

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2012531314A Expired - Fee Related JP5584767B2 (ja) | 2009-09-29 | 2010-09-08 | センサデータの操作を防止するための方法及びこのためのセンサ |

Country Status (7)

| Country | Link |

|---|---|

| US (1) | US9100193B2 (ja) |

| EP (1) | EP2484047B1 (ja) |

| JP (1) | JP5584767B2 (ja) |

| CN (1) | CN102577228B (ja) |

| DE (1) | DE102009045133A1 (ja) |

| IN (1) | IN2012DN00473A (ja) |

| WO (1) | WO2011039037A1 (ja) |

Families Citing this family (43)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| DE102009002396A1 (de) * | 2009-04-15 | 2010-10-21 | Robert Bosch Gmbh | Verfahren zum Manipulationsschutz eines Sensors und von Sensordaten des Sensors und einen Sensor hierzu |

| DE102013206202A1 (de) * | 2013-04-09 | 2014-10-30 | Robert Bosch Gmbh | Sensormodul und Verfahren zum Betreiben eines Sensorsmoduls |

| DE102013218212A1 (de) * | 2013-09-11 | 2015-03-12 | Robert Bosch Gmbh | Verfahren zum abgesicherten Übermitteln von Daten |

| JP6126980B2 (ja) | 2013-12-12 | 2017-05-10 | 日立オートモティブシステムズ株式会社 | ネットワーク装置およびネットワークシステム |

| JP2015122620A (ja) * | 2013-12-24 | 2015-07-02 | 富士通セミコンダクター株式会社 | 認証システム、認証方法、認証装置、及び、被認証装置 |

| CN106233661B (zh) | 2014-04-28 | 2019-11-05 | 罗伯特·博世有限公司 | 用于在网络中生成秘密或密钥的方法 |

| CN104079408B (zh) * | 2014-05-30 | 2018-01-19 | 国家电网公司 | 一种工业控制系统中增强通信安全性的方法 |

| DE102014212219A1 (de) | 2014-06-25 | 2015-12-31 | Robert Bosch Gmbh | Verfahren zur Authentifizierung und Anbindung eines Geräts an ein Netzwerk sowie hierzu eingerichteter Teilnehmer des Netzwerks |

| JP2016131311A (ja) * | 2015-01-14 | 2016-07-21 | 日本電信電話株式会社 | ユーザ端末、サーバ装置、通信システム、通信方法、プログラム |

| EP3056706A1 (en) | 2015-02-16 | 2016-08-17 | Honeywell International Inc. | An approach for aftertreatment system modeling and model identification |

| DE102015202935A1 (de) * | 2015-02-18 | 2016-08-18 | Robert Bosch Gmbh | Verfahren zum Manipulationsschutz |

| DE102015220038A1 (de) | 2015-05-22 | 2016-11-24 | Robert Bosch Gmbh | Verfahren zur Erzeugung eines Geheimnisses oder Schlüssels in einem Netzwerk |

| DE102015209496A1 (de) | 2015-05-22 | 2016-11-24 | Robert Bosch Gmbh | Verfahren zur Erzeugung eines Geheimnisses oder Schlüssels in einem Netzwerk |

| JP6361589B2 (ja) * | 2015-06-11 | 2018-07-25 | 株式会社デンソー | 通信システム |

| DE102015211451A1 (de) | 2015-06-22 | 2017-01-05 | Volkswagen Aktiengesellschaft | Verfahren zu einem Manipulationsschutz von über ein Bussystem zwischen Systemkomponenten zu übertragenden Nutzdatenpaketen |

| EP3125052B1 (en) | 2015-07-31 | 2020-09-02 | Garrett Transportation I Inc. | Quadratic program solver for mpc using variable ordering |

| US10272779B2 (en) | 2015-08-05 | 2019-04-30 | Garrett Transportation I Inc. | System and approach for dynamic vehicle speed optimization |

| DE102015220045A1 (de) | 2015-10-15 | 2017-04-20 | Robert Bosch Gmbh | Verfahren zur Erzeugung eines Geheimnisses oder Schlüssels in einem Netzwerk |

| DE102015220081A1 (de) | 2015-10-15 | 2017-04-20 | Robert Bosch Gmbh | Verfahren zur Erzeugung eines Schlüssels in einer Schaltungsanordnung |

| DE102015220053A1 (de) | 2015-10-15 | 2017-04-20 | Robert Bosch Gmbh | Verfahren zur Generierung eines Schlüssels in einem Netzwerk und zu Aktivierung einer Absicherung einer Kommunikation in dem Netzwerk auf Basis des Schlüssels |

| DE102015220026A1 (de) | 2015-10-15 | 2017-04-20 | Robert Bosch Gmbh | Verfahren zur Erzeugung eines Geheimnisses für eine Einmalverschlüsselung in einem Netzwerk |

| DE102015220055A1 (de) | 2015-10-15 | 2017-04-20 | Robert Bosch Gmbh | Verfahren zur Erzeugung eines Geheimnisses oder Schlüssels in einem Netzwerk |

| DE102015220057A1 (de) | 2015-10-15 | 2017-04-20 | Robert Bosch Gmbh | Schaltungsanordnung zur Erzeugung eines Geheimnisses oder Schlüssels in einem Netzwerk |

| DE102015220083A1 (de) | 2015-10-15 | 2017-04-20 | Robert Bosch Gmbh | Schaltungsanordnung zur Erzeugung eines Geheimnisses oder Schlüssels in einem Netzwerk |

| DE102015220024A1 (de) | 2015-10-15 | 2017-04-20 | Robert Bosch Gmbh | Verfahren zur Erzeugung eines Geheimnisses oder Schlüssels in einem Netzwerk |

| DE102015220048A1 (de) | 2015-10-15 | 2017-04-20 | Robert Bosch Gmbh | Verfahren zur Erzeugung eines Geheimnisses oder Schlüssels in einem Netzwerk |

| US10230756B2 (en) | 2015-11-25 | 2019-03-12 | International Business Machines Corporation | Resisting replay attacks efficiently in a permissioned and privacy-preserving blockchain network |

| DE102016103498A1 (de) * | 2016-02-26 | 2017-08-31 | Infineon Technologies Ag | Ein Verfahren zum Übermitteln von Daten von einem Sensorbauelement an eine elektronische Steuereinheit, ein Sensorbauelement und eine elektronische Steuereinheit |

| US10728249B2 (en) | 2016-04-26 | 2020-07-28 | Garrett Transporation I Inc. | Approach for securing a vehicle access port |

| US10036338B2 (en) | 2016-04-26 | 2018-07-31 | Honeywell International Inc. | Condition-based powertrain control system |

| US10124750B2 (en) | 2016-04-26 | 2018-11-13 | Honeywell International Inc. | Vehicle security module system |

| US10630481B2 (en) * | 2016-11-07 | 2020-04-21 | Ford Global Technologies, Llc | Controller area network message authentication |

| EP3548729B1 (en) | 2016-11-29 | 2023-02-22 | Garrett Transportation I Inc. | An inferential flow sensor |

| KR101966088B1 (ko) * | 2017-04-06 | 2019-04-05 | 상명대학교산학협력단 | Iot 응용에 최적화된 인증 암호 장치 및 방법 |

| JP6818623B2 (ja) * | 2017-04-27 | 2021-01-20 | 株式会社東芝 | 情報処理装置 |

| CN110999210A (zh) * | 2017-08-04 | 2020-04-10 | 日本电产株式会社 | 认证系统、在该认证系统中使用的电子设备以及认证方法 |

| US11057213B2 (en) | 2017-10-13 | 2021-07-06 | Garrett Transportation I, Inc. | Authentication system for electronic control unit on a bus |

| JP7119537B2 (ja) * | 2018-04-24 | 2022-08-17 | 日本電信電話株式会社 | 検知システムおよび検知方法 |

| CN108833346A (zh) * | 2018-05-04 | 2018-11-16 | 北京天元创新科技有限公司 | 一种工业控制系统安全通信方法和装置 |

| CN110351095B (zh) * | 2019-07-12 | 2022-06-07 | 四川虹美智能科技有限公司 | 一种控制多联式空调机组运行的方法和装置 |

| JP7325318B2 (ja) * | 2019-12-17 | 2023-08-14 | 株式会社日立製作所 | 証跡記録システム及びデータ検証方法 |

| CN111786797B (zh) * | 2020-07-03 | 2022-10-18 | 四川阵风科技有限公司 | 三方通信的时效性验证方法 |

| US20220103354A1 (en) * | 2020-09-25 | 2022-03-31 | Renesas Electronics Corporation | Secure encryption key generation and management in open and secure processor environments |

Family Cites Families (12)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP4198509B2 (ja) * | 2003-04-14 | 2008-12-17 | 日本電信電話株式会社 | 相互認証方法 |

| DE10318031A1 (de) | 2003-04-19 | 2004-11-04 | Daimlerchrysler Ag | Verfahren zur Sicherstellung der Integrität und Authentizität von Flashware für Steuergeräte |

| JP4665465B2 (ja) | 2004-09-07 | 2011-04-06 | パナソニック株式会社 | 通信装置、通信システム、通信方法 |

| CN101116281A (zh) | 2005-02-10 | 2008-01-30 | 国际商业机器公司 | 询问-应答签名和安全迪菲-海尔曼协议 |

| JP2006270348A (ja) * | 2005-03-23 | 2006-10-05 | Victor Co Of Japan Ltd | 相互認証及び鍵共有システム |

| KR20080058462A (ko) | 2005-11-04 | 2008-06-25 | 닛본 덴끼 가부시끼가이샤 | 메시지 인증 장치, 메시지 인증 방법, 메시지 인증 프로그램을 기록한 매체 |

| WO2007088288A1 (fr) | 2006-02-03 | 2007-08-09 | Advanced Track & Trace | Procede et dispositif d'authentification |

| JP4810289B2 (ja) * | 2006-04-17 | 2011-11-09 | ルネサスエレクトロニクス株式会社 | メッセージ認証子生成装置、メッセージ認証子検証装置、及びメッセージ認証システム |

| WO2008011376A2 (en) * | 2006-07-21 | 2008-01-24 | General Electric Company | System and method for providing network device authentication |

| US8102999B2 (en) * | 2006-08-18 | 2012-01-24 | Medtronic, Inc. | Secure telemetric link |

| US7957533B2 (en) * | 2007-10-02 | 2011-06-07 | Alcatel-Lucent Usa Inc. | Method of establishing authentication keys and secure wireless communication |

| DE102009002396A1 (de) | 2009-04-15 | 2010-10-21 | Robert Bosch Gmbh | Verfahren zum Manipulationsschutz eines Sensors und von Sensordaten des Sensors und einen Sensor hierzu |

-

2009

- 2009-09-29 DE DE102009045133A patent/DE102009045133A1/de not_active Withdrawn

-

2010

- 2010-09-08 EP EP10754456.1A patent/EP2484047B1/de active Active

- 2010-09-08 WO PCT/EP2010/063168 patent/WO2011039037A1/de active Application Filing

- 2010-09-08 US US13/498,954 patent/US9100193B2/en active Active

- 2010-09-08 JP JP2012531314A patent/JP5584767B2/ja not_active Expired - Fee Related

- 2010-09-08 IN IN473DEN2012 patent/IN2012DN00473A/en unknown

- 2010-09-08 CN CN201080043299.9A patent/CN102577228B/zh not_active Expired - Fee Related

Also Published As

| Publication number | Publication date |

|---|---|

| WO2011039037A1 (de) | 2011-04-07 |

| JP2013506369A (ja) | 2013-02-21 |

| CN102577228B (zh) | 2015-01-07 |

| US20120303973A1 (en) | 2012-11-29 |

| CN102577228A (zh) | 2012-07-11 |

| EP2484047B1 (de) | 2016-03-23 |

| US9100193B2 (en) | 2015-08-04 |

| IN2012DN00473A (ja) | 2015-06-05 |

| DE102009045133A1 (de) | 2011-03-31 |

| EP2484047A1 (de) | 2012-08-08 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP5584767B2 (ja) | センサデータの操作を防止するための方法及びこのためのセンサ | |

| US8639925B2 (en) | Method for protecting a sensor and data of the sensor from manipulation and a sensor to that end | |

| Moriarty et al. | PKCS# 1: RSA cryptography specifications version 2.2 | |

| Pornin | Deterministic usage of the digital signature algorithm (DSA) and elliptic curve digital signature algorithm (ECDSA) | |

| US10057071B2 (en) | Component for connecting to a data bus, and methods for implementing a cryptographic functionality in such a component | |

| CN109743171B (zh) | 一种解决多方数字签名、时间戳及加密的密钥串联方法 | |

| CA2808701C (en) | Authenticated encryption for digital signatures with message recovery | |

| US20060056623A1 (en) | Block encryption method and schemes for data confidentiality and integrity protection | |

| US20080232591A1 (en) | Simple and efficient one-pass authenticated encryption scheme | |

| US7248700B2 (en) | Device and method for calculating a result of a modular exponentiation | |

| US9088419B2 (en) | Keyed PV signatures | |

| Dworkin | NIST special publication 800-38B | |

| CN114448641A (zh) | 一种隐私加密方法、电子设备、存储介质以及芯片 | |

| CA2819211A1 (en) | Data encryption | |

| US20150006900A1 (en) | Signature protocol | |

| Pornin | RFC 6979: Deterministic usage of the digital signature algorithm (DSA) and elliptic curve digital signature algorithm (ECDSA) | |

| Schaad | CBOR Object Signing and Encryption (COSE): Initial Algorithms | |

| Mitchell | Error oracle attacks on cbc mode: Is there a future for cbc mode encryption? | |

| Dworkin | Request for review of key wrap algorithms | |

| US11838424B2 (en) | Authenticated encryption apparatus with initialization-vector misuse resistance and method therefor | |

| JP2002215026A (ja) | 署名付き暗号通信方法及びその装置 | |

| Nag et al. | DSA security enhancement through efficient nonce generation | |

| Schaad | RFC 9053: CBOR Object Signing and Encryption (COSE): Initial Algorithms | |

| Mitchell | Cryptography for mobile security | |

| Kaliski et al. | RFC 8017: PKCS# 1: RSA Cryptography Specifications Version 2.2 |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| RD04 | Notification of resignation of power of attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7424 Effective date: 20121106 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20130626 |

|

| A601 | Written request for extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A601 Effective date: 20130926 |

|

| A602 | Written permission of extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A602 Effective date: 20131003 |

|

| A02 | Decision of refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A02 Effective date: 20140228 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20140602 |

|

| A911 | Transfer to examiner for re-examination before appeal (zenchi) |

Free format text: JAPANESE INTERMEDIATE CODE: A911 Effective date: 20140609 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20140620 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20140718 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 5584767 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| LAPS | Cancellation because of no payment of annual fees |