JP5468623B2 - ネットワークにおけるブートストラップ・メッセージを保護するための装置と方法 - Google Patents

ネットワークにおけるブートストラップ・メッセージを保護するための装置と方法 Download PDFInfo

- Publication number

- JP5468623B2 JP5468623B2 JP2011549117A JP2011549117A JP5468623B2 JP 5468623 B2 JP5468623 B2 JP 5468623B2 JP 2011549117 A JP2011549117 A JP 2011549117A JP 2011549117 A JP2011549117 A JP 2011549117A JP 5468623 B2 JP5468623 B2 JP 5468623B2

- Authority

- JP

- Japan

- Prior art keywords

- bootstrap

- message

- network unit

- key

- network

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Active

Links

- 238000000034 method Methods 0.000 title claims description 46

- 230000004044 response Effects 0.000 claims description 10

- 238000012795 verification Methods 0.000 claims description 5

- 230000000977 initiatory effect Effects 0.000 claims description 4

- 238000004590 computer program Methods 0.000 claims 1

- 230000008569 process Effects 0.000 description 15

- 238000007726 management method Methods 0.000 description 7

- 238000010586 diagram Methods 0.000 description 5

- 230000006870 function Effects 0.000 description 5

- 238000012545 processing Methods 0.000 description 4

- 230000008901 benefit Effects 0.000 description 3

- 230000006854 communication Effects 0.000 description 3

- 238000001514 detection method Methods 0.000 description 3

- 238000012986 modification Methods 0.000 description 3

- 230000004048 modification Effects 0.000 description 3

- 238000004891 communication Methods 0.000 description 2

- 238000004519 manufacturing process Methods 0.000 description 2

- 238000006467 substitution reaction Methods 0.000 description 2

- 102100035373 Cyclin-D-binding Myb-like transcription factor 1 Human genes 0.000 description 1

- 101000804518 Homo sapiens Cyclin-D-binding Myb-like transcription factor 1 Proteins 0.000 description 1

- 230000003796 beauty Effects 0.000 description 1

- 238000013499 data model Methods 0.000 description 1

- 230000007812 deficiency Effects 0.000 description 1

- 238000005516 engineering process Methods 0.000 description 1

- 230000007246 mechanism Effects 0.000 description 1

- 102220213553 rs1026192345 Human genes 0.000 description 1

- 230000011664 signaling Effects 0.000 description 1

- 238000010561 standard procedure Methods 0.000 description 1

- 230000002194 synthesizing effect Effects 0.000 description 1

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/08—Key distribution or management, e.g. generation, sharing or updating, of cryptographic keys or passwords

- H04L9/0861—Generation of secret information including derivation or calculation of cryptographic keys or passwords

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/06—Network architectures or network communication protocols for network security for supporting key management in a packet data network

- H04L63/061—Network architectures or network communication protocols for network security for supporting key management in a packet data network for key exchange, e.g. in peer-to-peer networks

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L41/00—Arrangements for maintenance, administration or management of data switching networks, e.g. of packet switching networks

- H04L41/08—Configuration management of networks or network elements

- H04L41/0803—Configuration setting

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/08—Network architectures or network communication protocols for network security for authentication of entities

- H04L63/083—Network architectures or network communication protocols for network security for authentication of entities using passwords

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/14—Network architectures or network communication protocols for network security for detecting or protecting against malicious traffic

- H04L63/1441—Countermeasures against malicious traffic

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/08—Key distribution or management, e.g. generation, sharing or updating, of cryptographic keys or passwords

- H04L9/0816—Key establishment, i.e. cryptographic processes or cryptographic protocols whereby a shared secret becomes available to two or more parties, for subsequent use

- H04L9/0838—Key agreement, i.e. key establishment technique in which a shared key is derived by parties as a function of information contributed by, or associated with, each of these

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W12/00—Security arrangements; Authentication; Protecting privacy or anonymity

- H04W12/04—Key management, e.g. using generic bootstrapping architecture [GBA]

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W12/00—Security arrangements; Authentication; Protecting privacy or anonymity

- H04W12/04—Key management, e.g. using generic bootstrapping architecture [GBA]

- H04W12/043—Key management, e.g. using generic bootstrapping architecture [GBA] using a trusted network node as an anchor

- H04W12/0431—Key distribution or pre-distribution; Key agreement

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W12/00—Security arrangements; Authentication; Protecting privacy or anonymity

- H04W12/12—Detection or prevention of fraud

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L2209/00—Additional information or applications relating to cryptographic mechanisms or cryptographic arrangements for secret or secure communication H04L9/00

- H04L2209/80—Wireless

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- Computer Hardware Design (AREA)

- Computing Systems (AREA)

- General Engineering & Computer Science (AREA)

- Mobile Radio Communication Systems (AREA)

- Data Exchanges In Wide-Area Networks (AREA)

Description

(401)デバイスを識別する情報と加入者を識別する情報とを備える第1のメッセージ(即ちデバイスをブートストラップする要求)を受信すること。

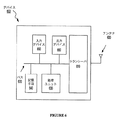

図5を参照すると、前に説明した本発明の典型的実施形態によるブートストラップ・メッセージの保護を可能とするため、DMネットワーク・システムの典型的な第1のネットワーク・ユニット500、例えばDMSのブロック図が示されている。図5に示すように、第1のネットワーク・ユニット500には、デバイスをブートストラップする要求を備える第1のメッセージを受信するよう構成した、受信機510(RX)を備える。本第1のメッセージには、デバイスと加入者とを識別する情報を備える。第1のネットワーク・ユニット500には、加入者を識別する情報を備える第2のメッセージ(即ちGPI要求)を第2のネットワーク・ユニット(例えばBSF+HSS)に送信するよう構成した送信機520(TX)を更に備え、ブートストラップ・キーをそれに提供するよう第2のネットワーク・ユニットに要求する。ブートストラップ・メッセージの保護を可能とするためブートストラップ・キーを備える第3のメッセージ(即ちGPIレスポンス)を受信するよう、第1のネットワーク・ユニット500の受信機510を更に構成する。第3のメッセージにはトリガ情報(即ちGPI)を更に備える。本デバイスでブートストラップ・キーの生成を開始させるため、本デバイスにトリガ情報を送信するよう、第1のネットワーク・ユニット500の送信機520を更に構成する。第1のネットワーク・ユニット500にはブートストラップ・キーをストアするための記憶手段530を更に備える。第1のネットワーク・ユニット500は、GBA PUSHをデバイスに向けて使用できるかどうかを決定するよう構成した処理ロジック/ユニット540を更に備え、ブートストラップ・メッセージを保護するため、ブートストラップ・キーに基づいて更なる/追加のキーを生成するよう更に構成される。記憶手段530および処理ロジック/ユニット540は、処理システム550の一部として示されているが、このことは必ずしも必要なことではない。

Claims (12)

- ブートストラップ・メッセージの保護を可能にするデバイス管理DMネットワーク・システムの第1のネットワーク・ユニット(500)であって、

デバイス(600)をブートストラップする要求を含む第1のメッセージであって、前記デバイス(600)を識別する情報及び加入者を識別する情報を含む前記第1のメッセージを受信する受信機(510)と、

前記加入者を識別する前記情報を含む第2のメッセージであって、前記加入者を識別する前記情報に基づくブートストラップ・キーを前記第1のネットワーク・ユニット(500)へ提供するように、第2のネットワーク・ユニットへ要求する前記第2のメッセージを、前記第2のネットワーク・ユニットへ送信する送信機(520)と

を備え、

前記受信機(510)は、さらに、前記第2のネットワーク・ユニットから、前記ブートストラップ・メッセージの保護を可能にするための、前記ブートストラップ・キーと、トリガ情報とを含む第3のメッセージを受信するように構成され、

前記送信機(520)は、さらに、前記デバイス(600)において前記ブートストラップ・キーの生成を開始させるために、該デバイス(600)へ前記トリガ情報を送信するように構成されることを特徴とする第1のネットワーク・ユニット(500)。 - 前記ブートストラップ・キーを記憶する記憶手段(530)をさらに備え、

前記第1のネットワーク・ユニット(500)は、さらに、

前記ブートストラップ・キーに基づいて、前記送信機(520)が保護されたブートストラップ・メッセージを前記デバイス(600)へ送信する前に、前記ブートストラップ・メッセージを保護するように構成されることを特徴とする請求項1に記載の第1のネットワーク・ユニット(500)。 - 前記送信機(520)は、ジェネリック・ブートストラップ・アーキテクチャ・プッシュ情報GPIの前記トリガ情報を送信するように構成され、

前記受信機(510)は、GPIレスポンス・メッセージの前記ブートストラップ・キーを含む前記第3のメッセージを受信するように構成されることを特徴とする請求項1又は2に記載の第1のネットワーク・ユニット(500)。 - 前記ブートストラップ・メッセージの検証後に、前記デバイス(600)と前記DMネットワーク・システムとの間の少なくとも1つのDMセッション中に少なくとも1つのメッセージの保護のための追加のキーを生成するために、マスタキーとして前記ブートストラップ・キーを使用するようにさらに構成されることを特徴とする請求項1乃至3の何れか1項に記載の第1のネットワーク・ユニット(500)。

- ブートストラップ・メッセージの保護を可能にするためのデバイス管理DMネットワーク・システムの第1のネットワーク・ユニット(500)と通信可能なデバイス(600)であって、

前記デバイスを識別する情報及び加入者を識別する情報を、前記第1のネットワーク・ユニット(500)へ通知する手段(610)と、

前記第1のネットワーク・ユニット(500)から、前記デバイスのブートストラップ・キーの生成を開始させるトリガ情報を受信する受信機(610)であって、前記ブートストラップ・キーに基づいて保護される、保護されたブートストラップ・メッセージを受信するように構成される前記受信機(610)と、

前記保護されたブートストラップ・キーを検証するか、復号化するかの少なくとも一方を行う手段(630)と

を備えることを特徴とするデバイス(600)。 - 前記受信機(610)は、ジェネリック・ブートストラップ・アーキテクチャGBAプッシュ情報GPIメッセージの前記トリガ情報を受信するように構成されることを特徴とする請求項5に記載のデバイス(600)。

- 前記ブートストラップ・キーを記憶する記憶手段(640)をさらに備えることを特徴とする請求項5又は6に記載のデバイス(600)。

- ブートストラップ・メッセージの保護を可能にするデバイス管理DMネットワーク・システムの第1のネットワーク・ユニット(500)における方法であって、

デバイスをブートストラップする要求を含む第1のメッセージであって、前記デバイスを識別する情報及び加入者を識別する情報を含む前記第1のメッセージを前記第1のネットワーク・ユニットで受信するステップ(401)と、

前記加入者を識別する前記情報を含む第2のメッセージであって、前記加入者を識別する前記情報に基づくブートストラップ・キーを前記第1のネットワーク・ユニットへ提供するように、第2のネットワーク・ユニットへ要求する前記第2のメッセージを、前記第2のネットワーク・ユニットへ送信するステップ(402)と、

前記第2のネットワーク・ユニットから、前記ブートストラップ・メッセージの保護を可能にするための、前記ブートストラップ・キーと、トリガ情報とを含む第3のメッセージを受信するステップ(403)と、

前記デバイスにおいて前記ブートストラップ・キーの生成を開始させるために、該デバイスへ前記トリガ情報を送信するステップ(404)と

を含むことを特徴とする方法。 - 前記ブートストラップ・キーを前記第1のネットワーク・ユニットで記憶するステップと、

前記ブートストラップ・キーに基づいて、前記ブートストラップ・メッセージを前記デバイスへ送信する前に、前記ブートストラップ・メッセージを保護するステップと

をさらに含むことを特徴とする請求項8に記載の方法。 - 前記トリガ情報を送信する前記ステップ(404)は、ジェネリック・ブートストラップ・アーキテクチャ・プッシュ情報GPIメッセージの前記トリガ情報を送信するステップを含み、

前記第3のメッセージを受信する前記ステップ(403)は、GPIレスポンス・メッセージの前記第3のメッセージを受信するステップを含むことを特徴とする請求項8又は9に記載の方法。 - 前記ブートストラップ・メッセージの検証後に、前記デバイスと前記DMネットワーク・システムとの間の少なくとも1つのDMセッション中に少なくとも1つのメッセージを保護するための追加のキーを生成するために、マスタキーとして前記ブートストラップ・キーを使用するステップをさらに含むことを特徴とする請求項8乃至10の何れか1項に記載の方法。

- 請求項8乃至11の何れか1項に記載の第1のネットワーク・ユニット(500)における方法の各ステップをコンピュータに実行させるためのプログラム命令を含むコンピュータで実行可能なコンピュータプログラム。

Applications Claiming Priority (3)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| US15011809P | 2009-02-05 | 2009-02-05 | |

| US61/150,118 | 2009-02-05 | ||

| PCT/SE2009/051092 WO2010090569A1 (en) | 2009-02-05 | 2009-10-01 | Apparatuses and a method for protecting a bootstrap message in a network |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2012517185A JP2012517185A (ja) | 2012-07-26 |

| JP2012517185A5 JP2012517185A5 (ja) | 2012-10-18 |

| JP5468623B2 true JP5468623B2 (ja) | 2014-04-09 |

Family

ID=42542282

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2011549117A Active JP5468623B2 (ja) | 2009-02-05 | 2009-10-01 | ネットワークにおけるブートストラップ・メッセージを保護するための装置と方法 |

Country Status (7)

| Country | Link |

|---|---|

| US (2) | US8826016B2 (ja) |

| EP (1) | EP2394452B1 (ja) |

| JP (1) | JP5468623B2 (ja) |

| CN (2) | CN104735656B (ja) |

| ES (1) | ES2661043T3 (ja) |

| PL (1) | PL2394452T3 (ja) |

| WO (1) | WO2010090569A1 (ja) |

Families Citing this family (14)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| CN101951595A (zh) * | 2010-08-23 | 2011-01-19 | 中兴通讯股份有限公司 | 空口引导设置处理方法及系统 |

| US9223583B2 (en) * | 2010-12-17 | 2015-12-29 | Oracle International Corporation | Proactive token renewal and management in secure conversations |

| SG192990A1 (en) * | 2011-04-01 | 2013-10-30 | Ericsson Telefon Ab L M | Methods and apparatuses for avoiding damage in network attacks |

| CN102869015B (zh) * | 2011-07-04 | 2017-12-15 | 中兴通讯股份有限公司 | 一种mtc设备触发的方法和系统 |

| KR101800659B1 (ko) * | 2011-07-08 | 2017-11-23 | 삼성전자 주식회사 | 이동 통신 시스템에서 단말 설정 방법 |

| US9894511B2 (en) * | 2012-09-03 | 2018-02-13 | Telefonaktiebolaget Lm Ericsson (Publ) | Methods and apparatuses for automatic provisioning of external identifiers used for machine type devices in a 3GPP network |

| US9648494B2 (en) | 2012-10-29 | 2017-05-09 | Telefonaktiebolaget Lm Ericsson (Publ) | Protecting a payload sent in a communications network |

| WO2014087643A1 (en) | 2012-12-06 | 2014-06-12 | Nec Corporation | Mtc key management for sending key from network to ue |

| EP2790420B1 (en) * | 2013-04-09 | 2018-12-19 | Sony Corporation | Flexible device management bootstrap |

| CN106465198B (zh) * | 2014-05-20 | 2019-10-22 | 华为技术有限公司 | 网络功能的运行方法及装置 |

| EP3248351A1 (en) * | 2015-01-19 | 2017-11-29 | Telefonaktiebolaget LM Ericsson (publ) | Methods and apparatus for direct communication key establishment |

| EP3248352B1 (en) * | 2015-01-19 | 2020-09-30 | Telefonaktiebolaget LM Ericsson (publ) | Methods and apparatus for direct communication key establishment |

| US10833926B2 (en) * | 2017-11-17 | 2020-11-10 | T-Mobile Usa, Inc. | Touchless secure bootstrapping of IoT devices |

| US11751050B2 (en) * | 2020-12-17 | 2023-09-05 | Texas Instruments Incorporated | Provisioning a network device for secure communications |

Family Cites Families (23)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US7889869B2 (en) * | 2004-08-20 | 2011-02-15 | Nokia Corporation | Methods and apparatus to integrate mobile communications device management with web browsing |

| TWI475862B (zh) * | 2005-02-04 | 2015-03-01 | 高通公司 | 無線通信之安全引導 |

| US7628322B2 (en) * | 2005-03-07 | 2009-12-08 | Nokia Corporation | Methods, system and mobile device capable of enabling credit card personalization using a wireless network |

| KR100925732B1 (ko) | 2005-05-27 | 2009-11-11 | 엘지전자 주식회사 | 장치관리에서의 부트스트랩 메시지 보안 전송 방법 및 장치 |

| US8087069B2 (en) * | 2005-06-13 | 2011-12-27 | Nokia Corporation | Method, apparatus and computer program product providing bootstrapping mechanism selection in generic bootstrapping architecture (GBA) |

| BRPI0611696B1 (pt) * | 2005-06-13 | 2019-05-07 | Nokia Technologies Oy | Método, dispositivo e sistema para fornecer identidades de nós móveis em conjunto com preferências de autenticação em uma arquitetura de inicialização genérica |

| US20070101122A1 (en) * | 2005-09-23 | 2007-05-03 | Yile Guo | Method and apparatus for securely generating application session keys |

| US7835528B2 (en) * | 2005-09-26 | 2010-11-16 | Nokia Corporation | Method and apparatus for refreshing keys within a bootstrapping architecture |

| US8122240B2 (en) | 2005-10-13 | 2012-02-21 | Telefonaktiebolaget Lm Ericsson (Publ) | Method and apparatus for establishing a security association |

| WO2007063420A2 (en) * | 2005-12-01 | 2007-06-07 | Nokia Corporation | Authentication in communications networks |

| US8522025B2 (en) * | 2006-03-28 | 2013-08-27 | Nokia Corporation | Authenticating an application |

| CN101102186B (zh) * | 2006-07-04 | 2012-01-04 | 华为技术有限公司 | 通用鉴权框架推送业务实现方法 |

| TR201819540T4 (tr) * | 2006-07-06 | 2019-01-21 | Nokia Technologies Oy | Kullanıcı Ekipmanı Kimlik Bilgisi Sistemi |

| DE102006038037A1 (de) * | 2006-08-14 | 2008-02-21 | Siemens Ag | Verfahren und System zum Bereitstellen eines zugangsspezifischen Schlüssels |

| CN101141792A (zh) * | 2006-09-09 | 2008-03-12 | 华为技术有限公司 | 一种通用引导架构推送的方法 |

| US8875236B2 (en) * | 2007-06-11 | 2014-10-28 | Nokia Corporation | Security in communication networks |

| WO2009004590A2 (en) * | 2007-07-03 | 2009-01-08 | Nokia Siemens Networks Oy | Method, apparatus, system and computer program for key parameter provisioning |

| US7984486B2 (en) * | 2007-11-28 | 2011-07-19 | Nokia Corporation | Using GAA to derive and distribute proxy mobile node home agent keys |

| NZ585054A (en) * | 2007-11-30 | 2013-08-30 | Ericsson Telefon Ab L M | Key management for secure communication |

| US8156318B2 (en) * | 2008-06-04 | 2012-04-10 | Intel Corporation | Storing a device management encryption key in a network interface controller |

| US8750506B2 (en) * | 2008-07-31 | 2014-06-10 | Telefonaktiebolaget Lm Ericsson (Publ) | Methods, nodes, system, computer programs and computer program products for secure user subscription or registration |

| US9590961B2 (en) * | 2009-07-14 | 2017-03-07 | Alcatel Lucent | Automated security provisioning protocol for wide area network communication devices in open device environment |

| WO2011128183A2 (en) * | 2010-04-13 | 2011-10-20 | Telefonaktiebolaget L M Ericsson (Publ) | Method and apparatus for interworking with single sign-on authentication architecture |

-

2009

- 2009-10-01 CN CN201510158970.9A patent/CN104735656B/zh active Active

- 2009-10-01 ES ES09839778.9T patent/ES2661043T3/es active Active

- 2009-10-01 EP EP09839778.9A patent/EP2394452B1/en active Active

- 2009-10-01 JP JP2011549117A patent/JP5468623B2/ja active Active

- 2009-10-01 WO PCT/SE2009/051092 patent/WO2010090569A1/en active Application Filing

- 2009-10-01 US US13/147,892 patent/US8826016B2/en active Active

- 2009-10-01 CN CN200980156375.4A patent/CN102308608B/zh active Active

- 2009-10-01 PL PL09839778T patent/PL2394452T3/pl unknown

-

2014

- 2014-08-08 US US14/454,853 patent/US10313116B2/en active Active

Also Published As

| Publication number | Publication date |

|---|---|

| ES2661043T3 (es) | 2018-03-27 |

| EP2394452B1 (en) | 2017-12-06 |

| US8826016B2 (en) | 2014-09-02 |

| JP2012517185A (ja) | 2012-07-26 |

| US20110296181A1 (en) | 2011-12-01 |

| CN104735656A (zh) | 2015-06-24 |

| EP2394452A1 (en) | 2011-12-14 |

| CN102308608A (zh) | 2012-01-04 |

| WO2010090569A1 (en) | 2010-08-12 |

| EP2394452A4 (en) | 2012-08-29 |

| CN102308608B (zh) | 2015-05-06 |

| CN104735656B (zh) | 2018-11-27 |

| US20140351575A1 (en) | 2014-11-27 |

| US10313116B2 (en) | 2019-06-04 |

| PL2394452T3 (pl) | 2018-05-30 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP5468623B2 (ja) | ネットワークにおけるブートストラップ・メッセージを保護するための装置と方法 | |

| EP2340654B1 (en) | Method for securely changing a mobile device from an old owner to a new owner. | |

| JP5784776B2 (ja) | 認証能力のセキュアなネゴシエーション | |

| US11582602B2 (en) | Key obtaining method and device, and communications system | |

| CN101116284B (zh) | 无线电通信网络中的防克隆相互鉴权的方法、身份模块、服务器以及系统 | |

| EP3180934B1 (en) | Methods and nodes for mapping subscription to service user identity | |

| JP6757845B2 (ja) | 秘密識別子を使用するユーザ機器に関連した動作 | |

| US20170208049A1 (en) | Key agreement method and device for verification information | |

| EP2037620B1 (en) | A realizing method for push service of gaa and a device | |

| WO2015029945A1 (ja) | 加入者プロファイル転送方法、加入者プロファイル転送システム及びユーザ装置 | |

| KR102173534B1 (ko) | 이동통신사업자 정보 제공 방법 및 이를 수행하는 장치 | |

| WO2009124835A2 (en) | Method of authenticating home operator for over-the-air provisioning of a wireless device | |

| JP2008538471A (ja) | Gaaのための汎用鍵の決定メカニズム | |

| US9154946B2 (en) | Secure coupling of hardware components | |

| JP2016519873A (ja) | 汎用ブートストラッピングアーキテクチャを用いてセキュアな音声通信を確立する方法 | |

| KR20140095050A (ko) | 이동 통신 시스템에서 단일 사용자 승인을 지원하는 관리 방법 및 장치 |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20120830 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20120830 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20130917 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20131213 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20140110 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20140129 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 5468623 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |