JP5337334B2 - データの安全な報告の作成及び伝送 - Google Patents

データの安全な報告の作成及び伝送 Download PDFInfo

- Publication number

- JP5337334B2 JP5337334B2 JP2001218941A JP2001218941A JP5337334B2 JP 5337334 B2 JP5337334 B2 JP 5337334B2 JP 2001218941 A JP2001218941 A JP 2001218941A JP 2001218941 A JP2001218941 A JP 2001218941A JP 5337334 B2 JP5337334 B2 JP 5337334B2

- Authority

- JP

- Japan

- Prior art keywords

- data

- processing space

- report

- user

- space

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Expired - Fee Related

Links

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/02—Network architectures or network communication protocols for network security for separating internal from external traffic, e.g. firewalls

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/60—Protecting data

- G06F21/62—Protecting access to data via a platform, e.g. using keys or access control rules

- G06F21/6218—Protecting access to data via a platform, e.g. using keys or access control rules to a system of files or objects, e.g. local or distributed file system or database

Landscapes

- Engineering & Computer Science (AREA)

- Computer Hardware Design (AREA)

- Computer Security & Cryptography (AREA)

- Theoretical Computer Science (AREA)

- General Engineering & Computer Science (AREA)

- Health & Medical Sciences (AREA)

- Signal Processing (AREA)

- Databases & Information Systems (AREA)

- Computer Networks & Wireless Communication (AREA)

- Bioethics (AREA)

- General Health & Medical Sciences (AREA)

- Software Systems (AREA)

- Physics & Mathematics (AREA)

- General Physics & Mathematics (AREA)

- Computing Systems (AREA)

- Storage Device Security (AREA)

- Information Retrieval, Db Structures And Fs Structures Therefor (AREA)

Description

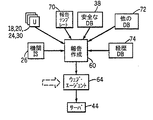

14 サービス・プロバイダ

16 ネットワーク

18、20、24、30 ユーザ

22 機関

26 機関情報システム

34 第1の処理空間

36 第2の処理空間

38 データ・ベース

40、46 アプリケーション

42 クライアント・ステーション

44 サーバ

48 インターフェース回路

Claims (6)

- ユーザがアクセス不能な第1の処理空間(34)内の安全なデータ貯蔵部からのデータを前記第1の処理空間(34)内に位置付けられたデータ・アクセス・プログラム・モジュール(40)がアクセスして、前記第1の処理空間内に安全なデータ・ファイル(66)を作る工程と、

前記安全なデータ・ファイル(66)を第1の保安装置(58)によって前記第1の処理空間から隔てられ、前記ユーザが第2の保安装置(54)を介してアクセスするウエブ・サーバ(44)であって、前記第1の保安装置(58)を介して前記第1の処理空間(34)に前記ユーザからのデータを送る前記ウエブ・サーバ(44)が位置づけられた第2の処理空間(36)に供給する工程と、

前記構成可能なネットワーク(16)を介して前記第2の保安装置(54)によって前記第2の処理空間(36)から隔てられた前記ユーザに前記ウエブ・サーバ(44)が伝送する為に、前記安全なデータ・ファイル(66)に基づいて前記第2の処理空間内で報告(68)を作成する(108)工程と、

を含み、

更に、前記報告に呈示する報告データを定める報告テンプレート(70)を作成する工程と、

前記報告テンプレート(70)を前記第2の処理空間(36)内に記憶する(94)工程とを含み、

前記第1の処理空間(34)内の報告作成プログラム・モジュール(60)が前記データ貯蔵部から所望のデータを抽出することにより前記安全なデータ・ファイル(66)を作成し、

前記第1の処理空間(34)内の前記安全なデータ貯蔵部からの前記データが、前記第2の処理空間(36)に配置されたインターフェース・モジュール(56)が前記ユーザから受取って前記第1の処理空間(34)への入力したデータを含み、

前記報告(68)が、前記報告テンプレート(70)及び前記安全なデータ・ファイル(66)に基づいて、前記第2の処理空間(36)内のウエブ・エージェント(64)により作成される、方法。

- 更に、前記構成可能なネットワーク(16)を介してユーザに伝送する為に、前記第2の処理空間(36)内で前記報告をフォーマットすることを含み、

前記報告(68)が、マークアップ言語の少なくとも1つのユーザが観察し得るページとしてフォーマットされる請求項1記載の方法。

- 更に、前記報告(68)の利用の可否を表す通知メッセージを自動的に作成し(110)、該通知メッセージを前記構成可能なネットワークを介してユーザに伝送することを含み、

前記報告(68)が、少なくともユーザが前記構成可能なネットワーク(16)を介して報告をアクセスするまで、前記第2の処理空間(36)内に管理されている請求項1記載の方法。

- 報告(68)に呈示するデータを確認する報告テンプレート(94)を定める工程と、

前記報告テンプレートで確認されたデータで構成される安全なデータ・ファイル(66)をユーザがアクセス不能な第1の処理空間(34)内の報告作成プログラム・モジュール(60)が前記第1の処理空間(34)内のデータ貯蔵部から所望のデータを抽出することにより作成する工程と、

前記安全なデータ・ファイル(66)を前記第1の処理空間から第1の保安装置(58)によって隔てられていてユーザが第2の保安装置(54)を介してアクセス可能な第2の処理空間(36)へエクスポートする工程(106)であって、前記第1の処理空間(34)に前記ユーザからのデータを送る前記ウエブ・サーバ(44)が第2の処理空間(36)に位置づけられる、前記工程と、

前記第2の処理空間(36)から隔てられた前記ユーザに前記ウエブ・サーバ(44)が伝送する為に、前記テンプレート(94)及び前記データ・ファイル(66)に基づいて前記第2の処理空間(36)内のウエブ・エージェント(64)が前記報告(68)を作成する(108)工程と、を含み、

前記第1の処理空間(34)内の前記安全なデータ貯蔵部からの前記データが、前記第2の処理空間(36)に配置されたインターフェース・モジュール(56)が前記ユーザから受取って前記第1の処理空間(34)への入力したデータを含む方法。

- ネットワーク(16)を介してユーザ(18、20)がアクセス不能である第1の処理空間(34)内で作用し、構成可能なネットワークを介してユーザ・データ入力を記憶する安全なデータ貯蔵部(38)と、

前記第1の処理空間(34)内で作用し、前記安全なデータ貯蔵部(38)から報告データを抽出するデータ・アクセス・プログラム・モジュール(40)と、

前記第1の処理空間(34)から第1の保安装置(58)によっ安全に隔てられると共に、第2の保安装置(54)によって前記ユーザ(18、20)から隔てられた第2の処理空間(36)内で作用し、前記データ・アクセス・プログラム・モジュールによって抽出された報告データを記憶し、前記第2の保安装置(54)によって前記第2の処理空間(36)から隔てられた前記ユーザに伝送するウエブ・サーバ(44)と、

前記第2の処理空間(36)内に記憶され、前記報告に呈示する報告データを定める報告テンプレート(70)と、

前記第2の処理空間(36)内で作用し、前記報告データ(66)及び前記報告テンプレート(70)に基づいて、前記ウエブ・サーバ(44)の為に報告(68)を作成するウエブ・エージェント(64)と、を有し、

前記第1の処理空間(34)内の前記安全なデータ貯蔵部からの前記データが、前記第2の処理空間(36)に配置されたインターフェース・モジュール(56)が前記ユーザから受取って前記第1の処理空間(34)への入力したデータを含む、

装置。

- 更に、前記第2のデータ貯蔵部(44)に結合されていて、前記報告(68)をユーザに伝送するサーバを有し、

前記サーバが広域ネットワーク(16)に結合されて、該広域ネットワーク(16)を介して前記報告(68)を医療診断機関(22)に伝送するように構成されている請求項5記載の装置。

Applications Claiming Priority (2)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| US09/620440 | 2000-07-20 | ||

| US09/620,440 US7085927B1 (en) | 2000-07-20 | 2000-07-20 | Secure data report preparation and delivery |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2002157160A JP2002157160A (ja) | 2002-05-31 |

| JP2002157160A5 JP2002157160A5 (ja) | 2008-09-04 |

| JP5337334B2 true JP5337334B2 (ja) | 2013-11-06 |

Family

ID=24485948

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2001218941A Expired - Fee Related JP5337334B2 (ja) | 2000-07-20 | 2001-07-19 | データの安全な報告の作成及び伝送 |

Country Status (4)

| Country | Link |

|---|---|

| US (1) | US7085927B1 (ja) |

| JP (1) | JP5337334B2 (ja) |

| DE (1) | DE10135136A1 (ja) |

| FR (1) | FR2812422B1 (ja) |

Families Citing this family (15)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US8677505B2 (en) * | 2000-11-13 | 2014-03-18 | Digital Doors, Inc. | Security system with extraction, reconstruction and secure recovery and storage of data |

| CN1455340A (zh) * | 2002-12-31 | 2003-11-12 | 魏建青 | 筛眼式网络数据安全存取系统与方法 |

| US8572221B2 (en) * | 2004-05-26 | 2013-10-29 | Facebook, Inc. | System and method for managing an online social network |

| US20060218088A1 (en) * | 2005-03-24 | 2006-09-28 | Flora John R | Intelligent auto-fill transaction data |

| US20060218087A1 (en) * | 2005-03-24 | 2006-09-28 | Zimmerman Jeffrey P | Automated aggregation and comparison of individual spending relative to population of similar users |

| US8177121B2 (en) * | 2006-01-13 | 2012-05-15 | Intuit Inc. | Automated aggregation and comparison of business spending relative to similar businesses |

| US8661263B2 (en) * | 2006-09-29 | 2014-02-25 | Protegrity Corporation | Meta-complete data storage |

| US20080270267A1 (en) * | 2007-04-26 | 2008-10-30 | Caterpillar Inc. | System and method for logistics management |

| US20110046974A1 (en) * | 2009-08-21 | 2011-02-24 | Greg Burks | Systems and methods for monitoring and reporting lab results |

| US9201665B2 (en) * | 2009-08-23 | 2015-12-01 | Bank Of America Corporation | Outputting presentation code updated for a particular user in response to receiving a page identifier |

| US20110047449A1 (en) * | 2009-08-23 | 2011-02-24 | Bank Of America Corporation | Widget Framework |

| US9032368B2 (en) * | 2009-08-23 | 2015-05-12 | Bank Of America Corporation | Dynamic configuration system |

| US20150051929A1 (en) * | 2013-08-19 | 2015-02-19 | Microsoft Corporation | Ad hoc reporting with smart lists |

| CA3042963A1 (en) * | 2016-11-07 | 2018-05-11 | Nulogy Corporation | Method, system and apparatus for coordinating production of goods |

| CN112329408A (zh) * | 2020-11-05 | 2021-02-05 | 国网山东省电力公司泰安供电公司 | 一种电网调控办公系统智能报表报送系统 |

Family Cites Families (12)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US5823948A (en) * | 1996-07-08 | 1998-10-20 | Rlis, Inc. | Medical records, documentation, tracking and order entry system |

| US5920861A (en) * | 1997-02-25 | 1999-07-06 | Intertrust Technologies Corp. | Techniques for defining using and manipulating rights management data structures |

| WO1998059487A1 (en) | 1997-06-23 | 1998-12-30 | Enact Health Management Systems | Improved system for downloading and reporting medical information |

| US5958016A (en) * | 1997-07-13 | 1999-09-28 | Bell Atlantic Network Services, Inc. | Internet-web link for access to intelligent network service control |

| US6587836B1 (en) | 1997-09-26 | 2003-07-01 | Worldcom, Inc. | Authentication and entitlement for users of web based data management programs |

| US5960406A (en) * | 1998-01-22 | 1999-09-28 | Ecal, Corp. | Scheduling system for use between users on the web |

| WO1999042942A1 (en) | 1998-02-23 | 1999-08-26 | Ron Ribitzky | Component based object-relational database infrastructure and user interface |

| AU6401999A (en) | 1998-09-28 | 2000-04-17 | Argus Systems Group, Inc. | Trusted compartmentalized computer operating system |

| AU6407299A (en) * | 1998-10-02 | 2000-04-26 | Telemate.Net Software, Inc. | System and method for managing computer and phone network resources |

| WO2000031666A1 (en) | 1998-11-25 | 2000-06-02 | Information Works, Llc | Computer network based system and method for collecting and reporting data |

| US6578002B1 (en) * | 1998-11-25 | 2003-06-10 | Gregory John Derzay | Medical diagnostic system service platform |

| US6272469B1 (en) * | 1998-11-25 | 2001-08-07 | Ge Medical Systems Global Technology Company, Llc | Imaging system protocol handling method and apparatus |

-

2000

- 2000-07-20 US US09/620,440 patent/US7085927B1/en not_active Expired - Lifetime

-

2001

- 2001-07-09 FR FR0109092A patent/FR2812422B1/fr not_active Expired - Lifetime

- 2001-07-19 JP JP2001218941A patent/JP5337334B2/ja not_active Expired - Fee Related

- 2001-07-19 DE DE10135136A patent/DE10135136A1/de not_active Ceased

Also Published As

| Publication number | Publication date |

|---|---|

| FR2812422A1 (fr) | 2002-02-01 |

| DE10135136A1 (de) | 2002-01-31 |

| US7085927B1 (en) | 2006-08-01 |

| FR2812422B1 (fr) | 2006-12-29 |

| JP2002157160A (ja) | 2002-05-31 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP5337334B2 (ja) | データの安全な報告の作成及び伝送 | |

| US8725699B2 (en) | Decision support response systems and methods | |

| US6988085B2 (en) | System and method for real-time electronic inquiry, delivery, and reporting of credit information | |

| US8799022B1 (en) | Method and network for secure transactions | |

| JP5114174B2 (ja) | インテリジェントで安全なデータ操作の装置および方法 | |

| US8032765B2 (en) | Secure database access through partial encryption | |

| US20030200226A1 (en) | System and method for interacting with legacy healthcare database systems | |

| US20040168066A1 (en) | Web site management system and method | |

| US20040133521A1 (en) | System and method for real-time electronic inquiry, delivery, and reporting of credit information | |

| US20020133492A1 (en) | System and methods for web browser based document scanning, remote storage, and retrieval | |

| Blobel et al. | A systematic approach for analysis and design of secure health information systems | |

| US20040143594A1 (en) | Method for generating medical intelligence from patient-specific data | |

| US20040054657A1 (en) | Medical information management system | |

| US20030050804A1 (en) | Contract compliance monitoring system | |

| US8498884B2 (en) | Encrypted portable electronic medical record system | |

| DE10051571A1 (de) | Selektive Datenverschlüsselung unter Verwendung von Stylesheet-Verarbeitung | |

| WO2004081750A2 (en) | Verified personal information database | |

| CN101002417A (zh) | 不标识敏感信息及相关记录的系统及方法 | |

| WO2001035310A1 (en) | Method for storing and accessing digital medical images | |

| WO2004109967A2 (en) | Cross-enterprise wallplug for connecting internal hospital/clinic imaging systems to external storage and retrieval systems | |

| US8019620B2 (en) | System and method for medical privacy management | |

| US20030233258A1 (en) | Methods and systems for tracking and accounting for the disclosure of record information | |

| CN101533504A (zh) | 电子医务系统及其装置 | |

| KR101148678B1 (ko) | 홈페이지와 문서 전달용 엠프린터를 이용한 전자 처방전 전달 방법 및 그 시스템 | |

| WO2003107150A1 (fr) | Systeme de gestion d'informations pour situation d'urgence |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20080716 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20080716 |

|

| RD02 | Notification of acceptance of power of attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7422 Effective date: 20101116 |

|

| RD04 | Notification of resignation of power of attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7424 Effective date: 20101116 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20110412 |

|

| A601 | Written request for extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A601 Effective date: 20110706 |

|

| A602 | Written permission of extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A602 Effective date: 20110711 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20110803 |

|

| A602 | Written permission of extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A602 Effective date: 20110712 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20110930 |

|

| A02 | Decision of refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A02 Effective date: 20111018 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20120123 |

|

| A911 | Transfer to examiner for re-examination before appeal (zenchi) |

Free format text: JAPANESE INTERMEDIATE CODE: A911 Effective date: 20120131 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20120306 |

|

| A601 | Written request for extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A601 Effective date: 20120423 |

|

| A602 | Written permission of extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A602 Effective date: 20120426 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20120802 |

|

| A912 | Re-examination (zenchi) completed and case transferred to appeal board |

Free format text: JAPANESE INTERMEDIATE CODE: A912 Effective date: 20121005 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20130619 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20130805 |

|

| R150 | Certificate of patent or registration of utility model |

Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| LAPS | Cancellation because of no payment of annual fees |