JP4886508B2 - 既存のsslセッションを中断することなく証明書ベースの認証にステップアップするための方法及びシステム - Google Patents

既存のsslセッションを中断することなく証明書ベースの認証にステップアップするための方法及びシステム Download PDFInfo

- Publication number

- JP4886508B2 JP4886508B2 JP2006519925A JP2006519925A JP4886508B2 JP 4886508 B2 JP4886508 B2 JP 4886508B2 JP 2006519925 A JP2006519925 A JP 2006519925A JP 2006519925 A JP2006519925 A JP 2006519925A JP 4886508 B2 JP4886508 B2 JP 4886508B2

- Authority

- JP

- Japan

- Prior art keywords

- server

- certificate

- client

- based authentication

- client device

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Expired - Lifetime

Links

- 238000000034 method Methods 0.000 title claims abstract description 72

- 230000004044 response Effects 0.000 claims abstract description 32

- 238000012795 verification Methods 0.000 claims description 5

- 230000000977 initiatory effect Effects 0.000 claims description 2

- 238000012545 processing Methods 0.000 description 38

- 230000008569 process Effects 0.000 description 22

- 238000004891 communication Methods 0.000 description 12

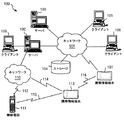

- 238000010586 diagram Methods 0.000 description 6

- 230000006870 function Effects 0.000 description 6

- 238000005516 engineering process Methods 0.000 description 5

- 238000012546 transfer Methods 0.000 description 5

- 230000009471 action Effects 0.000 description 4

- 238000013475 authorization Methods 0.000 description 4

- 230000008901 benefit Effects 0.000 description 3

- 230000007246 mechanism Effects 0.000 description 3

- 238000012986 modification Methods 0.000 description 2

- 230000004048 modification Effects 0.000 description 2

- 125000002066 L-histidyl group Chemical group [H]N1C([H])=NC(C([H])([H])[C@](C(=O)[*])([H])N([H])[H])=C1[H] 0.000 description 1

- 230000009286 beneficial effect Effects 0.000 description 1

- 230000005540 biological transmission Effects 0.000 description 1

- 239000000835 fiber Substances 0.000 description 1

- 238000001914 filtration Methods 0.000 description 1

- 238000012544 monitoring process Methods 0.000 description 1

- 230000002093 peripheral effect Effects 0.000 description 1

- 238000012552 review Methods 0.000 description 1

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/08—Network architectures or network communication protocols for network security for authentication of entities

- H04L63/0823—Network architectures or network communication protocols for network security for authentication of entities using certificates

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/30—Authentication, i.e. establishing the identity or authorisation of security principals

- G06F21/31—User authentication

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/30—Authentication, i.e. establishing the identity or authorisation of security principals

- G06F21/31—User authentication

- G06F21/40—User authentication by quorum, i.e. whereby two or more security principals are required

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/60—Protecting data

- G06F21/62—Protecting access to data via a platform, e.g. using keys or access control rules

- G06F21/6218—Protecting access to data via a platform, e.g. using keys or access control rules to a system of files or objects, e.g. local or distributed file system or database

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L12/00—Data switching networks

- H04L12/02—Details

- H04L12/22—Arrangements for preventing the taking of data from a data transmission channel without authorisation

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/16—Implementing security features at a particular protocol layer

- H04L63/166—Implementing security features at a particular protocol layer at the transport layer

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F2221/00—Indexing scheme relating to security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F2221/21—Indexing scheme relating to G06F21/00 and subgroups addressing additional information or applications relating to security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F2221/2113—Multi-level security, e.g. mandatory access control

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/02—Network architectures or network communication protocols for network security for separating internal from external traffic, e.g. firewalls

- H04L63/0227—Filtering policies

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/12—Applying verification of the received information

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/20—Network architectures or network communication protocols for network security for managing network security; network security policies in general

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Theoretical Computer Science (AREA)

- Computer Hardware Design (AREA)

- General Engineering & Computer Science (AREA)

- General Physics & Mathematics (AREA)

- Signal Processing (AREA)

- Computer Networks & Wireless Communication (AREA)

- Physics & Mathematics (AREA)

- Software Systems (AREA)

- Computing Systems (AREA)

- Health & Medical Sciences (AREA)

- Databases & Information Systems (AREA)

- Bioethics (AREA)

- General Health & Medical Sciences (AREA)

- Computer And Data Communications (AREA)

- Management, Administration, Business Operations System, And Electronic Commerce (AREA)

- Devices For Checking Fares Or Tickets At Control Points (AREA)

- Treatment And Processing Of Natural Fur Or Leather (AREA)

Description

Claims (2)

- 認証操作を実行するための方法であって、

クライアント装置からの第1のリソース要求をサーバで受信するステップと、

前記第1のリソース要求に応答する前に前記第1のリソース要求が非証明書ベースの認証操作の完了を必要とすると決定したことに応答して、前記サーバと前記クライアント装置との間にSSL(Secure Sockets Layer)セッションを確立するステップと、

前記SSLセッションを介して前記サーバと前記クライアント装置との間で前記非証明書ベースの認証操作を実行することに成功したことに応答して、前記サーバから前記クライアント装置に第1のリソース応答を送信するステップと、

前記クライアント装置からの第2のリソース要求を、前記SSLセッションを介して前記サーバで受信するステップと、

前記第2のリソース要求が証明書ベースの認証手続きを必要とすると決定したことに応答して、前記SSLセッションを介して前記サーバによって前記クライアント装置において実行可能モジュールの実行を開始させるステップと、

前記クライアント装置においてデジタル証明書を用いて前記実行可能モジュールによって生成されたデジタル署名を、前記SSLセッションを介して前記サーバで受信するステップと、

前記サーバにおいて前記デジタル署名を検証することに成功したことに応答して、前記サーバから前記クライアント装置に第2のリソース応答を送信するステップと、

を含む方法。 - 認証操作を実行するための方法であって、

クライアント装置からの第1のリソース要求をサーバで受信するステップと、

前記第1のリソース要求に応答する前に前記第1のリソース要求が非証明書ベースの認証操作の完了を必要とすると決定したことに応答して、前記サーバと前記クライアント装置との間にSSL(Secure Sockets Layer)セッションを確立するステップと、

前記SSLセッションを介して非証明書ベースの認証操作を実行するステップと、

前記非証明書ベースの認証操作を実行することに成功したことに応答して、前記サーバから前記クライアント装置に第1のリソース応答を送信するステップと、

前記非証明書ベースの認証操作を実行した後で、前記クライアント装置からの第2のリソース要求を、前記SSLセッションを介して前記サーバで受信するステップと、

前記第2のリソース要求が証明書ベースの認証手続きを必要とすると決定したことに応答して、前記SSLセッションを介して前記サーバから前記クライアント装置に実行可能モジュールをダウンロードするステップと、

前記クライアント装置においてデジタル証明書を用いて前記実行可能モジュールによって生成されたデジタル署名を、前記SSLセッションを介して前記サーバで受信するステップと、

前記サーバにおいて前記デジタル署名を検証することに成功したことに応答して、前記サーバから前記クライアント装置に第2のリソース応答を送信するステップと、

を含む方法。

Applications Claiming Priority (3)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| US10/621,927 US7395424B2 (en) | 2003-07-17 | 2003-07-17 | Method and system for stepping up to certificate-based authentication without breaking an existing SSL session |

| US10/621,927 | 2003-07-17 | ||

| PCT/EP2004/051435 WO2005015872A1 (en) | 2003-07-17 | 2004-07-09 | Method and system for stepping up to certificate-based authentication without breaking an existing ssl session |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2009514262A JP2009514262A (ja) | 2009-04-02 |

| JP2009514262A5 JP2009514262A5 (ja) | 2009-06-25 |

| JP4886508B2 true JP4886508B2 (ja) | 2012-02-29 |

Family

ID=34063095

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2006519925A Expired - Lifetime JP4886508B2 (ja) | 2003-07-17 | 2004-07-09 | 既存のsslセッションを中断することなく証明書ベースの認証にステップアップするための方法及びシステム |

Country Status (9)

| Country | Link |

|---|---|

| US (1) | US7395424B2 (ja) |

| EP (1) | EP1661362B1 (ja) |

| JP (1) | JP4886508B2 (ja) |

| KR (1) | KR100946110B1 (ja) |

| CN (1) | CN100534092C (ja) |

| AT (1) | ATE446638T1 (ja) |

| CA (1) | CA2528486C (ja) |

| DE (1) | DE602004023728D1 (ja) |

| WO (1) | WO2005015872A1 (ja) |

Families Citing this family (73)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US7403995B2 (en) * | 2003-01-08 | 2008-07-22 | Outhink, Inc. | Symmetrical bi-directional communication |

| JP2004334330A (ja) * | 2003-04-30 | 2004-11-25 | Sony Corp | 端末機器、提供サーバ、電子情報利用方法、電子情報提供方法、端末機器プログラム、提供サーバプログラム、仲介プログラム、及び記憶媒体 |

| US9614772B1 (en) | 2003-10-20 | 2017-04-04 | F5 Networks, Inc. | System and method for directing network traffic in tunneling applications |

| US20050228999A1 (en) * | 2004-04-09 | 2005-10-13 | Arcot Systems, Inc. | Audit records for digitally signed documents |

| US8185945B1 (en) * | 2005-03-02 | 2012-05-22 | Crimson Corporation | Systems and methods for selectively requesting certificates during initiation of secure communication sessions |

| US8397287B2 (en) * | 2006-08-21 | 2013-03-12 | Citrix Systems, Inc. | Method and system for authorizing a level of access of a client to a virtual private network connection, based on a client-side attribute |

| US8943304B2 (en) * | 2006-08-03 | 2015-01-27 | Citrix Systems, Inc. | Systems and methods for using an HTTP-aware client agent |

| US9692725B2 (en) | 2005-05-26 | 2017-06-27 | Citrix Systems, Inc. | Systems and methods for using an HTTP-aware client agent |

| US9407608B2 (en) | 2005-05-26 | 2016-08-02 | Citrix Systems, Inc. | Systems and methods for enhanced client side policy |

| US9621666B2 (en) | 2005-05-26 | 2017-04-11 | Citrix Systems, Inc. | Systems and methods for enhanced delta compression |

| US20060294366A1 (en) * | 2005-06-23 | 2006-12-28 | International Business Machines Corp. | Method and system for establishing a secure connection based on an attribute certificate having user credentials |

| NL1030558C2 (nl) * | 2005-11-30 | 2007-05-31 | Sdu Identification Bv | Systeem en werkwijze voor het aanvragen en verstrekken van een autorisatiedocument. |

| US8316429B2 (en) * | 2006-01-31 | 2012-11-20 | Blue Coat Systems, Inc. | Methods and systems for obtaining URL filtering information |

| FR2897489B1 (fr) * | 2006-02-15 | 2008-04-25 | Credit Lyonnais Sa | Authentification en toute confiance d'un utilisateur par un serveur |

| US20070283142A1 (en) * | 2006-06-05 | 2007-12-06 | Microsoft Corporation | Multimode authentication using VOIP |

| US20070283143A1 (en) * | 2006-06-06 | 2007-12-06 | Kabushiki Kaisha Toshiba | System and method for certificate-based client registration via a document processing device |

| US8566925B2 (en) * | 2006-08-03 | 2013-10-22 | Citrix Systems, Inc. | Systems and methods for policy based triggering of client-authentication at directory level granularity |

| US8413229B2 (en) | 2006-08-21 | 2013-04-02 | Citrix Systems, Inc. | Method and appliance for authenticating, by an appliance, a client to access a virtual private network connection, based on an attribute of a client-side certificate |

| US8181227B2 (en) * | 2006-08-29 | 2012-05-15 | Akamai Technologies, Inc. | System and method for client-side authenticaton for secure internet communications |

| US20080091817A1 (en) * | 2006-10-12 | 2008-04-17 | Technology Patents, Llc | Systems and methods for locating terrorists |

| US8051475B2 (en) * | 2006-11-01 | 2011-11-01 | The United States Of America As Represented By The Secretary Of The Air Force | Collaboration gateway |

| US20080215675A1 (en) * | 2007-02-01 | 2008-09-04 | Worklight Ltd. | Method and system for secured syndication of applications and applications' data |

| US8234490B2 (en) * | 2007-06-27 | 2012-07-31 | Globalsign K.K. | Server certificate issuing system |

| CN100512313C (zh) * | 2007-08-08 | 2009-07-08 | 西安西电捷通无线网络通信有限公司 | 一种增强安全性的可信网络连接系统 |

| CN101388771B (zh) * | 2007-09-10 | 2010-12-15 | 捷德(中国)信息科技有限公司 | 一种下载数字证书的方法和系统 |

| CN101388772B (zh) * | 2007-09-10 | 2011-11-30 | 捷德(中国)信息科技有限公司 | 一种数字签名方法和系统 |

| US8230435B2 (en) | 2008-02-12 | 2012-07-24 | International Business Machines Corporation | Authenticating a processing system accessing a resource |

| US8412932B2 (en) * | 2008-02-28 | 2013-04-02 | Red Hat, Inc. | Collecting account access statistics from information provided by presence of client certificates |

| US9832069B1 (en) | 2008-05-30 | 2017-11-28 | F5 Networks, Inc. | Persistence based on server response in an IP multimedia subsystem (IMS) |

| US20100031312A1 (en) * | 2008-07-29 | 2010-02-04 | International Business Machines Corporation | Method for policy based and granular approach to role based access control |

| JP4252620B1 (ja) * | 2008-08-27 | 2009-04-08 | グローバルサイン株式会社 | サーバ証明書発行システム |

| JP2010108237A (ja) * | 2008-10-30 | 2010-05-13 | Nec Corp | 情報処理システム |

| US8924707B2 (en) * | 2009-04-28 | 2014-12-30 | Hewlett-Packard Development Company, L.P. | Communicating confidential information between an application and a database |

| US8418079B2 (en) | 2009-09-01 | 2013-04-09 | James J. Nicholas, III | System and method for cursor-based application management |

| US8887264B2 (en) * | 2009-09-21 | 2014-11-11 | Ram International Corporation | Multi-identity access control tunnel relay object |

| JP5105291B2 (ja) * | 2009-11-13 | 2012-12-26 | セイコーインスツル株式会社 | 長期署名用サーバ、長期署名用端末、長期署名用端末プログラム |

| US10015286B1 (en) | 2010-06-23 | 2018-07-03 | F5 Networks, Inc. | System and method for proxying HTTP single sign on across network domains |

| JP2012043154A (ja) * | 2010-08-18 | 2012-03-01 | Canon Inc | 情報処理装置及びその制御方法 |

| US20120079278A1 (en) * | 2010-09-28 | 2012-03-29 | Microsoft Corporation | Object security over network |

| CN101964800B (zh) * | 2010-10-21 | 2015-04-22 | 神州数码网络(北京)有限公司 | 一种在ssl vpn中对数字证书用户认证的方法 |

| JP5569440B2 (ja) * | 2011-03-11 | 2014-08-13 | ブラザー工業株式会社 | 通信装置およびコンピュータプログラム |

| CA2831617C (en) * | 2011-04-01 | 2018-06-26 | Clawd Technologies Inc. | System, method, server and computer-readable medium for real-time verification of a status of a member of an organization |

| JP5417628B2 (ja) * | 2011-04-08 | 2014-02-19 | 株式会社日立製作所 | 署名サーバ、署名システム、および、署名処理方法 |

| US8584224B1 (en) * | 2011-04-13 | 2013-11-12 | Symantec Corporation | Ticket based strong authentication with web service |

| CN102195781B (zh) * | 2011-05-30 | 2013-07-10 | 武汉理工大学 | 一种基于电子记录关联签名的电子证据取证系统 |

| US9047456B2 (en) | 2012-03-20 | 2015-06-02 | Canon Information And Imaging Solutions, Inc. | System and method for controlling access to a resource |

| US9165126B1 (en) * | 2012-10-30 | 2015-10-20 | Amazon Technologies, Inc. | Techniques for reliable network authentication |

| US10205750B2 (en) * | 2013-03-13 | 2019-02-12 | Intel Corporation | Policy-based secure web boot |

| US9762567B2 (en) | 2013-03-14 | 2017-09-12 | Hewlett-Packard Development Company, L.P. | Wireless communication of a user identifier and encrypted time-sensitive data |

| US9288208B1 (en) | 2013-09-06 | 2016-03-15 | Amazon Technologies, Inc. | Cryptographic key escrow |

| US9130996B1 (en) | 2014-03-26 | 2015-09-08 | Iboss, Inc. | Network notifications |

| US9300656B2 (en) * | 2014-08-21 | 2016-03-29 | International Business Machines Corporation | Secure connection certificate verification |

| US10250594B2 (en) | 2015-03-27 | 2019-04-02 | Oracle International Corporation | Declarative techniques for transaction-specific authentication |

| US10225283B2 (en) | 2015-10-22 | 2019-03-05 | Oracle International Corporation | Protection against end user account locking denial of service (DOS) |

| US10257205B2 (en) * | 2015-10-22 | 2019-04-09 | Oracle International Corporation | Techniques for authentication level step-down |

| US10164971B2 (en) | 2015-10-22 | 2018-12-25 | Oracle International Corporation | End user initiated access server authenticity check |

| WO2017070412A1 (en) | 2015-10-23 | 2017-04-27 | Oracle International Corporation | Password-less authentication for access management |

| JP6108246B2 (ja) * | 2015-11-04 | 2017-04-05 | ブラザー工業株式会社 | プリンタ |

| JP6551176B2 (ja) * | 2015-11-10 | 2019-07-31 | 富士通株式会社 | 認証制御方法、認証プログラム、エージェントプログラム、サーバ装置、及びクライアント装置 |

| EP3542274A1 (en) * | 2016-11-18 | 2019-09-25 | Veritas Technologies LLC | Systems and methods for performing secure backup operations |

| US11107068B2 (en) | 2017-08-31 | 2021-08-31 | Bank Of America Corporation | Inline authorization structuring for activity data transmission |

| US10523658B2 (en) * | 2017-09-05 | 2019-12-31 | Citrix Systems, Inc. | Securing a data connection for communicating between two end-points |

| EP3544252A1 (en) * | 2018-03-19 | 2019-09-25 | Virtual Solution AG | Methods and apparatus for controlling application-specific access to a secure network |

| US11005971B2 (en) * | 2018-08-02 | 2021-05-11 | Paul Swengler | System and method for user device authentication or identity validation without passwords or matching tokens |

| AU2019351911A1 (en) | 2018-10-02 | 2021-02-25 | Capital One Services, Llc | Systems and methods for cryptographic authentication of contactless cards |

| US11288399B2 (en) * | 2019-08-05 | 2022-03-29 | Visa International Service Association | Cryptographically secure dynamic third party resources |

| FR3111203B1 (fr) * | 2020-06-08 | 2023-02-10 | Evidian | Dispositif informatique et procédé pour l’authentification d’un utilisateur |

| CN111970301B (zh) * | 2020-08-27 | 2022-11-04 | 北京浪潮数据技术有限公司 | 一种容器云平台安全通信系统 |

| CN112751825B (zh) * | 2020-12-07 | 2022-09-16 | 湖南麒麟信安科技股份有限公司 | 基于ssl证书的软件源发布权限控制方法及系统 |

| US11341796B1 (en) | 2021-01-04 | 2022-05-24 | Bank Of America Corporation | System for secure access and initiation using a remote terminal |

| CN113032829B (zh) * | 2021-03-26 | 2022-06-10 | 山东英信计算机技术有限公司 | 多通道并发的文件权限管理方法、装置、服务器和介质 |

| CN113347010B (zh) * | 2021-08-05 | 2021-11-05 | 深圳市财富趋势科技股份有限公司 | 基于ssl-tls协议的双向认证方法、系统 |

| CN117544318B (zh) * | 2023-11-29 | 2024-10-01 | 中金金融认证中心有限公司 | 协同签名增强认证方法及增强认证系统 |

Family Cites Families (20)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JPS6380365A (ja) * | 1986-09-24 | 1988-04-11 | Hitachi Ltd | 端末装置における不正取引防止方法 |

| JP3505058B2 (ja) * | 1997-03-28 | 2004-03-08 | 株式会社日立製作所 | ネットワークシステムのセキュリティ管理方法 |

| US6094485A (en) | 1997-09-18 | 2000-07-25 | Netscape Communications Corporation | SSL step-up |

| GB2337671B (en) | 1998-05-16 | 2003-12-24 | Ibm | Security mechanisms in a web server |

| AU1236800A (en) | 1998-10-30 | 2000-05-22 | Lockstar, Inc. | Secure authentication for access to back-end resources |

| US6367009B1 (en) | 1998-12-17 | 2002-04-02 | International Business Machines Corporation | Extending SSL to a multi-tier environment using delegation of authentication and authority |

| MXPA01011969A (es) * | 1999-05-21 | 2005-02-17 | Ibm | Metodo y aparato para iniciar comunicaciones seguras entre y exclusivamente para dispositivos inalambricos en pares. |

| US6584567B1 (en) * | 1999-06-30 | 2003-06-24 | International Business Machines Corporation | Dynamic connection to multiple origin servers in a transcoding proxy |

| US6609198B1 (en) | 1999-08-05 | 2003-08-19 | Sun Microsystems, Inc. | Log-on service providing credential level change without loss of session continuity |

| US6928550B1 (en) * | 2000-01-06 | 2005-08-09 | International Business Machines Corporation | Method and system for generating and using a virus free file certificate |

| JP2001202437A (ja) * | 2000-01-20 | 2001-07-27 | Kyocera Communication Systems Co Ltd | サービスシステム |

| US20020029350A1 (en) * | 2000-02-11 | 2002-03-07 | Cooper Robin Ross | Web based human services conferencing network |

| AU2001255183A1 (en) | 2000-04-14 | 2001-10-30 | Wu Wen | Delayed commitment scheme to prevent attacks based on compromised certificates |

| JP2002007345A (ja) * | 2000-06-16 | 2002-01-11 | Osaka Gas Co Ltd | ユーザ認証方法 |

| US7134137B2 (en) * | 2000-07-10 | 2006-11-07 | Oracle International Corporation | Providing data to applications from an access system |

| WO2002039237A2 (en) | 2000-11-09 | 2002-05-16 | International Business Machines Corporation | Method and system for web-based cross-domain single-sign-on authentication |

| EP1391073B8 (en) | 2001-05-01 | 2018-09-05 | OneSpan International GmbH | Method and system for increasing security of a secure connection |

| US6920556B2 (en) | 2001-07-20 | 2005-07-19 | International Business Machines Corporation | Methods, systems and computer program products for multi-packet message authentication for secured SSL-based communication sessions |

| GB2378010A (en) | 2001-07-27 | 2003-01-29 | Hewlett Packard Co | Mulit-Domain authorisation and authentication |

| CN1268088C (zh) * | 2001-11-29 | 2006-08-02 | 东南大学 | 基于pki的vpn密钥交换的实现方法 |

-

2003

- 2003-07-17 US US10/621,927 patent/US7395424B2/en active Active

-

2004

- 2004-07-09 JP JP2006519925A patent/JP4886508B2/ja not_active Expired - Lifetime

- 2004-07-09 AT AT04766174T patent/ATE446638T1/de not_active IP Right Cessation

- 2004-07-09 KR KR1020067000100A patent/KR100946110B1/ko not_active IP Right Cessation

- 2004-07-09 CN CNB2004800203123A patent/CN100534092C/zh not_active Expired - Lifetime

- 2004-07-09 DE DE602004023728T patent/DE602004023728D1/de not_active Expired - Lifetime

- 2004-07-09 EP EP04766174A patent/EP1661362B1/en not_active Expired - Lifetime

- 2004-07-09 WO PCT/EP2004/051435 patent/WO2005015872A1/en active Search and Examination

- 2004-07-09 CA CA2528486A patent/CA2528486C/en not_active Expired - Lifetime

Also Published As

| Publication number | Publication date |

|---|---|

| ATE446638T1 (de) | 2009-11-15 |

| KR20060032625A (ko) | 2006-04-17 |

| EP1661362B1 (en) | 2009-10-21 |

| EP1661362A1 (en) | 2006-05-31 |

| DE602004023728D1 (de) | 2009-12-03 |

| WO2005015872A1 (en) | 2005-02-17 |

| CA2528486A1 (en) | 2005-02-17 |

| US7395424B2 (en) | 2008-07-01 |

| KR100946110B1 (ko) | 2010-03-10 |

| US20050015594A1 (en) | 2005-01-20 |

| JP2009514262A (ja) | 2009-04-02 |

| CA2528486C (en) | 2012-07-24 |

| CN100534092C (zh) | 2009-08-26 |

| CN1823513A (zh) | 2006-08-23 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP4886508B2 (ja) | 既存のsslセッションを中断することなく証明書ベースの認証にステップアップするための方法及びシステム | |

| US7496755B2 (en) | Method and system for a single-sign-on operation providing grid access and network access | |

| US9143502B2 (en) | Method and system for secure binding register name identifier profile | |

| KR100800339B1 (ko) | 제휴 환경에서 사용자에 의해 결정된 인증 및 단일 사인온을 위한 방법 및 시스템 | |

| US8185938B2 (en) | Method and system for network single-sign-on using a public key certificate and an associated attribute certificate | |

| JP5030967B2 (ja) | 認証方法を拡張するための方法及びシステム | |

| EP2545482B1 (en) | Secure dynamic authority delegation | |

| JP4988701B2 (ja) | ランタイム・ユーザ・アカウント作成オペレーションのための方法、装置、およびコンピュータ・プログラム | |

| JP4370258B2 (ja) | ユーザ・セッションを管理するための方法、データ処理システム、およびコンピュータ・プログラム(異機種連携環境における統合サインオフのための方法およびシステム) | |

| US20060294366A1 (en) | Method and system for establishing a secure connection based on an attribute certificate having user credentials | |

| US20060021004A1 (en) | Method and system for externalized HTTP authentication | |

| US20060277596A1 (en) | Method and system for multi-instance session support in a load-balanced environment | |

| EP1961185A1 (en) | Method, apparatus and program products for custom authentication of a principal in a federation by an identity provider | |

| KR100992016B1 (ko) | 데이터 프로세싱 시스템 내에 연합 기능성을 제공하는 방법및 장치 |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20090501 |

|

| A871 | Explanation of circumstances concerning accelerated examination |

Free format text: JAPANESE INTERMEDIATE CODE: A871 Effective date: 20090501 |

|

| A975 | Report on accelerated examination |

Free format text: JAPANESE INTERMEDIATE CODE: A971005 Effective date: 20090512 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20090609 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20090908 |

|

| A02 | Decision of refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A02 Effective date: 20091006 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20100205 |

|

| A911 | Transfer to examiner for re-examination before appeal (zenchi) |

Free format text: JAPANESE INTERMEDIATE CODE: A911 Effective date: 20100216 |

|

| A912 | Re-examination (zenchi) completed and case transferred to appeal board |

Free format text: JAPANESE INTERMEDIATE CODE: A912 Effective date: 20100312 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20111025 |

|

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20111209 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20141216 Year of fee payment: 3 |

|

| R150 | Certificate of patent or registration of utility model |

Free format text: JAPANESE INTERMEDIATE CODE: R150 Ref document number: 4886508 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| EXPY | Cancellation because of completion of term |