JP4766574B2 - ネットワーク・アドレス・ポート変換器によって扱われるクライアントからの重複ソースの防止 - Google Patents

ネットワーク・アドレス・ポート変換器によって扱われるクライアントからの重複ソースの防止 Download PDFInfo

- Publication number

- JP4766574B2 JP4766574B2 JP2008505871A JP2008505871A JP4766574B2 JP 4766574 B2 JP4766574 B2 JP 4766574B2 JP 2008505871 A JP2008505871 A JP 2008505871A JP 2008505871 A JP2008505871 A JP 2008505871A JP 4766574 B2 JP4766574 B2 JP 4766574B2

- Authority

- JP

- Japan

- Prior art keywords

- packet

- napt

- ipsec

- source

- source port

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Active

Links

- 238000000034 method Methods 0.000 claims description 28

- 238000012545 processing Methods 0.000 claims description 28

- 230000004044 response Effects 0.000 claims description 18

- 230000005540 biological transmission Effects 0.000 claims description 14

- 238000013507 mapping Methods 0.000 claims description 12

- 238000004590 computer program Methods 0.000 claims 1

- 238000013519 translation Methods 0.000 description 11

- 230000008569 process Effects 0.000 description 10

- 238000004891 communication Methods 0.000 description 8

- 238000005538 encapsulation Methods 0.000 description 8

- 230000003068 static effect Effects 0.000 description 3

- 230000008901 benefit Effects 0.000 description 2

- 238000006243 chemical reaction Methods 0.000 description 2

- 230000003287 optical effect Effects 0.000 description 2

- 238000013459 approach Methods 0.000 description 1

- 230000004888 barrier function Effects 0.000 description 1

- 230000008859 change Effects 0.000 description 1

- 230000000694 effects Effects 0.000 description 1

- 238000005516 engineering process Methods 0.000 description 1

- 238000001914 filtration Methods 0.000 description 1

- 230000006855 networking Effects 0.000 description 1

- 238000011330 nucleic acid test Methods 0.000 description 1

- 239000013307 optical fiber Substances 0.000 description 1

- 230000010076 replication Effects 0.000 description 1

- 230000000717 retained effect Effects 0.000 description 1

- 239000004065 semiconductor Substances 0.000 description 1

- 230000009466 transformation Effects 0.000 description 1

- 238000000844 transformation Methods 0.000 description 1

- 238000012795 verification Methods 0.000 description 1

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L61/00—Network arrangements, protocols or services for addressing or naming

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L61/00—Network arrangements, protocols or services for addressing or naming

- H04L61/09—Mapping addresses

- H04L61/25—Mapping addresses of the same type

- H04L61/2503—Translation of Internet protocol [IP] addresses

- H04L61/2517—Translation of Internet protocol [IP] addresses using port numbers

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/02—Network architectures or network communication protocols for network security for separating internal from external traffic, e.g. firewalls

- H04L63/0272—Virtual private networks

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/04—Network architectures or network communication protocols for network security for providing a confidential data exchange among entities communicating through data packet networks

- H04L63/0428—Network architectures or network communication protocols for network security for providing a confidential data exchange among entities communicating through data packet networks wherein the data content is protected, e.g. by encrypting or encapsulating the payload

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/16—Implementing security features at a particular protocol layer

- H04L63/164—Implementing security features at a particular protocol layer at the network layer

Landscapes

- Engineering & Computer Science (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- Computer Security & Cryptography (AREA)

- Computer Hardware Design (AREA)

- Computing Systems (AREA)

- General Engineering & Computer Science (AREA)

- Data Exchanges In Wide-Area Networks (AREA)

- Small-Scale Networks (AREA)

Description

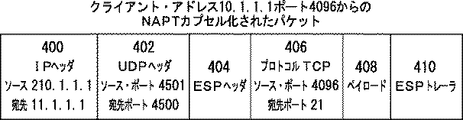

トラバースするIPsecセキュリティ・アソシエーションを交渉する場合、TCP/IPスタックは、302などのNAPTホスト・エントリを作成して、NAPTによって表される遠隔クライアントを表すように通知される。このエントリは、NAPTのソースIPアドレス(本例においては、210.1.1.1)と、NAPTによってこのクライアントに対して割り当てられたソース・ポート(本例においては、4501)とを含む。図3は、同一のNAPT IPソース・アドレス210.1.1.1と、NAPTによって割り当てられた異なるソース・ポート4502とを有する、第2の例示的なNAPTクライアント304を示す。SPMT300の右側は、ソース・ポート・エントリである。これらのエントリは、既存のエントリのないIPsecの暗号化されたパケットが到着するにつれて作成される。ソース・ポートエントリを追加する処理は、IPsec復号化が生じた後に生じる。ソース・ポート・エントリをNAPTホスト・エントリにマッピングするアソシエーション306は、ソース・ポート・エントリが作成されるにつれて作成される。NAPTホスト・エントリは、当該エントリに関する最終セキュリティ・アソシエーションが削除されると除去される。パケットが到着して復号化されると、ソースNAPTアドレスと、元パケットのソース・ポートと、元パケットのプロトコルとが利用可能である。これらの属性の合致を見つけるために、SPMTのソース・ポート・エントリが検索される。合致が見つかると、NAPTソース・アドレスと、NAPTによって割り当てられたソース・ポートとの合致を見つけるために、関連したNAPTホスト・エントリがチェックされる。これらの後者の属性が不一致の場合、ソースNAPTの背後の2つのクライアントは同一のソース・ポート番号を使用しようとしているということを意味する。これは、重複ソースを表し、第2のパケットは拒絶される。これらの後者の属性が一致すると、パケットは許可される。

Claims (14)

- アプリケーションを識別するためにネットワーク・アドレス、プロトコル、およびポート番号を使用するネットワーク・プロトコルにおける重複ソースを防止する方法であって、

a)サーバでパケットを受信するステップと、

b)前記パケットがネットワーク・アドレス・ポート変換器(NAPT)によって変換されており且つIPsecカプセル化されたパケットを含むかどうかを判断するステップと、

c)前記パケットが変換されており且つIPsecカプセル化されたパケットを含むことに応じて、前記パケットの送信者に関する元の接続情報を取得するために前記パケットを処理し、そしてNAPTによって変換された接続情報と前記元の接続情報との間のアソシエーションのためのソース・ポート・マッピング・テーブル(SPMT)を検索するステップと、

d)ステップc)の結果が重複ソースであることを表すことに応じて、前記パケットを拒絶するステップであって、前記元の接続情報が、前記SPMTにおいて合致し且つ前記パケット中に含まれる前記NAPTによって変換された前記接続情報に前記SPMTにおいて関連付けられていないことに応じて、前記重複ソースであることが表される、前記拒絶するステップと

を含む、前記方法。 - 前記ソース・ポート・マッピング・テーブルは、

クライアントとサーバとの間のセキュリティ・アソシエーションが交渉される場合に作成されるNAPTホスト・エントリと、

非重複ソース・パケットとして生成されるソース・ポート・エントリであって、前記非重複ソース・パケットは、重複ソースを検出するために使用される前記ソース・ポート・エントリと前記NAPTホスト・エントリとの間のマッピングを備える既存のエントリがない場所から到着する、前記ソース・ポート・エントリと

を含む、請求項1に記載の方法。 - 前記ソース・ポート・マッピング・テーブル内にNO IPSEC/NAPTホスト・エントリを確立して、請求項1のステップb)を失敗したすべての受信パケットを示して、ソース・ポート・エントリを有しないすべての受信パケットを表して、ソース・ポート・エントリを有しないすべての受信パケットについてのソース・ポート・エントリを作成し、

前記ソース・ポート・エントリをNO IPSEC/NAPTホスト・エントリにマッピングし、

前記NO IPSEC/NAPTホスト・エントリにマッピングされていない前記ソース・ポート・マッピング・テーブル内にソース・ポート・エントリを既に有する受信パケットのいずれかを拒絶するステップと

をさらに含む、請求項2に記載の方法。 - アプリケーションを識別するためにネットワーク・アドレス、プロトコル、およびポート番号を使用するネットワーク・プロトコルにおける重複ソースを防止する方法であって、

a)サーバでパケットを受信するステップと、

b)前記パケットがIPsecカプセル化されたパケットかどうかを判断するステップと、

c)前記パケットがIPsecカプセル化されたパケットであることに応じて、前記パケットの送信パスがネットワーク・アドレス・ポート変換器(NAPT)を含むかどうかを判断するステップと、

d)前記送信パスがNAPTを含むことに応じて、前記IPsecカプセル化されたパケットを復号化して、前記パケットの送信者に関する元のソース・ポート番号及び元のパケット・プロトコルを取得するステップと、

e)NAPTによって変換されたソース・アドレス及びソース・ポート番号を有するNAPTホスト・エントリと、NAPTによって変換されたソース・アドレス、元のソース・ポート番号及びパケット・プロトコルを有するソース・ポート・エントリとの間のアソシエーションを見つけるためのソース・ポート・マッピング・テーブル(SPMT)を使用して、アソシエーションを検索するステップと、

f)前記ステップe)において検索されたアソシエーションのソース・ポート・エントリが前記パケット内に含まれる元のソース・ポート番号と異なる元のソース・ポート番号を有する場合に、前記IPsecカプセル化されたパケットを拒絶するステップと

を含む、前記方法。 - ステップb)は、ユーザ・データグラム・プロトコル(UDP)ヘッダによってカプセル化されたカプセル化セキュリティ・ペイロード(ESP)を含むかどうかを判断するステップをさらに含む、請求項4に記載の方法。

- 前記カプセル化されたUDPヘッダは、4500以外のソース・ポート・番号と、450に等しい宛先ポート番号を含むかどうかを判断するステップをさらに含む、請求項4に記載の方法。

- インターネット・ホストからのインターネット鍵交換(IKE)メッセージに応答して、前記サーバにおける前記SPMT内に、NAPTによって変換されたソース・アドレス及びソース・ポート番号をそれぞれ含む複数のNAPTホスト・エントリを動的に構築するステップをさらに含む、請求項4に記載の方法。

- IPsecパケットが到着して処理されると、前記SPMT内に、NAPTによって変換されたソース・アドレス、元のソース・ポート番号及びパケット・プロトコルをそれぞれ含む複数のソース・ポート・エントリを動的に構築するステップと、前記構築されたNAPTホスト・エントリと前記構築されたソース・ポート・エントリとの間のアソシエーションを確立するステップとをさらに含む、請求項7に記載の方法。

- 前記アソシエーションを確立するステップは、アソシエーションがないIPsecパケットが到着することに応じて、各アソシエーションを動的に確立するステップをさらに含む、請求項8に記載の方法。

- 単一のホスト「NO IPSEC/NAPT」エントリを前記SPMTに追加して、ESPヘッダを含まないかまたはNAPTを通過していないすべてのパケットを関連付けるステップと、

ESPヘッダを含まないかまたはNAPTを通過しておらず、且つアソシエーションを有しないパケットが到着することに応じて、前記SPMTのソース・ポート・エントリと、前記「NO IPSEC/NAPT」エントリとの間のアソシエーションを形成するステップと、

前記「NO IPSEC/NAPT」エントリをポイントしない前記合致ソース・ポート・エントリについて確立されたアソシエーションが既にあることに応じて、ESPヘッダを含まないかまたはNAPTを通過していないパケットを拒絶するステップと

をさらに含む、請求項9に記載の方法。 - 到着パケットの送信パスがNAPTを含まないか、前記到着パケットがIPsecパケットでないことに応じて、規則のセキュリティ・テーブルを検索して、前記パケットの拒絶または受け入れを司る合致規則を見つけるステップと、

前記パケットがIPsecパケットであって前記合致規則がIPsec処理を必要としないことに応じて、前記パケットを拒絶するステップと、

前記パケットがIPsecパケットでなく且つ前記合致規則がIPsec処理を必要とすることに応じて、前記パケットを拒絶するステップと

をさらに含む、請求項4に記載の方法。 - コンピュータに、請求項1〜11のいずれか1項に記載の方法の各ステップを実行させるコンピュータ・プログラム。

- アプリケーションを識別するためにネットワーク・アドレス、プロトコル、およびポート番号を使用するネットワーク・プロトコルにおける重複ソースを防止するための装置であって、

a)サーバでパケットを受信するための手段と、

b)前記パケットがネットワーク・アドレス・ポート変換器(NAPT)によって変換されており且つIPsecカプセル化されたパケットを含むかどうかを判断するための手段と、

c)前記パケットが変換されており且つIPsecカプセル化されたパケットを含むことに応じて、前記パケットの送信者に関する元の接続情報を取得するために前記パケットを処理し、そしてNAPTによって変換された接続情報と前記元の接続情報との間のアソシエーションのためのソース・ポート・マッピング・テーブル(SPMT)を検索する手段と、

d)前記SPMTが重複ソースであることを表すことに応じて、前記パケットを拒絶するための手段あって、前記元の接続情報が、前記SPMTにおいて合致し且つ前記パケット中に含まれる前記NAPTによって変換された前記接続情報に前記SPMTにおいて関連付けられていないことに応じて、前記重複ソースであることが表される、前記拒絶するための手段と

を備える、前記装置。 - アプリケーションを識別するためにネットワーク・アドレス、プロトコル、およびポート番号を使用するネットワーク・プロトコルにおける重複ソースを防止するための装置であって、

a)サーバでパケットを受信するための手段と、

b)前記パケットがIPsecカプセル化されたパケットかどうかを判断するための手段と、

c)前記パケットがIPsecカプセル化されたパケットであることに応じて、前記パケットの送信パスがネットワーク・アドレス・ポート変換器(NAPT)を含むかどうかを判断するための手段と、

d)前記送信パスがNAPTを含むことに応じて、前記IPsecカプセル化されたパケットを復号化して、前記パケットの送信者に関する元のソース・ポート番号及び元のパケット・プロトコルを取得するための手段と、

e)NAPTによって変換されたソース・アドレス及びソース・ポート番号を有するNAPTホスト・エントリと、NAPTによって変換されたソース・アドレス、元のソース・ポート番号及びパケット・プロトコルを有するソース・ポート・エントリとの間のアソシエーションを見つけるためのソース・ポート・マッピング・テーブル(SPMT)を使用して、アソシエーションを検索するための手段と、

f)前記検索されたアソシエーションのソース・ポート・エントリが前記パケット内に含まれる元のソース・ポート番号と異なる元のソース・ポート番号を有する場合に、前記IPsecカプセル化されたパケットを拒絶するための手段と

を備える、前記装置。

Applications Claiming Priority (2)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| US10/907,661 US7656795B2 (en) | 2005-04-11 | 2005-04-11 | Preventing duplicate sources from clients served by a network address port translator |

| PCT/EP2006/061433 WO2006108805A1 (en) | 2005-04-11 | 2006-04-07 | Preventing duplicate sources from clients served by a network address port translator |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2009532919A JP2009532919A (ja) | 2009-09-10 |

| JP2009532919A5 JP2009532919A5 (ja) | 2011-03-31 |

| JP4766574B2 true JP4766574B2 (ja) | 2011-09-07 |

Family

ID=36636455

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2008505871A Active JP4766574B2 (ja) | 2005-04-11 | 2006-04-07 | ネットワーク・アドレス・ポート変換器によって扱われるクライアントからの重複ソースの防止 |

Country Status (8)

| Country | Link |

|---|---|

| US (1) | US7656795B2 (ja) |

| EP (1) | EP1872561B1 (ja) |

| JP (1) | JP4766574B2 (ja) |

| CN (1) | CN101156420B (ja) |

| BR (1) | BRPI0607515B1 (ja) |

| CA (1) | CA2602778C (ja) |

| TW (1) | TWI365651B (ja) |

| WO (1) | WO2006108805A1 (ja) |

Families Citing this family (21)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US20030158959A1 (en) * | 2002-02-15 | 2003-08-21 | Jay Jayapalan | Establishment of communications using point to point protocols such that duplicate negotiations are avoided |

| US8787393B2 (en) | 2005-04-11 | 2014-07-22 | International Business Machines Corporation | Preventing duplicate sources from clients served by a network address port translator |

| JP4709583B2 (ja) * | 2005-05-31 | 2011-06-22 | 株式会社東芝 | データ送信装置およびデータ送信方法 |

| CN1937531B (zh) * | 2006-08-28 | 2010-05-12 | 华为技术有限公司 | 检测维护组完整性的方法及装置和增加端点的方法及装置 |

| JP2009111437A (ja) * | 2007-10-26 | 2009-05-21 | Hitachi Ltd | ネットワークシステム |

| CN101631113B (zh) * | 2009-08-19 | 2011-04-06 | 西安西电捷通无线网络通信股份有限公司 | 一种有线局域网的安全访问控制方法及其系统 |

| CN101635710B (zh) * | 2009-08-25 | 2011-08-17 | 西安西电捷通无线网络通信股份有限公司 | 一种基于预共享密钥的网络安全访问控制方法及其系统 |

| US9313128B2 (en) * | 2011-02-17 | 2016-04-12 | Nec Corporation | Network system and network flow tracing method |

| CN102984068B (zh) * | 2012-11-23 | 2016-08-03 | 汉柏科技有限公司 | 实现报文穿越网络地址转换设备的方法 |

| US9525627B2 (en) | 2014-05-27 | 2016-12-20 | Google Inc. | Network packet encapsulation and routing |

| CN106210095B (zh) * | 2016-07-18 | 2020-01-24 | 新华三技术有限公司 | 一种端口处理方法和装置 |

| US11095617B2 (en) | 2017-12-04 | 2021-08-17 | Nicira, Inc. | Scaling gateway to gateway traffic using flow hash |

| US11245697B2 (en) * | 2019-11-29 | 2022-02-08 | Juniper Networks, Inc. | Application-based network security |

| US11902264B2 (en) * | 2020-06-22 | 2024-02-13 | Vmware, Inc. | Path selection for data packets encrypted based on an IPSEC protocol |

| CN112242943B (zh) * | 2020-11-26 | 2022-08-16 | 迈普通信技术股份有限公司 | IPSec隧道建立方法及装置、分支设备、中心端设备 |

| US12113773B2 (en) | 2021-06-07 | 2024-10-08 | VMware LLC | Dynamic path selection of VPN endpoint |

| US12107834B2 (en) | 2021-06-07 | 2024-10-01 | VMware LLC | Multi-uplink path quality aware IPsec |

| TWI793904B (zh) * | 2021-12-08 | 2023-02-21 | 中華電信股份有限公司 | 為本地服務進行訊務轉址的行動邊緣運算裝置和方法 |

| CN114465755B (zh) * | 2021-12-15 | 2024-02-23 | 广西电网有限责任公司电力科学研究院 | 基于IPSec传输异常的检测方法、装置及存储介质 |

| US11863514B2 (en) | 2022-01-14 | 2024-01-02 | Vmware, Inc. | Performance improvement of IPsec traffic using SA-groups and mixed-mode SAs |

| US11956213B2 (en) | 2022-05-18 | 2024-04-09 | VMware LLC | Using firewall policies to map data messages to secure tunnels |

Family Cites Families (11)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US6615357B1 (en) * | 1999-01-29 | 2003-09-02 | International Business Machines Corporation | System and method for network address translation integration with IP security |

| US7684317B2 (en) * | 2001-06-14 | 2010-03-23 | Nortel Networks Limited | Protecting a network from unauthorized access |

| US7363286B2 (en) * | 2001-10-29 | 2008-04-22 | International Business Machines Corporation | File system path alias |

| US20030154306A1 (en) * | 2002-02-11 | 2003-08-14 | Perry Stephen Hastings | System and method to proxy inbound connections to privately addressed hosts |

| US7143137B2 (en) * | 2002-06-13 | 2006-11-28 | Nvidia Corporation | Method and apparatus for security protocol and address translation integration |

| KR100479261B1 (ko) * | 2002-10-12 | 2005-03-31 | 한국전자통신연구원 | 네트워크 주소 변환 상에서의 데이터 전송 방법 및 장치 |

| US7346770B2 (en) | 2002-10-31 | 2008-03-18 | Microsoft Corporation | Method and apparatus for traversing a translation device with a security protocol |

| US7386881B2 (en) * | 2003-01-21 | 2008-06-10 | Swander Brian D | Method for mapping security associations to clients operating behind a network address translation device |

| CN100505634C (zh) * | 2003-06-23 | 2009-06-24 | 腾讯科技(深圳)有限公司 | 数字信息穿透nat/fw的方法和系统 |

| US20050166206A1 (en) * | 2004-01-26 | 2005-07-28 | Parson Dale E. | Resource management in a processor-based system using hardware queues |

| JP4489008B2 (ja) * | 2005-11-16 | 2010-06-23 | 株式会社東芝 | 通信装置、通信方法および通信プログラム |

-

2005

- 2005-04-11 US US10/907,661 patent/US7656795B2/en not_active Expired - Fee Related

-

2006

- 2006-04-07 CN CN200680011629XA patent/CN101156420B/zh not_active Expired - Fee Related

- 2006-04-07 CA CA2602778A patent/CA2602778C/en active Active

- 2006-04-07 EP EP06743263A patent/EP1872561B1/en active Active

- 2006-04-07 WO PCT/EP2006/061433 patent/WO2006108805A1/en not_active Application Discontinuation

- 2006-04-07 BR BRPI0607515A patent/BRPI0607515B1/pt active IP Right Grant

- 2006-04-07 TW TW095112554A patent/TWI365651B/zh not_active IP Right Cessation

- 2006-04-07 JP JP2008505871A patent/JP4766574B2/ja active Active

Also Published As

| Publication number | Publication date |

|---|---|

| EP1872561B1 (en) | 2012-11-07 |

| US20060227807A1 (en) | 2006-10-12 |

| BRPI0607515B1 (pt) | 2020-04-22 |

| CN101156420B (zh) | 2011-07-20 |

| US7656795B2 (en) | 2010-02-02 |

| CA2602778C (en) | 2014-04-01 |

| JP2009532919A (ja) | 2009-09-10 |

| TWI365651B (en) | 2012-06-01 |

| CA2602778A1 (en) | 2006-10-19 |

| WO2006108805A1 (en) | 2006-10-19 |

| CN101156420A (zh) | 2008-04-02 |

| TW200708009A (en) | 2007-02-16 |

| BRPI0607515A2 (pt) | 2016-10-25 |

| EP1872561A1 (en) | 2008-01-02 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP4766574B2 (ja) | ネットワーク・アドレス・ポート変換器によって扱われるクライアントからの重複ソースの防止 | |

| JP4482601B2 (ja) | ネットワーク・アドレス・ポート変換器によって扱われるクライアントからの重複ソースの防止 | |

| US6832322B1 (en) | System and method for network address translation integration with IP security | |

| US7386881B2 (en) | Method for mapping security associations to clients operating behind a network address translation device | |

| JP3793083B2 (ja) | トンネリングおよび補償を使用するネットワーク・アドレス翻訳によりセキュリティを与えるための方法および装置 | |

| US7346770B2 (en) | Method and apparatus for traversing a translation device with a security protocol | |

| EP1259886B1 (en) | Network address translation gateway for local area networks using local ip addresses and non-translatable port addresses | |

| US6795917B1 (en) | Method for packet authentication in the presence of network address translations and protocol conversions | |

| US7107614B1 (en) | System and method for network address translation integration with IP security | |

| US20150304427A1 (en) | Efficient internet protocol security and network address translation | |

| JP2009111437A (ja) | ネットワークシステム | |

| JP2004508768A (ja) | ファイア・ウォールを経由する安全なデュアル・チャネル通信システム及び方法 | |

| KR100479261B1 (ko) | 네트워크 주소 변환 상에서의 데이터 전송 방법 및 장치 | |

| US20130013915A1 (en) | Internet protocol security (ipsec) packet processing for multiple clients sharing a single network address | |

| US7908481B1 (en) | Routing data to one or more entities in a network | |

| JP4769877B2 (ja) | Ipsecセキュリティ・アソシエーションを折衝するときのネットワーク・トポロジの検出 | |

| JP2005530404A (ja) | ネットワークを経て通信するための改善セキュリティ方法及び装置 | |

| KR100450774B1 (ko) | NAT 기능을 갖는 사설망에서 IPSec을 이용한종단과 종단 간의 private 정보 전송 방법 및 이를이용한 보안 서비스 방법 |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20101115 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20101207 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A821 Effective date: 20110201 |

|

| A524 | Written submission of copy of amendment under article 19 pct |

Free format text: JAPANESE INTERMEDIATE CODE: A524 Effective date: 20110201 |

|

| RD12 | Notification of acceptance of power of sub attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7432 Effective date: 20110201 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A821 Effective date: 20110203 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20110418 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20110428 Free format text: JAPANESE INTERMEDIATE CODE: A821 Effective date: 20110428 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20110601 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A821 Effective date: 20110601 |

|

| RD14 | Notification of resignation of power of sub attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7434 Effective date: 20110601 |

|

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20110609 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 4766574 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20140624 Year of fee payment: 3 |