JP4701670B2 - アクセス制御システム、認証サーバ、アプリケーションサーバ、およびパケット転送装置 - Google Patents

アクセス制御システム、認証サーバ、アプリケーションサーバ、およびパケット転送装置 Download PDFInfo

- Publication number

- JP4701670B2 JP4701670B2 JP2004297122A JP2004297122A JP4701670B2 JP 4701670 B2 JP4701670 B2 JP 4701670B2 JP 2004297122 A JP2004297122 A JP 2004297122A JP 2004297122 A JP2004297122 A JP 2004297122A JP 4701670 B2 JP4701670 B2 JP 4701670B2

- Authority

- JP

- Japan

- Prior art keywords

- identification information

- authentication

- terminal

- network

- packet

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Expired - Fee Related

Links

- 230000005540 biological transmission Effects 0.000 claims description 17

- 238000013475 authorization Methods 0.000 description 31

- 230000004044 response Effects 0.000 description 25

- 238000000034 method Methods 0.000 description 20

- 238000010586 diagram Methods 0.000 description 12

- 239000000284 extract Substances 0.000 description 9

- 230000010365 information processing Effects 0.000 description 9

- 238000007689 inspection Methods 0.000 description 5

- 230000008569 process Effects 0.000 description 5

- 230000006870 function Effects 0.000 description 2

- 230000008901 benefit Effects 0.000 description 1

- 230000008859 change Effects 0.000 description 1

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/08—Network architectures or network communication protocols for network security for authentication of entities

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/30—Authentication, i.e. establishing the identity or authorisation of security principals

- G06F21/31—User authentication

- G06F21/33—User authentication using certificates

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/30—Authentication, i.e. establishing the identity or authorisation of security principals

- G06F21/31—User authentication

- G06F21/42—User authentication using separate channels for security data

Description

例えば、現在のインターネットや企業内のネットワークでは、IPアドレスとしてIPv4(Internet Protocol version 4)アドレスが用いられているが、世界的なアドレス不足が問題となっていることから、一度ある利用者に割り当てたアドレスを、不要になった後に別の利用者に割り当てるといったことが広く行われている。

そのため、特許文献1のような、IPアドレスとサービス利用のための識別情報との対応関係が不変であることを前提とする方式は、ネットワーク上での同一人物性の検査には不十分である。

ネットワーク上で提供されるサービスの利用者が、ネットワークへの接続を許可するため

の第1の認証に使用する第1の識別情報と、サービスの利用を許可するための第2の認証

に使用する第2の識別情報との対応関係を保持する手段と、

ネットワークへの接続を許可された利用者に付与される第3の識別情報と、当該利用者の

第1の識別情報との対応関係を保持する手段と、

第2の認証のためのパケットに含まれる第2の識別情報と第3の識別情報との対応関係を

検査する手段とを有する。

第2の識別情報と第3の識別情報との対応関係の検査を行う手段は、詳しくは2通りの実

現方法があり、第1の実現方法によれば、

第1の識別情報と第3の識別情報との対応関係を保持する手段に対して問合せを行い、第

2の認証のためのパケットに含まれる第3の識別情報と対応関係を有する第1の識別情報

を取得する手段と、

第1の識別情報と第2の識別情報との対応関係を保持する手段に対して問合せを行い、上

記によって取得した第1の識別情報と対応関係を有する第2の識別情報を取得する手段と

、

上記によって取得した第2の識別情報と、第2の認証のためのパケットに含まれる第2の

識別情報とを比較する手段により構成される。

また、第2の実現方法によれば、第2の識別情報と第3の識別情報との対応関係を検査す

る手段は、

第1の識別情報と第2の識別情報との対応関係を保持する手段に対して問合せを行い、第

2の認証のためのパケットに含まれる第2の識別情報と対応関係を有する第1の識別情報

を取得する手段と、

第1の識別情報と第3の識別情報との対応関係を保持する手段に対して問合せを行い、上

記によって取得した第1の識別情報と対応関係を有する第3の識別情報を取得する手段と

、

上記によって取得した第3の識別情報と、第2の認証のためのパケットに含まれる第3の

識別情報とを比較する手段により構成される。

図4に対照表441の内容を示す。対照表441は、ネットワーク100の利用者のユーザIDを記録する領域442と、Webサーバ4aの利用者のユーザIDを記録する領域443とを有する。

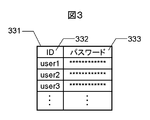

ID・パスワードデータベース45は、Webサーバ4aの利用者のユーザIDと、各々の利用者が本人に相違ないことを確認するためのパスワードとの対照表451と、対照表451の情報の読み出しや書き換えを行うソフトウェアにより構成されている。

なお、Webサーバ4aは、図6のフローチャートに示す手順で処理を行うプログラムを計算機上で動作させることによっても実現可能であり、必ずしも図1に示す構成をとらなくても良い。

なお、前述した第1の実施の形態と同一の構成には同一の符号を付し、その詳細な説明は省略する。ゲートウェイ装置2bは、パケット送受信部21b、認証クライアント部22、ID検査部23により構成される。パケット送受信部21bは、論理回路あるいはCPUを有し、ネットワークから受信したパケットのヘッダを解析し、その結果に応じて、パケットの転送や、認証クライアント部22やID検査部23への処理の振り分けを行う。また、認証クライアント部22やID検査部23から処理を終えて返送されたパケットを、ネットワークに送出する。

100…ネットワーク

2a…ゲートウェイ装置

21a…パケット送受信部

22…認証クライアント部

3…認証サーバ

31…認証・認可処理部

32…IPアドレス・IDデータベース

321…ユーザIDとIPアドレスの対照表

322…ユーザIDを記録する領域

323…IPアドレスを記録する領域

33…ID・パスワードデータベース

331…ユーザIDとパスワードの対照表

332…ユーザIDを記録する領域

333…パスワードを記録する領域4a…Webサーバ

41a…Webサーバプログラム

42a…認証・認可処理部

43…ID検査部

431…パケット解析部

432…ネットワーク接続用ID問合せ部

433…Webサーバ接続用ID問合せ部

434…ID比較部

44…IDデータベース

441…ネットワーク接続用IDとWebサーバ接続用IDの対照表

442…ネットワーク接続用IDを記録する領域

443…Webサーバ接続用IDを記録する領域

45…ID・パスワードデータベース

451…ユーザIDとパスワードの対照表

452…ユーザIDを記録する領域

453…パスワードを記録する領域

2b…ゲートウェイ装置

21b…パケット送受信部

23…ID検査部

231…パケット解析部

232…ネットワーク接続用ID問合せ部

233…IPアドレス問合せ部

234…IPアドレス比較部

235…応答生成部

4b…Webサーバ

41b…Webサーバプログラム

42b…認証・認可処理部

5…IDデータベース。

Claims (5)

- 端末に接続されるアクセス制御システムであって、

認証サーバと、

ネットワークを介して前記端末に接続されるアプリケーションサーバと、を備え、

上記認証サーバは、

上記端末から送信された、上記アプリケーションサーバが接続するネットワークへ接続するための認証に用いられる第1の識別情報を受信する受信部と、

上記第1の識別情報による認証が成功した場合に、上記端末に対して割り当てられ、上記ネットワークで識別される第2の識別情報を上記端末に送信する送信部と、

上記第1の識別情報と上記第2の識別情報とを対応付けて記憶する第1のメモリを有し、

上記アプリケーションサーバは、

上記端末から送信された上記第2の識別情報と上記アプリケーションサーバからサービスを受けるための第3の識別情報とを含む接続要求を受信する受信部と、

上記第1の識別情報と上記第3の識別情報との対応付けを記憶する第2のメモリを有し、

上記受信した接続要求に含まれる第2の識別情報を上記認証サーバに送信する送信部と、を有し、

上記認証サーバは、

上記第1のメモリから、上記アプリケーションサーバから受信した第2の識別情報に対応する第1の識別情報を読み出して、上記アプリケーションサーバに送信し、

上記アプリケーションサーバは、

上記第2のメモリの対応付けに基づいて取得する上記認証サーバから受信した第1の識別情報に対応する第3の識別情報と、上記接続要求に含まれる第3の識別情報が一致した場合に、上記端末に、前記接続要求に対する認証成功を通知するパケットを送信する、ことを特徴とするアクセス制御システム。 - 端末に接続された、アプリケーションサーバ、および認証サーバを備えたアクセス制御システムであって、

上記認証サーバは、上記アプリケーションサーバが接続されたネットワークへのアクセスを上記端末に対して認可するための第1の認証を行う第1の認証手段を有し、

上記アプリケーションサーバは、上記第1の認証で上記ネットワークへのアクセスが許可された上記端末に対してサービスの利用を認可するための第2の認証を行う第2の認証手段を有し、

上記アプリケーションサーバは、上記端末が上記第1の認証に用いる第1の識別情報と、上記第2の認証に用いる第2の識別情報との対応関係に関する情報を保持する第1の情報保持手段を有し、

上記認証サーバーは、上記第1の認証によって上記ネットワークへのアクセスが許可された端末に対して付与され、上記端末から送信されるパケットに付加される第3の識別情報と、上記端末が用いる第1の識別情報との対応関係に関する情報を保持する第2の情報保持手段を有し、

上記アプリケーションサーバは、上記第2の情報保持手段に対して問い合わせを行い、上記第2の認証のためのパケットに含まれる第3の識別情報と対応関係を有する第1の識別情報を取得する第1の情報取得手段と、

上記第1の情報保持手段に対して問い合わせを行い、上記第1の情報取得手段が取得した第1の識別情報と対応関係を有する第2の識別情報を取得する第2の情報取得手段と、

上記第2の認証のためのパケットに含まれる第2の識別情報と、上記第2の情報取得手段が取得した第2の識別情報とを比較する情報比較手段と、を有する、ことを特徴とするアクセス制御システム。 - アプリケーションサーバとネットワークを介して接続され、端末から上記ネットワークへの認証を行う認証サーバであって、

上記端末から送信された上記ネットワークに接続するための認証に用いられる第1の識別情報を受信する受信部と、

上記第1の識別情報による認証が成功した場合に、上記端末に対して割り当てられる上記ネットワークにおける識別情報である第2の識別情報を送信する送信部と、

上記第1の識別情報と上記第2の識別情報とを対応付けて記憶するメモリを有し、

さらに、上記受信部は、上記端末から上記アプリケーションサーバに上記ネットワークを介して送信された接続要求に含まれ第2の識別情報を上記アプリケーションサーバから受信し、

上記送信部は、上記アプリケーションサーバから受信した第2の識別情報に対応する上記第1の識別情報を上記メモリから読み出して上記アプリケーションサーバに送信することを特徴とする認証サーバ。 - 端末および認証サーバとネットワークを介して接続されたアプリケーションサーバであって、

上記端末が、上記ネットワークに接続するための認証に用いられる第1の識別情報を上記認証サーバに送信したのちに、上記端末から、上記認証に応じて上記端末に割り当てられる上記ネットワークにおける識別情報である第2の識別情報と、上記アプリケーションサーバからサービスを受けるための第3の識別情報と、を受信する受信部と、

上記第1の識別情報と上記第3の識別情報を対応付けて記憶するメモリと、

上記接続要求に含まれる第2の識別情報を上記認証サーバに送信する送信部を有し、

上記認証サーバで管理される上記第2の情報に対応する第1の識別情報を取得した場合、上記取得した第1の識別情報に対応づけられる第3の識別情報を上記メモリから取得し、

上記メモリから取得した第3の識別情報と、上記端末から受信した第3の識別情報が一致した場合に、上記端末に対して認証成功を通知するパケットを送信する、ことを特徴とするアプリケーションサーバ。 - アプリケーションサーバ、および認証サーバに接続され、端末からのパケットをネットワークを介して転送するパケット転送装置であって、

上記端末が上記認証サーバに上記ネットワークに接続するための認証に用いられる第1の識別情報を送信したのちに、上記認証に応じて上記端末に対して割り当てられる上記ネットワークで識別される第2の識別情報と上記アプリケーションサーバからサービスを受けるための第3の識別情報を上記端末から受信する受信部と、

第1の識別情報と第3の識別情報を対応づけて記憶するメモリと、

上記受信した第3の情報に対応する上記メモリに記憶された上記第1の識別情報を上記認証サーバに送信する送信部を有し、

上記認証サーバから受信した上記第1の識別情報に対応する第2の識別情報と、上記端末受信した上記第2の識別情報が一致した場合に、上記端末から受信した上記第2の識別情報および上記第3の識別情報を上記アプリケーションサーバに送信するパケット転送装置。

Priority Applications (2)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2004297122A JP4701670B2 (ja) | 2004-10-12 | 2004-10-12 | アクセス制御システム、認証サーバ、アプリケーションサーバ、およびパケット転送装置 |

| US11/202,286 US7660995B2 (en) | 2004-10-12 | 2005-08-12 | Access control system, authentication server, application server, and packet transmission device |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2004297122A JP4701670B2 (ja) | 2004-10-12 | 2004-10-12 | アクセス制御システム、認証サーバ、アプリケーションサーバ、およびパケット転送装置 |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2006113624A JP2006113624A (ja) | 2006-04-27 |

| JP2006113624A5 JP2006113624A5 (ja) | 2007-03-29 |

| JP4701670B2 true JP4701670B2 (ja) | 2011-06-15 |

Family

ID=36146758

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2004297122A Expired - Fee Related JP4701670B2 (ja) | 2004-10-12 | 2004-10-12 | アクセス制御システム、認証サーバ、アプリケーションサーバ、およびパケット転送装置 |

Country Status (2)

| Country | Link |

|---|---|

| US (1) | US7660995B2 (ja) |

| JP (1) | JP4701670B2 (ja) |

Families Citing this family (13)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2006185194A (ja) * | 2004-12-27 | 2006-07-13 | Toshiba Corp | サーバ装置、通信制御方法及びプログラム |

| US8904487B2 (en) * | 2006-08-31 | 2014-12-02 | Red Hat, Inc. | Preventing information theft |

| JP4983197B2 (ja) | 2006-10-19 | 2012-07-25 | 富士ゼロックス株式会社 | 認証システム、認証サービス提供装置、および認証サービス提供プログラム |

| CA2685292C (en) * | 2007-04-30 | 2013-09-24 | Sourcefire, Inc. | Real-time user awareness for a computer network |

| US8239921B2 (en) * | 2008-01-03 | 2012-08-07 | Dlb Finance & Consultancy B.V. | System and method of retrieving a service contact identifier |

| US20090276774A1 (en) * | 2008-05-01 | 2009-11-05 | Junji Kinoshita | Access control for virtual machines in an information system |

| JP5151997B2 (ja) * | 2009-01-08 | 2013-02-27 | 富士通株式会社 | 通信サーバ、無線基地局、通信システムおよび通信方法 |

| JPWO2010103613A1 (ja) * | 2009-03-10 | 2012-09-10 | 順子 杉中 | ネットワークシステム及びネットワークシステムにおける認証方法 |

| US8418227B2 (en) * | 2009-08-21 | 2013-04-09 | Verizon Patent And Licensing, Inc. | Keystroke logger for Unix-based systems |

| US8973125B2 (en) * | 2010-05-28 | 2015-03-03 | Alcatel Lucent | Application layer authentication in packet networks |

| CN106341233A (zh) * | 2015-07-08 | 2017-01-18 | 阿里巴巴集团控股有限公司 | 客户端登录服务器端的鉴权方法、装置、系统及电子设备 |

| EP3176720A1 (en) * | 2015-12-02 | 2017-06-07 | Gemalto Sa | Method, device and system for authenticating to a mobile network and a server for authenticating devices to a mobile network |

| WO2019017835A1 (zh) * | 2017-07-20 | 2019-01-24 | 华为国际有限公司 | 网络验证方法、相关设备及系统 |

Citations (3)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2001202437A (ja) * | 2000-01-20 | 2001-07-27 | Kyocera Communication Systems Co Ltd | サービスシステム |

| JP2002259254A (ja) * | 2001-02-27 | 2002-09-13 | Casio Soft Co Ltd | 端末認証システム、情報提供装置、端末認証方法、及びプログラム |

| JP2003132030A (ja) * | 2001-10-24 | 2003-05-09 | Sony Corp | 情報処理装置および方法、記録媒体、並びにプログラム |

Family Cites Families (5)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US7503065B1 (en) * | 2002-04-24 | 2009-03-10 | Sprint Spectrum L.P. | Method and system for gateway-based authentication |

| WO2004015583A1 (en) * | 2002-08-09 | 2004-02-19 | Burlington Communications, Inc. | System and method for controlling access to an electronic message recipient |

| US7386889B2 (en) * | 2002-11-18 | 2008-06-10 | Trusted Network Technologies, Inc. | System and method for intrusion prevention in a communications network |

| GB2401745B (en) * | 2003-05-15 | 2006-02-15 | Desktop Guardian Ltd | Method of controlling computer access |

| US7587588B2 (en) * | 2004-08-11 | 2009-09-08 | Avaya Inc. | System and method for controlling network access |

-

2004

- 2004-10-12 JP JP2004297122A patent/JP4701670B2/ja not_active Expired - Fee Related

-

2005

- 2005-08-12 US US11/202,286 patent/US7660995B2/en not_active Expired - Fee Related

Patent Citations (3)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2001202437A (ja) * | 2000-01-20 | 2001-07-27 | Kyocera Communication Systems Co Ltd | サービスシステム |

| JP2002259254A (ja) * | 2001-02-27 | 2002-09-13 | Casio Soft Co Ltd | 端末認証システム、情報提供装置、端末認証方法、及びプログラム |

| JP2003132030A (ja) * | 2001-10-24 | 2003-05-09 | Sony Corp | 情報処理装置および方法、記録媒体、並びにプログラム |

Also Published As

| Publication number | Publication date |

|---|---|

| JP2006113624A (ja) | 2006-04-27 |

| US20060080542A1 (en) | 2006-04-13 |

| US7660995B2 (en) | 2010-02-09 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| US7660995B2 (en) | Access control system, authentication server, application server, and packet transmission device | |

| CN109428947B (zh) | 权限转移系统及其控制方法和存储介质 | |

| US5944794A (en) | User identification data management scheme for networking computer systems using wide area network | |

| CA2578186C (en) | System and method for access control | |

| JP5926441B2 (ja) | マルチパーティシステムにおける安全な認証 | |

| JP4425859B2 (ja) | アドレスに基づく認証システム、その装置およびプログラム | |

| US7792993B1 (en) | Apparatus and methods for allocating addresses in a network | |

| JP4579546B2 (ja) | 単一サインオンサービスにおけるユーザ識別子の取り扱い方法及び装置 | |

| US11277398B2 (en) | System and methods for performing distributed authentication using a bridge computer system | |

| US7895319B2 (en) | Variable DNS responses based on client identity | |

| WO2011089788A1 (ja) | 機密情報漏洩防止システム、機密情報漏洩防止方法及び機密情報漏洩防止プログラム | |

| JP2004505383A (ja) | 分散ネットワーク認証およびアクセス制御用システム | |

| JP5170648B2 (ja) | 権限委譲システム、権限委譲方法および権限委譲プログラム | |

| JP2019046059A (ja) | 権限委譲システム、制御方法、およびプログラム | |

| US8566581B2 (en) | Secure inter-process communications | |

| CN104468619B (zh) | 一种实现双栈web认证的方法和认证网关 | |

| WO2011037226A1 (ja) | アクセス制御システム、認証サーバシステムおよびアクセス制御プログラム | |

| JP4738183B2 (ja) | アクセス制御装置及びアクセス制御方法及びプログラム | |

| US6611916B1 (en) | Method of authenticating membership for providing access to a secure environment by authenticating membership to an associated secure environment | |

| CN113965425B (zh) | 物联网设备的接入方法、装置、设备及计算机可读存储介质 | |

| KR101803535B1 (ko) | 일회용 토큰을 이용한 싱글 사인온 서비스 인증방법 | |

| JP5715030B2 (ja) | アクセス回線特定・認証システム | |

| US20060059340A1 (en) | Method and system for dynamic authentication and authorization | |

| JP2005157845A (ja) | サーバシステム、クライアントサーバシステム、及びクライアントサーバシステムへのログイン方法 | |

| JP2001236320A (ja) | Wwwの端末特定方法 |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| RD04 | Notification of resignation of power of attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7424 Effective date: 20060425 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20070214 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20070214 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20100629 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20100826 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20100914 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20100930 |

|

| A02 | Decision of refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A02 Effective date: 20101124 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20110117 |

|

| A911 | Transfer to examiner for re-examination before appeal (zenchi) |

Free format text: JAPANESE INTERMEDIATE CODE: A911 Effective date: 20110124 |

|

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20110208 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20110221 |

|

| LAPS | Cancellation because of no payment of annual fees |