JP4634612B2 - 改良された加入者認証プロトコル - Google Patents

改良された加入者認証プロトコル Download PDFInfo

- Publication number

- JP4634612B2 JP4634612B2 JP2000587556A JP2000587556A JP4634612B2 JP 4634612 B2 JP4634612 B2 JP 4634612B2 JP 2000587556 A JP2000587556 A JP 2000587556A JP 2000587556 A JP2000587556 A JP 2000587556A JP 4634612 B2 JP4634612 B2 JP 4634612B2

- Authority

- JP

- Japan

- Prior art keywords

- communication device

- mobile station

- key

- base station

- public key

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Expired - Lifetime

Links

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/06—Network architectures or network communication protocols for network security for supporting key management in a packet data network

- H04L63/061—Network architectures or network communication protocols for network security for supporting key management in a packet data network for key exchange, e.g. in peer-to-peer networks

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/08—Network architectures or network communication protocols for network security for authentication of entities

- H04L63/0869—Network architectures or network communication protocols for network security for authentication of entities for achieving mutual authentication

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W12/00—Security arrangements; Authentication; Protecting privacy or anonymity

- H04W12/04—Key management, e.g. using generic bootstrapping architecture [GBA]

- H04W12/041—Key generation or derivation

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W12/00—Security arrangements; Authentication; Protecting privacy or anonymity

- H04W12/04—Key management, e.g. using generic bootstrapping architecture [GBA]

- H04W12/047—Key management, e.g. using generic bootstrapping architecture [GBA] without using a trusted network node as an anchor

- H04W12/0471—Key exchange

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W12/00—Security arrangements; Authentication; Protecting privacy or anonymity

- H04W12/06—Authentication

- H04W12/069—Authentication using certificates or pre-shared keys

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- Computer Hardware Design (AREA)

- Computing Systems (AREA)

- General Engineering & Computer Science (AREA)

- Mobile Radio Communication Systems (AREA)

- Storage Device Security (AREA)

Description

【0001】

(発明の背景)

携帯電話等のように、計算電力、記憶領域、およびバンド幅が厳しく制限されている制約付きの環境下においては、パブリックキー暗号手法は効率が悪いものとして考えられており、発展性のある意見ではなかった。しかしながら、楕円曲線数学の使用等の、高速プロセッサやより効率的なパブリックキー暗号手法技術が到来し、パブリックキー暗号手法の使用を禁じていた従来の障害は本質的に克服された。実際、パブリックキー暗号手法は、無線によるサービス提供と同様に、携帯電話のアプリケーションに導入されている。これらの事項により、無線産業は、第3世代システムにおけるパブリックキー暗号手法の利点を利用することができる。

【0002】

RFネットワークを介して通信を行う携帯電話は、データセキュリティに関する問題の古典的な例を露呈している。RFネットワークは容易に盗聴されるので、電話により送信されたデータは反対者(adversary )により容易にモニタすることができ、媒体自身はデータを物理的に不透明な包装物内に配置して秘密性を保証することを妨げている。実際、携帯電話によりRFネットワークを介して送信されたデータは、盗聴されやすいばかりではない。反対者は、メッセージを遮ったり、置換したり、削除したり、変換したりすることが可能である。それゆえ、送信データが秘密のままであるという保証と同様に、受信データが真正であるという保証のような種々のセキュリティサービスが、携帯電話ユーザには必要となる。RFネットワークを介して通信する携帯電話とサービスプロバイダとの間に必要となるデータセキュリティサービスは、以下のものを含む。

【0003】

データ信頼性:携帯電話ユーザと、サービスプロバイダとの両方は、交換するメッセージが秘密のままであることを望む。たとえば、携帯電話ユーザは、呼出し中に反対者が盗聴できないことを望む。

【0004】

データ完全性:携帯電話ユーザと、サービスプロバイダとの両方は、交換するメッセージが変更されないことを望む。たとえば、受信した呼出し要求がユーザがダイヤルした番号と同じ番号を特定することにより、ダイヤルしたとおりに呼出しを完了することができるという保証があることを、サービスプロバイダは望む。

【0005】

データ認証:携帯電話ユーザと、サービスプロバイダとの両方は、受信したデータの発生源を知りたいと望む。たとえば、サービスプロバイダは、呼出しを完了させるかどうかを決定することができるように、呼出し要求の発生源を知ることを望む。

【0006】

非拒絶性(Non-repudiation ):携帯電話ユーザは、拒絶することができない(non-repudiable)、すなわちデータ送信を後に否定できないようなデータを送信することを望む。たとえば、電話により株式を購入するといった金融取引を完了させることをユーザは望む。

【0007】

デバイスあるいはエンティティ認証:携帯電話ユーザと、サービスプロバイダの両方とは、自分が誰と通信しているのかを知りたいと望む。たとえば、サービスプロバイダは、ユーザの呼出しをとる前に、払込み済の携帯電話ユーザと通信していることをチェックしたいと望む。特に、デバイス認証は、ネットワークへのアクセスを得るために、正当なユーザにより送信された許可作業を反対者が繰り返すことを禁止する。

【0008】

暗号手法は、これら全てのサービスを提供することができる。暗号化スキームはデータセキュリティを提供するために用いられることができ、メッセージ認証コード(MAC:message authentication code )あるいは記号化スキームは、非拒絶性を提供するために用いられる。エンティティ認証は、暗号化スキームと、メッセージ認証コードと、記号化スキームとからなるより複雑なプロトコルを用いることにより提供される。

【0009】

現在、セルラーネットワークのセキュリティは、元来デバイス認証に制限されている。携帯電話のネットワークアクセスを許可する前に、ネットワークあるいはサービスプロバイダは、メッセージ認証コードに基づくプロトコルを用いる電話を認証する。上記したような付加セキュリティサービスに対する必要性により、セルラー産業は、将来の第3世代システムにおいてより包括的なセキュリティを提供するように刺激を受けている。

【0010】

現在のRFシステムにおける認証は、対称的暗号手法に基づくデバイス認証を含む。モバイルステーションは、セルラーネットワークとの通信の前に、認証キー(Authentication Key,以下A-key とする)が提供される。A-key は、サービスプロバイダあるいはホームネットワークの認証センター(AC)内に提供されている。A-key をモバイルステーション内に提供するプロセスは、”サービス提供(service provisioning)”の一部であり、その間に他のモバイルステーションに特定の情報が提供される。A-key を提供するためにはいくつかの方法があるが、無線のサービス提供(Over-The-Air Service Provisioning:OTASP )が推奨である。OTASP は、ディフィエ−ヘルマン(Diffie-Hellman) プロトコルを用いることにより、AC内とモバイルステーション内とにおいて同時にA-key を生成する。

【0011】

A-key は、モバイルステーション内およびホームネットワーク内に記憶されているSSD(Shared Secret Data:共有シークレットデータ)として知られているセッションキーを生成するために用いられるとともに、モバイルステーションを認証するために用いられる。SSDは、A-key と、モバイルステーションの識別情報等の他の情報とをハッシングすることにより得られる。ユーザがネットワークの反対側をローミングしている場合、ホームネットワークは、サービスプロバイダの自由裁量で、SSDをサービスネットワークと共有することにより、サービングネットワークがSSDを用いてモバイルデバイス自身を認証することができるようにする。あるいは、サービスプロバイダは、その度ホームネットワークと検査することによりモバイルステーションを認証することを、サービングネットワークに対して要求する。サービングネットワークとSSDを共有することにより、ユーザがローミングしているときでも2つのネットワークの間で信号を通信することができるが、SSDを理解することによりサービングネットワークはモバイルステーションの模倣をすることができるので、サービングネットワークに対してはある程度の信頼性が必要となる。

【0012】

モバイルステーションの電源がオンすると、モバイルステーションはネットワークとともに”登録”する。登録作業の間に、モバイルステーションは自分の識別情報を、SSDと、識別情報と、ランダムチャレンジ(ベースステーションによる32ビット数放送)と、他の情報とをハッシングすることにより得られる認証ストリングあるいはMACとともに(簡略化のため、以下本明細書において、MACの語は認証ストリングを表すものとして用いる)サービングネットワークに送信する(モバイルステーションがローミングしていると仮定した場合)。サービングネットワークは、ユーザのホームネットワークに対し、モバイルステーションを登録するか質問する。ホームネットワークは、この時点において、SSDをサービングネットワークと共有するかどうかを決定する。共有する場合、SSDはサービングネットワークに送信される。サービングネットワークは、モバイルステーションと同じ入力を用いることによりMACを計算する。計算されたMACがモバイルステーションにより送信されたものと一致する場合、モバイルステーションが認証されたと考えられる。

【0013】

サービングネットワークは、ユーザがそのネットワークに登録されている間、モバイルステーションに関するSSDを保持する。その間、ユーザが呼出しを開始した場合(以下、呼出し開始とする)、ダイヤルされたディジットがハッシュへの追加入力として用いられるということを除いて、モバイルステーションは登録のための認証と同様の手法で再び認証される。もう一度、サービングネットワークは、MACを計算するとともに2つのMACが一致するかを確認することにより、モバイルステーションを認証する。さらに、呼出しがユーザのために受信された場合(以下、呼出し終了とする)、同様の処理手順が繰り返される。すなわち、認証は、SSDのハッシュであるMACと、サービングネットワークあるいはベースステーションからのランダムチャレンジと、モバイルステーションの識別情報および/またはダイヤルされたディジット等の他の入力とに基づくものである。

【0014】

ホームネットワークにおける認証センターは、モバイルステーション内のSSDをアップデートすること(以下、SSDアップデートと称する)を決定することができる。これは、新しいSSDを生成するようにモバイルステーションに対して要求を送信することにより達成される。このシナリオにおいては、ホームネットワークに対するモバイルステーション、およびモバイルステーションに対するホームネットワークを双方向に認証することは、モバイルステーション内に新しく生成されたSSDを記憶する前に実行される。ホームネットワークの認証は、以下のものを含む。すなわち、モバイルステーションがACにランダムチャレンジを送信する;SSDのコンポーネントと、ランダムチャレンジと、他の情報とを用いることにより、ACがMACを計算するとともに、それをモバイルステーションに送信する;モバイルステーションが、受信したMACと自身の計算した値とが一致していることを確認する。

【0015】

現在の認証システムには数多くの弱点がある。

【0016】

中枢ネットワークがホームネットワークに接続されていること、およびサービングネットワークが特に安全であることが必要となる。このネットワークで交換されるメッセージは、機密的に交換される必要がある。そうしないと、このチャネルをモニタしている盗聴者が、あらゆる動作中のモバイルステーションの模倣をすることができてしまう。

【0017】

各サービスプロバイダの認証センターは、高いセキュリティを必要とする。また、認証センターにおけるA-key データベースの信頼性を維持することが不可欠である。そうしないと、データベースのコンテンツを学んだ者が、何時でもあらゆるモバイルステーションの模倣をすることができてしまう。この問題は、認証センターに不具合が発生した場合、不具合を回復するための効果的なメカニズムがないということにより顕著となる。

【0018】

SSDの共有に関してもセキュリティがある。ホームネットワークが、サービングネットワークとSSDを共有することを決定した場合、サービングネットワークはモバイルステーションの模倣をすることができる。

【0019】

CAVEアルゴリズムは、認証のために用いられるものであって、セキュリティに関する問題点がある。CAVEは公知とはなっておらず、暗号手法コミュニティによっても幅広い綿密な調査が受理されていない。妥協してCAVEを用いると、CMEA等の未公知のアルゴリズムを使用することにより既に損害を被っているセルラー産業を困惑させる可能性がある。

【0020】

効率に関する問題もある。ホームネットワークとサービングネットワークとにリンクしている中枢ネットワークには、大量の通信が必要となる。現在、サービングネットワークは、モバイルステーションを認証したいと望む度にホームネットワークと通信しなければならないので、ホームネットワークがサービングネットワークとSSDを共有していない場合は、通信が実質的に増加する。

【0021】

さらに重要であるのは、現在のシステムが十分なセキュリティサービスを提供していないことである。デバイス認証が実行された後に反対者がサービスをハイジャックする可能性が残っているので、デバイス認証はネットワークに対して限られたセキュリティしか提供できない。さらに、データプライバシーサービスが制限されて備えられているということは、ユーザがセルラーネットワークを介して呼出しを行うのに慎重になるということを意味し、重要な問題を露呈している。この問題は、セルラー産業がインターネットブラウジングや無線による金融取引のような、より発展した特徴点をサポートしたいと望むのであれば、将来特に重要となるだろう。

【0022】

第3世代システムにおける最も有望な特徴の一つである、グローバルローミングは、これらの問題点の多くを強めるであろう。

【0023】

第3世代システムを備えることにより、セルラー産業は、現在の認証システムにおける欠点を指摘する機会を与えられている。したがって、第3世代認証システムは、以下の要求を満たす必要がある。

【0024】

モバイルステーションが、各アクセス毎に適切なキーを生成するために必要となる計算時間を最小化する必要がある。呼出し毎に認証が必要となるので、パフォーマンスが重要な検討事項となる。セキュリティは、エンドユーザに提供されているサービスには否定的に影響するべきではない。

【0025】

非拒絶性を提供する能力が必要である。これは、第3世代システムの配備を実現するように期待されているサービスにおいて特に有益である。

【0026】

余分なネットワーク下部構造を最小化することが必要である。第3世代は第2世代からの移行であるため、現在の下部構造を、可能な場所において有効利用することが重要である。

【0027】

スケーラビリティが必要である。より多くのセルラーシステムが毎年サービスに導入されており、さらに多くのキャリアが世界規模のローミングを提供することを目的としているので、第3世代ESAとESPとが、キャリアに追加コストを課すことなく拡大する能力のために提供されるべきである。

【0028】

(発明の概要)

本発明は、パブリックキー暗号手法と対称的暗号手法とを結合させて用いることにより、現在のシステムにおける欠点を解消するとともに軽減する、ネットワーク内の加入者認証のためのシステムを提供することを目的とする。

【0029】

ネットワークとモバイルステーションとの双方向認証を提供することも本発明の目的である。

【0030】

本発明に関し、通信システムにおいて通信相手を認証する方法が提供されており、上記の方法は、上記通信相手の間で暗号キーを交換するステップを備え、上記の交換はパブリックキー双方向認証スキームに基づくとともに、対称キーデータ交換におけるデータ暗号化用のキーを用いている。

【0031】

本発明の好適な実施形態の特徴点は、添付図面を参照できるように記載された以下の詳細な説明においてより明瞭となるであろう。

【0032】

(好適な実施形態の詳細な説明)

図1には、参照番号10により通信システムの概略図が示されている。システム10は、モバイルステーション12と、ベースステーション14と、サービスプロバイダ16とを備えており、それらのすべてがネットワーク18を介して接続されている。ネットワークは、RF、セルラー、衛星通信あるいは類似のものとすることができる。

【0033】

本発明の実施形態に係る第3世代システムは、現在のシステムと同様の事項に基づく。すなわち、サービス提供と、モバイル登録と、呼出し開始と、呼出し終了と、データ交換である。しかしながら、本発明のシステムと現在のシステムとの間には2つの基本的な違いがある。第1に、本発明のシステムは、プロトコルを用いる登録作業を実行するものであり、該プロトコルは、双方向の認証を提供するとともに、パブリックキー暗号手法に基づくものである。第2に、本発明のシステムは安全なデータ交換を提供することを含む。

【0034】

モバイルステーションがセルラーネットワークを用い始める前に、サービス提供が実行されなければならない。楕円曲線パラメータが製造時にモバイルステーションに組み込まれる。サービスを提供している間は、モバイルステーションは無作為に楕円曲線プライベートキーを選択し、対向する楕円曲線パブリックキーを計算する。そして、モバイルステーションは、認証センター内に情報を記憶しているサービスプロバイダと、機密的にパブリックキーおよび識別情報を交換する。モバイルステーションとサービスプロバイダとは、様々なメカニズムを用いることによりモバイルステーションのパブリックキーを交換することができる。

【0035】

サービス提供とは、モバイルステーションがネットワークと通信できるように、モバイルステーションにおいて安全キーを設定し、モバイルステーションとサービスプロバイダとの間で必要な全てのデータを交換する過程を指す。暗号手法の観点からすれば、この過程の開始点は、キー生成とパブリックキーの交換である。

【0036】

キー生成は、サービス提供前のあらゆる時点においても、モバイルステーションにより効率的に実行されることが可能である。あるアプローチでは、製造時においてモバイルステーションにランダムシード(random seed )を組み込み、このシードをプライベートキーを生成するために用いる。これは、モバイルのプライベートキーのセキュリティが、モバイルステーションにより生成されるランダム性のみに基づくものではないということを意味している。制約付きのデバイスにおいてランダム性を生成することはとりわけ困難であるので、これは理想的である。

【0037】

安全キーのペアをモバイルステーションにおいて生成することにより、パブリックキーの交換を実行する方法は数多く得られる。あらゆるシステムの配備は、様々な方法を含む傾向がある。可能性のあるもののいくつかを以下に示す。

【0038】

ディストリビュータ出口における起動中の手動交換である。モバイルステーションのパブリックキーは、ダイヤルアップ接続を用いて上記出口からサービスプロバイダの認証センターまで機密的に送信されることが可能である。

【0039】

製造時における交換である。モバイルステーションの製造者は、製造中にパブリックキーを読み出すことが可能であり、その後モバイルステーションユーザがサービスを要求したときにパブリックキーを機密的にサービスプロバイダに送信する。

【0040】

無線交換である。モバイルステーションとサービスプロバイダとは、モバイルユーザがサービスを要求したときにパブリックキーを交換することができる。この場合、ユーザとサービスプロバイダとの間に設定されたパスワードを使用するか、あるいは製造時にモバイルステーションに組み込まれた製造者のパブリックキーを使用することにより機密的に交換を行うことができる。

【0041】

これらのメカニズムは、適切に実行されれば十分なセキュリティを提供することができるものである。無線起動は、モバイルステーションユーザにとって潜在的に透過であるので特に魅力的である。

【0042】

サービス提供は、ネットワークサービスについての料金をモバイルステーションユーザに請求できるように、モバイルステーションに関する料金を設定することにより完了する。

【0043】

サービングネットワーク内でのサービスを得るために、モバイルステーションは、電源オンとなるとともにネットワークを登録する。現在のセルラーシステムにおいては、登録作業は、ベースステーションとモバイルステーションとの間に完成されたプロトコルを含んでいる。しかしながら、本発明の登録作業メカニズムは、単にモバイルステーションのデバイス認証を行うだけでなく、それ以上のものを達成する。ベースステーションに対するモバイルステーション、モバイルステーションに対するベースステーションを双方向に認証し、さらに、セッションキーを設定する。そのセッションキーを用いることにより、セッション中においてベースステーションとモバイルステーションとの間の将来的な通信を安全なものとすることができる。認証とキー交換とは、後述するパブリックキーに基づくプロトコルにより提供される。

【0044】

ベースステーションは、モバイルステーションへ識別子とともに短命(short-lived )の楕円曲線パブリックキーを送信することにより、登録作業を可能としている。この情報は、オーバーヘッドチャネル上で放送することも可能であるし、モバイルステーションからの登録要求に応答して各モバイルステーションに送信することも可能である。

【0045】

これに応答して、モバイルステーションは短命のベースステーションパブリックキーを自身のプライベートキーと結合するとともに、楕円曲線ディフィエ−ヘルマン手法を用いる2つの共有シークレットキーを生成する。これらの2つのキーのうち1番目のものは、ベースステーションに対するモバイルステーションと、モバイルステーションに対するベースステーションとを認証するためのMACキーとして用いられ、2番目のものはシークレットセッションキーを設定するために用いられる。その後、ランダムチャレンジを選択するとともに、設定されたMACキーを用いつつ認証ストリング(すなわち、MAC)を計算し、さらに識別情報と、ランダムチャレンジと、MACとを登録のためにベースステーションに送信する。

【0046】

モバイルステーションからの登録要求を受信すると、ベースステーションは、先ず、モバイルステーションのサービスプロバイダに接続し、モバイルステーションのパブリックキーを要求する。モバイルステーションのパブリックキーと自身の短命のプライベートキーとを用いることにより、ベースステーションも楕円曲線ディフィエ−ヘルマン手法を用いる2つの共有シークレットキーを計算する。そして、第1のキーを用いてモバイルステーションから受信したMACを検査する。この検査が成功した場合、ベースステーションは、モバイルステーションを登録するとともにモバイルステーションの位置を確定し、モバイルステーションに対する自分自身を認証するために用いる2つのセッションキーを計算する。

【0047】

最終的に、モバイルステーションはベースステーションから受信したMACの正当性を検査し、2つのセッションキーを順番に計算する。これにより、ベースステーションに対するモバイルステーションと、モバイルステーションに対するベースステーションとの両方が認証された登録プロトコルが完了し、将来的な通信を安全なものとするために用いることができるセッションキーを設定することができる。

【0048】

すなわち、登録作業は、モバイルステーションとベースステーションとにより実行されるプロトコルを備えており、双方向の認証を行うとともにセッションキーを設定する。モバイルステーション認証は、自分のプライベートキーの知識に基づく。ベースステーション認証は、モバイルステーションパブリックキーの知識に基づく。

【0049】

モバイルステーションとベースステーションとは、登録作業の後、データを交換したいと望む場合、登録作業中に設定されたセッションキーを用いて交換作業を安全なものとする。データが制御チャネルあるいは音声チャネル上で交換されても、さらに、データがモバイルステーションからベースステーションへの呼出し開始要求あるいはベースステーションからモバイルステーションへの呼出し終了要求(すなわち、ページ)である場合でさえ、同様の暗号化メカニズムを用いてデータを安全なものとすることができる。

【0050】

送信者がデータを取得し、プライバシーがONである場合、第1のセッションキーを用いてデータを暗号化する。今までに交換されたメッセージの数を示すカウンタと、モバイルステーションからベースステーションに送信されているのか、あるいはベースステーションからモバイルステーションに送信されているのかを示す方向フラッグとを結果に追加する。第2のセッションキーを用いて結果ストリングを媒体アクセス制御(MAC)し、暗号化されたデータをMACとともに送信する。

【0051】

このプロセスを以下に詳細に説明する。

【0052】

本発明のシステムは、従来の認証システムよりも多くの点で簡易なものである点に注目すべきである。パブリックキー暗号手法を用いることは、A-key とSSDとを用いる2段キー管理の必要がないということを意味している。これは、本発明のシステムにおいて、サービスプロバイダは、サービングネットワークがモバイルステーションの模倣をすることを可能とする情報をサービングネットワークと共有する必要がないという理由によるものである。データ交換を安全なものとするためにセッションキーを用いることは、呼出し開始および呼出し終了の間にモバイルステーションを再び認証する必要がないということを意味している。そのかわり、呼出し開始と、呼出し終了とは、モバイルステーションとベースステーションとの間におけるセッションキーを用いた他のデータ交換と同様に、安全なものとすることができる。

【0053】

登録作業は、電話の電源が投入され、サービングネットワーク内でサービスを設定しようとする度に実行される。登録作業は認証キー設定プロトコルを備え、上記プロトコルにより、モバイルステーションおよびベースステーションに対する将来的な通信を安全なものとするために用いるセッションキーを供給することができ、同様に、ベースステーションに対するモバイルステーションと、モバイルステーションに対するベースステーションとを認証することができる。

【0054】

キー設定プロトコルは、数多くの暗号手法基本命令を含んでいる。すなわち、米国規格協会(ANSI:American National Standards Institute )X9.63に記載されたSHA−1ベースのキー導出と一致する楕円曲線ディフィエ−ヘルマンキー、および、エヌ.コブリッツ(N.Koblitz )による”楕円曲線暗号システム(Ellipitic curve cryptosystems )”(マスマティクス オブ コンピュテイション(Mathematics of Computation)48号,203〜209頁,1987年発行)に記載されたSHA−1ベースのHMACメッセージである。

【0055】

これ以降の説明では、以下の記号が用いられている。

【0056】

ベースステーション(Base Station)=BS

ベースステーションの識別情報(Base Station's identifying information)=BS ID

ベースステーションの短命のプライベートキー(Base Station's short-lived private key )=b

ベースステーションの短命のパブリックキー(Base Station's short-lived public key)=bP

楕円曲線の余因数(Cofactor of ellipitic curve )=t

モバイルステーションから発信された、あるいはベースステーションから発信された方向標識(Direction indicator(MS-originated or BS-originated)=Dir

楕円曲線パラメータ(Ellipitic curve parameters)=E

キー設定用の暗号キー(Encryption key for key establishment)=k'

次回の通信を暗号化するために用いる暗号キー(Encryption key used to encrypt subsequent communications)=c'

楕円曲線上のジェネレータポイント(Generator point on ellipitic curve)=P

キーkにおけるM上のHMAC(HMAC on M under key k) =MAC K {M}

SHA-1 に基づくキー導出関数(Key derivation function based on SHA-1)=KDF

メッセージ認証コード(Message Authentication Code )=MAC

メッセージカウンタ(Message counter )=Count

キー設定用のMACキー(MAC key for key establishment )=k

次回の通信の媒体アクセス制御を行うために用いるMACキー(MAC key used to MAC subsequent communications )=c

モバイルステーション(Mobile Station)=MS

モバイルステーションの識別情報(Mobile Station's identifying information)=MS ID

モバイルステーションのプライベートキー(Mobile Station's private key )=m

モバイルステーションのパブリックキー(Mobile Station's public key)=mP モバイルステーションのランダムチャレンジ(Mobile Station's random challenge)=MS RC

k'を用いるMの対称暗号化(Symmetric Encryption of M using k')=ENC k'(M)

k'を用いるCの対称解読化(Symmetric Decryption of C using k')=SKD k'(C)

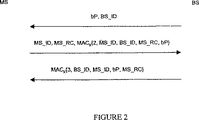

図2には、本発明の実施形態に係る暗号手法プロトコルの概略が参照番号20により示されている。

【0057】

ベースステーションは、自身の短命のパブリックキーbPと識別情報BS IDとをモバイルステーションに送信する。現在の認証システムにおけるベースステーションランダムチャレンジと同様に、bPは、一回の登録作業について固有のものであるか(要求に基づいて送信された場合)、あるいは頻繁に変更されるかのいずれかである。

【0058】

モバイルステーションは、プライベートキーmを用いてbPからtmbPを計算するとともに、tmbP≠Oを検査し、SHA-1 :k,k'=KDF {tmbP}を用いてtmbPからk とk'との2 つのキーを生成する。余因数tを用いることにより、小さなサブグループアタックを防止することができる。

【0059】

モバイルステーションは、ランダムチャレンジMS RCを生成する。そして、2,MS ID,BS ID,MS RC,bP に基づくキーk におけるMAC:MAC K{2,MS ID,BS ID,MS RC,bP }を計算する。モバイルステーションは、MS IDと、MS RCと、および上記のように計算されたMAC: MAC K {2,MS ID,BS ID,MS RC,bP }とからなる登録要求メッセージをベースステーションに送信する。ベースステーションはモバイルステーションサービスプロバイダに接続し、モバイルステーションのパブリックキーを読み出す。

【0060】

ベースステーションは、mPと自身の短命なプライベートキーb とからtmbPを計算するとともに、tmbP≠Oを検査し、SHA-1 :k,k'=KDF {tbmP}を用いてtbmPからキーk とk'とを生成する。

【0061】

ベースステーションは、モバイルステーションと同様の情報にMACを計算し、計算値と、モバイルステーションにより送信された値とを比較する。値が一致すれば、モバイルステーションがプライベートキーm を知っていることが示され、モバイルステーションが認証される。ベースステーションはモバイルステーションの位置をアップデートし、3,BS ID,MS ID,bP,MS RCに基づくキーk におけるMAC:MAC K{3,BS ID,MS ID,bP,MS RC}を計算する。

【0062】

ベースステーションは、上記のように計算されたMAC:MAC K{3,BS ID,MS ID,bP,MS RC}を含む登録承認メッセージをモバイルステーションに送信する。

【0063】

モバイルステーションはベースステーションと同じ情報に基づいてMACを計算し、計算値と、ベースステーションにより送信された値とを比較する。値が一致すれば、モバイルステーションパブリックキーmPを知っていることが示され、ベースステーションが認証される。

【0064】

モバイルステーションとベースステーションとの両方は、共有シークレットキーk'と、ベースステーション短命パブリックキーbPと、モバイルステーションチャレンジMS RCとから、c,c'=KDF {k',bP,MS RC}としてセッションキーc,c'を計算する。このセッションキーc,c'は記憶され、モバイルステーションとベースステーションとの間のこのセッションにおける将来的な通信を安全なものとするために用いられる。

【0065】

本プロトコルは、双方向の認証と、セッションキー設定とを達成する。セッションキーは、ベースステーションあるいはモバイルステーションのいずれかがセッション終了要求を発行するまでの間、モバイルステーションとベースステーションとの間の当該セッションにおける将来的な通信の全てを安全なものとするのに十分であるべきである。セッションの終了は、モバイルステーションがベースステーションから遠ざかった場合であるか、あるいはモバイルステーションの電源がオフとなった場合であるかのいずれかの理由により発生する可能性がある。一方、ベースステーションは何時の時点においても、セッションを終了することを選択するとともに、モバイルステーションに再び登録するように要求することが可能である。

【0066】

プロトコルの可変部も、第3世代システムにおいて有益である。ネットワーク内でモバイルステーションパブリックキーを秘密状態に維持することにより、ベースステーション認証を達成する代わりに、サービスプロバイダによりベースステーションに発行された、証明内に記憶されている長命のベースステーションパブリックキーを用いることで、ベースステーション認証を達成することができる。この可変部では、サービスプロバイダのパブリックキーがサービス提供中にモバイルステーションへダウンロードされる。ベースステーションは、プロトコルの第1フロー中に、ランダムチャレンジとともに自己の証明をモバイルステーションへ送信する。プロトコルは前回と同様に進行する。本アプローチの利点は、モバイルステーションパブリックキーの秘密性をネットワークが維持する必要がないという点である。欠点は、サービスブロバイダが証明オーソリティ(Certification Authorities )としての役割を果たしてベースステーションに証明を発行する必要があるということと、登録作業中にベースステーションの証明を変化させるためにサービスプロバイダがより多くの計算を行う必要があることである。

【0067】

一旦モバイルステーションとベースステーションとが互いを認証し、登録プロセス中のセッションキーが設定されると、呼出し開始、呼出し終了等の将来的な通信がセッションキーを用いて安全に行われる。ここに提案されたメカニズムにより、データの信頼性、データの完全性、およびデータ認証を提供することができる。

【0068】

図3に示されている上記メカニズムを以下に説明する。それは、プライバシーを保護するために、認証、完全性、および総括暗号のためのSHA−1を用いてHMACを実行する。

【0069】

モバイルステーションとベースステーションとが、あるデータmを交換することを望み、このデータが当該セッション中において交換されたもののうちi番目のメッセージであると仮定する。送信者は、先ず暗号を用いてキーc'に基づきメッセージを暗号化する。その後、送信者は、iなる値をもつカウンタと、方向フラッグとを暗号に追加し、上記のiは、セッション中に交換されたi番目のメッセージであることを示しており、上記の方向フラッグは、メッセージがモバイルステーションからベースステーションに送信されているのか、あるいはベースステーションからモバイルステーションに送信されているのかを示すシングルビットである。送信者は、HMACをキーcにおけるSHA−1とともに用いて、結果ストリングを媒体アクセス制御する。

【0070】

暗号化されたデータとMACとが受信されると、受信者は先ずメッセージの信頼性を検査する。これらは適切なカウンタ値と方向フラッグとを暗号化されたデータに追加し、cを用いてMAC値を再び計算する。MACが同じであれば、メッセージの信頼性を確証する。受信者は、キーc'における暗号を用いて暗号化されたデータを解読することにより、データそのものを回復する。

【0071】

本プロセスにより、データの認証、信頼性、完全性を保証できる。方向表示器を用いることにより、活動中の反対者がメッセージを送信者へ送り返そうとするアタックを防止することができる。メッセージカウンタを用いることにより、活動中の反対者がメッセージを再びオーダーすることを防止することができる。当該プロセスは、モバイルステーションとベースステーションとがメッセージを交換したいと望むときはいつでも実行される。呼出し開始要求、呼出し終了要求、音声、およびセッション中における他のあらゆるデータ交換についても同様のプロセスが用いられる。

【0072】

本プロセスには、2通りの利用可能な変更態様がある。

【0073】

プライバシーがオフである場合、送信者はデータmを暗号化しない。その代わり、送信者はMAC計算においてクリア内にメッセージを含み、受信者にm,MAC c {Dir,Count,m }を送信する。

【0074】

プライバシーがオンであって、用いられている暗号がプライバシーと同様の信頼性を提供することができる場合、送信者は、信頼性とプライバシとの両方のために暗号を用いることができる。この場合、送信者は受信者にENC c {Dir,Count,m }を送信する。システムによっては、データ暗号化規格(DES)のようなブロック暗号は、信憑性と信頼性との両方を提供することができると仮定する場合がある。単一の対称作業のみが必要とされているので、この可変部は、送信者と受信者との両方の計算リソースを確保することが可能である。

【0075】

制御チャネルと通信チャネルとにおいて異なるプライバシーアルゴリズムが用いられている場合、2つの代わりに3つのセッションキーc,c',c''が登録作業中に設定される。m が制御チャネルにおいて送信されているならばc'がm を暗号化するために用いられているということと、m が制御チャネルにおいて通信されているならばc'' がm を暗号化するために用いられているということとを除いて、メッセージは上記したように秘密状態で交換される。

【0076】

本発明を特定の実施形態を参照することにより記載したが、ここに添付された特許請求の範囲に記載された発明の範囲を離脱しない種々の変更態様は、当業者には明らかであろう。

【図面の簡単な説明】

【図1】 RF通信システムの概略図である。

【図2】 本発明の実施形態に係る認証キー設定プロトコルを示す概略図である。

【図3】 本発明の実施形態に係る安全データ交換を示す概略図である。

Claims (62)

- 第1の通信デバイスと第2の通信デバイスとの間の通信を確立する方法であって、前記第1の通信デバイスおよび前記第2の通信デバイスの各々は、それぞれ識別情報を有し、前記第1の通信デバイスは、それから導出されたプライベートキーとパブリックキーとを有し、

前記方法は、

a)前記第2の通信デバイスが、前記第1の通信デバイスの前記パブリックキーを獲得するステップと、

b)前記第2の通信デバイスが、短命のパブリックキーと前記第2の通信デバイスの識別情報とを前記第1の通信デバイスに送信するステップと、

c)前記第1の通信デバイスが、前記第1の通信デバイスのプライベートキーと前記短命のパブリックキーとを組み合わせ、それからシークレットキーの対を生成するステップと、

d)前記第1の通信デバイスが、前記第1の通信デバイスの識別情報と前記第2の通信デバイスの識別情報とランダムチャレンジと前記短命のパブリックキーとに対して、前記シークレットキーの対のうちの第1のシークレットキーを用いて、第1のMACを計算するステップと、

e)前記第1の通信デバイスが、前記第1の通信デバイスの識別情報と、前記ランダムチャレンジと、前記第1のMACとを前記第2の通信デバイスに送信し、これにより、登録を要求するステップと、

f)前記第2の通信デバイスが、前記短命のプライベートキーと前記第1の通信デバイスのパブリックキーとを用いて、前記シークレットキーの対を生成するステップと、

g)前記第2の通信デバイスが、前記第2の通信デバイスの識別情報と前記第1の通信デバイスの識別情報と前記ランダムチャレンジと前記短命のパブリックキーとに対して、前記シークレットキーの対のうちの前記第1のシークレットキーを用いて、第2のMACを計算するステップと、

h)前記第2の通信デバイスが、前記シークレットキーの対のうちの前記第1のシークレットキーを用いて、前記第1のMACを確認するステップと、

i)前記第2の通信デバイスが、前記第2のMACを前記第1の通信デバイスに送信し、これにより、前記第1の通信デバイスを登録するステップと、

j)前記第1の通信デバイスが、前記シークレットキーの対のうちの前記第1のシークレットキーを用いて、前記第2のMACを確認するステップと、

k)前記第1の通信デバイスおよび前記第2の通信デバイスの各々が、前記シークレットキーの対のうちの第2のシークレットキーと、前記短命のパブリックキーと、前記ランダムチャレンジとから、セッションキーの対を計算するステップと、

l)前記通信デバイスが、安全な通信において前記セッションキーのうちの少なくとも1つを用いるステップと

を含む、方法。 - 前記第1の通信デバイスは、モバイルステーションであり、前記第2の通信デバイスは、ベースステーションである、請求項1に記載の方法。

- 前記安全な通信は、前記モバイルステーションにより開始される電話の通話である、請求項2に記載の方法。

- 前記安全な通信は、前記モバイルステーションにおいて終了する電話の通話である、請求項2に記載の方法。

- 前記安全な通信は、前記ステーション間のデータ交換である、請求項2に記載の方法。

- 前記データ交換は、インターネットブラウジングに用いられる、請求項5に記載の方法。

- 前記データ交換は、金融取引に用いられる、請求項5に記載の方法。

- 前記第2の通信デバイスは、前記第1の通信デバイスのサービスプロバイダから前記パブリックキーを獲得する、請求項1に記載の方法。

- 前記パブリックキーは、ダイヤルアップ接続を用いて前記サービスプロバイダに伝送される、請求項8に記載の方法。

- 前記サービスプロバイダは、製造時の交換により前記パブリックキーを獲得する、請求項8に記載の方法。

- 前記交換は、製造者が前記パブリックキーを読み出すステップと、前記サービスプロバイダ(16)へ前記パブリックキーを伝送するステップとを含む、請求項10に記載の方法。

- 前記サービスプロバイダは、無線交換により前記パブリックキーを獲得する、請求項8に記載の方法。

- 前記無線交換は、前記第1の通信デバイスのユーザと前記サービスプロバイダとの間に確立されたパスワードを用いて安全なものとされる、請求項12に記載の方法。

- 前記無線交換は、製造時に前記第1の通信デバイスに埋め込まれたパスワードを用いて安全なものとされる、請求項13に記載の方法。

- 前記第2の通信デバイスは、前記第1の通信デバイスのサービスプロバイダである、請求項1に記載の方法。

- 前記ステップ(d)および(g)において計算される2つのMACが、互いに異なる値を組み込む、請求項1に記載の方法。

- 前記モバイルステーションのMACの計算の間に前記モバイルステーションのMACに組み込まれる値が2であり、前記ベースステーションのMACの計算の間に前記ベースステーションのMACに組み込まれる値が3である、請求項2に記載の方法。

- 前記プライベートキーと、前記パブリックキーと、前記MACとが、楕円曲線暗号手法を用いて計算される、請求項1に記載の方法。

- 前記楕円曲線は、余因数tを有し、前記短命のパブリックキーがbPであり、前記モバイルステーションのプライベートキーがmであり、前記シークレットキーの対が共有のシークレットキーtmbPから生成される、請求項2に記載の方法。

- 少なくとも1つのモバイルステーションを有する通信システムにおいて用いるベースステーション(14)であって、前記ベースステーションおよび前記少なくとも1つのモバイルステーションの各々は、それぞれ識別情報を有し、前記少なくとも1つのモバイルステーションの各々は、プライベートキーと、前記プライベートキーから導出されたパブリックキーとを有し、

前記ベースステーションは、

(a)前記モバイルステーションの前記パブリックキーを獲得し、短命のプライベートキーから導出された短命のパブリックキーを計算し、前記モバイルステーションに前記短命のパブリックキーと前記ベースステーションの識別情報とを送信することと、

(b)前記モバイルステーションから、前記モバイルステーションの識別情報と、ランダムチャレンジと、第1のMACとを含む登録要求を受信することであって、前記第1のMACは、前記ベースステーションの識別情報と前記モバイルステーションの識別情報と前記ランダムチャレンジと前記短命のパブリックキーとに対して、シークレットキーの対のうちの第1のシークレットキーを用いて計算され、前記シークレットキーの対は、前記モバイルステーションによって、前記モバイルステーションのプライベートキーと前記ベースステーションによって提供された前記短命のパブリックキーとを組合せることにより生成される、ことと、

(c)前記短命のプライベートキーと前記モバイルステーションのパブリックキーとを用いて、前記シークレットキーの対を生成することと、

(d)前記ベースステーションの識別情報と前記モバイルステーションの識別情報と前記ランダムチャレンジと前記短命のパブリックキーとに対して、前記シークレットキーの対のうちの前記第1のシークレットキーを用いて、第2のMACを計算することと、

(e)前記シークレットキーの対のうちの前記第1のシークレットキーを用いて、前記第1のMACを確認することと、

(f)前記第2のMACを前記モバイルステーションに送信し、これにより、前記モバイルステーションを登録し、かつ、前記モバイルステーションが、前記シークレットキーの対のうちの前記第1のシークレットキーを用いて、前記第2のMACを確認することを可能にすることと、

(g)前記シークレットキーの対のうちの第2のシークレットキーと、前記短命のパブリックキーと、前記ランダムチャレンジとを用いて、セッションキーを計算することにより、前記モバイルステーションとの通信を安全にすることと

を行うことにより、前記少なくとも1つのモバイルステーションのそれぞれと通信を開始する、ベースステーション。 - 前記ベースステーションは、サービスプロバイダから前記パブリックキーを受信する、請求項20に記載のベースステーション。

- 前記ベースステーションは、前記モバイルステーションのサービスプロバイダである、請求項20に記載のベースステーション。

- 前記ベースステーションは、ダイヤルアップ接続を用いて前記パブリックキーを受信する、請求項22に記載のベースステーション。

- 前記ベースステーションは、製造時の交換により前記パブリックキーを獲得する、請求項22に記載のベースステーション。

- 前記交換は、製造者が、前記パブリックキーを読み出し、前記ベースステーションへ前記パブリックキーを伝送することを含む、請求項24に記載のベースステーション。

- 前記ベースステーションは、無線交換により前記パブリックキーを獲得する、請求項24に記載のベースステーション。

- 前記無線交換は、前記モバイルステーションのユーザと前記ベースステーションとの間に確立されたパスワードを用いて安全なものとされる、請求項26に記載のベースステーション。

- 前記無線交換は、製造時に前記モバイルステーションに埋め込まれたパスワードを用いて安全なものとされる、請求項26に記載のベースステーション。

- 前記パブリックキーと、前記プライベートキーと、前記短命のパブリックキーと、前記短命のプライベートキーとが、楕円曲線暗号手法を用いる、請求項20に記載のベースステーション。

- ベースステーションとモバイルステーションとの間の通信を確立する方法であって、

前記ベースステーションおよび前記モバイルステーションの各々は、それぞれ識別情報を有し、前記モバイルステーションは、プライベートキーと、前記プライベートキーから導出されたパブリックキーとを有し、

前記方法は、前記ベースステーションが、

(a)前記モバイルステーションの前記パブリックキーを獲得し、短命のプライベートキーから導出された短命のパブリックキーを計算し、前記短命のパブリックキーと前記ベースステーションの識別情報とを前記モバイルステーションに送信するステップと、

(b)前記モバイルステーションから、前記モバイルステーションの識別情報と、ランダムチャレンジと、第1のMACとを含む登録要求を受信し、前記第1のMACは、前記ベースステーションの識別情報と前記モバイルステーションの識別情報と前記ランダムチャレンジと前記短命のパブリックキーとに対して、前記シークレットキーの対のうちの第1のシークレットキーを用いて計算され、前記シークレットキーの対は、前記モバイルステーションによって、前記モバイルステーションのプライベートキーと前記ベースステーションによって提供される前記短命のパブリックキーとを組合せることにより生成される、ステップと、

(c)前記短命のプライベートキーと前記モバイルステーションのパブリックキーとを用いて、前記シークレットキーの対を生成するステップと、

(d)前記ベースステーションの識別情報と前記モバイルステーションの識別情報と前記ランダムチャレンジと前記短命のパブリックキーとに対して、前記シークレットキーの対のうちの前記第1のシークレットキーを用いて、第2のMACを計算するステップと、

(e)前記シークレットキーの対のうちの前記第1のシークレットキーを用いて、前記第1のMACを確認するステップと、

(f)前記第2のMACを前記モバイルステーションに送信し、これにより、前記モバイルステーションを登録し、かつ、前記モバイルステーションが、前記シークレットキーの対のうちの前記第1のシークレットキーを用いて、前記第2のMACを確認することを可能にするステップと、

(g)前記シークレットキーの対のうちの第2のシークレットキーと、前記短命のパブリックキーと、前記ランダムチャレンジとを用いて、セッションキーを計算するステップと、

(h)前記セッションキーを用いて、前記モバイルステーションとの通信を安全なものとするステップと

を実行することを含む、方法。 - 前記ベースステーションは、サービスプロバイダから前記パブリックキーを受信することにより前記シークレットパブリックキーにアクセスする、請求項29に記載の方法。

- 前記ベースステーションは、前記モバイルステーションのサービスプロバイダ(16)である、請求項29に記載の方法。

- 前記ベースステーションは、ダイヤルアップ接続を用いて前記パブリックキーを受信する、請求項31に記載の方法。

- 前記ベースステーションは、製造時の交換により前記パブリックキーを獲得する、請求項31に記載の方法。

- 前記交換は、製造者が、前記パブリックキーを読み出し、前記ベースステーションへ前記パブリックキーを伝送することを含む、請求項33に記載の方法。

- 前記ベースステーションは、無線交換により前記パブリックキーを獲得する、請求項33に記載の方法。

- 前記無線交換は、前記モバイルステーションのユーザと前記ベースステーションとの間に確立されたパスワードを用いて安全なものとされる、請求項35に記載の方法。

- 前記無線交換は、製造時に前記モバイルステーションに埋め込まれたパスワードを用いて安全なものとされる、請求項35に記載の方法。

- 通信システムにおいて第1の通信デバイスと第2の通信デバイスとを認証する方法であって、前記第1の通信デバイスは、プライベートキーとパブリックキーとの対を有し、

前記方法は、

a)前記第2の通信デバイスが、短期間のパブリックキーと識別情報とを前記第1の通信デバイスに伝送するステップと、

b)前記第1の通信デバイスが、前記第1の通信デバイスのプライベートキーと前記第2の通信デバイスの短期間のパブリックキーとを組み合わせ、共有のシークレットキーの対を生成するステップと、

c)前記第1の通信デバイスおよび前記第2の通信デバイスが、前記第1の通信デバイスと前記第2の通信デバイスとの間の相互認証のために、前記共有のシークレットキーの対のうちの第1のシークレットキーを用いるステップと、

d)前記第1の通信デバイスおよび前記第2の通信デバイスが、シークレットセッションキーを確立するために、前記共有のシークレットキーの対のうちの第2の共有のシークレットキーを用いるステップと、

e)前記第1の通信デバイスおよび前記第2の通信デバイスが、前記シークレットセッションキーを用いて、前記通信システムにおける認証された通信を暗号化するステップと

を含み、

前記相互認証は、

前記第1の通信デバイスが、前記第1のデバイスの前記プライベートキーを用いて、前記第2の通信デバイスによって認証され、前記第2の通信デバイスが、信頼できる通信デバイスから前記第2の通信デバイスによって獲得された前記第1の通信デバイスのパブリックキーを用いて、前記第1の通信デバイスによって認証されること

を特徴とする、方法。 - 通信システムにおいて第1の通信デバイスが第2の通信デバイスを認証する方法であって、

前記方法は、

前記第1の通信デバイスが、パブリックキーの相互認証スキームに従って、前記第2の通信デバイスと暗号キーを交換するステップであって、前記相互認証スキームは、

前記第1の通信デバイスが、短期間のパブリックキーと識別情報とを前記第2の通信デバイスに伝送することにより、前記第2の通信デバイスが、前記第2の通信デバイスのプライベートキーと前記短期間のパブリックキーとを組み合わせ、それから共有のシークレットキーの対を生成することを可能にすることであって、前記共有のシークレットキーのうちの第1のシークレットキーは、前記相互認証のために用いられ、前記共有のシークレットキーのうちの第2のシークレットキーは、シークレットセッションキーを確立するために用いられる、ことと、

前記第1の通信デバイスが、短期間のプライベートキーと前記第2の通信デバイスのパブリックキーとを用いて、前記共有のシークレットキーの対を生成することと、

前記第1の通信デバイスが、前記共有のシークレットキーのうちの前記第2のシークレットキーを用いて、前記セッションキーを確立することと

を含む、ステップと、

前記第1の通信デバイスが、対称キーデータ交換においてデータを暗号化するために、前記セッションキーを用いるステップと

を含む、方法。 - 前記第1の通信デバイスは、ベースステーションであり、前記第2の通信デバイスは、モバイルステーションである、請求項40に記載の方法。

- 前記第1の通信デバイスが、前記第2の通信デバイスから登録要求を受信するステップであって、前記登録要求は、前記共有のシークレットキーのうちの前記第1のシークレットキーを用いて、認証ストリングを計算することによって生成される、ステップ

をさらに含む、請求項40に記載の方法。 - 前記第2の通信デバイスから受信された前記共有のシークレットキーのうちの前記第1のシークレットキーと、前記第1の通信デバイスによって生成された前記共有のシークレットキーのうちの前記第1のシークレットキーとを比較するステップと、

前記対称キーデータ交換のために、セッションキーの対を計算するステップと

をさらに含む、請求項40〜42のいずれか一項に記載の方法。 - 第1の通信デバイスと第2の通信デバイスとを含む通信システムであって、前記第1の通信デバイスおよび前記第2の通信デバイスの各々は、それぞれ識別情報を有し、前記第1の通信デバイスは、プライベートキーと、それから導出されたパブリックキーとを有し、前記システムは、前記第1の通信デバイスと前記第2の通信デバイスとの間の通信を確立するように構成され、前記通信は、

前記第2の通信デバイスが、前記第1の通信デバイスの前記パブリックキーを獲得することと、

前記第2の通信デバイスが、短命のパブリックキーと前記第2の通信デバイスの識別情報とを前記第1の通信デバイスに送信することと、

前記第1の通信デバイスが、前記第1の通信デバイスのプライベートキーと前記短命のパブリックキーとを組み合わせ、それからシークレットキーの対を生成することと、

前記第1の通信デバイスが、前記シークレットキーの対のうちの第1のシークレットキーと、前記第1の通信デバイスの識別情報と、前記第2の通信デバイスの識別情報と、ランダムチャレンジと、前記短命のパブリックキーとを用いて、第1のMACを生成することと、

前記第1の通信デバイスが、前記第1の通信デバイスの識別情報と、前記ランダムチャレンジと、前記第1のMACとを前記第2の通信デバイスに送信し、これにより、登録を要求することと、

前記第2の通信デバイスが、前記短命のパブリックキーに対応する短命のプライベートキーと前記第1の通信デバイスのパブリックキーとを用いて、前記シークレットキーの対を生成することと、

前記第2の通信デバイスが、前記シークレットキーの対のうちの第1のシークレットキーと、前記第2の通信デバイスの識別情報と、前記第1の通信デバイスの識別情報と、前記ランダムチャレンジと、前記短命のパブリックキーとを用いて、第2のMACを計算することと、

前記第2の通信デバイスが、前記シークレットキーの対のうちの前記第1のシークレットキーを用いて、前記第1のMACを確認することと、

前記第2の通信デバイスが、前記第2のMACを前記第1の通信デバイスに送信し、これにより、前記第1の通信デバイスを登録することと、

前記第1の通信デバイスが、前記シークレットキーの対のうちの前記第1のシークレットキーを用いて、前記第2のMACを確認することと、

前記第1の通信デバイスおよび前記第2の通信デバイスの各々が、前記シークレットキーの対のうちの第2のシークレットキーと、前記短命のパブリックキーと、前記ランダムチャレンジとから、セッションキーの対を計算することと、

前記第1の通信デバイスおよび前記第2の通信デバイスが、それらの間の安全な通信において前記セッションキーのうちの少なくとも1つを用いることと

によって、確立される、システム。 - 前記第1の通信デバイスは、モバイルステーションであり、前記第2の通信デバイスは、ベースステーションである、請求項44に記載のシステム。

- 前記安全な通信は、前記第1の通信デバイスと前記第2の通信デバイスとの間のデータ交換であり、前記データ交換は、インターネットブラウジングと金融取引とのうちのいずれか1つ以上のために用いられる、請求項44または45に記載のシステム。

- 前記第2の通信デバイスは、前記第1の通信デバイスのサービスプロバイダから前記パブリックキーを獲得する、請求項44〜46のいずれか一項に記載のシステム。

- 前記サービスプロバイダは、製造時の交換により前記パブリックキーを獲得する、請求項47に記載のシステム。

- 前記サービスプロバイダは、無線交換により前記パブリックキーを獲得する、請求項47に記載のシステム。

- 前記無線交換は、前記第1の通信デバイスのユーザと前記サービスプロバイダとの間に確立されたパスワードを用いて安全なものとされる、請求項49に記載のシステム。

- 前記無線交換は、製造時に前記第1の通信デバイスに埋め込まれたパスワードを用いて安全なものとされる、請求項49に記載のシステム。

- 前記プライベートキーと、前記パブリックキーと、前記MACとが、楕円曲線暗号手法を用いて計算される、請求項44〜51のいずれか一項に記載のシステム。

- モバイルステーションとベースステーションとの間の通信を確立する方法であって、

前記モバイルステーションおよび前記ベースステーションの各々は、それぞれ識別情報を有し、前記モバイルステーションは、プライベートキーと、前記プライベートキーから導出されたパブリックキーとを有し、

前記方法は、前記モバイルステーションが、

前記ベースステーションによって獲得されるべき前記モバイルステーションのパブリックキーを提供することと、

前記ベースステーションから、前記短命のプライベートキーと前記第2の通信デバイスの識別情報とから前記ベースステーションによって計算された短命のパブリックキーを受信することと、

前記モバイルステーションのプライベートキーと前記短命のパブリックキーとを組み合わせ、それからシークレットキーの対を生成することと、

前記モバイルステーションの識別情報と前記第2の通信デバイスの識別情報とランダムチャレンジと前記短命のパブリックキーとに対して、前記シークレットキーの対のうちの第1のシークレットキーを用いて、第1のMACを計算することと、

前記モバイルステーションの識別情報と、前記ランダムチャレンジと、前記第1のMACとを前記ベースステーションに送信し、これにより、登録を要求することと、

前記ベーステーションから、前記モバイルステーションを登録する第2のMACを受信することであって、前記第2のMACは、前記ベースステーションの識別情報と前記モバイルステーションの識別情報と前記ランダムチャレンジと前記短命のパブリックキーとに対して、前記シークレットキーの対のうちの前記第1のシークレットキーを用いて、前記ベースステーションによって計算され、前記シークレットキーの対は、前記短命のプライベートキーと、前記モバイルステーションのパブリックキーとを用いて、前記ベースステーションによって生成され、前記第1のMACは、前記ベースステーションが、前記モバイルステーションを確認することを可能にする、ことと、

前記シークレットキーの対のうちの前記第1のシークレットキーを用いて、前記第2のMACを確認することと、

前記シークレットキーの対のうちの第2のシークレットキーと、前記短命のパブリックキーと、前記ランダムチャレンジとからセッションキーの対を計算し、前記モバイルステーションが、安全な通信において前記セッションキーのうちの少なくとも1つを用いることを可能にすることと

を含む、方法。 - 前記ベースステーションは、前記モバイルステーションのサービスプロバイダである、請求項53に記載の方法。

- 前記ベースステーションは、無線交換によって前記パブリックキーを獲得し、前記無線交換は、前記モバイルステーションのユーザと前記ベースステーションとの間に確立されたパスワードを用いて安全なものとされる、請求項54に記載の方法。

- 前記無線交換は、製造時に前記モバイルステーションに埋め込まれたパスワードを用いて安全なものとされる、請求項55に記載の方法。

- 前記プライベートキーと、前記パブリックキーと、前記MACとが、楕円曲線暗号手法を用いて計算される、請求項53〜56のいずれか一項に記載の方法。

- ベースステーションを有する通信システムにおいて用いるモバイルステーションであって、前記モバイルステーションおよび前記ベースステーションの各々は、それぞれ識別情報を有し、前記モバイルステーションは、プライベートキーと、前記プライベートキーから導出されたパブリックキーとを有し、前記モバイルステーションは、前記ベースステーションと通信するように構成され、

前記通信は、

前記ベースステーションによって獲得されるべき前記モバイルステーションのパブリックキーを提供することと、

前記ベースステーションから、短命のプライベートキーと前記第2の通信デバイスの識別情報とから前記ベースステーションによって計算された短命のパブリックキーを受信することと、

前記モバイルステーションのプライベートキーと前記短命のパブリックキーとを組み合わせ、それからシークレットキーの対を生成することと、

前記シークレットキーの対のうちの第1のシークレットキーと前記モバイルステーションの識別情報と前記第2の通信デバイスの識別情報とランダムチャレンジと前記短命のパブリックキーとを用いて、第1のMACを計算すること、

前記モバイルステーションの識別情報と、前記ランダムチャレンジと、前記第1のMACとを前記ベースステーションに送信し、これにより、登録を要求することと、

前記ベースステーションから、前記モバイルステーションを登録する第2のMACを受信することであって、前記第2のMACは、前記ベースステーションの識別情報と前記モバイルステーションの識別情報と前記ランダムチャレンジと前記短命のパブリックキーとに対して、前記シークレットキーの対のうちの前記第1のシークレットキーを用いて、前記ベースステーションによって計算され、前記シークレットキーの対は、前記短命のプライベートキーと前記モバイルステーションのパブリックキーとを用いて、前記ベースステーションによって生成され、前記第1のMACは、前記ベースステーションが、前記モバイルステーションを確認することを可能にする、ことと、

前記シークレットキーの対のうちの前記第1のシークレットキーを用いて、前記第2のMACを確認することと、

前記シークレットキーの対のうちの第2のシークレットキーと、前記短命のパブリックキーと、前記ランダムチャレンジとからセッションキーの対を計算し、前記モバイルステーションが、安全な通信において前記セッションキーのうちの少なくとも1つを用いることを可能にすることと

によって行われる、モバイルステーション。 - 前記ベースステーションは、前記モバイルステーションのサービスプロバイダである、請求項58に記載のモバイルステーション。

- 前記ベースステーションは、無線交換によって前記パブリックキーを獲得し、前記無線交換は、前記モバイルステーションのユーザと前記ベースステーションとの間に確立されたパスワードを用いて安全なものとされる、請求項59に記載のモバイルステーション。

- 前記無線交換は、製造時に前記モバイルステーションに埋め込まれたパスワードを用いて安全なものとされる、請求項60に記載のモバイルステーション。

- 前記プライベートキーと、前記パブリックキーと、前記MACとが、楕円曲線暗号手法を用いて計算される、請求項58〜61のいずれか一項に記載のモバイルステーション。

Applications Claiming Priority (3)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| CA002255285A CA2255285C (en) | 1998-12-04 | 1998-12-04 | Enhanced subscriber authentication protocol |

| CA2,255,285 | 1998-12-04 | ||

| PCT/CA1999/001162 WO2000035223A1 (en) | 1998-12-04 | 1999-12-06 | Enhanced subscriber authentication protocol |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2002532985A JP2002532985A (ja) | 2002-10-02 |

| JP2002532985A5 JP2002532985A5 (ja) | 2007-03-22 |

| JP4634612B2 true JP4634612B2 (ja) | 2011-02-16 |

Family

ID=4163073

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2000587556A Expired - Lifetime JP4634612B2 (ja) | 1998-12-04 | 1999-12-06 | 改良された加入者認証プロトコル |

Country Status (7)

| Country | Link |

|---|---|

| US (2) | US7123721B2 (ja) |

| EP (1) | EP1135950B1 (ja) |

| JP (1) | JP4634612B2 (ja) |

| AU (1) | AU1541500A (ja) |

| CA (1) | CA2255285C (ja) |

| DE (1) | DE69943395D1 (ja) |

| WO (1) | WO2000035223A1 (ja) |

Families Citing this family (88)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP3628250B2 (ja) * | 2000-11-17 | 2005-03-09 | 株式会社東芝 | 無線通信システムで用いられる登録・認証方法 |

| EP1209635A1 (fr) * | 2000-11-24 | 2002-05-29 | eSecurium SA | Télécommande securisée |

| FI111423B (fi) * | 2000-11-28 | 2003-07-15 | Nokia Corp | Järjestelmä kanavanvaihdon jälkeen tapahtuvan tietoliikenteen salauksen varmistamiseksi |

| US7224800B1 (en) * | 2000-11-28 | 2007-05-29 | Nokia Corporation | System and method for authentication of a roaming subscriber |

| US20030115452A1 (en) * | 2000-12-19 | 2003-06-19 | Ravi Sandhu | One time password entry to access multiple network sites |

| DE10118267A1 (de) * | 2001-04-12 | 2002-10-24 | Bosch Gmbh Robert | Verfahren zur Authentifizierung eines Anwenders bei einem Zugang zu einem softwarebasierten System über ein Zugangsmedium |

| FR2824212A1 (fr) | 2001-04-25 | 2002-10-31 | Thomson Licensing Sa | Procede de gestion d'une cle symetrique dans un reseau de communication et dispositifs pour la mise en oeuvre |

| US7000115B2 (en) * | 2001-06-19 | 2006-02-14 | International Business Machines Corporation | Method and apparatus for uniquely and authoritatively identifying tangible objects |

| FI20011417A (fi) * | 2001-06-29 | 2002-12-30 | Nokia Corp | Menetelmä suojata elektroninen laite ja elektroninen laite |

| US7389412B2 (en) * | 2001-08-10 | 2008-06-17 | Interactive Technology Limited Of Hk | System and method for secure network roaming |

| FI20011680A (fi) * | 2001-08-21 | 2003-02-22 | Bookit Oy | Ajanvarausmenetelmä ja -järjestelmä |

| WO2003050774A1 (en) * | 2001-12-10 | 2003-06-19 | Beamtrust A/S | A method of distributing a public key |

| GB2384403B (en) * | 2002-01-17 | 2004-04-28 | Toshiba Res Europ Ltd | Data transmission links |

| US7743115B2 (en) * | 2002-02-27 | 2010-06-22 | Motorola, Inc. | Software content downloading methods in radio communication networks |

| FR2837336B1 (fr) | 2002-03-15 | 2006-03-03 | Oberthur Card Syst Sa | Procede d'echange d'informations d'authentification entre une entite de communication et un serveur-operateur |

| US7353395B2 (en) * | 2002-03-21 | 2008-04-01 | Ntt Docomo Inc. | Authenticated ID-based cryptosystem with no key escrow |

| US7603452B1 (en) | 2002-03-26 | 2009-10-13 | Symantec Corporation | Networked computer environment assurance system and method |

| GB2389276B (en) * | 2002-06-01 | 2004-07-28 | Motorola Inc | Wireless communication system, communication unit and method of obtaining network identification data |

| JP2004062610A (ja) * | 2002-07-30 | 2004-02-26 | Citizen Watch Co Ltd | 工作機械のプログラム不正使用防止装置 |

| US7275156B2 (en) * | 2002-08-30 | 2007-09-25 | Xerox Corporation | Method and apparatus for establishing and using a secure credential infrastructure |

| US20040059914A1 (en) * | 2002-09-12 | 2004-03-25 | Broadcom Corporation | Using signal-generated location information to identify and authenticate available devices |

| US7346772B2 (en) * | 2002-11-15 | 2008-03-18 | Cisco Technology, Inc. | Method for fast, secure 802.11 re-association without additional authentication, accounting and authorization infrastructure |

| US8423077B2 (en) * | 2002-12-18 | 2013-04-16 | Broadcom Corporation | Multi-processor platform for wireless communication terminal having partitioned protocol stack |

| FI115939B (fi) * | 2003-02-06 | 2005-08-15 | Meridea Financial Software Oy | Menetelmä ja järjestely turvallisen tiedonsiirtoyhteyden muodostamiseksi |

| US8108678B1 (en) * | 2003-02-10 | 2012-01-31 | Voltage Security, Inc. | Identity-based signcryption system |

| US20040177258A1 (en) * | 2003-03-03 | 2004-09-09 | Ong Peng T. | Secure object for convenient identification |

| US7506161B2 (en) * | 2003-09-02 | 2009-03-17 | Authernative, Inc. | Communication session encryption and authentication system |

| US8229118B2 (en) * | 2003-11-07 | 2012-07-24 | Qualcomm Incorporated | Method and apparatus for authentication in wireless communications |

| KR20060132026A (ko) * | 2004-04-02 | 2006-12-20 | 리서치 인 모션 리미티드 | 무선 휴대용 장치들의 배치와 규약 |

| JP4345596B2 (ja) * | 2004-04-22 | 2009-10-14 | セイコーエプソン株式会社 | 無線通信ネットワークシステムにおける接続認証 |

| US7649997B2 (en) * | 2004-06-30 | 2010-01-19 | Gm Global Technology Operations, Inc. | User transparent registration process for secure communication |

| JP4555175B2 (ja) * | 2004-07-20 | 2010-09-29 | 株式会社リコー | 審査装置、通信システム、審査方法、プログラム及び記録媒体 |

| US8363835B2 (en) * | 2004-07-21 | 2013-01-29 | Sanyo Electric Co., Ltd. | Method for transmission/reception of contents usage right information in encrypted form, and device thereof |

| US8156339B2 (en) * | 2004-07-21 | 2012-04-10 | Sanyo Electric Co., Ltd. | Method for transmission/reception of contents usage right information in encrypted form, and device thereof |

| FR2874295B1 (fr) * | 2004-08-10 | 2006-11-24 | Jean Luc Leleu | Procede d'authentification securisee pour la mise en oeuvre de services sur un reseau de transmission de donnees |

| US8627086B2 (en) * | 2004-10-11 | 2014-01-07 | Telefonaktiebolaget Lm Ericsson (Publ) | Secure loading and storing of data in a data processing device |

| WO2006039943A1 (de) * | 2004-10-11 | 2006-04-20 | Swisscom Ag | Verfahren und system für mobile netzwerkknoten in heterogenen netzwerken |

| KR101180612B1 (ko) * | 2004-11-08 | 2012-09-06 | 소니 주식회사 | 정보 처리 시스템 및 정보 처리 장치 |

| KR20060087271A (ko) * | 2005-01-28 | 2006-08-02 | 엘지전자 주식회사 | 이동통신 가입자 인증의 보안 전송 방법 |

| KR100843072B1 (ko) * | 2005-02-03 | 2008-07-03 | 삼성전자주식회사 | 무선 네트워크 시스템 및 이를 이용한 통신 방법 |

| EP1847063A2 (en) * | 2005-02-11 | 2007-10-24 | QUALCOMM Incorporated | Context limited shared secret |

| US7720221B2 (en) * | 2005-05-20 | 2010-05-18 | Certicom Corp. | Privacy-enhanced e-passport authentication protocol |

| KR100652125B1 (ko) * | 2005-06-03 | 2006-12-01 | 삼성전자주식회사 | 서비스 제공자, 단말기 및 사용자 식별 모듈 간을총괄적으로 인증하여 관리할 수 있도록 하는 상호 인증방법 및 이를 이용한 시스템과 단말 장치 |

| JP4375287B2 (ja) * | 2005-06-22 | 2009-12-02 | 日本電気株式会社 | 無線通信認証システム |

| EP1765030A1 (en) * | 2005-09-19 | 2007-03-21 | Mitsubishi Electric Information Technology Centre Europe B.V. | Method for transferring the context of a mobile terminal in a wireless telecommunication network |

| US8438115B2 (en) * | 2005-09-23 | 2013-05-07 | Pitney Bowes Inc. | Method of securing postage data records in a postage printing device |

| US8116733B2 (en) * | 2005-12-30 | 2012-02-14 | Motorola Inc. | Method and apparatus for a wireless mobile device with SIM challenge modification capability |

| US8774155B2 (en) * | 2006-02-03 | 2014-07-08 | Broadcom Corporation | Transporting call data via a packet data network |

| US20080022375A1 (en) * | 2006-06-09 | 2008-01-24 | Stanley David J | Method and apparatus for using a cell phone to facilitate user authentication |

| US9408070B2 (en) * | 2006-09-05 | 2016-08-02 | Kyocera Corporation | Wireless internet activation system and method |

| CA2662686C (en) * | 2006-09-07 | 2013-11-12 | Research In Motion Limited | Method and system for establishing a secure over-the-air (ota) device connection |

| US8051297B2 (en) * | 2006-11-28 | 2011-11-01 | Diversinet Corp. | Method for binding a security element to a mobile device |

| KR100879986B1 (ko) * | 2007-02-21 | 2009-01-23 | 삼성전자주식회사 | 모바일 네트워크 시스템 및 그 시스템의 핸드오버 방법 |

| KR101398908B1 (ko) * | 2007-05-22 | 2014-05-26 | 삼성전자주식회사 | 모바일 아이피를 사용하는 이동 통신 시스템에서 단말의이동성 관리 방법 및 시스템 |

| US7983656B2 (en) * | 2007-09-12 | 2011-07-19 | At&T Intellectual Property I, L.P. | Method and apparatus for end-to-end mobile user security |

| CN101425897B (zh) * | 2007-10-29 | 2011-05-18 | 上海交通大学 | 一种用户认证方法、系统、服务器和用户节点 |

| WO2009069902A2 (en) * | 2007-11-27 | 2009-06-04 | Lg Electronics Inc. | Method of handover |

| KR101397038B1 (ko) * | 2007-11-27 | 2014-05-20 | 엘지전자 주식회사 | 패스트 핸드오버를 위한 핸드오버 연결식별자 할당방법 |

| US8117447B2 (en) * | 2008-01-10 | 2012-02-14 | Industrial Technology Research Institute | Authentication method employing elliptic curve cryptography |

| US20090185685A1 (en) * | 2008-01-18 | 2009-07-23 | International Business Machines Corporation | Trust session management in host-based authentication |

| US20090214037A1 (en) * | 2008-02-26 | 2009-08-27 | Keystone Technology Solutions, Llc | Methods and Apparatuses to Secure Data Transmission in RFID Systems Against Eavesdropping |

| US8914628B2 (en) | 2009-11-16 | 2014-12-16 | At&T Intellectual Property I, L.P. | Method and apparatus for providing radio communication with an object in a local environment |

| EP2334008A1 (en) * | 2009-12-10 | 2011-06-15 | Tata Consultancy Services Limited | A system and method for designing secure client-server communication protocols based on certificateless public key infrastructure |

| JP5585097B2 (ja) * | 2010-01-25 | 2014-09-10 | ソニー株式会社 | 電力管理装置及び電子機器登録方法 |

| US8990564B2 (en) * | 2010-07-08 | 2015-03-24 | Certicom Corp. | System and method for performing device authentication using key agreement |

| US9209980B2 (en) * | 2011-06-21 | 2015-12-08 | Blackberry Limited | Provisioning a shared secret to a portable electronic device and to a service entity |

| CN103428690B (zh) | 2012-05-23 | 2016-09-07 | 华为技术有限公司 | 无线局域网络的安全建立方法及系统、设备 |

| WO2014042701A1 (en) | 2012-09-17 | 2014-03-20 | Motorola Mobility Llc | Efficient key generator for distribution of sensitive material from mulitple application service providers to a secure element such as a universal integrated circuit card (uicc) |

| US9503268B2 (en) | 2013-01-22 | 2016-11-22 | Amazon Technologies, Inc. | Securing results of privileged computing operations |

| US9729517B2 (en) * | 2013-01-22 | 2017-08-08 | Amazon Technologies, Inc. | Secure virtual machine migration |

| US10063380B2 (en) | 2013-01-22 | 2018-08-28 | Amazon Technologies, Inc. | Secure interface for invoking privileged operations |

| EP2984783B1 (en) * | 2013-04-12 | 2019-03-20 | Nokia Solutions and Networks Oy | Secure radio information transfer over mobile radio bearer |

| US9350550B2 (en) | 2013-09-10 | 2016-05-24 | M2M And Iot Technologies, Llc | Power management and security for wireless modules in “machine-to-machine” communications |

| US9100175B2 (en) | 2013-11-19 | 2015-08-04 | M2M And Iot Technologies, Llc | Embedded universal integrated circuit card supporting two-factor authentication |

| US10498530B2 (en) | 2013-09-27 | 2019-12-03 | Network-1 Technologies, Inc. | Secure PKI communications for “machine-to-machine” modules, including key derivation by modules and authenticating public keys |

| US10700856B2 (en) | 2013-11-19 | 2020-06-30 | Network-1 Technologies, Inc. | Key derivation for a module using an embedded universal integrated circuit card |

| US9774576B2 (en) * | 2014-03-18 | 2017-09-26 | Em Microelectronic-Marin S.A. | Authentication by use of symmetric and asymmetric cryptography |

| US20150312228A1 (en) * | 2014-04-29 | 2015-10-29 | Qualcomm Incorporated | Remote station for deriving a derivative key in a system-on-a-chip device |

| GB2526619A (en) * | 2014-05-30 | 2015-12-02 | Vodafone Ip Licensing Ltd | Service provisioning |

| DE102014018867A1 (de) * | 2014-12-16 | 2016-06-16 | Giesecke & Devrient Gmbh | Einbringen einer Identität in ein Secure Element |

| US10333696B2 (en) | 2015-01-12 | 2019-06-25 | X-Prime, Inc. | Systems and methods for implementing an efficient, scalable homomorphic transformation of encrypted data with minimal data expansion and improved processing efficiency |

| US9853977B1 (en) | 2015-01-26 | 2017-12-26 | Winklevoss Ip, Llc | System, method, and program product for processing secure transactions within a cloud computing system |

| US9774571B2 (en) * | 2015-03-10 | 2017-09-26 | Microsoft Technology Licensing, Llc | Automatic provisioning of meeting room device |

| US20160269409A1 (en) | 2015-03-13 | 2016-09-15 | Microsoft Technology Licensing, Llc | Meeting Join for Meeting Device |

| SE1551459A1 (en) * | 2015-11-11 | 2017-05-12 | Authentico Tech Ab | Method and system for user authentication |

| SG10201509342WA (en) * | 2015-11-12 | 2017-06-29 | Huawei Int Pte Ltd | Method and system for session key generation with diffie-hellman procedure |

| CN109257416A (zh) * | 2018-08-19 | 2019-01-22 | 广州持信知识产权服务有限公司 | 一种区块链云服务网络信息管理系统 |

| JP7273523B2 (ja) * | 2019-01-25 | 2023-05-15 | 株式会社東芝 | 通信制御装置および通信制御システム |

Family Cites Families (25)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US5390245A (en) * | 1990-03-09 | 1995-02-14 | Telefonaktiebolaget L M Ericsson | Method of carrying out an authentication check between a base station and a mobile station in a mobile radio system |

| US5351297A (en) * | 1991-06-28 | 1994-09-27 | Matsushita Electric Industrial Co., Ltd. | Method of privacy communication using elliptic curves |

| US5153919A (en) * | 1991-09-13 | 1992-10-06 | At&T Bell Laboratories | Service provision authentication protocol |

| US5299263A (en) * | 1993-03-04 | 1994-03-29 | Bell Communications Research, Inc. | Two-way public key authentication and key agreement for low-cost terminals |

| JP2942913B2 (ja) * | 1993-06-10 | 1999-08-30 | ケイディディ株式会社 | 相手認証/暗号鍵配送方式 |

| US5371794A (en) * | 1993-11-02 | 1994-12-06 | Sun Microsystems, Inc. | Method and apparatus for privacy and authentication in wireless networks |

| US5812955A (en) * | 1993-11-04 | 1998-09-22 | Ericsson Inc. | Base station which relays cellular verification signals via a telephone wire network to verify a cellular radio telephone |

| JP3052244B2 (ja) * | 1993-11-10 | 2000-06-12 | 富士通株式会社 | 移動通信システムにおける移動機の登録方法とicカードの登録方法、及びそれらを実現するための移動機、icカード、及びicカード挿入型移動機 |

| EP0658021B1 (en) * | 1993-12-08 | 2001-03-28 | International Business Machines Corporation | A method and system for key distribution and authentication in a data communication network |

| JPH08160857A (ja) * | 1994-11-30 | 1996-06-21 | Hitachi Ltd | 楕円曲線に基づく認証方法及び認証システム |

| JP3271460B2 (ja) * | 1995-01-12 | 2002-04-02 | ケイディーディーアイ株式会社 | 無線通信における識別子秘匿方法 |

| US5784463A (en) * | 1996-12-04 | 1998-07-21 | V-One Corporation | Token distribution, registration, and dynamic configuration of user entitlement for an application level security system and method |

| US6085083A (en) * | 1997-01-11 | 2000-07-04 | Tandem Computers, Inc. | Method and apparatus for providing fraud protection mediation in a mobile telephone system |

| US5915021A (en) * | 1997-02-07 | 1999-06-22 | Nokia Mobile Phones Limited | Method for secure communications in a telecommunications system |

| US6047071A (en) * | 1997-04-15 | 2000-04-04 | Nokia Mobile Phones | Network-initiated change of mobile phone parameters |

| GB9709135D0 (en) * | 1997-05-02 | 1997-06-25 | Certicom Corp | Two way authentication protocol |

| US6073237A (en) * | 1997-11-06 | 2000-06-06 | Cybercash, Inc. | Tamper resistant method and apparatus |

| FI974341A (fi) * | 1997-11-26 | 1999-05-27 | Nokia Telecommunications Oy | Datayhteyksien tietosuoja |

| DE19756587C2 (de) * | 1997-12-18 | 2003-10-30 | Siemens Ag | Verfahren und Kommunikationssystem zur Verschlüsselung von Informationen für eine Funkübertragung und zur Authentifikation von Teilnehmern |

| US6336188B2 (en) * | 1998-05-01 | 2002-01-01 | Certicom Corp. | Authenticated key agreement protocol |

| US6209093B1 (en) * | 1998-06-23 | 2001-03-27 | Microsoft Corporation | Technique for producing a privately authenticatable product copy indicia and for authenticating such an indicia |

| US6338140B1 (en) * | 1998-07-27 | 2002-01-08 | Iridium Llc | Method and system for validating subscriber identities in a communications network |

| US6178506B1 (en) * | 1998-10-23 | 2001-01-23 | Qualcomm Inc. | Wireless subscription portability |

| US6141544A (en) * | 1998-11-30 | 2000-10-31 | Telefonaktiebolaget Lm Ericsson | System and method for over the air activation in a wireless telecommunications network |

| US6772331B1 (en) * | 1999-05-21 | 2004-08-03 | International Business Machines Corporation | Method and apparatus for exclusively pairing wireless devices |

-

1998

- 1998-12-04 CA CA002255285A patent/CA2255285C/en not_active Expired - Lifetime

-

1999

- 1999-12-06 AU AU15415/00A patent/AU1541500A/en not_active Abandoned

- 1999-12-06 EP EP99957798A patent/EP1135950B1/en not_active Expired - Lifetime

- 1999-12-06 WO PCT/CA1999/001162 patent/WO2000035223A1/en active Application Filing

- 1999-12-06 JP JP2000587556A patent/JP4634612B2/ja not_active Expired - Lifetime

- 1999-12-06 DE DE69943395T patent/DE69943395D1/de not_active Expired - Lifetime

-

2001

- 2001-06-04 US US09/871,672 patent/US7123721B2/en not_active Expired - Lifetime

-

2006

- 2006-09-15 US US11/521,358 patent/US7352866B2/en not_active Expired - Lifetime

Also Published As

| Publication number | Publication date |

|---|---|

| US20020018569A1 (en) | 2002-02-14 |

| EP1135950A1 (en) | 2001-09-26 |

| US7352866B2 (en) | 2008-04-01 |

| CA2255285C (en) | 2009-10-13 |

| AU1541500A (en) | 2000-06-26 |

| US20070014410A1 (en) | 2007-01-18 |

| JP2002532985A (ja) | 2002-10-02 |

| EP1135950B1 (en) | 2011-04-27 |

| CA2255285A1 (en) | 2000-06-04 |

| US7123721B2 (en) | 2006-10-17 |

| WO2000035223A1 (en) | 2000-06-15 |

| DE69943395D1 (de) | 2011-06-09 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP4634612B2 (ja) | 改良された加入者認証プロトコル | |

| JP4313515B2 (ja) | 認証方法 | |

| JP4286224B2 (ja) | 無線ローカルエリアネットワーク(wlan)に用いられる安全な機密通信のための方法 | |

| US7707412B2 (en) | Linked authentication protocols | |

| KR100581590B1 (ko) | 이중 요소 인증된 키 교환 방법 및 이를 이용한 인증방법과 그 방법을 포함하는 프로그램이 저장된 기록매체 | |

| JP4772959B2 (ja) | 無線通信装置の認証のための安全な処理 | |

| US8332644B2 (en) | Cryptographic techniques for a communications network | |

| EP1001570A2 (en) | Efficient authentication with key update | |

| US20080046732A1 (en) | Ad-hoc network key management | |

| CN109075973B (zh) | 一种使用基于id的密码术进行网络和服务统一认证的方法 | |

| CN100452697C (zh) | 无线环境下的会话密钥安全分发方法 | |

| WO2006050200A2 (en) | Method and apparatus for authentication of mobile devices | |

| JP2012110009A (ja) | エンティティの認証と暗号化キー生成の機密保護されたリンクのための方法と構成 | |

| WO2010012203A1 (zh) | 鉴权方法、重认证方法和通信装置 | |

| JPH06188828A (ja) | 移動局認証方法 | |

| WO2007028328A1 (fr) | Procede, systeme et dispositif de negociation a propos d'une cle de chiffrement partagee par equipement utilisateur et equipement externe | |

| CN213938340U (zh) | 5g应用接入认证网络架构 | |

| KR20080056055A (ko) | 통신 사업자간 로밍 인증방법 및 키 설정 방법과 그 방법을포함하는 프로그램이 저장된 기록매체 | |

| KR100330418B1 (ko) | 이동통신 환경에서의 가입자 인증 방법 | |

| JP4677784B2 (ja) | 集合型宅内ネットワークにおける認証方法及びシステム | |

| Hwang et al. | A Key management for wireless communications | |

| WO2022135385A1 (zh) | 一种身份鉴别方法和装置 | |

| WO2022135387A1 (zh) | 一种身份鉴别方法和装置 | |

| WO2001037477A1 (en) | Cryptographic techniques for a communications network | |

| Bansal et al. | Threshold based Authorization model for Authentication of a node in Wireless Mesh Networks |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20061206 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20070130 |

|

| RD02 | Notification of acceptance of power of attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7422 Effective date: 20100121 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20100426 |

|

| RD04 | Notification of resignation of power of attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7424 Effective date: 20100514 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20100726 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20101025 |

|

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20101119 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 4634612 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20131126 Year of fee payment: 3 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| EXPY | Cancellation because of completion of term |