JP4520840B2 - 暗号化通信の中継方法、ゲートウェイサーバ装置、暗号化通信のプログラムおよび暗号化通信のプログラム記憶媒体 - Google Patents

暗号化通信の中継方法、ゲートウェイサーバ装置、暗号化通信のプログラムおよび暗号化通信のプログラム記憶媒体 Download PDFInfo

- Publication number

- JP4520840B2 JP4520840B2 JP2004350099A JP2004350099A JP4520840B2 JP 4520840 B2 JP4520840 B2 JP 4520840B2 JP 2004350099 A JP2004350099 A JP 2004350099A JP 2004350099 A JP2004350099 A JP 2004350099A JP 4520840 B2 JP4520840 B2 JP 4520840B2

- Authority

- JP

- Japan

- Prior art keywords

- server device

- client device

- encrypted communication

- communication

- access request

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Expired - Fee Related

Links

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/04—Network architectures or network communication protocols for network security for providing a confidential data exchange among entities communicating through data packet networks

- H04L63/0428—Network architectures or network communication protocols for network security for providing a confidential data exchange among entities communicating through data packet networks wherein the data content is protected, e.g. by encrypting or encapsulating the payload

- H04L63/0464—Network architectures or network communication protocols for network security for providing a confidential data exchange among entities communicating through data packet networks wherein the data content is protected, e.g. by encrypting or encapsulating the payload using hop-by-hop encryption, i.e. wherein an intermediate entity decrypts the information and re-encrypts it before forwarding it

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/16—Implementing security features at a particular protocol layer

- H04L63/166—Implementing security features at a particular protocol layer at the transport layer

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L67/00—Network arrangements or protocols for supporting network services or applications

- H04L67/01—Protocols

- H04L67/02—Protocols based on web technology, e.g. hypertext transfer protocol [HTTP]

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/02—Network architectures or network communication protocols for network security for separating internal from external traffic, e.g. firewalls

- H04L63/0281—Proxies

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L69/00—Network arrangements, protocols or services independent of the application payload and not provided for in the other groups of this subclass

- H04L69/30—Definitions, standards or architectural aspects of layered protocol stacks

- H04L69/32—Architecture of open systems interconnection [OSI] 7-layer type protocol stacks, e.g. the interfaces between the data link level and the physical level

- H04L69/322—Intralayer communication protocols among peer entities or protocol data unit [PDU] definitions

- H04L69/329—Intralayer communication protocols among peer entities or protocol data unit [PDU] definitions in the application layer [OSI layer 7]

Description

"製品情報Webwasher SSL Scanner", [online], [平成16年8月6日検索], インターネット<http://www.webwasher.jp/pro#sslscanner.html> "Wireless Transport Layer Security", [online], 2001年4月, Wireless Application Protocol Forum, Ltd, [平成16年8月6日検索], インターネット<http://www.openmobilealliance.org/tech/affiliates/wap/wap-261-wtls-20010406-a.pdf>

以下、本発明の第1の実施形態について、適宜、図1〜図11を参照しながら詳しく説明する。

図1は、本発明が適用されるネットワークシステムの構成を模式的に示した図である。図1において、クライアント装置10、コンテンツサーバ装置20、ゲートウェイサーバ装置30およびデータベースサーバ装置40は、それぞれ、いわゆるコンピュータと呼ばれる情報処理装置によって構成される。

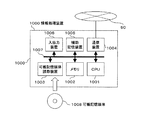

図3は、本実施形態におけるゲートウェイサーバ装置およびデータベースサーバ装置の構成を示した図である。図3において、ゲートウェイサーバ装置30は、HTTP(Hyper Text Transfer Protocol)プロキシ処理部301と、認証局サーバ部302と、暗号通信処理部303と、鍵管理部304とを含んで構成される。また、データベースサーバ装置40は、暗号化通信設定データベース401を含んで構成される。

なお、暗号化通信としては、SSL暗号化通信のほかに、TLS暗号化通信であってもよい。

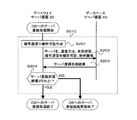

図4は、クライアント装置とコンテンツサーバ装置との間のSSL暗号化通信をゲートウェイサーバ装置が中継する処理の流れを示した図である。この処理の流れは、ゲートウェイサーバ装置30がクライアント装置10とTCP(Transmission Control Protocol)接続を確立した後、クライアント装置10からHTTPのCONNECTメソッドを受信し、通常の端末間通信(End-End SSL暗号化通信)、または、ゲートウェイサーバ装置30による分割型SSL通信(Split−SSL暗号化通信)を行い、CONNECTメソッドの処理を終えるまでの状態遷移を表している。

図12は、図4におけるユーザ同意確認処理(ステップS600)の処理の流れを詳しく示した図である。ユーザ同意確認処理とは、ゲートウェイサーバ装置30で暗号通信を終端し、中継することについて、ユーザの同意を得るための処理である。

“HTTP/1.1 302 Found

Location: https://GatewayServer:443/…

…”

図14は、本実施形態において付加価値処理を行う例を示した図である。

本実施形態においては、クライアント装置10とゲートウェイサーバ装置30との間、および、ゲートウェイサーバ装置30とコンテンツサーバ装置20との間では、それぞれ暗号化通信が行われる。そのため、クライアント装置10とコンテンツサーバ装置20と間の通信のセキュリティを保つことができる。

次に、本発明の第2の実施形態について、図15を参照して、詳しく説明する。

20 コンテンツサーバ装置

30 ゲートウェイサーバ装置

40 データベースサーバ装置

50 ネットワーク

301 HTTPプロキシ処理部

302 認証局サーバ部

303 暗号通信処理部

304 鍵管理部

401 暗号化通信設定データベース

1000 情報処理装置

1001 CPU

1002 メモリ

1003 可搬記憶媒体読取装置

1004 通信装置

1005 補助記憶装置

1006 入出力装置

1008 可搬記憶媒体

4011 サーバ名フィールド

4012 通信方法フィールド

4013 クライアントIPアドレスフィールド

4014 有効期限フィールド

4015 暗号通信中継許可証フィールド

4016 秘密鍵フィールド

Claims (10)

- 利用者のコンテンツ情報のアクセス要求を受け付け、そのアクセス要求に基づくアクセス要求メッセージをネットワークへ送信するクライアント装置と、前記クライアント装置から前記ネットワークを介して送信される前記アクセス要求メッセージを受信し、前記アクセス要求メッセージが示すコンテンツ情報を前記クライアント装置へ送信するコンテンツサーバ装置との間で行われる暗号化通信を中継するゲートウェイサーバ装置における暗号化通信の中継方法であって、

前記ゲートウェイサーバ装置が、

一時的な暗号通信中継許可証と、秘密鍵と、前記秘密鍵の有効期限と、前記コンテンツサーバ装置のホスト名と、前記クライアント装置のIPアドレスと、暗号化通信方法名とを登録するデータベースを備え、

前記クライアント装置から前記コンテンツサーバ装置への暗号化通信接続メッセージを受信する第1のステップと、

前記暗号化通信接続メッセージに含まれる前記コンテンツサーバ装置のホスト名またはIPアドレス、及び前記クライアント装置のIPアドレスの両方を検索キーとして前記データベースを検索し、その結果、

前記検索キーに適合する登録情報が存在し、その登録情報に含まれる有効期限が有効期間内である場合には、

前記登録情報から前記コンテンツサーバ装置に対する前記一時的な暗号通信中継許可証及び前記秘密鍵を読み出し、

前記検索キーに適合する登録情報が存在しない場合、または、前記検索キーに適合する登録情報が存在しても、その登録情報に含まれる有効期限が切れている場合には、

前記コンテンツサーバ装置に対して、前記一時的な暗号通信中継許可証及び前記秘密鍵を生成し、前記一時的な暗号通信中継許可証と、前記秘密鍵と、前記秘密鍵の有効期限と、前記コンテンツサーバ装置のホスト名と、前記クライアント装置のIPアドレスと、前記暗号化通信方法名とを前記データベースに登録する第2のステップと、

前記一時的な暗号通信中継許可証を前記クライアント装置に送信する第3のステップと、

前記クライアント装置との間でEnd−End暗号化通信を行い、前記クライアント装置が送信する暗号化されたアクセス要求メッセージを受信、更に復号化して平文のアクセス要求メッセージに変換する第4のステップと、

前記コンテンツサーバ装置とEnd−End暗号化通信を行い、通信ヘッダ情報及び前記コンテンツ情報を取得する第5のステップと、

取得した前記通信ヘッダ情報及びコンテンツ情報に対して付加価値処理を行い、更に暗号化して前記クライアント装置へ送信する第6のステップと

を実行すること特徴とする暗号化通信の中継方法。 - 請求項1に記載の暗号化通信の中継方法において、

前記データベースが、前記ゲートウェイサーバ装置とは異なる他の情報処理装置上に構成されたデータベースであること

を特徴とする暗号化通信の中継方法。 - 請求項1ないし請求項2のいずれかの一項に記載の暗号化通信の中継方法において、

前記ゲートウェイサーバ装置は、前記第1のステップを実行後に、さらに、

前記クライアント装置から送信される暗号化されたアクセス要求メッセージを復号化して平文のアクセス要求メッセージに変換することに対する前記クライアント装置の利用者の同意を得るための同意確認表示情報を、前記クライアント装置に送信し、前記利用者の同意確認を意味するアクセス要求を前記クライアント装置から受信した場合には、前記暗号通信中継許可証を検証するためのルート認証局証明書を前記クライアント装置に送信する第7のステップ

を実行すること

を特徴とする暗号化通信の中継方法。 - 請求項1ないし請求項3のいずれかの一項に記載の暗号化通信の中継方法において、

前記ゲートウェイサーバ装置は、

前記第5のステップにおいて、前記コンテンツサーバ装置がクライアント認証を行うときに、前記クライアント装置が送信したクライアント証明書の代わりに、前記クライアント装置をグループ化し、そのグループに応じて生成したクライアント代理証明書を送信すること

を特徴とする暗号化通信の中継方法。 - 利用者のコンテンツ情報のアクセス要求を受け付け、そのアクセス要求に基づくアクセス要求メッセージをネットワークへ送信するクライアント装置と、前記クライアント装置から前記ネットワークを介して送信される前記アクセス要求メッセージを受信し、前記アクセス要求メッセージが示すコンテンツ情報を前記クライアント装置へ送信するコンテンツサーバ装置との間で行われる暗号化通信を中継するゲートウェイサーバ装置であって、

前記ゲートウェイサーバ装置は、

一時的な暗号通信中継許可証と、秘密鍵と、前記秘密鍵の有効期限と、前記コンテンツサーバ装置のホスト名と、前記クライアント装置のIPアドレスと、暗号化通信方法名とを登録するデータベースを備え、

前記クライアント装置から前記コンテンツサーバ装置への暗号化通信接続メッセージを受信する第1の手段と、

前記暗号化通信接続メッセージに含まれる前記コンテンツサーバ装置のホスト名またはIPアドレス、及び前記クライアント装置のIPアドレスの両方を検索キーとして前記データベースを検索し、その結果、

前記検索キーに適合する登録情報が存在し、その登録情報に含まれる有効期限が有効期間内である場合には、

前記登録情報から前記コンテンツサーバ装置に対する前記一時的な暗号通信中継許可証及び前記秘密鍵を読み出し、

前記検索キーに適合する登録情報が存在しない場合、または、前記検索キーに適合する登録情報が存在しても、その登録情報に含まれる有効期限が切れている場合には、

前記コンテンツサーバ装置に対して、前記一時的な暗号通信中継許可証及び前記秘密鍵を生成し、前記一時的な暗号通信中継許可証と、前記秘密鍵と、前記秘密鍵の有効期限と、前記コンテンツサーバ装置のホスト名と、前記クライアント装置のIPアドレスと、前記暗号化通信方法名とを前記データベースに登録する第2の手段と、

前記一時的な暗号通信中継許可証を前記クライアント装置に送信する第3の手段と、

前記クライアント装置との間でEnd−End暗号化通信を行い、前記クライアント装置が送信する暗号化されたアクセス要求メッセージを受信、更に復号化して平文のアクセス要求メッセージに変換する第4の手段と、

前記コンテンツサーバ装置とEnd−End暗号化通信を行い、通信ヘッダ情報及び前記コンテンツ情報を取得する第5の手段と、

取得した前記通信ヘッダ情報及びコンテンツ情報に対して付加価値処理を行い、更に暗号化して前記クライアント装置へ送信する第6の手段とを備えること

を特徴とするゲートウェイサーバ装置。 - 請求項5に記載のゲートウェイサーバ装置において、

前記データベースが、前記ゲートウェイサーバ装置とは異なる他の情報処理装置上に構成されたデータベースであること

を特徴とするゲートウェイサーバ装置。 - 請求項5ないし請求項6のいずれかの一項に記載のゲートウェイサーバ装置において、

前記ゲートウェイサーバ装置は、さらに、

前記クライアント装置から送信される暗号化されたアクセス要求メッセージを復号化して平文のアクセス要求メッセージに変換することに対する前記クライアント装置の利用者の同意を得るための同意確認表示情報を、前記クライアント装置に送信し、前記利用者の同意確認を意味するアクセス要求を前記クライアント装置から受信した場合には、前記暗号通信中継許可証を検証するためのルート認証局証明書を前記クライアント装置に送信する第7の手段を備えること

を特徴とするゲートウェイサーバ装置。 - 請求項5ないし請求項7のいずれかの一項に記載のゲートウェイサーバ装置において、

前記ゲートウェイサーバ装置は、

前記第5の手段は、前記コンテンツサーバ装置がクライアント認証を行うときに、前記クライアント装置が送信したクライアント証明書の代わりに、前記クライアント装置をグループ化し、そのグループに応じて生成したクライアント代理証明書を送信すること

を特徴とするゲートウェイサーバ装置。 - 利用者のコンテンツ情報のアクセス要求を受け付け、そのアクセス要求に基づくアクセス要求メッセージをネットワークへ送信するクライアント装置と、前記クライアント装置から前記ネットワークを介して送信される前記アクセス要求メッセージを受信し、前記アクセス要求メッセージが示すコンテンツ情報を前記クライアント装置へ送信するコンテンツサーバ装置との間で行われる暗号化通信を中継するゲートウェイサーバ装置において実行される暗号化通信の中継プログラムであって、

前記ゲートウェイサーバ装置が、

一時的な暗号通信中継許可証と、秘密鍵と、前記秘密鍵の有効期限と、前記コンテンツサーバ装置のホスト名と、前記クライアント装置のIPアドレスと、暗号化通信方法名とを登録するデータベースを備え、

前記ゲートウェイサーバ装置に、

前記クライアント装置から前記コンテンツサーバ装置への暗号化通信接続メッセージを受信する第1のステップと、

前記暗号化通信接続メッセージに含まれる前記コンテンツサーバ装置のホスト名またはIPアドレス、及び前記クライアント装置のIPアドレスの両方を検索キーとして前記データベースを検索し、その結果、

前記検索キーに適合する登録情報が存在し、その登録情報に含まれる有効期限が有効期間内である場合には、

前記登録情報から前記コンテンツサーバ装置に対する前記一時的な暗号通信中継許可証及び前記秘密鍵を読み出し、

前記検索キーに適合する登録情報が存在しない場合、または、前記検索キーに適合する登録情報が存在しても、その登録情報に含まれる有効期限が切れている場合には、

前記コンテンツサーバ装置に対して、前記一時的な暗号通信中継許可証及び前記秘密鍵を生成し、前記一時的な暗号通信中継許可証と、前記秘密鍵と、前記秘密鍵の有効期限と、前記コンテンツサーバ装置のホスト名と、前記クライアント装置のIPアドレスと、前記暗号化通信方法名とを前記データベースに登録する第2のステップと、

前記一時的な暗号通信中継許可証を前記クライアント装置に送信する第3のステップと、

前記クライアント装置との間でEnd−End暗号化通信を行い、前記クライアント装置が送信する暗号化されたアクセス要求メッセージを受信、更に復号化して平文のアクセス要求メッセージに変換する第4のステップと、

前記コンテンツサーバ装置とEnd−End暗号化通信を行い、通信ヘッダ情報及び前記コンテンツ情報を取得する第5のステップと、

取得した前記通信ヘッダ情報及びコンテンツ情報に対して付加価値処理を行い、更に暗号化して前記クライアント装置へ送信する第6のステップと

を実行させることを特徴とする

暗号化通信の中継プログラム。 - 利用者のコンテンツ情報のアクセス要求を受け付け、そのアクセス要求に基づくアクセス要求メッセージをネットワークへ送信するクライアント装置と、前記クライアント装置から前記ネットワークを介して送信される前記アクセス要求メッセージを受信し、前記アクセス要求メッセージが示すコンテンツ情報を前記クライアント装置へ送信するコンテンツサーバ装置との間で行われる暗号化通信を中継するゲートウェイサーバ装置において実行される暗号化通信の中継プログラムを記憶したコンピュータ読み取り可能な記憶媒体であって、

前記ゲートウェイサーバ装置が、

一時的な暗号通信中継許可証と、秘密鍵と、前記秘密鍵の有効期限と、前記コンテンツサーバ装置のホスト名と、前記クライアント装置のIPアドレスと、暗号化通信方法名とを登録するデータベースを備え、

前記ゲートウェイサーバ装置に、

前記クライアント装置から前記コンテンツサーバ装置への暗号化通信接続メッセージを受信する第1のステップと、

前記暗号化通信接続メッセージに含まれる前記コンテンツサーバ装置のホスト名またはIPアドレス、及び前記クライアント装置のIPアドレスの両方を検索キーとして前記データベースを検索し、その結果、

前記検索キーに適合する登録情報が存在し、その登録情報に含まれる有効期限が有効期間内である場合には、

前記登録情報から前記コンテンツサーバ装置に対する前記一時的な暗号通信中継許可証及び前記秘密鍵を読み出し、

前記検索キーに適合する登録情報が存在しない場合、または、前記検索キーに適合する登録情報が存在しても、その登録情報に含まれる有効期限が切れている場合には、

前記コンテンツサーバ装置に対して、前記一時的な暗号通信中継許可証及び前記秘密鍵を生成し、前記一時的な暗号通信中継許可証と、前記秘密鍵と、前記秘密鍵の有効期限と、前記コンテンツサーバ装置のホスト名と、前記クライアント装置のIPアドレスと、前記暗号化通信方法名とを前記データベースに登録する第2のステップと、

前記一時的な暗号通信中継許可証を前記クライアント装置に送信する第3のステップと、

前記クライアント装置との間でEnd−End暗号化通信を行い、前記クライアント装置が送信する暗号化されたアクセス要求メッセージを受信、更に復号化して平文のアクセス要求メッセージに変換する第4のステップと、

前記コンテンツサーバ装置とEnd−End暗号化通信を行い、通信ヘッダ情報及び前記コンテンツ情報を取得する第5のステップと、

取得した前記通信ヘッダ情報及びコンテンツ情報に対して付加価値処理を行い、更に暗号化して前記クライアント装置へ送信する第6のステップと

を実行させる暗号化通信の中継プログラムを記憶した

ことを特徴とするコンピュータ読み取り可能な記憶媒体。

Priority Applications (5)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2004350099A JP4520840B2 (ja) | 2004-12-02 | 2004-12-02 | 暗号化通信の中継方法、ゲートウェイサーバ装置、暗号化通信のプログラムおよび暗号化通信のプログラム記憶媒体 |

| EP05026251A EP1667398B1 (en) | 2004-12-02 | 2005-12-01 | Method and apparatus for encrypted end-to-end communications |

| CN2005101257517A CN1783778B (zh) | 2004-12-02 | 2005-12-01 | 网关服务器、及加密通信的中继方法 |

| DE602005007310T DE602005007310D1 (de) | 2004-12-02 | 2005-12-01 | Verfahren und Vorrichtung zur verschlüsselten Ende-zu-Ende Kommunikation |

| US11/291,929 US7849306B2 (en) | 2004-12-02 | 2005-12-02 | Relay method of encryption communication, gateway server, and program and program memory medium of encryption communication |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2004350099A JP4520840B2 (ja) | 2004-12-02 | 2004-12-02 | 暗号化通信の中継方法、ゲートウェイサーバ装置、暗号化通信のプログラムおよび暗号化通信のプログラム記憶媒体 |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2006165678A JP2006165678A (ja) | 2006-06-22 |

| JP2006165678A5 JP2006165678A5 (ja) | 2006-08-31 |

| JP4520840B2 true JP4520840B2 (ja) | 2010-08-11 |

Family

ID=35985242

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2004350099A Expired - Fee Related JP4520840B2 (ja) | 2004-12-02 | 2004-12-02 | 暗号化通信の中継方法、ゲートウェイサーバ装置、暗号化通信のプログラムおよび暗号化通信のプログラム記憶媒体 |

Country Status (5)

| Country | Link |

|---|---|

| US (1) | US7849306B2 (ja) |

| EP (1) | EP1667398B1 (ja) |

| JP (1) | JP4520840B2 (ja) |

| CN (1) | CN1783778B (ja) |

| DE (1) | DE602005007310D1 (ja) |

Families Citing this family (63)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US8079086B1 (en) | 1997-11-06 | 2011-12-13 | Finjan, Inc. | Malicious mobile code runtime monitoring system and methods |

| US7058822B2 (en) | 2000-03-30 | 2006-06-06 | Finjan Software, Ltd. | Malicious mobile code runtime monitoring system and methods |

| US9219755B2 (en) | 1996-11-08 | 2015-12-22 | Finjan, Inc. | Malicious mobile code runtime monitoring system and methods |

| US7197661B1 (en) | 2003-12-05 | 2007-03-27 | F5 Networks, Inc. | System and method for dynamic mirroring of a network connection |

| ES2577291T3 (es) * | 2006-06-27 | 2016-07-14 | Waterfall Security Solutions Ltd. | Enlaces unidireccionales seguros desde y hacia un motor de seguridad |

| IL177756A (en) * | 2006-08-29 | 2014-11-30 | Lior Frenkel | Encryption-based protection against attacks |

| US9154557B2 (en) * | 2006-10-12 | 2015-10-06 | Cisco Technology, Inc. | Automatic proxy registration and discovery in a multi-proxy communication system |

| JP2008129673A (ja) * | 2006-11-17 | 2008-06-05 | Nippon Telegr & Teleph Corp <Ntt> | ユーザ認証システム、ユーザ認証方法、それに用いるゲートウェイ及びプログラムとその記録媒体 |

| US9055107B2 (en) * | 2006-12-01 | 2015-06-09 | Microsoft Technology Licensing, Llc | Authentication delegation based on re-verification of cryptographic evidence |

| IL180020A (en) | 2006-12-12 | 2013-03-24 | Waterfall Security Solutions Ltd | Encryption -and decryption-enabled interfaces |

| IL180748A (en) * | 2007-01-16 | 2013-03-24 | Waterfall Security Solutions Ltd | Secure archive |

| KR100867130B1 (ko) * | 2007-02-23 | 2008-11-06 | (주)코리아센터닷컴 | 보안 데이터 송수신 시스템 및 방법 |

| US8549157B2 (en) | 2007-04-23 | 2013-10-01 | Mcafee, Inc. | Transparent secure socket layer |

| US8650389B1 (en) * | 2007-09-28 | 2014-02-11 | F5 Networks, Inc. | Secure sockets layer protocol handshake mirroring |

| US8223205B2 (en) | 2007-10-24 | 2012-07-17 | Waterfall Solutions Ltd. | Secure implementation of network-based sensors |

| CN101500230B (zh) * | 2008-01-30 | 2010-12-08 | 华为技术有限公司 | 建立安全关联的方法和通信网络 |

| US8566580B2 (en) | 2008-07-23 | 2013-10-22 | Finjan, Inc. | Splitting an SSL connection between gateways |

| CN102227904A (zh) * | 2008-10-01 | 2011-10-26 | 特维里奥公司 | 电话网络事件的系统和方法 |

| JP2011081762A (ja) * | 2009-03-10 | 2011-04-21 | Ricoh Co Ltd | 機器設定装置及び機器設定装置における機器再設定方法 |

| CN102045317B (zh) * | 2009-10-15 | 2016-06-08 | 华为技术有限公司 | 实现多方通信的方法、装置及系统 |

| EP2456158B1 (en) * | 2010-11-16 | 2016-06-01 | BlackBerry Limited | Apparatus, system and method for verifying server certificates |

| US9264235B2 (en) * | 2010-11-16 | 2016-02-16 | Blackberry Limited | Apparatus, system and method for verifying server certificates |

| US9104882B2 (en) * | 2010-12-07 | 2015-08-11 | Comcast Cable Communications, Llc | Reconfigurable access network encryption architecture |

| JP5569440B2 (ja) * | 2011-03-11 | 2014-08-13 | ブラザー工業株式会社 | 通信装置およびコンピュータプログラム |

| US9998545B2 (en) * | 2011-04-02 | 2018-06-12 | Open Invention Network, Llc | System and method for improved handshake protocol |

| WO2013011730A1 (ja) * | 2011-07-21 | 2013-01-24 | インターナショナル・ビジネス・マシーンズ・コーポレーション | 文書を処理する装置及び方法 |

| CN102984115B (zh) * | 2011-09-02 | 2016-03-16 | 中国长城计算机深圳股份有限公司 | 一种网络安全方法、及客户端服务器 |

| CN103188224A (zh) * | 2011-12-29 | 2013-07-03 | 北京中文在线数字出版股份有限公司 | 一种wap内容授权阅览方法 |

| US9635037B2 (en) | 2012-09-06 | 2017-04-25 | Waterfall Security Solutions Ltd. | Remote control of secure installations |

| US9355279B1 (en) | 2013-03-29 | 2016-05-31 | Secturion Systems, Inc. | Multi-tenancy architecture |

| US9317718B1 (en) | 2013-03-29 | 2016-04-19 | Secturion Systems, Inc. | Security device with programmable systolic-matrix cryptographic module and programmable input/output interface |

| US8739243B1 (en) | 2013-04-18 | 2014-05-27 | Phantom Technologies, Inc. | Selectively performing man in the middle decryption |

| US9419975B2 (en) | 2013-04-22 | 2016-08-16 | Waterfall Security Solutions Ltd. | Bi-directional communication over a one-way link |

| US9021575B2 (en) | 2013-05-08 | 2015-04-28 | Iboss, Inc. | Selectively performing man in the middle decryption |

| WO2014196963A1 (en) * | 2013-06-04 | 2014-12-11 | Intel Corporation | End-to-end secure communication system |

| WO2014196964A1 (en) | 2013-06-04 | 2014-12-11 | Intel Corporation | Application integrity protection via secure interaction and processing |

| US9009461B2 (en) | 2013-08-14 | 2015-04-14 | Iboss, Inc. | Selectively performing man in the middle decryption |

| WO2015080661A1 (en) * | 2013-11-28 | 2015-06-04 | Telefonaktiebolaget L M Ericsson (Publ) | Method and arrangements for intermediary node discovery during handshake |

| JP6451086B2 (ja) * | 2014-05-29 | 2019-01-16 | ブラザー工業株式会社 | 中継装置、サービス実行システム、及びプログラム |

| JP6226080B2 (ja) | 2014-09-25 | 2017-11-08 | 日本電気株式会社 | 通信制御装置、通信制御方法、通信制御プログラム、及び、情報システム |

| CN107077432B (zh) * | 2014-09-29 | 2020-04-14 | 阿卡麦科技公司 | Https请求充实 |

| IL235175A (en) | 2014-10-19 | 2017-08-31 | Frenkel Lior | Secure desktop remote control |

| WO2016141549A1 (zh) * | 2015-03-10 | 2016-09-15 | 华为技术有限公司 | 数据传输方法和设备 |

| JP6529820B2 (ja) * | 2015-05-13 | 2019-06-12 | 株式会社 インターコム | 通信装置及びプログラム |

| US20160381061A1 (en) * | 2015-06-28 | 2016-12-29 | Check Point Software Technologies Ltd. | Proxy for mitigation of attacks exploiting misconfigured or compromised web servers |

| US11283774B2 (en) * | 2015-09-17 | 2022-03-22 | Secturion Systems, Inc. | Cloud storage using encryption gateway with certificate authority identification |

| US10887314B2 (en) * | 2015-09-29 | 2021-01-05 | Verisign, Inc. | Access control for named domain networking |

| SG11201804616VA (en) * | 2015-12-23 | 2018-07-30 | Nagravision Sa | Secure provisioning, by a client device, cryptographic keys for exploiting services provided by an operator |

| IL250010B (en) | 2016-02-14 | 2020-04-30 | Waterfall Security Solutions Ltd | Secure connection with protected facilities |

| US9680801B1 (en) | 2016-05-03 | 2017-06-13 | Iboss, Inc. | Selectively altering references within encrypted pages using man in the middle |

| US10904069B2 (en) * | 2016-11-29 | 2021-01-26 | Brother Kogyo Kabushiki Kaisha | Communication apparatus executing specific process related to security |

| US11100250B2 (en) | 2017-09-05 | 2021-08-24 | Philips Healthcare Informatics, Inc. | Controlling access to data in a health network |

| JP7203297B2 (ja) * | 2017-09-27 | 2023-01-13 | 有限会社シモウサ・システムズ | エンドツーエンド暗号化通信システム |

| US10778642B2 (en) * | 2017-12-23 | 2020-09-15 | Mcafee, Llc | Decrypting transport layer security traffic without man-in-the-middle proxy |

| CN110830413B (zh) * | 2018-08-07 | 2023-09-26 | 京东科技控股股份有限公司 | 通信方法、客户端、服务器、通信装置和系统 |

| EP3900280A1 (en) * | 2018-12-21 | 2021-10-27 | Telefonaktiebolaget Lm Ericsson (Publ) | User data traffic handling |

| JP7241620B2 (ja) * | 2019-06-21 | 2023-03-17 | APRESIA Systems株式会社 | 認証スイッチ、ネットワークシステムおよびネットワーク装置 |

| US11356423B2 (en) * | 2020-01-14 | 2022-06-07 | Cisco Technology, Inc. | Managing encrypted server-name-indication (ESNI) at proxy devices |

| US11361112B2 (en) * | 2020-07-07 | 2022-06-14 | Mastercard International Incorporated | Managing secure document exchanges |

| JP2022020143A (ja) * | 2020-07-20 | 2022-02-01 | 富士通株式会社 | 通信プログラム、通信装置、及び通信方法 |

| US11647067B2 (en) * | 2021-03-05 | 2023-05-09 | Zscaler, Inc. | Cached web probes for monitoring user experience |

| US11528601B1 (en) | 2021-06-09 | 2022-12-13 | T-Mobile Usa, Inc. | Determining and ameliorating wireless telecommunication network functionalities that are impaired when using end-to-end encryption |

| CN113507479B (zh) * | 2021-07-23 | 2022-11-08 | 上海颜硕信息科技有限公司 | 针对web代码和数据的网关型加解密透明sdk方法 |

Citations (4)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2003503963A (ja) * | 1999-06-30 | 2003-01-28 | インターナショナル・ビジネス・マシーンズ・コーポレーション | トランスコーディング・プロキシでの複数の起点サーバへの動的接続 |

| JP2003124926A (ja) * | 2001-10-15 | 2003-04-25 | Hitachi Ltd | 暗号化通信システムにおける認証処理方法及びそのシステム |

| US20030131259A1 (en) * | 2002-01-10 | 2003-07-10 | Barton Christopher Andrew | Transferring data via a secure network connection |

| JP2004206573A (ja) * | 2002-12-26 | 2004-07-22 | Toshiba Corp | データ転送装置、サーバー装置、情報提供システム、データ転送方法及びプログラム |

Family Cites Families (14)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US6550012B1 (en) * | 1998-12-11 | 2003-04-15 | Network Associates, Inc. | Active firewall system and methodology |

| US6643701B1 (en) * | 1999-11-17 | 2003-11-04 | Sun Microsystems, Inc. | Method and apparatus for providing secure communication with a relay in a network |

| US6324648B1 (en) * | 1999-12-14 | 2001-11-27 | Gte Service Corporation | Secure gateway having user identification and password authentication |

| US7149803B2 (en) * | 2000-06-08 | 2006-12-12 | At&T Corp. | Method for content distribution in a network supporting a security protocol |

| US6963972B1 (en) * | 2000-09-26 | 2005-11-08 | International Business Machines Corporation | Method and apparatus for networked information dissemination through secure transcoding |

| US7360075B2 (en) * | 2001-02-12 | 2008-04-15 | Aventail Corporation, A Wholly Owned Subsidiary Of Sonicwall, Inc. | Method and apparatus for providing secure streaming data transmission facilities using unreliable protocols |

| US6996841B2 (en) * | 2001-04-19 | 2006-02-07 | Microsoft Corporation | Negotiating secure connections through a proxy server |

| US6986047B2 (en) * | 2001-05-10 | 2006-01-10 | International Business Machines Corporation | Method and apparatus for serving content from a semi-trusted server |

| US7430755B1 (en) * | 2002-09-03 | 2008-09-30 | Fs Networks, Inc. | Method and system for providing persistence in a secure network access |

| US20040255037A1 (en) * | 2002-11-27 | 2004-12-16 | Corvari Lawrence J. | System and method for authentication and security in a communication system |

| US7506368B1 (en) * | 2003-02-13 | 2009-03-17 | Cisco Technology, Inc. | Methods and apparatus for network communications via a transparent security proxy |

| US8615795B2 (en) * | 2003-06-25 | 2013-12-24 | Ntrepid Corporation | Secure network privacy system |

| US7584500B2 (en) * | 2003-11-19 | 2009-09-01 | Hughes Network Systems, Llc | Pre-fetching secure content using proxy architecture |

| WO2005060202A1 (en) * | 2003-12-10 | 2005-06-30 | International Business Machines Corporation | Method and system for analysing and filtering https traffic in corporate networks |

-

2004

- 2004-12-02 JP JP2004350099A patent/JP4520840B2/ja not_active Expired - Fee Related

-

2005

- 2005-12-01 EP EP05026251A patent/EP1667398B1/en not_active Expired - Fee Related

- 2005-12-01 CN CN2005101257517A patent/CN1783778B/zh not_active Expired - Fee Related

- 2005-12-01 DE DE602005007310T patent/DE602005007310D1/de active Active

- 2005-12-02 US US11/291,929 patent/US7849306B2/en not_active Expired - Fee Related

Patent Citations (4)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2003503963A (ja) * | 1999-06-30 | 2003-01-28 | インターナショナル・ビジネス・マシーンズ・コーポレーション | トランスコーディング・プロキシでの複数の起点サーバへの動的接続 |

| JP2003124926A (ja) * | 2001-10-15 | 2003-04-25 | Hitachi Ltd | 暗号化通信システムにおける認証処理方法及びそのシステム |

| US20030131259A1 (en) * | 2002-01-10 | 2003-07-10 | Barton Christopher Andrew | Transferring data via a secure network connection |

| JP2004206573A (ja) * | 2002-12-26 | 2004-07-22 | Toshiba Corp | データ転送装置、サーバー装置、情報提供システム、データ転送方法及びプログラム |

Also Published As

| Publication number | Publication date |

|---|---|

| US20060136724A1 (en) | 2006-06-22 |

| CN1783778B (zh) | 2011-03-30 |

| US7849306B2 (en) | 2010-12-07 |

| JP2006165678A (ja) | 2006-06-22 |

| DE602005007310D1 (de) | 2008-07-17 |

| CN1783778A (zh) | 2006-06-07 |

| EP1667398B1 (en) | 2008-06-04 |

| EP1667398A1 (en) | 2006-06-07 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP4520840B2 (ja) | 暗号化通信の中継方法、ゲートウェイサーバ装置、暗号化通信のプログラムおよび暗号化通信のプログラム記憶媒体 | |

| EP3438902B1 (en) | System for issuing public certificate on basis of block chain, and method for issuing public certificate on basis of block chain by using same | |

| US10554420B2 (en) | Wireless connections to a wireless access point | |

| US7702899B2 (en) | Method and apparatus for verifying revocation status of a digital certificate | |

| US8316429B2 (en) | Methods and systems for obtaining URL filtering information | |

| US11829502B2 (en) | Data sharing via distributed ledgers | |

| US20220078017A1 (en) | Authorized Data Sharing Using Smart Contracts | |

| US20060294366A1 (en) | Method and system for establishing a secure connection based on an attribute certificate having user credentials | |

| US20180294980A1 (en) | Management of secret data items used for server authentication | |

| WO2007110951A1 (ja) | ユーザ確認装置、方法及びプログラム | |

| JP2005522937A (ja) | コンピュータ・ネットワークでセキュリティ情報を変更する方法とシステム | |

| CN107347073B (zh) | 一种资源信息处理方法 | |

| WO2016112580A1 (zh) | 业务处理方法及装置 | |

| CN111049789B (zh) | 域名访问的方法和装置 | |

| JP4552785B2 (ja) | 暗号化通信管理サーバ | |

| WO2019234801A1 (ja) | サービス提供システム及びサービス提供方法 | |

| JP2012181662A (ja) | アカウント情報連携システム | |

| JP6783527B2 (ja) | 電子鍵再登録システム、電子鍵再登録方法およびプログラム | |

| JP2005222488A (ja) | ユーザ認証システム、情報配信サーバ、およびユーザ認証方法 | |

| Jeong et al. | An XML-based single sign-on scheme supporting mobile and home network service environments | |

| WO2017024588A1 (zh) | 业务处理方法及装置 | |

| JP6920614B2 (ja) | 本人認証装置、本人認証システム、本人認証プログラム、および、本人認証方法 | |

| CN116366274A (zh) | 处理访问控制的装置、方法及系统 | |

| Jain et al. | Cryptographic Assessment of SSL/TLS Servers Popular in India | |

| JP2001195373A (ja) | エージェント実行装置、エージェント管理装置、エージェント処理システム、エージェント実行方法およびエージェント管理方法 |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| RD02 | Notification of acceptance of power of attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7422 Effective date: 20060601 |

|

| RD04 | Notification of resignation of power of attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7424 Effective date: 20060602 |

|

| A521 | Written amendment |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20060707 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20060707 |

|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20090810 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20091117 |

|

| A521 | Written amendment |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20100114 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20100209 |

|

| A521 | Written amendment |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20100408 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20100427 |

|

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20100521 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20130528 Year of fee payment: 3 |

|

| R150 | Certificate of patent or registration of utility model |

Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20130528 Year of fee payment: 3 |

|

| LAPS | Cancellation because of no payment of annual fees |