JP4459703B2 - キーボードまたは関連デバイスとの機密保護機能のある通信 - Google Patents

キーボードまたは関連デバイスとの機密保護機能のある通信 Download PDFInfo

- Publication number

- JP4459703B2 JP4459703B2 JP2004132078A JP2004132078A JP4459703B2 JP 4459703 B2 JP4459703 B2 JP 4459703B2 JP 2004132078 A JP2004132078 A JP 2004132078A JP 2004132078 A JP2004132078 A JP 2004132078A JP 4459703 B2 JP4459703 B2 JP 4459703B2

- Authority

- JP

- Japan

- Prior art keywords

- keyboard

- component

- initial value

- data

- nonce

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Expired - Fee Related

Links

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04M—TELEPHONIC COMMUNICATION

- H04M1/00—Substation equipment, e.g. for use by subscribers

- H04M1/72—Mobile telephones; Cordless telephones, i.e. devices for establishing wireless links to base stations without route selection

- H04M1/724—User interfaces specially adapted for cordless or mobile telephones

- H04M1/72448—User interfaces specially adapted for cordless or mobile telephones with means for adapting the functionality of the device according to specific conditions

- H04M1/72454—User interfaces specially adapted for cordless or mobile telephones with means for adapting the functionality of the device according to specific conditions according to context-related or environment-related conditions

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/70—Protecting specific internal or peripheral components, in which the protection of a component leads to protection of the entire computer

- G06F21/82—Protecting input, output or interconnection devices

- G06F21/83—Protecting input, output or interconnection devices input devices, e.g. keyboards, mice or controllers thereof

-

- A—HUMAN NECESSITIES

- A61—MEDICAL OR VETERINARY SCIENCE; HYGIENE

- A61P—SPECIFIC THERAPEUTIC ACTIVITY OF CHEMICAL COMPOUNDS OR MEDICINAL PREPARATIONS

- A61P31/00—Antiinfectives, i.e. antibiotics, antiseptics, chemotherapeutics

- A61P31/04—Antibacterial agents

-

- G—PHYSICS

- G08—SIGNALLING

- G08B—SIGNALLING OR CALLING SYSTEMS; ORDER TELEGRAPHS; ALARM SYSTEMS

- G08B21/00—Alarms responsive to a single specified undesired or abnormal condition and not otherwise provided for

- G08B21/02—Alarms for ensuring the safety of persons

- G08B21/04—Alarms for ensuring the safety of persons responsive to non-activity, e.g. of elderly persons

- G08B21/0407—Alarms for ensuring the safety of persons responsive to non-activity, e.g. of elderly persons based on behaviour analysis

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04M—TELEPHONIC COMMUNICATION

- H04M1/00—Substation equipment, e.g. for use by subscribers

- H04M1/72—Mobile telephones; Cordless telephones, i.e. devices for establishing wireless links to base stations without route selection

- H04M1/724—User interfaces specially adapted for cordless or mobile telephones

- H04M1/72448—User interfaces specially adapted for cordless or mobile telephones with means for adapting the functionality of the device according to specific conditions

- H04M1/72457—User interfaces specially adapted for cordless or mobile telephones with means for adapting the functionality of the device according to specific conditions according to geographic location

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F2221/00—Indexing scheme relating to security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F2221/21—Indexing scheme relating to G06F21/00 and subgroups addressing additional information or applications relating to security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F2221/2107—File encryption

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04M—TELEPHONIC COMMUNICATION

- H04M2201/00—Electronic components, circuits, software, systems or apparatus used in telephone systems

- H04M2201/34—Microprocessors

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04M—TELEPHONIC COMMUNICATION

- H04M2201/00—Electronic components, circuits, software, systems or apparatus used in telephone systems

- H04M2201/36—Memories

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04M—TELEPHONIC COMMUNICATION

- H04M2250/00—Details of telephonic subscriber devices

- H04M2250/10—Details of telephonic subscriber devices including a GPS signal receiver

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04M—TELEPHONIC COMMUNICATION

- H04M2250/00—Details of telephonic subscriber devices

- H04M2250/12—Details of telephonic subscriber devices including a sensor for measuring a physical value, e.g. temperature or motion

Landscapes

- Engineering & Computer Science (AREA)

- Health & Medical Sciences (AREA)

- Theoretical Computer Science (AREA)

- Computer Hardware Design (AREA)

- General Physics & Mathematics (AREA)

- Physics & Mathematics (AREA)

- Environmental & Geological Engineering (AREA)

- General Health & Medical Sciences (AREA)

- General Engineering & Computer Science (AREA)

- Human Computer Interaction (AREA)

- Software Systems (AREA)

- Computer Security & Cryptography (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- Veterinary Medicine (AREA)

- Gerontology & Geriatric Medicine (AREA)

- Nuclear Medicine, Radiotherapy & Molecular Imaging (AREA)

- Organic Chemistry (AREA)

- Pharmacology & Pharmacy (AREA)

- Life Sciences & Earth Sciences (AREA)

- Animal Behavior & Ethology (AREA)

- Public Health (AREA)

- General Chemical & Material Sciences (AREA)

- Chemical Kinetics & Catalysis (AREA)

- Chemical & Material Sciences (AREA)

- Oncology (AREA)

- Communicable Diseases (AREA)

- Emergency Management (AREA)

- Business, Economics & Management (AREA)

- Medicinal Chemistry (AREA)

- Social Psychology (AREA)

- Psychology (AREA)

- Psychiatry (AREA)

- Storage Device Security (AREA)

- Input From Keyboards Or The Like (AREA)

- Document Processing Apparatus (AREA)

- Communication Control (AREA)

- Transceivers (AREA)

- Telephone Set Structure (AREA)

- Mobile Radio Communication Systems (AREA)

Description

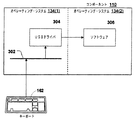

図1は、本発明の態様を実装することができる例示的なコンピューティング環境を示している。コンピューティング・システム環境100は、適切なコンピューティング環境の一例に過ぎず、本発明の用途または機能の範囲に関する限定を何ら示唆するものではない。また、コンピューティング環境100が、例示的な動作環境100に示したコンポーネントのいずれか1つ、またはいずれの組合せに関連する依存関係または要件を有していると解釈してはならない。

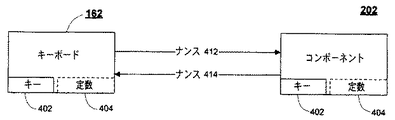

本発明は、キーボードからの入力を要するコンポーネントとセキュリティで保護された形で通信するためにキーボードをどのように使用することができるかという問題を扱う。図2は、このような通信のシナリオを示している。図2では、キーボード162が、コンポーネント204と通信している。コンポーネント204は、任意のタイプのコンポーネント、たとえば、コンピュータ上で実行されているプログラム、あるいはハードウェアなどであることが可能である。キーボード162からコンポーネント202への通信は、少なくとも何らかのセキュリティで保護されていない部分204を含む通信チャネルを経由する。つまり、キー入力を表すデータがキーボード162からコンポーネント202に向かう途中で何らかのチャネルを経由する際、第三者がそのデータを傍受する、または不正操作する何らかの機会が存在する、可能性がある。たとえば、キーボード162で入力されている情報が、公衆に明かされてはならない秘密パスワードである場合、この傍受または不正操作は問題である可能性がある。

図5は、コンポーネント202がキーボード162からデータをセキュリティで保護された形で受け取るセッションに、キーボード162およびコンポーネント202が関与することができるプロセスを示している。図5のプロセスは、暗号化(送信データの傍受から保護する)と認証(送信データの変更から保護する)を共に提供する。ただし、伝送のセキュリティ要件に応じて、暗号化または認証を単独で使用することもできることを理解されたい。たとえば、データの変更を許容することができるが、傍受は許容することができない場合、暗号化を単独で使用することができる。逆に、データの傍受を許容することができるが、データの変更は許容することができない場合、認証だけを使用することができる。

IV_c=f(K,N1,N2)、および

IV_m=g(K,N1,N2)である。

f(K,N1,N2)=CBC−3DESMACK(const_IV,N1|N2)、および

g(K,N1,N2)=f(K,N1,N2)xor 0xffffffffffffffffであり、

ここで、const_IVは、定数値404(図4に示す)に等しい。キーボードとコンポーネントが2つの定数値(たとえば、const_IV_1およびconst_IV_2)を共有するさらなる好ましい実施形態では、関数fおよびgは、代替として、以下のとおり計算することができる。

g(K,N1,N2)=CBC−3DESMACK(const_IV_2,N1|N2)

CBC−3DESは、データ暗号化標準(DES)と暗号ブロック連鎖(CBC)と組み合わせる暗号化関数である。「3DES」とは、DES暗号化アルゴリズムが所与のデータ・ブロックに3回、適用されることを意味する(「トリプルDES」)。DESは、キーをデータに周知のやり方で適用することによってデータを暗号化する。DESは、メッセージを、より小さいブロックに分割し、個々のブロックを暗号化することによって長いメッセージを暗号化する。(「トリプルDES」が使用される場合、DESアルゴリズムは、各ブロックに対して3回、そのブロックに関する暗号化テキストを生成するために適用される。)DES(およびトリプルDES)は、キーだけを使用して各データ・ブロックを暗号化することができるが、暗号ブロック連鎖が使用される場合、1つのブロックの暗号化は、そのキーだけにではなく、直前のブロックを暗号化することによって生成された暗号化テキストにも基づく。したがって、所与のブロックの暗号化は、2つの入力に、すなわち、キー、および先行のブロックを暗号化したことによりもたらされた暗号化テキストに基づく。暗号化される第1のデータ・ブロックは、「先行の」ブロックを有さないので、暗号ブロック連鎖プロセスは、「初期値」を準備しなければならない。つまり、第1のデータ・ブロックは、キーおよび何らかの初期値に基づいて暗号化される。初期値は、後続のブロックの暗号化では使用されないが、どのようにそれらのブロックが暗号化されるかに間接的に影響を与えることができる(第1のブロックの暗号化テキストが初期値に基づき、第2のブロックの暗号化テキストが第1のブロックの暗号化テキストに基づき、以下同様であるため)。

図6は、暗号化を実行するキーボードをセキュリティで保護された通信を要するコンポーネントと共に使用することができる例示的な環境を示している。図6の例では、製造業者602が、複数のキーボード162(1)、162(2)、…162(n)を製造し、一般の使用のためにそれらのキーボードを流通させる。キーボード162(1)、162(2)、…162(n)のそれぞれは、(図4に示す)キー402および定数値404を組み込んでいる(または、リムーバブル半導体メモリ用のポートによるなどの、キー402および定数値404に外部でアクセスするのに使用することができる何らかの手段、を組み込んでいる)。製造業者604は、キーボードとセキュリティで保護された形で通信することに役立つコンポーネント202(1)、202(2)、…202(m)を製造する。コンポーネント202(1)、202(2)、…202(m)のそれぞれは、キー402および定数値404を組み込んでいる(または、何からの仕方でキーおよび定数値を受け取ることができる)。したがって、コンポーネント202(1)、202(2)、…202(m)は、前述した技術を介して、キーボード162(1)、162(2)、…162(n)から入力を受け取ることが可能である。

134(1)、134(2) オペレーティング・システム

162(1)、162(2)、162(n) キーボード

202(1)、202(2)、202(m)、204 コンポーネント

302 ユニバーサル・シリアル・バス

304 ユニバーサル・シリアル・バス・ドライバ

306 ソフトウェア

402 キー

404 定数

412 ナンス

414 ナンス

602、604 製造業者

Claims (20)

- キーボードと通信する方法であって、

コンポーネントが、第1のナンスを前記キーボードから受信することと、

前記コンポーネントが、第2のナンスを前記キーボードに送信することと、

前記キーボードと前記コンポーネントの両方に知られているキーと定数値とを使用するトリプルDESおよび暗号ブロック連鎖を前記第1のナンスと前記第2のナンスとの組合せに適用することによって、第1の初期値、および該第1の初期値とは異なる第2の初期値を生成することと、

前記コンポーネントが前記キーボードから、前記コンポーネントと前記キーボードの両方に知られている前記キーと前記第1の初期値とを使用するトリプルDESおよび暗号ブロック連鎖を使用して前記キーボードによって暗号化された、複数のデータを受信することであって、前記複数のデータ内の各々のデータはそれぞれ、前記キーボードが受信した別個の各キー入力を含み、前記複数のデータ内の各々のデータはそれぞれ、前記トリプルDESおよび暗号ブロック連鎖の別個のブロックを使用して暗号化される、該受信することと、

前記コンポーネントが、前記キーと前記第1の初期値とに基づいて、前記複数のデータを暗号化解除することと

を備えることを特徴とする方法。 - 前記コンポーネントが前記キーボードから、前記コンポーネントと前記キーボードの両方に知られている前記キーと前記第2の初期値とを使用するトリプルDESおよび暗号ブロック連鎖を使用して前記キーボードによって生成され、前記複数のデータに対応している、複数のメッセージ認証コードを受信することと、

前記コンポーネントが、前記複数のメッセージ認証コードを使用することによって前記複数のデータを検証することと

をさらに備えることを特徴とする請求項1に記載の方法。 - 前記定数値は、第1の定数値と、第2の定数値とを含み、

前記第1の初期値、および該第1の初期値とは異なる第2の初期値を生成することは、

前記キーボードと前記コンポーネントの両方に知られている前記キーと前記第1の定数値とを使用するトリプルDESおよび暗号ブロック連鎖を前記第1のナンスと前記第2のナンスとの組合せに適用することによって、前記第1の初期値を生成することと、

前記キーボードおよび前記コンポーネントの両方に知られている前記キーと前記第2の定数値とを使用するトリプルDESおよび暗号ブロック連鎖を前記第1のナンスと前記第2のナンスとの組合せに適用することによって、前記第2の初期値を生成することと

を含むことを特徴とする請求項1に記載の方法。 - 前記複数のデータは、その動作の完全性が前記コンポーネントによって信頼されていないチャネルを介して前記キーボードから前記コンポーネントに送信されることを特徴とする請求項1に記載の方法。

- 前記コンポーネントは、コンピューティング・デバイス上でともに実行される、第1のオペレーティング・システムと、前記第1のオペレーティング・システムの動作を完全には信頼していない第2のオペレーティング・システムとを含み、前記キーボードは、前記第1のオペレーティング・システムによって制御されるドライバを介して前記第2のオペレーティング・システムと通信することを特徴とする請求項4に記載の方法。

- 前記キーボードは、USBキーボードを含むことを特徴とする請求項1に記載の方法。

- 前記トリプルDESおよび前記暗号ブロック連鎖は、所定のサイズを有するブロック単位でデータを暗号化し、前記キーボードは、前記所定のサイズのブロック単位でデータを通信することを特徴とする請求項6に記載の方法。

- コンポーネントにおいてキーボードからの入力をセキュアに受信する方法を実行するためのコンピュータ実行可能命令を記憶したコンピュータ可読な記憶媒体であって、前記方法は、

コンポーネントが、第1のナンスを前記キーボードから受信することと、

前記コンポーネントが、第2のナンスを前記キーボードに送信することと、

前記キーボードと前記コンポーネントの両方に知られているキーと定数値とを使用するトリプルDESおよび暗号ブロック連鎖を前記第1のナンスと前記第2のナンスとの組み合わせに適用することによって、第1の初期値、および該第1の初期値とは異なる第2の初期値を生成することと、

前記コンポーネントが前記キーボードから、前記コンポーネントと前記キーボードの両方に知られている前記キーと前記第1の初期値とを使用するトリプルDESおよび暗号ブロック連鎖を使用して、前記キーボードが受信した複数のキー入力を暗号化することによって生成された、複数の暗号化されたキー入力を受信することであって、前記複数のキー入力の個々のキー入力はそれぞれ、前記トリプルDESおよび暗号ブロック連鎖の別個のブロックを使用して暗号化される、該受信することと、

前記コンポーネントが、前記キーと前記第1の初期値とを使用して前記複数の暗号化されたキー入力を暗号化解除することと

を備えることを特徴とするコンピュータ可読な記憶媒体。 - 前記コンポーネントは、コンピューティング・デバイス上でともに実行される、第1のオペレーティング・システムと、前記第1のオペレーティング・システムの動作を完全には信頼していない第2のオペレーティング・システムとを含み、前記キーボードは、前記第1のオペレーティング・システムによって制御されるドライバを介して前記第2のオペレーティング・システムと通信することを特徴とする請求項8に記載のコンピュータ可読な記憶媒体。

- 前記方法は、

前記コンポーネントが前記キーボードから、前記コンポーネントと前記キーボードの両方に知られている前記キーと前記第2の初期値とを使用するトリプルDESおよび暗号ブロック連鎖を使用して前記キーボードによって生成され、前記複数の暗号化されたキー入力に対応している、複数のメッセージ認証コードを受信することと、

前記コンポーネントが、前記複数のメッセージ認証コードを使用することによって前記複数の暗号化されたキー入力を検証することと

をさらに備えることを特徴とする請求項8に記載のコンピュータ可読な記憶媒体。 - 前記定数値は、第1の定数値および第2の定数値を含み、

前記第1の初期値、および該第1の初期値とは異なる第2の初期値を生成することは、

前記キーボードと前記コンポーネントの両方に知られている前記キーと前記第1の定数値とを使用するトリプルDESおよび暗号ブロック連鎖を前記第1のナンスと前記第2のナンスとの組合せに適用することによって、前記第1の初期値を生成することと、

前記キーボードと前記コンポーネントの両方に知られている前記キーと前記第2の定数値とを使用するトリプルDESおよび暗号ブロック連鎖を前記第1のナンスと前記第2のナンスとの組合せに適用することによって、前記第2の初期値を生成することと

を含むことを特徴とする請求項8に記載のコンピュータ可読な記憶媒体。 - 前記トリプルDESおよび前記暗号ブロック連鎖は、所定のサイズを有するブロック単位でデータを暗号化し、前記キーボードは、前記所定のサイズのブロック単位でデータを通信することを特徴とする請求項8に記載のコンピュータ可読な記憶媒体。

- 入力データをデータの受信側へセキュアに送信するためのキーボードであって、

キーと定数値とを格納する1つまたは複数の記憶場所と、

第1のナンスを受信側に送信し、第2のナンスを前記受信側から受信し、該キーボードと前記受信側との両方に知られている前記キーと前記定数値とを使用するトリプルDESおよび暗号ブロック連鎖を前記第1のナンスと前記第2のナンスとの組み合わせに適用することによって第1の初期値、および該第1の初期値とは異なる第2の初期値を生成し、該キーボードが受信した入力データを、該キーボードと前記受信側の両方に知られている前記キーと前記第1の初期値とを使用するトリプルDESおよび暗号ブロック連鎖を使用して暗号化することによって前記入力データに基づいた暗号化されたデータを生成する、暗号化コンポーネントであって、前記入力データ内の各入力データはそれぞれ、該キーボードが受信した別個のキー入力を表し、前記入力データ内の各入力データはそれぞれ、前記トリプルDESおよび暗号ブロック連鎖の別個のブロックを使用して暗号化される、該暗号化コンポーネントと、

前記受信側から前記第1のナンスを通信し、前記受信側へ前記第2のナンスを通信し、および前記キーと前記第1の初期値とを知っている前記受信側を宛先とする前記暗号化されたデータを前記キーボードの外部のデバイスに通信する、通信インターフェースと

を備えたことを特徴とするキーボード。 - 前記暗号化コンポーネントは、さらに、前記暗号化されたデータまたは前記入力データに対応する複数のメッセージ認証コードを、該キーボードと前記受信側の両方に知られている前記キーと前記第2の初期値とを使用するトリプルDESおよび暗号ブロック連鎖を使用して生成することを特徴とする請求項13に記載のキーボード。

- 前記キーボードは、USBキーボードを含むことを特徴とする請求項13に記載のキーボード。

- 前記通信インターフェースが、前記暗号化されたデータを、前記デバイス上で実行される第1のオペレーティング・システムによって制御されるドライバに通信すると、前記暗号化されたデータは、前記デバイス上で前記第1のオペレーティング・システムとともに実行され、前記第1のオペレーティング・システムの動作を完全には信頼していない、第2のオペレーティング・システムである前記受信側に通信されることを特徴とする請求項13に記載のキーボード。

- キーボードが該キーボードの外部のコンポーネントとのセキュリティで保護された通信を行うことができるようにする方法を実行するためのコンピュータ実行可能命令を記憶したコンピュータ可読な記憶媒体であって、前記方法は、前記キーボードが、

第1のナンスを前記コンポーネントに送信することと、

第2のナンスを前記コンポーネントから受信することと、

該キーボードと前記コンポーネントの両方に知られているキーと定数値とを使用するトリプルDESおよび暗号ブロック連鎖を前記第1のナンスと前記第2のナンスとの組み合わせに適用することによって、第1の初期値、および該第1の初期値とは異なる第2の初期値を生成することと、

複数の入力されたキー入力を受信することと、

前記複数の入力されたキー入力のそれぞれを、該キーボードと前記コンポーネントの両方に知られている前記キーと前記第1の初期値とを使用するトリプルDESおよび暗号ブロック連鎖を使用して暗号化することであって、前記複数の入力されたキー入力の各キー入力がそれぞれ、前記トリプルDESおよび暗号ブロック連鎖の別個のブロックを使用して暗号化される、該暗号化することと、

前記複数の暗号化されたキー入力を前記コンポーネントに伝送することと

を備えることを特徴とするコンピュータ可読な記憶媒体。 - 前記トリプルDESおよび暗号ブロック連鎖は、所定のサイズを有するブロック単位でデータを暗号化し、前記キーボードは、前記所定のサイズのブロック単位でデータを通信することを特徴とする請求項17に記載のコンピュータ可読な記憶媒体。

- 前記方法は、前記キーボードが、

該キーボードと前記コンポーネントの両方に知られている前記キーと前記第2の初期値とを使用するトリプルDESおよび暗号ブロック連鎖を使用して、前記複数の暗号化されたキー入力に対応する複数のメッセージ認証コードを生成することと、

前記複数のメッセージ認証コードを前記コンポーネントに伝送することと

をさらに備えることを特徴とする請求項17に記載のコンピュータ可読な記憶媒体。 - キーボードと通信する方法であって、

コンポーネントが、第1のナンスを前記キーボードから受信することと、

前記コンポーネントが、第2のナンスを前記キーボードに送信することと、

前記キーボードと前記コンポーネントの両方に知られているキーと定数値とを使用するトリプルDESおよび暗号ブロック連鎖を前記第1のナンスと前記第2のナンスとの組み合わせに適用することによって、第1の初期値、および該第1の初期値とは異なる第2の初期値を生成することと、

前記コンポーネントが前記キーボードから、前記コンポーネントと前記キーボードの両方に知られている前記キーと前記第1の初期値とを使用するトリプルDESおよび暗号ブロック連鎖を使用して前記キーボードによって暗号化された、複数のデータを受信することであって、前記複数のデータ内の各データはそれぞれ、前記キーボードから受信した別個の各キー入力を含み、前記複数のデータ内の各データはそれぞれ、前記トリプルDESおよび暗号ブロック連鎖の別個のブロックを使用して暗号化される、該受信することと、

前記コンポーネントが、前記コンポーネントと前記キーボードの両方に知られている前記キーと前記第2の初期値とを使用するトリプルDESおよび暗号ブロック連鎖を使用して前記キーボードによって生成され、前記複数のデータに対応している、複数のメッセージ認証コードを受信することと、

前記コンポーネントが、前記キーと前記第1の初期値とに基づいて、前記複数のデータを暗号化解除することと

前記コンポーネントが、前記複数のメッセージ認証コードを使用することによって前記複数のデータを検証することと

を備えたことを特徴とする方法。

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| US10/428,675 US7243237B2 (en) | 2003-05-02 | 2003-05-02 | Secure communication with a keyboard or related device |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2004355615A JP2004355615A (ja) | 2004-12-16 |

| JP2004355615A5 JP2004355615A5 (ja) | 2007-05-24 |

| JP4459703B2 true JP4459703B2 (ja) | 2010-04-28 |

Family

ID=32990487

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2004132078A Expired - Fee Related JP4459703B2 (ja) | 2003-05-02 | 2004-04-27 | キーボードまたは関連デバイスとの機密保護機能のある通信 |

Country Status (18)

| Country | Link |

|---|---|

| US (1) | US7243237B2 (ja) |

| EP (1) | EP1473615B1 (ja) |

| JP (1) | JP4459703B2 (ja) |

| KR (1) | KR100996737B1 (ja) |

| CN (1) | CN1599311B (ja) |

| AT (1) | ATE504885T1 (ja) |

| AU (1) | AU2004201802B2 (ja) |

| BR (1) | BRPI0401684B1 (ja) |

| CA (1) | CA2465270C (ja) |

| DE (1) | DE602004032085D1 (ja) |

| ES (1) | ES2361074T3 (ja) |

| HK (1) | HK1069463A1 (ja) |

| MX (1) | MXPA04004144A (ja) |

| MY (1) | MY137940A (ja) |

| PL (1) | PL1473615T3 (ja) |

| RU (1) | RU2371756C2 (ja) |

| TW (1) | TWI319536B (ja) |

| ZA (1) | ZA200403290B (ja) |

Families Citing this family (42)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2005140823A (ja) | 2003-11-04 | 2005-06-02 | Sony Corp | 情報処理装置、制御方法、プログラム、並びに記録媒体 |

| US7581097B2 (en) * | 2003-12-23 | 2009-08-25 | Lenovo Pte Ltd | Apparatus, system, and method for secure communications from a human interface device |

| KR100710032B1 (ko) * | 2005-02-23 | 2007-04-25 | 제이알소프트 주식회사 | 윈도우즈 운영체제에서 보안 입력 필터 드라이버와 인터넷 익스플로러 내부의 키보드 보안 입력 비에이치오를 통한 인터넷 익스플로러 사용자의 키보드 입력 정보 해킹 방지 방법 및 시스템 |

| DE102005014194B4 (de) * | 2005-03-29 | 2006-12-14 | Axel Ahnert | Lesegerät mit integrierter Kryptographieeinheit |

| SG128507A1 (en) * | 2005-06-25 | 2007-01-30 | Krypt Technologies | Encryption system for confidential data transmission |

| WO2007006072A1 (en) * | 2005-07-14 | 2007-01-18 | Teewoon Tan | System and method for controllably concealing data from spying applications |

| KR100734145B1 (ko) * | 2005-10-12 | 2007-07-03 | 주식회사 안철수연구소 | 키보드 데이터 인증을 이용한 키 입력 도용 방지 방법 |

| JP2009517732A (ja) * | 2005-11-24 | 2009-04-30 | ソフト−キャンプ カンパニー リミティッド | Usbキーボードによる入力データの保安方法及び保安システム |

| US7835521B1 (en) * | 2005-12-02 | 2010-11-16 | Google Inc. | Secure keyboard |

| CA2571450A1 (en) * | 2005-12-21 | 2007-06-21 | Nervo Security | Encrypted keyboard |

| US8566608B2 (en) | 2006-02-02 | 2013-10-22 | Strikeforce Technologies, Inc. | Methods and apparatus for securing keystrokes from being intercepted between the keyboard and a browser |

| US7428306B2 (en) * | 2006-04-18 | 2008-09-23 | International Business Machines Corporation | Encryption apparatus and method for providing an encrypted file system |

| KR100861104B1 (ko) * | 2006-10-16 | 2008-09-30 | 킹스정보통신(주) | 유에스비 키보드의 보안장치 및 그 방법 |

| KR100846123B1 (ko) * | 2006-10-24 | 2008-07-15 | 주식회사 하우리 | 키보드 보안 방법 및 상기 방법을 이용한 키보드 보안드라이버를 기록한 기록 매체 |

| KR100838488B1 (ko) * | 2007-01-24 | 2008-06-16 | 현대중공업 주식회사 | 사용자 컴퓨터에 키스트로크 해킹 보안 프로그램 설치가필요 없는 변조된 일회성 인증 데이터 생성 방식을 이용한정보 보안 방법 및 장치 |

| DE102007004631A1 (de) * | 2007-01-30 | 2008-07-31 | Cherry Gmbh | Verfahren, Anordnung, System und Softwaremittel zur sicheren Datenübertragung |

| US8615662B2 (en) * | 2007-01-31 | 2013-12-24 | Microsoft Corporation | Password authentication via a one-time keyboard map |

| US20080263672A1 (en) | 2007-04-18 | 2008-10-23 | Hewlett-Packard Development Company L.P. | Protecting sensitive data intended for a remote application |

| KR100909891B1 (ko) * | 2007-10-02 | 2009-07-31 | 소프트캠프(주) | 커널영역의 키보드 보안을 위한 입력정보 암호화 처리방법 |

| TWI395112B (zh) * | 2007-11-30 | 2013-05-01 | Chi Pei Wang | 防止鍵盤按鍵被側錄的配接器 |

| CN101925909A (zh) * | 2008-01-22 | 2010-12-22 | 惠普开发有限公司 | 在键盘与应用程序之间使用的共享密钥 |

| US8214888B2 (en) * | 2008-01-30 | 2012-07-03 | Vasco Data Security, Inc. | Two-factor USB authentication token |

| US9596250B2 (en) * | 2009-04-22 | 2017-03-14 | Trusted Knight Corporation | System and method for protecting against point of sale malware using memory scraping |

| JP2010039913A (ja) * | 2008-08-07 | 2010-02-18 | Sony Corp | 通信装置、通信方法、及びプログラム |

| DE102008042180B4 (de) * | 2008-09-17 | 2010-09-23 | Zf Friedrichshafen Ag | Verfahren und System zur sicheren Übertragung von Daten |

| US20110208974A1 (en) * | 2010-02-25 | 2011-08-25 | Alcatel-Lucent Usa Inc. | Countermeasure Against Keystroke Logger Devices |

| US8566934B2 (en) | 2011-01-21 | 2013-10-22 | Gigavation, Inc. | Apparatus and method for enhancing security of data on a host computing device and a peripheral device |

| WO2012123859A1 (en) * | 2011-03-16 | 2012-09-20 | Garay Peter A | Transaction security method and device |

| US8954747B2 (en) * | 2011-07-01 | 2015-02-10 | Intel Corporation | Protecting keystrokes received from a keyboard in a platform containing embedded controllers |

| GB2506803B (en) | 2011-08-10 | 2020-07-01 | Srivastava Gita | Apparatus and method for enhancing security of data on a host computing device and a peripheral device |

| US20150113286A1 (en) * | 2012-03-21 | 2015-04-23 | Irdeto Canada Corporation | Method and system for chain transformation |

| GB201212878D0 (en) | 2012-07-20 | 2012-09-05 | Pike Justin | Authentication method and system |

| US8868927B1 (en) | 2012-08-14 | 2014-10-21 | Google Inc. | Method and apparatus for secure data input and output |

| CN103036681B (zh) * | 2012-12-13 | 2015-07-29 | 中国工商银行股份有限公司 | 一种密码安全键盘装置及系统 |

| US20140281549A1 (en) * | 2013-03-15 | 2014-09-18 | Strikeforce Technologies, Inc. | Methods and apparatus for securing user input in a mobile device |

| US20150100795A1 (en) * | 2013-10-07 | 2015-04-09 | Microsemi Corporation | Secure Storage Devices, Authentication Devices, and Methods Thereof |

| RU2663318C2 (ru) * | 2014-03-13 | 2018-08-03 | Акооо (Бэйцзин) Лимитед | Клавиатурное устройство, содержащее операционную систему, и компьютерный узел |

| GB201520760D0 (en) * | 2015-05-27 | 2016-01-06 | Mypinpad Ltd And Licentia Group Ltd | Encoding methods and systems |

| US9805200B2 (en) * | 2016-02-01 | 2017-10-31 | Quanta Computer, Inc. | System and method for firmware verification |

| US9698777B1 (en) * | 2016-05-23 | 2017-07-04 | Nuvoton Technology Corporation | Secured keyboard readout using capacitance matrix |

| CN110060161B (zh) * | 2019-03-28 | 2021-05-28 | 众安信息技术服务有限公司 | 用于区块链交易防重的客户端服务实现方法及服务组件 |

| WO2023069060A1 (en) * | 2021-10-18 | 2023-04-27 | Hewlett-Packard Development Company, L.P. | Input encryption |

Family Cites Families (21)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US4386266A (en) | 1980-02-11 | 1983-05-31 | International Business Machines Corporation | Method for operating a transaction execution system having improved verification of personal identification |

| US5870723A (en) * | 1994-11-28 | 1999-02-09 | Pare, Jr.; David Ferrin | Tokenless biometric transaction authorization method and system |

| US5892900A (en) | 1996-08-30 | 1999-04-06 | Intertrust Technologies Corp. | Systems and methods for secure transaction management and electronic rights protection |

| US5748888A (en) * | 1996-05-29 | 1998-05-05 | Compaq Computer Corporation | Method and apparatus for providing secure and private keyboard communications in computer systems |

| WO1998018251A2 (en) * | 1996-10-23 | 1998-04-30 | Philips Electronics N.V. | Payment scheme for a mobile communication service |

| JPH1139082A (ja) * | 1997-07-15 | 1999-02-12 | Fujitsu Ltd | 機密保持機能を有するキーボード装置及びその方法 |

| US6134661A (en) * | 1998-02-11 | 2000-10-17 | Topp; William C. | Computer network security device and method |

| CN1298143A (zh) * | 1999-11-30 | 2001-06-06 | 北京汇冠科技有限公司 | 密码键盘及其数据烧录装置和密码保密方法 |

| CN100423041C (zh) * | 2000-01-21 | 2008-10-01 | 索尼公司 | 数据处理设备和数据处理方法 |

| US20020196935A1 (en) * | 2001-02-25 | 2002-12-26 | Storymail, Inc. | Common security protocol structure and mechanism and system and method for using |

| US6981153B1 (en) * | 2000-11-28 | 2005-12-27 | Xilinx, Inc. | Programmable logic device with method of preventing readback |

| US7224801B2 (en) * | 2000-12-27 | 2007-05-29 | Logitech Europe S.A. | Wireless secure device |

| US7302571B2 (en) * | 2001-04-12 | 2007-11-27 | The Regents Of The University Of Michigan | Method and system to maintain portable computer data secure and authentication token for use therein |

| US7110986B1 (en) * | 2001-04-23 | 2006-09-19 | Diebold, Incorporated | Automated banking machine system and method |

| WO2002089441A1 (en) * | 2001-05-01 | 2002-11-07 | Meta4Hand Inc. | Wireless network computing |

| JP2003087243A (ja) * | 2001-06-28 | 2003-03-20 | Hitachi Ltd | データ検証方法、データ検証装置およびその処理プログラム製品 |

| EP1286242A1 (en) * | 2001-08-22 | 2003-02-26 | Sonera SmartTrust, Ltd. | System and method for protected data input of security data |

| US20030159053A1 (en) * | 2002-02-19 | 2003-08-21 | Charles Fauble | Secure reconfigurable input device with transaction card reader |

| US6912605B1 (en) * | 2002-03-29 | 2005-06-28 | Cypress Semiconductor Corp. | Method and/or apparatus for implementing security in keyboard-computer communication |

| JP2003099332A (ja) * | 2002-06-27 | 2003-04-04 | Sony Corp | データ処理システム、データ記録再生器、記録デバイス、および方法、並びにプログラム提供媒体 |

| US7212252B2 (en) * | 2002-11-27 | 2007-05-01 | Sedna Patent Services, Llc | Method and system for enabling detection of signals in the presence of noise |

-

2003

- 2003-05-02 US US10/428,675 patent/US7243237B2/en not_active Expired - Fee Related

-

2004

- 2004-04-27 CA CA2465270A patent/CA2465270C/en not_active Expired - Fee Related

- 2004-04-27 JP JP2004132078A patent/JP4459703B2/ja not_active Expired - Fee Related

- 2004-04-28 TW TW093111898A patent/TWI319536B/zh not_active IP Right Cessation

- 2004-04-29 MY MYPI20041593A patent/MY137940A/en unknown

- 2004-04-29 AT AT04010225T patent/ATE504885T1/de not_active IP Right Cessation

- 2004-04-29 DE DE602004032085T patent/DE602004032085D1/de not_active Expired - Lifetime

- 2004-04-29 ES ES04010225T patent/ES2361074T3/es not_active Expired - Lifetime

- 2004-04-29 AU AU2004201802A patent/AU2004201802B2/en not_active Ceased

- 2004-04-29 PL PL04010225T patent/PL1473615T3/pl unknown

- 2004-04-29 EP EP04010225A patent/EP1473615B1/en not_active Expired - Lifetime

- 2004-04-30 MX MXPA04004144A patent/MXPA04004144A/es active IP Right Grant

- 2004-04-30 KR KR1020040030696A patent/KR100996737B1/ko active IP Right Grant

- 2004-04-30 ZA ZA200403290A patent/ZA200403290B/xx unknown

- 2004-04-30 RU RU2004113566/09A patent/RU2371756C2/ru not_active IP Right Cessation

- 2004-05-03 BR BRPI0401684-0A patent/BRPI0401684B1/pt not_active IP Right Cessation

- 2004-05-08 CN CN2004100430805A patent/CN1599311B/zh not_active Expired - Fee Related

-

2005

- 2005-04-07 HK HK05102933.1A patent/HK1069463A1/xx not_active IP Right Cessation

Also Published As

| Publication number | Publication date |

|---|---|

| HK1069463A1 (en) | 2005-05-20 |

| CN1599311A (zh) | 2005-03-23 |

| CN1599311B (zh) | 2011-08-24 |

| JP2004355615A (ja) | 2004-12-16 |

| US20040230805A1 (en) | 2004-11-18 |

| EP1473615A2 (en) | 2004-11-03 |

| RU2371756C2 (ru) | 2009-10-27 |

| AU2004201802B2 (en) | 2010-01-21 |

| RU2004113566A (ru) | 2005-10-27 |

| ZA200403290B (en) | 2005-11-08 |

| DE602004032085D1 (de) | 2011-05-19 |

| BRPI0401684B1 (pt) | 2018-04-17 |

| ATE504885T1 (de) | 2011-04-15 |

| CA2465270C (en) | 2011-06-14 |

| KR20040094379A (ko) | 2004-11-09 |

| KR100996737B1 (ko) | 2010-11-25 |

| TW200508946A (en) | 2005-03-01 |

| MY137940A (en) | 2009-04-30 |

| EP1473615B1 (en) | 2011-04-06 |

| US7243237B2 (en) | 2007-07-10 |

| BRPI0401684A (pt) | 2005-01-18 |

| CA2465270A1 (en) | 2004-11-02 |

| EP1473615A3 (en) | 2006-11-29 |

| TWI319536B (en) | 2010-01-11 |

| ES2361074T3 (es) | 2011-06-13 |

| MXPA04004144A (es) | 2005-06-08 |

| PL1473615T3 (pl) | 2011-09-30 |

| AU2004201802A1 (en) | 2004-11-18 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP4459703B2 (ja) | キーボードまたは関連デバイスとの機密保護機能のある通信 | |

| US20190089527A1 (en) | System and method of enforcing a computer policy | |

| US11271730B2 (en) | Systems and methods for deployment, management and use of dynamic cipher key systems | |

| KR101130415B1 (ko) | 비밀 데이터의 노출 없이 통신 네트워크를 통해 패스워드 보호된 비밀 데이터를 복구하는 방법 및 시스템 | |

| JP3999655B2 (ja) | レベル化された機密保護があるアクセス制御のための方法及び装置 | |

| KR100334720B1 (ko) | 보안기능을 갖는 어댑터 및 이를 이용한 컴퓨터 보안시스템 | |

| US20070028090A1 (en) | Method and system for providing strong security in insecure networks | |

| JP2016036166A (ja) | 証明書不要公開鍵基盤に基づく安全なクライアント・サーバ通信プロトコルを設計するシステムと方法 | |

| GB2607846A (en) | Dongle for ciphering data | |

| KR20030085512A (ko) | 통신 패스워드를 원격 변경시키는 방법 | |

| US11677546B2 (en) | Methods and systems of securely transferring data | |

| JP7568206B2 (ja) | エアギャッピングハードウェアプロトコルを使用したセキュアなデータ転送のためのシステムおよび方法 | |

| CN114679270B (zh) | 一种基于隐私计算的数据跨域加解密方法 | |

| CN114244508A (zh) | 数据加密方法、装置、设备及存储介质 | |

| GB2395304A (en) | A digital locking system for physical and digital items using a location based indication for unlocking | |

| JP2002247021A (ja) | アクセス制限付コンテンツ表示方法およびその装置 | |

| Gohel | Introduction to Network & Cybersecurity | |

| Rahmani | Cryptographic algorithms and protocols | |

| JP6830635B1 (ja) | データ管理方法 | |

| WO2006114907A1 (ja) | データ暗号化システム及び鍵生成サーバ | |

| Sullivan | The saltunnel protocol | |

| Abikoye et al. | Symmetric and Asymmetric Based Encryption Model for Mobile Commerce | |

| JP2000244479A (ja) | 暗号化方法および装置、ならびに、復号化方法および装置 |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20070403 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20070403 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20090731 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20091102 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20100205 |

|

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20100210 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 4459703 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20130219 Year of fee payment: 3 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20140219 Year of fee payment: 4 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| S111 | Request for change of ownership or part of ownership |

Free format text: JAPANESE INTERMEDIATE CODE: R313113 |

|

| R350 | Written notification of registration of transfer |

Free format text: JAPANESE INTERMEDIATE CODE: R350 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| LAPS | Cancellation because of no payment of annual fees |