JP4181772B2 - サービス提供装置、サービス提供方法、コンピュータ読み取り可能な記録媒体及びコンピュータプログラム - Google Patents

サービス提供装置、サービス提供方法、コンピュータ読み取り可能な記録媒体及びコンピュータプログラム Download PDFInfo

- Publication number

- JP4181772B2 JP4181772B2 JP2001367137A JP2001367137A JP4181772B2 JP 4181772 B2 JP4181772 B2 JP 4181772B2 JP 2001367137 A JP2001367137 A JP 2001367137A JP 2001367137 A JP2001367137 A JP 2001367137A JP 4181772 B2 JP4181772 B2 JP 4181772B2

- Authority

- JP

- Japan

- Prior art keywords

- authentication

- service

- user

- service providing

- card

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Expired - Fee Related

Links

- 238000000034 method Methods 0.000 title claims description 96

- 238000004590 computer program Methods 0.000 title claims description 7

- 230000008569 process Effects 0.000 claims description 34

- 238000012795 verification Methods 0.000 description 41

- 238000010586 diagram Methods 0.000 description 17

- 230000006870 function Effects 0.000 description 17

- 238000006243 chemical reaction Methods 0.000 description 13

- 238000004891 communication Methods 0.000 description 11

- 238000012986 modification Methods 0.000 description 9

- 230000004048 modification Effects 0.000 description 9

- 238000012545 processing Methods 0.000 description 4

- 230000003044 adaptive effect Effects 0.000 description 3

- 230000008859 change Effects 0.000 description 3

- 230000007704 transition Effects 0.000 description 3

- 210000001525 retina Anatomy 0.000 description 2

- 230000004075 alteration Effects 0.000 description 1

- 230000005540 biological transmission Effects 0.000 description 1

- 239000003086 colorant Substances 0.000 description 1

- 238000013461 design Methods 0.000 description 1

- 238000011161 development Methods 0.000 description 1

- 230000000694 effects Effects 0.000 description 1

- 238000005516 engineering process Methods 0.000 description 1

- 238000012544 monitoring process Methods 0.000 description 1

- 230000003287 optical effect Effects 0.000 description 1

- 230000002093 peripheral effect Effects 0.000 description 1

- 238000007639 printing Methods 0.000 description 1

Images

Landscapes

- Management, Administration, Business Operations System, And Electronic Commerce (AREA)

- Storage Device Security (AREA)

- Information Transfer Between Computers (AREA)

Description

【発明の属する技術分野】

本発明は、サービス提供装置、サービス提供方法、コンピュータ読み取り可能な記録媒体及びコンピュータプログラムに関し、特に、ネットワークを介してユーザに種々のサービスを提供するために用いて好適なものである。

【0002】

【従来の技術】

インターネットに代表されるネットワークインフラの普及に伴い、ネットワークを利用したサービスが多く提供されるようになった。anonymous ftpに代表されるようにユーザ認証を伴わないサービスもあるが、telnetやrloginのようにユーザ認証を伴うサービスも多く存在する。このような背景のもと、パスワード、 ICカードやバイオメトリクス等様々なユーザ認証が実現されている。

【0003】

例えば、銀行のCDやATMの利用時におけるパスワードの利用、telnetやrlogin等におけるパスワード利用などがある。また、ICカードを利用して建物への入退出管理や計算機への認証等が利用されている。さらに、高度な機密保持が必要な建物への入退出管理には指紋認証や網膜認証といったバイオメトリクス技術も利用されている。

【0004】

一方、情報機器の発展と普及により、様々なコンテンツがデジタル化して利用されるようになった。コンテンツがデジタル化されたことにより、コンテンツの配信形態も多様化してきた。

【0005】

このように多様化したコンテンツの配信形態は、CD-ROM、DVD-ROM等に代表されるようなデジタル記憶媒体を利用したメディア型配信と、インターネットを利用したコンテンツ配信に代表されるようなネットワーク型配信に分類することができる。

【0006】

また、情報機器の高機能化によって取り扱われるコンテンツの品質が高くなり、コンテンツの品質が高くなることによってコンテンツの経済的価値が向上し、その結果としてコンテンツ保護が重要視されるようになった。

【0007】

このようなコンテンツの保護対策として、上記メディア型配信においては、保護機能を付加したメディアを利用したセキュアなコンテンツ配信が実現されている。

【0008】

具体的には、DVDプレイヤーやメモリースティック(登録商標)やSDカードのように、ハードウエア的に読み出しや書き込み等の制限を行うことにより暗号化鍵を管理したり、ハードウエア的に暗号化処理を実現してコンテンツの保護と機器の認証を行ったりして、保護機能を実現している。

【0009】

また、上記ネットワーク型配信においては、i-mode(登録商標)に代表されるようにネットワークインフラに依存した形でのセキュアなコンテンツ配信が実現されている。

【0010】

【発明が解決しようとする課題】

しかしながら、現在、利用されているユーザ認証方法では、各サービスに対して固定の認証方法だけしか提供されていない。

【0011】

例えば、telnetやrloginのユーザ認証は、簡便なパスワードによる認証が用いられている。また、高度に機密保持が必要な建物への入退出管理のためのユーザ認証は、高度な認証技術であるバイオメトリクスによる認証が用いられている。

【0012】

また、それぞれの認証方法に関しても、簡便であるか、または厳密な認証であるかの差はあるが、認証結果としては「可」または「不可」の二通りしか提供していない。このため、認証結果に応じて「サービスを提供する」または「サービスを提供しない」の二通りの判断しか行えなかった。

【0013】

しかし、今後はユーザ端末の多様化から段階的なサービスの提供が考えられる。例えば、画像を閲覧するサービスに関して、高解像度の画像を表示可能な自宅のパーソナルコンピュータ(PC)からサービスを享受する場合と、低解像度であって、場合によっては二値画像しか表示できない携帯端末からサービスを享受する場合とでは、同じサービスでもサービスの品質にレベルが生じると考えられる。

【0014】

また、別の例として、機密文書を閲覧するサービスに関して、社内から社内の機密文書にアクセスする場合等、地理的に安全な場所に位置する端末からサービスを享受する場合と、社外から社内の機密文書にアクセスする場合等、地理的に安全でない場所に位置する端末からサービスを享受する場合とでは、同じサービスでもサービスの機密度合いにレベルがあると考えられる。

【0015】

しかし、従来の各サービスに対する固定の認証方法だけでは、前述したような段階的なサービス提供等の様々なサービス提供形態に適応的に対応できないという問題があった。

【0016】

さらに、利用者の利用端末は、パーソナルコンピュータ(PC)、携帯端末といった様々な端末がある。この場合、例えば、低解像度の画像しか表示できない携帯端末に対して高解像度の画像を提供するというように過剰にサービスを提供してしまう可能性があった。

【0017】

このような過剰なサービスは、有限であるネットワークの帯域と有限である利用端末の計算機資源の双方において、非常に無駄であり、非効率的であるという問題があった。

【0018】

本発明は、上述の実情に鑑みてなされたものであり、ユーザの認証結果にレベルを持たせるようにすることを目的とする。

【0019】

【課題を解決するための手段】

本発明のサービス提供装置は、パスワード認証方式により利用者を認証するパスワード認証手段と、ICカード認証方式により利用者を認証するICカード認証手段と、バイオメトリクス認証方式により利用者を認証するバイオメトリクス認証手段と、前記パスワード認証手段、前記ICカード認証手段、及び前記バイオメトリクス認証手段の認証結果と、前記パスワード認証手段、前記ICカード認証手段、及び前記バイオメトリクス認証手段のうち、認証された認証手段の種類及び数とに応じて、前記利用者の端末装置に対して、当該利用者の端末装置におけるコンテンツの表示及び編集のアクセス制御を行うアクセス制御手段とを有し、前記アクセス制御手段は、前記パスワード認証手段、前記ICカード認証手段、及び前記バイオメトリクス認証手段のうち、何れか1つの認証手段で認証された場合は、前記利用者の端末装置に対して、当該利用者の端末装置における前記コンテンツの表示を許可し、前記パスワード認証手段、前記ICカード認証手段、及び前記バイオメトリクス認証手段のうち、前記バイオメトリクス認証手段を含む2つの認証手段で認証された場合は、前記利用者の端末装置に対して、当該利用者の端末装置における前記コンテンツの編集を許可することを特徴とする。

【0020】

本発明のサービス提供方法は、パスワード認証方式によりサービス提供装置のパスワード認証手段が利用者を認証するパスワード認証工程と、ICカード認証方式によりサービス提供装置のICカード認証手段が利用者を認証するICカード認証工程と、バイオメトリクス認証方式によりサービス提供装置のバイオメトリクス認証手段が利用者を認証するバイオメトリクス認証工程と、前記パスワード認証工程、前記ICカード認証工程、及び前記バイオメトリクス認証工程の認証結果と、前記パスワード認証工程、前記ICカード認証工程、及び前記バイオメトリクス認証工程のうち、認証された認証工程の種類及び数とに応じて、サービス提供装置のアクセス制御手段が、前記利用者の端末装置に対して、当該利用者の端末装置におけるコンテンツの表示及び編集のアクセス制御を行うアクセス制御工程とを有し、前記アクセス制御工程は、前記パスワード認証工程、前記ICカード認証工程、及び前記バイオメトリクス認証工程のうち、何れか1つの認証工程で認証された場合は、前記利用者の端末装置に対して、当該利用者の端末装置における前記コンテンツの表示を許可し、前記パスワード認証工程、前記ICカード認証工程、及び前記バイオメトリクス認証工程のうち、前記バイオメトリクス認証工程を含む2つの認証工程で認証された場合は、前記利用者の端末装置に対して、当該利用者の端末装置における前記コンテンツの編集を許可することを特徴とする。

【0021】

本発明のコンピュータプログラムは、前記記載のサービス提供装置の各手段としてコンピュータを機能させることを特徴とする。

【0022】

本発明のコンピュータ読み取り可能な記録媒体は、前記記載のコンピュータプログラムを記録したことを特徴とする。

【0023】

【発明の実施の形態】

次に、添付の図面を参照しながら本発明のサービス提供装置、サービス提供方法、コンピュータ読み取り可能な記録媒体及びコンピュータプログラムの実施の形態について説明する。

【0024】

図1は、本実施の形態のネットワークシステムの構成の一例を示した図である。

【0025】

本実施の形態のネットワークシステムは、図1に示すように、サービス提供装置として配設されているサービス提供サーバ11と、ユーザ12とが、ネットワーク13を介して互いに通信可能なように接続された構成としている。

【0026】

なお、図1では、ネットワーク13に対して、それぞれ1つのサービス提供サーバ11、及びユーザ12を接続するように構成しているが、これらの接続数は1つに限られることはなく、複数のサービス提供サーバ、及び複数のユーザを接続することも可能である。

【0027】

本実施の形態のネットワークシステムにおけるサービスとは、キャラクタデータ、音声データまたは音楽データ(以下、音声/音楽データと表す)、静止画像データ、動画像データ、及びプログラム等のコンテンツを利用したサービス全般を指す。

【0028】

例えば、音楽データ配信等に代表されるコンテンツの配信、画像データや音楽データ等の放送に代表されるコンテンツを利用した視聴サービス、及びアプリケーションサービスプロバイダによって提供されているプログラムの利用等を含む様々なアプリケーションサービスを指す。

【0029】

また、これらのサービスは、ユーザ12へ提供する時にサービスにレベルを持たせることが可能である。このサービスのレベルとしての要素は様々なものが考えられる。

【0030】

例えば、音声/音楽データのコンテンツ配信サービスの場合には、配信する音声/音楽データの音質を変化させることでサービスにレベルを持たせることが可能である。また、画像データの配信サービスの場合には、配信する画像データの画質を変化させることでサービスにレベルを持たせることが可能である。

【0031】

そして、音声/音楽データや動画像データの配信サービスの場合には、視聴可能な時間を変化させることでサービスにレベルを持たせることも可能である。さらに、プログラム利用のサービスの場合、利用可能な機能を制限することや、プログラムで利用できるコンテンツを制限することでサービスにレベルと持たせることが可能である。

【0032】

また、本実施の形態のネットワークシステムにおいて、ユーザ12が利用する端末には、機種番号等の機種を示す情報や、端末の属性を示す情報等の端末の持つ情報に対して、これらの情報の正当性を示す情報が付加されていることを特徴とする。

【0033】

今後、ネットワーク13を介して様々なサービスが提供され、課金処理等が行われることを考えると、各々の端末を確実に特定する必要性が生じる。また、悪意のあるユーザの悪意の行為も次第に高度になり、端末の持つ情報の改変の恐れもある。

【0034】

そこで、これらの対策のために、端末のもつ情報(ユーザ12の利用環境に関する情報)の正当性を示す情報を付加することが考えられる。

【0035】

上記正当性を示す情報としては、デジタル署名が考えられ、例えば、あらかじめ端末製造時に製造メーカが機種番号に対するデジタル署名を機種番号と共に端末に付加しておく。これにより、製造メーカによってユーザ12の利用環境に関する利用状況情報の正当性が保証されることを可能にする。

【0036】

なお、上記正当性を示す情報としてデジタル署名を用いる方法は一例であって、正当性を示す情報は、これだけに限定しているわけでなく、例えば端末によって異なるユニークなシリアル番号であってもよい。

【0037】

本実施の形態のネットワークシステムの基本方針は、図2に示すように、「サービス提供サーバ11に対して、サービス提供サーバ11の入り口における第1のアクセス制御とサービス提供サーバ11の出口における第2のアクセス制御を行う」ことである。

【0038】

ここで、上記アクセス制御するとは、コンテンツやサービスの流通を許可したり不許可としたり、またコンテンツやサービスの利用を制御したりすることを意味する。

【0039】

サービス提供サーバ11の入り口における第1のアクセス制御手段(ユーザアクセス制御手段)は、サービスを受けるためのユーザ認証時において、認証結果にレベルを持たせ、かつ、このレベルを持った認証結果に基づいてサービス提供サーバ11へのアクセス制御を行うことであって、下記の認証手段と判断手段とによって実現されている。

【0040】

また、サービス提供サーバ11の出口における第2のアクセス制御手段(サービス提供手段)は、サービス提供時において、ユーザの利用環境に基づいて、提供するサービスの内容を段階的に制御することであって、下記の検証手段と変換手段によって実現されている。

【0041】

次に、本実施の形態のサービス提供サーバ11について詳細に説明する。図3に、サービス提供サーバ11の構成の一例を示すブロック図を示す。

【0042】

図3において、サービス提供サーバ11は、受付手段14と、少なくとも1つ以上の認証手段15と、判断手段16と、検索手段17と、検証手段18と、変換手段19と、提供手段20とを有している。

【0043】

受付手段14は、ユーザ12からのサービス提供依頼を受け付ける。上記サービス提供依頼は、提供してもらいたいサービス情報を含むサービス提供依頼情報を含む。

【0044】

また、上記サービス情報は、サービスを受けるための情報であって、例えば画像コンテンツの配信サービスの場合では、受信したい画像コンテンツの識別情報であったり、音声/音楽コンテンツの配信サービスの場合では、受信したい音声/音楽コンテンツの識別情報であったりする。

【0045】

また、ソフトウェア利用のサービスの場合では、上記サービス情報は、ソフトウェアの識別情報、ソフトウェアの機能の識別情報、及びソフトウェアが扱うコンテンツの識別情報のうち、少なくとも1つを含む情報である。

【0046】

図4は、音楽配信サービスを依頼する場合のサービス提供依頼情報の一例を示した図であって、上記サービス情報は、曲名や曲のスタート位置や演奏の繰り返し回数等から構成される。

【0047】

図3に戻り、受付手段14は、上記サービス提供依頼情報とユーザ12に関する情報を判断手段16へ送る。

【0048】

判断手段16は、上記サービス提供依頼情報とユーザ12に関する情報を受け取り、必要に応じて、認証手段15に認証を依頼する。そして、認証手段15による認証結果から最終的な認証判断結果を決定し、上記サービス提供依頼情報と共に検索手段17へ送る。なお、認証判断結果の決定方法については、後述する。

【0049】

認証手段15は、判断手段16からの認証依頼に基づいて、ユーザ認証処理を実行する手段であって、複数の手段から構成されることも可能である。

【0050】

この認証手段15による認証方式は、例えば、ユーザ12からパスワードを受け付け、サービス提供サーバ11内に秘密に保管しているパスワードと比較し、一致した場合だけ正しく認証されたと判断するパスワード認証方式や、ユーザが保有しているICカードを利用し、ICカードが正しく認証された場合に認証されたと判断するICカード認証方式や、指紋、声紋、網膜パターン等の生体情報を利用したバイオメトリクス認証方式などが適応可能である。

【0051】

ただし、本実施の形態のサービス提供サーバ11では、利用する認証方法は上述した方法に特に限定されない。

【0052】

認証時に認証手段15が利用する認証情報は、認証時に認証手段5が直接得ることが可能である情報である。この場合、例えば、パスワード認証方式では、パスワードを入力する手段が必要になるし、ICカード認証方式ではICカードにアクセスする手段が必要になるし、バイオメトリクス認証方式ではバイオメトリクスを読み取るセンサが必要になるといったように、各々の認証方式に対応した手段が必要になる。しかし、本実施の形態のサービス提供サーバ11は、上記個々の認証方式に依存した手段を限定しない。

【0053】

また別の方法としては、上記サービス提供依頼情報に認証情報を含める方法も可能である。

【0054】

図5に、音楽配信サービスを依頼する場合であって、認証手段5がパスワード認証方式の場合におけるサービス提供依頼情報の一例を示す。

【0055】

図5に示すように、サービス提供依頼情報50は、図4に示したサービス情報40に加えて、パスワード認証に必要なパスワードに関する情報から構成される。

【0056】

なお、上記パスワードに関する情報は、パスワード認証方式に依存して、そのままのパスワード情報であったり、暗号化等変換されたパスワード情報であったりする。

【0057】

そして、最終的な認証判断結果の決定は、上記した1つ以上の認証手段15の認証結果から行う。例えば、パスワードと、ICカードと、指紋の3種類の認証方法を利用した場合の認証状態を図6に示す。図6の各頂点は認証後の状態を表し、各枝は認証された場合の動作を表す。

【0058】

つまり、図6において、頂点0は全ての認証に失敗している状態を表し、頂点1はパスワードだけで認証されている状態を表し、頂点2はICカードだけで認証されている状態を表し、頂点3は指紋だけで認証されている状態を表し、頂点4はパスワードとICカードで認証されている状態を表し、頂点5はパスワードと指紋で認証されている状態を表し、頂点6は指紋とICカードで認証されている状態を表し、頂点7はパスワードとICカードと指紋の全てで認証されている状態を表す。

【0059】

初期状態では、頂点0の状態に位置し、パスワードによる認証に成功した場合、頂点1の状態へ移行する。さらに、頂点1の状態からICカードによる認証に成功した場合、頂点4の状態へ移行する。

【0060】

以上に例示したように、本実施の形態のサービス提供サーバ11に備えられている判断手段16は、複数の認証手段15による認証結果に基づいて、ユーザの認証状態を決定する。そして、判断手段16は、ユーザ12の認証状態に応じて、ユーザ12の認証レベルを決定する。

【0061】

検索手段17は、サービスに必要なコンテンツを保管しているサービスデータベースを検索可能であって、上記認証判断結果とサービス情報に基づいてサービスデータベースからサービスデータ、つまりサービスに必要な全てのコンテンツを検索する。

【0062】

そして、検索したサービスデータを上記サービス提供依頼情報と共に変換手段9へ送る。図3では、検索手段17とサービスデータベースは同一のサービス提供サーバ11内に構成されているように表記している。しかし、検索手段17は上記サービスデータベースを検索可能であれば十分なので、ネットワーク13を介して別のサーバに構成されているサービスデータベースを検索する場合も考えられる。

【0063】

上記サービスデータベースは、コンテンツとサービスを保管し、さらには認証判断結果とサービスに対応したアクセス制御リストを保管し、上記認証判断結果とサービス情報からアクセス制御リストに従ってサービス提供を制御する。つまり、上記アクセス制御リストは、認証判断結果とコンテンツと動作からなる、3次元的な構成をなすリストとなる。

【0064】

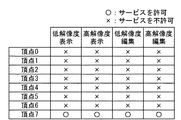

図12に、パスワードとICカードと指紋の3つの認証方法を利用した場合であって、コンテンツが画像コンテンツである場合のアクセス制御リストの一例を示す。

【0065】

図12において、縦軸は認証判断手段16の判断結果である。つまり、例では、パスワードとICカードと指紋の3つの認証方法を用いた場合であるので、上述の図6に示した認証状態遷移が想定可能であり、それらの認証状態を縦軸とした。

【0066】

また、横軸は、画像コンテンツに対する多様化したサービスの例であって、低解像度と高解像度のコンテンツに対して、それぞれ表示と編集の動作を例示している。

【0067】

ただし、これらのサービスが画像コンテンツに対する全てのサービスではなく、「中解像度のコンテンツを印刷する」といった他にも様々なサービスが存在する。

【0068】

さらに図12に記した記号「○」はサービスの提供を許可することを表し、記号「×」はサービスの提供を許可しないことを表す。

【0069】

図12に示すように、本実施の形態のサービス提供サーバ11では、認証判断の結果、つまり図6に示した頂点の位置によって、アクセス制御を決定することを第1の特徴とする。

【0070】

ただし、上記アクセス制御リストの生成方法に関しては特に制限しない。このことは、例えば、図13に示すようなアクセス制御リストを生成することにより、全ての認証方式で認証されない限り、サービスが提供されないといった最も強固なユーザ認証を実現することも可能にする。

【0071】

また、図14に示すように、例えば、いずれか1つの認証手段15で認証された場合は、表示に関する利用が全て可能になり、いずれか2つの認証手段15で認証された場合は、編集に関する利用も全て可能になるといったアクセス制御リストを生成することも可能である。

【0072】

この場合、全ての認証手段15によって認証されなくても、1つの認証手段5または2つの認証手段15によって補うことが可能となっており、認証手段5の紛失や盗難等の認証情報の保管に関する信頼性を向上させることを可能にする。

【0073】

また、セキュリティを考慮したシステムにおいては、ICカードを利用したシステムが実用化されている。このことからICカードの利用を前提とするシステム設計が要求されることが考えられるが、本実施の形態のサービス提供サーバ11においては、図15に示したアクセス制御リストを生成することにより、上記要求を実現可能とする。

【0074】

図15は、ICカードで認証されたことを含む認証状態である、状態2(図6における頂点2)と、状態4(図6における頂点4)と、状態6(図6における頂点6)と、状態7(図6における頂点7)においては、サービス全てを利用することが可能であるが、他の認証状態ではサービスが利用できないという制御を可能にする。

【0075】

さらに、図14に示した手法を用いることにより、ICカードがない場合でも、単一または複数のICカード以外の認証手段15を用いて、ICカード認証と同等のサービスを提供することも可能である。

【0076】

変換手段19は、サービス提供依頼情報とサービスデータを受け取り、必要に応じて、検証手段18に検証を依頼する。そして、検証手段18による検証結果に基づいて、サービスデータを変換し、変換後のサービスデータを提供手段20へ送る。サービスデータの変換方法については後述する。

【0077】

検証手段18は、変換手段19からの検証要求を受け付け、検証処理を実行する手段である。上記検証処理は、ユーザの利用状況に関する利用状況情報の検証であって、利用状況情報と検証情報を用いて検証を行う。

【0078】

上記利用状況情報は、ユーザ端末の機種番号であったり、端末の所在地であったり、端末の接続状態を表す情報であったり、それらの組み合わせであったりする。

【0079】

また、上記検証情報は、上述した利用状況情報の正当性を示す情報であって、例えばデジタル署名で実現可能である。

【0080】

上記利用状況情報と検証情報は、1つ以上であって、ユーザ及び第三者のうちの少なくとも何れか一方から得る。これらの情報を得る方法は、検証時に検証手段18が直接得る方法や、サービス提供依頼情報に利用状況情報と検証情報を含める方法も可能である。

【0081】

音楽配信サービスを依頼する場合のサービス提供依頼情報の一例を図7に示す。

図7に示すように、サービス提供依頼情報70は、図4に示したサービス情報40に加えて、端末の機種番号、端末の表示能力に関する情報、端末の再生音質能力に関する情報、端末の位置情報等の利用状況情報と、利用状況情報の検証情報であるデジタル署名から構成される。

【0082】

ユーザ12の利用状況情報の正当性の検証方法は、上記検証情報に依存する。また、1つ以上の利用状況情報とこれに対する検証情報を受け取った場合の正当性の判断方法は、全ての利用状況情報の正当性が正当であると検証した場合に正当であると判断したり、過半数の利用状況情報の正当性が正当であると検証した場合に正当であると判断したりと、様々な正当性の判断方法が考えられるが、本実施の形態のサービス提供サーバ11は、利用状況情報の正当性の判断方法を特に限定しない。

【0083】

例えば、利用状況情報としてユーザの端末の機種番号を利用し、検証情報としてそれらのデジタル署名を利用する場合は、機種番号に対するデジタル署名を検証することにより、製造メーカによって利用状況情報の正当性が保証されることを可能にする。

【0084】

上記サービスデータの変換方法とは、利用状況情報と検証結果に応じて、全てまたは一部のサービスデータ、つまりサービスに必要な全てまたは一部のコンテンツを変換して、サービスのレベルを変換することである。

【0085】

例えば、コンテンツが画像である場合は、解像度の変換や色数の変換であったり、またコンテンツが音声/音楽である場合は、ビットレートの変換であったりする。

【0086】

利用状況情報と検証結果に応じてサービスを変換するとは、例えば、「静止画像コンテンツを表示する」というサービスに対して、正当な「二値画像、縦160ピクセル、横160ピクセルを表示可能な携帯端末」という利用状況情報である場合の変換は、「二値画像、縦160ピクセル、横160ピクセルの静止画像コンテンツを表示する」といったように、利用環境に最適なサービスデータを決定する。

【0087】

上記利用環境に最適なサービスを決定するための要因であるユーザ12の利用環境に関する情報としては、利用端末の処理能力、利用端末の画像表示能力、利用端末の音声再生能力や音楽再生能力、コンテンツの送信速度、利用端末の印刷に関する情報、利用端末に接続されている周辺機器に関する情報、利用端末のネットワーク13に関する情報等、様々なものが考えられる。

【0088】

この他、利用環境に関する情報は、サービス提供サーバ11が、ユーザ12から受け取った利用状況情報に基づいて、ユーザ12と異なるユーザまたは他のサーバから得ることのできる利用状況情報であってもよい。

【0089】

さらに、上記のような内容の情報を、2つ以上を組み合わせて利用環境に関する情報としてもよい。

【0090】

また、サービスの変換方法は、サービスと利用状況情報に依存している。ただし、本実施の形態のサービス提供サーバ11は、サービスの変換方法については特に限定しない。

【0091】

また、不正な利用環境情報に対しては、サービスのレベルを下げることや、サービスを提供しないことによって、万が一のシステム破壊時のサービスの漏洩を防止することを可能にする。

【0092】

提供手段20は、変換手段19から送信されたサービスデータをもとに、サービスをユーザ12へ提供する。

【0093】

次に、図8のフローチャートを参照しながら、本実施の形態のサービス提供サーバ11によりユーザ12にサービスを提供する場合の動作を説明する。

【0094】

まず、最初のステップS10801において、ユーザ12はサービス提供サーバ11の受付手段14に対してサービスの提供を依頼する。

【0095】

ステップS10802において、受付手段14は、ユーザ12からサービス提供依頼を受け付け、ステップS10804へ進む。

【0096】

ステップS10804において、判断手段16は、ユーザ認証するか否かを決定し、ユーザ認証する場合はステップS10803へ進み、ユーザ認証しない場合はステップS10805へ進む。

【0097】

ステップS10803において、認証手段15は、判断手段16からの認証要求によりユーザ認証し、ステップS10804へ進む。

【0098】

ステップS10805において、判断手段16は、1つ以上の認証結果に基づいて、認証判断結果を決定する。

【0099】

ステップS10806において、検索手段17は、サービス情報と認証判断結果に基づいて、サービスデータベースからサービスデータを検索し、ステップS10808へ進む。

【0100】

ステップS10808において、変換手段19は、利用状況情報を検証するか否かを決定し、検証する場合はステップS10807へ進み、検証しない場合はステップS10809へ進む。

【0101】

ステップ10807において、検証手段19は、ユーザの利用状況情報を検証し、ステップ10808へ進む。

【0102】

ステップS10809において、変換手段19は、検証結果に基づいて、サービスデータを変換する。

【0103】

ステップS10810において、提供手段20は、変換後のサービスデータに基づいたサービスをユーザ12へ提供する。

【0104】

(本実施の形態の変形例1)

上述した本実施の形態では、ユーザ12は単一のサービス提供サーバ11にある認証手段15に対して認証する場合について述べたが、図9に示すサーバ提供システムのように、認証を行うサーバとサービスを提供するサーバとが異なるサーバで構成される場合も考えられる。

【0105】

なお、図9では、上述した実施の形態と同一構成の部分については図3と同一符号を付している。

【0106】

図9において、ユーザ12の認証を行う第1のサービス提供サーバ21と、サービスの提供を行う第2のサービス提供サーバ22がネットワーク13を介して接続されている。

【0107】

ユーザ12は、第1のサービス提供サーバ21に対してサービスの提供を依頼し、第1のサービス提供サーバ21は、認証判断結果を第2のサービス提供サーバ22へ送信し、第2のサービス提供サーバ22は、認証判断結果に従ってユーザ12へサービスを提供する。

【0108】

(本実施の形態の変形例2)

検証手段に関しても、図10に示すように、複数のサーバで実現可能である。ユーザの端末が携帯電話である場合のネットワークシステムの構成を図10に示す。

【0109】

なお、図10についても、上述した実施の形態と同一構成の部分については図3と同一符号を付している。また、本例におけるサービス提供サーバ23の検証手段以外の機能は、上述した実施の形態のサービス提供サーバ11と同様である。

【0110】

図10において、ユーザ12は、利用状況情報として携帯電話の固有情報をサーバに送ることは可能であるが、携帯電話における通信路の状況の全てを利用状況情報として送ることはできない。確かに、ユーザ12は仕様上の通信帯域等を知ることは可能であるが、混み具合等のような実際の通信路の状況を知ることができない。

【0111】

しかし、通信事業者24は全てを知ることが可能である。そのため、サービス提供サーバ23の検証手段25は、利用状況情報として携帯電話のIDを受けた場合、携帯電話のIDから通信事業者24を特定し、ユーザ12から送られた携帯電話のIDを提示し、現在の通信状況を通信事業者24に問い合わせる。

【0112】

通信事業者24は、携帯電話のIDから現在の通信状況を調べ、検証情報と共に検証手段25へ返信する。上記の手順により、検証手段25は現在の通信路の状況を知ることが可能になる。

【0113】

さらに、この場合は、利用状況情報と検証情報をユーザ12以外から受け取ることになり、利用状況情報の正当性の信頼性を上げることを可能にする。つまり、ユーザ12から送られる利用状況情報と、これに対する検証情報だけでは、これらの情報の複製と再利用による不正を防ぐことはできない。

【0114】

しかし、利用状況情報と検証情報をユーザ12以外からも受け取り、さらにそれらを加味して最終的な検証結果とすることで、検証情報の矛盾を検出することを可能にし、悪意のあるユーザの不正を防ぐことを可能にする。

【0115】

なお、上記例は可能性を示した一例であって、通信事業者24の運用ポリシー等によりそのまま実現可能であるわけではない。しかし、検証者は、ユーザ12から送信された利用状況情報を基にして、第三者から利用状況情報と検証情報の詳細を得られることを示している。

【0116】

なお、上記変形例1で説明した図9や、上記変形例2で示した図10は、図3に示した機能を、機能ごとに分離した一つの構成形態であったり、1つの機能を1つ以上のサーバによる構成形態であったりするが、サービスデータベースの検索手段17や認証手段15も同様に、様々なサーバで構成する形態とすることも可能である。

【0117】

(本実施の形態の変形例3)

上述した本実施の形態において、端末がパーソナルコンピュータ(PC)等の汎用的な端末である場合、サーバ側の意図しない方法でコンテンツが利用される虞が考えられる。

【0118】

この対策としてサーバは、利用状況情報として端末が汎用的な端末である受け取った場合、サービスのレベルを下げてサービスを提供することが可能である。

【0119】

ただし、端末は汎用的な端末であっても、端末内で動作するプログラムは汎用的でなく、かつユーザ12がプログラムを改変することが困難であるので、このプログラムの情報を利用状況情報としてサーバに送信した場合は、サービスのレベルを下げる必要はないと考えられる。

【0120】

さらに、先に述べたように、昨今のサービスは経済的価値が高まり、保護が必要となる。しかし、上述した実施の形態のネットワークシステムにおいては、サービス提供サーバ11と、ある特定のユーザ12の間でのサービスの漏洩を防止したシステムであって、第3のユーザを想定したシステムではない。

【0121】

つまり、第3のユーザは、ネットワーク13を監視することにより、サービスを盗聴することが可能である。これに対しては、図11に示すように、サービスを暗号化する方法で防止可能である。なお、図11ついても、上述したものと同一構成の部分については図3、図10と同一符号を付している。

【0122】

図11においては、サービス提供サーバ26に第1の暗号化/復号手段27を加えて、提供するサービスを暗号化しユーザ28へ提供するとともに、ユーザ28側にも第2の暗号化/復号手段29を加えて、提供される暗号化サービスを復号してサービスを享受している。なお、サービス提供サーバ26は、上述したサービス提供サーバ11、22、23に暗号化/復号手段27を付加した構成であり、上記暗号化/復号手段27以外の構成は、サービス提供サーバ11、22、23と同じである。

【0123】

これにより、暗号化したサービスを復号できる特定のユーザだけに意味のあるサービスを提供することを可能にし、第3のユーザによるサービスの盗聴を防止することを可能にする。

【0124】

以上のように、本実施の形態及びその変形例では、サーバへの入り口、つまりユーザ認証時における第1のアクセス制御と、サーバからの出口、つまりサービス提供時における第2のアクセス制御を行うことを特徴とする。

【0125】

すなわち、上記第1のアクセス制御により、ユーザ12の認証方式に適応的なサービスを提供することが可能になる。そして、上記第2のアクセス制御により、ユーザ12の利用環境に最適なサービスを提供することが可能になる。

【0126】

したがって、上記第1のアクセス制御と第2のアクセス制御とを行うことにより、段階的なサービス等のユーザ認証の結果に適応的なサービスであって、ユーザの利用環境に適応的に対応したサービスを提供することが可能になる。

【0127】

特に、ユーザ12が異なる利用端末でサービスを利用するといった、大域的な変化に対しては、第1のアクセス制御によってサービス提供を制御し、モバイル環境での利用による利用環境の変化といった、局所的な変化に対しては、第2のアクセス制御によってサービス提供を制御している。つまり、アクセス制御を行うポイントを2つ設けることにより、大域的な変化と局所的な変化の双方に対して、適応的なサービス提供を可能にしている。

【0128】

(本発明の他の実施形態)

上述した実施形態の機能を実現するべく各種のデバイスを動作させるように、該各種デバイスと接続された装置あるいはシステム内のコンピュータに対し、上記実施形態の機能を実現するためのソフトウェアのプログラムコードを供給し、そのシステムあるいは装置のコンピュータ(CPUあるいはMPU)に格納されたプログラムに従って上記各種デバイスを動作させることによって実施したものも、本発明の範疇に含まれる。

【0129】

また、この場合、上記ソフトウェアのプログラムコード自体が上述した実施形態の機能を実現することになり、そのプログラムコード自体、およびそのプログラムコードをコンピュータに供給するための手段、例えば、かかるプログラムコードを格納した記録媒体は本発明を構成する。かかるプログラムコードを記憶する記録媒体としては、例えばフレキシブルディスク、ハードディスク、光ディスク、光磁気ディスク、CD−ROM、磁気テープ、不揮発性のメモリカード、ROM等を用いることができる。

【0130】

また、コンピュータが供給されたプログラムコードを実行することにより、上述の実施形態の機能が実現されるだけでなく、そのプログラムコードがコンピュータにおいて稼働しているOS(オペレーティングシステム)あるいは他のアプリケーションソフト等と共同して上述の実施形態の機能が実現される場合にもかかるプログラムコードは本発明の実施形態に含まれることは言うまでもない。

【0131】

さらに、供給されたプログラムコードがコンピュータの機能拡張ボードやコンピュータに接続された機能拡張ユニットに備わるメモリに格納された後、そのプログラムコードの指示に基づいてその機能拡張ボードや機能拡張ユニットに備わるCPU等が実際の処理の一部または全部を行い、その処理によって上述した実施形態の機能が実現される場合にも本発明に含まれることは言うまでもない。

【0132】

【発明の効果】

以上説明してきたように、本発明によれば、ユーザの認証結果にレベルを持たせることができ、コンテンツの表示及び編集のアクセス制御を可及的に適切、かつ、段階的に提供することができる。

【図面の簡単な説明】

【図1】本発明の実施の形態を示し、ネットワークシステムの構成の一例を示した概要図である。

【図2】本発明の実施の形態を示し、サービス提供サーバの構成の一例を示した概要図である。

【図3】本発明の実施の形態を示し、サービス提供サーバの構成の一例を示したブロック図である。

【図4】本発明の実施の形態を示し、音楽配信サービスを依頼する場合のサービス提供依頼情報の内容の一例を示した図である。

【図5】本発明の実施の形態を示し、第2のサービス提供依頼情報の内容の一例を示した図である。

【図6】本発明の実施の形態を示し、パスワードとICカードと指紋の3種類の認証方法を利用した場合の認証状態の一例を示した状態遷移図である。

【図7】本発明の実施の形態を示し、音楽配信サービスを依頼する場合のサービス提供依頼情報の内容の一例を示した図である。

【図8】本発明の実施の形態を示し、ネットワークシステムによりユーザにサービスを提供する場合の動作を説明するフローチャートである。

【図9】本発明の実施の形態の変形例1を示し、サービス提供サーバの構成の一例を示したブロック図である。

【図10】本発明の実施の形態の変形例2を示し、サービス提供システムの構成の一例を示した概要図である。

【図11】本発明の実施の形態の変形例3を示し、ネットワークシステムの構成の一例を示した概要図である。

【図12】本発明の実施の形態を示し、アクセス制御リストの第1の例を示した図である。

【図13】本発明の実施の形態を示し、アクセス制御リストの第2の例を示した図である。

【図14】本発明の実施の形態を示し、アクセス制御リストの第3の例を示した図である。

【図15】本発明の実施の形態を示し、アクセス制御リストの第4の例を示した図である。

【符号の説明】

11、23、26 サービス提供サーバ

12、28 ユーザ

13 ネットワーク

15 認証手段

16 判断手段

17 検索手段

18、25 検証手段

19 変換手段

20 提供手段

21 第1のサービス提供サーバ

22 第2のサービス提供サーバ

40、50、70 サービス提供依頼情報

Claims (8)

- パスワード認証方式により利用者を認証するパスワード認証手段と、

ICカード認証方式により利用者を認証するICカード認証手段と、

バイオメトリクス認証方式により利用者を認証するバイオメトリクス認証手段と、

前記パスワード認証手段、前記ICカード認証手段、及び前記バイオメトリクス認証手段の認証結果と、前記パスワード認証手段、前記ICカード認証手段、及び前記バイオメトリクス認証手段のうち、認証された認証手段の種類及び数とに応じて、前記利用者の端末装置に対して、当該利用者の端末装置におけるコンテンツの表示及び編集のアクセス制御を行うアクセス制御手段とを有し、

前記アクセス制御手段は、

前記パスワード認証手段、前記ICカード認証手段、及び前記バイオメトリクス認証手段のうち、何れか1つの認証手段で認証された場合は、前記利用者の端末装置に対して、当該利用者の端末装置における前記コンテンツの表示を許可し、

前記パスワード認証手段、前記ICカード認証手段、及び前記バイオメトリクス認証手段のうち、前記バイオメトリクス認証手段を含む2つの認証手段で認証された場合は、前記利用者の端末装置に対して、当該利用者の端末装置における前記コンテンツの編集を許可することを特徴とするサービス提供装置。 - 前記アクセス制御手段は、

前記パスワード認証手段、前記ICカード認証手段、及び前記バイオメトリクス認証手段のうち、前記ICカード認証手段と前記パスワード認証手段とで認証され、かつ、前記バイオメトリクス認証手段で認証されなかった場合は、前記利用者の端末装置に対して、当該利用者の端末装置における前記コンテンツの編集を許可しないことを特徴とする請求項1に記載のサービス提供装置。 - 前記アクセス制御手段は、

前記パスワード認証手段、前記ICカード認証手段、及び前記バイオメトリクス認証手段のうち、何れの認証手段でも認証されなかった場合は、前記利用者の端末装置に対して、当該利用者の端末装置における前記コンテンツの表示を許可しないことを特徴とする請求項1又は2に記載のサービス提供装置。 - パスワード認証方式によりサービス提供装置のパスワード認証手段が利用者を認証するパスワード認証工程と、

ICカード認証方式によりサービス提供装置のICカード認証手段が利用者を認証するICカード認証工程と、

バイオメトリクス認証方式によりサービス提供装置のバイオメトリクス認証手段が利用者を認証するバイオメトリクス認証工程と、

前記パスワード認証工程、前記ICカード認証工程、及び前記バイオメトリクス認証工程の認証結果と、前記パスワード認証工程、前記ICカード認証工程、及び前記バイオメトリクス認証工程のうち、認証された認証工程の種類及び数とに応じて、サービス提供装置のアクセス制御手段が、前記利用者の端末装置に対して、当該利用者の端末装置におけるコンテンツの表示及び編集のアクセス制御を行うアクセス制御工程とを有し、

前記アクセス制御工程は、

前記パスワード認証工程、前記ICカード認証工程、及び前記バイオメトリクス認証工程のうち、何れか1つの認証工程で認証された場合は、前記利用者の端末装置に対して、当該利用者の端末装置における前記コンテンツの表示を許可し、

前記パスワード認証工程、前記ICカード認証工程、及び前記バイオメトリクス認証工程のうち、前記バイオメトリクス認証工程を含む2つの認証工程で認証された場合は、前記利用者の端末装置に対して、当該利用者の端末装置における前記コンテンツの編集を許可することを特徴とするサービス提供方法。 - 前記アクセス制御工程は、

前記パスワード認証工程、前記ICカード認証工程、及び前記バイオメトリクス認証工程のうち、前記ICカード認証工程と前記パスワード認証工程とで認証され、かつ、前記バイオメトリクス認証工程で認証されなかった場合は、前記利用者の端末装置に対して、当該利用者の端末装置における前記コンテンツの編集を許可しないことを特徴とする請求項4に記載のサービス提供方法。 - 前記アクセス制御工程は、

前記パスワード認証工程、前記ICカード認証工程、及び前記バイオメトリクス認証工程のうち、何れの認証工程でも認証されなかった場合は、前記利用者の端末装置に対して、当該利用者の端末装置における前記コンテンツの表示を許可しないことを特徴とする請求項4又は5に記載のサービス提供方法。 - 請求項1〜3の何れか1項に記載のサービス提供装置の各手段としてコンピュータを機能させることを特徴とするコンピュータプログラム。

- 請求項7に記載のコンピュータプログラムを記録したことを特徴とするコンピュータ読み取り可能な記録媒体。

Priority Applications (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2001367137A JP4181772B2 (ja) | 2001-11-30 | 2001-11-30 | サービス提供装置、サービス提供方法、コンピュータ読み取り可能な記録媒体及びコンピュータプログラム |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2001367137A JP4181772B2 (ja) | 2001-11-30 | 2001-11-30 | サービス提供装置、サービス提供方法、コンピュータ読み取り可能な記録媒体及びコンピュータプログラム |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2003167854A JP2003167854A (ja) | 2003-06-13 |

| JP2003167854A5 JP2003167854A5 (ja) | 2005-07-14 |

| JP4181772B2 true JP4181772B2 (ja) | 2008-11-19 |

Family

ID=19176928

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2001367137A Expired - Fee Related JP4181772B2 (ja) | 2001-11-30 | 2001-11-30 | サービス提供装置、サービス提供方法、コンピュータ読み取り可能な記録媒体及びコンピュータプログラム |

Country Status (1)

| Country | Link |

|---|---|

| JP (1) | JP4181772B2 (ja) |

Families Citing this family (12)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US8171298B2 (en) | 2002-10-30 | 2012-05-01 | International Business Machines Corporation | Methods and apparatus for dynamic user authentication using customizable context-dependent interaction across multiple verification objects |

| JP2005149093A (ja) * | 2003-11-14 | 2005-06-09 | Toppan Printing Co Ltd | アクセス権制御機能付記憶装置、アクセス権制御機能付記憶装置の制御プログラム、アクセス権制御方法 |

| JP2005208993A (ja) * | 2004-01-23 | 2005-08-04 | Hitachi Ltd | 利用者認証システム |

| JP4046698B2 (ja) | 2004-02-04 | 2008-02-13 | シャープ株式会社 | データ提供システム及びデータ提供装置 |

| JP4868724B2 (ja) * | 2004-08-31 | 2012-02-01 | キヤノン株式会社 | 情報処理装置、情報処理方法及びそのプログラム |

| JP3998013B2 (ja) | 2004-09-21 | 2007-10-24 | コニカミノルタビジネステクノロジーズ株式会社 | 命令処理装置の認証システム、画像形成装置、認証制御方法及び認証制御プログラム |

| JP2006163715A (ja) * | 2004-12-06 | 2006-06-22 | Shimizu Corp | ユーザ認証システム |

| JP4953850B2 (ja) * | 2007-02-09 | 2012-06-13 | シャープ株式会社 | コンテンツ出力システム、携帯通信端末およびコンテンツ出力装置 |

| JP4581109B1 (ja) * | 2010-01-20 | 2010-11-17 | 学校法人日本大学 | 画像コンテンツ表示システム及び画像コンテンツ表示方法 |

| JP5564968B2 (ja) * | 2010-02-05 | 2014-08-06 | 富士ゼロックス株式会社 | 情報処理装置及び情報処理プログラム |

| JP5295336B2 (ja) * | 2011-10-07 | 2013-09-18 | キヤノン株式会社 | 情報処理装置、情報処理方法及びそのプログラム |

| KR101874081B1 (ko) | 2012-06-07 | 2018-07-03 | 에스케이테크엑스 주식회사 | 개선된 보안 기능 기반의 클라우드 서비스 시스템 및 이를 지원하는 방법 |

-

2001

- 2001-11-30 JP JP2001367137A patent/JP4181772B2/ja not_active Expired - Fee Related

Also Published As

| Publication number | Publication date |

|---|---|

| JP2003167854A (ja) | 2003-06-13 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP4733167B2 (ja) | 情報処理装置、情報処理方法、情報処理プログラムおよび情報処理システム | |

| US7845011B2 (en) | Data transfer system and data transfer method | |

| US7224805B2 (en) | Consumption of content | |

| EP1959368B1 (en) | Security link management in dynamic networks | |

| KR100958110B1 (ko) | 유비쿼터스 서비스 인증 게이트웨이 장치 및 그 방법 | |

| EP1579621B1 (en) | Domain-based digital-rights management system with easy and secure device enrollment | |

| JP5860815B2 (ja) | コンピューターポリシーを施行するためのシステムおよび方法 | |

| KR100828370B1 (ko) | Drm 컨텐츠 및 라이센스 제공 방법 및 장치, 그리고drm 컨텐츠 사용 방법 및 장치 | |

| US7139918B2 (en) | Multiple secure socket layer keyfiles for client login support | |

| US20090158033A1 (en) | Method and apparatus for performing secure communication using one time password | |

| KR101452708B1 (ko) | Ce 장치 관리 서버, ce 장치 관리 서버를 이용한drm 키 발급 방법, 및 그 방법을 실행하기 위한프로그램 기록매체 | |

| US20040186880A1 (en) | Management apparatus, terminal apparatus, and management system | |

| JP2002229861A (ja) | 著作権保護機能つき記録装置 | |

| CN110324358B (zh) | 视频数据管控认证方法、模块、设备和平台 | |

| TWI827906B (zh) | 訊息傳輸系統以及應用其中之使用者裝置與資訊安全硬體模組 | |

| KR20090002227A (ko) | 컨텐츠 디바이스의 폐기 여부를 확인하여 데이터를전송하는 전송 방법과 시스템, 데이터 서버 | |

| JP4181772B2 (ja) | サービス提供装置、サービス提供方法、コンピュータ読み取り可能な記録媒体及びコンピュータプログラム | |

| EP1632828A1 (en) | DRM system for device communicating with a portable device | |

| JP2004519882A (ja) | 認証方法及びデータ伝送システム | |

| CN101088249A (zh) | 用于保护与终端用户标识模块相连的电信终端的方法 | |

| CN115473655A (zh) | 接入网络的终端认证方法、装置及存储介质 | |

| KR100651717B1 (ko) | 스마트 카드를 이용한 원격 단말기와 홈 네트워크 간의인증방법 및 홈 네트워크 시스템 | |

| WO2005098640A1 (ja) | プログラム、コンピュータおよびデータ処理方法 | |

| JP4740560B2 (ja) | コンテンツ管理利用方法 | |

| KR101206735B1 (ko) | 모바일 단말기의 보안 관련 정보 보호 장치 및 그 방법 |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20041115 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20041115 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20071211 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20080212 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20080318 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20080430 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20080819 |

|

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20080901 |

|

| R150 | Certificate of patent or registration of utility model |

Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20110905 Year of fee payment: 3 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20110905 Year of fee payment: 3 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20120905 Year of fee payment: 4 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20120905 Year of fee payment: 4 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20130905 Year of fee payment: 5 |

|

| LAPS | Cancellation because of no payment of annual fees |