JP4098348B2 - 端末装置、サーバ装置及びコンテンツ配信システム - Google Patents

端末装置、サーバ装置及びコンテンツ配信システム Download PDFInfo

- Publication number

- JP4098348B2 JP4098348B2 JP2007195812A JP2007195812A JP4098348B2 JP 4098348 B2 JP4098348 B2 JP 4098348B2 JP 2007195812 A JP2007195812 A JP 2007195812A JP 2007195812 A JP2007195812 A JP 2007195812A JP 4098348 B2 JP4098348 B2 JP 4098348B2

- Authority

- JP

- Japan

- Prior art keywords

- content

- related information

- time

- date

- unit

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Active

Links

- 238000009826 distribution Methods 0.000 title claims description 35

- 230000005540 biological transmission Effects 0.000 claims description 128

- 238000000034 method Methods 0.000 claims description 79

- 238000012795 verification Methods 0.000 claims description 19

- 238000003860 storage Methods 0.000 description 55

- 230000008569 process Effects 0.000 description 53

- 238000012545 processing Methods 0.000 description 33

- 238000007726 management method Methods 0.000 description 27

- 238000001514 detection method Methods 0.000 description 19

- 238000010586 diagram Methods 0.000 description 13

- 238000004590 computer program Methods 0.000 description 11

- 230000006870 function Effects 0.000 description 10

- 238000000926 separation method Methods 0.000 description 9

- 230000004044 response Effects 0.000 description 7

- 238000005516 engineering process Methods 0.000 description 6

- 238000011144 upstream manufacturing Methods 0.000 description 6

- 230000002159 abnormal effect Effects 0.000 description 4

- 238000004891 communication Methods 0.000 description 4

- 230000005236 sound signal Effects 0.000 description 4

- 230000000694 effects Effects 0.000 description 3

- 238000004422 calculation algorithm Methods 0.000 description 2

- 238000004364 calculation method Methods 0.000 description 2

- 238000012790 confirmation Methods 0.000 description 2

- 241001025261 Neoraja caerulea Species 0.000 description 1

- 238000009825 accumulation Methods 0.000 description 1

- 230000004075 alteration Effects 0.000 description 1

- 239000000470 constituent Substances 0.000 description 1

- 238000007796 conventional method Methods 0.000 description 1

- 230000010354 integration Effects 0.000 description 1

- 238000004519 manufacturing process Methods 0.000 description 1

- 238000005259 measurement Methods 0.000 description 1

- 238000012986 modification Methods 0.000 description 1

- 230000004048 modification Effects 0.000 description 1

- 239000004065 semiconductor Substances 0.000 description 1

Images

Description

電気通信技術審議会答申の諮問第17号(昭和63年:衛星放送によるテレビジョン放送における有料方式に関する技術的条件) 電気通信技術審議会答申の諮問第74号(平成7年:デジタル放送方式に係る技術的条件の一部答申)

101 ライセンスサーバ

102 コンテンツサーバ

103 端末装置

104 伝送媒体

201 スクランブル鍵Ks

203、401 ワーク鍵Kw

205 セッション鍵Kse

220 ECM

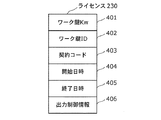

230 ライセンス

301、503 ワーク鍵蓄積部

302 契約情報蓄積部

303、902 固有情報管理部

304 ライセンス生成部

305 ライセンス送信部

402、602 ワーク鍵ID

403 契約コード

404 開始日時

405 終了日時

406 出力制御情報

501 コンテンツ蓄積部

502 コンテンツ属性情報蓄積部

504 コンテンツ符号化部

505 スクランブル鍵生成部

506 コンテンツ暗号化部

507 送出日時特定部

508 関連情報生成部

509 関連情報暗号化部

510 多重化部

511 送出部

601 フォーマットバージョン

603 送出日時

604 契約判定コード

605 プライベートデータ

606 スクランブル鍵(odd)

607 スクランブル鍵(even)

615 出力制御情報

901 ライセンス格納部

903 ライセンス受信部

904 ライセンス管理部

905 コンテンツ受信部

906 分離部

907 時間情報取得部

908 関連情報復号部

909 リアルタイム受信判定部

910 改竄検出部

911 契約内容判定部

912 コンテンツ利用制御部

913 コンテンツ格納制御部

1030 端末装置

Claims (11)

- サーバ装置と端末装置を有するコンテンツ配信システムにおける端末装置であって、

前記サーバ装置から、コンテンツを暗号化した暗号化コンテンツと、前記暗号化コンテンツを復号するコンテンツ復号鍵及び送出日時情報を含むコンテンツ関連情報とを受信する受信部と、

前記コンテンツ関連情報を検証するコンテンツ関連情報検証部と、

前記暗号化コンテンツの利用を制御するコンテンツ利用制御部とを備え、

前記受信部が受信する前記コンテンツ関連情報は、CBCモードで暗号化されており、

前記コンテンツ関連情報は、前記コンテンツ復号鍵を複数含み、各コンテンツ復号鍵の直前の暗号ブロック中には、前記送出日時情報が配置されており、

前記コンテンツ関連情報検証部は、復号後の前記コンテンツ関連情報における全ての前記送出日時情報の内容が一致するか否かについて検証し、一致しない場合、前記コンテンツ関連情報は正しくないと判定し、

前記コンテンツ利用制御部は、前記コンテンツ関連情報検証部が前記コンテンツ関連情報は正しくないと判定した場合、前記暗号化コンテンツの利用を制限する

ことを特徴とする端末装置。 - サーバ装置と端末装置とを有するコンテンツ配信システムにおけるサーバ装置であって、

コンテンツを暗号化した暗号化コンテンツと、前記暗号化コンテンツを復号するコンテンツ復号鍵及び送出日時情報を含むコンテンツ関連情報とを送信する送出部と、

前記コンテンツ関連情報に、前記暗号化コンテンツを復号するコンテンツ復号鍵を設定する関連情報生成部と、

前記コンテンツ関連情報に、前記コンテンツ関連情報が送出される日時を示す送出日時情報を設定する送出日時設定部と、

前記コンテンツ復号鍵と前記送出日時情報が設定されたコンテンツ関連情報をCBCモードで暗号化する関連情報暗号化部を備え、

前記関連情報生成部は、前記コンテンツ関連情報に、前記コンテンツ復号鍵を複数設定し、

前記送出日時設定部は、各コンテンツ復号鍵の直前の暗号ブロック中に、同一の日時を示す前記送出日時情報を設定する

ことを特徴とするサーバ装置。 - 暗号化コンテンツと共に送信されるコンテンツ関連情報を生成するコンテンツ関連情報生成装置であって、

前記コンテンツ関連情報に、前記暗号化コンテンツを復号するコンテンツ復号鍵を設定する関連情報生成部と、

前記コンテンツ関連情報に、前記コンテンツ関連情報が送出される日時を示す送出日時情報を設定する送出日時設定部と、

前記コンテンツ復号鍵と前記送出日時情報が設定されたコンテンツ関連情報をCBCモードで暗号化する関連情報暗号化部とを備え、

前記関連情報生成部は、前記コンテンツ関連情報に、前記コンテンツ復号鍵を複数設定し、

前記送出日時設定部は、各コンテンツ復号鍵の直前の暗号ブロック中に、同一の日時を示す前記送出日時情報を設定する

ことを特徴とするコンテンツ関連情報生成装置。 - サーバ装置と端末装置を有するコンテンツ配信システムであって、

前記サーバ装置は、

コンテンツを暗号化した暗号化コンテンツと、前記暗号化コンテンツを復号するコンテンツ復号鍵及び送出日時情報を含むコンテンツ関連情報とを送信する送出部と、

前記コンテンツ関連情報に、前記暗号化コンテンツを復号するコンテンツ復号鍵を設定する関連情報生成部と、

前記コンテンツ関連情報に、前記コンテンツ関連情報が送出される日時を示す送出日時情報を設定する送出日時設定部と、

前記コンテンツ復号鍵と前記送出日時情報が設定されたコンテンツ関連情報をCBCモードで暗号化する関連情報暗号化部を備え、

前記関連情報生成部は、前記コンテンツ関連情報に、前記コンテンツ復号鍵を複数設定し、

前記送出日時設定部は、各コンテンツ復号鍵の直前の暗号ブロック中に、同一の日時を示す前記送出日時情報を設定し、

前記端末装置は、

前記サーバ装置から、コンテンツを暗号化した暗号化コンテンツと、前記暗号化コンテンツを復号するコンテンツ復号鍵及び送出日時情報を含むコンテンツ関連情報とを受信する受信部と、

前記コンテンツ関連情報を検証するコンテンツ関連情報検証部と、

前記暗号化コンテンツの利用を制御するコンテンツ利用制御部とを備え、

前記コンテンツ関連情報検証部は、復号後の前記コンテンツ関連情報における全ての前記送出日時情報の内容が一致するか否かについて検証し、一致しない場合、前記コンテンツ関連情報は正しくないと判定し、

前記コンテンツ利用制御部は、前記コンテンツ関連情報検証部が前記コンテンツ関連情報は正しくないと判定した場合、前記暗号化コンテンツの利用を制限する

ことを特徴とするコンテンツ配信システム。 - サーバ装置と端末装置を有するコンテンツ配信システムにおけるコンテンツ利用方法であって、

前記サーバ装置から、コンテンツを暗号化した暗号化コンテンツと、前記暗号化コンテンツを復号するコンテンツ復号鍵及び送出日時情報を含むコンテンツ関連情報とを受信する受信ステップと、

前記コンテンツ関連情報を検証するコンテンツ関連情報検証ステップと、

前記暗号化コンテンツの利用を制限するコンテンツ利用制御ステップとを含み、

前記受信ステップが受信する前記コンテンツ関連情報は、CBCモードで暗号化されており、

前記コンテンツ関連情報は、前記コンテンツ復号鍵を複数含み、各コンテンツ復号鍵の直前の暗号ブロック中には、前記送出日時情報が配置されており、

前記コンテンツ関連情報検証ステップは、復号後の前記コンテンツ関連情報における全ての前記送出日時情報の内容が一致するか否かについて検証し、一致しない場合、前記コンテンツ関連情報は正しくないと判定し、

前記コンテンツ利用制御ステップは、前記コンテンツ関連情報検証ステップが前記コンテンツ関連情報は正しくないと判定した場合、前記暗号化コンテンツの利用を制限する

ことを特徴とするコンテンツ利用方法。 - サーバ装置と端末装置とを有するコンテンツ配信システムにおけるサーバ装置からのデータ送出方法であって、

コンテンツを暗号化した暗号化コンテンツと、前記暗号化コンテンツを復号するコンテンツ復号鍵及び送出日時情報を含むコンテンツ関連情報とを送信する送出ステップと、

前記コンテンツ関連情報に、前記暗号化コンテンツを復号するコンテンツ復号鍵を設定するコンテンツ復号鍵設定ステップと、

前記コンテンツ関連情報に、前記コンテンツ関連情報が送出される日時を示す送出日時情報を設定する送出日時設定ステップと、

前記コンテンツ復号鍵と前記送出日時情報が設定されたコンテンツ関連情報をCBCモードで暗号化する関連情報暗号化ステップを含み、

前記コンテンツ復号鍵設定ステップは、前記コンテンツ関連情報に、前記コンテンツ復号鍵を複数設定し、

前記送出日時設定ステップは、各コンテンツ復号鍵の直前の暗号ブロック中に、同一の日時を示す前記送出日時情報を設定する

ことを特徴とするデータ送出方法。 - 暗号化コンテンツと共に送信されるコンテンツ関連情報を生成するコンテンツ関連情報生成装置におけるコンテンツ関連情報生成方法であって、

前記コンテンツ関連情報に、前記暗号化コンテンツを復号するコンテンツ復号鍵を設定するコンテンツ復号鍵設定ステップと、

前記コンテンツ関連情報に、前記コンテンツ関連情報が送出される日時を示す送出日時情報を設定する送出日時設定ステップと、

前記コンテンツ復号鍵と前記送出日時情報が設定されたコンテンツ関連情報をCBCモードで暗号化する関連情報暗号化ステップとを含み、

前記コンテンツ復号鍵設定ステップは、前記コンテンツ関連情報に、前記コンテンツ復号鍵を複数設定し、

前記送出日時設定ステップは、各コンテンツ復号鍵の直前の暗号ブロック中に、同一の日時を示す前記送出日時情報を設定する

ことを特徴とするコンテンツ関連情報生成方法。 - サーバ装置と端末装置を有するコンテンツ配信システムにおけるコンテンツ利用方法をコンピュータに実行させるためのプログラムであって、

前記プログラムは、

前記サーバ装置から、コンテンツを暗号化した暗号化コンテンツと、前記暗号化コンテンツを復号するコンテンツ復号鍵及び送出日時情報を含むコンテンツ関連情報とを受信する受信ステップと、

前記コンテンツ関連情報を検証するコンテンツ関連情報検証ステップと、

前記暗号化コンテンツの利用を制御するコンテンツ利用制御ステップとを含み、

前記受信ステップが受信する前記コンテンツ関連情報は、CBCモードで暗号化されており、

前記コンテンツ関連情報は、前記コンテンツ復号鍵を複数含み、各コンテンツ復号鍵の直前の暗号ブロック中には、前記送出日時情報が配置されており、

前記コンテンツ関連情報検証ステップは、復号後の前記コンテンツ関連情報における全ての前記送出日時情報の内容が一致するか否かについて検証し、一致しない場合、前記コンテンツ関連情報は正しくないと判定し、

前記コンテンツ利用制御ステップは、前記コンテンツ関連情報検証ステップが前記コンテンツ関連情報は正しくないと判定した場合、前記暗号化コンテンツの利用を制限する

ことを特徴とするプログラム。 - サーバ装置と端末装置とを有するコンテンツ配信システムにおけるサーバ装置からのデータ送出方法をコンピュータに実行させるためのプログラムであって、

前記プログラムは、

コンテンツを暗号化した暗号化コンテンツと、前記暗号化コンテンツを復号するコンテンツ復号鍵及び送出日時情報を含むコンテンツ関連情報とを送信する送出ステップと、

前記コンテンツ関連情報に、前記暗号化コンテンツを復号するコンテンツ復号鍵を設定するコンテンツ復号鍵設定ステップと、

前記コンテンツ関連情報に、前記コンテンツ関連情報が送出される日時を示す送出日時情報を設定する送出日時設定ステップと、

前記コンテンツ復号鍵と前記送出日時情報が設定されたコンテンツ関連情報をCBCモードで暗号化する関連情報暗号化ステップを含み、

前記コンテンツ復号鍵設定ステップは、前記コンテンツ関連情報に、前記コンテンツ復号鍵を複数設定し、

前記送出日時設定ステップは、各コンテンツ復号鍵の直前の暗号ブロック中に、同一の日時を示す前記送出日時情報を設定する

ことを特徴とするプログラム。 - 暗号化コンテンツと共に送信されるコンテンツ関連情報を生成するコンテンツ関連情報生成方法をコンピュータに実行させるためのプログラムであって、

前記プログラムは、

前記コンテンツ関連情報に、前記暗号化コンテンツを復号するコンテンツ復号鍵を設定するコンテンツ復号鍵設定ステップと、

前記コンテンツ関連情報に、前記コンテンツ関連情報が送出される日時を示す送出日時情報を設定する送出日時設定ステップと、

前記コンテンツ復号鍵と前記送出日時情報が設定されたコンテンツ関連情報をCBCモードで暗号化する関連情報暗号化部とを備え、

前記コンテンツ復号鍵設定ステップは、前記コンテンツ関連情報に、前記コンテンツ復号鍵を複数設定し、

前記送出日時設定ステップは、各コンテンツ復号鍵の直前の暗号ブロックに、同一の日時を示す前記送出日時情報を設定する

ことを特徴とするプログラム。 - サーバ装置と端末装置を有するコンテンツ配信システムにおける端末装置のための集積回路であって、

前記サーバ装置から、コンテンツを暗号化した暗号化コンテンツと、前記暗号化コンテンツを復号するコンテンツ復号鍵及び送出日時情報を含むコンテンツ関連情報とを受信する受信部と、

前記コンテンツ関連情報を検証するコンテンツ関連情報検証部と、

前記暗号化コンテンツの利用を制限するコンテンツ利用制御部とを備え、

前記受信部が受信する前記コンテンツ関連情報は、CBCモードで暗号化されており、

前記コンテンツ関連情報は、前記コンテンツ復号鍵を複数含み、各コンテンツ復号鍵の直前の暗号ブロック中には、前記送出日時情報が配置されており、

前記コンテンツ関連情報検証部は、復号後の前記コンテンツ関連情報における全ての前記送出日時情報の内容が一致するか否かについて検証し、一致しない場合、前記コンテンツ関連情報は正しくないと判定し、

前記コンテンツ利用制御部は、前記コンテンツ関連情報検証部が前記コンテンツ関連情報は正しくないと判定した場合、前記暗号化コンテンツの利用を制限する

ことを特徴とする集積回路。

Priority Applications (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2007195812A JP4098348B2 (ja) | 2006-07-27 | 2007-07-27 | 端末装置、サーバ装置及びコンテンツ配信システム |

Applications Claiming Priority (2)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2006205271 | 2006-07-27 | ||

| JP2007195812A JP4098348B2 (ja) | 2006-07-27 | 2007-07-27 | 端末装置、サーバ装置及びコンテンツ配信システム |

Related Child Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2008013138A Division JP2008118708A (ja) | 2006-07-27 | 2008-01-23 | 端末装置及びサーバ装置 |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2008054308A JP2008054308A (ja) | 2008-03-06 |

| JP2008054308A5 JP2008054308A5 (ja) | 2008-04-17 |

| JP4098348B2 true JP4098348B2 (ja) | 2008-06-11 |

Family

ID=39237855

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2007195812A Active JP4098348B2 (ja) | 2006-07-27 | 2007-07-27 | 端末装置、サーバ装置及びコンテンツ配信システム |

Country Status (1)

| Country | Link |

|---|---|

| JP (1) | JP4098348B2 (ja) |

Families Citing this family (4)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP5564933B2 (ja) * | 2009-01-15 | 2014-08-06 | パナソニック株式会社 | コンテンツ保護システム、移動端末および無線装置 |

| KR101330943B1 (ko) | 2012-12-10 | 2013-11-26 | 신한카드 주식회사 | 일회성 카드정보를 이용한 결제 방법 |

| JP7078782B1 (ja) * | 2021-06-21 | 2022-05-31 | 株式会社ビデオリサーチ | ストリーム視聴解析システム、ストリーム視聴解析方法およびプログラム |

| JP7078785B1 (ja) * | 2021-07-26 | 2022-05-31 | 株式会社ビデオリサーチ | ストリーム視聴解析システム、ストリーム視聴解析方法およびプログラム |

-

2007

- 2007-07-27 JP JP2007195812A patent/JP4098348B2/ja active Active

Also Published As

| Publication number | Publication date |

|---|---|

| JP2008054308A (ja) | 2008-03-06 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| EP2040411B1 (en) | Terminal device, server device, and content distribution system | |

| KR101292400B1 (ko) | 디지털 컨텐츠에의 액세스 허가를 제공하는 시스템 및 방법 | |

| CA2590000C (en) | Method for transmitting digital data in a local network | |

| KR100917720B1 (ko) | 디지털 멀티미디어 콘텐트 데이터를 안전하게 배포하는 방법 | |

| JP4698106B2 (ja) | 送信された情報をコピー保護するシステム及び方法 | |

| KR101035893B1 (ko) | 컨텐트 보호를 위한 조건적 접속 방법 및 시스템 | |

| US20070124252A1 (en) | Reception device, transmission device, security module, and digital right management system | |

| TWI452888B (zh) | 記錄的多媒體內容之保護方法 | |

| KR20100089228A (ko) | 멀티미디어 컨텐트의 전송 스트림 암호화 방법 및 그 장치,복호화 방법 및 그 장치 | |

| JP2000349725A (ja) | 放送受信装置及びコンテンツ利用制御方法 | |

| US20040236940A1 (en) | Contents supplying system, method and program | |

| JP4098348B2 (ja) | 端末装置、サーバ装置及びコンテンツ配信システム | |

| JP4728754B2 (ja) | コンテンツ送信装置およびコンテンツ送信プログラム、並びに、コンテンツ受信装置およびコンテンツ受信プログラム | |

| JP4485753B2 (ja) | コンテンツ利用システム | |

| WO2015034020A1 (ja) | 送信装置、受信装置、限定受信システムおよび限定受信方法 | |

| JP2008118708A (ja) | 端末装置及びサーバ装置 | |

| JP4847880B2 (ja) | コンテンツ共有制御装置及びコンテンツ共有被制御装置、並びに、コンテンツ共有制御プログラム及びコンテンツ共有被制御プログラム | |

| JP4422437B2 (ja) | ライセンス情報送信装置およびライセンス情報受信装置 | |

| JP2010220093A (ja) | 放送受信装置、放送設備、放送システム、及び放送受信方法 | |

| JP5132651B2 (ja) | ライセンス情報送信装置およびライセンス情報送信プログラム | |

| JP6596130B2 (ja) | 送信装置、受信装置および限定受信システム | |

| JP5391315B2 (ja) | ライセンス情報受信装置、ライセンス情報受信プログラムおよびライセンス情報受信方法 | |

| JP2001251290A (ja) | データ放送システムとコンテンツの配信、蓄積、再生方法 | |

| JP4542518B2 (ja) | コンテンツ利用制御送信装置、コンテンツ利用制御受信装置、コンテンツ利用制御システム、コンテンツ利用制御送信プログラムおよびコンテンツ利用制御受信プログラム |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20080123 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20080123 |

|

| A871 | Explanation of circumstances concerning accelerated examination |

Free format text: JAPANESE INTERMEDIATE CODE: A871 Effective date: 20080123 |

|

| A975 | Report on accelerated examination |

Free format text: JAPANESE INTERMEDIATE CODE: A971005 Effective date: 20080208 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20080219 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20080312 |

|

| R150 | Certificate of patent or registration of utility model |

Free format text: JAPANESE INTERMEDIATE CODE: R150 Ref document number: 4098348 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20110321 Year of fee payment: 3 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20110321 Year of fee payment: 3 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20120321 Year of fee payment: 4 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20130321 Year of fee payment: 5 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20130321 Year of fee payment: 5 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20140321 Year of fee payment: 6 |

|

| S111 | Request for change of ownership or part of ownership |

Free format text: JAPANESE INTERMEDIATE CODE: R313113 |

|

| S533 | Written request for registration of change of name |

Free format text: JAPANESE INTERMEDIATE CODE: R313533 |

|

| R350 | Written notification of registration of transfer |

Free format text: JAPANESE INTERMEDIATE CODE: R350 |

|

| S111 | Request for change of ownership or part of ownership |

Free format text: JAPANESE INTERMEDIATE CODE: R313113 |

|

| R350 | Written notification of registration of transfer |

Free format text: JAPANESE INTERMEDIATE CODE: R350 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |