JP4065112B2 - リモートデータ記憶システムにおける暗号化と復号化のための方法及び装置。 - Google Patents

リモートデータ記憶システムにおける暗号化と復号化のための方法及び装置。 Download PDFInfo

- Publication number

- JP4065112B2 JP4065112B2 JP2001217506A JP2001217506A JP4065112B2 JP 4065112 B2 JP4065112 B2 JP 4065112B2 JP 2001217506 A JP2001217506 A JP 2001217506A JP 2001217506 A JP2001217506 A JP 2001217506A JP 4065112 B2 JP4065112 B2 JP 4065112B2

- Authority

- JP

- Japan

- Prior art keywords

- disk system

- volume

- data

- remote

- key

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Expired - Fee Related

Links

Images

Classifications

-

- G—PHYSICS

- G06—COMPUTING OR CALCULATING; COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/70—Protecting specific internal or peripheral components, in which the protection of a component leads to protection of the entire computer

- G06F21/78—Protecting specific internal or peripheral components, in which the protection of a component leads to protection of the entire computer to assure secure storage of data

- G06F21/80—Protecting specific internal or peripheral components, in which the protection of a component leads to protection of the entire computer to assure secure storage of data in storage media based on magnetic or optical technology, e.g. disks with sectors

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/08—Key distribution or management, e.g. generation, sharing or updating, of cryptographic keys or passwords

- H04L9/0894—Escrow, recovery or storing of secret information, e.g. secret key escrow or cryptographic key storage

-

- G—PHYSICS

- G06—COMPUTING OR CALCULATING; COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F12/00—Accessing, addressing or allocating within memory systems or architectures

- G06F12/14—Protection against unauthorised use of memory or access to memory

- G06F12/1408—Protection against unauthorised use of memory or access to memory by using cryptography

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L2209/00—Additional information or applications relating to cryptographic mechanisms or cryptographic arrangements for secret or secure communication H04L9/00

- H04L2209/60—Digital content management, e.g. content distribution

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Computer Hardware Design (AREA)

- Theoretical Computer Science (AREA)

- Software Systems (AREA)

- Physics & Mathematics (AREA)

- General Engineering & Computer Science (AREA)

- General Physics & Mathematics (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- Storage Device Security (AREA)

- Information Retrieval, Db Structures And Fs Structures Therefor (AREA)

Description

【発明の属する技術分野】

本発明は、情報記憶及び情報検索に係り、特にローカル位置とリモート位置を有する記憶システム内でのデータの暗号化に関する。

【0002】

【従来の技術】

上述した記憶システムでは、データはローカル記憶システム、例えばハードディスクドライブアレイに記憶され、かつリモート記憶システム内にもデータが記憶される。複写データ用にはリモート位置を利用することが望ましい。それにより、通信リンクの破壊、自然災害他の原因からデータが損失するのを防ぐことができる。リモート複写機能は、ローカルデータの鏡像ボリューム(二重の組)を生成し保持するが、その組のボリュームは「長い」距離で隔てられている。二つのディスクシステムは、リモートリンクによって直接接続されており、このリモートリンクを介してローカルディスクシステム上の記憶データに更新されるデータが、リモートディスクシステムへ複写される。

リモートシステムは、通常は、例えばESCON,TI,T3,ATMなど或いはそれらを組み合わせた通信リンクやネットワークを用いるローカルシステムに結合されるが、適切なプロトコルはESCON,SCSI,IPやその他である。

【0003】

米国特許第5,459,857号及び第5,544,347号には、リモート複写技術が記述されている。その技術においては、2つのディスクシステムを接続するリモートリンクが用いられ、リモートディスクシステム上のローカルシステムデータの「鏡像」と二重複写の保持が可能になる。ローカルディスクシステムは、「対生成」と呼ばれる二重化が指示されたときに、ローカルディスク上のデータを複写する。ホストコンピュータがローカルディスク上のデータを更新するときに、ローカルディスクシステムはリモートリンクを介してリモートディスクシステムへデータを転送する。かくして、2ボリュームの鏡像保持においては、ホストの動作は一切不要である。

【0004】

米国特許第5,933,653号は、ローカルディスクシステムとリモートディスクシステム間のデータ転送方法を開示するものである。同期モードにあっては、ホストからの書き込み要求が完了する前に、ローカルディスクシステムはリモートディスクシステムに対しデータを転送する。準同期モードにあっては、ローカルディスクシステムは書き込み要求を完了し、そこで書き込みデータをリモートディスクシステムへ転送する。後続の書き込み要求は、先行データの転送が完了するまで処理されない。適応複写モードでは、リモートディスクシステムへ送信すべきデータはメモリ内に記憶されていて、ローカルディスクシステム及び/又はリモートリンクが複写タスク用に利用可能なときにリモートディスクシステムへ転送される。

【0005】

【発明が解決しようとする課題】

上述したコンピュータ使用環境におけるデータは破壊、盗難、改竄の危険にさらされている。何故ならネットワーク或いはネットワークの一部は、特にインターネットプロトコル(IP)を用いると、誰もがアクセス可能だからである。

【0006】

しばしばストレージサービスプロバイダ(SSP)と称される会社の中には、顧客のデータ管理を手助けするサービスを行っているものもあり、そのいくつかは、そのためのインフラとして記憶装置をレンタルすることで、記憶管理やリモート複写などのサービスを顧客に提供している。このような状況においては、顧客データはSSPの記憶システム内に記憶されて、おり、第三者にアクセスされる可能性がある。

【0007】

【課題を解決するための手段】

本発明は、記憶システム内に記憶された顧客データのプライバシーを保証する技術を提供するものである。具体的には、記憶システムにおいて暗号化技術が用いられ、そこで暗号化と復号化のためのキーがボリュームやボリューム群に割り当てられる。ローカルディスクシステムとリモートディスクシステムでは共に、一対のボリューム或いはボリューム群に対し同一キーが用いられる。キーは、ローカルディスクシステムに対する入/出力操作を妨害することなく変更することができる。さらに、キーは、安全性改善のため定期的に変更することができる。

【0008】

最初に生成データを記憶するローカルディスクシステムは、リモートディスクシステムへ送信されるデータを暗号化し、それをリモートディスクシステムへ送信する。リモートディスクシステムは、暗号化形態のデータを記憶する。暗号化と復号化の選択肢を提供するため、ローカルディスクシステムとリモートディスクシステムは暗号化とならびに復号化を実現するための切り替え機構を有する。ディスクシステムは相互に通信可能であり、リモート複写の一貫性を喪失することなく暗号化を切り替えることができる。

【0009】

本発明の一実施例においては、ローカルディスクシステム及びリモートディスクシステムとを有する記憶システム内のデータの安全性を制御する方法には、ローカルディスクシステム内及びリモートディスクシステム内でのしかるべきステップの実行が含まれている。

【0010】

ローカルシステム内で実行されるステップは、以下のステップを含む。ローカルディスクシステムに対しデータの書き込みをすべきときに、以前に記憶した暗号化キーを検索するステップと、データの暗号化ステップと、暗号化されたデータをリモートディスクシステムへ転送するステップである。リモートシステム内で実行されるステップは、以下のステップを含む。以前記憶した暗号化キーを検索するステップと、データ記憶用のアドレスを決定するステップと、データを復号化するステップと、復号化されたデータをリモートディスクシステム内に書き込むステップと、復号化されたデータの書き込みステップが完了したことをローカルディスクシステムに通知するステップである。

【0011】

【発明の実施の形態】

本発明の一実施形態になるシステムでは、暗号化は、ローカルディスクシステムとリモートディスクシステムを共に有する記憶システム用に適用可能である。

【0012】

まず、ボリュームへの暗号化キーの割り当てを、図1に基づいて説明する。

ローカルディスクシステム100及びリモートディスクシステム110と呼ぶ2つのディスクシステムは、それぞれ1以上のハードディスクドライブ102、112、光学記憶ディスク、フラッシュメモリ又は他の記憶媒体を含む。以下の記述はディスクに関するものであるが、どんな型のデータ記憶媒体も用い得る。各ディスクシステムはまた、適切なソフトウェアプログラムを実行するプロセッサ(図示せず)、制御データを記憶する追加メモリ、及びソフトウエア用のテーブルなどを有する。

【0013】

1以上のホストコンピュータ115が、SCSI122やファイバーやESCONなどにより少なくともローカルディスクシステム100へ接続されている。ホストコンピュータ115は、接続122を介してローカルディスクシステム100内のディスクへアクセスする。1以上のホストコンピュータ118は、リモートディスクシステム110へ接続される。

【0014】

マネージメントコンソール125,130が、LAN133や適切な接続135やSCSI、ファイバーやESCONや他の公知の技法を用い、ローカルディスクシステム100への接続をもたらし、リモートディスクシステム110へはオプションとしての接続をもたらす。管理者は、このマネージメントコンソール125及び130を介してディスクシステムを管理する。要望があれば、ローカルディスクシステム100用のマネージメントコンソール125を、リモートディスクシステム110へ接続することもできる。

【0015】

ローカルディスクシステム100及びリモートディスクシステム110との間の接続は、例えばゲートウェイの応用を用い、ESCONやSCSIやLAN/WANやファイバー140或いはそれらの組み合わせデ実現される。

【0016】

図1に示すように、1ボリューム或いはボリューム群に対しキーが割り当てられる。同じキーがローカルボリューム(或いはローカルボリューム群)とリモートボリューム(或いはリモートボリューム群)へ割り当てられている。ボリューム群は任意に規定できる。例えば、全データベースを分散させたボリューム群を規定することもできる。

【0017】

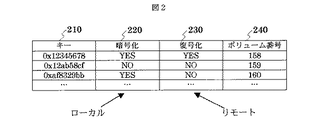

ローカルディスクシステム100及びリモートディスクシステム110は、図2に示す暗号化制御テーブル200を保持している。テーブル200内の各エントリーには、ボリューム番号240により見出しが付され、各ボリュームに対し個別キーが割り当てられるようになっている。グループにキーが割り当てられると、このグループのボリューム番号の見出しの付いたエントリーが、キー210と同じ価値を有する。ボリュームのためのキー210の価値は、ローカルディスクシステム100もリモートディスクシステム110も同じである。

【0018】

コラム指定キー210は、ボリューム240がラベル付けされたコラム内にリストされたボリュームに割り当てられたキーを示すものである。暗号化コラム220と暗号管解読コラム230が暗号化の状態を下記のごとく指示する。コラム220内の「YES」は、リモートディスクシステム送信前にローカルシステムがデータを暗号化することを示す。コラム220内の「NO」は、ローカルシステムが通常のデータ(非暗号化データ)をリモートディスクシステムへ送信することを示す。コラム230における「YES」は、リモートシステムがデータ使用前にデータを暗号化しなければならず、これに対しコラム230における「NO」は、リモート複写データが復合化された形で記憶されており、そのため復号化することなく使用できることを示すものである。

【0019】

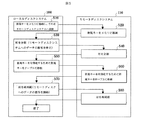

図3は、暗号化プロセス及び復号化プロセスをの手順を示すフローチャートである。3つの状況により、図3に図示したリモート複写プロセスが呼び出される。第1は、対(ここでは、初期複写と呼ぶ)を確立するときに、ローカルディスクシステム100がローカルディスク上の全データをリモートディスク110上へ複写するものである。管理コントローラは通常、ローカルディスクアドレス及びリモートディスクアドレスを供給し、ローカルディスクシステム100及びリモートディスクシステム110の両方がこの情報を記憶する。

【0020】

第2は、ホストがローカルディスク100内に記憶されるデータを更新するときに、ローカルディスクシステム100は新規(変更済み)データをローカルディスクに転送し、次いでローカルディスクシステム100がリモートディスクシステム110へ変更済みデータを転送するものである。ホストは、ローカルディスクアドレスの形でデータ位置を提供する。

【0021】

第3は、ローカルディスクシステム100がリモートディスク110へのデータの複写を予定するときに、ローカルディスクシステム100は複写しようとするデータを、データ位置とディスクアドレスとともに転送するものである。

【0022】

所望のリモートディスクアドレスは、ローカルディスクシステム100から検索することができる。前に触れたように、ローカルディスクシステム100は管理者が対を確立したときに、ローカルディスクすなわちローカルボリュームとリモートディスクすなわちリモートボリュームとの間の関係を記憶する。このことが、リモートディスクアドレスの配置を可能にする。アドレスに対応する暗号化制御テーブル200内の適切なエントリーを参照し、リモートディスクシステム110は、ディスク用のキーを配置する。ローカルディスクシステム100は、そのローカルディスクのアドレスを知るものである。暗号化制御テーブル200内のアドレスに対応する暗号化制御テーブル200内の適切なエントリーを参照し、ローカルディスクシステム100はディスク用の正確なキーを見出す。

【0023】

ステップ310乃至330は、リモートディスクシステム110での正しいキー配置を示すものである。ローカルディスクシステム100からリモートデイスクシステム110への書き込み要求は、リモートディスクアドレスを含む。一旦アドレスが配置されると、ステップ330乃至340に全て図示したように、データはリモートディスクへ送信され、復号化され、記憶される。リモートディスクの書き込みが完了すると、メッセージ350がローカルディスクシステムへ送信され、そこに完了を通知する。

【0024】

ホスト処理を妨害することなく、キーを変更できるようにする2つの方法がある。リモートシステムはローカルシステムよりも少なくとも若干遅れて動作するので、2つの位置におけるデータの書き込みには時間差を生ずることになる。このため、指定時刻きっかりでのキー変更は望ましくないとされている。指定時刻きっかりにキー変更すれば、キー交換は処理途中で実行されるかもしれない。

【0025】

ホスト処理を妨害することなく可能キーを変更することは、ここでは「トランスペアレントなキー交換」と呼ぶ。図4に示した最初の実装では、ローカルディスクシステム100は、各ボリューム対についてのローカルディスクシステム100からリモートディスクシステム110への入/出力要求番号を計数する(ステップ430参照)。管理者が新規キーを導入し、マネージメントコンソール125を介してキー交換を開始すると、ローカルディスクシステム100とリモートディスクシステム110は、図4のフローチャート内に図示した処理を実行する。特に、入/出力番号に対応する境界番号が判定され、その後、そのキーは変更される。ローカルディスクシステム100内での入/出力処理番号の検出時に、キーは変更される。リモートディスクシステム110内での入/出力処理番号の検出時に、このキーもまた変更される。

【0026】

図4bは、処理のプロセスを概念的に図解するものである。上方の時間線はローカルシステム内の処理を示すものであり、下方の時間線はリモートシステム内の対応処理を示すもので、これらの処理がローカルシステム内の処理を遅延させる。ローカルシステムとリモートシステムのそれぞれにおける処理4の後にキーが変更されること、そしてキーにおけるこの変化が各システム内で異なる時間に発生することは特筆さるべきである。図4に図解したように、ステップ410と440においてローカルからリモートへ送信された要求及び/又はデータは、新規のキーではなく現在のキーにより暗号化され復号化される。

【0027】

複写プロセスは、図4の処理の間に行われる。従って、ローカルからリモートへの入/出力要求は、キー変更処理に並行して処理される。ローカルディスクシステム100は、ステップ440において適切な入/出力番号を選択しなければならない。それにより、ステップ440を終えるまでその番号を用いた入/出力の処理の実行が阻止される。

【0028】

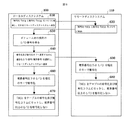

図5に図解するキー変更の第2の実装方法は、鏡像対を分割或いは再同期させるなどの対制御機構(pair control mechanism)を用いることによるものである。鏡像を分割するときは、ローカルディスクシステム100は、リモートディスクシステム110へのデータの複写を停止する。ローカルディスクシステム100は、通常は未決中のビットマップを用いることにより、ホストからローカルボリュームへの更新リストを保持する。鏡像を再同期させるときは、ローカルディスクシステム100は、ビットマップを参照することにより、リモートボリュームへの未決データの複写を開始する。

【0029】

鏡像対の分割及び再同期の処理を用いることによりキー交換を実行する実施形態にあっては、管理者は新規のキーを提供し、マネージメントコンソール125を介してキー交換を指示する。指示を受けたローカルディスクシステム100及びリモートディスクシステム110は、図5の処理を実行する。ステップ530において、ローカルディスクシステム100はその対状態を変更し、リモートディスクシステム110に対するデータの複写を停止し、ビットマップへの書き込み(marking)を開始する。ローカルボリュームとリモートボリュームの両方に対する対状態は、「保留」へと切り替わり、それはローカルディスクとリモートディスクとの間でデータが等価でないことを意味する。ある実装では、このプロセスにおいて、ローカルディスクシステム100がリモートディスクシステム110と通信する(ステップ540)。

【0030】

ステップ550では、新規のキーを有効にするため、ローカルディスクシステム100及びリモートディスクシステム110が新規キーを暗号化テーブル210内に記憶する。次に、ステップ570において、対の再同期後に、ローカルディスクシステム100はその対状態を変更し、ビットマップに従って複写を再開する。ホストがデータを更新すると、データはリモートシステムにもまた複写される。対状態が、複写が進行中であることを意味する「複写保留」へと切り替わり、続いてローカルディスクとリモートディスクとの間でデータが等価であることを意味する「対」へと切り替わる。ある実装では、このプロセスによりローカルディスクシステム100がリモートディスクシステム110と通信する(ステップ580)。リモートディスクシステム110はまた、対状態を「複写保留」とそれに続く「対」へと切り替える。

【0031】

暗号化ならびに復号化は、制御可能である。暗号化データは性能劣化を引き起こすことがあり、或る種のデータは暗号化を必要としない。暗号化するかしないかは、データの重要性と性能とのトレードオフであり、ユーザーの決定に委ねられる。本発明により、暗号化及び/又は復号化を用いるかどうかをユーザーが選択できる。暗号化と復号化の選択或いは非選択可能な技法は2つあり、図6,7に図示してある。それらは、図2の暗号化テーブル220を用いるものである。

【0032】

ユーザーが暗号化に「YES」を復号化に「NO」を選択した場合(つまり、リモートデータが暗号化されて記憶されれば)、図4及び図5に記述したキーの変更方法を修正する必要がある。キー変更前は、リモートディスク内に記憶されたデータは第1のキーにより暗号化されている。キーが変更されると、データは第2のキーにより暗号化され、リモートディスク内に記憶される。このことは、2以上の異なるキーにより暗号化されたデータがリモートディスク上に存在することを意味するものである。実現可能性はあるが、リモートディスクの各暗号化部分に対し異なるキーを保持することは一般に望ましくない。

【0033】

この問題を解決するには、リモートディスクシステム110は、新規キーを用いてリモートディスク上の全データを再暗号化する。所定量のデータ、例えばトラックは、ディスクからリモートディスクシステム110のキャッシュメモリへ読み込まれ、現在のキーにより復号化され、新規キーにより暗号化され、続いてリモートディスク上の同一場所へ書き戻される。リモートディスクシステム110は、ビットマップによりこのプロセスのトラックを保存する。ローカルディスクシステム100が再暗号化を果たしていない箇所にデータを複写した場合、リモートディスクシステム100は、上記の処理をローカルディスクシステム100への応答前に実行する。

【0034】

図8は、上記の処理を詳細に図解するものである。図示のごとく、ステップ800においてビットマップを初期化した後、複写要求(書き込み入/出力要求)810が、更新すべき記録或いはブロックの位置を指示する。例えば、CKDプロトコルでは、その位置は記録番号が同伴する記録先頭部のトラックアドレスと記録番号であり、SCSIプロトコルの場合は、先頭ブロックのブロックアドレスとブロック番号とが供給される。ステップ890では、リモートディスクシステムは、記録すなわちブロックを含むトラック用にステップ840乃至860を実行する。ステップ870において、再暗号化データがディスクへ書き込まれる。

【0035】

【発明の効果】

本発明に記述した装置ならびに方法では、2つのディスクシステム間で転送されるデータが暗号化され復号化される。暗号化ならびに復号化のためのキーはボリュームに割り当てられる。これにより、不正流用及び/又は改竄からリモート複写データが護られる。管理者は暗号化を管理できるが、それはリモート複写がボリューム対或いはボリューム対群に対してなされるからである。本発明はまた、トランスペアレントにキーを変更する方法を利用者にもたらすものである。さらに、本発明は、1ボリュームであろうがボリューム対ベースにより暗号化及び/又は復号化を用いる時を管理者に選択できるようにする方法をもたらす。

上記は、本発明の好ましい実施形態の記述である。派生或いは修正が、添付の特許請求の範囲により規定される本発明の範囲から逸脱することなく可能であることは理解さるべきである。

【図面の簡単な説明】

【図1】本発明の好ましい実施形態による全体構成を図解するブロック図である。

【図2】暗号化制御テーブルを例示する図である。

【図3】暗号化プロセスと復号化プロセスを図解するフローチャートである。

【図4】トランスペアレントになされるキー交換の第1の方法を図解するフローチャートである。

【図4B】トランスペアレントになされるキー交換の背後にある概念を図解する図である。

【図5】トランスペアレントになされるキー交換の第2の方法を図解するフローチャートである。

【図6】暗号化を制御する第1の方法を図解するフローチャートである。

【図7】暗号化を制御する第2の方法を図解するフローチャートである。

【図8】トランスペアレントになされるキー交換の第3の方法を図解するフローチャートである。

【符号の説明】

100…ディスクシステム(ローカル)、102…通常期日グループ、110…ディスクシステム(リモート)、115…ホストコンピュータ、125…マネージメントコンソール、200…暗号化制御テーブル。

Claims (10)

- ローカルディスクシステムと、前記ローカルディスクシステムから送信されるデータを記憶するリモートディスクシステムと、前記ローカルディスクシステムにキー更新指示を送信する管理計算機とを有するストレージシステムであって、

前記ローカルディスクシステム及び前記リモートディスクシステムは、それぞれメモリ及び複数の記憶装置を有し、

前記ローカルディスクシステムは、前記ローカルディスクシステムが有する前記複数の記憶装置の記憶領域から構成される論理的記憶領域である第1ボリュームを有し、

前記リモートディスクシステムは、前記リモートディスクシステムが有する前記複数の記憶装置の記憶領域から構成される論理的記憶領域である第2ボリュームを有し、

前記ローカルディスクシステムは、対となる前記第 1 ボリュームと前記第2ボリュームとの間の関係を記憶し、

前記ローカルディスクシステムは、

前記管理計算機からキー更新指示を受信し、

対となる前記第1ボリュームと前記第2ボリュームとの間の関係を、前記第1ボリュームにデータが書き込まれると前記第2ボリュームにデータがコピーされる関係から、データがコピーされない関係に変更し、

前記関係を変更した後に、前記ローカルディスクシステムのメモリに記憶される、前記リモートディスクシステムに対して送信するデータを暗号化するのに用いられるキーを更新し、

前記リモートディスクシステムは、前記リモートディスクシステムのメモリに記憶される、前記ローカルディスクシステムから受信するデータを復号化するのに用いられるキーを更新し、

前記ローカルディスクシステムは、

対となる前記第1ボリュームと前記第2ボリュームとの間の関係を、データがコピーされる関係に変更し、

データがコピーされる関係に変更された前記第1ボリュームについて、更新後のキーを用いて暗号化したデータを前記リモートディスクシステムに送信し、

前記リモートディスクシステムは、前記ローカルディスクシステムからデータを受信し、前記第2ボリュームに記憶することを特徴とするストレージシステム。 - 請求項1記載のストレージシステムであって、

前記リモートディスクシステムは、前記ローカルディスクシステムから受信するデータを復号化して前記第2ボリュームに記憶するか復号化せずに前記第2ボリュームに記憶するかを示す情報を前記リモートディスクシステムのメモリに記憶しており、

前記情報がデータを復号化して記憶することを示す情報である場合には、

前記リモートディスクシステムは、前記ローカルディスクシステムからデータを受信し、更新後のキーを用いて前記データを復号化して前記第2ボリュームに記憶することを特徴とするストレージシステム。 - 請求項1記載のストレージシステムであって、

前記ローカルディスクシステムは、

対となる前記第1ボリュームと前記第2ボリュームとの間の関係をデータがコピーされない関係に変更する前に、前記管理計算機から更新後に用いられる新規キーを受信し、

前記新規キーを前記リモートディスクシステムに送信し、

前記新規キーを前記リモートディスクシステムに送信した後に、前記第1ボリュームと前記第2ボリュームとの間の関係を、データがコピーされない関係に変更し、

前記ローカルディスクシステムのメモリに記憶される、前記リモートディスクシステムに対して送信するデータを暗号化するのに用いられるキーを、前記新規キーに更新し、

前記リモートディスクシステムは、前記リモートディスクシステムのメモリに記憶される、前記ローカルディスクシステムから受信するデータを復号化するのに用いられるキーを、前記ローカルディスクシステムから受信した前記新規キーに更新し、

前記ローカルディスクシステムは、

対となる前記第1ボリュームと前記第2ボリュームとの間の関係を、データがコピーされる関係に変更し、

データがコピーされる関係に変更された前記第1ボリュームについて、前記新規キーを用いて暗号化したデータを前記リモートディスクシステムに送信し、

前記リモートディスクシステムは、前記ローカルディスクシステムからデータを受信し、前記第2ボリュームに記憶することを特徴とするストレージシステム。 - 請求項1記載のストレージシステムであって、

前記ローカルディスクシステムは、対となる前記第1ボリュームと前記第2ボリュームとの間の関係を、前記第1ボリュームにデータが書き込まれると前記第2ボリュームにデータがコピーされる関係から、データがコピーされない関係に変更するときに、変更したことを前記リモートディスクシステムに通信することを特徴とするストレージシステム。 - 請求項1記載のストレージシステムであって、

前記ローカルディスクシステムは、更に前記ローカルディスクシステムが有する前記複数の記憶装置の記憶領域から構成される論理的記憶領域である第3ボリュームを有し、

前記リモートディスクシステムは、更に前記リモートディスクシステムが有する前記複数の記憶装置の記憶領域から構成される論理的記憶領域である第4ボリュームを有し、

前記ローカルディスクシステムは前記第1ボリュームのデータをキーAを用いて暗号化し、前記リモートディスクシステムは前記キーAを用いて復号化したデータを前記第2ボリュームに記憶し、

前記ローカルディスクシステムは前記第3ボリュームのデータを前記キーAと異なるキーBを用いて暗号化し、前記リモートディスクシステムは前記キーBを用いて復号化したデータを前記第4ボリュームに記憶することを特徴とするストレージシステム。 - 請求項5記載のストレージシステムであって、

前記ローカルディスクシステムは、更に前記ローカルディスクシステムが有する前記複数の記憶装置の記憶領域から構成される論理的記憶領域である第5ボリュームを有し、

前記リモートディスクシステムは、更に前記リモートディスクシステムが有する前記複数の記憶装置の記憶領域から構成される論理的記憶領域である第6ボリュームを有し、

前記ローカルディスクシステムは前記第1ボリュームのデータをキーAを用いて暗号化し、前記リモートディスクシステムは前記キーAを用いて復号化したデータを前記第2ボリュームに記憶するものであり、

前記ローカルディスクシステムは前記第3ボリューム及び前記第5ボリュームのデータを前記キーAと異なるキーBを用いて暗号化し、前記リモートディスクシステムは前記キーBを用いて復号化したデータを前記第4ボリューム及び前記第6ボリュームに記憶するものであることを特徴とするストレージシステム。 - 請求項1記載のストレージシステムであって、

前記ローカルディスクシステムが有するメモリは、前記ローカルディスクシステムがデータを暗号化して送信するか暗号化せずに送信するかを示す第1情報を記憶し、

前記リモートディスクシステムが有するメモリは、前記リモートディスクシステムがデータを復号化して記憶するか復号化せずに記憶するかを示す第2情報を記憶し、

前記ローカルディスクシステム若しくは前記リモートディスクシステムが前記第1情報若しくは前記第2情報を変更する場合に、

前記ローカルディスクシステムは、対となる前記第1ボリュームと前記第2ボリュームとの間の関係を、前記第1ボリュームにデータが書き込まれると前記第2ボリュームにデータがコピーされる関係から、データがコピーされない関係に変更し、

前記関係を変更した後に、前記ローカルディスクシステム若しくは前記リモートディスクシステムは、前記第1情報もしくは前記第2情報の設定を変更し、

前記ローカルディスクシステムは、対となる前記第1ボリュームと前記第2ボリュームとの間の関係を、データがコピーされる関係に変更することを特徴とするストレージシステム。 - 請求項1記載のストレージシステムであって、

前記ローカルディスクシステムが有するメモリは、前記ローカルディスクシステムが前記リモートディスクシステムにデータを暗号化して送信するか暗号化せずに送信するかを示す第1情報を記憶し、

前記リモートディスクシステムが有するメモリは、前記リモートディスクシステムが前記ローカルディスクシステムから受信したデータを前記第2ボリュームに復号化して記憶するか復号化せずに記憶するかを示す第2情報及び更新前のキーと更新後のキーを記憶し、

前記第1情報が暗号化して送信することを示す情報であり前記第2情報が復号化せずに記憶することを示す情報である場合に、

前記リモートディスクシステムは、前記ローカルディスクシステムから受信する更新後のキーを用いて暗号化されたデータを前記第2ボリュームに記憶する前に、前記第2ボリュームに記憶されたデータを更新前のキーを用いて復号化し、更新後のキーを用いて暗号化し、暗号化されたデータを前記第2ボリュームに記憶することを特徴とするストレージシステム。 - 請求項8記載のストレージシステムであって、

前記第1情報が暗号化して送信することを示す情報であり前記第2情報が復号化せずに記憶することを示す情報である場合に、

前記リモートディスクシステムは、前記ローカルディスクシステムから更新後のキーを用いて暗号化された第1のデータを前記第2ボリュームに記憶する要求を受信し、

前記第2ボリュームに記憶されたデータのうち、前記要求によって示されるデータを更新前のキーを用いて復号化し、更新後のキーを用いて暗号化し、更新後のキーを用いて暗号化されたデータを前記第2ボリュームに記憶した後で、前記要求に従って前記第1データを前記第2ボリュームに記憶することを特徴とするストレージシステム。 - ローカルディスクシステムと、前記ローカルディスクシステムから送信されるデータを記憶するリモートディスクシステムと、前記ローカルディスクシステムにキー更新指示を送信する管理計算機とを有するストレージシステムにおけるキー更新方法であって、

前記ローカルディスクシステム及び前記リモートディスクシステムは、それぞれメモリ及び複数の記憶装置とを有し、

前記ローカルディスクシステムは、前記ローカルディスクシステムが有する前記複数の記憶装置の記憶領域から構成される論理的記憶領域である第1ボリュームを有し、

前記リモートディスクシステムは、前記リモートディスクシステムが有する前記複数の記憶装置の記憶領域から構成される論理的記憶領域である第2ボリュームを有し、

前記ローカルディスクシステムは、対となる前記第 1 ボリュームと前記第2ボリュームとの間の関係を記憶し、

前記ローカルディスクシステムが、前記管理計算機からキー更新指示を受信するステップと、

前記ローカルディスクシステムが、対となる前記第1ボリュームと前記第2ボリュームとの間の関係を、前記第1ボリュームにデータが書き込まれると前記第2ボリュームにデータがコピーされる関係から、データがコピーされない関係に変更するステップと、

前記ローカルディスクシステムが、前記ローカルディスクシステムのメモリに記憶される、前記リモートディスクシステムに対して送信するデータを暗号化するのに用いられるキーを更新するステップと、

前記リモートディスクシステムが、前記リモートディスクシステムのメモリに記憶される、前記ローカルディスクシステムから受信するデータを復号化するのに用いられるキーを更新するステップと、

前記ローカルディスクシステムが、対となる前記第1ボリュームと前記第2ボリュームとの間の関係を、データがコピーされる関係に変更するステップと、

前記ローカルディスクシステムが、データがコピーされる関係に変更された前記第1ボリュームについて、更新後のキーを用いて暗号化したデータを前記リモートディスクシステムに送信するステップと、

前記リモートディスクシステムが、前記ローカルディスクシステムからデータを受信し、前記第2ボリュームに記憶するステップと、

を有することを特徴とするキー更新方法。

Applications Claiming Priority (2)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| US09/618,202 US7240197B1 (en) | 2000-07-18 | 2000-07-18 | Method and apparatus for encryption and decryption in remote data storage systems |

| US09/618202 | 2000-07-18 |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2002312223A JP2002312223A (ja) | 2002-10-25 |

| JP2002312223A5 JP2002312223A5 (ja) | 2005-06-16 |

| JP4065112B2 true JP4065112B2 (ja) | 2008-03-19 |

Family

ID=24476742

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2001217506A Expired - Fee Related JP4065112B2 (ja) | 2000-07-18 | 2001-07-18 | リモートデータ記憶システムにおける暗号化と復号化のための方法及び装置。 |

Country Status (2)

| Country | Link |

|---|---|

| US (1) | US7240197B1 (ja) |

| JP (1) | JP4065112B2 (ja) |

Families Citing this family (34)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US8335915B2 (en) * | 2002-05-14 | 2012-12-18 | Netapp, Inc. | Encryption based security system for network storage |

| WO2005048111A1 (ja) * | 2003-11-13 | 2005-05-26 | Matsushita Electric Industrial Co., Ltd. | 半導体メモリカード |

| JP4566668B2 (ja) * | 2004-09-21 | 2010-10-20 | 株式会社日立製作所 | 記憶階層を有する計算機システムにおける暗号復号管理方法 |

| US7272727B2 (en) * | 2005-04-18 | 2007-09-18 | Hitachi, Ltd. | Method for managing external storage devices |

| US8898452B2 (en) * | 2005-09-08 | 2014-11-25 | Netapp, Inc. | Protocol translation |

| US8171307B1 (en) | 2006-05-26 | 2012-05-01 | Netapp, Inc. | Background encryption of disks in a large cluster |

| US8397083B1 (en) | 2006-08-23 | 2013-03-12 | Netapp, Inc. | System and method for efficiently deleting a file from secure storage served by a storage system |

| US8181011B1 (en) | 2006-08-23 | 2012-05-15 | Netapp, Inc. | iSCSI name forwarding technique |

| US8230235B2 (en) * | 2006-09-07 | 2012-07-24 | International Business Machines Corporation | Selective encryption of data stored on removable media in an automated data storage library |

| US7971234B1 (en) | 2006-09-15 | 2011-06-28 | Netapp, Inc. | Method and apparatus for offline cryptographic key establishment |

| US7995759B1 (en) | 2006-09-28 | 2011-08-09 | Netapp, Inc. | System and method for parallel compression of a single data stream |

| US8190905B1 (en) | 2006-09-29 | 2012-05-29 | Netapp, Inc. | Authorizing administrative operations using a split knowledge protocol |

| US8245050B1 (en) | 2006-09-29 | 2012-08-14 | Netapp, Inc. | System and method for initial key establishment using a split knowledge protocol |

| US8042155B1 (en) | 2006-09-29 | 2011-10-18 | Netapp, Inc. | System and method for generating a single use password based on a challenge/response protocol |

| US7802102B2 (en) * | 2006-10-24 | 2010-09-21 | International Business Machines Corporation | Method for efficient and secure data migration between data processing systems |

| US7853019B1 (en) | 2006-11-30 | 2010-12-14 | Netapp, Inc. | Tape failover across a cluster |

| JP5117748B2 (ja) * | 2007-03-29 | 2013-01-16 | 株式会社日立製作所 | 暗号化機能を備えたストレージ仮想化装置 |

| JP2008269179A (ja) * | 2007-04-18 | 2008-11-06 | Hitachi Ltd | 計算機システム及び管理端末と記憶装置並びに暗号管理方法 |

| US8607046B1 (en) | 2007-04-23 | 2013-12-10 | Netapp, Inc. | System and method for signing a message to provide one-time approval to a plurality of parties |

| US8611542B1 (en) | 2007-04-26 | 2013-12-17 | Netapp, Inc. | Peer to peer key synchronization |

| US8824686B1 (en) | 2007-04-27 | 2014-09-02 | Netapp, Inc. | Cluster key synchronization |

| US8037524B1 (en) | 2007-06-19 | 2011-10-11 | Netapp, Inc. | System and method for differentiated cross-licensing for services across heterogeneous systems using transient keys |

| US8196182B2 (en) | 2007-08-24 | 2012-06-05 | Netapp, Inc. | Distributed management of crypto module white lists |

| US9774445B1 (en) | 2007-09-04 | 2017-09-26 | Netapp, Inc. | Host based rekeying |

| US8645715B2 (en) * | 2007-09-11 | 2014-02-04 | International Business Machines Corporation | Configuring host settings to specify an encryption setting and a key label referencing a key encryption key to use to encrypt an encryption key provided to a storage drive to use to encrypt data from the host |

| US7983423B1 (en) | 2007-10-29 | 2011-07-19 | Netapp, Inc. | Re-keying based on pre-generated keys |

| US8667577B2 (en) * | 2008-09-30 | 2014-03-04 | Lenovo (Singapore) Pte. Ltd. | Remote registration of biometric data into a computer |

| JP4717923B2 (ja) * | 2008-12-17 | 2011-07-06 | 株式会社日立製作所 | ストレージシステム、データ復旧可能時刻の推定値の算出方法、および、管理計算機 |

| US8943328B2 (en) | 2010-01-29 | 2015-01-27 | Hewlett-Packard Development Company, L.P. | Key rotation for encrypted storage media |

| US8489893B2 (en) | 2010-01-29 | 2013-07-16 | Hewlett-Packard Development Company, L.P. | Encryption key rotation messages written and observed by storage controllers via storage media |

| US9032218B2 (en) * | 2010-01-29 | 2015-05-12 | Hewlett-Packard Development Company, L.P. | Key rotation for encrypted storage media using a mirrored volume revive operation |

| CN102611548A (zh) * | 2011-12-08 | 2012-07-25 | 上海华御信息技术有限公司 | 基于信息传输端口来对信息进行加密的方法及系统 |

| CN103414704A (zh) * | 2013-07-29 | 2013-11-27 | 相韶华 | 一种通用虚拟数据加密存储系统 |

| US10438006B2 (en) * | 2017-07-27 | 2019-10-08 | Citrix Systems, Inc. | Secure information storage |

Family Cites Families (6)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US5544347A (en) * | 1990-09-24 | 1996-08-06 | Emc Corporation | Data storage system controlled remote data mirroring with respectively maintained data indices |

| US5459857A (en) | 1992-05-15 | 1995-10-17 | Storage Technology Corporation | Fault tolerant disk array data storage subsystem |

| US5548649A (en) * | 1995-03-28 | 1996-08-20 | Iowa State University Research Foundation | Network security bridge and associated method |

| US5933653A (en) | 1996-05-31 | 1999-08-03 | Emc Corporation | Method and apparatus for mirroring data in a remote data storage system |

| JP2000115153A (ja) * | 1998-09-30 | 2000-04-21 | Fujitsu Ltd | セキュリティ方法及びセキュリティ装置 |

| US6397307B2 (en) * | 1999-02-23 | 2002-05-28 | Legato Systems, Inc. | Method and system for mirroring and archiving mass storage |

-

2000

- 2000-07-18 US US09/618,202 patent/US7240197B1/en not_active Expired - Fee Related

-

2001

- 2001-07-18 JP JP2001217506A patent/JP4065112B2/ja not_active Expired - Fee Related

Also Published As

| Publication number | Publication date |

|---|---|

| US7240197B1 (en) | 2007-07-03 |

| JP2002312223A (ja) | 2002-10-25 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP4065112B2 (ja) | リモートデータ記憶システムにおける暗号化と復号化のための方法及び装置。 | |

| US6966001B2 (en) | Computing system and data decryption method and computer system with remote copy facility | |

| US7899189B2 (en) | Apparatus, system, and method for transparent end-to-end security of storage data in a client-server environment | |

| US7460672B2 (en) | Method for securing data storage in a storage area network | |

| US9767322B2 (en) | Data transcription in a data storage device | |

| US7277941B2 (en) | System and method for providing encryption in a storage network by storing a secured encryption key with encrypted archive data in an archive storage device | |

| US8966288B2 (en) | System and method for providing encryption in storage operations in a storage network, such as for use by application service providers that provide data storage services | |

| US8489893B2 (en) | Encryption key rotation messages written and observed by storage controllers via storage media | |

| US7752457B2 (en) | Method and apparatus for secure data mirroring a storage system | |

| US8064604B2 (en) | Method and apparatus for facilitating role-based cryptographic key management for a database | |

| JP4566668B2 (ja) | 記憶階層を有する計算機システムにおける暗号復号管理方法 | |

| JP4327865B2 (ja) | コンテンツ処理装置、暗号処理方法及びプログラム | |

| KR101047213B1 (ko) | 암호화 장치, 암호화 방법 및 컴퓨터 판독가능한 기록 매체 | |

| JP2007028502A (ja) | ストレージ装置 | |

| JP4669708B2 (ja) | ストレージシステム、データ移動方法及び管理計算機 | |

| AU2016203740A1 (en) | Simultaneous state-based cryptographic splitting in a secure storage appliance | |

| US20100153740A1 (en) | Data recovery using error strip identifiers | |

| US20110113259A1 (en) | Re-keying during on-line data migration | |

| US20100169662A1 (en) | Simultaneous state-based cryptographic splitting in a secure storage appliance | |

| US8171307B1 (en) | Background encryption of disks in a large cluster | |

| US8160257B1 (en) | Tape failover across a cluster | |

| JP5532516B2 (ja) | ストレージ装置、及び、暗号鍵の変更方法 | |

| JP3911964B2 (ja) | 計算機システムおよびデータ復号化方法 | |

| JP4028677B2 (ja) | リモートコピーのコンピュータシステム | |

| JP2010130459A (ja) | バックアップシステム及び該バックアップシステムの暗号鍵変更方法 |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20040914 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20040914 |

|

| RD01 | Notification of change of attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7421 Effective date: 20060418 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20070703 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20070831 |

|

| RD03 | Notification of appointment of power of attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7423 Effective date: 20070831 |

|

| RD04 | Notification of resignation of power of attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7424 Effective date: 20071001 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20071016 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20071130 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20071220 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20071228 |

|

| R150 | Certificate of patent or registration of utility model |

Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20110111 Year of fee payment: 3 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20110111 Year of fee payment: 3 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20120111 Year of fee payment: 4 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20130111 Year of fee payment: 5 |

|

| LAPS | Cancellation because of no payment of annual fees |